Компьютерные вирусы и спамы Лекция 5

Компьютерные вирусы и спамы Лекция 5

Из истории вирусов Еще в 1959 году американский журнал «Scientific American» опубликовал статью Л. С. Пенроуза (L. S. Penrose) о самовоспроизводящихся механизмах. В 1972 году М. Макилрой из AT&T Bell Laboratories изобрел игру «Дарвин» . По правилам этой игры, всякий игрок предоставлял известное количество программ, написанных на ассемблере, которые загружались в память компьютера вместе с программами других игроков. Эти программы были названы «организмами» . Организмы, созданные одним игроком, должны были «убивать» представителе другого вида и занимать «жизненное пространство» . Победителем считался тот игрок, чьи организмы захватывали всю память или набирали наибольшее количество очков. Другим ранним примером вирусоподобных программ была игра «Animal» .

Из истории вирусов Еще в 1959 году американский журнал «Scientific American» опубликовал статью Л. С. Пенроуза (L. S. Penrose) о самовоспроизводящихся механизмах. В 1972 году М. Макилрой из AT&T Bell Laboratories изобрел игру «Дарвин» . По правилам этой игры, всякий игрок предоставлял известное количество программ, написанных на ассемблере, которые загружались в память компьютера вместе с программами других игроков. Эти программы были названы «организмами» . Организмы, созданные одним игроком, должны были «убивать» представителе другого вида и занимать «жизненное пространство» . Победителем считался тот игрок, чьи организмы захватывали всю память или набирали наибольшее количество очков. Другим ранним примером вирусоподобных программ была игра «Animal» .

ЖИЗНЕННЫЙ ЦИКЛ КОМПЬЮТЕРНЫХ ВИРУСОВ Фаза размножения обычно является первой и обязательной фазой, на которой вирус заражает все новые и новые программы. При этом никаких других действий вирус обычно не выполняет. Фаза проявления обязательно связана с визуальным или звуковым эффектами. Последние, в основном, характерны для так называемых вирусов - иллюзионистов, которые обычно внезапно демонстрируют свое присутствие с помощью изощренного визуального или звукового эффекта. Фаза проявления может также включать или исключительно заключаться в нанесение вирусом повреждений отдельным файлам или файловой системе компьютера. Повреждения могут быть массированными, когда, например, стирается FAT и другие системные блоки, или, наоборот, распределенными, когда довольно часто выполняются небольшие, трудно обнаруживаемые повреждения.

ЖИЗНЕННЫЙ ЦИКЛ КОМПЬЮТЕРНЫХ ВИРУСОВ Фаза размножения обычно является первой и обязательной фазой, на которой вирус заражает все новые и новые программы. При этом никаких других действий вирус обычно не выполняет. Фаза проявления обязательно связана с визуальным или звуковым эффектами. Последние, в основном, характерны для так называемых вирусов - иллюзионистов, которые обычно внезапно демонстрируют свое присутствие с помощью изощренного визуального или звукового эффекта. Фаза проявления может также включать или исключительно заключаться в нанесение вирусом повреждений отдельным файлам или файловой системе компьютера. Повреждения могут быть массированными, когда, например, стирается FAT и другие системные блоки, или, наоборот, распределенными, когда довольно часто выполняются небольшие, трудно обнаруживаемые повреждения.

Замечания 1. Компьютерные вирусы «бессмертны» и могут неограниченное время хранится в различного рода архивах. Даже «полностью уничтоженные» вирусы могут сохраниться в каком-нибудь архивном файле и случайно или умышленно «реанимироваться» через много месяцев или даже лет после первоначального обнаружения или уничтожения. 2. Среда обитания вирусов ограничена выполняемыми программами, т. е. файлами типа EXE и COM, а также BOOT-секторами системных дисков. Не следует бояться, что вирус может быть перенесен через файл данных.

Замечания 1. Компьютерные вирусы «бессмертны» и могут неограниченное время хранится в различного рода архивах. Даже «полностью уничтоженные» вирусы могут сохраниться в каком-нибудь архивном файле и случайно или умышленно «реанимироваться» через много месяцев или даже лет после первоначального обнаружения или уничтожения. 2. Среда обитания вирусов ограничена выполняемыми программами, т. е. файлами типа EXE и COM, а также BOOT-секторами системных дисков. Не следует бояться, что вирус может быть перенесен через файл данных.

Четыре места, где вирус может спрятать свое тело: Область стека некоторой системной программы; Начало, конец или середина исполняемого файла; BOOT – сектор; один или группа сбойных кластеров.

Четыре места, где вирус может спрятать свое тело: Область стека некоторой системной программы; Начало, конец или середина исполняемого файла; BOOT – сектор; один или группа сбойных кластеров.

ТИПЫ ПОРАЖЕНИЙ, НАНОСИМЫХ ВИРУСАМИ Отказ в выполнении той или иной функции (например, блокирование вирусом C 170 R загрузки программы с защищенной от записи дискеты); Выполнение функции, не предусмотренной программой (например, форматирование диска, удаление файла и т. д. ); Выдача ложных, раздражающих или отвлекающих сообщений (например, «падение букв» в вирусе C 1701 R, замедление выполнения программ в вирусе CE 1813 R, проигрывание мелодии в CE 1810 R, движущийся на экране ромбик в B 1024 R и т. д. ). Наиболее уязвимой частью файловой системы DOS является FAT (таблица размещения файлов).

ТИПЫ ПОРАЖЕНИЙ, НАНОСИМЫХ ВИРУСАМИ Отказ в выполнении той или иной функции (например, блокирование вирусом C 170 R загрузки программы с защищенной от записи дискеты); Выполнение функции, не предусмотренной программой (например, форматирование диска, удаление файла и т. д. ); Выдача ложных, раздражающих или отвлекающих сообщений (например, «падение букв» в вирусе C 1701 R, замедление выполнения программ в вирусе CE 1813 R, проигрывание мелодии в CE 1810 R, движущийся на экране ромбик в B 1024 R и т. д. ). Наиболее уязвимой частью файловой системы DOS является FAT (таблица размещения файлов).

КЛАССИФИКАЦИЯ КОМПЬЮТЕРНЫХ ВИРУСОВ В зависимости от среды размножения: тип B - располагающиеся в BOOT секторе и в сбойных секторах – бутовые вирусы, типы C и E - в COM и EXE – файлах – файловые вирусы тип N - передающиеся по сети – сетевые вирусы В некоторых случаях возможно сочетание префиксов, например, C и E (тип CE).

КЛАССИФИКАЦИЯ КОМПЬЮТЕРНЫХ ВИРУСОВ В зависимости от среды размножения: тип B - располагающиеся в BOOT секторе и в сбойных секторах – бутовые вирусы, типы C и E - в COM и EXE – файлах – файловые вирусы тип N - передающиеся по сети – сетевые вирусы В некоторых случаях возможно сочетание префиксов, например, C и E (тип CE).

По степени разрушительности можно условно различать два типа вирусов, иллюзионистами (C 1701 R, CE 1805 R, B 1024 R) убийцами (C 648, CE 800 R, B 3072 R, C 346 R).

По степени разрушительности можно условно различать два типа вирусов, иллюзионистами (C 1701 R, CE 1805 R, B 1024 R) убийцами (C 648, CE 800 R, B 3072 R, C 346 R).

По СРЕДЕ ОБИТАНИЯ вирусы можно разделить на: файловые Файловые вирусы либо различными способами внедряются в выполняемые файлы, либо создают файлыдвойники, либо используют особенности организации файловой системы (link-вирусы). ; загрузочные; записывают себя либо в загрузочный сектор диска (boot-сектор), либо в сектор, содержащий системный загрузчик винчестера (Master Boot Record), либо меняют указатель на активный boot-сектор. Макро заражают файлы-документы и электронные таблицы нескольких популярных редакторов. сетевые. используют для своего распространения протоколы или команды компьютерных сетей и электронной почты драйверные вирусы заражают драйверы устройств компьютера.

По СРЕДЕ ОБИТАНИЯ вирусы можно разделить на: файловые Файловые вирусы либо различными способами внедряются в выполняемые файлы, либо создают файлыдвойники, либо используют особенности организации файловой системы (link-вирусы). ; загрузочные; записывают себя либо в загрузочный сектор диска (boot-сектор), либо в сектор, содержащий системный загрузчик винчестера (Master Boot Record), либо меняют указатель на активный boot-сектор. Макро заражают файлы-документы и электронные таблицы нескольких популярных редакторов. сетевые. используют для своего распространения протоколы или команды компьютерных сетей и электронной почты драйверные вирусы заражают драйверы устройств компьютера.

Особенности работы алгоритма вируса резидентность; РЕЗИДЕНТНЫЙ вирус при инфицировании компьютера оставляет в оперативной памяти свою резидентную часть, которая затем перехватывает обращения операционной системы к объектам заражения и внедряется в них. Резидентными можно считать макро-вирусы, поскольку они постоянно присутствуют в памяти компьютера на все время работы зараженного редактора. использование стелс-алгоритмов; позволяет вирусам полностью или частично скрыть себя в системе. Вирусы-невидимки, называемые стелсвирусами, которые очень трудно обнаружить и обезвредить, так как они перехватывают обращения операционной системы к пораженным файлам и секторам дисков и подставляют вместо своего тела незараженные участки диска. Наиболее трудно обнаружить вирусы-мутанты, содержащие алгоритмы шифровки-расшифровки, благодаря которым копии одного и того же вируса не имеют ни одной повторяющейся цепочки байтов. самошифрование и полиморфичность; САМОШИФРОВАНИЕ и ПОЛИМОРФИЧНОСТЬ используются чтобы максимально усложнить процедуру детектирования вируса.

Особенности работы алгоритма вируса резидентность; РЕЗИДЕНТНЫЙ вирус при инфицировании компьютера оставляет в оперативной памяти свою резидентную часть, которая затем перехватывает обращения операционной системы к объектам заражения и внедряется в них. Резидентными можно считать макро-вирусы, поскольку они постоянно присутствуют в памяти компьютера на все время работы зараженного редактора. использование стелс-алгоритмов; позволяет вирусам полностью или частично скрыть себя в системе. Вирусы-невидимки, называемые стелсвирусами, которые очень трудно обнаружить и обезвредить, так как они перехватывают обращения операционной системы к пораженным файлам и секторам дисков и подставляют вместо своего тела незараженные участки диска. Наиболее трудно обнаружить вирусы-мутанты, содержащие алгоритмы шифровки-расшифровки, благодаря которым копии одного и того же вируса не имеют ни одной повторяющейся цепочки байтов. самошифрование и полиморфичность; САМОШИФРОВАНИЕ и ПОЛИМОРФИЧНОСТЬ используются чтобы максимально усложнить процедуру детектирования вируса.

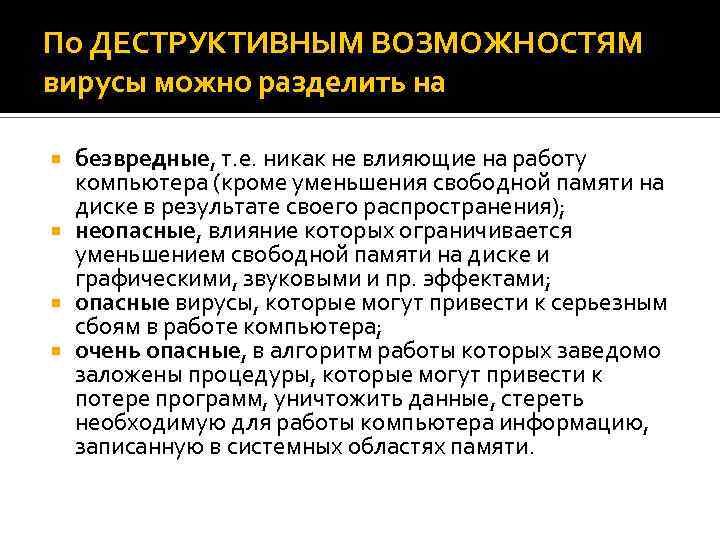

По ДЕСТРУКТИВНЫМ ВОЗМОЖНОСТЯМ вирусы можно разделить на безвредные, т. е. никак не влияющие на работу компьютера (кроме уменьшения свободной памяти на диске в результате своего распространения); неопасные, влияние которых ограничивается уменьшением свободной памяти на диске и графическими, звуковыми и пр. эффектами; опасные вирусы, которые могут привести к серьезным сбоям в работе компьютера; очень опасные, в алгоритм работы которых заведомо заложены процедуры, которые могут привести к потере программ, уничтожить данные, стереть необходимую для работы компьютера информацию, записанную в системных областях памяти.

По ДЕСТРУКТИВНЫМ ВОЗМОЖНОСТЯМ вирусы можно разделить на безвредные, т. е. никак не влияющие на работу компьютера (кроме уменьшения свободной памяти на диске в результате своего распространения); неопасные, влияние которых ограничивается уменьшением свободной памяти на диске и графическими, звуковыми и пр. эффектами; опасные вирусы, которые могут привести к серьезным сбоям в работе компьютера; очень опасные, в алгоритм работы которых заведомо заложены процедуры, которые могут привести к потере программ, уничтожить данные, стереть необходимую для работы компьютера информацию, записанную в системных областях памяти.

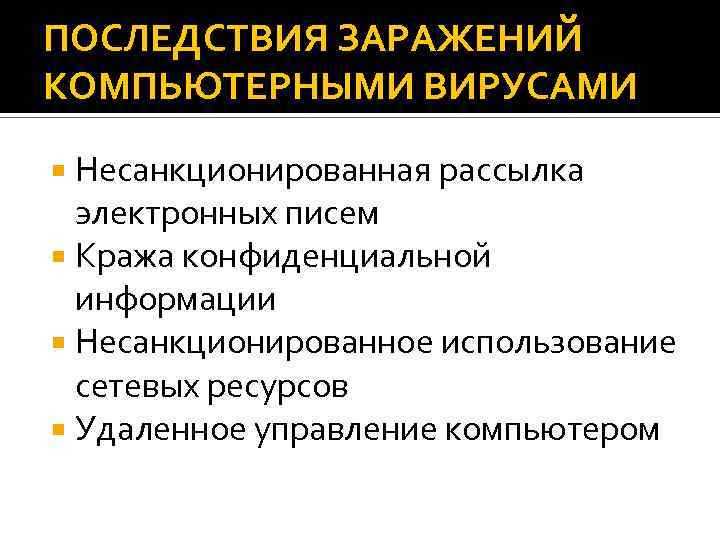

ПОСЛЕДСТВИЯ ЗАРАЖЕНИЙ КОМПЬЮТЕРНЫМИ ВИРУСАМИ Несанкционированная рассылка электронных писем Кража конфиденциальной информации Несанкционированное использование сетевых ресурсов Удаленное управление компьютером

ПОСЛЕДСТВИЯ ЗАРАЖЕНИЙ КОМПЬЮТЕРНЫМИ ВИРУСАМИ Несанкционированная рассылка электронных писем Кража конфиденциальной информации Несанкционированное использование сетевых ресурсов Удаленное управление компьютером

Вредоносная программа это программа, наносящая какой-либо вред компьютеру, на котором она запускаются, или другим компьютерам в сети

Вредоносная программа это программа, наносящая какой-либо вред компьютеру, на котором она запускаются, или другим компьютерам в сети

Типы вредоносных программ компьютерные вирусы, черви, трояны и другие программы.

Типы вредоносных программ компьютерные вирусы, черви, трояны и другие программы.

Компьютерный вирус это программа, способная создавать свои дубликаты (не обязательно совпадающие с оригиналом) и внедрять их в вычислительные сети и/или файлы, системные области компьютера и прочие выполняемые объекты. При этом дубликаты сохраняют способность к дальнейшему распространению.

Компьютерный вирус это программа, способная создавать свои дубликаты (не обязательно совпадающие с оригиналом) и внедрять их в вычислительные сети и/или файлы, системные области компьютера и прочие выполняемые объекты. При этом дубликаты сохраняют способность к дальнейшему распространению.

Жизненных цикл вируса Проникновение на чужой компьютер Путями проникновения вируса могут служить как мобильные носители, так и сетевые соединения - фактически, все каналы, по которым можно скопировать файл. Вирусы не используют сетевые ресурсы - заражение вирусом возможно, только если пользователь сам каким-либо образом его активировал. Активация Поиск объектов для заражения Подготовка копий Внедрение копий

Жизненных цикл вируса Проникновение на чужой компьютер Путями проникновения вируса могут служить как мобильные носители, так и сетевые соединения - фактически, все каналы, по которым можно скопировать файл. Вирусы не используют сетевые ресурсы - заражение вирусом возможно, только если пользователь сам каким-либо образом его активировал. Активация Поиск объектов для заражения Подготовка копий Внедрение копий

Компьютерный вирус Основная черта компьютерного вируса - это способность к саморазмножению. Дополнительным отличием вирусов от других вредоносных программ служит их жесткая привязанность к операционной системе или программной оболочке, для которой каждый конкретный вирус был написан. Основные цели любого компьютерного вируса это распространение на другие ресурсы компьютера и выполнение специальных действий при определенных событиях или действиях пользователя

Компьютерный вирус Основная черта компьютерного вируса - это способность к саморазмножению. Дополнительным отличием вирусов от других вредоносных программ служит их жесткая привязанность к операционной системе или программной оболочке, для которой каждый конкретный вирус был написан. Основные цели любого компьютерного вируса это распространение на другие ресурсы компьютера и выполнение специальных действий при определенных событиях или действиях пользователя

Червь это вредоносная программа, распространяющаяся по сетевым каналам и способная к самостоятельному преодолению систем защиты компьютерных сетей, а также к созданию и дальнейшему распространению своих копий, не обязательно совпадающих с оригиналом.

Червь это вредоносная программа, распространяющаяся по сетевым каналам и способная к самостоятельному преодолению систем защиты компьютерных сетей, а также к созданию и дальнейшему распространению своих копий, не обязательно совпадающих с оригиналом.

Жизненный цикл червя Проникновение в систему (через сеть) Активация (самостоятельно или пользователем) Поиск объектов для заражения Подготовка копий Распространение копий

Жизненный цикл червя Проникновение в систему (через сеть) Активация (самостоятельно или пользователем) Поиск объектов для заражения Подготовка копий Распространение копий

Виды червей Сетевые черви используют для распространения локальные сети и Интернет Почтовые черви - распространяются с помощью почтовых программ IM-черви используют системы мгновенного обмена сообщениями 1) IRC-черви распространяются по каналам IRC 2) P 2 P-черви - при помощи пиринговых файлообменных сетей 3)

Виды червей Сетевые черви используют для распространения локальные сети и Интернет Почтовые черви - распространяются с помощью почтовых программ IM-черви используют системы мгновенного обмена сообщениями 1) IRC-черви распространяются по каналам IRC 2) P 2 P-черви - при помощи пиринговых файлообменных сетей 3)

Трояны программа, основной целью которой является вредоносное воздействие по отношению к компьютерной системе.

Трояны программа, основной целью которой является вредоносное воздействие по отношению к компьютерной системе.

Жизненный цикл трояна Проникновение в систему. Некоторые трояны способны к самостоятельному преодолению систем защиты компьютерной системы, с целью проникновения в нее. Однако в большинстве случаев они проникают на компьютеры вместе с вирусом либо червем Активация. После проникновения на компьютер, трояну необходима активация и здесь он похож на червя - либо требует активных действий от пользователя или же через уязвимости в программном обеспечении самостоятельно заражает систему. Выполнение вредоносных действий

Жизненный цикл трояна Проникновение в систему. Некоторые трояны способны к самостоятельному преодолению систем защиты компьютерной системы, с целью проникновения в нее. Однако в большинстве случаев они проникают на компьютеры вместе с вирусом либо червем Активация. После проникновения на компьютер, трояну необходима активация и здесь он похож на червя - либо требует активных действий от пользователя или же через уязвимости в программном обеспечении самостоятельно заражает систему. Выполнение вредоносных действий

Замечания Трояны или программы класса троянский конь, в отличие от вирусов и червей, не обязаны уметь размножаться. Главная цель написания троянов это производство несанкционированных действий

Замечания Трояны или программы класса троянский конь, в отличие от вирусов и червей, не обязаны уметь размножаться. Главная цель написания троянов это производство несанкционированных действий

Логическая бомба Вид трояна. Логические бомбы характеризуются способностью при срабатывании заложенных в них условий (в конкретный день, время суток, определенное действие пользователя или команды извне) выполнять какое-либо действие, например, удаление файлов.

Логическая бомба Вид трояна. Логические бомбы характеризуются способностью при срабатывании заложенных в них условий (в конкретный день, время суток, определенное действие пользователя или команды извне) выполнять какое-либо действие, например, удаление файлов.

Другие вредоносные программы Условно опасные программы, то есть такие, о которых нельзя однозначно сказать, что они вредоносны. Такие программы обычно становятся опасными только при определенных условиях или действиях пользователя. Хакерские утилиты - К этому виду программ относятся программы скрытия кода зараженных файлов от антивирусной проверки Злые шутки - программы, которые намеренно вводят пользователя в заблуждение путем показа уведомлений о, например, форматировании диска или обнаружении вирусов, хотя на самом деле ничего не происходит.

Другие вредоносные программы Условно опасные программы, то есть такие, о которых нельзя однозначно сказать, что они вредоносны. Такие программы обычно становятся опасными только при определенных условиях или действиях пользователя. Хакерские утилиты - К этому виду программ относятся программы скрытия кода зараженных файлов от антивирусной проверки Злые шутки - программы, которые намеренно вводят пользователя в заблуждение путем показа уведомлений о, например, форматировании диска или обнаружении вирусов, хотя на самом деле ничего не происходит.

СПАМ это анонимная массовая незапрошенная рассылка

СПАМ это анонимная массовая незапрошенная рассылка

Три способа рассылки спама Прямая рассылка с арендованными серверов Использование «открытых Релеев» сервисов, ошибочно сконфигурированных их владельцами таким образом, что через них можно рассылать спам Скрытая установка на пользовательских компьютерах ПО, позволяющего несанкционированный доступ к ресурсам данного компьютера (бэкдоров)

Три способа рассылки спама Прямая рассылка с арендованными серверов Использование «открытых Релеев» сервисов, ошибочно сконфигурированных их владельцами таким образом, что через них можно рассылать спам Скрытая установка на пользовательских компьютерах ПО, позволяющего несанкционированный доступ к ресурсам данного компьютера (бэкдоров)