КОМПЬЮТЕРНЫЕ ВИРУСЫ.ppt

- Количество слайдов: 18

КОМПЬЮТЕРНЫЕ ВИРУСЫ

КОМПЬЮТЕРНЫЕ ВИРУСЫ

Что такое компьютерный вирус? Компьютерный вирус программа, способная к самовоспроизводству и самораспространению. Раньше вирусы попадали в компьютер через зараженные дискеты, сегодня наиболее популярные пути доставки это электронная почта, Интернет и локальные сети. Диапазон «применения» вирусов очень широк: от нехитрых шуток, таких как поворот изображения на экране на 180 градусов, до опасных действий, приводящих к уничтожению данных или нарушению функционирования системы.

Что такое компьютерный вирус? Компьютерный вирус программа, способная к самовоспроизводству и самораспространению. Раньше вирусы попадали в компьютер через зараженные дискеты, сегодня наиболее популярные пути доставки это электронная почта, Интернет и локальные сети. Диапазон «применения» вирусов очень широк: от нехитрых шуток, таких как поворот изображения на экране на 180 градусов, до опасных действий, приводящих к уничтожению данных или нарушению функционирования системы.

Типы компьютерных вирусов Backdoor (в пер. с англ. «черный ход» ) эта вредоносная программа обходит систему защиты ПК, используя уязвимости в коде программ, установленных в вашей системе. Получив контроль над компьютером, агрессор инсталлирует вредоносные программы или совершает другие действия, для выполнения которых он изначально создавался. n n. Загрузочные (бутовые) эти вирусы изменяют содержимое загрузочного сектора жесткого диска, чтобы помешать запуску операционной системы. n. Номеронабиратели они умеют самостоятельно дозваниваться по заданным разработчиком вируса телефонным номерам, незаметно для пользователи «накручивая» плату за международные или междугородные переговоры. Этот вид вредоносного ПО работает, только если компьютер подключается к Сети через телефонный модем, что сейчас становится редкостью.

Типы компьютерных вирусов Backdoor (в пер. с англ. «черный ход» ) эта вредоносная программа обходит систему защиты ПК, используя уязвимости в коде программ, установленных в вашей системе. Получив контроль над компьютером, агрессор инсталлирует вредоносные программы или совершает другие действия, для выполнения которых он изначально создавался. n n. Загрузочные (бутовые) эти вирусы изменяют содержимое загрузочного сектора жесткого диска, чтобы помешать запуску операционной системы. n. Номеронабиратели они умеют самостоятельно дозваниваться по заданным разработчиком вируса телефонным номерам, незаметно для пользователи «накручивая» плату за международные или междугородные переговоры. Этот вид вредоносного ПО работает, только если компьютер подключается к Сети через телефонный модем, что сейчас становится редкостью.

n. Фишинг -это мошеннические сообщения, распространяемые через электронную почту, цель которых вымогание денег либо распространение клеветы. n. Кейлогеры это перехватчики произведенных пользователем нажатий клавиш на клавиатуре. Собранная информация пароли или ПИН коды для выполнения онлайновых банковских операций пересылается владельцу вируса. Макровирусы представляют собой выполняющие запрограммированную последовательность действий макросы, которые встраиваются в документы, например Microsoft Office. Макрос, автоматически вставляющий адреса в список рассылки, можно модифицировать таким образом, чтобы он стирал или изменял текст рассылаемого сообщения. n Полиморфные вирусы умеют самостоятельно изменять собственный программный код, маскируясь от обнаружения антивирусными программами. n

n. Фишинг -это мошеннические сообщения, распространяемые через электронную почту, цель которых вымогание денег либо распространение клеветы. n. Кейлогеры это перехватчики произведенных пользователем нажатий клавиш на клавиатуре. Собранная информация пароли или ПИН коды для выполнения онлайновых банковских операций пересылается владельцу вируса. Макровирусы представляют собой выполняющие запрограммированную последовательность действий макросы, которые встраиваются в документы, например Microsoft Office. Макрос, автоматически вставляющий адреса в список рассылки, можно модифицировать таким образом, чтобы он стирал или изменял текст рассылаемого сообщения. n Полиморфные вирусы умеют самостоятельно изменять собственный программный код, маскируясь от обнаружения антивирусными программами. n

n. Руткиты проникнув на ваш ПК, они тщательно скрывают следы своего присутствия, открывая лазейки для проникновения других вредоносных программ. Они настолько сильны, что в состоянии захватить управление всей операционной системой. Червь тип вредоносного ПО, способный самостоятельно распространяться по компьютерным сетям, прикрепляясь к сообщениям электронной почты. n n. Шпион, попав на ПК, отыскивает личные данные пользователя, например, историю посещения веб страниц, и отсылает их своему хозяину. n. Аdwаге вид программного обеспечения, при использовании которого пользователю принудительно показывается реклама. Вирусом не является, так как вреда компьютеру причинить не может. n. Трояны эти программы стремятся убедить пользователя в том, что выполняют очень полезные и нужные функции, но на самом деле у них совершенно другие задачи. Троянские программы загружают в систему вредоносный «софт» или шпионят за действиями пользователя, выполняемыми на ПК. Трояны не могут самостоятельно распространяться, в этом их отличие от вирусов и червей.

n. Руткиты проникнув на ваш ПК, они тщательно скрывают следы своего присутствия, открывая лазейки для проникновения других вредоносных программ. Они настолько сильны, что в состоянии захватить управление всей операционной системой. Червь тип вредоносного ПО, способный самостоятельно распространяться по компьютерным сетям, прикрепляясь к сообщениям электронной почты. n n. Шпион, попав на ПК, отыскивает личные данные пользователя, например, историю посещения веб страниц, и отсылает их своему хозяину. n. Аdwаге вид программного обеспечения, при использовании которого пользователю принудительно показывается реклама. Вирусом не является, так как вреда компьютеру причинить не может. n. Трояны эти программы стремятся убедить пользователя в том, что выполняют очень полезные и нужные функции, но на самом деле у них совершенно другие задачи. Троянские программы загружают в систему вредоносный «софт» или шпионят за действиями пользователя, выполняемыми на ПК. Трояны не могут самостоятельно распространяться, в этом их отличие от вирусов и червей.

Откуда берутся вирусы? Программисты вирусописатели хотят подшутить над своими друзьями n. Другие пишут вирусы по заданию преподавателя (в рамках курса обучения языку программирования) и в результате оказывается зараженной вся институтская локальная сеть, а зачастую вирусы вырываются и в «большой» Интернет. nв последнее время вирусописание превратилось в бизнес: самые опасные вирусы создаются киберпреступниками с целью зарабатывания денег. n

Откуда берутся вирусы? Программисты вирусописатели хотят подшутить над своими друзьями n. Другие пишут вирусы по заданию преподавателя (в рамках курса обучения языку программирования) и в результате оказывается зараженной вся институтская локальная сеть, а зачастую вирусы вырываются и в «большой» Интернет. nв последнее время вирусописание превратилось в бизнес: самые опасные вирусы создаются киберпреступниками с целью зарабатывания денег. n

Как вирусы попадают в компьютер? n n n через зараженный носитель ин формации, например USB флэшку или оптический диск; через другой компьютер в локальной сети; через электронную почту. Большинство вредителей прячутся в файлах, прикрепленных к письму и активируются в тот момент, когда любопытный пользователе открывает это вложение. Поскольку общение через e mail очень популярно, этот метод распространения вредителей наиболее эффективен; через Интернет особенно опасны трояны, которые прячутся в бесплатном «софте» . Пользователь, позарившийся на халяву получает в придачу вредителя иногда для заражения ПК достаточно просто открыть веб страницу. Вирусы «попутной загрузки» (англ. Drive by Downloads) используют для этого уязвимые места веб браузеров например, маскируются под рисунок

Как вирусы попадают в компьютер? n n n через зараженный носитель ин формации, например USB флэшку или оптический диск; через другой компьютер в локальной сети; через электронную почту. Большинство вредителей прячутся в файлах, прикрепленных к письму и активируются в тот момент, когда любопытный пользователе открывает это вложение. Поскольку общение через e mail очень популярно, этот метод распространения вредителей наиболее эффективен; через Интернет особенно опасны трояны, которые прячутся в бесплатном «софте» . Пользователь, позарившийся на халяву получает в придачу вредителя иногда для заражения ПК достаточно просто открыть веб страницу. Вирусы «попутной загрузки» (англ. Drive by Downloads) используют для этого уязвимые места веб браузеров например, маскируются под рисунок

Как понять, что ПК заражен вирусом? n n n на экране неожиданно появляются странные сообщения или картинки; ПК вдруг начинает издавать посторонние звуки или проигрывать музыку в тот момент, когда медиапроигрыватель отключен; дисковод для чтения оптических дисков начинает открываться/закрываться; самопроизвольно запускаются программы; операционная система не загружается; целиком исчезают файлы и папки; содержание файлов и папок изменяется; выполняется более частое, чем обычно, обращение к жесткому диску индикатор записи/чтения данных мигает без остановки; браузер не загружает веб страницы, а в некоторых случаях никак не удается закрыть окно программы; друзья и знакомые получают от вас сообщения, которые вы не посылали Внимание! Будьте осторожны с сообщениями, не имеющим адреса отправителя или даты отправления/получения. Ни в коем случае не открывайте файлы, вложенные в подобные письма!

Как понять, что ПК заражен вирусом? n n n на экране неожиданно появляются странные сообщения или картинки; ПК вдруг начинает издавать посторонние звуки или проигрывать музыку в тот момент, когда медиапроигрыватель отключен; дисковод для чтения оптических дисков начинает открываться/закрываться; самопроизвольно запускаются программы; операционная система не загружается; целиком исчезают файлы и папки; содержание файлов и папок изменяется; выполняется более частое, чем обычно, обращение к жесткому диску индикатор записи/чтения данных мигает без остановки; браузер не загружает веб страницы, а в некоторых случаях никак не удается закрыть окно программы; друзья и знакомые получают от вас сообщения, которые вы не посылали Внимание! Будьте осторожны с сообщениями, не имеющим адреса отправителя или даты отправления/получения. Ни в коем случае не открывайте файлы, вложенные в подобные письма!

Компьютер заражен! Что делать? 1 Отключите ПК от Интернета и локальной сети, чтобы вредоносная программа не могла распространяться дальше. 2 Сохраните важные документы на внешнем накопителе и пометьте носитель информации как зараженный. 3 Запустите антивирусную программу, чтобы она проверила жесткие диски вашего компьютера, обнаружила и уничтожила вредителей. 4 После прохождения «курса лечения» просканируйте носитель, созданный в шаге 2, чтобы не занести вирус в систему повторно. 5 Если избавиться от вируса не удалось, перешлите заражен ный файл разработчикам антивируса. Как правило, создание «противоядия» занимает несколько часов.

Компьютер заражен! Что делать? 1 Отключите ПК от Интернета и локальной сети, чтобы вредоносная программа не могла распространяться дальше. 2 Сохраните важные документы на внешнем накопителе и пометьте носитель информации как зараженный. 3 Запустите антивирусную программу, чтобы она проверила жесткие диски вашего компьютера, обнаружила и уничтожила вредителей. 4 После прохождения «курса лечения» просканируйте носитель, созданный в шаге 2, чтобы не занести вирус в систему повторно. 5 Если избавиться от вируса не удалось, перешлите заражен ный файл разработчикам антивируса. Как правило, создание «противоядия» занимает несколько часов.

Как защититься от вирусной «инфекции» ? n n n n С помощью антивирусной программы, которое не только находит и удаляет вирусы, но и препятствует их проникновению на ПК. антивирусное программное обеспечение запускается вместе с ОС и функционирует в фоновом режиме во время всего сеанса работы пользователя. Установите сетевой экран (брандмауэр). Эта программа наблюдает за поступающими из Интернета и отправляемыми в него данными. Установите программу, специализирующуюся на поиске шпионов. Установите программу для обнаружения руткитов (GMER и AVGAnti Rootkit). Следите за тем, чтобы базы антивирусных программ всегда были в актуальном состоянии. Опе рационная система. Windows, веб браузеры и прикладные программы должны регулярно обновляться с целью ликвидации лазеек, через которые может проникнуть вредоносное программное обеспечение. Самый лучший способ использование функции автоматического обновления. Создайте для интернет серфинга виртуальную машину компьютер в компьютере. Рекомендация: через определенные промежутки времени необходимо полностью проверять жесткие диски своего ПК с помощью антивирусного сканера (этот модуль есть во всех антивирусных программах). Кроме того, необходимо настроить «защитника» так, чтобы он выполнял проверку всех вложений в сообщениях, которые приходят по электронной почте.

Как защититься от вирусной «инфекции» ? n n n n С помощью антивирусной программы, которое не только находит и удаляет вирусы, но и препятствует их проникновению на ПК. антивирусное программное обеспечение запускается вместе с ОС и функционирует в фоновом режиме во время всего сеанса работы пользователя. Установите сетевой экран (брандмауэр). Эта программа наблюдает за поступающими из Интернета и отправляемыми в него данными. Установите программу, специализирующуюся на поиске шпионов. Установите программу для обнаружения руткитов (GMER и AVGAnti Rootkit). Следите за тем, чтобы базы антивирусных программ всегда были в актуальном состоянии. Опе рационная система. Windows, веб браузеры и прикладные программы должны регулярно обновляться с целью ликвидации лазеек, через которые может проникнуть вредоносное программное обеспечение. Самый лучший способ использование функции автоматического обновления. Создайте для интернет серфинга виртуальную машину компьютер в компьютере. Рекомендация: через определенные промежутки времени необходимо полностью проверять жесткие диски своего ПК с помощью антивирусного сканера (этот модуль есть во всех антивирусных программах). Кроме того, необходимо настроить «защитника» так, чтобы он выполнял проверку всех вложений в сообщениях, которые приходят по электронной почте.

Методики распознавания компьютерных вирусов n n n Выявление по сигнатуре вируса. Антивирусная программа сравнивает подозрительные файлы с сигнатурами известных вирусов, которые она берет из постоянно обновляемой базы данных. Эвристический метод позволяет современным антивирусным программам распознавай вредителей, не зная их сигнатуры. Программа, выполняющая характерные для вируса подозрительные действия, проверяется среди прочего, на структуру и логику программирования. Особое внимание уделяется командам, которые она отдает компьютеру, например, изменить другие программные файлы, создать или откорректировать записи в системном реестре, модифицировать или удалить системные файлы. Антивирусная программа помещает «подозрительные» программы в безопасную область - в так называемый «карантин» . Даже ее ли вредитель активизируется выйти за пределы карантина он не сможет и все данные на компьютере останутся в сохранности.

Методики распознавания компьютерных вирусов n n n Выявление по сигнатуре вируса. Антивирусная программа сравнивает подозрительные файлы с сигнатурами известных вирусов, которые она берет из постоянно обновляемой базы данных. Эвристический метод позволяет современным антивирусным программам распознавай вредителей, не зная их сигнатуры. Программа, выполняющая характерные для вируса подозрительные действия, проверяется среди прочего, на структуру и логику программирования. Особое внимание уделяется командам, которые она отдает компьютеру, например, изменить другие программные файлы, создать или откорректировать записи в системном реестре, модифицировать или удалить системные файлы. Антивирусная программа помещает «подозрительные» программы в безопасную область - в так называемый «карантин» . Даже ее ли вредитель активизируется выйти за пределы карантина он не сможет и все данные на компьютере останутся в сохранности.

Самые известные вирусы n n n Melissa (1999) – сканирует на зараженном компьютере адресную книгу Outlook и Outlook Express и самораспространяется через массовые почто вые рассылки по най денным адресам. Loveletter (2000) отличается высокой скоростью распространения через электронную почту и особой «жестокостью» : стирает содержимое жесткого диска и переписывает BIOS. Code. Red (2001) заразил за несколько часов 250 тысяч компьютеров: сумма причиненного ущерба два миллиарда долларов.

Самые известные вирусы n n n Melissa (1999) – сканирует на зараженном компьютере адресную книгу Outlook и Outlook Express и самораспространяется через массовые почто вые рассылки по най денным адресам. Loveletter (2000) отличается высокой скоростью распространения через электронную почту и особой «жестокостью» : стирает содержимое жесткого диска и переписывает BIOS. Code. Red (2001) заразил за несколько часов 250 тысяч компьютеров: сумма причиненного ущерба два миллиарда долларов.

n n n Nimda (2001) – смесь вируса и червя; атакует как серверы, так и ПК. Сумма ущерба 500 млн. $ Klez (2002) – используя дыры в защите Outlook, мгновенно активизируется при открытии или предварительном просмотре электронного сообщения SQLSlammer (2004) – на несколько часов парализовал работу Интернета во всем мире, воспользовавшись дырой в защите Web сервера n Blaster (2003) – за несколько часов атаковал миллионы ПК, полностью выведя их из строя n My. Doom (2004) – засоряет электронные почтовые ящики и выискивает на ПК секретную информацию. Ущерб составил миллиарды $ n Sasser (2004) – остановил миллионы компьютеров по всему миру, проникнув в ОС Windows через дыры в безопасности n Zhelatin (2007) – вредитель прячется в сообщениях электронной почты и превращает компьютер в элемент зомби сети

n n n Nimda (2001) – смесь вируса и червя; атакует как серверы, так и ПК. Сумма ущерба 500 млн. $ Klez (2002) – используя дыры в защите Outlook, мгновенно активизируется при открытии или предварительном просмотре электронного сообщения SQLSlammer (2004) – на несколько часов парализовал работу Интернета во всем мире, воспользовавшись дырой в защите Web сервера n Blaster (2003) – за несколько часов атаковал миллионы ПК, полностью выведя их из строя n My. Doom (2004) – засоряет электронные почтовые ящики и выискивает на ПК секретную информацию. Ущерб составил миллиарды $ n Sasser (2004) – остановил миллионы компьютеров по всему миру, проникнув в ОС Windows через дыры в безопасности n Zhelatin (2007) – вредитель прячется в сообщениях электронной почты и превращает компьютер в элемент зомби сети

«Зомби» сети n n Бот крошечный вирус робот, который способен открыть киберпреступникам доступ к вашему ПК и позволить им управлять вашей системой на расстоянии. Захваченные ботами ПК получили название «зомби» : компьютеры становятся «безвольными исполнителями» чужих приказов.

«Зомби» сети n n Бот крошечный вирус робот, который способен открыть киберпреступникам доступ к вашему ПК и позволить им управлять вашей системой на расстоянии. Захваченные ботами ПК получили название «зомби» : компьютеры становятся «безвольными исполнителями» чужих приказов.

Примеры противозаконного использования «зомби» -сетей мошенники отправляют с захваченных компьютеров электронные сообщения. Их получателям предлагается открыть «липовую» веб страницу и ввести на ней, например, реквизиты своего банковского счета.

Примеры противозаконного использования «зомби» -сетей мошенники отправляют с захваченных компьютеров электронные сообщения. Их получателям предлагается открыть «липовую» веб страницу и ввести на ней, например, реквизиты своего банковского счета.

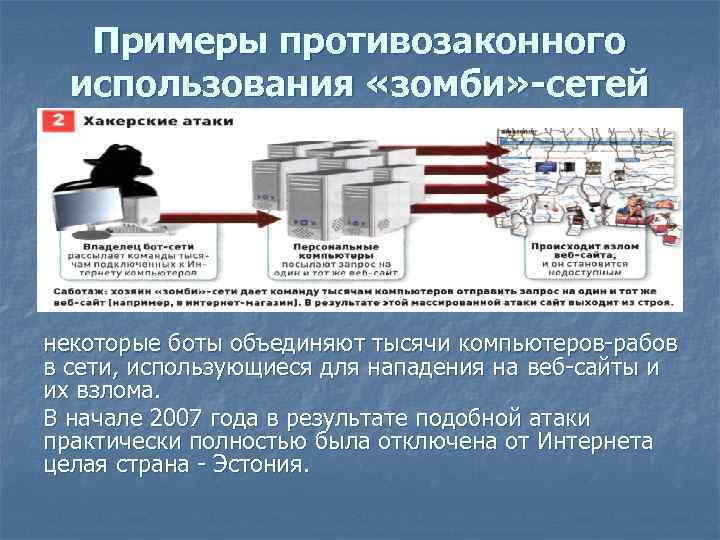

Примеры противозаконного использования «зомби» -сетей некоторые боты объединяют тысячи компьютеров рабов в сети, использующиеся для нападения на веб сайты и их взлома. В начале 2007 года в результате подобной атаки практически полностью была отключена от Интернета целая страна Эстония.

Примеры противозаконного использования «зомби» -сетей некоторые боты объединяют тысячи компьютеров рабов в сети, использующиеся для нападения на веб сайты и их взлома. В начале 2007 года в результате подобной атаки практически полностью была отключена от Интернета целая страна Эстония.

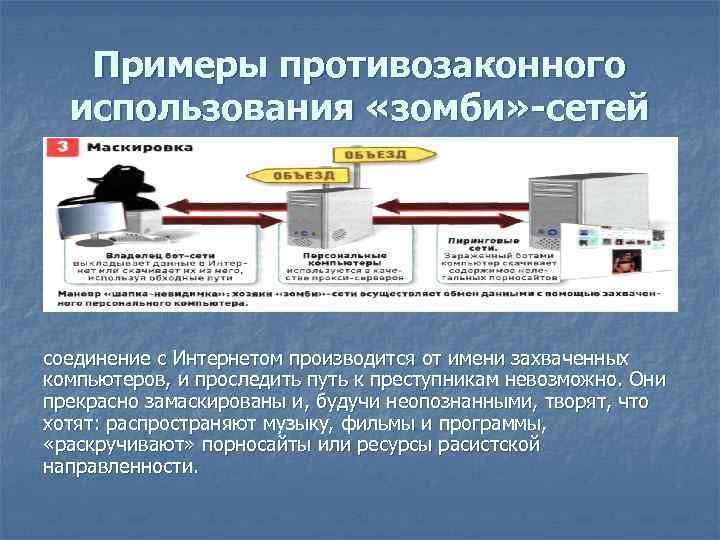

Примеры противозаконного использования «зомби» -сетей соединение с Интернетом производится от имени захваченных компьютеров, и проследить путь к преступникам невозможно. Они прекрасно замаскированы и, будучи неопознанными, творят, что хотят: распространяют музыку, фильмы и программы, «раскручивают» порносайты или ресурсы расистской направленности.

Примеры противозаконного использования «зомби» -сетей соединение с Интернетом производится от имени захваченных компьютеров, и проследить путь к преступникам невозможно. Они прекрасно замаскированы и, будучи неопознанными, творят, что хотят: распространяют музыку, фильмы и программы, «раскручивают» порносайты или ресурсы расистской направленности.

Как защитить ПК от ботов n n n укомплектуйте свой ПК набором программ для защиты от угроз из Интернета настройте автоматическое обновление операционной системы, чтобы на компьютере всегда были установлены свежие «заплатки» выполняйте автоматическое обновление других программ, установленных на вашем ПК задайте в браузере высокий уровень безопасности создайте учетную запись с ограниченными правами и пользуйтесь ею, когда ПК подключен к Сети никогда не открывайте вложения в электронные письма, отправитель которых вам неизвестен

Как защитить ПК от ботов n n n укомплектуйте свой ПК набором программ для защиты от угроз из Интернета настройте автоматическое обновление операционной системы, чтобы на компьютере всегда были установлены свежие «заплатки» выполняйте автоматическое обновление других программ, установленных на вашем ПК задайте в браузере высокий уровень безопасности создайте учетную запись с ограниченными правами и пользуйтесь ею, когда ПК подключен к Сети никогда не открывайте вложения в электронные письма, отправитель которых вам неизвестен