Тема7-4 сетевые ОСи Инф.Сис.Инет-4.ppt

- Количество слайдов: 107

«Компьютерные системы, интернет и мультимедиа технологии» Тема 7. Основы сетевых операционных систем • Эволюция операционных систем. • Сетевые операционные системы. Функциональные особенности сетевой операционной системы. • Одноранговые и серверные сетевые операционные системы. • Требования к современным операционным системам. 1

«Компьютерные системы, интернет и мультимедиа технологии» Тема 7. Основы сетевых операционных систем • Эволюция операционных систем. • Сетевые операционные системы. Функциональные особенности сетевой операционной системы. • Одноранговые и серверные сетевые операционные системы. • Требования к современным операционным системам. 1

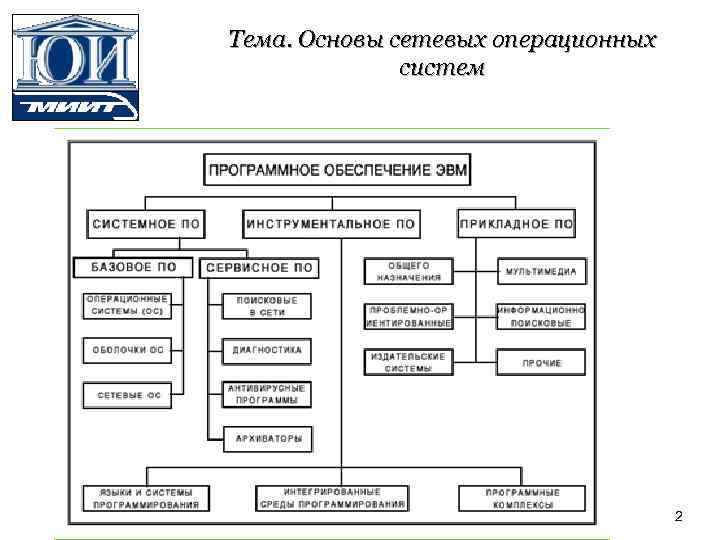

Тема. Основы сетевых операционных систем 2

Тема. Основы сетевых операционных систем 2

Тема. Основы сетевых операционных систем Операционная система, (англ. operating system, OS) — комплекс управляющих и обрабатывающих программ, которые, с одной стороны, выступают как интерфейс между устройствами вычислительной системы и прикладными программами, а с другой стороны — предназначены для управления устройствами, управления вычислительными процессами, эффективного распределения вычислительных ресурсов между вычислительными процессами и организации надёжных вычислений Все функции, предоставляемые ОС прикладной программе, специфицированы и представляют собой стандартизованные системные библиотеки функций. 3

Тема. Основы сетевых операционных систем Операционная система, (англ. operating system, OS) — комплекс управляющих и обрабатывающих программ, которые, с одной стороны, выступают как интерфейс между устройствами вычислительной системы и прикладными программами, а с другой стороны — предназначены для управления устройствами, управления вычислительными процессами, эффективного распределения вычислительных ресурсов между вычислительными процессами и организации надёжных вычислений Все функции, предоставляемые ОС прикладной программе, специфицированы и представляют собой стандартизованные системные библиотеки функций. 3

Тема. Основы сетевых операционных систем Базовое ПО Системное ПО Операционная система - как виртуальная машина, с которой проще иметь дело, чем непосредственно с оборудованием компьютера. - как менеджер ресурсов, и осуществляет упорядоченное контролируемое распределение процессоров, памяти и других ресурсов между различными программами. - как защитник пользователей и программ, представляется системой безопасности, на которую возложены функции контроля, допуска и пресечения запрещенных действий. - как постоянно функционирующее ядро, это программа, постоянно работающая на компьютере и взаимодействующая со всеми прикладными программами Оболочка операционной системы (от англ. shell — оболочка) — интерпретатор команд операционной системы, обеспечивающий интерфейс для взаимодействия пользователя с функциями системы. 4

Тема. Основы сетевых операционных систем Базовое ПО Системное ПО Операционная система - как виртуальная машина, с которой проще иметь дело, чем непосредственно с оборудованием компьютера. - как менеджер ресурсов, и осуществляет упорядоченное контролируемое распределение процессоров, памяти и других ресурсов между различными программами. - как защитник пользователей и программ, представляется системой безопасности, на которую возложены функции контроля, допуска и пресечения запрещенных действий. - как постоянно функционирующее ядро, это программа, постоянно работающая на компьютере и взаимодействующая со всеми прикладными программами Оболочка операционной системы (от англ. shell — оболочка) — интерпретатор команд операционной системы, обеспечивающий интерфейс для взаимодействия пользователя с функциями системы. 4

Тема. Основы сетевых операционных систем Эволюция операционных систем Первый период (1945 -1955) ЭВМ 1 поколения - об операционных системах не было и речи, все задачи организации вычислительного процесса решались вручную каждым программистом с пульта управления. Второй период (1955 - 1965) ЭВМ 2 поколения. Появились первые алгоритмические языки и первые системные программы - компиляторы. Появились первые системы пакетной обработки, которые просто автоматизировали запуск одной программ за другой и тем самым увеличивали коэффициент загрузки процессора. Системы пакетной обработки явились прообразом современных операционных систем, они стали первыми системными программами, предназначенными для управления вычислительным процессом. В ходе реализации систем пакетной обработки был разработан формализованный язык управления заданиями, с помощью которого программист сообщал системе и оператору, какую работу он хочет выполнить на вычислительной машине. Совокупность нескольких заданий, как правило в виде колоды перфокарт, получила название пакета заданий. 5

Тема. Основы сетевых операционных систем Эволюция операционных систем Первый период (1945 -1955) ЭВМ 1 поколения - об операционных системах не было и речи, все задачи организации вычислительного процесса решались вручную каждым программистом с пульта управления. Второй период (1955 - 1965) ЭВМ 2 поколения. Появились первые алгоритмические языки и первые системные программы - компиляторы. Появились первые системы пакетной обработки, которые просто автоматизировали запуск одной программ за другой и тем самым увеличивали коэффициент загрузки процессора. Системы пакетной обработки явились прообразом современных операционных систем, они стали первыми системными программами, предназначенными для управления вычислительным процессом. В ходе реализации систем пакетной обработки был разработан формализованный язык управления заданиями, с помощью которого программист сообщал системе и оператору, какую работу он хочет выполнить на вычислительной машине. Совокупность нескольких заданий, как правило в виде колоды перфокарт, получила название пакета заданий. 5

Тема. Основы сетевых операционных систем Эволюция операционных систем Третий период (1965 - 1980) ЭВМ 3 поколения. Важнейшим достижением этого периода является создание ОС и реализация мультипрограммирования. Мультипрограммирование - это способ организации вычислительного процесса, при котором на одном процессоре попеременно выполняются несколько программ. Пока одна программа выполняет операцию ввода-вывода, процессор не простаивает, а выполняет другую программу (многопрограммный режим). При этом каждая программа загружается в свой участок оперативной памяти, называемый разделом. Четвертый период (1980 - настоящее время) ЭВМ 4 поколения. Среди ОС доминировали две системы: MS-DOS и UNIX. Однопрограммная однопользовательская ОС MS-DOS широко использовалась для компьютеров, построенных на базе микропроцессоров Intel 8088, а затем 80286, 80386 и 80486. Мультипрограммная многопользовательская ОС UNIX доминировала в среде "не -интеловских" компьютеров. В середине 80 -х стали бурно развиваться сети персональных компьютеров, работающие под управлением сетевых или распределенных ОС. В сетевых ОС пользователи должны быть осведомлены о наличии других компьютеров и должны делать логический вход в другой компьютер, чтобы 6 воспользоваться его ресурсами

Тема. Основы сетевых операционных систем Эволюция операционных систем Третий период (1965 - 1980) ЭВМ 3 поколения. Важнейшим достижением этого периода является создание ОС и реализация мультипрограммирования. Мультипрограммирование - это способ организации вычислительного процесса, при котором на одном процессоре попеременно выполняются несколько программ. Пока одна программа выполняет операцию ввода-вывода, процессор не простаивает, а выполняет другую программу (многопрограммный режим). При этом каждая программа загружается в свой участок оперативной памяти, называемый разделом. Четвертый период (1980 - настоящее время) ЭВМ 4 поколения. Среди ОС доминировали две системы: MS-DOS и UNIX. Однопрограммная однопользовательская ОС MS-DOS широко использовалась для компьютеров, построенных на базе микропроцессоров Intel 8088, а затем 80286, 80386 и 80486. Мультипрограммная многопользовательская ОС UNIX доминировала в среде "не -интеловских" компьютеров. В середине 80 -х стали бурно развиваться сети персональных компьютеров, работающие под управлением сетевых или распределенных ОС. В сетевых ОС пользователи должны быть осведомлены о наличии других компьютеров и должны делать логический вход в другой компьютер, чтобы 6 воспользоваться его ресурсами

Тема. Основы сетевых операционных систем Большая роль в развитии ОС принадлежит серии машин IBM/360, где впервые программная совместимость требовала и совместимости операционных систем. Такие операционные системы должны были работать и на больших, и на малых вычислительных системах, с большим и с малым количеством разнообразной периферии, в коммерческой области и в области научных исследований. ОС, построенные с намерением удовлетворить всем этим противоречивым требованиям, оказались чрезвычайно сложными. Они состояли из многих миллионов ассемблерных строк, написанных тысячами программистов, и содержали тысячи ошибок, вызывающих нескончаемый поток исправлений. В каждой новой версии исправлялись одни ошибки и вносились другие. Важнейшим достижением ОС данного поколения явилась реализация мультипрограммирования. Мультипрограммирование - это способ организации вычислительного процесса, при котором на одном процессоре попеременно выполняются несколько программ. Пока одна программа выполняет операцию вводавывода, процессор не простаивает, как это происходило при последовательном выполнении программ (однопрограммный режим), а выполняет другую программу (многопрограммный режим). 7

Тема. Основы сетевых операционных систем Большая роль в развитии ОС принадлежит серии машин IBM/360, где впервые программная совместимость требовала и совместимости операционных систем. Такие операционные системы должны были работать и на больших, и на малых вычислительных системах, с большим и с малым количеством разнообразной периферии, в коммерческой области и в области научных исследований. ОС, построенные с намерением удовлетворить всем этим противоречивым требованиям, оказались чрезвычайно сложными. Они состояли из многих миллионов ассемблерных строк, написанных тысячами программистов, и содержали тысячи ошибок, вызывающих нескончаемый поток исправлений. В каждой новой версии исправлялись одни ошибки и вносились другие. Важнейшим достижением ОС данного поколения явилась реализация мультипрограммирования. Мультипрограммирование - это способ организации вычислительного процесса, при котором на одном процессоре попеременно выполняются несколько программ. Пока одна программа выполняет операцию вводавывода, процессор не простаивает, как это происходило при последовательном выполнении программ (однопрограммный режим), а выполняет другую программу (многопрограммный режим). 7

Тема. Основы сетевых операционных систем Наряду с мультипрограммной реализацией систем пакетной обработки появился новый тип ОС - системы разделения времени. Вариант мультипрограммирования, применяемый в системах разделения времени, нацелен на создание для каждого отдельного пользователя иллюзии единоличного использования ЭВМ. В середине 80 -х стали бурно развиваться сети персональных компьютеров, что потребовало установки на них сетевых или распределенных ОС. Каждая машина в сети должна иметь ОС, отличающуюся от ОС автономного компьютера наличием дополнительных средств, позволяющих компьютеру работать в сети. Сетевая ОС обязательно содержит программную поддержку для сетевых интерфейсных устройств (драйвер сетевого адаптера), а также средства для удаленного входа в другие компьютеры сети и средства доступа к удаленным файлам, однако эти дополнения не существенно меняют структуру самой операционной системы. 8

Тема. Основы сетевых операционных систем Наряду с мультипрограммной реализацией систем пакетной обработки появился новый тип ОС - системы разделения времени. Вариант мультипрограммирования, применяемый в системах разделения времени, нацелен на создание для каждого отдельного пользователя иллюзии единоличного использования ЭВМ. В середине 80 -х стали бурно развиваться сети персональных компьютеров, что потребовало установки на них сетевых или распределенных ОС. Каждая машина в сети должна иметь ОС, отличающуюся от ОС автономного компьютера наличием дополнительных средств, позволяющих компьютеру работать в сети. Сетевая ОС обязательно содержит программную поддержку для сетевых интерфейсных устройств (драйвер сетевого адаптера), а также средства для удаленного входа в другие компьютеры сети и средства доступа к удаленным файлам, однако эти дополнения не существенно меняют структуру самой операционной системы. 8

Тема. Основы сетевых операционных систем От эффективности алгоритмов управления локальными ресурсами компьютера во многом зависит эффективность всей сетевой ОС в целом. Характеризуя сетевую ОС, часто приводят важнейшие особенности реализации функций ОС по управлению процессорами, памятью, внешними устройствами автономного компьютера. В зависимости от особенностей использованного алгоритма управления процессором, операционные системы делят на • многозадачные и однозадачные, • многопользовательские и однопользовательские, • на многопроцессорные и однопроцессорные системы. 9

Тема. Основы сетевых операционных систем От эффективности алгоритмов управления локальными ресурсами компьютера во многом зависит эффективность всей сетевой ОС в целом. Характеризуя сетевую ОС, часто приводят важнейшие особенности реализации функций ОС по управлению процессорами, памятью, внешними устройствами автономного компьютера. В зависимости от особенностей использованного алгоритма управления процессором, операционные системы делят на • многозадачные и однозадачные, • многопользовательские и однопользовательские, • на многопроцессорные и однопроцессорные системы. 9

Тема. Основы сетевых операционных систем Многозадачные и однозадачные ОС Однозадачные ОС в основном выполняют функцию предоставления пользователю виртуальной машины, делая более простым и удобным процесс взаимодействия пользователя с компьютером. Однозадачные ОС включают средства управления периферийными устройствами, средства управления файлами, средства общения с пользователем. Многозадачные ОС, кроме вышеперечисленных функций, управляют разделением совместно используемых ресурсов, таких как процессор, оперативная память, файлы и внешние устройства. 10

Тема. Основы сетевых операционных систем Многозадачные и однозадачные ОС Однозадачные ОС в основном выполняют функцию предоставления пользователю виртуальной машины, делая более простым и удобным процесс взаимодействия пользователя с компьютером. Однозадачные ОС включают средства управления периферийными устройствами, средства управления файлами, средства общения с пользователем. Многозадачные ОС, кроме вышеперечисленных функций, управляют разделением совместно используемых ресурсов, таких как процессор, оперативная память, файлы и внешние устройства. 10

Тема. Основы сетевых операционных систем Многопользовательские и однопользовательские ОС По числу одновременно работающих пользователей ОС делятся на однопользовательские и многопользовательские. ПРИМЕР • однопользовательские - MS-DOS, Windows 3. x, ранние версии OS/2; • многопользовательские - UNIX, Windows NT. Главным отличием многопользовательских систем от однопользовательских является наличие средств защиты информации каждого пользователя от несанкционированного доступа других пользователей. ПРИМЕЧАНИЕ не всякая многозадачная система является многопользовательской, и не всякая однопользовательская ОС является однозадачной. Два варианта многозадачности. Разница в степени централизации механизма планирования процессов. В первом случае механизм планирования процессов целиком сосредоточен в ОС, а во втором - распределен между системой и прикладными программами. При не вытесняющей многозадачности активный процесс выполняется до тех пор, пока он сам, по собственной инициативе, не отдаст управление ОС для того, чтобы та выбрала из очереди другой готовый к выполнению процесс. При вытесняющей многозадачности решение о переключении процессора с 11 одного процесса на другой принимается ОС, а не самим активным процессом.

Тема. Основы сетевых операционных систем Многопользовательские и однопользовательские ОС По числу одновременно работающих пользователей ОС делятся на однопользовательские и многопользовательские. ПРИМЕР • однопользовательские - MS-DOS, Windows 3. x, ранние версии OS/2; • многопользовательские - UNIX, Windows NT. Главным отличием многопользовательских систем от однопользовательских является наличие средств защиты информации каждого пользователя от несанкционированного доступа других пользователей. ПРИМЕЧАНИЕ не всякая многозадачная система является многопользовательской, и не всякая однопользовательская ОС является однозадачной. Два варианта многозадачности. Разница в степени централизации механизма планирования процессов. В первом случае механизм планирования процессов целиком сосредоточен в ОС, а во втором - распределен между системой и прикладными программами. При не вытесняющей многозадачности активный процесс выполняется до тех пор, пока он сам, по собственной инициативе, не отдаст управление ОС для того, чтобы та выбрала из очереди другой готовый к выполнению процесс. При вытесняющей многозадачности решение о переключении процессора с 11 одного процесса на другой принимается ОС, а не самим активным процессом.

Тема. Основы сетевых операционных систем Многопроцессорные и однопроцессорные ОС Важным свойством ОС является отсутствие или наличие в ней средств поддержки многопроцессорной обработки - мультипроцессирование. Мультипроцессирование приводит к усложнению всех алгоритмов управления ресурсами. ПРИМЕР. ОС с поддержкой многопроцессорной обработки данных: OS/2 фирмы IBM, Windows NT и последующие версии фирмы Microsoft и Net. Ware фирмы Novell. Многопроцессорные ОС могут классифицироваться по способу организации вычислительного процесса в системе с многопроцессорной архитектурой: • асимметричные • симметричные. Асимметричная ОС целиком выполняется только на одном из процессоров системы, распределяя прикладные задачи по остальным процессорам. Симметричная ОС полностью децентрализована и использует весь пул процессоров, разделяя их между системными и прикладными задачами. 12

Тема. Основы сетевых операционных систем Многопроцессорные и однопроцессорные ОС Важным свойством ОС является отсутствие или наличие в ней средств поддержки многопроцессорной обработки - мультипроцессирование. Мультипроцессирование приводит к усложнению всех алгоритмов управления ресурсами. ПРИМЕР. ОС с поддержкой многопроцессорной обработки данных: OS/2 фирмы IBM, Windows NT и последующие версии фирмы Microsoft и Net. Ware фирмы Novell. Многопроцессорные ОС могут классифицироваться по способу организации вычислительного процесса в системе с многопроцессорной архитектурой: • асимметричные • симметричные. Асимметричная ОС целиком выполняется только на одном из процессоров системы, распределяя прикладные задачи по остальным процессорам. Симметричная ОС полностью децентрализована и использует весь пул процессоров, разделяя их между системными и прикладными задачами. 12

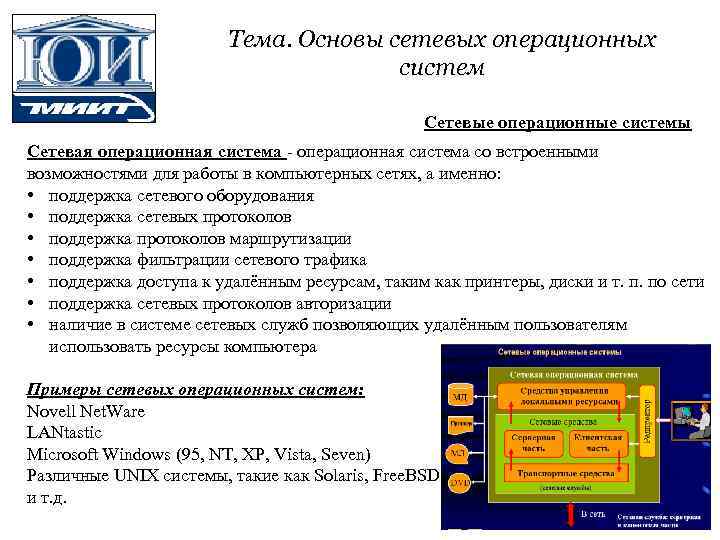

Тема. Основы сетевых операционных систем Сетевые операционные системы Сетевая операционная система - операционная система со встроенными возможностями для работы в компьютерных сетях, а именно: • поддержка сетевого оборудования • поддержка сетевых протоколов • поддержка протоколов маршрутизации • поддержка фильтрации сетевого трафика • поддержка доступа к удалённым ресурсам, таким как принтеры, диски и т. п. по сети • поддержка сетевых протоколов авторизации • наличие в системе сетевых служб позволяющих удалённым пользователям использовать ресурсы компьютера Примеры сетевых операционных систем: Novell Net. Ware LANtastic Microsoft Windows (95, NT, XP, Vista, Seven) Различные UNIX системы, такие как Solaris, Free. BSD и т. д. 13

Тема. Основы сетевых операционных систем Сетевые операционные системы Сетевая операционная система - операционная система со встроенными возможностями для работы в компьютерных сетях, а именно: • поддержка сетевого оборудования • поддержка сетевых протоколов • поддержка протоколов маршрутизации • поддержка фильтрации сетевого трафика • поддержка доступа к удалённым ресурсам, таким как принтеры, диски и т. п. по сети • поддержка сетевых протоколов авторизации • наличие в системе сетевых служб позволяющих удалённым пользователям использовать ресурсы компьютера Примеры сетевых операционных систем: Novell Net. Ware LANtastic Microsoft Windows (95, NT, XP, Vista, Seven) Различные UNIX системы, такие как Solaris, Free. BSD и т. д. 13

Тема. Основы сетевых операционных систем Специфика сетевых ОС Специфика сетевой ОС проявляется и в том, каким образом она реализует сетевые функции: • распознавание и перенаправление в сеть запросов к удаленным ресурсам, • передача сообщений по сети, • выполнение удаленных запросов. При реализации сетевых функций возникает комплекс задач, связанных с распределенным характером хранения и обработки данных в сети: • ведение справочной информации о всех доступных в сети ресурсах и серверах, • адресация взаимодействующих процессов, • обеспечение прозрачности доступа, • тиражирование данных, • согласование копий, • поддержка безопасности данных. Сетевая ОС имеет в своем составе средства передачи сообщений между компьютерами, которые отсутствуют в автономной ОС. На основе этих сообщений сетевая ОС ведет разделение ресурсов компьютера между удаленными пользователями, подключенными к сети. Для поддержания функций передачи сообщений сетевые ОС содержат специальные программные компоненты, реализующие популярные 14 коммуникационные протоколы, такие как IP, Ethernet и другие.

Тема. Основы сетевых операционных систем Специфика сетевых ОС Специфика сетевой ОС проявляется и в том, каким образом она реализует сетевые функции: • распознавание и перенаправление в сеть запросов к удаленным ресурсам, • передача сообщений по сети, • выполнение удаленных запросов. При реализации сетевых функций возникает комплекс задач, связанных с распределенным характером хранения и обработки данных в сети: • ведение справочной информации о всех доступных в сети ресурсах и серверах, • адресация взаимодействующих процессов, • обеспечение прозрачности доступа, • тиражирование данных, • согласование копий, • поддержка безопасности данных. Сетевая ОС имеет в своем составе средства передачи сообщений между компьютерами, которые отсутствуют в автономной ОС. На основе этих сообщений сетевая ОС ведет разделение ресурсов компьютера между удаленными пользователями, подключенными к сети. Для поддержания функций передачи сообщений сетевые ОС содержат специальные программные компоненты, реализующие популярные 14 коммуникационные протоколы, такие как IP, Ethernet и другие.

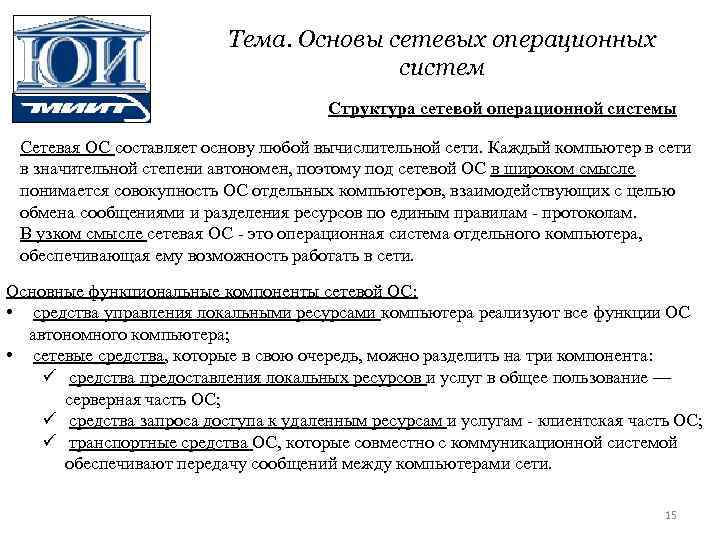

Тема. Основы сетевых операционных систем Структура сетевой операционной системы Сетевая ОС составляет основу любой вычислительной сети. Каждый компьютер в сети в значительной степени автономен, поэтому под сетевой ОС в широком смысле понимается совокупность ОС отдельных компьютеров, взаимодействующих с целью обмена сообщениями и разделения ресурсов по единым правилам - протоколам. В узком смысле сетевая ОС - это операционная система отдельного компьютера, обеспечивающая ему возможность работать в сети. Основные функциональные компоненты сетевой ОС: • средства управления локальными ресурсами компьютера реализуют все функции ОС автономного компьютера; • сетевые средства, которые в свою очередь, можно разделить на три компонента: ü средства предоставления локальных ресурсов и услуг в общее пользование — серверная часть ОС; ü средства запроса доступа к удаленным ресурсам и услугам - клиентская часть ОС; ü транспортные средства ОС, которые совместно с коммуникационной системой обеспечивают передачу сообщений между компьютерами сети. 15

Тема. Основы сетевых операционных систем Структура сетевой операционной системы Сетевая ОС составляет основу любой вычислительной сети. Каждый компьютер в сети в значительной степени автономен, поэтому под сетевой ОС в широком смысле понимается совокупность ОС отдельных компьютеров, взаимодействующих с целью обмена сообщениями и разделения ресурсов по единым правилам - протоколам. В узком смысле сетевая ОС - это операционная система отдельного компьютера, обеспечивающая ему возможность работать в сети. Основные функциональные компоненты сетевой ОС: • средства управления локальными ресурсами компьютера реализуют все функции ОС автономного компьютера; • сетевые средства, которые в свою очередь, можно разделить на три компонента: ü средства предоставления локальных ресурсов и услуг в общее пользование — серверная часть ОС; ü средства запроса доступа к удаленным ресурсам и услугам - клиентская часть ОС; ü транспортные средства ОС, которые совместно с коммуникационной системой обеспечивают передачу сообщений между компьютерами сети. 15

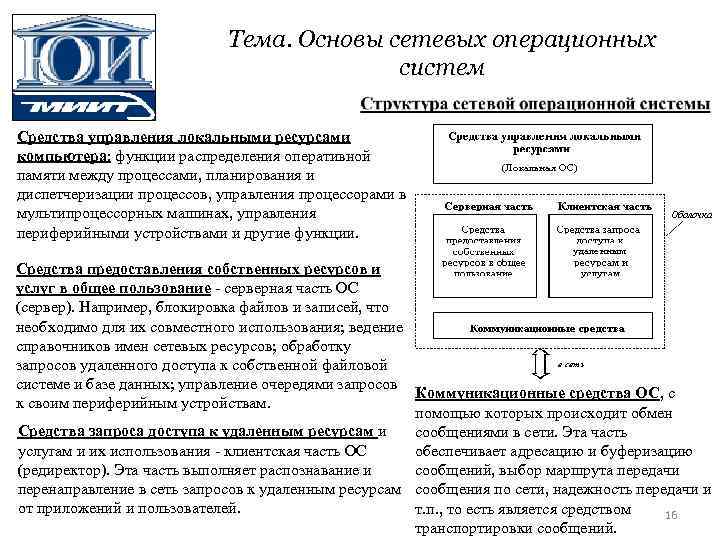

Тема. Основы сетевых операционных систем Средства управления локальными ресурсами компьютера: функции распределения оперативной памяти между процессами, планирования и диспетчеризации процессов, управления процессорами в мультипроцессорных машинах, управления периферийными устройствами и другие функции. Средства предоставления собственных ресурсов и услуг в общее пользование - серверная часть ОС (сервер). Например, блокировка файлов и записей, что необходимо для их совместного использования; ведение справочников имен сетевых ресурсов; обработку запросов удаленного доступа к собственной файловой системе и базе данных; управление очередями запросов Коммуникационные средства ОС, с к своим периферийным устройствам. помощью которых происходит обмен Средства запроса доступа к удаленным ресурсам и сообщениями в сети. Эта часть услугам и их использования - клиентская часть ОС обеспечивает адресацию и буферизацию (редиректор). Эта часть выполняет распознавание и сообщений, выбор маршрута передачи перенаправление в сеть запросов к удаленным ресурсам сообщения по сети, надежность передачи и от приложений и пользователей. т. п. , то есть является средством 16 транспортировки сообщений.

Тема. Основы сетевых операционных систем Средства управления локальными ресурсами компьютера: функции распределения оперативной памяти между процессами, планирования и диспетчеризации процессов, управления процессорами в мультипроцессорных машинах, управления периферийными устройствами и другие функции. Средства предоставления собственных ресурсов и услуг в общее пользование - серверная часть ОС (сервер). Например, блокировка файлов и записей, что необходимо для их совместного использования; ведение справочников имен сетевых ресурсов; обработку запросов удаленного доступа к собственной файловой системе и базе данных; управление очередями запросов Коммуникационные средства ОС, с к своим периферийным устройствам. помощью которых происходит обмен Средства запроса доступа к удаленным ресурсам и сообщениями в сети. Эта часть услугам и их использования - клиентская часть ОС обеспечивает адресацию и буферизацию (редиректор). Эта часть выполняет распознавание и сообщений, выбор маршрута передачи перенаправление в сеть запросов к удаленным ресурсам сообщения по сети, надежность передачи и от приложений и пользователей. т. п. , то есть является средством 16 транспортировки сообщений.

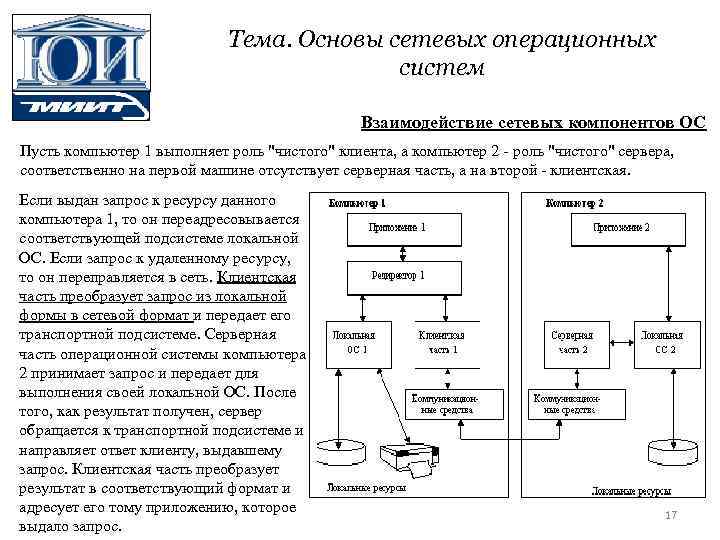

Тема. Основы сетевых операционных систем Взаимодействие сетевых компонентов ОС Пусть компьютер 1 выполняет роль "чистого" клиента, а компьютер 2 - роль "чистого" сервера, соответственно на первой машине отсутствует серверная часть, а на второй - клиентская. Если выдан запрос к ресурсу данного компьютера 1, то он переадресовывается соответствующей подсистеме локальной ОС. Если запрос к удаленному ресурсу, то он переправляется в сеть. Клиентская часть преобразует запрос из локальной формы в сетевой формат и передает его транспортной подсистеме. Серверная часть операционной системы компьютера 2 принимает запрос и передает для выполнения своей локальной ОС. После того, как результат получен, сервер обращается к транспортной подсистеме и направляет ответ клиенту, выдавшему запрос. Клиентская часть преобразует результат в соответствующий формат и адресует его тому приложению, которое выдало запрос. 17

Тема. Основы сетевых операционных систем Взаимодействие сетевых компонентов ОС Пусть компьютер 1 выполняет роль "чистого" клиента, а компьютер 2 - роль "чистого" сервера, соответственно на первой машине отсутствует серверная часть, а на второй - клиентская. Если выдан запрос к ресурсу данного компьютера 1, то он переадресовывается соответствующей подсистеме локальной ОС. Если запрос к удаленному ресурсу, то он переправляется в сеть. Клиентская часть преобразует запрос из локальной формы в сетевой формат и передает его транспортной подсистеме. Серверная часть операционной системы компьютера 2 принимает запрос и передает для выполнения своей локальной ОС. После того, как результат получен, сервер обращается к транспортной подсистеме и направляет ответ клиенту, выдавшему запрос. Клиентская часть преобразует результат в соответствующий формат и адресует его тому приложению, которое выдало запрос. 17

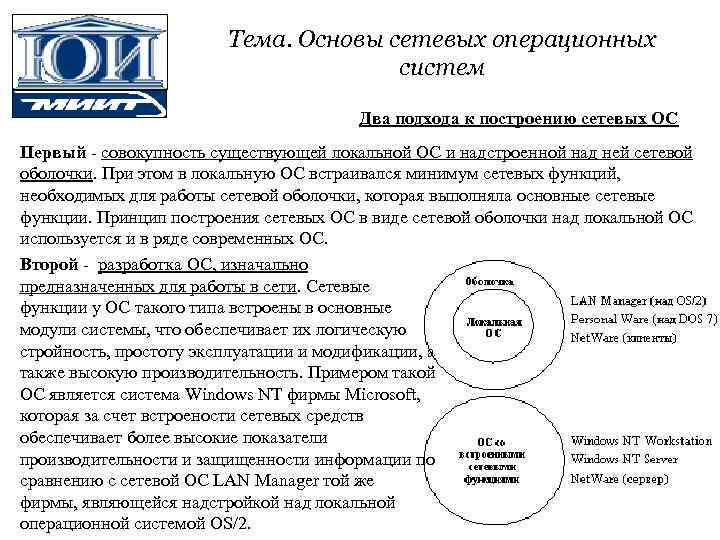

Тема. Основы сетевых операционных систем Два подхода к построению сетевых ОС Первый - совокупность существующей локальной ОС и надстроенной над ней сетевой оболочки. При этом в локальную ОС встраивался минимум сетевых функций, необходимых для работы сетевой оболочки, которая выполняла основные сетевые функции. Принцип построения сетевых ОС в виде сетевой оболочки над локальной ОС используется и в ряде современных ОС. Второй - разработка ОС, изначально предназначенных для работы в сети. Сетевые функции у ОС такого типа встроены в основные модули системы, что обеспечивает их логическую стройность, простоту эксплуатации и модификации, а также высокую производительность. Примером такой ОС является система Windows NT фирмы Microsoft, которая за счет встроености сетевых средств обеспечивает более высокие показатели производительности и защищенности информации по сравнению с сетевой ОС LAN Manager той же фирмы, являющейся надстройкой над локальной 18 операционной системой OS/2.

Тема. Основы сетевых операционных систем Два подхода к построению сетевых ОС Первый - совокупность существующей локальной ОС и надстроенной над ней сетевой оболочки. При этом в локальную ОС встраивался минимум сетевых функций, необходимых для работы сетевой оболочки, которая выполняла основные сетевые функции. Принцип построения сетевых ОС в виде сетевой оболочки над локальной ОС используется и в ряде современных ОС. Второй - разработка ОС, изначально предназначенных для работы в сети. Сетевые функции у ОС такого типа встроены в основные модули системы, что обеспечивает их логическую стройность, простоту эксплуатации и модификации, а также высокую производительность. Примером такой ОС является система Windows NT фирмы Microsoft, которая за счет встроености сетевых средств обеспечивает более высокие показатели производительности и защищенности информации по сравнению с сетевой ОС LAN Manager той же фирмы, являющейся надстройкой над локальной 18 операционной системой OS/2.

Тема. Основы сетевых операционных систем Если компьютер предоставляет свои ресурсы другим пользователям сети, то он играет роль сервера. При этом компьютер, обращающийся к ресурсам другой машины, является клиентом. Компьютер, работающий в сети, может выполнять функции либо клиента, либо сервера, либо совмещать обе эти функции. Если выполнение каких-либо серверных функций является основным назначением компьютера (например, предоставление файлов в общее пользование всем остальным пользователям сети или организация совместного использования факса, или предоставление всем пользователям сети возможности запуска на данном компьютере своих приложений), то такой компьютер называется выделенным сервером. В зависимости от того, какой ресурс сервера является разделяемым, он называется файл-сервером, факс-сервером, принт-сервером, сервером приложений и т. д. 19

Тема. Основы сетевых операционных систем Если компьютер предоставляет свои ресурсы другим пользователям сети, то он играет роль сервера. При этом компьютер, обращающийся к ресурсам другой машины, является клиентом. Компьютер, работающий в сети, может выполнять функции либо клиента, либо сервера, либо совмещать обе эти функции. Если выполнение каких-либо серверных функций является основным назначением компьютера (например, предоставление файлов в общее пользование всем остальным пользователям сети или организация совместного использования факса, или предоставление всем пользователям сети возможности запуска на данном компьютере своих приложений), то такой компьютер называется выделенным сервером. В зависимости от того, какой ресурс сервера является разделяемым, он называется файл-сервером, факс-сервером, принт-сервером, сервером приложений и т. д. 19

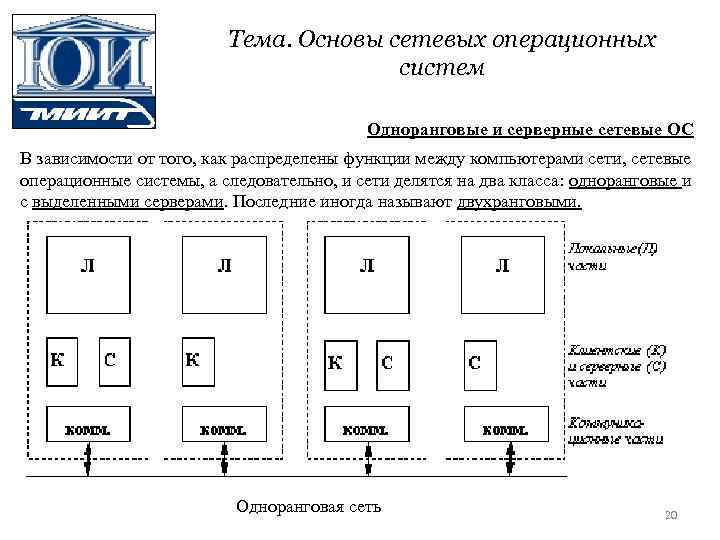

Тема. Основы сетевых операционных систем Одноранговые и серверные сетевые ОС В зависимости от того, как распределены функции между компьютерами сети, сетевые операционные системы, а следовательно, и сети делятся на два класса: одноранговые и с выделенными серверами. Последние иногда называют двухранговыми. Одноранговая сеть 20

Тема. Основы сетевых операционных систем Одноранговые и серверные сетевые ОС В зависимости от того, как распределены функции между компьютерами сети, сетевые операционные системы, а следовательно, и сети делятся на два класса: одноранговые и с выделенными серверами. Последние иногда называют двухранговыми. Одноранговая сеть 20

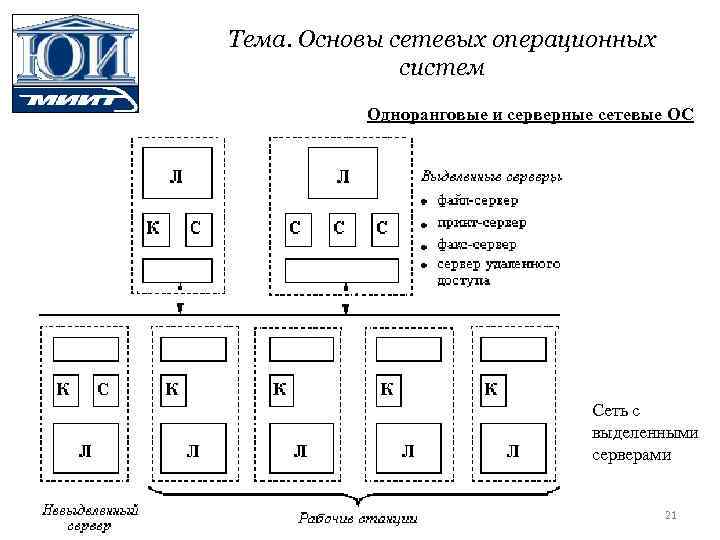

Тема. Основы сетевых операционных систем Одноранговые и серверные сетевые ОС Сеть с выделенными серверами 21

Тема. Основы сетевых операционных систем Одноранговые и серверные сетевые ОС Сеть с выделенными серверами 21

Тема. Основы сетевых операционных систем На выделенных серверах устанавливают ОС, специально оптимизированные для выполнения тех или иных серверных функций. Поэтому в сетях с выделенными серверами чаще всего используются сетевые операционные системы, в состав которых входит нескольких вариантов ОС, отличающихся возможностями серверных частей. ПРИМЕР. Сетевая ОС Novell Net. Ware имеет серверный вариант, оптимизированный для работы в качестве файл-сервера, а также варианты оболочек для рабочих станций с различными локальными ОС, причем эти оболочки выполняют исключительно функции клиента. Другим примером ОС, ориентированной на построение сети с выделенным сервером, является операционная система Windows NT. В отличие от Net. Ware, оба варианта данной сетевой ОС - Windows NT Server (для выделенного сервера) и Windows NT Workstation (для рабочей станции) - могут поддерживать функции и клиента и сервера. Но серверный вариант Windows NT имеет больше возможностей для предоставления ресурсов своего компьютера другим пользователям сети, так как может выполнять более широкий набор функций, поддерживает большее количество одновременных соединений с клиентами, реализует централизованное управление сетью, имеет более развитые средства защиты. 22

Тема. Основы сетевых операционных систем На выделенных серверах устанавливают ОС, специально оптимизированные для выполнения тех или иных серверных функций. Поэтому в сетях с выделенными серверами чаще всего используются сетевые операционные системы, в состав которых входит нескольких вариантов ОС, отличающихся возможностями серверных частей. ПРИМЕР. Сетевая ОС Novell Net. Ware имеет серверный вариант, оптимизированный для работы в качестве файл-сервера, а также варианты оболочек для рабочих станций с различными локальными ОС, причем эти оболочки выполняют исключительно функции клиента. Другим примером ОС, ориентированной на построение сети с выделенным сервером, является операционная система Windows NT. В отличие от Net. Ware, оба варианта данной сетевой ОС - Windows NT Server (для выделенного сервера) и Windows NT Workstation (для рабочей станции) - могут поддерживать функции и клиента и сервера. Но серверный вариант Windows NT имеет больше возможностей для предоставления ресурсов своего компьютера другим пользователям сети, так как может выполнять более широкий набор функций, поддерживает большее количество одновременных соединений с клиентами, реализует централизованное управление сетью, имеет более развитые средства защиты. 22

Тема. Основы сетевых операционных систем Все компьютеры в общем случае могут выполнять одновременно роли и сервера, и клиента. Однако, сеть функционально не симметрична: • одни, в большей степени ориентированные на выполнение серверных функций и работающие под управлением специализированных серверных ОС, • другие - в основном выполняющие клиентские функции и работающие под управлением соответствующего этому назначению варианта ОС. Функциональная несимметричность, как правило, вызывает и несимметричность аппаратуры - для выделенных серверов используются более мощные компьютеры с большими объемами оперативной и внешней памяти. Таким образом, функциональная несимметричность в сетях с выделенным сервером сопровождается несимметричностью операционных систем (специализация ОС) и аппаратной несимметричностью (специализация компьютеров). 23

Тема. Основы сетевых операционных систем Все компьютеры в общем случае могут выполнять одновременно роли и сервера, и клиента. Однако, сеть функционально не симметрична: • одни, в большей степени ориентированные на выполнение серверных функций и работающие под управлением специализированных серверных ОС, • другие - в основном выполняющие клиентские функции и работающие под управлением соответствующего этому назначению варианта ОС. Функциональная несимметричность, как правило, вызывает и несимметричность аппаратуры - для выделенных серверов используются более мощные компьютеры с большими объемами оперативной и внешней памяти. Таким образом, функциональная несимметричность в сетях с выделенным сервером сопровождается несимметричностью операционных систем (специализация ОС) и аппаратной несимметричностью (специализация компьютеров). 23

Тема. Основы сетевых операционных систем В одноранговых сетях все компьютеры равны в правах доступа к ресурсам друга. Каждый пользователь может по своему желанию объявить какой-либо ресурс своего компьютера разделяемым, после чего другие пользователи могут его эксплуатировать. В таких сетях на всех компьютерах устанавливается одна и та же ОС, которая предоставляет всем компьютерам в сети потенциально равные возможности. Одноранговые сети могут быть построены, например, на базе ОС LANtastic, Personal Ware, Windows for Workgroup, Windows NT Workstation. В отличие от сетей с выделенными серверами, в одноранговых сетях отсутствует специализация ОС в зависимости от преобладающей функциональной направленности - клиента или сервера. Все вариации реализуются средствами конфигурирования одного и того же варианта ОС. 24

Тема. Основы сетевых операционных систем В одноранговых сетях все компьютеры равны в правах доступа к ресурсам друга. Каждый пользователь может по своему желанию объявить какой-либо ресурс своего компьютера разделяемым, после чего другие пользователи могут его эксплуатировать. В таких сетях на всех компьютерах устанавливается одна и та же ОС, которая предоставляет всем компьютерам в сети потенциально равные возможности. Одноранговые сети могут быть построены, например, на базе ОС LANtastic, Personal Ware, Windows for Workgroup, Windows NT Workstation. В отличие от сетей с выделенными серверами, в одноранговых сетях отсутствует специализация ОС в зависимости от преобладающей функциональной направленности - клиента или сервера. Все вариации реализуются средствами конфигурирования одного и того же варианта ОС. 24

Тема. Основы сетевых операционных систем Одноранговые сети проще в организации и эксплуатации, однако они применяются в основном для объединения небольших групп пользователей, не предъявляющих больших требований к объемам хранимой информации, ее защищенности от несанкционированного доступа и к скорости доступа. При повышенных требованиях к этим характеристикам более подходящими являются двухранговые сети, где сервер лучше решает задачу обслуживания пользователей своими ресурсами, так как его аппаратура и сетевая операционная система специально спроектированы для этой цели. 25

Тема. Основы сетевых операционных систем Одноранговые сети проще в организации и эксплуатации, однако они применяются в основном для объединения небольших групп пользователей, не предъявляющих больших требований к объемам хранимой информации, ее защищенности от несанкционированного доступа и к скорости доступа. При повышенных требованиях к этим характеристикам более подходящими являются двухранговые сети, где сервер лучше решает задачу обслуживания пользователей своими ресурсами, так как его аппаратура и сетевая операционная система специально спроектированы для этой цели. 25

Тема. Основы сетевых операционных систем Особенности ОС для различных рабочих групп Сети рабочих групп сильно различаются по масштабам. • Сети отделов - используются небольшой группой сотрудников, решающих общие задачи. Главной целью сети отдела является разделение локальных ресурсов, таких как приложения, данные, лазерные принтеры и модемы. Сети отделов обычно не разделяются на подсети. • Сети кампусов - соединяют несколько сетей отделов внутри отдельного здания или внутри одной территории предприятия. Эти сети являются все еще локальными сетями, хотя и могут покрывать территорию в несколько квадратных километров. Сервисы такой сети включают взаимодействие между сетями отделов, доступ к базам данных предприятия, доступ к факс-серверам, высокоскоростным модемам и высокоскоростным принтерам. • Сети предприятия (корпоративные сети) - объединяют все компьютеры всех территорий отдельного предприятия. Они могут покрывать город, регион или даже континент. В таких сетях пользователям предоставляется доступ к информации и приложениям, находящимся в других рабочих группах, других отделах, подразделениях и штаб-квартирах корпорации. 26

Тема. Основы сетевых операционных систем Особенности ОС для различных рабочих групп Сети рабочих групп сильно различаются по масштабам. • Сети отделов - используются небольшой группой сотрудников, решающих общие задачи. Главной целью сети отдела является разделение локальных ресурсов, таких как приложения, данные, лазерные принтеры и модемы. Сети отделов обычно не разделяются на подсети. • Сети кампусов - соединяют несколько сетей отделов внутри отдельного здания или внутри одной территории предприятия. Эти сети являются все еще локальными сетями, хотя и могут покрывать территорию в несколько квадратных километров. Сервисы такой сети включают взаимодействие между сетями отделов, доступ к базам данных предприятия, доступ к факс-серверам, высокоскоростным модемам и высокоскоростным принтерам. • Сети предприятия (корпоративные сети) - объединяют все компьютеры всех территорий отдельного предприятия. Они могут покрывать город, регион или даже континент. В таких сетях пользователям предоставляется доступ к информации и приложениям, находящимся в других рабочих группах, других отделах, подразделениях и штаб-квартирах корпорации. 26

Тема. Основы сетевых операционных систем С изменением масштабов рабочих групп и соответствующих сетей, многие существующие методы и подходы к решению традиционных задач сетей меньших масштабов для корпоративной сети оказались непригодными. На первый план вышли такие задачи и проблемы, которые в сетях рабочих групп, отделов и даже кампусов либо имели второстепенное значение, либо вообще не проявлялись. Например, простейшая для небольшой сети задача ведения учетной информации о пользователях выросла в сложную проблему для сети масштаба предприятия. А использование глобальных связей требует от корпоративных ОС поддержки протоколов, хорошо работающих на низкоскоростных линиях, и отказа от некоторых традиционно используемых протоколов (например, тех, которые активно используют широковещательные сообщения). Особое значение приобрели задачи преодоления гетерогенности - в сети появились многочисленные шлюзы, обеспечивающие согласованную работу различных ОС и сетевых системных приложений. 27

Тема. Основы сетевых операционных систем С изменением масштабов рабочих групп и соответствующих сетей, многие существующие методы и подходы к решению традиционных задач сетей меньших масштабов для корпоративной сети оказались непригодными. На первый план вышли такие задачи и проблемы, которые в сетях рабочих групп, отделов и даже кампусов либо имели второстепенное значение, либо вообще не проявлялись. Например, простейшая для небольшой сети задача ведения учетной информации о пользователях выросла в сложную проблему для сети масштаба предприятия. А использование глобальных связей требует от корпоративных ОС поддержки протоколов, хорошо работающих на низкоскоростных линиях, и отказа от некоторых традиционно используемых протоколов (например, тех, которые активно используют широковещательные сообщения). Особое значение приобрели задачи преодоления гетерогенности - в сети появились многочисленные шлюзы, обеспечивающие согласованную работу различных ОС и сетевых системных приложений. 27

Тема. Основы сетевых операционных систем К особенностям корпоративных ОС могут быть отнесены также следующие: • Поддержка приложений. В корпоративных сетях выполняются сложные приложения, требующие для выполнения большой вычислительной мощности. • Справочная служба. Корпоративная ОС должна обладать способностью хранить информацию обо всех пользователях и ресурсах таким образом, чтобы обеспечивалось управление ею из одной центральной точки. • Безопасность. Особую важность для ОС корпоративной сети приобретают вопросы безопасности данных. С одной стороны, в крупномасштабной сети объективно существует больше возможностей для несанкционированного доступа - из-за децентрализации данных и большой распределености "законных" точек доступа, изза большого числа пользователей, благонадежность которых трудно установить, а также из-за большого числа возможных точек несанкционированного подключения к сети. С другой стороны, корпоративные бизнес-приложения работают с данными, которые имеют жизненно важное значение для успешной работы корпорации в 28 целом.

Тема. Основы сетевых операционных систем К особенностям корпоративных ОС могут быть отнесены также следующие: • Поддержка приложений. В корпоративных сетях выполняются сложные приложения, требующие для выполнения большой вычислительной мощности. • Справочная служба. Корпоративная ОС должна обладать способностью хранить информацию обо всех пользователях и ресурсах таким образом, чтобы обеспечивалось управление ею из одной центральной точки. • Безопасность. Особую важность для ОС корпоративной сети приобретают вопросы безопасности данных. С одной стороны, в крупномасштабной сети объективно существует больше возможностей для несанкционированного доступа - из-за децентрализации данных и большой распределености "законных" точек доступа, изза большого числа пользователей, благонадежность которых трудно установить, а также из-за большого числа возможных точек несанкционированного подключения к сети. С другой стороны, корпоративные бизнес-приложения работают с данными, которые имеют жизненно важное значение для успешной работы корпорации в 28 целом.

Тема. Основы сетевых операционных систем Важнейшей функцией операционной системы является организация рационального использования всех аппаратных и программных ресурсов системы. К основным ресурсам могут быть отнесены: • процессоры, • память, • внешние устройства, • данные • программы. Располагающая одними и теми же ресурсами, но управляемая различными ОС, вычислительная система может работать с разной степенью эффективности. Поэтому знание внутренних механизмов операционной системы позволяет косвенно судить о ее эксплуатационных возможностях и характеристиках. 29

Тема. Основы сетевых операционных систем Важнейшей функцией операционной системы является организация рационального использования всех аппаратных и программных ресурсов системы. К основным ресурсам могут быть отнесены: • процессоры, • память, • внешние устройства, • данные • программы. Располагающая одними и теми же ресурсами, но управляемая различными ОС, вычислительная система может работать с разной степенью эффективности. Поэтому знание внутренних механизмов операционной системы позволяет косвенно судить о ее эксплуатационных возможностях и характеристиках. 29

Тема. Основы сетевых операционных систем Магистральным направлением развития сетевых ОС является достижение как можно более высокой степени прозрачности сетевых ресурсов. В идеальном случае сетевая ОС должна представить пользователю сетевые ресурсы в виде ресурсов единой централизованной виртуальной машины. Для такой ОС используют специальное название — распределенная ОС, или истинно распределенная ОС. Распределенная ОС, динамически и автоматически распределяя работы по различным машинам системы для обработки, заставляет набор сетевых машин работать как виртуальный суперпроцессор. Пользователь распределенной ОС, вообще говоря, не имеет сведений о том, на какой машине выполняется его работа. Распределенная ОС существует как единая операционная система в масштабах вычислительной системы. Каждый компьютер сети, работающей под управлением распределенной ОС, выполняет часть функций этой глобальной ОС. Распределенная ОС объединяет все компьютеры сети в том смысле, что они работают в тесной кооперации друг с другом для эффективного использования всех ресурсов компьютерной сети. В настоящее время практически все сетевые операционные системы еще очень далеки от идеала истинной распределенности. 30

Тема. Основы сетевых операционных систем Магистральным направлением развития сетевых ОС является достижение как можно более высокой степени прозрачности сетевых ресурсов. В идеальном случае сетевая ОС должна представить пользователю сетевые ресурсы в виде ресурсов единой централизованной виртуальной машины. Для такой ОС используют специальное название — распределенная ОС, или истинно распределенная ОС. Распределенная ОС, динамически и автоматически распределяя работы по различным машинам системы для обработки, заставляет набор сетевых машин работать как виртуальный суперпроцессор. Пользователь распределенной ОС, вообще говоря, не имеет сведений о том, на какой машине выполняется его работа. Распределенная ОС существует как единая операционная система в масштабах вычислительной системы. Каждый компьютер сети, работающей под управлением распределенной ОС, выполняет часть функций этой глобальной ОС. Распределенная ОС объединяет все компьютеры сети в том смысле, что они работают в тесной кооперации друг с другом для эффективного использования всех ресурсов компьютерной сети. В настоящее время практически все сетевые операционные системы еще очень далеки от идеала истинной распределенности. 30

Тема. Основы сетевых операционных систем Требования к современным операционным системам Главным требованием, предъявляемым к операционной системе, является выполнение ею основных функций эффективного управления ресурсами и обеспечение удобного интерфейса для пользователя и прикладных программ. Современная ОС, как правило, должна поддерживать • • мультипрограммную обработку, виртуальную память, свопинг, многооконный графический интерфейс пользователя, а также выполнять многие другие необходимые функции и услуги. 31

Тема. Основы сетевых операционных систем Требования к современным операционным системам Главным требованием, предъявляемым к операционной системе, является выполнение ею основных функций эффективного управления ресурсами и обеспечение удобного интерфейса для пользователя и прикладных программ. Современная ОС, как правило, должна поддерживать • • мультипрограммную обработку, виртуальную память, свопинг, многооконный графический интерфейс пользователя, а также выполнять многие другие необходимые функции и услуги. 31

Тема. Основы сетевых операционных систем Эксплуатационные требования Расширяемость. В то время как аппаратная часть компьютера устаревает за несколько лет, жизнь ОС может измеряться десятилетиями. Примером может служить ОС UNIX. Поэтому ОС всегда изменяются со временем эволюционно, и эти изменения более значимы, чем изменения аппаратных средств. Изменения ОС обычно заключаются в приобретении ею новых свойств, например поддержке новых типов внешних устройств или новых сетевых технологий. Если код ОС написан таким образом, что дополнения и изменения могут вноситься без нарушения целостности системы, то такую ОС называют расширяемой. Расширяемость достигается за счет модульной структуры ОС, при которой программы строятся из набора отдельных модулей, взаимодействующих только через функциональный интерфейс. Переносимость. В идеале код ОС должен легко переноситься с процессора одного типа на процессор другого типа и с аппаратной платформы (которые различаются не только типом процессора, но и способом организации всей аппаратуры компьютера) одного типа на аппаратную платформу другого типа. Переносимые ОС имеют несколько вариантов реализации для разных платформ, такое свойство ОС называют также многоплатформенностъю. 32

Тема. Основы сетевых операционных систем Эксплуатационные требования Расширяемость. В то время как аппаратная часть компьютера устаревает за несколько лет, жизнь ОС может измеряться десятилетиями. Примером может служить ОС UNIX. Поэтому ОС всегда изменяются со временем эволюционно, и эти изменения более значимы, чем изменения аппаратных средств. Изменения ОС обычно заключаются в приобретении ею новых свойств, например поддержке новых типов внешних устройств или новых сетевых технологий. Если код ОС написан таким образом, что дополнения и изменения могут вноситься без нарушения целостности системы, то такую ОС называют расширяемой. Расширяемость достигается за счет модульной структуры ОС, при которой программы строятся из набора отдельных модулей, взаимодействующих только через функциональный интерфейс. Переносимость. В идеале код ОС должен легко переноситься с процессора одного типа на процессор другого типа и с аппаратной платформы (которые различаются не только типом процессора, но и способом организации всей аппаратуры компьютера) одного типа на аппаратную платформу другого типа. Переносимые ОС имеют несколько вариантов реализации для разных платформ, такое свойство ОС называют также многоплатформенностъю. 32

Тема. Основы сетевых операционных систем Эксплуатационные требования Совместимость. Существует несколько «долгоживущих» популярных ОС (разновидности UNIX, MS-DOS, Windows 3. x, Windows NT, OS/2), для которых наработана широкая номенклатура приложений. Поэтому для пользователя, переходящего по тем или иным причинам с одной ОС на другую, очень привлекательна возможность запуска в новой ОС привычного приложения. Если ОС имеет средства для выполнения прикладных программ, написанных для других операционных систем, то про нее говорят, что она обладает совместимостью с этими ОС. Следует различать совместимость на уровне двоичных кодов и совместимость на уровне исходных текстов. Понятие совместимости включает также поддержку пользовательских интерфейсов других ОС. Надежность и отказоустойчивость. Система должна быть защищена как от внутренних, так и от внешних ошибок, сбоев и отказов. Ее действия должны быть всегда предсказуемыми, а приложения не должны иметь возможности наносить вред ОС. Надежность и отказоустойчивость ОС прежде всего определяются архитектурными решениями, положенными в ее основу, а также качеством ее реализации (отлаженностью кода). Кроме того, важно, включает ли ОС программную поддержку аппаратных средств обеспечения отказоустойчивости, таких, например, как 33 дисковые массивы или источники бесперебойного питания.

Тема. Основы сетевых операционных систем Эксплуатационные требования Совместимость. Существует несколько «долгоживущих» популярных ОС (разновидности UNIX, MS-DOS, Windows 3. x, Windows NT, OS/2), для которых наработана широкая номенклатура приложений. Поэтому для пользователя, переходящего по тем или иным причинам с одной ОС на другую, очень привлекательна возможность запуска в новой ОС привычного приложения. Если ОС имеет средства для выполнения прикладных программ, написанных для других операционных систем, то про нее говорят, что она обладает совместимостью с этими ОС. Следует различать совместимость на уровне двоичных кодов и совместимость на уровне исходных текстов. Понятие совместимости включает также поддержку пользовательских интерфейсов других ОС. Надежность и отказоустойчивость. Система должна быть защищена как от внутренних, так и от внешних ошибок, сбоев и отказов. Ее действия должны быть всегда предсказуемыми, а приложения не должны иметь возможности наносить вред ОС. Надежность и отказоустойчивость ОС прежде всего определяются архитектурными решениями, положенными в ее основу, а также качеством ее реализации (отлаженностью кода). Кроме того, важно, включает ли ОС программную поддержку аппаратных средств обеспечения отказоустойчивости, таких, например, как 33 дисковые массивы или источники бесперебойного питания.

Тема. Основы сетевых операционных систем Эксплуатационные требования Безопасность. Современная ОС должна защищать данные и другие ресурсы вычислительной системы от несанкционированного доступа. Чтобы ОС обладала свойством безопасности, она должна как минимум иметь в своем составе средства аутентификации — определения легальности пользователей, авторизации — предоставления легальным пользователям дифференцированных прав доступа к ресурсам, аудита — фиксации всех «подозрительных» для безопасности системы событий. Свойство безопасности особенно важно для сетевых ОС. В таких ОС к задаче контроля доступа добавляется задача защиты данных, передаваемых по сети. Производительность. Операционная система должна обладать настолько хорошим быстродействием и временем реакции, насколько это позволяет аппаратная платформа. На производительность ОС влияет много факторов, среди которых основными являются архитектура ОС, многообразие функций, качество программирования кода, возможность исполнения ОС на высокопроизводительной (многопроцессорной) платформе. 34

Тема. Основы сетевых операционных систем Эксплуатационные требования Безопасность. Современная ОС должна защищать данные и другие ресурсы вычислительной системы от несанкционированного доступа. Чтобы ОС обладала свойством безопасности, она должна как минимум иметь в своем составе средства аутентификации — определения легальности пользователей, авторизации — предоставления легальным пользователям дифференцированных прав доступа к ресурсам, аудита — фиксации всех «подозрительных» для безопасности системы событий. Свойство безопасности особенно важно для сетевых ОС. В таких ОС к задаче контроля доступа добавляется задача защиты данных, передаваемых по сети. Производительность. Операционная система должна обладать настолько хорошим быстродействием и временем реакции, насколько это позволяет аппаратная платформа. На производительность ОС влияет много факторов, среди которых основными являются архитектура ОС, многообразие функций, качество программирования кода, возможность исполнения ОС на высокопроизводительной (многопроцессорной) платформе. 34

Тема. Основы сетевых операционных систем Выводы ОС — это комплекс взаимосвязанных программ, предназначенный для повышения эффективности аппаратуры компьютера путем рационального управления его ресурсами, а также для обеспечения удобств пользователю. К числу основных ресурсов, управление которыми осуществляет ОС, относятся процессоры, основная память, таймеры, наборы данных, диски, накопители на магнитных лентах, принтеры, сетевые устройства и некоторые другие. Наиболее важными подсистемами ОС являются подсистемы управления процессами, памятью, файлами и внешними устройствами, а также подсистемы пользовательского интерфейса, защиты данных и администрирования. Термин «сетевая операционная система» используется в двух значениях: во-первых, как совокупность ОС всех компьютеров сети и, во-вторых, как ОС отдельного компьютера, способного работать в сети. К основным функциональным компонентам сетевой ОС относятся средства управления локальными ресурсами и сетевые средства. Последние, в свою очередь, можно разделить на три компонента: средства предоставления локальных ресурсов и услуг в общее пользование — серверная часть ОС, средства запроса доступа к удаленным ресурсам и услугам — клиентская часть ОС и транспортные средства ОС, которые 35 обеспечивают передачу сообщений между компьютерами сети.

Тема. Основы сетевых операционных систем Выводы ОС — это комплекс взаимосвязанных программ, предназначенный для повышения эффективности аппаратуры компьютера путем рационального управления его ресурсами, а также для обеспечения удобств пользователю. К числу основных ресурсов, управление которыми осуществляет ОС, относятся процессоры, основная память, таймеры, наборы данных, диски, накопители на магнитных лентах, принтеры, сетевые устройства и некоторые другие. Наиболее важными подсистемами ОС являются подсистемы управления процессами, памятью, файлами и внешними устройствами, а также подсистемы пользовательского интерфейса, защиты данных и администрирования. Термин «сетевая операционная система» используется в двух значениях: во-первых, как совокупность ОС всех компьютеров сети и, во-вторых, как ОС отдельного компьютера, способного работать в сети. К основным функциональным компонентам сетевой ОС относятся средства управления локальными ресурсами и сетевые средства. Последние, в свою очередь, можно разделить на три компонента: средства предоставления локальных ресурсов и услуг в общее пользование — серверная часть ОС, средства запроса доступа к удаленным ресурсам и услугам — клиентская часть ОС и транспортные средства ОС, которые 35 обеспечивают передачу сообщений между компьютерами сети.

Тема. Основы сетевых операционных систем Выводы Совокупность серверной и клиентской частей, предоставляющих доступ к конкретному типу ресурса через сеть, называется сетевой службой. Сетевая служба предоставляет набор услуг — сетевой сервис. Каждая служба связана с определенным типом сетевых ресурсов и/или определенным способом доступа к этим ресурсам. Наиболее важными для пользователей являются файловая служба и служба печати. Сетевые службы могут быть либо встроены в ОС, либо объединены в виде некоторой оболочки. Компьютер, занимающийся обслуживанием запросов других компьютеров, играет роль выделенного сервера сети. Компьютер, обращающийся с запросами к ресурсам другой машины, исполняет роль клиентского узла. Компьютер, совмещающий функции клиента и сервера, является одноранговым узлом. Одноранговые сети проще в организации и эксплуатации, по этой схеме организуется работа в небольших сетях, в которых количество компьютеров не превышает 10 -20. В сетях с выделенными серверами используются специальные сетевые ОС, оптимизированные для работы в роли либо серверов, либо клиентов. Для серверных ОС характерны поддержка мощных аппаратных платформ, в том числе мультипроцессорных, широкий набор сетевых служб, поддержка большого числа одновременно выполняемых процессов и сетевых соединений, наличие развитых 36 средств защиты и средств централизованного администрирования сети.

Тема. Основы сетевых операционных систем Выводы Совокупность серверной и клиентской частей, предоставляющих доступ к конкретному типу ресурса через сеть, называется сетевой службой. Сетевая служба предоставляет набор услуг — сетевой сервис. Каждая служба связана с определенным типом сетевых ресурсов и/или определенным способом доступа к этим ресурсам. Наиболее важными для пользователей являются файловая служба и служба печати. Сетевые службы могут быть либо встроены в ОС, либо объединены в виде некоторой оболочки. Компьютер, занимающийся обслуживанием запросов других компьютеров, играет роль выделенного сервера сети. Компьютер, обращающийся с запросами к ресурсам другой машины, исполняет роль клиентского узла. Компьютер, совмещающий функции клиента и сервера, является одноранговым узлом. Одноранговые сети проще в организации и эксплуатации, по этой схеме организуется работа в небольших сетях, в которых количество компьютеров не превышает 10 -20. В сетях с выделенными серверами используются специальные сетевые ОС, оптимизированные для работы в роли либо серверов, либо клиентов. Для серверных ОС характерны поддержка мощных аппаратных платформ, в том числе мультипроцессорных, широкий набор сетевых служб, поддержка большого числа одновременно выполняемых процессов и сетевых соединений, наличие развитых 36 средств защиты и средств централизованного администрирования сети.

Тема. Создание и использование информации в Интернет. • Сетевые службы Интернет • Современные Интернет – технологии обмена информацией. Гипертекст. Электронная почта. Телеконференции. Служба передачи файлов. Общение в реальном масштабе времени. • • Информационные ресурсы. Основные понятия. Поисковые системы Интернет и методы поиска информации Социальные сети. Облачные технологии. 37

Тема. Создание и использование информации в Интернет. • Сетевые службы Интернет • Современные Интернет – технологии обмена информацией. Гипертекст. Электронная почта. Телеконференции. Служба передачи файлов. Общение в реальном масштабе времени. • • Информационные ресурсы. Основные понятия. Поисковые системы Интернет и методы поиска информации Социальные сети. Облачные технологии. 37

Тема. Создание и использование информации в Интернет. На прикладном уровне можно выделить ряд основных протоколов служб Интернет: • • • протокол НТТР - используется для организации доступа к общим данным, расположенным на серверах, с целью публикации и чтения общедоступной информации. Протокол HTTP описывает взаимодействие между HTTP-серверами (веб-серверами) и HTTP-клиентами (веб-браузерами); протокол SMTP - применяется почтовыми серверами для передачи электронной почты; протокол FTP - служба Интернета, обеспечивающая передачу файлов между компьютерами; протокол Telnet - протокол эмуляции терминала, применяемый для подключения к удаленным узлам сети. Telnet позволяет клиентам удалено запускать приложения; кроме того, он упрощает удаленное администрирование. Реализации Telnet, доступные практически для всех ОС, облегчают интеграцию в разнородных сетевых средах; службы имен (DNS)- набор протоколов и служб позволяющий управлять именованием компьютеров в сети; протокол SNMP - позволяет централизованно управлять узлами сети, например серверами, рабочими станциями, маршрутизаторами, мостами и концентраторами. Кроме того, SNMP можно использовать для конфигурирования удаленных устройств, мониторинга производительности сети, выявления ошибок сети и попыток несанкционированного доступа, а также для аудита использования сети. 38

Тема. Создание и использование информации в Интернет. На прикладном уровне можно выделить ряд основных протоколов служб Интернет: • • • протокол НТТР - используется для организации доступа к общим данным, расположенным на серверах, с целью публикации и чтения общедоступной информации. Протокол HTTP описывает взаимодействие между HTTP-серверами (веб-серверами) и HTTP-клиентами (веб-браузерами); протокол SMTP - применяется почтовыми серверами для передачи электронной почты; протокол FTP - служба Интернета, обеспечивающая передачу файлов между компьютерами; протокол Telnet - протокол эмуляции терминала, применяемый для подключения к удаленным узлам сети. Telnet позволяет клиентам удалено запускать приложения; кроме того, он упрощает удаленное администрирование. Реализации Telnet, доступные практически для всех ОС, облегчают интеграцию в разнородных сетевых средах; службы имен (DNS)- набор протоколов и служб позволяющий управлять именованием компьютеров в сети; протокол SNMP - позволяет централизованно управлять узлами сети, например серверами, рабочими станциями, маршрутизаторами, мостами и концентраторами. Кроме того, SNMP можно использовать для конфигурирования удаленных устройств, мониторинга производительности сети, выявления ошибок сети и попыток несанкционированного доступа, а также для аудита использования сети. 38

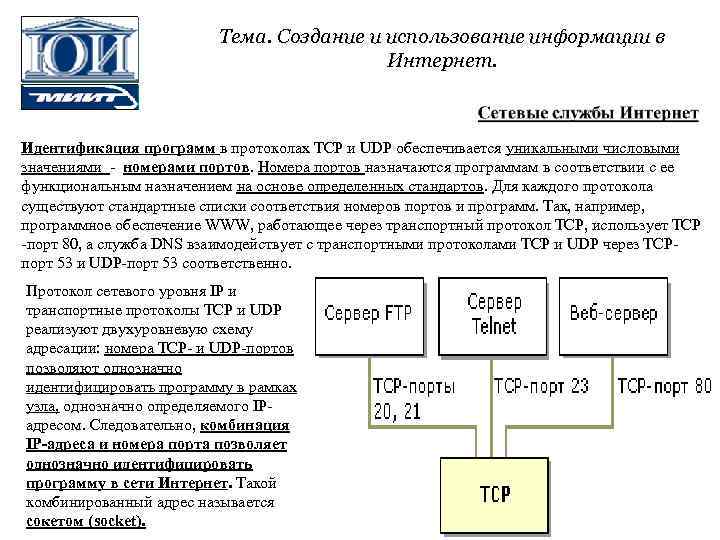

Тема. Создание и использование информации в Интернет. Идентификация программ в протоколах TCP и UDP обеспечивается уникальными числовыми значениями - номерами портов. Номера портов назначаются программам в соответствии с ее функциональным назначением на основе определенных стандартов. Для каждого протокола существуют стандартные списки соответствия номеров портов и программ. Так, например, программное обеспечение WWW, работающее через транспортный протокол TCP, использует TCP -порт 80, а служба DNS взаимодействует с транспортными протоколами TCP и UDP через TCPпорт 53 и UDP-порт 53 соответственно. Протокол сетевого уровня IP и транспортные протоколы TCP и UDP реализуют двухуровневую схему адресации: номера TCP- и UDP-портов позволяют однозначно идентифицировать программу в рамках узла, однозначно определяемого IPадресом. Следовательно, комбинация IP-адреса и номера порта позволяет однозначно идентифицировать программу в сети Интернет. Такой комбинированный адрес называется сокетом (socket). 39

Тема. Создание и использование информации в Интернет. Идентификация программ в протоколах TCP и UDP обеспечивается уникальными числовыми значениями - номерами портов. Номера портов назначаются программам в соответствии с ее функциональным назначением на основе определенных стандартов. Для каждого протокола существуют стандартные списки соответствия номеров портов и программ. Так, например, программное обеспечение WWW, работающее через транспортный протокол TCP, использует TCP -порт 80, а служба DNS взаимодействует с транспортными протоколами TCP и UDP через TCPпорт 53 и UDP-порт 53 соответственно. Протокол сетевого уровня IP и транспортные протоколы TCP и UDP реализуют двухуровневую схему адресации: номера TCP- и UDP-портов позволяют однозначно идентифицировать программу в рамках узла, однозначно определяемого IPадресом. Следовательно, комбинация IP-адреса и номера порта позволяет однозначно идентифицировать программу в сети Интернет. Такой комбинированный адрес называется сокетом (socket). 39

Тема. Создание и использование информации в Интернет. Гипертекст — термин, введённый Тедом Нельсоном в 1965 году для обозначения «текста ветвящегося или выполняющего действия по запросу» . Обычно гипертекст представляется набором текстов, содержащих узлы перехода между ними, которые позволяют избирать читаемые сведения или последовательность чтения. Общеизвестным и ярко выраженным примером гипертекста служат веб-страницы — документы HTML (язык разметки гипертекста), размещённые в Интернет. HTML (от англ. Hyper. Text Markup Language — «язык разметки гипертекста» ) — стандартный язык разметки документов во Всемирной паутине. Большинство вебстраниц создаются при помощи языка HTML. Язык HTML интерпретируется браузерами и отображается в виде документа в удобной для человека форме. 40

Тема. Создание и использование информации в Интернет. Гипертекст — термин, введённый Тедом Нельсоном в 1965 году для обозначения «текста ветвящегося или выполняющего действия по запросу» . Обычно гипертекст представляется набором текстов, содержащих узлы перехода между ними, которые позволяют избирать читаемые сведения или последовательность чтения. Общеизвестным и ярко выраженным примером гипертекста служат веб-страницы — документы HTML (язык разметки гипертекста), размещённые в Интернет. HTML (от англ. Hyper. Text Markup Language — «язык разметки гипертекста» ) — стандартный язык разметки документов во Всемирной паутине. Большинство вебстраниц создаются при помощи языка HTML. Язык HTML интерпретируется браузерами и отображается в виде документа в удобной для человека форме. 40

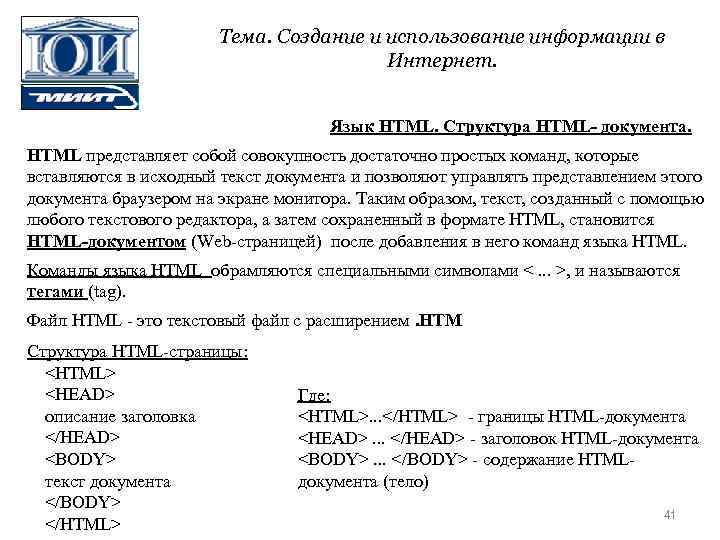

Тема. Создание и использование информации в Интернет. Язык HTML. Структура HTML- документа. HTML представляет собой совокупность достаточно простых команд, которые вставляются в исходный текст документа и позволяют управлять представлением этого документа браузером на экране монитора. Таким образом, текст, созданный с помощью любого текстового редактора, а затем сохраненный в формате HTML, становится HTML-документом (Web-страницей) после добавления в него команд языка HTML. Команды языка HTML обрамляются специальными символами <. . . >, и называются тегами (tag). Файл HTML - это текстовый файл с расширением. HTM Структура HTML-страницы:

Тема. Создание и использование информации в Интернет. Язык HTML. Структура HTML- документа. HTML представляет собой совокупность достаточно простых команд, которые вставляются в исходный текст документа и позволяют управлять представлением этого документа браузером на экране монитора. Таким образом, текст, созданный с помощью любого текстового редактора, а затем сохраненный в формате HTML, становится HTML-документом (Web-страницей) после добавления в него команд языка HTML. Команды языка HTML обрамляются специальными символами <. . . >, и называются тегами (tag). Файл HTML - это текстовый файл с расширением. HTM Структура HTML-страницы:

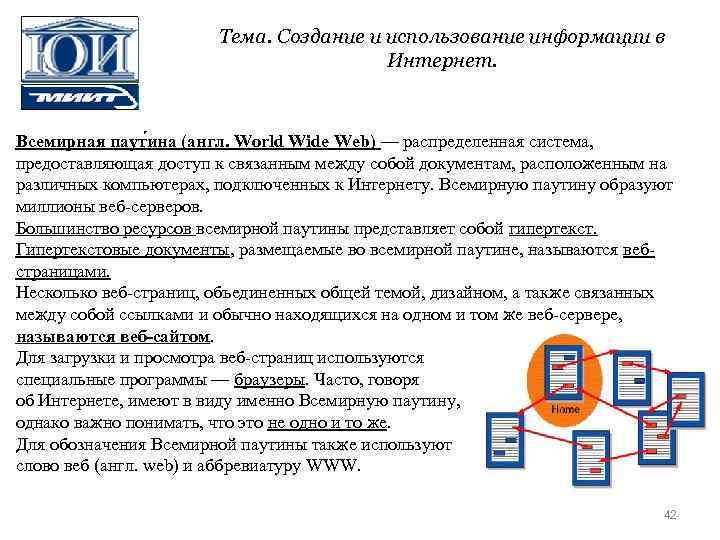

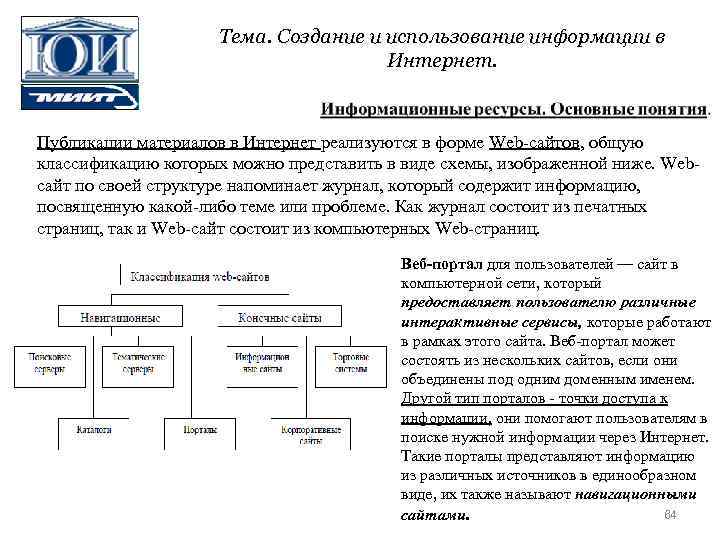

Тема. Создание и использование информации в Интернет. Всемирная паут ина (англ. World Wide Web) — распределенная система, предоставляющая доступ к связанным между собой документам, расположенным на различных компьютерах, подключенных к Интернету. Всемирную паутину образуют миллионы веб-серверов. Большинство ресурсов всемирной паутины представляет собой гипертекст. Гипертекстовые документы, размещаемые во всемирной паутине, называются вебстраницами. Несколько веб-страниц, объединенных общей темой, дизайном, а также связанных между собой ссылками и обычно находящихся на одном и том же веб-сервере, называются веб-сайтом. Для загрузки и просмотра веб-страниц используются специальные программы — браузеры. Часто, говоря об Интернете, имеют в виду именно Всемирную паутину, однако важно понимать, что это не одно и то же. Для обозначения Всемирной паутины также используют слово веб (англ. web) и аббревиатуру WWW. 42

Тема. Создание и использование информации в Интернет. Всемирная паут ина (англ. World Wide Web) — распределенная система, предоставляющая доступ к связанным между собой документам, расположенным на различных компьютерах, подключенных к Интернету. Всемирную паутину образуют миллионы веб-серверов. Большинство ресурсов всемирной паутины представляет собой гипертекст. Гипертекстовые документы, размещаемые во всемирной паутине, называются вебстраницами. Несколько веб-страниц, объединенных общей темой, дизайном, а также связанных между собой ссылками и обычно находящихся на одном и том же веб-сервере, называются веб-сайтом. Для загрузки и просмотра веб-страниц используются специальные программы — браузеры. Часто, говоря об Интернете, имеют в виду именно Всемирную паутину, однако важно понимать, что это не одно и то же. Для обозначения Всемирной паутины также используют слово веб (англ. web) и аббревиатуру WWW. 42

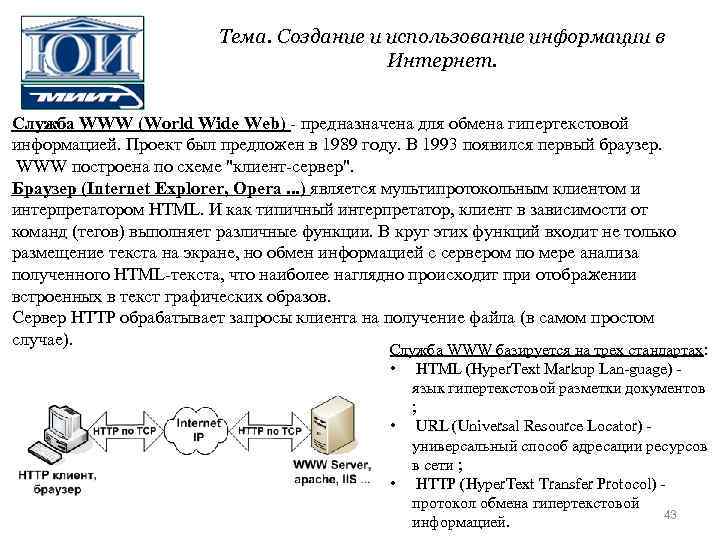

Тема. Создание и использование информации в Интернет. Служба WWW (World Wide Web) - предназначена для обмена гипертекстовой информацией. Проект был предложен в 1989 году. В 1993 появился первый браузер. WWW построена по схеме "клиент-сервер". Браузер (Internet Explorer, Opera. . . ) является мультипротокольным клиентом и интерпретатором HTML. И как типичный интерпретатор, клиент в зависимости от команд (тегов) выполняет различные функции. В круг этих функций входит не только размещение текста на экране, но обмен информацией с сервером по мере анализа полученного HTML-текста, что наиболее наглядно происходит при отображении встроенных в текст графических образов. Сервер HTTP обрабатывает запросы клиента на получение файла (в самом простом случае). Служба WWW базируется на трех стандартах: • HTML (Hyper. Text Markup Lan-guage) язык гипертекстовой разметки документов ; • URL (Universal Resource Locator) универсальный способ адресации ресурсов в сети ; • HTTP (Hyper. Text Transfer Protocol) протокол обмена гипертекстовой 43 информацией.

Тема. Создание и использование информации в Интернет. Служба WWW (World Wide Web) - предназначена для обмена гипертекстовой информацией. Проект был предложен в 1989 году. В 1993 появился первый браузер. WWW построена по схеме "клиент-сервер". Браузер (Internet Explorer, Opera. . . ) является мультипротокольным клиентом и интерпретатором HTML. И как типичный интерпретатор, клиент в зависимости от команд (тегов) выполняет различные функции. В круг этих функций входит не только размещение текста на экране, но обмен информацией с сервером по мере анализа полученного HTML-текста, что наиболее наглядно происходит при отображении встроенных в текст графических образов. Сервер HTTP обрабатывает запросы клиента на получение файла (в самом простом случае). Служба WWW базируется на трех стандартах: • HTML (Hyper. Text Markup Lan-guage) язык гипертекстовой разметки документов ; • URL (Universal Resource Locator) универсальный способ адресации ресурсов в сети ; • HTTP (Hyper. Text Transfer Protocol) протокол обмена гипертекстовой 43 информацией.

Тема. Создание и использование информации в Интернет. Первый в мире браузер появился в 1990 году. Его автором является сэр Тим Бернерс-Ли. Работая в конце 80 -х годов XX века в Европейской лаборатории физики элементарных частиц в Женеве (CERN), он разработал «гипертекстовую систему» распределённого доступа к сетевой информации. Получившаяся технология, впоследствии названная World Wide Web, представляла собой единое информационное пространство, содержащее страницы гипертекста, ссылающиеся друг на друга и адресуемые по универсальному идентификатору ресурса (URL). Бернес-Ли создал язык разметки HTML и протокол передачи гипертекста HTTP. После этого необходим был удобный инструмент для работы с документами в новом HTML-формате. Так появился первый браузер, который назывался «World. Wide. Web» . Однако потом во избежание путаницы он был переименован в Nexus. Самый первый браузер был текстовым, способным отображать только буквы и цифры Первый браузер, обладающий графическим интерфейсом и способный отображать картинки, размещённые на веб-страницах, появился 15 мая 1992 года. Он назывался Viola и был, по сути, расширенным вариантом WWW/Nexus. Этот браузер стал первым интернет-приложением, поддерживающим встроенные в веб-страницы интерактивные объекты, а также таблицы, формы и таблицы стилей. Автором Viola стал все тот же Тим Бернерс-Ли 44

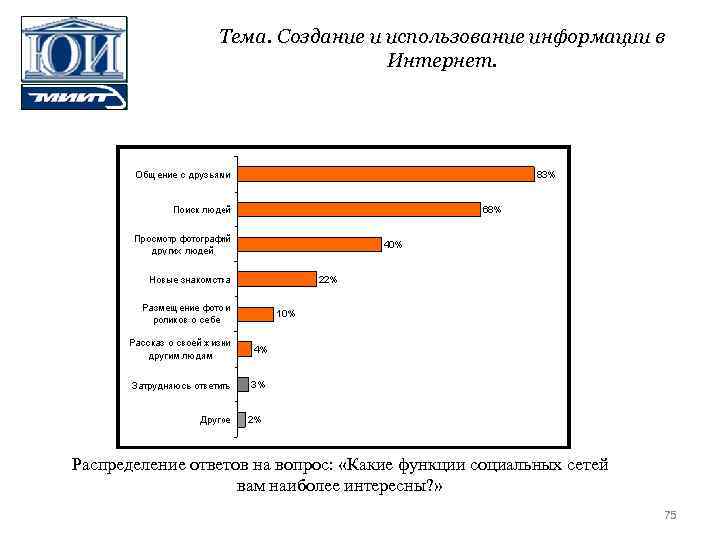

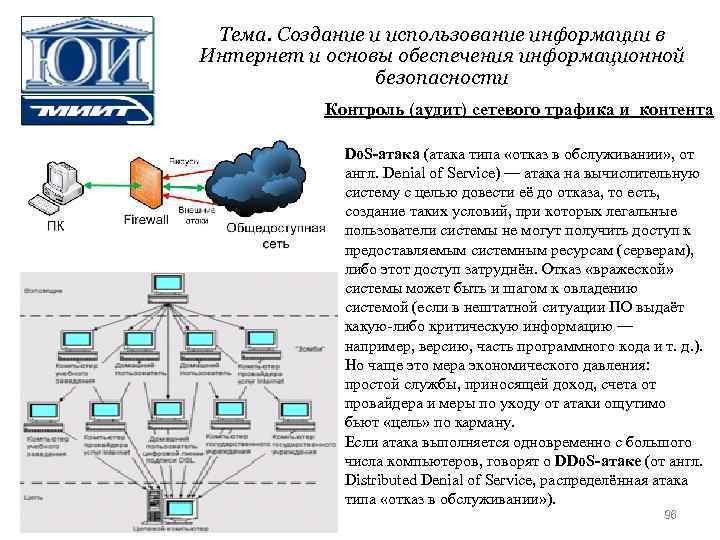

Тема. Создание и использование информации в Интернет. Первый в мире браузер появился в 1990 году. Его автором является сэр Тим Бернерс-Ли. Работая в конце 80 -х годов XX века в Европейской лаборатории физики элементарных частиц в Женеве (CERN), он разработал «гипертекстовую систему» распределённого доступа к сетевой информации. Получившаяся технология, впоследствии названная World Wide Web, представляла собой единое информационное пространство, содержащее страницы гипертекста, ссылающиеся друг на друга и адресуемые по универсальному идентификатору ресурса (URL). Бернес-Ли создал язык разметки HTML и протокол передачи гипертекста HTTP. После этого необходим был удобный инструмент для работы с документами в новом HTML-формате. Так появился первый браузер, который назывался «World. Wide. Web» . Однако потом во избежание путаницы он был переименован в Nexus. Самый первый браузер был текстовым, способным отображать только буквы и цифры Первый браузер, обладающий графическим интерфейсом и способный отображать картинки, размещённые на веб-страницах, появился 15 мая 1992 года. Он назывался Viola и был, по сути, расширенным вариантом WWW/Nexus. Этот браузер стал первым интернет-приложением, поддерживающим встроенные в веб-страницы интерактивные объекты, а также таблицы, формы и таблицы стилей. Автором Viola стал все тот же Тим Бернерс-Ли 44