Компьютерные сети-студенты.ppt

- Количество слайдов: 92

Компьютерные сети 1 курс

Компьютерные сети 1 курс

План Компьютерная сеть. Понятие Виды компьютерных сетей Беспроводные сети Локальные сети: 1. 2. 3. 4. a) b) c) d) e) f) Топологии локальных сетей Понятие трафика Оборудование локальных сетей Одноранговая сеть Иерархическая сеть Типы серверов в иерархической сети Региональные сети 5. Глобальные сети. Интернет 6. a) b) c) d) e) f) g) Интернет-технологии Программные средства для работы в Интернете Протоколы Адресация Системы поиска в WWW Сетевые стандарты Архитектура сети

План Компьютерная сеть. Понятие Виды компьютерных сетей Беспроводные сети Локальные сети: 1. 2. 3. 4. a) b) c) d) e) f) Топологии локальных сетей Понятие трафика Оборудование локальных сетей Одноранговая сеть Иерархическая сеть Типы серверов в иерархической сети Региональные сети 5. Глобальные сети. Интернет 6. a) b) c) d) e) f) g) Интернет-технологии Программные средства для работы в Интернете Протоколы Адресация Системы поиска в WWW Сетевые стандарты Архитектура сети

Компьютерная сеть. Понятие Компьютерная сеть – совокупность компьютеров, между которыми возможен обмен без промежуточных носителей информации. ПО Канал связи ПО ПО Компьютеры должны быть связаны каналами связи. На компьютерах должно быть установлено специальное программное обеспечение – программы управления сетью.

Компьютерная сеть. Понятие Компьютерная сеть – совокупность компьютеров, между которыми возможен обмен без промежуточных носителей информации. ПО Канал связи ПО ПО Компьютеры должны быть связаны каналами связи. На компьютерах должно быть установлено специальное программное обеспечение – программы управления сетью.

Компьютерные сети. Виды Компьютерные сети По способу соединения компьютеров • Компьютеры соединяются кабелями • Беспроводные (Wireless) По территориальному разнесению • Локальные • Региональные • Глобальные

Компьютерные сети. Виды Компьютерные сети По способу соединения компьютеров • Компьютеры соединяются кабелями • Беспроводные (Wireless) По территориальному разнесению • Локальные • Региональные • Глобальные

Беспроводные сети Для передачи данных используются радиоволны и световые волны. • (Infrared Data Association) – стандарт передачи данных через Ir. DA инфракрасный порт, обеспечивает связь в зоне прямой видимости (мобильные телефоны, карманные компьютеры, клавиатуры) • Blue. Tooth - стандарт передачи данных, использующий радиоволны на близком расстоянии (мобильные телефоны, ноутбуки, принтеры, цифровые фотоаппараты, бытовая техника) • Wi-Fi • Wi. Max • технологии пакетной передачи данных, позволяющие пользователю сети сотовой связи производить обмен данными с другими устройствами в сети, в том числе с Интернетом 3 G, 3. 5 G (HSDPA), 4 G (Gobi).

Беспроводные сети Для передачи данных используются радиоволны и световые волны. • (Infrared Data Association) – стандарт передачи данных через Ir. DA инфракрасный порт, обеспечивает связь в зоне прямой видимости (мобильные телефоны, карманные компьютеры, клавиатуры) • Blue. Tooth - стандарт передачи данных, использующий радиоволны на близком расстоянии (мобильные телефоны, ноутбуки, принтеры, цифровые фотоаппараты, бытовая техника) • Wi-Fi • Wi. Max • технологии пакетной передачи данных, позволяющие пользователю сети сотовой связи производить обмен данными с другими устройствами в сети, в том числе с Интернетом 3 G, 3. 5 G (HSDPA), 4 G (Gobi).

Стандарт Wi-Fi Наиболее известный стандарт беспроводной связи Wi-Fi (сокращение от wireless fidelity, «точная беспроводная передача данных» ). Радиосигнал излучается неподвижной станцией. Вокруг неё образуется территория, называемая зоной Wi-Fi. Чтобы пользователь оказался в сети, ему достаточно просто попасть в радиус её действия. К сети могут быть подключены ноутбуки, карманные компьютеры, принтеры и др. Крупнейшая городская беспроводная сеть - Golden Wi. Fi. В зону покрытия входит большая часть центра Москвы и многие другие районы города, при этом сеть продолжает расти и развиваться, ежедневно добавляются новые точки доступа. показать

Стандарт Wi-Fi Наиболее известный стандарт беспроводной связи Wi-Fi (сокращение от wireless fidelity, «точная беспроводная передача данных» ). Радиосигнал излучается неподвижной станцией. Вокруг неё образуется территория, называемая зоной Wi-Fi. Чтобы пользователь оказался в сети, ему достаточно просто попасть в радиус её действия. К сети могут быть подключены ноутбуки, карманные компьютеры, принтеры и др. Крупнейшая городская беспроводная сеть - Golden Wi. Fi. В зону покрытия входит большая часть центра Москвы и многие другие районы города, при этом сеть продолжает расти и развиваться, ежедневно добавляются новые точки доступа. показать

Стандарт Wi. MAX Wi. Max (Worldwide Interoperability for Microwave Access) - это высокоскоростной беспроводный интернет. Разработкой и сертификацией занимается консорциум Wi. Max Forum (основан в 2001 году ведущими операторами связи и крупнейшими всемирно известными производителями электронного и телекоммуникационного оборудования). В данный момент эта организация насчитывает несколько сотен членов, включая такие крупнейшие компании как Intel, Fujitsu, AT&T, Samsung, Siemens Mobile и др. Технические характеристики * Дальность действия: до 50 км. * Максимальная скорость передачи данных: до 70 Мбит/с

Стандарт Wi. MAX Wi. Max (Worldwide Interoperability for Microwave Access) - это высокоскоростной беспроводный интернет. Разработкой и сертификацией занимается консорциум Wi. Max Forum (основан в 2001 году ведущими операторами связи и крупнейшими всемирно известными производителями электронного и телекоммуникационного оборудования). В данный момент эта организация насчитывает несколько сотен членов, включая такие крупнейшие компании как Intel, Fujitsu, AT&T, Samsung, Siemens Mobile и др. Технические характеристики * Дальность действия: до 50 км. * Максимальная скорость передачи данных: до 70 Мбит/с

Локальные сети Локальная сеть объединяет компьютеры, расположенные в одном или соседних зданиях. Может содержать сотни компьютеров. Радиосигналы Сетевая карта кабель

Локальные сети Локальная сеть объединяет компьютеры, расположенные в одном или соседних зданиях. Может содержать сотни компьютеров. Радиосигналы Сетевая карта кабель

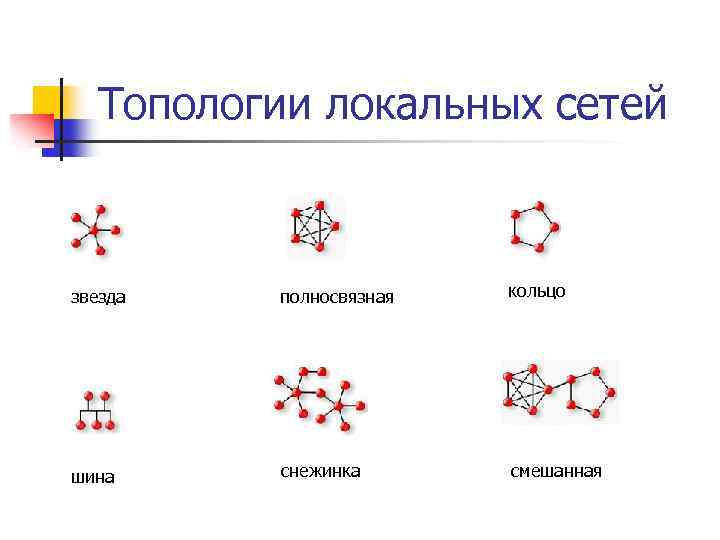

Топологии локальных сетей Соединение компьютеров кабелями организуется разными способами, образуя различную топологию. Топология – физическое расположение сетевых компонентов: компьютеров, кабелей. Тип топологии определяет производительность и надежность сети.

Топологии локальных сетей Соединение компьютеров кабелями организуется разными способами, образуя различную топологию. Топология – физическое расположение сетевых компонентов: компьютеров, кабелей. Тип топологии определяет производительность и надежность сети.

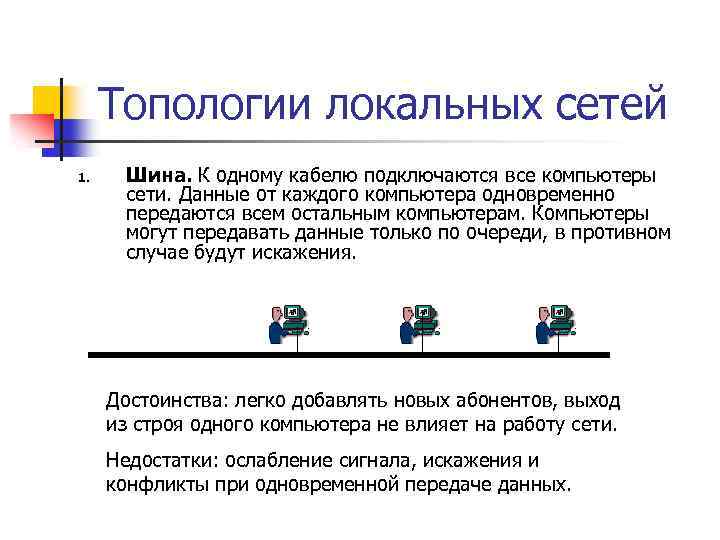

Топологии локальных сетей 1. Шина. К одному кабелю подключаются все компьютеры сети. Данные от каждого компьютера одновременно передаются всем остальным компьютерам. Компьютеры могут передавать данные только по очереди, в противном случае будут искажения. Достоинства: легко добавлять новых абонентов, выход из строя одного компьютера не влияет на работу сети. Недостатки: ослабление сигнала, искажения и конфликты при одновременной передаче данных.

Топологии локальных сетей 1. Шина. К одному кабелю подключаются все компьютеры сети. Данные от каждого компьютера одновременно передаются всем остальным компьютерам. Компьютеры могут передавать данные только по очереди, в противном случае будут искажения. Достоинства: легко добавлять новых абонентов, выход из строя одного компьютера не влияет на работу сети. Недостатки: ослабление сигнала, искажения и конфликты при одновременной передаче данных.

Топологии локальных сетей 2. Кольцо – компьютеры подключаются к кабелю, замкнутому в кольцо. Сигналы передаются в одном направлении и проходят через каждый компьютер, пока не окажутся у того, чей адрес совпадает с адресом получателя. Достоинства: каждый компьютер является повторителем сигнала, усиливая его при передаче, нет конфликтов, легко подключить нового абонента. Недостатки: в случае выхода из строя хотя бы одного компьютера или при повреждении кабеля нарушается работа всей сети.

Топологии локальных сетей 2. Кольцо – компьютеры подключаются к кабелю, замкнутому в кольцо. Сигналы передаются в одном направлении и проходят через каждый компьютер, пока не окажутся у того, чей адрес совпадает с адресом получателя. Достоинства: каждый компьютер является повторителем сигнала, усиливая его при передаче, нет конфликтов, легко подключить нового абонента. Недостатки: в случае выхода из строя хотя бы одного компьютера или при повреждении кабеля нарушается работа всей сети.

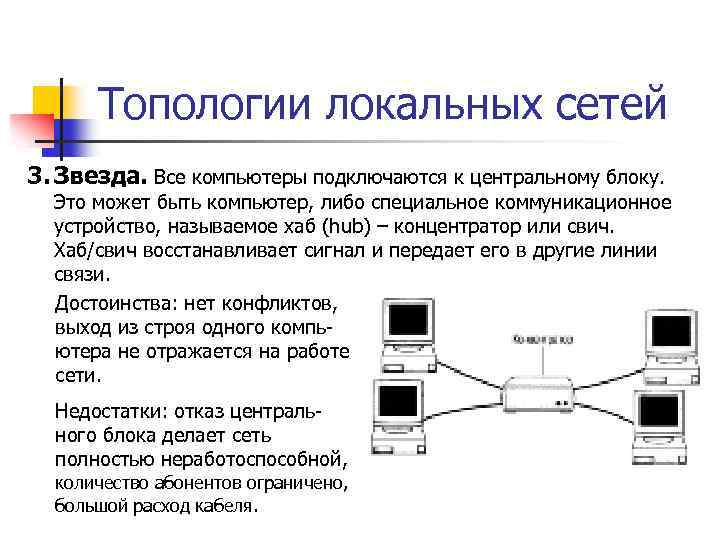

Топологии локальных сетей 3. Звезда. Все компьютеры подключаются к центральному блоку. Это может быть компьютер, либо специальное коммуникационное устройство, называемое хаб (hub) – концентратор или свич. Хаб/свич восстанавливает сигнал и передает его в другие линии связи. Достоинства: нет конфликтов, выход из строя одного компьютера не отражается на работе сети. Недостатки: отказ центрального блока делает сеть полностью неработоспособной, количество абонентов ограничено, большой расход кабеля.

Топологии локальных сетей 3. Звезда. Все компьютеры подключаются к центральному блоку. Это может быть компьютер, либо специальное коммуникационное устройство, называемое хаб (hub) – концентратор или свич. Хаб/свич восстанавливает сигнал и передает его в другие линии связи. Достоинства: нет конфликтов, выход из строя одного компьютера не отражается на работе сети. Недостатки: отказ центрального блока делает сеть полностью неработоспособной, количество абонентов ограничено, большой расход кабеля.

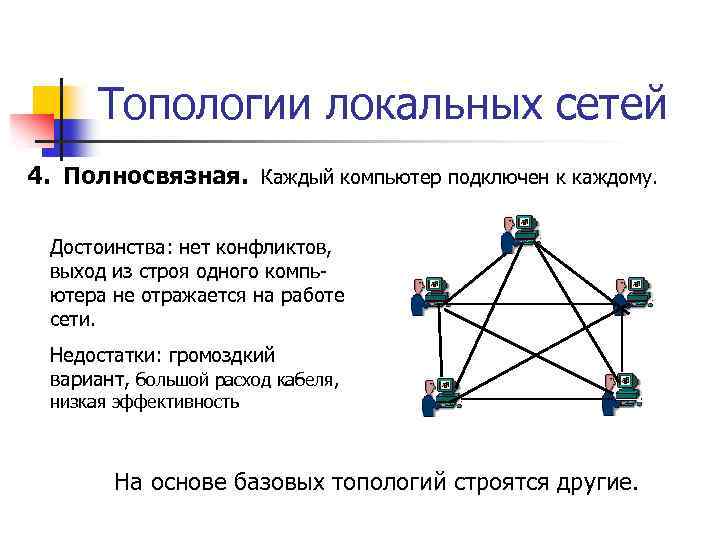

Топологии локальных сетей 4. Полносвязная. Каждый компьютер подключен к каждому. Достоинства: нет конфликтов, выход из строя одного компьютера не отражается на работе сети. Недостатки: громоздкий вариант, большой расход кабеля, низкая эффективность На основе базовых топологий строятся другие.

Топологии локальных сетей 4. Полносвязная. Каждый компьютер подключен к каждому. Достоинства: нет конфликтов, выход из строя одного компьютера не отражается на работе сети. Недостатки: громоздкий вариант, большой расход кабеля, низкая эффективность На основе базовых топологий строятся другие.

Топологии локальных сетей звезда полносвязная кольцо шина снежинка смешанная

Топологии локальных сетей звезда полносвязная кольцо шина снежинка смешанная

Понятие трафика Трафик – объем информации, передаваемый по сети. • Входящий трафик - это информация, приходящая на Ваш компьютер из сети. • Исходящий трафик - информация, уходящая с Вашего компьютера в сеть.

Понятие трафика Трафик – объем информации, передаваемый по сети. • Входящий трафик - это информация, приходящая на Ваш компьютер из сети. • Исходящий трафик - информация, уходящая с Вашего компьютера в сеть.

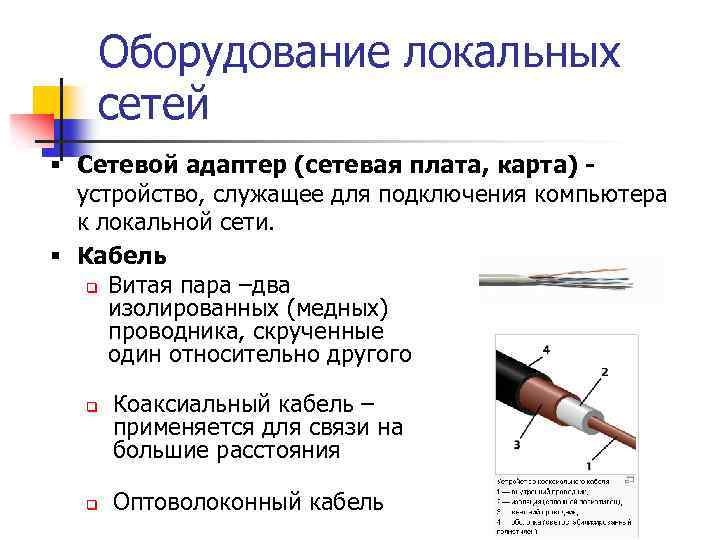

Оборудование локальных сетей § Сетевой адаптер (сетевая плата, карта) - устройство, служащее для подключения компьютера к локальной сети. § Кабель q Витая пара –два изолированных (медных) проводника, скрученные один относительно другого q q Коаксиальный кабель – применяется для связи на большие расстояния Оптоволоконный кабель

Оборудование локальных сетей § Сетевой адаптер (сетевая плата, карта) - устройство, служащее для подключения компьютера к локальной сети. § Кабель q Витая пара –два изолированных (медных) проводника, скрученные один относительно другого q q Коаксиальный кабель – применяется для связи на большие расстояния Оптоволоконный кабель

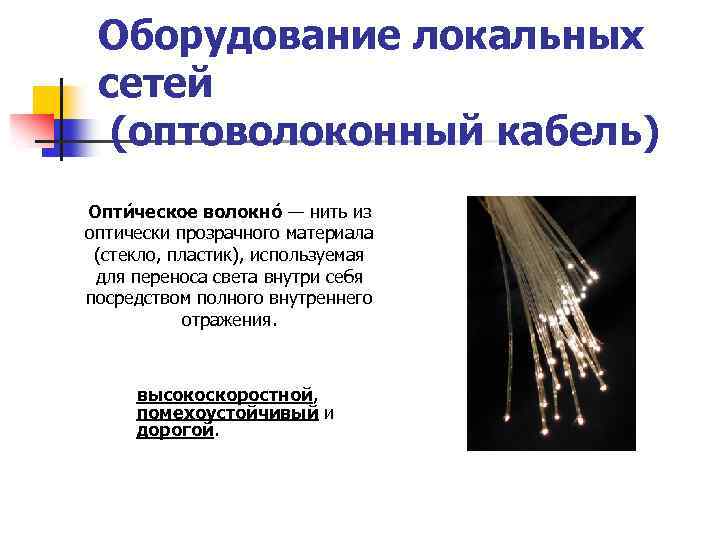

Оборудование локальных сетей (оптоволоконный кабель) Опти ческое волокно — нить из оптически прозрачного материала (стекло, пластик), используемая для переноса света внутри себя посредством полного внутреннего отражения. высокоскоростной, помехоустойчивый и дорогой.

Оборудование локальных сетей (оптоволоконный кабель) Опти ческое волокно — нить из оптически прозрачного материала (стекло, пластик), используемая для переноса света внутри себя посредством полного внутреннего отражения. высокоскоростной, помехоустойчивый и дорогой.

Оборудование локальных сетей §Концентратор (хаб, hub) - устройство, принимаюшее сигнал и передающее его по нескольким направлениям. §Сетевой коммутатор или свитч, свич (от англ. switch — переключатель) — устройство, предназначенное для соединения нескольких узлов компьютерной сети, передает данные только непосредственно получателю. §Роутер (маршрутизатор) – устройство, которое устанавливается в точках разветвления маршрутов, позволяет определить лучший путь движения пакетов данных.

Оборудование локальных сетей §Концентратор (хаб, hub) - устройство, принимаюшее сигнал и передающее его по нескольким направлениям. §Сетевой коммутатор или свитч, свич (от англ. switch — переключатель) — устройство, предназначенное для соединения нескольких узлов компьютерной сети, передает данные только непосредственно получателю. §Роутер (маршрутизатор) – устройство, которое устанавливается в точках разветвления маршрутов, позволяет определить лучший путь движения пакетов данных.

Оборудование локальных сетей Повторитель – устройство, обеспечивающее усиление сигнала без изменения его информативности. По мере продвижения сигнала по линиям связи сигналы затухают. Для уменьшения влияния затухания используются повторители. Повторитель не только усиливает принимаемые сигналы, но и восстанавливает их характеристики, уменьшая помехи. Мультиплексор – устройство или программа, позволяющие передавать по одной коммуникационной линии одновременно несколько различных потоков данных за счет частотного разделения канала.

Оборудование локальных сетей Повторитель – устройство, обеспечивающее усиление сигнала без изменения его информативности. По мере продвижения сигнала по линиям связи сигналы затухают. Для уменьшения влияния затухания используются повторители. Повторитель не только усиливает принимаемые сигналы, но и восстанавливает их характеристики, уменьшая помехи. Мультиплексор – устройство или программа, позволяющие передавать по одной коммуникационной линии одновременно несколько различных потоков данных за счет частотного разделения канала.

Типы локальный сетей Локальные сети По способу соподчинения Одноранговые Иерархические

Типы локальный сетей Локальные сети По способу соподчинения Одноранговые Иерархические

Одноранговая сеть Это сеть равноправных компьютеров – рабочих станций, каждый из которых имеет уникальное имя и пароль для входа. В небольших офисах Каждая рабочая станция может одновременно как предоставлять свои ресурсы другим компьютерам (быть сервером), так и использовать ресурсы других компьютеров (быть клиентом). Владелец компьютера может установить или отменить доступ к ресурсам.

Одноранговая сеть Это сеть равноправных компьютеров – рабочих станций, каждый из которых имеет уникальное имя и пароль для входа. В небольших офисах Каждая рабочая станция может одновременно как предоставлять свои ресурсы другим компьютерам (быть сервером), так и использовать ресурсы других компьютеров (быть клиентом). Владелец компьютера может установить или отменить доступ к ресурсам.

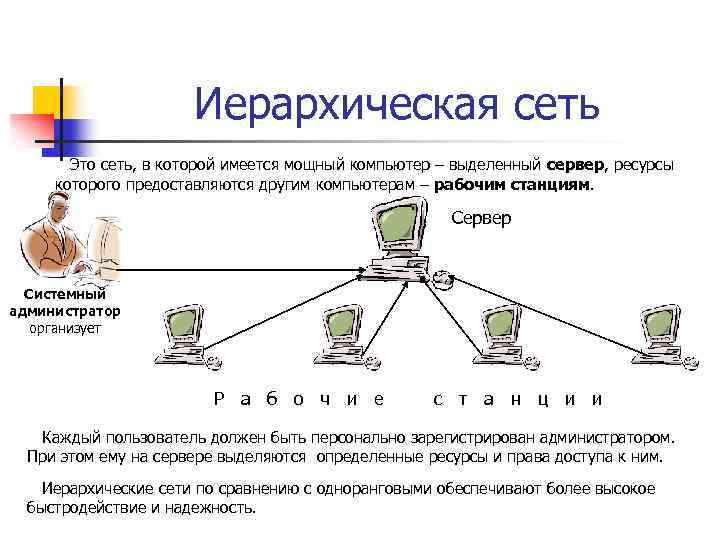

Иерархическая сеть Это сеть, в которой имеется мощный компьютер – выделенный сервер, ресурсы которого предоставляются другим компьютерам – рабочим станциям. Сервер Системный администратор организует Р а б о ч и е с т а н ц и и Каждый пользователь должен быть персонально зарегистрирован администратором. При этом ему на сервере выделяются определенные ресурсы и права доступа к ним. Иерархические сети по сравнению с одноранговыми обеспечивают более высокое быстродействие и надежность.

Иерархическая сеть Это сеть, в которой имеется мощный компьютер – выделенный сервер, ресурсы которого предоставляются другим компьютерам – рабочим станциям. Сервер Системный администратор организует Р а б о ч и е с т а н ц и и Каждый пользователь должен быть персонально зарегистрирован администратором. При этом ему на сервере выделяются определенные ресурсы и права доступа к ним. Иерархические сети по сравнению с одноранговыми обеспечивают более высокое быстродействие и надежность.

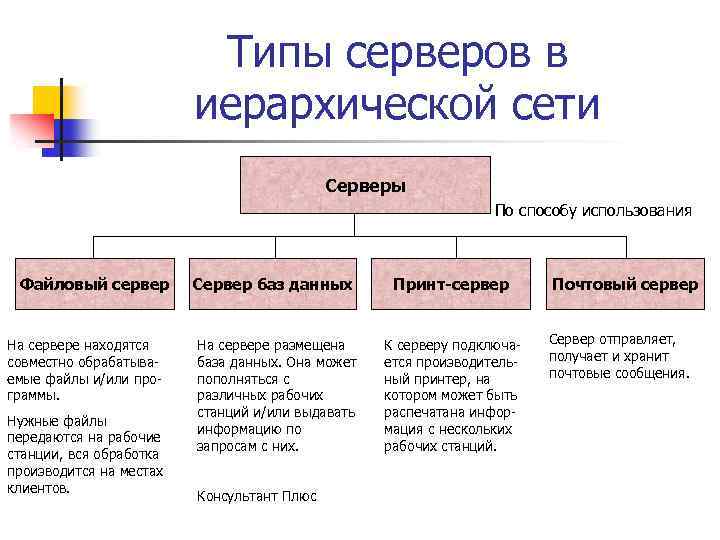

Типы серверов в иерархической сети Серверы По способу использования Файловый сервер На сервере находятся совместно обрабатываемые файлы и/или программы. Нужные файлы передаются на рабочие станции, вся обработка производится на местах клиентов. Сервер баз данных На сервере размещена база данных. Она может пополняться с различных рабочих станций и/или выдавать информацию по запросам с них. Консультант Плюс Принт-сервер К серверу подключается производительный принтер, на котором может быть распечатана информация с нескольких рабочих станций. Почтовый сервер Сервер отправляет, получает и хранит почтовые сообщения.

Типы серверов в иерархической сети Серверы По способу использования Файловый сервер На сервере находятся совместно обрабатываемые файлы и/или программы. Нужные файлы передаются на рабочие станции, вся обработка производится на местах клиентов. Сервер баз данных На сервере размещена база данных. Она может пополняться с различных рабочих станций и/или выдавать информацию по запросам с них. Консультант Плюс Принт-сервер К серверу подключается производительный принтер, на котором может быть распечатана информация с нескольких рабочих станций. Почтовый сервер Сервер отправляет, получает и хранит почтовые сообщения.

Региональные сети Объединяют значительно удаленные друг от друга компьютеры. Разные города В ы д е л е н н ы е • Телефонные каналы • Оптические кабели • Спутниковые каналы • Радиоканалы к а н а л ы

Региональные сети Объединяют значительно удаленные друг от друга компьютеры. Разные города В ы д е л е н н ы е • Телефонные каналы • Оптические кабели • Спутниковые каналы • Радиоканалы к а н а л ы

Глобальные сети Сети компьютеров, распределенных по всему миру и постоянно связанных каналами с очень высокой пропускной способностью, на которых имеется большой объем информации, доступной на коммерческой основе. • Интернет • Microsoft on Line • America on Line

Глобальные сети Сети компьютеров, распределенных по всему миру и постоянно связанных каналами с очень высокой пропускной способностью, на которых имеется большой объем информации, доступной на коммерческой основе. • Интернет • Microsoft on Line • America on Line

Интернет-технологии включают: 1. технологии коммуникаций в сети (электронная почта, ICQ, Skype, социальные сети); 2. технологии поиска информации в Интернете; 3. технологии создания сайтов и управления сайтами; 4. технологии продвижения сайтов; 5. технологии электронной коммерции, электронные платежи; 6. электронная отчетность; 7. облачные технологии; 8. технологии создания, администрирования, обеспечения безопасности сетей.

Интернет-технологии включают: 1. технологии коммуникаций в сети (электронная почта, ICQ, Skype, социальные сети); 2. технологии поиска информации в Интернете; 3. технологии создания сайтов и управления сайтами; 4. технологии продвижения сайтов; 5. технологии электронной коммерции, электронные платежи; 6. электронная отчетность; 7. облачные технологии; 8. технологии создания, администрирования, обеспечения безопасности сетей.

Технологии создания сайтов и управления сайтами. Типы сайтов. Web-сайты По функциям • Поисковые системы (поисковые машины и каталоги) • Рекламные и информирующие сайты (информация о компаниях, продуктах, услугах) • Информационные сайты (новости, котировки валют, цен. бумаг, сайты ) • Электронные магазины • Развлекательные сайты • Порталы (комплексные сайты, сочетающие поисковые системы и информационные сайты, например, Федеральный образовательный портал) По внутреннему построению • Статические - страницы целиком хранятся на сервере и показываются посетителю в неизменном виде. • Динамические - страницы, формируются сервером. Когда пользователь запрашивает страницу, соответствующая информация извлекается из базы, вставляется в спец. шаблон и пересылается в пользовательский браузер, который и отображает ее должным образом.

Технологии создания сайтов и управления сайтами. Типы сайтов. Web-сайты По функциям • Поисковые системы (поисковые машины и каталоги) • Рекламные и информирующие сайты (информация о компаниях, продуктах, услугах) • Информационные сайты (новости, котировки валют, цен. бумаг, сайты ) • Электронные магазины • Развлекательные сайты • Порталы (комплексные сайты, сочетающие поисковые системы и информационные сайты, например, Федеральный образовательный портал) По внутреннему построению • Статические - страницы целиком хранятся на сервере и показываются посетителю в неизменном виде. • Динамические - страницы, формируются сервером. Когда пользователь запрашивает страницу, соответствующая информация извлекается из базы, вставляется в спец. шаблон и пересылается в пользовательский браузер, который и отображает ее должным образом.

Программные средства для создания сайтов и управления сайтами 1. Язык HTML/XHTML (e. Xtensible Hypertext Markup Language - расширяемый язык разметки гипертекста ) 2. HTML-редакторы: 1. 2. 3. Языки программирования: 3. 1. 2. 3. 4. 5. 6. 4. Front. Page (В Microsoft Office 2007 программа Front. Page была заменена на Share. Point Designer и Microsoft Expression Web. ), Home. Site, Dream. Weaver Java. Script, PHP, Perl, Cold. Fusion, Microsoft ASP, ASP. NET CMS – системы управления контентом

Программные средства для создания сайтов и управления сайтами 1. Язык HTML/XHTML (e. Xtensible Hypertext Markup Language - расширяемый язык разметки гипертекста ) 2. HTML-редакторы: 1. 2. 3. Языки программирования: 3. 1. 2. 3. 4. 5. 6. 4. Front. Page (В Microsoft Office 2007 программа Front. Page была заменена на Share. Point Designer и Microsoft Expression Web. ), Home. Site, Dream. Weaver Java. Script, PHP, Perl, Cold. Fusion, Microsoft ASP, ASP. NET CMS – системы управления контентом

CMS – системы управления контентом Термин появился в 1995 г. , а с 2000 года началось развитие СMS, эволюция происходит очень быстро. CMS (англ. Content Management Software /System) – набор программных средств, обеспечивающих управление содержанием (контентом) веб-сайта. CMS позволяют: • Создавать, удалять, редактировать web-страницы; • Размещать на сайте фото, аудио- и видео-материалы; • Редактировать структуру сайта.

CMS – системы управления контентом Термин появился в 1995 г. , а с 2000 года началось развитие СMS, эволюция происходит очень быстро. CMS (англ. Content Management Software /System) – набор программных средств, обеспечивающих управление содержанием (контентом) веб-сайта. CMS позволяют: • Создавать, удалять, редактировать web-страницы; • Размещать на сайте фото, аудио- и видео-материалы; • Редактировать структуру сайта.

CMS В составе CMS имеются: База данных – хранилище информации (MS SQL, My. SQL, хранит логины, пароли, права пользователей, конкретные данные - новости, статьи, товары, услуги и т. д. ) Подсистема управления пользователями. Позволяет настраивать роли пользователей. Например: администратор, модератор, пользователь и посетитель. Инструменты для управления содержанием, меню, форумами, блогами и др. Примеры CMS: • Joomla (Джумла) • Drupal • Word. Press • 1 С: Битрикс • Net. Cat

CMS В составе CMS имеются: База данных – хранилище информации (MS SQL, My. SQL, хранит логины, пароли, права пользователей, конкретные данные - новости, статьи, товары, услуги и т. д. ) Подсистема управления пользователями. Позволяет настраивать роли пользователей. Например: администратор, модератор, пользователь и посетитель. Инструменты для управления содержанием, меню, форумами, блогами и др. Примеры CMS: • Joomla (Джумла) • Drupal • Word. Press • 1 С: Битрикс • Net. Cat

Продвижение сайтов n n Продвижение – вывод сайта на первые позиции по основным поисковым запросам. При продвижении производится n n n Оптимизация страниц сайта Регистрация в поисковых системах и каталогах Покупка ссылок

Продвижение сайтов n n Продвижение – вывод сайта на первые позиции по основным поисковым запросам. При продвижении производится n n n Оптимизация страниц сайта Регистрация в поисковых системах и каталогах Покупка ссылок

Электронная коммерция (ЭК) ЭК включает разные формы деловой активности в Интернете: n n n рекламу, маркетинг, покупку и продажу товаров и услуг. Среди форм деловой активности принято выделять 4 формы: 1. B 2 B – бизнес для бизнеса (дистрибьютор - дилер, партнеры, каталоги сайтов) 2. B 2 C – бизнес для потребителя (интернет-магазины), 3. C 2 C – потребитель для потребителя (сайт-посредник - molotok. ru), 4. С 2 B – потребитель для бизнеса (потребитель может указать цену, по которой он купил бы товар, например, www. priceline. com, анализ спроса и поиск продавца) Большую роль в развитии систем электронной коммерции играют платежные системы

Электронная коммерция (ЭК) ЭК включает разные формы деловой активности в Интернете: n n n рекламу, маркетинг, покупку и продажу товаров и услуг. Среди форм деловой активности принято выделять 4 формы: 1. B 2 B – бизнес для бизнеса (дистрибьютор - дилер, партнеры, каталоги сайтов) 2. B 2 C – бизнес для потребителя (интернет-магазины), 3. C 2 C – потребитель для потребителя (сайт-посредник - molotok. ru), 4. С 2 B – потребитель для бизнеса (потребитель может указать цену, по которой он купил бы товар, например, www. priceline. com, анализ спроса и поиск продавца) Большую роль в развитии систем электронной коммерции играют платежные системы

Платежные системы, расчеты и банковские услуги в Интернете Типы платежных систем 1. Системы управления банковским счетом 2. Системы на основе пластиковых карт 3. Электронные деньги (Webmoney, Яндекс. Деньги)

Платежные системы, расчеты и банковские услуги в Интернете Типы платежных систем 1. Системы управления банковским счетом 2. Системы на основе пластиковых карт 3. Электронные деньги (Webmoney, Яндекс. Деньги)

Облачные технологии: понятие Облачная (рассеянная) обработка (англ. cloud computing) — технология обработки данных, в которой компьютерные ресурсы и мощности предоставляются пользователю как Интернетсервис. Пользователь имеет доступ к собственным данным, но не может управлять и не должен заботиться об инфраструктуре, операционной системе и собственно программном обеспечении, с которым он работает.

Облачные технологии: понятие Облачная (рассеянная) обработка (англ. cloud computing) — технология обработки данных, в которой компьютерные ресурсы и мощности предоставляются пользователю как Интернетсервис. Пользователь имеет доступ к собственным данным, но не может управлять и не должен заботиться об инфраструктуре, операционной системе и собственно программном обеспечении, с которым он работает.

Облачная обработка При облачной обработке в качестве услуги могут быть предоставлены: n Инфраструктура (компьютерные мощности, программы), n программное обеспечение, n данные. Примеры облачных провайдеров: n. Google Apps; nкомпания «Мегаплан» .

Облачная обработка При облачной обработке в качестве услуги могут быть предоставлены: n Инфраструктура (компьютерные мощности, программы), n программное обеспечение, n данные. Примеры облачных провайдеров: n. Google Apps; nкомпания «Мегаплан» .

Сервисы Интернета n n FTP-система. Позволяет осуществлять доступ к файлам в файловых архивах Списки рассылки (Maillists) Ir. C (Internet relay Chat) Этот сервис позволяет различным пользователям в режиме реального времени общаться между собой обменом текстовыми сообщениями. Telnet - старейший сервис Интернета, с помощью которого может осуществляться удаленный доступ в другую вычислительную систему. При этом запрашивающий компьютер превращается в терминал удаленного компьютера.

Сервисы Интернета n n FTP-система. Позволяет осуществлять доступ к файлам в файловых архивах Списки рассылки (Maillists) Ir. C (Internet relay Chat) Этот сервис позволяет различным пользователям в режиме реального времени общаться между собой обменом текстовыми сообщениями. Telnet - старейший сервис Интернета, с помощью которого может осуществляться удаленный доступ в другую вычислительную систему. При этом запрашивающий компьютер превращается в терминал удаленного компьютера.

Программные средства для работы в Интернете n n n Сетевая операционная система Outlook Express – программа для работы с электронной почтой. MS Outlook – программа-органайзер в числе своих многочисленных функций содержит функцию обеспечения работы с электронной почтой и новостями.

Программные средства для работы в Интернете n n n Сетевая операционная система Outlook Express – программа для работы с электронной почтой. MS Outlook – программа-органайзер в числе своих многочисленных функций содержит функцию обеспечения работы с электронной почтой и новостями.

Браузеры Браузер - программа - просмотрщик, предназначенная для обмена информацией между пользователем и Интернетом. 1. Microsoft Internet Explorer 2. Opera 3. Fire. Fox 4. Google Chrome

Браузеры Браузер - программа - просмотрщик, предназначенная для обмена информацией между пользователем и Интернетом. 1. Microsoft Internet Explorer 2. Opera 3. Fire. Fox 4. Google Chrome

Интернет. Протоколы Протокол – набор коммуникационных правил и форматов сообщений, которым должны следовать компьютеры в сети, чтобы обмениваться данными. Объединенные в сеть компьютеры обмениваются сообщениями. В протоколе описывается как создавать сообщения, как их обрабатывать, где в сообщении находится адрес назначения, адрес источника и т. д. Основной протокол, по которому работает Интернет – протокол TCP/IP. TCP – Transmission Control Protocol – протокол управления передачей. IP – Internet Protocol – межсетевой протокол. Другие протоколы строятся на основе TCP/IP • SMTP (Simple Mail Transfer Protocol) и POP 3 (Post Office Protocol) – для передачи и получения сообщений электронной почты • HTTP (Hyper Text Transfer Protocol) - для передачи гипертекста • FTP – для пересылки файлов

Интернет. Протоколы Протокол – набор коммуникационных правил и форматов сообщений, которым должны следовать компьютеры в сети, чтобы обмениваться данными. Объединенные в сеть компьютеры обмениваются сообщениями. В протоколе описывается как создавать сообщения, как их обрабатывать, где в сообщении находится адрес назначения, адрес источника и т. д. Основной протокол, по которому работает Интернет – протокол TCP/IP. TCP – Transmission Control Protocol – протокол управления передачей. IP – Internet Protocol – межсетевой протокол. Другие протоколы строятся на основе TCP/IP • SMTP (Simple Mail Transfer Protocol) и POP 3 (Post Office Protocol) – для передачи и получения сообщений электронной почты • HTTP (Hyper Text Transfer Protocol) - для передачи гипертекста • FTP – для пересылки файлов

Шлюзы Интернет объединяет сети, которые работают по различным правилам. Для согласования этих правил (протоколов) служат специальные устройства – шлюзы. С помощью шлюзов можно подключить локальную сеть к глобальной

Шлюзы Интернет объединяет сети, которые работают по различным правилам. Для согласования этих правил (протоколов) служат специальные устройства – шлюзы. С помощью шлюзов можно подключить локальную сеть к глобальной

Адресация в Интернете Каждый компьютер в Интернете имеет свой адрес – IP-адрес, который назначается провайдером. 123. 45. 67. 12 Win. smtp. dol. ru В Интернете используется доменная система имен (DNS – Domain Naming System). В имени имеется несколько уровней – доменов. Домен верхнего уровня располагается правее. Каждая группа, имеющая домен, может создавать и изменять адреса, находящиеся под ее контролем. URL (Uniform Resource Locator – унифицированный указатель ресурсов) – адрес ресурса в Интернете с указанием того, с помощью какого протокола следует к нему обращаться. Например: http: //www. microsoft. com. E-mail – адрес – abcd@mail. ru. аbcd- личное имя адресата, mail. ru – доменное имя провайдера, на одном из компьютеров которого будет храниться «почтовый ящик» пользователя. URL и E-mail-адрес не должны содержать пробелов.

Адресация в Интернете Каждый компьютер в Интернете имеет свой адрес – IP-адрес, который назначается провайдером. 123. 45. 67. 12 Win. smtp. dol. ru В Интернете используется доменная система имен (DNS – Domain Naming System). В имени имеется несколько уровней – доменов. Домен верхнего уровня располагается правее. Каждая группа, имеющая домен, может создавать и изменять адреса, находящиеся под ее контролем. URL (Uniform Resource Locator – унифицированный указатель ресурсов) – адрес ресурса в Интернете с указанием того, с помощью какого протокола следует к нему обращаться. Например: http: //www. microsoft. com. E-mail – адрес – abcd@mail. ru. аbcd- личное имя адресата, mail. ru – доменное имя провайдера, на одном из компьютеров которого будет храниться «почтовый ящик» пользователя. URL и E-mail-адрес не должны содержать пробелов.

Всемирная паутина (WWW) WWW - система гипертекстовых документов, работающая на основе протокола HTTP. Гипертекстовый документ содержит текст, графику, аудио- и видеоданные, связанные гиперссылками. Для создания гипертекстовых документов разработан язык гипертекстовой разметки HTML (Hyper Text Markup Language). Web-сайт – набор гипертекстовых документов, размещенных в пространстве WWW, характеризуемых единой системой навигации и ограниченных общей тематикой.

Всемирная паутина (WWW) WWW - система гипертекстовых документов, работающая на основе протокола HTTP. Гипертекстовый документ содержит текст, графику, аудио- и видеоданные, связанные гиперссылками. Для создания гипертекстовых документов разработан язык гипертекстовой разметки HTML (Hyper Text Markup Language). Web-сайт – набор гипертекстовых документов, размещенных в пространстве WWW, характеризуемых единой системой навигации и ограниченных общей тематикой.

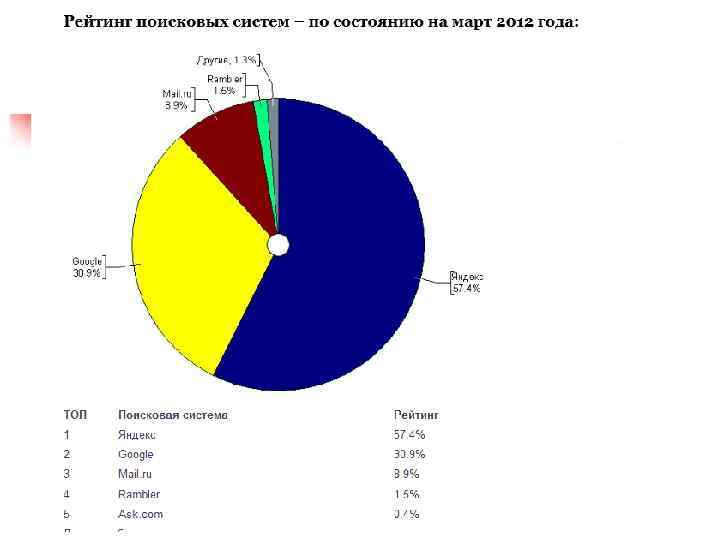

Системы поиска в WWW Системы поиска Российские Yandex Rambler Mail Мировые Google Yahoo Baidu Google Bing Для поиска в Интернете задаются ключевые слова Найденные страницы могут быть отсортированы по релевантности, либо по дате Релевантность-мера соответствия получаемого результата поиска задаче, поставленной в запросе

Системы поиска в WWW Системы поиска Российские Yandex Rambler Mail Мировые Google Yahoo Baidu Google Bing Для поиска в Интернете задаются ключевые слова Найденные страницы могут быть отсортированы по релевантности, либо по дате Релевантность-мера соответствия получаемого результата поиска задаче, поставленной в запросе

Рейтинг мировых поисковых систем (декабрь 2012) Поисковая система Кол-во запросов % от мировой доли Google 114, 73 млрд 65, 2% Baidu 14, 5 млрд 8, 2% Yahoo 8, 63 млрд 4, 9% Yandex 4, 84 млрд 2, 8% Bing 4, 48 млрд 2, 5%

Рейтинг мировых поисковых систем (декабрь 2012) Поисковая система Кол-во запросов % от мировой доли Google 114, 73 млрд 65, 2% Baidu 14, 5 млрд 8, 2% Yahoo 8, 63 млрд 4, 9% Yandex 4, 84 млрд 2, 8% Bing 4, 48 млрд 2, 5%

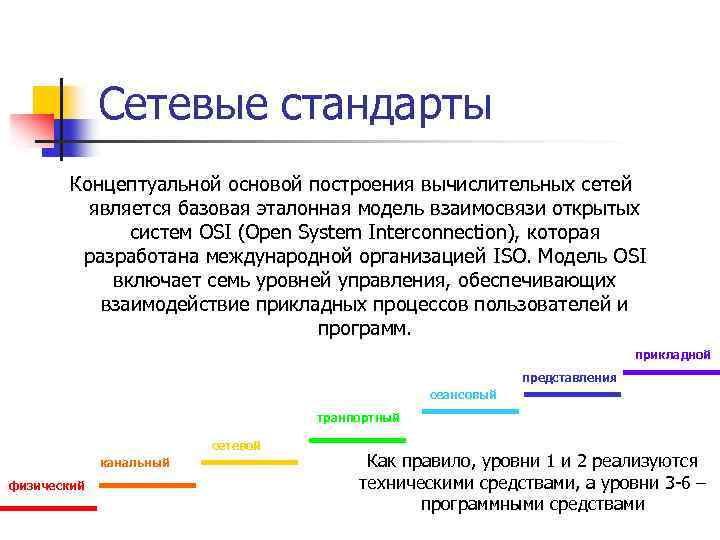

Сетевые стандарты Концептуальной основой построения вычислительных сетей является базовая эталонная модель взаимосвязи открытых систем OSI (Open System Interconnection), которая разработана международной организацией ISO. Модель OSI включает семь уровней управления, обеспечивающих взаимодействие прикладных процессов пользователей и программ. прикладной представления сеансовый транпортный сетевой канальный физический Как правило, уровни 1 и 2 реализуются техническими средствами, а уровни 3 -6 – программными средствами

Сетевые стандарты Концептуальной основой построения вычислительных сетей является базовая эталонная модель взаимосвязи открытых систем OSI (Open System Interconnection), которая разработана международной организацией ISO. Модель OSI включает семь уровней управления, обеспечивающих взаимодействие прикладных процессов пользователей и программ. прикладной представления сеансовый транпортный сетевой канальный физический Как правило, уровни 1 и 2 реализуются техническими средствами, а уровни 3 -6 – программными средствами

Сетевые стандарты Уровни: 1. Физический – реализует управление каналом связи, что сводится к подключению и отключению каналов и формированию сигналов, представляющих передаваемые данные. 2. Канальный – обеспечивает надежность передачи данных, используя средства контроля и обнаружения ошибок (сетевые коммутаторы (свич)) 3. Сетевой – выбирает маршрут передачи данных по линиям связи. Используется IP. (роутер – маршрутизатор)

Сетевые стандарты Уровни: 1. Физический – реализует управление каналом связи, что сводится к подключению и отключению каналов и формированию сигналов, представляющих передаваемые данные. 2. Канальный – обеспечивает надежность передачи данных, используя средства контроля и обнаружения ошибок (сетевые коммутаторы (свич)) 3. Сетевой – выбирает маршрут передачи данных по линиям связи. Используется IP. (роутер – маршрутизатор)

Сетевые стандарты: уровни 4. Транспортный – обеспечивает обмен данными (сопряжение) между сетью передачи данных и абонентами сети. На нем используется TCP. 5. Сеансовый – организует сеансы связи на период взаимодействия процессов пользователей. На этом уровне производится аутентификация и проверка полномочий. 6. Представления – обеспечивает взаимодействие разнородных систем через преобразование различных форматов данных и кодов.

Сетевые стандарты: уровни 4. Транспортный – обеспечивает обмен данными (сопряжение) между сетью передачи данных и абонентами сети. На нем используется TCP. 5. Сеансовый – организует сеансы связи на период взаимодействия процессов пользователей. На этом уровне производится аутентификация и проверка полномочий. 6. Представления – обеспечивает взаимодействие разнородных систем через преобразование различных форматов данных и кодов.

Сетевые стандарты: прикладной уровень 7. Прикладной – обеспечивает взаимодействие пользовательских приложений с сетью. Этот уровень позволяет приложениям использовать сетевые службы, такие как удаленный доступ к файлам и базам данных, пересылка электронной почты. Также отвечает за передачу служебной информации, предоставляет приложениям информацию об ошибках и формирует запросы к уровню представления. Протоколы, которые работают на этом уровне, – HTTP, SMTP, FTP.

Сетевые стандарты: прикладной уровень 7. Прикладной – обеспечивает взаимодействие пользовательских приложений с сетью. Этот уровень позволяет приложениям использовать сетевые службы, такие как удаленный доступ к файлам и базам данных, пересылка электронной почты. Также отвечает за передачу служебной информации, предоставляет приложениям информацию об ошибках и формирует запросы к уровню представления. Протоколы, которые работают на этом уровне, – HTTP, SMTP, FTP.

Архитектура сети Разработка любого сетевого проекта начинается с выбора архитектуры будущей компьютерной сети. Архитектура сети – объединение топологий сети, определяющих ее конфигурацию, а также сетевых протоколов и стандартов, обеспечивающих ее работоспособность.

Архитектура сети Разработка любого сетевого проекта начинается с выбора архитектуры будущей компьютерной сети. Архитектура сети – объединение топологий сети, определяющих ее конфигурацию, а также сетевых протоколов и стандартов, обеспечивающих ее работоспособность.

Повторение FTP – сервер – это 1. Компьютер, на котором содержатся файлы, предназначенные для администратора сети 2. Компьютер, на котором содержится информация для организации работы телеконференций 3. Корпоративный сервер 4. Компьютер, в котором содержатся файлы, предназначенные для открытого доступа √

Повторение FTP – сервер – это 1. Компьютер, на котором содержатся файлы, предназначенные для администратора сети 2. Компьютер, на котором содержится информация для организации работы телеконференций 3. Корпоративный сервер 4. Компьютер, в котором содержатся файлы, предназначенные для открытого доступа √

Повторение Устройство, обеспечивающее сохранение формы и амплитуды сигнала при передаче его на большее, чем предусмотрено данным типом физической передающей среды расстояние, называется 1. Мультиплексором 2. Модемом 3. Повторителем 4. Концентратором √

Повторение Устройство, обеспечивающее сохранение формы и амплитуды сигнала при передаче его на большее, чем предусмотрено данным типом физической передающей среды расстояние, называется 1. Мультиплексором 2. Модемом 3. Повторителем 4. Концентратором √

Повторение Укажите беспроводные сети 1. 2. 3. 4. Wi-Fi Ethernet Ir. DA ТСР √ √

Повторение Укажите беспроводные сети 1. 2. 3. 4. Wi-Fi Ethernet Ir. DA ТСР √ √

Повторение Протоколы POP 3 и SMTP используются для организации сервиса … 1. 2. 3. 4. IRC Электронная почта Telnet Mail List √

Повторение Протоколы POP 3 и SMTP используются для организации сервиса … 1. 2. 3. 4. IRC Электронная почта Telnet Mail List √

Повторение Протоколы, которые работают на прикладном уровне модели OSI, – это TCP √ HTTP √ SMTP √ FTP IP

Повторение Протоколы, которые работают на прикладном уровне модели OSI, – это TCP √ HTTP √ SMTP √ FTP IP

Повторение Топология не является базовой 1. 2. 3. 4. Шина Кольцо Снежинка Звезда √

Повторение Топология не является базовой 1. 2. 3. 4. Шина Кольцо Снежинка Звезда √

Повторение Шлюз служит для 1. Организации обмена данными между двумя сетями с различными протоколами взаимодействия 2. Подключения локальной сети к глобальной 3. Преобразования прикладного уровня в канальный при взаимодействии открытых систем 4. Сохранения амплитуды сигнала при увеличении протяженности сети √

Повторение Шлюз служит для 1. Организации обмена данными между двумя сетями с различными протоколами взаимодействия 2. Подключения локальной сети к глобальной 3. Преобразования прикладного уровня в канальный при взаимодействии открытых систем 4. Сохранения амплитуды сигнала при увеличении протяженности сети √

Вопросы По сравнению с другими типами кабелей оптоволоконный … а) имеет самую низкую стоимость б) обладает высокой скоростью передачи информации в) не имеет излучения г) не подвержен действию электромагнитных полей д) допускает беспроводную передачу данных 1) а, в, д 2) а, б, в 3) б, в, г 4) б, г, д √

Вопросы По сравнению с другими типами кабелей оптоволоконный … а) имеет самую низкую стоимость б) обладает высокой скоростью передачи информации в) не имеет излучения г) не подвержен действию электромагнитных полей д) допускает беспроводную передачу данных 1) а, в, д 2) а, б, в 3) б, в, г 4) б, г, д √

Вопросы Telnet служит для 1. Работы с электронными досками 2. Работы с удаленным компьютером 3. Обслуживания локальной сети 4. Обеспечения безопасной работы в сети √

Вопросы Telnet служит для 1. Работы с электронными досками 2. Работы с удаленным компьютером 3. Обслуживания локальной сети 4. Обеспечения безопасной работы в сети √

Повторение Для отправки электронной почты служит протокол 1. FTP 2. SMTP 3. HTTP 4. POP 3 √

Повторение Для отправки электронной почты служит протокол 1. FTP 2. SMTP 3. HTTP 4. POP 3 √

Основы защиты информации в локальных и глобальных компьютерных сетях

Основы защиты информации в локальных и глобальных компьютерных сетях

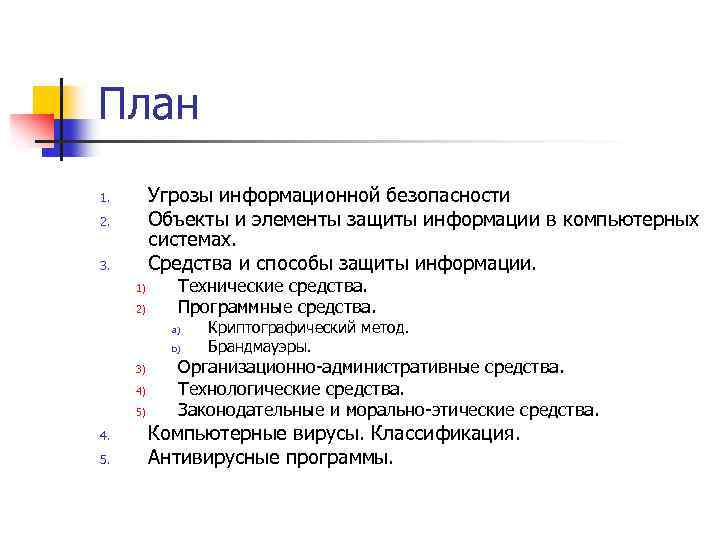

План Угрозы информационной безопасности Объекты и элементы защиты информации в компьютерных системах. Средства и способы защиты информации. 1. 2. 3. 1) 2) Технические средства. Программные средства. a) b) 3) 4) 5) 4. 5. Криптографический метод. Брандмауэры. Организационно-административные средства. Технологические средства. Законодательные и морально-этические средства. Компьютерные вирусы. Классификация. Антивирусные программы.

План Угрозы информационной безопасности Объекты и элементы защиты информации в компьютерных системах. Средства и способы защиты информации. 1. 2. 3. 1) 2) Технические средства. Программные средства. a) b) 3) 4) 5) 4. 5. Криптографический метод. Брандмауэры. Организационно-административные средства. Технологические средства. Законодательные и морально-этические средства. Компьютерные вирусы. Классификация. Антивирусные программы.

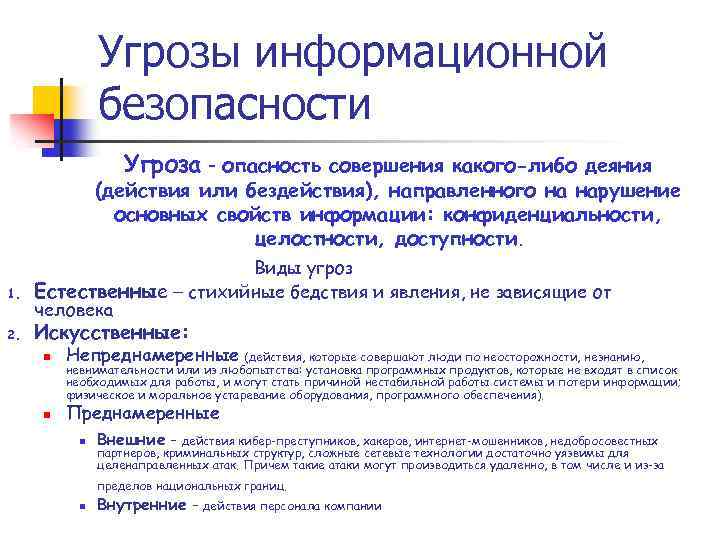

Угрозы информационной безопасности Угроза - опасность совершения какого-либо деяния (действия или бездействия), направленного на нарушение основных свойств информации: конфиденциальности, целостности, доступности. 1. 2. Виды угроз Естественные – стихийные бедствия и явления, не зависящие от человека Искусственные: n Непреднамеренные n Преднамеренные (действия, которые совершают люди по неосторожности, незнанию, невнимательности или из любопытства: установка программных продуктов, которые не входят в список необходимых для работы, и могут стать причиной нестабильной работы системы и потери информации; физическое и моральное устаревание оборудования, программного обеспечения). n Внешние - действия кибер-преступников, хакеров, интернет-мошенников, недобросовестных партнеров, криминальных структур, сложные сетевые технологии достаточно уязвимы для целенаправленных атак. Причем такие атаки могут производиться удаленно, в том числе и из-за пределов национальных границ. n Внутренние - действия персонала компании

Угрозы информационной безопасности Угроза - опасность совершения какого-либо деяния (действия или бездействия), направленного на нарушение основных свойств информации: конфиденциальности, целостности, доступности. 1. 2. Виды угроз Естественные – стихийные бедствия и явления, не зависящие от человека Искусственные: n Непреднамеренные n Преднамеренные (действия, которые совершают люди по неосторожности, незнанию, невнимательности или из любопытства: установка программных продуктов, которые не входят в список необходимых для работы, и могут стать причиной нестабильной работы системы и потери информации; физическое и моральное устаревание оборудования, программного обеспечения). n Внешние - действия кибер-преступников, хакеров, интернет-мошенников, недобросовестных партнеров, криминальных структур, сложные сетевые технологии достаточно уязвимы для целенаправленных атак. Причем такие атаки могут производиться удаленно, в том числе и из-за пределов национальных границ. n Внутренние - действия персонала компании

Классификация угроз Конфиденциальность - необходимость предотвращения утечки (разглашения) какой-либо информации Do. S – атака - (от англ. Denial of Service, отказ в обслуживании) — атака на вычислительную систему с целью вывести её из строя, то есть создание таких условий, при которых пользователи системы не могут получить доступ к предоставляемым системой ресурсам, либо этот доступ затруднён.

Классификация угроз Конфиденциальность - необходимость предотвращения утечки (разглашения) какой-либо информации Do. S – атака - (от англ. Denial of Service, отказ в обслуживании) — атака на вычислительную систему с целью вывести её из строя, то есть создание таких условий, при которых пользователи системы не могут получить доступ к предоставляемым системой ресурсам, либо этот доступ затруднён.

Объекты защиты информации в компьютерных системах Защита информации (ЗИ) в информационных системах – совокупность способов, средств, методов и мероприятий, предназначенных для предупреждения искажения, уничтожения и несанкционированного использования информации хранимой и обрабатываемой в электронном виде. Объект ЗИ - структурный компоненты системы, в котором находится или может находиться подлежащая защите информация. Объекты: 1. Компьютеры 2. Носители 3. Внешние устройства 4. Каналы связи и сетевое оборудование

Объекты защиты информации в компьютерных системах Защита информации (ЗИ) в информационных системах – совокупность способов, средств, методов и мероприятий, предназначенных для предупреждения искажения, уничтожения и несанкционированного использования информации хранимой и обрабатываемой в электронном виде. Объект ЗИ - структурный компоненты системы, в котором находится или может находиться подлежащая защите информация. Объекты: 1. Компьютеры 2. Носители 3. Внешние устройства 4. Каналы связи и сетевое оборудование

Элементы защиты информации в компьютерных системах Элемент ЗИ – совокупность данных, которая может содержать подлежащие защите сведения – данные и программы: • в оперативной памяти • на носителях • на внешних устройствах • передаваемые по каналам связи • инструкции по работе с задачами

Элементы защиты информации в компьютерных системах Элемент ЗИ – совокупность данных, которая может содержать подлежащие защите сведения – данные и программы: • в оперативной памяти • на носителях • на внешних устройствах • передаваемые по каналам связи • инструкции по работе с задачами

Средства защиты информации Средства ЗИ Физические Аппаратные Организацион. Технологичес. Программные но-администракие тивные Законодательные Моральноэтические технические Препятствия и преграды, физически не допускающие к информации Программы и Встраиваемые в технологические пакеты процессы программ преобразования данных Регламентация доступа к информационным ресурсам Законы, нормативные акты, устанавливающие правила обращения с информацией и ответственность за их нарушение Воспитательные меры, разъяснение и пропаганда.

Средства защиты информации Средства ЗИ Физические Аппаратные Организацион. Технологичес. Программные но-администракие тивные Законодательные Моральноэтические технические Препятствия и преграды, физически не допускающие к информации Программы и Встраиваемые в технологические пакеты процессы программ преобразования данных Регламентация доступа к информационным ресурсам Законы, нормативные акты, устанавливающие правила обращения с информацией и ответственность за их нарушение Воспитательные меры, разъяснение и пропаганда.

Технические средства ЗИ Создание препятствий и преград, физически не допускающих к информации. • Кодовые замки • Крышки, дверки, шторки, кожухи • Экранирование помещений листами железа или пластмассы • Охранная сигнализация

Технические средства ЗИ Создание препятствий и преград, физически не допускающих к информации. • Кодовые замки • Крышки, дверки, шторки, кожухи • Экранирование помещений листами железа или пластмассы • Охранная сигнализация

Программные средства ЗИ Программные средства для реализации функций Регистрации и анализа процессов Идентификации и аутентификации Криптографических методов

Программные средства ЗИ Программные средства для реализации функций Регистрации и анализа процессов Идентификации и аутентификации Криптографических методов

Идентификация и аутентификация Идентификация – различение (распознавание) субъектов, объектов, процессов по имени. Аутентификация – проверка и подтверждение подлинности субъекта, объекта, процесса. Наиболее распространенный метод аутентификации – присвоение лицу пароля, хранение его в системе и проверка при допуске к информации. Объектами идентификации и аутентификации могут быть: • люди, • технические средства, • документы, • носители.

Идентификация и аутентификация Идентификация – различение (распознавание) субъектов, объектов, процессов по имени. Аутентификация – проверка и подтверждение подлинности субъекта, объекта, процесса. Наиболее распространенный метод аутентификации – присвоение лицу пароля, хранение его в системе и проверка при допуске к информации. Объектами идентификации и аутентификации могут быть: • люди, • технические средства, • документы, • носители.

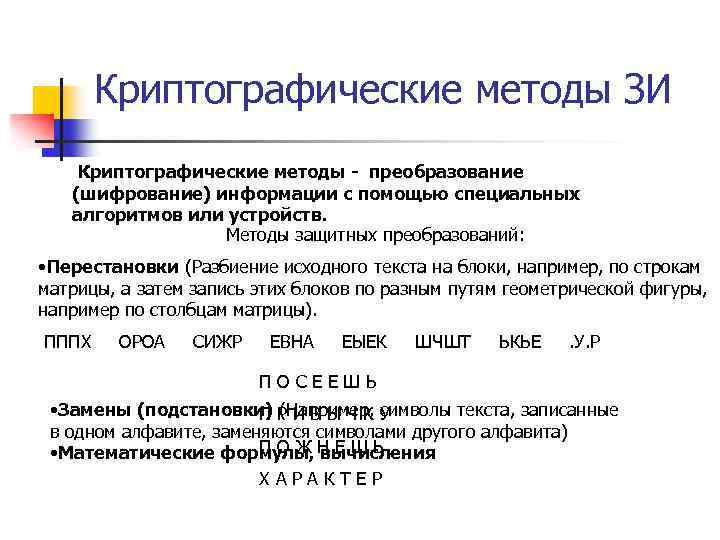

Криптографические методы ЗИ Криптографические методы - преобразование (шифрование) информации с помощью специальных алгоритмов или устройств. Методы защитных преобразований: • Перестановки (Разбиение исходного текста на блоки, например, по строкам матрицы, а затем запись этих блоков по разным путям геометрической фигуры, например по столбцам матрицы). ПППХ ОРОА СИЖР ЕВНА ЕЫЕК ШЧШТ ЬКЬЕ . У. Р П О С Е Е Ш Ь • Замены (подстановки) (Например, символы текста, записанные П Р И В Ы Ч К У в одном алфавите, заменяются символами другого алфавита) П О Ж Н Е Ш Ь • Математические формулы, вычисления Х А Р А К Т Е Р

Криптографические методы ЗИ Криптографические методы - преобразование (шифрование) информации с помощью специальных алгоритмов или устройств. Методы защитных преобразований: • Перестановки (Разбиение исходного текста на блоки, например, по строкам матрицы, а затем запись этих блоков по разным путям геометрической фигуры, например по столбцам матрицы). ПППХ ОРОА СИЖР ЕВНА ЕЫЕК ШЧШТ ЬКЬЕ . У. Р П О С Е Е Ш Ь • Замены (подстановки) (Например, символы текста, записанные П Р И В Ы Ч К У в одном алфавите, заменяются символами другого алфавита) П О Ж Н Е Ш Ь • Математические формулы, вычисления Х А Р А К Т Е Р

Криптографические методы n n n Любая современная криптосистема работает по определенной методологии (процедуре) и использует следующие компоненты: алгоритм шифрования (один или несколько); ключи, используемые указанными алгоритмами шифрования; система управления ключами; незашифрованный (открытый) текст; зашифрованный текст (шифротекст).

Криптографические методы n n n Любая современная криптосистема работает по определенной методологии (процедуре) и использует следующие компоненты: алгоритм шифрования (один или несколько); ключи, используемые указанными алгоритмами шифрования; система управления ключами; незашифрованный (открытый) текст; зашифрованный текст (шифротекст).

Работа с большими массивами Администратор системы может устанавливать права доступа к системе и выдавать пароли авторизованного доступа. Чтобы исключить перехват пароля в канале, предварительно используется процедура хеширования для пароля, при этом передается хешобраз пароля, а не сам пароль. Хеширование – некоторое преобразование данных (например, сложение, умножение и пр. Логины и пароли хранятся в виде хеш-образов) Информация в базе данных хранится в зашифрованном виде, чтобы затруднить ее использование при несанкционированном доступе.

Работа с большими массивами Администратор системы может устанавливать права доступа к системе и выдавать пароли авторизованного доступа. Чтобы исключить перехват пароля в канале, предварительно используется процедура хеширования для пароля, при этом передается хешобраз пароля, а не сам пароль. Хеширование – некоторое преобразование данных (например, сложение, умножение и пр. Логины и пароли хранятся в виде хеш-образов) Информация в базе данных хранится в зашифрованном виде, чтобы затруднить ее использование при несанкционированном доступе.

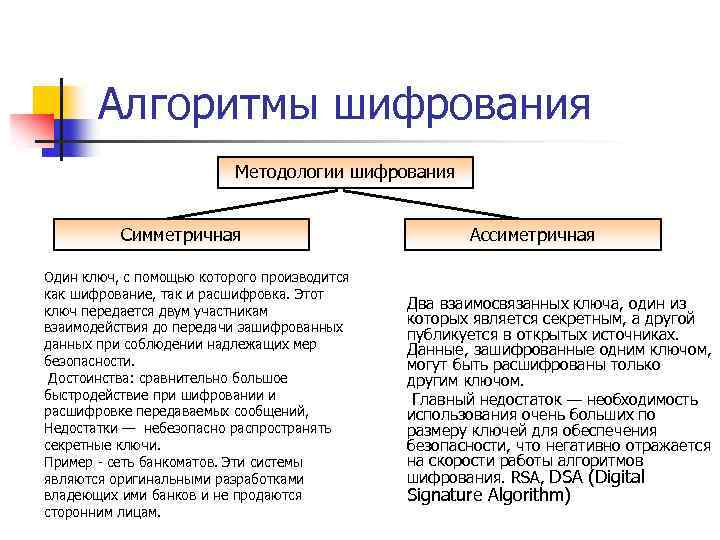

Алгоритмы шифрования Методологии шифрования Симметричная Один ключ, с помощью которого производится как шифрование, так и расшифровка. Этот ключ передается двум участникам взаимодействия до передачи зашифрованных данных при соблюдении надлежащих мер безопасности. Достоинства: сравнительно большое быстродействие при шифровании и расшифровке передаваемых сообщений, Недостатки — небезопасно распространять секретные ключи. Пример - сеть банкоматов. Эти системы являются оригинальными разработками владеющих ими банков и не продаются сторонним лицам. Ассиметричная Два взаимосвязанных ключа, один из которых является секретным, а другой публикуется в открытых источниках. Данные, зашифрованные одним ключом, могут быть расшифрованы только другим ключом. Главный недостаток — необходимость использования очень больших по размеру ключей для обеспечения безопасности, что негативно отражается на скорости работы алгоритмов шифрования. RSA, DSA (Digital Signature Algorithm)

Алгоритмы шифрования Методологии шифрования Симметричная Один ключ, с помощью которого производится как шифрование, так и расшифровка. Этот ключ передается двум участникам взаимодействия до передачи зашифрованных данных при соблюдении надлежащих мер безопасности. Достоинства: сравнительно большое быстродействие при шифровании и расшифровке передаваемых сообщений, Недостатки — небезопасно распространять секретные ключи. Пример - сеть банкоматов. Эти системы являются оригинальными разработками владеющих ими банков и не продаются сторонним лицам. Ассиметричная Два взаимосвязанных ключа, один из которых является секретным, а другой публикуется в открытых источниках. Данные, зашифрованные одним ключом, могут быть расшифрованы только другим ключом. Главный недостаток — необходимость использования очень больших по размеру ключей для обеспечения безопасности, что негативно отражается на скорости работы алгоритмов шифрования. RSA, DSA (Digital Signature Algorithm)

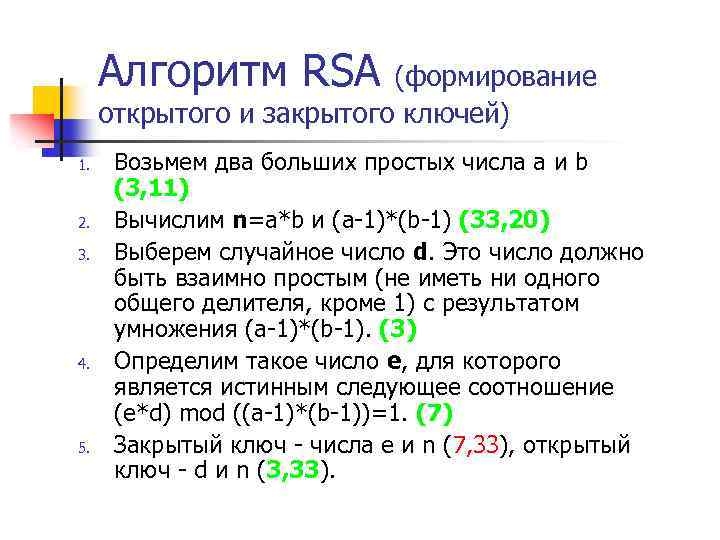

Алгоритм RSA (формирование открытого и закрытого ключей) 1. 2. 3. 4. 5. Возьмем два больших простых числа a и b (3, 11) Вычислим n=a*b и (a-1)*(b-1) (33, 20) Выберем случайное число d. Это число должно быть взаимно простым (не иметь ни одного общего делителя, кроме 1) с результатом умножения (a-1)*(b-1). (3) Определим такое число е, для которого является истинным следующее соотношение (e*d) mod ((а-1)*(b-1))=1. (7) Закрытый ключ - числа e и n (7, 33), открытый ключ - d и n (3, 33).

Алгоритм RSA (формирование открытого и закрытого ключей) 1. 2. 3. 4. 5. Возьмем два больших простых числа a и b (3, 11) Вычислим n=a*b и (a-1)*(b-1) (33, 20) Выберем случайное число d. Это число должно быть взаимно простым (не иметь ни одного общего делителя, кроме 1) с результатом умножения (a-1)*(b-1). (3) Определим такое число е, для которого является истинным следующее соотношение (e*d) mod ((а-1)*(b-1))=1. (7) Закрытый ключ - числа e и n (7, 33), открытый ключ - d и n (3, 33).

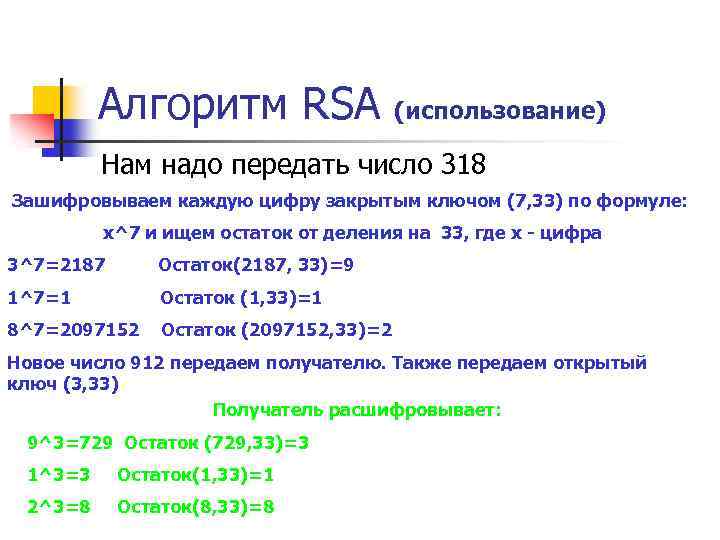

Алгоритм RSA (использование) Нам надо передать число 318 Зашифровываем каждую цифру закрытым ключом (7, 33) по формуле: х^7 и ищем остаток от деления на 33, где х - цифра 3^7=2187 Остаток(2187, 33)=9 1^7=1 Остаток (1, 33)=1 8^7=2097152 Остаток (2097152, 33)=2 Новое число 912 передаем получателю. Также передаем открытый ключ (3, 33) Получатель расшифровывает: 9^3=729 Остаток (729, 33)=3 1^3=3 Остаток(1, 33)=1 2^3=8 Остаток(8, 33)=8

Алгоритм RSA (использование) Нам надо передать число 318 Зашифровываем каждую цифру закрытым ключом (7, 33) по формуле: х^7 и ищем остаток от деления на 33, где х - цифра 3^7=2187 Остаток(2187, 33)=9 1^7=1 Остаток (1, 33)=1 8^7=2097152 Остаток (2097152, 33)=2 Новое число 912 передаем получателю. Также передаем открытый ключ (3, 33) Получатель расшифровывает: 9^3=729 Остаток (729, 33)=3 1^3=3 Остаток(1, 33)=1 2^3=8 Остаток(8, 33)=8

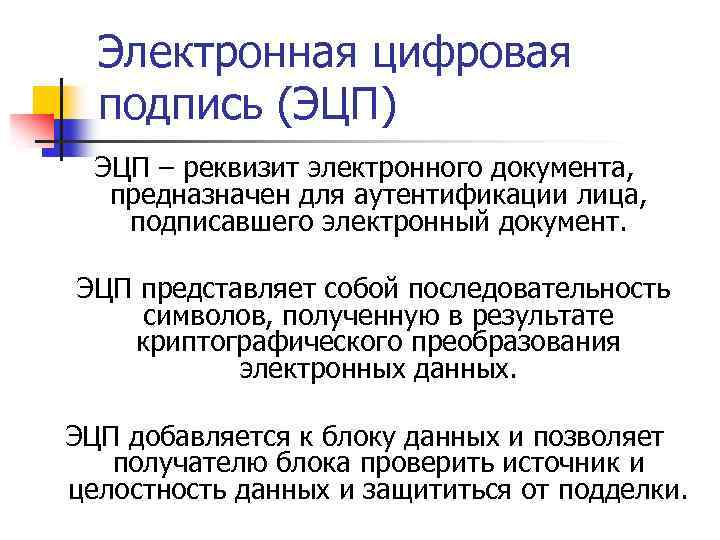

Электронная цифровая подпись (ЭЦП) ЭЦП – реквизит электронного документа, предназначен для аутентификации лица, подписавшего электронный документ. ЭЦП представляет собой последовательность символов, полученную в результате криптографического преобразования электронных данных. ЭЦП добавляется к блоку данных и позволяет получателю блока проверить источник и целостность данных и защититься от подделки.

Электронная цифровая подпись (ЭЦП) ЭЦП – реквизит электронного документа, предназначен для аутентификации лица, подписавшего электронный документ. ЭЦП представляет собой последовательность символов, полученную в результате криптографического преобразования электронных данных. ЭЦП добавляется к блоку данных и позволяет получателю блока проверить источник и целостность данных и защититься от подделки.

ЭЦП Основные термины Закрытый ключ – это некоторая информация длиной 256 бит, хранится в недоступном другим лицам месте на дискете, смарт-карте. Работает закрытый ключ только в паре с открытым ключом. Открытый ключ – используется для проверки ЭЦП получаемых документов-файлов, технически это некоторая информация длиной 1024 бита.

ЭЦП Основные термины Закрытый ключ – это некоторая информация длиной 256 бит, хранится в недоступном другим лицам месте на дискете, смарт-карте. Работает закрытый ключ только в паре с открытым ключом. Открытый ключ – используется для проверки ЭЦП получаемых документов-файлов, технически это некоторая информация длиной 1024 бита.

ЭЦП Бухгалтер создал свой отчет, подписал ЭЦП с помощью закрытого ключа, известного только ему, и отправил в налоговую инспекцию. Инспектор получил отчет и с помощью открытого ключа удостоверился, что отчет пришел от конкретного пользователя. Для работы с ЭЦП необходимо иметь пакет программ, реализующий базовые криптографические функции.

ЭЦП Бухгалтер создал свой отчет, подписал ЭЦП с помощью закрытого ключа, известного только ему, и отправил в налоговую инспекцию. Инспектор получил отчет и с помощью открытого ключа удостоверился, что отчет пришел от конкретного пользователя. Для работы с ЭЦП необходимо иметь пакет программ, реализующий базовые криптографические функции.

ЭЦП позволяет осуществить: Контроль целостности передаваемого документа: при любом случайном или преднамеренном изменении документа подпись станет недействительной. Защиту от изменений (подделки) документа Доказательное подтверждение авторства документа и невозможность отказа от авторства. Используется при • Декларирование товаров и услуг (таможенные декларации) • Регистрация сделок по объектам недвижимости • Использование в банковских системах • Электронная торговля и госзаказы • Для обязательной отчетности перед государственными учреждениями • Организация юридически значимого электронного документооборота и др.

ЭЦП позволяет осуществить: Контроль целостности передаваемого документа: при любом случайном или преднамеренном изменении документа подпись станет недействительной. Защиту от изменений (подделки) документа Доказательное подтверждение авторства документа и невозможность отказа от авторства. Используется при • Декларирование товаров и услуг (таможенные декларации) • Регистрация сделок по объектам недвижимости • Использование в банковских системах • Электронная торговля и госзаказы • Для обязательной отчетности перед государственными учреждениями • Организация юридически значимого электронного документооборота и др.

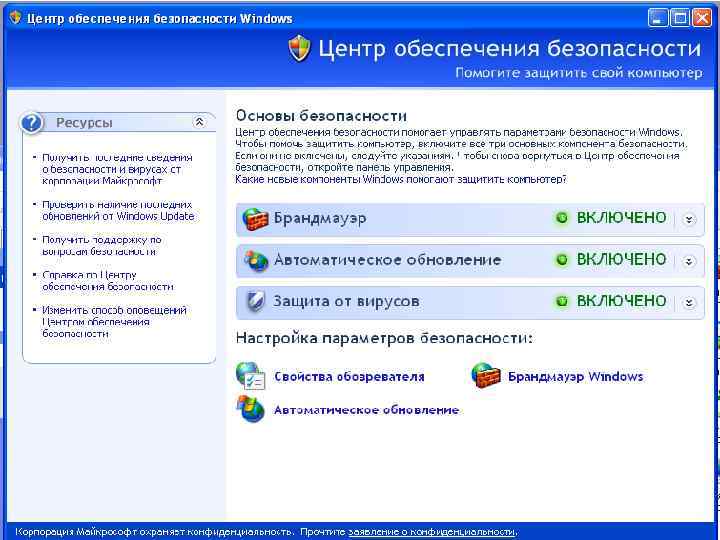

Брандмауэры Брандмауэр (нем. ) – стена, которая разделяет смежные здания, предохраняя от распространения пожара. Английский аналог – Firewall – межсетевой экран, фильтр. Брандмауэр (Firewall) – специальная программа для защиты от несанкционированного попадания в сеть или предупреждения выхода из нее пакетов данных. Для каждого проходящего пакета брандмауэр принимает решение пропускать его или отбросить. Решения принимаются в соответствии с определенными правилами.

Брандмауэры Брандмауэр (нем. ) – стена, которая разделяет смежные здания, предохраняя от распространения пожара. Английский аналог – Firewall – межсетевой экран, фильтр. Брандмауэр (Firewall) – специальная программа для защиты от несанкционированного попадания в сеть или предупреждения выхода из нее пакетов данных. Для каждого проходящего пакета брандмауэр принимает решение пропускать его или отбросить. Решения принимаются в соответствии с определенными правилами.

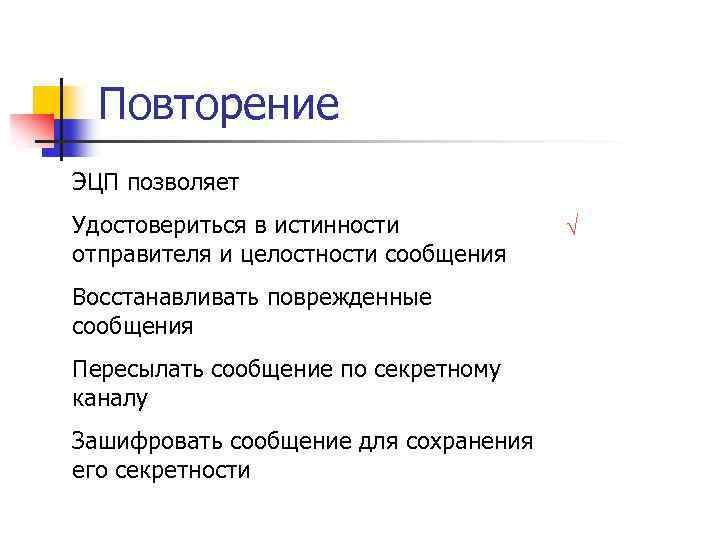

Повторение ЭЦП позволяет Удостовериться в истинности отправителя и целостности сообщения Восстанавливать поврежденные сообщения Пересылать сообщение по секретному каналу Зашифровать сообщение для сохранения его секретности √

Повторение ЭЦП позволяет Удостовериться в истинности отправителя и целостности сообщения Восстанавливать поврежденные сообщения Пересылать сообщение по секретному каналу Зашифровать сообщение для сохранения его секретности √

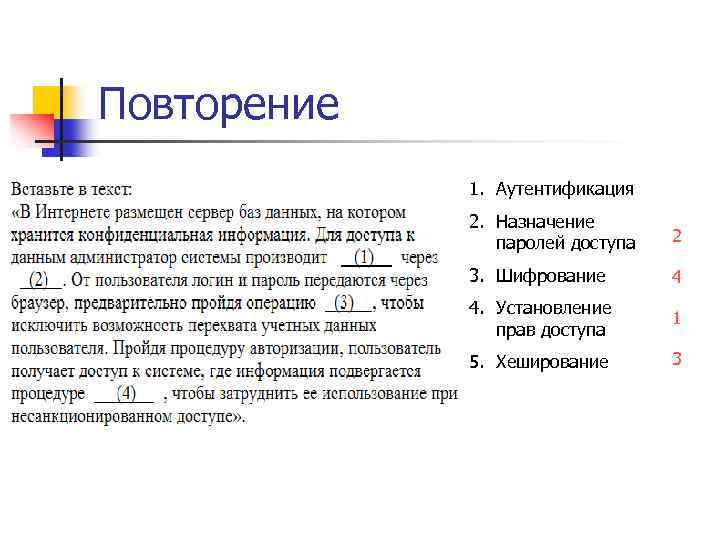

Повторение 1. Аутентификация 2. Назначение паролей доступа 2 3. Шифрование 4 4. Установление прав доступа 1 5. Хеширование 3

Повторение 1. Аутентификация 2. Назначение паролей доступа 2 3. Шифрование 4 4. Установление прав доступа 1 5. Хеширование 3

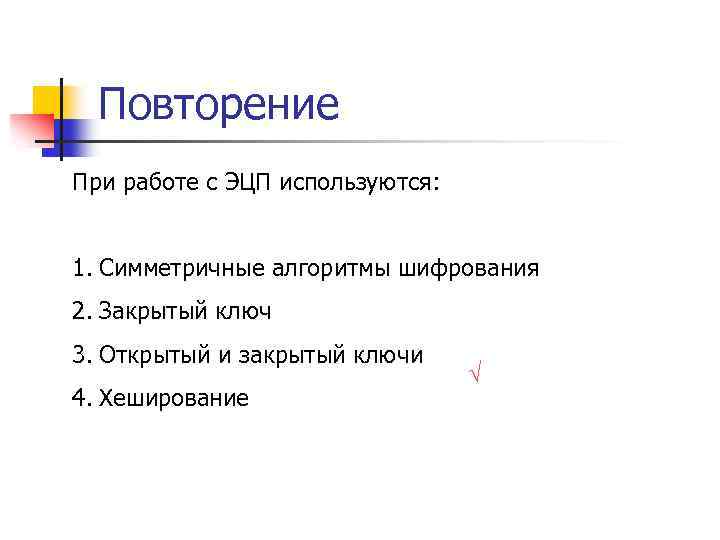

Повторение При работе с ЭЦП используются: 1. Симметричные алгоритмы шифрования 2. Закрытый ключ 3. Открытый и закрытый ключи 4. Хеширование √

Повторение При работе с ЭЦП используются: 1. Симметричные алгоритмы шифрования 2. Закрытый ключ 3. Открытый и закрытый ключи 4. Хеширование √

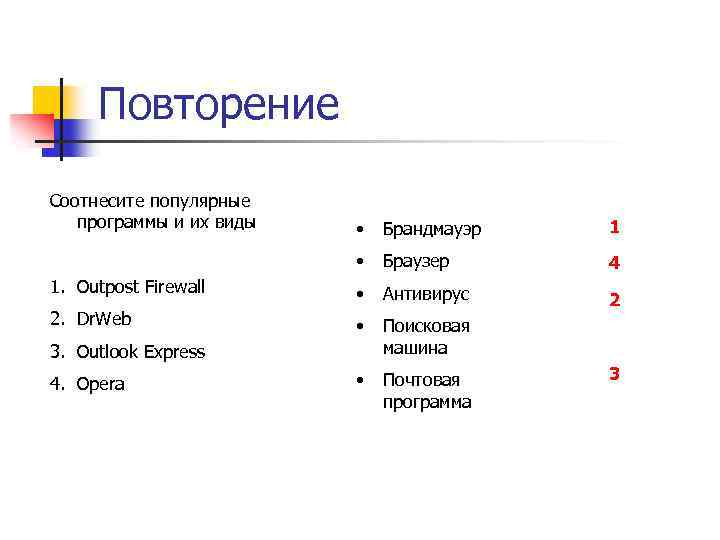

Повторение Соотнесите популярные программы и их виды • Брандмауэр 1 • Браузер 4 1. Outpost Firewall • Антивирус 2. Dr. Web 2 • Поисковая машина • Почтовая программа 3. Outlook Express 4. Opera 3

Повторение Соотнесите популярные программы и их виды • Брандмауэр 1 • Браузер 4 1. Outpost Firewall • Антивирус 2. Dr. Web 2 • Поисковая машина • Почтовая программа 3. Outlook Express 4. Opera 3

Повторение ЭЦП позволяет решить вопрос о Ценности Подлинности Режиме доступа Секретности √

Повторение ЭЦП позволяет решить вопрос о Ценности Подлинности Режиме доступа Секретности √

Компьютерные вирусы (по алгоритмической особенности построения) Репликаторные (программы-черви) распространены в сетях. Они вычисляют адреса сетевых компьютеров и рассылают по этим адресам свои копии. Таким образом могут создаваться целые сети зараженных машин (Bot. Net), готовых по команде начать, например, DDo. S-атаку. Для управления такими машинами-зомби может использоваться протокол IRC (Internet Relay Chart).

Компьютерные вирусы (по алгоритмической особенности построения) Репликаторные (программы-черви) распространены в сетях. Они вычисляют адреса сетевых компьютеров и рассылают по этим адресам свои копии. Таким образом могут создаваться целые сети зараженных машин (Bot. Net), готовых по команде начать, например, DDo. S-атаку. Для управления такими машинами-зомби может использоваться протокол IRC (Internet Relay Chart).

Троянский конь – программа, которая маскируясь под полезную программу, выполняет дополнительные функции, о чем пользователь и не догадывается (например, собирает информацию об именах и паролях, нажатия клавиш, screenshot'ы, записывая их в специальный файл, доступный лишь создателю вируса), либо разрушают файловую систему. Если на ЭВМ оказался установленным общеизвестный троянский конь, машина становится уязвимой. Многие современные вирусы и черви могут загружать в зараженную ЭВМ троянского коня, целью которого может быть не только получение паролей, но также номера кредитной карты и PIN -кода. В некоторых случаях зараженная машина может стать источником Do. S-атаки.

Троянский конь – программа, которая маскируясь под полезную программу, выполняет дополнительные функции, о чем пользователь и не догадывается (например, собирает информацию об именах и паролях, нажатия клавиш, screenshot'ы, записывая их в специальный файл, доступный лишь создателю вируса), либо разрушают файловую систему. Если на ЭВМ оказался установленным общеизвестный троянский конь, машина становится уязвимой. Многие современные вирусы и черви могут загружать в зараженную ЭВМ троянского коня, целью которого может быть не только получение паролей, но также номера кредитной карты и PIN -кода. В некоторых случаях зараженная машина может стать источником Do. S-атаки.

Логическая бомба – программа, которая встраивается в большой программный комплекс. Она безвредна до наступления определенного события. Например, программа начинает работать какогото числа или после нескольких запусков прикладной программы и т. п.

Логическая бомба – программа, которая встраивается в большой программный комплекс. Она безвредна до наступления определенного события. Например, программа начинает работать какогото числа или после нескольких запусков прикладной программы и т. п.

Типы антивирусных программ Антивирусные программы Детекторы (сканеры) Обнаруживают зараженные файлы Фильтры (мониторы) Ревизоры Постоянно Запоминают находятся в ОП и исходное состояние программ и перехватывают системных областей все запросы к диска, а затем операционной периодически системе на сравнивают текущее выполнение состояние с подозрительных исходным действий Доктора Не только обнаруживают, но и лечат зараженные файлы Вакцины Модифицируют программы и диски таким образом, что вирус считает их уже зараженными и не внедряется

Типы антивирусных программ Антивирусные программы Детекторы (сканеры) Обнаруживают зараженные файлы Фильтры (мониторы) Ревизоры Постоянно Запоминают находятся в ОП и исходное состояние программ и перехватывают системных областей все запросы к диска, а затем операционной периодически системе на сравнивают текущее выполнение состояние с подозрительных исходным действий Доктора Не только обнаруживают, но и лечат зараженные файлы Вакцины Модифицируют программы и диски таким образом, что вирус считает их уже зараженными и не внедряется

The end

The end