КОМПЬЮТЕРНАЯ БЕЗОПАСНОСТЬ Компьютер как средство производства,

4-5-bezopasnosty.ppt

- Размер: 2.1 Мб

- Автор:

- Количество слайдов: 90

Описание презентации КОМПЬЮТЕРНАЯ БЕЗОПАСНОСТЬ Компьютер как средство производства, по слайдам

КОМПЬЮТЕРНАЯ БЕЗОПАСНОСТЬ

КОМПЬЮТЕРНАЯ БЕЗОПАСНОСТЬ

Компьютер как средство • производства, • хранения, • распространения и • использования информации

Компьютер как средство • производства, • хранения, • распространения и • использования информации

Хранение: информация как ценность • Личные данные, • финансовая информация, • базы данных различных ведомств.

Хранение: информация как ценность • Личные данные, • финансовая информация, • базы данных различных ведомств.

Производство и использование информации • Техническое состояние компьютерной системы

Производство и использование информации • Техническое состояние компьютерной системы

Распространение информации • Данный компьютер может применяться для распространения нелигитимной информации без ведома владельца

Распространение информации • Данный компьютер может применяться для распространения нелигитимной информации без ведома владельца

Политика информационной безопасности совокупность руководящих принципов, правил, процедур и практических приёмов, которые регулируют управление, защиту и распределение ценной информации. • Ее задачей является уменьшение степени риска утраты или утечки важной информации. • Политика информационной безопасности является планом высокого уровня, в котором описываются цели и задачи мероприятий в сфере безопасности. • норматив, ни инструкции, ни средства управления. • Политика описывает безопасность в обобщенных терминах без специфических деталей.

Политика информационной безопасности совокупность руководящих принципов, правил, процедур и практических приёмов, которые регулируют управление, защиту и распределение ценной информации. • Ее задачей является уменьшение степени риска утраты или утечки важной информации. • Политика информационной безопасности является планом высокого уровня, в котором описываются цели и задачи мероприятий в сфере безопасности. • норматив, ни инструкции, ни средства управления. • Политика описывает безопасность в обобщенных терминах без специфических деталей.

Направления безопасности • Надежная работа компьютера • Конфиденциальность данных • Достоверность и надежность программ и данных • Защита от вредоносных действий (вирусов) • Защита от проникновения по сети (Интернет)

Направления безопасности • Надежная работа компьютера • Конфиденциальность данных • Достоверность и надежность программ и данных • Защита от вредоносных действий (вирусов) • Защита от проникновения по сети (Интернет)

Надежная работа компьютера ( надежность производства и хранения информации) • Надежность технических средств • Надежное электропитание ( устройства бесперебойного питания ) • Систематическое резервирование

Надежная работа компьютера ( надежность производства и хранения информации) • Надежность технических средств • Надежное электропитание ( устройства бесперебойного питания ) • Систематическое резервирование

Систематическое резервирование ( Back. Up) • Создание точек восстановления, диска восстановления системы • Создание резервных копий системы и данных Программы: • Acronis True Image Home ( Acronis TIH) • Norton Ghost • Comodo Back. UP

Систематическое резервирование ( Back. Up) • Создание точек восстановления, диска восстановления системы • Создание резервных копий системы и данных Программы: • Acronis True Image Home ( Acronis TIH) • Norton Ghost • Comodo Back. UP

Конфиденциальность 1. Ограничение доступа 2. Шифрование 3. Протоколирование доступа 4. Достоверное стирание старых программ и данных 5. Юридически (законодательство)

Конфиденциальность 1. Ограничение доступа 2. Шифрование 3. Протоколирование доступа 4. Достоверное стирание старых программ и данных 5. Юридически (законодательство)

Ограничение доступа 1. Физическое ограничение доступа (отдельные помещения) 2. Парольная защита : ( пароль должен быть достаточно сложным ) • при включении компьютера (в SETUP) • при входе в операционную систему • при доступе к файлам • С помощью стандартных или специальных программ ( но есть клавиатурные шпионы, программы восстановления паролей ) 3. Шифрование 4. Протоколирование доступа 5. Различные права доступа и действий к файлам для каждого пользователя 6. Защита с помощью электронных ключей

Ограничение доступа 1. Физическое ограничение доступа (отдельные помещения) 2. Парольная защита : ( пароль должен быть достаточно сложным ) • при включении компьютера (в SETUP) • при входе в операционную систему • при доступе к файлам • С помощью стандартных или специальных программ ( но есть клавиатурные шпионы, программы восстановления паролей ) 3. Шифрование 4. Протоколирование доступа 5. Различные права доступа и действий к файлам для каждого пользователя 6. Защита с помощью электронных ключей

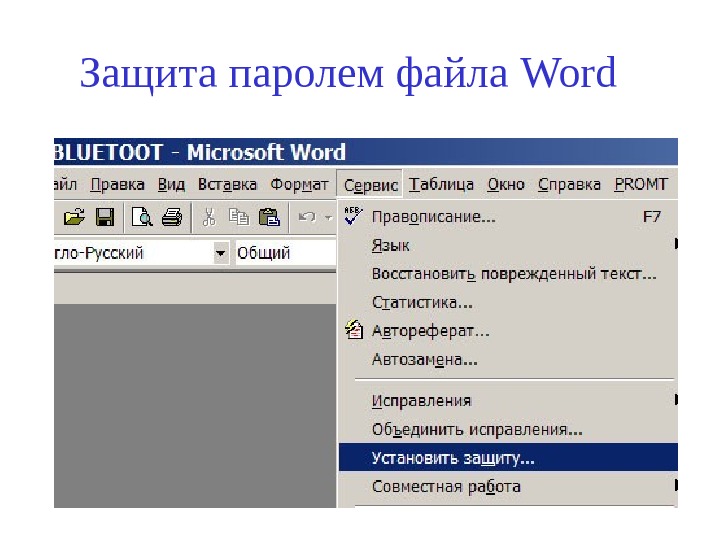

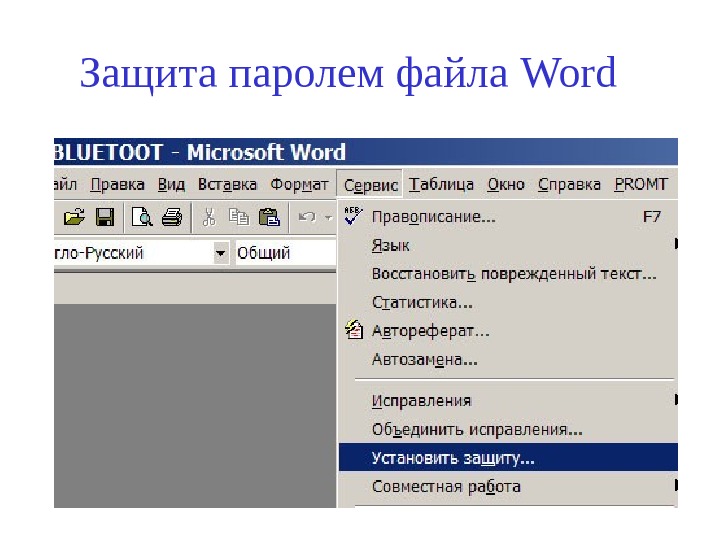

Защита паролем файла Word

Защита паролем файла Word

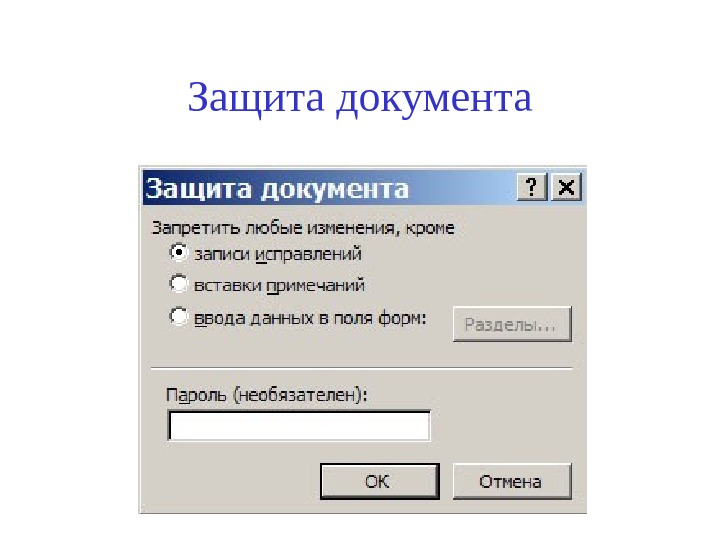

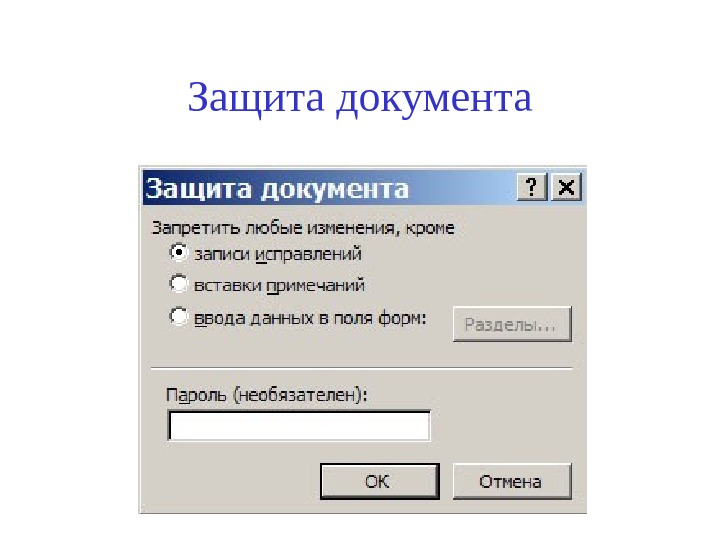

Защита документа

Защита документа

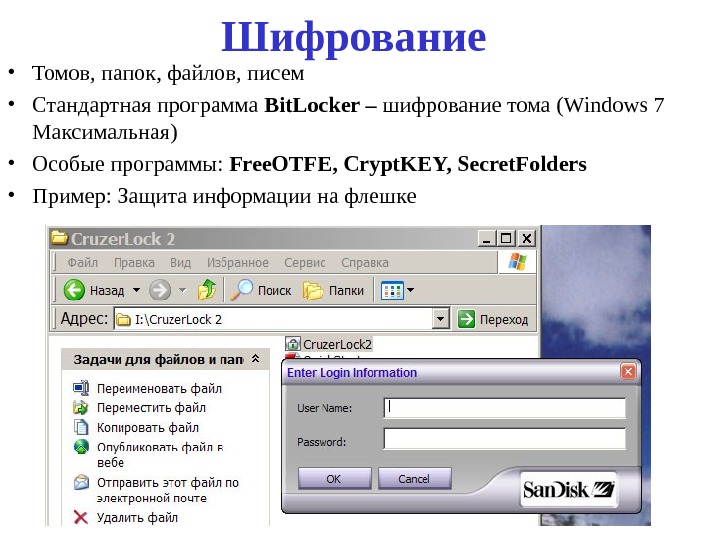

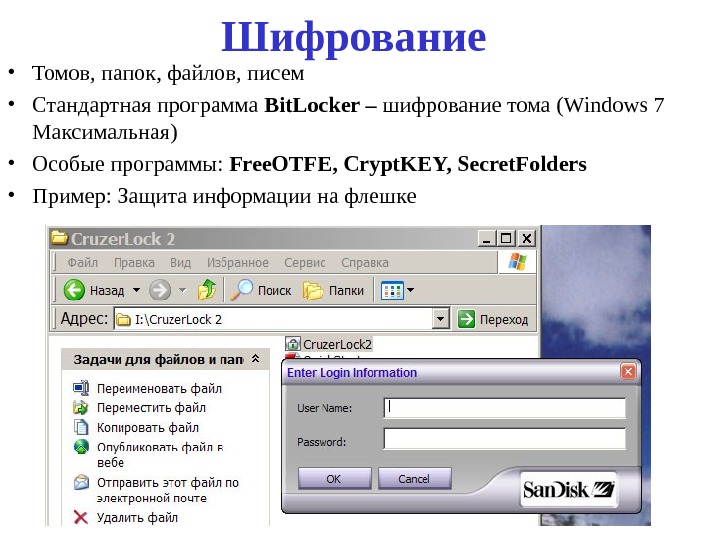

Шифрование • Томов, папок, файлов, писем • Стандартная программа Bit. Locker – шифрование тома (Windows 7 Максимальная) • Особые программы: Free. OTFE , Crypt. KEY, Secret. Folders • Пример: Защита информации на флешке

Шифрование • Томов, папок, файлов, писем • Стандартная программа Bit. Locker – шифрование тома (Windows 7 Максимальная) • Особые программы: Free. OTFE , Crypt. KEY, Secret. Folders • Пример: Защита информации на флешке

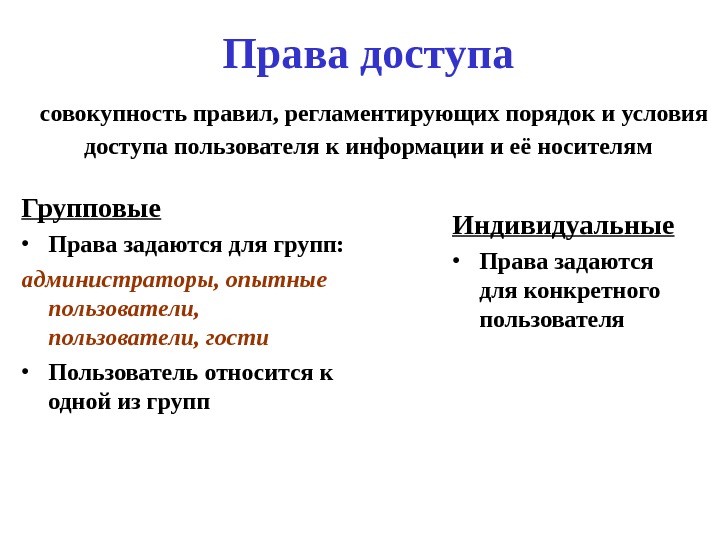

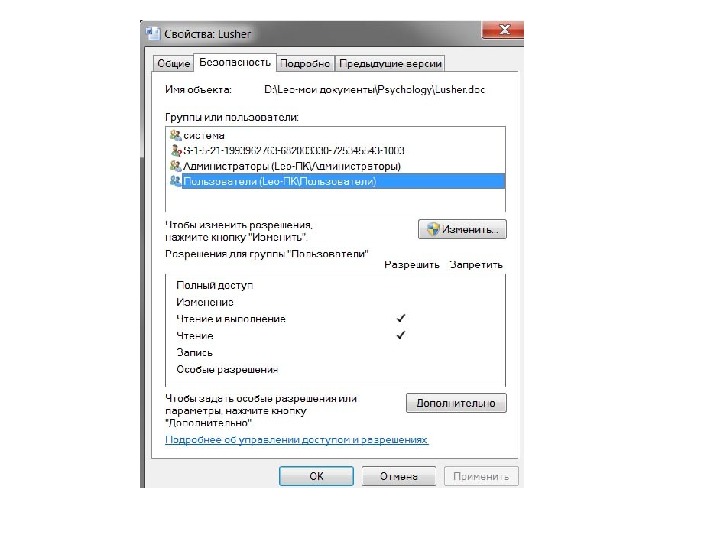

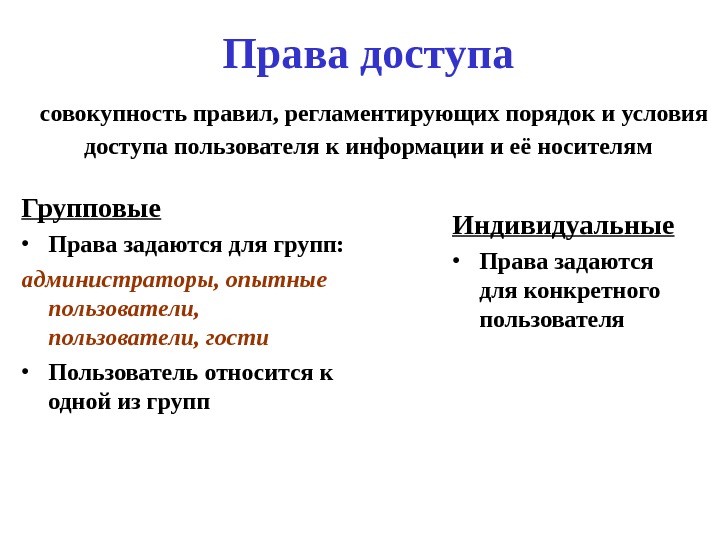

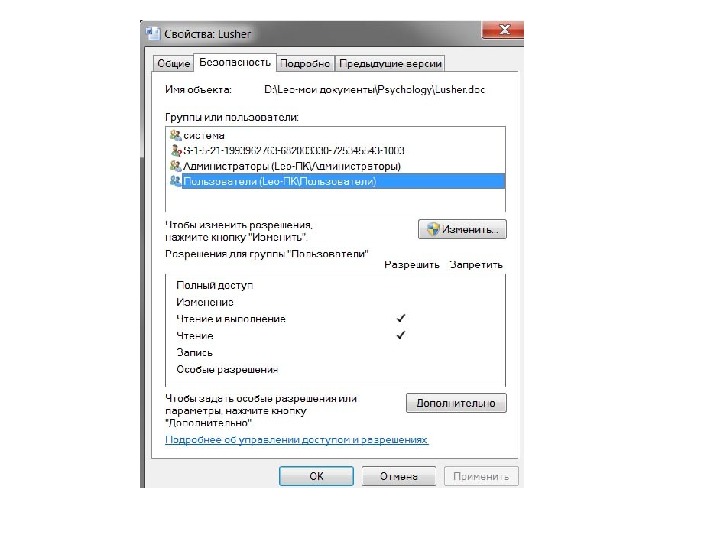

Права доступа совокупность правил, регламентирующих порядок и условия доступа пользователя к информации и её носителям Групповые • Права задаются для групп: администраторы, опытные пользователи, гости • Пользователь относится к одной из групп Индивидуальные • Права задаются для конкретного пользователя

Права доступа совокупность правил, регламентирующих порядок и условия доступа пользователя к информации и её носителям Групповые • Права задаются для групп: администраторы, опытные пользователи, гости • Пользователь относится к одной из групп Индивидуальные • Права задаются для конкретного пользователя

Защита с помощью электронных ключей • Механические устройства для LPT , COM, USB • Могут иметь таймер для ограничения во времени работы программы

Защита с помощью электронных ключей • Механические устройства для LPT , COM, USB • Могут иметь таймер для ограничения во времени работы программы

Достоверность и надежность программ и данных • Сертификат : подлинности и безопасности • Гарантирует достоверность (подлинность) • Гарантирует правильную работу, совместимость с другими программами

Достоверность и надежность программ и данных • Сертификат : подлинности и безопасности • Гарантирует достоверность (подлинность) • Гарантирует правильную работу, совместимость с другими программами

Подписанный драйвер Это драйвер устройства c цифровой подписью. Если драйвер подписан издателем с подтверждением достоверности подписи центром сертификации, можно быть уверенным, что драйвер выпущен этим издателем и не подвергался изменениям. Windows выдает одно из следующих предупреждений: драйвер не подписан, достоверность подписи издателя не подтверждена центром сертификации, драйвер изменен с момента выпуска

Подписанный драйвер Это драйвер устройства c цифровой подписью. Если драйвер подписан издателем с подтверждением достоверности подписи центром сертификации, можно быть уверенным, что драйвер выпущен этим издателем и не подвергался изменениям. Windows выдает одно из следующих предупреждений: драйвер не подписан, достоверность подписи издателя не подтверждена центром сертификации, драйвер изменен с момента выпуска

Цифровой сертификат • Выпущенный удостоверяющим центром электронный документ, подтверждающий принадлежность владельцу документа, сайта. • Сертификат используется для идентификации субъекта и уточнения операций, которые субъекту разрешается совершать. .

Цифровой сертификат • Выпущенный удостоверяющим центром электронный документ, подтверждающий принадлежность владельцу документа, сайта. • Сертификат используется для идентификации субъекта и уточнения операций, которые субъекту разрешается совершать. .

Классификация сертификатов • Class 1 индивидуальные, для идентификации email. • Class 2 для организаций. • Class 3 для серверов и программного обеспечения. • Class 4 для онлайн бизнеса и транзакций между компаниями. • Class 5 для частных компаний или правительственной безопасности.

Классификация сертификатов • Class 1 индивидуальные, для идентификации email. • Class 2 для организаций. • Class 3 для серверов и программного обеспечения. • Class 4 для онлайн бизнеса и транзакций между компаниями. • Class 5 для частных компаний или правительственной безопасности.

электронная цифровая подпись 07 апреля 2011 г. Дмитрий Медведев одобрил закон «Об электронной подписи» . Цифровая подпись предназначена для: Аутентификации лица, подписавшего электронный документ. Контроля целостности передаваемого документа. Защиты от изменений (подделки) документа. Невозможности отказа от авторства документа. Доказательного подтверждения авторства документа

электронная цифровая подпись 07 апреля 2011 г. Дмитрий Медведев одобрил закон «Об электронной подписи» . Цифровая подпись предназначена для: Аутентификации лица, подписавшего электронный документ. Контроля целостности передаваемого документа. Защиты от изменений (подделки) документа. Невозможности отказа от авторства документа. Доказательного подтверждения авторства документа

Электронная цифровая подпись выдается на защищенном носителе — электронном ключе ru. Token 32 K. • Электронный идентификатор Rutoken – это устройство в виде USB-брелка, которое служит для авторизации пользователя в сети или на локальном компьютере, защиты электронной переписки, безопасного удаленного доступа к информационным ресурсам, а также надежного хранения персональных данных. • Надо подключить токен к USB-порту и набрать PIN-код. Таким образом, осуществляется двухфакторная аутентификация , когда доступ к информации можно получить, только обладая уникальным предметом (токеном) и зная некоторую уникальную комбинацию символов (PIN-код).

Электронная цифровая подпись выдается на защищенном носителе — электронном ключе ru. Token 32 K. • Электронный идентификатор Rutoken – это устройство в виде USB-брелка, которое служит для авторизации пользователя в сети или на локальном компьютере, защиты электронной переписки, безопасного удаленного доступа к информационным ресурсам, а также надежного хранения персональных данных. • Надо подключить токен к USB-порту и набрать PIN-код. Таким образом, осуществляется двухфакторная аутентификация , когда доступ к информации можно получить, только обладая уникальным предметом (токеном) и зная некоторую уникальную комбинацию символов (PIN-код).

три вида электронной подписи : • Простая (создается с помощью кодов, паролей и других инструментов, которые позволяют идентифицировать автора документа, но не позволяют проверить его на предмет наличия изменений с момента подписания), • Неквалифицированная (создана с использованием криптографических средств и позволяет определить не только автора документа, но проверить его на наличие изменений) • Квалифицированная (наиболее защищенная, имеет сертификат от аккредитованного центра и создана с помощью подтвержденных ФСБ средств).

три вида электронной подписи : • Простая (создается с помощью кодов, паролей и других инструментов, которые позволяют идентифицировать автора документа, но не позволяют проверить его на предмет наличия изменений с момента подписания), • Неквалифицированная (создана с использованием криптографических средств и позволяет определить не только автора документа, но проверить его на наличие изменений) • Квалифицированная (наиболее защищенная, имеет сертификат от аккредитованного центра и создана с помощью подтвержденных ФСБ средств).

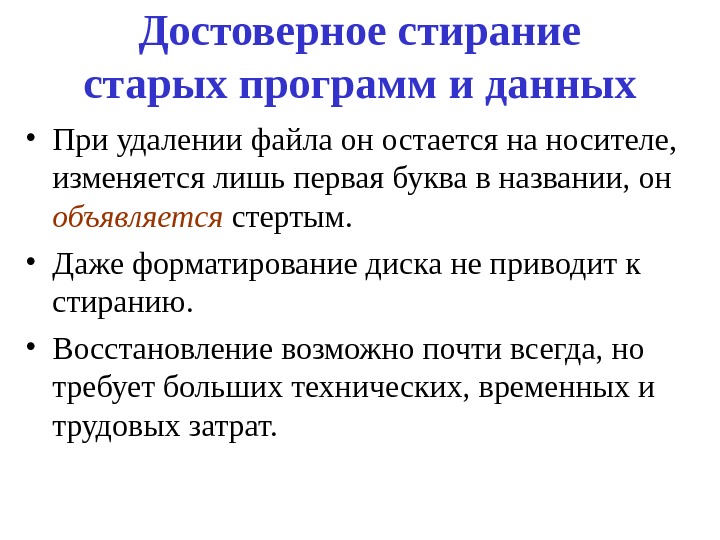

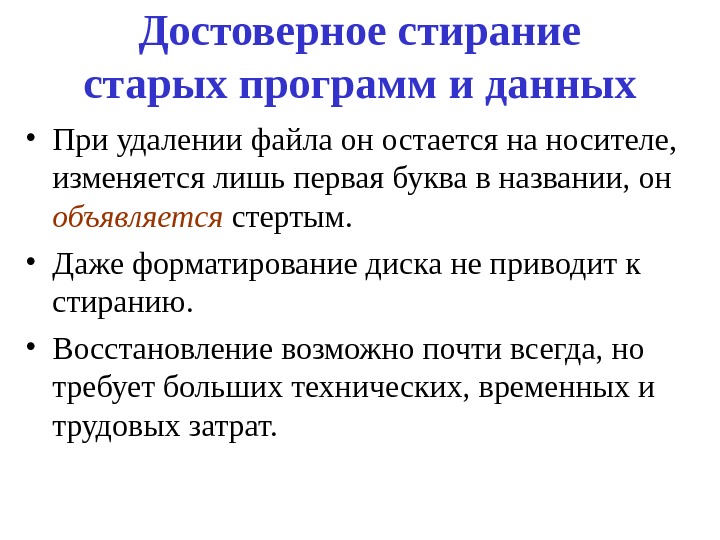

Достоверное стирание старых программ и данных • При удалении файла он остается на носителе, изменяется лишь первая буква в названии, он объявляется стертым. • Даже форматирование диска не приводит к стиранию. • Восстановление возможно почти всегда, но требует больших технических, временных и трудовых затрат.

Достоверное стирание старых программ и данных • При удалении файла он остается на носителе, изменяется лишь первая буква в названии, он объявляется стертым. • Даже форматирование диска не приводит к стиранию. • Восстановление возможно почти всегда, но требует больших технических, временных и трудовых затрат.

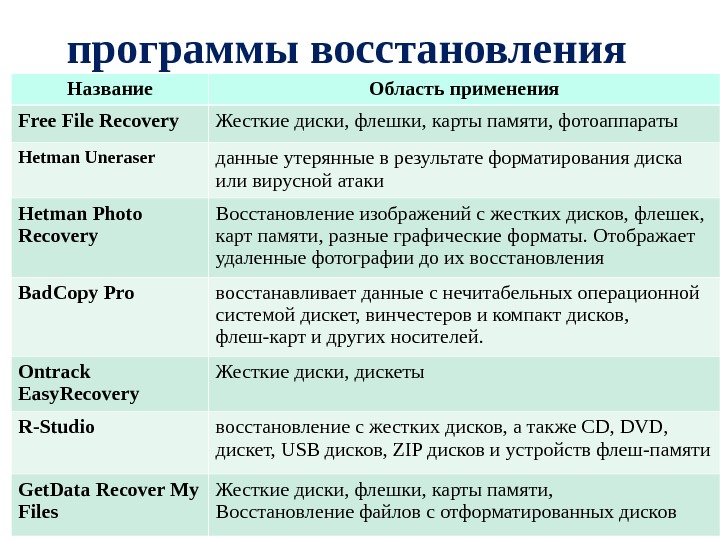

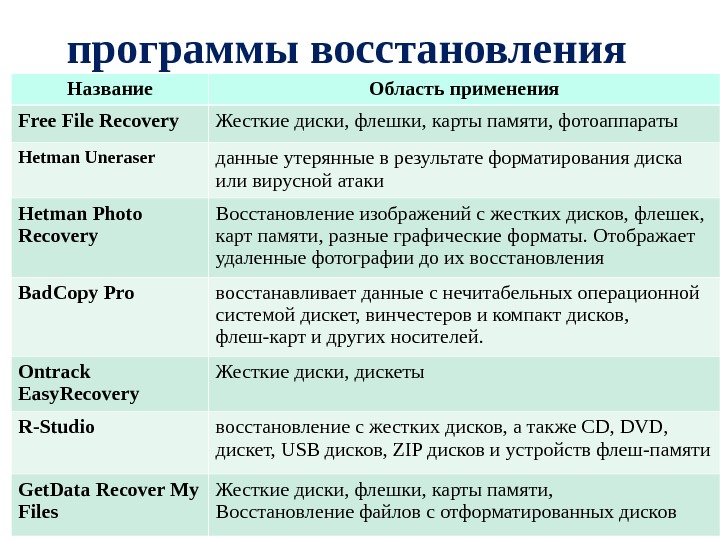

программы восстановления Название Область применения Free File Recovery Жесткие диски, флешки, карты памяти, фотоаппараты Hetman Uneraser данные утерянные в результате форматирования диска или вирусной атаки Hetman Photo Recovery Восстановление изображений с жестких дисков, флешек, карт памяти, разные графические форматы. Отображает удаленные фотографии до их восстановления Bad. Copy Pro восстанавливает данные с нечитабельных операционной системой дискет, винчестеров и компакт дисков, флеш-карт и других носителей. Ontrack Easy. Recovery Жесткие диски, дискеты R-Studio восстановление с жестких дисков, а также CD, DVD, дискет, USB дисков, ZIP дисков и устройств флеш-памяти Get. Data Recover My Files Жесткие диски, флешки, карты памяти, Восстановление файлов с отформатированных дисков

программы восстановления Название Область применения Free File Recovery Жесткие диски, флешки, карты памяти, фотоаппараты Hetman Uneraser данные утерянные в результате форматирования диска или вирусной атаки Hetman Photo Recovery Восстановление изображений с жестких дисков, флешек, карт памяти, разные графические форматы. Отображает удаленные фотографии до их восстановления Bad. Copy Pro восстанавливает данные с нечитабельных операционной системой дискет, винчестеров и компакт дисков, флеш-карт и других носителей. Ontrack Easy. Recovery Жесткие диски, дискеты R-Studio восстановление с жестких дисков, а также CD, DVD, дискет, USB дисков, ZIP дисков и устройств флеш-памяти Get. Data Recover My Files Жесткие диски, флешки, карты памяти, Восстановление файлов с отформатированных дисков

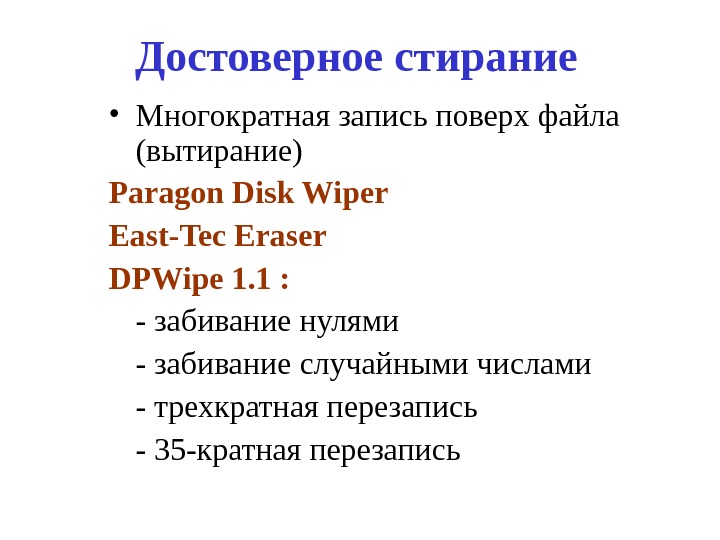

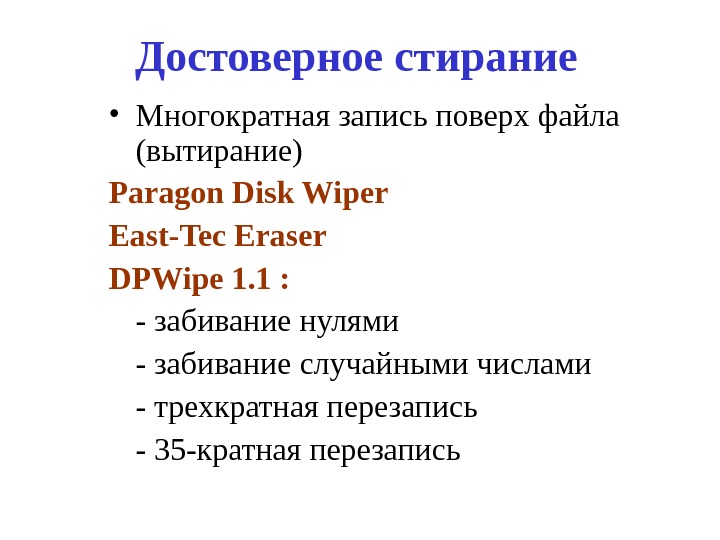

Достоверное стирание • Многократная запись поверх файла ( вытирание) Paragon Disk Wiper East-Tec Eraser DPWipe 1. 1 : — забивание нулями — забивание случайными числами — трехкратная перезапись — 35 -кратная перезапись

Достоверное стирание • Многократная запись поверх файла ( вытирание) Paragon Disk Wiper East-Tec Eraser DPWipe 1. 1 : — забивание нулями — забивание случайными числами — трехкратная перезапись — 35 -кратная перезапись

Защита от вредоносных действий

Защита от вредоносных действий

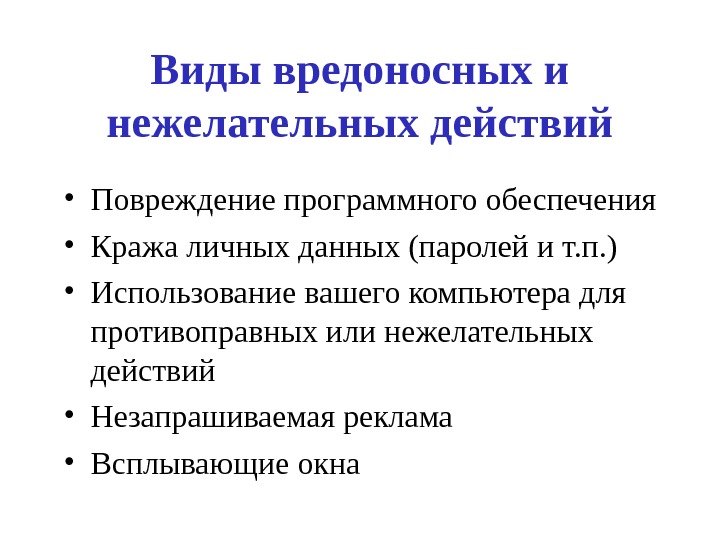

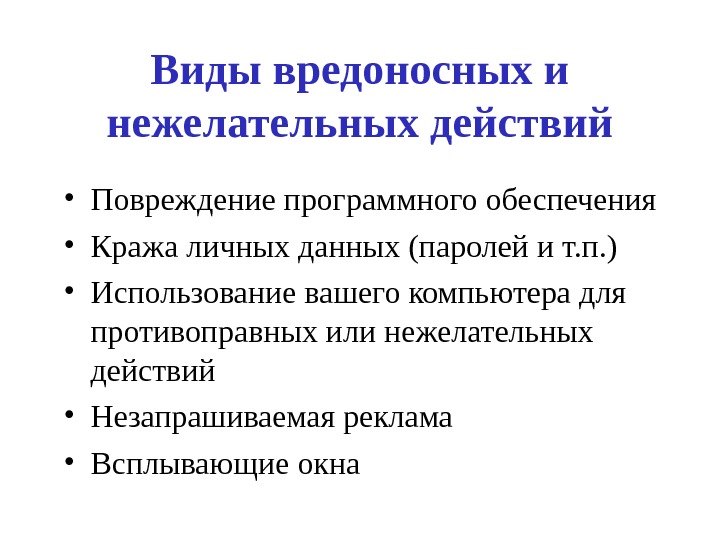

Виды вредоносных и нежелательных действий • Повреждение программного обеспечения • Кража личных данных (паролей и т. п. ) • Использование вашего компьютера для противоправных или нежелательных действий • Незапрашиваемая реклама • Всплывающие окна

Виды вредоносных и нежелательных действий • Повреждение программного обеспечения • Кража личных данных (паролей и т. п. ) • Использование вашего компьютера для противоправных или нежелательных действий • Незапрашиваемая реклама • Всплывающие окна

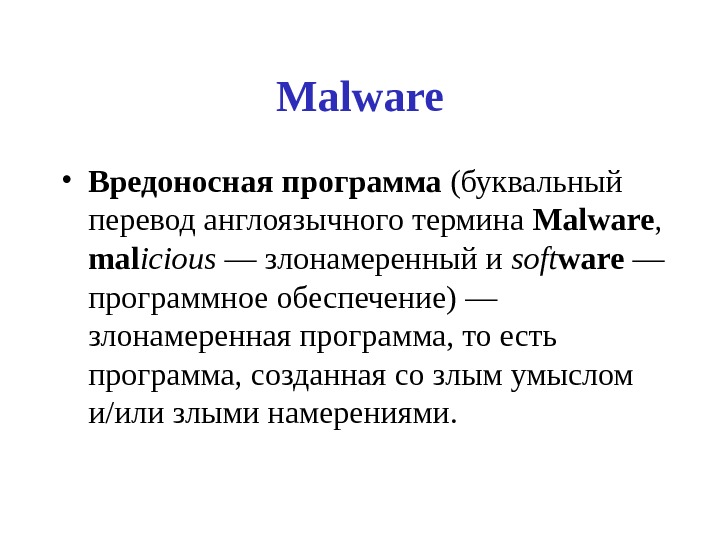

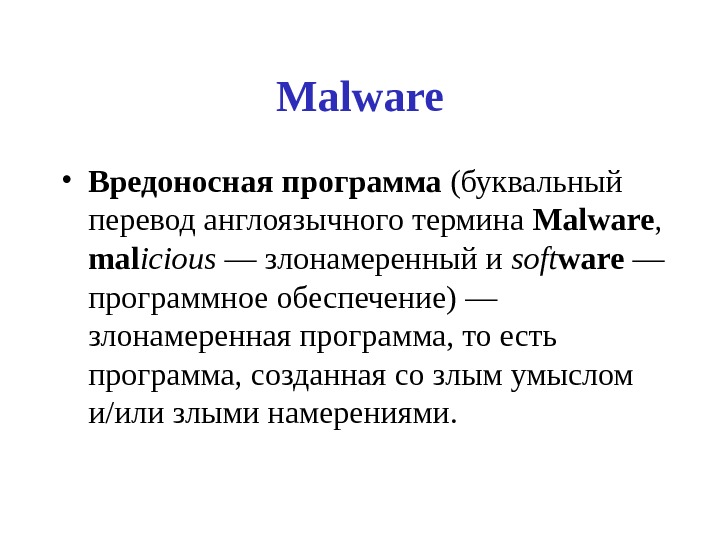

Malware • Вредоносная программа (буквальный перевод англоязычного термина Malware , mal icious — злонамеренный и soft ware — программное обеспечение) — злонамеренная программа, то есть программа, созданная со злым умыслом и/или злыми намерениями.

Malware • Вредоносная программа (буквальный перевод англоязычного термина Malware , mal icious — злонамеренный и soft ware — программное обеспечение) — злонамеренная программа, то есть программа, созданная со злым умыслом и/или злыми намерениями.

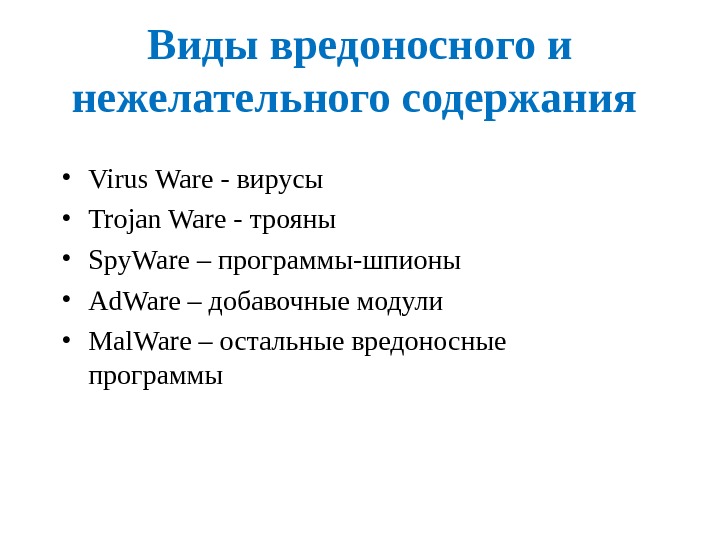

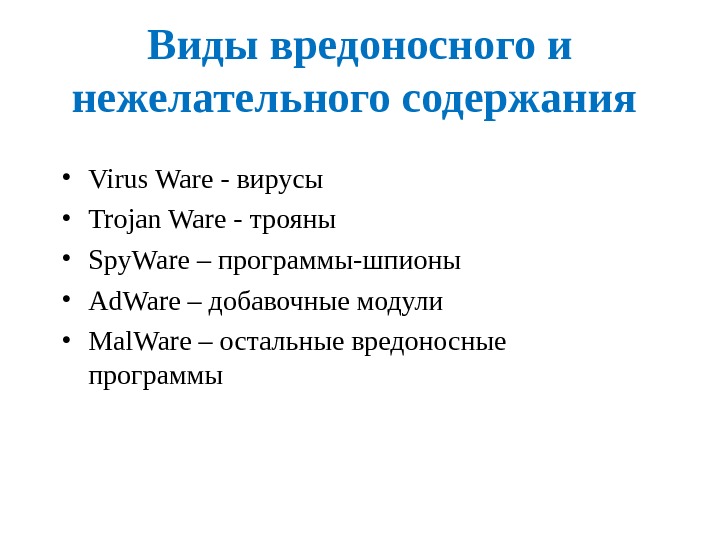

Виды вредоносного и нежелательного содержания • Virus Ware — вирусы • Trojan Ware — трояны • Spy. Ware – программы-шпионы • Ad. Ware – добавочные модули • Mal. Ware – остальные вредоносные программы

Виды вредоносного и нежелательного содержания • Virus Ware — вирусы • Trojan Ware — трояны • Spy. Ware – программы-шпионы • Ad. Ware – добавочные модули • Mal. Ware – остальные вредоносные программы

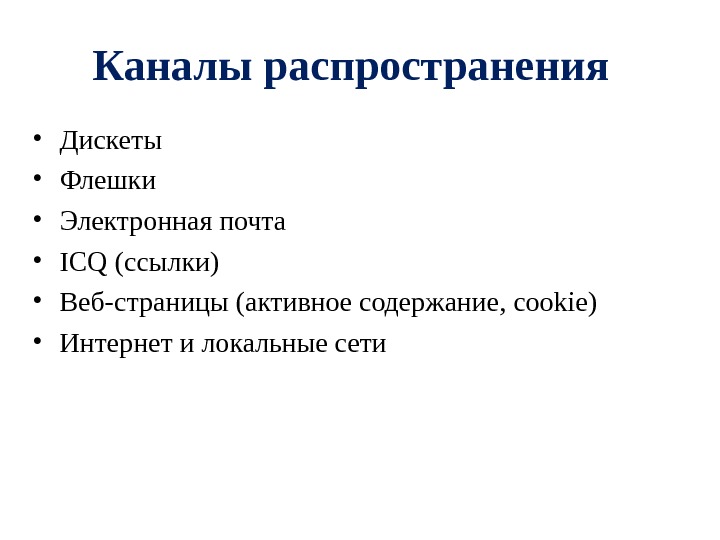

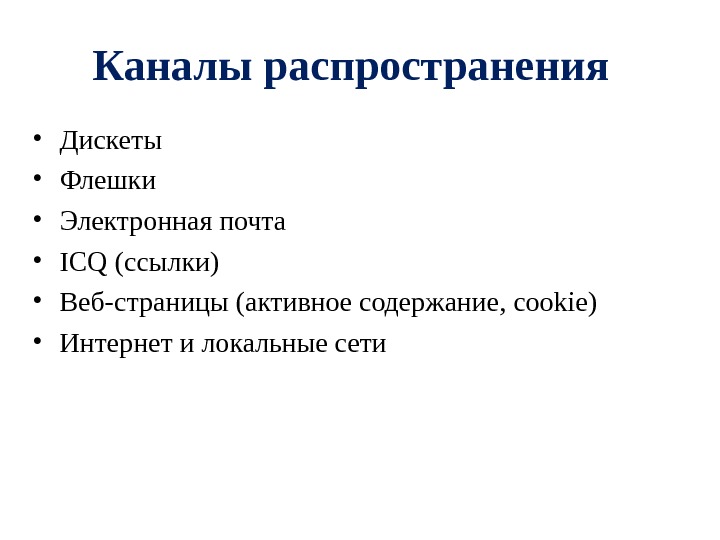

Каналы распространения • Дискеты • Флешки • Электронная почта • ICQ ( ссылки) • Веб-страницы (активное содержание , cookie ) • Интернет и локальные сети

Каналы распространения • Дискеты • Флешки • Электронная почта • ICQ ( ссылки) • Веб-страницы (активное содержание , cookie ) • Интернет и локальные сети

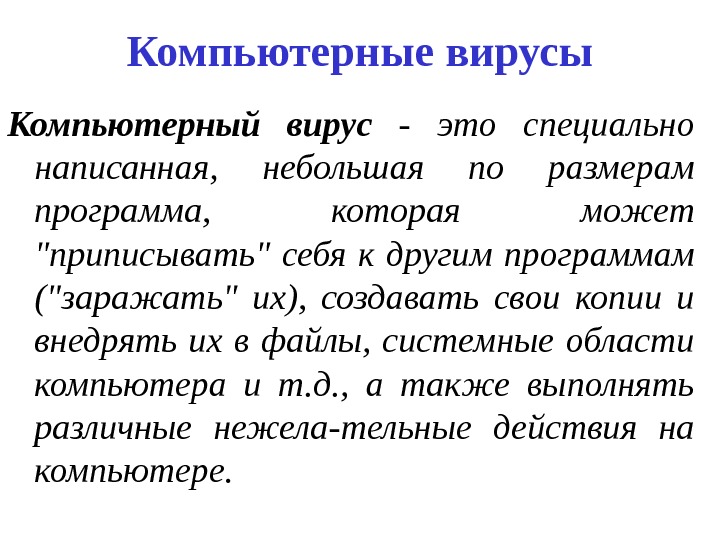

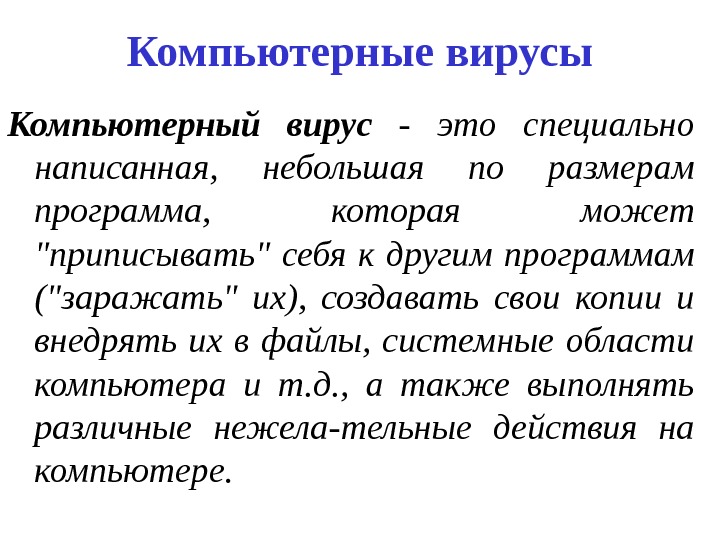

Компьютерные вирусы Компьютерный вирус — это специально написанная, небольшая по размерам программа , которая может «приписывать» себя к другим программам («заражать» их), создавать свои копии и внедрять их в файлы, системные области компьютера и т. д. , а также выполнять различные нежела — тельные действия на компьютере.

Компьютерные вирусы Компьютерный вирус — это специально написанная, небольшая по размерам программа , которая может «приписывать» себя к другим программам («заражать» их), создавать свои копии и внедрять их в файлы, системные области компьютера и т. д. , а также выполнять различные нежела — тельные действия на компьютере.

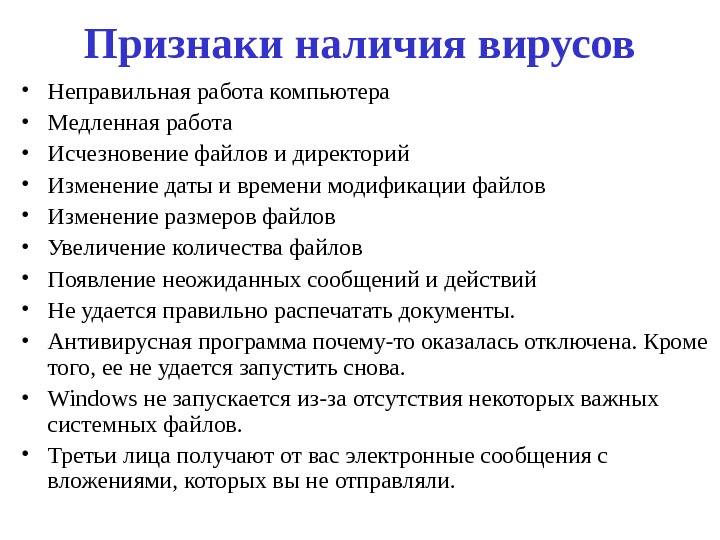

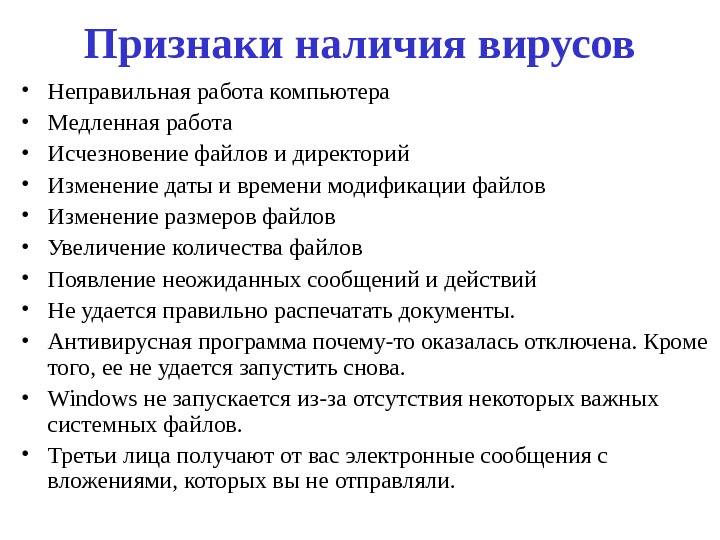

Признаки наличия вирусов • Неправильная работа компьютера • Медленная работа • Исчезновение файлов и директорий • Изменение даты и времени модификации файлов • Изменение размеров файлов • Увеличение количества файлов • Появление неожиданных сообщений и действий • Не удается правильно распечатать документы. • Антивирусная программа почему-то оказалась отключена. Кроме того, ее не удается запустить снова. • Windows не запускается из-за отсутствия некоторых важных системных файлов. • Третьи лица получают от вас электронные сообщения с вложениями, которых вы не отправляли.

Признаки наличия вирусов • Неправильная работа компьютера • Медленная работа • Исчезновение файлов и директорий • Изменение даты и времени модификации файлов • Изменение размеров файлов • Увеличение количества файлов • Появление неожиданных сообщений и действий • Не удается правильно распечатать документы. • Антивирусная программа почему-то оказалась отключена. Кроме того, ее не удается запустить снова. • Windows не запускается из-за отсутствия некоторых важных системных файлов. • Третьи лица получают от вас электронные сообщения с вложениями, которых вы не отправляли.

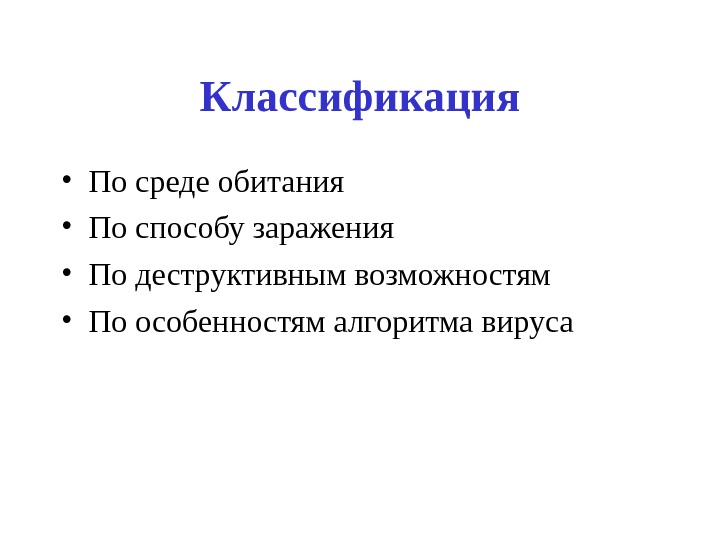

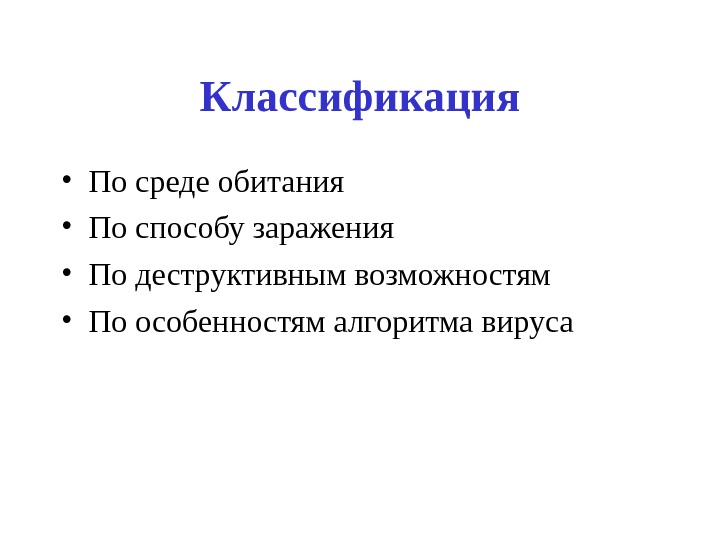

Классификация • По среде обитания • По способу заражения • По деструктивным возможностям • По особенностям алгоритма вируса

Классификация • По среде обитания • По способу заражения • По деструктивным возможностям • По особенностям алгоритма вируса

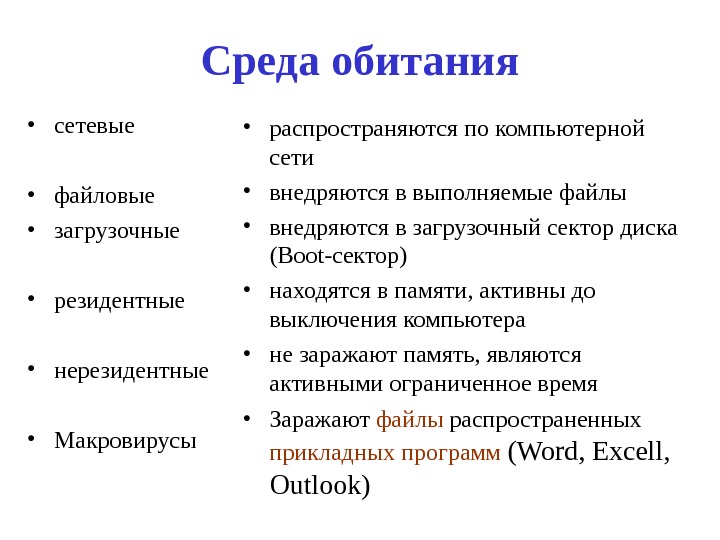

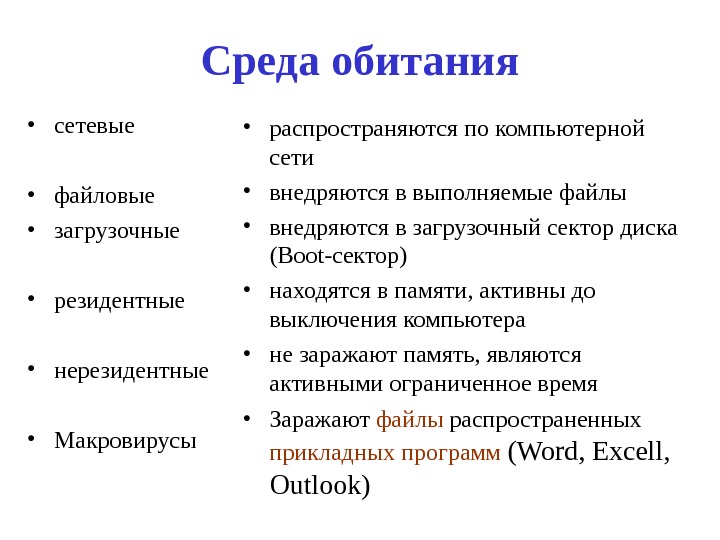

Среда обитания • сетевые • файловые • загрузочные • резидентные • нерезидентные • Макровирусы • распространяются по компьютерной сети • внедряются в выполняемые файлы • внедряются в загрузочный сектор диска ( Boot — сектор) • находятся в памяти, активны до выключения компьютера • не заражают память, являются активными ограниченное время • Заражают файлы распространенных прикладных программ ( Word, Excell , Outlook)

Среда обитания • сетевые • файловые • загрузочные • резидентные • нерезидентные • Макровирусы • распространяются по компьютерной сети • внедряются в выполняемые файлы • внедряются в загрузочный сектор диска ( Boot — сектор) • находятся в памяти, активны до выключения компьютера • не заражают память, являются активными ограниченное время • Заражают файлы распространенных прикладных программ ( Word, Excell , Outlook)

Разработчики 10 наиболее уязвимых программ ( III кв. 2012)

Разработчики 10 наиболее уязвимых программ ( III кв. 2012)

Защита в интернете • Защита при обращении к сайтам • Защита от проникновения в компьютер извне по сети

Защита в интернете • Защита при обращении к сайтам • Защита от проникновения в компьютер извне по сети

Защита при обращении к сайтам • Активные сценарии , приложения Java Улучшают вид веб-страницы, но производят действия на компьютере • Cookie — остаются после посещения некоторых сайтов. Содержат сведения о предпочтениях пользователя • Трояны – программы, собирающие сведения о компьютере и предающие их на определенный адрес ( Spy. Ware – шпионские программы)

Защита при обращении к сайтам • Активные сценарии , приложения Java Улучшают вид веб-страницы, но производят действия на компьютере • Cookie — остаются после посещения некоторых сайтов. Содержат сведения о предпочтениях пользователя • Трояны – программы, собирающие сведения о компьютере и предающие их на определенный адрес ( Spy. Ware – шпионские программы)

Тро нская программаяя программа, используемая злоумышленником для сбора информации, её разрушения или модификации, нарушения работоспособности компьютера или использования его ресурсов в неблаговидных целях. Действие троянской программы может и не быть в действительности вредоносным. По принципу распространения и действия троян не является вирусом , так как не способен распространяться саморазмножением.

Тро нская программаяя программа, используемая злоумышленником для сбора информации, её разрушения или модификации, нарушения работоспособности компьютера или использования его ресурсов в неблаговидных целях. Действие троянской программы может и не быть в действительности вредоносным. По принципу распространения и действия троян не является вирусом , так как не способен распространяться саморазмножением.

примером трояна может служить » пасхальный троянец » – троян Banker. LSL, проникающий на компьютеры пользователей во время проигрывания видеороликов из сети. Вредоносная программа считывает информацию с клавиатуры и мышки, а также запоминает данные, которые пользователи вводят при заполнении различных веб-форм, например, при авторизации или веб-банкинге.

примером трояна может служить » пасхальный троянец » – троян Banker. LSL, проникающий на компьютеры пользователей во время проигрывания видеороликов из сети. Вредоносная программа считывает информацию с клавиатуры и мышки, а также запоминает данные, которые пользователи вводят при заполнении различных веб-форм, например, при авторизации или веб-банкинге.

• Задача хакеров и вирусописателей — привлечь внимание пользователя к заражённому файлу (или HTTP-ссылке на заражённый файл), заинтересовать пользователя, заставить его кликнуть по файлу (или по ссылке на файл). • «Классикой жанра» является нашумевший в мае 2000 года почтовый червь Love. Letter , до сих пор сохраняющий лидерство по масштабу нанесённого финансового ущерба. • На признание « I LOVE YOU » среагировали очень многие, и в результате почтовые сервера больших компаний не выдержали нагрузки — червь рассылал свои копии по всем контактам из адресной книги.

• Задача хакеров и вирусописателей — привлечь внимание пользователя к заражённому файлу (или HTTP-ссылке на заражённый файл), заинтересовать пользователя, заставить его кликнуть по файлу (или по ссылке на файл). • «Классикой жанра» является нашумевший в мае 2000 года почтовый червь Love. Letter , до сих пор сохраняющий лидерство по масштабу нанесённого финансового ущерба. • На признание « I LOVE YOU » среагировали очень многие, и в результате почтовые сервера больших компаний не выдержали нагрузки — червь рассылал свои копии по всем контактам из адресной книги.

Заражение сайта В последнее время излюбленные ранее вирусописателями «сайты для взрослых» не пользуются прежней популярностью. Теперь гораздо легче подвергнуться атаке вируса, зайдя на солидный сайт серьезной компании , работающей, например, в сфере услуг. При посещении пользователем легитимного взломанного сайта незаметно загружается на его компьютер вредоносная программа. (Технология drive-by загрузки).

Заражение сайта В последнее время излюбленные ранее вирусописателями «сайты для взрослых» не пользуются прежней популярностью. Теперь гораздо легче подвергнуться атаке вируса, зайдя на солидный сайт серьезной компании , работающей, например, в сфере услуг. При посещении пользователем легитимного взломанного сайта незаметно загружается на его компьютер вредоносная программа. (Технология drive-by загрузки).

Страны, где пользователи сталкиваются с наибольшим риском заражения через интернет ( III кв. 2012)

Страны, где пользователи сталкиваются с наибольшим риском заражения через интернет ( III кв. 2012)

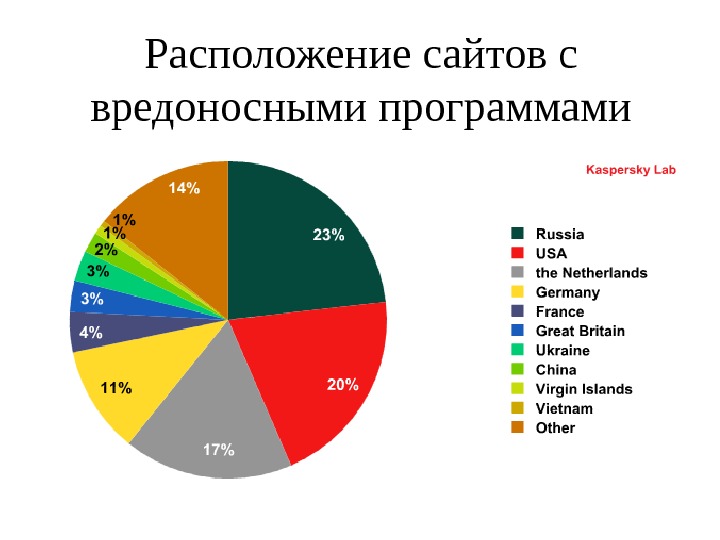

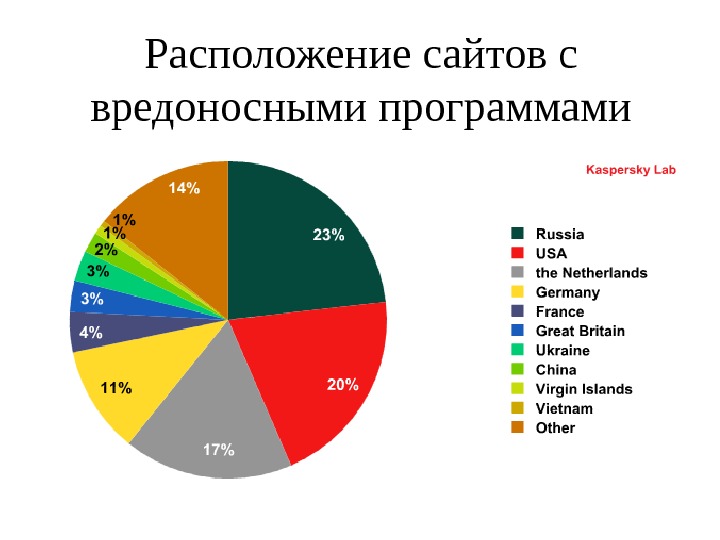

Расположение сайтов с вредоносными программами

Расположение сайтов с вредоносными программами

Нежелательные программы ( adware ) • Основное назначение программ этого типа доставка и демонстрация рекламы в качестве компенсации разработчикам за бесплатное использование их программ. • Существуют рекламные системы, которые несанкционированно проникают на компьютер • Проявляются в виде всплывающих окон с рекламной • Совместно с рекламными вредоносными программами могут внедряться шпионские приложения (spyware),

Нежелательные программы ( adware ) • Основное назначение программ этого типа доставка и демонстрация рекламы в качестве компенсации разработчикам за бесплатное использование их программ. • Существуют рекламные системы, которые несанкционированно проникают на компьютер • Проявляются в виде всплывающих окон с рекламной • Совместно с рекламными вредоносными программами могут внедряться шпионские приложения (spyware),

Spy. Ware : • несанкционированно применяемые мониторинговые программные продукты (англ. Tracking Software ) ; • несанкционированно применяемые программные продукты, предназначенные для контроля нажатий клавиш на клавиатуре компьютера. (англ. Keyloggers ) ; • несанкционированно применяемые программные продукты, предназначенные для контроля скриншотов экрана монитора компьютера. (англ. Screen Scraper ); • Rootkit ( руткит , от англ. root kit , то есть «набор root’а» ) — программа или набор программ для скрытия следов присутствия злоумышленника или вредоносной программы, перехватывает системные функции операционной системы.

Spy. Ware : • несанкционированно применяемые мониторинговые программные продукты (англ. Tracking Software ) ; • несанкционированно применяемые программные продукты, предназначенные для контроля нажатий клавиш на клавиатуре компьютера. (англ. Keyloggers ) ; • несанкционированно применяемые программные продукты, предназначенные для контроля скриншотов экрана монитора компьютера. (англ. Screen Scraper ); • Rootkit ( руткит , от англ. root kit , то есть «набор root’а» ) — программа или набор программ для скрытия следов присутствия злоумышленника или вредоносной программы, перехватывает системные функции операционной системы.

Botnet • Сеть компьютеров, зараженных вредоносной программой, которая позволяет злоумышленникам удаленно управлять машинами без ведома их владельцев, называется бот-сетью или зомби-сетью.

Botnet • Сеть компьютеров, зараженных вредоносной программой, которая позволяет злоумышленникам удаленно управлять машинами без ведома их владельцев, называется бот-сетью или зомби-сетью.

Применяются: • для рассылки и маршрутизации спама • в качестве платформ для распространения вирусов. ( Черви – интернет-вирусы, которые проникают без участия пользователей) • в качестве платформ для атак на различные цели • для атак на своих конкурентов (других групп хакеров)

Применяются: • для рассылки и маршрутизации спама • в качестве платформ для распространения вирусов. ( Черви – интернет-вирусы, которые проникают без участия пользователей) • в качестве платформ для атак на различные цели • для атак на своих конкурентов (других групп хакеров)

Ботнет Rustock Сеть Rustock насчитывала несколько сотен тысяч зараженных компьютеров и использовалась для рассылки спама. Операция по закрытию ботнета была организована компанией Microsoft и властями США и проведена 17 марта 2011 г.

Ботнет Rustock Сеть Rustock насчитывала несколько сотен тысяч зараженных компьютеров и использовалась для рассылки спама. Операция по закрытию ботнета была организована компанией Microsoft и властями США и проведена 17 марта 2011 г.

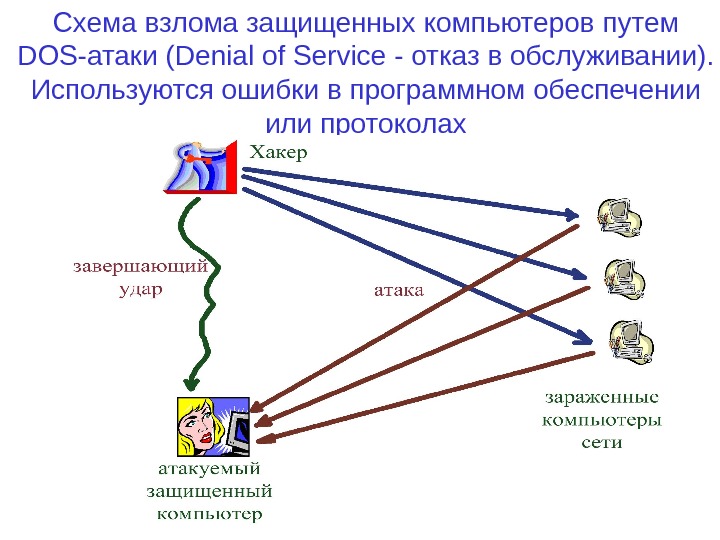

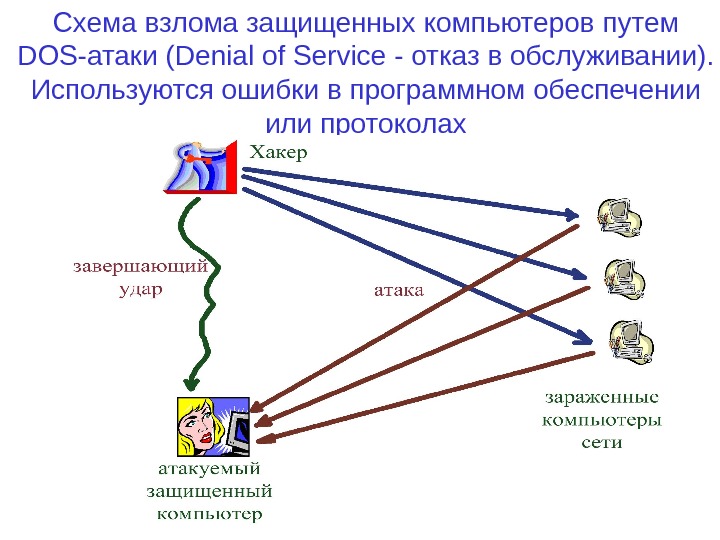

Схема взлома защищенных компьютеров путем DOS-атаки (Denial of Service — отказ в обслуживании). Используются ошибки в программном обеспечении или протоколах

Схема взлома защищенных компьютеров путем DOS-атаки (Denial of Service — отказ в обслуживании). Используются ошибки в программном обеспечении или протоколах

Среди успешных (и почти успешных) Do. S атак: Если атака выполняется одновременно с большого числа компьютеров, говорят о DDo. S-атаке ( Distributed Denial of Service ) • DDos атака на сайт Microsoft. com (вирус MSBlast!, в один день начавший со всех заражённых машин посылать запросы на microsoft. com , привёл к простою сайта) • Серия DDo. S-атак на «Живой журнал» весной 2011 года

Среди успешных (и почти успешных) Do. S атак: Если атака выполняется одновременно с большого числа компьютеров, говорят о DDo. S-атаке ( Distributed Denial of Service ) • DDos атака на сайт Microsoft. com (вирус MSBlast!, в один день начавший со всех заражённых машин посылать запросы на microsoft. com , привёл к простою сайта) • Серия DDo. S-атак на «Живой журнал» весной 2011 года

По данным лаборатории Касперского было зарегистрировано атак на компьютеры с установленным KIS : • III кв. 2012 г. — 511 269 302 атак • в 2010 году — 580 371 937 атак • в 2009 году — 73 619 767 атак • в 2008 году — 23 680 646 атак

По данным лаборатории Касперского было зарегистрировано атак на компьютеры с установленным KIS : • III кв. 2012 г. — 511 269 302 атак • в 2010 году — 580 371 937 атак • в 2009 году — 73 619 767 атак • в 2008 году — 23 680 646 атак

цели сетевых атак в 3 кв. 2012 г

цели сетевых атак в 3 кв. 2012 г

На вашем компьютере может быть удаленно установлен почтовый сервер. По данным антивирусной компании Sophos на апрель 2008 г. ежедневно в Интернете спамеры создают более 23 тысяч сайтов, каждые 3 секунды появляется их новый сайт. За первые 3 месяца 2008 года на каждые 100 электронных писем 92, 3 письма – это спам.

На вашем компьютере может быть удаленно установлен почтовый сервер. По данным антивирусной компании Sophos на апрель 2008 г. ежедневно в Интернете спамеры создают более 23 тысяч сайтов, каждые 3 секунды появляется их новый сайт. За первые 3 месяца 2008 года на каждые 100 электронных писем 92, 3 письма – это спам.

Угрозы в электронной почте • Вирусы • Спам • Фишинг

Угрозы в электронной почте • Вирусы • Спам • Фишинг

СПАМ • спам — это анонимная массовая незапрошенная рассылка • В марте 2006 г. доля спама в почтовом траффике составила 75% • «Хороший провайдер» ( mail. ru) • «Черные списки» отправителей • Никогда не отвечать на непонятные письма

СПАМ • спам — это анонимная массовая незапрошенная рассылка • В марте 2006 г. доля спама в почтовом траффике составила 75% • «Хороший провайдер» ( mail. ru) • «Черные списки» отправителей • Никогда не отвечать на непонятные письма

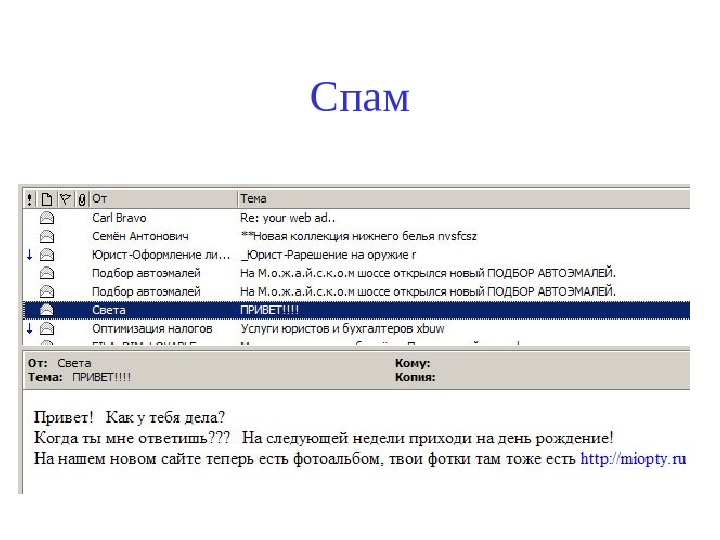

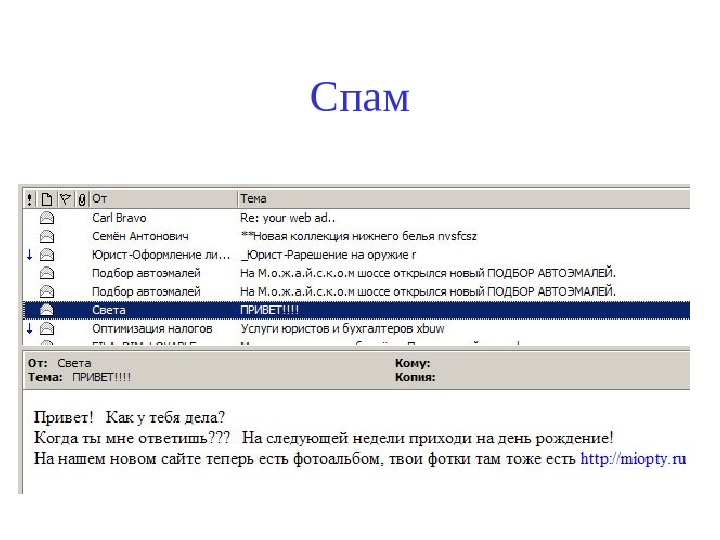

Спам

Спам

ФИШИНГ Ф шингии ( англ. phishing , от password — пароль и fishing — рыбная ловля, выуживание ) — вид интернет-мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей — логинам и паролям. Мошенниками (фишерами) часто используются адреса с опечатками , поддельные веб-сайты , внешне не отличимый от настоящего. ( yndex. ru ) Письма, которые якобы отправлены из банка. В письме часто содержится прямая ссылка на сайт , где надо ввести пароль

ФИШИНГ Ф шингии ( англ. phishing , от password — пароль и fishing — рыбная ловля, выуживание ) — вид интернет-мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей — логинам и паролям. Мошенниками (фишерами) часто используются адреса с опечатками , поддельные веб-сайты , внешне не отличимый от настоящего. ( yndex. ru ) Письма, которые якобы отправлены из банка. В письме часто содержится прямая ссылка на сайт , где надо ввести пароль

• Чаще всего пользователи сами становятся виновниками заражения компьютера, запуская вредоносную программу, вложенную в электронное письмо от незнакомого отправителя, или переходя по ссылке на зараженный сайт. • Популярным каналом распространения вредоносных программ в Сети являются социальные сети ( «Одноклассники» , «ВКонтакте» ). Предложение «посмотреть фото»

• Чаще всего пользователи сами становятся виновниками заражения компьютера, запуская вредоносную программу, вложенную в электронное письмо от незнакомого отправителя, или переходя по ссылке на зараженный сайт. • Популярным каналом распространения вредоносных программ в Сети являются социальные сети ( «Одноклассники» , «ВКонтакте» ). Предложение «посмотреть фото»

Сообщение Сбербанка • Сбербанк обеспокоен ростом мошеннических операций против клиентов, которые пользуются системой «Сбербанк Он. Л@йн» . • Чтобы получить доступ в личный кабинет клиента, злоумышленники с помощью вирусов устанавливают на компьютеры вредоносные программы, которые перенаправляют клиентов на поддельные ( «фишинговые» ) сайты. • Внешний вид поддельного сайта практически полностью соответствует подлинной интернет-странице «Сбербанк Он. Л@йн» . • На данном сайте, ссылаясь на ошибки в работе «Сбербанк Он. Л@йн» , клиента просят ввести разовый SMS-пароль якобы для отмены «ошибочной» операции. • По данным Сбербанка, такие факты зарегистрированы в отношении клиентов системы «Сбербанк Он. Л@йн» , нарушающих правила антивирусной безопасности. • 16 февраля 2011 г.

Сообщение Сбербанка • Сбербанк обеспокоен ростом мошеннических операций против клиентов, которые пользуются системой «Сбербанк Он. Л@йн» . • Чтобы получить доступ в личный кабинет клиента, злоумышленники с помощью вирусов устанавливают на компьютеры вредоносные программы, которые перенаправляют клиентов на поддельные ( «фишинговые» ) сайты. • Внешний вид поддельного сайта практически полностью соответствует подлинной интернет-странице «Сбербанк Он. Л@йн» . • На данном сайте, ссылаясь на ошибки в работе «Сбербанк Он. Л@йн» , клиента просят ввести разовый SMS-пароль якобы для отмены «ошибочной» операции. • По данным Сбербанка, такие факты зарегистрированы в отношении клиентов системы «Сбербанк Он. Л@йн» , нарушающих правила антивирусной безопасности. • 16 февраля 2011 г.

2 ноября 2011 г. «Почта России» сообщила о появлении интернет-мошенников, создающих «клоны» официального сайта ФГУП «Почта России» и незаконно взимающих с пользователей деньги за доступ к онлайн-сервисам, в частности, к сервису по отслеживанию почтовых отправлений.

2 ноября 2011 г. «Почта России» сообщила о появлении интернет-мошенников, создающих «клоны» официального сайта ФГУП «Почта России» и незаконно взимающих с пользователей деньги за доступ к онлайн-сервисам, в частности, к сервису по отслеживанию почтовых отправлений.

Сетевые черви • Могут самостоятельно распространяться по локальной сети или в Интернете, используя для этого различные послания интригующего содержания. • Для получения контактов используют адресную книгу почтового клиента • Могут самостоятельно отвечать на входящие сообщения

Сетевые черви • Могут самостоятельно распространяться по локальной сети или в Интернете, используя для этого различные послания интригующего содержания. • Для получения контактов используют адресную книгу почтового клиента • Могут самостоятельно отвечать на входящие сообщения

25 Апреля 2012 • Роскомнадзор сообщил о массовой спам-рассылке вредоносных SMS. При получении такого сообщения абонент на экране мобильного устройства видит текст-предложение «Качай ПОДАРОК: СБОРНИК MP 3 -ПЕСЕН» , а при открытии ссылки, указанной в сообщении, в телефон загружается вирус, способный красть различную информацию с устройства.

25 Апреля 2012 • Роскомнадзор сообщил о массовой спам-рассылке вредоносных SMS. При получении такого сообщения абонент на экране мобильного устройства видит текст-предложение «Качай ПОДАРОК: СБОРНИК MP 3 -ПЕСЕН» , а при открытии ссылки, указанной в сообщении, в телефон загружается вирус, способный красть различную информацию с устройства.

ПРОГНОЗЫ • В качестве канала распространения зловредов все чаще будут использоваться файлообменные сети (торренты) • Усложнение технологий проникновения. Уже сейчас антивирусное ПО не может ликвидировать последствия заражения некоторыми зловредами. • Своей целью среди веб-сервисов злоумышленники выберут Google Wave, который призван объединить в себе все виды виртуальных коммуникаций. • Увеличение угроз для мобильных ОС i. Phone и Android. Больше всего подвержены вирусным атакам Android-устройства, поскольку публикуемые для них приложения не проходят тщательной проверки. • i. Phone — в группе риска находятся только взломанные устройства.

ПРОГНОЗЫ • В качестве канала распространения зловредов все чаще будут использоваться файлообменные сети (торренты) • Усложнение технологий проникновения. Уже сейчас антивирусное ПО не может ликвидировать последствия заражения некоторыми зловредами. • Своей целью среди веб-сервисов злоумышленники выберут Google Wave, который призван объединить в себе все виды виртуальных коммуникаций. • Увеличение угроз для мобильных ОС i. Phone и Android. Больше всего подвержены вирусным атакам Android-устройства, поскольку публикуемые для них приложения не проходят тщательной проверки. • i. Phone — в группе риска находятся только взломанные устройства.

Тенденция на 2011 -2020: Превращение вирусописательства в киберпреступность

Тенденция на 2011 -2020: Превращение вирусописательства в киберпреступность

РБК 21. 06. 2011, Москва • глава МВД России Р. Нургалиев заявил, что, по оценкам экспертов, в мировом масштабе по объемам незаконной выручки киберпреступники уже обогнали наркопреступников , их преступные доходы исчисляются уже десятками миллиардов долларов.

РБК 21. 06. 2011, Москва • глава МВД России Р. Нургалиев заявил, что, по оценкам экспертов, в мировом масштабе по объемам незаконной выручки киберпреступники уже обогнали наркопреступников , их преступные доходы исчисляются уже десятками миллиардов долларов.

Киберпреступность-2020 скорее всего, разделится на две группы. • Одна будет специализироваться на атаках на бизнес. Коммерческий шпионаж, кражи баз данных, информационные атаки с целью подрыва репутации — все это будет востребовано на «черном» рынке. На поле битвы сойдутся хакеры и компьютерные специалисты из корпораций. • Мишенью второй группы будут устройства, контролирующие нашу жизнь , передвижение и работу большого числа служб. Взлом и кража таких систем, возможность бесплатно пользоваться различными сервисами, удаление и изменение информации о себе, своей (или заказчика) активности — это будет привлекать новое поколение хакеров и давать им заработок.

Киберпреступность-2020 скорее всего, разделится на две группы. • Одна будет специализироваться на атаках на бизнес. Коммерческий шпионаж, кражи баз данных, информационные атаки с целью подрыва репутации — все это будет востребовано на «черном» рынке. На поле битвы сойдутся хакеры и компьютерные специалисты из корпораций. • Мишенью второй группы будут устройства, контролирующие нашу жизнь , передвижение и работу большого числа служб. Взлом и кража таких систем, возможность бесплатно пользоваться различными сервисами, удаление и изменение информации о себе, своей (или заказчика) активности — это будет привлекать новое поколение хакеров и давать им заработок.

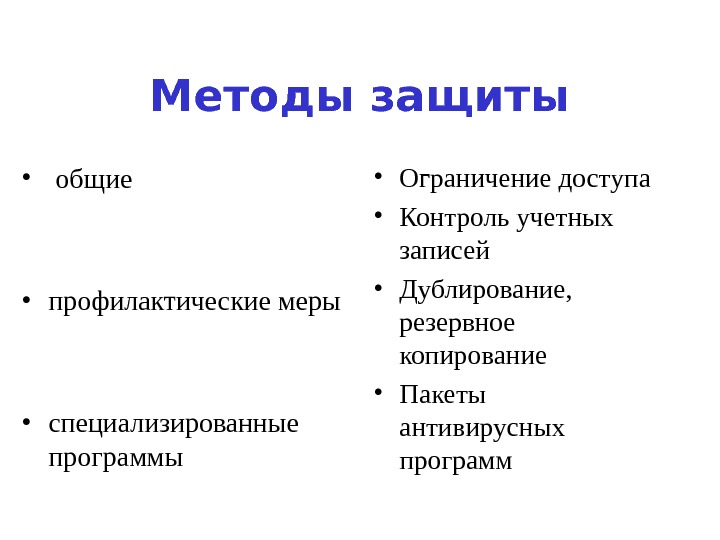

Методы защиты • общие • профилактические меры • специализированные программы • Ограничение доступа • Контроль учетных записей • Дублирование, резервное копирование • Пакеты антивирусных программ

Методы защиты • общие • профилактические меры • специализированные программы • Ограничение доступа • Контроль учетных записей • Дублирование, резервное копирование • Пакеты антивирусных программ

Защита от вирусов по почте • Не открывать вложения от незнакомцев • «Хороший провайдер» ( mail. ru) • Антивирусные программы, проверяющие почту

Защита от вирусов по почте • Не открывать вложения от незнакомцев • «Хороший провайдер» ( mail. ru) • Антивирусные программы, проверяющие почту

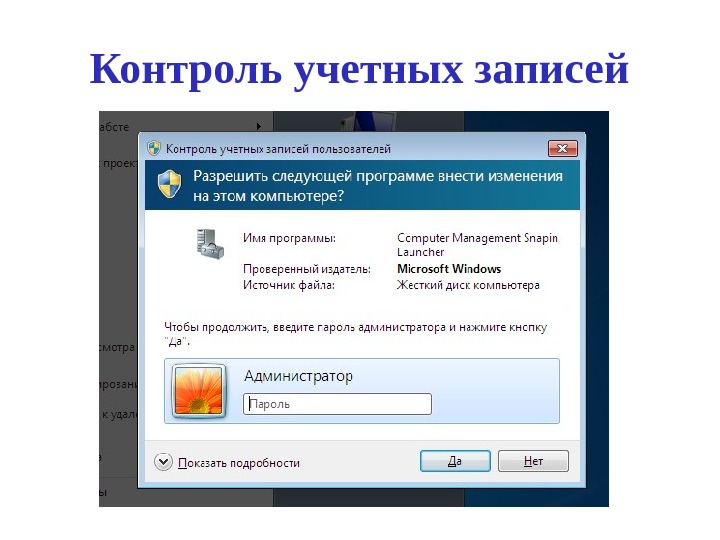

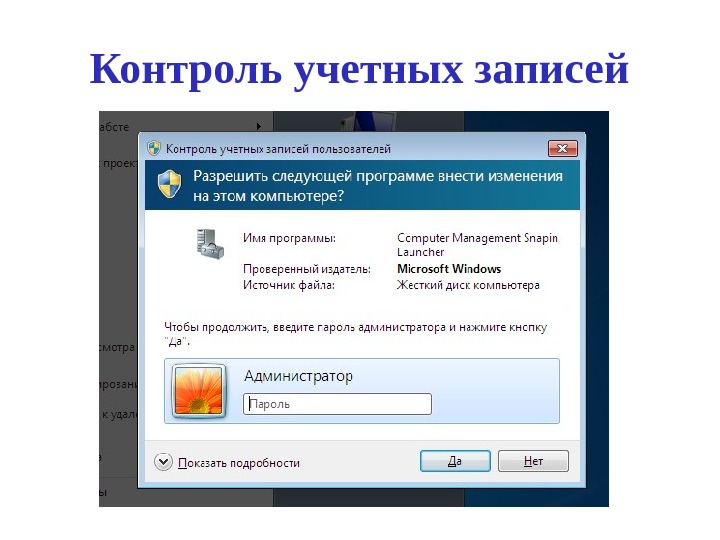

Контроль учетных записей

Контроль учетных записей

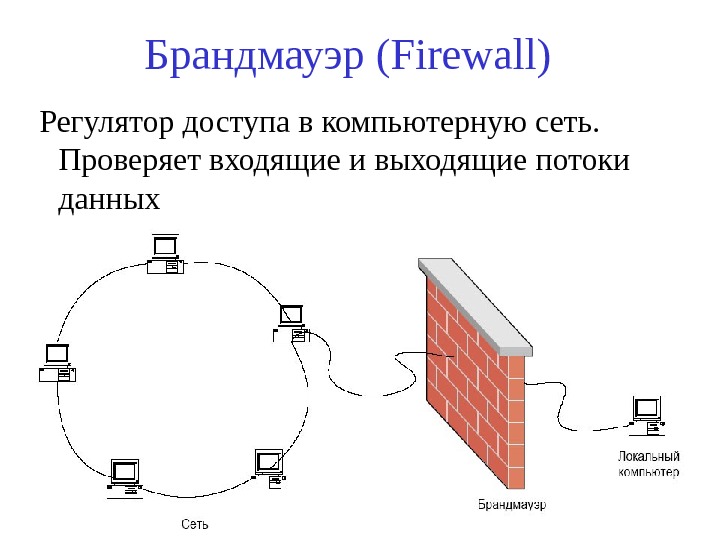

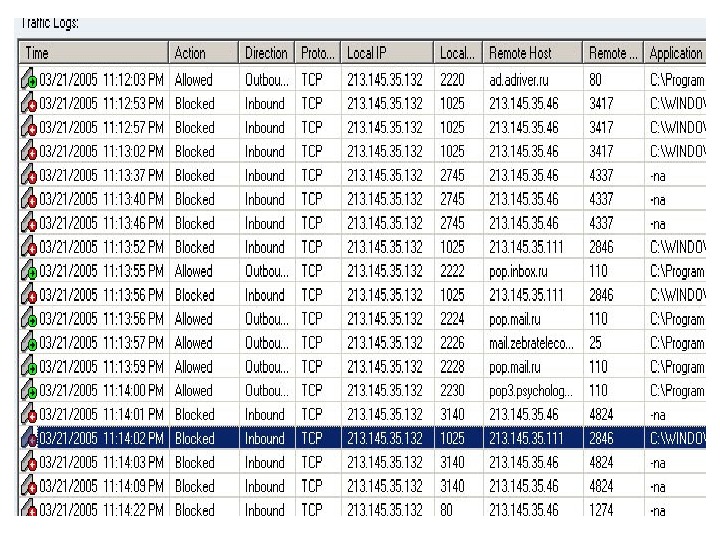

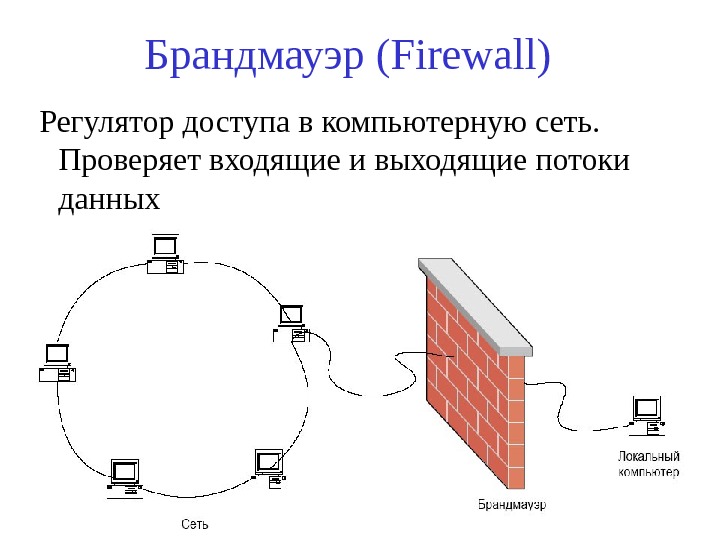

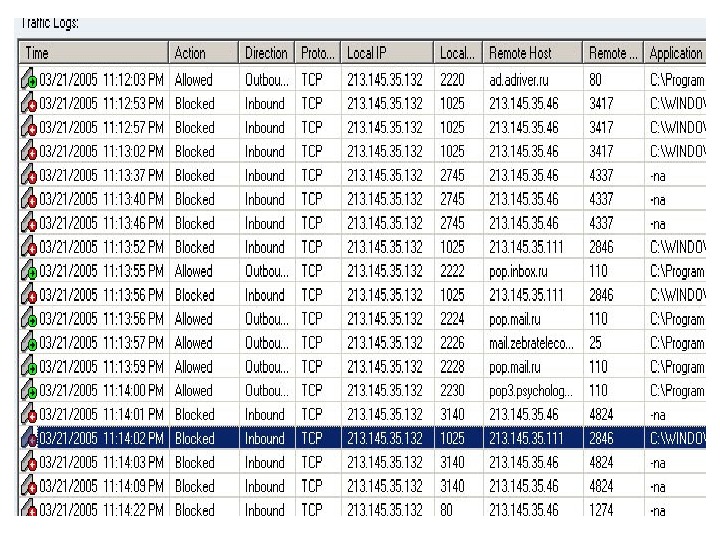

Брандмауэр ( Firewall) Регулятор доступа в компьютерную сеть. Проверяет входящие и выходящие потоки данных

Брандмауэр ( Firewall) Регулятор доступа в компьютерную сеть. Проверяет входящие и выходящие потоки данных

Виды: • Аппаратные (специализированные компьютеры) • Программные (программа на компьютере пользователя) • Стандартные • Специальные ( Out. Post , Ontrack)

Виды: • Аппаратные (специализированные компьютеры) • Программные (программа на компьютере пользователя) • Стандартные • Специальные ( Out. Post , Ontrack)

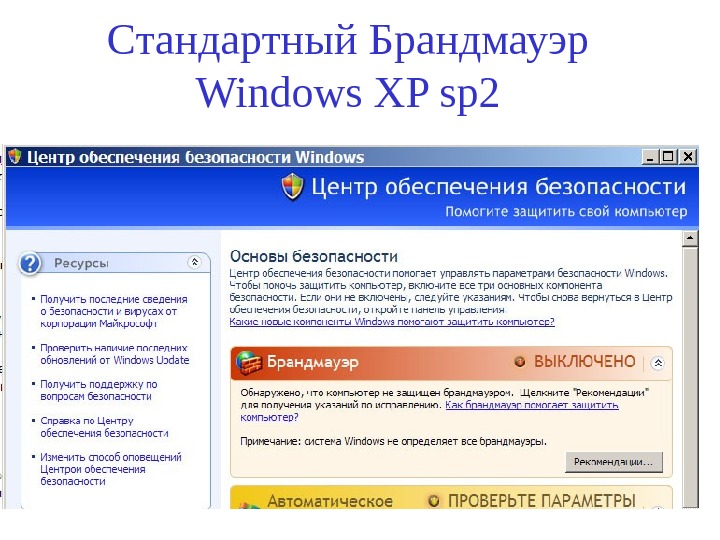

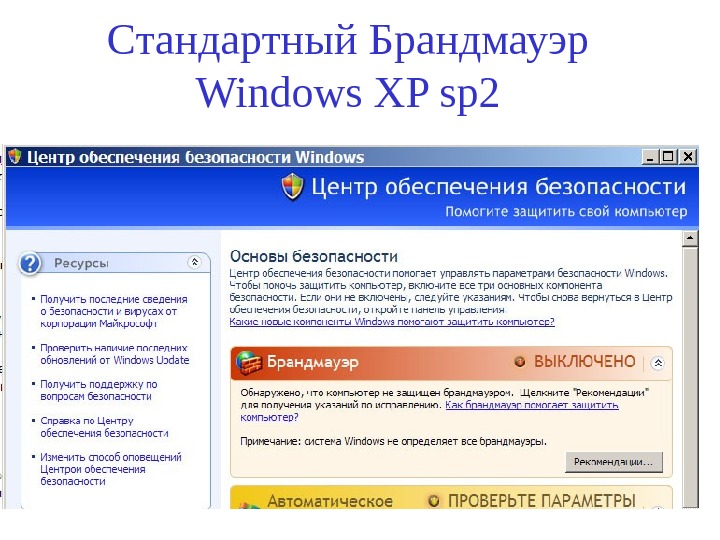

Стандартный Брандмауэр Windows XP sp

Стандартный Брандмауэр Windows XP sp

Антивирусные системы • антивирус – это не просто программа, а сложная система, предоставляющая целый комплекс услуг

Антивирусные системы • антивирус – это не просто программа, а сложная система, предоставляющая целый комплекс услуг

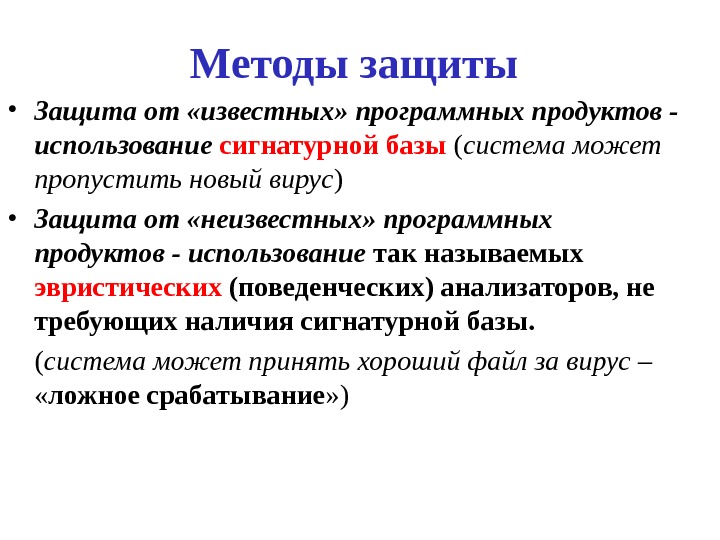

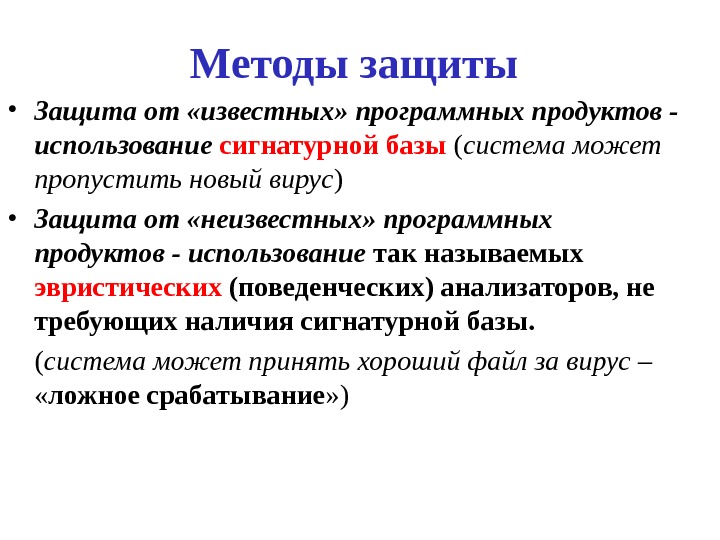

Методы защиты • Защита от «известных» программных продуктов — использование сигнатурной базы ( система может пропустить новый вирус ) • Защита от «неизвестных» программных продуктов — использование так называемых эвристических (поведенческих) анализаторов, не требующих наличия сигнатурной базы. ( система может принять хороший файл за вирус – « ложное срабатывание » )

Методы защиты • Защита от «известных» программных продуктов — использование сигнатурной базы ( система может пропустить новый вирус ) • Защита от «неизвестных» программных продуктов — использование так называемых эвристических (поведенческих) анализаторов, не требующих наличия сигнатурной базы. ( система может принять хороший файл за вирус – « ложное срабатывание » )

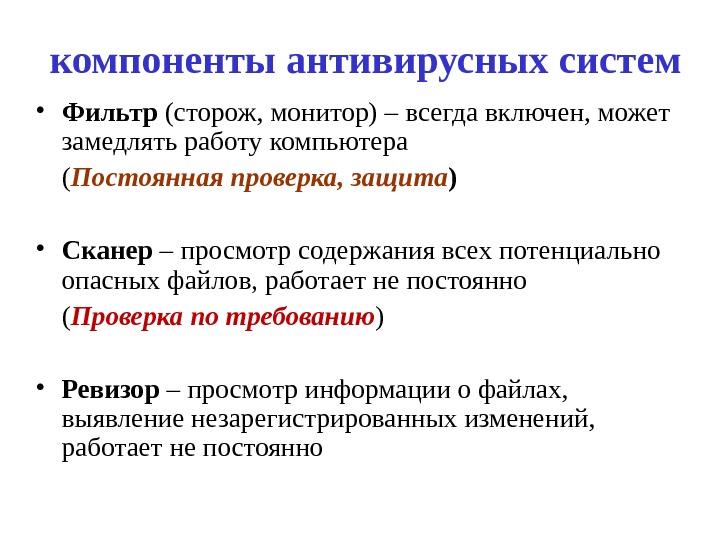

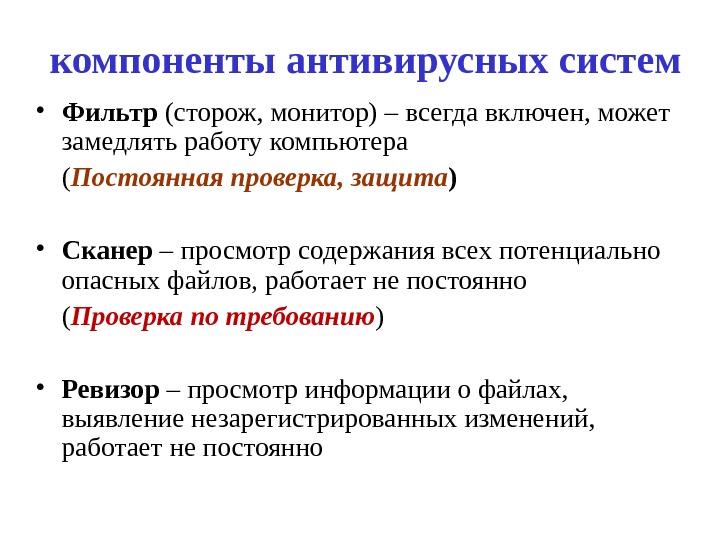

компоненты антивирусных систем • Фильтр (сторож, монитор) – всегда включен, может замедлять работу компьютера ( Постоянная проверка, защита ) • Сканер – просмотр содержания всех потенциально опасных файлов, работает не постоянно ( Проверка по требованию ) • Ревизор – просмотр информации о файлах, выявление незарегистрированных изменений, работает не постоянно

компоненты антивирусных систем • Фильтр (сторож, монитор) – всегда включен, может замедлять работу компьютера ( Постоянная проверка, защита ) • Сканер – просмотр содержания всех потенциально опасных файлов, работает не постоянно ( Проверка по требованию ) • Ревизор – просмотр информации о файлах, выявление незарегистрированных изменений, работает не постоянно

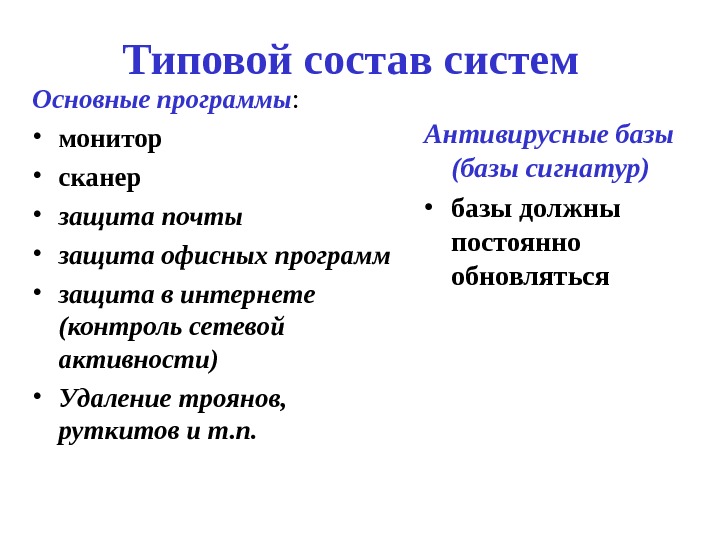

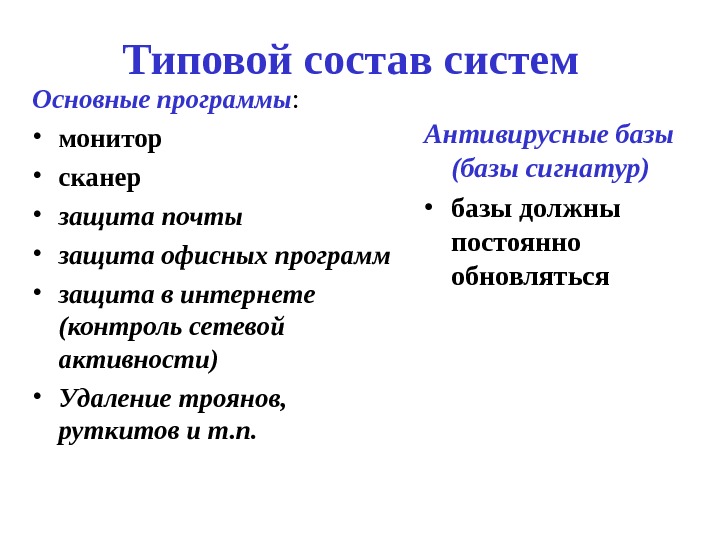

Типовой состав систем Основные программы : • монитор • сканер • защита почты • защита офисных программ • защита в интернете (контроль сетевой активности) • Удаление троянов, руткитов и т. п. Антивирусные базы (базы сигнатур) • базы должны постоянно обновляться

Типовой состав систем Основные программы : • монитор • сканер • защита почты • защита офисных программ • защита в интернете (контроль сетевой активности) • Удаление троянов, руткитов и т. п. Антивирусные базы (базы сигнатур) • базы должны постоянно обновляться

Обзор вирусной активности — март 2011 В течение месяца на компьютерах пользователей продуктов «Лаборатории Касперского» : • было отражено 241 млн. сетевых атак; • заблокировано 85 млн. попыток заражения через веб; • обнаружено и обезврежено 219 млн. вредоносных программ (попытки локального заражения); • отмечено 96 млн. срабатываний эвристических вердиктов.

Обзор вирусной активности — март 2011 В течение месяца на компьютерах пользователей продуктов «Лаборатории Касперского» : • было отражено 241 млн. сетевых атак; • заблокировано 85 млн. попыток заражения через веб; • обнаружено и обезврежено 219 млн. вредоносных программ (попытки локального заражения); • отмечено 96 млн. срабатываний эвристических вердиктов.

Антивирусные системы • Касперский Antivirus ( AVP, KAV) вер. • Eset Nod 32 • Symantec Norton Antivirus • Dr. Web • Panda Antivirus • Avira Antivir Premium • Sophos Anti-Virus. • Mc. Afee Antivirus • Dr Solomons Antivirus Будьте внимательны! • Agtinum Outpost Antivirus Pro • Pc-Cillins • Adinf • Clean. CIH • Avast! Home edition ( бесплатный) • Clam. Win Anti. Virus ( бесплатный) • AVG Antivirus ( бесплатный) • Не устанавливайте две антивирусных программы!

Антивирусные системы • Касперский Antivirus ( AVP, KAV) вер. • Eset Nod 32 • Symantec Norton Antivirus • Dr. Web • Panda Antivirus • Avira Antivir Premium • Sophos Anti-Virus. • Mc. Afee Antivirus • Dr Solomons Antivirus Будьте внимательны! • Agtinum Outpost Antivirus Pro • Pc-Cillins • Adinf • Clean. CIH • Avast! Home edition ( бесплатный) • Clam. Win Anti. Virus ( бесплатный) • AVG Antivirus ( бесплатный) • Не устанавливайте две антивирусных программы!

Популярные программы защиты Бесплатные Платные Антивирусные программы 1. Avast! Home Editon (рус. ) 1. Антивирус Касперского (рус. ) 2. Avira Antvir Personal Editon Classic 2. Антивирус Dr. Web( рус. ) 3. AVG Ant-Virus Free 3. NOD 32 ( рус. ) Программы защиты от несанкционированного доступа 1. Comodo Firewall Pro (рус. ) 1. Kaspersky Internet Security (рус. ) 2. Outpost Firewall Free (рус. ) 2. Outpost Firewall PRO (рус. ) 3. Zone. Alarm Free Version 3. Zone. Alarm Pro

Популярные программы защиты Бесплатные Платные Антивирусные программы 1. Avast! Home Editon (рус. ) 1. Антивирус Касперского (рус. ) 2. Avira Antvir Personal Editon Classic 2. Антивирус Dr. Web( рус. ) 3. AVG Ant-Virus Free 3. NOD 32 ( рус. ) Программы защиты от несанкционированного доступа 1. Comodo Firewall Pro (рус. ) 1. Kaspersky Internet Security (рус. ) 2. Outpost Firewall Free (рус. ) 2. Outpost Firewall PRO (рус. ) 3. Zone. Alarm Free Version 3. Zone. Alarm Pro

Рейтинг — лучшие антивирусы марта 2012 страна место Dr. Web Security Space 7 Россия Платина Norton Internet Security 2012 США Платина Kaspersky Internet Security 2012 Россия Золото Mc. Afee Internet Security 2012 США Золото Trend Micro Titanium Internet Security 2012 Япония Серебро Eset Smart Security 5. 0 Словакия Бронза F-Secure Internet Security 2012 Финлянди я Бронза

Рейтинг — лучшие антивирусы марта 2012 страна место Dr. Web Security Space 7 Россия Платина Norton Internet Security 2012 США Платина Kaspersky Internet Security 2012 Россия Золото Mc. Afee Internet Security 2012 США Золото Trend Micro Titanium Internet Security 2012 Япония Серебро Eset Smart Security 5. 0 Словакия Бронза F-Secure Internet Security 2012 Финлянди я Бронза

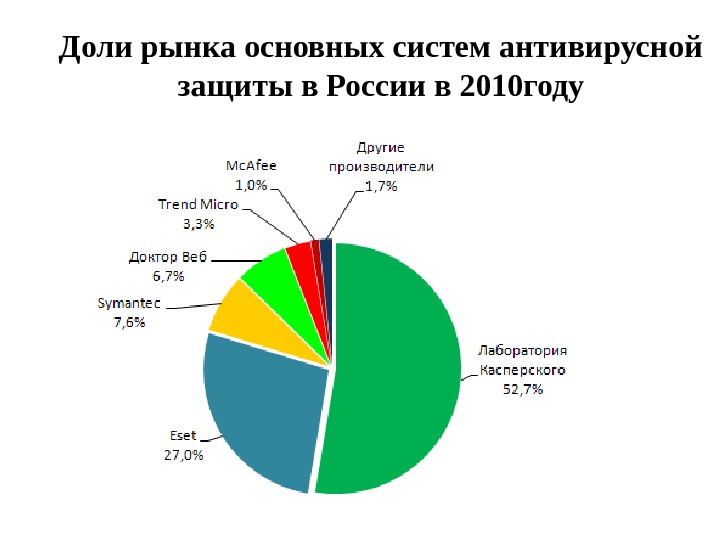

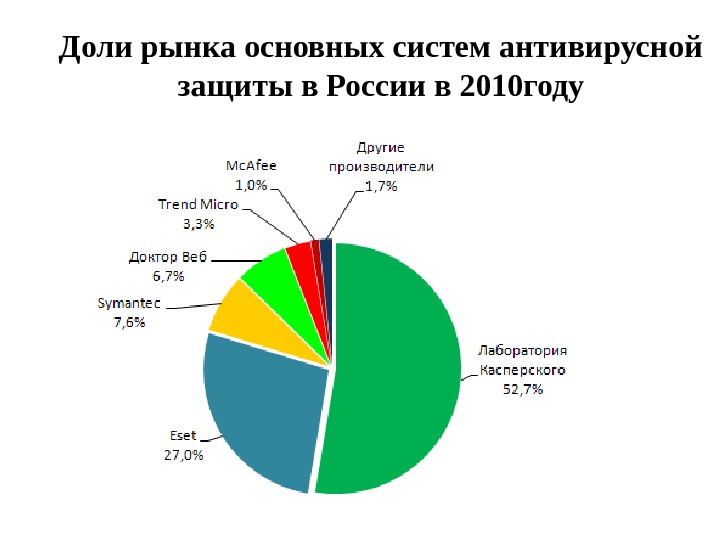

Доли рынка основных систем антивирусной защиты в России в 2010 году

Доли рынка основных систем антивирусной защиты в России в 2010 году

Комплексная защита • Антивирус + защита в интернете Интернет секьюрити

Комплексная защита • Антивирус + защита в интернете Интернет секьюрити

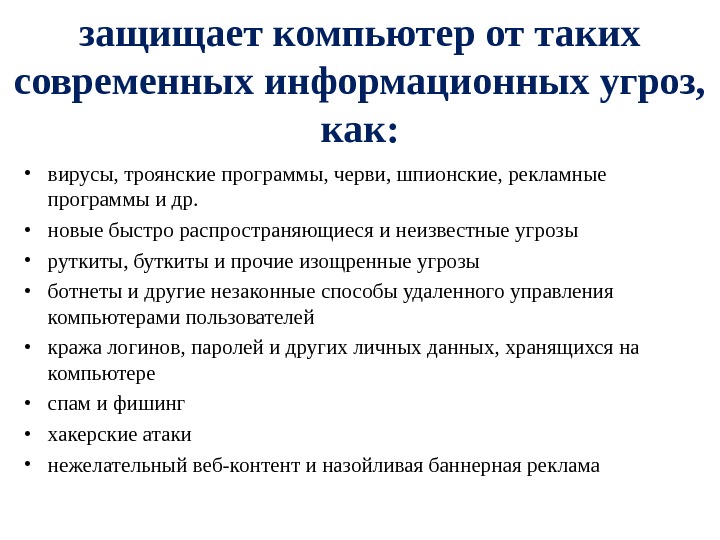

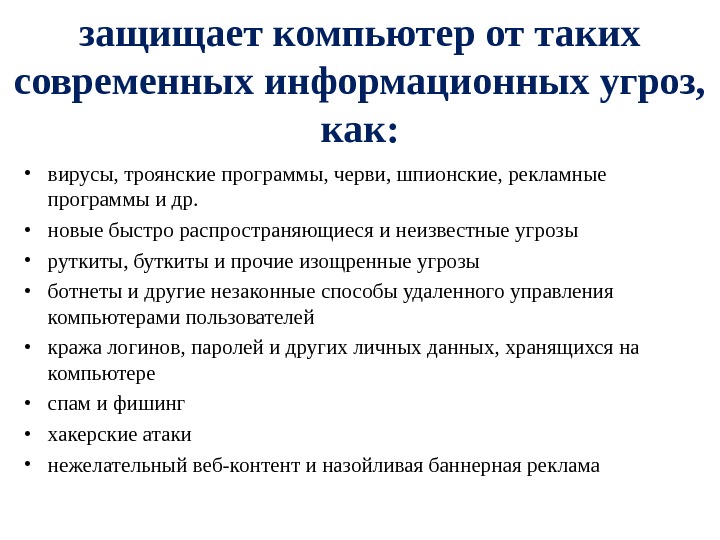

защищает компьютер от таких современных информационных угроз, как: • вирусы, троянские программы, черви, шпионские, рекламные программы и др. • новые быстро распространяющиеся и неизвестные угрозы • руткиты, буткиты и прочие изощренные угрозы • ботнеты и другие незаконные способы удаленного управления компьютерами пользователей • кража логинов, паролей и других личных данных, хранящихся на компьютере • спам и фишинг • хакерские атаки • нежелательный веб-контент и назойливая баннерная реклама

защищает компьютер от таких современных информационных угроз, как: • вирусы, троянские программы, черви, шпионские, рекламные программы и др. • новые быстро распространяющиеся и неизвестные угрозы • руткиты, буткиты и прочие изощренные угрозы • ботнеты и другие незаконные способы удаленного управления компьютерами пользователей • кража логинов, паролей и других личных данных, хранящихся на компьютере • спам и фишинг • хакерские атаки • нежелательный веб-контент и назойливая баннерная реклама

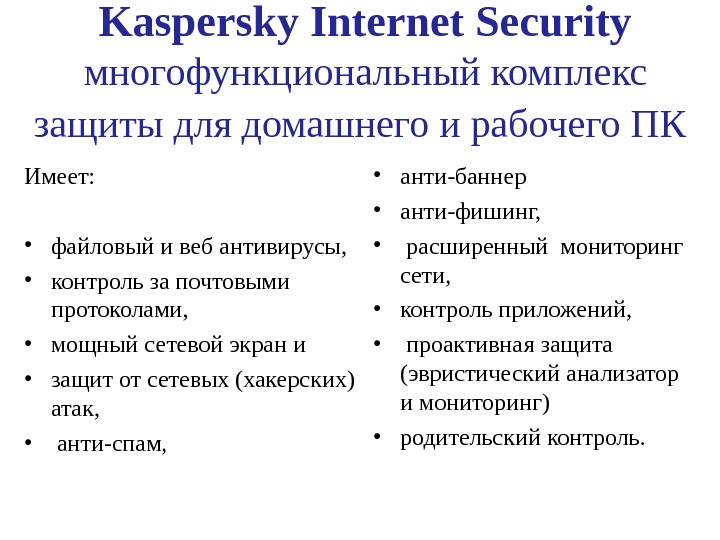

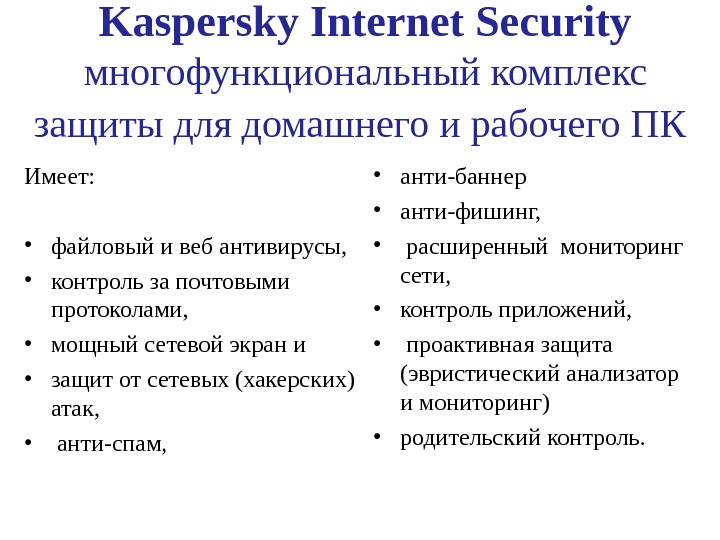

Kaspersky Internet Security многофункциональный комплекс защиты для домашнего и рабочего ПК Имеет: • файловый и веб антивирусы, • контроль за почтовыми протоколами, • мощный сетевой экран и • защит от сетевых (хакерских) атак, • анти-спам, • анти-баннер • анти-фишинг, • расширенный мониторинг сети, • контроль приложений, • проактивная защита (эвристический анализатор и мониторинг) • родительский контроль.

Kaspersky Internet Security многофункциональный комплекс защиты для домашнего и рабочего ПК Имеет: • файловый и веб антивирусы, • контроль за почтовыми протоколами, • мощный сетевой экран и • защит от сетевых (хакерских) атак, • анти-спам, • анти-баннер • анти-фишинг, • расширенный мониторинг сети, • контроль приложений, • проактивная защита (эвристический анализатор и мониторинг) • родительский контроль.

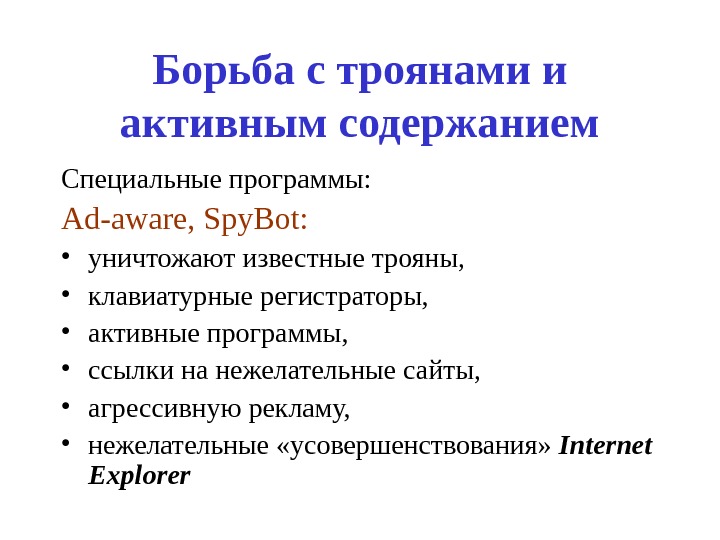

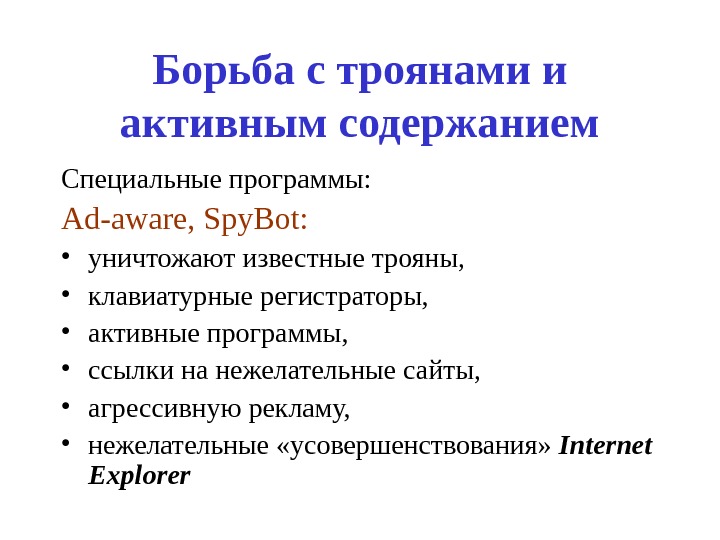

Борьба с троянами и активным содержанием Специальные программы: Ad -aware , Spy. Bot: • уничтожают известные трояны, • клавиатурные регистраторы, • активные программы, • ссылки на нежелательные сайты, • агрессивную рекламу, • нежелательные «усовершенствования» I nternet Explorer

Борьба с троянами и активным содержанием Специальные программы: Ad -aware , Spy. Bot: • уничтожают известные трояны, • клавиатурные регистраторы, • активные программы, • ссылки на нежелательные сайты, • агрессивную рекламу, • нежелательные «усовершенствования» I nternet Explorer

Онлайновые антивирусы • Kaspersky Virus Removal Tool • ESET Online Scanner • Онлайн-сканеры Dr. Web

Онлайновые антивирусы • Kaspersky Virus Removal Tool • ESET Online Scanner • Онлайн-сканеры Dr. Web