e47bc3858ffdd2bcabdffb06103d266d.ppt

- Количество слайдов: 50

Кодирование Интерфейс Simul. Crypt в EXM Copyright © A 2 B Electronics AB

Кодирование Интерфейс Simul. Crypt в EXM Copyright © A 2 B Electronics AB

DVB Simul. Crypt - Simul. Crypt это метод шифрования, используемый в DVB стандарте. Как правило, Simul. Crypt допускает шифрование сервисов несколькими системами условного доступа (CA) одновременно. - Simulcrypt в EXM - это интерфейс к внешнему серверу CA для шифрования выходных сервисов. - Несколько систем условного доступа (CA) которые были интегрированы/протестированы с EXM: Conax, Safeview, Crypto. Guard, X-Crypt, Enigma, … Copyright © A 2 B Electronics AB

DVB Simul. Crypt - Simul. Crypt это метод шифрования, используемый в DVB стандарте. Как правило, Simul. Crypt допускает шифрование сервисов несколькими системами условного доступа (CA) одновременно. - Simulcrypt в EXM - это интерфейс к внешнему серверу CA для шифрования выходных сервисов. - Несколько систем условного доступа (CA) которые были интегрированы/протестированы с EXM: Conax, Safeview, Crypto. Guard, X-Crypt, Enigma, … Copyright © A 2 B Electronics AB

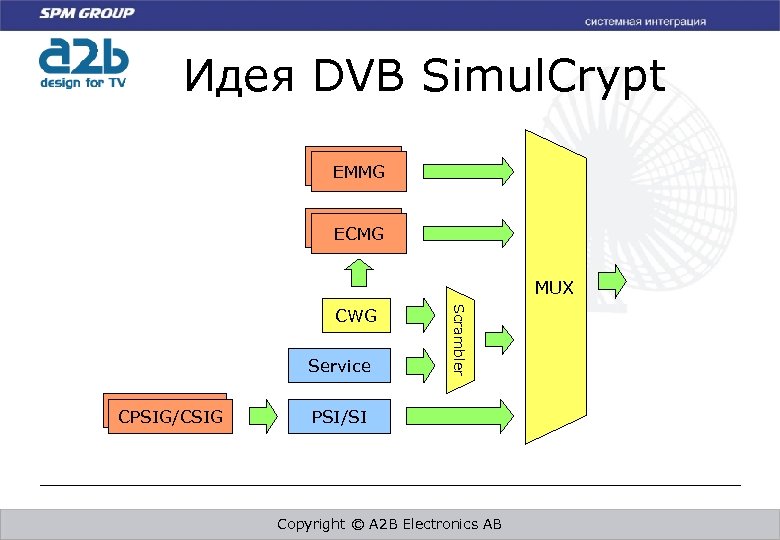

Идея DVB Simul. Crypt EMMG ECMG MUX CW Service CPSIG/CSIG Scrambler CWG PSI/SI Copyright © A 2 B Electronics AB

Идея DVB Simul. Crypt EMMG ECMG MUX CW Service CPSIG/CSIG Scrambler CWG PSI/SI Copyright © A 2 B Electronics AB

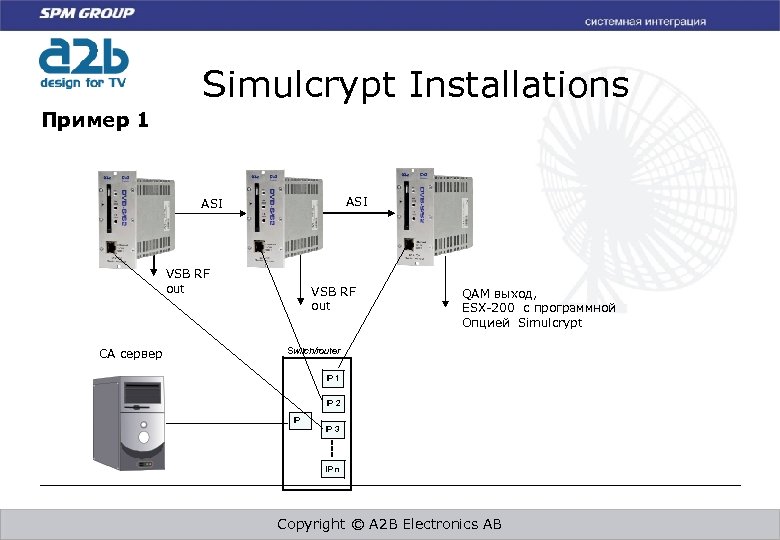

Simulcrypt Installations Пример 1 ASI VSB RF out CA сервер VSB RF out QAM выход, ESX-200 с программной Опцией Simulcrypt Switch/router IP 1 IP 2 IP IP 3 IP n Copyright © A 2 B Electronics AB

Simulcrypt Installations Пример 1 ASI VSB RF out CA сервер VSB RF out QAM выход, ESX-200 с программной Опцией Simulcrypt Switch/router IP 1 IP 2 IP IP 3 IP n Copyright © A 2 B Electronics AB

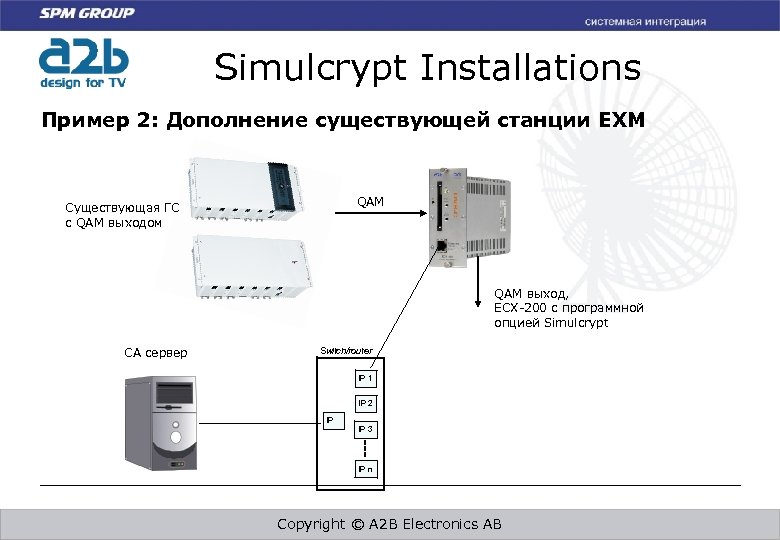

Simulcrypt Installations Пример 2: Дополнение существующей станции EXM QAM Существующая ГC с QAM выходом QAM выход, ECX-200 с программной опцией Simulcrypt CA сервер Switch/router IP 1 IP 2 IP IP 3 IP n Copyright © A 2 B Electronics AB

Simulcrypt Installations Пример 2: Дополнение существующей станции EXM QAM Существующая ГC с QAM выходом QAM выход, ECX-200 с программной опцией Simulcrypt CA сервер Switch/router IP 1 IP 2 IP IP 3 IP n Copyright © A 2 B Electronics AB

Simul. Crypt в EXM • Web интерфейс • Простая установка • Ручная генерация CW, DVB-CSA, PSI/SI updates, EMM и ECM • Необходим внешний сервер условного доступа (СА) - Программная опция для ESX, ETX, ECX Copyright © A 2 B Electronics AB

Simul. Crypt в EXM • Web интерфейс • Простая установка • Ручная генерация CW, DVB-CSA, PSI/SI updates, EMM и ECM • Необходим внешний сервер условного доступа (СА) - Программная опция для ESX, ETX, ECX Copyright © A 2 B Electronics AB

STOP • Демонстрация упрощенного Simulcrypt с использованием Crypto. LITE Copyright © A 2 B Electronics AB

STOP • Демонстрация упрощенного Simulcrypt с использованием Crypto. LITE Copyright © A 2 B Electronics AB

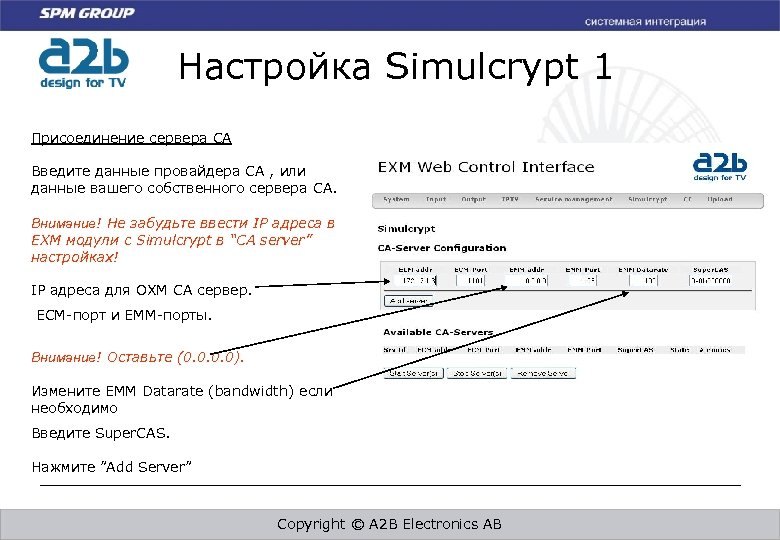

Настройка Simulcrypt 1 Присоединение сервера СА Введите данные провайдера CA , или данные вашего собственного сервера CA. Внимание! Не забудьте ввести IP адреса в EXM модули с Simulcrypt в “CA server” настройках! IP адреса для OXM CA сервер. ECM-порт и EMM-порты. Внимание! Оставьте (0. 0). Измените EMM Datarate (bandwidth) если необходимо Введите Super. CAS. Нажмите ”Add Server” Copyright © A 2 B Electronics AB

Настройка Simulcrypt 1 Присоединение сервера СА Введите данные провайдера CA , или данные вашего собственного сервера CA. Внимание! Не забудьте ввести IP адреса в EXM модули с Simulcrypt в “CA server” настройках! IP адреса для OXM CA сервер. ECM-порт и EMM-порты. Внимание! Оставьте (0. 0). Измените EMM Datarate (bandwidth) если необходимо Введите Super. CAS. Нажмите ”Add Server” Copyright © A 2 B Electronics AB

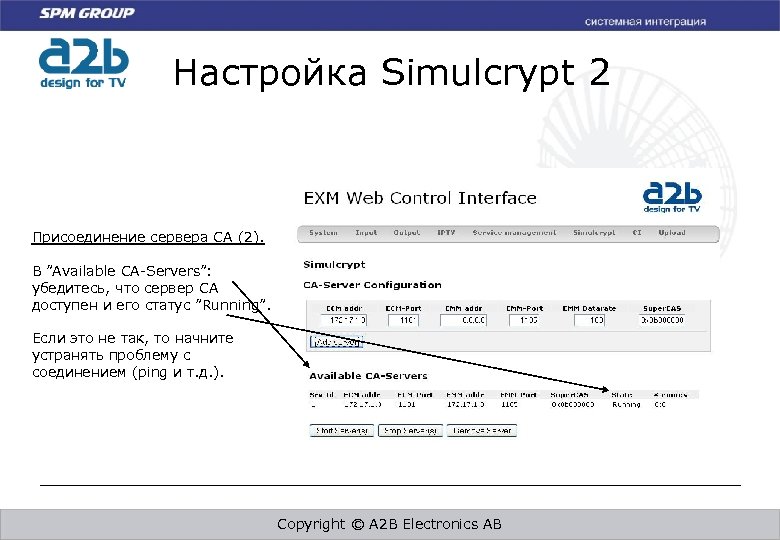

Настройка Simulcrypt 2 Присоединение сервера CA (2). В ”Available CA-Servers”: убедитесь, что сервер CA доступен и его статус ”Running”. Если это не так, то начните устранять проблему с соединением (ping и т. д. ). Copyright © A 2 B Electronics AB

Настройка Simulcrypt 2 Присоединение сервера CA (2). В ”Available CA-Servers”: убедитесь, что сервер CA доступен и его статус ”Running”. Если это не так, то начните устранять проблему с соединением (ping и т. д. ). Copyright © A 2 B Electronics AB

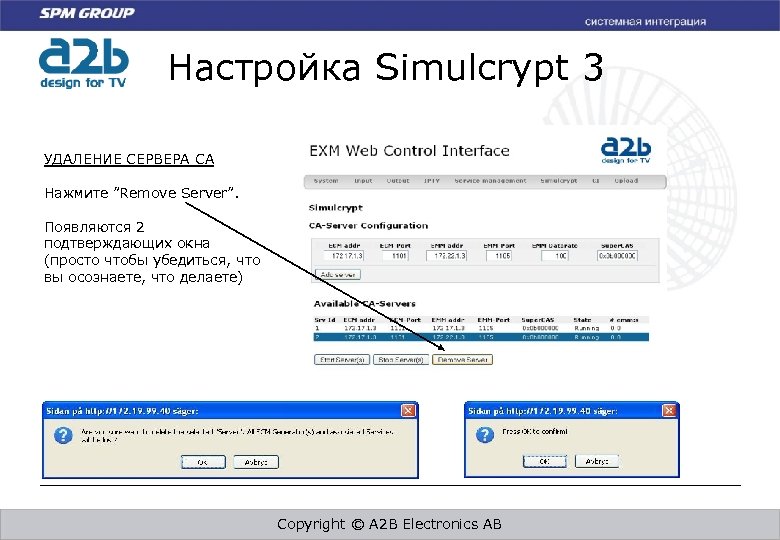

Настройка Simulcrypt 3 УДАЛЕНИЕ СЕРВЕРА CA Нажмите ”Remove Server”. Появляются 2 подтверждающих окна (просто чтобы убедиться, что вы осознаете, что делаете) Copyright © A 2 B Electronics AB

Настройка Simulcrypt 3 УДАЛЕНИЕ СЕРВЕРА CA Нажмите ”Remove Server”. Появляются 2 подтверждающих окна (просто чтобы убедиться, что вы осознаете, что делаете) Copyright © A 2 B Electronics AB

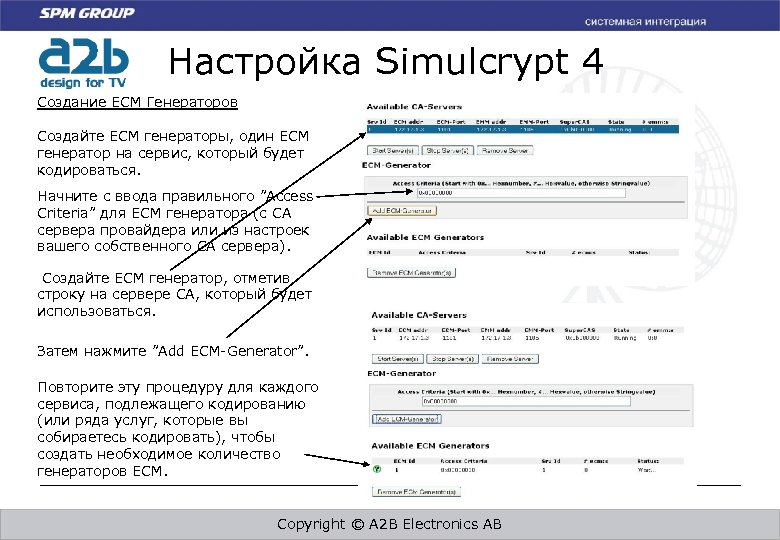

Настройка Simulcrypt 4 Создание ECM Генераторов Создайте ECM генераторы, один ECM генератор на сервис, который будет кодироваться. Начните с ввода правильного ”Access Criteria” для ECM генератора (с CA сервера провайдера или из настроек вашего собственного CA сервера). Создайте ECM генератор, отметив строку на сервере CA, который будет использоваться. Затем нажмите ”Add ECM-Generator”. Повторите эту процедуру для каждого сервиса, подлежащего кодированию (или ряда услуг, которые вы собираетесь кодировать), чтобы создать необходимое количество генераторов ECM. Copyright © A 2 B Electronics AB

Настройка Simulcrypt 4 Создание ECM Генераторов Создайте ECM генераторы, один ECM генератор на сервис, который будет кодироваться. Начните с ввода правильного ”Access Criteria” для ECM генератора (с CA сервера провайдера или из настроек вашего собственного CA сервера). Создайте ECM генератор, отметив строку на сервере CA, который будет использоваться. Затем нажмите ”Add ECM-Generator”. Повторите эту процедуру для каждого сервиса, подлежащего кодированию (или ряда услуг, которые вы собираетесь кодировать), чтобы создать необходимое количество генераторов ECM. Copyright © A 2 B Electronics AB

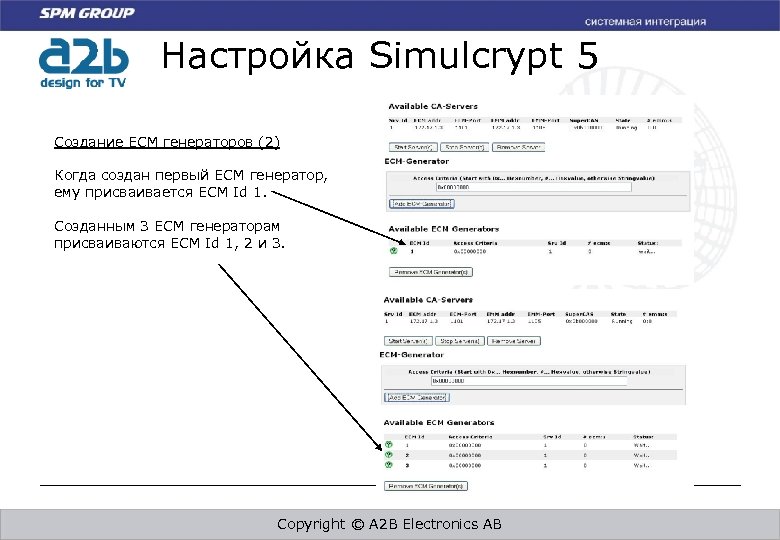

Настройка Simulcrypt 5 Создание ECM генераторов (2) Когда создан первый ECM генератор, ему присваивается ECM Id 1. Созданным 3 ECM генераторам присваиваются ECM Id 1, 2 и 3. Copyright © A 2 B Electronics AB

Настройка Simulcrypt 5 Создание ECM генераторов (2) Когда создан первый ECM генератор, ему присваивается ECM Id 1. Созданным 3 ECM генераторам присваиваются ECM Id 1, 2 и 3. Copyright © A 2 B Electronics AB

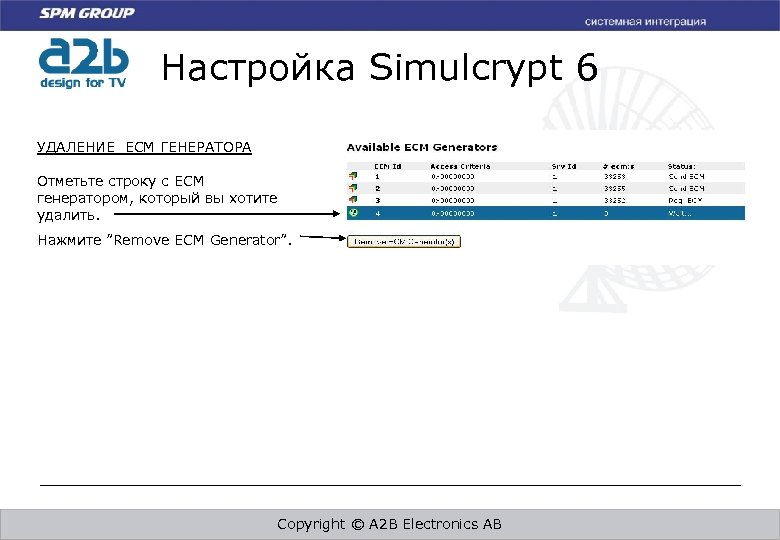

Настройка Simulcrypt 6 УДАЛЕНИЕ ECM ГЕНЕРАТОРА Отметьте строку с ECM генератором, который вы хотите удалить. Нажмите ”Remove ECM Generator”. Copyright © A 2 B Electronics AB

Настройка Simulcrypt 6 УДАЛЕНИЕ ECM ГЕНЕРАТОРА Отметьте строку с ECM генератором, который вы хотите удалить. Нажмите ”Remove ECM Generator”. Copyright © A 2 B Electronics AB

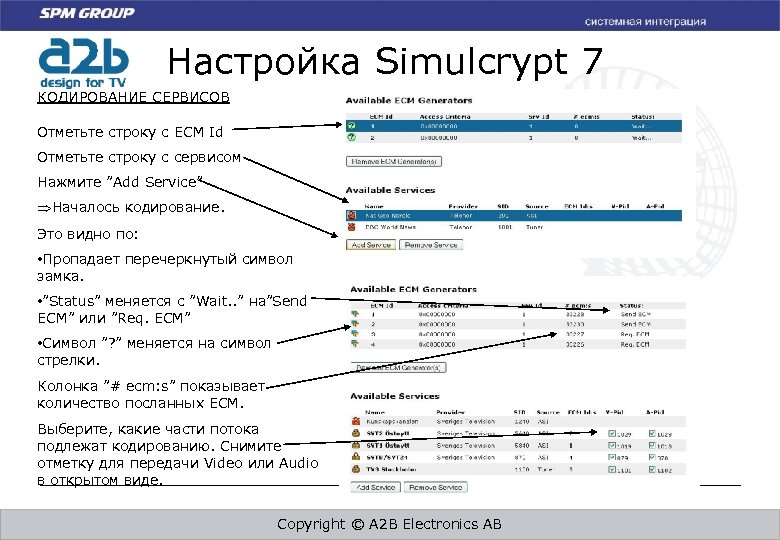

Настройка Simulcrypt 7 КОДИРОВАНИЕ СЕРВИСОВ Отметьте строку с ECM Id Отметьте строку с сервисом Нажмите ”Add Service” ÞНачалось кодирование. Это видно по: • Пропадает перечеркнутый символ замка. • ”Status” меняется с ”Wait. . ” на”Send ECM” или ”Req. ECM” • Символ ”? ” меняется на символ стрелки. Колонка ”# ecm: s” показывает количество посланных ECM. Выберите, какие части потока подлежат кодированию. Снимите отметку для передачи Video или Audio в открытом виде. Copyright © A 2 B Electronics AB

Настройка Simulcrypt 7 КОДИРОВАНИЕ СЕРВИСОВ Отметьте строку с ECM Id Отметьте строку с сервисом Нажмите ”Add Service” ÞНачалось кодирование. Это видно по: • Пропадает перечеркнутый символ замка. • ”Status” меняется с ”Wait. . ” на”Send ECM” или ”Req. ECM” • Символ ”? ” меняется на символ стрелки. Колонка ”# ecm: s” показывает количество посланных ECM. Выберите, какие части потока подлежат кодированию. Снимите отметку для передачи Video или Audio в открытом виде. Copyright © A 2 B Electronics AB

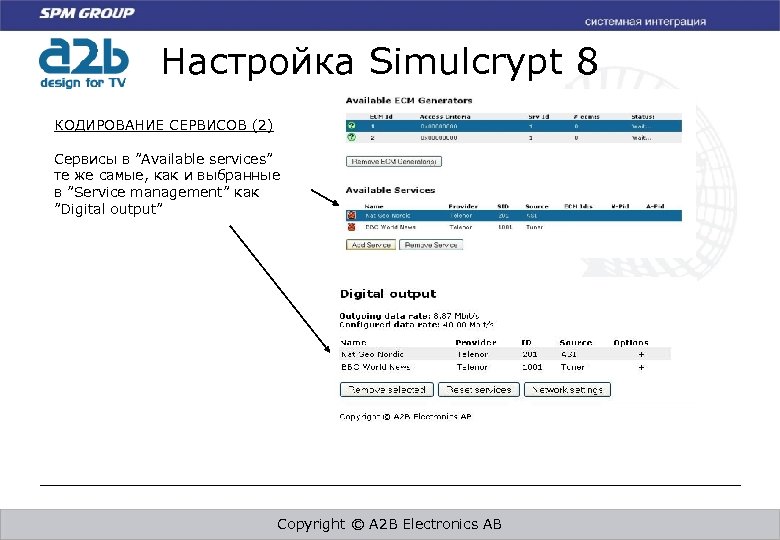

Настройка Simulcrypt 8 КОДИРОВАНИЕ СЕРВИСОВ (2) Сервисы в ”Available services” те же самые, как и выбранные в ”Service management” как ”Digital output” Copyright © A 2 B Electronics AB

Настройка Simulcrypt 8 КОДИРОВАНИЕ СЕРВИСОВ (2) Сервисы в ”Available services” те же самые, как и выбранные в ”Service management” как ”Digital output” Copyright © A 2 B Electronics AB

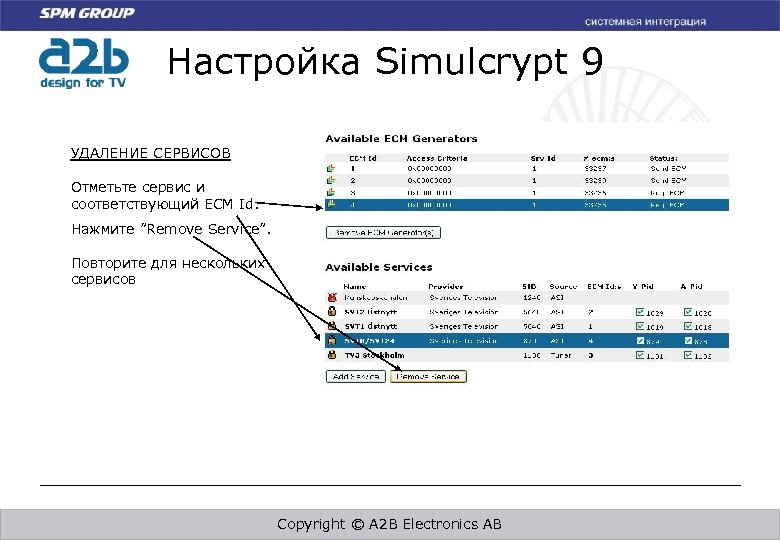

Настройка Simulcrypt 9 УДАЛЕНИЕ СЕРВИСОВ Отметьте сервис и соответствующий ECM Id. Нажмите ”Remove Service”. Повторите для нескольких сервисов Copyright © A 2 B Electronics AB

Настройка Simulcrypt 9 УДАЛЕНИЕ СЕРВИСОВ Отметьте сервис и соответствующий ECM Id. Нажмите ”Remove Service”. Повторите для нескольких сервисов Copyright © A 2 B Electronics AB

Ситема условного доступа (CA) и Simulcrypt Условный доступ, Шифрование, Кодирование, Simulcrypt Copyright © A 2 B Electronics AB

Ситема условного доступа (CA) и Simulcrypt Условный доступ, Шифрование, Кодирование, Simulcrypt Copyright © A 2 B Electronics AB

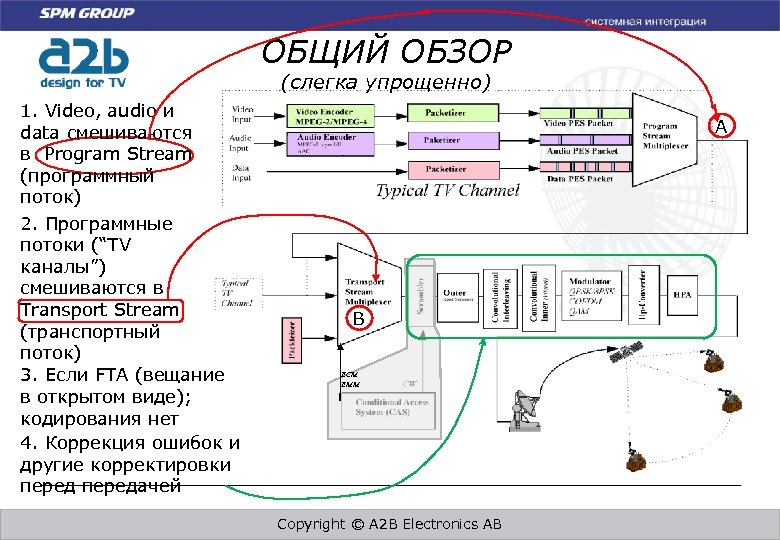

ОБЩИЙ ОБЗОР (слегка упрощенно) 1. Video, audio и data смешиваются в Program Stream (программный поток) 2. Программные потоки (“TV каналы”) смешиваются в Transport Stream (транспортный поток) 3. Если FTA (вещание в открытом виде); кодирования нет 4. Коррекция ошибок и другие корректировки передачей A B ECM EMM Copyright © A 2 B Electronics AB

ОБЩИЙ ОБЗОР (слегка упрощенно) 1. Video, audio и data смешиваются в Program Stream (программный поток) 2. Программные потоки (“TV каналы”) смешиваются в Transport Stream (транспортный поток) 3. Если FTA (вещание в открытом виде); кодирования нет 4. Коррекция ошибок и другие корректировки передачей A B ECM EMM Copyright © A 2 B Electronics AB

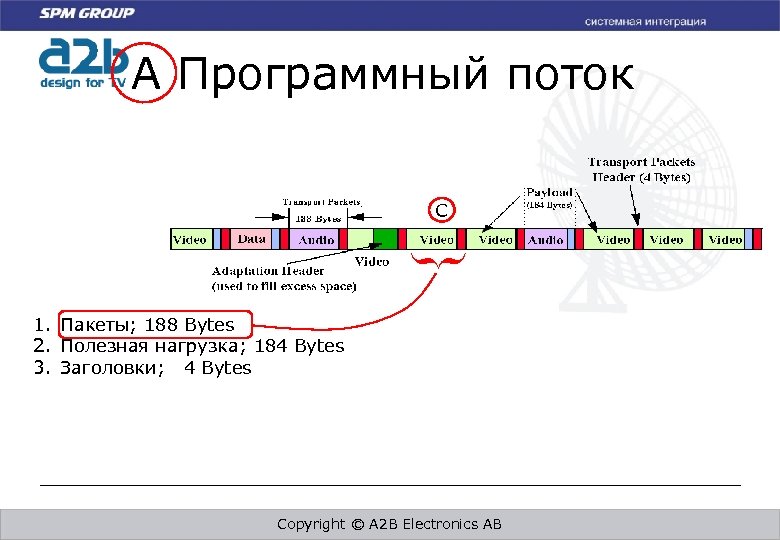

A Программный поток C } 1. Пакеты; 188 Bytes 2. Полезная нагрузка; 184 Bytes 3. Заголовки; 4 Bytes Copyright © A 2 B Electronics AB

A Программный поток C } 1. Пакеты; 188 Bytes 2. Полезная нагрузка; 184 Bytes 3. Заголовки; 4 Bytes Copyright © A 2 B Electronics AB

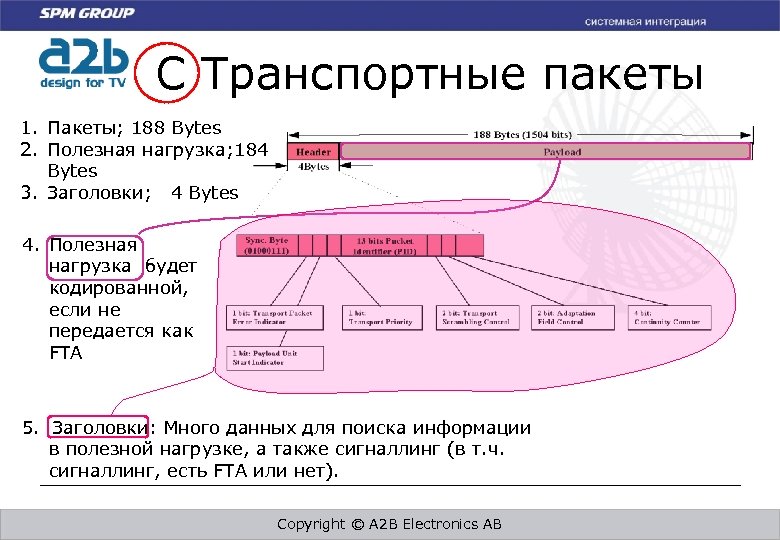

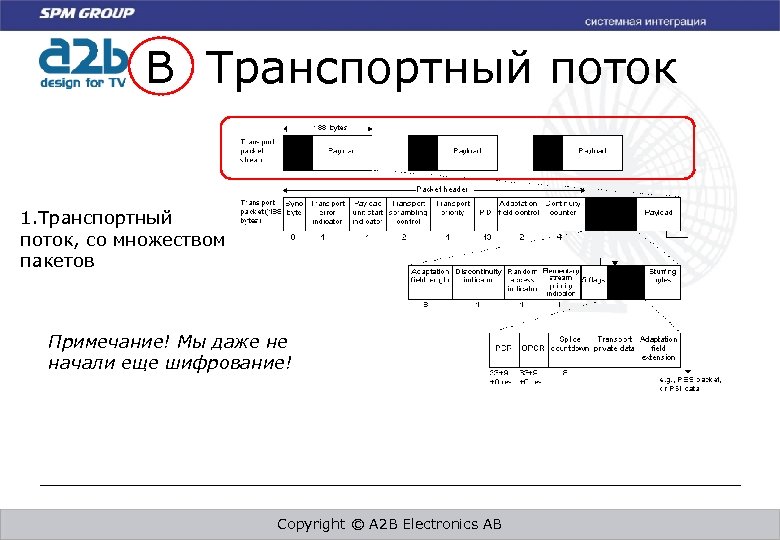

C Транспортные пакеты 1. Пакеты; 188 Bytes 2. Полезная нагрузка; 184 Bytes 3. Заголовки; 4 Bytes 4. Полезная нагрузка будет кодированной, если не передается как FTA 5. Заголовки: Много данных для поиска информации в полезной нагрузке, а также сигналлинг (в т. ч. сигналлинг, есть FTA или нет). Copyright © A 2 B Electronics AB

C Транспортные пакеты 1. Пакеты; 188 Bytes 2. Полезная нагрузка; 184 Bytes 3. Заголовки; 4 Bytes 4. Полезная нагрузка будет кодированной, если не передается как FTA 5. Заголовки: Много данных для поиска информации в полезной нагрузке, а также сигналлинг (в т. ч. сигналлинг, есть FTA или нет). Copyright © A 2 B Electronics AB

B Транспортный поток 1. Транспортный поток, со множеством пакетов Примечание! Мы даже не начали еще шифрование! Copyright © A 2 B Electronics AB

B Транспортный поток 1. Транспортный поток, со множеством пакетов Примечание! Мы даже не начали еще шифрование! Copyright © A 2 B Electronics AB

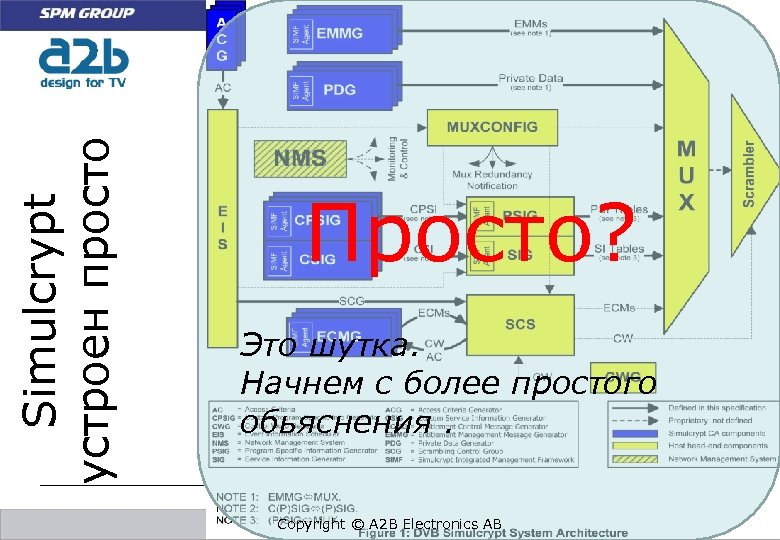

Simulcrypt устроен просто Просто? Это шутка. Начнем с более простого обьяснения. Copyright © A 2 B Electronics AB

Simulcrypt устроен просто Просто? Это шутка. Начнем с более простого обьяснения. Copyright © A 2 B Electronics AB

DVB Кодирование Давайте вначале вернемся к (еще более упрощенному) общему обзору. . . Satellite Up-link Terrestrial transmission ECM EMM Head End Cable TV / IP-TV HE Copyright © A 2 B Electronics AB

DVB Кодирование Давайте вначале вернемся к (еще более упрощенному) общему обзору. . . Satellite Up-link Terrestrial transmission ECM EMM Head End Cable TV / IP-TV HE Copyright © A 2 B Electronics AB

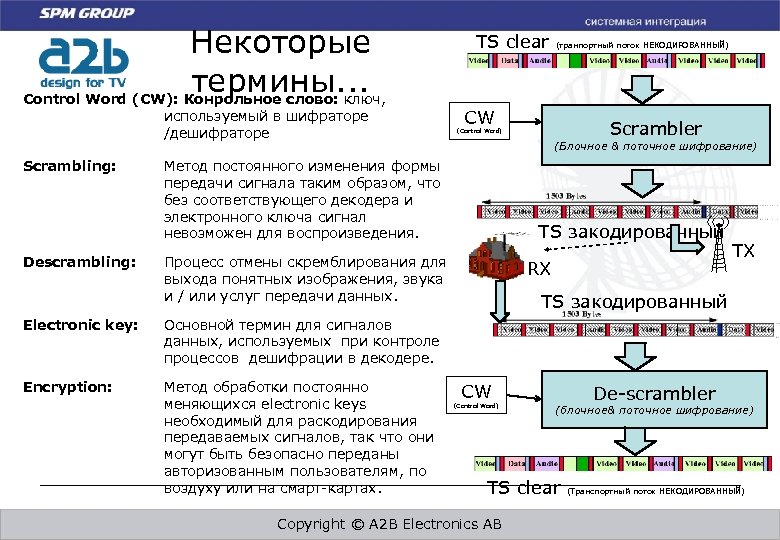

Некоторые термины. . . Control Word (CW): Конрольное слово: ключ, используемый в шифраторе /дешифраторе Scrambling: Descrambling: TS clear CW (Блочное & поточное шифрование) TS закодированный Процесс отмены скремблирования для выхода понятных изображения, звука и / или услуг передачи данных. Метод обработки постоянно меняющихся electronic keys необходимый для раскодирования передаваемых сигналов, так что они могут быть безопасно переданы авторизованным пользователям, по воздуху или на смарт-картах. RX TX TS закодированный Основной термин для сигналов данных, используемых при контроле процессов дешифрации в декодере. Encryption: Scrambler (Control Word) Метод постоянного изменения формы передачи сигнала таким образом, что без соответствующего декодера и электронного ключа сигнал невозможен для воспроизведения. Electronic key: (транпортный поток НЕКОДИРОВАННЫЙ) CW (Control Word) (блочное& поточное шифрование) TS clear Copyright © A 2 B Electronics AB De-scrambler (Транспортный поток НЕКОДИРОВАННЫЙ)

Некоторые термины. . . Control Word (CW): Конрольное слово: ключ, используемый в шифраторе /дешифраторе Scrambling: Descrambling: TS clear CW (Блочное & поточное шифрование) TS закодированный Процесс отмены скремблирования для выхода понятных изображения, звука и / или услуг передачи данных. Метод обработки постоянно меняющихся electronic keys необходимый для раскодирования передаваемых сигналов, так что они могут быть безопасно переданы авторизованным пользователям, по воздуху или на смарт-картах. RX TX TS закодированный Основной термин для сигналов данных, используемых при контроле процессов дешифрации в декодере. Encryption: Scrambler (Control Word) Метод постоянного изменения формы передачи сигнала таким образом, что без соответствующего декодера и электронного ключа сигнал невозможен для воспроизведения. Electronic key: (транпортный поток НЕКОДИРОВАННЫЙ) CW (Control Word) (блочное& поточное шифрование) TS clear Copyright © A 2 B Electronics AB De-scrambler (Транспортный поток НЕКОДИРОВАННЫЙ)

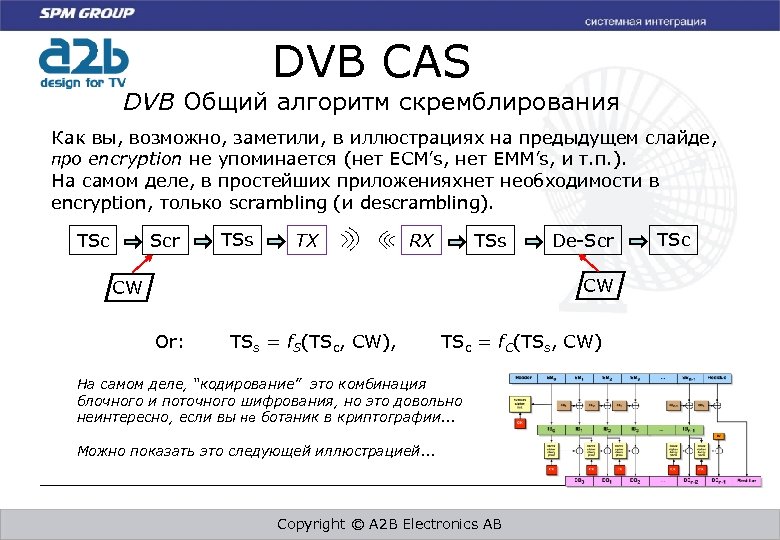

DVB CAS DVB Общий алгоритм скремблирования Как вы, возможно, заметили, в иллюстрациях на предыдущем слайде, про encryption не упоминается (нет ECM’s, нет EMM’s, и т. п. ). На самом деле, в простейших приложенияхнет необходимости в encryption, только scrambling (и descrambling). Scr TSc TSs TX TSs RX De-Scr CW CW Or: TSs = f. S(TSc, CW), TSc = f. C(TSs, CW) На самом деле, “кодирование” это комбинация блочного и поточного шифрования, но это довольно неинтересно, если вы не ботаник в криптографии. . . Можно показать это следующей иллюстрацией. . . Copyright © A 2 B Electronics AB TSc

DVB CAS DVB Общий алгоритм скремблирования Как вы, возможно, заметили, в иллюстрациях на предыдущем слайде, про encryption не упоминается (нет ECM’s, нет EMM’s, и т. п. ). На самом деле, в простейших приложенияхнет необходимости в encryption, только scrambling (и descrambling). Scr TSc TSs TX TSs RX De-Scr CW CW Or: TSs = f. S(TSc, CW), TSc = f. C(TSs, CW) На самом деле, “кодирование” это комбинация блочного и поточного шифрования, но это довольно неинтересно, если вы не ботаник в криптографии. . . Можно показать это следующей иллюстрацией. . . Copyright © A 2 B Electronics AB TSc

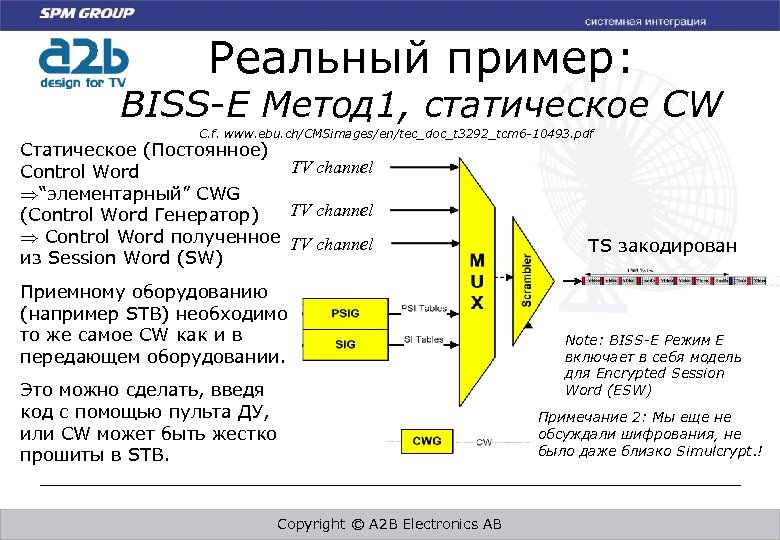

Реальный пример: BISS-E Метод 1, статическое CW C. f. www. ebu. ch/CMSimages/en/tec_doc_t 3292_tcm 6 -10493. pdf Статическое (Постоянное) TV channel Control Word Þ“элементарный” CWG TV channel (Control Word Генератор) Þ Control Word полученное TV channel из Session Word (SW) Приемному оборудованию (например STB) необходимо то же самое CW как и в передающем оборудовании. Это можно сделать, введя код с помощью пульта ДУ, или CW может быть жестко прошиты в STB. TS закодирован Note: BISS-E Режим E включает в себя модель для Encrypted Session Word (ESW) Примечание 2: Мы еще не обсуждали шифрования, не было даже близко Simulcrypt. ! Copyright © A 2 B Electronics AB

Реальный пример: BISS-E Метод 1, статическое CW C. f. www. ebu. ch/CMSimages/en/tec_doc_t 3292_tcm 6 -10493. pdf Статическое (Постоянное) TV channel Control Word Þ“элементарный” CWG TV channel (Control Word Генератор) Þ Control Word полученное TV channel из Session Word (SW) Приемному оборудованию (например STB) необходимо то же самое CW как и в передающем оборудовании. Это можно сделать, введя код с помощью пульта ДУ, или CW может быть жестко прошиты в STB. TS закодирован Note: BISS-E Режим E включает в себя модель для Encrypted Session Word (ESW) Примечание 2: Мы еще не обсуждали шифрования, не было даже близко Simulcrypt. ! Copyright © A 2 B Electronics AB

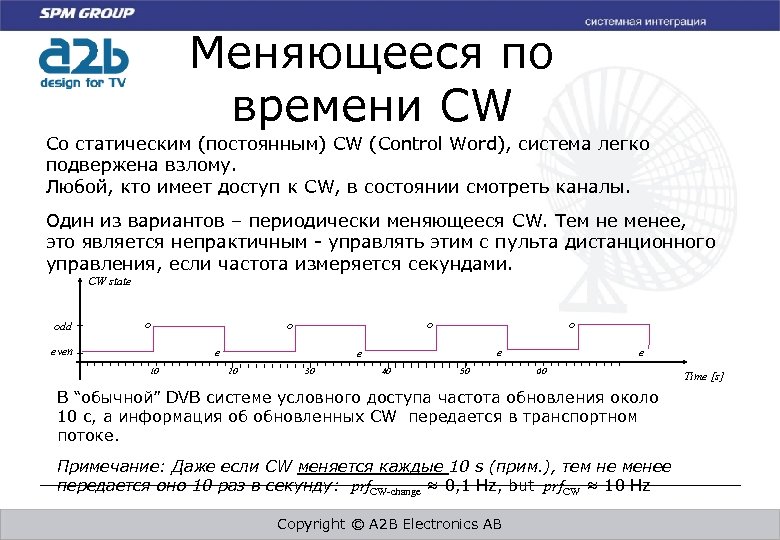

Меняющееся по времени CW Со статическим (постоянным) CW (Control Word), система легко подвержена взлому. Любой, кто имеет доступ к CW, в состоянии смотреть каналы. Один из вариантов – периодически меняющееся CW. Тем не менее, это является непрактичным - управлять этим с пульта дистанционного управления, если частота измеряется секундами. CW state odd o even e 10 o o o 20 30 e e e 40 50 60 В “обычной” DVB системе условного доступа частота обновления около 10 с, а информация об обновленных CW передается в транспортном потоке. Примечание: Даже если CW меняется каждые 10 s (прим. ), тем не менее передается оно 10 раз в секунду: prf. CW-change ≈ 0, 1 Hz, but prf. CW ≈ 10 Hz Copyright © A 2 B Electronics AB Time [s]

Меняющееся по времени CW Со статическим (постоянным) CW (Control Word), система легко подвержена взлому. Любой, кто имеет доступ к CW, в состоянии смотреть каналы. Один из вариантов – периодически меняющееся CW. Тем не менее, это является непрактичным - управлять этим с пульта дистанционного управления, если частота измеряется секундами. CW state odd o even e 10 o o o 20 30 e e e 40 50 60 В “обычной” DVB системе условного доступа частота обновления около 10 с, а информация об обновленных CW передается в транспортном потоке. Примечание: Даже если CW меняется каждые 10 s (прим. ), тем не менее передается оно 10 раз в секунду: prf. CW-change ≈ 0, 1 Hz, but prf. CW ≈ 10 Hz Copyright © A 2 B Electronics AB Time [s]

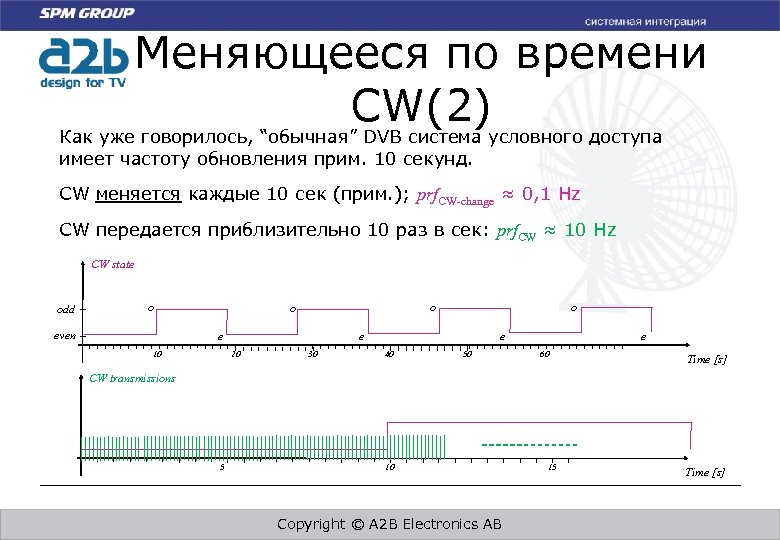

Меняющееся по времени CW(2) Как уже говорилось, “обычная” DVB система условного доступа имеет частоту обновления прим. 10 секунд. CW меняется каждые 10 сек (прим. ); prf. CW-change ≈ 0, 1 Hz CW передается приблизительно 10 раз в сек: prf. CW ≈ 10 Hz CW state odd o even o o e e e 20 10 o 30 40 50 e 60 Time [s] CW transmissions 5 10 Copyright © A 2 B Electronics AB 15 Time [s]

Меняющееся по времени CW(2) Как уже говорилось, “обычная” DVB система условного доступа имеет частоту обновления прим. 10 секунд. CW меняется каждые 10 сек (прим. ); prf. CW-change ≈ 0, 1 Hz CW передается приблизительно 10 раз в сек: prf. CW ≈ 10 Hz CW state odd o even o o e e e 20 10 o 30 40 50 e 60 Time [s] CW transmissions 5 10 Copyright © A 2 B Electronics AB 15 Time [s]

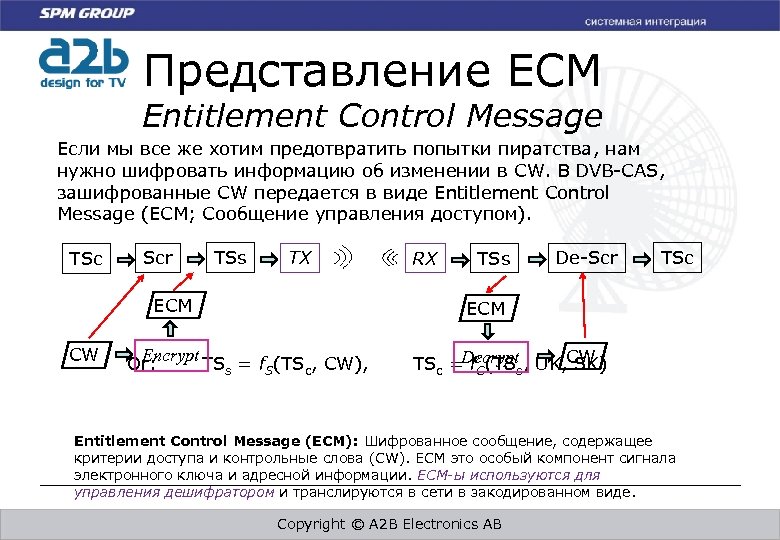

Представление ECM Entitlement Control Message Если мы все же хотим предотвратить попытки пиратства, нам нужно шифровать информацию об изменении в CW. В DVB-CAS, зашифрованные CW передается в виде Entitlement Control Message (ECM; Сообщение управления доступом). TSc Scr TSs TX ECM CW RX TSs De-Scr TSc ECM Encrypt TS = f (TS , CW), Or: s S c TSc =Decrypts, UK, CW f. C(TS SK) Entitlement Control Message (ECM): Шифрованное сообщение, содержащее критерии доступа и контрольные слова (CW). ECM это особый компонент сигнала электронного ключа и адресной информации. ECM-ы используются для управления дешифратором и транслируются в сети в закодированном виде. Copyright © A 2 B Electronics AB

Представление ECM Entitlement Control Message Если мы все же хотим предотвратить попытки пиратства, нам нужно шифровать информацию об изменении в CW. В DVB-CAS, зашифрованные CW передается в виде Entitlement Control Message (ECM; Сообщение управления доступом). TSc Scr TSs TX ECM CW RX TSs De-Scr TSc ECM Encrypt TS = f (TS , CW), Or: s S c TSc =Decrypts, UK, CW f. C(TS SK) Entitlement Control Message (ECM): Шифрованное сообщение, содержащее критерии доступа и контрольные слова (CW). ECM это особый компонент сигнала электронного ключа и адресной информации. ECM-ы используются для управления дешифратором и транслируются в сети в закодированном виде. Copyright © A 2 B Electronics AB

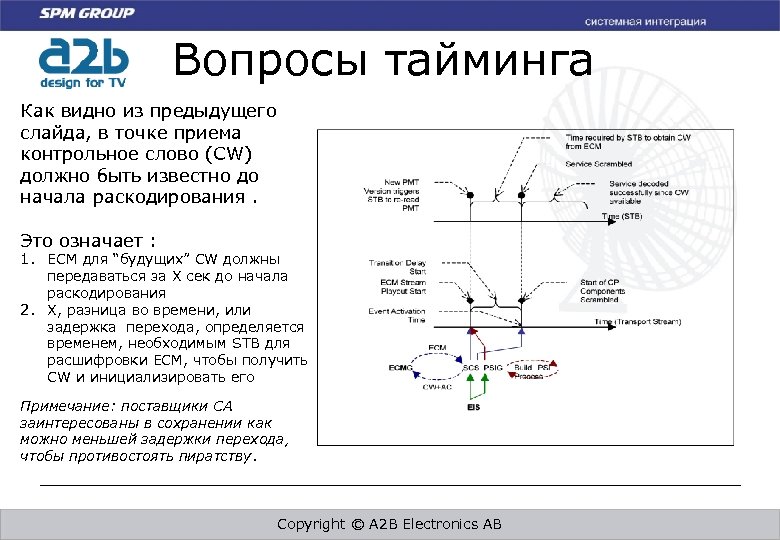

Вопросы тайминга Как видно из предыдущего слайда, в точке приема контрольное слово (CW) должно быть известно до начала раскодирования. Это означает : 1. ECM для “будущих” CW должны передаваться за X сек до начала раскодирования 2. X, разница во времени, или задержка перехода, определяется временем, необходимым STB для расшифровки ECM, чтобы получить CW и инициализировать его Примечание: поставщики CA заинтересованы в сохранении как можно меньшей задержки перехода, чтобы противостоять пиратству. Copyright © A 2 B Electronics AB

Вопросы тайминга Как видно из предыдущего слайда, в точке приема контрольное слово (CW) должно быть известно до начала раскодирования. Это означает : 1. ECM для “будущих” CW должны передаваться за X сек до начала раскодирования 2. X, разница во времени, или задержка перехода, определяется временем, необходимым STB для расшифровки ECM, чтобы получить CW и инициализировать его Примечание: поставщики CA заинтересованы в сохранении как можно меньшей задержки перехода, чтобы противостоять пиратству. Copyright © A 2 B Electronics AB

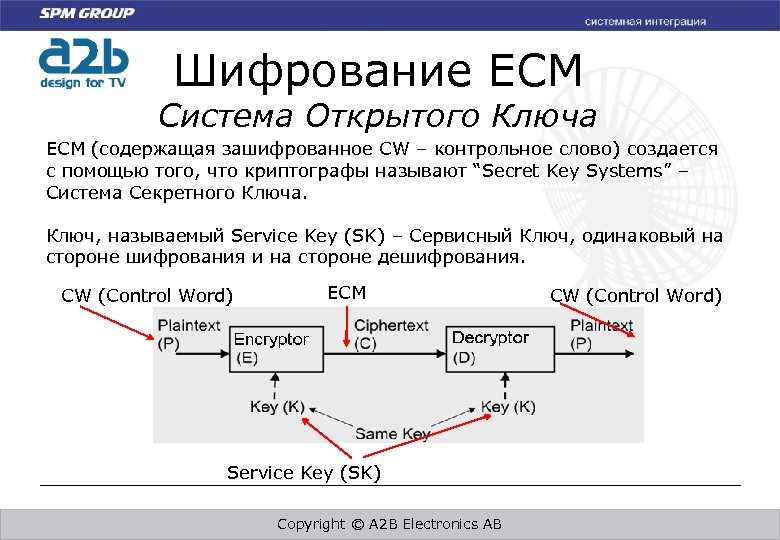

Шифрование ECM Система Открытого Ключа ECM (содержащая зашифрованное CW – контрольное слово) создается с помощью того, что криптографы называют “Secret Key Systems” – Система Секретного Ключа. Ключ, называемый Service Key (SK) – Сервисный Ключ, одинаковый на стороне шифрования и на стороне дешифрования. CW (Control Word) ECM Service Key (SK) Copyright © A 2 B Electronics AB CW (Control Word)

Шифрование ECM Система Открытого Ключа ECM (содержащая зашифрованное CW – контрольное слово) создается с помощью того, что криптографы называют “Secret Key Systems” – Система Секретного Ключа. Ключ, называемый Service Key (SK) – Сервисный Ключ, одинаковый на стороне шифрования и на стороне дешифрования. CW (Control Word) ECM Service Key (SK) Copyright © A 2 B Electronics AB CW (Control Word)

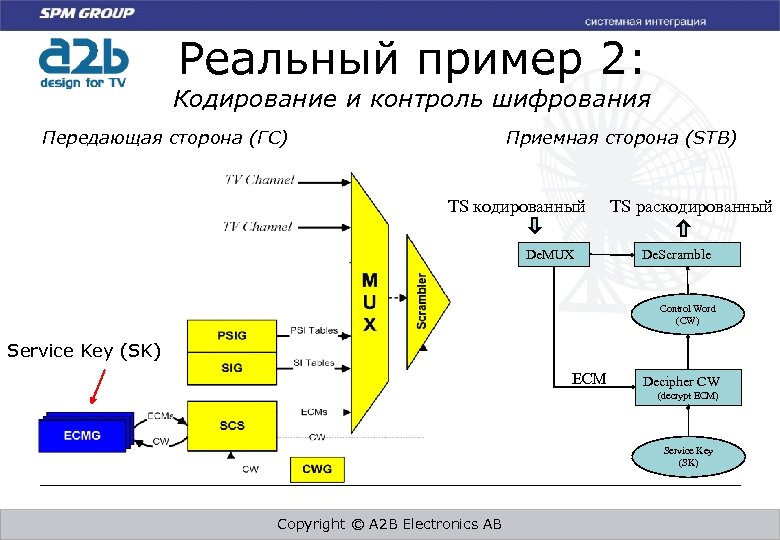

Реальный пример 2: Кодирование и контроль шифрования Приемная сторона (STB) Передающая сторона (ГС) TS кодированный De. MUX TS раскодированный De. Scramble Control Word (CW) Service Key (SK) ECM Decipher CW (decrypt ECM) Service Key (SK) Copyright © A 2 B Electronics AB

Реальный пример 2: Кодирование и контроль шифрования Приемная сторона (STB) Передающая сторона (ГС) TS кодированный De. MUX TS раскодированный De. Scramble Control Word (CW) Service Key (SK) ECM Decipher CW (decrypt ECM) Service Key (SK) Copyright © A 2 B Electronics AB

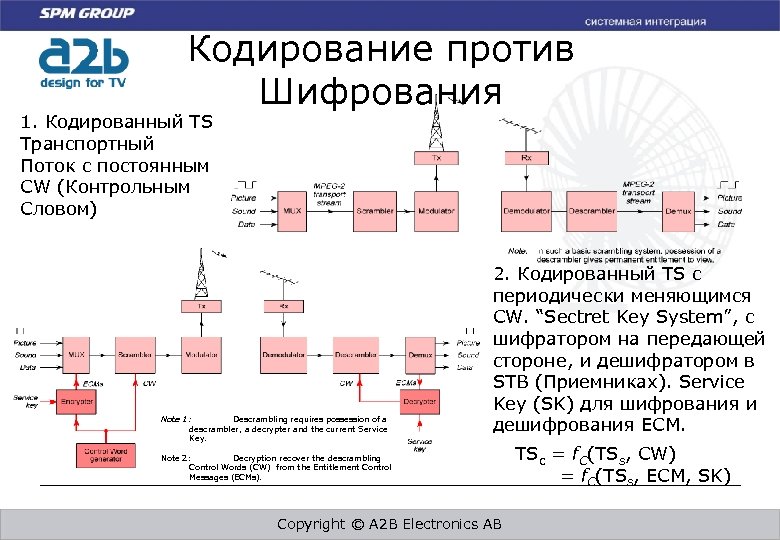

Кодирование против Шифрования 1. Кодированный TS Транспортный Поток с постоянным CW (Контрольным Словом) Note 1: Descrambling requires possession of a descrambler, a decrypter and the current Service Key. 2. Кодированный TS с периодически меняющимся CW. “Sectret Key System”, с шифратором на передающей стороне, и дешифратором в STB (Приемниках). Service Key (SK) для шифрования и дешифрования ECM. Note 2: Decryption recover the descrambling Control Words (CW) from the Entitlement Control Messages (ECMs). Copyright © A 2 B Electronics AB TSc = f. C(TSs, CW) = f. C(TSs, ECM, SK)

Кодирование против Шифрования 1. Кодированный TS Транспортный Поток с постоянным CW (Контрольным Словом) Note 1: Descrambling requires possession of a descrambler, a decrypter and the current Service Key. 2. Кодированный TS с периодически меняющимся CW. “Sectret Key System”, с шифратором на передающей стороне, и дешифратором в STB (Приемниках). Service Key (SK) для шифрования и дешифрования ECM. Note 2: Decryption recover the descrambling Control Words (CW) from the Entitlement Control Messages (ECMs). Copyright © A 2 B Electronics AB TSc = f. C(TSs, CW) = f. C(TSs, ECM, SK)

И это все? Хорошо, теперь мы можем передавать кодированный TS, а также ECM, которая дает возможность приемнику воссоздать Контрольное Слово (CW), до тех пор, пока у вас есть доступ к Сервисному Ключу (SK). Так зачем продолжать? На это есть пара причин: 1. Может быть, вы хотели бы предоставить разным абонентам права доступа к разным программам? Вот когда используются EMM. 2. Тем не менее мы еще не видели Simulcrypt! (Но это придет, чуть позже …) 3. Simul. Crypt использует более 2 систем шифрования одновременно. Copyright © A 2 B Electronics AB

И это все? Хорошо, теперь мы можем передавать кодированный TS, а также ECM, которая дает возможность приемнику воссоздать Контрольное Слово (CW), до тех пор, пока у вас есть доступ к Сервисному Ключу (SK). Так зачем продолжать? На это есть пара причин: 1. Может быть, вы хотели бы предоставить разным абонентам права доступа к разным программам? Вот когда используются EMM. 2. Тем не менее мы еще не видели Simulcrypt! (Но это придет, чуть позже …) 3. Simul. Crypt использует более 2 систем шифрования одновременно. Copyright © A 2 B Electronics AB

EMM Сообщение условного доступа Entitlement Management Message (EMM –Сообщение условного доступа): Сообщение, разрешающее зрителю раскодировать сервис. EMM это особый компонент сигнала электронного ключа и адресной информации. EMMы используются, чтобы включить/выключить индивидуальные декодеры или группы декодеров (? )и передаются по сети в зашифрованном виде. Обратите внимание на разницу между EMM и ECM: • EMM: Сообщение, разрешающее зрителю раскодировать сервис. • ECM: Криптограмма контрольного слова (CW), которое используется для управления декодером. Это также означает, что ECM-ы могут транслироваться для всех абонентов, тогда как EMM-ы являются «индивидуальными" для каждого абонента (или группы). Copyright © A 2 B Electronics AB

EMM Сообщение условного доступа Entitlement Management Message (EMM –Сообщение условного доступа): Сообщение, разрешающее зрителю раскодировать сервис. EMM это особый компонент сигнала электронного ключа и адресной информации. EMMы используются, чтобы включить/выключить индивидуальные декодеры или группы декодеров (? )и передаются по сети в зашифрованном виде. Обратите внимание на разницу между EMM и ECM: • EMM: Сообщение, разрешающее зрителю раскодировать сервис. • ECM: Криптограмма контрольного слова (CW), которое используется для управления декодером. Это также означает, что ECM-ы могут транслироваться для всех абонентов, тогда как EMM-ы являются «индивидуальными" для каждого абонента (или группы). Copyright © A 2 B Electronics AB

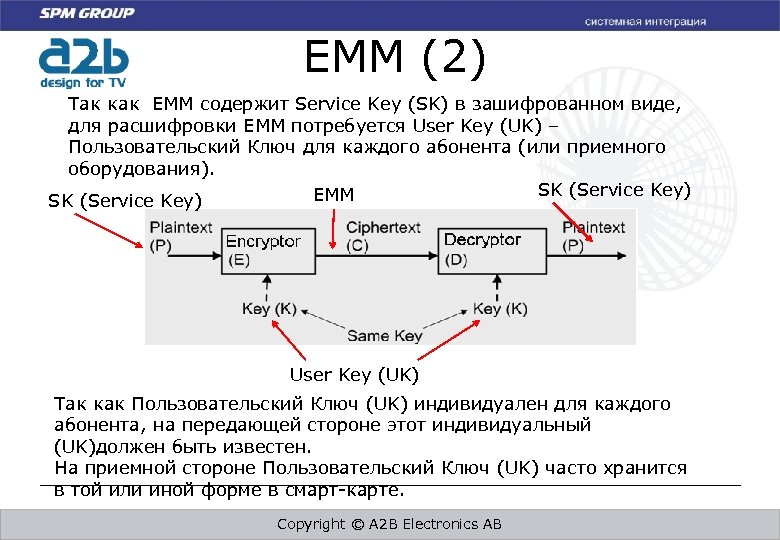

EMM (2) Так как EMM содержит Service Key (SK) в зашифрованном виде, для расшифровки EMM потребуется User Key (UK) – Пользовательский Ключ для каждого абонента (или приемного оборудования). SK (Service Key) EMM SK (Service Key) User Key (UK) Так как Пользовательский Ключ (UK) индивидуален для каждого абонента, на передающей стороне этот индивидуальный (UK)должен быть известен. На приемной стороне Пользовательский Ключ (UK) часто хранится в той или иной форме в смарт-карте. Copyright © A 2 B Electronics AB

EMM (2) Так как EMM содержит Service Key (SK) в зашифрованном виде, для расшифровки EMM потребуется User Key (UK) – Пользовательский Ключ для каждого абонента (или приемного оборудования). SK (Service Key) EMM SK (Service Key) User Key (UK) Так как Пользовательский Ключ (UK) индивидуален для каждого абонента, на передающей стороне этот индивидуальный (UK)должен быть известен. На приемной стороне Пользовательский Ключ (UK) часто хранится в той или иной форме в смарт-карте. Copyright © A 2 B Electronics AB

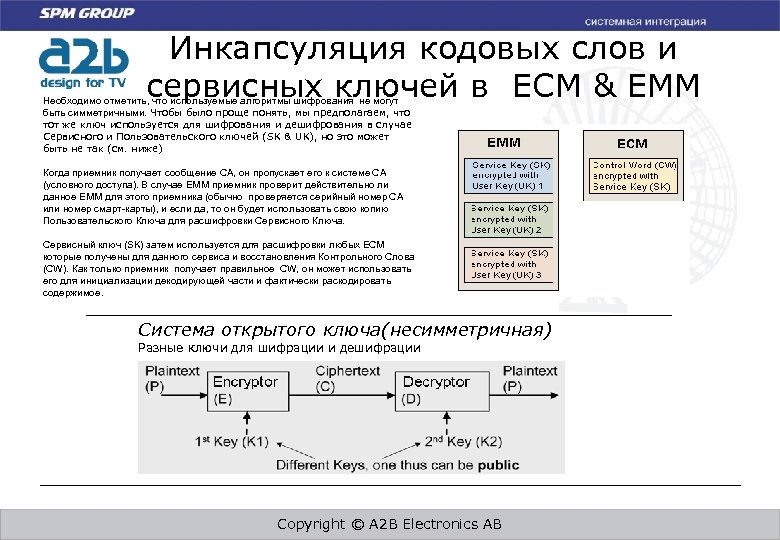

Инкапсуляция кодовых слов и сервисных ключей в ECM & EMM Необходимо отметить, что используемые алгоритмы шифрования не могут быть симметричными. Чтобы было проще понять, мы предполагаем, что тот же ключ используется для шифрования и дешифрования в случае Сервисного и Пользовательского ключей (SK & UK), но это может быть не так (см. ниже) Когда приемник получает сообщение СА, он пропускает его к системе CA (условного доступа). В случае EMM приемник проверит действительно ли данное EMM для этого приемника (обычно проверяется серийный номер CA или номер смарт-карты), и если да, то он будет использовать свою копию Пользовательского Ключа для расшифровки Сервисного Ключа. Сервисный ключ (SK) затем используется для расшифровки любых ECM которые получены для данного сервиса и восстановления Контрольного Слова (CW). Как только приемник получает правильное CW, он может использовать его для инициализации декодирующей части и фактически раскодировать содержимое. Система открытого ключа(несимметричная) Разные ключи для шифрации и дешифрации Copyright © A 2 B Electronics AB

Инкапсуляция кодовых слов и сервисных ключей в ECM & EMM Необходимо отметить, что используемые алгоритмы шифрования не могут быть симметричными. Чтобы было проще понять, мы предполагаем, что тот же ключ используется для шифрования и дешифрования в случае Сервисного и Пользовательского ключей (SK & UK), но это может быть не так (см. ниже) Когда приемник получает сообщение СА, он пропускает его к системе CA (условного доступа). В случае EMM приемник проверит действительно ли данное EMM для этого приемника (обычно проверяется серийный номер CA или номер смарт-карты), и если да, то он будет использовать свою копию Пользовательского Ключа для расшифровки Сервисного Ключа. Сервисный ключ (SK) затем используется для расшифровки любых ECM которые получены для данного сервиса и восстановления Контрольного Слова (CW). Как только приемник получает правильное CW, он может использовать его для инициализации декодирующей части и фактически раскодировать содержимое. Система открытого ключа(несимметричная) Разные ключи для шифрации и дешифрации Copyright © A 2 B Electronics AB

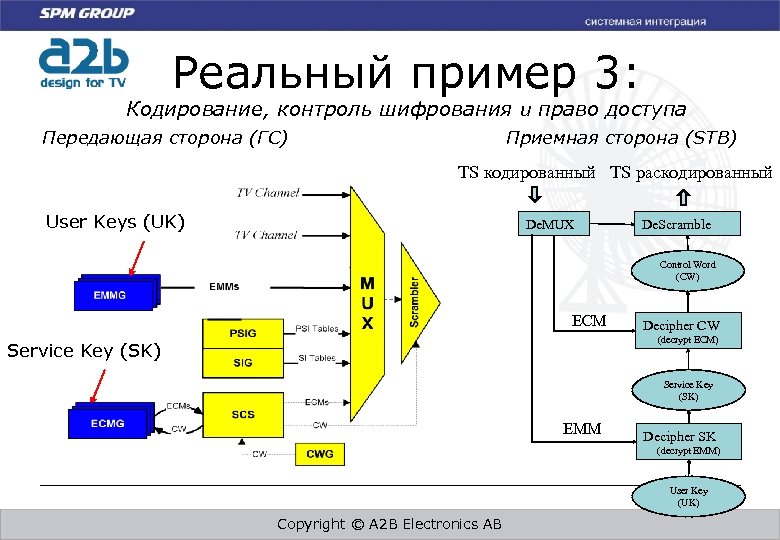

Реальный пример 3: Кодирование, контроль шифрования и право доступа Приемная сторона (STB) Передающая сторона (ГС) TS кодированный TS раскодированный User Keys (UK) De. MUX De. Scramble Control Word (CW) ECM Decipher CW (decrypt ECM) Service Key (SK) EMM Decipher SK (decrypt EMM) User Key (UK) Copyright © A 2 B Electronics AB

Реальный пример 3: Кодирование, контроль шифрования и право доступа Приемная сторона (STB) Передающая сторона (ГС) TS кодированный TS раскодированный User Keys (UK) De. MUX De. Scramble Control Word (CW) ECM Decipher CW (decrypt ECM) Service Key (SK) EMM Decipher SK (decrypt EMM) User Key (UK) Copyright © A 2 B Electronics AB

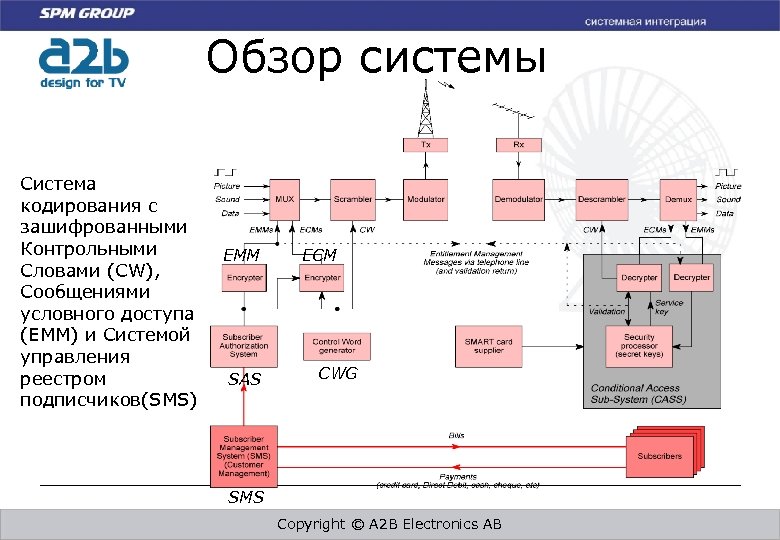

Обзор системы Система кодирования с зашифрованными Контрольными Словами (CW), Сообщениями условного доступа (EMM) и Системой управления реестром подписчиков(SMS) EMM SAS ECM CWG SMS Copyright © A 2 B Electronics AB

Обзор системы Система кодирования с зашифрованными Контрольными Словами (CW), Сообщениями условного доступа (EMM) и Системой управления реестром подписчиков(SMS) EMM SAS ECM CWG SMS Copyright © A 2 B Electronics AB

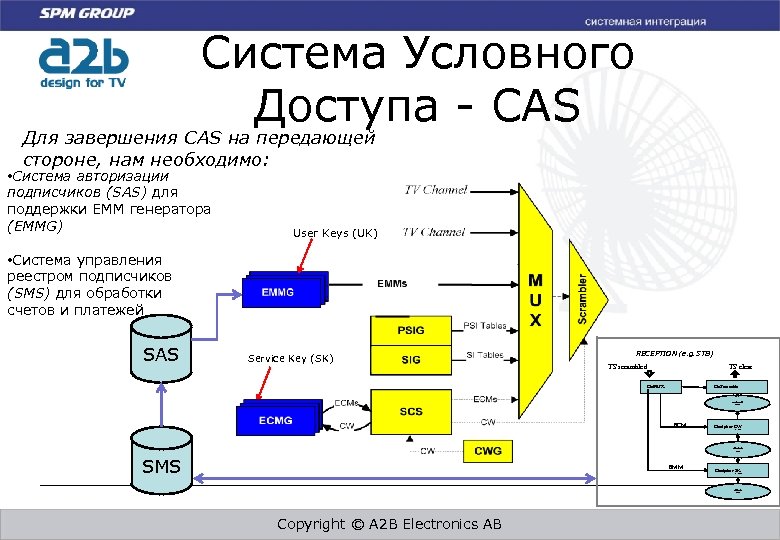

Система Условного Доступа - CAS Для завершения CAS на передающей стороне, нам необходимо: • Система авторизации подписчиков (SAS) для поддержки EMM генератора (EMMG) User Keys (UK) • Система управления реестром подписчиков (SMS) для обработки счетов и платежей SAS Service Key (SK) RECEPTION (e. g. STB) TS scrambled TS clear De. MUX De. Scramble Control Word (CW) ECM Decipher CW (decrypt ECM) Service Key (SK) SMS EMM Decipher SK (decrypt EMM) User Key (UK) Copyright © A 2 B Electronics AB

Система Условного Доступа - CAS Для завершения CAS на передающей стороне, нам необходимо: • Система авторизации подписчиков (SAS) для поддержки EMM генератора (EMMG) User Keys (UK) • Система управления реестром подписчиков (SMS) для обработки счетов и платежей SAS Service Key (SK) RECEPTION (e. g. STB) TS scrambled TS clear De. MUX De. Scramble Control Word (CW) ECM Decipher CW (decrypt ECM) Service Key (SK) SMS EMM Decipher SK (decrypt EMM) User Key (UK) Copyright © A 2 B Electronics AB

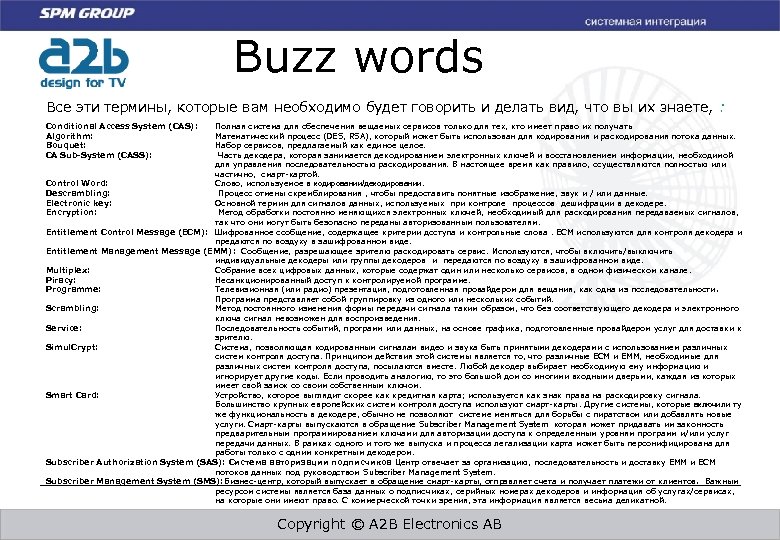

Buzz words Все эти термины, которые вам необходимо будет говорить и делать вид, что вы их знаете, : Conditional Access System (CAS): Algorithm: Bouquet: CA Sub-System (CASS): Полная система для обеспечения вещаемых сервисов только для тех, кто имеет право их получать Математический процесс (DES, RSA), который может быть использован для кодирования и раскодирования потока данных. Набор сервисов, предлагаемый как единое целое. Часть декодера, которая занимается декодированием электронных ключей и восстановлением информации, необходимой для управления последовательностью раскодирования. В настоящее время как правило, осуществляются полностью или частично, смарт-картой. Control Word: Слово, используемое в кодировании/декодировании. Descrambling: Процесс отмены скремблирования , чтобы предоставить понятные изображение, звук и / или данные. Electronic key: Основной термин для сигналов данных, используемых при контроле процессов дешифрации в декодере. Encryption: Метод обработки постоянно меняющихся электронных ключей, необходимый для раскодирования передаваемых сигналов, так что они могут быть безопасно переданы авторизованным пользователям. Entitlement Control Message (ECM): Шифрованное сообщение, содержащее критерии доступа и контрольные слова. ECM используются для контроля декодера и предаются по воздуху в зашифрованном виде. Entitlement Management Message (EMM): Сообщение, разрешающее зрителю раскодировать сервис. Используются, чтобы включить/выключить индивидуальные декодеры или группы декодеров и передаются по воздуху в зашифрованном виде. Multiplex: Собрание всех цифровых данных, которые содержат один или несколько сервисов, в одном физическом канале. Piracy: Несанкционированный доступ к контролируемой программе. Programme: Телевизионная (или радио) презентация, подготовленная провайдером для вещания, как одна из последовательности. Программа представляет собой группировку из одного или нескольких событий. Scrambling: Метод постоянного изменения формы передачи сигнала таким образом, что без соответствующего декодера и электронного ключа сигнал невозможен для воспроизведения. Service: Последовательность событий, программ или данных, на основе графика, подготовленные провайдером услуг для доставки к зрителю. Simul. Crypt: Система, позволяющая кодированным сигналам видео и звука быть принятыми декодерами с использованием различных систем контроля доступа. Принципом действия этой системы является то, что различные ECM и ЕММ, необходимые для различных систем контроля доступа, посылаются вместе. Любой декодер выбирает необходимую ему информацию и игнорирует другие коды. Если проводить аналогию, то это большой дом со многими входными дверьми, каждая из которых имеет свой замок со своим собственным ключом. Smart Card: Устройство, которое выглядит скорее как кредитная карта; используется как знак права на раскодировку сигнала. Большинство крупных европейских систем контроля доступа используют смарт-карты. Другие системы, которые включили ту же функциональность в декодере, обычно не позволяют системе меняться для борьбы с пиратством или добавлять новые услуги. Смарт-карты выпускаются в обращение Subscriber Management System которая может придавать им законность предварительным программированием ключами для авторизации доступа к определенным уровням программ и/или услуг передачи данных. В рамках одного и того же выпуска и процесса легализации карта может быть персонифицирована для работы только с одним конкретным декодером. Subscriber Authorization System (SAS): Система авторизации подписчиков Центр отвечает за организацию, последовательность и доставку EMM и ECM потоков данных под руководством Subscriber Management System (SMS): Бизнес-центр, который выпускает в обращение смарт-карты, отправляет счета и получает платежи от клиентов. Важным ресурсом системы является база данных о подписчиках, серийных номерах декодеров и информация об услугах/сервисах, на которые они имеют право. С коммерческой точки зрения, эта информация является весьма деликатной. Copyright © A 2 B Electronics AB

Buzz words Все эти термины, которые вам необходимо будет говорить и делать вид, что вы их знаете, : Conditional Access System (CAS): Algorithm: Bouquet: CA Sub-System (CASS): Полная система для обеспечения вещаемых сервисов только для тех, кто имеет право их получать Математический процесс (DES, RSA), который может быть использован для кодирования и раскодирования потока данных. Набор сервисов, предлагаемый как единое целое. Часть декодера, которая занимается декодированием электронных ключей и восстановлением информации, необходимой для управления последовательностью раскодирования. В настоящее время как правило, осуществляются полностью или частично, смарт-картой. Control Word: Слово, используемое в кодировании/декодировании. Descrambling: Процесс отмены скремблирования , чтобы предоставить понятные изображение, звук и / или данные. Electronic key: Основной термин для сигналов данных, используемых при контроле процессов дешифрации в декодере. Encryption: Метод обработки постоянно меняющихся электронных ключей, необходимый для раскодирования передаваемых сигналов, так что они могут быть безопасно переданы авторизованным пользователям. Entitlement Control Message (ECM): Шифрованное сообщение, содержащее критерии доступа и контрольные слова. ECM используются для контроля декодера и предаются по воздуху в зашифрованном виде. Entitlement Management Message (EMM): Сообщение, разрешающее зрителю раскодировать сервис. Используются, чтобы включить/выключить индивидуальные декодеры или группы декодеров и передаются по воздуху в зашифрованном виде. Multiplex: Собрание всех цифровых данных, которые содержат один или несколько сервисов, в одном физическом канале. Piracy: Несанкционированный доступ к контролируемой программе. Programme: Телевизионная (или радио) презентация, подготовленная провайдером для вещания, как одна из последовательности. Программа представляет собой группировку из одного или нескольких событий. Scrambling: Метод постоянного изменения формы передачи сигнала таким образом, что без соответствующего декодера и электронного ключа сигнал невозможен для воспроизведения. Service: Последовательность событий, программ или данных, на основе графика, подготовленные провайдером услуг для доставки к зрителю. Simul. Crypt: Система, позволяющая кодированным сигналам видео и звука быть принятыми декодерами с использованием различных систем контроля доступа. Принципом действия этой системы является то, что различные ECM и ЕММ, необходимые для различных систем контроля доступа, посылаются вместе. Любой декодер выбирает необходимую ему информацию и игнорирует другие коды. Если проводить аналогию, то это большой дом со многими входными дверьми, каждая из которых имеет свой замок со своим собственным ключом. Smart Card: Устройство, которое выглядит скорее как кредитная карта; используется как знак права на раскодировку сигнала. Большинство крупных европейских систем контроля доступа используют смарт-карты. Другие системы, которые включили ту же функциональность в декодере, обычно не позволяют системе меняться для борьбы с пиратством или добавлять новые услуги. Смарт-карты выпускаются в обращение Subscriber Management System которая может придавать им законность предварительным программированием ключами для авторизации доступа к определенным уровням программ и/или услуг передачи данных. В рамках одного и того же выпуска и процесса легализации карта может быть персонифицирована для работы только с одним конкретным декодером. Subscriber Authorization System (SAS): Система авторизации подписчиков Центр отвечает за организацию, последовательность и доставку EMM и ECM потоков данных под руководством Subscriber Management System (SMS): Бизнес-центр, который выпускает в обращение смарт-карты, отправляет счета и получает платежи от клиентов. Важным ресурсом системы является база данных о подписчиках, серийных номерах декодеров и информация об услугах/сервисах, на которые они имеют право. С коммерческой точки зрения, эта информация является весьма деликатной. Copyright © A 2 B Electronics AB

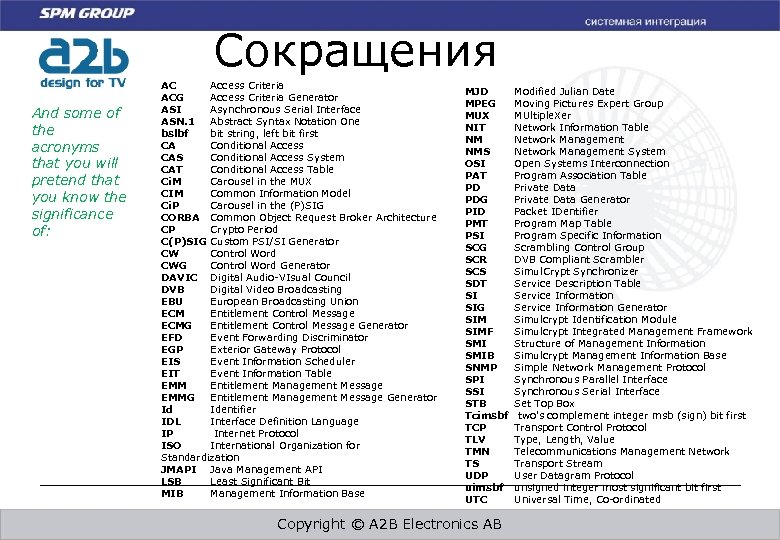

Сокращения And some of the acronyms that you will pretend that you know the significance of: AC Access Criteria ACG Access Criteria Generator ASI Asynchronous Serial Interface ASN. 1 Abstract Syntax Notation One bslbf bit string, left bit first CA Conditional Access CAS Conditional Access System CAT Conditional Access Table Ci. M Carousel in the MUX CIM Common Information Model Ci. P Carousel in the (P)SIG CORBA Common Object Request Broker Architecture CP Crypto Period C(P)SIG Custom PSI/SI Generator CW Control Word CWG Control Word Generator DAVIC Digital Audio-VIsual Council DVB Digital Video Broadcasting EBU European Broadcasting Union ECM Entitlement Control Message ECMG Entitlement Control Message Generator EFD Event Forwarding Discriminator EGP Exterior Gateway Protocol EIS Event Information Scheduler EIT Event Information Table EMM Entitlement Management Message EMMG Entitlement Management Message Generator Id Identifier IDL Interface Definition Language IP Internet Protocol ISO International Organization for Standardization JMAPI Java Management API LSB Least Significant Bit MIB Management Information Base MJD MPEG MUX NIT NM NMS OSI PAT PD PDG PID PMT PSI SCG SCR SCS SDT SI SIG SIMF SMIB SNMP SPI SSI STB Tcimsbf TCP TLV TMN TS UDP uimsbf UTC Copyright © A 2 B Electronics AB Modified Julian Date Moving Pictures Expert Group MUltiple. Xer Network Information Table Network Management System Open Systems Interconnection Program Association Table Private Data Generator Packet IDentifier Program Map Table Program Specific Information Scrambling Control Group DVB Compliant Scrambler Simul. Crypt Synchronizer Service Description Table Service Information Generator Simulcrypt Identification Module Simulcrypt Integrated Management Framework Structure of Management Information Simulcrypt Management Information Base Simple Network Management Protocol Synchronous Parallel Interface Synchronous Serial Interface Set Top Box two's complement integer msb (sign) bit first Transport Control Protocol Type, Length, Value Telecommunications Management Network Transport Stream User Datagram Protocol unsigned integer most significant bit first Universal Time, Co-ordinated

Сокращения And some of the acronyms that you will pretend that you know the significance of: AC Access Criteria ACG Access Criteria Generator ASI Asynchronous Serial Interface ASN. 1 Abstract Syntax Notation One bslbf bit string, left bit first CA Conditional Access CAS Conditional Access System CAT Conditional Access Table Ci. M Carousel in the MUX CIM Common Information Model Ci. P Carousel in the (P)SIG CORBA Common Object Request Broker Architecture CP Crypto Period C(P)SIG Custom PSI/SI Generator CW Control Word CWG Control Word Generator DAVIC Digital Audio-VIsual Council DVB Digital Video Broadcasting EBU European Broadcasting Union ECM Entitlement Control Message ECMG Entitlement Control Message Generator EFD Event Forwarding Discriminator EGP Exterior Gateway Protocol EIS Event Information Scheduler EIT Event Information Table EMM Entitlement Management Message EMMG Entitlement Management Message Generator Id Identifier IDL Interface Definition Language IP Internet Protocol ISO International Organization for Standardization JMAPI Java Management API LSB Least Significant Bit MIB Management Information Base MJD MPEG MUX NIT NM NMS OSI PAT PD PDG PID PMT PSI SCG SCR SCS SDT SI SIG SIMF SMIB SNMP SPI SSI STB Tcimsbf TCP TLV TMN TS UDP uimsbf UTC Copyright © A 2 B Electronics AB Modified Julian Date Moving Pictures Expert Group MUltiple. Xer Network Information Table Network Management System Open Systems Interconnection Program Association Table Private Data Generator Packet IDentifier Program Map Table Program Specific Information Scrambling Control Group DVB Compliant Scrambler Simul. Crypt Synchronizer Service Description Table Service Information Generator Simulcrypt Identification Module Simulcrypt Integrated Management Framework Structure of Management Information Simulcrypt Management Information Base Simple Network Management Protocol Synchronous Parallel Interface Synchronous Serial Interface Set Top Box two's complement integer msb (sign) bit first Transport Control Protocol Type, Length, Value Telecommunications Management Network Transport Stream User Datagram Protocol unsigned integer most significant bit first Universal Time, Co-ordinated

Достаточно? Давайте посмотрим, где мы находимся сейчас, и что еще осталось: Мы можем кодировать Транспортный Поток (TS) -Блочное и поточное кодирование Мы можем шифровать EMM и ECM -Чтобы быть уверенными, что Контрольное Слово (CW) может передаваться без риска пиратства, и что абоненты, оплатившие свои счета (но не чужие!) будут иметь возможность получать свои программы -И мы надеемся, что кто-то на приемной стороне может позаботиться о закодированной и зашифрованной информации… Но как насчет Simulcrypt? Copyright © A 2 B Electronics AB

Достаточно? Давайте посмотрим, где мы находимся сейчас, и что еще осталось: Мы можем кодировать Транспортный Поток (TS) -Блочное и поточное кодирование Мы можем шифровать EMM и ECM -Чтобы быть уверенными, что Контрольное Слово (CW) может передаваться без риска пиратства, и что абоненты, оплатившие свои счета (но не чужие!) будут иметь возможность получать свои программы -И мы надеемся, что кто-то на приемной стороне может позаботиться о закодированной и зашифрованной информации… Но как насчет Simulcrypt? Copyright © A 2 B Electronics AB

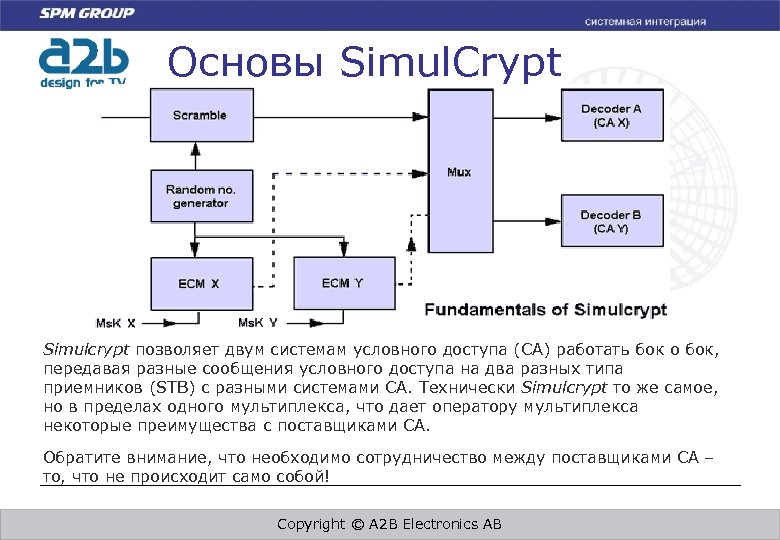

Основы Simul. Crypt Simulcrypt позволяет двум системам условного доступа (СА) работать бок о бок, передавая разные сообщения условного доступа на два разных типа приемников (STB) с разными системами СА. Технически Simulcrypt то же самое, но в пределах одного мультиплекса, что дает оператору мультиплекса некоторые преимущества с поставщиками CA. Обратите внимание, что необходимо сотрудничество между поставщиками СА – то, что не происходит само собой! Copyright © A 2 B Electronics AB

Основы Simul. Crypt Simulcrypt позволяет двум системам условного доступа (СА) работать бок о бок, передавая разные сообщения условного доступа на два разных типа приемников (STB) с разными системами СА. Технически Simulcrypt то же самое, но в пределах одного мультиплекса, что дает оператору мультиплекса некоторые преимущества с поставщиками CA. Обратите внимание, что необходимо сотрудничество между поставщиками СА – то, что не происходит само собой! Copyright © A 2 B Electronics AB

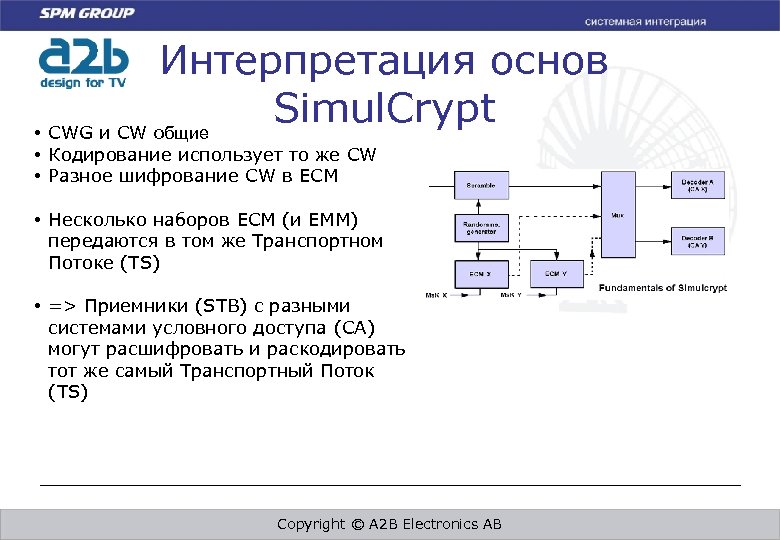

Интерпретация основ Simul. Crypt • CWG и CW общие • Кодирование использует то же CW • Разное шифрование CW в ECM • Несколько наборов ECM (и EMM) передаются в том же Транспортном Потоке (TS) • => Приемники (STB) с разными системами условного доступа (CA) могут расшифровать и раскодировать тот же самый Транспортный Поток (TS) Copyright © A 2 B Electronics AB

Интерпретация основ Simul. Crypt • CWG и CW общие • Кодирование использует то же CW • Разное шифрование CW в ECM • Несколько наборов ECM (и EMM) передаются в том же Транспортном Потоке (TS) • => Приемники (STB) с разными системами условного доступа (CA) могут расшифровать и раскодировать тот же самый Транспортный Поток (TS) Copyright © A 2 B Electronics AB

Simul. Crypt в EХM Simul. Crypt и Системы Условного Доступа (СА), о которых мы говорили, в основном используются на (Super) Головных Станциях (HE). EXM может использоваться в Super HE, а также в узлах в больших сетях. При этом, функциональные возможности продуктов EХM также хорошо подходят и для использования их в небольших кабельных сетях и SMATV. EXM и Simul. Crytp в CATV и SMATV В SMATV/CATV применениях следующие настройки могут присутствовать : • Сервисы от разных поставщиков контента (разные системы условного доступа CA) • Сервисы принимаются в разных форматах (COFDM, QAM, QPSK/8 PSK, IP-TV) • Передача в разных режимах (RF аналоговый, QAM, COFDM, IP-TV) • FTA (открытое) и шифрованное вещание (основной уровень/pay-TV, . . . ) Модули EXM могут обрабатывать все эти варианты, но особый интерес в данной презентации использование кодирования/шифрования Simul. Crypt, и как интерфейс Simul. Crypt с внешними системами (CA) обрабатывается в ОXM модулях. Copyright © A 2 B Electronics AB

Simul. Crypt в EХM Simul. Crypt и Системы Условного Доступа (СА), о которых мы говорили, в основном используются на (Super) Головных Станциях (HE). EXM может использоваться в Super HE, а также в узлах в больших сетях. При этом, функциональные возможности продуктов EХM также хорошо подходят и для использования их в небольших кабельных сетях и SMATV. EXM и Simul. Crytp в CATV и SMATV В SMATV/CATV применениях следующие настройки могут присутствовать : • Сервисы от разных поставщиков контента (разные системы условного доступа CA) • Сервисы принимаются в разных форматах (COFDM, QAM, QPSK/8 PSK, IP-TV) • Передача в разных режимах (RF аналоговый, QAM, COFDM, IP-TV) • FTA (открытое) и шифрованное вещание (основной уровень/pay-TV, . . . ) Модули EXM могут обрабатывать все эти варианты, но особый интерес в данной презентации использование кодирования/шифрования Simul. Crypt, и как интерфейс Simul. Crypt с внешними системами (CA) обрабатывается в ОXM модулях. Copyright © A 2 B Electronics AB

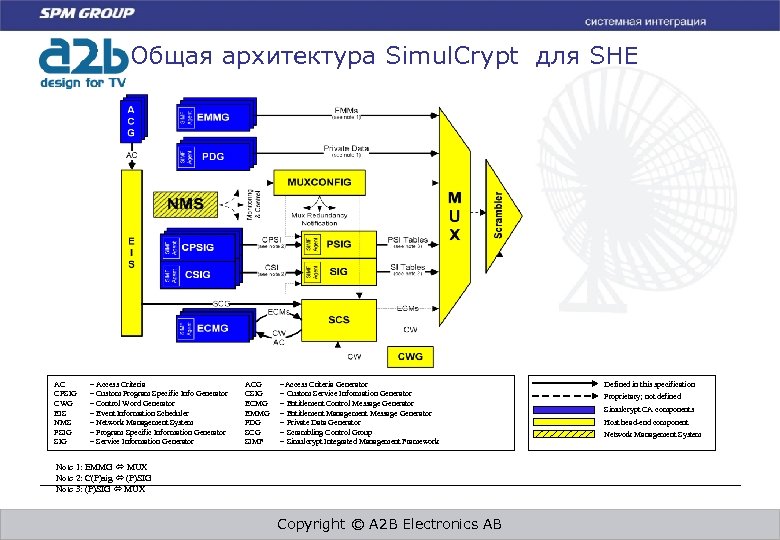

Общая архитектура Simul. Crypt для SHE AC CPSIG CWG EIS NMS PSIG = Access Criteria = Custom Program Specific Info Generator = Control Word Generator = Event Information Scheduler = Network Management System = Program Specific Information Generator = Service Information Generator ACG CSIG ECMG EMMG PDG SCG SIMF =Access Criteria Generator = Custom Service Information Generator = Entitlement Control Message Generator = Entitlement Management Message Generator = Private Data Generator = Scrambling Control Group = Simulcrypt Integrated Management Framework Note 1: EMMG MUX Note 2: C(P)sig (P)SIG Note 3: (P)SIG MUX Copyright © A 2 B Electronics AB Defined in this specification Proprietary; not defined Simulcrypt CA components Host head-end component Network Management System

Общая архитектура Simul. Crypt для SHE AC CPSIG CWG EIS NMS PSIG = Access Criteria = Custom Program Specific Info Generator = Control Word Generator = Event Information Scheduler = Network Management System = Program Specific Information Generator = Service Information Generator ACG CSIG ECMG EMMG PDG SCG SIMF =Access Criteria Generator = Custom Service Information Generator = Entitlement Control Message Generator = Entitlement Management Message Generator = Private Data Generator = Scrambling Control Group = Simulcrypt Integrated Management Framework Note 1: EMMG MUX Note 2: C(P)sig (P)SIG Note 3: (P)SIG MUX Copyright © A 2 B Electronics AB Defined in this specification Proprietary; not defined Simulcrypt CA components Host head-end component Network Management System

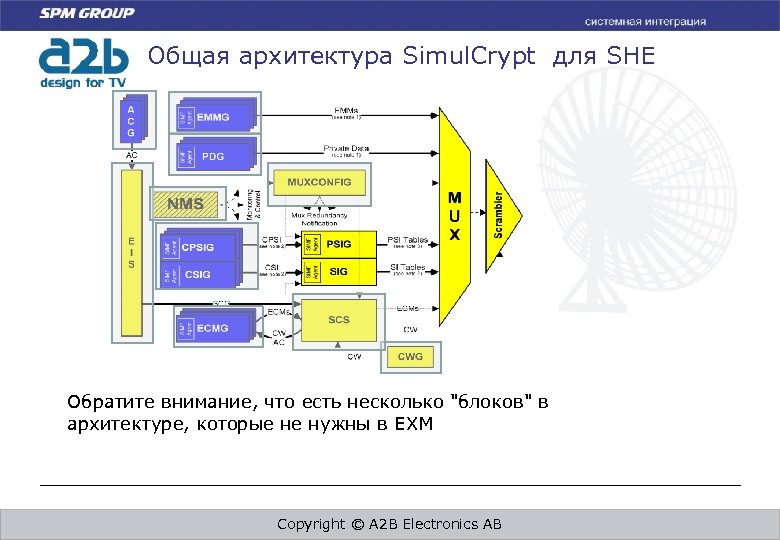

Общая архитектура Simul. Crypt для SHE Обратите внимание, что есть несколько "блоков" в архитектуре, которые не нужны в EXM Copyright © A 2 B Electronics AB

Общая архитектура Simul. Crypt для SHE Обратите внимание, что есть несколько "блоков" в архитектуре, которые не нужны в EXM Copyright © A 2 B Electronics AB

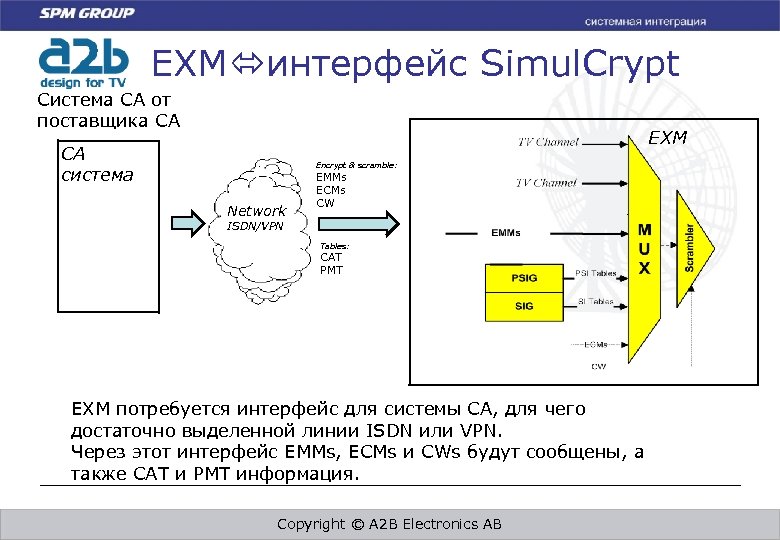

EXM интерфейс Simul. Crypt Система CA от поставщика CA EXM CA система Encrypt & scramble: Network EMMs ECMs CW ISDN/VPN Tables: CAT PMT EXM потребуется интерфейс для системы CA, для чего достаточно выделенной линии ISDN или VPN. Через этот интерфейс EMMs, ECMs и CWs будут сообщены, а также CAT и PMT информация. Copyright © A 2 B Electronics AB

EXM интерфейс Simul. Crypt Система CA от поставщика CA EXM CA система Encrypt & scramble: Network EMMs ECMs CW ISDN/VPN Tables: CAT PMT EXM потребуется интерфейс для системы CA, для чего достаточно выделенной линии ISDN или VPN. Через этот интерфейс EMMs, ECMs и CWs будут сообщены, а также CAT и PMT информация. Copyright © A 2 B Electronics AB

Спасибо Вопросы? Copyright © A 2 B Electronics AB

Спасибо Вопросы? Copyright © A 2 B Electronics AB