7bb7112f1c8ede47d1dd46365fa03f9b.ppt

- Количество слайдов: 36

© КНТЭУ, каф. ИТС, доц. Шклярский С. М. Итнернет в бизнесе. Лекция № 6 Защита информации в Интернет 1. 2. 3. 4. 5. Основные положения сетевой безопасности. Введение в криптографию Технология шифрования в пакете PGP. Цифровая подпись электронных документов. Защита локальных сетей от проникновения из Интернет. 6. Антивирусная защита.

© КНТЭУ, каф. ИТС, доц. Шклярский С. М. Итнернет в бизнесе. Лекция № 6 Защита информации в Интернет 1. 2. 3. 4. 5. Основные положения сетевой безопасности. Введение в криптографию Технология шифрования в пакете PGP. Цифровая подпись электронных документов. Защита локальных сетей от проникновения из Интернет. 6. Антивирусная защита.

1. Основные положения сетевой безопасности. Информационная безопасность - это защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, чреватых нанесением ущерба владельцам или пользователям информации и поддерживающей инфраструктуры. Угроза безопасности компьютерной сети - это потенциально возможное происшествие, которое может оказать нежелательное воздействие на саму систему, а также на информацию, хранящуюся или циркулирующую в ней. Возможность угрозы обусловлена самой природой Интернет, компоненты которой распределены в пространстве и взаимодействуют друг с другом посредством передачи сообщений (пакетов) по сетевым соединениям. Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

1. Основные положения сетевой безопасности. Информационная безопасность - это защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, чреватых нанесением ущерба владельцам или пользователям информации и поддерживающей инфраструктуры. Угроза безопасности компьютерной сети - это потенциально возможное происшествие, которое может оказать нежелательное воздействие на саму систему, а также на информацию, хранящуюся или циркулирующую в ней. Возможность угрозы обусловлена самой природой Интернет, компоненты которой распределены в пространстве и взаимодействуют друг с другом посредством передачи сообщений (пакетов) по сетевым соединениям. Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Виды угроз компьютерной безопасности: ► Угроза раскрытия заключается том, что информация становится известной тому, кому не следовало бы ее знать (утечка информации); ► Угроза целостности включает в себя любое умышленное изменение (модификацию или удаление) данных, хранящихся в вычислительной системе или передаваемых из одной системы в другую (разрушение информации); ► Угроза отказа в обслуживании возникает всякий раз, когда в результате некоторых действий блокируется доступ к некоторому ресурсу вычислительной системы (разрушение информационной системы). Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Виды угроз компьютерной безопасности: ► Угроза раскрытия заключается том, что информация становится известной тому, кому не следовало бы ее знать (утечка информации); ► Угроза целостности включает в себя любое умышленное изменение (модификацию или удаление) данных, хранящихся в вычислительной системе или передаваемых из одной системы в другую (разрушение информации); ► Угроза отказа в обслуживании возникает всякий раз, когда в результате некоторых действий блокируется доступ к некоторому ресурсу вычислительной системы (разрушение информационной системы). Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Уязвимость компьютерной сети - это некая ее неудачная характеристика или конфигурация, которая делает возможным возникновение того или иного вида угрозы. Атака на компьютерную систему - это действие, предпринимаемое злоумышленником, которое заключается в поиске и использовании той или иной уязвимости. Атака - это реализация угрозы. Виды атак: ► Локальная атака заключается в том, что осуществляется в пределах одной информационной системы, как правило, путем физического доступа (проникновения) к уязвимым ресурсам системы; ► Под удаленной атакой понимается информационное разрушающее воздействие на вычислительную сеть (систему), программно осуществляемое по каналам связи. Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Уязвимость компьютерной сети - это некая ее неудачная характеристика или конфигурация, которая делает возможным возникновение того или иного вида угрозы. Атака на компьютерную систему - это действие, предпринимаемое злоумышленником, которое заключается в поиске и использовании той или иной уязвимости. Атака - это реализация угрозы. Виды атак: ► Локальная атака заключается в том, что осуществляется в пределах одной информационной системы, как правило, путем физического доступа (проникновения) к уязвимым ресурсам системы; ► Под удаленной атакой понимается информационное разрушающее воздействие на вычислительную сеть (систему), программно осуществляемое по каналам связи. Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Защищаемая информация - информация, являющаяся предметом собственности и подлежащая защите в соответствии с требованиями правовых документов или требованиями, устанавливаемыми собственником информации. • Защита информации от утечки - деятельность по предотвращению неконтролируемого распространения защищаемой информации. • Защита информации от несанкционированного воздействия - деятельность по предотвращению воздействия на защищаемую информацию с нарушением установленных прав и/или правил на изменение информации. • Защита информации от несанкционированного доступа (НСД) - деятельность по предотвращению получения защищаемой информации заинтересованным субъектом с нарушением установленных правовыми документами или собственником, прав или правил доступа к защищаемой информации. Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Защищаемая информация - информация, являющаяся предметом собственности и подлежащая защите в соответствии с требованиями правовых документов или требованиями, устанавливаемыми собственником информации. • Защита информации от утечки - деятельность по предотвращению неконтролируемого распространения защищаемой информации. • Защита информации от несанкционированного воздействия - деятельность по предотвращению воздействия на защищаемую информацию с нарушением установленных прав и/или правил на изменение информации. • Защита информации от несанкционированного доступа (НСД) - деятельность по предотвращению получения защищаемой информации заинтересованным субъектом с нарушением установленных правовыми документами или собственником, прав или правил доступа к защищаемой информации. Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

2. Введение в криптографию Наукой, изучающей математические методы защиты информации путем ее преобразования, является криптология (κρυπτος – тайный, λογος - наука). Криптология разделяется на два направления: • Криптография – изучает методы преобразования информациии, обеспечивающие ее конфиденциальность и аутентичность. • Криптоанализ объединяет математические методы нарушения конфиденциальности и аутентичности без знания дополнительной информации (ключа). Под конфиденциальностью понимается невозможность получения информации без знания ключа. Аутентичность информации состоит в подлиннсти авторства и целостности Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

2. Введение в криптографию Наукой, изучающей математические методы защиты информации путем ее преобразования, является криптология (κρυπτος – тайный, λογος - наука). Криптология разделяется на два направления: • Криптография – изучает методы преобразования информациии, обеспечивающие ее конфиденциальность и аутентичность. • Криптоанализ объединяет математические методы нарушения конфиденциальности и аутентичности без знания дополнительной информации (ключа). Под конфиденциальностью понимается невозможность получения информации без знания ключа. Аутентичность информации состоит в подлиннсти авторства и целостности Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Основная задача криптографии — передача секретной информации по открытым каналам связи без возможности разглашения секрета. При этом сам факт передачи информации не скрывается. Передачей информации с сокрытием самого факта ее передачи занимается стеганография. (Классический пример стеганографии — письмо «невидимыми» чернилами. ) Криптография включает в себя четыре раздела: 1. Симметричные криптосистемы; 2. Криптосистемы с открытым ключом; 3. Системы электронной подписи; 4. Системы управления ключами. Криптография дает возможность преобразовать информацию таким образом, что доступ к ней возможен только при знании ключа. Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Основная задача криптографии — передача секретной информации по открытым каналам связи без возможности разглашения секрета. При этом сам факт передачи информации не скрывается. Передачей информации с сокрытием самого факта ее передачи занимается стеганография. (Классический пример стеганографии — письмо «невидимыми» чернилами. ) Криптография включает в себя четыре раздела: 1. Симметричные криптосистемы; 2. Криптосистемы с открытым ключом; 3. Системы электронной подписи; 4. Системы управления ключами. Криптография дает возможность преобразовать информацию таким образом, что доступ к ней возможен только при знании ключа. Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

В качестве информации, подлежащей шифрованию и расшифрованию, рассматриваться тексты, построенные на некотором алфавите. Алфавит ‑ конечное множество используемых для кодирования информации знаков. Текст ‑ упорядоченный набор из элементов алфавита. Примеры алфавитов: • алфавит Z 32 – 32 буквы русского алфавита; • алфавит Z 256 – символы, входящие в стандартные коды ASCII и КОИ-8; • двоичный алфавит ‑ Z 2 = {0, 1} Шифрование – процесс преобразования исходного текста, который носит также название открытого текста, в шифрованный текст. Расшифрование – процесс, обратный шифрованию. На основе ключа шифрованный текст преобразуется в исходный. Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

В качестве информации, подлежащей шифрованию и расшифрованию, рассматриваться тексты, построенные на некотором алфавите. Алфавит ‑ конечное множество используемых для кодирования информации знаков. Текст ‑ упорядоченный набор из элементов алфавита. Примеры алфавитов: • алфавит Z 32 – 32 буквы русского алфавита; • алфавит Z 256 – символы, входящие в стандартные коды ASCII и КОИ-8; • двоичный алфавит ‑ Z 2 = {0, 1} Шифрование – процесс преобразования исходного текста, который носит также название открытого текста, в шифрованный текст. Расшифрование – процесс, обратный шифрованию. На основе ключа шифрованный текст преобразуется в исходный. Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Криптографический алгоритм (шифр) - это математическая функция, используемая для зашифровки/расшифровки данных. Ключи - это слова, числа или фразы, используемые криптоалгоритмом для шифровки данных. Кpиптостойкостью называется характеристика шифра, определяющая его стойкость к расшифрованию без знания ключа (т. е. криптоанализу). Показатели криптостойкости: § количество всех возможных ключей; § среднее время, необходимое для успешной криптоаналитической атаки того или иного вида. Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Криптографический алгоритм (шифр) - это математическая функция, используемая для зашифровки/расшифровки данных. Ключи - это слова, числа или фразы, используемые криптоалгоритмом для шифровки данных. Кpиптостойкостью называется характеристика шифра, определяющая его стойкость к расшифрованию без знания ключа (т. е. криптоанализу). Показатели криптостойкости: § количество всех возможных ключей; § среднее время, необходимое для успешной криптоаналитической атаки того или иного вида. Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Три основных направления в криптографии: u Подтверждение целостности данных - верификация; u Подтверждение авторства данных - аутентификация u Защита содержательной составляющей данных - шифрование; Криптосистема - это набор алгоритмов, всевозможных ключей и протоколов передачи данных, обеспечиваюших задачи защиты информации. Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Три основных направления в криптографии: u Подтверждение целостности данных - верификация; u Подтверждение авторства данных - аутентификация u Защита содержательной составляющей данных - шифрование; Криптосистема - это набор алгоритмов, всевозможных ключей и протоколов передачи данных, обеспечиваюших задачи защиты информации. Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Некоторые общепринятые требования к современным криптографическим системам защиты информации: ► зашифрованное сообщение должно поддаваться чтению только при наличии ключа; ► число операций, необходимых для расшифровывания информации путем перебора всевозможных ключей должно иметь строгую нижнюю оценку и выходить за пределы возможностей современных компьютеров или требовать неприемлемо высоких затрат на эти вычисления; ► знание алгоритма шифрования не должно влиять на надежность защиты; ► незначительное изменение ключа должно приводить к существенному изменению вида зашифрованного сообщения даже при шифровании одного и того же исходного текста; ► незначительное изменение исходного текста должно приводить к существенному изменению вида зашифрованного сообщения даже при использовании одного и того же ключа; Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Некоторые общепринятые требования к современным криптографическим системам защиты информации: ► зашифрованное сообщение должно поддаваться чтению только при наличии ключа; ► число операций, необходимых для расшифровывания информации путем перебора всевозможных ключей должно иметь строгую нижнюю оценку и выходить за пределы возможностей современных компьютеров или требовать неприемлемо высоких затрат на эти вычисления; ► знание алгоритма шифрования не должно влиять на надежность защиты; ► незначительное изменение ключа должно приводить к существенному изменению вида зашифрованного сообщения даже при шифровании одного и того же исходного текста; ► незначительное изменение исходного текста должно приводить к существенному изменению вида зашифрованного сообщения даже при использовании одного и того же ключа; Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Типы криптосистем: Обычная - это система в которой для зашифровки и расшифровки используется один и тот-же ключ. Такая система называется системой с симметричным ключом. Достоинства: • Быстрота шифровки/дешифровки; • Относительная дешевизна реализации. Недостаток: Угроза перехвата ключа в момент его передачи. Область применения: Как правило, локально, в рамках одной организации, либо устоявшейся группы лиц. Например: • криптосистема DES (Data Encryption Standart) применяется в правительственных учреждениях США. • стандарт шифрования ГОСТ 28147 -89 применяется в России и СНГ. Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Типы криптосистем: Обычная - это система в которой для зашифровки и расшифровки используется один и тот-же ключ. Такая система называется системой с симметричным ключом. Достоинства: • Быстрота шифровки/дешифровки; • Относительная дешевизна реализации. Недостаток: Угроза перехвата ключа в момент его передачи. Область применения: Как правило, локально, в рамках одной организации, либо устоявшейся группы лиц. Например: • криптосистема DES (Data Encryption Standart) применяется в правительственных учреждениях США. • стандарт шифрования ГОСТ 28147 -89 применяется в России и СНГ. Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Криптосистемы с общим ключом (ассиметричные) - это системы, в которых используется два ключа, математически связанные между собой. Информация зашифровывается с помощью открытого ключа, который общедоступен, а расшифровывается с помощью закрытого ключа, известного только получателю сообщения. Достоинство - отсутствие угрозы перехвата ключа. Недостаток - сложность криптоалгоритмов, отсюда – низкая скорость работы. Область применения: В глобальных сетях, где зараннее не ограничен круг лиц, участвующих в обмене данными (коммерческие системы на основе Internet). Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Криптосистемы с общим ключом (ассиметричные) - это системы, в которых используется два ключа, математически связанные между собой. Информация зашифровывается с помощью открытого ключа, который общедоступен, а расшифровывается с помощью закрытого ключа, известного только получателю сообщения. Достоинство - отсутствие угрозы перехвата ключа. Недостаток - сложность криптоалгоритмов, отсюда – низкая скорость работы. Область применения: В глобальных сетях, где зараннее не ограничен круг лиц, участвующих в обмене данными (коммерческие системы на основе Internet). Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

3. Технология шифрования в пакете PGP. Ассиметричные криптосистемы появились в середине 70 -х годов прошлого столетия и ознаменовали собой открытие таких направлений, как электронные цифровые подписи (ЭЦП), электронные деньги и т. п. Концепция общего (открытого) ключа была предложена в 1975 г. Мартином Хеллманом. Открытый и личный ключи генерируются одновременно в виде файлов и составляют взаимодополняемю пару (key pair). Открытый (общий, общественный) ключ сохраняется на серверах общего доступа и с его помощью шифруется исходящая почта и проверяется подлинность цифровых подписей респондентов. Личный (закрытый) ключ, является исключительной собственностью владельца, сохраняется в защищенном месте (обычно на дискете) и служит для подписи исходящей корреспонденции, а также для расшифровки входящей. Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

3. Технология шифрования в пакете PGP. Ассиметричные криптосистемы появились в середине 70 -х годов прошлого столетия и ознаменовали собой открытие таких направлений, как электронные цифровые подписи (ЭЦП), электронные деньги и т. п. Концепция общего (открытого) ключа была предложена в 1975 г. Мартином Хеллманом. Открытый и личный ключи генерируются одновременно в виде файлов и составляют взаимодополняемю пару (key pair). Открытый (общий, общественный) ключ сохраняется на серверах общего доступа и с его помощью шифруется исходящая почта и проверяется подлинность цифровых подписей респондентов. Личный (закрытый) ключ, является исключительной собственностью владельца, сохраняется в защищенном месте (обычно на дискете) и служит для подписи исходящей корреспонденции, а также для расшифровки входящей. Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

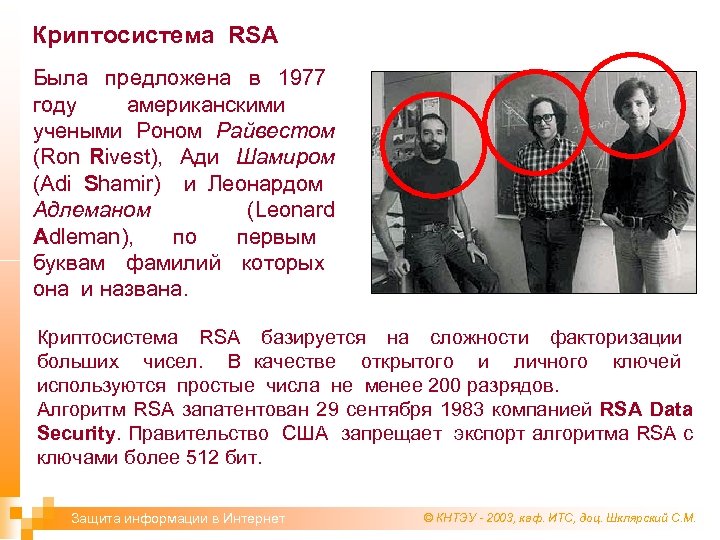

Криптосистема RSA Была предложена в 1977 году американскими учеными Роном Райвестом (Ron Rivest), Ади Шамиром (Adi Shamir) и Леонардом Адлеманом (Leonard Adleman), по первым буквам фамилий которых она и названа. Криптосистема RSA базируется на сложности факторизации больших чисел. В качестве открытого и личного ключей используются простые числа не менее 200 разрядов. Алгоритм RSA запатентован 29 сентября 1983 компанией RSA Data Security. Правительство США запрещает экспорт алгоритма RSA с ключами более 512 бит. Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Криптосистема RSA Была предложена в 1977 году американскими учеными Роном Райвестом (Ron Rivest), Ади Шамиром (Adi Shamir) и Леонардом Адлеманом (Leonard Adleman), по первым буквам фамилий которых она и названа. Криптосистема RSA базируется на сложности факторизации больших чисел. В качестве открытого и личного ключей используются простые числа не менее 200 разрядов. Алгоритм RSA запатентован 29 сентября 1983 компанией RSA Data Security. Правительство США запрещает экспорт алгоритма RSA с ключами более 512 бит. Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Назначение и основные характеристики программы PGP Программа PGP (Pretty Good Privacy) разработана в 1995 г. Филом Зиммерманном (Phil Zimmermann) является ядром одноименной криптосистемы и предназначена для защиты любого вида информации, которая может быть представлена в виде компьютерного файла или сообщения. Криптосистема PGP базируется на концепции ключей общего доступа Хеллмана, а в процессе создания ключей использует симметричные алгоритмы. Т. о. PGP является гибридной криптосистемой. Использует (по выбору) следующие алгоритмы: • CAST - 128 разрядов; • IDEA (International Data Encryption Algorithm) – 128 разрядов; • DES – 56 разрядов. Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Назначение и основные характеристики программы PGP Программа PGP (Pretty Good Privacy) разработана в 1995 г. Филом Зиммерманном (Phil Zimmermann) является ядром одноименной криптосистемы и предназначена для защиты любого вида информации, которая может быть представлена в виде компьютерного файла или сообщения. Криптосистема PGP базируется на концепции ключей общего доступа Хеллмана, а в процессе создания ключей использует симметричные алгоритмы. Т. о. PGP является гибридной криптосистемой. Использует (по выбору) следующие алгоритмы: • CAST - 128 разрядов; • IDEA (International Data Encryption Algorithm) – 128 разрядов; • DES – 56 разрядов. Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

При создании цифровой подписи в PGP применяются алгоритмы хеширования MD 5 и SHA. • MD 5 - разработка Рона Райвеста (128 разр. ); • SHA (Secure Hash Algorithm) – разработка управления национальной безопасности США (160 разр. ) Суть хеширования заключается в том, что исходные данные обрабатываются по определенному алгоритму (хешируются), в результате чего получается некоторое значение (ключ), которое служит для проверки целостности данных. Важная отличительная особенность хорошего алгоритма хеширования состоит в том, что значения, генерируемые им, настолько уникальны, что их практически невозможно повторить. Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

При создании цифровой подписи в PGP применяются алгоритмы хеширования MD 5 и SHA. • MD 5 - разработка Рона Райвеста (128 разр. ); • SHA (Secure Hash Algorithm) – разработка управления национальной безопасности США (160 разр. ) Суть хеширования заключается в том, что исходные данные обрабатываются по определенному алгоритму (хешируются), в результате чего получается некоторое значение (ключ), которое служит для проверки целостности данных. Важная отличительная особенность хорошего алгоритма хеширования состоит в том, что значения, генерируемые им, настолько уникальны, что их практически невозможно повторить. Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

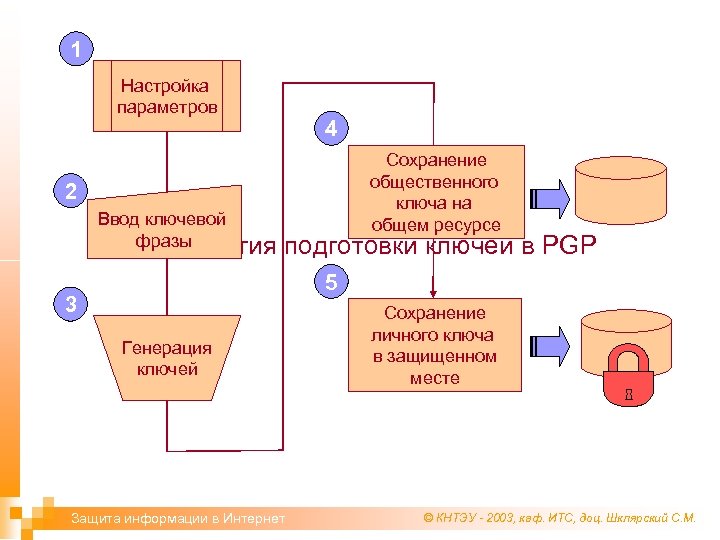

1 Настройка параметров 4 Сохранение общественного ключа на общем ресурсе 2 Ввод ключевой фразы Технология подготовки ключей в PGP 5 3 Генерация ключей Защита информации в Интернет Сохранение личного ключа в защищенном месте © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

1 Настройка параметров 4 Сохранение общественного ключа на общем ресурсе 2 Ввод ключевой фразы Технология подготовки ключей в PGP 5 3 Генерация ключей Защита информации в Интернет Сохранение личного ключа в защищенном месте © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

1. Выбор типа и размера ключей; Установка "срока жизни" ключей 2. Ввод ключевой фразы (не менее 8 символов), которая используется в алгоритме создания личного ключа. 3. Генерация пары ключей. 4. Занесение открытого ключа на сервер общего доступа 5. Сохранение личного ключа в защищенном от копирования месте. Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

1. Выбор типа и размера ключей; Установка "срока жизни" ключей 2. Ввод ключевой фразы (не менее 8 символов), которая используется в алгоритме создания личного ключа. 3. Генерация пары ключей. 4. Занесение открытого ключа на сервер общего доступа 5. Сохранение личного ключа в защищенном от копирования месте. Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

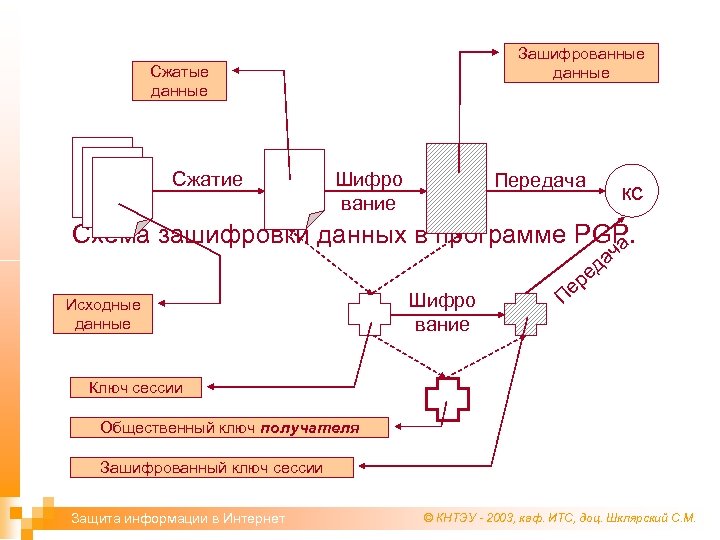

Зашифрованные данные Сжатие Шифро вание Передача кс Схема зашифровки данных в программе PGP. а ач ед Исходные данные Шифро вание ер П Ключ сессии Общественный ключ получателя Зашифрованный ключ сессии Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Зашифрованные данные Сжатие Шифро вание Передача кс Схема зашифровки данных в программе PGP. а ач ед Исходные данные Шифро вание ер П Ключ сессии Общественный ключ получателя Зашифрованный ключ сессии Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

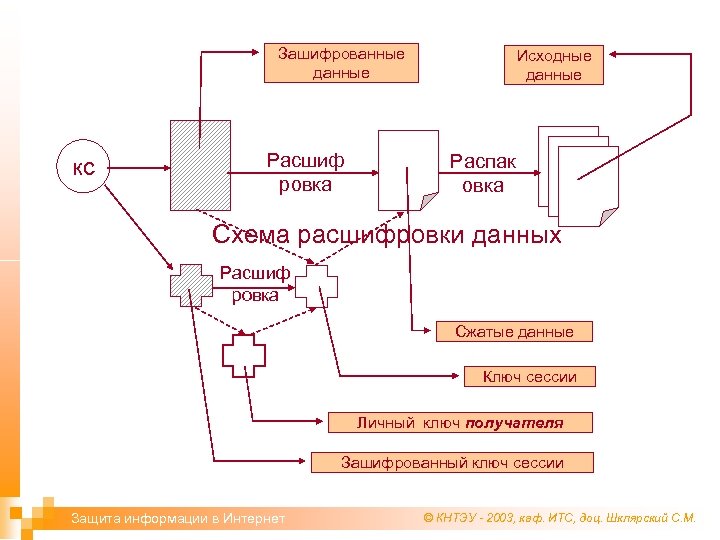

Зашифрованные данные кс Расшиф ровка Исходные данные Распак овка Схема расшифровки данных Расшиф ровка Сжатые данные Ключ сессии Личный ключ получателя Зашифрованный ключ сессии Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Зашифрованные данные кс Расшиф ровка Исходные данные Распак овка Схема расшифровки данных Расшиф ровка Сжатые данные Ключ сессии Личный ключ получателя Зашифрованный ключ сессии Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

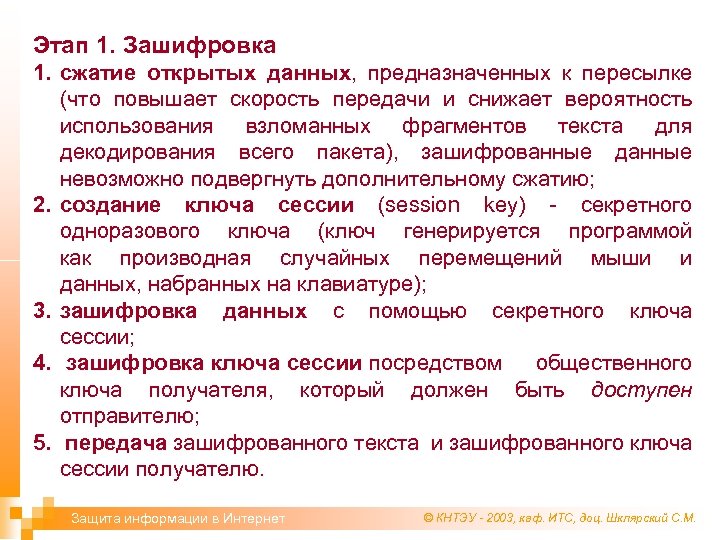

Этап 1. Зашифровка 1. сжатие открытых данных, предназначенных к пересылке (что повышает скорость передачи и снижает вероятность использования взломанных фрагментов текста для декодирования всего пакета), зашифрованные данные невозможно подвергнуть дополнительному сжатию; 2. создание ключа сессии (session key) - секретного одноразового ключа (ключ генерируется программой как производная случайных перемещений мыши и данных, набранных на клавиатуре); 3. зашифровка данных с помощью секретного ключа сессии; 4. зашифровка ключа сессии посредством общественного ключа получателя, который должен быть доступен отправителю; 5. передача зашифрованного текста и зашифрованного ключа сессии получателю. Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Этап 1. Зашифровка 1. сжатие открытых данных, предназначенных к пересылке (что повышает скорость передачи и снижает вероятность использования взломанных фрагментов текста для декодирования всего пакета), зашифрованные данные невозможно подвергнуть дополнительному сжатию; 2. создание ключа сессии (session key) - секретного одноразового ключа (ключ генерируется программой как производная случайных перемещений мыши и данных, набранных на клавиатуре); 3. зашифровка данных с помощью секретного ключа сессии; 4. зашифровка ключа сессии посредством общественного ключа получателя, который должен быть доступен отправителю; 5. передача зашифрованного текста и зашифрованного ключа сессии получателю. Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

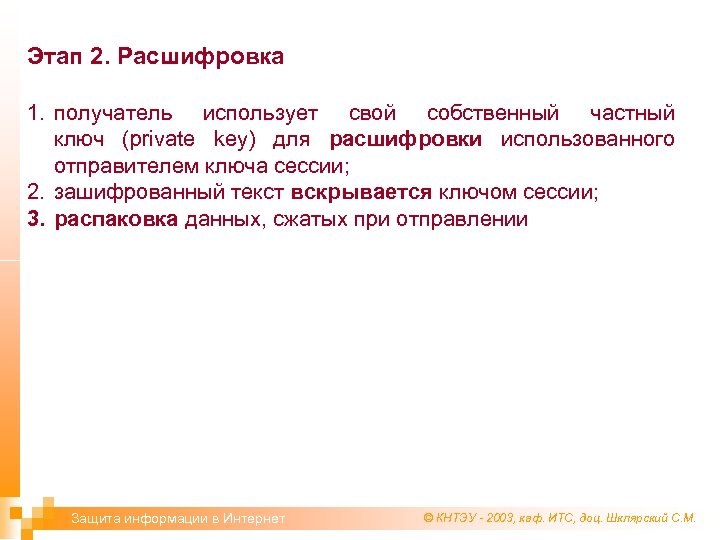

Этап 2. Расшифровка 1. получатель использует свой собственный частный ключ (private key) для расшифровки использованного отправителем ключа сессии; 2. зашифрованный текст вскрывается ключом сессии; 3. распаковка данных, сжатых при отправлении Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Этап 2. Расшифровка 1. получатель использует свой собственный частный ключ (private key) для расшифровки использованного отправителем ключа сессии; 2. зашифрованный текст вскрывается ключом сессии; 3. распаковка данных, сжатых при отправлении Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

5. Защита локальных сетей от проникновения из Интернет. Постулат: любой, имеющий выход в Internet компьютер, должен рассматриваться как потенциальный объект для атаки. Безопасность при подключении к Internet обеспечивается с помощью следующих специализированных средств: 1. межсетевых экранов; 2. сетевых сканеров, призванных находить изъяны и потенциально опасные участки внутри сетей; 3. снифферов, или анализаторов протоколов, позволяющих отслеживать входящий и исходящий трафики; 4. средств протоколирования событий в сетях; 5. средств построения виртуальных частных сетей и организации закрытых каналов обмена данными. * По материалам ежегодных отчетов CERT (www. cert. org) Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

5. Защита локальных сетей от проникновения из Интернет. Постулат: любой, имеющий выход в Internet компьютер, должен рассматриваться как потенциальный объект для атаки. Безопасность при подключении к Internet обеспечивается с помощью следующих специализированных средств: 1. межсетевых экранов; 2. сетевых сканеров, призванных находить изъяны и потенциально опасные участки внутри сетей; 3. снифферов, или анализаторов протоколов, позволяющих отслеживать входящий и исходящий трафики; 4. средств протоколирования событий в сетях; 5. средств построения виртуальных частных сетей и организации закрытых каналов обмена данными. * По материалам ежегодных отчетов CERT (www. cert. org) Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Межсетевые экраны (МЭ) = брандмауэры = firewall Определение 1: «Межсетевым экраном называется локальное (однокомпонентное) или функционально-распределенное средство (комплекс), которое реализует контроль за информацией, поступающей в автоматизированную систему и/или выходящей из нее, и обеспечивает защиту автоматизированной системы посредством фильтрации информации, т. е. анализа по совокупности критериев и принятия решения об ее распространении в (из) автоматизированной системе» Определение 2: Межсетевой экран (брандмауэр, firewall) - это система, позволяющие разделить сеть на две или более частей и реализовать набор правил (фильтров), определяющих условия прохождения пакетов из одной части в другую. Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Межсетевые экраны (МЭ) = брандмауэры = firewall Определение 1: «Межсетевым экраном называется локальное (однокомпонентное) или функционально-распределенное средство (комплекс), которое реализует контроль за информацией, поступающей в автоматизированную систему и/или выходящей из нее, и обеспечивает защиту автоматизированной системы посредством фильтрации информации, т. е. анализа по совокупности критериев и принятия решения об ее распространении в (из) автоматизированной системе» Определение 2: Межсетевой экран (брандмауэр, firewall) - это система, позволяющие разделить сеть на две или более частей и реализовать набор правил (фильтров), определяющих условия прохождения пакетов из одной части в другую. Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

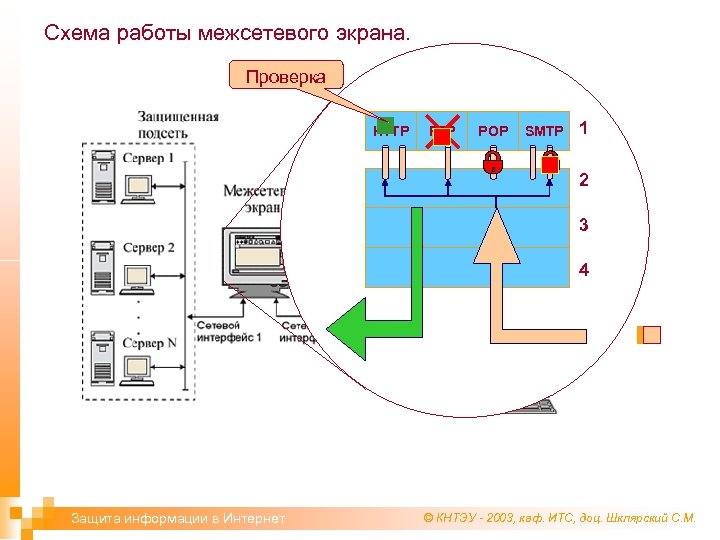

Схема работы межсетевого экрана. Проверка HTTP FTP POP SMTP 1 2 3 4 Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Схема работы межсетевого экрана. Проверка HTTP FTP POP SMTP 1 2 3 4 Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Для каждого проходящего пакета МЭ принимает решение пропускать его или отбросить. Для того чтобы экран мог принимать эти решения, ему необходимо определить набор правил, посредством которых и осуществляется фильтрация пакетов. Межсетевые экраны делятся на два типа: Ø пакетные фильтры; Ø серверы прикладного уровня (прокси-серверы) Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Для каждого проходящего пакета МЭ принимает решение пропускать его или отбросить. Для того чтобы экран мог принимать эти решения, ему необходимо определить набор правил, посредством которых и осуществляется фильтрация пакетов. Межсетевые экраны делятся на два типа: Ø пакетные фильтры; Ø серверы прикладного уровня (прокси-серверы) Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

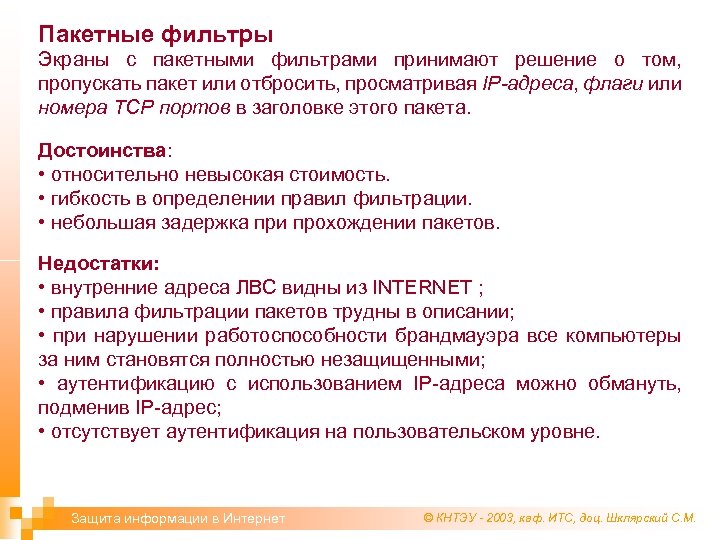

Пакетные фильтры Экраны с пакетными фильтрами принимают решение о том, пропускать пакет или отбросить, просматривая IP-адреса, флаги или номера TCP портов в заголовке этого пакета. Достоинства: • относительно невысокая стоимость. • гибкость в определении правил фильтрации. • небольшая задержка при прохождении пакетов. Недостатки: • внутренние адреса ЛВС видны из INTERNET ; • правила фильтрации пакетов трудны в описании; • при нарушении работоспособности брандмауэра все компьютеры за ним становятся полностью незащищенными; • аутентификацию с использованием IP-адреса можно обмануть, подменив IP-адрес; • отсутствует аутентификация на пользовательском уровне. Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Пакетные фильтры Экраны с пакетными фильтрами принимают решение о том, пропускать пакет или отбросить, просматривая IP-адреса, флаги или номера TCP портов в заголовке этого пакета. Достоинства: • относительно невысокая стоимость. • гибкость в определении правил фильтрации. • небольшая задержка при прохождении пакетов. Недостатки: • внутренние адреса ЛВС видны из INTERNET ; • правила фильтрации пакетов трудны в описании; • при нарушении работоспособности брандмауэра все компьютеры за ним становятся полностью незащищенными; • аутентификацию с использованием IP-адреса можно обмануть, подменив IP-адрес; • отсутствует аутентификация на пользовательском уровне. Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

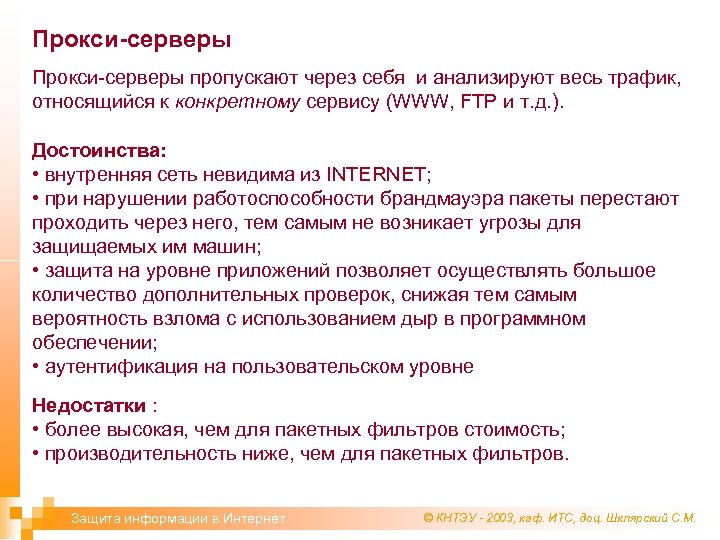

Прокси-серверы пропускают через себя и анализируют весь трафик, относящийся к конкретному сервису (WWW, FTP и т. д. ). Достоинства: • внутренняя сеть невидима из INTERNET; • при нарушении работоспособности брандмауэра пакеты перестают проходить через него, тем самым не возникает угрозы для защищаемых им машин; • защита на уровне приложений позволяет осуществлять большое количество дополнительных проверок, снижая тем самым вероятность взлома с использованием дыр в программном обеспечении; • аутентификация на пользовательском уровне Недостатки : • более высокая, чем для пакетных фильтров стоимость; • производительность ниже, чем для пакетных фильтров. Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Прокси-серверы пропускают через себя и анализируют весь трафик, относящийся к конкретному сервису (WWW, FTP и т. д. ). Достоинства: • внутренняя сеть невидима из INTERNET; • при нарушении работоспособности брандмауэра пакеты перестают проходить через него, тем самым не возникает угрозы для защищаемых им машин; • защита на уровне приложений позволяет осуществлять большое количество дополнительных проверок, снижая тем самым вероятность взлома с использованием дыр в программном обеспечении; • аутентификация на пользовательском уровне Недостатки : • более высокая, чем для пакетных фильтров стоимость; • производительность ниже, чем для пакетных фильтров. Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Рейтинг наиболее популярных межсетевых экранов* Название Разработчик Фильтрация пакетов Проксисервис Цена Баллы (20) Tiny personal firewall Tinysoft X бесплатно 13, 25 Sygate 4 Sygate Х бесплатно 12, 45 Private Firewall 2 Privacy ware Х бесплатно 12, 75 Norton Internet Security Symantec Х $44 8, 05 Wingate Deerfield Х бесплатно * По материалам www. firewall. net Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Рейтинг наиболее популярных межсетевых экранов* Название Разработчик Фильтрация пакетов Проксисервис Цена Баллы (20) Tiny personal firewall Tinysoft X бесплатно 13, 25 Sygate 4 Sygate Х бесплатно 12, 45 Private Firewall 2 Privacy ware Х бесплатно 12, 75 Norton Internet Security Symantec Х $44 8, 05 Wingate Deerfield Х бесплатно * По материалам www. firewall. net Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

6. Антивирусная защита Термин "компьютерный вирус" появился в 1984 году - его впервые употребил сотрудник Лехайского университета (США) Ф. Коэн в 1984 г. на 7 -й конференции по безопасности информации, проходившей в США. Компьютерный вирус – это программный код, который несанкционированно проникает в компьютерную систему и обладает следующими свойствами: § способностью к саморазмножению; § скрытностью; § деструктивностью. Под саморазмножением вируса понимается возможность создавать свои дубликаты и внедрять их в вычислительные сети или файлы, системные области компьютера и прочие выполняемые объекты. При этом дубликаты сохраняют способность к дальнейшему распространению. Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

6. Антивирусная защита Термин "компьютерный вирус" появился в 1984 году - его впервые употребил сотрудник Лехайского университета (США) Ф. Коэн в 1984 г. на 7 -й конференции по безопасности информации, проходившей в США. Компьютерный вирус – это программный код, который несанкционированно проникает в компьютерную систему и обладает следующими свойствами: § способностью к саморазмножению; § скрытностью; § деструктивностью. Под саморазмножением вируса понимается возможность создавать свои дубликаты и внедрять их в вычислительные сети или файлы, системные области компьютера и прочие выполняемые объекты. При этом дубликаты сохраняют способность к дальнейшему распространению. Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Скрытность вируса заключается в том, что его присутствие в невозможно обнаружить штатными средствами операционной системы. Деструктивность – это та степень вреда, которую наносит вирус компьютерной системе и/или циркулирующей в ней информации. Компьютерные вирусы делятся на: Ø Файловые вирусы - различными способами внедряются в выполняемые файлы. Ø Загрузочные вирусы - записывают себя в загрузочный сектор диска. Ø Макро-вирусы - заражают файлы-документы и электронные таблицы популярных редакторов. Ø Сетевые вирусы - используют для своего распространения протоколы или команды компьютерных сетей и электронной почты. Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Скрытность вируса заключается в том, что его присутствие в невозможно обнаружить штатными средствами операционной системы. Деструктивность – это та степень вреда, которую наносит вирус компьютерной системе и/или циркулирующей в ней информации. Компьютерные вирусы делятся на: Ø Файловые вирусы - различными способами внедряются в выполняемые файлы. Ø Загрузочные вирусы - записывают себя в загрузочный сектор диска. Ø Макро-вирусы - заражают файлы-документы и электронные таблицы популярных редакторов. Ø Сетевые вирусы - используют для своего распространения протоколы или команды компьютерных сетей и электронной почты. Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

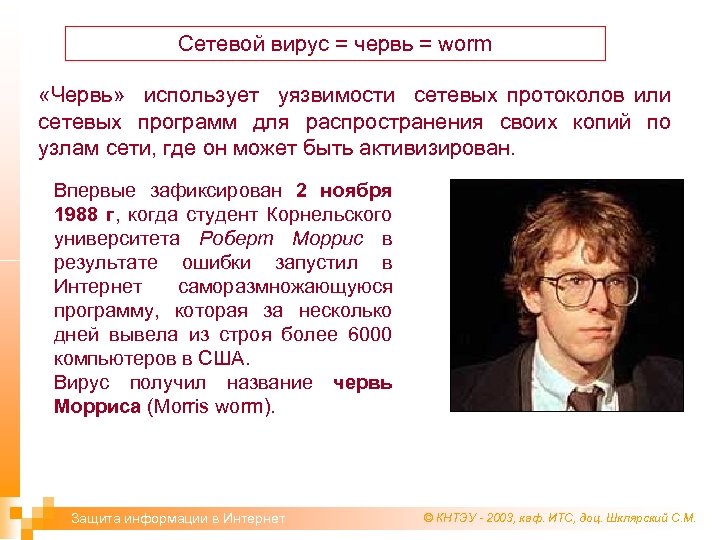

Сетевой вирус = червь = worm «Червь» использует уязвимости сетевых протоколов или сетевых программ для распространения своих копий по узлам сети, где он может быть активизирован. Впервые зафиксирован 2 ноября 1988 г, когда студент Корнельского университета Роберт Моррис в результате ошибки запустил в Интернет саморазмножающуюся программу, которая за несколько дней вывела из строя более 6000 компьютеров в США. Вирус получил название червь Морриса (Morris worm). Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Сетевой вирус = червь = worm «Червь» использует уязвимости сетевых протоколов или сетевых программ для распространения своих копий по узлам сети, где он может быть активизирован. Впервые зафиксирован 2 ноября 1988 г, когда студент Корнельского университета Роберт Моррис в результате ошибки запустил в Интернет саморазмножающуюся программу, которая за несколько дней вывела из строя более 6000 компьютеров в США. Вирус получил название червь Морриса (Morris worm). Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Типы антивирусных программ: ü Сканеры Принцип работы антивирусных сканеров основан на проверке файлов, секторов и системной памяти и поиске в них вирусов. Для поиска вирусов используются так называемые "маски". ü CRC-сканеры Принцип работы CRC-сканеров основан на подсчете CRC-сумм (контрольных сумм) для присутствующих на диске. Эти CRCсуммы затем сохраняются в базе данных антивируса. При последующем запуске CRC-сканеры сверяют данные, содержащиеся в базе данных, с реально подсчитанными значениями. Если информация о файле, записанная в базе данных, не совпадает с реальными значениями, то CRCсканеры сигнализируют о том, что файл был изменен или заражен вирусом. Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Типы антивирусных программ: ü Сканеры Принцип работы антивирусных сканеров основан на проверке файлов, секторов и системной памяти и поиске в них вирусов. Для поиска вирусов используются так называемые "маски". ü CRC-сканеры Принцип работы CRC-сканеров основан на подсчете CRC-сумм (контрольных сумм) для присутствующих на диске. Эти CRCсуммы затем сохраняются в базе данных антивируса. При последующем запуске CRC-сканеры сверяют данные, содержащиеся в базе данных, с реально подсчитанными значениями. Если информация о файле, записанная в базе данных, не совпадает с реальными значениями, то CRCсканеры сигнализируют о том, что файл был изменен или заражен вирусом. Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Рейтинг наиболее известных антивирусов* Dr. Web 4. 27 Антивирус Касперского Panda Antivirus Titanium Mc. Afee Virus. Scan 6. 0 Norton Anti. Virus 2002 Anti. Vir Personal Edition 6 www. dials. ru www. kaspers ky. ru www. pandas oftware. com/c om/ru www. mcafee. ru www. symant ec. ru www. freeav. com Цена ($) 50 69 30 49. 95 49, 95 free Язык интерфейса rus rus eng eng Условия распростран ения share share free 9 9 8 7 6 7 Сайт программы Общая условная оценка * http: //www. diwaxx. ru/hak/testav 2. html Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Рейтинг наиболее известных антивирусов* Dr. Web 4. 27 Антивирус Касперского Panda Antivirus Titanium Mc. Afee Virus. Scan 6. 0 Norton Anti. Virus 2002 Anti. Vir Personal Edition 6 www. dials. ru www. kaspers ky. ru www. pandas oftware. com/c om/ru www. mcafee. ru www. symant ec. ru www. freeav. com Цена ($) 50 69 30 49. 95 49, 95 free Язык интерфейса rus rus eng eng Условия распростран ения share share free 9 9 8 7 6 7 Сайт программы Общая условная оценка * http: //www. diwaxx. ru/hak/testav 2. html Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Основная проблема компьютерной безоапсности человеческий фактор! Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.

Основная проблема компьютерной безоапсности человеческий фактор! Защита информации в Интернет © КНТЭУ - 2003, каф. ИТС, доц. Шклярский С. М.