Классификация шифров.pptx

- Количество слайдов: 18

Классификация методов шифрования информации

Основные объекты изучения классической криптографии При хранении При передаче

Классификация методов шифрования информации

Типы алгоритмов шифрования n n симметричные (с секретным ключом) асимметричные (с открытым ключом)

Симметричные алгоритмы ключ расшифрования совпадает с ключом зашифрования, или n по ключу зашифрования легко вычислить ключ расшифрования n

Асимметричные алгоритмы 1. 2. 3. для зашифрования и расшифрования используются разные ключи, по одному ключу нельзя определить другой ключ. если получатель информации сохраняет в секрете ключ расшифрования, то ключ зашифрования может быть сделан общедоступным.

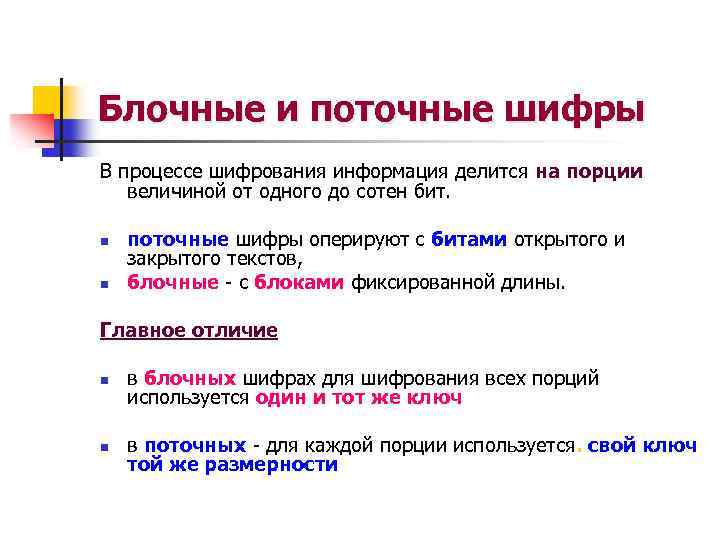

Блочные и поточные шифры В процессе шифрования информация делится на порции величиной от одного до сотен бит. n n поточные шифры оперируют с битами открытого и закрытого текстов, блочные - с блоками фиксированной длины. Главное отличие n в блочных шифрах для шифрования всех порций используется один и тот же ключ n в поточных - для каждой порции используется. свой ключ той же размерности

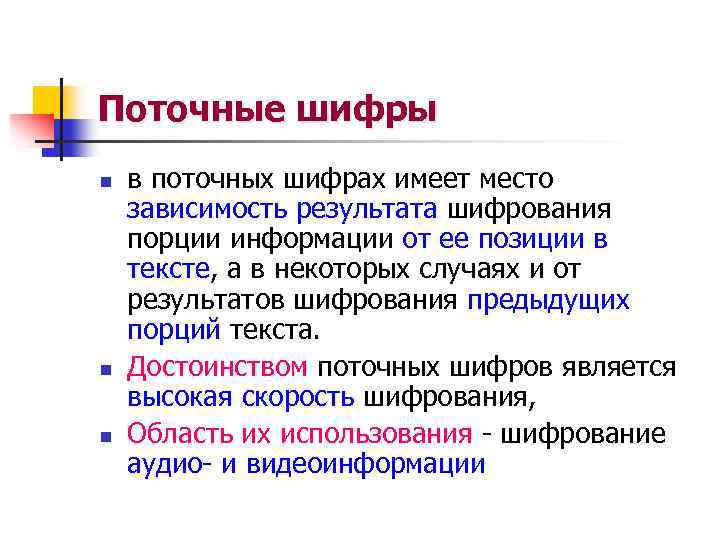

Поточные шифры n n n в поточных шифрах имеет место зависимость результата шифрования порции информации от ее позиции в тексте, а в некоторых случаях и от результатов шифрования предыдущих порций текста. Достоинством поточных шифров является высокая скорость шифрования, Область их использования - шифрование аудио- и видеоинформации

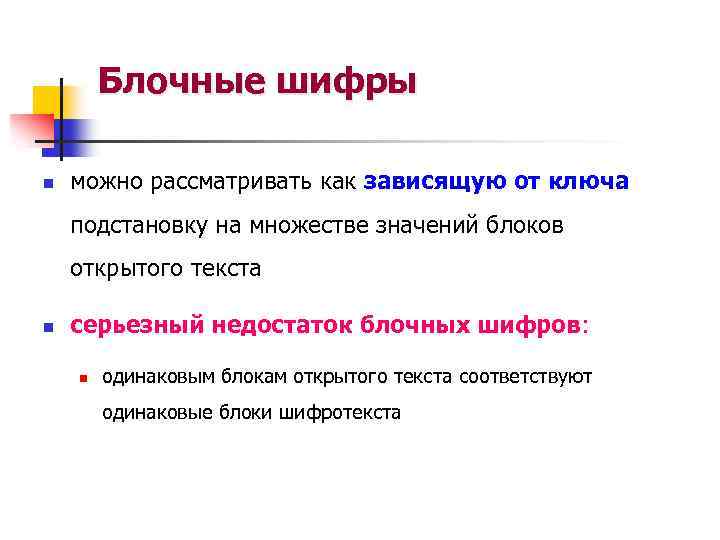

Блочные шифры n можно рассматривать как зависящую от ключа подстановку на множестве значений блоков открытого текста n серьезный недостаток блочных шифров: n одинаковым блокам открытого текста соответствуют одинаковые блоки шифротекста

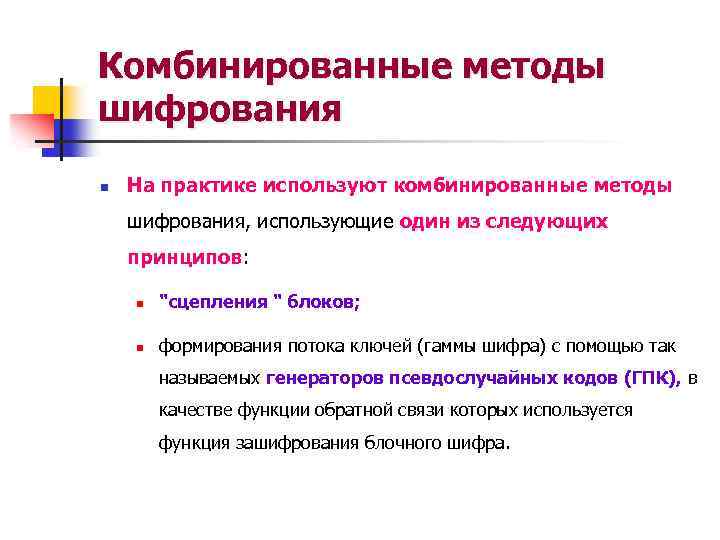

Комбинированные методы шифрования n На практике используют комбинированные методы шифрования, использующие один из следующих принципов: n "сцепления " блоков; n формирования потока ключей (гаммы шифра) с помощью так называемых генераторов псевдослучайных кодов (ГПК), в качестве функции обратной связи которых используется функция зашифрования блочного шифра.

Композиционные блочные шифры Идея - построении криптостойкой системы путем многократного применения подстановки (substitution) и перестановки (permutation); схемы, реализующие эти преобразования, называются SP-сетями.

Композиционные блочные шифры n Многократное использование позволяет обеспечить два свойства, которые должны быть присущи стойким шифрам: n n рассеивание (diffusion) перемешивание (confusion) Применение рассеивания и перемешивания порознь не обеспечивает необходимую стойкость Стойкая криптосистема получается только в результате их совместного использования.

Рассеивание распространение влияния одного знака открытого текста, а также одного знака ключа на значительное количество знаков шифротекста. Это n позволяет скрыть статистическую зависимость между знаками открытого текста, n не позволяет восстанавливать неизвестный ключ по частям. n

Перемешивание n n n Цель - сделать как можно более сложной зависимость между ключом и шифротекстом. Обычно перемешивание осуществляется при помощи подстановок. Применение к каждому элементу открытого текста своей собственной подстановки приводит к появлению абсолютно стойкого шифра.

Современные композиционные блочные шифры строятся с использованием n операций замены двоичных кодов небольшой разрядности (схемы, реализующие эту операцию, называются Sблоками; ), n перестановки элементов двоичных кодов, n арифметических и логических операций над двоичными кодами. n Единственное ограничение при построении составного шифра: n заключается в запрете на использование в двух соседних раундах шифрования преобразований, имеющих общую прозрачность.

n n Примерами прозрачных операций могут являться операции циклического сдвига, замены и т. п. Между ними вставляют буферные преобразования, чаще всего не зависящие от ключа.

Важным достоинством составных шифров n является их симметричность относительно операций зашифрования и расшифрования, которые по этой причине могут быть реализованы на одном устройстве.

Недостаток составных шифров n Составные шифры, становятся нестойкими, если становятся известными какие-либо промежуточные результаты преобразований.

Классификация шифров.pptx