4fbd3bb1c475899c071074569bf10b84.ppt

- Количество слайдов: 51

Keamanan Sistem (CS 4633). . : : Teori Keamanan Informasi : Pertemuan #2 07/09/2006 Fazmah Arif Yulianto 1

Keamanan Sistem (CS 4633). . : : Teori Keamanan Informasi : Pertemuan #2 07/09/2006 Fazmah Arif Yulianto 1

Agenda • Keamanan Informasi • Aturan Keamanan • Daur Hidup Keamanan 2

Agenda • Keamanan Informasi • Aturan Keamanan • Daur Hidup Keamanan 2

Latar belakang • Perkembangan Teknologi Informasi = 3 C Computer + Communication + Content • Information-based society – Kemampuan untuk mengakses dan menyediakan informasi secara cepat dan akurat menjadi sangat esensial bagi sebuah organisasi – Informasi menjadi komoditi yang sangat penting. 3

Latar belakang • Perkembangan Teknologi Informasi = 3 C Computer + Communication + Content • Information-based society – Kemampuan untuk mengakses dan menyediakan informasi secara cepat dan akurat menjadi sangat esensial bagi sebuah organisasi – Informasi menjadi komoditi yang sangat penting. 3

Informasi • Ragam wujud informasi: – Tertulis atau tercetak di atas kertas – Tersimpan secara elektronik – Dikirimkan secara elektronik maupun kurir – Ditampilkan dalam bentuk film – Disampaikan secara lisan 4

Informasi • Ragam wujud informasi: – Tertulis atau tercetak di atas kertas – Tersimpan secara elektronik – Dikirimkan secara elektronik maupun kurir – Ditampilkan dalam bentuk film – Disampaikan secara lisan 4

‘Dunia’ kita tidak aman • Tiap minggu ada laporan ttg kejadian break-ins, attack tools baru, vulnerabilities baru 5

‘Dunia’ kita tidak aman • Tiap minggu ada laporan ttg kejadian break-ins, attack tools baru, vulnerabilities baru 5

6

6

Keamanan & manajemen • Seringkali sulit untuk membujuk manajemen perusahaan untuk melakukan investasi di bidang keamanan. • Th 1997 majalah Information Week melakukan survey terhadap 1271 system atau network manager di Amerika Serikat. – Hanya 22% yang menganggap keamanan sistem informasi sebagai komponen sangat penting (“extremely important”). – Mereka lebih mementingkan “reducing cost” dan “improving competitiveness” meskipun perbaikan sistem informasi setelah dirusak justru dapat menelan biaya yang lebih banyak. 7

Keamanan & manajemen • Seringkali sulit untuk membujuk manajemen perusahaan untuk melakukan investasi di bidang keamanan. • Th 1997 majalah Information Week melakukan survey terhadap 1271 system atau network manager di Amerika Serikat. – Hanya 22% yang menganggap keamanan sistem informasi sebagai komponen sangat penting (“extremely important”). – Mereka lebih mementingkan “reducing cost” dan “improving competitiveness” meskipun perbaikan sistem informasi setelah dirusak justru dapat menelan biaya yang lebih banyak. 7

Keamanan & manajemen (cont’d) • Sistem keamanan harus direncanakan & dianggarkan • Tujuan manajemen keamanan informasi adalah untuk menjamin kelangsungan bisnis, mengurangi kerugian bisnis, dan memaksimalkan ROI dan peluang dengan mencegah dan mengurangi pengaruh dari serangan terhadap keamanan 8

Keamanan & manajemen (cont’d) • Sistem keamanan harus direncanakan & dianggarkan • Tujuan manajemen keamanan informasi adalah untuk menjamin kelangsungan bisnis, mengurangi kerugian bisnis, dan memaksimalkan ROI dan peluang dengan mencegah dan mengurangi pengaruh dari serangan terhadap keamanan 8

Keamanan sistem = intangible? • It’s tangible! • Contoh: – Hitung kerugian apabila sistem informasi anda tidak bekerja selama 1 jam, 1 hari, 1 minggu, dan 1 bulan. (jika server Amazon. com tidak dapat diakses selama beberapa hari; kerugian ≈ N juta dolar. ) – Hitung kerugian apabila ada data yang hilang. Berapa biaya yang dibutuhkan untuk rekonstruksi data. – Bila sebuah bank terkenal dengan rentannya pengamanan data, sering terjadi security incidents. Bagaimana citra perusahaan? 9

Keamanan sistem = intangible? • It’s tangible! • Contoh: – Hitung kerugian apabila sistem informasi anda tidak bekerja selama 1 jam, 1 hari, 1 minggu, dan 1 bulan. (jika server Amazon. com tidak dapat diakses selama beberapa hari; kerugian ≈ N juta dolar. ) – Hitung kerugian apabila ada data yang hilang. Berapa biaya yang dibutuhkan untuk rekonstruksi data. – Bila sebuah bank terkenal dengan rentannya pengamanan data, sering terjadi security incidents. Bagaimana citra perusahaan? 9

Data • CSI/FBI Computer Crime and Security Survey th 2001 (538 responden): – 64% mendeteksi adanya “unauthorized use of computer systems” pada 12 bulan terakhir • 40% mendeteksi “system penetration, ” meskipun 95% memasang firewall dan 61% memiliki IDS • 26% mendeteksi “theft of proprietary info, ” • 18% mendeteksi “sabotage” – Kerugian yang dilaporkan oleh 196 responden senilai $ 378 juta • $ 151 juta dari “theft of proprietary info” • $ 19 juta dari “system penetration” 10

Data • CSI/FBI Computer Crime and Security Survey th 2001 (538 responden): – 64% mendeteksi adanya “unauthorized use of computer systems” pada 12 bulan terakhir • 40% mendeteksi “system penetration, ” meskipun 95% memasang firewall dan 61% memiliki IDS • 26% mendeteksi “theft of proprietary info, ” • 18% mendeteksi “sabotage” – Kerugian yang dilaporkan oleh 196 responden senilai $ 378 juta • $ 151 juta dari “theft of proprietary info” • $ 19 juta dari “system penetration” 10

Fakta kerugian sebenarnya? • Tidak diketahui : ada yang sulit dihitung • Fenomena gunung es • Banyak organisasi yang mengalami security breach tidak ingin diketahui negative publicity 11

Fakta kerugian sebenarnya? • Tidak diketahui : ada yang sulit dihitung • Fenomena gunung es • Banyak organisasi yang mengalami security breach tidak ingin diketahui negative publicity 11

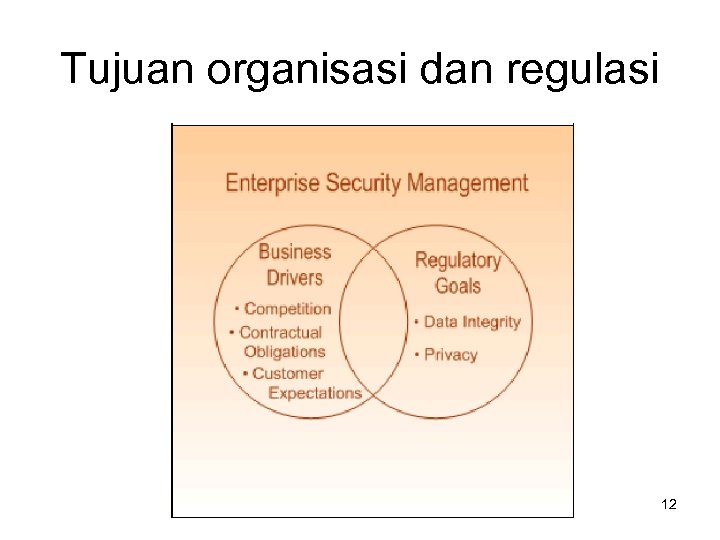

Tujuan organisasi dan regulasi 12

Tujuan organisasi dan regulasi 12

Computer misuse • kategori: 1. 2. 3. 4. • ‘pencurian’ sumber daya komputasi gangguan terhadap layanan komputasi penyebarluasan informasi secara tidak sah pengubahan informasi secara tidak sah pelaku: – authorized user lebih sukar ditangani – not authorized user 13

Computer misuse • kategori: 1. 2. 3. 4. • ‘pencurian’ sumber daya komputasi gangguan terhadap layanan komputasi penyebarluasan informasi secara tidak sah pengubahan informasi secara tidak sah pelaku: – authorized user lebih sukar ditangani – not authorized user 13

Information-oriented misuse: beberapa hal yang perlu diwaspadai • • • Kesalahan manusia (human error) Penyalahgunaan otoritas Probing secara langsung Probing dengan malicious software Penetrasi secara langsung Subversi terhadap mekanisme keamanan 14

Information-oriented misuse: beberapa hal yang perlu diwaspadai • • • Kesalahan manusia (human error) Penyalahgunaan otoritas Probing secara langsung Probing dengan malicious software Penetrasi secara langsung Subversi terhadap mekanisme keamanan 14

Resiko • the probability that a specific threat will successfully exploit a vulnerability causing a loss Yang berkontribusi terhadap resiko: • Asset • Vulnerability • Threat 15

Resiko • the probability that a specific threat will successfully exploit a vulnerability causing a loss Yang berkontribusi terhadap resiko: • Asset • Vulnerability • Threat 15

Asset • • Hardware Software Dokumentasi Data Komunikasi Lingkungan Manusia dll. 16

Asset • • Hardware Software Dokumentasi Data Komunikasi Lingkungan Manusia dll. 16

Vulnerability • Kelemahan dari perangkat keras, perangkat lunak, atau prosedur yang menyediakan kesempatan bagi penyerang untuk melakukan tindakan yang bisa menimbulkan kerugian. • Contoh: software bugs, hardware bugs, radiasi (dari layar, transmisi), tapping, crosstalk, unauthorized users, hardcopy, keteledoran (oversight), storage media, social engineering, dll. 17

Vulnerability • Kelemahan dari perangkat keras, perangkat lunak, atau prosedur yang menyediakan kesempatan bagi penyerang untuk melakukan tindakan yang bisa menimbulkan kerugian. • Contoh: software bugs, hardware bugs, radiasi (dari layar, transmisi), tapping, crosstalk, unauthorized users, hardcopy, keteledoran (oversight), storage media, social engineering, dll. 17

Threat • Potensi bahaya (ancaman) yang bisa terjadi pada informasi maupun sistem. • Bisa disebabkan oleh bencana (disaster), kesalahan sistem (system failure), atau kesalahan manusia (human error) 18

Threat • Potensi bahaya (ancaman) yang bisa terjadi pada informasi maupun sistem. • Bisa disebabkan oleh bencana (disaster), kesalahan sistem (system failure), atau kesalahan manusia (human error) 18

Klasifikasi keamanan (atas dasar lubang keamanan) • Keamanan fisik: – akses orang ke gedung, peralatan, media dll; pencurian; Do. S; aliran listrik; dll • Keamanan personel: – identifikasi dan profil resiko; social engineering • Keamanan aplikasi, data, dan komunikasi (media dan teknik): – program-specific vulnerability, bugs, virus, worm, trojan horse, akses aplikasi dan data, akses ke sumber daya jaringan dll • Keamanan operasi: – kebijakan, prosedur pengelolaan sistem keamanan, prosedur post-attack-recovery, dll. 19

Klasifikasi keamanan (atas dasar lubang keamanan) • Keamanan fisik: – akses orang ke gedung, peralatan, media dll; pencurian; Do. S; aliran listrik; dll • Keamanan personel: – identifikasi dan profil resiko; social engineering • Keamanan aplikasi, data, dan komunikasi (media dan teknik): – program-specific vulnerability, bugs, virus, worm, trojan horse, akses aplikasi dan data, akses ke sumber daya jaringan dll • Keamanan operasi: – kebijakan, prosedur pengelolaan sistem keamanan, prosedur post-attack-recovery, dll. 19

Aspek / layanan keamanan • Confidentiality (& Privacy) • Integrity • Availability • Authentication • Access control • Non-repudiation 20

Aspek / layanan keamanan • Confidentiality (& Privacy) • Integrity • Availability • Authentication • Access control • Non-repudiation 20

Confidentiality - Privacy • Menjaga informasi dari orang yang tidak berhak mengakses. • Privacy: data-data yang sifatnya privat – contoh: e-mail seseorang tidak boleh dibaca oleh administrator • Confidentiality: data yang diberikan ke pihak lain untuk keperluan tertentu dan hanya diperbolehkan untuk keperluan tertentu tersebut – misalnya sebagai bagian dari pendaftaran sebuah servis (kartu kredit, layanan kesehatan dll. ) • Meningkatkan jaminan privacy/confidentiality teknik-teknik steganografi, kriptografi, dll. 21

Confidentiality - Privacy • Menjaga informasi dari orang yang tidak berhak mengakses. • Privacy: data-data yang sifatnya privat – contoh: e-mail seseorang tidak boleh dibaca oleh administrator • Confidentiality: data yang diberikan ke pihak lain untuk keperluan tertentu dan hanya diperbolehkan untuk keperluan tertentu tersebut – misalnya sebagai bagian dari pendaftaran sebuah servis (kartu kredit, layanan kesehatan dll. ) • Meningkatkan jaminan privacy/confidentiality teknik-teknik steganografi, kriptografi, dll. 21

Keamanan negara • Kemampuan mengamankan data dan menangkap data merupakan kepentingan negara – Privacy vs keamanan negara? – Spy vs spy? • Penyadapan; key escrow dll 22

Keamanan negara • Kemampuan mengamankan data dan menangkap data merupakan kepentingan negara – Privacy vs keamanan negara? – Spy vs spy? • Penyadapan; key escrow dll 22

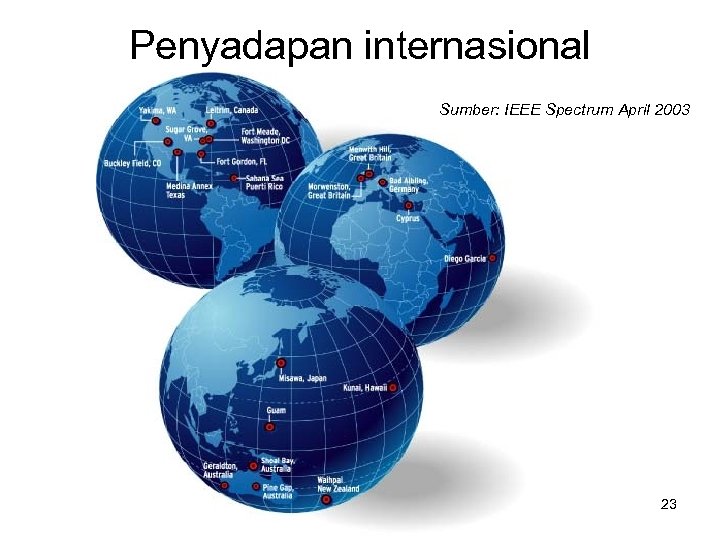

Penyadapan internasional Sumber: IEEE Spectrum April 2003 23

Penyadapan internasional Sumber: IEEE Spectrum April 2003 23

24

24

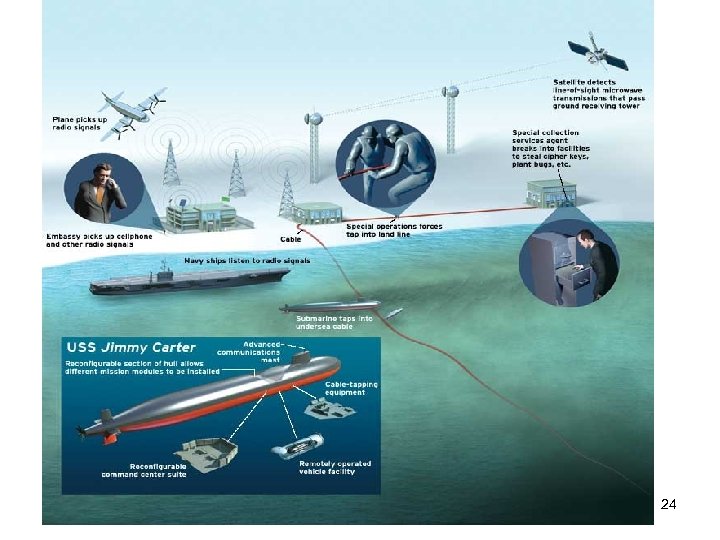

Sadap, filter, simpan Sumber: IEEE Spectrum April 2003 25

Sadap, filter, simpan Sumber: IEEE Spectrum April 2003 25

Integrity • Informasi maupun sistem tidak boleh diubah tanpa seijin pemilik informasi atau sistem tersebut tetap akurat dan lengkap • Contoh serangan: – Data (e-mail) ditangkap (intercepted), diubah (tampered), diteruskan (forwarded) ke tujuan – Menambahkan virus/trojan ke program yang didistribusikan (kasus: TCP Wrapper) – Man-in-the-middle attack • Meningkatkan jaminan integrity kriptografi, hash & digital signature dll 26

Integrity • Informasi maupun sistem tidak boleh diubah tanpa seijin pemilik informasi atau sistem tersebut tetap akurat dan lengkap • Contoh serangan: – Data (e-mail) ditangkap (intercepted), diubah (tampered), diteruskan (forwarded) ke tujuan – Menambahkan virus/trojan ke program yang didistribusikan (kasus: TCP Wrapper) – Man-in-the-middle attack • Meningkatkan jaminan integrity kriptografi, hash & digital signature dll 26

Availability • Ketika dibutuhkan, pengguna yang berhak akan selalu dapat mengakses informasi dan aset yang berkaitan • Contoh serangan: – Denial of Service; Distributed Do. S – Mailbomb 27

Availability • Ketika dibutuhkan, pengguna yang berhak akan selalu dapat mengakses informasi dan aset yang berkaitan • Contoh serangan: – Denial of Service; Distributed Do. S – Mailbomb 27

Authentication • Informasi betul-betul asli – Watermarking & digital signature • Orang yang mengakses atau memberikan informasi adalah betul-betul orang yang dimaksud – What you have (misal: kartu ATM) – What you know (misal: PIN, password) – What you are (misal: biometrik) • Server (mesin) yang kita hubungi adalah betul-betul server (mesin) yang asli • Secara umum, peningkatan jaminan authentication digital certificate 28

Authentication • Informasi betul-betul asli – Watermarking & digital signature • Orang yang mengakses atau memberikan informasi adalah betul-betul orang yang dimaksud – What you have (misal: kartu ATM) – What you know (misal: PIN, password) – What you are (misal: biometrik) • Server (mesin) yang kita hubungi adalah betul-betul server (mesin) yang asli • Secara umum, peningkatan jaminan authentication digital certificate 28

Access control • Pengaturan akses kepada informasi. • Berhubungan dengan: – Klasifikasi data (public, private, confidential, top secret) – Klasifikasi dan hak akses user (guest, admin, top manager, dsb. ) – Mekanisme authentication dan privacy. 29

Access control • Pengaturan akses kepada informasi. • Berhubungan dengan: – Klasifikasi data (public, private, confidential, top secret) – Klasifikasi dan hak akses user (guest, admin, top manager, dsb. ) – Mekanisme authentication dan privacy. 29

Non-repudiation • Seseorang tidak dapat menyangkal bahwa dia telah mengirimkan suatu data digital • Contoh: seseorang yang telah melakukan transaksi dan mengirimkan data pemesanannya via e-mail, tidak dapat menyangkal bahwa memang dia yang telah mengirimkan data pemesanan tersebut • Sangat penting dalam e-commerce • Meningkatkan jaminan non-repudiation digital signature, certificates, dan teknologi kriptografi; dukungan hukum shg digital signature jelas legal 30

Non-repudiation • Seseorang tidak dapat menyangkal bahwa dia telah mengirimkan suatu data digital • Contoh: seseorang yang telah melakukan transaksi dan mengirimkan data pemesanannya via e-mail, tidak dapat menyangkal bahwa memang dia yang telah mengirimkan data pemesanan tersebut • Sangat penting dalam e-commerce • Meningkatkan jaminan non-repudiation digital signature, certificates, dan teknologi kriptografi; dukungan hukum shg digital signature jelas legal 30

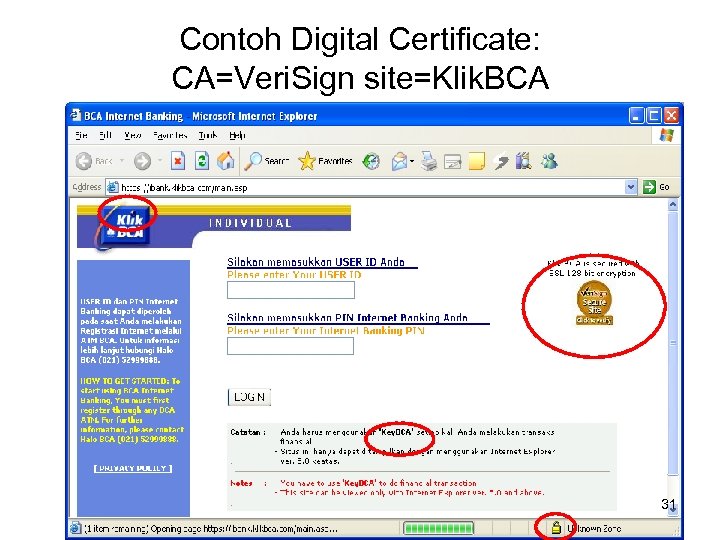

Contoh Digital Certificate: CA=Veri. Sign site=Klik. BCA 31

Contoh Digital Certificate: CA=Veri. Sign site=Klik. BCA 31

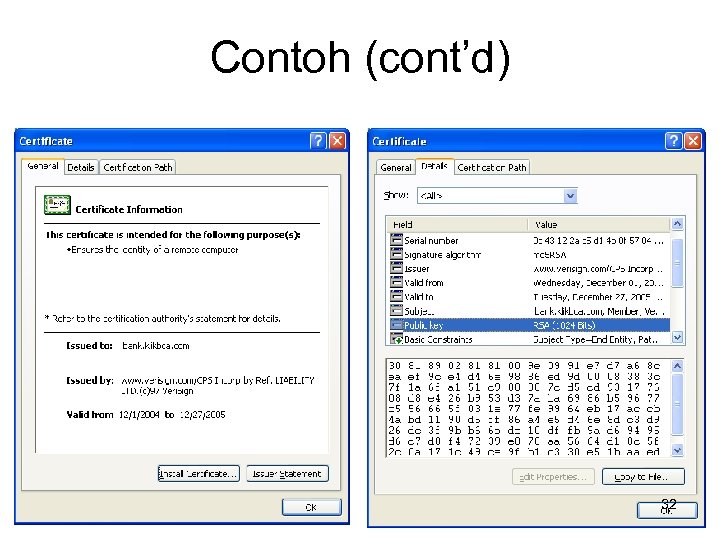

Contoh (cont’d) 32

Contoh (cont’d) 32

Mengamankan Informasi (secara umum) • “Implementing a suitable set of controls” – Policies – Practices – Procedures – Organizational structures – Software functions 33

Mengamankan Informasi (secara umum) • “Implementing a suitable set of controls” – Policies – Practices – Procedures – Organizational structures – Software functions 33

Agenda • Keamanan Informasi • Aturan Keamanan • Daur Hidup Keamanan 34

Agenda • Keamanan Informasi • Aturan Keamanan • Daur Hidup Keamanan 34

Kebijakan Keamanan • Mencakup semua aturan yang menjamin perlindungan terhadap aset dan akses informasi • Sesuai dengan visi dan misi organisasi • Harus ada dukungan dari sisi internal maupun eksternal organisasi 35

Kebijakan Keamanan • Mencakup semua aturan yang menjamin perlindungan terhadap aset dan akses informasi • Sesuai dengan visi dan misi organisasi • Harus ada dukungan dari sisi internal maupun eksternal organisasi 35

Aturan yg mendasari kebijakan keamanan 1. Kebijakan keamanan harus didukung oleh seluruh komponen organisasi pengetahuan thd proses bisnis, kanal komunikasi, jenis data yg dibutuhkan dll 2. Daftar semua aset yang harus dilindungi 3. Harus diimplementasikan ke seluruh lapisan organisasi (internal & eksternal) 36

Aturan yg mendasari kebijakan keamanan 1. Kebijakan keamanan harus didukung oleh seluruh komponen organisasi pengetahuan thd proses bisnis, kanal komunikasi, jenis data yg dibutuhkan dll 2. Daftar semua aset yang harus dilindungi 3. Harus diimplementasikan ke seluruh lapisan organisasi (internal & eksternal) 36

Setelah kebijakan tersusun… 1. Sosialisasi 2. Penerapan secara konsisten 3. Peninjauan secara berkala untuk mengantisipasi perubahan yang terjadi dalam organisasi maupun hal-hal eksternal yang mempengaruhi operasional bisnis organisasi 37

Setelah kebijakan tersusun… 1. Sosialisasi 2. Penerapan secara konsisten 3. Peninjauan secara berkala untuk mengantisipasi perubahan yang terjadi dalam organisasi maupun hal-hal eksternal yang mempengaruhi operasional bisnis organisasi 37

Panduan menyusun kebijakan • International Standard; ISO/IEC 17799 “Information Technology – Code of Practice for Information Security Management” • Contoh standar lain: Information Security Forum (ISF), “The Standard of Good Practice for Information Security” 38

Panduan menyusun kebijakan • International Standard; ISO/IEC 17799 “Information Technology – Code of Practice for Information Security Management” • Contoh standar lain: Information Security Forum (ISF), “The Standard of Good Practice for Information Security” 38

Agenda • Keamanan Informasi • Aturan Keamanan • Daur Hidup Keamanan 39

Agenda • Keamanan Informasi • Aturan Keamanan • Daur Hidup Keamanan 39

Daur hidup keamanan • Berhubungan dengan peninjauan kebijakan keamanan • Memberikan petunjuk yg mencakup tingkatan atau tahapan proses pengembangan untuk menjamin keamanan operasional bisnis 40

Daur hidup keamanan • Berhubungan dengan peninjauan kebijakan keamanan • Memberikan petunjuk yg mencakup tingkatan atau tahapan proses pengembangan untuk menjamin keamanan operasional bisnis 40

Gambar daur hidup keamanan 41

Gambar daur hidup keamanan 41

1. Assessment • Proses penilaian terhadap keamanan sistem • Aktifitas: audit, pengujian, review secara periodik dll • Termasuk di dalamnya adalah manajemen resiko 42

1. Assessment • Proses penilaian terhadap keamanan sistem • Aktifitas: audit, pengujian, review secara periodik dll • Termasuk di dalamnya adalah manajemen resiko 42

2. Design • Aktifitas perencanaan konfigurasi keamanan yang sesuai dan efektif untuk diterapkan pada organisasi 43

2. Design • Aktifitas perencanaan konfigurasi keamanan yang sesuai dan efektif untuk diterapkan pada organisasi 43

3. Deployment • Implementasi segala sesuatu yang berkaitan dengan rancangan keamanan • Berkaitan dengan kebijakan manajemen organisasi untuk menerapkan kebijakan keamanan informasi 44

3. Deployment • Implementasi segala sesuatu yang berkaitan dengan rancangan keamanan • Berkaitan dengan kebijakan manajemen organisasi untuk menerapkan kebijakan keamanan informasi 44

4. Management • Diperlukan untuk menjamin sistem tetap dapat berfungsi dengan baik • Berkaitan dengan pengawasan terhadap mekanisme deteksi masalah 45

4. Management • Diperlukan untuk menjamin sistem tetap dapat berfungsi dengan baik • Berkaitan dengan pengawasan terhadap mekanisme deteksi masalah 45

5. Education • Diberikan kepada komponen internal organisasi maupun pihak eksternal yang berkaitan dengan organisasi • Diperlukan untuk menjamin keberlangsungan daur hidup keamanan 46

5. Education • Diberikan kepada komponen internal organisasi maupun pihak eksternal yang berkaitan dengan organisasi • Diperlukan untuk menjamin keberlangsungan daur hidup keamanan 46

Closing remarks 47

Closing remarks 47

Sistem sudah aman? • Sangat sulit mencapai 100% aman – Paradigma attacker dan defender: • Defender berupaya mengamankan semua aspek • Attacker bisa fokus ke satu titik lemah • Contoh: tempest zone vulnerability • Ada timbal balik antara keamanan vs. kenyamanan (security vs convenience) – Semakin aman, semakin tidak nyaman • “complexity is the worst enemy of security” [Bruce Schneier, “Secrets & Lies: Digital Security in a Networked World, ”] • Keamanan tertinggi dari sebuah sistem berada bagian yang paling lemah. 48

Sistem sudah aman? • Sangat sulit mencapai 100% aman – Paradigma attacker dan defender: • Defender berupaya mengamankan semua aspek • Attacker bisa fokus ke satu titik lemah • Contoh: tempest zone vulnerability • Ada timbal balik antara keamanan vs. kenyamanan (security vs convenience) – Semakin aman, semakin tidak nyaman • “complexity is the worst enemy of security” [Bruce Schneier, “Secrets & Lies: Digital Security in a Networked World, ”] • Keamanan tertinggi dari sebuah sistem berada bagian yang paling lemah. 48

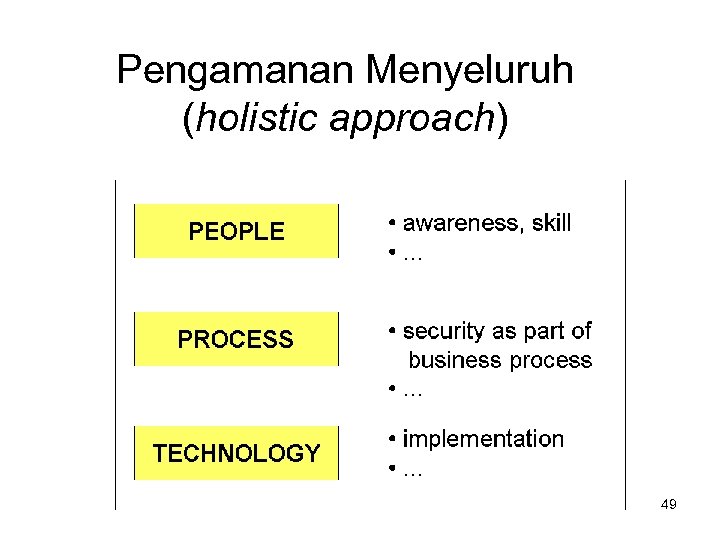

Pengamanan Menyeluruh (holistic approach) 49

Pengamanan Menyeluruh (holistic approach) 49

“Security is a process, not a product” 50

“Security is a process, not a product” 50

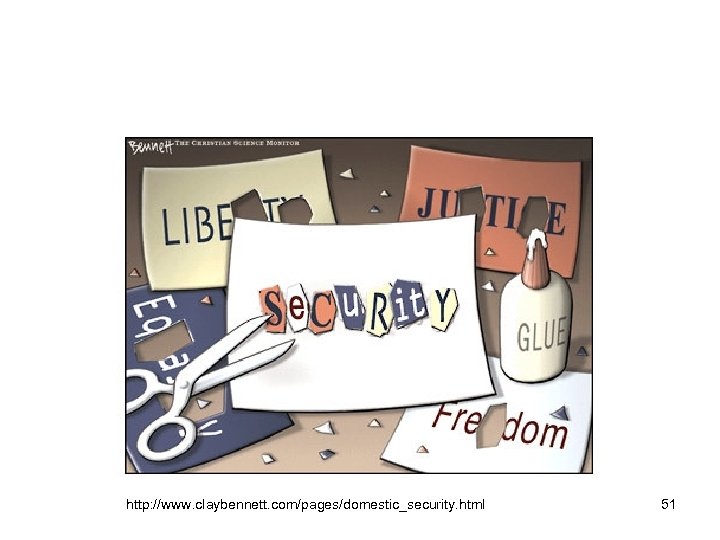

http: //www. claybennett. com/pages/domestic_security. html 51

http: //www. claybennett. com/pages/domestic_security. html 51