Курс лекций-КБ.ppt

- Количество слайдов: 43

Кафедра «Кибербезопасность» № 41 Курс лекций Доцент ПРОХОРОВ Сергей Витальевич

1 ОСНОВЫ КИБЕРБЕЗОПАСНОСТИ Направление подготовки (специальность): 090303. 65 – «Информационная безопасность автоматизированных систем» , 090305. 65 – «Информационно-аналитические системы безопасности» . ЛИТЕРАТУРА а) основная литература: 1. Гриняев С. Н. Поле битвы – киберпространство. М. : 2004. - 426 с. 2. Климов С. М. Методы и модели противодействия компьютерным атакам. – Люберцы. : КАТАЛИТ, 2008. – 316 с. 3. Остапенко Г. А. Информационные операции и атаки в социотехнических системах. Учебное пособие для вузов / под ред. член-корр. РАН В. И. Борисова. – М. : Горячая линия – Телеком, 2007. – 134 с. б) дополнительная литература: 1. Рекомендации МСЭ – Т Х. 1205 (04/2008), Обзор кибербезопасности.

Уязвимость АС и проблемы обеспечения кибербезопасности Лекции: 1. Информационные операции и киберпреступность. 2. Угрозы кибербезопасности и уязвимости АС. 3. Основные проблемы обеспечения кибербезопасности. 4. Технические средства деструктивных программноаппаратных воздействий, программные атаки. 5. Противодействие информационному нападению. 6. Организационно-правовое обеспечение кибербезопасности. 7. Аудит кибербезопасности АС. 8. Проверка программных средств. 2

3 Лекция 1 Информационные операции и киберпреступность

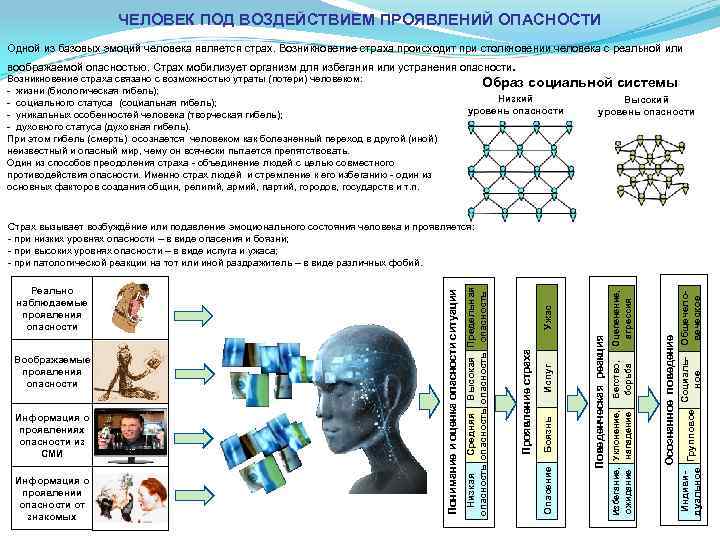

ЧЕЛОВЕК ПОД ВОЗДЕЙСТВИЕМ ПРОЯВЛЕНИЙ ОПАСНОСТИ Одной из базовых эмоций человека является страх. Возникновение страха происходит при столкновении человека с реальной или воображаемой опасностью. Страх мобилизует организм для избегания или устранения опасности. Возникновение страха связано с возможностью утраты (потери) человеком: - жизни (биологическая гибель); - социального статуса (социальная гибель); - уникальных особенностей человека (творческая гибель); - духовного статуса (духовная гибель). При этом гибель (смерть) осознается человеком как болезненный переход в другой (иной) неизвестный и опасный мир, чему он всячески пытается препятствовать. Один из способов преодоления страха - объединение людей с целью совместного противодействия опасности. Именно страх людей и стремление к его избеганию - один из основных факторов создания общин, религий, армий, партий, городов, государств и т. п. Образ социальной системы Низкий уровень опасности Высокий уровень опасности Общечеловеческое Осознанное поведение Индиви. Социаль. Групповое дуальное Оцепенение, агрессия Бегство, борьба Поведенческая реакция Ужас Испуг Боязнь Избегание, Уклонение, ожидание нападение Информация о проявлении опасности от знакомых Опасение Информация о проявлениях опасности из СМИ Проявление страха Воображаемые проявления опасности Низкая Средняя Высокая Предельная опасность Реально наблюдаемые проявления опасности Понимание и оценка опасности ситуации Страх вызывает возбуждёние или подавление эмоционального состояния человека и проявляется: - при низких уровнях опасности – в виде опасения и боязни; - при высоких уровнях опасности – в виде испуга и ужаса; - при патологической реакции на тот или иной раздражитель – в виде различных фобий.

СИСТЕМА (ПИРАМИДА) ЗНАНИЙ О БЕЗОПАСНОСТИ IV. Теория безопасности человека (безопасность жизнедеятельности) Безопасность чего-либо Система Сфера Сущее Проявление Бытие Безопасность систем Социальные системы Человечество Нация Раса Народ Этнос Поселение Государство Страна Империя Церковь Безопасность человека (БЖД) Личность Духовная Психологическая Деятельность Субъект Физиологическая Культура Жизнь Индивид Отдых Власть Наука Род Семья Цивилизация Экологические системы Кибернетические системы Процесс Жизнь Безопасность социальных систем Образование Группа Коллектив Структура Организация Явление Элемент Сущность Нечто Экономика Суть Связь I. Философия безопасности II. Теория безопасности систем III. Теория безопасности социальных систем Материальные системы Ничто Ноль Непропроявленное Пустота Тьма

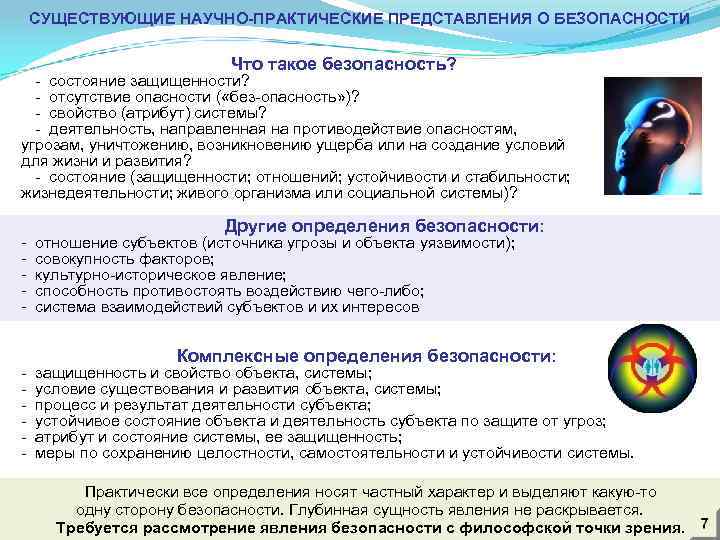

СУЩЕСТВУЮЩИЕ НАУЧНО-ПРАКТИЧЕСКИЕ ПРЕДСТАВЛЕНИЯ О БЕЗОПАСНОСТИ Что такое безопасность? - состояние защищенности? - отсутствие опасности ( «без-опасность» )? - свойство (атрибут) системы? - деятельность, направленная на противодействие опасностям, угрозам, уничтожению, возникновению ущерба или на создание условий для жизни и развития? - состояние (защищенности; отношений; устойчивости и стабильности; жизнедеятельности; живого организма или социальной системы)? - Другие определения безопасности: отношение субъектов (источника угрозы и объекта уязвимости); совокупность факторов; культурно-историческое явление; способность противостоять воздействию чего-либо; система взаимодействий субъектов и их интересов Комплексные определения безопасности: - защищенность и свойство объекта, системы; - условие существования и развития объекта, системы; - процесс и результат деятельности субъекта; - устойчивое состояние объекта и деятельность субъекта по защите от угроз; - атрибут и состояние системы, ее защищенность; - меры по сохранению целостности, самостоятельности и устойчивости системы. Практически все определения носят частный характер и выделяют какую-то одну сторону безопасности. Глубинная сущность явления не раскрывается. Требуется рассмотрение явления безопасности с философской точки зрения.

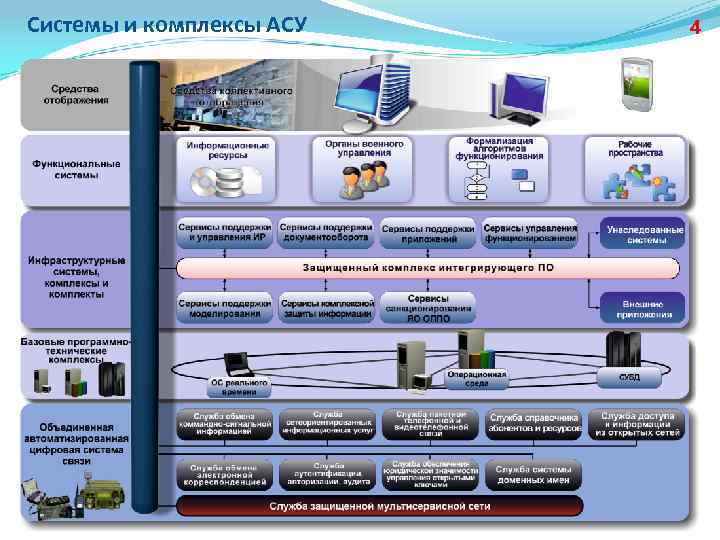

Системы и комплексы АСУ 4

5

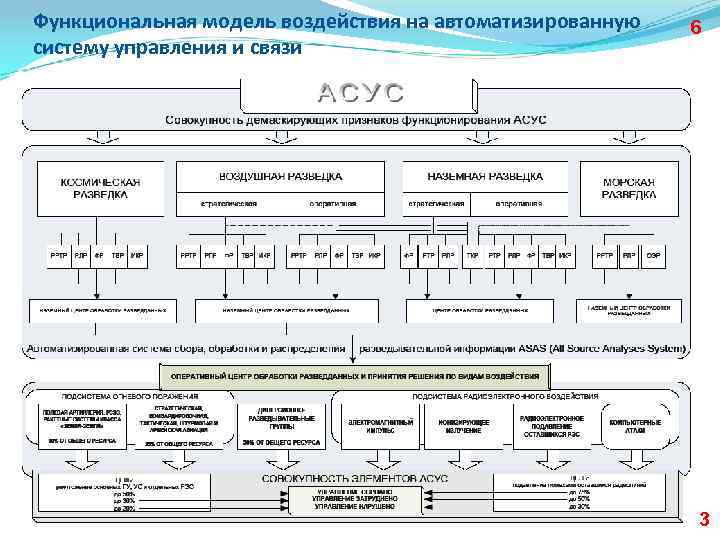

Функциональная модель воздействия на автоматизированную систему управления и связи 6 3

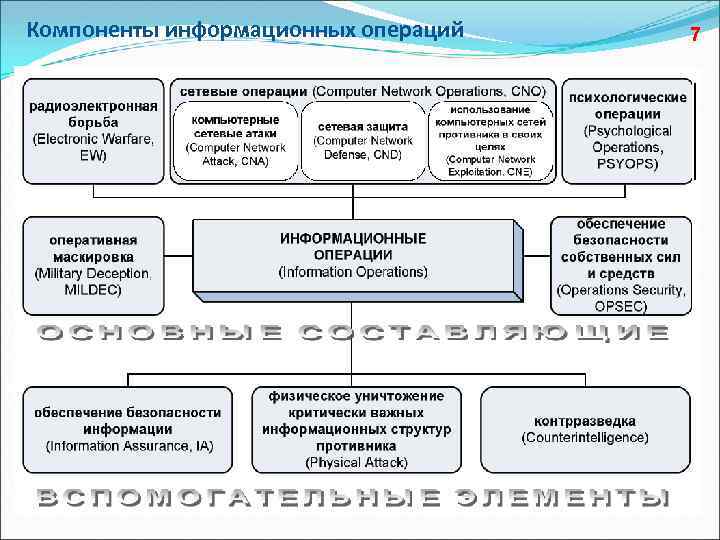

Компоненты информационных операций 7

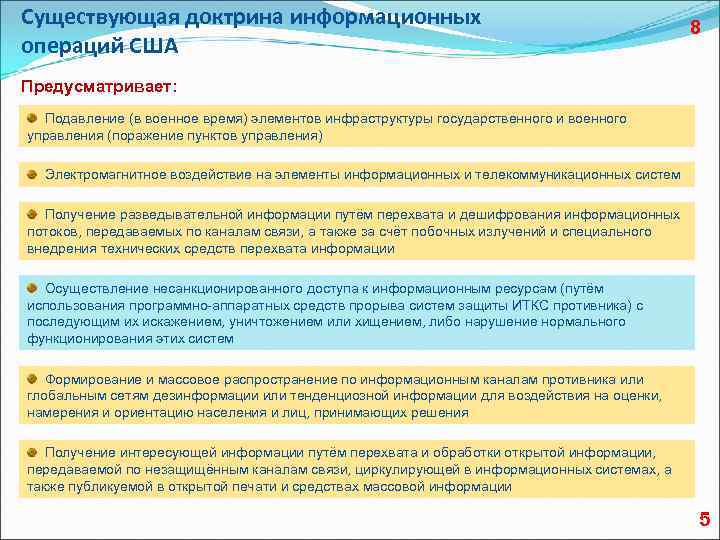

Существующая доктрина информационных операций США 8 Предусматривает: Подавление (в военное время) элементов инфраструктуры государственного и военного управления (поражение пунктов управления) Электромагнитное воздействие на элементы информационных и телекоммуникационных систем Получение разведывательной информации путём перехвата и дешифрования информационных потоков, передаваемых по каналам связи, а также за счёт побочных излучений и специального внедрения технических средств перехвата информации Осуществление несанкционированного доступа к информационным ресурсам (путём использования программно-аппаратных средств прорыва систем защиты ИТКС противника) с последующим их искажением, уничтожением или хищением, либо нарушение нормального функционирования этих систем Формирование и массовое распространение по информационным каналам противника или глобальным сетям дезинформации или тенденциозной информации для воздействия на оценки, намерения и ориентацию населения и лиц, принимающих решения Получение интересующей информации путём перехвата и обработки открытой информации, передаваемой по незащищённым каналам связи, циркулирующей в информационных системах, а также публикуемой в открытой печати и средствах массовой информации 5

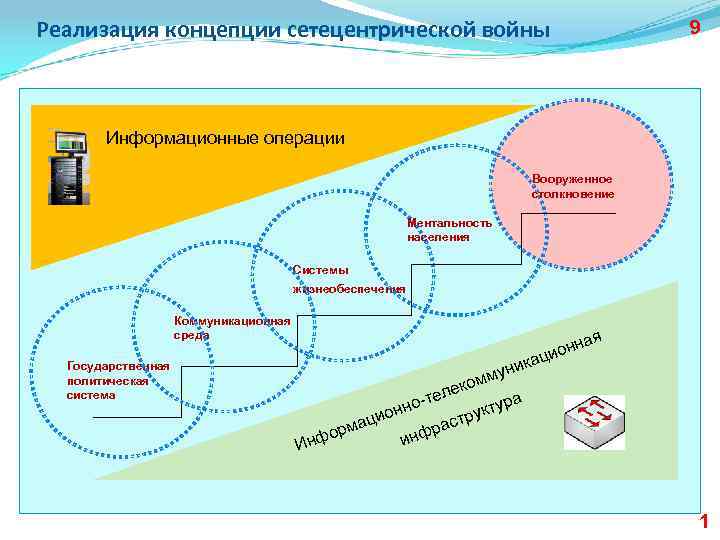

Реализация концепции сетецентрической войны 9 Информационные операции Вооруженное столкновение Ментальность населения Системы жизнеобеспечения Коммуникационная среда Государственная политическая система я на ион ац ник му ом лек -те ра нно о укту и тр мац рас ор инф Инф 1

Проявление действия киберопераций Основные технические средства для проведения киберопераций: Вирусы, черви, троянские программы и другие программные средства; Суперкомпьютеры; Средства сбора, обработки и передачи информации; Компьютерные сети, ботсети, средства телекоммуникаций, электронные СМИ. Последствия: Похищение, модификация или уничтожение важных данных, сведений, составляющих гос. тайну; Тайный захват АС; Отказ в обслуживании; Атака хакеров на сети; Блокирование телекоммуникационных сетей и систем связи; Взлом программного обеспечения, фрикинг (вкл. саботаж, перехват телефонных звонков и т. п. ). 10 Результат: Сценарий 1 Дестабилизация работы систем государственного и военного управления Сценарий 2 Перехват государственного или военного управления Сценарий 3 Парализация или разрушение систем государственного или военного управления ?

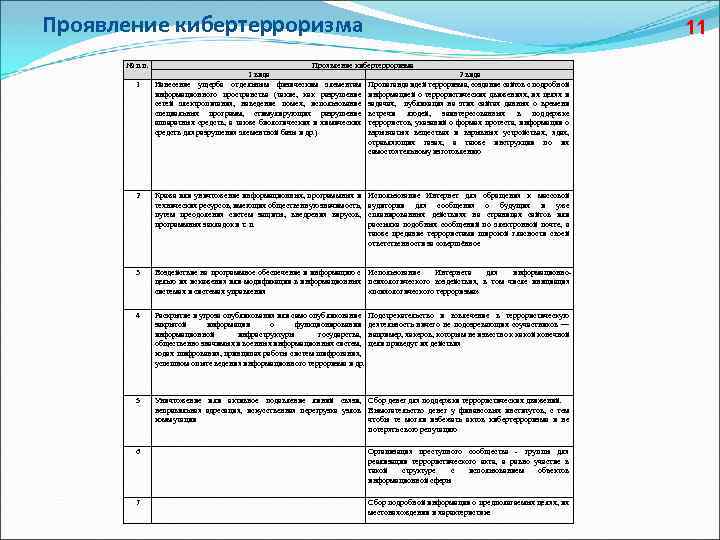

Проявление кибертерроризма № п. п. 1 11 Проявление кибертерроризма 1 вида 2 вида Нанесение ущерба отдельным физическим элементам Пропаганда идей терроризма, создание сайтов с подробной информационного пространства (такие, как разрушение информацией о террористических движениях, их целях и сетей электропитания, наведение помех, использование задачах, публикация на этих сайтах данных о времени специальных программ, стимулирующих разрушение встречи людей, заинтересованных в поддержке аппаратных средств, а также биологических и химических террористов, указаний о формах протеста, информации о средств для разрушения элементной базы и др. ) взрывчатых веществах и взрывных устройствах, ядах, отравляющих газах, а также инструкции по их самостоятельному изготовлению 2 Кража или уничтожение информационных, программных и технических ресурсов, имеющих общественную значимость, путем преодоления систем защиты, внедрения вирусов, программных закладок и т. п. Использование Интернет для обращения к массовой аудитории для сообщения о будущих и уже спланированных действиях на страницах сайтов или рассылка подобных сообщений по электронной почте, а также предание террористами широкой гласности своей ответственности за совершённое 3 Воздействие на программное обеспечение и информацию с Использование Интернета для информационноцелью их искажения или модификации в информационных психологического воздействия, в том числе инициация системах и системах управления «психологического терроризма» 4 Раскрытие и угроза опубликования или само опубликование закрытой информации о функционировании информационной инфраструктуры государства, общественно значимых и военных информационных систем, кодах шифрования, принципах работы систем шифрования, успешном опыте ведения информационного терроризма и др. 5 Уничтожение или активное подавление линий связи, Сбор денег для поддержки террористических движений. неправильная адресация, искусственная перегрузка узлов Вымогательство денег у финансовых институтов, с тем коммутации чтобы те могли избежать актов кибертерроризма и не потерять свою репутацию 6 Организация преступного сообщества - группы для реализации террористического акта, а равно участие в такой структуре с использованием объектов информационной сферы 7 Сбор подробной информации о предполагаемых целях, их местонахождении и характеристике Подстрекательство и вовлечение в террористическую деятельность ничего не подозревающих соучастников — например, хакеров, которым не известно к какой конечной цели приведут их действия

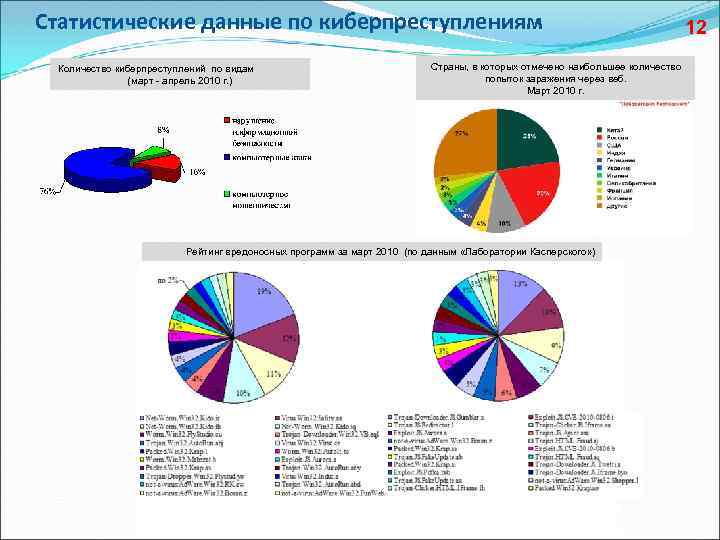

Статистические данные по киберпреступлениям Количество киберпреступлений по видам (март - апрель 2010 г. ) Страны, в которых отмечено наибольшее количество попыток заражения через веб. Март 2010 г. Рейтинг вредоносных программ за март 2010 (по данным «Лаборатории Касперского» ) 12

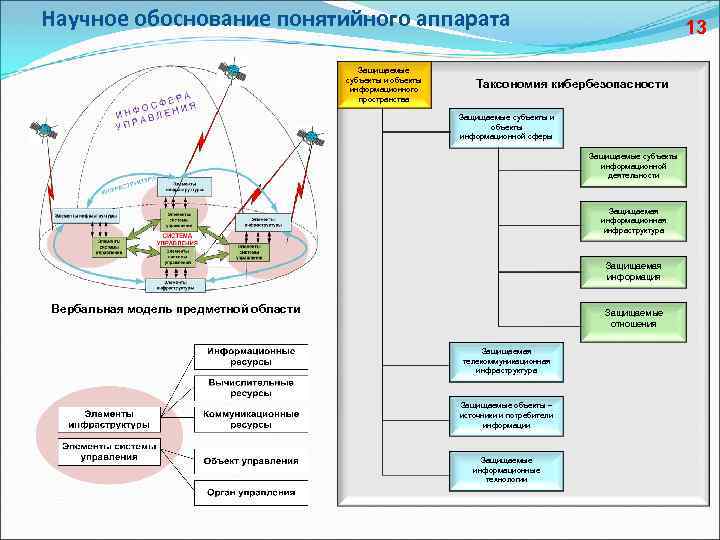

Научное обоснование понятийного аппарата Защищаемые субъекты и объекты информационного пространства 13 Таксономия кибербезопасности Защищаемые субъекты и объекты информационной сферы Защищаемые субъекты информационной деятельности Защищаемая информационная инфраструктура Защищаемая информация Вербальная модель предметной области Защищаемые отношения Защищаемая телекоммуникационная инфраструктура Защищаемые объекты – источники и потребители информации Защищаемые информационные технологии

Основные термины и определения КИБЕРВОЙНА – 1) высшая степень конфликта в киберпространстве между или среди государств, во время которой государства предпринимают кибератаки против киберинфраструктур противника, как часть военной кампании (может быть объявлена формально одной или всеми конфликтующими сторонами или не объявляться de facto). Война с использованием обычного вооружения будет включать в себя (практически всегда) действия в киберпространстве. В отсутствие политических акторов, конфликт не является войной; 2) действия, предпринимаемые в киберпространстве для достижения информационного превосходства посредством воздействия на информацию и автоматизированные информационные системы противника путем внедрения вредоносного программного обеспечения и аппаратных закладок в стратегически важные компьютерные сети страны-противника для манипулирования имеющейся в них информацией, повреждения сети, перехвата ценной информации и управления для дальнейшего физического подавления (уничтожения) противника при одновременном обеспечении собственной кибербезопасности; 3) использование сетевых возможностей одного государства для искажения, нарушения целостности, деградации, манипулирования или уничтожения информации, постоянно находящейся в компьютерах либо циркулирующей в компьютерных сетях, или собственно компьютеров и сетей другого государства. 14

Основные термины и определения КИБЕРВОЙСКА - специальные подразделения, организуемые для обеспечения защиты информационно-телекоммуникационной инфраструктуры критически важных объектов от кибератак и разрушающего программно-аппаратного воздействия, а также самостоятельного нанесения разрушающего кибервоздействия в киберинфраструктурах вероятного противника. КИБЕРИНФРАСТРУКТУРА - совокупность людей, процессов (в том числе управляющих) систем и сетей, составляющих киберпространство. КИБЕРВОЗДЕЙСТВИЕ – программно-информационное вторжение или попытка вторжения в компоненты автоматизированной системы посредством кибератак, основанных на использовании уязвимостей АС. КИБЕРАТАКА – 1) атака в киберпространстве, как целенаправленное несанкционированное воздействие на информацию, на ресурс автоматизированной системы или получение несанкционированного доступа к ним с применением программных или программно-аппаратных средств; 2) преднамеренное использование кибероружия с целью нанесения вреда информационной или автоматизированной системе, проявляющееся в изменении, разрушении, искажении, запрещении, нарушении или уничтожении информации, программ аппаратных средств и сетевого коммуникационного оборудования. 15

Основные термины и определения КИБЕРБЕЗОПАСНОСТЬ – 1) свойство киберсистемы противостоять преднамеренным и/или ненамеренным угрозам, а также реагировать на них и восстанавливаться после воздействия этих угроз; 2) состояние защищенности киберсистем, характеризующееся отсутствием недопустимого риска, связанного с возможностью нанесения ущерба объектам и/или субъектам киберпространства от проявления внешних и/или внутренних киберугроз; 3) набор средств, стратегии, принципы обеспечения безопасности, гарантии безопасности, руководящие принципы, подходы к управлению рисками, действия, профессиональная подготовка, практический опыт, страхование и технологии, которые могут быть использованы для защиты киберсреды, ресурсов организации и пользователя. КИБЕРПРОСТРАНСТВО – 1) виртуальное пространство, в котором циркулируют электронные данные компьютерных сетей, связанное с созданием, преобразованием и использованием информации, включая индивидуальное и общественное сознание, компьютерную технику, информационнотелекоммуникационную инфраструктуру и собственно информацию. Т. е. , электронная среда, которая обеспечивает возможность сбора, передачи, хранения, автоматизированной обработки и распространения информации в обществе; 2) глобальная сфера (совокупность доменов) внутри информационного пространства, представляющая собой взаимосвязанную совокупность инфраструктур и информационных технологий, включая Интернет, телекоммуникационные сети, компьютерные системы, встроенные процессоры и контроллеры. 16

17 Лекция 2 Угрозы кибербезопасности и уязвимости автоматизированных систем

Угрозы кибербезопасности АС Угрозы безопасности функционирования средств и систем передачи и обработки данных, систем управления, АС, исходящие от спецслужб иностранных государств, террористических организаций, криминальной среды. Угрозы, связанные с ошибками и недостатками проектирования и эксплуатации, документации, с организационными и финансовыми проблемами. Угрозы безопасности информации, обрабатываемой и передаваемой в АС. Угрозы персоналу и пользователям АС, имеющие отношение к психологической сфере их деятельности в интерфейсе «человек–машина» , к безопасности жизнедеятельности, к правильности принятия решений. Угрозы нарушения порядка управления, нарушения легитимности других видов информационных взаимоотношений субъектов, осуществляющихся средствами АС. 18

Угрозы кибербезопасности АС Средства Вирусы, черви, троянские программы и другие программные средства; Суперкомпьютеры; Средства сбора, обработки и передачи информации; Компьютерные сети, бот -сети, средства телекоммуникаций, электронные СМИ. Уязвимости систем энергоснабжения; каналов связи, полей радиообмена, РЭС; аппаратных средств; общесистемного программного обеспечения (в том числе протоколов сетевого взаимодействия); прикладного программного обеспечения (в том числе средств защиты информации); носителей информации; персонала. 19 Угрозы безопасности информации, обрабатываемой и передаваемой функционированию средств и систем передачи и обработки данных; функционированию систем защиты информации и вычислительной техники; связанные с ошибками и недостатками проектирования и эксплуатации элементов АС; персоналу и пользователям АС; правильности принятия решений; нарушения порядка управления; информационному и программному взаимодействию внутри АС.

Критически важные информационные системы Причины взломов информационных систем: • Уязвимости архитектуры - 39% • Ошибки настройки и управления – 54% • Прямой взлом (brute attack) – 4% • Социальная инженерия – 3% Угрозы: контроль Интернет-трафика потенциальным противником и сбор статистики по национальному трафику, сбор статистики по вычислительным ресурсам, оценка уровня их использования для национальной обороны. использование вычислительных и частотных ресурсов России для решения военных задач. ОСК несанкционированное использование противником канальной емкости систем связи проведении военных операций против России или третьих стран. целевое нарушение или изменение трафика, разрушение системы связи страны в критические моменты. распространение дезинформации. поражение вычислительных центров, центров обработки данных и телекоммуникационных сетей путем применения боевых компьютерных вирусов и других средств. разведывательно-диверсионная и военная деятельность с применением роботизированных средств и соединений боевых роботов. 20 ОТЗУ

Угрозы безопасности встроенного программного обеспечения BIOS 21

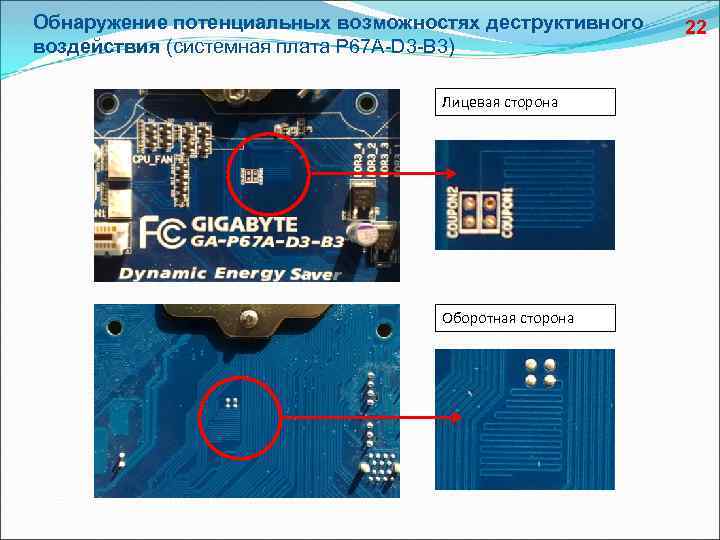

Обнаружение потенциальных возможностях деструктивного воздействия (системная плата P 67 A-D 3 -B 3) Лицевая сторона Оборотная сторона 22

Программное обеспечение АС 23 ИНСТРУМЕНТАЛЬНЫЕ СРЕДСТВА РАЗРАБОТКИ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ 80% используемого в стране ПО – зарубежного производства Функциональные задачи Подкласс управляющих программ Доверенная среда Подкласс прикладных программ Общее программное обеспечение (ОПО) Операционные системы Системы управления базами данных Открытое (свободное) ПО Интеграция с отечественным проприетарным ПО

Основные цели кибератак на инфраструктуру геопространственных данных Зашумление и геометрические искажения Ухудшение разрешающей способности Искажение навигационных данных Искажение содержания Нарушение достоверности и полноты ГПД ГИС АС 24

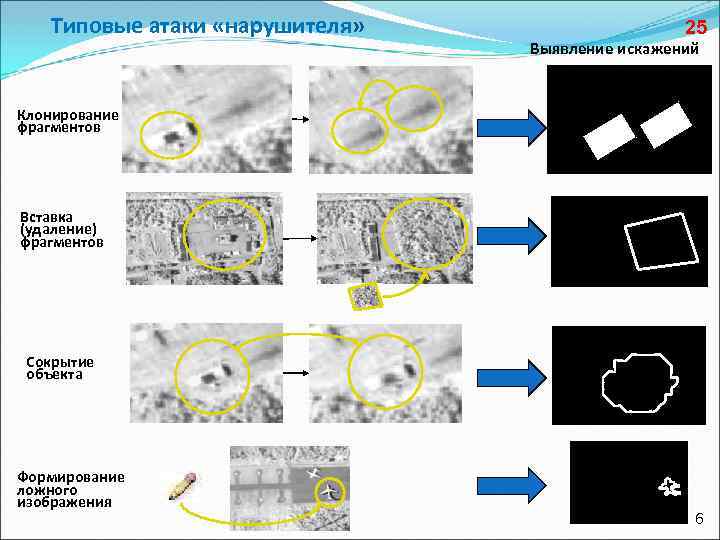

Типовые атаки «нарушителя» 25 Выявление искажений Клонирование фрагментов Вставка (удаление) фрагментов Сокрытие объекта Формирование ложного изображения 6

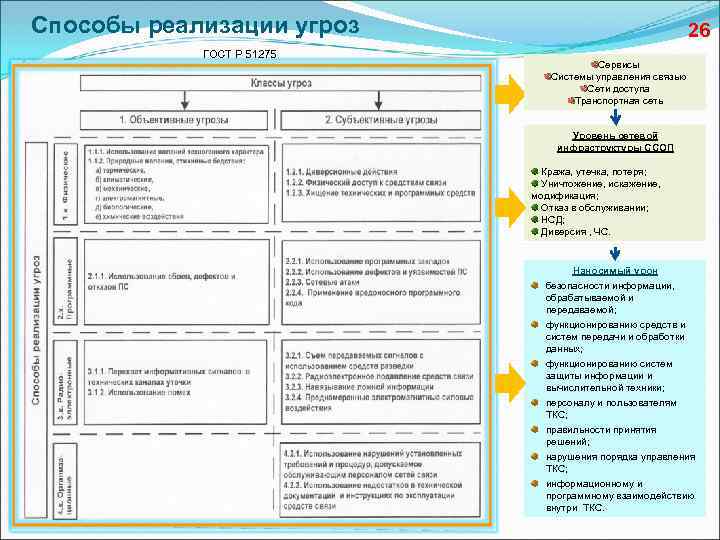

Способы реализации угроз ГОСТ Р 51275 26 Сервисы Системы управления связью Сети доступа Транспортная сеть Уровень сетевой инфраструктуры ССОП Кража, утечка, потеря; Уничтожение, искажение, модификация; Отказ в обслуживании; НСД; Диверсия , ЧС. Наносимый урон безопасности информации, обрабатываемой и передаваемой; функционированию средств и систем передачи и обработки данных; функционированию систем защиты информации и вычислительной техники; персоналу и пользователям ТКС; правильности принятия решений; нарушения порядка управления ТКС; информационному и программному взаимодействию внутри ТКС.

Место модели угроз и нарушителя в общей модели обеспечения безопасности сети электросвязи 27

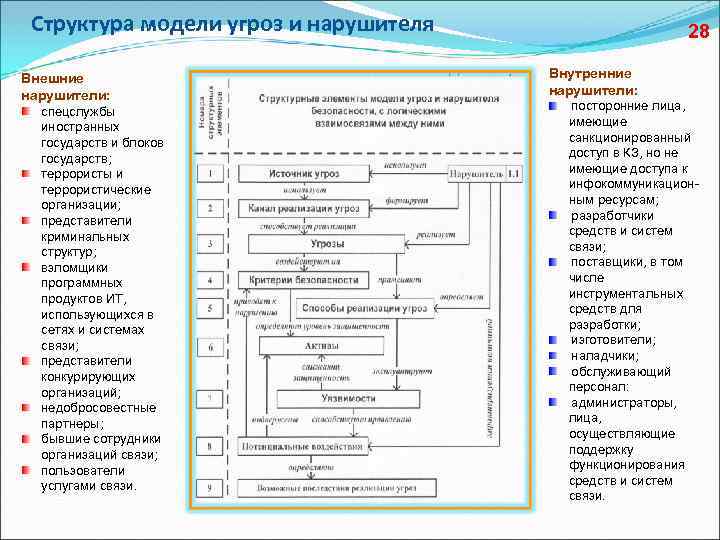

Структура модели угроз и нарушителя Внешние нарушители: спецслужбы иностранных государств и блоков государств; террористы и террористические организации; представители криминальных структур; взломщики программных продуктов ИТ, использующихся в сетях и системах связи; представители конкурирующих организаций; недобросовестные партнеры; бывшие сотрудники организаций связи; пользователи услугами связи. 28 Внутренние нарушители: посторонние лица, имеющие санкционированный доступ в КЗ, но не имеющие доступа к инфокоммуникационным ресурсам; разработчики средств и систем связи; поставщики, в том числе инструментальных средств для разработки; изготовители; наладчики; обслуживающий персонал: администраторы, лица, осуществляющие поддержку функционирования средств и систем связи.

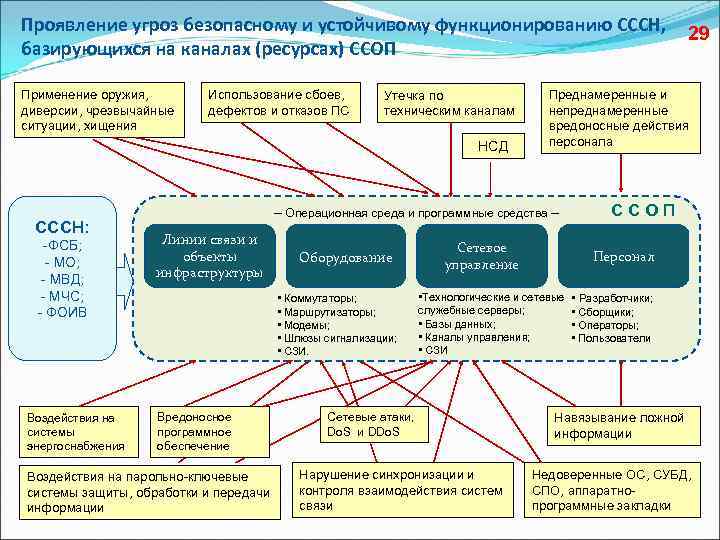

Проявление угроз безопасному и устойчивому функционированию СССН, базирующихся на каналах (ресурсах) ССОП Применение оружия, диверсии, чрезвычайные ситуации, хищения Использование сбоев, дефектов и отказов ПС Утечка по техническим каналам НСД СССН: -ФСБ; - МО; - МВД; - МЧС; - ФОИВ Воздействия на системы энергоснабжения Преднамеренные и непреднамеренные вредоносные действия персонала -- Операционная среда и программные средства -- Линии связи и объекты инфраструктуры Оборудование • Коммутаторы; • Маршрутизаторы; • Модемы; • Шлюзы сигнализации; • СЗИ. Вредоносное программное обеспечение Воздействия на парольно-ключевые системы защиты, обработки и передачи информации Сетевое управление Нарушение синхронизации и контроля взаимодействия систем связи С С О П Персонал • Технологические и сетевые служебные серверы; • Базы данных; • Каналы управления; • СЗИ Сетевые атаки, Do. S и DDo. S 29 • Разработчики; • Сборщики; • Операторы; • Пользователи Навязывание ложной информации Недоверенные ОС, СУБД, СПО, аппаратнопрограммные закладки

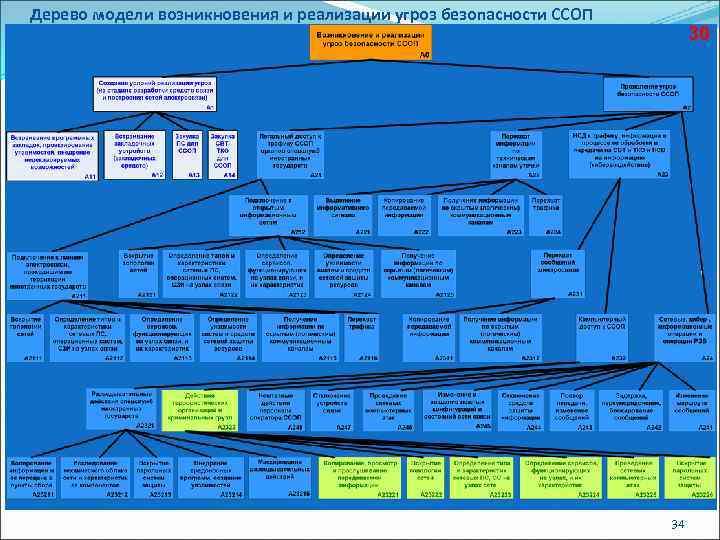

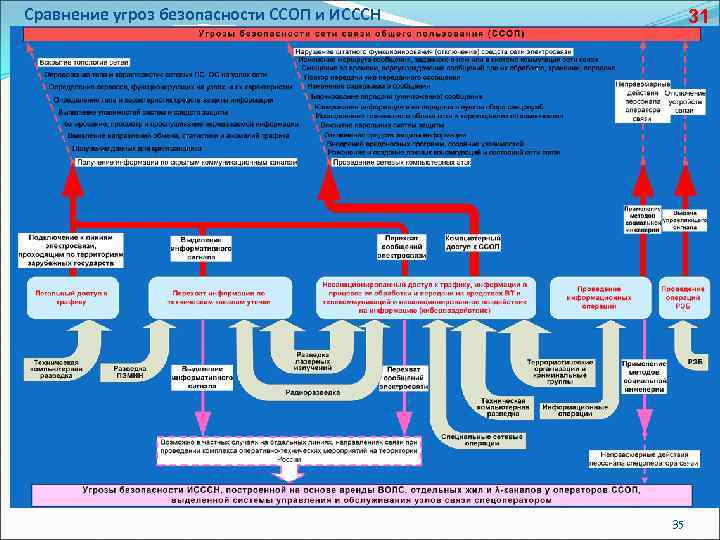

Дерево модели возникновения и реализации угроз безопасности ССОП 30 34

Сравнение угроз безопасности ССОП и ИСССН 31 35

Модель угроз функционированию сетей связи 32 Система мониторинга угроз и реального уровня защищенности сети связи Угрозы Применение оружия, диверсии, катастрофы; Хищение технических и программных средств; Использование недоверенных СУБД и аппаратных средств; Использование недоверенного ПО, программных закладок, вредоносного программного кода, ошибок и дефектов ПО; Сетевые и компьютерные атаки (Do. S и DDo. S - атаки); Утечка информации по техническим каналам; Радиоэлектронное подавление электромагнитное силовое воздействие; Воздействия на парольноключевые системы защиты, обработки и передачи информации; Ошибки операторов (персонала сетей связи) и преднамеренные вредоносные действия; Ошибки и недостатками проектирования и эксплуатации элементов ТКС; Использование недостатков технической документации. Проявление Узлы доступа БД ПС ЦКО ЛВС Персонал Сервера СЗИ Документация Классификация основных уязвимостей сетей и систем связи: систем энергоснабжения; каналов связи, полей радиообмена, РЭС; аппаратных средств; системного программного обеспечения (в том числе протоколов сетевого взаимодействия); прикладного программного обеспечения (в том числе средств защиты информации); носителей информации; документации; персонала. Несанкционированный доступ к передаваемой информации путем перехвата или перенаправления трафика в целях последующего анализа его информационного содержания; Внесение не обнаруживаемой сетью ошибки в информационную или служебную часть сообщения; Нарушение необходимого уровня обслуживания или полная блокировка доступа к ресурсу; Останов и перезапуск технических средств (нарушение связи); Установка несанкционированных режимов технической эксплуатации и видов обслуживания; Модификация ПО, путем скрытного добавления новых функций.

Вопросы к семинару: 1. Были ли в вашей практике случаи попыток реализации программных (компьютерных) атак на информацию, обрабатываемую в АС? Охарактеризуйте последствия программного воздействия, проявившиеся в каждом конкретном случае и оцените возможную уязвимость информации. 2. Какие вам известны подходы к классификации угроз кибербезопасности? Сравните их между собой с точки зрения наибольшего соответствия практическим потребностям создания систем защиты информации. 3. Охарактеризуйте таксономию угроз кибербезопасности АС. 4. Рассмотрите возможности несанкционированного получения информации в рассматриваемой АС, когда возможны нарушители двух категорий: внешние, не имеющие отношения к системе, и внутренние, входящие в состав персонала, обслуживающего АС. 5. В чем, с вашей точки зрения, состоит опасность разработки и применения информационного оружия? Какие необходимо было бы применить меры международного характера в целях предотвращения информационных войн? 6. Каковы основные способы проведения информационных операций? 7. Охарактеризуйте типологию киберпреступлений. В чем отличие и сходство деструктивного информационного воздействия со стороны западных спецслужб, кибертеррористов, хакеров?

Благодарю за внимание! Центр информационных технологий и систем органов исполнительной власти – ЦИТи. С 123557, Москва, Пресненский Вал, 19 Телефон: +7 (495) 737 -01 -10 Факс: +7 (495) 737 -01 -50 E-mail: gdsecr@inevm. ru

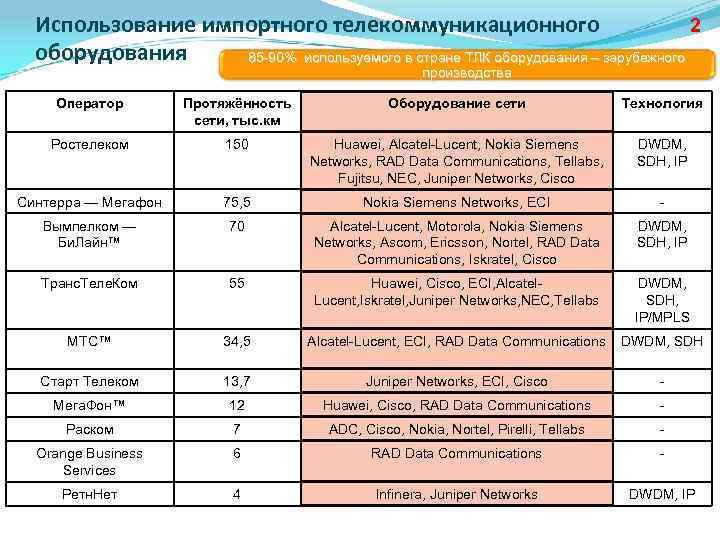

Использование импортного телекоммуникационного 2 оборудования 85 -90% используемого в стране ТЛК оборудования – зарубежного производства Оператор Протяжённость сети, тыс. км Оборудование сети Технология Ростелеком 150 Huawei, Alcatel-Lucent, Nokia Siemens Networks, RAD Data Communications, Tellabs, Fujitsu, NEC, Juniper Networks, Cisco DWDM, SDH, IP Синтерра — Мегафон 75, 5 Nokia Siemens Networks, ECI - Вымпелком — Би. Лайн™ 70 Alcatel-Lucent, Motorola, Nokia Siemens Networks, Ascom, Ericsson, Nortel, RAD Data Communications, Iskratel, Cisco DWDM, SDH, IP Транс. Теле. Ком 55 Huawei, Cisco, ECI, Alcatel. Lucent, Iskratel, Juniper Networks, NEC, Tellabs DWDM, SDH, IP/MPLS МТС™ 34, 5 Alcatel-Lucent, ECI, RAD Data Communications DWDM, SDH Старт Телеком 13, 7 Juniper Networks, ECI, Cisco - Мега. Фон™ 12 Huawei, Cisco, RAD Data Communications - Раском 7 ADC, Cisco, Nokia, Nortel, Pirelli, Tellabs - Orange Business Services 6 RAD Data Communications - Ретн. Нет 4 Infinera, Juniper Networks DWDM, IP

Формализация основных научно-технических проблем Доктрина информационной безопасности РФ Стратегия национальной безопасности РФ до 2020 года Военная доктрина РФ Проблемы развития и совершенствования инфраструктуры единого информационного пространства Российской Федерации. Проблемы обеспечения технологической независимости России в области создания и использования информационных технологий, вычислительной техники, телекоммуникации и связи. Проблемы развития защищенных информационнотелекоммуникационных технологий в условиях информационного противоборства. Фундаментальные и важнейшие прикладные криптографические проблемы. Фундаментальные и важнейшие прикладные физикотехнические проблемы обеспечения защищенности технических средств обработки информации и информационных носителей. Проблемы создания вычислительных систем высокой производительности и методов обработки информации, ориентированных на решение криптографических задач. Научно-технические проблемы защиты сведений, составляющих охраняемые законом тайны, от технических разведок. Проблемы выявления и пресечения преступлений, совершенных с использованием информационнотелекоммуникационных систем. Проблемы разработки методов и средств проведения оперативно-розыскных мероприятий в информационнотелекоммуникационных системах. Проект концепции информационного противоборства ВС РФ на период до 2020 года Проблемы научного обоснования системного обеспечения кибербезопасности АСУ в условиях информационного противоборства. Научно-методические и научно-технические проблемы разработки и использования общего, общесистемного и прикладного отечественного доверенного программного обеспечения. Научно-методические и научно-технические проблемы разработки и производства отечественной электронной компонентной базы и средств вычислительной техники. Научно-технические проблемы защиты ИТКС, создания отечественного конкурентоспособного телекоммуникационного оборудования в защищенном исполнении. Проблемы нормативной правовой базы и выработки соответствующего понятийного аппарата.

Электронная компонентная база Сравнительные характеристики микропроцессоров фирмы Intel (Р 4) и «Эльбрус-3 М 1» (Э 3 М 1) Программируемые логические интегральные схемы (ПЛИСы) Элементы памяти № п/п Название текста (SRAM, DRAM, Flash и др. ) Время исполнения на P 4 (1, 4 ГГц) сек. Время исполнения на Э 3 М 1 (0, 3 ГГц) сек. Отношение времен Эквивалентная частота для P 4 ГГц типа (аналого-цифровые и цифро-аналоговые преобразователи, драйверные элементы физического уровня различных интерфейсов, синтезаторы частоты и буферные элементы, и др. ) Преобразователи питания DC-DC Активные и пассивные элементы (транзисторы, диоды, резисторы, конденсаторы, трансформаторы и др. ) Соединители, периферийные устройства (мониторы, диски, принтеры, сканеры, клавиатура и др. ) Микропроцессоры и контроллеры Моделирование вещественных Вычислений 1. 13 0. 49 2. 31 3. 324 2 Решения системы линейных уравнений 20. 69 3. 79 5. 46 7. 644 3 Работа со списком 3. 25 2. 66 1. 22 1. 708 4 Поиск простых чисел 14. 07 9. 43 1. 49 2. 086 5 Вспомогательные микросхемы смешанного 1 Фильтрация сигналов 39. 92 5. 49 7. 16 10. 024 6 Поиск кратчайшего пути в графе 36. 72 27. 88 1. 32 1. 848 7 Управление навигацией 0. 05 0. 04 1. 14 1. 596 8 Решение системы уравнений в симметричных матрицах 0. 05 0. 01 6. 34 8. 876 9 Задача прогнозирования баллистических траекторий 20. 49 6. 92 2. 96 4. 144 10 Задача шифрования 26. 00 4. 86 5. 35 7. 490 11 Визуализация объектов в ГИС 25. 00 17. 00 1. 47 2. 059 Среднее геометрическое 2. 249

Состояние Магистральных сетей связи России Слабо интегрированная совокупность телекоммуникационного оборудования, линейных сооружений и цифровых соединительных линий импортного производства 1

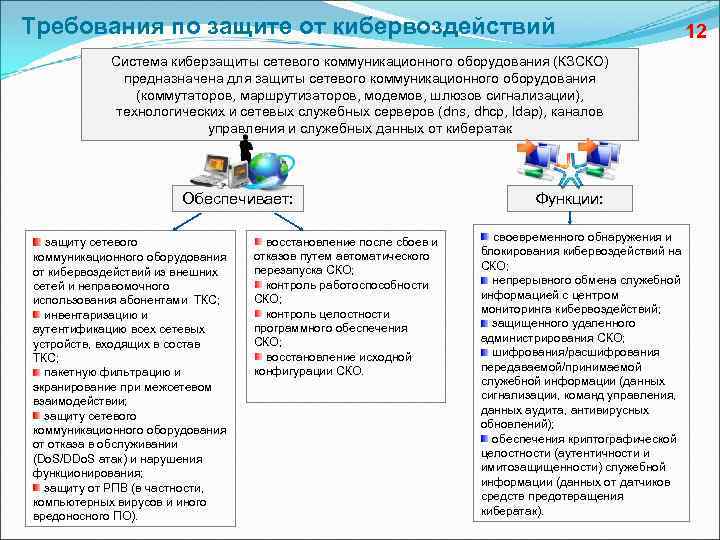

Требования по защите от кибервоздействий 12 Система киберзащиты сетевого коммуникационного оборудования (КЗСКО) предназначена для защиты сетевого коммуникационного оборудования (коммутаторов, маршрутизаторов, модемов, шлюзов сигнализации), технологических и сетевых служебных серверов (dns, dhcp, ldap), каналов управления и служебных данных от кибератак Обеспечивает: защиту сетевого коммуникационного оборудования от кибервоздействий из внешних сетей и неправомочного использования абонентами ТКС; инвентаризацию и аутентификацию всех сетевых устройств, входящих в состав ТКС; пакетную фильтрацию и экранирование при межсетевом взаимодействии; защиту сетевого коммуникационного оборудования от отказа в обслуживании (Do. S/DDo. S атак) и нарушения функционирования; защиту от РПВ (в частности, компьютерных вирусов и иного вредоносного ПО). восстановление после сбоев и отказов путем автоматического перезапуска СКО; контроль работоспособности СКО; контроль целостности программного обеспечения СКО; восстановление исходной конфигурации СКО. Функции: своевременного обнаружения и блокирования кибервоздействий на СКО; непрерывного обмена служебной информацией с центром мониторинга кибервоздействий; защищенного удаленного администрирования СКО; шифрования/расшифрования передаваемой/принимаемой служебной информации (данных сигнализации, команд управления, данных аудита, антивирусных обновлений); обеспечения криптографической целостности (аутентичности и имитозащищенности) служебной информации (данных от датчиков средств предотвращения кибератак).

Курс лекций-КБ.ppt