10. Соц. инженерия.ppt

- Количество слайдов: 42

КАДРОВАЯ БЕЗОПАСНОСТЬ ИНФОРМАЦИОННО-ПСИХОЛОГИЧЕСКИЕ ВОЗДЕЙСТВИЯ МЕТОДАМИ СОЦИАЛЬНОЙ ИНЖЕНЕРИИ Кандидат педагогических наук, доцент информационной безопасности ХАРЛАМПЬЕВА ТАТЬЯНА ВАСИЛЬЕВНА

ВОПРОСЫ 1. Основные цели ИПВ методами социальной инженерии 2. Методы и техники социальной инженерии 3. Защита хозяйствующего субъекта от атак социальной инженерии

ОСНОВНЫЕ ПОНЯТИЯ Современный англоязычный термин «social engineering» является синонимом набора прикладных психологических и аналитических приемов, которые злоумышленники применяют для скрытой мотивации персонала компаний к нарушениям информационной безопасности. В «Википедии» социальная инженерия определяется как метод несанкционированного доступа к информации или системам ее хранения без использования технических средств, основанный на использовании специфики человеческого фактора. Социальная инженерия - это способ совершения преступлений в сфере компьютерной информации с использованием комплекса приемов, не имеющих отношения к программно-аппаратным методам несанкционированного доступа, совершаемых с использованием познаний в области психологии.

§ Методы основаны на использовании слабостей человеческого фактора и являются очень эффективными. § Ключевым положением социальной инженерии является то, что именно люди, обладающие набором личностных качеств, комплексов, слабостей и предрассудков, выступают важнейшими носителями информации. § Методы социальной инженерии обычно направлены на выстраивание поведенческой модели людей, «добровольно» и «самостоятельно» действующих в нужном социальному инженеру направлении.

Главные преимущества социальной инженерии § простота; § дешевизна; § невысокая степень риска; § отсутствие необходимости применять сложные технические средства; § достаточно высокая степень эффективности.

1. Основные цели ИПВ методами социальной инженерии

Некоторые цели социальной инженерии § бесплатное приобретение программных продуктов. Многие предпочитают воровать не деньги, а их материальное воплощение. Например, для этого можно, представившись журналистом, попросить один экземпляр программы в обмен на обещание разрекламировать ее в популярном журнале. В этом случае вместе с продуктом злоумышленник получит и квалифицированную техническую поддержку непосредственно от самих разработчиков.

Некоторые цели социальной инженерии Злоумышленнику придется сложнее, если требуемый ему продукт весьма специфичен. Разработка "под ключ" обычно стоит дорого. Тогда на сайте, размещающем вакансии на вакантные должности, размещается объявление о высокооплачиваемой работе по Интернету. Прием сотрудников, естественно, происходит на конкурсной основе и каждому кандидату дается тестовое задание, по результатам выполнения которого и судят о профессионализме кандидата. В результате социоинженер добывает необходимый ему готовый продукт.

Некоторые цели социальной инженерии § Несанкционированный доступ. Жертва имеет аккаунт на одном из публичных почтовых серверов (таких как mail. ru, yandex. ru и т. д. ). На любом из них присутствует «Служба восстановления пароля» . При регистрации обычно вводят специальный вопрос, ответ на который является однозначной аутентификацией пользователя. Чаще всего используются такие вопросы как «Девичья фамилия матери» , «Ваше любимое блюдо» или «Серия и номер паспорта» . Для достижения цели злоумышленник обращается к автоматической службе восстановления пароля и узнает контрольный вопрос. Далее злоумышленник входит в доверие к жертве и предлагает провести встречу «в живую» , где под разными предлогами получает перечень кулинарных предпочтений жертвы. После этого злоумышленник с высокой степенью вероятности правильно отвечает на контрольный вопрос службы восстановления пароля.

Некоторые цели социальной инженерии § Уход от ответственности. Часто мошенники, похитив некоторую сумму денег, переводят большую ее часть на счет одного из сотрудников фирмы, который в принципе подходит на роль похитителя. Причем, это должен быть жадный, азартный человек, который, обнаружив на своем счете "лишние" деньги, с высокой степенью вероятности рискнет их прикарманить. Затем следует анонимный звонок (письмо) директору фирмы с сообщением: где следует искать пропавшие деньги и… жертве будет чрезвычайно трудно доказать, что ее подставили.

Некоторые цели социальной инженерии § Сбор информации о потенциальной жертве. Например, злоумышленник обладает общей информацией о жертве, но для достижения каких-либо результатов ему необходимо обладать конкретной информацией. Злоумышленник, вступает в диалог (переписка, разговор в службах обмена быстрыми сообщениями) сначала с теми, кто непосредственно общается с жертвой, затем и с самой жертвой. Из подобного рода общения злоумышленник может без проблем узнать конкретную информацию, такую как время появления в сети Интернет, интересы, особенности поведения, предпочтения, вкусы, увлечения, территориальное месторасположение, часто посещаемые ресурсы, имена под которыми жертва появляется в сети Интернет и даже тип операционной системы. По этим данным злоумышленник может спланировать дальнейшие действия, направленные на получение НСД.

Некоторые цели социальной инженерии § Получение конфиденциальной информации. Злоумышленник при продолжительном общении с жертвой входит в доверие и под удобными предлогами получает необходимую информацию (например, получить пароли от почтовых аккаунтов). Злоумышленник может узнать реальное имя и фамилию жертвы. Затем воспользоваться этими сведениями для получения остальной необходимой информации (например, используя базы данных, вычислить номера телефонов жертвы, адрес прописки/проживания и многое другое вплоть до информации о жертве, как о налогоплательщике).

Некоторые цели социальной инженерии § Вынуждение объекта совершить необходимые злоумышленнику действия. Злоумышленник вычислил каким именно браузером пользуется жертва. Злоумышленник владеет так называемым exploit кодом, который позволяет выполнить любое приложение на компьютере жертвы, если она зайдет на сайт, содержащий данный exploit, используя при этом браузер необходимой версии. Таким образом, заранее подготовив сайт, злоумышленник входит в доверие к жертве и предлагает ей посетить данный сайт под каким-либо предлогом. При удачном для злоумышленника исходе, он получает полный доступ к компьютеру жертв.

2. Методы и техники социальной инженерии

Основные группы методов социальной инженерии § прямой - предполагает непосредственный выход социоинженера на интересующую его компанию и проведение социальной атаки, в результате которой будет получена необходимая конфиденциальная информация. § обратный (reverse social engineering) - отличается тем, что представитель пострадавшей компании сам обращается к социоинженеру за помощью в устранении своих проблем.

Основные техники социальной инженерии «ВВЕДЕНИЕ В ЗАБЛУЖДЕНИЕ» (ОБМАН) - основной "компонент" социальной инженерии, включающий в себя целый ряд всевозможных техник: § выдача себя за другое лицо, § отвлечение внимания, § нагнетание психологического напряжения и т. д.

«ВВЕДЕНИЕ В ЗАБЛУЖДЕНИЕ» (ОБМАН) Например, злоумышленник выдает себя за сотрудника какой-то компании. В телефонном справочнике он находит телефон секретаря этой компании и просит соединить его с охранником, а заодно - сообщить его телефонный номер. Далее, дав жертве телефон секретаря фирмы, и, сообщив "добавочный" охранника (но, умолчав, что это - охранник), злоумышленник под каким-либо предлогом просит жертву позвонить ему в строго определенное время.

«ВВЕДЕНИЕ В ЗАБЛУЖДЕНИЕ» (ОБМАН) Незадолго до назначенного срока злоумышленник заходит в фирму, где и встречается с охранником, сидящим у входа. Рассказав какую-нибудь историю (типа по ошибке дала ваш телефон), злоумышленник спрашивает: а вот сейчас, когда позвонят и попросят «Нину» , нельзя ли будет ей взять трубочку? Поскольку, с точки зрения охранникакого криминала в этом нет, существует определенная вероятность того, что он исполнит эту просьбу (особенно, если злоумышленник - девушка привлекательной внешности). В результате, жертва будет считать, что злоумышленник действительно работает в фирме.

«ВВЕДЕНИЕ В ЗАБЛУЖДЕНИЕ» (ОБМАН) В качестве альтернативного варианта злоумышленник может попросить охранника сказать звонящему: "Перезвоните Нине по такому-то телефону". Если охранник не будет вдаваться в подробности, жертва опять-таки подумает, что, раз Нину знают, то она, несомненно, подлинный сотрудник этой фирмы. Личная встреча с охранником необязательна. Злоумышленник может позвонить по любому телефону и попросить его владельца сообщить звонящему по какому телефону можно найти Нину.

Основные техники социальной инженерии § «Место встречи изменить нельзя» . Допустим, злоумышленник выдает себя за сотрудника некоторой фирмы и, чтобы вы окончательно поверили в это, договаривается встретиться с вами в здании фирмы. Чтобы не возиться с выписыванием пропусков, он предлагает подождать вас на проходной. Для усиления эффекта проходящие мимо "сотрудники" могут здороваться со злоумышленником и жать ему руку. Зима, кстати, лучший помощник злоумышленника. Сняв верхнюю одежду и спрятав ее, например, в припаркованной рядом машине, он окончательно развеет ваши сомнении относительно его личности.

Основные техники социальной инженерии § «Игра на чувствах» . Например, покорив сердце некоторой сотрудницы, мошенник в один прекрасный день может заявить, что он проигрался в карты и теперь вынужден долгие годы отрабатывать долг. Правда, есть один вариант… если его пассия скопирует такие-то конфиденциальные документы, он сумеет их продать, - тогда никуда уезжать не потребуется и любовный роман продолжится… Впрочем, не обязательно играть именно на любви. Ничуть не хуже толкает на преступление алчность, желание отомстить руководству или попытка самоутвердиться.

Основные техники социальной инженерии § Фишинг — техника, направленная на жульническое получение конфиденциальной персональной информации, связанной с банковскими счетами. Обычно злоумышленник посылает сотруднику (цели) e-mail, подделанный под официальное письмо от банка или платежной системы, требующее «проверки» определенной информации или совершения определенных действий. Это письмо, как правило, имеет ссылку на фальшивую веб-страницу, имитирующую официальную, с корпоративным логотипом и контентом и содержащую форму, в которую нужно ввести конфиденциальную информацию — от домашнего адреса до пин-кода банковской карты.

Основные техники социальной инженерии § Троянский конь — техника, которая «эксплуатирует» любопытство или алчность сотрудника (цели). Злоумышленник отправляет по электронной почте письмо, содержащее во вложении интересные материалы или предложения по бесплатной установке новых версий программ. После такой установки компьютер сотрудника в автоматическом режиме начинает высылать хакеру всю интересующую его информацию.

Основные техники социальной инженерии § Дорожное яблоко — техника атаки, которая состоит в использовании физических носителей. Злоумышленник может подбросить инфицированный CD, или флэш, в месте, где носитель может быть легко найден (место для курения, лифт, парковка, туалет). Носитель подделывается под официальный и сопровождается подписью, призванной вызвать любопытство. § Кви про кво — злоумышленник может позвонить по случайному номеру в компанию, и представиться сотрудником техподдержки, опрашивающим, есть ли какиелибо технические проблемы. В случае, если они есть, в процессе их «решения» цель вводит команды, которые позволяют хакеру запустить вредоносное программное обеспечение.

Методы обратной социальной инженерии Целью является заставить жертву саму обратиться к злоумышленнику за «помощью» : § диверсия — создание обратимой неполадки на компьютере жертвы; § реклама — злоумышленник подсовывает жертве объявление вида «Если возникли неполадки с компьютером, позвоните по такому-то номеру» .

3. Защита хозяйствующего субъекта от атак социальной инженерии

Успех атак социальных хакеров возможен, поскольку обычно сотрудники: § убеждены, что корпоративная система безопасности непогрешима, и теряют бдительность, § легко верят полученной информации независимо от ее источника, § считают соблюдение корпоративной политики безопасности пустой тратой времени и сил, § недооценивают значимость информации, которой владеют, § искренне хотят помочь каждому, кто об этом просит, не осознают пагубных последствий своих действий.

Следовательно руководство компаний должно уделять внимание подготовке персонала к нападению современных социальных инженеров. Для того чтобы быть уверенным в защищённости информационных ресурсов необходимо регулярно проводить тестирование. Для этого существует огромное количество всевозможных сканеров и систем комплексных проверок, однако, ни одна из них не сможет проверить, насколько грамотно сотрудники компании поведут себя применении к ним методов социальной инженерии. Только тестирование потенциально уязвимых мест, совместно с проверкой с использованием методов социальной инженерии может дать определенную гарантию защищенности информации.

Необходима системная работа с персоналом, обучение сотрудников применению политики безопасности и техникам противостояния социоинженерам – только тогда система безопасности будет комплексной. Прежде всего, защитой является осведомленность. Она играет ведущую роль в защите организации от проникновения в информационные системы с помощью социальной инженерии, так как социальная инженерия основана на использовании таких сторон человеческой природы, как неосторожность и невнимательность. Сотрудники компании должны иметь четкие инструкции о том, как, на какие темы говорить с собеседником, какую информацию для точной аутентификации собеседника им необходимо у него получить и др.

В книге Кевина Д. Митника «Психология обмана» формулирует специальные правила, призванные уменьшить риск компании перед атаками социальной инженерии. Эти правила разработаны именно для атак, не использующих технические уязвимости. Также автором представлены методы, используемые социальными инженерами, он рекомендует модифицировать эту информацию для организации, сделать ее доступной, чтобы сотрудники пользовались ей в случае возникновения вопросов по безопасности

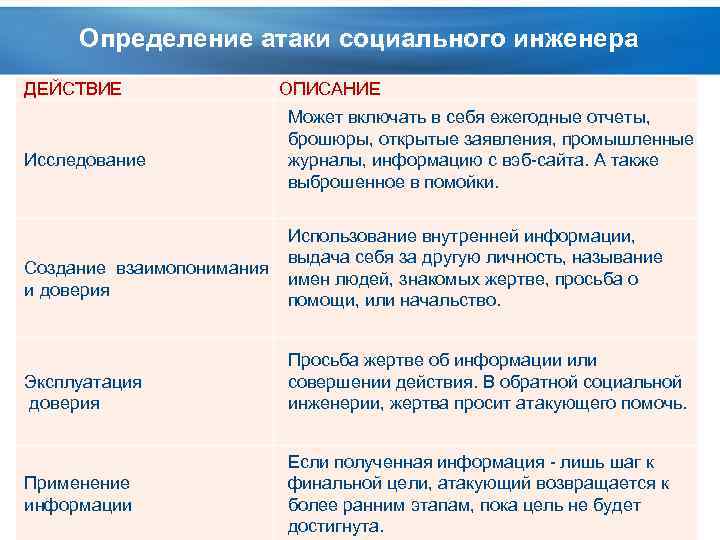

Определение атаки социального инженера ДЕЙСТВИЕ Исследование ОПИСАНИЕ Может включать в себя ежегодные отчеты, брошюры, открытые заявления, промышленные журналы, информацию с вэб-сайта. А также выброшенное в помойки. Использование внутренней информации, выдача себя за другую личность, называние Создание взаимопонимания имен людей, знакомых жертве, просьба о и доверия помощи, или начальство. Эксплуатация доверия Просьба жертве об информации или совершении действия. В обратной социальной инженерии, жертва просит атакующего помочь. Применение информации Если полученная информация - лишь шаг к финальной цели, атакующий возвращается к более ранним этапам, пока цель не будет достигнута.

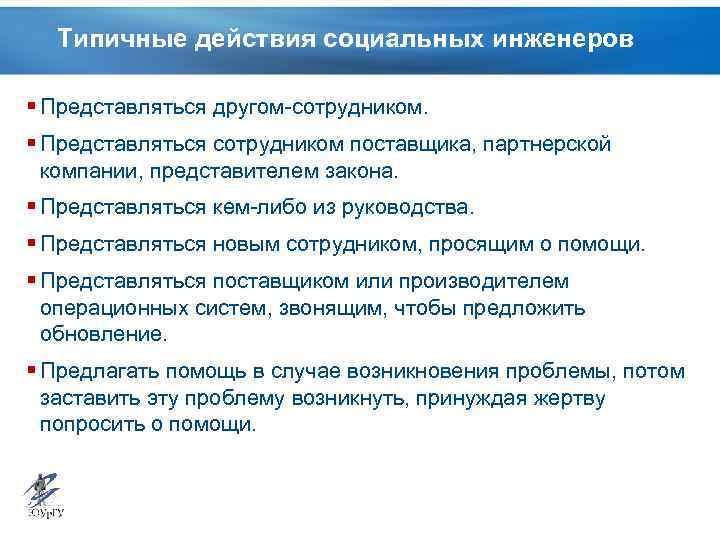

Типичные действия социальных инженеров § Представляться другом-сотрудником. § Представляться сотрудником поставщика, партнерской компании, представителем закона. § Представляться кем-либо из руководства. § Представляться новым сотрудником, просящим о помощи. § Представляться поставщиком или производителем операционных систем, звонящим, чтобы предложить обновление. § Предлагать помощь в случае возникновения проблемы, потом заставить эту проблему возникнуть, принуждая жертву попросить о помощи.

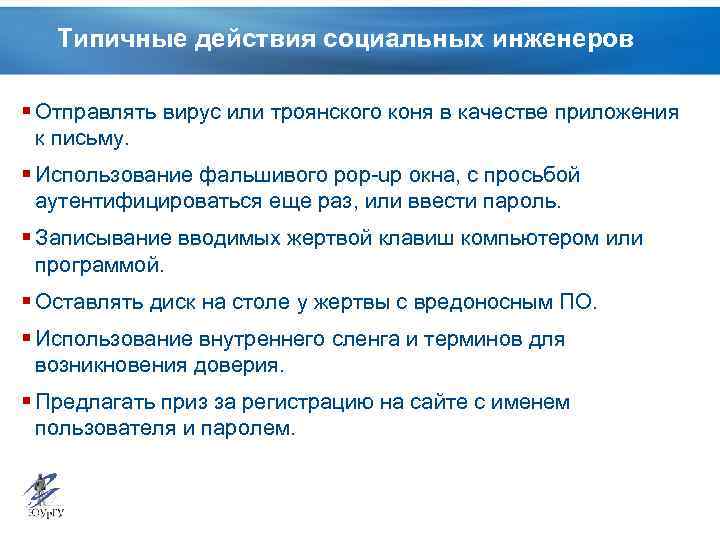

Типичные действия социальных инженеров § Отправлять вирус или троянского коня в качестве приложения к письму. § Использование фальшивого pop-up окна, с просьбой аутентифицироваться еще раз, или ввести пароль. § Записывание вводимых жертвой клавиш компьютером или программой. § Оставлять диск на столе у жертвы с вредоносным ПО. § Использование внутреннего сленга и терминов для возникновения доверия. § Предлагать приз за регистрацию на сайте с именем пользователя и паролем.

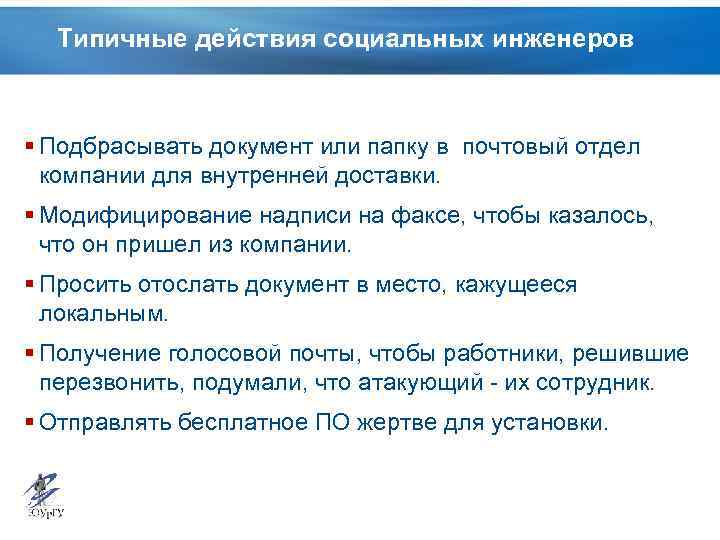

Типичные действия социальных инженеров § Подбрасывать документ или папку в почтовый отдел компании для внутренней доставки. § Модифицирование надписи на факсе, чтобы казалось, что он пришел из компании. § Просить отослать документ в место, кажущееся локальным. § Получение голосовой почты, чтобы работники, решившие перезвонить, подумали, что атакующий - их сотрудник. § Отправлять бесплатное ПО жертве для установки.

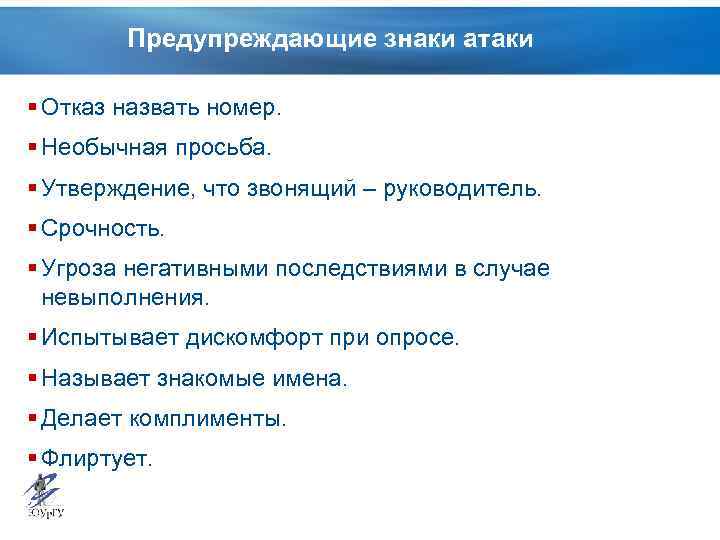

Предупреждающие знаки атаки § Отказ назвать номер. § Необычная просьба. § Утверждение, что звонящий – руководитель. § Срочность. § Угроза негативными последствиями в случае невыполнения. § Испытывает дискомфорт при опросе. § Называет знакомые имена. § Делает комплименты. § Флиртует.

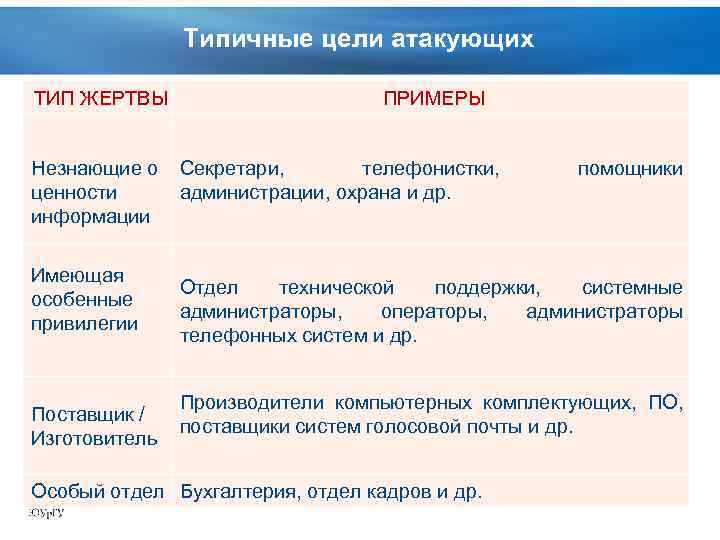

Типичные цели атакующих ТИП ЖЕРТВЫ ПРИМЕРЫ Незнающие о Секретари, телефонистки, ценности администрации, охрана и др. информации помощники Имеющая особенные привилегии Отдел технической поддержки, системные администраторы, операторы, администраторы телефонных систем и др. Поставщик / Изготовитель Производители компьютерных комплектующих, ПО, поставщики систем голосовой почты и др. Особый отдел Бухгалтерия, отдел кадров и др.

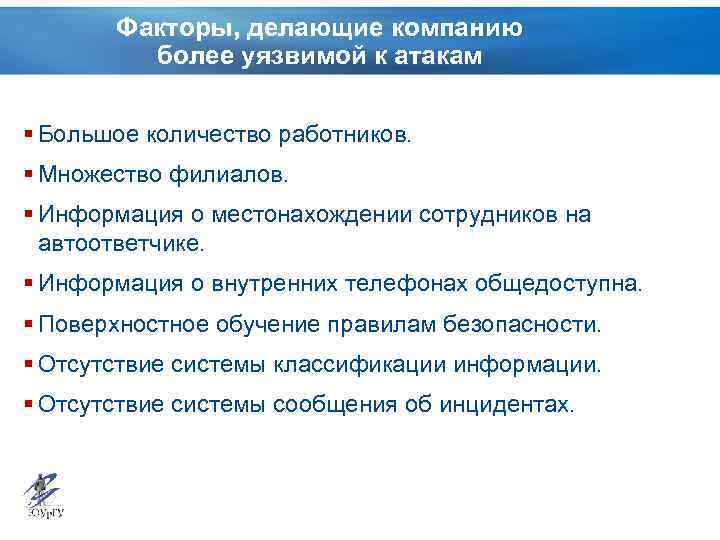

Факторы, делающие компанию более уязвимой к атакам § Большое количество работников. § Множество филиалов. § Информация о местонахождении сотрудников на автоответчике. § Информация о внутренних телефонах общедоступна. § Поверхностное обучение правилам безопасности. § Отсутствие системы классификации информации. § Отсутствие системы сообщения об инцидентах.

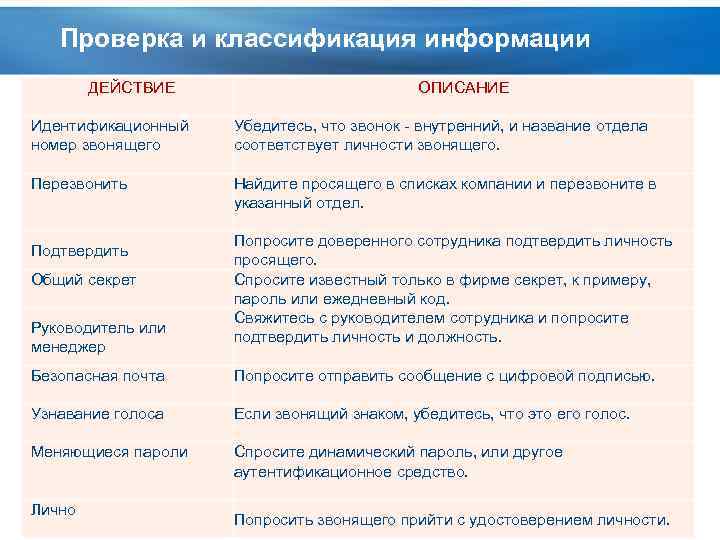

Проверка и классификация информации ДЕЙСТВИЕ Идентификационный номер звонящего Перезвонить Подтвердить Общий секрет Руководитель или менеджер Безопасная почта Узнавание голоса Меняющиеся пароли Лично ОПИСАНИЕ Убедитесь, что звонок - внутренний, и название отдела соответствует личности звонящего. Найдите просящего в списках компании и перезвоните в указанный отдел. Попросите доверенного сотрудника подтвердить личность просящего. Спросите известный только в фирме секрет, к примеру, пароль или ежедневный код. Свяжитесь с руководителем сотрудника и попросите подтвердить личность и должность. Попросите отправить сообщение с цифровой подписью. Если звонящий знаком, убедитесь, что это его голос. Спросите динамический пароль, или другое аутентификационное средство. Попросить звонящего прийти с удостоверением личности.

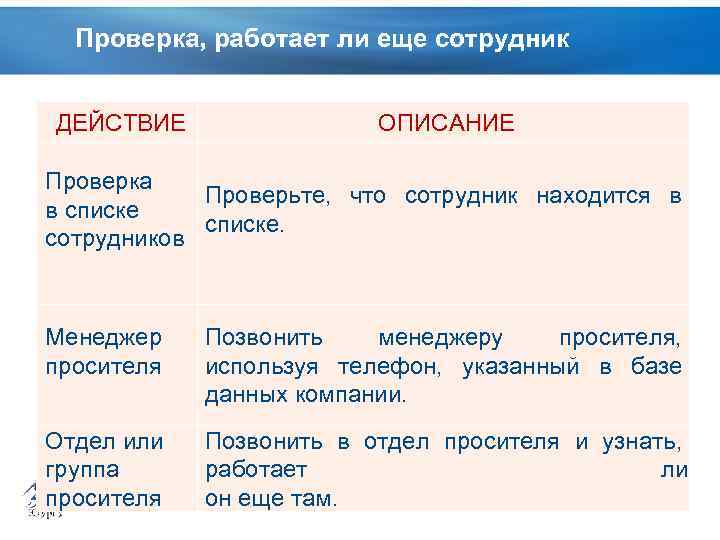

Проверка, работает ли еще сотрудник ДЕЙСТВИЕ ОПИСАНИЕ Проверка Проверьте, что сотрудник находится в в списке. сотрудников Менеджер просителя Позвонить менеджеру просителя, используя телефон, указанный в базе данных компании. Отдел или группа просителя Позвонить в отдел просителя и узнать, работает ли он еще там.

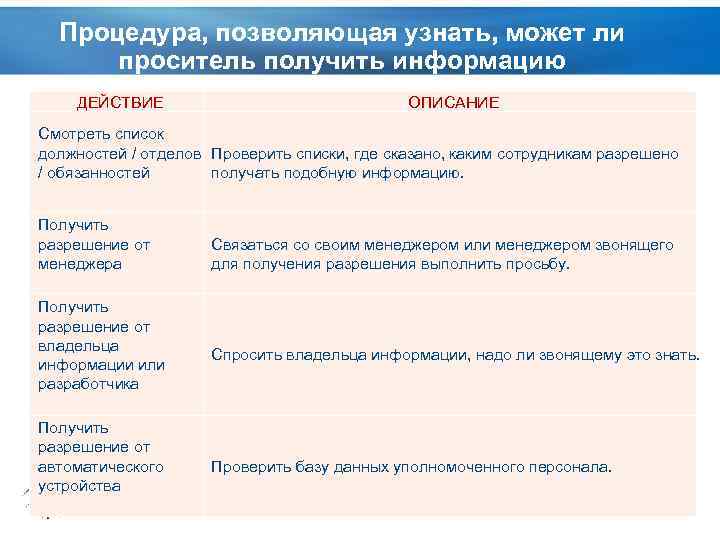

Процедура, позволяющая узнать, может ли проситель получить информацию ДЕЙСТВИЕ ОПИСАНИЕ Смотреть список должностей / отделов Проверить списки, где сказано, каким сотрудникам разрешено / обязанностей получать подобную информацию. Получить разрешение от менеджера Связаться со своим менеджером или менеджером звонящего для получения разрешения выполнить просьбу. Получить разрешение от владельца информации или разработчика Спросить владельца информации, надо ли звонящему это знать. Получить разрешение от автоматического устройства Проверить базу данных уполномоченного персонала.

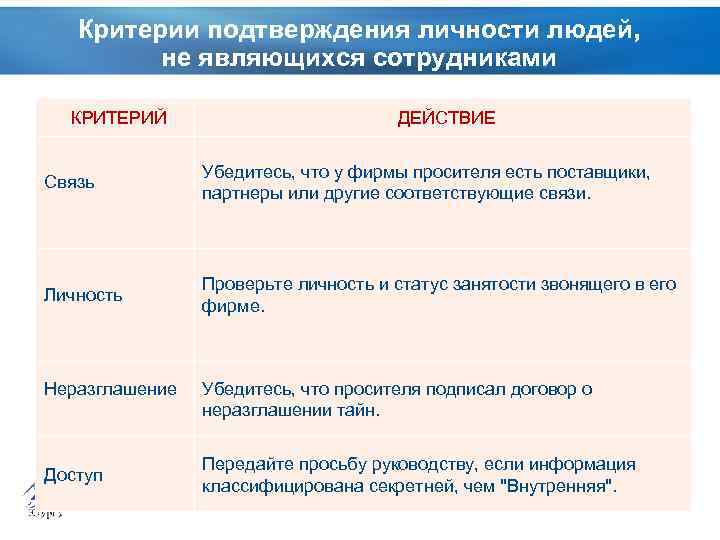

Критерии подтверждения личности людей, не являющихся сотрудниками КРИТЕРИЙ ДЕЙСТВИЕ Связь Убедитесь, что у фирмы просителя есть поставщики, партнеры или другие соответствующие связи. Личность Проверьте личность и статус занятости звонящего в его фирме. Неразглашение Убедитесь, что просителя подписал договор о неразглашении тайн. Доступ Передайте просьбу руководству, если информация классифицирована секретней, чем "Внутренняя".

СПАСИБО ЗА ВНИМАНИЕ

10. Соц. инженерия.ppt