През-ГрЗ_34(аБЕТ).ppt

- Количество слайдов: 25

йот – , юєіцамрофні юонвоп і юонрівотсод єідолов отх , йо. Т нетадз йот – , юєіцаутис єідолов отх , йот а , юєіцаутис єідолов , итялварпу нетадз отх , йот а , хасеретні хїовс у юен итялварпу итагамереп нетадз йот –

йот – , юєіцамрофні юонвоп і юонрівотсод єідолов отх , йо. Т нетадз йот – , юєіцаутис єідолов отх , йот а , юєіцаутис єідолов , итялварпу нетадз отх , йот а , хасеретні хїовс у юен итялварпу итагамереп нетадз йот –

Житомирський військовий інститут ім. С. П. Корольова Національного авіаційного університету Кафедра № 42 Групове заняття № 34 Тема 7. Програмно-технічні аспекти організації захисту інформаційних комп’ютерних мереж Заняття 12. Особливості захисту інформації в інформаційно-телекомунікаційному вузлі

Житомирський військовий інститут ім. С. П. Корольова Національного авіаційного університету Кафедра № 42 Групове заняття № 34 Тема 7. Програмно-технічні аспекти організації захисту інформаційних комп’ютерних мереж Заняття 12. Особливості захисту інформації в інформаційно-телекомунікаційному вузлі

Навчальні питання 1. Особливості побудови ІТВ при передачі службової інформації. 2. Принцип функціонування АПК (ККЗ).

Навчальні питання 1. Особливості побудови ІТВ при передачі службової інформації. 2. Принцип функціонування АПК (ККЗ).

1. Вивчити особливості побудови комплексів криптографічного захисту інформації в інформаційнотелекомунікаційних вузлах АСУ «Дніпро» , варіанти побудови системи зв’язку КП (ПУ) частин (з’єднань) при застосуванні їх. 2. Розглянути основні технічні характеристики та можливості комплексів криптографічного захисту «Пелена» , «ТРИТЕЛ-К» .

1. Вивчити особливості побудови комплексів криптографічного захисту інформації в інформаційнотелекомунікаційних вузлах АСУ «Дніпро» , варіанти побудови системи зв’язку КП (ПУ) частин (з’єднань) при застосуванні їх. 2. Розглянути основні технічні характеристики та можливості комплексів криптографічного захисту «Пелена» , «ТРИТЕЛ-К» .

Матеріально - технічне забезпечення: Література: 1. М. В. Грайворонський, О. М. Новіков. Безпека інформаційнокомунікаційних систем. – Київ: Видавнича група BHV, 2009, с. 491 -510. 2. Олифер В. Г. , Олифер Н. А. Компьютерные сети. Принципы, технологии, протоколы. : Учебник для вузов. 4 -е изд. – СПб. : Питер, 2010, с. 887 -902. 3. http: //www. tritel. ua. Наочні посібники: слайди. Технічні засоби навчання: кодоскоп, інфокус. Час, що відведений на заняття: 2 години.

Матеріально - технічне забезпечення: Література: 1. М. В. Грайворонський, О. М. Новіков. Безпека інформаційнокомунікаційних систем. – Київ: Видавнича група BHV, 2009, с. 491 -510. 2. Олифер В. Г. , Олифер Н. А. Компьютерные сети. Принципы, технологии, протоколы. : Учебник для вузов. 4 -е изд. – СПб. : Питер, 2010, с. 887 -902. 3. http: //www. tritel. ua. Наочні посібники: слайди. Технічні засоби навчання: кодоскоп, інфокус. Час, що відведений на заняття: 2 години.

1. Особливості побудови ІТВ при передачі службової інформації

1. Особливості побудови ІТВ при передачі службової інформації

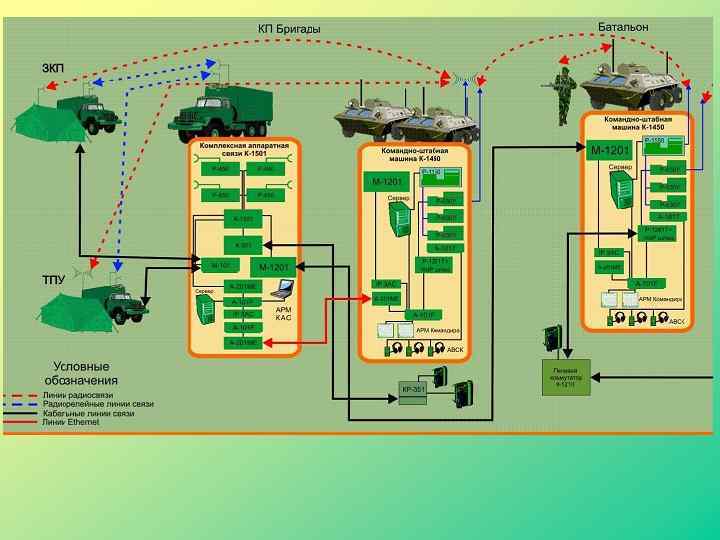

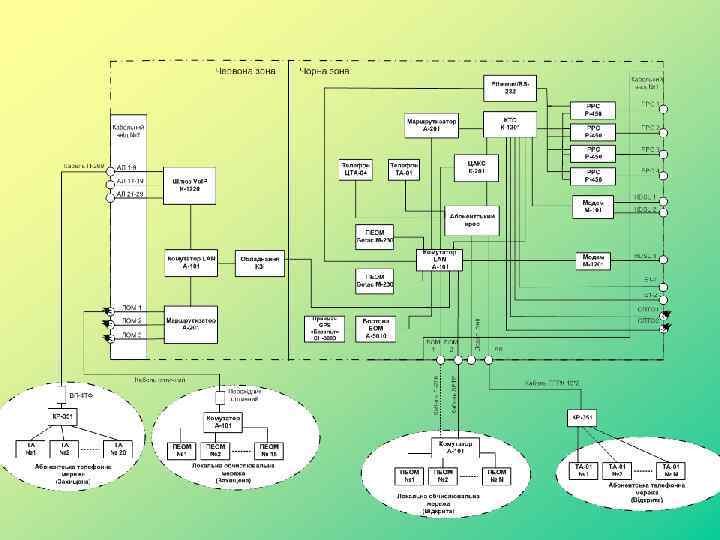

Вузол зв'язку пункту управління (інформаційно-телекомунікаційний вузол ПУ) ОВЗ АК к. Біт/ с КШМ ТРС КШМ 2. . . 3 км КАМД к. Біт /с км. 3 /с к. Біт 6 844 48, ЛЗ 20 , ВО 296 П- П-296, ВОЛЗ ГКУ ЗКП 2. . КШМ ПТРК КАМД ШМ ВЗ КП КАЗ ГКУ № 2 ОВЗ АК ЛОМ ПУ ТФ мережа ПУ ШМ ВЩ 256 2048, 8446 к. Біт/ с ГКУ № 1 2048, 8446 к. Біт/с КАЗ КШМ К ПТР 2048, 8446 к. Біт/с П-296, ВОЛЗ ВЩ 256 КШМ 7

Вузол зв'язку пункту управління (інформаційно-телекомунікаційний вузол ПУ) ОВЗ АК к. Біт/ с КШМ ТРС КШМ 2. . . 3 км КАМД к. Біт /с км. 3 /с к. Біт 6 844 48, ЛЗ 20 , ВО 296 П- П-296, ВОЛЗ ГКУ ЗКП 2. . КШМ ПТРК КАМД ШМ ВЗ КП КАЗ ГКУ № 2 ОВЗ АК ЛОМ ПУ ТФ мережа ПУ ШМ ВЩ 256 2048, 8446 к. Біт/ с ГКУ № 1 2048, 8446 к. Біт/с КАЗ КШМ К ПТР 2048, 8446 к. Біт/с П-296, ВОЛЗ ВЩ 256 КШМ 7

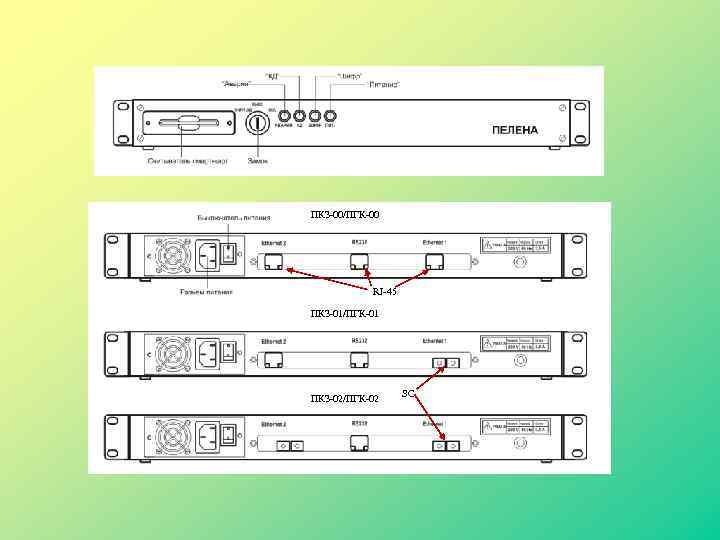

Апаратно-програмний комплекс (АПК) «Пелена» призначений для криптографічного захисту конфіденційної інформації, що є власністю держави. АПК застосовується у відомчих (корпоративних) мережах, побудованих на базі технології Internet (IP). АПК забезпечує наскрізне шифрування трафіку, що передається абонентським обладнанням доступу (маршрутизатори, комутатори тощо) через відкриту мережу загального користування. Пристрій управління та генерації ключових даних (ПГК) призначений для генерації, збереження та розподілу ключової інформації, яка використовується ККЗ для криптографічної обробки. Пристрій криптографічного захисту (ПКЗ) безпосередньо здійснює криптографічну обробку трафіку. Централізована система керування (ЦСК) призначена для централізованого керування мережею ПКЗ та ПГК.

Апаратно-програмний комплекс (АПК) «Пелена» призначений для криптографічного захисту конфіденційної інформації, що є власністю держави. АПК застосовується у відомчих (корпоративних) мережах, побудованих на базі технології Internet (IP). АПК забезпечує наскрізне шифрування трафіку, що передається абонентським обладнанням доступу (маршрутизатори, комутатори тощо) через відкриту мережу загального користування. Пристрій управління та генерації ключових даних (ПГК) призначений для генерації, збереження та розподілу ключової інформації, яка використовується ККЗ для криптографічної обробки. Пристрій криптографічного захисту (ПКЗ) безпосередньо здійснює криптографічну обробку трафіку. Централізована система керування (ЦСК) призначена для централізованого керування мережею ПКЗ та ПГК.

ПКЗ-00/ПГК-00 RJ-45 ПКЗ-01/ПГК-01 ПКЗ-02/ПГК-02 SC

ПКЗ-00/ПГК-00 RJ-45 ПКЗ-01/ПГК-01 ПКЗ-02/ПГК-02 SC

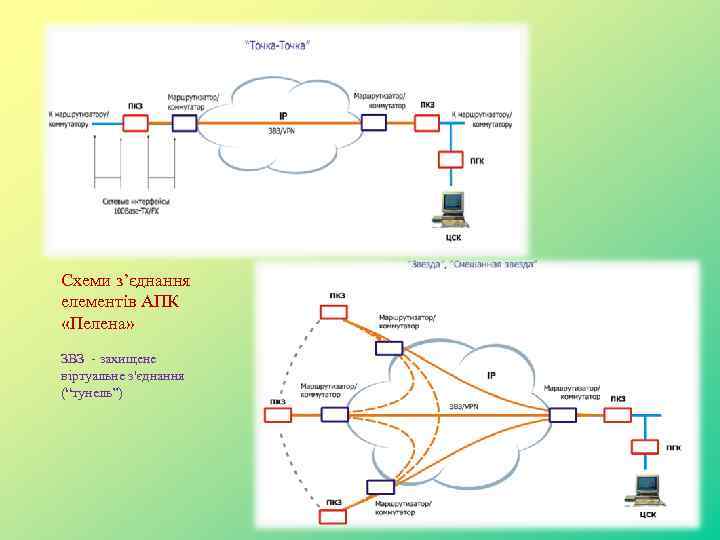

Схеми з’єднання елементів АПК «Пелена» ЗВЗ - захищене віртуальне з'єднання (“тунель”)

Схеми з’єднання елементів АПК «Пелена» ЗВЗ - захищене віртуальне з'єднання (“тунель”)

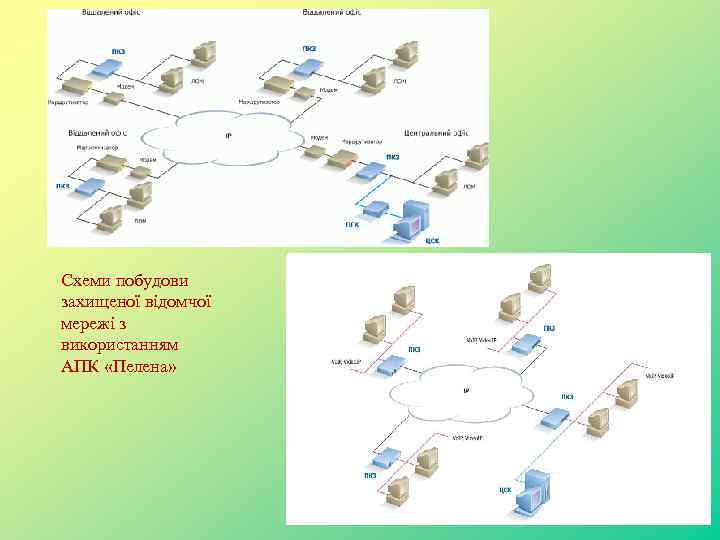

Схеми побудови захищеної відомчої мережі з використанням АПК «Пелена»

Схеми побудови захищеної відомчої мережі з використанням АПК «Пелена»

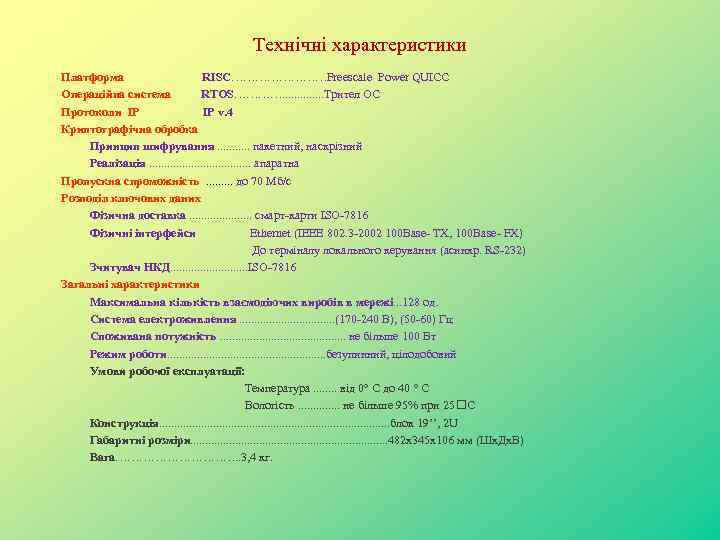

Технічні характеристики Платформа RISC…………Freescale Power QUICC Операційна система RTOS…………. . . Трител ОС Протоколи IP IP v. 4 Криптографічна обробка Принцип шифрування. . . пакетний, наскрізний Реалізація. . . . апаратна Пропускна спроможність . . до 70 Мб/с Розподіл ключових даних Фізична доставка. . . . . смарт-карти ISO-7816 Фізичні інтерфейси Ethernet (IEEE 802. 3 -2002 100 Base- TX, 100 Base- FX) До терміналу локального керування (асинхр. RS-232) Зчитувач НКД. . . ISO-7816 Загальні характеристики Максимальна кількість взаємодіючих виробів в мережі. . . 128 од. Система електроживлення. . . . (170 -240 В), (50 -60) Гц Споживана потужність. . . . . не більше 100 Вт Режим роботи. . . . безупинний, цілодобовий Умови робочої експлуатації: Температура. . . . від 0° С до 40 ° С Вологість. . . не більше 95% при 25 С Конструкція. . . . . блок 19’’, 2 U Габаритні розміри. . . . 482 x 345 x 106 мм (Шx. Дx. В) Вага……………. . 3, 4 кг.

Технічні характеристики Платформа RISC…………Freescale Power QUICC Операційна система RTOS…………. . . Трител ОС Протоколи IP IP v. 4 Криптографічна обробка Принцип шифрування. . . пакетний, наскрізний Реалізація. . . . апаратна Пропускна спроможність . . до 70 Мб/с Розподіл ключових даних Фізична доставка. . . . . смарт-карти ISO-7816 Фізичні інтерфейси Ethernet (IEEE 802. 3 -2002 100 Base- TX, 100 Base- FX) До терміналу локального керування (асинхр. RS-232) Зчитувач НКД. . . ISO-7816 Загальні характеристики Максимальна кількість взаємодіючих виробів в мережі. . . 128 од. Система електроживлення. . . . (170 -240 В), (50 -60) Гц Споживана потужність. . . . . не більше 100 Вт Режим роботи. . . . безупинний, цілодобовий Умови робочої експлуатації: Температура. . . . від 0° С до 40 ° С Вологість. . . не більше 95% при 25 С Конструкція. . . . . блок 19’’, 2 U Габаритні розміри. . . . 482 x 345 x 106 мм (Шx. Дx. В) Вага……………. . 3, 4 кг.

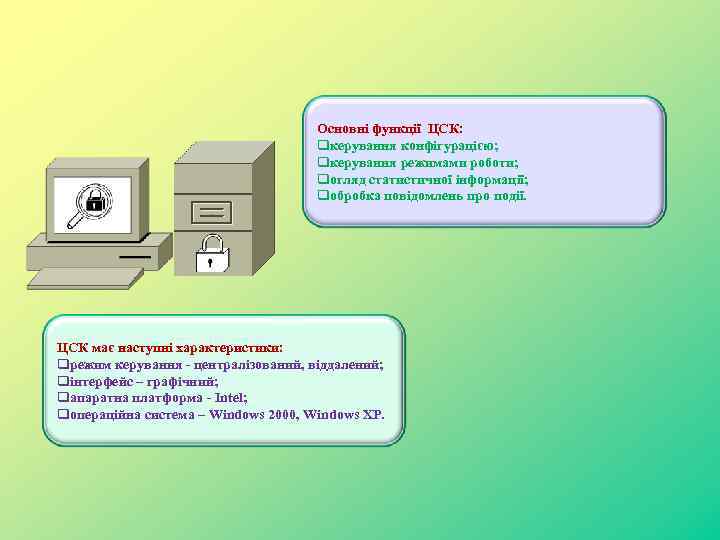

Основні функції ЦСК: qкерування конфігурацією; qкерування режимами роботи; qогляд статистичної інформації; qобробка повідомлень про події. ЦСК має наступні характеристики: qрежим керування - централізований, віддалений; qінтерфейс – графічний; qапаратна платформа - Intel; qопераційна система – Windows 2000, Windows XP.

Основні функції ЦСК: qкерування конфігурацією; qкерування режимами роботи; qогляд статистичної інформації; qобробка повідомлень про події. ЦСК має наступні характеристики: qрежим керування - централізований, віддалений; qінтерфейс – графічний; qапаратна платформа - Intel; qопераційна система – Windows 2000, Windows XP.

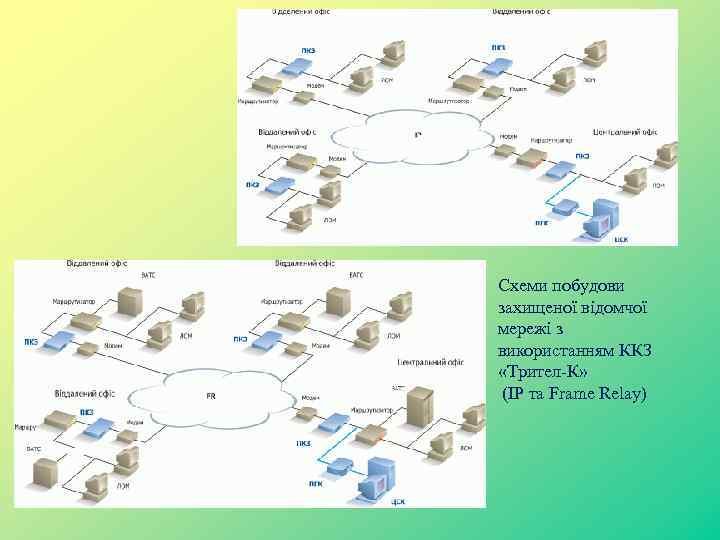

Схеми побудови захищеної відомчої мережі з використанням ККЗ «Трител-К» (ІР та Frame Relay)

Схеми побудови захищеної відомчої мережі з використанням ККЗ «Трител-К» (ІР та Frame Relay)

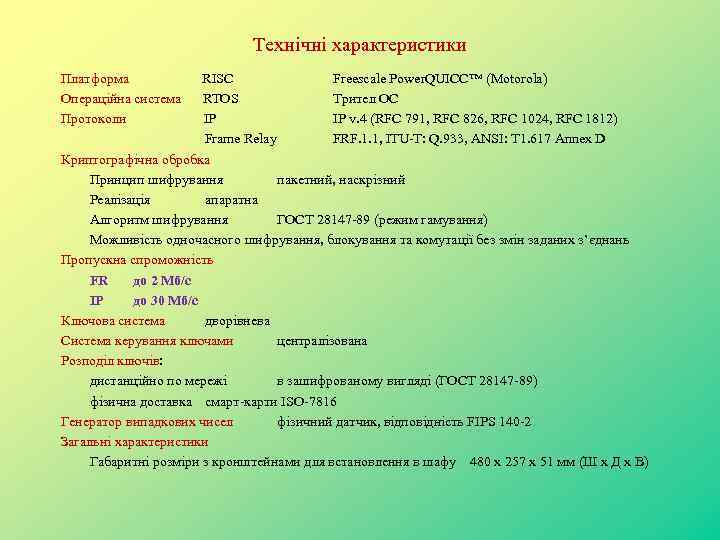

Технічні характеристики Платформа Операційна система Протоколи RISC Freescale Power. QUICC™ (Motorola) RTOS Трител ОС IP IP v. 4 (RFC 791, RFC 826, RFC 1024, RFC 1812) Frame Relay FRF. 1. 1, ITU-T: Q. 933, ANSI: T 1. 617 Annex D Криптографічна обробка Принцип шифрування пакетний, наскрізний Реалізація апаратна Алгоритм шифрування ГОСТ 28147 -89 (режим гамування) Можливість одночасного шифрування, блокування та комутації без змін заданих з’єднань Пропускна спроможність FR до 2 Мб/с IP до 30 Мб/с Ключова система дворівнева Система керування ключами централізована Розподіл ключів: дистанційно по мережі в зашифрованому вигляді (ГОСТ 28147 -89) фізична доставка смарт-карти ISO-7816 Генератор випадкових чисел фізичний датчик, відповідність FIPS 140 -2 Загальні характеристики Габаритні розміри з кронштейнами для встановлення в шафу 480 х 257 х 51 мм (Ш х Д х В)

Технічні характеристики Платформа Операційна система Протоколи RISC Freescale Power. QUICC™ (Motorola) RTOS Трител ОС IP IP v. 4 (RFC 791, RFC 826, RFC 1024, RFC 1812) Frame Relay FRF. 1. 1, ITU-T: Q. 933, ANSI: T 1. 617 Annex D Криптографічна обробка Принцип шифрування пакетний, наскрізний Реалізація апаратна Алгоритм шифрування ГОСТ 28147 -89 (режим гамування) Можливість одночасного шифрування, блокування та комутації без змін заданих з’єднань Пропускна спроможність FR до 2 Мб/с IP до 30 Мб/с Ключова система дворівнева Система керування ключами централізована Розподіл ключів: дистанційно по мережі в зашифрованому вигляді (ГОСТ 28147 -89) фізична доставка смарт-карти ISO-7816 Генератор випадкових чисел фізичний датчик, відповідність FIPS 140 -2 Загальні характеристики Габаритні розміри з кронштейнами для встановлення в шафу 480 х 257 х 51 мм (Ш х Д х В)

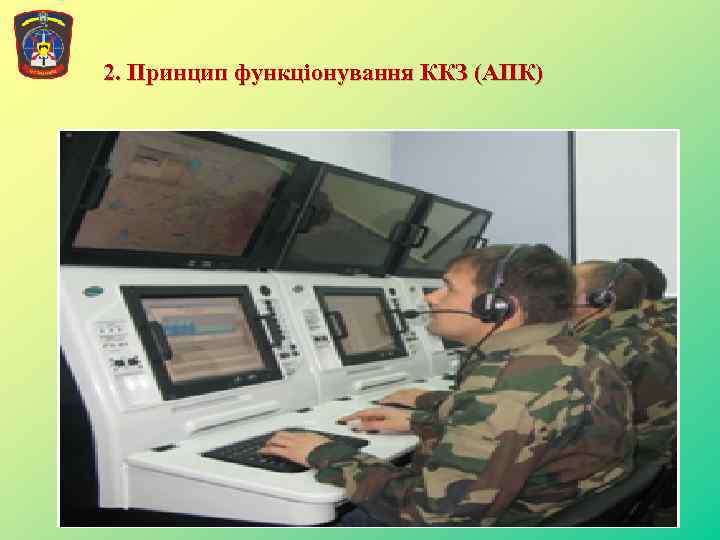

2. Принцип функціонування ККЗ (АПК)

2. Принцип функціонування ККЗ (АПК)

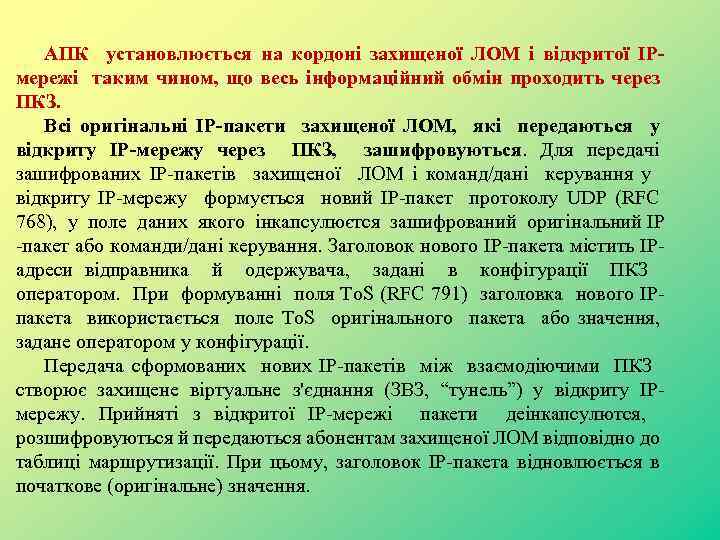

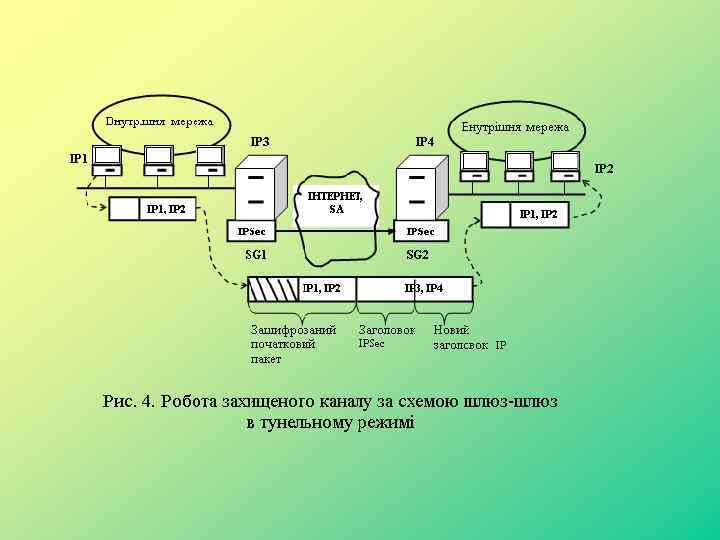

АПК установлюється на кордоні захищеної ЛОМ і відкритої IPмережі таким чином, що весь інформаційний обмін проходить через ПКЗ. Всі оригінальні IP-пакети захищеної ЛОМ, які передаються у відкриту IP-мережу через ПКЗ, зашифровуються. Для передачі зашифрованих IP-пакетів захищеної ЛОМ і команд/дані керування у відкриту IP-мережу формується новий IP-пакет протоколу UDP (RFC 768), у поле даних якого інкапсулюєтся зашифрований оригінальний IP -пакет або команди/дані керування. Заголовок нового IP-пакета містить IPадреси відправника й одержувача, задані в конфігурації ПКЗ оператором. При формуванні поля To. S (RFC 791) заголовка нового IPпакета використається поле To. S оригінального пакета або значення, задане оператором у конфігурації. Передача сформованих нових IP-пакетів між взаємодіючими ПКЗ створює захищене віртуальне з'єднання (ЗВЗ, “тунель”) у відкриту IPмережу. Прийняті з відкритої IP-мережі пакети деінкапсулются, розшифровуються й передаються абонентам захищеної ЛОМ відповідно до таблиці маршрутизації. При цьому, заголовок IP-пакета відновлюється в початкове (оригінальне) значення.

АПК установлюється на кордоні захищеної ЛОМ і відкритої IPмережі таким чином, що весь інформаційний обмін проходить через ПКЗ. Всі оригінальні IP-пакети захищеної ЛОМ, які передаються у відкриту IP-мережу через ПКЗ, зашифровуються. Для передачі зашифрованих IP-пакетів захищеної ЛОМ і команд/дані керування у відкриту IP-мережу формується новий IP-пакет протоколу UDP (RFC 768), у поле даних якого інкапсулюєтся зашифрований оригінальний IP -пакет або команди/дані керування. Заголовок нового IP-пакета містить IPадреси відправника й одержувача, задані в конфігурації ПКЗ оператором. При формуванні поля To. S (RFC 791) заголовка нового IPпакета використається поле To. S оригінального пакета або значення, задане оператором у конфігурації. Передача сформованих нових IP-пакетів між взаємодіючими ПКЗ створює захищене віртуальне з'єднання (ЗВЗ, “тунель”) у відкриту IPмережу. Прийняті з відкритої IP-мережі пакети деінкапсулются, розшифровуються й передаються абонентам захищеної ЛОМ відповідно до таблиці маршрутизації. При цьому, заголовок IP-пакета відновлюється в початкове (оригінальне) значення.

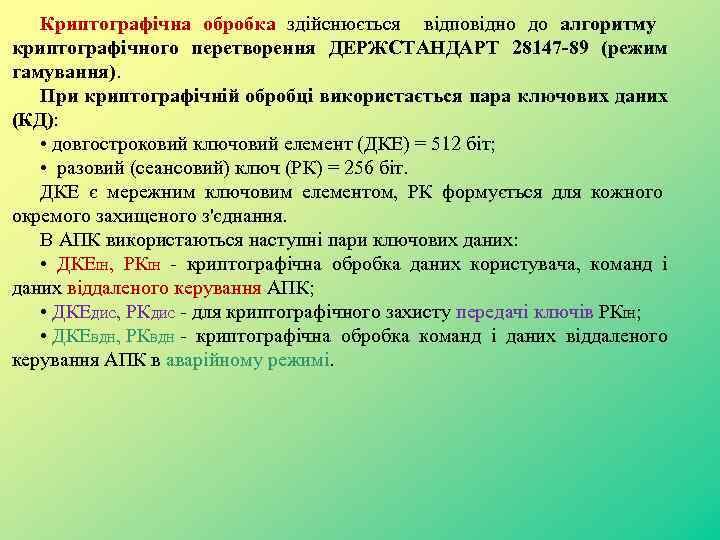

Криптографічна обробка здійснюється відповідно до алгоритму криптографічного перетворення ДЕРЖСТАНДАРТ 28147 -89 (режим гамування). При криптографічній обробці використається пара ключових даних (КД): • довгостроковий ключовий елемент (ДКЕ) = 512 біт; • разовий (сеансовий) ключ (РК) = 256 біт. ДКЕ є мережним ключовим елементом, РК формується для кожного окремого захищеного з'єднання. В АПК використаються наступні пари ключових даних: • ДКЕІН, РКІН - криптографічна обробка даних користувача, команд і даних віддаленого керування АПК; • ДКЕДИС, РКДИС - для криптографічного захисту передачі ключів РКІН; • ДКЕВДН, РКВДН - криптографічна обробка команд і даних віддаленого керування АПК в аварійному режимі.

Криптографічна обробка здійснюється відповідно до алгоритму криптографічного перетворення ДЕРЖСТАНДАРТ 28147 -89 (режим гамування). При криптографічній обробці використається пара ключових даних (КД): • довгостроковий ключовий елемент (ДКЕ) = 512 біт; • разовий (сеансовий) ключ (РК) = 256 біт. ДКЕ є мережним ключовим елементом, РК формується для кожного окремого захищеного з'єднання. В АПК використаються наступні пари ключових даних: • ДКЕІН, РКІН - криптографічна обробка даних користувача, команд і даних віддаленого керування АПК; • ДКЕДИС, РКДИС - для криптографічного захисту передачі ключів РКІН; • ДКЕВДН, РКВДН - криптографічна обробка команд і даних віддаленого керування АПК в аварійному режимі.

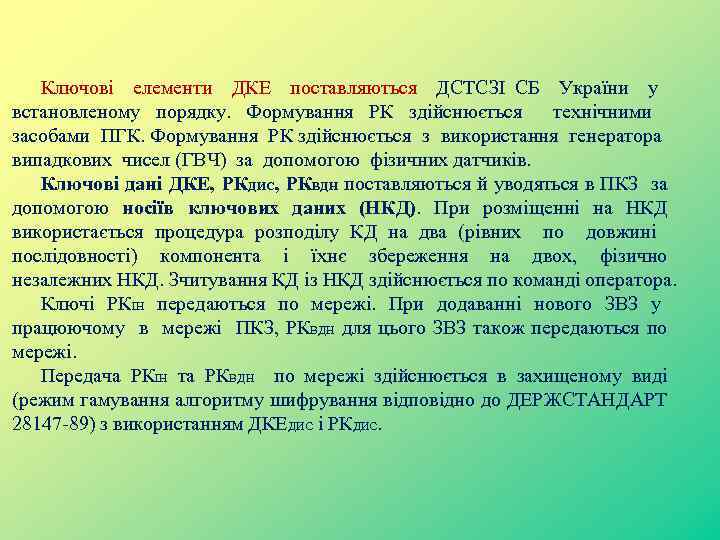

Ключові елементи ДКЕ поставляються ДСТСЗІ СБ України у встановленому порядку. Формування РК здійснюється технічними засобами ПГК. Формування РК здійснюється з використання генератора випадкових чисел (ГВЧ) за допомогою фізичних датчиків. Ключові дані ДКЕ, РКДИС, РКВДН поставляються й уводяться в ПКЗ за допомогою носіїв ключових даних (НКД). При розміщенні на НКД використається процедура розподілу КД на два (рівних по довжині послідовності) компонента і їхнє збереження на двох, фізично незалежних НКД. Зчитування КД із НКД здійснюється по команді оператора. Ключі РКІН передаються по мережі. При додаванні нового ЗВЗ у працюючому в мережі ПКЗ, РКВДН для цього ЗВЗ також передаються по мережі. Передача РКІН та РКВДН по мережі здійснюється в захищеному виді (режим гамування алгоритму шифрування відповідно до ДЕРЖСТАНДАРТ 28147 -89) з використанням ДКЕДИС і РКДИС.

Ключові елементи ДКЕ поставляються ДСТСЗІ СБ України у встановленому порядку. Формування РК здійснюється технічними засобами ПГК. Формування РК здійснюється з використання генератора випадкових чисел (ГВЧ) за допомогою фізичних датчиків. Ключові дані ДКЕ, РКДИС, РКВДН поставляються й уводяться в ПКЗ за допомогою носіїв ключових даних (НКД). При розміщенні на НКД використається процедура розподілу КД на два (рівних по довжині послідовності) компонента і їхнє збереження на двох, фізично незалежних НКД. Зчитування КД із НКД здійснюється по команді оператора. Ключі РКІН передаються по мережі. При додаванні нового ЗВЗ у працюючому в мережі ПКЗ, РКВДН для цього ЗВЗ також передаються по мережі. Передача РКІН та РКВДН по мережі здійснюється в захищеному виді (режим гамування алгоритму шифрування відповідно до ДЕРЖСТАНДАРТ 28147 -89) з використанням ДКЕДИС і РКДИС.

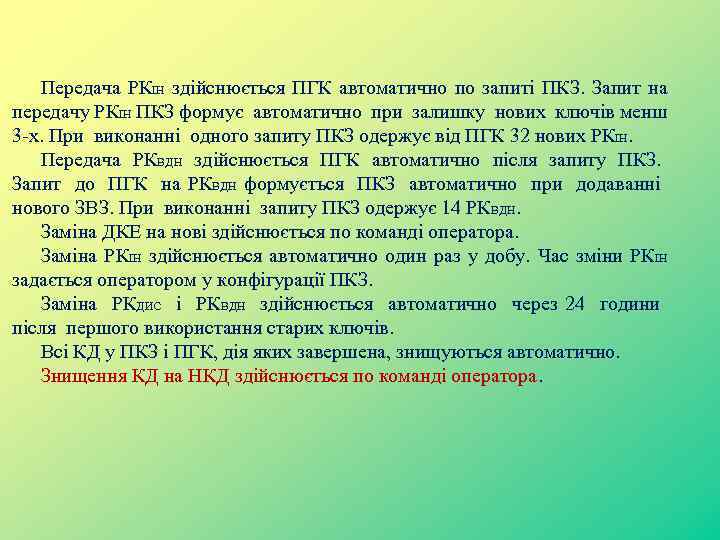

Передача РКІН здійснюється ПГК автоматично по запиті ПКЗ. Запит на передачу РКІН ПКЗ формує автоматично при залишку нових ключів менш 3 -х. При виконанні одного запиту ПКЗ одержує від ПГК 32 нових РКІН. Передача РКВДН здійснюється ПГК автоматично після запиту ПКЗ. Запит до ПГК на РКВДН формується ПКЗ автоматично при додаванні нового ЗВЗ. При виконанні запиту ПКЗ одержує 14 РКВДН. Заміна ДКЕ на нові здійснюється по команді оператора. Заміна РКІН здійснюється автоматично один раз у добу. Час зміни РКІН задається оператором у конфігурації ПКЗ. Заміна РКДИС і РКВДН здійснюється автоматично через 24 години після першого використання старих ключів. Всі КД у ПКЗ і ПГК, дія яких завершена, знищуються автоматично. Знищення КД на НКД здійснюється по команді оператора.

Передача РКІН здійснюється ПГК автоматично по запиті ПКЗ. Запит на передачу РКІН ПКЗ формує автоматично при залишку нових ключів менш 3 -х. При виконанні одного запиту ПКЗ одержує від ПГК 32 нових РКІН. Передача РКВДН здійснюється ПГК автоматично після запиту ПКЗ. Запит до ПГК на РКВДН формується ПКЗ автоматично при додаванні нового ЗВЗ. При виконанні запиту ПКЗ одержує 14 РКВДН. Заміна ДКЕ на нові здійснюється по команді оператора. Заміна РКІН здійснюється автоматично один раз у добу. Час зміни РКІН задається оператором у конфігурації ПКЗ. Заміна РКДИС і РКВДН здійснюється автоматично через 24 години після першого використання старих ключів. Всі КД у ПКЗ і ПГК, дія яких завершена, знищуються автоматично. Знищення КД на НКД здійснюється по команді оператора.

Висновки: 1. Важливим питанням побудови АСУ ЗСУ є організація доступу КП АК до відкритої системи обміну інформацією, а саме до АСУ ЗСУ «Дніпро» . 2. Апаратно-програмний комплекс (АПК) «Пелена» призначений для криптографічного захисту конфіденційної інформації, що є власністю держави. АПК застосовується у відомчих (корпоративних) мережах, побудованих на базі технології Internet (IP). 3. Комплекс криптографічного захисту (ККЗ) “Трител-К” призначений для криптографічного захисту конфіденційної інформації в пакетних мережах. ККЗ застосовується у відомчих (корпоративних) мережах, побудованих на базі технологій Internet (IP) та Frame Relay (FR).

Висновки: 1. Важливим питанням побудови АСУ ЗСУ є організація доступу КП АК до відкритої системи обміну інформацією, а саме до АСУ ЗСУ «Дніпро» . 2. Апаратно-програмний комплекс (АПК) «Пелена» призначений для криптографічного захисту конфіденційної інформації, що є власністю держави. АПК застосовується у відомчих (корпоративних) мережах, побудованих на базі технології Internet (IP). 3. Комплекс криптографічного захисту (ККЗ) “Трител-К” призначений для криптографічного захисту конфіденційної інформації в пакетних мережах. ККЗ застосовується у відомчих (корпоративних) мережах, побудованих на базі технологій Internet (IP) та Frame Relay (FR).