7da3ac27700d75312f6cbc3709de4c2d.ppt

- Количество слайдов: 21

Johannes Wiele Content Security Mit Sicherheit neue Konfikte 2. EDV-Rechts-Symposium Systems 20. 1999

Johannes Wiele Content Security Mit Sicherheit neue Konfikte 2. EDV-Rechts-Symposium Systems 20. 1999

Die Ausgangslage Geschäftliche Kommunikation auf elektronischem Weg nimmt zu E-Mails und Web-Seiten enthalten neben reinem Text Funktionselemente Active. X- und Java-Applets sowie Code in Attachments werden beim Empfänger ausgeführt

Die Ausgangslage Geschäftliche Kommunikation auf elektronischem Weg nimmt zu E-Mails und Web-Seiten enthalten neben reinem Text Funktionselemente Active. X- und Java-Applets sowie Code in Attachments werden beim Empfänger ausgeführt

Die Ausgangslage Es werden immer neue Sicherheitslücken bekannt Je wichtiger elektronische Geschäftsvorgänge werden, desto größer der Zwang zum Speichern Auch unbekannte Sites müssen besucht werden

Die Ausgangslage Es werden immer neue Sicherheitslücken bekannt Je wichtiger elektronische Geschäftsvorgänge werden, desto größer der Zwang zum Speichern Auch unbekannte Sites müssen besucht werden

Die Ausgangslage Arbeitszeiten machen private Kommunikation am Arbeitsplatz notwendig

Die Ausgangslage Arbeitszeiten machen private Kommunikation am Arbeitsplatz notwendig

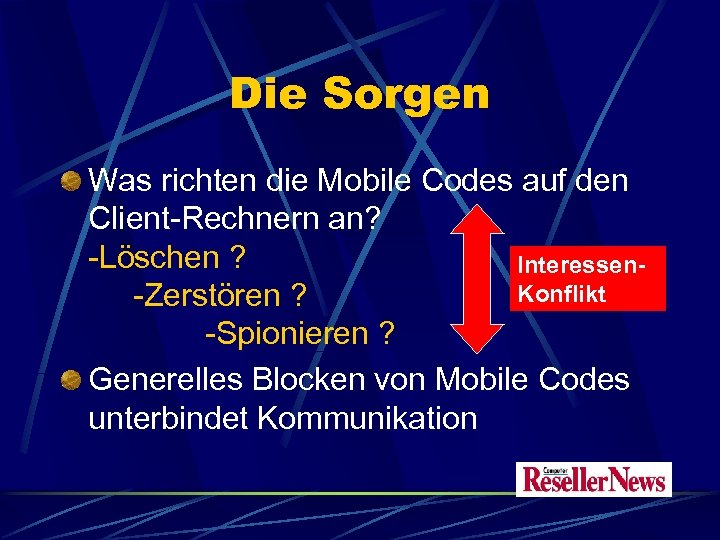

Die Sorgen Was richten die Mobile Codes auf den Client-Rechnern an? -Löschen ? Interessen. Konflikt -Zerstören ? -Spionieren ? Generelles Blocken von Mobile Codes unterbindet Kommunikation

Die Sorgen Was richten die Mobile Codes auf den Client-Rechnern an? -Löschen ? Interessen. Konflikt -Zerstören ? -Spionieren ? Generelles Blocken von Mobile Codes unterbindet Kommunikation

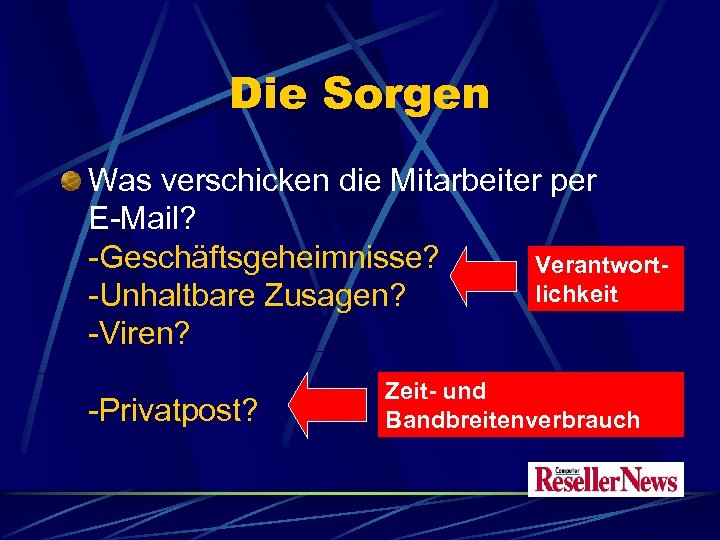

Die Sorgen Was verschicken die Mitarbeiter per E-Mail? -Geschäftsgeheimnisse? Verantwortlichkeit -Unhaltbare Zusagen? -Viren? -Privatpost? Zeit- und Bandbreitenverbrauch

Die Sorgen Was verschicken die Mitarbeiter per E-Mail? -Geschäftsgeheimnisse? Verantwortlichkeit -Unhaltbare Zusagen? -Viren? -Privatpost? Zeit- und Bandbreitenverbrauch

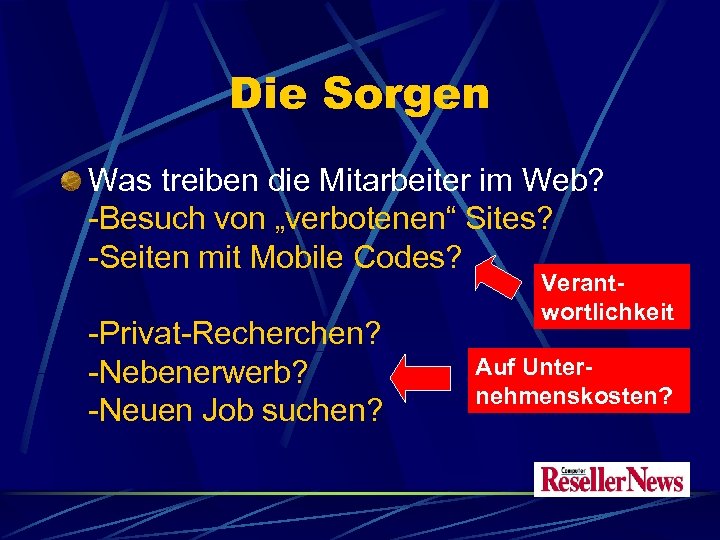

Die Sorgen Was treiben die Mitarbeiter im Web? -Besuch von „verbotenen“ Sites? -Seiten mit Mobile Codes? -Privat-Recherchen? -Nebenerwerb? -Neuen Job suchen? Verantwortlichkeit Auf Unternehmenskosten?

Die Sorgen Was treiben die Mitarbeiter im Web? -Besuch von „verbotenen“ Sites? -Seiten mit Mobile Codes? -Privat-Recherchen? -Nebenerwerb? -Neuen Job suchen? Verantwortlichkeit Auf Unternehmenskosten?

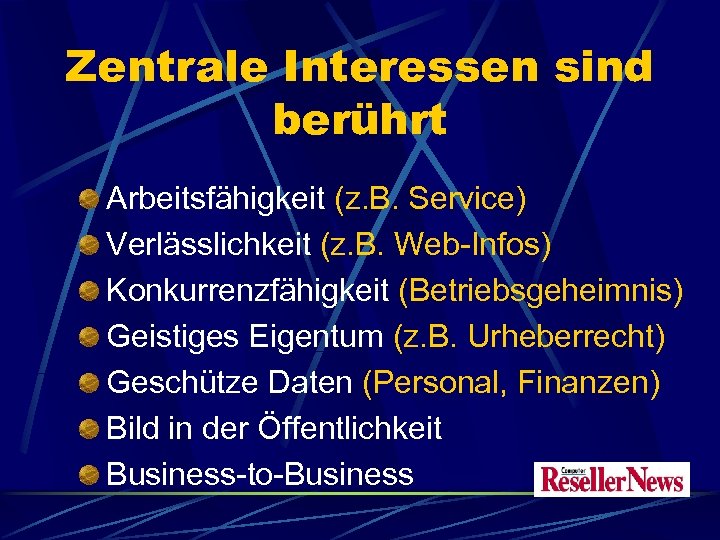

Zentrale Interessen sind berührt Arbeitsfähigkeit (z. B. Service) Verlässlichkeit (z. B. Web-Infos) Konkurrenzfähigkeit (Betriebsgeheimnis) Geistiges Eigentum (z. B. Urheberrecht) Geschütze Daten (Personal, Finanzen) Bild in der Öffentlichkeit Business-to-Business

Zentrale Interessen sind berührt Arbeitsfähigkeit (z. B. Service) Verlässlichkeit (z. B. Web-Infos) Konkurrenzfähigkeit (Betriebsgeheimnis) Geistiges Eigentum (z. B. Urheberrecht) Geschütze Daten (Personal, Finanzen) Bild in der Öffentlichkeit Business-to-Business

Content Filtering als Lösung Blocken von Mobile Codes anhand von Signaturen (z. B. Virenscanner) Blocken von Mobile Codes anhand ihrer Verhaltensweise (z. B. Sandbox) Zensur von Mail- und Webinhalten Haftungsausschluss als Mail-Anhang

Content Filtering als Lösung Blocken von Mobile Codes anhand von Signaturen (z. B. Virenscanner) Blocken von Mobile Codes anhand ihrer Verhaltensweise (z. B. Sandbox) Zensur von Mail- und Webinhalten Haftungsausschluss als Mail-Anhang

Content Filtering als Problem Technische Content-Kontrolle kann versagen Content Filtering behindert freien Informationsfluss Kollision mit Datenschutz-Belangen (Informationsbezogene Selbstbestimmung) Akzeptanz-Probleme (Kontrolle, Zensur!)

Content Filtering als Problem Technische Content-Kontrolle kann versagen Content Filtering behindert freien Informationsfluss Kollision mit Datenschutz-Belangen (Informationsbezogene Selbstbestimmung) Akzeptanz-Probleme (Kontrolle, Zensur!)

Zum Verständnis: Airport als Analogie Einige Regeln der Gepäck-Kontrolle am Flughafen sind übertragbar Charakteristische Unterschiede zeigen die Grenzen und Möglichkeiten von Content Security

Zum Verständnis: Airport als Analogie Einige Regeln der Gepäck-Kontrolle am Flughafen sind übertragbar Charakteristische Unterschiede zeigen die Grenzen und Möglichkeiten von Content Security

Zum Verständnis: Airport-Analogie Warum wird Gepäck-kontrolle akzeptiert? Der größte Teil des Inhalts ist belanglos Der Nutzen steht außer Frage Niemand schaut nach Dokumenten Kontrolleure sind ausgebildete Vertrauenspersonen Regeln und Sanktionen sind bekannt

Zum Verständnis: Airport-Analogie Warum wird Gepäck-kontrolle akzeptiert? Der größte Teil des Inhalts ist belanglos Der Nutzen steht außer Frage Niemand schaut nach Dokumenten Kontrolleure sind ausgebildete Vertrauenspersonen Regeln und Sanktionen sind bekannt

Zum Verständnis: Airport-Analogie Technik allein versagt als Inhaltskontrolle immer Foto mit Röntgenschaden

Zum Verständnis: Airport-Analogie Technik allein versagt als Inhaltskontrolle immer Foto mit Röntgenschaden

Zum Verständnis: Airport-Analogie Waffe, Feuerzeug oder Spielzeug? Sandbox. Technologie: Verdächtige Codes werden im geschützten Browser „getestet“ Ausprobieren! Funktioniert auch bei unbekannten Gegenständen.

Zum Verständnis: Airport-Analogie Waffe, Feuerzeug oder Spielzeug? Sandbox. Technologie: Verdächtige Codes werden im geschützten Browser „getestet“ Ausprobieren! Funktioniert auch bei unbekannten Gegenständen.

Content Security Die Kontrolleure sind keine Vertrauenspersonen Jeder Inhalt ist entweder geschäftlich oder persönlich von Belang Der Nutzen ist nicht unmittelbar einsichtig Es wird nach geistigem Eigentum gesucht Regeln und Sanktionen sind oft unbekannt Handkontrolle unmöglich

Content Security Die Kontrolleure sind keine Vertrauenspersonen Jeder Inhalt ist entweder geschäftlich oder persönlich von Belang Der Nutzen ist nicht unmittelbar einsichtig Es wird nach geistigem Eigentum gesucht Regeln und Sanktionen sind oft unbekannt Handkontrolle unmöglich

Qualitätsmerkmale für Mobile-Code-Filter müssen immer Up-to-Date und leicht zu warten sein Nach Signaturen und Verhaltensweisen filtern Aus Web-Sites nur Applets filtern, nicht ganze Seiten Der Filter muss den Kommunikationsteilnehmern (nicht nur dem Administrator!) jeden Eingriff mitteilen Gegen Fehl-Informationen!

Qualitätsmerkmale für Mobile-Code-Filter müssen immer Up-to-Date und leicht zu warten sein Nach Signaturen und Verhaltensweisen filtern Aus Web-Sites nur Applets filtern, nicht ganze Seiten Der Filter muss den Kommunikationsteilnehmern (nicht nur dem Administrator!) jeden Eingriff mitteilen Gegen Fehl-Informationen!

Mobile-Code-Filter: Resümee Mobile Code Filter sollten im E-Commerce Standard sein Richtige Anwendung erfordert Wissen und Aufmerksamkeit Oft unterschätzt! Gute Anbieter zeichnen sich durch Schulungsangebote und Service aus

Mobile-Code-Filter: Resümee Mobile Code Filter sollten im E-Commerce Standard sein Richtige Anwendung erfordert Wissen und Aufmerksamkeit Oft unterschätzt! Gute Anbieter zeichnen sich durch Schulungsangebote und Service aus

Regeln für Zensur- und Speicherverfahren Die Systeme müssen Schnittstellen für Datenschutz-Verfahren haben (z. B. Zugriff nur mit Vertrauensperson, Betriebsrat usw. ) Die Filter- und Speicher-Regeln müssen allen internen und externen Kommunikationspartnern bekannt sein (gehört z. B. auf die Website und ins Personal-Einführungsgespräch)

Regeln für Zensur- und Speicherverfahren Die Systeme müssen Schnittstellen für Datenschutz-Verfahren haben (z. B. Zugriff nur mit Vertrauensperson, Betriebsrat usw. ) Die Filter- und Speicher-Regeln müssen allen internen und externen Kommunikationspartnern bekannt sein (gehört z. B. auf die Website und ins Personal-Einführungsgespräch)

Regeln für Zensur- und Speicherverfahren Es muss eine Vertrauensperson als Ansprechpartner geben Das Unternehmen muss gegenüber den Kommunikationspartnern auskunftspflichtig sein Die Kommunikationspartner müssen analog zum Briefverkehr E-Mails „vertraulich“ senden können

Regeln für Zensur- und Speicherverfahren Es muss eine Vertrauensperson als Ansprechpartner geben Das Unternehmen muss gegenüber den Kommunikationspartnern auskunftspflichtig sein Die Kommunikationspartner müssen analog zum Briefverkehr E-Mails „vertraulich“ senden können

Anmerkungen zu Zensur. Filtern Wenn Zeitvergeudung nur übers Surf-Protokoll erkennbar ist, stimmt die Arbeitsorganisation nicht Misstrauen beruht oft auf Unkenntnis beim Management Wer beziffert informellen Informationsgewinn per Internet? Schlecht fürs Image

Anmerkungen zu Zensur. Filtern Wenn Zeitvergeudung nur übers Surf-Protokoll erkennbar ist, stimmt die Arbeitsorganisation nicht Misstrauen beruht oft auf Unkenntnis beim Management Wer beziffert informellen Informationsgewinn per Internet? Schlecht fürs Image

Weitere Informationen CRN-Internet-Site: http: //www. channelweb. de Content Security global: www. wiele. com/filtersite jwiele@cmp. com

Weitere Informationen CRN-Internet-Site: http: //www. channelweb. de Content Security global: www. wiele. com/filtersite jwiele@cmp. com