IT-безопасность.pptx

- Количество слайдов: 6

IT-БЕЗОПАСНОСТЬ Информационная безопасность — это процесс обеспечения конфиденциальности, целостности и доступности информации. 1. Конфиденциальность: Обеспечение доступа к информации только авторизованным пользователям. 2. Целостность: Обеспечение достоверности и полноты информации и методов ее обработки. 3. Доступность: Обеспечение доступа к информации и связанным с ней активам авторизованных пользователей по мере необходимости. Информационная безопасность (англ. information security) — все аспекты, связанные с определением, достижением и поддержанием конфиденциальности, целостности, доступности, неотказуемости, подотчётности, аутентичности и достоверности информации или средств её обработки. Безопасность информации (данных) (англ. information (data) security) — состояние защищённости информации (данных), при котором обеспечиваются её (их) конфиденциальность, доступность и целостность. Безопасность информации (данных) определяется отсутствием недопустимого риска, связанного с утечкой информации по техническим каналам, несанкционированными и непреднамеренными воздействиями на данные и (или) на другие ресурсы автоматизированной информационной системы, используемые в автоматизированной системе. Безопасность информации (при применении информационных технологий) (англ. IT security) — состояние защищённости информации (данных), обеспечивающее безопасность информации, для обработки которой она применяется, и информационную безопасность автоматизированной информационной системы, в которой она реализована. Безопасность автоматизированной информационной системы — состояние защищённости автоматизированной системы, при котором обеспечиваются конфиденциальность, доступность, целостность, подотчётность и подлинность её ресурсов. Информационная безопасность — защищённость информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести неприемлемый ущерб субъектам информационных отношений. Поддерживающая инфраструктура — системы электро-, тепло-, водо-, газоснабжения, системы кондиционирования и т. д. , а также обслуживающий персонал. Неприемлемый ущерб — ущерб, которым нельзя пренебречь.

НЕКОТОРЫЕ ТЕРМИНЫ Конфиденциальная информация (sensitive information) — информация, которая требует защиты. Доступ к информации (access to information) — ознакомление с информацией, ее обработка (в частности, копирование), модификация, уничтожение. Субъект доступа (access subject) — лицо или процесс, действия которого регламентируются правилами разграничения доступа. Объект доступа (access object) — единица информации автоматизированной системы, доступ к которой регламентируется правилами разграничения доступа. Правила разграничения доступа (security policy) — совокупность правил, регламентирующих права субъектов доступа к объектам доступа. Санкционированный доступ (authorized access to information) — доступ к информации, который не нарушает правил разграничения доступа. Несанкционированный доступ (unauthorized access to information) — доступ к информации, который нарушает правила разграничения доступа с использованием штатных средств, предоставляемых средствами вычислительной техники или автоматизированными системами. Идентификатор доступа (access identifier) — уникальный признак объекта или субъекта доступа. Идентификация (identification) — присвоение объектам и субъектам доступа идентификатора и (или) сравнение предъявляемого идентификатора с перечнем присвоенных идентификаторов. Пароль (password) — идентификатор субъекта, который является его секретом. Аутентификация (authentification) — проверка принадлежности субъекту доступа предъявленного им идентификатора, подтверждение подлинности. Уровень полномочий субъекта доступа (subject privilege) — совокупность прав доступа субъекта доступа (для краткости в дальнейшем мы будем использовать термин «привилегия» ). Нарушитель правил разграничения доступа (security policy violator) — субъект доступа, который осуществляет несанкционированный доступ к информации. Модель нарушителя правил разграничения доступа (security policy violator model) — абстрактное (формализованное или неформализованное) описание нарушителя правил разграничения доступа. Целостность информации (information integrity) — способность средства вычислительной техники (в рассматриваемом случае — информационной системы в целом) обеспечить неизменность информации в условиях случайного и (или) преднамеренного искажения (разрушения). Метка конфиденциальности (sensitivity label) — элемент информации, характеризующий конфиденциальность объекта. Многоуровневая защита (multilevel secure) — защита, обеспечивающая разграничение доступа субъектов с различными правами доступа к объектам различных уровней конфиденциальности.

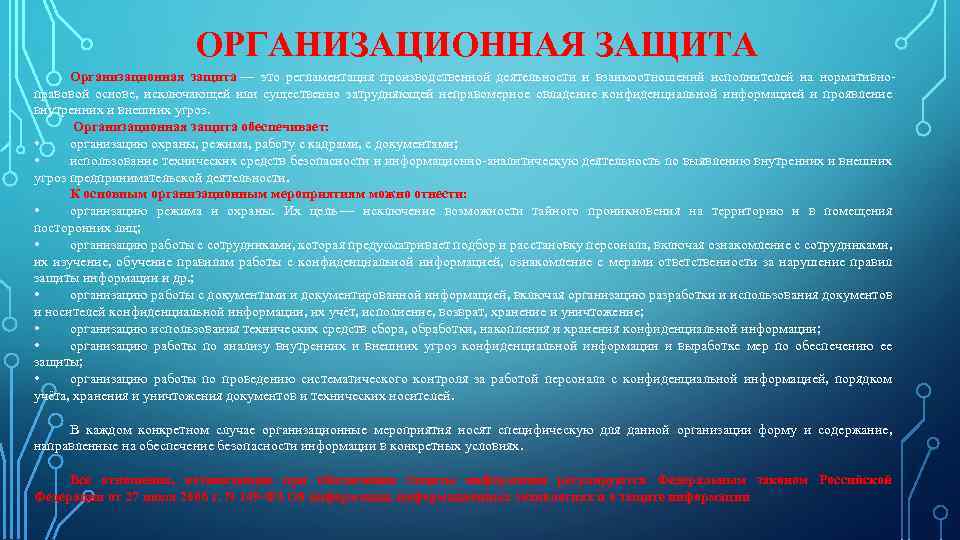

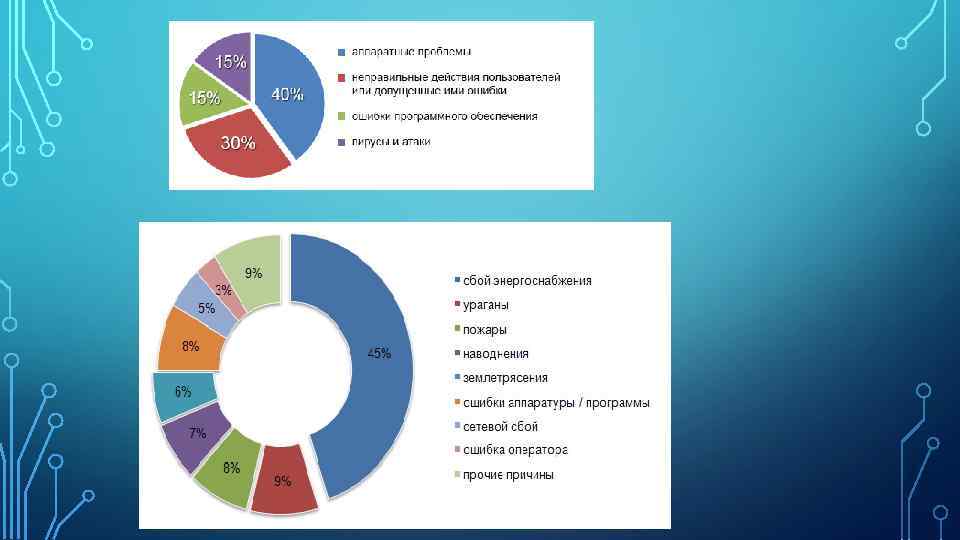

ВИДЫ УГРОЗ 1. Действия, осуществляемые авторизованными пользователями – целенаправленная кража или уничтожение данных на рабочей станции или сервере; повреждение данных пользователей в результате неосторожных действий). 2. Электронные методы воздействия, осуществляемые хакерами – несанкционированное проникновение в компьютерные сети; DOS‑атаки. Атака типа DOS (сокр. от Denial of Service – «отказ в обслуживании» ) − это внешняя атака на узлы сети предприятия, отвечающие за ее безопасную и эффективную работу (файловые, почтовые сервера). 3. Компьютерные вирусы – отдельная категория электронных методов воздействия. Проникновение вируса на узлы корпоративной сети может привести к нарушению их функционирования, потерям рабочего времени, утрате данных, краже конфиденциальной информации и даже прямым хищениям финансовых средств. 4. Спам. 5. Естественные угрозы –неправильное хранение, кража компьютеров и носителей, форс-мажорные обстоятельства и т. д.

ПРОГРАММНО-ТЕХНИЧЕСКИЕ СРЕДСТВА ЗАЩИТЫ. • Средства защиты от несанкционированного доступа (НСД): • Средства авторизации; • Мандатное управление доступом; • Избирательное управление доступом; • Управление доступом на основе ролей; • Журналирование (Аудит). • Системы анализа и моделирования информационных потоков (CASE-системы). • Системы мониторинга сетей: • Системы обнаружения и предотвращения вторжений (IDS/IPS). • Системы предотвращения утечек конфиденциальной информации (DLP-системы). • Анализаторы протоколов. • Антивирусные средства. • Межсетевые экраны. • Криптографические средства: • Шифрование; • Цифровая подпись. • Системы резервного копирования. • Системы бесперебойного питания: • Источники бесперебойного питания; • Резервирование нагрузки; • Генераторы напряжения. • Системы аутентификации: • Пароль; • Ключ доступа (физический или электронный); • Сертификат; • Биометрия.

ОРГАНИЗАЦИОННАЯ ЗАЩИТА Организационная защита — это регламентация производственной деятельности и взаимоотношений исполнителей на нормативноправовой основе, исключающей или существенно затрудняющей неправомерное овладение конфиденциальной информацией и проявление внутренних и внешних угроз. Организационная защита обеспечивает: • организацию охраны, режима, работу с кадрами, с документами; • использование технических средств безопасности и информационно-аналитическую деятельность по выявлению внутренних и внешних угроз предпринимательской деятельности. К основным организационным мероприятиям можно отнести: • организацию режима и охраны. Их цель — исключение возможности тайного проникновения на территорию и в помещения посторонних лиц; • организацию работы с сотрудниками, которая предусматривает подбор и расстановку персонала, включая ознакомление с сотрудниками, их изучение, обучение правилам работы с конфиденциальной информацией, ознакомление с мерами ответственности за нарушение правил защиты информации и др. ; • организацию работы с документами и документированной информацией, включая организацию разработки и использования документов и носителей конфиденциальной информации, их учёт, исполнение, возврат, хранение и уничтожение; • организацию использования технических средств сбора, обработки, накопления и хранения конфиденциальной информации; • организацию работы по анализу внутренних и внешних угроз конфиденциальной информации и выработке мер по обеспечению ее защиты; • организацию работы по проведению систематического контроля за работой персонала с конфиденциальной информацией, порядком учёта, хранения и уничтожения документов и технических носителей. В каждом конкретном случае организационные мероприятия носят специфическую для данной организации форму и содержание, направленные на обеспечение безопасности информации в конкретных условиях. Все отношения, возникающие при обеспечении защиты информации регулируются Федеральным законом Российской Федерации от 27 июля 2006 г. N 149 -ФЗ Об информации, информационных технологиях и о защите информации

IT-безопасность.pptx