c25c71181d5c810beec948288fde4b4c.ppt

- Количество слайдов: 103

IRM Security Models and Architecture 3/15/2018 1

IRM Security Models and Architecture 3/15/2018 1

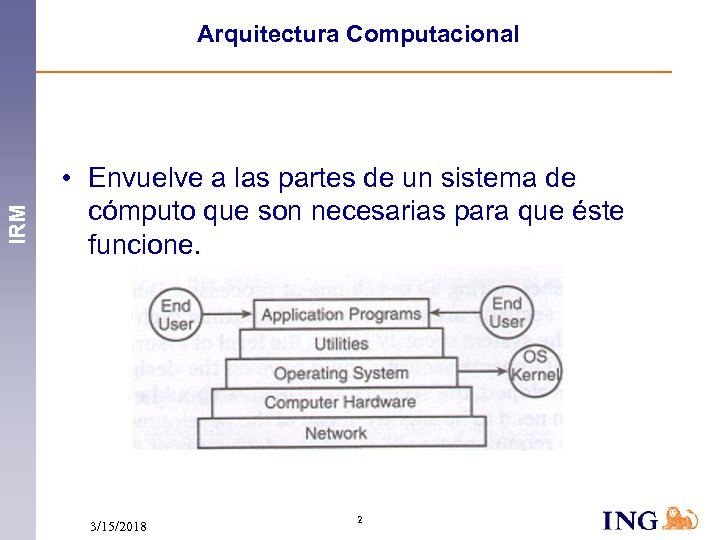

IRM Arquitectura Computacional • Envuelve a las partes de un sistema de cómputo que son necesarias para que éste funcione. 3/15/2018 2

IRM Arquitectura Computacional • Envuelve a las partes de un sistema de cómputo que son necesarias para que éste funcione. 3/15/2018 2

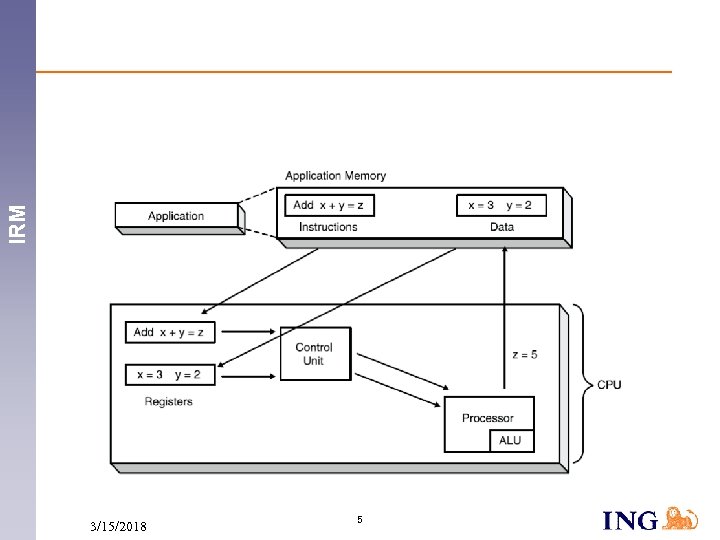

CPU (Central Processing Unit) IRM • Esta compuesto de: – ALU (Arithmetic Logic Unit) – Unidad de control – Registros 3/15/2018 3

CPU (Central Processing Unit) IRM • Esta compuesto de: – ALU (Arithmetic Logic Unit) – Unidad de control – Registros 3/15/2018 3

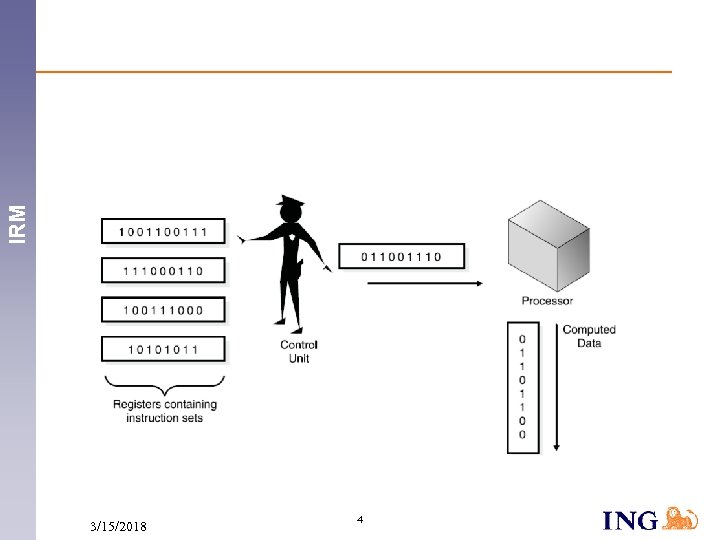

IRM 3/15/2018 4

IRM 3/15/2018 4

IRM 3/15/2018 5

IRM 3/15/2018 5

Memoria • Read Access Memory (RAM) IRM – Lectura / escritura – Volátil – Dinámica / estática • Read-only memory (ROM) – No volátil – Sólo lectura • Erasable and programmable read-only memory (EPROM) – Se pude borrar o escribir en ella • Primary storage: Memoria principal, directamente accedida por el CPU. • Secondary storage: Almacenaje no volátil (floppy disk, CD-ROM disk, harddrive, etc. ). • Virtual storage: La combinación de RAM y almacenaje secundario (paginación), 3/15/2018 6

Memoria • Read Access Memory (RAM) IRM – Lectura / escritura – Volátil – Dinámica / estática • Read-only memory (ROM) – No volátil – Sólo lectura • Erasable and programmable read-only memory (EPROM) – Se pude borrar o escribir en ella • Primary storage: Memoria principal, directamente accedida por el CPU. • Secondary storage: Almacenaje no volátil (floppy disk, CD-ROM disk, harddrive, etc. ). • Virtual storage: La combinación de RAM y almacenaje secundario (paginación), 3/15/2018 6

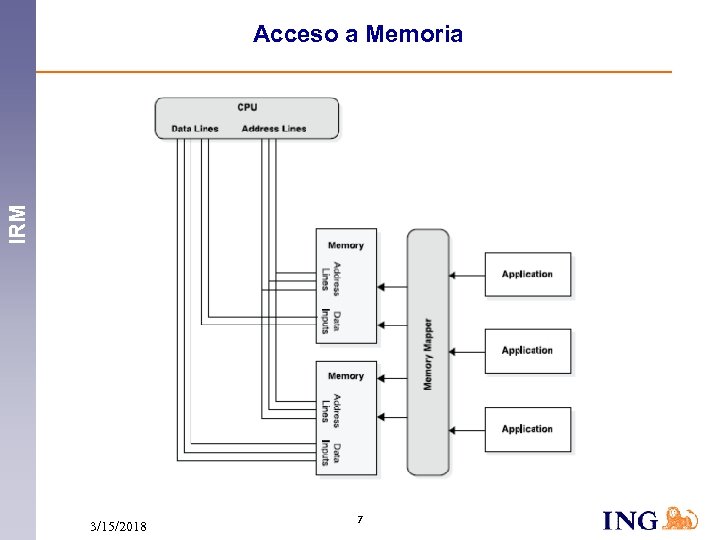

IRM Acceso a Memoria 3/15/2018 7

IRM Acceso a Memoria 3/15/2018 7

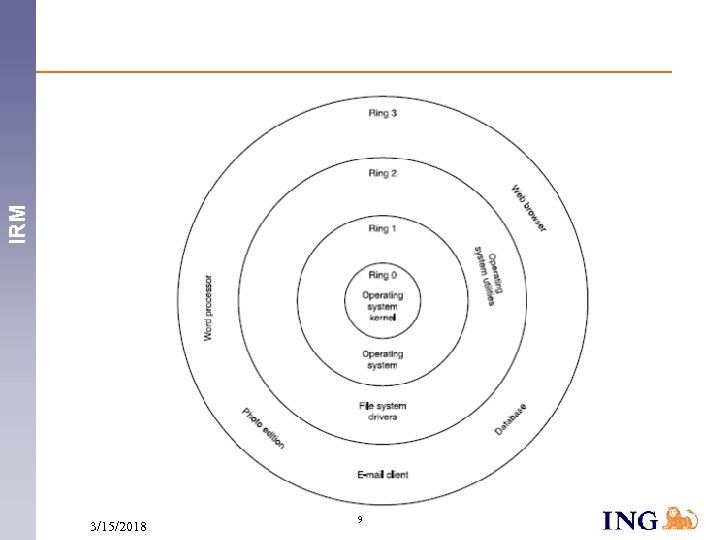

IRM Protection Rings • Es un mecanismo de seguridad que provee el CPU con apoyo del Sistema Operativo. • Los anillos establecen los límites para procesos que corren en ellos, indicando qué pueden acceder y que operaciones pueden ejecutar. • Los procesos que corren en los anillos interiores (privileged) tienen más privilegios que los que corren en los anillos exteriores (user mode). • A menor número de anillos, mayor será la cantidad de privilegios que tengan los procesos. • Si un proceso en los anillos exteriores quiere acceder a recursos ubicados en los anillos interiores, lo hace mediante llamadas al Sistema Operativo. 3/15/2018 8

IRM Protection Rings • Es un mecanismo de seguridad que provee el CPU con apoyo del Sistema Operativo. • Los anillos establecen los límites para procesos que corren en ellos, indicando qué pueden acceder y que operaciones pueden ejecutar. • Los procesos que corren en los anillos interiores (privileged) tienen más privilegios que los que corren en los anillos exteriores (user mode). • A menor número de anillos, mayor será la cantidad de privilegios que tengan los procesos. • Si un proceso en los anillos exteriores quiere acceder a recursos ubicados en los anillos interiores, lo hace mediante llamadas al Sistema Operativo. 3/15/2018 8

IRM 3/15/2018 9

IRM 3/15/2018 9

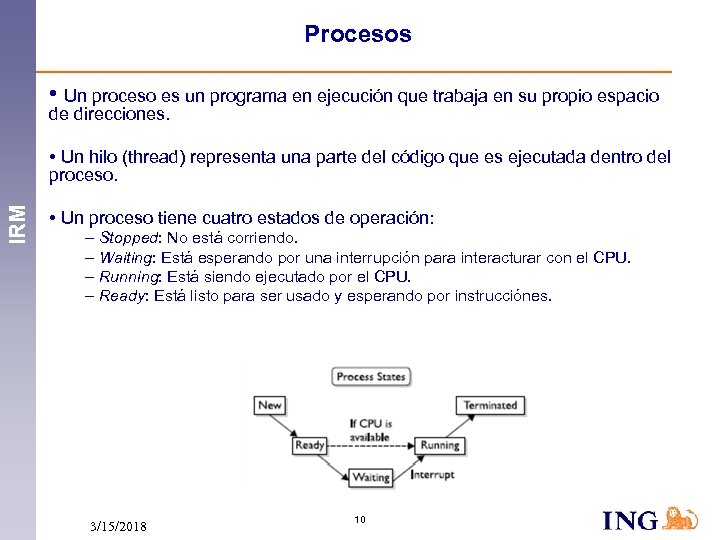

Procesos • Un proceso es un programa en ejecución que trabaja en su propio espacio de direcciones. IRM • Un hilo (thread) representa una parte del código que es ejecutada dentro del proceso. • Un proceso tiene cuatro estados de operación: – Stopped: No está corriendo. – Waiting: Está esperando por una interrupción para interacturar con el CPU. – Running: Está siendo ejecutado por el CPU. – Ready: Está listo para ser usado y esperando por instrucciónes. 3/15/2018 10

Procesos • Un proceso es un programa en ejecución que trabaja en su propio espacio de direcciones. IRM • Un hilo (thread) representa una parte del código que es ejecutada dentro del proceso. • Un proceso tiene cuatro estados de operación: – Stopped: No está corriendo. – Waiting: Está esperando por una interrupción para interacturar con el CPU. – Running: Está siendo ejecutado por el CPU. – Ready: Está listo para ser usado y esperando por instrucciónes. 3/15/2018 10

IRM • Multithreading: El sistema puede procesar más de una petición al mismo tiempo. • Multitasking: El sistema puede procesar más de un proceso o tarea al mismo tiempo. • Multiprocessing: Si tiene más de un procesador, puede utilizar sus procesadores para ejecutar instrucciones paralelamente. • Deadlock: Esta situación ocurre cuando dos procesos están tratando de acceder al mismo recurso al mismo tiempo o cuando un proceso termina de utilizar un recurso pero no lo libera. 3/15/2018 11

IRM • Multithreading: El sistema puede procesar más de una petición al mismo tiempo. • Multitasking: El sistema puede procesar más de un proceso o tarea al mismo tiempo. • Multiprocessing: Si tiene más de un procesador, puede utilizar sus procesadores para ejecutar instrucciones paralelamente. • Deadlock: Esta situación ocurre cuando dos procesos están tratando de acceder al mismo recurso al mismo tiempo o cuando un proceso termina de utilizar un recurso pero no lo libera. 3/15/2018 11

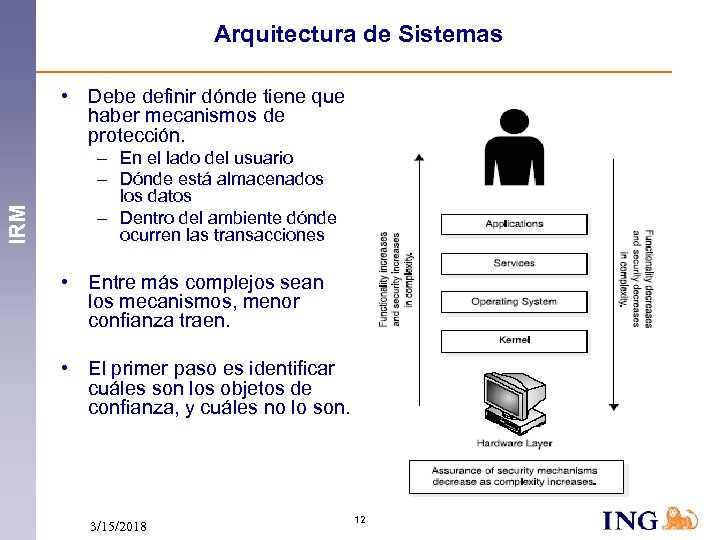

Arquitectura de Sistemas IRM • Debe definir dónde tiene que haber mecanismos de protección. – En el lado del usuario – Dónde está almacenados los datos – Dentro del ambiente dónde ocurren las transacciones • Entre más complejos sean los mecanismos, menor confianza traen. • El primer paso es identificar cuáles son los objetos de confianza, y cuáles no lo son. 3/15/2018 12

Arquitectura de Sistemas IRM • Debe definir dónde tiene que haber mecanismos de protección. – En el lado del usuario – Dónde está almacenados los datos – Dentro del ambiente dónde ocurren las transacciones • Entre más complejos sean los mecanismos, menor confianza traen. • El primer paso es identificar cuáles son los objetos de confianza, y cuáles no lo son. 3/15/2018 12

IRM Trusted computing base (TCB) • Trusted computing base (TCB) es la combinación de mecanismos de seguridad dentro de un sistema. • Tiene su origen en el Orange Book; no se enfoca al nivel de seguridad, sino al nivel de confianza desde la perspectiva de seguridad. • Entre los componentes que conforman el TCB están el hardware, software, y firmware que proveen algún tipo de protección. • Un perímetro de seguridad es una frontera imaginaria que tienen a los componentes de confianza (TCB) dentro y a los que no lo son afuera. 3/15/2018 13

IRM Trusted computing base (TCB) • Trusted computing base (TCB) es la combinación de mecanismos de seguridad dentro de un sistema. • Tiene su origen en el Orange Book; no se enfoca al nivel de seguridad, sino al nivel de confianza desde la perspectiva de seguridad. • Entre los componentes que conforman el TCB están el hardware, software, y firmware que proveen algún tipo de protección. • Un perímetro de seguridad es una frontera imaginaria que tienen a los componentes de confianza (TCB) dentro y a los que no lo son afuera. 3/15/2018 13

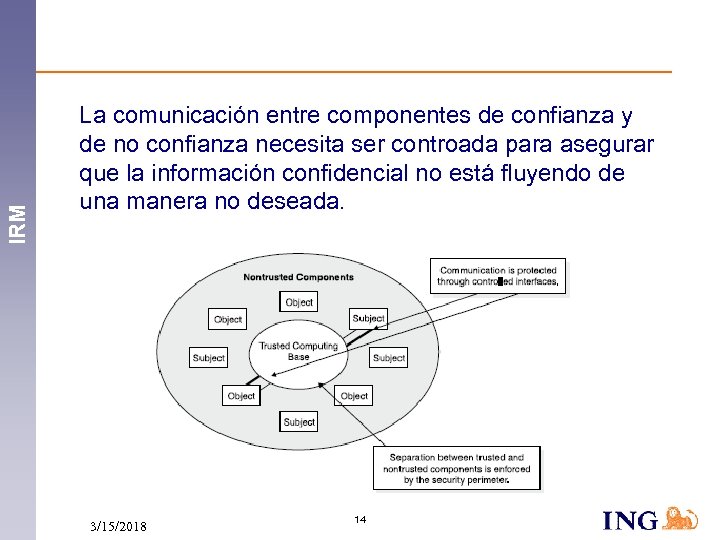

IRM La comunicación entre componentes de confianza y de no confianza necesita ser controada para asegurar que la información confidencial no está fluyendo de una manera no deseada. 3/15/2018 14

IRM La comunicación entre componentes de confianza y de no confianza necesita ser controada para asegurar que la información confidencial no está fluyendo de una manera no deseada. 3/15/2018 14

IRM • El concepto de monitor de referencia se refiere a que una máquina abstracta asegura que los subjects (programas, usuarios, o procesos) tienen los derechos de acceso necesarios antes de acceder a los objetos (archivos, programas, o recursos). • El security kernel es el hardware, firmware, y software del TCB que implementa el concepto de monitor de referencia. • El security kernel debe aislar los procesos que llevan a cabo el monitor de referencia, debe se inalterable, debe invocar el monitor de referencia por cada intento de acceso y debe ser lo suficientemente pequeño para que se le hagan pruebas. 3/15/2018 15

IRM • El concepto de monitor de referencia se refiere a que una máquina abstracta asegura que los subjects (programas, usuarios, o procesos) tienen los derechos de acceso necesarios antes de acceder a los objetos (archivos, programas, o recursos). • El security kernel es el hardware, firmware, y software del TCB que implementa el concepto de monitor de referencia. • El security kernel debe aislar los procesos que llevan a cabo el monitor de referencia, debe se inalterable, debe invocar el monitor de referencia por cada intento de acceso y debe ser lo suficientemente pequeño para que se le hagan pruebas. 3/15/2018 15

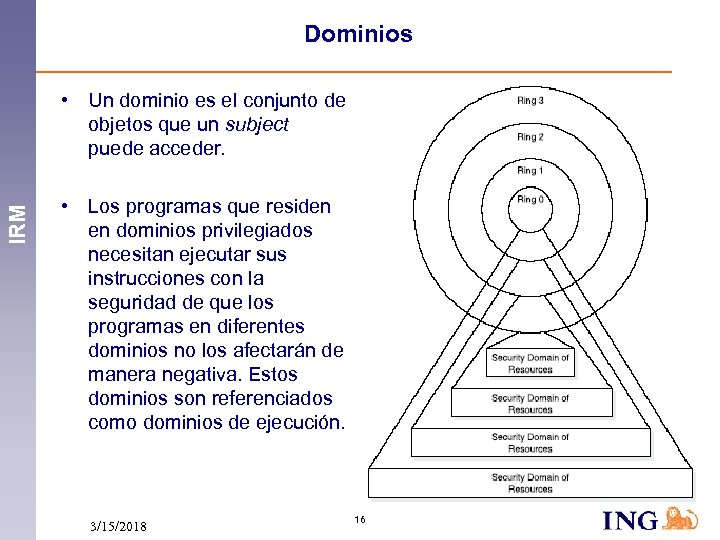

Dominios IRM • Un dominio es el conjunto de objetos que un subject puede acceder. • Los programas que residen en dominios privilegiados necesitan ejecutar sus instrucciones con la seguridad de que los programas en diferentes dominios no los afectarán de manera negativa. Estos dominios son referenciados como dominios de ejecución. 3/15/2018 16

Dominios IRM • Un dominio es el conjunto de objetos que un subject puede acceder. • Los programas que residen en dominios privilegiados necesitan ejecutar sus instrucciones con la seguridad de que los programas en diferentes dominios no los afectarán de manera negativa. Estos dominios son referenciados como dominios de ejecución. 3/15/2018 16

IRM Aislamiento de recursos • Los recursos, por ejemplo los procesos, necesitan ser aislados y típicamente se hace utilizando direccionamiento a memoria segmentada. • Sistemas que tienen un nivel de confianza más alto pueden implementar segmentación de hardware en la memoria utilizada por diferentes procesos. 3/15/2018 17

IRM Aislamiento de recursos • Los recursos, por ejemplo los procesos, necesitan ser aislados y típicamente se hace utilizando direccionamiento a memoria segmentada. • Sistemas que tienen un nivel de confianza más alto pueden implementar segmentación de hardware en la memoria utilizada por diferentes procesos. 3/15/2018 17

Política de Seguridad IRM • Estamos hablando de la política de seguridad del sistema, no de la organización. • Una política de seguridad es un conjunto de reglas que dictan cómo los datos sensitivos son manejados, protegidos y distribuidos. Provee los objetivos de seguridad que el sistema debe cumplir. • El nivel de seguridad que el sistema provee depende de que también hace cumplir la política de seguridad. • Un sistema de seguridad multinivel procesa datos con diferentes clasificaciones (niveles de seguridad) y tiene usuarios con diferentes niveles de privilegios (niveles de seguridad). 3/15/2018 18

Política de Seguridad IRM • Estamos hablando de la política de seguridad del sistema, no de la organización. • Una política de seguridad es un conjunto de reglas que dictan cómo los datos sensitivos son manejados, protegidos y distribuidos. Provee los objetivos de seguridad que el sistema debe cumplir. • El nivel de seguridad que el sistema provee depende de que también hace cumplir la política de seguridad. • Un sistema de seguridad multinivel procesa datos con diferentes clasificaciones (niveles de seguridad) y tiene usuarios con diferentes niveles de privilegios (niveles de seguridad). 3/15/2018 18

IRM Mínimo privilegio • Después de haber aislado apropiadamente los recursos y procesos, se necesita asignar el mínimo privilegio a estos, es decir que sólo tendrán los privilegios necesarios para cumplir con su tarea y ningún otro. 3/15/2018 19

IRM Mínimo privilegio • Después de haber aislado apropiadamente los recursos y procesos, se necesita asignar el mínimo privilegio a estos, es decir que sólo tendrán los privilegios necesarios para cumplir con su tarea y ningún otro. 3/15/2018 19

IRM • Layering: Algunos sistemas proveen funcionalidades en diferentes capas, agregando modularidad al sistema al separar los procesos y recursos. Las capas se pueden comunicar entre sí, sólo si existen las interfaces para esto. • Data hiding: Los procesos en diferentes capas no se conocen, y por lo tanto no tienen comunicación. • Abstraction: Es la asignación de permisos a una clase de objetos (grupos de objetos). 3/15/2018 20

IRM • Layering: Algunos sistemas proveen funcionalidades en diferentes capas, agregando modularidad al sistema al separar los procesos y recursos. Las capas se pueden comunicar entre sí, sólo si existen las interfaces para esto. • Data hiding: Los procesos en diferentes capas no se conocen, y por lo tanto no tienen comunicación. • Abstraction: Es la asignación de permisos a una clase de objetos (grupos de objetos). 3/15/2018 20

IRM Modelos de Seguridad • Un modelo de seguridad liga los objetivos abstractos de la política a términos del sistema de información especificando las estructuras y técnicas necesarias para cumplir con ésta. • Una política de seguridad esboza los objetivos sin tener idea de cómo se conseguirán, mientras que el modelo es un framework que da forma a la política resuelve los problemas de seguridad para situaciones específicas. 3/15/2018 21

IRM Modelos de Seguridad • Un modelo de seguridad liga los objetivos abstractos de la política a términos del sistema de información especificando las estructuras y técnicas necesarias para cumplir con ésta. • Una política de seguridad esboza los objetivos sin tener idea de cómo se conseguirán, mientras que el modelo es un framework que da forma a la política resuelve los problemas de seguridad para situaciones específicas. 3/15/2018 21

IRM Modelo de Máquina de Estados • Un modelo de máquina de estados trabaja con los diferentes estados en los que un sistema puede entrar, si un sistema inicia en un estado seguro, todos los estados de transición entran de manera segura, y si el sistema se cae o falla lo hará de manera segura; el sistema nunca terminara en un estado no seguro. 3/15/2018 22

IRM Modelo de Máquina de Estados • Un modelo de máquina de estados trabaja con los diferentes estados en los que un sistema puede entrar, si un sistema inicia en un estado seguro, todos los estados de transición entran de manera segura, y si el sistema se cae o falla lo hará de manera segura; el sistema nunca terminara en un estado no seguro. 3/15/2018 22

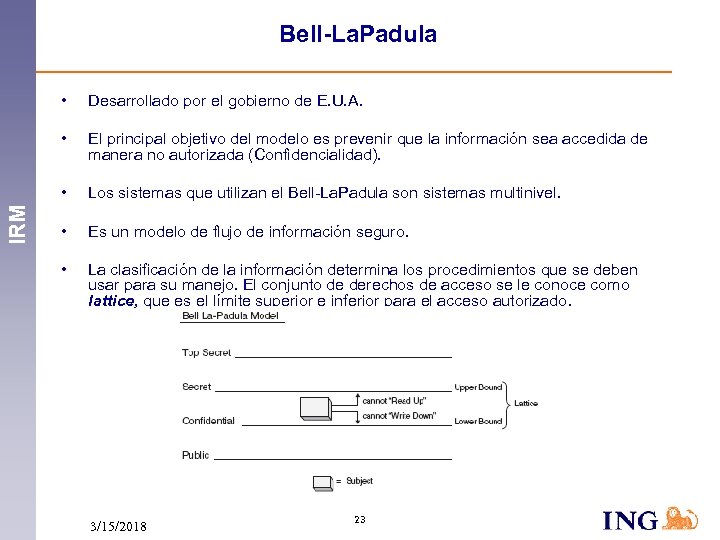

Bell-La. Padula Desarrollado por el gobierno de E. U. A. • El principal objetivo del modelo es prevenir que la información sea accedida de manera no autorizada (Confidencialidad). • IRM • Los sistemas que utilizan el Bell-La. Padula son sistemas multinivel. • Es un modelo de flujo de información seguro. • La clasificación de la información determina los procedimientos que se deben usar para su manejo. El conjunto de derechos de acceso se le conoce como lattice, que es el límite superior e inferior para el acceso autorizado. 3/15/2018 23

Bell-La. Padula Desarrollado por el gobierno de E. U. A. • El principal objetivo del modelo es prevenir que la información sea accedida de manera no autorizada (Confidencialidad). • IRM • Los sistemas que utilizan el Bell-La. Padula son sistemas multinivel. • Es un modelo de flujo de información seguro. • La clasificación de la información determina los procedimientos que se deben usar para su manejo. El conjunto de derechos de acceso se le conoce como lattice, que es el límite superior e inferior para el acceso autorizado. 3/15/2018 23

IRM • Simple security rule: Un subject no puede leer datos que estén en un nivel mayor de seguridad que ellos. • *-property rule: Un subject no puede escribir datos a un que esté en un nivel menor de seguridad. • Strong star property rule: Un subject que tenga permisos de lectura / escritura sólo puede hacer ejecutar estas funciones en el mismo nivel de seguridad. 3/15/2018 24

IRM • Simple security rule: Un subject no puede leer datos que estén en un nivel mayor de seguridad que ellos. • *-property rule: Un subject no puede escribir datos a un que esté en un nivel menor de seguridad. • Strong star property rule: Un subject que tenga permisos de lectura / escritura sólo puede hacer ejecutar estas funciones en el mismo nivel de seguridad. 3/15/2018 24

Biba Model IRM • Se enfoca en la integridad de la información. • Simple integrity axiom: Un subject no puede leer datos de un nivel inferior de integridad (no read down). • *-integrity axiom: Un subject no puede modificar un objeto con un nivel mayor de integridad (no write up). . 3/15/2018 25

Biba Model IRM • Se enfoca en la integridad de la información. • Simple integrity axiom: Un subject no puede leer datos de un nivel inferior de integridad (no read down). • *-integrity axiom: Un subject no puede modificar un objeto con un nivel mayor de integridad (no write up). . 3/15/2018 25

Clark-Wilson IRM • Enfocado en la integridad de la información. • Utilizado comercialmente. • Subjects sólo pueden acceder objetos a través de programas (access triple). • La segregación de funciones es obligatoria. • Auditoría es requerida. 3/15/2018 26

Clark-Wilson IRM • Enfocado en la integridad de la información. • Utilizado comercialmente. • Subjects sólo pueden acceder objetos a través de programas (access triple). • La segregación de funciones es obligatoria. • Auditoría es requerida. 3/15/2018 26

• Information flow model: El flujo de información está restringido a ir y venir de entidades de manera que no se contraponga con la política de seguridad. IRM Noninterference model: Los comandos y actividades desarrolladas en un nivel de seguridad no deben ser afectadas por entidades u objetos que están en otro nivel. • Brewer and Nash model (Chinese Wall): Un modelo que permite el cambio dinámico de los controles de acceso para proteger contra conflictos de intereses. • Graham-Denning model: Un modelo que crea permisos para los subjects, correlacionando las operaciones que pueden ser ejecutadas en los objetos. • Harrison-Ruzzo-Ullman model: Permite cambiar los derechos de acceso y especifica cómo subjects y objetos deben ser creados y borrados. 3/15/2018 27

• Information flow model: El flujo de información está restringido a ir y venir de entidades de manera que no se contraponga con la política de seguridad. IRM Noninterference model: Los comandos y actividades desarrolladas en un nivel de seguridad no deben ser afectadas por entidades u objetos que están en otro nivel. • Brewer and Nash model (Chinese Wall): Un modelo que permite el cambio dinámico de los controles de acceso para proteger contra conflictos de intereses. • Graham-Denning model: Un modelo que crea permisos para los subjects, correlacionando las operaciones que pueden ser ejecutadas en los objetos. • Harrison-Ruzzo-Ullman model: Permite cambiar los derechos de acceso y especifica cómo subjects y objetos deben ser creados y borrados. 3/15/2018 27

IRM • Si un sistemas está trabajando en dedicated security mode, sólo está manejando un nivel para la clasificación de la información y todos los usuarios deben tener está clasificación para poder usar el sistema. Todos los usuarios pueden ver toda la información. • Si un sistemas está trabajando en system-high security mode, sólo está manejando un nivel para la clasificación de la información y todos los usuarios deben tener está clasificación para poder usar el sistema. No todos los usuarios tienen la necesidad de ver toda la información. • Si un sistemas está trabajando en Compartmented security mode, los usuarios pueden acceder a segmentos o a ciertas categorías de datos. 3/15/2018 28

IRM • Si un sistemas está trabajando en dedicated security mode, sólo está manejando un nivel para la clasificación de la información y todos los usuarios deben tener está clasificación para poder usar el sistema. Todos los usuarios pueden ver toda la información. • Si un sistemas está trabajando en system-high security mode, sólo está manejando un nivel para la clasificación de la información y todos los usuarios deben tener está clasificación para poder usar el sistema. No todos los usuarios tienen la necesidad de ver toda la información. • Si un sistemas está trabajando en Compartmented security mode, los usuarios pueden acceder a segmentos o a ciertas categorías de datos. 3/15/2018 28

The Orange Book IRM • Publicado por el departamento de defensa de E. U. y es usado para evaluar sistemas operativos, aplicaciones y diferentes productos. • El nombre oficial es Trusted Computer System Evaluation Criteria (TCSEC). • TCSEC provee una clasificación para dividir los niveles de seguridad: – – • A Verified protection B Mandatory protection C Discretionary protection D Minimal security TCSEC incluye cuatro temas principales: security policy, accountability, assurance, and documentation. 3/15/2018 29

The Orange Book IRM • Publicado por el departamento de defensa de E. U. y es usado para evaluar sistemas operativos, aplicaciones y diferentes productos. • El nombre oficial es Trusted Computer System Evaluation Criteria (TCSEC). • TCSEC provee una clasificación para dividir los niveles de seguridad: – – • A Verified protection B Mandatory protection C Discretionary protection D Minimal security TCSEC incluye cuatro temas principales: security policy, accountability, assurance, and documentation. 3/15/2018 29

IRM Division D: Minimal Protection Es usada para los sistemas que fallaron al ser evaluadas con divisiones superiores. Division C: Discretionary Protection C 1: Discretionary Security Protection El control de acceso está basado en individuos y / o grupos. Requiere una separación de usuarios e información, además de la identificación y autenticación de entidades individuales. C 2: Controlled Access Protection Requiere que los objetos estén protegidos durante la reutilización, y que tengan auditoría y que sean auditables. 3/15/2018 30

IRM Division D: Minimal Protection Es usada para los sistemas que fallaron al ser evaluadas con divisiones superiores. Division C: Discretionary Protection C 1: Discretionary Security Protection El control de acceso está basado en individuos y / o grupos. Requiere una separación de usuarios e información, además de la identificación y autenticación de entidades individuales. C 2: Controlled Access Protection Requiere que los objetos estén protegidos durante la reutilización, y que tengan auditoría y que sean auditables. 3/15/2018 30

Division B: Mandatory Protection B 1: Labeled Security IRM Cada objeto debe tener una etiqueta de su clasificación y cada subject debe tener su nivel de clearance. B 2: Structured Protection Debe asegurar que no existan cover channels, y debe proveer la funcionalidad de administrador. B 3: Security Domains – Se debe definir un rol de security administrator. – El sistema se debe recurar de algún fallo sin comprometer la seguridad. – El sistema motitorea eventos y notifica de estos al personal de seguridad. 3/15/2018 31

Division B: Mandatory Protection B 1: Labeled Security IRM Cada objeto debe tener una etiqueta de su clasificación y cada subject debe tener su nivel de clearance. B 2: Structured Protection Debe asegurar que no existan cover channels, y debe proveer la funcionalidad de administrador. B 3: Security Domains – Se debe definir un rol de security administrator. – El sistema se debe recurar de algún fallo sin comprometer la seguridad. – El sistema motitorea eventos y notifica de estos al personal de seguridad. 3/15/2018 31

IRM Division A: Verified Protection A 1: Verified Design – El diseño y nivel de protección es verificable y provee el máximo nivel de aseguramiento y confianza. 3/15/2018 32

IRM Division A: Verified Protection A 1: Verified Design – El diseño y nivel de protección es verificable y provee el máximo nivel de aseguramiento y confianza. 3/15/2018 32

IRM Information Technology Security Evaluation Criteria (ITSEC) • The Information Technology Security Evaluation Criteria (ITSEC) fue un intento de los países europeos para desarrollar y usar un solo criterio de evaluación. • ITSEC evalúa el aseguramiento y funcionalidad de los sistemas por separados, combinando estos raitings. 3/15/2018 33

IRM Information Technology Security Evaluation Criteria (ITSEC) • The Information Technology Security Evaluation Criteria (ITSEC) fue un intento de los países europeos para desarrollar y usar un solo criterio de evaluación. • ITSEC evalúa el aseguramiento y funcionalidad de los sistemas por separados, combinando estos raitings. 3/15/2018 33

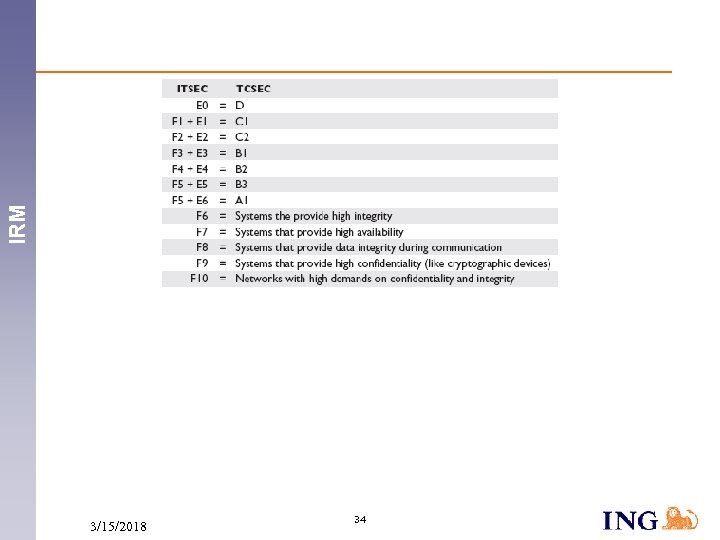

IRM 3/15/2018 34

IRM 3/15/2018 34

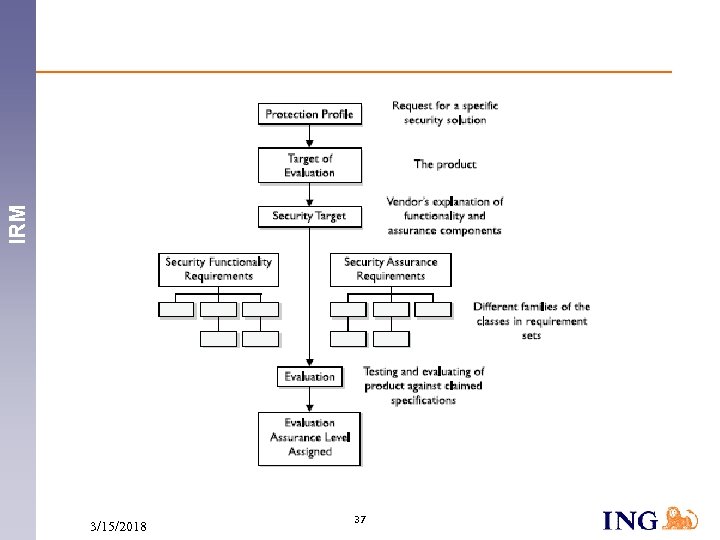

IRM Common Criteria • Common Criteria fue desarrollado para proveer un criterio de evaluación global. Combina secciones de TCSEC, ITSEC, CTCPEC y Federal Criteria. • Common Criteria utiliza protection profiles y ratings desde EAL 1 a EAL 7. • Después de la evaluación se asigna un evaluation assurance level (EAL). • El protection profile contiene los requerimientos de seguridad. 3/15/2018 35

IRM Common Criteria • Common Criteria fue desarrollado para proveer un criterio de evaluación global. Combina secciones de TCSEC, ITSEC, CTCPEC y Federal Criteria. • Common Criteria utiliza protection profiles y ratings desde EAL 1 a EAL 7. • Después de la evaluación se asigna un evaluation assurance level (EAL). • El protection profile contiene los requerimientos de seguridad. 3/15/2018 35

IRM • • EAL 1 Functionally tested EAL 2 Structurally tested EAL 3 Methodically tested and checked EAL 4 Methodically designed, tested, and reviewed • EAL 5 Semiformally designed and tested • EAL 6 Semiformally verified design and tested • EAL 7 Formally verified design and tested 3/15/2018 36

IRM • • EAL 1 Functionally tested EAL 2 Structurally tested EAL 3 Methodically tested and checked EAL 4 Methodically designed, tested, and reviewed • EAL 5 Semiformally designed and tested • EAL 6 Semiformally verified design and tested • EAL 7 Formally verified design and tested 3/15/2018 36

IRM 3/15/2018 37

IRM 3/15/2018 37

IRM Certificación vs Acreditación • Certificación es una evaluación técnica de un sistema y sus componentes de seguridad. • Acreditación es la aprobación formal por parte de la administración de la seguridad que provee el sistema. 3/15/2018 38

IRM Certificación vs Acreditación • Certificación es una evaluación técnica de un sistema y sus componentes de seguridad. • Acreditación es la aprobación formal por parte de la administración de la seguridad que provee el sistema. 3/15/2018 38

IRM Sistemas abierto vs. Sistemas cerrados • Un sistema abierto está construido utilizando estándares, protocolos e intefaces que permiten tener una interoperabilidad con otros sistemas y productos, no importando si son de otras marcas o utilizan otra tecnología. • Un sistema cerrado trabaja en un ambiente propietario, lo que provoca una reducción en la interoperabilidad y funcionalidad de éste. 3/15/2018 39

IRM Sistemas abierto vs. Sistemas cerrados • Un sistema abierto está construido utilizando estándares, protocolos e intefaces que permiten tener una interoperabilidad con otros sistemas y productos, no importando si son de otras marcas o utilizan otra tecnología. • Un sistema cerrado trabaja en un ambiente propietario, lo que provoca una reducción en la interoperabilidad y funcionalidad de éste. 3/15/2018 39

IRM Backdoor • También conocidas como maintenance hooks. • Son funciones dentro del código del sistema que permiten al programador tener acceso a éste sin ninguna restricción. 3/15/2018 40

IRM Backdoor • También conocidas como maintenance hooks. • Son funciones dentro del código del sistema que permiten al programador tener acceso a éste sin ninguna restricción. 3/15/2018 40

Covert Channels IRM • Son flujos de información que no están siendo controlados por mecanismos de seguridad. • Covert timing channel, manda información a otro proceso mediante la modulación de recursos del sistema. • Covert storage channel, ocurre cuando un proceso escribe en una ubicación de almacenamiento, y otro proceso lee esa información; el problema se encuentra cuando los procesos tienen distintos niveles de seguridad y no deberían compartir información. 3/15/2018 41

Covert Channels IRM • Son flujos de información que no están siendo controlados por mecanismos de seguridad. • Covert timing channel, manda información a otro proceso mediante la modulación de recursos del sistema. • Covert storage channel, ocurre cuando un proceso escribe en una ubicación de almacenamiento, y otro proceso lee esa información; el problema se encuentra cuando los procesos tienen distintos niveles de seguridad y no deberían compartir información. 3/15/2018 41

IRM Asynchronous Attack • Asynchronous attack utiliza la secuencia de pasos que un sistema utiliza para completar una tarea, para ejecutar actividades no permitidas. • TOC/TOU attack (time-of-check versus timeof-use) es un ataque asíncrono que se enfoca a realizar actividades durante el tiempo de revisión. 3/15/2018 42

IRM Asynchronous Attack • Asynchronous attack utiliza la secuencia de pasos que un sistema utiliza para completar una tarea, para ejecutar actividades no permitidas. • TOC/TOU attack (time-of-check versus timeof-use) es un ataque asíncrono que se enfoca a realizar actividades durante el tiempo de revisión. 3/15/2018 42

IRM Buffer Overflow • Ocurre cuando no se valida la longitud de la información que se le suministra al sistema. • Si el sistema está esperando 80 caracteres, pero se le manda 100, los 20 caracteres extra se posicionan en memoria y son ejecutadas por el CPU. 3/15/2018 43

IRM Buffer Overflow • Ocurre cuando no se valida la longitud de la información que se le suministra al sistema. • Si el sistema está esperando 80 caracteres, pero se le manda 100, los 20 caracteres extra se posicionan en memoria y son ejecutadas por el CPU. 3/15/2018 43

Pregunta IRM • 1. What flaw creates buffer overflows? – – A. Application executing in privileged mode B. Inadequate memory segmentation C. Inadequate protection ring use D. Insufficient parameter checking 3/15/2018 44

Pregunta IRM • 1. What flaw creates buffer overflows? – – A. Application executing in privileged mode B. Inadequate memory segmentation C. Inadequate protection ring use D. Insufficient parameter checking 3/15/2018 44

IRM Respuesta • D. A buffer overflow takes place when too much data is accepted as input. Programmers should implement the correct security controls to ensure that this does not take place. This means they need to perform bounds checking and parameter checking to ensure only the allowed amount of data is actually accepted and processed by the system. 3/15/2018 45

IRM Respuesta • D. A buffer overflow takes place when too much data is accepted as input. Programmers should implement the correct security controls to ensure that this does not take place. This means they need to perform bounds checking and parameter checking to ensure only the allowed amount of data is actually accepted and processed by the system. 3/15/2018 45

IRM Pregunta • 2. The operating system performs all except which of the following tasks? – – A. Memory allocation B. Input and output tasks C. Resource allocation D. User access to database views 3/15/2018 46

IRM Pregunta • 2. The operating system performs all except which of the following tasks? – – A. Memory allocation B. Input and output tasks C. Resource allocation D. User access to database views 3/15/2018 46

IRM Respuesta • D. The operating system has a long list of responsibilities, but implementing database views is not one of them. This is the responsibility of the database management software. 3/15/2018 47

IRM Respuesta • D. The operating system has a long list of responsibilities, but implementing database views is not one of them. This is the responsibility of the database management software. 3/15/2018 47

IRM Pregunta • 3. If an operating system allows sequential use of an object without refreshing it, • what security issue can arise? – – A. Disclosure of residual data B. Unauthorized access to privileged processes C. Data leakage through covert channels D. Compromising the execution domain 3/15/2018 48

IRM Pregunta • 3. If an operating system allows sequential use of an object without refreshing it, • what security issue can arise? – – A. Disclosure of residual data B. Unauthorized access to privileged processes C. Data leakage through covert channels D. Compromising the execution domain 3/15/2018 48

IRM Respuesta • A. If an object has confidential data and this data is not properly erased before another subject can access it, this leftover or residual data can be accessible. This can compromise the data and system’s security by disclosing this confidential information. 3/15/2018 49

IRM Respuesta • A. If an object has confidential data and this data is not properly erased before another subject can access it, this leftover or residual data can be accessible. This can compromise the data and system’s security by disclosing this confidential information. 3/15/2018 49

IRM Pregunta • 4. What is the final step in authorizing a system for use in an environment? – – A. Certification B. Security evaluation and rating C. Accreditation D. Verification 3/15/2018 50

IRM Pregunta • 4. What is the final step in authorizing a system for use in an environment? – – A. Certification B. Security evaluation and rating C. Accreditation D. Verification 3/15/2018 50

IRM Respuesta • C. Certification is a technical review of a product, and accreditation is management’s formal approval of the findings of the certification process. This question asked you which step was the final step of authorizing a system before it is to be used in an environment, and that is what accreditation is all about. 3/15/2018 51

IRM Respuesta • C. Certification is a technical review of a product, and accreditation is management’s formal approval of the findings of the certification process. This question asked you which step was the final step of authorizing a system before it is to be used in an environment, and that is what accreditation is all about. 3/15/2018 51

IRM Pregunta • 5. What feature enables code to be executed without the usual security checks? – – A. Antivirus software B. Maintenance hook C. Timing channel D. Ready state 3/15/2018 52

IRM Pregunta • 5. What feature enables code to be executed without the usual security checks? – – A. Antivirus software B. Maintenance hook C. Timing channel D. Ready state 3/15/2018 52

IRM Respuesta • B. Maintenance hooks get around the system’s or application’s security and access control checks by allowing whoever knows the key sequence to access the application and most likely its code. Maintenance hook should be removed from any code before it gets into production. 3/15/2018 53

IRM Respuesta • B. Maintenance hooks get around the system’s or application’s security and access control checks by allowing whoever knows the key sequence to access the application and most likely its code. Maintenance hook should be removed from any code before it gets into production. 3/15/2018 53

IRM Pregunta • 6. If a component fails, a system should be designed to do which of the following? – – A. Change to a protected execution domain B. Change to a problem state C. Change to a more secure state D. Release all data held in volatile memory 3/15/2018 54

IRM Pregunta • 6. If a component fails, a system should be designed to do which of the following? – – A. Change to a protected execution domain B. Change to a problem state C. Change to a more secure state D. Release all data held in volatile memory 3/15/2018 54

IRM Respuesta • C. The state machine model dictates that a system should start up securely, carry out secure state transitions, and even fail securely. This means that if the system encounters something it deems as unsafe, it should change to a more secure state for selfpreservation and protection. 3/15/2018 55

IRM Respuesta • C. The state machine model dictates that a system should start up securely, carry out secure state transitions, and even fail securely. This means that if the system encounters something it deems as unsafe, it should change to a more secure state for selfpreservation and protection. 3/15/2018 55

IRM Pregunta • 7. What security advantage does firmware have over software? – – A. It is difficult to modify without physical access. B. It requires a smaller memory segment. C. It does not need to enforce the security policy. D. It is easier to reprogram. 3/15/2018 56

IRM Pregunta • 7. What security advantage does firmware have over software? – – A. It is difficult to modify without physical access. B. It requires a smaller memory segment. C. It does not need to enforce the security policy. D. It is easier to reprogram. 3/15/2018 56

IRM Respuesta • A. Firmware is a type of software that is held in a ROM or EROM chip. It is usually used to allow the computer to be able to communicate with some type of peripheral device. The system’s BIOS instructions are also held in firmware on the motherboard. In most situations firmware cannot be modified unless someone has physical access to the system. This is different from other types of software that may be modified remotely. 3/15/2018 57

IRM Respuesta • A. Firmware is a type of software that is held in a ROM or EROM chip. It is usually used to allow the computer to be able to communicate with some type of peripheral device. The system’s BIOS instructions are also held in firmware on the motherboard. In most situations firmware cannot be modified unless someone has physical access to the system. This is different from other types of software that may be modified remotely. 3/15/2018 57

IRM Pregunta • 8. Which is the first level of the Orange Book that requires classification labeling • of data? – – A. B 3 B. B 2 C. B 1 D. C 2 3/15/2018 58

IRM Pregunta • 8. Which is the first level of the Orange Book that requires classification labeling • of data? – – A. B 3 B. B 2 C. B 1 D. C 2 3/15/2018 58

IRM Respuesta • C. These assurance ratings are from the Orange Book. B levels and on up require security labels to be used, but the question asks which is the first level to require this. B 1 comes before B 2 and B 3, thus it is the correct answer. 3/15/2018 59

IRM Respuesta • C. These assurance ratings are from the Orange Book. B levels and on up require security labels to be used, but the question asks which is the first level to require this. B 1 comes before B 2 and B 3, thus it is the correct answer. 3/15/2018 59

Pregunta IRM • 9. Which of the following best describes the reference monitor concept? – A. A software component that monitors activity and writes security events to an audit log – B. A software component that determines if a user is authorized to perform a requested operation – C. A software component that isolates processes and separates privilege and user modes – D. A software component that works in the center protection ring and provides interfaces between trusted and untrusted objects 3/15/2018 60

Pregunta IRM • 9. Which of the following best describes the reference monitor concept? – A. A software component that monitors activity and writes security events to an audit log – B. A software component that determines if a user is authorized to perform a requested operation – C. A software component that isolates processes and separates privilege and user modes – D. A software component that works in the center protection ring and provides interfaces between trusted and untrusted objects 3/15/2018 60

IRM Respuesta • B. A reference monitor is the abstract machine that holds all of the rules of access for the system. The security kernel is the active entity that enforces the reference monitor’s rules. They control the access attempts of any and all subjects, a user is just one example of a subject. 3/15/2018 61

IRM Respuesta • B. A reference monitor is the abstract machine that holds all of the rules of access for the system. The security kernel is the active entity that enforces the reference monitor’s rules. They control the access attempts of any and all subjects, a user is just one example of a subject. 3/15/2018 61

IRM Pregunta • 10. The Information Technology Security Evaluation Criteria was developed for • which of the following? – – A. International use B. U. S. use C. European use D. Global use 3/15/2018 62

IRM Pregunta • 10. The Information Technology Security Evaluation Criteria was developed for • which of the following? – – A. International use B. U. S. use C. European use D. Global use 3/15/2018 62

IRM Respuesta • C. In ITSEC, the I does not stand for international, it stands for information. This is a criteria that was developed to be used by European countries to evaluate and rate their security products. 3/15/2018 63

IRM Respuesta • C. In ITSEC, the I does not stand for international, it stands for information. This is a criteria that was developed to be used by European countries to evaluate and rate their security products. 3/15/2018 63

IRM Pregunta • 11. A security kernel contains which of the following? – A. Software, hardware, and firmware – B. Software, hardware, and system design – C. Security policy, protection mechanisms, and software – D. Security policy, protection mechanisms, and system design 3/15/2018 64

IRM Pregunta • 11. A security kernel contains which of the following? – A. Software, hardware, and firmware – B. Software, hardware, and system design – C. Security policy, protection mechanisms, and software – D. Security policy, protection mechanisms, and system design 3/15/2018 64

IRM Respuesta • A. The security kernel makes up the main component of the TCB, which is made up of software, hardware, and firmware. The security kernel performs a lot of different activities to protect the system; enforcing the reference monitor’s access rules is just one of those activities. 3/15/2018 65

IRM Respuesta • A. The security kernel makes up the main component of the TCB, which is made up of software, hardware, and firmware. The security kernel performs a lot of different activities to protect the system; enforcing the reference monitor’s access rules is just one of those activities. 3/15/2018 65

IRM Pregunta • 12. What characteristic of a trusted process does not allow users unrestricted access to sensitive data? – – A. Process isolation enforcement B. Security domain enforcement C. Need-to-know enforcement D. TCB enforcement 3/15/2018 66

IRM Pregunta • 12. What characteristic of a trusted process does not allow users unrestricted access to sensitive data? – – A. Process isolation enforcement B. Security domain enforcement C. Need-to-know enforcement D. TCB enforcement 3/15/2018 66

IRM Respuesta • C. A system that enforces need-to-know does not allow subjects to access objects unless they have been granted the formal approval, which is based on a need-to-know. This question is targeting MAC-based systems that would use security labels, clearances, and classifications also in its access criteria. 3/15/2018 67

IRM Respuesta • C. A system that enforces need-to-know does not allow subjects to access objects unless they have been granted the formal approval, which is based on a need-to-know. This question is targeting MAC-based systems that would use security labels, clearances, and classifications also in its access criteria. 3/15/2018 67

IRM Pregunta • 13. The Orange Book states that a system should uniquely identify each user for accountability purposes and ________. – A. Require the user to perform object reuse operations – B. Associate this identity with all auditable actions taken by that individual – C. Associate this identity with all processes the user initiates – D. Require that only that user have access to his specific audit information 3/15/2018 68

IRM Pregunta • 13. The Orange Book states that a system should uniquely identify each user for accountability purposes and ________. – A. Require the user to perform object reuse operations – B. Associate this identity with all auditable actions taken by that individual – C. Associate this identity with all processes the user initiates – D. Require that only that user have access to his specific audit information 3/15/2018 68

IRM Respuesta • 13. B. Proper security implementations include tracking individuals and their actions. The users need to be identified uniquely to be able to track their individual activities. If all users logged in and authenticated to a system as user 001, the system could never be able to distinguish which user actually carried out specific actions. 3/15/2018 69

IRM Respuesta • 13. B. Proper security implementations include tracking individuals and their actions. The users need to be identified uniquely to be able to track their individual activities. If all users logged in and authenticated to a system as user 001, the system could never be able to distinguish which user actually carried out specific actions. 3/15/2018 69

IRM Pregunta • 14. The trusted computing base (TCB) controls which of the following? – A. All trusted processes and software components – B. All trusted security policies and implementation mechanisms – C. All trusted software and design mechanisms – D. All trusted software and hardware components 3/15/2018 70

IRM Pregunta • 14. The trusted computing base (TCB) controls which of the following? – A. All trusted processes and software components – B. All trusted security policies and implementation mechanisms – C. All trusted software and design mechanisms – D. All trusted software and hardware components 3/15/2018 70

IRM Respuesta • D. The TCB contains and controls all protection mechanisms within the system, whether they be software, hardware, or firmware. 3/15/2018 71

IRM Respuesta • D. The TCB contains and controls all protection mechanisms within the system, whether they be software, hardware, or firmware. 3/15/2018 71

IRM Pregunta • 15. What is the imaginary boundary that separates components that maintain security from components that are not security related? – – A. Reference monitor B. Security kernel C. Security perimeter D. Security policy 3/15/2018 72

IRM Pregunta • 15. What is the imaginary boundary that separates components that maintain security from components that are not security related? – – A. Reference monitor B. Security kernel C. Security perimeter D. Security policy 3/15/2018 72

IRM Respuesta • C. The security perimeter is a boundary between items that are within the TCB and the ones that are not part of the TCB. It is just a mark of delineation between these two groups of items. 3/15/2018 73

IRM Respuesta • C. The security perimeter is a boundary between items that are within the TCB and the ones that are not part of the TCB. It is just a mark of delineation between these two groups of items. 3/15/2018 73

IRM Pregunta • 16. Which model deals only with confidentiality? – – A. Bell-La. Padula B. Clark-Wilson C. Biba D. Reference monitor 3/15/2018 74

IRM Pregunta • 16. Which model deals only with confidentiality? – – A. Bell-La. Padula B. Clark-Wilson C. Biba D. Reference monitor 3/15/2018 74

IRM Respuesta • A. The Bell-La. Padula model was developed for the U. S. government with the main goal of keeping sensitive data unreachable to those who were not authorized to access and view it. This model was the first mathematical model of a multilevel security policy used to define the concept of a security state, modes of access, and outlines rules of access. The Biba and Clark-Wilson models do not deal with confidentiality, but with integrity instead. 3/15/2018 75

IRM Respuesta • A. The Bell-La. Padula model was developed for the U. S. government with the main goal of keeping sensitive data unreachable to those who were not authorized to access and view it. This model was the first mathematical model of a multilevel security policy used to define the concept of a security state, modes of access, and outlines rules of access. The Biba and Clark-Wilson models do not deal with confidentiality, but with integrity instead. 3/15/2018 75

IRM Pregunta • 17. What is the best description of a security kernel from a security point of view? – – A. Reference monitor B. Resource manager C. Memory mapper D. Security perimeter 3/15/2018 76

IRM Pregunta • 17. What is the best description of a security kernel from a security point of view? – – A. Reference monitor B. Resource manager C. Memory mapper D. Security perimeter 3/15/2018 76

IRM Respuesta • A. The security kernel is a portion of the operating system’s kernel and enforces the rules outlined in the reference monitor. It is the enforcer of the rules and is invoked each time a subject makes a request to access an object. A portion of the kernel is the resource manager, not the security kernel. A memory mapper is a distinct function of the kernel also, and the security perimeter delineates between what is within the TCB and what is not. 3/15/2018 77

IRM Respuesta • A. The security kernel is a portion of the operating system’s kernel and enforces the rules outlined in the reference monitor. It is the enforcer of the rules and is invoked each time a subject makes a request to access an object. A portion of the kernel is the resource manager, not the security kernel. A memory mapper is a distinct function of the kernel also, and the security perimeter delineates between what is within the TCB and what is not. 3/15/2018 77

IRM Pregunta • 18. When is security of a system most effective and economical? – A. If it is designed and implemented from the beginning of the development of the system – B. If it is designed and implemented as a secure and trusted front end – C. If it is customized to fight specific types of attacks – D. If the system is optimized before security is added 3/15/2018 78

IRM Pregunta • 18. When is security of a system most effective and economical? – A. If it is designed and implemented from the beginning of the development of the system – B. If it is designed and implemented as a secure and trusted front end – C. If it is customized to fight specific types of attacks – D. If the system is optimized before security is added 3/15/2018 78

IRM Respuesta • A. It is difficult to add useful and effective security at the end of developing a product or adding security as a front end to an existing product. Adding security at the end of a project is usually more expensive because it will break items and the team will need to go back to the drawing board and redesign and recode portions of the product. 3/15/2018 79

IRM Respuesta • A. It is difficult to add useful and effective security at the end of developing a product or adding security as a front end to an existing product. Adding security at the end of a project is usually more expensive because it will break items and the team will need to go back to the drawing board and redesign and recode portions of the product. 3/15/2018 79

Pregunta IRM • 19. In secure computing systems, why is there a logical form of separation used between processes? – A. Processes are contained within their own security domains so that each does – not make unauthorized accesses to other objects or their resources. – B. Processes are contained within their own security perimeter so that they can only access protection levels above them. – C. Processes are contained within their own security perimeter so that they can only access protection levels equal to them. – D. The separation is hardware and not logical in nature. 3/15/2018 80

Pregunta IRM • 19. In secure computing systems, why is there a logical form of separation used between processes? – A. Processes are contained within their own security domains so that each does – not make unauthorized accesses to other objects or their resources. – B. Processes are contained within their own security perimeter so that they can only access protection levels above them. – C. Processes are contained within their own security perimeter so that they can only access protection levels equal to them. – D. The separation is hardware and not logical in nature. 3/15/2018 80

IRM Respuesta • A. Processes are assigned their own variables, system resources, and memory segments, which makes up their domain. This is done so that they do not corrupt each other’s data or processing activities. 3/15/2018 81

IRM Respuesta • A. Processes are assigned their own variables, system resources, and memory segments, which makes up their domain. This is done so that they do not corrupt each other’s data or processing activities. 3/15/2018 81

IRM Pregunta • 20. What type of attack is taking place when a higher level subject writes data to a storage area and a lower level subject reads it? – – A. TOC/TOU B. Covert storage attack C. Covert timing attack D. Buffer overflow 3/15/2018 82

IRM Pregunta • 20. What type of attack is taking place when a higher level subject writes data to a storage area and a lower level subject reads it? – – A. TOC/TOU B. Covert storage attack C. Covert timing attack D. Buffer overflow 3/15/2018 82

IRM Respuesta • B. A covert channel is being used when something is using a resource for communication purposes and that is not the reason this resource was created. A process can write to some type of shared media or storage place that another process will be able to access. The first process writes to this media and the second process reads it. This action goes against the security policy of the system. 3/15/2018 83

IRM Respuesta • B. A covert channel is being used when something is using a resource for communication purposes and that is not the reason this resource was created. A process can write to some type of shared media or storage place that another process will be able to access. The first process writes to this media and the second process reads it. This action goes against the security policy of the system. 3/15/2018 83

IRM Pregunta • 21. What type of rating does the Common Criteria give to products? – – A. PP B. EPL C. EAL D. A–D 3/15/2018 84

IRM Pregunta • 21. What type of rating does the Common Criteria give to products? – – A. PP B. EPL C. EAL D. A–D 3/15/2018 84

IRM Respuesta • C. The Common Criteria uses a different assurance rating system than the previously used systems. It has packages of specifications that must be met for a product to obtain the corresponding rating. These ratings and packages are called evaluation assurance levels (EALs). Once a product achieves any type of rating, customers can view this information on an Evaluated Products List (EPL). 3/15/2018 85

IRM Respuesta • C. The Common Criteria uses a different assurance rating system than the previously used systems. It has packages of specifications that must be met for a product to obtain the corresponding rating. These ratings and packages are called evaluation assurance levels (EALs). Once a product achieves any type of rating, customers can view this information on an Evaluated Products List (EPL). 3/15/2018 85

IRM Pregunta • 22. Which best describes the *-integrity axiom? – – A. No write up in the Biba model B. No read down in the Biba model C. No write down in the Bell-La. Padula model D. No read up in the Bell-La. Padula model 3/15/2018 86

IRM Pregunta • 22. Which best describes the *-integrity axiom? – – A. No write up in the Biba model B. No read down in the Biba model C. No write down in the Bell-La. Padula model D. No read up in the Bell-La. Padula model 3/15/2018 86

IRM Respuesta • The *-integrity axiom (or star integrity axiom) indicates that a subject of a lower integrity level cannot write to an object of a higher integrity level. This rule is put into place to protect the integrity of the data that resides at the higher level. 3/15/2018 87

IRM Respuesta • The *-integrity axiom (or star integrity axiom) indicates that a subject of a lower integrity level cannot write to an object of a higher integrity level. This rule is put into place to protect the integrity of the data that resides at the higher level. 3/15/2018 87

IRM Pregunta • 23. Which best describes the simple security rule? – – A. No write up in the Biba model B. No read down in the Biba model C. No write down in the Bell-La. Padula model D. No read up in the Bell-La. Padula model 3/15/2018 88

IRM Pregunta • 23. Which best describes the simple security rule? – – A. No write up in the Biba model B. No read down in the Biba model C. No write down in the Bell-La. Padula model D. No read up in the Bell-La. Padula model 3/15/2018 88

IRM Respuesta • D. The simple security rule is implemented to ensure that any subject at a lower security level cannot view data that resides at a higher level. The reason this type of rule is put into place is to protect the confidentiality of the data that resides at the higher level. This rule is used in the Bell-La. Padula model. Remember that if you see “simple” in a rule it pertains to reading, and * or “star” pertains to writing. 3/15/2018 89

IRM Respuesta • D. The simple security rule is implemented to ensure that any subject at a lower security level cannot view data that resides at a higher level. The reason this type of rule is put into place is to protect the confidentiality of the data that resides at the higher level. This rule is used in the Bell-La. Padula model. Remember that if you see “simple” in a rule it pertains to reading, and * or “star” pertains to writing. 3/15/2018 89

IRM Pregunta • 24. Which of the following was the first mathematical model of a multilevel security policy used to define the concept of a security state, modes of access, and outlines rules of access? – – A. Biba B. Bell-La. Padula C. Clark-Wilson D. State machine 3/15/2018 90

IRM Pregunta • 24. Which of the following was the first mathematical model of a multilevel security policy used to define the concept of a security state, modes of access, and outlines rules of access? – – A. Biba B. Bell-La. Padula C. Clark-Wilson D. State machine 3/15/2018 90

IRM Respuesta • B. This is a formal definition of the Bell. La. Padula model, which was created and implemented to protect government and military confidential information. 3/15/2018 91

IRM Respuesta • B. This is a formal definition of the Bell. La. Padula model, which was created and implemented to protect government and military confidential information. 3/15/2018 91

IRM Pregunta • 25. Which of the following is not a characteristic of the Bell-La. Padula model? – – A. Confidentiality model B. Integrity model C. Developed and used by the U. S. Do. D D. First mathematical multilevel security model 3/15/2018 92

IRM Pregunta • 25. Which of the following is not a characteristic of the Bell-La. Padula model? – – A. Confidentiality model B. Integrity model C. Developed and used by the U. S. Do. D D. First mathematical multilevel security model 3/15/2018 92

IRM Respuesta • B. The Bell-La. Padula security model was the first mathematical state machine model that provided multilevel security systems. The model was developed because the U. S. Do. D had concerns about the systems it was depending upon to keep its military secrets and confidential information. Bell-La. Padula is a confidentiality model and does not address integrity. 3/15/2018 93

IRM Respuesta • B. The Bell-La. Padula security model was the first mathematical state machine model that provided multilevel security systems. The model was developed because the U. S. Do. D had concerns about the systems it was depending upon to keep its military secrets and confidential information. Bell-La. Padula is a confidentiality model and does not address integrity. 3/15/2018 93

IRM Pregunta • 26. When an operating system allows two or more classification levels to be processed at one time, it is operating in what mode? – – A. Multi-user mode B. Dedicated security mode D. Multilevel security mode C. System high mode 3/15/2018 94

IRM Pregunta • 26. When an operating system allows two or more classification levels to be processed at one time, it is operating in what mode? – – A. Multi-user mode B. Dedicated security mode D. Multilevel security mode C. System high mode 3/15/2018 94

IRM Respuesta • D. Multilevel security mode means that an operating system can make access decisions based on data classification, user clearance and need-to-know 3/15/2018 95

IRM Respuesta • D. Multilevel security mode means that an operating system can make access decisions based on data classification, user clearance and need-to-know 3/15/2018 95

IRM Pregunta • 27. TCSEC classification A offers what characteristic that classification B does not? • A. Testing is less detailed in A. • B. A requires fewer TCB components. • C. More formal methods of evaluation are used in A. • D. Security mechanisms are under less scrutiny in A. 3/15/2018 96

IRM Pregunta • 27. TCSEC classification A offers what characteristic that classification B does not? • A. Testing is less detailed in A. • B. A requires fewer TCB components. • C. More formal methods of evaluation are used in A. • D. Security mechanisms are under less scrutiny in A. 3/15/2018 96

IRM Respuesta • C. The biggest difference between classifications A and B is the existence of more formalized methods of evaluation. The system’s design, coding practices, documentation, testing procedures, and even product delivery are highly scrutinized. 3/15/2018 97

IRM Respuesta • C. The biggest difference between classifications A and B is the existence of more formalized methods of evaluation. The system’s design, coding practices, documentation, testing procedures, and even product delivery are highly scrutinized. 3/15/2018 97

IRM Pregunta • 28. Which of the following tasks takes place before the accreditation phase? • A. Certification • B. Accreditation • C. Disposal • D. Closing a system 3/15/2018 98

IRM Pregunta • 28. Which of the following tasks takes place before the accreditation phase? • A. Certification • B. Accreditation • C. Disposal • D. Closing a system 3/15/2018 98

IRM Respuesta • A. Certification is a technical evaluation to determine if the system or product provides the necessary functionality and security required by a specific environment. 3/15/2018 99

IRM Respuesta • A. Certification is a technical evaluation to determine if the system or product provides the necessary functionality and security required by a specific environment. 3/15/2018 99

IRM Pregunta • 29. The concept that dictates that once an object is used, it must be stripped of all of its data remnants is called: – – A. Layering B. Object reuse C. Multiuse D. Polymorphism 3/15/2018 100

IRM Pregunta • 29. The concept that dictates that once an object is used, it must be stripped of all of its data remnants is called: – – A. Layering B. Object reuse C. Multiuse D. Polymorphism 3/15/2018 100

IRM Respuesta • B. Object reuse means that a different subject will use the same media. If it contains sensitive information, that data should be properly erased before another subject can have access to it. 3/15/2018 101

IRM Respuesta • B. Object reuse means that a different subject will use the same media. If it contains sensitive information, that data should be properly erased before another subject can have access to it. 3/15/2018 101

IRM Pregunta • 30. Which of the following computer components dictates when data is processed by the system’s processor? – – A. Control Unit B. Registers C. ALU D. Ring 0 3/15/2018 102

IRM Pregunta • 30. Which of the following computer components dictates when data is processed by the system’s processor? – – A. Control Unit B. Registers C. ALU D. Ring 0 3/15/2018 102

IRM Respuesta • A. The control unit determines when data instructions can be sent on to the CPU for processing. Data is held in registers until its turn to have access to the CPU. The ALU is a component of the CPU that performs mathematical and logical operations. 3/15/2018 103

IRM Respuesta • A. The control unit determines when data instructions can be sent on to the CPU for processing. Data is held in registers until its turn to have access to the CPU. The ALU is a component of the CPU that performs mathematical and logical operations. 3/15/2018 103