16f540066b1af191de9198daca02354c.ppt

- Количество слайдов: 21

Intro Sécurité pour le Wi. Fi Techniques de cryptographie Applications 1

Intro Sécurité pour le Wi. Fi Techniques de cryptographie Applications 1

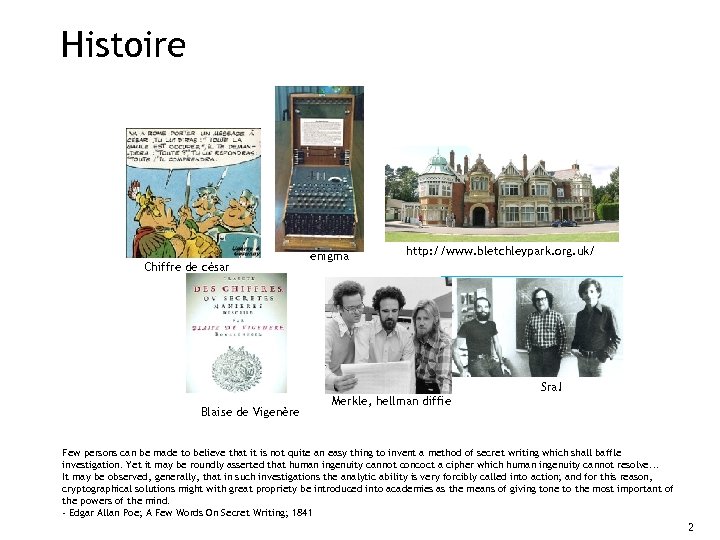

Histoire Chiffre de césar enigma http: //www. bletchleypark. org. uk/ Sra! Blaise de Vigenère Merkle, hellman diffie Few persons can be made to believe that it is not quite an easy thing to invent a method of secret writing which shall baffle investigation. Yet it may be roundly asserted that human ingenuity cannot concoct a cipher which human ingenuity cannot resolve. . . It may be observed, generally, that in such investigations the analytic ability is very forcibly called into action; and for this reason, cryptographical solutions might with great propriety be introduced into academies as the means of giving tone to the most important of the powers of the mind. - Edgar Allan Poe; A Few Words On Secret Writing; 1841 2

Histoire Chiffre de césar enigma http: //www. bletchleypark. org. uk/ Sra! Blaise de Vigenère Merkle, hellman diffie Few persons can be made to believe that it is not quite an easy thing to invent a method of secret writing which shall baffle investigation. Yet it may be roundly asserted that human ingenuity cannot concoct a cipher which human ingenuity cannot resolve. . . It may be observed, generally, that in such investigations the analytic ability is very forcibly called into action; and for this reason, cryptographical solutions might with great propriety be introduced into academies as the means of giving tone to the most important of the powers of the mind. - Edgar Allan Poe; A Few Words On Secret Writing; 1841 2

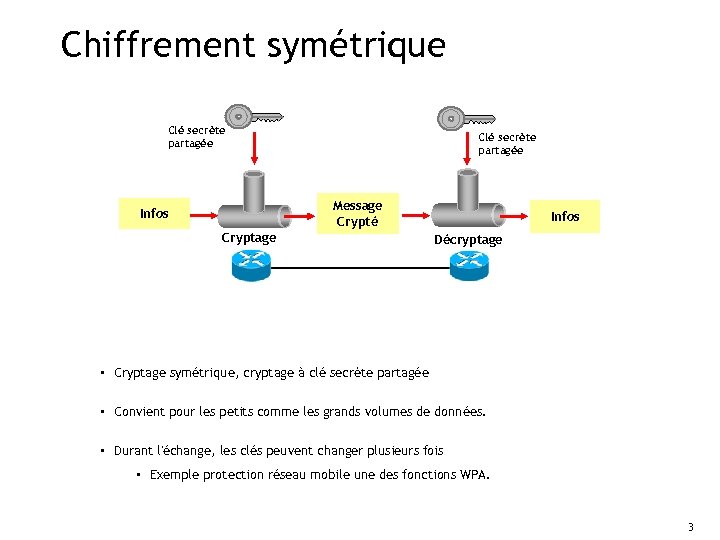

Chiffrement symétrique Clé secrète partagée Message Crypté Infos Cryptage Infos Décryptage • Cryptage symétrique, cryptage à clé secrète partagée • Convient pour les petits comme les grands volumes de données. • Durant l'échange, les clés peuvent changer plusieurs fois • Exemple protection réseau mobile une des fonctions WPA. 3

Chiffrement symétrique Clé secrète partagée Message Crypté Infos Cryptage Infos Décryptage • Cryptage symétrique, cryptage à clé secrète partagée • Convient pour les petits comme les grands volumes de données. • Durant l'échange, les clés peuvent changer plusieurs fois • Exemple protection réseau mobile une des fonctions WPA. 3

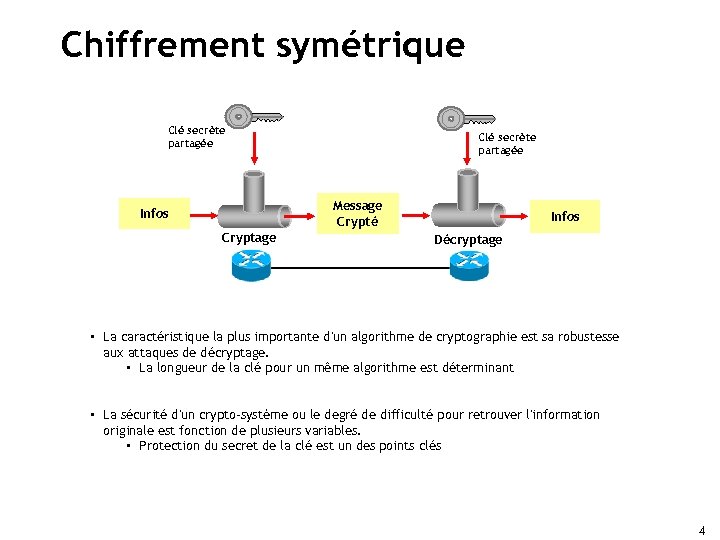

Chiffrement symétrique Clé secrète partagée Message Crypté Infos Cryptage Infos Décryptage • La caractéristique la plus importante d'un algorithme de cryptographie est sa robustesse aux attaques de décryptage. • La longueur de la clé pour un même algorithme est déterminant • La sécurité d'un crypto-système ou le degré de difficulté pour retrouver l'information originale est fonction de plusieurs variables. • Protection du secret de la clé est un des points clés 4

Chiffrement symétrique Clé secrète partagée Message Crypté Infos Cryptage Infos Décryptage • La caractéristique la plus importante d'un algorithme de cryptographie est sa robustesse aux attaques de décryptage. • La longueur de la clé pour un même algorithme est déterminant • La sécurité d'un crypto-système ou le degré de difficulté pour retrouver l'information originale est fonction de plusieurs variables. • Protection du secret de la clé est un des points clés 4

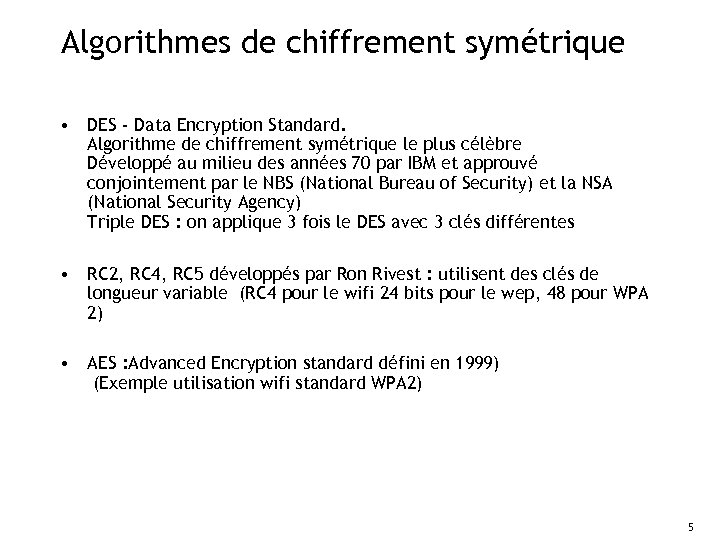

Algorithmes de chiffrement symétrique • DES - Data Encryption Standard. Algorithme de chiffrement symétrique le plus célèbre Développé au milieu des années 70 par IBM et approuvé conjointement par le NBS (National Bureau of Security) et la NSA (National Security Agency) Triple DES : on applique 3 fois le DES avec 3 clés différentes • RC 2, RC 4, RC 5 développés par Ron Rivest : utilisent des clés de longueur variable (RC 4 pour le wifi 24 bits pour le wep, 48 pour WPA 2) • AES : Advanced Encryption standard défini en 1999) (Exemple utilisation wifi standard WPA 2) 5

Algorithmes de chiffrement symétrique • DES - Data Encryption Standard. Algorithme de chiffrement symétrique le plus célèbre Développé au milieu des années 70 par IBM et approuvé conjointement par le NBS (National Bureau of Security) et la NSA (National Security Agency) Triple DES : on applique 3 fois le DES avec 3 clés différentes • RC 2, RC 4, RC 5 développés par Ron Rivest : utilisent des clés de longueur variable (RC 4 pour le wifi 24 bits pour le wep, 48 pour WPA 2) • AES : Advanced Encryption standard défini en 1999) (Exemple utilisation wifi standard WPA 2) 5

Chiffrement asymétrique • Problème lié au chiffrement symétrique : L’émetteur et le récepteur doivent tous deux posséder la clé secrète • Equipes déterminantes: – W. Diffie and M. Hellman, – Le premier schéma fut proposé par R. L. Rivest, A. Shamir et M. Adelman: le système RSA. – Clifford Cocks et James Ellis 6

Chiffrement asymétrique • Problème lié au chiffrement symétrique : L’émetteur et le récepteur doivent tous deux posséder la clé secrète • Equipes déterminantes: – W. Diffie and M. Hellman, – Le premier schéma fut proposé par R. L. Rivest, A. Shamir et M. Adelman: le système RSA. – Clifford Cocks et James Ellis 6

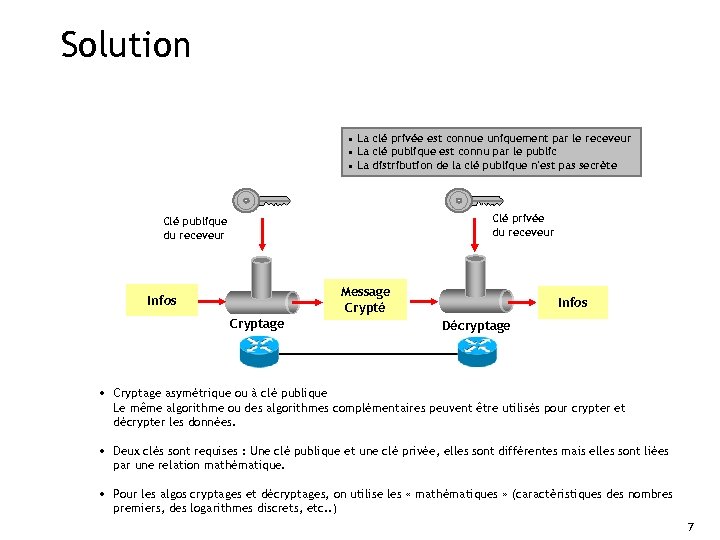

Solution • La clé privée est connue uniquement par le receveur • La clé publique est connu par le public • La distribution de la clé publique n'est pas secrète Clé privée du receveur Clé publique du receveur Message Crypté Infos Cryptage Infos Décryptage • Cryptage asymétrique ou à clé publique Le même algorithme ou des algorithmes complémentaires peuvent être utilisés pour crypter et décrypter les données. • Deux clés sont requises : Une clé publique et une clé privée, elles sont différentes mais elles sont liées par une relation mathématique. • Pour les algos cryptages et décryptages, on utilise les « mathématiques » (caractèristiques des nombres premiers, des logarithmes discrets, etc. . ) 7

Solution • La clé privée est connue uniquement par le receveur • La clé publique est connu par le public • La distribution de la clé publique n'est pas secrète Clé privée du receveur Clé publique du receveur Message Crypté Infos Cryptage Infos Décryptage • Cryptage asymétrique ou à clé publique Le même algorithme ou des algorithmes complémentaires peuvent être utilisés pour crypter et décrypter les données. • Deux clés sont requises : Une clé publique et une clé privée, elles sont différentes mais elles sont liées par une relation mathématique. • Pour les algos cryptages et décryptages, on utilise les « mathématiques » (caractèristiques des nombres premiers, des logarithmes discrets, etc. . ) 7

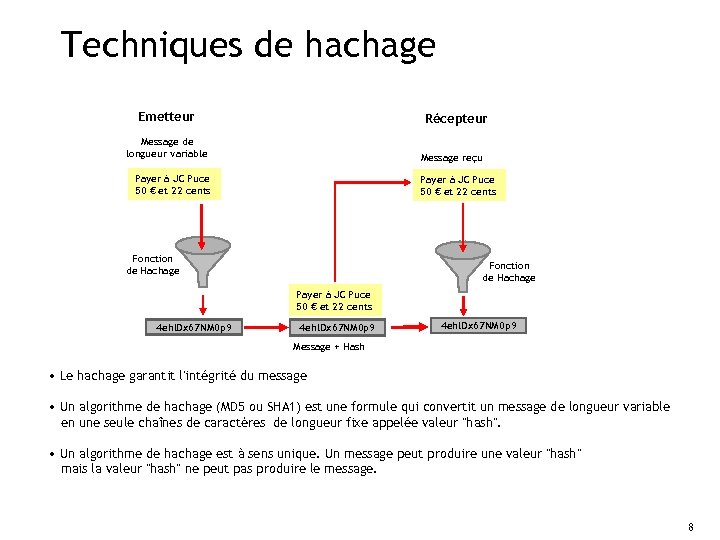

Techniques de hachage Emetteur Récepteur Message de longueur variable Message reçu Payer à JC Puce 50 € et 22 cents Fonction de Hachage Payer à JC Puce 50 € et 22 cents 4 ehl. Dx 67 NM 0 p 9 Message + Hash • Le hachage garantit l'intégrité du message • Un algorithme de hachage (MD 5 ou SHA 1) est une formule qui convertit un message de longueur variable en une seule chaînes de caractères de longueur fixe appelée valeur "hash". • Un algorithme de hachage est à sens unique. Un message peut produire une valeur "hash" mais la valeur "hash" ne peut pas produire le message. 8

Techniques de hachage Emetteur Récepteur Message de longueur variable Message reçu Payer à JC Puce 50 € et 22 cents Fonction de Hachage Payer à JC Puce 50 € et 22 cents 4 ehl. Dx 67 NM 0 p 9 Message + Hash • Le hachage garantit l'intégrité du message • Un algorithme de hachage (MD 5 ou SHA 1) est une formule qui convertit un message de longueur variable en une seule chaînes de caractères de longueur fixe appelée valeur "hash". • Un algorithme de hachage est à sens unique. Un message peut produire une valeur "hash" mais la valeur "hash" ne peut pas produire le message. 8

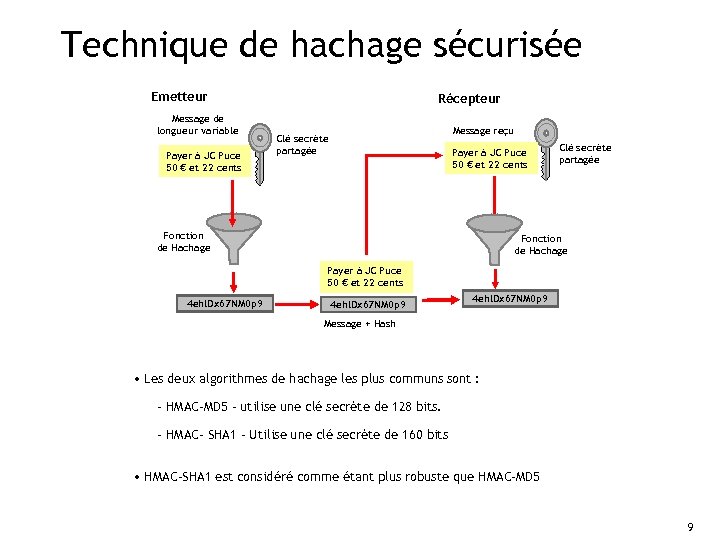

Technique de hachage sécurisée Emetteur Message de longueur variable Payer à JC Puce 50 € et 22 cents Récepteur Message reçu Clé secrète partagée Payer à JC Puce 50 € et 22 cents Fonction de Hachage Clé secrète partagée Fonction de Hachage Payer à JC Puce 50 € et 22 cents 4 ehl. Dx 67 NM 0 p 9 Message + Hash • Les deux algorithmes de hachage les plus communs sont : - HMAC-MD 5 - utilise une clé secrète de 128 bits. - HMAC- SHA 1 - Utilise une clé secrète de 160 bits • HMAC-SHA 1 est considéré comme étant plus robuste que HMAC-MD 5 9

Technique de hachage sécurisée Emetteur Message de longueur variable Payer à JC Puce 50 € et 22 cents Récepteur Message reçu Clé secrète partagée Payer à JC Puce 50 € et 22 cents Fonction de Hachage Clé secrète partagée Fonction de Hachage Payer à JC Puce 50 € et 22 cents 4 ehl. Dx 67 NM 0 p 9 Message + Hash • Les deux algorithmes de hachage les plus communs sont : - HMAC-MD 5 - utilise une clé secrète de 128 bits. - HMAC- SHA 1 - Utilise une clé secrète de 160 bits • HMAC-SHA 1 est considéré comme étant plus robuste que HMAC-MD 5 9

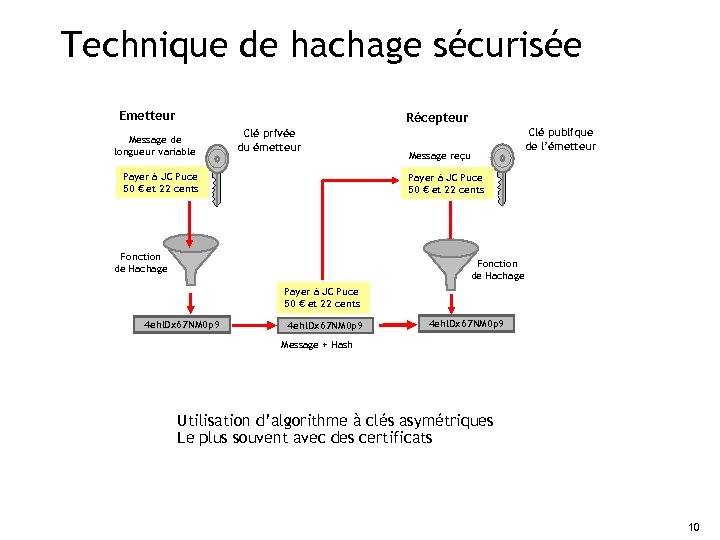

Technique de hachage sécurisée Emetteur Récepteur Message de longueur variable Clé privée du émetteur Payer à JC Puce 50 € et 22 cents Message reçu Clé publique de l’émetteur Payer à JC Puce 50 € et 22 cents Fonction de Hachage Payer à JC Puce 50 € et 22 cents 4 ehl. Dx 67 NM 0 p 9 Message + Hash Utilisation d’algorithme à clés asymétriques Le plus souvent avec des certificats 10

Technique de hachage sécurisée Emetteur Récepteur Message de longueur variable Clé privée du émetteur Payer à JC Puce 50 € et 22 cents Message reçu Clé publique de l’émetteur Payer à JC Puce 50 € et 22 cents Fonction de Hachage Payer à JC Puce 50 € et 22 cents 4 ehl. Dx 67 NM 0 p 9 Message + Hash Utilisation d’algorithme à clés asymétriques Le plus souvent avec des certificats 10

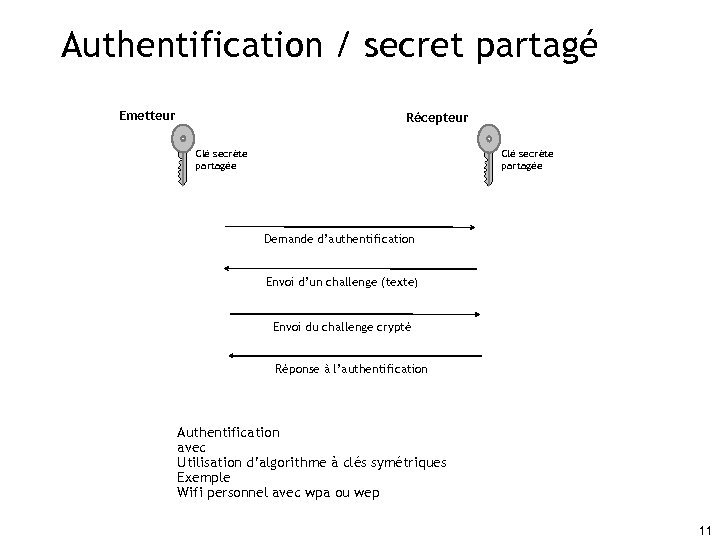

Authentification / secret partagé Emetteur Récepteur Clé secrète partagée Demande d’authentification Envoi d’un challenge (texte) Envoi du challenge crypté Réponse à l’authentification Authentification avec Utilisation d’algorithme à clés symétriques Exemple Wifi personnel avec wpa ou wep 11

Authentification / secret partagé Emetteur Récepteur Clé secrète partagée Demande d’authentification Envoi d’un challenge (texte) Envoi du challenge crypté Réponse à l’authentification Authentification avec Utilisation d’algorithme à clés symétriques Exemple Wifi personnel avec wpa ou wep 11

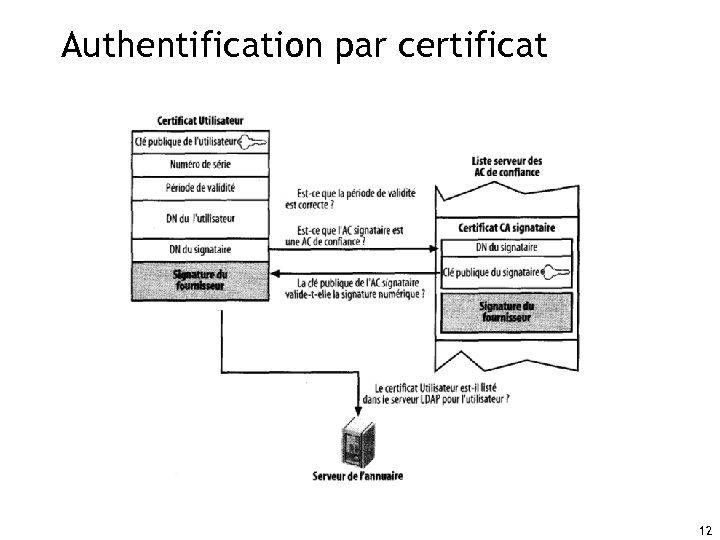

Authentification par certificat 12

Authentification par certificat 12

Crypto utilisation • Confidentialité • Intégrité • Authentification 13

Crypto utilisation • Confidentialité • Intégrité • Authentification 13

Confidentialité • Garantir est de ne garantir la lecture des données en clair qu’au destinataire légitime • Cela signifie que les données sont chiffrées et quelles ne peuvent être décryptées par une personne ne possédant pas la clé secrète de déchiffrement. • Fonctionnalité réalisée par des algorithmes de clés symétriques ( aussi asymétriques mais nuance ) 14

Confidentialité • Garantir est de ne garantir la lecture des données en clair qu’au destinataire légitime • Cela signifie que les données sont chiffrées et quelles ne peuvent être décryptées par une personne ne possédant pas la clé secrète de déchiffrement. • Fonctionnalité réalisée par des algorithmes de clés symétriques ( aussi asymétriques mais nuance ) 14

Intégrité • Garantir que l’information n’a pas été altérée. • Obtenue par des fonctions de « hachage » permettant d’obtenir un condensat de taille réduite par rapport au message initial. • La modification du message nécessite un recalcul du condensat et si on plus signer!!! • Mais généralement on associe au mécanisme de hash, une notion de sécurité numérique On parle alors d’une empreinte numérique sécurisé qui est alors appelé “ code d’authentification de message”. • Plusieurs techniques – Les signature s avec algorithme clés symétriques HMAC - Keyed-Hashing for message authentification – Les signature s avec utilisation algorithme de clé asymétriques (Certificats) 15

Intégrité • Garantir que l’information n’a pas été altérée. • Obtenue par des fonctions de « hachage » permettant d’obtenir un condensat de taille réduite par rapport au message initial. • La modification du message nécessite un recalcul du condensat et si on plus signer!!! • Mais généralement on associe au mécanisme de hash, une notion de sécurité numérique On parle alors d’une empreinte numérique sécurisé qui est alors appelé “ code d’authentification de message”. • Plusieurs techniques – Les signature s avec algorithme clés symétriques HMAC - Keyed-Hashing for message authentification – Les signature s avec utilisation algorithme de clé asymétriques (Certificats) 15

Authentification • Le but de l’authentification est pouvoir identifier avec certitude et garantie qu’une personne est bien la personne qu’elle prétend être. • Réaliser par de nombreux mécanismes, notamment des méchanismes de clés asymétriques • Authentifier par – Je connais – Je possède – Je suis • Authentification forte 16

Authentification • Le but de l’authentification est pouvoir identifier avec certitude et garantie qu’une personne est bien la personne qu’elle prétend être. • Réaliser par de nombreux mécanismes, notamment des méchanismes de clés asymétriques • Authentifier par – Je connais – Je possède – Je suis • Authentification forte 16

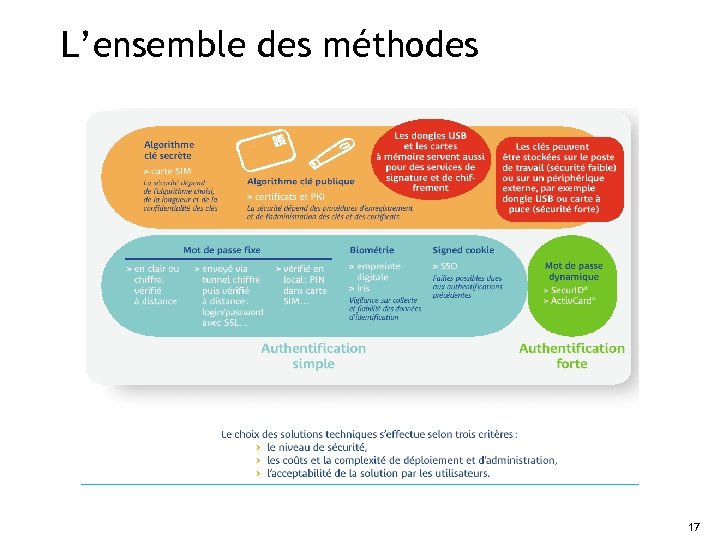

L’ensemble des méthodes 17

L’ensemble des méthodes 17

La certification - PKI • La certification est essentiellement utilisée pour authentifier la clé publique d’un serveur, d’un mail ou d’un utilisateur. • Des organismes compétents et qualifiées reconnus comme tiers de confiance sont en charge de gèrer ces certificats. • Des certificats clients sont attribués par ces autorités de certifications Exemple: Certificats serveurs web, mail sécurisé 18

La certification - PKI • La certification est essentiellement utilisée pour authentifier la clé publique d’un serveur, d’un mail ou d’un utilisateur. • Des organismes compétents et qualifiées reconnus comme tiers de confiance sont en charge de gèrer ces certificats. • Des certificats clients sont attribués par ces autorités de certifications Exemple: Certificats serveurs web, mail sécurisé 18

Autorité de certification • CA: Certifying Authorities Commercialise et émet des certificats à la norme ISO X 509 Procédure de délivrance des certificats – définit par le CA (pièces notariales, . . . ) – CIS (Certificate Issuing System) – processus sécurisé de fabrication des certificats – plusieurs opérateur humains indépendant • Des Acteurs : – Veri. Sign, Thawte, Certinomis (la poste) – Sur une machine windows, voir les autorités de certification qui viennent en standard – • Dans le cadre des PKI, on peut avoir des CA sur des machines windows ou du monde libre. 19

Autorité de certification • CA: Certifying Authorities Commercialise et émet des certificats à la norme ISO X 509 Procédure de délivrance des certificats – définit par le CA (pièces notariales, . . . ) – CIS (Certificate Issuing System) – processus sécurisé de fabrication des certificats – plusieurs opérateur humains indépendant • Des Acteurs : – Veri. Sign, Thawte, Certinomis (la poste) – Sur une machine windows, voir les autorités de certification qui viennent en standard – • Dans le cadre des PKI, on peut avoir des CA sur des machines windows ou du monde libre. 19

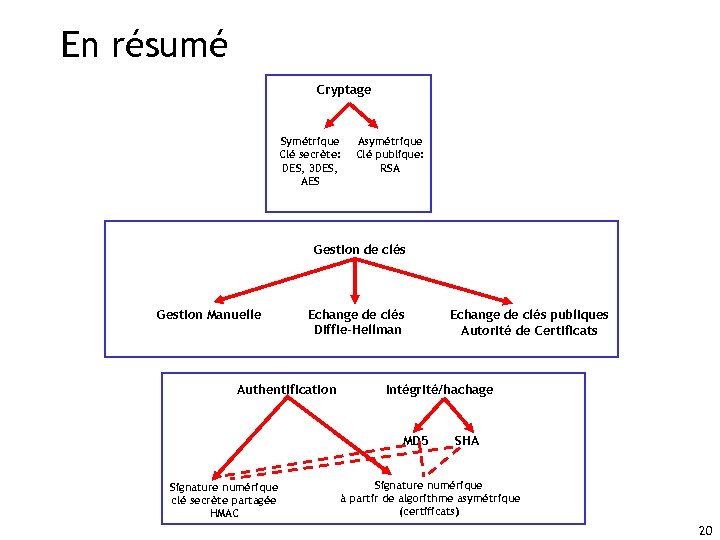

En résumé Cryptage Symétrique Clé secrète: DES, 3 DES, AES Asymétrique Clé publique: RSA Gestion de clés Gestion Manuelle Echange de clés Diffie-Hellman Authentification Intégrité/hachage MD 5 Signature numérique clé secrète partagée HMAC Echange de clés publiques Autorité de Certificats SHA Signature numérique à partir de algorithme asymétrique (certificats) 20

En résumé Cryptage Symétrique Clé secrète: DES, 3 DES, AES Asymétrique Clé publique: RSA Gestion de clés Gestion Manuelle Echange de clés Diffie-Hellman Authentification Intégrité/hachage MD 5 Signature numérique clé secrète partagée HMAC Echange de clés publiques Autorité de Certificats SHA Signature numérique à partir de algorithme asymétrique (certificats) 20

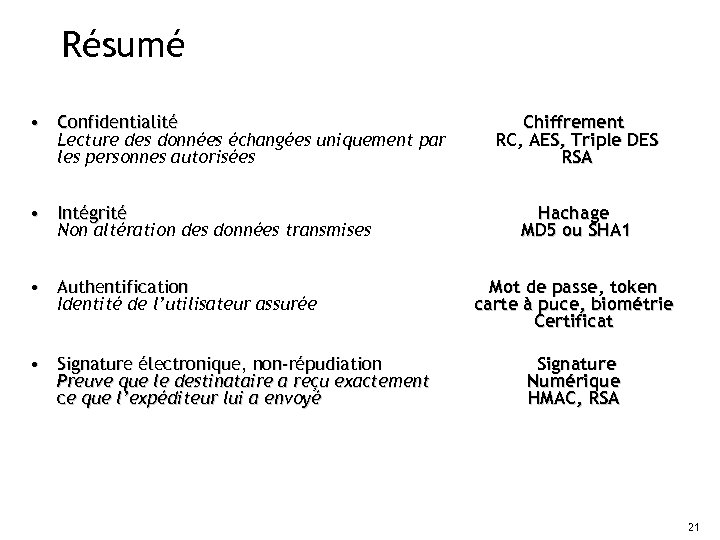

Résumé • Confidentialité Lecture des données échangées uniquement par les personnes autorisées • Intégrité Non altération des données transmises • Authentification Identité de l’utilisateur assurée • Signature électronique, non-répudiation Preuve que le destinataire a reçu exactement ce que l’expéditeur lui a envoyé Chiffrement RC, AES, Triple DES RSA Hachage MD 5 ou SHA 1 Mot de passe, token carte à puce, biométrie Certificat Signature Numérique HMAC, RSA 21

Résumé • Confidentialité Lecture des données échangées uniquement par les personnes autorisées • Intégrité Non altération des données transmises • Authentification Identité de l’utilisateur assurée • Signature électronique, non-répudiation Preuve que le destinataire a reçu exactement ce que l’expéditeur lui a envoyé Chiffrement RC, AES, Triple DES RSA Hachage MD 5 ou SHA 1 Mot de passe, token carte à puce, biométrie Certificat Signature Numérique HMAC, RSA 21