Информатика_8910.ppt

- Количество слайдов: 54

Информатика лекция 8

Информатика лекция 8

Характеристика ОС Windows Microsoft Windows (англ. windows — о кна) — семейство проприетарных операционных систем корпорации Майкрософт (Microsoft), ориентированных на применение графического интерфейса при управлении. Изначально были всего лишь графическими надстройками для MS-DOS. В настоящее время под управлением операционных систем семейства Windows, по данным ресурса Netmarketshare (Net Applications), работает около 89 % персональных компьютеров. Версии Microsoft Windows: 1. Графические интерфейсы и расширения для DOS Они работали с процессорами начиная с Intel 8086. Windows 1. 0 (1985) Windows 2. 0 (1987) Windows 2. 1 (Windows 386) (1987) — в системе появилась возможность запуска DOS-приложений в графических окнах, причём каждому приложению предоставлялись полные 640 Кб памяти. Полная поддержка процессора 80286. Появилась поддержка процессоров 80386. Windows 3. 0 (1990) — улучшена поддержка процессоров 80386 и защищённого режима. Windows 3. 1 (1992) — серьёзно переработанная Windows 3. 0; устранены UAE (Unrecoverable Application Errors — фатальные ошибки прикладных программ), добавлен механизм OLE, печать в режиме WYSIWYG ( «что видите, то и получите» ), шрифты True. Type, изменён Проводник (диспетчер файлов), добавлены мультимедийные функции. Windows для рабочих групп (Windows for Workgroups) 3. 1/3. 11 — первая версия ОС семейства с поддержкой локальных сетей. В WFWG 3. 11 также испытывались отдельные усовершенствования ядра, применённые позднее в Windows 95.

Характеристика ОС Windows Microsoft Windows (англ. windows — о кна) — семейство проприетарных операционных систем корпорации Майкрософт (Microsoft), ориентированных на применение графического интерфейса при управлении. Изначально были всего лишь графическими надстройками для MS-DOS. В настоящее время под управлением операционных систем семейства Windows, по данным ресурса Netmarketshare (Net Applications), работает около 89 % персональных компьютеров. Версии Microsoft Windows: 1. Графические интерфейсы и расширения для DOS Они работали с процессорами начиная с Intel 8086. Windows 1. 0 (1985) Windows 2. 0 (1987) Windows 2. 1 (Windows 386) (1987) — в системе появилась возможность запуска DOS-приложений в графических окнах, причём каждому приложению предоставлялись полные 640 Кб памяти. Полная поддержка процессора 80286. Появилась поддержка процессоров 80386. Windows 3. 0 (1990) — улучшена поддержка процессоров 80386 и защищённого режима. Windows 3. 1 (1992) — серьёзно переработанная Windows 3. 0; устранены UAE (Unrecoverable Application Errors — фатальные ошибки прикладных программ), добавлен механизм OLE, печать в режиме WYSIWYG ( «что видите, то и получите» ), шрифты True. Type, изменён Проводник (диспетчер файлов), добавлены мультимедийные функции. Windows для рабочих групп (Windows for Workgroups) 3. 1/3. 11 — первая версия ОС семейства с поддержкой локальных сетей. В WFWG 3. 11 также испытывались отдельные усовершенствования ядра, применённые позднее в Windows 95.

Характеристика ОС Windows 2. Семейство Windows 9 x Включает в себя Windows 95, Windows 98 и Windows Me. Windows 95 была выпущена в 1995 году. Её отличительными особенностями являются новый пользовательский интерфейс, поддержка длинных имён файлов, автоматическое определение и конфигурация периферийных устройств Plug and Play, способность исполнять 32 -битные приложения и наличие поддержки TCP/IP прямо в системе. Windows 95 использует вытесняющую многозадачность и выполняет каждое 32 -битное приложение в своём адресном пространстве. Операционные системы этого семейства не являлись безопасными многопользовательскими системами как Windows NT, поскольку из соображений совместимости вся подсистема пользовательского интерфейса и графики оставалась 16 -битной и мало отличалась от той, что в Windows 3. x. Так как этот код не был threadsafe, все вызовы в подсистему оборачивались в мьютекс по имени Win 16 Lock, который кроме того еще и находился всегда в захваченном состоянии во время исполнения 16 битного приложения. Таким образом, «повисание» 16 -битного приложения немедленно блокировало всю ОС.

Характеристика ОС Windows 2. Семейство Windows 9 x Включает в себя Windows 95, Windows 98 и Windows Me. Windows 95 была выпущена в 1995 году. Её отличительными особенностями являются новый пользовательский интерфейс, поддержка длинных имён файлов, автоматическое определение и конфигурация периферийных устройств Plug and Play, способность исполнять 32 -битные приложения и наличие поддержки TCP/IP прямо в системе. Windows 95 использует вытесняющую многозадачность и выполняет каждое 32 -битное приложение в своём адресном пространстве. Операционные системы этого семейства не являлись безопасными многопользовательскими системами как Windows NT, поскольку из соображений совместимости вся подсистема пользовательского интерфейса и графики оставалась 16 -битной и мало отличалась от той, что в Windows 3. x. Так как этот код не был threadsafe, все вызовы в подсистему оборачивались в мьютекс по имени Win 16 Lock, который кроме того еще и находился всегда в захваченном состоянии во время исполнения 16 битного приложения. Таким образом, «повисание» 16 -битного приложения немедленно блокировало всю ОС.

Характеристика ОС Windows 3. Семейство Windows NT Операционные системы этого семейства в настоящее время работают на процессорах с архитектурами x 86, x 64, и Itanium, ARM. Ранние версии (до 4. 0 включительно) также поддерживали некоторые RISC-процессоры: Alpha, MIPS, и Power PC. Все операционные системы этого семейства являются полностью 32 - или 64 - битными операционными системами, и не нуждаются в MS-DOS даже для загрузки. Только в этом семействе представлены операционные системы для серверов. До версии Windows 2000 включительно они выпускались под тем же названием, что и аналогичная версия для рабочих станций, но с добавлением суффикса, например «Windows NT 4. 0 Server» и «Windows 2000 Datacenter Server» . Начиная с Windows Server 2003, серверные операционные системы называются по-другому. Windows NT 3. 1 (1993) Windows NT 3. 5 (1994) Windows NT 3. 51 (1995) Windows NT 4. 0 (1996) Windows 2000 (2000) — Windows NT 5. 0 Windows XP (2001) — Windows NT 5. 1 Windows XP 64 -bit Edition (2006) — Windows NT 5. 2 Windows Server 2003 (2003) — Windows NT 5. 2 Windows Vista (2006) — Windows NT 6. 0 Windows Home Server (2007) — Windows NT 5. 2 Windows Server 2008 (2008) — Windows NT 6. 0 Windows Small Business Server (2008) — Windows NT 6. 0 Windows 7 — Windows NT 6. 1 (2009) Windows Server 2008 R 2 — Windows NT 6. 1 (2009) Windows Home Server 2011 — Windows NT 6. 1 (2011) Windows 8 — Windows NT 6. 2 (2012)

Характеристика ОС Windows 3. Семейство Windows NT Операционные системы этого семейства в настоящее время работают на процессорах с архитектурами x 86, x 64, и Itanium, ARM. Ранние версии (до 4. 0 включительно) также поддерживали некоторые RISC-процессоры: Alpha, MIPS, и Power PC. Все операционные системы этого семейства являются полностью 32 - или 64 - битными операционными системами, и не нуждаются в MS-DOS даже для загрузки. Только в этом семействе представлены операционные системы для серверов. До версии Windows 2000 включительно они выпускались под тем же названием, что и аналогичная версия для рабочих станций, но с добавлением суффикса, например «Windows NT 4. 0 Server» и «Windows 2000 Datacenter Server» . Начиная с Windows Server 2003, серверные операционные системы называются по-другому. Windows NT 3. 1 (1993) Windows NT 3. 5 (1994) Windows NT 3. 51 (1995) Windows NT 4. 0 (1996) Windows 2000 (2000) — Windows NT 5. 0 Windows XP (2001) — Windows NT 5. 1 Windows XP 64 -bit Edition (2006) — Windows NT 5. 2 Windows Server 2003 (2003) — Windows NT 5. 2 Windows Vista (2006) — Windows NT 6. 0 Windows Home Server (2007) — Windows NT 5. 2 Windows Server 2008 (2008) — Windows NT 6. 0 Windows Small Business Server (2008) — Windows NT 6. 0 Windows 7 — Windows NT 6. 1 (2009) Windows Server 2008 R 2 — Windows NT 6. 1 (2009) Windows Home Server 2011 — Windows NT 6. 1 (2011) Windows 8 — Windows NT 6. 2 (2012)

Характеристика ОС Windows 3. Семейство Windows NT В основу семейства Windows NT положено разделение адресных пространств между процессами. Каждый процесс имеет возможность работать с выделенной ему памятью. Однако он не имеет прав для записи в память других процессов, драйверов и системного кода. Семейство Windows NT относится к операционным системам с вытесняющей многозадачностью. Разделение процессорного времени между потоками происходит по принципу «карусели» . Ядро операционной системы выделяет квант времени (в Windows 2000 квант равен примерно 20 мс) каждому из потоков по очереди при условии, что все потоки имеют одинаковый приоритет. Поток может отказаться от выделенного ему кванта времени. В этом случае система перехватывает у него управление (даже если выделенный квант времени не закончен) и передаёт управление другому потоку. При передаче управления другому потоку система сохраняет состояние всех регистров процессора в особой структуре в оперативной памяти. Эта структура называется контекстом потока. Сохранение контекста потока достаточно для последующего возобновления его работы.

Характеристика ОС Windows 3. Семейство Windows NT В основу семейства Windows NT положено разделение адресных пространств между процессами. Каждый процесс имеет возможность работать с выделенной ему памятью. Однако он не имеет прав для записи в память других процессов, драйверов и системного кода. Семейство Windows NT относится к операционным системам с вытесняющей многозадачностью. Разделение процессорного времени между потоками происходит по принципу «карусели» . Ядро операционной системы выделяет квант времени (в Windows 2000 квант равен примерно 20 мс) каждому из потоков по очереди при условии, что все потоки имеют одинаковый приоритет. Поток может отказаться от выделенного ему кванта времени. В этом случае система перехватывает у него управление (даже если выделенный квант времени не закончен) и передаёт управление другому потоку. При передаче управления другому потоку система сохраняет состояние всех регистров процессора в особой структуре в оперативной памяти. Эта структура называется контекстом потока. Сохранение контекста потока достаточно для последующего возобновления его работы.

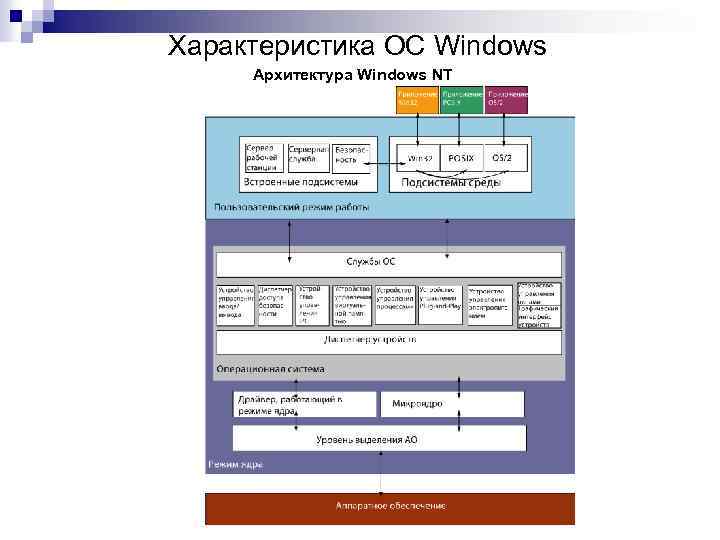

Характеристика ОС Windows 3. Семейство Windows NT Архитектура Windows NT имеет модульную структуру и состоит из двух основных уровней — компоненты, работающие в режиме пользователя и компоненты режима ядра. Программы и подсистемы, работающие в режиме пользователя имеют ограничения на доступ к системным ресурсам. Режим ядра имеет неограниченный доступ к системной памяти и внешним устройствам. Ядро системы NT называют гибридным ядром или макроядром. Архитектура включает в себя само ядро, уровень аппаратных абстракций (HAL), драйверы и ряд служб (Executives), которые работают в режиме ядра (Kernelmode drivers) или в пользовательском режиме (User-mode drivers). Пользовательский режим Windows NT состоит из подсистем, передающих запросы ввода/вывода соответствующему драйверу режима ядра посредством менеджера ввода/вывода. Есть две подсистемы на уровне пользователя: подсистема окружения (запускает приложения, написанные для разных операционных систем) и интегрированная подсистема (управляет особыми системными функциями от имени подсистемы окружения). Режим ядра имеет полный доступ к аппаратной части и системным ресурсам компьютера. И также предотвращает доступ к критическим зонам системы со стороны пользовательских служб и приложений.

Характеристика ОС Windows 3. Семейство Windows NT Архитектура Windows NT имеет модульную структуру и состоит из двух основных уровней — компоненты, работающие в режиме пользователя и компоненты режима ядра. Программы и подсистемы, работающие в режиме пользователя имеют ограничения на доступ к системным ресурсам. Режим ядра имеет неограниченный доступ к системной памяти и внешним устройствам. Ядро системы NT называют гибридным ядром или макроядром. Архитектура включает в себя само ядро, уровень аппаратных абстракций (HAL), драйверы и ряд служб (Executives), которые работают в режиме ядра (Kernelmode drivers) или в пользовательском режиме (User-mode drivers). Пользовательский режим Windows NT состоит из подсистем, передающих запросы ввода/вывода соответствующему драйверу режима ядра посредством менеджера ввода/вывода. Есть две подсистемы на уровне пользователя: подсистема окружения (запускает приложения, написанные для разных операционных систем) и интегрированная подсистема (управляет особыми системными функциями от имени подсистемы окружения). Режим ядра имеет полный доступ к аппаратной части и системным ресурсам компьютера. И также предотвращает доступ к критическим зонам системы со стороны пользовательских служб и приложений.

Характеристика ОС Windows Архитектура Windows NT

Характеристика ОС Windows Архитектура Windows NT

Характеристика ОС Windows 4. Семейство ОС Windows Mobile для карманных компьютеров Логотип Windows® CE Это семейство операционных систем реального времени было специально разработано для встраиваемых систем. Поддерживаются процессоры ARM, MIPS, Super. H и x 86. В отличие от остальных операционных систем Windows, операционные системы этого семейства продаются только в составе готовых устройств, таких как смартфоны, карманные компьютеры, GPS навигаторы, MP 3 проигрыватели, и другие. В настоящее время под термином «Windows CE» понимают только ядро операционной системы. Например Windows Mobile 5. 0 включает в себя ядро Windows CE 5. 0, хотя в некоторых устройствах ядро Windows CE используется и без Windows Mobile. Windows CE Windows Mobile 5. Семейство встраиваемых ОС Windows Embedded — это семейство операционных систем реального времени, было специально разработано для применения в различных встраиваемых системах. Ядро системы имеет общее с семейством ОС Windows CE и поддерживает процессоры ARM, MIPS, Super. H и x 86. Windows Embedded включает дополнительные функции по встраиванию, среди которых фильтр защиты от записи (EWF и FBWF), загрузка с флеш-памяти, CD-ROM, сети, использование собственной оболочки системы и т. п. В отличие от операционных систем Windows, операционные системы этого семейства продаются только в составе готовых устройств, таких как: банкоматы, медицинские приборы, навигационное оборудование, «тонкие» клиенты, Vo. IP-терминалы, медиапроигрыватели, цифровые рамки (альбомы), кассовые терминалы, платёжные терминалы, роботы, игровые автоматы, музыкальные автоматы, и другие. В настоящее время выпускаются следующие варианты ОС Windows Embedded: Windows Embedded CE, Windows Embedded Standard, Windows Embedded POSReady, Windows Embedded Enterprise, Windows Embedded Nav. Ready, Windows Embedded Server.

Характеристика ОС Windows 4. Семейство ОС Windows Mobile для карманных компьютеров Логотип Windows® CE Это семейство операционных систем реального времени было специально разработано для встраиваемых систем. Поддерживаются процессоры ARM, MIPS, Super. H и x 86. В отличие от остальных операционных систем Windows, операционные системы этого семейства продаются только в составе готовых устройств, таких как смартфоны, карманные компьютеры, GPS навигаторы, MP 3 проигрыватели, и другие. В настоящее время под термином «Windows CE» понимают только ядро операционной системы. Например Windows Mobile 5. 0 включает в себя ядро Windows CE 5. 0, хотя в некоторых устройствах ядро Windows CE используется и без Windows Mobile. Windows CE Windows Mobile 5. Семейство встраиваемых ОС Windows Embedded — это семейство операционных систем реального времени, было специально разработано для применения в различных встраиваемых системах. Ядро системы имеет общее с семейством ОС Windows CE и поддерживает процессоры ARM, MIPS, Super. H и x 86. Windows Embedded включает дополнительные функции по встраиванию, среди которых фильтр защиты от записи (EWF и FBWF), загрузка с флеш-памяти, CD-ROM, сети, использование собственной оболочки системы и т. п. В отличие от операционных систем Windows, операционные системы этого семейства продаются только в составе готовых устройств, таких как: банкоматы, медицинские приборы, навигационное оборудование, «тонкие» клиенты, Vo. IP-терминалы, медиапроигрыватели, цифровые рамки (альбомы), кассовые терминалы, платёжные терминалы, роботы, игровые автоматы, музыкальные автоматы, и другие. В настоящее время выпускаются следующие варианты ОС Windows Embedded: Windows Embedded CE, Windows Embedded Standard, Windows Embedded POSReady, Windows Embedded Enterprise, Windows Embedded Nav. Ready, Windows Embedded Server.

Языки программирования Язы к программи рования — формальная знаковая система, предназначенная для записи компьютерных программ. Язык программирования определяет набор лексических, синтаксических и семантических правил, задающих внешний вид программы и действия, которые выполнит исполнитель (компьютер) под ее управлением. Со времени создания первых программируемых машин человечество придумало более двух с половиной тысяч языков программирования. Каждый год их число увеличивается. Некоторыми языками умеет пользоваться только небольшое число их собственных разработчиков, другие становятся известны миллионам людей. Профессиональные программисты иногда применяют в своей работе более десятка разнообразных языков программирования. Создатели языков по-разному толкуют понятие язык программирования. К наиболее распространённым утверждениям, признаваемым большинством разработчиков, относятся следующие Функция: язык программирования предназначен для написания компьютерных программ, которые применяются для передачи компьютеру инструкций по выполнению того или иного вычислительного процесса и организации управления отдельными устройствами. Задача: язык программирования отличается от естественных языков тем, что предназначен для передачи команд и данных от человека к компьютеру, в то время как естественные языки используются для общения людей между собой. Можно обобщить определение «языков программирования» — это способ передачи команд, приказов, чёткого руководства к действию; тогда как человеческие языки служат также для обмена информацией. Исполнение: язык программирования может использовать специальные конструкции для определения и манипулирования структурами данных и управления процессом вычислений. Способы реализации языков Языки программирования могут быть реализованы как компилируемые и интерпретируемые. Программа на компилируемом языке при помощи компилятора (особой программы) преобразуется (компилируется) в машинный код (набор инструкций) для данного типа процессора и далее собирается в исполнимый модуль, который может быть запущен на исполнение как отдельная программа. Другими словами, компилятор переводит исходный текст программы с языка программирования высокого уровня в двоичные коды инструкций процессора. Если программа написана на интерпретируемом языке, то интерпретатор непосредственно выполняет (интерпретирует) исходный текст без предварительного перевода. При этом программа остаётся на исходном языке и не может быть запущена без интерпретатора. Процессор компьютера, в этой связи, можно назвать интерпретатором для машинного кода.

Языки программирования Язы к программи рования — формальная знаковая система, предназначенная для записи компьютерных программ. Язык программирования определяет набор лексических, синтаксических и семантических правил, задающих внешний вид программы и действия, которые выполнит исполнитель (компьютер) под ее управлением. Со времени создания первых программируемых машин человечество придумало более двух с половиной тысяч языков программирования. Каждый год их число увеличивается. Некоторыми языками умеет пользоваться только небольшое число их собственных разработчиков, другие становятся известны миллионам людей. Профессиональные программисты иногда применяют в своей работе более десятка разнообразных языков программирования. Создатели языков по-разному толкуют понятие язык программирования. К наиболее распространённым утверждениям, признаваемым большинством разработчиков, относятся следующие Функция: язык программирования предназначен для написания компьютерных программ, которые применяются для передачи компьютеру инструкций по выполнению того или иного вычислительного процесса и организации управления отдельными устройствами. Задача: язык программирования отличается от естественных языков тем, что предназначен для передачи команд и данных от человека к компьютеру, в то время как естественные языки используются для общения людей между собой. Можно обобщить определение «языков программирования» — это способ передачи команд, приказов, чёткого руководства к действию; тогда как человеческие языки служат также для обмена информацией. Исполнение: язык программирования может использовать специальные конструкции для определения и манипулирования структурами данных и управления процессом вычислений. Способы реализации языков Языки программирования могут быть реализованы как компилируемые и интерпретируемые. Программа на компилируемом языке при помощи компилятора (особой программы) преобразуется (компилируется) в машинный код (набор инструкций) для данного типа процессора и далее собирается в исполнимый модуль, который может быть запущен на исполнение как отдельная программа. Другими словами, компилятор переводит исходный текст программы с языка программирования высокого уровня в двоичные коды инструкций процессора. Если программа написана на интерпретируемом языке, то интерпретатор непосредственно выполняет (интерпретирует) исходный текст без предварительного перевода. При этом программа остаётся на исходном языке и не может быть запущена без интерпретатора. Процессор компьютера, в этой связи, можно назвать интерпретатором для машинного кода.

Языки программирования Классы языков программирования n n n n n Функциональные Процедурные (императивные) Стековые Векторные Аспектно-ориентированные Декларативные Динамические Учебные Описания интерфейсов Прототипные Объектно-ориентированные Рефлексивные — поддерживающие отражение Логические Параллельного программирования Скриптовые (сценарные) Эзотерические C русским синтаксисом

Языки программирования Классы языков программирования n n n n n Функциональные Процедурные (императивные) Стековые Векторные Аспектно-ориентированные Декларативные Динамические Учебные Описания интерфейсов Прототипные Объектно-ориентированные Рефлексивные — поддерживающие отражение Логические Параллельного программирования Скриптовые (сценарные) Эзотерические C русским синтаксисом

Языки программирования Функциональное программирование объединяет разные подходы к определению процессов вычисления на основе достаточно строгих абстрактных понятий и методов символьной обработки данных. Сформулированная Джоном Мак. Карти (1958) концепция символьной обработки информации компьютером восходит к идеям Черча и других математиков, известным как лямбда-исчисление с конца 20 -х годов XX века. Выбирая лямбда-исчисление как теоретическую модель, Мак-Карти предложил рассматривать функции как общее базовое понятие, к которому достаточно естественно могут быть сведены все другие понятия, возникающие при программировании. Существуют различия в понимании функции в математике и функции в программировании, вследствие чего нельзя отнести Сиподобные языки к функциональным, использующим менее строгое понятие. Функция в математике не может изменить вызывающее её окружение и запомнить результаты своей работы, а только предоставляет результат вычисления функции. Некоторые языки функционального программирования: n n n n Лисп Common Lisp Scheme Clojure FP FL Hope Miranda Haskell Objective CAML F# Nemerle Erlang

Языки программирования Функциональное программирование объединяет разные подходы к определению процессов вычисления на основе достаточно строгих абстрактных понятий и методов символьной обработки данных. Сформулированная Джоном Мак. Карти (1958) концепция символьной обработки информации компьютером восходит к идеям Черча и других математиков, известным как лямбда-исчисление с конца 20 -х годов XX века. Выбирая лямбда-исчисление как теоретическую модель, Мак-Карти предложил рассматривать функции как общее базовое понятие, к которому достаточно естественно могут быть сведены все другие понятия, возникающие при программировании. Существуют различия в понимании функции в математике и функции в программировании, вследствие чего нельзя отнести Сиподобные языки к функциональным, использующим менее строгое понятие. Функция в математике не может изменить вызывающее её окружение и запомнить результаты своей работы, а только предоставляет результат вычисления функции. Некоторые языки функционального программирования: n n n n Лисп Common Lisp Scheme Clojure FP FL Hope Miranda Haskell Objective CAML F# Nemerle Erlang

Языки программирования Процедурное (императивное) программирование является отражением архитектуры традиционных ЭВМ, которая была предложена фон Нейманом в 1940 -х годах. Теоретической моделью процедурного программирования служит алгоритмическая система под названием Машина Тьюринга. Выполнение программы сводится к последовательному выполнению операторов с целью преобразования исходного состояния памяти, то есть значений исходных данных, в заключительное, то есть в результаты. Таким образом, с точки зрения программиста имеются программа и память, причем первая последовательно обновляет содержимое последней. Процедурный язык программирования предоставляет возможность программисту определять каждый шаг в процессе решения задачи. Особенность таких языков программирования состоит в том, что задачи разбиваются на шаги и решаются шаг за шагом. Используя процедурный язык, программист определяет языковые конструкции для выполнения последовательности алгоритмических шагов. Процедурные языки программирования Ada (язык общего назначения) Basic (версии начиная с Quick Basic до появления Visual Basic) Си КОБОЛ Фортран Модула-2 HAL/S Pascal ПЛ/1

Языки программирования Процедурное (императивное) программирование является отражением архитектуры традиционных ЭВМ, которая была предложена фон Нейманом в 1940 -х годах. Теоретической моделью процедурного программирования служит алгоритмическая система под названием Машина Тьюринга. Выполнение программы сводится к последовательному выполнению операторов с целью преобразования исходного состояния памяти, то есть значений исходных данных, в заключительное, то есть в результаты. Таким образом, с точки зрения программиста имеются программа и память, причем первая последовательно обновляет содержимое последней. Процедурный язык программирования предоставляет возможность программисту определять каждый шаг в процессе решения задачи. Особенность таких языков программирования состоит в том, что задачи разбиваются на шаги и решаются шаг за шагом. Используя процедурный язык, программист определяет языковые конструкции для выполнения последовательности алгоритмических шагов. Процедурные языки программирования Ada (язык общего назначения) Basic (версии начиная с Quick Basic до появления Visual Basic) Си КОБОЛ Фортран Модула-2 HAL/S Pascal ПЛ/1

Языки программирования Объектно-ориентированный язык программирования (ОО-язык) — язык, построенный на принципах объектно-ориентированного программирования. В основе концепции объектно-ориентированного программирования лежит понятие объекта — некоей субстанции, которая объединяет в себе поля (данные) и методы (выполняемые объектом действия). Например, объект человек может иметь поля имя, фамилия и методы есть и спать. Соответственно, в программе можем использовать операторы Человек. Имя: ="Иван" и Человек. Есть(пища). В современных ОО языках используются методы: Наследование. Создание нового класса объектов путём добавления новых элементов (методов). В данный момент ОО языки позволяют выполнять множественное наследование, то есть объединять в одном классе возможности нескольких других классов. Инкапсуляция. Сокрытие деталей реализации, которое позволяет вносить изменения в части программы безболезненно для других её частей, что существенно упрощает сопровождение и модификацию ПО. Полиморфизм. При полиморфизме некоторые части (методы) родительского класса заменяются новыми, реализующими специфические для данного потомка действия. Таким образом, интерфейс классов остаётся прежним, а реализация методов с одинаковым названием и набором параметров различается. С полиморфизмом тесно связано позднее связывание. Неполный список объектно-ориентированных языков программирования: C# C++ Java Delphi Eiffel Simula D Io Objective-C Object Pascal VB. NET Visual Data. Flex Perl Power. Builder Python Scala Action. Script (3. 0) Java. Script JScript. NET Ruby Smalltalk Ada Xbase++ X++ Vala PHP

Языки программирования Объектно-ориентированный язык программирования (ОО-язык) — язык, построенный на принципах объектно-ориентированного программирования. В основе концепции объектно-ориентированного программирования лежит понятие объекта — некоей субстанции, которая объединяет в себе поля (данные) и методы (выполняемые объектом действия). Например, объект человек может иметь поля имя, фамилия и методы есть и спать. Соответственно, в программе можем использовать операторы Человек. Имя: ="Иван" и Человек. Есть(пища). В современных ОО языках используются методы: Наследование. Создание нового класса объектов путём добавления новых элементов (методов). В данный момент ОО языки позволяют выполнять множественное наследование, то есть объединять в одном классе возможности нескольких других классов. Инкапсуляция. Сокрытие деталей реализации, которое позволяет вносить изменения в части программы безболезненно для других её частей, что существенно упрощает сопровождение и модификацию ПО. Полиморфизм. При полиморфизме некоторые части (методы) родительского класса заменяются новыми, реализующими специфические для данного потомка действия. Таким образом, интерфейс классов остаётся прежним, а реализация методов с одинаковым названием и набором параметров различается. С полиморфизмом тесно связано позднее связывание. Неполный список объектно-ориентированных языков программирования: C# C++ Java Delphi Eiffel Simula D Io Objective-C Object Pascal VB. NET Visual Data. Flex Perl Power. Builder Python Scala Action. Script (3. 0) Java. Script JScript. NET Ruby Smalltalk Ada Xbase++ X++ Vala PHP

Информатика Лекция 9

Информатика Лекция 9

Компьютерные сети Компьютерная сеть (вычислительная сеть, сеть передачи данных) — система связи компьютеров и/или компьютерного оборудования (серверы, маршрутизаторы и другое оборудование). Для передачи информации могут быть использованы различные физические явления, как правило — различные виды электрических сигналов, световых сигналов или электромагнитного излучения. По территориальной распространенности n PAN (Personal Area Network) — персональная сеть, предназначенная для взаимодействия различных устройств, принадлежащих одному владельцу. n LAN (Local Area Network) — локальные сети, имеющие замкнутую инфраструктуру до выхода на поставщиков услуг. Термин «LAN» может описывать и маленькую офисную сеть, и сеть уровня большого завода, занимающего несколько сотен гектаров. Зарубежные источники дают даже близкую оценку — около шести миль (10 км) в радиусе. Локальные сети являются сетями закрытого типа, доступ к ним разрешен только ограниченному кругу пользователей, для которых работа в такой сети непосредственно связана с их профессиональной деятельностью. n CAN (Campus Area Network — кампусная сеть) — объединяет локальные сети близко расположенных зданий. n MAN (Metropolitan Area Network) — городские сети между учреждениями в пределах одного или нескольких городов, связывающие много локальных вычислительных сетей. n WAN (Wide Area Network) — глобальная сеть, покрывающая большие географические регионы, включающие в себя как локальные сети, так и прочие телекоммуникационные сети и устройства. Пример WAN — сети с коммутацией пакетов (Frame relay), через которую могут «разговаривать» между собой различные компьютерные сети. Глобальные сети являются открытыми и ориентированы на обслуживание любых пользователей. n Термин «корпоративная сеть» также используется в литературе для обозначения объединения нескольких сетей, каждая из которых может быть построена на различных технических, программных и информационных принципах.

Компьютерные сети Компьютерная сеть (вычислительная сеть, сеть передачи данных) — система связи компьютеров и/или компьютерного оборудования (серверы, маршрутизаторы и другое оборудование). Для передачи информации могут быть использованы различные физические явления, как правило — различные виды электрических сигналов, световых сигналов или электромагнитного излучения. По территориальной распространенности n PAN (Personal Area Network) — персональная сеть, предназначенная для взаимодействия различных устройств, принадлежащих одному владельцу. n LAN (Local Area Network) — локальные сети, имеющие замкнутую инфраструктуру до выхода на поставщиков услуг. Термин «LAN» может описывать и маленькую офисную сеть, и сеть уровня большого завода, занимающего несколько сотен гектаров. Зарубежные источники дают даже близкую оценку — около шести миль (10 км) в радиусе. Локальные сети являются сетями закрытого типа, доступ к ним разрешен только ограниченному кругу пользователей, для которых работа в такой сети непосредственно связана с их профессиональной деятельностью. n CAN (Campus Area Network — кампусная сеть) — объединяет локальные сети близко расположенных зданий. n MAN (Metropolitan Area Network) — городские сети между учреждениями в пределах одного или нескольких городов, связывающие много локальных вычислительных сетей. n WAN (Wide Area Network) — глобальная сеть, покрывающая большие географические регионы, включающие в себя как локальные сети, так и прочие телекоммуникационные сети и устройства. Пример WAN — сети с коммутацией пакетов (Frame relay), через которую могут «разговаривать» между собой различные компьютерные сети. Глобальные сети являются открытыми и ориентированы на обслуживание любых пользователей. n Термин «корпоративная сеть» также используется в литературе для обозначения объединения нескольких сетей, каждая из которых может быть построена на различных технических, программных и информационных принципах.

По типу функционального взаимодействия Клиент-сервер (англ. Client-server) — вычислительная или сетевая архитектура, в которой задания или сетевая нагрузка распределены между поставщиками услуг (сервисов), называемыми серверами, и заказчиками услуг, называемыми клиентами. Нередко клиенты и серверы взаимодействуют через компьютерную сеть и могут быть как различными физическими устройствами, так и программным обеспечением. Преимущества: n Делает возможным, в большинстве случаев, распределение функций вычислительной системы между несколькими независимыми компьютерами в сети. Это позволяет упростить обслуживание вычислительной системы. В частности, замена, ремонт, модернизация или перемещение сервера не затрагивают клиентов. n Все данные хранятся на сервере, который, как правило, защищён гораздо лучше большинства клиентов. На сервере проще обеспечить контроль полномочий, чтобы разрешать доступ к данным только клиентам с соответствующими правами доступа. n Позволяет объединить различные клиенты. Использовать ресурсы одного сервера часто могут клиенты с разными аппаратными платформами, операционными системами и т. п. Недостатки n Неработоспособность сервера может сделать неработоспособной всю вычислительную сеть. n Поддержка работы данной системы требует отдельного специалиста — системного администратора. n Высокая стоимость оборудования. Многоуровневая архитектура клиент-сервер — разновидность архитектуры клиент-сервер, в которой функция обработки данных вынесена на один или несколько отдельных серверов. Это позволяет разделить функции хранения, обработки и представления данных для более эффективного использования возможностей серверов и клиентов.

По типу функционального взаимодействия Клиент-сервер (англ. Client-server) — вычислительная или сетевая архитектура, в которой задания или сетевая нагрузка распределены между поставщиками услуг (сервисов), называемыми серверами, и заказчиками услуг, называемыми клиентами. Нередко клиенты и серверы взаимодействуют через компьютерную сеть и могут быть как различными физическими устройствами, так и программным обеспечением. Преимущества: n Делает возможным, в большинстве случаев, распределение функций вычислительной системы между несколькими независимыми компьютерами в сети. Это позволяет упростить обслуживание вычислительной системы. В частности, замена, ремонт, модернизация или перемещение сервера не затрагивают клиентов. n Все данные хранятся на сервере, который, как правило, защищён гораздо лучше большинства клиентов. На сервере проще обеспечить контроль полномочий, чтобы разрешать доступ к данным только клиентам с соответствующими правами доступа. n Позволяет объединить различные клиенты. Использовать ресурсы одного сервера часто могут клиенты с разными аппаратными платформами, операционными системами и т. п. Недостатки n Неработоспособность сервера может сделать неработоспособной всю вычислительную сеть. n Поддержка работы данной системы требует отдельного специалиста — системного администратора. n Высокая стоимость оборудования. Многоуровневая архитектура клиент-сервер — разновидность архитектуры клиент-сервер, в которой функция обработки данных вынесена на один или несколько отдельных серверов. Это позволяет разделить функции хранения, обработки и представления данных для более эффективного использования возможностей серверов и клиентов.

По типу функционального взаимодействия Частный случаий многоуровневой архитектуры- Трёхуровневая архитектура Клиент — это интерфейсный (обычно графический) компонент, который представляет первый уровень, собственно приложение для конечного пользователя. Первый уровень не должен иметь прямых связей с базой данных (по требованиям безопасности), быть нагруженным основной бизнес-логикой (по требованиям масштабируемости) и хранить состояние приложения (по требованиям надежности). На первый уровень может быть вынесена и обычно выносится простейшая бизнес-логика: интерфейс авторизации, алгоритмы шифрования, проверка вводимых значений на допустимость и соответствие формату, несложные операции (сортировка, группировка, подсчет значений) с данными, уже загруженными на терминал. Сервер приложений располагается на втором уровне. На втором уровне сосредоточена бо льшая часть бизнес-логики. Вне его остаются фрагменты, экспортируемые на терминалы (см. выше), а также погруженные в третий уровень хранимые процедуры и триггеры. Сервер базы данных обеспечивает хранение данных и выносится на третий уровень. Обычно это стандартная реляционная или объектно-ориентированная СУБД. Если третий уровень представляет собой базу данных вместе с хранимыми процедурами, триггерами и схемой, описывающей приложение в терминах реляционной модели, то второй уровень строится как программный интерфейс, связывающий клиентские компоненты с прикладной логикой базы данных. В простейшей конфигурации физически сервер приложений может быть совмещён с сервером базы данных на одном компьютере, к которому по сети подключается один или несколько терминалов. В «правильной» (с точки зрения безопасности, надёжности, масштабирования) конфигурации сервер базы данных находится на выделенном компьютере (или кластере), к которому по сети подключены один или несколько серверов приложений, к которым, в свою очередь, по сети подключаются терминалы. Пример трёхзвенной архитектуры клиент-сервер Компоненты трёхзвенной архитектуры, с точки зрения программного обеспечения реализуют определенные сервера БД, web-сервера и браузеры. Место любого из этих компонентов может занять программное обеспечение любого производителя. Ниже представлено описание взаимодействия компонентов трехуровневой архитектуры клиентсерверного приложения. Сервер БД представлен My. SQL-сервером; сервер приложений технологиями: ADO. NET, ASP. NET и web-сервером IIS; роль клиента выполняет любой web-браузер. Браузер клиента 1 -> Сервер IIS 2 -> Исполняющая среда ASP. NET 2. 0 3 -> Провайдер данных ADO. NET 2. 0 4 -> Сервер My. SQL 5 -> Провайдер данных ADO. NET 2. 0 6 -> Исполняющая среда ASP. NET 2. 0 7 -> Сервер IIS 8 -> Браузер клиента

По типу функционального взаимодействия Частный случаий многоуровневой архитектуры- Трёхуровневая архитектура Клиент — это интерфейсный (обычно графический) компонент, который представляет первый уровень, собственно приложение для конечного пользователя. Первый уровень не должен иметь прямых связей с базой данных (по требованиям безопасности), быть нагруженным основной бизнес-логикой (по требованиям масштабируемости) и хранить состояние приложения (по требованиям надежности). На первый уровень может быть вынесена и обычно выносится простейшая бизнес-логика: интерфейс авторизации, алгоритмы шифрования, проверка вводимых значений на допустимость и соответствие формату, несложные операции (сортировка, группировка, подсчет значений) с данными, уже загруженными на терминал. Сервер приложений располагается на втором уровне. На втором уровне сосредоточена бо льшая часть бизнес-логики. Вне его остаются фрагменты, экспортируемые на терминалы (см. выше), а также погруженные в третий уровень хранимые процедуры и триггеры. Сервер базы данных обеспечивает хранение данных и выносится на третий уровень. Обычно это стандартная реляционная или объектно-ориентированная СУБД. Если третий уровень представляет собой базу данных вместе с хранимыми процедурами, триггерами и схемой, описывающей приложение в терминах реляционной модели, то второй уровень строится как программный интерфейс, связывающий клиентские компоненты с прикладной логикой базы данных. В простейшей конфигурации физически сервер приложений может быть совмещён с сервером базы данных на одном компьютере, к которому по сети подключается один или несколько терминалов. В «правильной» (с точки зрения безопасности, надёжности, масштабирования) конфигурации сервер базы данных находится на выделенном компьютере (или кластере), к которому по сети подключены один или несколько серверов приложений, к которым, в свою очередь, по сети подключаются терминалы. Пример трёхзвенной архитектуры клиент-сервер Компоненты трёхзвенной архитектуры, с точки зрения программного обеспечения реализуют определенные сервера БД, web-сервера и браузеры. Место любого из этих компонентов может занять программное обеспечение любого производителя. Ниже представлено описание взаимодействия компонентов трехуровневой архитектуры клиентсерверного приложения. Сервер БД представлен My. SQL-сервером; сервер приложений технологиями: ADO. NET, ASP. NET и web-сервером IIS; роль клиента выполняет любой web-браузер. Браузер клиента 1 -> Сервер IIS 2 -> Исполняющая среда ASP. NET 2. 0 3 -> Провайдер данных ADO. NET 2. 0 4 -> Сервер My. SQL 5 -> Провайдер данных ADO. NET 2. 0 6 -> Исполняющая среда ASP. NET 2. 0 7 -> Сервер IIS 8 -> Браузер клиента

По типу функционального взаимодействия Сеть с выделенным сервером (англ. Client/Server network) — это локальная вычислительная сеть (LAN), в которой сетевые устройства централизованы и управляются одним или несколькими серверами. Индивидуальные рабочие станции или клиенты (такие, как ПК) должны обращаться к ресурсам сети через сервер(ы). Одноранговая сеть Однора нговая, децентрализо ванная или пи ринговая (от англ. peer-to-peer, P 2 P — равный к равному) сеть — это оверлейная компьютерная сеть, основанная на равноправии участников. В такой сети отсутствуют выделенные серверы, а каждый узел (peer) является как клиентом, так и сервером. В отличие от архитектуры клиент-сервера, такая организация позволяет сохранять работоспособность сети при любом количестве и любом сочетании доступных узлов. Участниками сети являются пиры. Устройство одноранговой сети Например, в сети есть 12 машин, при этом каждая может связаться с любой из них. Каждая из этих машин может посылать запросы на предоставление каких-либо ресурсов другим машинам в пределах этой сети и, таким образом, выступать в роли клиента. Будучи сервером, каждая машина должна быть способной обрабатывать запросы от других машин в сети, отсылать то, что было запрошено. Каждая машина также должна выполнять некоторые вспомогательные и административные функции (например, хранить список других известных машин- «соседей» и поддерживать его актуальность). Любой член данной сети не гарантирует свое присутствие на постоянной основе. Он может появляться и исчезать в любой момент времени. Но при достижении определённого критического размера сети наступает такой момент, что в сети одновременно существует множество серверов с одинаковыми функциями.

По типу функционального взаимодействия Сеть с выделенным сервером (англ. Client/Server network) — это локальная вычислительная сеть (LAN), в которой сетевые устройства централизованы и управляются одним или несколькими серверами. Индивидуальные рабочие станции или клиенты (такие, как ПК) должны обращаться к ресурсам сети через сервер(ы). Одноранговая сеть Однора нговая, децентрализо ванная или пи ринговая (от англ. peer-to-peer, P 2 P — равный к равному) сеть — это оверлейная компьютерная сеть, основанная на равноправии участников. В такой сети отсутствуют выделенные серверы, а каждый узел (peer) является как клиентом, так и сервером. В отличие от архитектуры клиент-сервера, такая организация позволяет сохранять работоспособность сети при любом количестве и любом сочетании доступных узлов. Участниками сети являются пиры. Устройство одноранговой сети Например, в сети есть 12 машин, при этом каждая может связаться с любой из них. Каждая из этих машин может посылать запросы на предоставление каких-либо ресурсов другим машинам в пределах этой сети и, таким образом, выступать в роли клиента. Будучи сервером, каждая машина должна быть способной обрабатывать запросы от других машин в сети, отсылать то, что было запрошено. Каждая машина также должна выполнять некоторые вспомогательные и административные функции (например, хранить список других известных машин- «соседей» и поддерживать его актуальность). Любой член данной сети не гарантирует свое присутствие на постоянной основе. Он может появляться и исчезать в любой момент времени. Но при достижении определённого критического размера сети наступает такой момент, что в сети одновременно существует множество серверов с одинаковыми функциями.

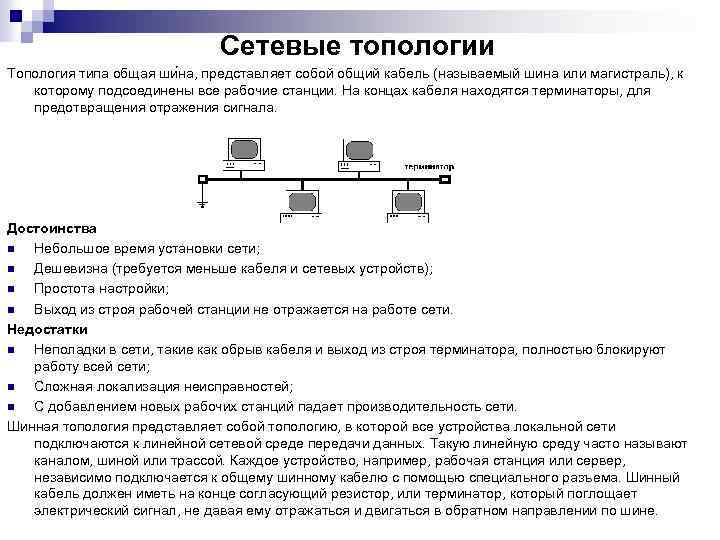

Сетевые топологии Топология типа общая ши на, представляет собой общий кабель (называемый шина или магистраль), к которому подсоединены все рабочие станции. На концах кабеля находятся терминаторы, для предотвращения отражения сигнала. Достоинства n Небольшое время установки сети; n Дешевизна (требуется меньше кабеля и сетевых устройств); n Простота настройки; n Выход из строя рабочей станции не отражается на работе сети. Недостатки n Неполадки в сети, такие как обрыв кабеля и выход из строя терминатора, полностью блокируют работу всей сети; n Сложная локализация неисправностей; n С добавлением новых рабочих станций падает производительность сети. Шинная топология представляет собой топологию, в которой все устройства локальной сети подключаются к линейной сетевой среде передачи данных. Такую линейную среду часто называют каналом, шиной или трассой. Каждое устройство, например, рабочая станция или сервер, независимо подключается к общему шинному кабелю с помощью специального разъема. Шинный кабель должен иметь на конце согласующий резистор, или терминатор, который поглощает электрический сигнал, не давая ему отражаться и двигаться в обратном направлении по шине.

Сетевые топологии Топология типа общая ши на, представляет собой общий кабель (называемый шина или магистраль), к которому подсоединены все рабочие станции. На концах кабеля находятся терминаторы, для предотвращения отражения сигнала. Достоинства n Небольшое время установки сети; n Дешевизна (требуется меньше кабеля и сетевых устройств); n Простота настройки; n Выход из строя рабочей станции не отражается на работе сети. Недостатки n Неполадки в сети, такие как обрыв кабеля и выход из строя терминатора, полностью блокируют работу всей сети; n Сложная локализация неисправностей; n С добавлением новых рабочих станций падает производительность сети. Шинная топология представляет собой топологию, в которой все устройства локальной сети подключаются к линейной сетевой среде передачи данных. Такую линейную среду часто называют каналом, шиной или трассой. Каждое устройство, например, рабочая станция или сервер, независимо подключается к общему шинному кабелю с помощью специального разъема. Шинный кабель должен иметь на конце согласующий резистор, или терминатор, который поглощает электрический сигнал, не давая ему отражаться и двигаться в обратном направлении по шине.

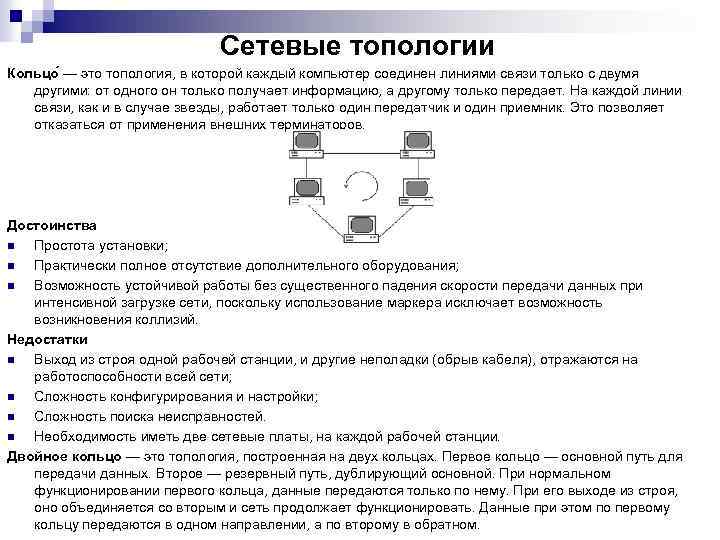

Сетевые топологии Кольцо — это топология, в которой каждый компьютер соединен линиями связи только с двумя другими: от одного он только получает информацию, а другому только передает. На каждой линии связи, как и в случае звезды, работает только один передатчик и один приемник. Это позволяет отказаться от применения внешних терминаторов. Достоинства n Простота установки; n Практически полное отсутствие дополнительного оборудования; n Возможность устойчивой работы без существенного падения скорости передачи данных при интенсивной загрузке сети, поскольку использование маркера исключает возможность возникновения коллизий. Недостатки n Выход из строя одной рабочей станции, и другие неполадки (обрыв кабеля), отражаются на работоспособности всей сети; n Сложность конфигурирования и настройки; n Сложность поиска неисправностей. n Необходимость иметь две сетевые платы, на каждой рабочей станции. Двойное кольцо — это топология, построенная на двух кольцах. Первое кольцо — основной путь для передачи данных. Второе — резервный путь, дублирующий основной. При нормальном функционировании первого кольца, данные передаются только по нему. При его выходе из строя, оно объединяется со вторым и сеть продолжает функционировать. Данные при этом по первому кольцу передаются в одном направлении, а по второму в обратном.

Сетевые топологии Кольцо — это топология, в которой каждый компьютер соединен линиями связи только с двумя другими: от одного он только получает информацию, а другому только передает. На каждой линии связи, как и в случае звезды, работает только один передатчик и один приемник. Это позволяет отказаться от применения внешних терминаторов. Достоинства n Простота установки; n Практически полное отсутствие дополнительного оборудования; n Возможность устойчивой работы без существенного падения скорости передачи данных при интенсивной загрузке сети, поскольку использование маркера исключает возможность возникновения коллизий. Недостатки n Выход из строя одной рабочей станции, и другие неполадки (обрыв кабеля), отражаются на работоспособности всей сети; n Сложность конфигурирования и настройки; n Сложность поиска неисправностей. n Необходимость иметь две сетевые платы, на каждой рабочей станции. Двойное кольцо — это топология, построенная на двух кольцах. Первое кольцо — основной путь для передачи данных. Второе — резервный путь, дублирующий основной. При нормальном функционировании первого кольца, данные передаются только по нему. При его выходе из строя, оно объединяется со вторым и сеть продолжает функционировать. Данные при этом по первому кольцу передаются в одном направлении, а по второму в обратном.

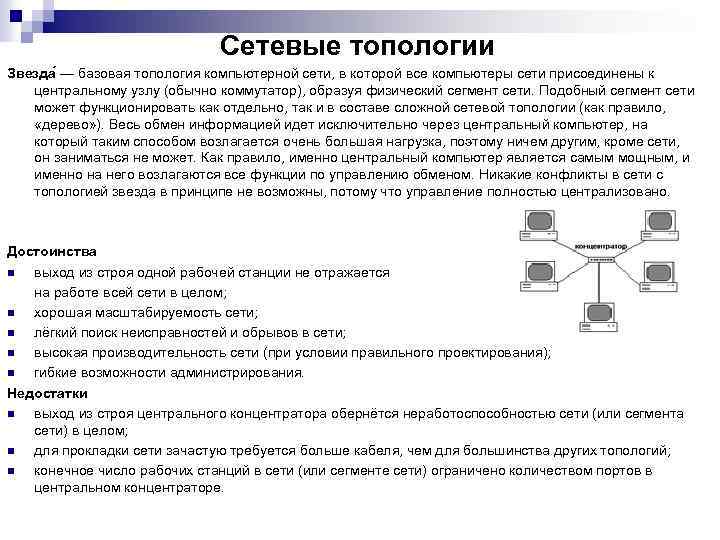

Сетевые топологии Звезда — базовая топология компьютерной сети, в которой все компьютеры сети присоединены к центральному узлу (обычно коммутатор), образуя физический сегмент сети. Подобный сегмент сети может функционировать как отдельно, так и в составе сложной сетевой топологии (как правило, «дерево» ). Весь обмен информацией идет исключительно через центральный компьютер, на который таким способом возлагается очень большая нагрузка, поэтому ничем другим, кроме сети, он заниматься не может. Как правило, именно центральный компьютер является самым мощным, и именно на него возлагаются все функции по управлению обменом. Никакие конфликты в сети с топологией звезда в принципе не возможны, потому что управление полностью централизовано. Достоинства n выход из строя одной рабочей станции не отражается на работе всей сети в целом; n хорошая масштабируемость сети; n лёгкий поиск неисправностей и обрывов в сети; n высокая производительность сети (при условии правильного проектирования); n гибкие возможности администрирования. Недостатки n выход из строя центрального концентратора обернётся неработоспособностью сети (или сегмента сети) в целом; n для прокладки сети зачастую требуется больше кабеля, чем для большинства других топологий; n конечное число рабочих станций в сети (или сегменте сети) ограничено количеством портов в центральном концентраторе.

Сетевые топологии Звезда — базовая топология компьютерной сети, в которой все компьютеры сети присоединены к центральному узлу (обычно коммутатор), образуя физический сегмент сети. Подобный сегмент сети может функционировать как отдельно, так и в составе сложной сетевой топологии (как правило, «дерево» ). Весь обмен информацией идет исключительно через центральный компьютер, на который таким способом возлагается очень большая нагрузка, поэтому ничем другим, кроме сети, он заниматься не может. Как правило, именно центральный компьютер является самым мощным, и именно на него возлагаются все функции по управлению обменом. Никакие конфликты в сети с топологией звезда в принципе не возможны, потому что управление полностью централизовано. Достоинства n выход из строя одной рабочей станции не отражается на работе всей сети в целом; n хорошая масштабируемость сети; n лёгкий поиск неисправностей и обрывов в сети; n высокая производительность сети (при условии правильного проектирования); n гибкие возможности администрирования. Недостатки n выход из строя центрального концентратора обернётся неработоспособностью сети (или сегмента сети) в целом; n для прокладки сети зачастую требуется больше кабеля, чем для большинства других топологий; n конечное число рабочих станций в сети (или сегменте сети) ограничено количеством портов в центральном концентраторе.

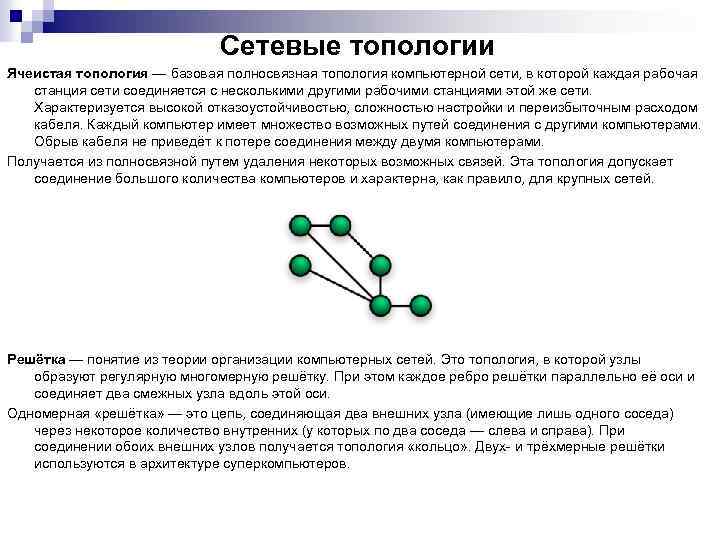

Сетевые топологии Ячеистая топология — базовая полносвязная топология компьютерной сети, в которой каждая рабочая станция сети соединяется с несколькими другими рабочими станциями этой же сети. Характеризуется высокой отказоустойчивостью, сложностью настройки и переизбыточным расходом кабеля. Каждый компьютер имеет множество возможных путей соединения с другими компьютерами. Обрыв кабеля не приведёт к потере соединения между двумя компьютерами. Получается из полносвязной путем удаления некоторых возможных связей. Эта топология допускает соединение большого количества компьютеров и характерна, как правило, для крупных сетей. Решётка — понятие из теории организации компьютерных сетей. Это топология, в которой узлы образуют регулярную многомерную решётку. При этом каждое ребро решётки параллельно её оси и соединяет два смежных узла вдоль этой оси. Одномерная «решётка» — это цепь, соединяющая два внешних узла (имеющие лишь одного соседа) через некоторое количество внутренних (у которых по два соседа — слева и справа). При соединении обоих внешних узлов получается топология «кольцо» . Двух- и трёхмерные решётки используются в архитектуре суперкомпьютеров.

Сетевые топологии Ячеистая топология — базовая полносвязная топология компьютерной сети, в которой каждая рабочая станция сети соединяется с несколькими другими рабочими станциями этой же сети. Характеризуется высокой отказоустойчивостью, сложностью настройки и переизбыточным расходом кабеля. Каждый компьютер имеет множество возможных путей соединения с другими компьютерами. Обрыв кабеля не приведёт к потере соединения между двумя компьютерами. Получается из полносвязной путем удаления некоторых возможных связей. Эта топология допускает соединение большого количества компьютеров и характерна, как правило, для крупных сетей. Решётка — понятие из теории организации компьютерных сетей. Это топология, в которой узлы образуют регулярную многомерную решётку. При этом каждое ребро решётки параллельно её оси и соединяет два смежных узла вдоль этой оси. Одномерная «решётка» — это цепь, соединяющая два внешних узла (имеющие лишь одного соседа) через некоторое количество внутренних (у которых по два соседа — слева и справа). При соединении обоих внешних узлов получается топология «кольцо» . Двух- и трёхмерные решётки используются в архитектуре суперкомпьютеров.

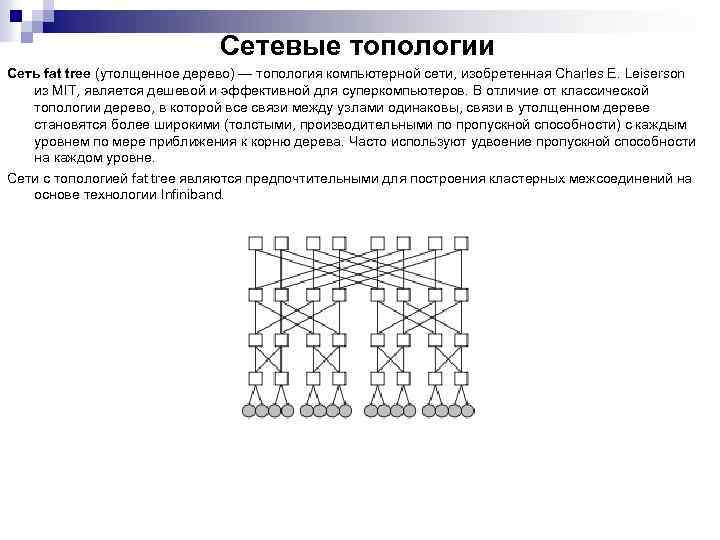

Сетевые топологии Сеть fat tree (утолщенное дерево) — топология компьютерной сети, изобретенная Charles E. Leiserson из MIT, является дешевой и эффективной для суперкомпьютеров. В отличие от классической топологии дерево, в которой все связи между узлами одинаковы, связи в утолщенном дереве становятся более широкими (толстыми, производительными по пропускной способности) с каждым уровнем по мере приближения к корню дерева. Часто используют удвоение пропускной способности на каждом уровне. Сети с топологией fat tree являются предпочтительными для построения кластерных межсоединений на основе технологии Infiniband.

Сетевые топологии Сеть fat tree (утолщенное дерево) — топология компьютерной сети, изобретенная Charles E. Leiserson из MIT, является дешевой и эффективной для суперкомпьютеров. В отличие от классической топологии дерево, в которой все связи между узлами одинаковы, связи в утолщенном дереве становятся более широкими (толстыми, производительными по пропускной способности) с каждым уровнем по мере приближения к корню дерева. Часто используют удвоение пропускной способности на каждом уровне. Сети с топологией fat tree являются предпочтительными для построения кластерных межсоединений на основе технологии Infiniband.

Компьютерные сети По типу среды передачи n Проводные (телефонный провод, коаксиальный кабель, витая пара, волоконно-оптический кабель) n Беспроводные (передачей информации по радиоволнам в определенном частотном диапазоне) По функциональному назначению n Сети хранения данных n Серверные фермы n Сети управления процессом n Сети SOHO, домовые сети По скорости передач n низкоскоростные (до 10 Мбит/с), n среднескоростные (до 100 Мбит/с), n высокоскоростные (свыше 100 Мбит/с); По сетевым операционным системам n На основе Windows n На основе UNIX n На основе Net. Ware По необходимости поддержания постоянного соединения n Пакетная сеть, например Фидонет и UUCP n Онлайновая сеть, например Интернет и GSM

Компьютерные сети По типу среды передачи n Проводные (телефонный провод, коаксиальный кабель, витая пара, волоконно-оптический кабель) n Беспроводные (передачей информации по радиоволнам в определенном частотном диапазоне) По функциональному назначению n Сети хранения данных n Серверные фермы n Сети управления процессом n Сети SOHO, домовые сети По скорости передач n низкоскоростные (до 10 Мбит/с), n среднескоростные (до 100 Мбит/с), n высокоскоростные (свыше 100 Мбит/с); По сетевым операционным системам n На основе Windows n На основе UNIX n На основе Net. Ware По необходимости поддержания постоянного соединения n Пакетная сеть, например Фидонет и UUCP n Онлайновая сеть, например Интернет и GSM

Сетевые протоколы При реализации компьютерной сети могут использоваться различные наборы протоколов, некоторые из них: n n n n n Ethernet IP IPX TCP Token Ring UDP USB IEEE 1394 (Firewire, i. Link) Bluetooth Сетево й протоко л — набор правил и действий (очерёдности действий), позволяющий осуществлять соединение и обмен данными между двумя и более включёнными в сеть устройствами. Разные протоколы, зачастую, описывают лишь разные стороны одного типа связи; взятые вместе, они образуют стек протоколов. Названия «протокол» и «стек протоколов» также указывают на программное обеспечение, которым реализуется протокол. Новые протоколы для Интернета определяются IETF (Инженерный совет Интернет-Internet Engineering Task Force, IETF), а прочие протоколы — IEEE (Институт инженеров по электротехнике и электронике -англ. Institute of Electrical and Electronics Engineers- I triple E — «Ай трипл и» ) или ISO –( Международная организация по стандартизации, ИСО -International Organization for Standardization). ITU-T занимается телекоммуникационными протоколами и форматами. Международный консультационный комитет по телефонии и телеграфии, МККТТ (фр. Comité Consultatif International Téléphonique et Télégraphique, CCITT) — подразделение Международного союза электросвязи (ITU). С 1995 года этот комитет официально называется ITU-T. Наиболее распространённой системой классификации сетевых протоколов является так называемая модель OSI, в соответствии с которой протоколы делятся на 7 уровней по своему назначению — от физического (формирование и распознавание электрических или других сигналов) до прикладного (интерфейс программирования приложений для передачи информации приложениями).

Сетевые протоколы При реализации компьютерной сети могут использоваться различные наборы протоколов, некоторые из них: n n n n n Ethernet IP IPX TCP Token Ring UDP USB IEEE 1394 (Firewire, i. Link) Bluetooth Сетево й протоко л — набор правил и действий (очерёдности действий), позволяющий осуществлять соединение и обмен данными между двумя и более включёнными в сеть устройствами. Разные протоколы, зачастую, описывают лишь разные стороны одного типа связи; взятые вместе, они образуют стек протоколов. Названия «протокол» и «стек протоколов» также указывают на программное обеспечение, которым реализуется протокол. Новые протоколы для Интернета определяются IETF (Инженерный совет Интернет-Internet Engineering Task Force, IETF), а прочие протоколы — IEEE (Институт инженеров по электротехнике и электронике -англ. Institute of Electrical and Electronics Engineers- I triple E — «Ай трипл и» ) или ISO –( Международная организация по стандартизации, ИСО -International Organization for Standardization). ITU-T занимается телекоммуникационными протоколами и форматами. Международный консультационный комитет по телефонии и телеграфии, МККТТ (фр. Comité Consultatif International Téléphonique et Télégraphique, CCITT) — подразделение Международного союза электросвязи (ITU). С 1995 года этот комитет официально называется ITU-T. Наиболее распространённой системой классификации сетевых протоколов является так называемая модель OSI, в соответствии с которой протоколы делятся на 7 уровней по своему назначению — от физического (формирование и распознавание электрических или других сигналов) до прикладного (интерфейс программирования приложений для передачи информации приложениями).

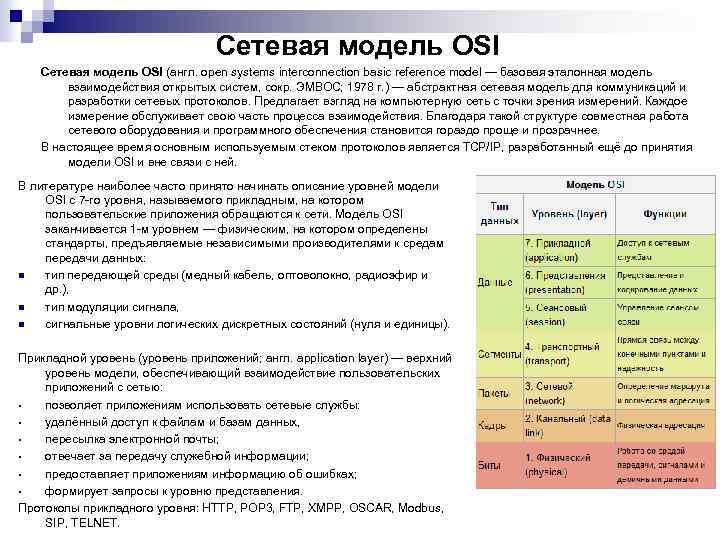

Сетевая модель OSI (англ. open systems interconnection basic reference model — базовая эталонная модель взаимодействия открытых систем, сокр. ЭМВОС; 1978 г. ) — абстрактная сетевая модель для коммуникаций и разработки сетевых протоколов. Предлагает взгляд на компьютерную сеть с точки зрения измерений. Каждое измерение обслуживает свою часть процесса взаимодействия. Благодаря такой структуре совместная работа сетевого оборудования и программного обеспечения становится гораздо проще и прозрачнее. В настоящее время основным используемым стеком протоколов является TCP/IP, разработанный ещё до принятия модели OSI и вне связи с ней. В литературе наиболее часто принято начинать описание уровней модели OSI с 7 -го уровня, называемого прикладным, на котором пользовательские приложения обращаются к сети. Модель OSI заканчивается 1 -м уровнем — физическим, на котором определены стандарты, предъявляемые независимыми производителями к средам передачи данных: n тип передающей среды (медный кабель, оптоволокно, радиоэфир и др. ), n тип модуляции сигнала, n сигнальные уровни логических дискретных состояний (нуля и единицы). Прикладной уровень (уровень приложений; англ. application layer) — верхний уровень модели, обеспечивающий взаимодействие пользовательских приложений с сетью: • позволяет приложениям использовать сетевые службы: • удалённый доступ к файлам и базам данных, • пересылка электронной почты; • отвечает за передачу служебной информации; • предоставляет приложениям информацию об ошибках; • формирует запросы к уровню представления. Протоколы прикладного уровня: HTTP, POP 3, FTP, XMPP, OSCAR, Modbus, SIP, TELNET.

Сетевая модель OSI (англ. open systems interconnection basic reference model — базовая эталонная модель взаимодействия открытых систем, сокр. ЭМВОС; 1978 г. ) — абстрактная сетевая модель для коммуникаций и разработки сетевых протоколов. Предлагает взгляд на компьютерную сеть с точки зрения измерений. Каждое измерение обслуживает свою часть процесса взаимодействия. Благодаря такой структуре совместная работа сетевого оборудования и программного обеспечения становится гораздо проще и прозрачнее. В настоящее время основным используемым стеком протоколов является TCP/IP, разработанный ещё до принятия модели OSI и вне связи с ней. В литературе наиболее часто принято начинать описание уровней модели OSI с 7 -го уровня, называемого прикладным, на котором пользовательские приложения обращаются к сети. Модель OSI заканчивается 1 -м уровнем — физическим, на котором определены стандарты, предъявляемые независимыми производителями к средам передачи данных: n тип передающей среды (медный кабель, оптоволокно, радиоэфир и др. ), n тип модуляции сигнала, n сигнальные уровни логических дискретных состояний (нуля и единицы). Прикладной уровень (уровень приложений; англ. application layer) — верхний уровень модели, обеспечивающий взаимодействие пользовательских приложений с сетью: • позволяет приложениям использовать сетевые службы: • удалённый доступ к файлам и базам данных, • пересылка электронной почты; • отвечает за передачу служебной информации; • предоставляет приложениям информацию об ошибках; • формирует запросы к уровню представления. Протоколы прикладного уровня: HTTP, POP 3, FTP, XMPP, OSCAR, Modbus, SIP, TELNET.

Сетевое оборудование — устройства, необходимые для работы компьютерной сети. Можно выделить активное и пассивное сетевое оборудование. Активное сетевое оборудование Под этим названием подразумевается оборудование, за которым следует некоторая «интеллектуальная» особенность. То есть маршрутизатор, коммутатор (свитч) и т. д. являются активным сетевым оборудованием. Маршрутиза тор (проф. жарг. ра утер или ру тер (от англ. Router), часто ро утер (искажённое произношение англ. router) — сетевое устройство, пересылающее пакеты данных между различными сегментами сети и принимающее решения на основании информации о топологии сети и определённых правил, заданных администратором. Маршрутизаторы делятся на программные и аппаратные. Маршрутизатор работает на более высоком «сетевом» уровне 3 сетевой модели OSI, нежели коммутатор и сетевой мост. Сетевой коммутатор, свич, свитч (жарг. от англ. switch — переключатель) — устройство, предназначенное для соединения нескольких узлов компьютерной сети в пределах одного или нескольких сегментов сети. В отличие от концентратора, который распространяет трафик от одного подключенного устройства ко всем остальным, коммутатор передаёт данные только непосредственно получателю, исключение составляет широковещательный трафик (на MACадрес FF: FF: FF: FF) всем узлам сети. Это повышает производительность и безопасность сети, избавляя остальные сегменты сети от необходимости (и возможности) обрабатывать данные, которые им не предназначались. Коммутатор работает на канальном (2) уровне модели OSI и потому в общем случае может только объединять узлы одной сети по их MAC-адресам. Коммутаторы были разработаны с использованием мостовых технологий и часто рассматриваются как многопортовые мосты.

Сетевое оборудование — устройства, необходимые для работы компьютерной сети. Можно выделить активное и пассивное сетевое оборудование. Активное сетевое оборудование Под этим названием подразумевается оборудование, за которым следует некоторая «интеллектуальная» особенность. То есть маршрутизатор, коммутатор (свитч) и т. д. являются активным сетевым оборудованием. Маршрутиза тор (проф. жарг. ра утер или ру тер (от англ. Router), часто ро утер (искажённое произношение англ. router) — сетевое устройство, пересылающее пакеты данных между различными сегментами сети и принимающее решения на основании информации о топологии сети и определённых правил, заданных администратором. Маршрутизаторы делятся на программные и аппаратные. Маршрутизатор работает на более высоком «сетевом» уровне 3 сетевой модели OSI, нежели коммутатор и сетевой мост. Сетевой коммутатор, свич, свитч (жарг. от англ. switch — переключатель) — устройство, предназначенное для соединения нескольких узлов компьютерной сети в пределах одного или нескольких сегментов сети. В отличие от концентратора, который распространяет трафик от одного подключенного устройства ко всем остальным, коммутатор передаёт данные только непосредственно получателю, исключение составляет широковещательный трафик (на MACадрес FF: FF: FF: FF) всем узлам сети. Это повышает производительность и безопасность сети, избавляя остальные сегменты сети от необходимости (и возможности) обрабатывать данные, которые им не предназначались. Коммутатор работает на канальном (2) уровне модели OSI и потому в общем случае может только объединять узлы одной сети по их MAC-адресам. Коммутаторы были разработаны с использованием мостовых технологий и часто рассматриваются как многопортовые мосты.

Сетевое оборудование Пассивное оборудование Под пассивным сетевым оборудованием подразумевается оборудование, не наделенное «интеллектуальными» особенностями. Например - кабельная система: кабель (коаксиальный и витая пара (UTP/STP)), вилка/розетка (RG 58, RJ 45, RJ 11, GG 45), повторитель (репитер), патчпанель, концентратор (хаб), балун (balun) для коаксиальных кабелей (RG-58) и т. д. Также, к пассивному оборудованию можно отнести монтажные шкафы и стойки, телекоммуникационные шкафы. Монтажные шкафы разделяют на: типовые, специализированные и антивандальные. Повторитель (репитер) и концентратор (хаб) не являются АСО, так как просто повторяют электрический сигнал для увеличения расстояния соединения или топологического разветвления и ничего «интеллектуального» собой не представляют. Но управляемые хабы относятся к активному сетевому оборудованию, так как могут быть наделены некоей «интеллектуальной особенностью» . Сетевой концентратор или хаб (жарг. от англ. hub — центр деятельности) — сетевое устройство, предназначенное для объединения нескольких устройств Ethernet в общий сегмент сети. Устройства подключаются при помощи витой пары, коаксиального кабеля или оптоволокна. Термин концентратор (хаб) применим также к другим технологиям передачи данных: USB, Fire. Wire и пр. В настоящее время хабы почти не выпускаются — им на смену пришли сетевые коммутаторы (свитчи), выделяющие каждое подключённое устройство в отдельный сегмент. Сетевые коммутаторы ошибочно называют «интеллектуальными концентраторами» .

Сетевое оборудование Пассивное оборудование Под пассивным сетевым оборудованием подразумевается оборудование, не наделенное «интеллектуальными» особенностями. Например - кабельная система: кабель (коаксиальный и витая пара (UTP/STP)), вилка/розетка (RG 58, RJ 45, RJ 11, GG 45), повторитель (репитер), патчпанель, концентратор (хаб), балун (balun) для коаксиальных кабелей (RG-58) и т. д. Также, к пассивному оборудованию можно отнести монтажные шкафы и стойки, телекоммуникационные шкафы. Монтажные шкафы разделяют на: типовые, специализированные и антивандальные. Повторитель (репитер) и концентратор (хаб) не являются АСО, так как просто повторяют электрический сигнал для увеличения расстояния соединения или топологического разветвления и ничего «интеллектуального» собой не представляют. Но управляемые хабы относятся к активному сетевому оборудованию, так как могут быть наделены некоей «интеллектуальной особенностью» . Сетевой концентратор или хаб (жарг. от англ. hub — центр деятельности) — сетевое устройство, предназначенное для объединения нескольких устройств Ethernet в общий сегмент сети. Устройства подключаются при помощи витой пары, коаксиального кабеля или оптоволокна. Термин концентратор (хаб) применим также к другим технологиям передачи данных: USB, Fire. Wire и пр. В настоящее время хабы почти не выпускаются — им на смену пришли сетевые коммутаторы (свитчи), выделяющие каждое подключённое устройство в отдельный сегмент. Сетевые коммутаторы ошибочно называют «интеллектуальными концентраторами» .

Сетевые сервисы Взаимодействие компьютеров между собой, а также с другим активным сетевым оборудованием, в TCP/IP-сетях организовано на основе использования сетевых служб, которые обеспечиваются специальными процессами сетевой операционной системы (ОС) — демонами в UNIX-подобных ОС, службами в ОС семейства Windows и т. п. Специальные процессы операционной системы (демоны, службы) создают «слушающий» сокет и «привязывают» его к определённому порту (пассивное открытие соединения), обеспечивая тем самым возможность другим компьютерам обратиться к данной службе. Клиентская программа или процесс создаёт запрос на открытие сокета с указанием IP-адреса и порта сервера, в результате чего устанавливается соединение, позволяющее взаимодействовать двум компьютерам с использованием соответствующего сетевого протокола прикладного уровня. Со кеты (англ. socket — углубление, гнездо, разъём) — название программного интерфейса для обеспечения обмена данными между процессами. Процессы при таком обмене могут исполняться как на одной ЭВМ, так и на различных ЭВМ, связанных между собой сетью. Сокет — абстрактный объект, представляющий конечную точку соединения. Порты: 0 — 1023 Общеизвестные порты Номера портов назначены IANA и на большинстве систем могут быть использованы исключительно процессами системы (или пользователя root) или прикладными программами, запущенными привилегированными пользователями. Не должны использоваться[2] без регистрации IANA. Процедура регистрации определена в разделе 19. 9 RFC 4340 (англ. ). 1024 — 49151 Зарегистрированные порты Номера портов включены в каталог IANA и на большинстве систем могут быть использованы процессами обычных пользователей или программами, запущенными обычными пользователями. Не должны использоваться[2] без регистрации IANA. Процедура регистрации определена в разделе 19. 9 RFC 4340. 49152 — 65535 Динамически используемые порты и/или порты, используемые внутри закрытых (private) сетей Предназначены для временного использования — в качестве клиентских портов, используемых по согласованию для частных служб, а также для тестирования приложений до регистрации выделенных портов. Эти порты не могут быть зарегистрированы[3]. .

Сетевые сервисы Взаимодействие компьютеров между собой, а также с другим активным сетевым оборудованием, в TCP/IP-сетях организовано на основе использования сетевых служб, которые обеспечиваются специальными процессами сетевой операционной системы (ОС) — демонами в UNIX-подобных ОС, службами в ОС семейства Windows и т. п. Специальные процессы операционной системы (демоны, службы) создают «слушающий» сокет и «привязывают» его к определённому порту (пассивное открытие соединения), обеспечивая тем самым возможность другим компьютерам обратиться к данной службе. Клиентская программа или процесс создаёт запрос на открытие сокета с указанием IP-адреса и порта сервера, в результате чего устанавливается соединение, позволяющее взаимодействовать двум компьютерам с использованием соответствующего сетевого протокола прикладного уровня. Со кеты (англ. socket — углубление, гнездо, разъём) — название программного интерфейса для обеспечения обмена данными между процессами. Процессы при таком обмене могут исполняться как на одной ЭВМ, так и на различных ЭВМ, связанных между собой сетью. Сокет — абстрактный объект, представляющий конечную точку соединения. Порты: 0 — 1023 Общеизвестные порты Номера портов назначены IANA и на большинстве систем могут быть использованы исключительно процессами системы (или пользователя root) или прикладными программами, запущенными привилегированными пользователями. Не должны использоваться[2] без регистрации IANA. Процедура регистрации определена в разделе 19. 9 RFC 4340 (англ. ). 1024 — 49151 Зарегистрированные порты Номера портов включены в каталог IANA и на большинстве систем могут быть использованы процессами обычных пользователей или программами, запущенными обычными пользователями. Не должны использоваться[2] без регистрации IANA. Процедура регистрации определена в разделе 19. 9 RFC 4340. 49152 — 65535 Динамически используемые порты и/или порты, используемые внутри закрытых (private) сетей Предназначены для временного использования — в качестве клиентских портов, используемых по согласованию для частных служб, а также для тестирования приложений до регистрации выделенных портов. Эти порты не могут быть зарегистрированы[3]. .

Сетевые сервисы Состояние сетевых служб операционной системы В большинстве операционных систем можно посмотреть состояние сетевых служб при помощи команды (утилиты) netstat –an В случае обнаружения проблем с той или иной сетевой службой, для проверки ее доступности используют различные средства диагностики, в зависимости от их наличия в данной ОС. Одно из самых удобных средств — команда (утилита) tcptraceroute (разновидность traceroute), которая использует TCPпакеты открытия соединения (SYN|ACK) с указанным сервисом (по умолчанию — web-сервер, порт 80) интересующего хоста и показывает информацию о времени прохождения данного вида TCP-пакетов через маршрутизаторы, а также информацию о доступности службы на интересующем хосте, либо, в случае проблем с доставкой пакетов — в каком месте пути они возникли. В качестве альтернативы можно использовать отдельно traceroute для диагностики маршрута доставки пакетов (недостаток — использование UDP-пакетов для диагностики) и telnet или netcat на порт проблемной службы для проверки ее отклика.

Сетевые сервисы Состояние сетевых служб операционной системы В большинстве операционных систем можно посмотреть состояние сетевых служб при помощи команды (утилиты) netstat –an В случае обнаружения проблем с той или иной сетевой службой, для проверки ее доступности используют различные средства диагностики, в зависимости от их наличия в данной ОС. Одно из самых удобных средств — команда (утилита) tcptraceroute (разновидность traceroute), которая использует TCPпакеты открытия соединения (SYN|ACK) с указанным сервисом (по умолчанию — web-сервер, порт 80) интересующего хоста и показывает информацию о времени прохождения данного вида TCP-пакетов через маршрутизаторы, а также информацию о доступности службы на интересующем хосте, либо, в случае проблем с доставкой пакетов — в каком месте пути они возникли. В качестве альтернативы можно использовать отдельно traceroute для диагностики маршрута доставки пакетов (недостаток — использование UDP-пакетов для диагностики) и telnet или netcat на порт проблемной службы для проверки ее отклика.

Информатика Лекция 10

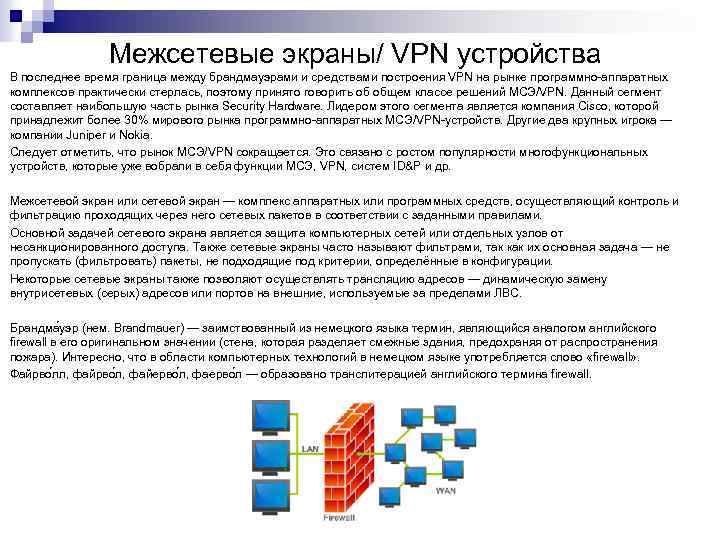

Информатика Лекция 10