ИНФОРМАЦИЯ КАК ОБЪЕКТ ЗАЩИТЫ @ Бакланов В. В.

ИНФОРМАЦИЯ КАК ОБЪЕКТ ЗАЩИТЫ @ Бакланов В.В. 2007 г.

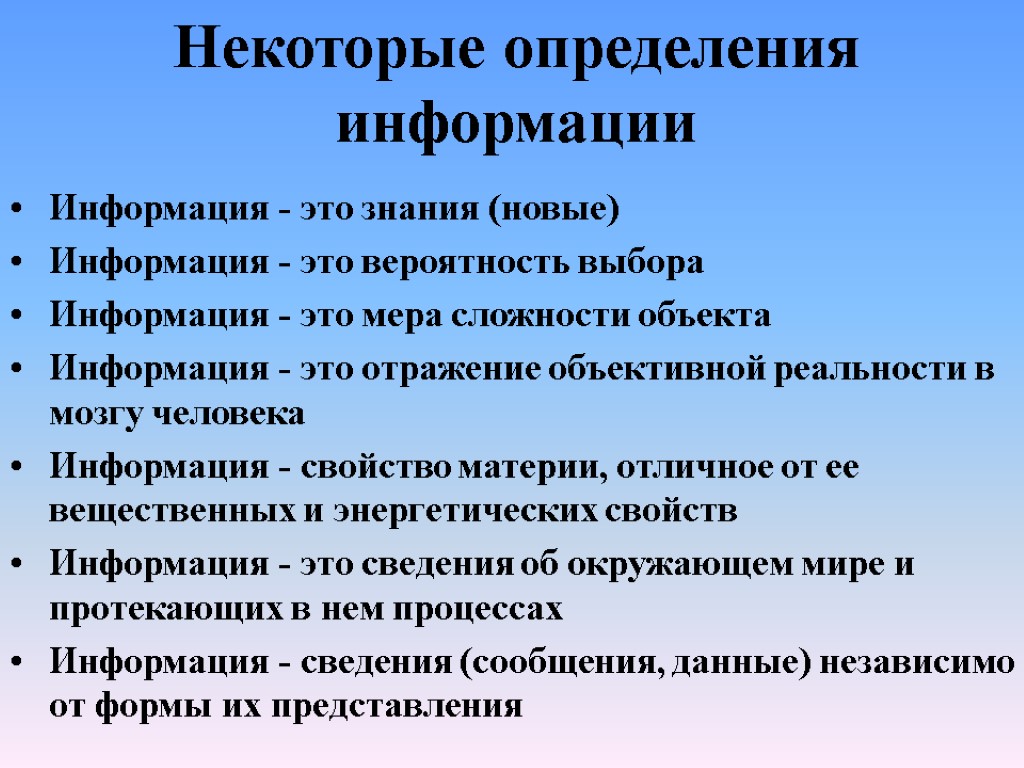

Некоторые определения информации Информация - это знания (новые) Информация - это вероятность выбора Информация - это мера сложности объекта Информация - это отражение объективной реальности в мозгу человека Информация - свойство материи, отличное от ее вещественных и энергетических свойств Информация - это сведения об окружающем мире и протекающих в нем процессах Информация - сведения (сообщения, данные) независимо от формы их представления

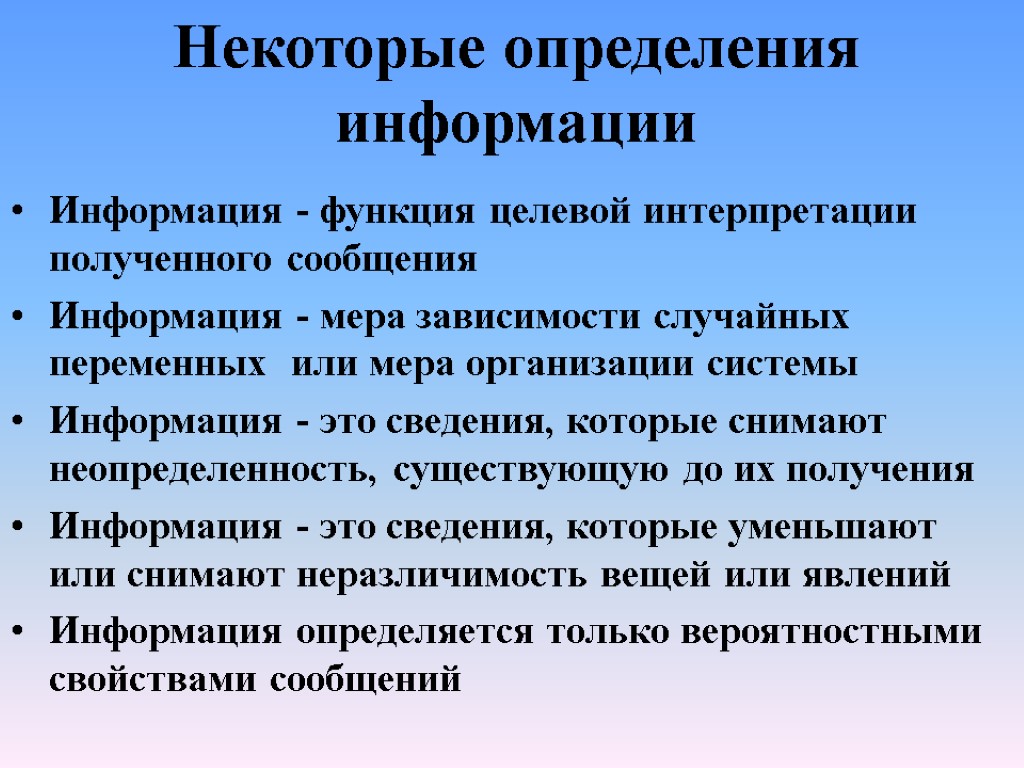

Некоторые определения информации Информация - функция целевой интерпретации полученного сообщения Информация - мера зависимости случайных переменных или мера организации системы Информация - это сведения, которые снимают неопределенность, существующую до их получения Информация - это сведения, которые уменьшают или снимают неразличимость вещей или явлений Информация определяется только вероятностными свойствами сообщений

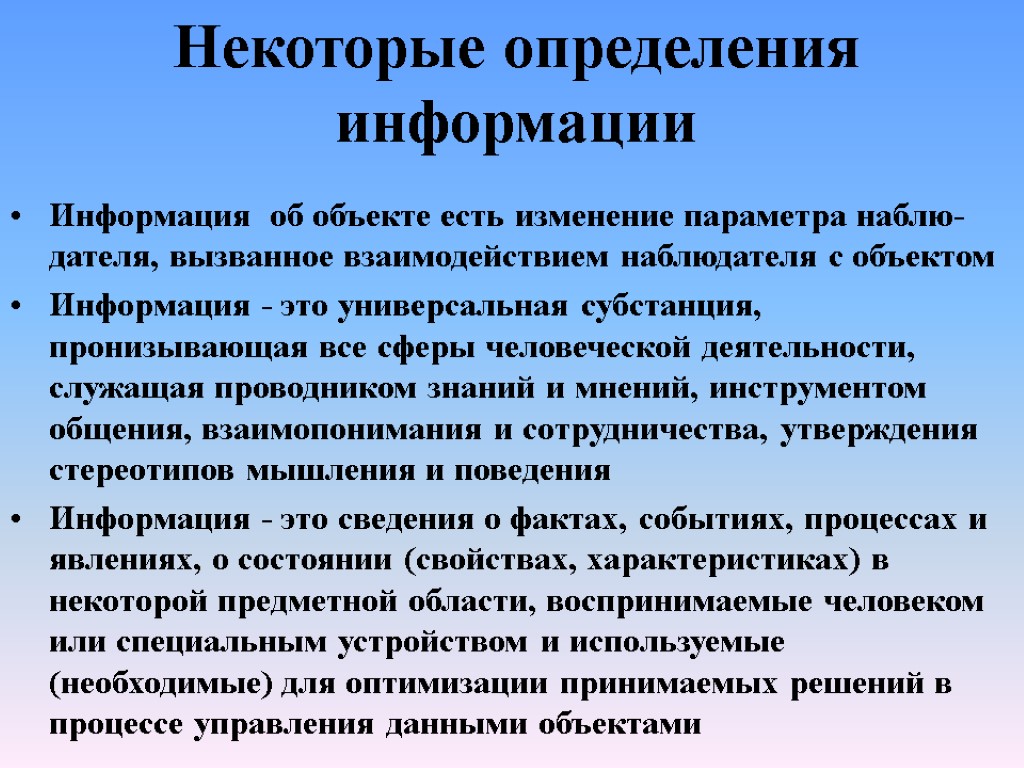

Некоторые определения информации Информация об объекте есть изменение параметра наблю-дателя, вызванное взаимодействием наблюдателя с объектом Информация - это универсальная субстанция, пронизывающая все сферы человеческой деятельности, служащая проводником знаний и мнений, инструментом общения, взаимопонимания и сотрудничества, утверждения стереотипов мышления и поведения Информация - это сведения о фактах, событиях, процессах и явлениях, о состоянии (свойствах, характеристиках) в некоторой предметной области, воспринимаемые человеком или специальным устройством и используемые (необходимые) для оптимизации принимаемых решений в процессе управления данными объектами

Множество определений может косвенно свидетельствовать о том, что человечество еще не до конца разобралось в истинной сути информации

Едва «родившись», информация перестает зависеть от своего создателя. Факт ее независимости является угрозой для владельца

Виды информационной защиты Защита информации от угроз конфиденциальности, целостности и доступности Защита гражданина от неинформированности Защита человека от опасной информации

Защита от информации Защита человеческой психики от избыточной информации (нужной, доступной и понятной, но чрезмерной для восприятия и понимания) Защита от бесполезной и ненужной информации (болтовня, реклама, спам) Защита от намеренно искаженной информации (обмана, дезинформации) Защита от опасной, разрушающей информации, которой человек не может правильно распорядиться Защита от угроз Защита от информации, обладание которой представляет опасность

Многие ученые начинают бить тревогу: по их мнению информационные потоки уже захлестывают человечество, причем в этих потоках доминирует вовсе не та информация, которая действительно необходима для разумного выживания. Человек обладает определенной “пропускной способностью” по отношению к информационным потокам.

Защитные реакции на информационную перегрузку Пропуск сигналов («переполнение буфера») -вытеснение сообщений из поля зрения Ошибочный ответ - неадекватное реагирование на сообщение Отсрочка реакции Отключение от источника информации Снижение полноты различения и опознания информации

Боже! Спасибо тебе за то, что ты сделал нужное простым, а сложное – не нужным! (Григорий Сковорода) (Защита от информации, сложной для восприятия и понимания)

Опасной следует считать информацию, которая содержит в себе явные или скрытые механизмы воздействия на человеческую психику и может либо причинять вред здоровью (самочувствию) человека, либо побуждать его на совершение негативных (противоправных) действий, в том числе неосознанных или неконтролируемых сознанием

Защита гражданина и лиц определенных профессий от неинформированности

Неосознанная биологическая потребность в информации. Сенсорная депривация

Информация позволяет: ориентироваться в ситуации; четко планировать свои действия; отслеживать результативность проводимых акций; уклоняться от неожиданностей; манипулировать отдельными людьми и группировками.

«Информация сама по себе ничего не стоит и ничего не дает. Информация нужна субъекту для возможности выбора способа действий при стремлении к достижению некоторой цели» (Н.Н.Моисеев)

Для принятия любого решения необходима информация, причем чем выше риск и цена решения, тем больше требуется исходной информации. Размышления перед принятием решения есть не что иное, как переработка человеком имеющейся у него информации.

Степени априорной неопределенности событий Событие известно, программа действий отработана и готова, неизвестно лишь время наступления события. Событие известно в общих чертах, конкретную программу действий подготовить невозможно, время наступления события неизвестно. Неизвестно не только время, но и характер самого события.

Целевая интерпретация сообщений Декодирование Целевая интерпретация Осмысление

Нарушение конституционных прав граждан, выражающееся в: незаконном засекречивании сведений, не подлежащих скрытию отказе в предоставлении гражданину информации воспрепятствовании профессиональной деятельности журналистов сокрытии информации об обстоятельствах, создающих угрозу жизни и здоровью людей

Не может быть ограничен доступ к: Нормативным правовым актам, затрагивающим права, свободы и обязанности человека Информации о состоянии окружающей среды Информации о деятельности государственных органов и органов местного самоуправления, а также об использовании бюджетных средств Информации, накапливаемых в открытых фондах библиотек, музеев и архивов

Информация как ценность

Информация как ценность Биологический уровень: информация как врожденная потребность Поведенческий уровень: информация как основа для принятия решений Социальный уровень: информация как средство общения и коммуника-ции. Информация как средство и объект конкурентных отношений

Информационное содержание сообщений Это сообщение не несет мне никакой информации! Одно и то же сообщение для каждой категории людей несет совершенно различную информацию, соответствующую кругу их интересов

Нехватка информации как причина распространения слухов

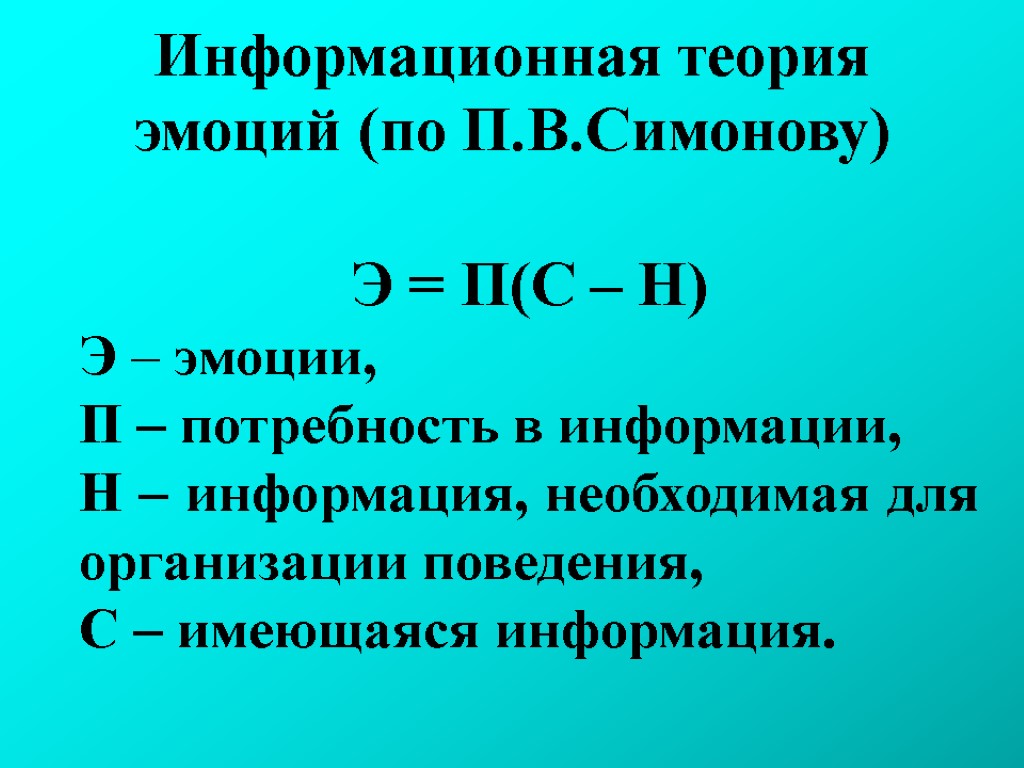

Информационная теория эмоций (по П.В.Симонову) Э = П(С – Н) Э – эмоции, П – потребность в информации, Н – информация, необходимая для организации поведения, С – имеющаяся информация.

Ценностью обладает только конкретная информация, для конкретного потребителя, в нужное время и необходимом объеме

Ценность информации зависит от времени

Информация «живет» ровно столько, сколько требуется для принятия решения, интерпретации сообщения, формирования нового знания

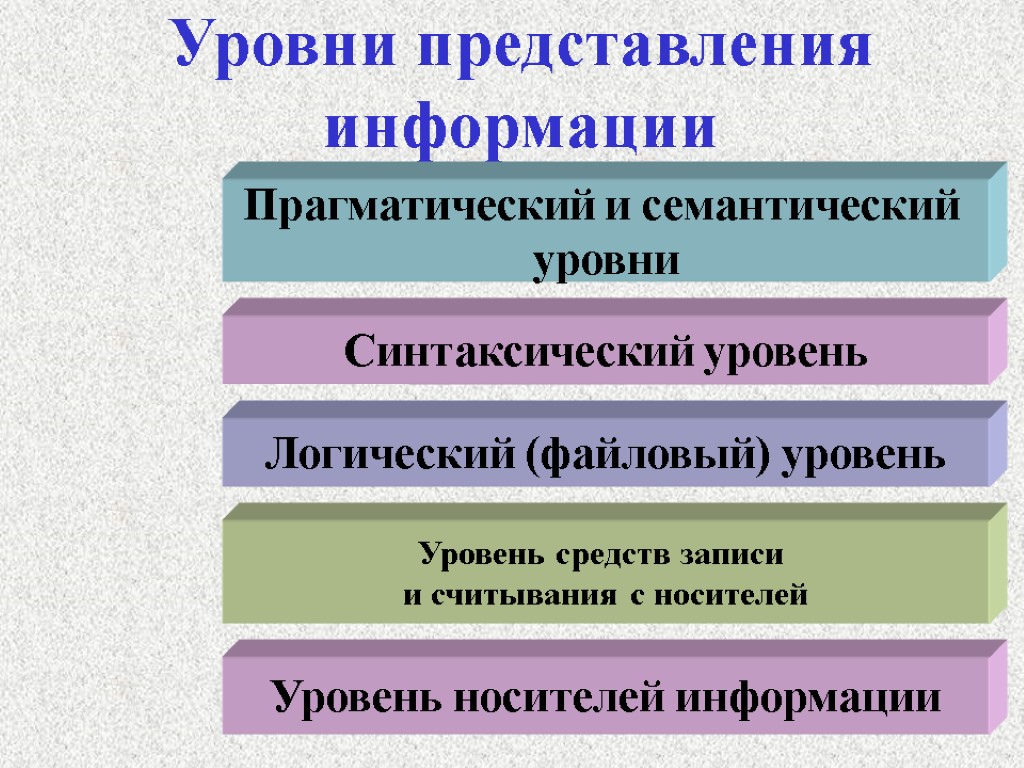

Уровни представления информации Уровень носителей информации Уровень средств записи и считывания с носителей Логический (файловый) уровень Синтаксический уровень Прагматический и семантический уровни

Свойства материи

Информация доступна человеку только на материальных носителях

Носители информации Сам человек Вещественные носители Энергетические носители

Носители - это материальные объекты, обеспечивающие запись, хранение и передачу информации в пространстве и времени

Правило 1. Защита информации в целом сводится к защите носителей информации

Человек в информационной системе может являться: Генератором новой информации Источником информации Носителем информации Владельцем информации Информационным нарушителем Администратором информационной безопасности

Вещественные носители

Особенности вещественных носителей Придают информации свойство статичности Обладают относительной прочностью запечатления информации Используются, как правило, с целью хранения информации Отличаются способностью к старению и разрушению

Запись информации на вещественные носители производится путем изменения их физической структуры и химического состава

Магнитная запись Осуществляется магнитным полем и приводит к остаточной намагниченности вещества. Сохраняется десятилетиями. Для полного размагничивания требуется подвергнуть носитель воздействию очень сильного магнитного поля. Достигается очень высокая плотность записи Под электронным микроскопом запись визуализируется

Оптическая запись Осуществляется лазерным лучом и сопровождается выжиганием углублений или псевдоуглублений в оптическом слое диска. Сохраняется десятилетиями. Для стирания информации необходимо механическое удаление отражающего слоя. Незначительные повреждения носителя практически не влияют на хранимые данные Достигается довольно высокая плотность записи

Запись в полупроводниковой Flash-памяти Производится высокочастотными электри-ческими импульсами. При записи в ячейках полупроводника образуются изолированные электрические заряды. Сохраняется годами. Стирание производится в аналогичном режиме. Носитель не содержит механических элементов, благодаря чему почти не повреждается Достигается очень высокая плотность записи

Защита информации на уровне вещественных носителей Защита от повреждения Защита от преждевременного износа Защита от хищения Защита от утери Защита от копирования

Энергетические носители Обмен информацией всегда сопровождается выделением энергии

Особенности энергетических носителей Используются, как правило, с целью пере-дачи (переноса, копирования) информации Информация передается путем изменения во времени Энергетический носитель не стареет Энергия способна к бесконтрольному рас-пространению и рассеянию в пространстве Виды энергии способны к взаимному пре-образованию (в т.ч. неконтролируемому)

Время «жизни» информации на энергетических носителях Протекание электрического тока по проводнику - момент его протекания Заряд электрического конденсатора - в течение времени разряда на нагрузку цепи Динамическое ОЗУ - несколько миллисекунд Послесвечение люминофора на электролучевом экране монитора - десятки миллисекунд

Защита информации на уровне энергетических носителей Обеспечение помехоустойчивости при выборе вида кодирования и (или) модуляции Обеспечение требуемой энергетики сигнала (с позиций оптимального отношения сигнал/шум) Защита от утечки по техническим каналам Защита от перехвата в основном канале Защита от подключения к каналу

Информация может одновременно сохраняться в источнике (носителе) и «отрываться» от него. Процесс распространения информации между вещественными носителями (в том числе человеком) происходит с помощью энергии

Копирование (тиражирование) информации - это процесс переноса информации на аналогичный или иной носитель без изменения количества и качества

Информация легко переносится (копируется) с одного носителя на другой

Одна и та же информация может одновременно существовать в разных точках пространства на различных носителях

Правило 2. Защита одной и той же информации может потребовать охраны многих носителей во многих областях пространства

Носители и информация Носитель безусловно содержит информацию о себе самом. Такая информация называется признаковой. Кроме того, носитель может содержать, хранить и переносить семантическую информацию

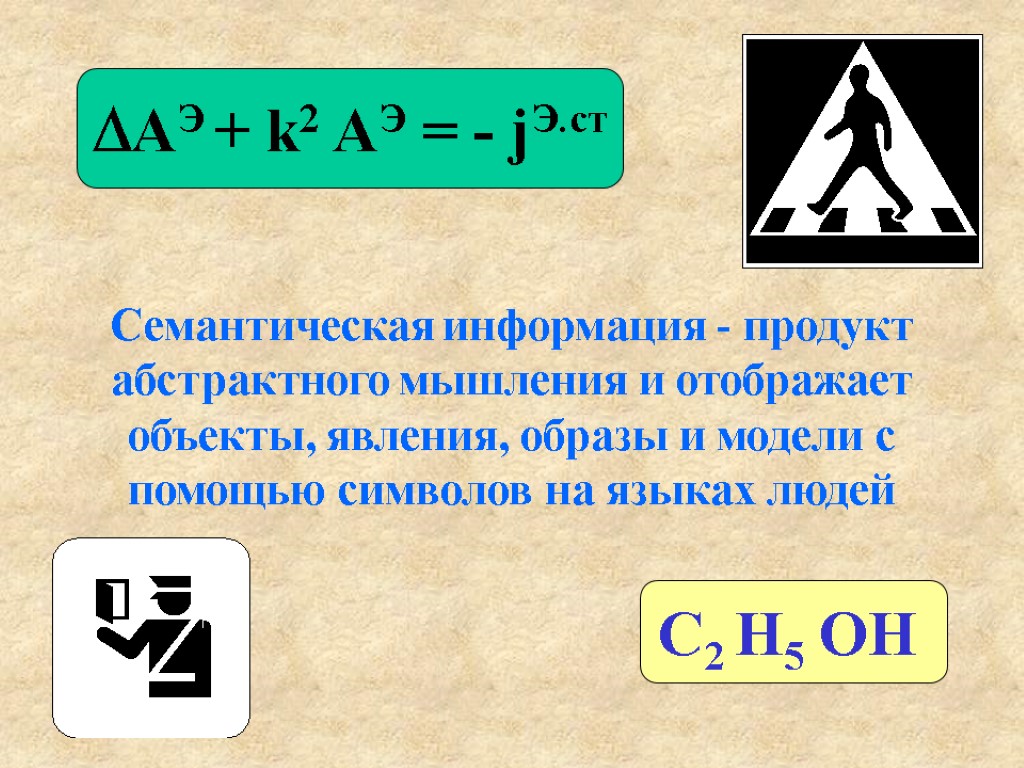

Семантическая информация - продукт абстрактного мышления и отображает объекты, явления, образы и модели с помощью символов на языках людей AЭ + k2 AЭ = - jЭ.ст C2 H5 OH

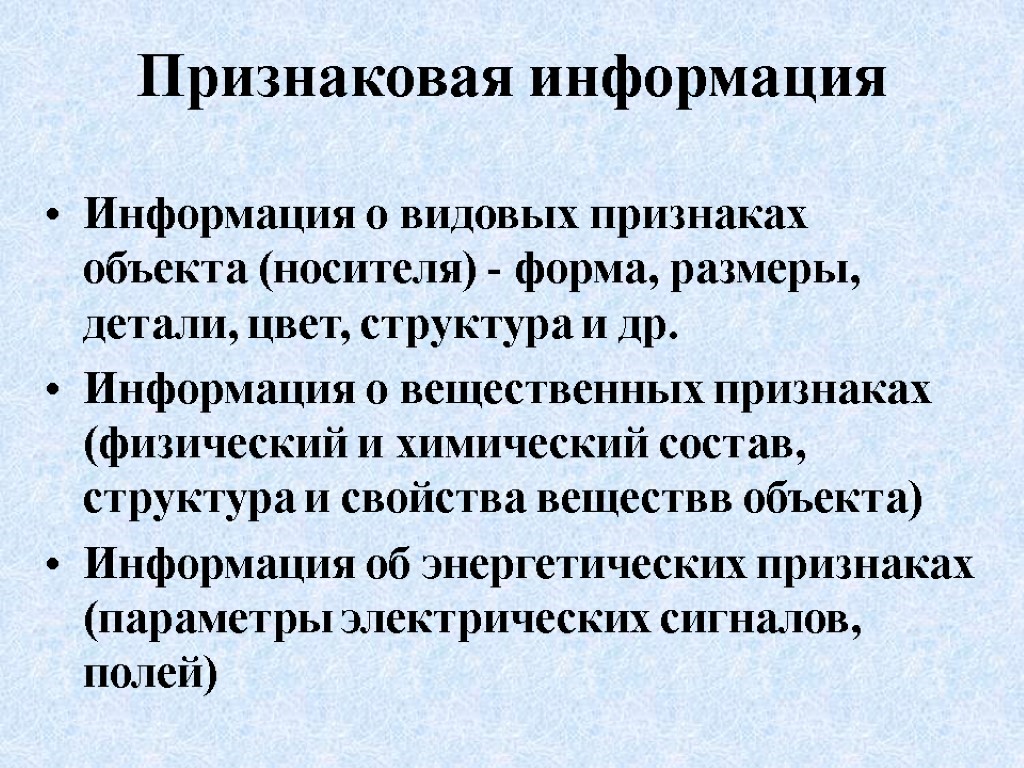

Признаковая информация Информация о видовых признаках объекта (носителя) - форма, размеры, детали, цвет, структура и др. Информация о вещественных признаках (физический и химический состав, структура и свойства веществв объекта) Информация об энергетических признаках (параметры электрических сигналов, полей)

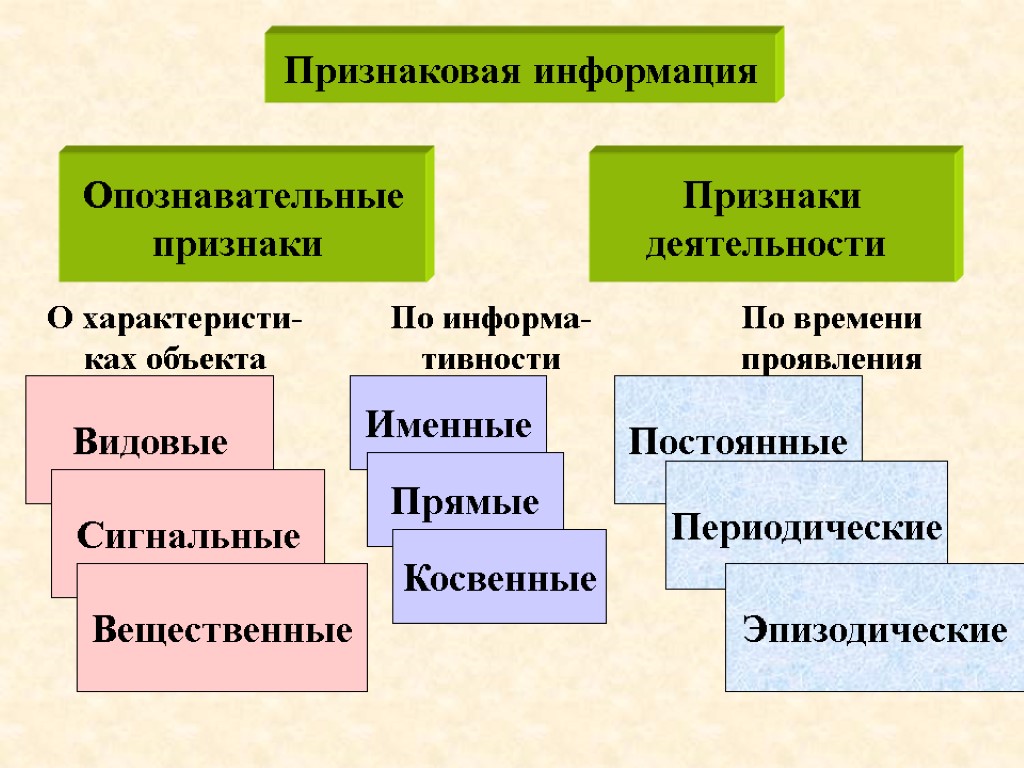

Признаковая информация Опознавательные признаки Признаки деятельности О характеристи-ках объекта По информа-тивности По времени проявления Видовые Сигнальные Вещественные Постоянные Именные Прямые Косвенные Периодические Эпизодические

Сигнал в виде отраженного от объекта света несет информацию о свойствах его поверхности

Признаковые свойства - способность предметов (носителей информации) запечатлевать признаки преступных деяний и служить вещественными доказательствами

Формы существования компьютерной информации Электрические сигналы (чаще - импульсные), передаваемые от устройства к устройству по соединительным кабелям, и от одного компьютера к другому по каналам компьютерных сетей. Микроскопические намагниченные «пятна» на поверхности жестких и гибких магнитных дисков

Формы существования компьютерной информации Углубления или штрихи (псевдоуглубления) на поверхности оптического диска, рассеивающие падающий луч лазерного излучения Электрические заряды, инжектированные в электронные «ловушки» полупроводниковой КМОП структуры Периодически «подзаряжаемые» микроскопические конденсаторы в оперативной памяти

Формы существования компьютерной информации Акустические сигналы, озвучиваемые с помощью звуковых адаптеров и MР3-плейеров Статические и динамические изображения, выводимые на экраны мониторов Распечатки на бумаге и иных носителях, полученные с помощью принтеров

Уровень взаимодействия с носителем Ввиду большой плотности размещения данных и использования сложных видов кодирования (модуляции) непосредствен-ное восприятие информации с носителя невозможно Уровень взаимодействия с носителем осуществляют сложные технические устройства, обеспечивающие привод, позиционирование, запись/считывание и перемещение данных в оперативную память

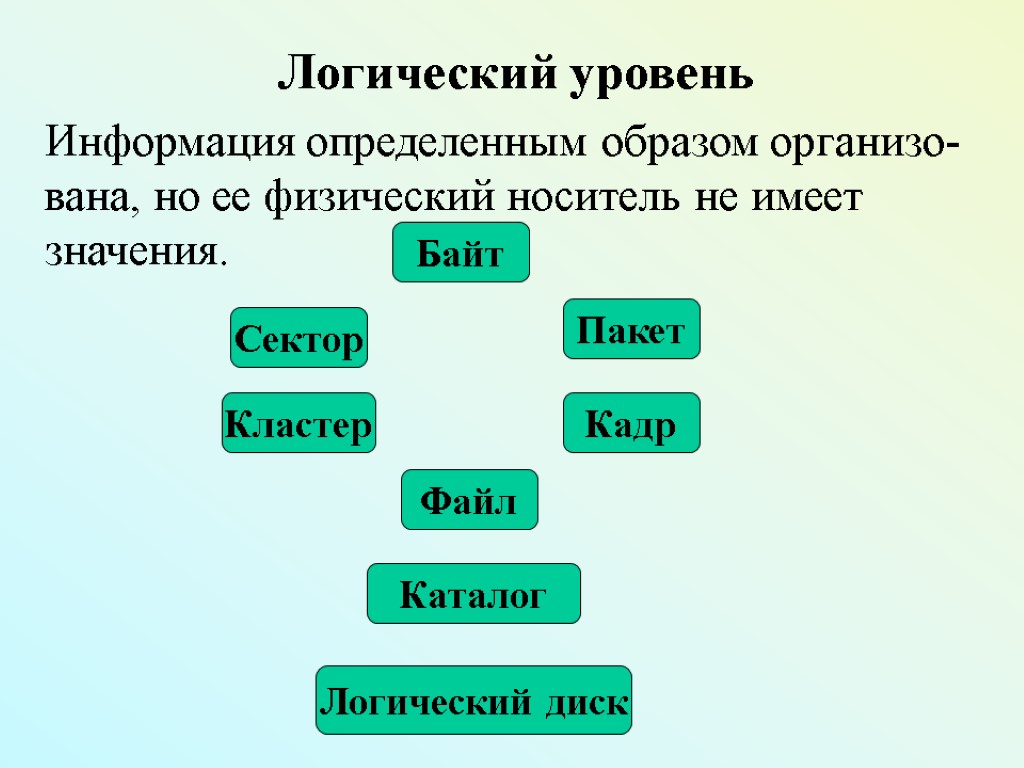

Логический уровень Информация определенным образом организо-вана, но ее физический носитель не имеет значения. Байт Сектор Кадр Пакет Каталог Файл Кластер Логический диск

Компьютерная система с целью удобства пользователя представляет ему возможность работать с компьютерной информацией только на логическом (файловом) уровне, «изолируя» его от ненужных технологических подробностей

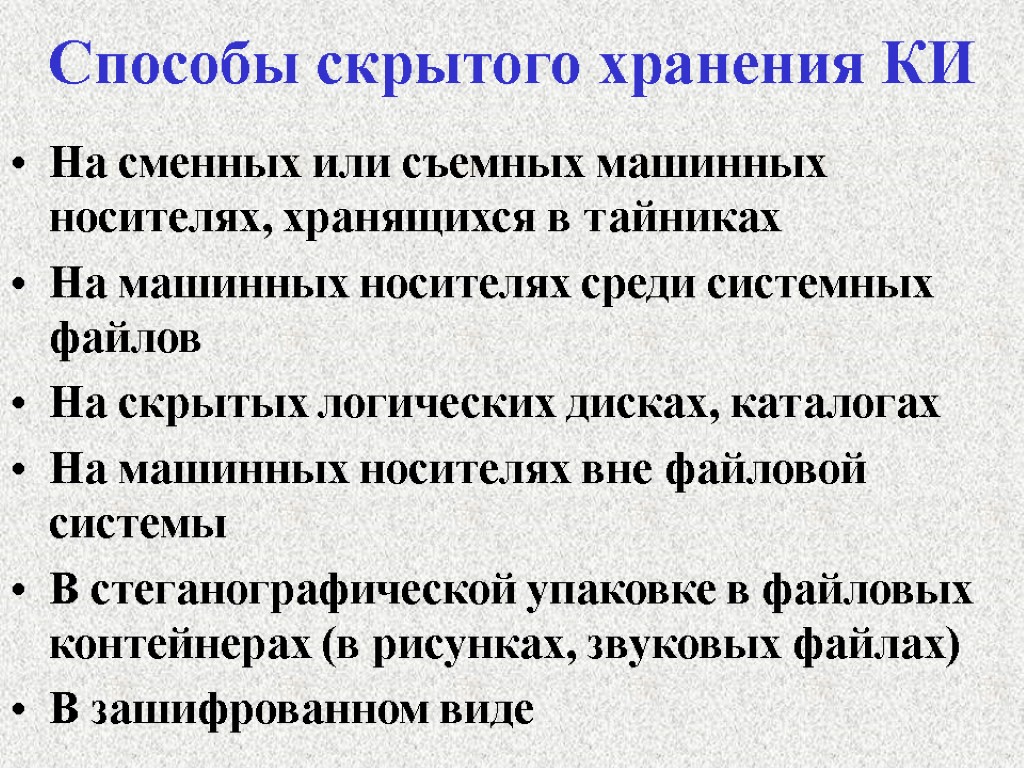

«Невидимы» на логическом уровне Служебные сектора диска Резервные сектора Поврежденные сектора «Хвостовики» последних кластеров, отведенные каждому файлу Все «свободное» дисковое пространство Дополнительные («инженерные») дорожки на диске и др.

Основные понятия семиотики Синтактика (составление) - отношение между знаками и словами, структурная сторона языка Сигматика (учение о знаках) - отношение между знаками (словами) и обозначаемыми объектами, словарная часть языка Семантика (обозначение) - значение знаков и слов, смысловая сторона языка Прагматика (действие) - практическая полезность знаков и слов, потребительская сторона языка

Синтаксический уровень Знак + смысл = символ Линейный набор знаков = алфавит Дискретная последовательность знаков = слово Отображение одного набора знаков в другой набор = код Все виды преобразования над дискретной информацией есть кодирование

Виды кодирования Кодирование с целью устранения естественной избыточности Помехоустойчивое кодирование Криптографическое преобразование сообщений с целью семантического скрытия Кодирование с целью самосинхронизации асинхронно передаваемых пакетов (линейное кодирование) Скремблирование (перемешивание) сигналов с целью их статистической обработки

Информация обладает свойством концентрации и рассеяния Суммарное количество (статистика) несекретных данных может оказаться секретным Сводные данные одного уровня секретнос-ти в целом могут являться информацией более высокого уровня секретности С целью скрытия важную (секретную или конфиденциальную) информацию можно «растворить» в информационном шуме

Методы сжатия информации Компрессия без потери информации Компрессия с частичной потерей информации Необратимая компрессия (одностороннее хэш-преобразование)

Основная идея компрессии информации Энтропия - количество содержащейся полезной информации Методы компрессии увеличивают энтропию, уменьшая объем файла при сохранении всей информации Основные цели компрессии - уменьшить размер файла при его продолжительном хранении (архивации) и увеличить пропускную способность имеющегося канала связи при передаче сообщения

Прагматические свойства информации Полнота информации (как степень уменьшения априорной неопределенности) Достоверность Своевременность Целесообразность Соотносимость с реальными потребностями в информации

В некоторых информационных применениях прагматические свойства сливаются с семантическими: Сведения, не имеющие смысла, бесполезны, а бесполезные сведения бессмысленны

Право собственности включает: Право владения Право распоряжения Право использования Утеря или хищение материальной вещи означает потерю всех компонентов вещного права Утечка, разглашение, перехват информации означает потерю права единоличного распоряжения информацией

Информация является собственностью, если: Она имеет действительную или потен-циальную коммерческую ценность в силу неизвестности ее третьим лицам К ней нет свободного доступа на законном основании Обладатель информации принимает меры к охране ее конфиденциальности (Статья 139 ГК РФ)

При копировании информации происходит увеличение числа ее законных и незаконных пользователей, в результате чего цена информации снижается по законам рынка Ценность информации снижается за счет отсутствия возможности полновластного распоряжения информацией

Несанкционированное копирование может остаться незамеченным для владельца информации, если отсутствуют признаки факта хищения

Угроза - реальное, или потенциально возможное действие или условие, приводящее к ущербу Уязвимость – некая неудачная характеристика или особенность информационной системы, делающая возможность возникновение угрозы Атака – действие, предпринимаемое нарушителем с целью поиска и использования той или иной уязвимости

Угрозы информации Угроза конфиденциальности Угроза целостности Угроза доступности Угроза обработке информации Угроза неправомерного использования информации Угроза раскрытия системы информационной защиты

Угрозы конфиденциальности Несанкционированные или непреднамеренные действия, в результате которых защищаемая информация становится достоянием неопределенного круга лиц, не являющихся ее собственниками Разновидности угрозы: противоправное ознакомление с информацией, подслушивание, наблюдение, разглашение, утеря носителя, копирование, перехват, утечка, хищение носителей

Угрозы целостности Угрозы целостности - это несанкционированные или непреднамеренные действия, в результате которых происходит изменение или искажение информации. Виды угроз: модификация, искажение, удаление информации

Угрозы доступности Искажение информации на логическом уровне (формат пакета, файла), или повреждение (отказ) информационной системы, в результате чего информация не искажается, но становится недоступной для ее владельца.

Коллизии между информационными угрозами Информацию невозможно одновременно защитить от всех видов угроз Ошибка в чтении одного бита в секторе или пакете блокирует чтение всего файла Создание резервных копий документа снижает защиту от угроз конфиденциальности

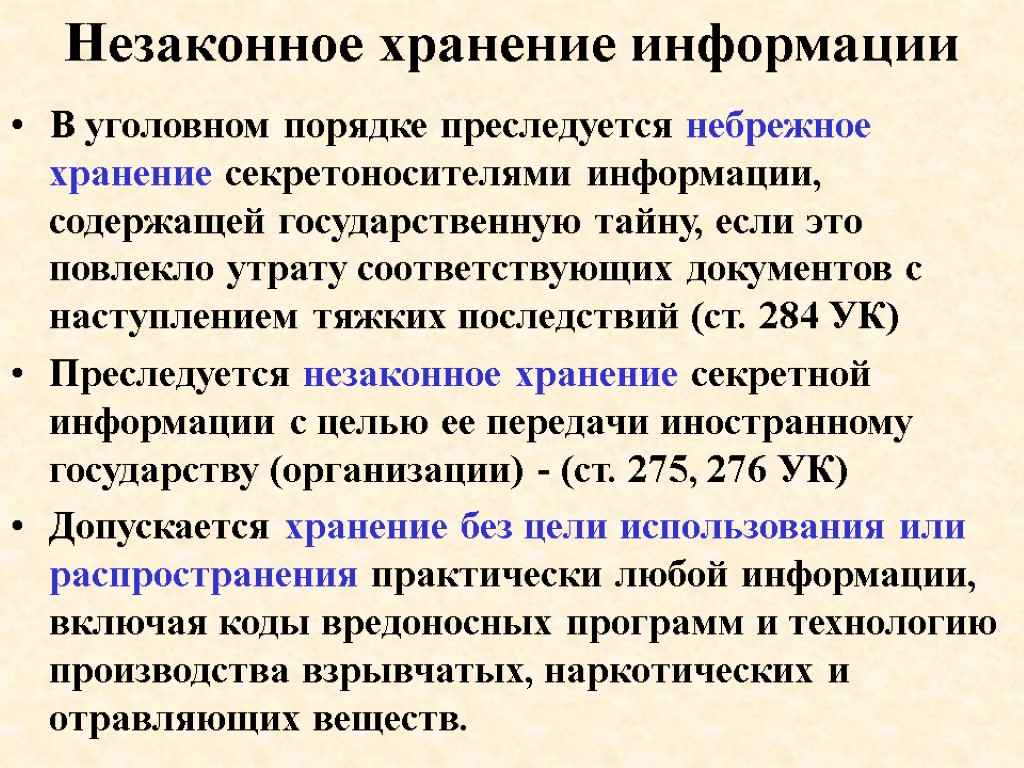

Защитное блокирование Заблокированная информация - информация к которой нет свободного доступа до определения полномочий пользователя Блокирование достигается аппаратными или программными средствами и методами Охраняемая информация должна находиться в заблокированном состоянии все время, пока она не обрабатывается

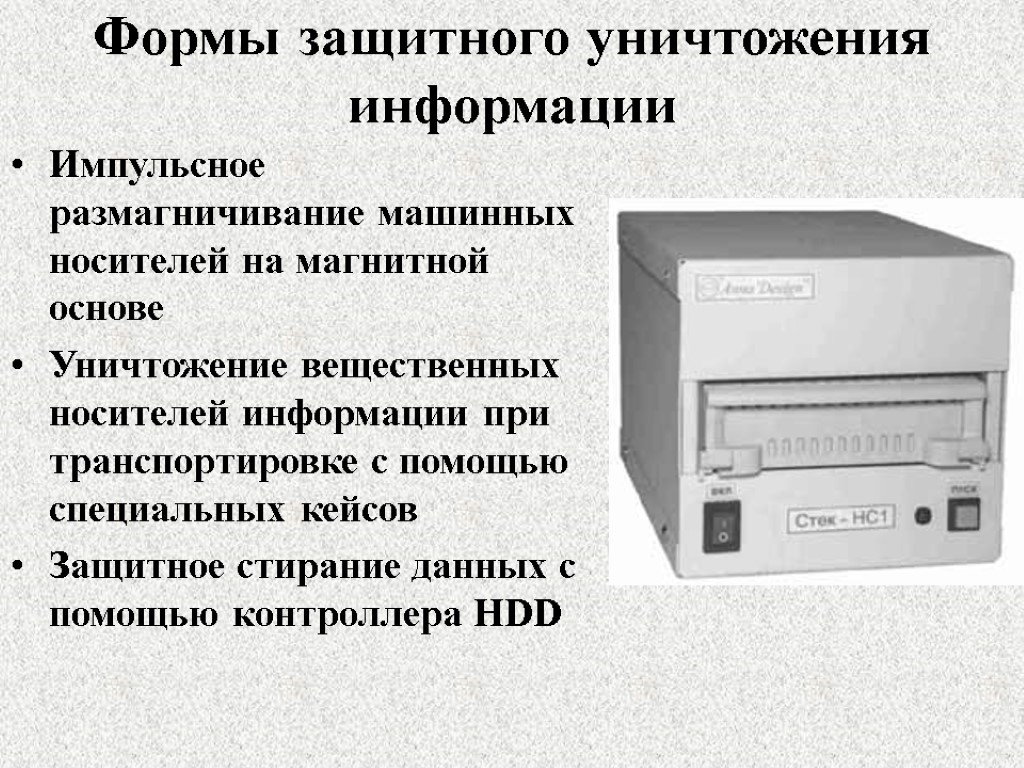

В ряде случаев при явной угрозе захвата информации и дефиците времени ее уничтожение становится единственным способом защиты

Угроза раскрытия системы информационной защиты Не спит собака, дачу охраняет И я не сплю, собаку стерегу.

Субъект угрозы - информационный нарушитель Человек Специальное техническое устройство для съема информации Управляющее программное воздействие Дестабилизирующие факторы (условия эксплуатации)

Направления информационной защиты Бакланов В.В., 2007

Нормативно-правовое регулирование защиты информации Организационно-распорядительная защита Инженерная защита и техническая охрана объектов информатизации Защита информации от утечки по техническим каналам Обнаружение и нейтрализация средств технической разведки Управление доступом к информации Защита компьютерных систем от вредоносных программ Семантическое сокрытие информации Обеспечение нормальных условий эксплуатации информационных систем и машинных носителей информации Исторически сложившиеся направ-ления информационной защиты

Нормативно-правовая защита

Принципы правового регулирования информационных отношений Свобода поиска, получения, передачи, производства и распространения информации законными способами Достоверность информации и своевременность ее предоставления Неприкосновенность частной жизни и персональных данных Открытость информации о деятельности государственных органов Установление ограничений доступа к информации только государственными законами

Защита информации - это защита прав собственности на нее Обладателями информации могут быть физические и юридические лица, Российская Федерация, ее субъекты и муниципальные образования

Обладатель информации вправе: разрешать или ограничивать доступ к информации, определять его порядок и условия передавать информацию другим лицам использовать и распространять информацию по своему усмотрению защищать свои права в случае незаконного получения и использования информации другими лицами

Защита информации – это комплекс правовых, организационных и технических мер, обеспечивающих: Защиту информации от неправомерного доступа, уничтожения, модификации, блокирования, копирования, предоставления и иных неправомерных действий Соблюдение конфиденциальности информации ограниченного доступа Право на доступ к общедоступной информации

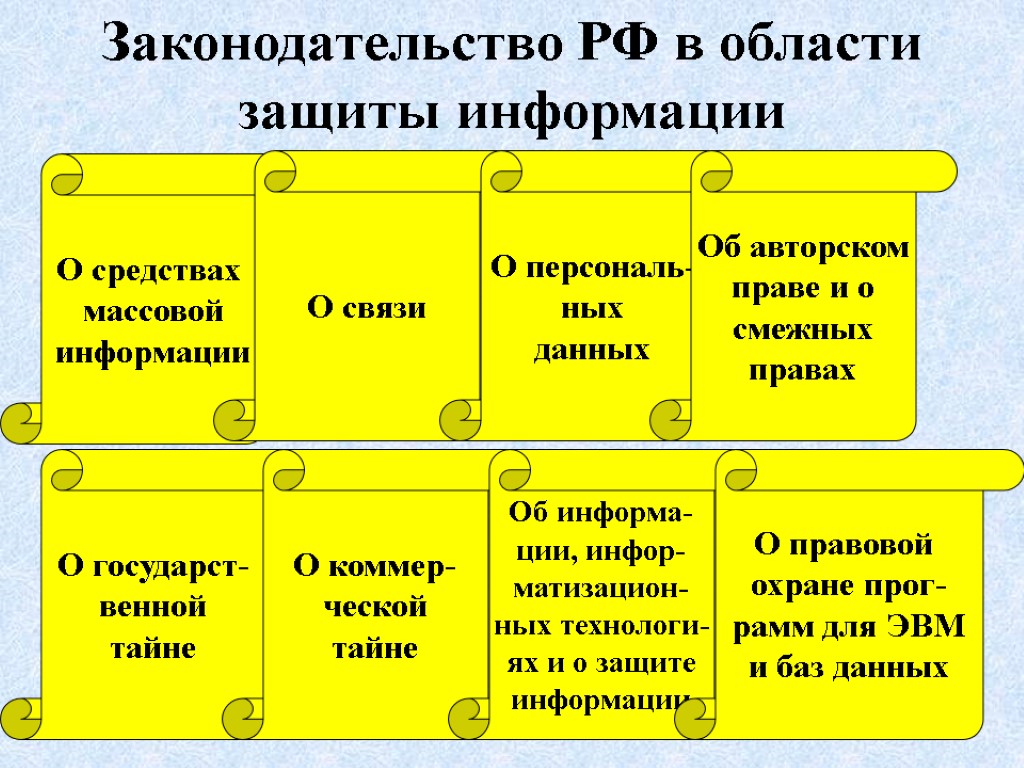

Законодательство РФ в области защиты информации О средствах массовой информации О связи О государст- венной тайне О персональ- ных данных Об авторском праве и о смежных правах О коммер- ческой тайне Об информа- ции, инфор- матизацион- ных технологи- ях и о защите информации О правовой охране прог- рамм для ЭВМ и баз данных

Информация Общедоступная Ограниченного доступа Государственная тайна Коммерческая, служебная, профессиональные тайны, персональные данные

Единственная форма защиты открытой информации - это защита человека и гражданина от неинформированности

Информация, общедоступная по закону Законодательные и другие нормативные акты Информация о чрезвычайных ситуациях Информация о деятельности органов государственной власти и местного самоуправления Открытые фонды библиотек и архивов

Сведения, относящиеся к государственной тайне Правами на распоряжение сведениями, относимыми к государственной тайне, обладает государство в лице своих институтов Уровень (степень) секретности - это мера ответственности лица за утечку или утерю конкретной информации Степени секретности: секретно, совершенно секретно, особой важности.

Государственная тайна - это защищаемые государством сведения в области его военной, внешнеполитической, экономической, разведывательной, контрразведывательной и оперативно-розыскной деятельности, распространение которых может нанести ущерб безопасности Российской Федерации

Государственная тайна для добропорядочного гражданина не обменивается на деньги. Мера ценности такой информации - это мера ответственности за ее утерю, утечку или разглашение

Органы защиты государственной тайны Межведомственная комиссия по защите государственной тайны Органы федеральной исполнительной власти (ФСБ, ФСТЭК, МО, СВР) Органы государственной власти, предприятия, учреждения, организации и их структурные подразделения по защите государственной тайны

Конфиденциальная информация Защита определяется собственником информации Государство содействует защите конфиденциальной информации, если установлена ее документированность и ценность для собственника Конфиденциальная информация образует набор частных тайн (личной жизни, коммерческой, врачебной, адвокатской и др.)

Виды информации ограниченного доступа Коммерческая тайна (научно-техническая, технологическая, производственная, финансово-экономическая и иная деловая информация) Персональные данные, а также личная и семейная тайна, тайна переписки, телефонных переговоров, почтовых, телеграфных и иных сообщений Профессиональные тайны - адвокатская, журналистская, врачебная, нотариальная, тайна усыновления, страхования, связи, а также налоговая и банковская тайны в отношении персональной информации о клиентах Государственная служебная тайна Процессуальная тайна

Информация составляет коммерческую тайну в случае, когда она имеет действительную или потенциальную коммерческую ценность в силу неизвестности ее третьим лицам, к ней нет свободного доступа на законном основании, и обладатель информации принимает меры к охране ее конфиденциальности

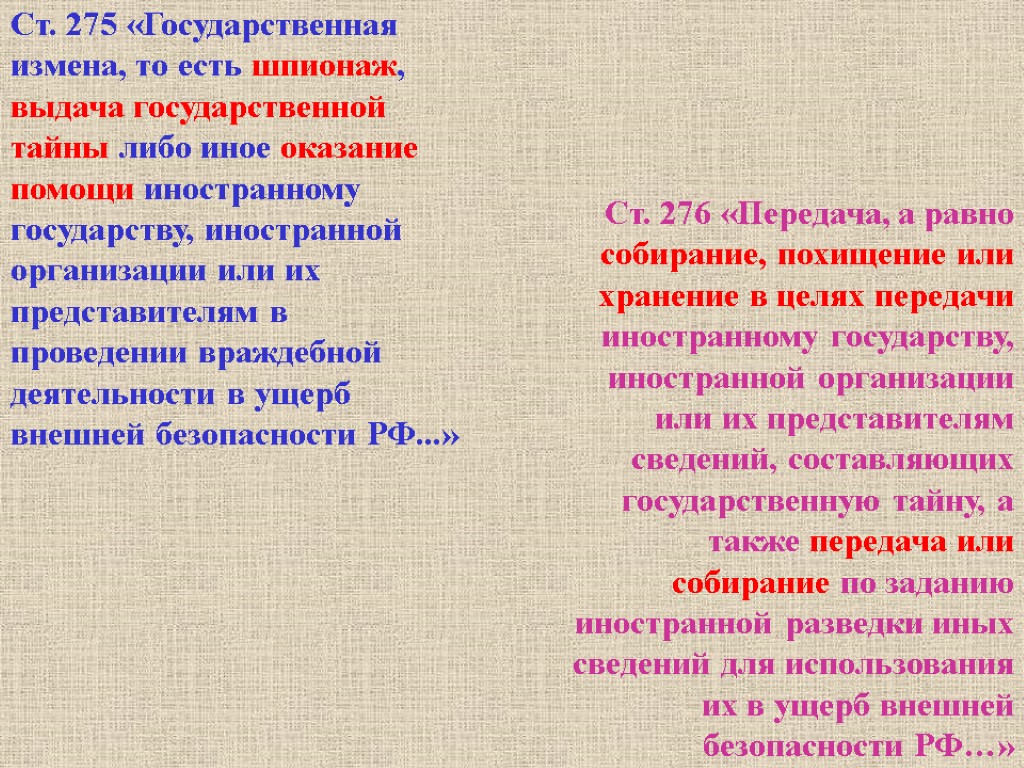

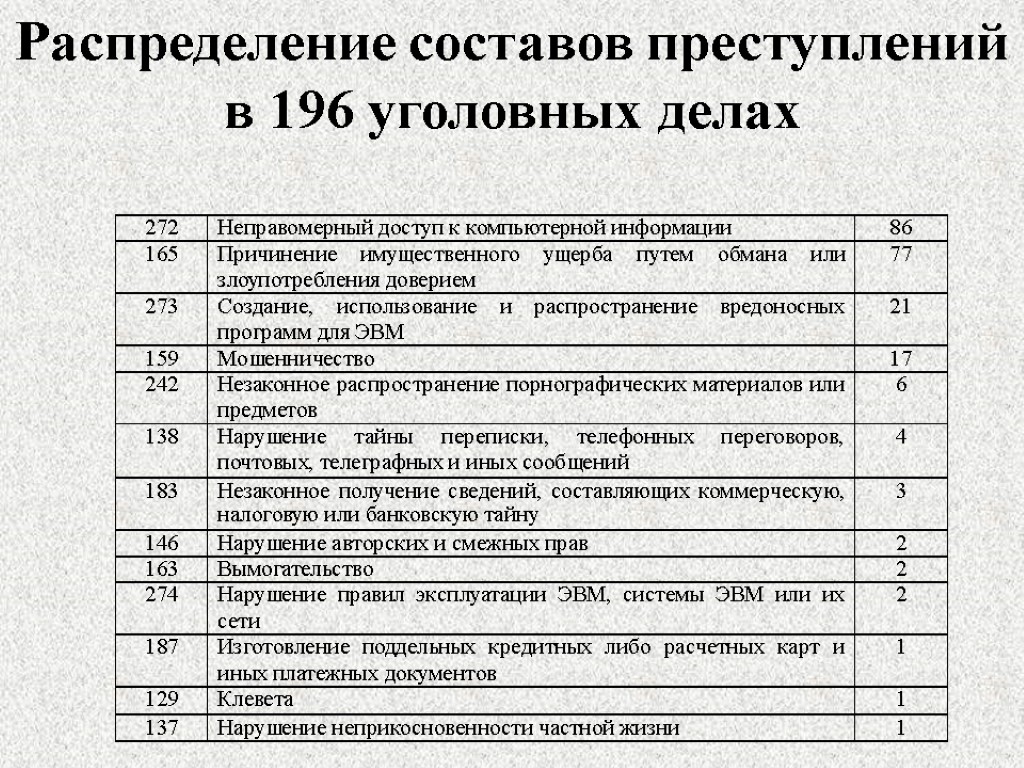

Информационные преступления преследуются в соответствии с уголовным законодательством

Правонарушения в информационной сфере регулируются административным законодательством

Обеспечение информационной защиты достаточно противоречиво «Каждый имеет право свободно искать, получать, передавать, производить и распространять информацию любым законным способом …». Ст. 29 Конституции РФ «… каждый гражданин имеет право на неприкосновенность частной жизни, личную и семейную тайну». Ст. 23 Конституции РФ

Обеспечение информационной защиты достаточно противоречиво Отнесение информации к закрытой - право владельца информации Необоснованное сокрытие, засекречивание или искажение информации преследуется по закону

Организационно-распорядительная защита

Субъект угрозы - человек, причем не только из посторонних лиц, но и из числа своего персонала

Наиболее уязвимым компонентом информационной системы является персонал. По его вине совершается до 80% информационных преступлений

Большинство пользователей являются скорее противниками любой системы защиты, чем ее союзниками до тех пор, пока жизнь сама не научит их бдительности

Объект защиты - секретная и конфиденциальная информация на любых носителях

Направления организационно-распорядительной защиты Работа с кадрами Обеспечение внутриобъектового режима

Работа с кадрами Отбор кандидатов на вакантные должности Изучение моральных и деловых качеств Обучение персонала Расстановка кадров Дисциплинарная практика Увольнение ненадежных сотрудников

Принцип тотального недоверия Ранжирование персонала по степени доверия Режим ограничения информированности Регламентация производственной деятельности Политика разделения и объединения полномочий Минимизация количества и продолжи-тельности неслужебных контактов Сущность организационно-распорядительной защиты

Ранжирование персонала предприятия по степени доверия и ответственности

Уменьшение служебных и неслужебных констактов сотрудников из различных подразделений

Реализация принципа тотального недоверия

Изоляция защищаемой информации во всех ее формах и видах от несанкциониро-ванного доступа

Организация учета и контроля каждого обращения к конфиденциальным данным

Каждый сотрудник должен знать только то, что необходимо ему для выполнения служебных обязанностей

Регламентация производственной деятельности по месту, времени и выполняемым функциям

Использование политики разделения и объединения полномочий

Режим охраны рабочих мест и носителей информации

Обязанности администратора безопасности Управление доступом пользователей Аудит опасных событий Резервирование хранимых данных Восстановление информации в случае разрушения Обеспечение работоспособности, производительности и удобства работы

Служба безопасности предприятия Обеспечение контрольно-пропускного режима Несение патрульной или сторожевой службы Реагирование на тревожные сигналы Проведение административно-режимных мероприятий Надзор за персоналом

Организационно-распорядительная защита отличается высокой эффективностью при скрупулезном, точном и настойчивом использовании всех правил Результативность защиты опробована многолетней практикой защиты госсекретов Организационно-распорядительная защита отличается непопулярностью мер и противодействием со стороны персонала

Инженерная защита и техническая охрана объектов информатизации

Постулаты физической охраны Основная угроза - проникновение «извне» Субъект угрозы - человек-нарушитель Методы защиты: физическая изоляция ценностей, создание механических и иных препятствий нарушителю, технический контроль охраняемого пространства, реагирование на тревожные сигналы

Термины и определения Объект информатизации - совокупность информационных ресурсов, средств и систем обработки информации, помещений или объектов (зданий, сооружений, технических средств), в которых они установлены, или помещения и объекты, предназначенные для ведения конфиденциальных переговоров

Объекты защиты Вещественные носители информации

Объекты защиты Технические средства обработки информации

Объекты защиты Персонал объекта информатизации (на рабочих местах)

Объекты защиты Территория с огороженным или обозначенным периметром

Объекты защиты Здания, комплексы зданий и сооружений, к которым возможен свободный доступ

Объекты защиты Отдельные помещения

Рабочие места сотрудников

Предметы внутри помещений: сейфы, металлические шкафы и иные хранилища ценностей, документов, машинных носителей информации, компьютеры, средства связи, множительная техника, настенные схемы, карты, планы и др.

Субъектом угрозы является человек-нарушитель, проникающий на охраняемый объект извне

Взлом -действия, направленные на нарушение целостности хранилища (помещения) с целью получения частичного или полного доступа к его содержимому

Инженерные сооружения и заграждения ТСО Системы контроля доступа Элементы технической укрепленности Охранная и пожарная сигнализация Технические средства наблюдения Средства контроля и досмотра Вспомогатель- ные средства Техническое оснащение КПП

Цели инженерной защиты Создание нарушителю максимальных трудностей для проникновения на объект охраны Создание персоналу охраны благоприятных условий для обнаружения и задержания нарушителя Изоляция вещественных ценностей и носителей информации от физического доступа

основные требования к охране

Технические каналы утечки информации

Утечка информации Утечка информации - несанкционированный процесс переноса информации от источника к злоумышленнику.

Физический путь переноса информации от ее источника к несанкционированному получателю называется каналом утечки

Технический канал утечки включает в себя: Объект разведки Техническое средство перехвата информации Физическую среду, в которой распространяется информационный сигнал

От многих источников могут распространяться несанкционированные сигналы с защищаемой информацией. Такие сигналы могут возникать случайно или создаваться злоумышленниками. Эти сигналы условно называются опасными

«Опасными» являются не сами сигналы, а их параметры (амплитуда, частота, фаза, длительность, полярность и др., используемые для модуляции и кодирования

В основе образования технических каналов утечки информации лежат физические принципы распространения, рассеяния и взаимного преобразования различных видов энергии

Электромагнитные каналы утечки информации В качестве носителей используются электрические, магнитные и электромагнитные поля, а также электрические токи, распространяющиеся в проводящих средах

Акустические каналы утечки информации Носителями информации являются механические упругие акустические волны в инфразвуковом (менее 16 Гц), звуковом (16 Гц - 20 кГц) и ультразвуковом (свыше 20 кГц) диапазонах частот, распространяющиеся в атмосфере, воде и твердой среде.

Оптические каналы утечки информации В качестве носителей используется электромагнитное поле в диапазоне 0.46-0.76 мкм (видимый свет) и 0.76-13 мкм (инфракрасное излучение)

Материально-вещественные каналы утечки информации демаскирующие вещества, по которым можно определить состав, структуру, свойства и технологию получения новых материалов Вещественные носители с защищаемой информацией: черновики документов, использованная копировальная бумага, неисправные машинные носители, бракованные детали и узлы,

Энергетика и диапазон побочных излучений случайным образом зависят от состава аппаратуры, ее расположения, режима работы и др.

Вокруг объекта информатизации определяет-ся или устанавливается контролируемая зона (КЗ), в пределах которой может быть исключено присутствие посторонних лиц и транспортных средств.

Энергетическое скрытие - это уменьшение отношения сигнал/помеха за пределами контролируемой зоны объекта информатизации или канала связи

Методы и средства энергетического скрытия носителей информации Экранирование аппаратуры, каналов связи, рабочих мест, помещений, пространственных объемов Линейное и пространственное зашумление Снижение энергетики «опасных» сигналов Обнаружение и ликвидация вторичных антенн

Способы защиты от утечки по техническим каналам Специальные измерения и вычисления пространственных зон утечки Специальные лабораторные исследования технических средств обработки информации Конструктивная доработка аппаратуры с целью снижения уровня побочного излучения Поиск и ликвидация сосредоточенных и распределенных «случайных» антенн

Обнаружение и нейтрализация специальных средств технической разведки

Основные постулаты защиты Субъектом нарушения является портатив-ное средство технической разведки, перемещенное внутрь контролируемой зоны объекта информатизации Защите подлежит информация на энергетических носителях Средства защиты: контроль лиц, транспор-та и грузов на пунктах пропуска, систематический визуальный и технический контроль, превентивные действия по нейтрализации закладок

Использование большей части каналов утечки информации возможно лишь благодаря специ-альным техническим средствам

Перехват информации Несанкционированный процесс добывания информации из информационных систем, каналов связи, зон информационной утечки с использованием специальных технических средств

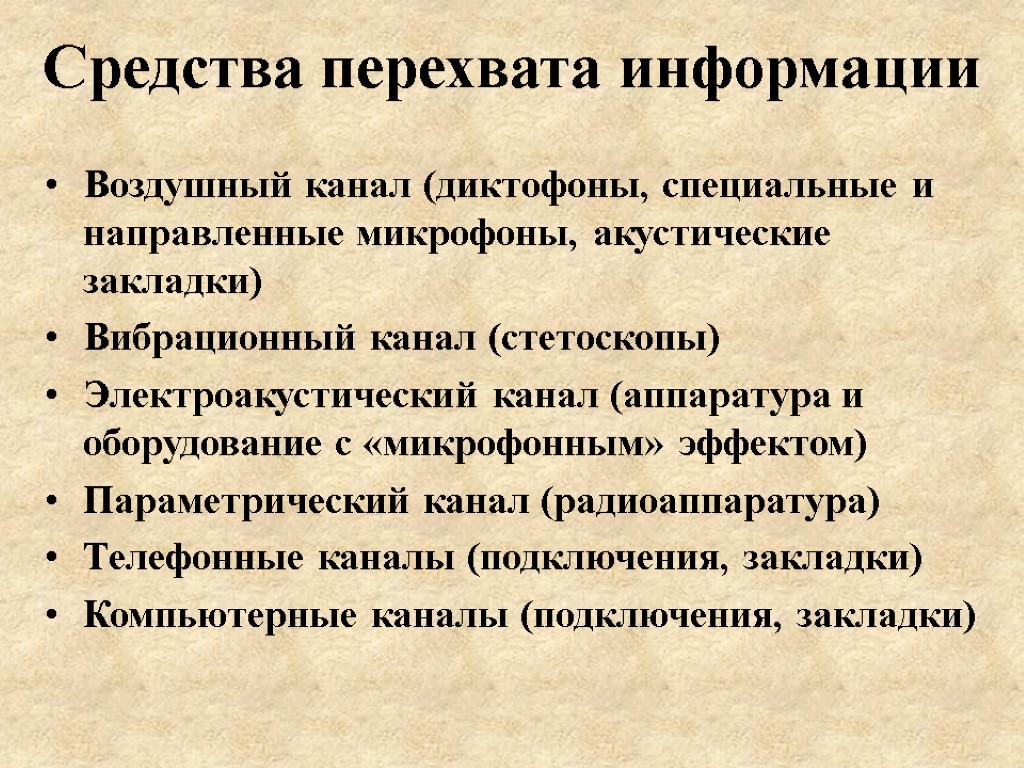

Средства перехвата информации Воздушный канал (диктофоны, специальные и направленные микрофоны, акустические закладки) Вибрационный канал (стетоскопы) Электроакустический канал (аппаратура и оборудование с «микрофонным» эффектом) Параметрический канал (радиоаппаратура) Телефонные каналы (подключения, закладки) Компьютерные каналы (подключения, закладки)

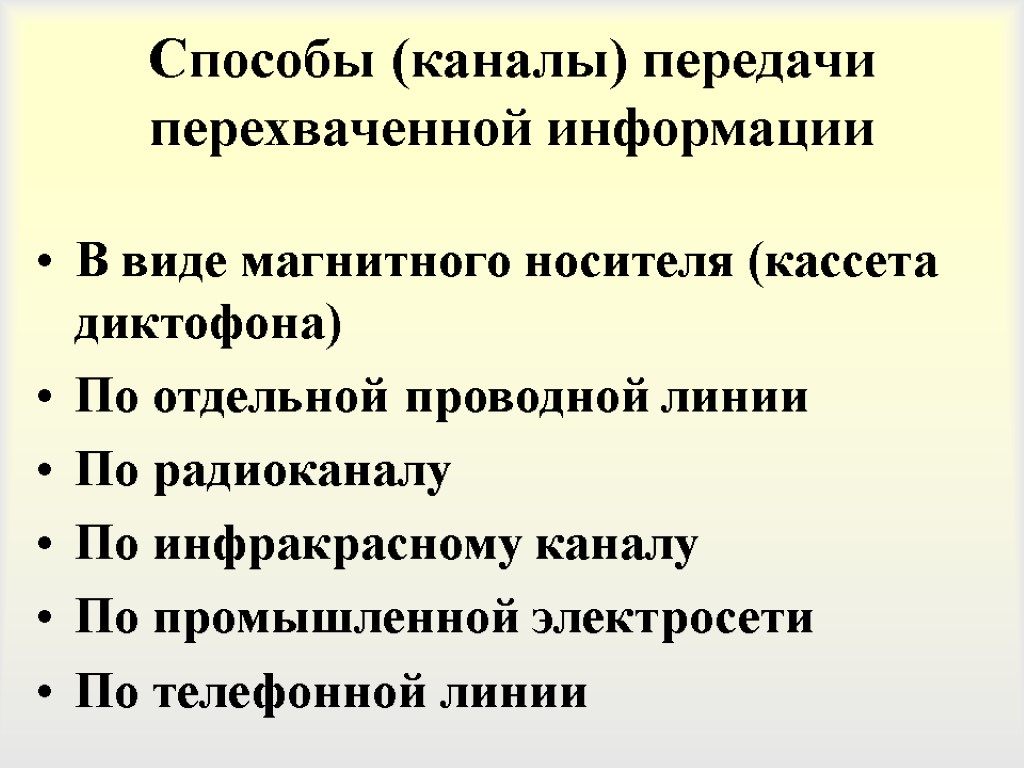

Способы (каналы) передачи перехваченной информации В виде магнитного носителя (кассета диктофона) По отдельной проводной линии По радиоканалу По инфракрасному каналу По промышленной электросети По телефонной линии

Методы борьбы с СТС Визуальный осмотр помещений, объектов, предметов интерьера Радиомониторинг подозрительных радиосигналов Выявление скрытых полупроводниковых элементов Выявление пустот, металлических элементов Обнаружение диктофонов Выжигание закладок в проводных линиях

Защита компьютерных систем от вредоносных программ Объект защиты - компьютерная информация Нарушитель - вредоносная программа или управляющее воздействие Методы - сканирование памяти на предмет обнаружения известной сигнатуры и мониторинг обращений к ресурсам, дискам, файлам и устройствам

Поскольку компьютер является программно управляемым устройством, основным видом доступа к хранимой и обрабатываемой на нем информации является программный доступ, позволяющий манипулировать данными.

Путем перехвата управления можно “заставить” компьютер выполнить действия против интересов его владельца (пользователя) информации.

Способы управления компьютерной системой Внедрение и автономное исполнение готовых программ Создание и запуск исполняемого кода не-посредственно на атакуемом компьютере Ручное управление процессами с помощью манипуляторов и клавиатуры Дистанционное (удаленное) управление компьютером с использованием сетевых протоколов и специальных клиент-серверных программ

Вредоносные программы Программы, предназначенные для несанкционированного копирования, модификации, блокирования и уничтожения компьютерной информации

Методы защиты от вредоносного программного воздействия Защита целостности сертифицированных программ Антивирусная защита (сканирование, мониторинг, лечение) Защита от программных закладок Организационные формы защиты от случайного запуска

Управление доступом к информации

Объекты идентификации и аутентификации Человек (должностное лицо, пользователь, оператор) Техническое средство (персональный компьютер, консоль, терминал) Документы (данные, сообщения) Компьютерные программы Машинные носители информации Информация, выводимая на дисплей, табло

Проверка подлинности элементов компьютерной системы Прав пользователя Персонального компьютера или терминала Программы идентификации и аутентификации Документа, с которым работает пользователь

Объекты идентификации и аутентификации

Задачи идентификации - установить: Имеет ли человек необходимые права доступа к информации Действительно ли информация, вводимая полномочным пользователем, будет обработана доверенным устройством Принадлежат ли электронные документы определенному доверенному лицу (владельцу), не производилось ли их намеренного или случайного искажения Не содержит ли компьютерная программа посторонних вредоносных фрагментов

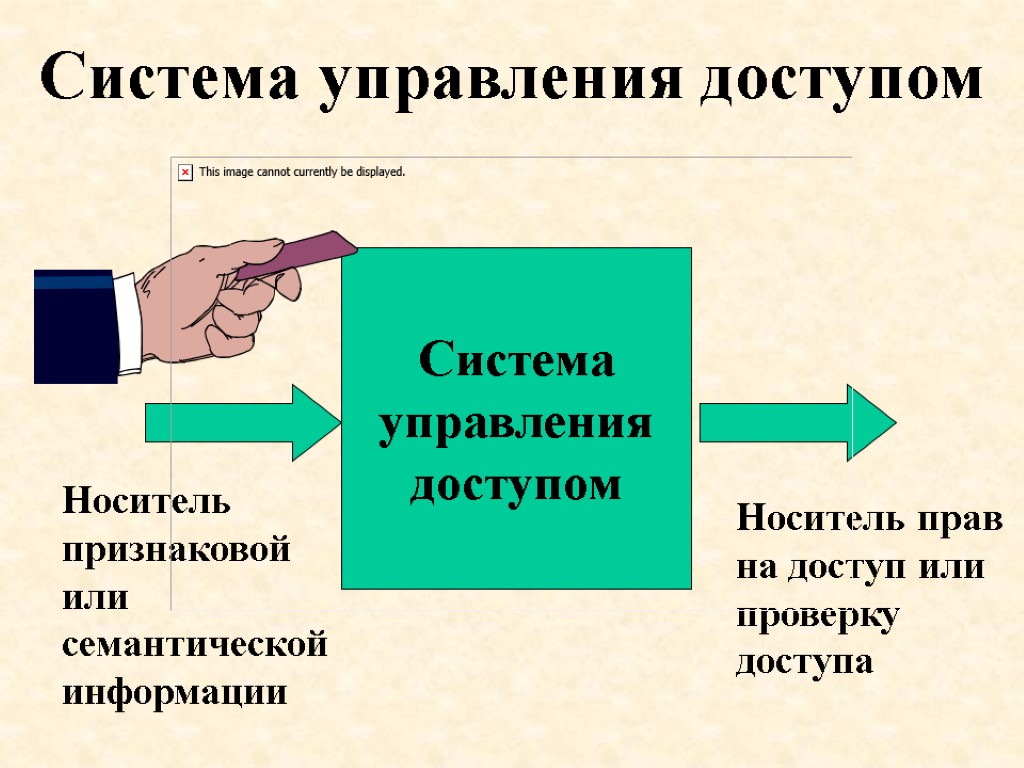

Система управления доступом Система управления доступом Носитель прав на доступ или проверку доступа Носитель признаковой или семантической информации

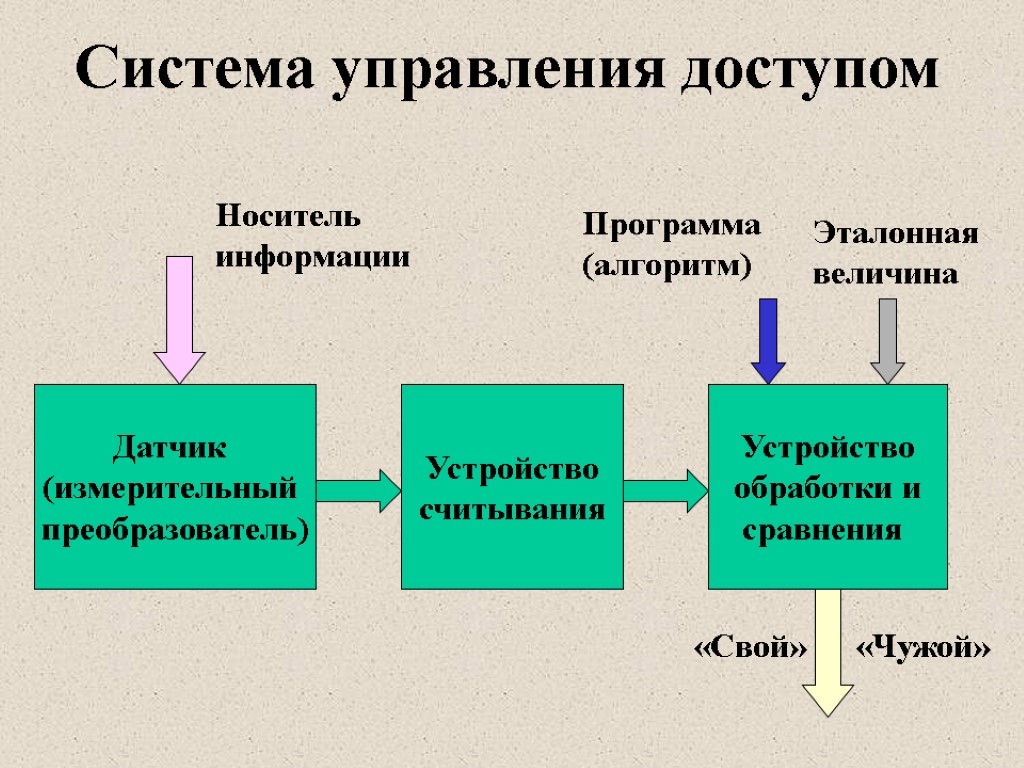

Система управления доступом Датчик (измерительный преобразователь) Устройство считывания Устройство обработки и сравнения Носитель информации «Чужой» Программа (алгоритм) Эталонная величина «Свой»

Процедура управления доступом должна заключаться в том, чтобы легальные пользователи имели максимально простой доступ, а нелегальные - максимально сложный

Основные определения Идентификатор - некоторое уникальное количество информации, позволяющее различать субъекты и объекты доступа Пароль - некоторое секретное количество информации, известное пользователю и парольной системе Учетная запись - совокупность идентификатора и пароля Парольная система - аппаратно-программный комплекс, реализующий идентификацию и аутентификацию

Способы подтверждения подлинности пользователя (аутентификации) Знание известной пользователю и проверяющей стороне информации Наличие у пользователя предмета с индивидуальными свойствами (ключ-замок) Индивидуальные личные (биометрические) характеристики пользователя

Способы идентификации данных Кодирование с обнаружением ошибок (контрольные суммы) Кодирование с устанением одиночных и групповых ошибок Электронная цифровая подпись

Способы проверки аппаратуры и каналов связи Использование протоколов приема-передачи с квитированием Идентификация аппаратных узлов удаленной информационной системы на программном уровне Контроль за маршрутом сообщений в ОТКС Использование виртуальных защищенных каналов Процедуры «рукопожатий» и др.

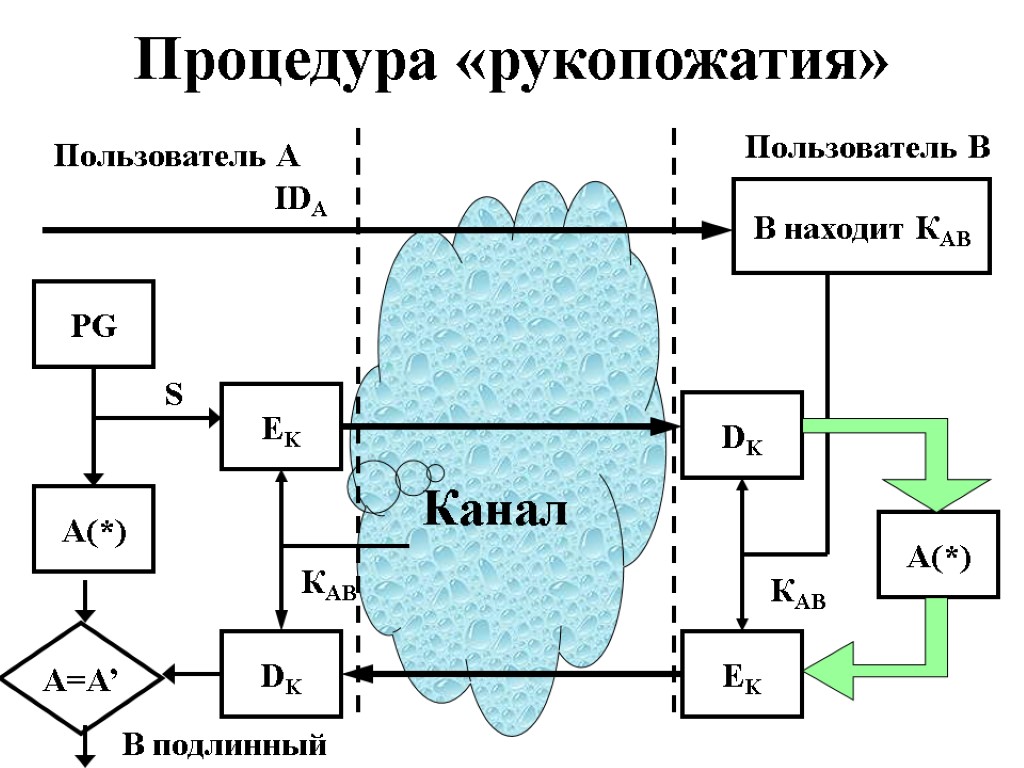

Процедура «рукопожатия» Канал А(*) EK PG EK DK DK А(*) A=A’ В находит КАВ Пользователь А Пользователь В IDA КАВ КАВ S В подлинный

Требования защиты при обмене сообщениями Установление подлинности отправителя Установление подлинности передаваемых данных Установление доставки данных получателю Установление подлинности доставленных данных

Семантическое сокрытие информации Скремблирование Криптография Стеганография

Зашифрованные данные защищены настолько, насколько защищен ключ дешифрования Если Вы оставили ключ в дверях, их прочность уже не имеет никакого значения

Обеспечение нормальных условий эксплуатации информационных систем и машинных носителей информации Объект защиты - вещественные носители и ТСОИ Субъект угроз - климатогеографические, биологические, электромагнитные факторы, стихийные бедствия Методы защиты - обеспечение нужного режима эксплуатации, техническое обслуживание, резервирование информации

Внешние дестабилизирующие влияния Климатогеографические факторы (температура, влажность, атмосферное давление, осадки, ветровые нагрузки, примеси в воздухе и др.) Биологические факторы (воздействия грызунов, птиц, насекомых, микроорганизмов и др.) Электромагнитные воздействия (грозовые разряды, магнитные бури, блуждающие токи, промышленные помехи и наводки

Внутренние дестабилизирующие влияния Старение и естественный износ электрорадиоэлементов, механических устройств (привода, позиционирования), рабочего слоя носителей и др. Разрушительные программные процессы Квалификация персонала (пользователей, программистов, инженеров) Внутренние шумы, помехи, самовозбуждения и др.

Стихийные и техногенные явления Внезапные отключения электроэнергии, тепла Аварии водопровода и канализации Наводнения, подъем грунтовых вод Пожары Прочие факторы

Характерные особенности защиты от вредных условий эксплуатации Информационные угрозы в основном не являются злонамеренными и умышленными Защите подлежат технические устройства обработки информации и машинные носители Основное направление - защита от угроз целостности и доступности

Направления информационной защиты Резервирование компьютерной информации Обеспечение нормальных условий для эксплуатации АИС Обучение пользователей основам технически грамотной эксплуатации техники Проведение технического обслуживания

Эффективная информационная защита требует персонала с весьма широким кругозором и глубокими знаниями

Предпочтение одних направлений информационной защиты другим равносильно укреплению стальной двери, висящей в картонной стене

Безопасность это не состояние, а непрекращающийся процесс Брюс Шнайер

Стратегии и модели информационной защиты @ Бакланов В.В., 2007

Объекты информационной защиты

Защита информации - сугубо практическая сфера деятельности, поскольку в каждом случае речь идет о конкретной информации, конкретных опасностях и конкретных способах защиты

Информационные угрозы предприятиям, предоставляющим услуги телефонной связи Незаконное подключение к абонентским линиям связи с целью бесплатного пользования ими Незаконное подслушивание (запись) телефонных переговоров Распространение данных о служебных телефонах и их пользователях Сверхнормативное использование ресурсов за обычную абонентскую плату

Информационные угрозы предприятиям, предоставляющим услуги телефонной связи Использование незарегистрированных оконечных устройств Повреждение линий связи с целью хищения цветных металлов Вандализм (повреждение таксофонов и др.) Подделка телефонных карточек и жетонов

Направления информационной защиты Физическая охрана АТС, линий связи, распределительных устройств, таксофонов Законодательные санкции за повреждение линий связи, подслушивание, незаконное подключение к каналам Обеспечение конфиденциальности переговоров и регистрационных данных Бдительность пользователей

Информационные угрозы предприятиям, предоставляющим услуги мобильной связи Слежение за расположением (перемещением) пользователей Перехват и расшифровка содержания сообщений и телефонных переговоров Изготовление и использование «двойников» абонентских устройств Создание радиопомех на частотах сетей сотовой и пейджинговой связи

Направления информационной защиты Использование стандартов и протоколов, обеспечивающих надежную криптозащиту сообщений Законодательные санкции за перехват информации с помощью СТС Обеспечение сохранности компьютерных баз данных с информацией о состоявшихся соединениях и содержании сообщений Бдительность пользователей

Информационные угрозы в банковской сфере Незаконный доступ к данным о вкладах Получение данных о размещении и перемещении наличных денег (выручки, заработной платы и др.) Получение незаконного доступа к электроным платежным системам от имени законного клиентаили торгового агента Подделка кредитных карточек и иных платежных документов

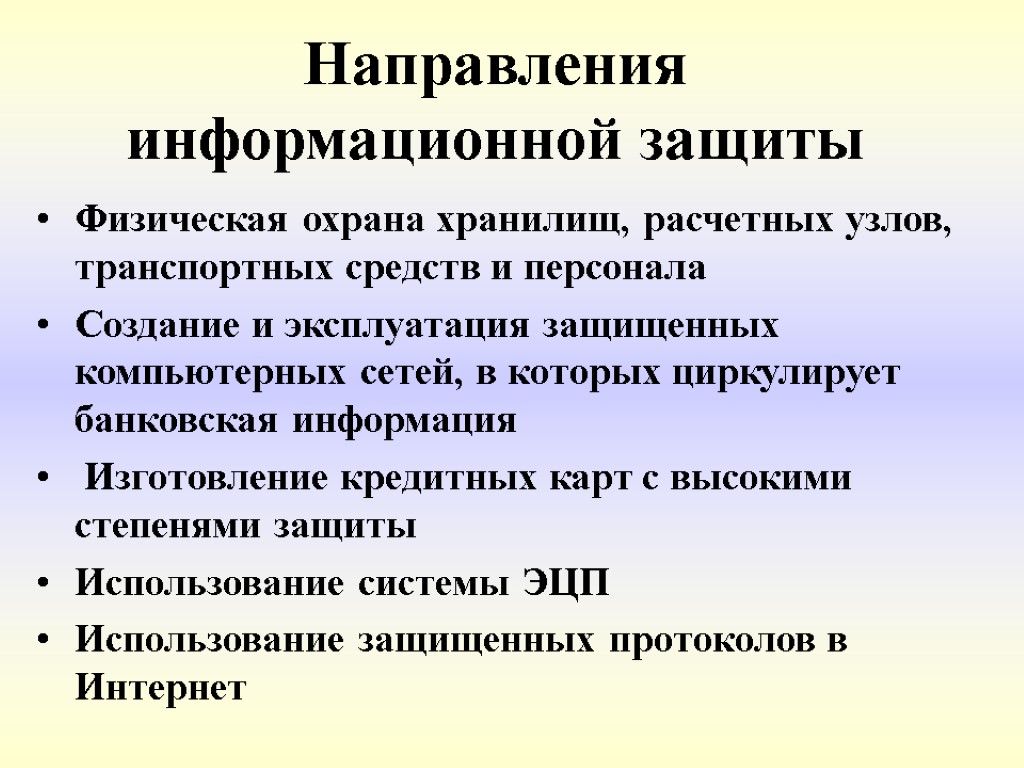

Направления информационной защиты Физическая охрана хранилищ, расчетных узлов, транспортных средств и персонала Создание и эксплуатация защищенных компьютерных сетей, в которых циркулирует банковская информация Изготовление кредитных карт с высокими степенями защиты Использование системы ЭЦП Использование защищенных протоколов в Интернет

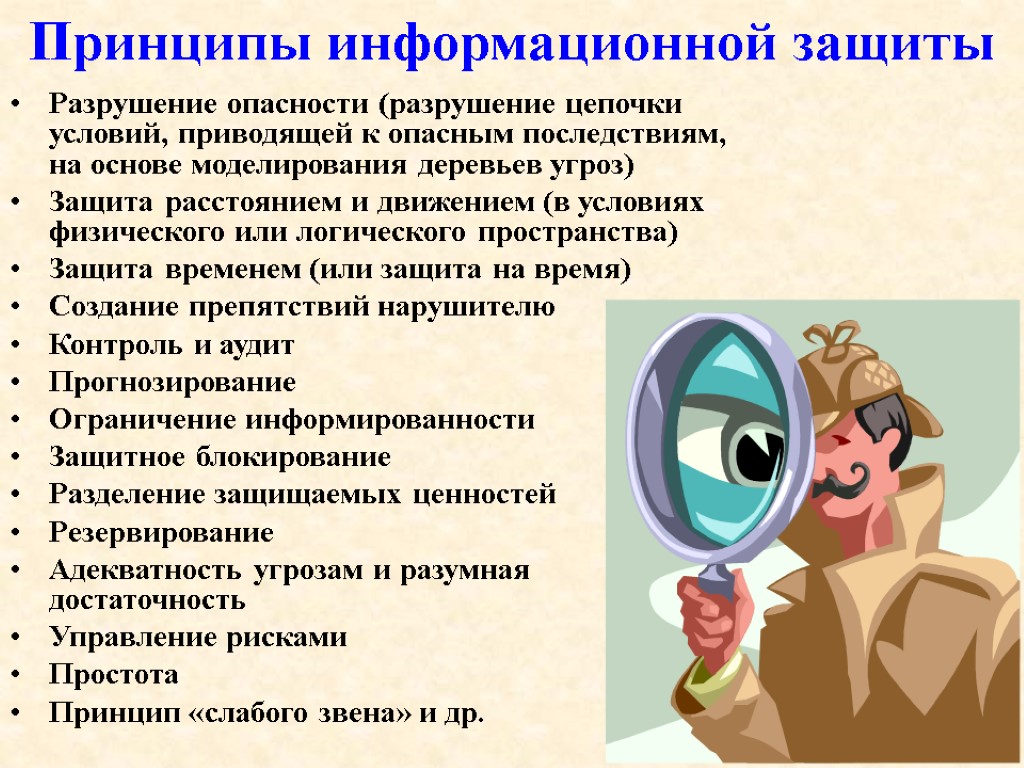

Принципы информационной защиты Разрушение опасности (разрушение цепочки условий, приводящей к опасным последствиям, на основе моделирования деревьев угроз) Защита расстоянием и движением (в условиях физического или логического пространства) Защита временем (или защита на время) Создание препятствий нарушителю Контроль и аудит Прогнозирование Ограничение информированности Защитное блокирование Разделение защищаемых ценностей Резервирование Адекватность угрозам и разумная достаточность Управление рисками Простота Принцип «слабого звена» и др.

Модель абсолютной защиты (С. П. Расторгуев)

Модель абсолютной защиты

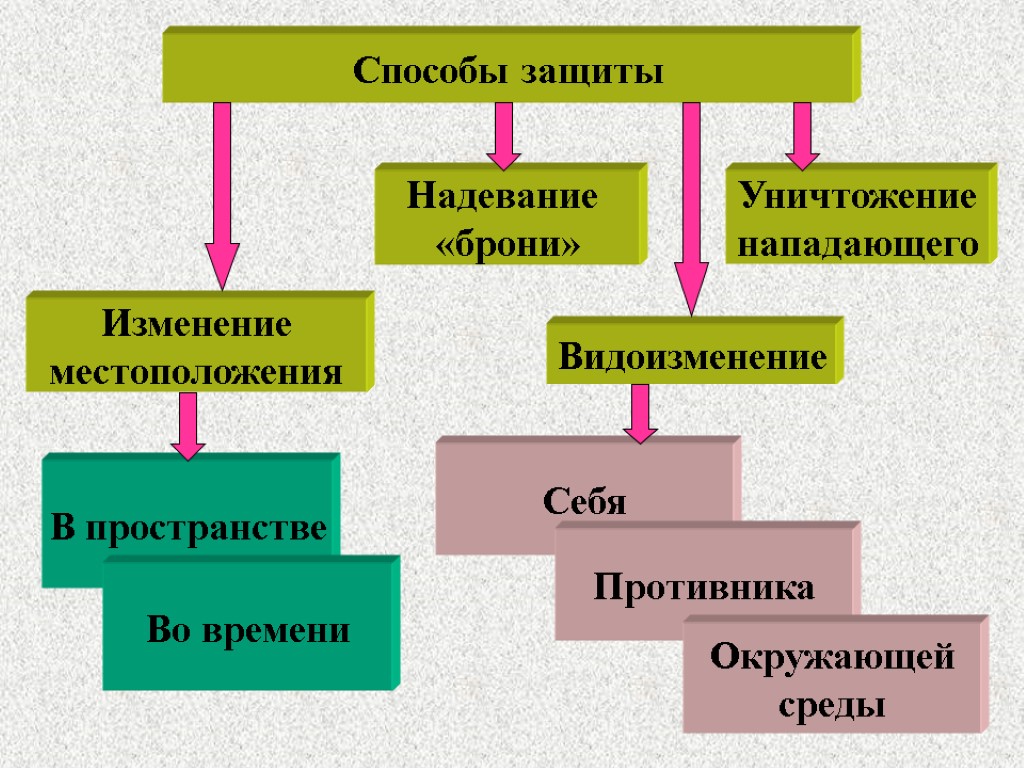

Способы защиты Видоизменение Уничтожение нападающего Изменение местоположения Надевание «брони» В пространстве Во времени Себя Противника Окружающей среды

Этапы информационной защиты Прогнозирование потенциальных угроз, выявление наиболее реальных из них Выбор разумной стратегии защиты Реализация превентивных и контролирующих действий Реализация выбранной стратегии противодействия Оценка причиненного ущерба и самовосстановление

Абсолютной системой защиты следует считать систему, обладающую всеми возможными способами защиты и способную в любой момент своего существования предсказать наступление угрожающего события и вовремя защититься от него

Чем хуже работает механизм прогнозирования, тем более развитыми должны быть способы защиты (чем хуже работают мозги, тем сильнее должны быть мышцы)

Объект, обладающий абсолютной защитой, является потенциально бессмертным Учитывая такую возможность, Создатель в любую достаточно сложную систему вложил способность к самоуничтожению

Формы биотической защиты Защита от опасной внешней среды Защита от паразитов, возбудителей болезней, ядов Защита от хищников Защита от конкурирующих особей

Стратегии биотической защиты Пассивная защита (использование убежищ и защитного покрова для индивидуальной защиты и охраны потомства) Бегство или маневр (включая расселение и миграцию) Маскировка и имитация Ликвидация опасности Защита жертвой (в индивидуальной и групповой формах) Создание запасов на неблагоприятный период Временное снижение жизненной активности (спячка, анабиоз)

Стратегия пассивной защиты

Принципы пассивной защиты Стратегия пассивной защиты основана на принципах изоляции и защите расстоянием. Защищаемой ценностью являются люди, материальные ценности, источники и носители информации, каналы связи, территория объектов, на которой циркулирует информация. Между защищаемой ценностью и источником угрозы (нарушителем) создается слой защитной субстанции (физической, энергетической, логической, смысловой). Пассивность защиты заключается в том, что она только сопротивляется внешнему воздействию, ослабляя угрозу до уровня безопасных значений. Носителю опасности ущерб не причиняется

Виды защитной «изоляции» Область контролируемого пространства Преграда (труднопреодолимое препятствие) на пути движения нарушителя, распространения вещества и энергии Электромагнитный экран Акустический экран

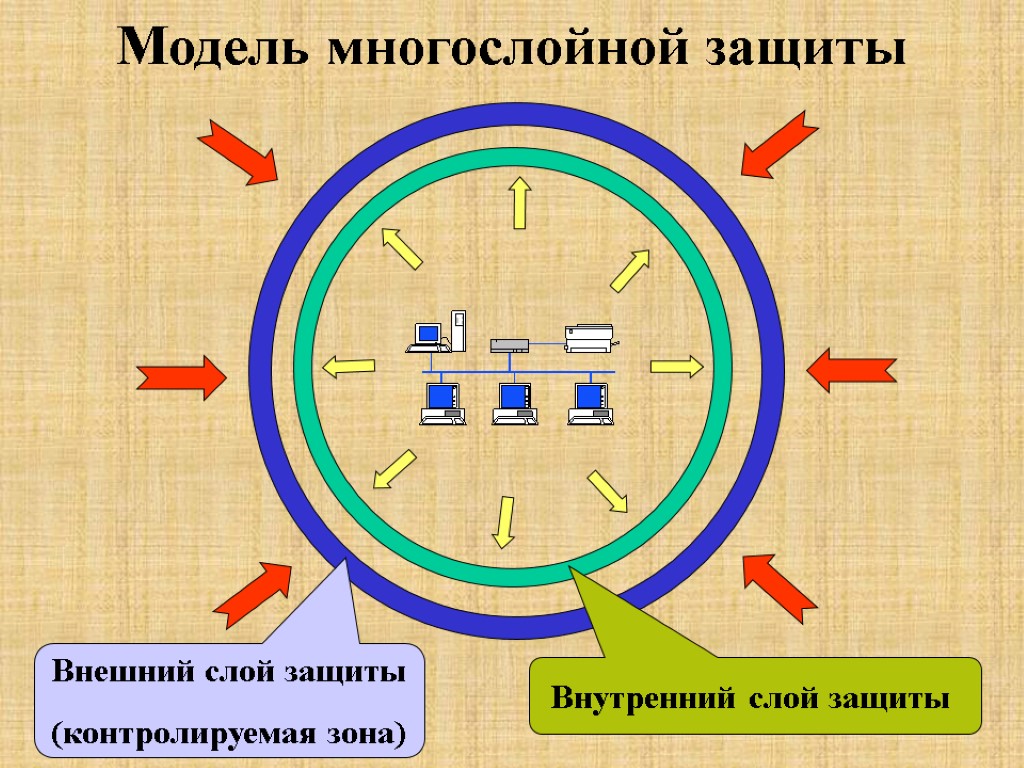

Модель многослойной защиты Внешний слой защиты (контролируемая зона) Внутренний слой защиты

Виды многослойной защиты Защита тоталитарного государства от идеологически вредной информации Защита секретной информации и секретоносителей Защита от использования своих кадров в интересах конкурирующей организации и др.

Задачи наружного слоя изоляции Создание препятствий для физического доступа на объект посторонних лиц Помещение защищаемых вещественных ценностей в надежные хранилища Препятствия перемещению на объект автономных средств технической разведки Охрана «сетевого периметра» Физические и организационные меры противодействия внедрению вредоносных программ Средства управления физическим и логическим доступом

Ослабление модулированной энергии в физическом пространстве – оборудование ослабляющих (поглощающих, отражающих) электромагнитных и акустических экранов в виде ограждающих конструкций зданий: стен, плит перекрытия, дверей, тамбуров, остекленных поверхностей, специальных звукопоглощающих слоев, электромагнитных экранов вокруг узлов и блоков РЭА. в каналах связи - использование поглощающих насадок, нагрузок, аттенюаторов, полосовых и заграждающих фильтров

Требования к пассивной защите Эшелонированность (многослойность) Надежность (непроницаемость) Непрерывность охраны по месту, времени и носителям информации

Изолирующий слой оценивается: Коэффициентом «прозрачности» или ослабления воздействия, вероятностью проникновения через него «Толщиной» (толщина стены, электромагнитного экрана, средний радиус контролируемой зоны) Прочностью к разрушающим воздействиям Зависимостью от направления воздействия (крепостная стена, аварийный выход и т.д.) Длительностью сопротивления при непрерывном или периодическом воздействии

Стратегия бегства (маневра)

Формы реализации стратегии маневра Эвакуация людей, материальных ценностей, ТСОИ и вещественных носителей информации из зданий и помещений в нештатных ситуациях Перемещение в пределах здания технических средств обработки информации, создающих ненормированную утечку Отключение от источника опасной (недостоверной, избыточной, угрожающей и иной) информации Маневр в пространстве памяти как форма сокрытия вредоносных и защитных программ Маневр в пространстве радиодиапазона (интеллектуальные ЭСНПИ)

Ликвидация опасности

Виды ликвидации опасности: Угроза ликвидируется после ее выявления средствами контроля Угроза ликвидируется «наугад»; ее выявление или установление местонахождения ее источника невозможно, либо нецелесообразно Ликвидируется не угроза, а уязвимость в системе защиты Выявляются и ликвидируются последствия реализованной угрозы (атаки). После этого выявляется и ликвидируется причина опасности Убытки, нанесенные угрозой, возмещаются за счет страховой суммы. Бороться с самой угрозой не имеет смысла Применяются эффективные превентивные меры, делающие невозможным наступление угрозы

Формы реализации стратегии ликвидации опасности Угроза применения оружия или санкций против нарушителя или его имущества. («Стой! Часовой стреляет без предупреждения!») Воздействие на нарушителя в формах его физического блокирования, задержания, ареста, ссылки, лишения свободы, привлечения к ответственности, отстранения от должности и др. Уничтожение или изъятие орудий преступления Удаление файлов вредоносных программ. «Лечение» инфицированных файлов путем удаления опасных фрагментов Создание препятствия для нарушителя в виде агрессивной среды или опасного для жизни или здоровья излучения Излучение, стирающее информацию с ее носителей, либо делающее их непригодными для хранения информации Повреждение аппаратных закладок в помещении, схеме, проводном канале мощными электромагнитными импульсами Электромагнитное и акустическое подавление подслушивающих и звукозаписывающих устройств Ликвидация опасных сетевых пакетов маршрутизатором, межсетевым экраном и другими узлами сети

Виды информационного подавления Создание активных помех радио- и гидролокаторам Радиоподавление каналов связи противника в боевых условиях Подавление идеологически вредных радиостанций («холодная война») Высылка инакомыслящих из страны Имитация тревожных воздействий на технические средства охраны

Ликвидация уязвимостей Защита от разглашения конфиденциальной информации мерами внутриобъектового режима Очистка компьютерной памяти от «технологического» мусора Ликвидация избыточных, потенциально опасных функций операционной системы

Стратегия скрытия, маскировки, дезинформации

Виды маскировки Маскировка (masquer - делать незаметным, невидимым) - комплекс мероприятий по введению противника в заблуждение Сокрытие - устранение или ослабление демаскирующих признаков объектов Демонстративные действия - действия, имеющие цель ввести противника в заблуждение относительно настоящих намерений Имитация (imitatio - подражание) - создание эффекта присутствия или деятельности Дезинформация - преднамеренное распространение ложных сведений

Формы реализации стратегии маскировки Электромагнитное и акустическое зашумление «опасных» сигналов (в пространстве и в каналах связи) Использование многословия и пустословия для маскировки намерений в политике и дипломатии Вибрации ограждающих поверхностей здания Скрытие сигнатуры программного кода полиморфными методами Стеганография («растворение» информации в шуме) Маскировка технических средств охраны Скрытое несение службы по охране объекта

Энергетическое скрытие - это уменьшение отношения сигнал/помеха за пределами контролируемой зоны объекта информатизации или канала связи

За пределами контролируемой зоны или канала связи отношение мощности сигнала и помехи должно быть таким, чтобы выделение модулирующей составляющей сигнала на фоне помех было невозможным

Методы и средства скрытия энергетических носителей информации Электромагнитное экранирование и звукоизоляция аппаратуры, каналов связи, рабочих мест, помещений, пространственных объемов (стратегия пассивной защиты) Использование оптоволоконных линий с полным внутренним отражением Дисциплина приватных бесед и разговоров по телефонным каналам Линейное и пространственное зашумление (электромагнитное и акустическое) Снижение энергетики «опасных» сигналов Обнаружение и ликвидация вторичных антенн

Скрытие информации на уровне взаимодействия с носителем Используются: сложный физический формат размещения данных (типа защиты от копирования), дополнительные элементы разметки, недокументированные функции схемы записи/считывания данных, использование «интеллектуальных» накопителей, парольная защита на доступ к контроллеру

Скрытие информации на логическом уровне Использование сложных форматов файлов с большим числом заголовков, параметров, ключевой информации, служебных полей, полей данных (текстовых, табличных, графических, звуковых), элементов форматирования и др. Использование «непрозрачных» файловых систем Скрытие отдельных фрагментов файловой системы (логических дисков, каталогов, файлов) от просмотра с помощью стандартных файловых менеджеров

Скрытие данных на синтаксическом уровне Использование различных, в т.числе редких кодировок символов Использование различных методов сжатия информации, в т.числе с парольной защитой Применение методов криптопреобразования симметричного и асимметричного типа (перестановка, замена, аналитические преобразования, гаммирование)

Скрытие речевых сигналов Использование аналогового скремблирования (частотные перестановки, временные перестановки и их комбинации)

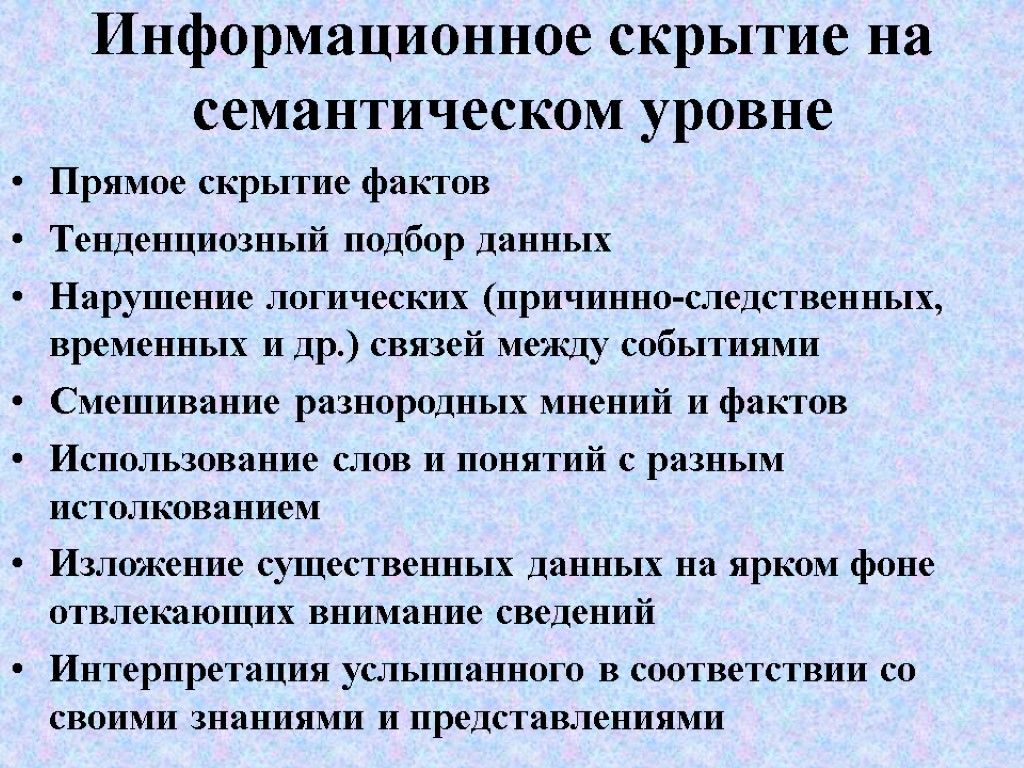

Информационное скрытие на семантическом уровне Прямое скрытие фактов Тенденциозный подбор данных Нарушение логических (причинно-следственных, временных и др.) связей между событиями Смешивание разнородных мнений и фактов Использование слов и понятий с разным истолкованием Изложение существенных данных на ярком фоне отвлекающих внимание сведений Интерпретация услышанного в соответствии со своими знаниями и представлениями

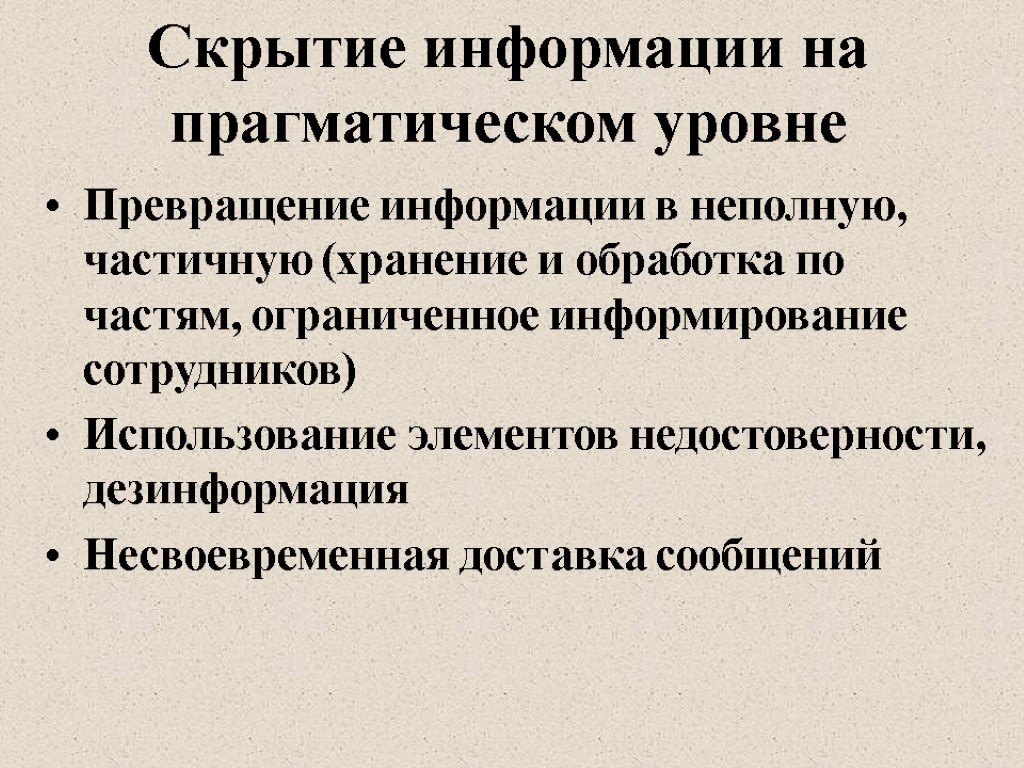

Скрытие информации на прагматическом уровне Превращение информации в неполную, частичную (хранение и обработка по частям, ограниченное информирование сотрудников) Использование элементов недостоверности, дезинформация Несвоевременная доставка сообщений

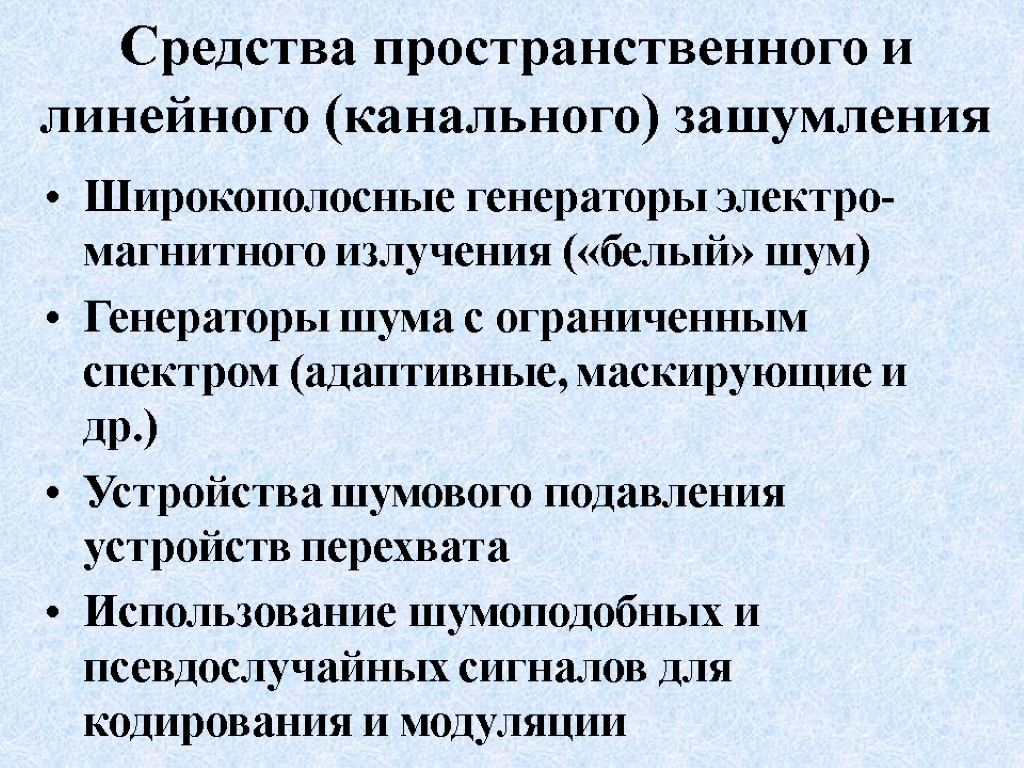

Средства пространственного и линейного (канального) зашумления Широкополосные генераторы электро-магнитного излучения («белый» шум) Генераторы шума с ограниченным спектром (адаптивные, маскирующие и др.) Устройства шумового подавления устройств перехвата Использование шумоподобных и псевдослучайных сигналов для кодирования и модуляции

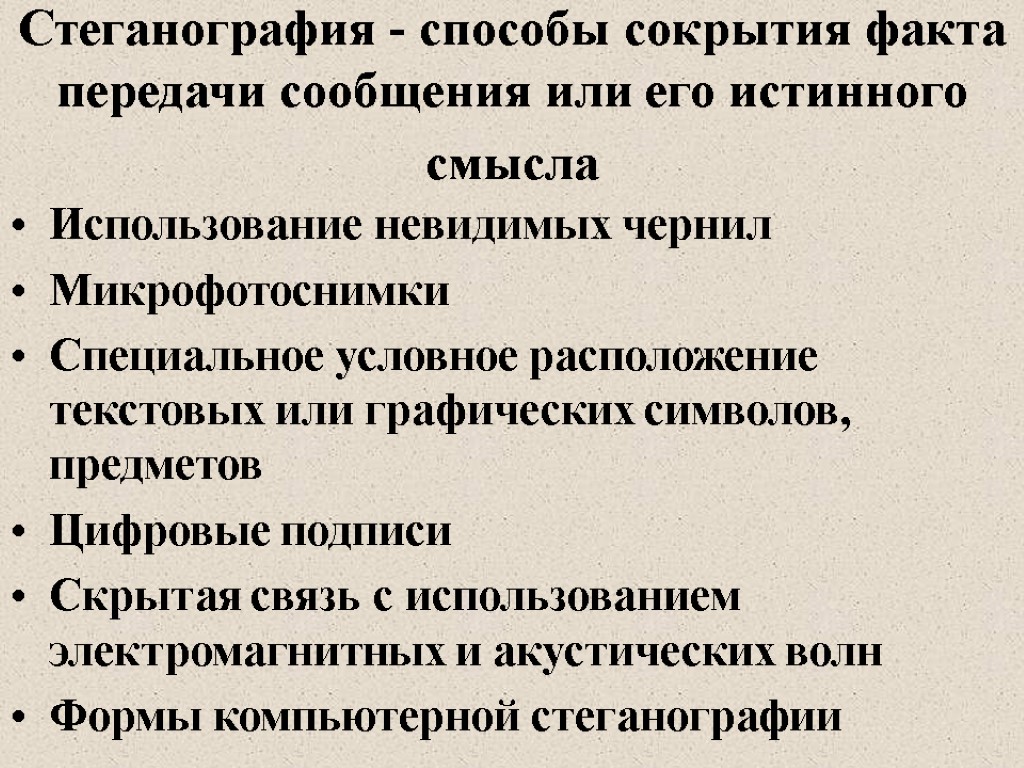

Стеганография - способы сокрытия факта передачи сообщения или его истинного смысла Использование невидимых чернил Микрофотоснимки Специальное условное расположение текстовых или графических символов, предметов Цифровые подписи Скрытая связь с использованием электромагнитных и акустических волн Формы компьютерной стеганографии

Алгоритмы скрытности вредоносных программ Резидентность (постоянное нахождение в оперативной памяти) Stealth-алгоритмы Самошифрование и полиморфизм Нестандартные приемы

Маскировка средств информационной защиты Камуфляж сигнализационных датчиков и телекамер охранного телевидения Скрытый мониторинг за средствами электронного подслушивания Использование процедур взаимной аутентификации без передачи данных Шифрование паролей, скрытие доступа к базам данных учетных записей в ОС Тактика скрытой охраны объекта

Дезинформация Дезинформация - процесс создания и распространения ложной информации об объектах, лицах, процессах Дезинформация может быть массовой или адресной Хорошая дезинформация должна быть правдоподобной и проверяемой Легендирование - создание обоснованного, логически завершенного вымысла о якобы происходящих действиях, намерениях, фактах

Имитация Создание эффекта присутствия или деятельности с целью отвлечения на ложный объект сил, средств или внимания противника Примеры: ложные узлы в компьютерных сетях (Honey Pot), ложные цели для радиолокаторов ПВО, преднамеренно оставленные в доступных для нарушителях местах документы с «важной» информацией, ложные хранилища ценностей и др.

Модель канала связи

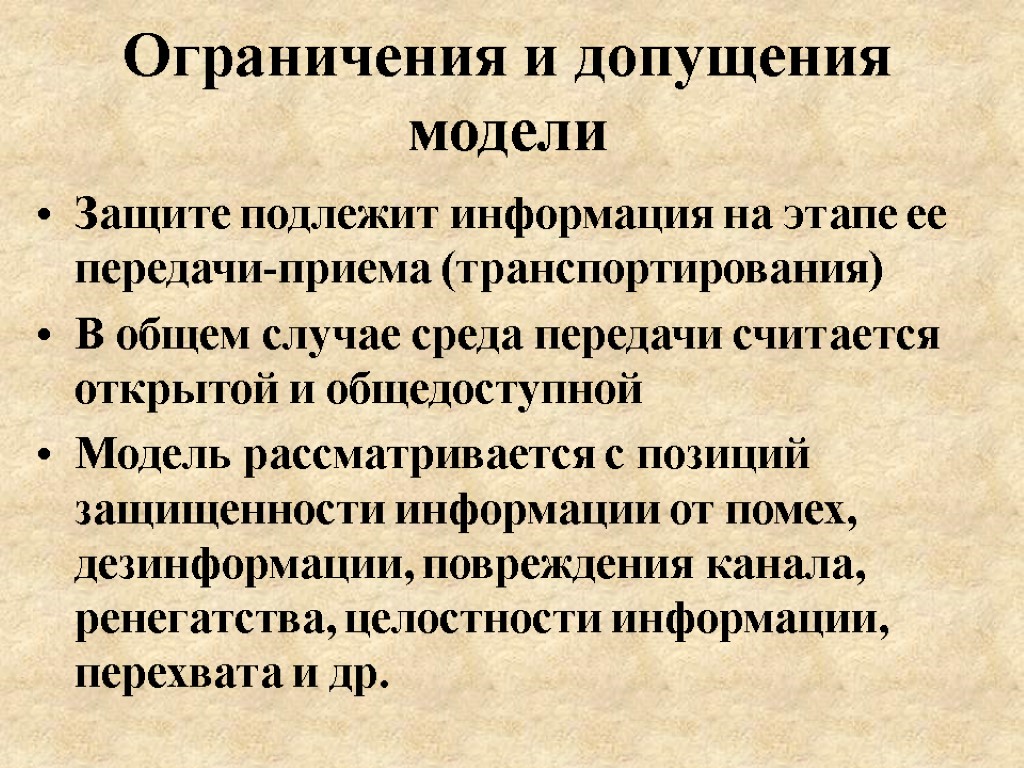

Ограничения и допущения модели Защите подлежит информация на этапе ее передачи-приема (транспортирования) В общем случае среда передачи считается открытой и общедоступной Модель рассматривается с позиций защищенности информации от помех, дезинформации, повреждения канала, ренегатства, целостности информации, перехвата и др.

Глас вопиющего в пустыне - не информация

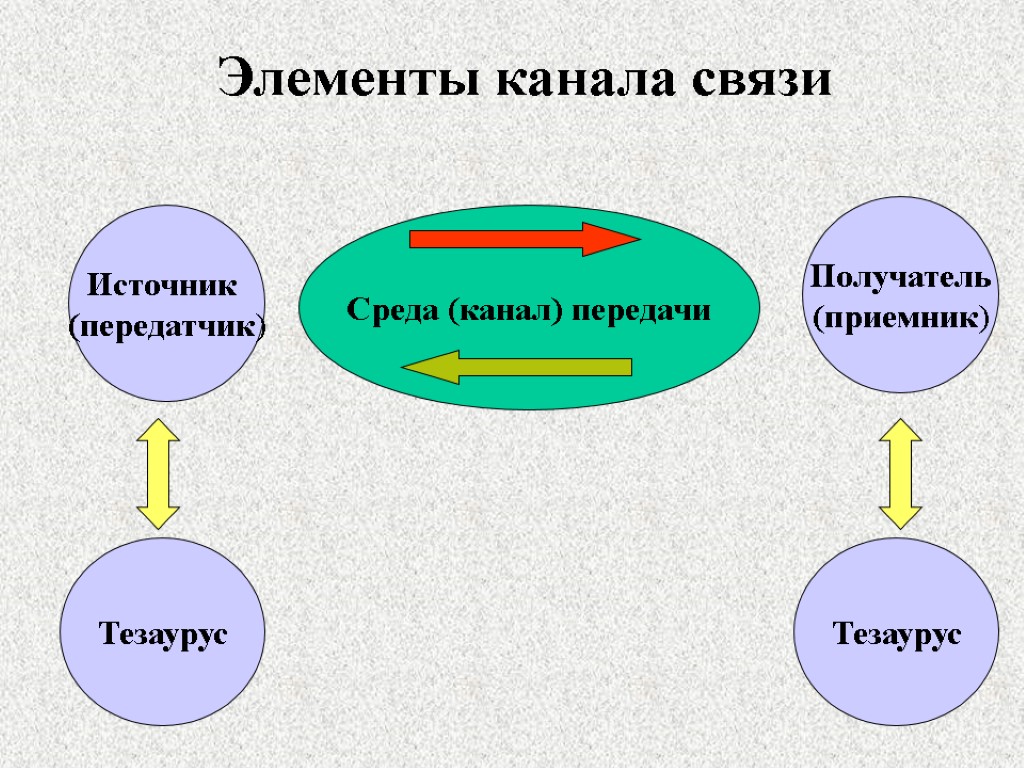

Источник (передатчик) Получатель (приемник) Среда (канал) передачи Тезаурус Тезаурус Элементы канала связи

Канал связи - совокупность физической среды распространения сигналов и средств для передачи и приема сообщений

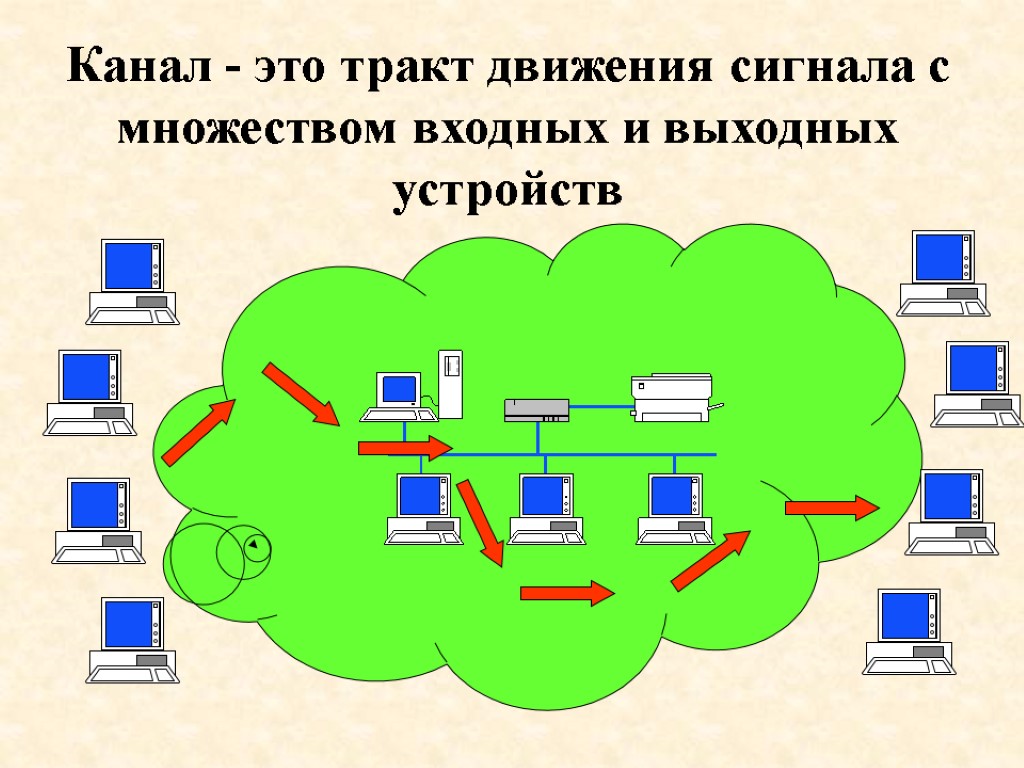

Канал - это тракт движения сигнала с множеством входных и выходных устройств

Основные понятия Сигнал - физический процесс, способный изменяться во времени в соответствии с переносимым сообщением Объем (база) сигнала V= D F T (D -динамический диапазон, F - ширина спектра, Т - длительность передачи) Передатчик - устройство, создающее сигнал и модулирующее его сообщением Приемник - устройство, выделяющее сообщение из полученного сигнала на фоне помех

Основные понятия Сигнал в процессе передачи испытывает затухание по уровню и задержку по времени Передача детерминированных сообщений не имеет смысла. Детерминированный сигнал не может быть переносчиком информации Электрический сигнал обладает набором информативных и селективных параметров

Основные понятия Модуляция - процесс управляемого изменения параметров носителя по закону передаваемого сообщения Принцип суперпозиции: выходной сигнал является суммой входных сигналов и помех В реальных каналах всегда имеет место искажение сигналов В реальном канале всегда имеются помехи

Основные понятия Между сигналом и помехой отсутствует принципиальное различие: то, что является сигналом для одного приемника, может являться помехой для других В каналах связи решаются две задачи: обнаружение сигнала на фоне помех и различение множества сигналов по их параметрам По принятому сигналу можно лишь с некоторой вероятностью определить, какое сообщение передавалось

Виды каналов Моноканалы и каналы с уплотнением сигналов Канал «точка-точка» и виртуальный канал Составные каналы и сети Аналоговые и дискретные каналы Симплексные и дуплексные каналы Закрытые и открытые каналы

Измерение количества информации Структурная мера (количество переданных бит, байт, символов) Статистическая мера (мера уменьшения исходной неопределенности у получателя) Семантическая мера (содержательность, смысл информации) Прагматическая мера (полезность, целесообразность, существенность информации)

Передача информации имеет смысл, если: Источник более информирован, чем получатель (его тезаурус больше) Передаваемая информация является ценной, достоверной и своевременной Получатель нуждается в данной информации и не обладает ею Получатель понимает полученную информацию и умеет ее использовать

Свойства тезауруса, как объекта защиты Тезаурус - запас знаний, словарь, используемый приемником информации Тезаурус - капитал и основная ценность информационной системы Для передачи знаний тезаурусы передатчика и приемника должны пересекаться (содержать общие элементы) Приобретение новых знаний означает пополнение тезауруса приемника

Пополнение тезауруса вовсе не означает увеличения его объема. За счет образования новых, более совершенных понятий и логических связей старые могут отмирать, а объем тезауруса - сокращаться (сравнить объем научных отчетов и диссертаций с учебными пособиями)

Научное озарение сопровождается эмоциями (обычно – положительными). За счет образования новых логических связей многие старые цепи становятся излишними, лишние нейроны погибают, а энергия, ранее расходовавшаяся на их питание, освобождается. С.П.Расторгуев

Подключение к каналу своих источников (передатчиков) С целью навязывания ложной информации С целью «затопления» (flood) канала неинформативными сигналами на пределе пропускной способности канала С задачей зашумления канала для того, чтобы воспрепятствовать нормальной передаче информации

Подключение к каналу своих получателей (приемников) Перехват (отвод) всей или выборочной информации Контроль трафика (факта, объема, скорости передаваемых сообщений, сведений об используемых протоколах, видах модуляции и др.)

Использование или создание побочных каналов (утечки) Подключение к одному из побочных каналов Создание внеполосных сигналов (ВЧ навязывание) Включение в канал своего ретранслятора (приемопередатчика)

Атаки на линию Отключение линии от передатчика Отключение линии от приемника Вызов повреждения на линии Хищение материалов и конструкций на линии связи

Использование канала в своих интересах Несанкционированное подключение к чужой линии своих абонентских устройств Работа с внеполосными сигналами Пользование каналом под чужим именем и за чужой счет Обход систем контроля соединений с целью неуплаты за пользование каналом

Способы обмана при передаче сообщения Отказ отправителя от посланного им сообщения (ренегатство или отступничество) Подмена принятого сообщения в пункте приема с выдачей его за подлинное

Способы обмана при передаче сообщения Имитация принятого сообщения в пункте приема при его фактическом отсутствии Подмена передаваемого сообщения в пути следования Повтор нарушителем ранее перехваченного сообщения

«Радиоигра» - использование чужого источника (передатчика) в интересах дезинформирования противника

Защита информации в канале связи включает: Защиту источников информации Защиту носителей информации Защиту линии связи Защиту систем обработки информации Защиту тезауруса

Направления защиты передаваемой информации Установление подлинности источника сообщения Установление авторства сообщения Проверка достоверности принятого сообщения (соответствия переданных и принятых сигналов) Обеспечение помехоустойчивости сигналов при воздействии случайных помех

Направления защиты передаваемой информации Физическая защита канала и его элементов Защита от преднамеренных помех, внеполосных сигналов, дезинформации Обеспечение конфиденциальности передаваемой информации в открытых каналах Маскировка процесса передачи-приема информации

Физическая защита канала связи Охрана передающей и приемной аппаратуры Контроль физической целостности линии связи Охрана линии связи от хищений аппаратуры и материалов Контроль пропускной способности Контроль за параметрами линии и подключениями

Защита линий связи от утечки Экранирование проводных линий Фильтрация сигналов во вторичных линиях, выходящих за пределы объекта Использование каналов связи с «узкой» базой

Защита канала от помех и внеполосных сигналов Использование сигналов с «широкой» базой Применение помехоустойчивых видов модуляции Фильтрация проходящих сигналов Помехоустойчивое кодирование

Установление подлинности переданных сообщений Квитирование сообщений Процедуры «рукопожатия» Электронная цифровая подпись и ее разновидности

Обеспечение конфиденциальности передаваемых сообщений Использование выделенных линий и физически защищенных каналов Криптозащита Использование нестандартных сигналов, видов кодирования и модуляции Применение шумоподобных сигналов

Обеспечение скрытности при передаче сообщений Источника сообщения Получателя сообщения Тезауруса (языка, кодировки, ключей) Факта передачи сообщения (стеганография) Маршрута сообщения

Ограничения на применение модели канала связи Природе нет нужды обмениваться с нами информацией. Информация есть всегда, она поступает к нам в потоке падающего света. А воспринимаем мы эту информацию, или нет - это наши проблемы. Мэйл Гибсон

Искажения, происходящие при устной «ретрансляции» Передача только части сообщения «Испорченный» телефон (пересказ услышанного своими словами) Пропуск фактуры через призму субъективно-личностных отношений

Модели информационных нарушителей Бакланов В.В., 2007

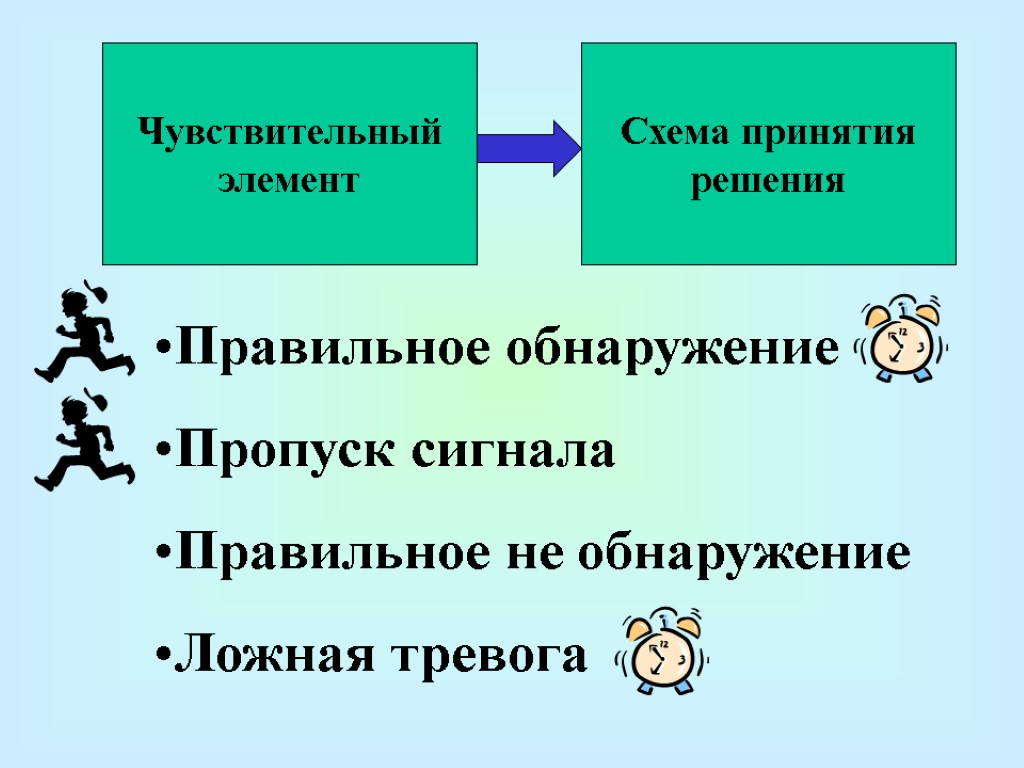

Модель нарушителя информационной безопасности – это формализованное (математическая модель) или неформализованное (вербальная модель) описание возможностей, ресурсов и характерных способов действий лиц, являющихся носителями информационных угроз. Информационных нарушителей классифицируют по степени их осведомленности об объекте преступных посягательств, наличию опыта неправомерного доступа и по их технической оснащенности.

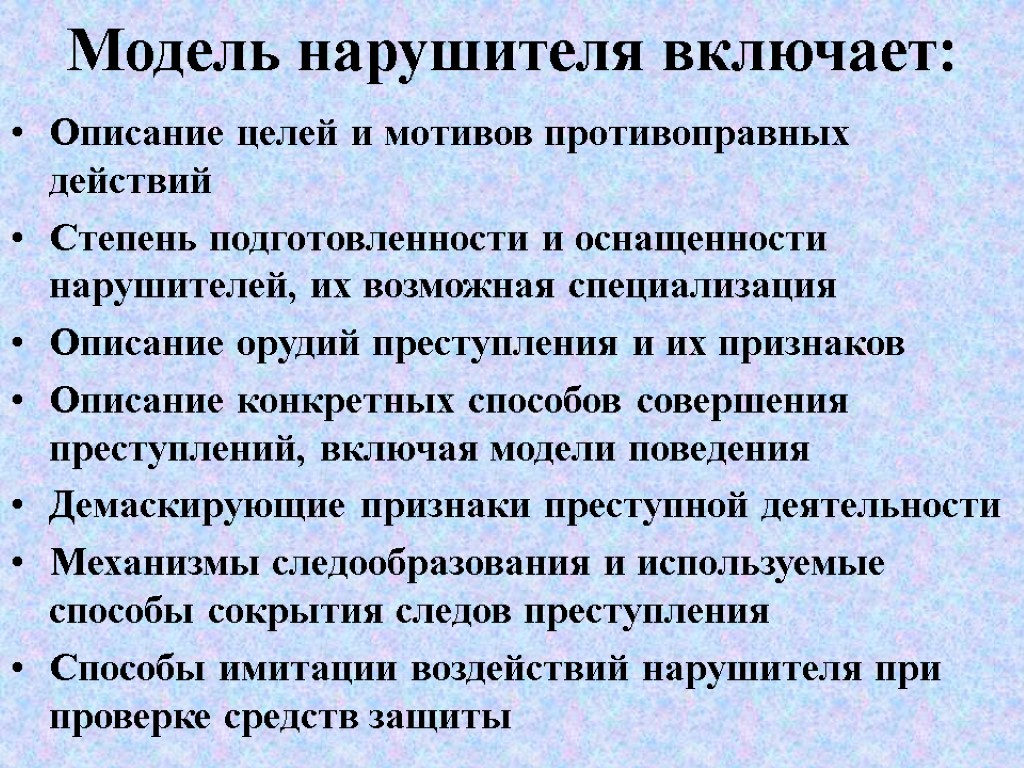

Модель нарушителя включает: Описание целей и мотивов противоправных действий Степень подготовленности и оснащенности нарушителей, их возможная специализация Описание орудий преступления и их признаков Описание конкретных способов совершения преступлений, включая модели поведения Демаскирующие признаки преступной деятельности Механизмы следообразования и используемые способы сокрытия следов преступления Способы имитации воздействий нарушителя при проверке средств защиты

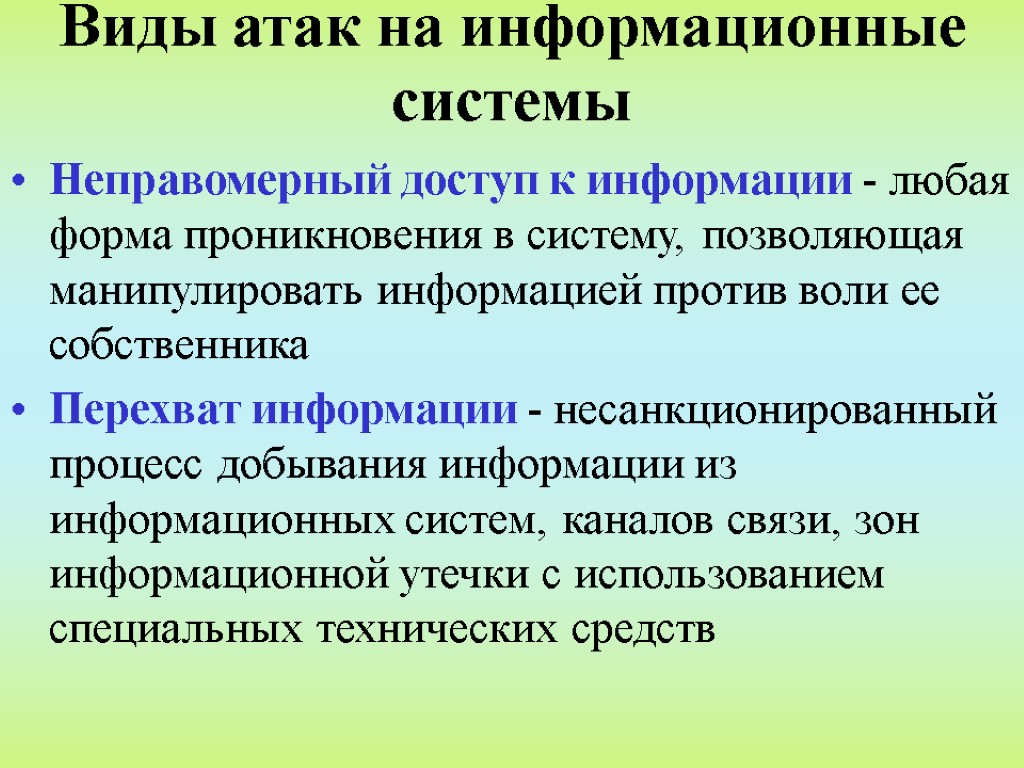

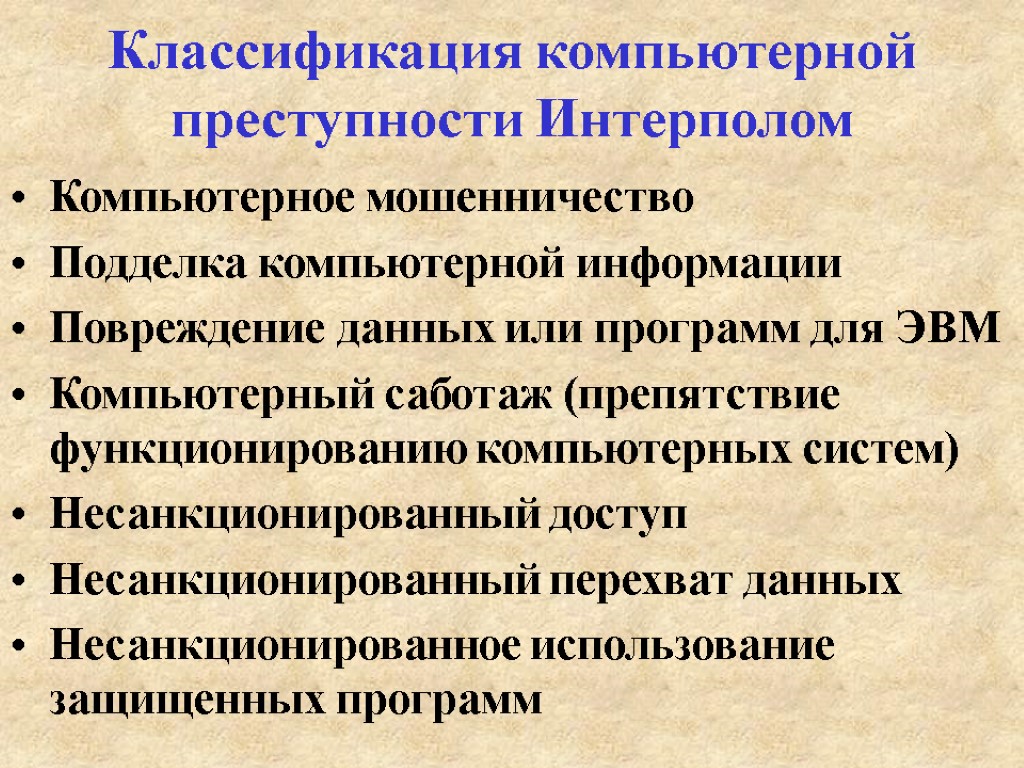

Виды атак на информационные системы Неправомерный доступ к информации - любая форма проникновения в систему, позволяющая манипулировать информацией против воли ее собственника Перехват информации - несанкционированный процесс добывания информации из информационных систем, каналов связи, зон информационной утечки с использованием специальных технических средств

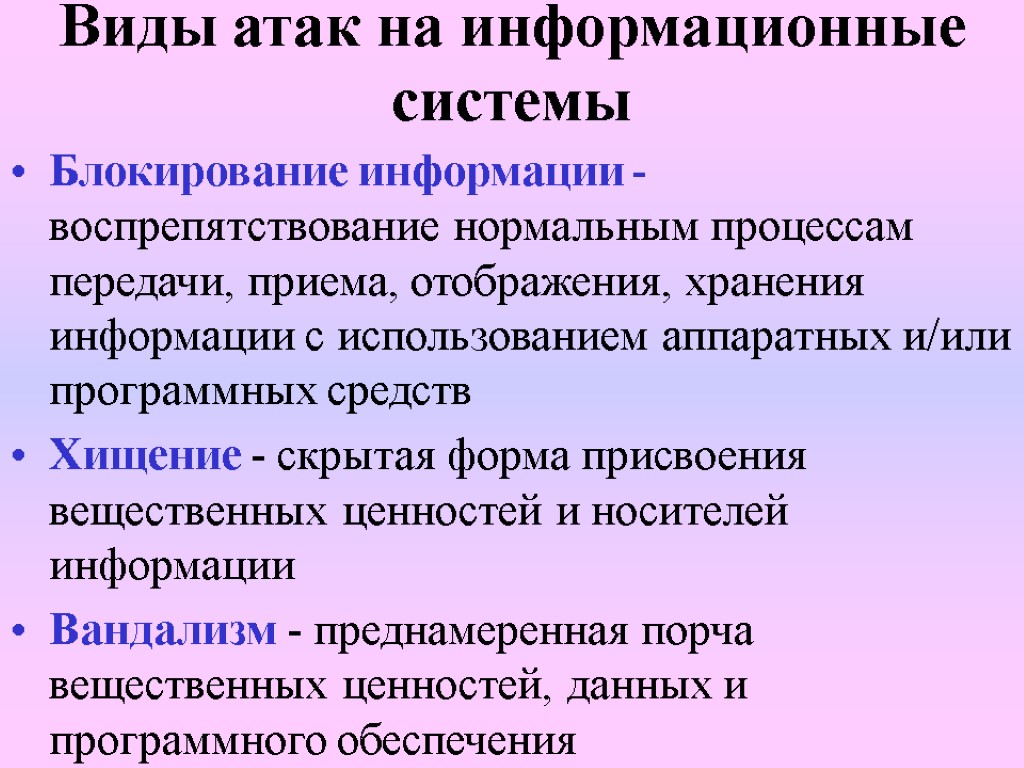

Виды атак на информационные системы Блокирование информации - воспрепятствование нормальным процессам передачи, приема, отображения, хранения информации с использованием аппаратных и/или программных средств Хищение - скрытая форма присвоения вещественных ценностей и носителей информации Вандализм - преднамеренная порча вещественных ценностей, данных и программного обеспечения

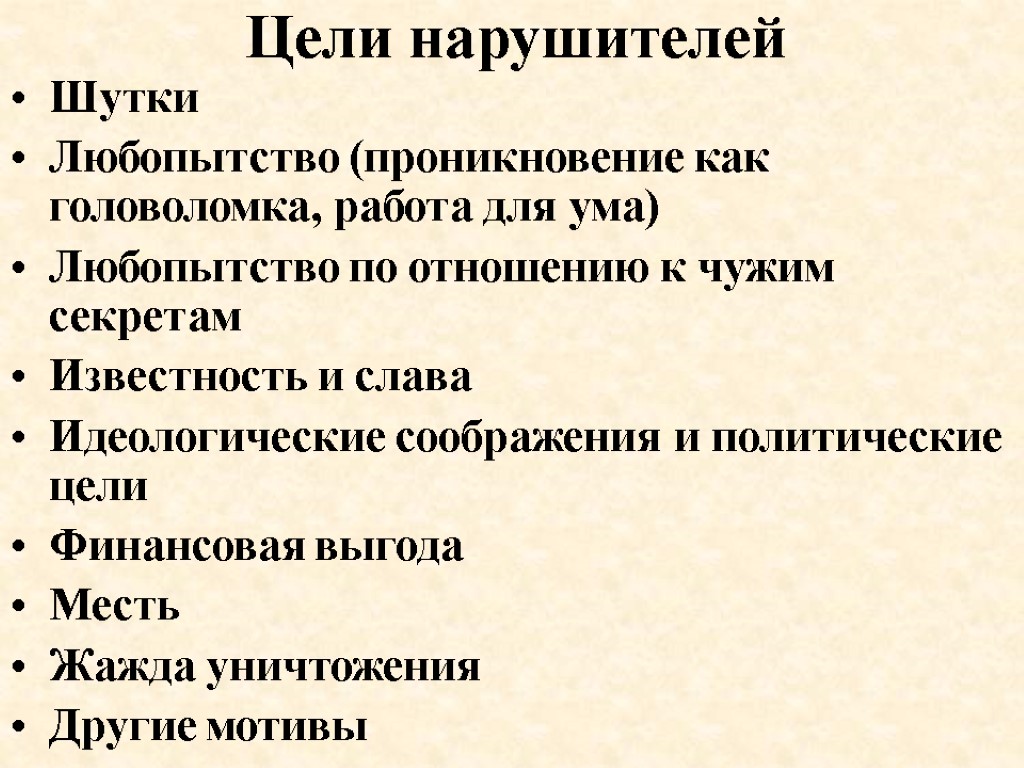

Цели нарушителей Шутки Любопытство (проникновение как головоломка, работа для ума) Любопытство по отношению к чужим секретам Известность и слава Идеологические соображения и политические цели Финансовая выгода Месть Жажда уничтожения Другие мотивы

Размышления о риске (Брюс Шнайер) Террористы бывают счастливы умереть за свои убеждения Ищущие славы не хотят попасть в тюрьму Грабители банков не желают быть привлеченными к ответственности за шпионаж Для снижения риска могут использоваться более подготовленные и более дорогостоящие атаки Рациональный нарушитель выбирает атаку, которая с лихвой окупит понесенные расходы с учетом квалификации, доступа, истраченных ресурсов, времени и риска Действия преступников не всегда рациональны, т.к. некоторые из низ психически ненормальны

«Внутренние» нарушители «Внутренними» нарушителями информационной безопасности считаются лица из числа персонала, допущенного к обработке защищаемой информации, обслуживанию информационных систем и прочих лиц, допущенных для проведения работ в помещения, где хранится и обрабатывается защищаемая информация

Иерархия «внутренних» нарушителей Болтливые сотрудники Пользователи с низкой квалификацией Излишне любопытные и сверхинициативные пользователи Некомпетентный или недобросовестный инженерно-технический персонал Программисты - «любители» Нелояльные программисты и проектировщики системы Нелояльные администраторы

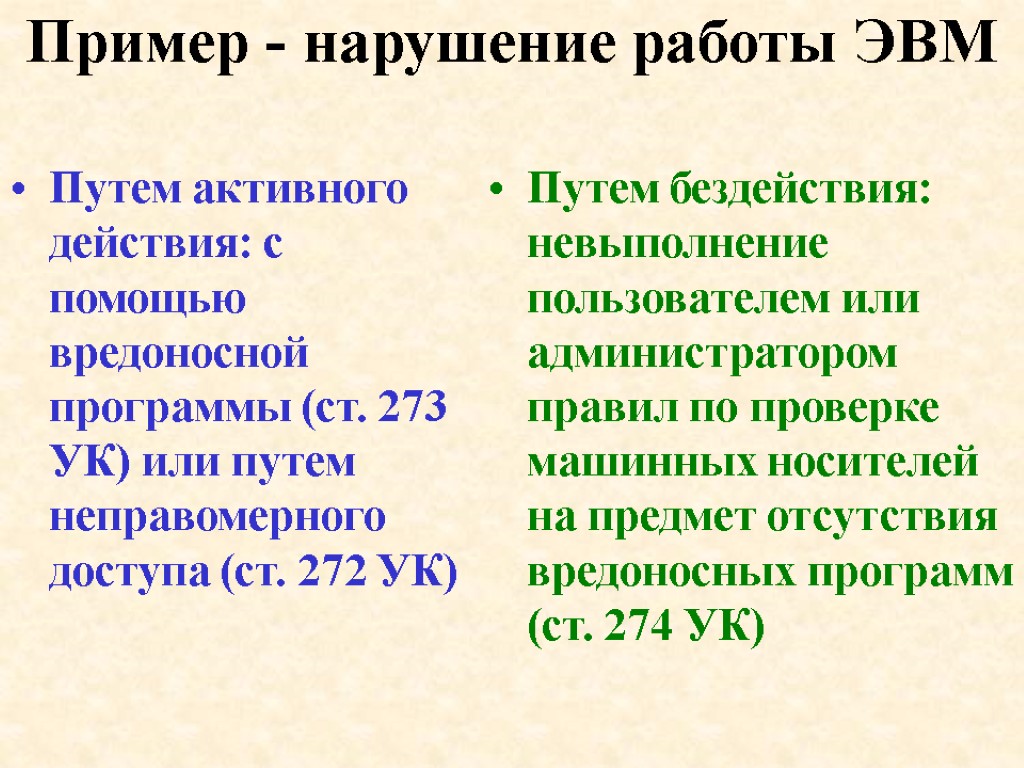

Нарушение работы ЭВМ Со стороны пользователя, оператора, диспетчера - по причине использования компьютеров, управляющих производственным процессом или движением транспорта, не по назначению, а также по причине пренебрежения правилами антивирусной защиты Со стороны инженера, техника - пренебрежение правилами размещения, подключения и эксплуатации компьютерной техники Со стороны администратора - несоблюдение требований информационной безопасности, использование нелицензионного программного обеспечения

Пользователи как источники угроз Большая часть ущерба вызывается беспечностью и небрежностью пользователей Интересы пользователя не всегда совпадают с интересами организации «Хуже всего не те люди, которые бросают работу и уходят, а те, которые бросают работу и остаются. Они фактически вредят больше всего»

Нарушение работы ЭВМ со стороны пользователя Случайная порча носителей информации Ввод неверных (ошибочных) данных Пересылка данных по неверному адресу Случайное повреждение каналов связи Отключение или некомпетентное применение средств защиты информации Некомпетентное включение или изменение режима работы аппаратуры

Сравнительный анализ опасностей Хакер, без сомнения более опасен для компьютерной системы, чем обычный пользователь. Однако пользователь работает за компьютером постоянно, а хакер может «удостоить» атакой вашу систему один раз в несколько лет

«На каждого подлого хакера находится один обозленный на организацию сотрудник и восемь небрежных» Comporate Computer Security Issues and Strategies

Портрет подозрительного сотрудника Хорошо знает, как работает система охранной сигнализации Имеет ключи ото всех основных замков в служебные помещения Приходит на работу очень рано, задерживается дольше других, иногда работает в выходные дни Делает все возможное для завоевания доверия руководства и самостоятельной бесконтрольной работы Не поддерживает дружеских и деловых отношений с другими сотрудниками, предпочитает работать самостоятельно

«Внешние» нарушители

Хакерские специальности Хакеры - лица, удаленно внедряющиеся в чужие системы с целью демонстрации их уязвимостей и/или своих умений Крэкеры - взломщики систем и программ с защитой Кардеры - лица, живущие за счет чужих кредитных карточек Фрикеры - лица, использующие средства телефонной связи без оплаты Вирмейкеры - программисты, создающие вредоносные программы

Хакер - человек со специфическим набором навыков и неспецифической моралью. Это индивидуум, который экспериментирует с недостатками системы ради интеллектуального любопытства или собственного удовольствия - Б.Шнайер

Хакеры HACKER сущ. 1. Индивидуум, который получает удовольствие от изучения деталей функционирования компьютерных систем и от расширения их возможностей, в отличие от большинства пользователей компьютеров, которые предпочитают знать только необходимый минимум. 2. Энтузиаст программирования; индивидуум, получающий удовольствие от самого процесса программирования, а не от теоретизирования по этому поводу.

«Благородные» цели хакеров Исследуя компьютерную систему, обнаружить слабые места в системе безопасности и информировать об этом пользователей и разработчиков системы Проанализировав существующую безопасность компьютерной системы, сформулировать необходимые требования и условия повышения уровня защищенности

Хакеры часто имеют более высокую квалификацию, чем проектировщики системы. Хакеры смотрят на систему с внешней стороны, с позиции нападающего, а не с внутренней - с позиции проектировщика

Цели крэкеров Непосредственное осуществление взлома системы с целью получения несанкционированного доступа к чужой информации: кража, подмена, объявление факта взлома

Взгляд на информационного нарушителя с позиций РД Гостехкомиссии Нарушитель может запускать программы из фиксированного набора, реализующего заранее определенные функции Нарушитель может создавать и запускать собственные программы Нарушитель может воздействовать на конфигурацию оборудования и базовое программное обеспечение Нарушитель относится к числу проектировщиков, программистов, инженеров

Степени осведомленности информационных нарушителей Неосведомленный нарушитель: не имеет навыков программирования, не знает принципа работы устройств охраны, управления доступом и СЗИ Осведомленный нарушитель (знает, но не имеет собственного опыта) Осведомленный нарушитель, имеющий опыт взлома систем

Виды осведомленности нарушителей Осведомленность об объекте преступных посягательств (информационных ресурсах, платежных системах) Осведомленность о способах и средствах защиты информации на атакуемом объекте Осведомленность о методах скрытого доступа к информации

Подготовленный нарушитель: Имеет необходимые знания об информационных технологиях, средствах и методах защиты информации, психологии людей (пользователей и администраторов) Имеет опыт неправомерного доступа к защищаемой информации Оснащен необходимыми аппаратными и программными средствами для ведения разведки, доступа и перехвата, умеет их создавать или программировать

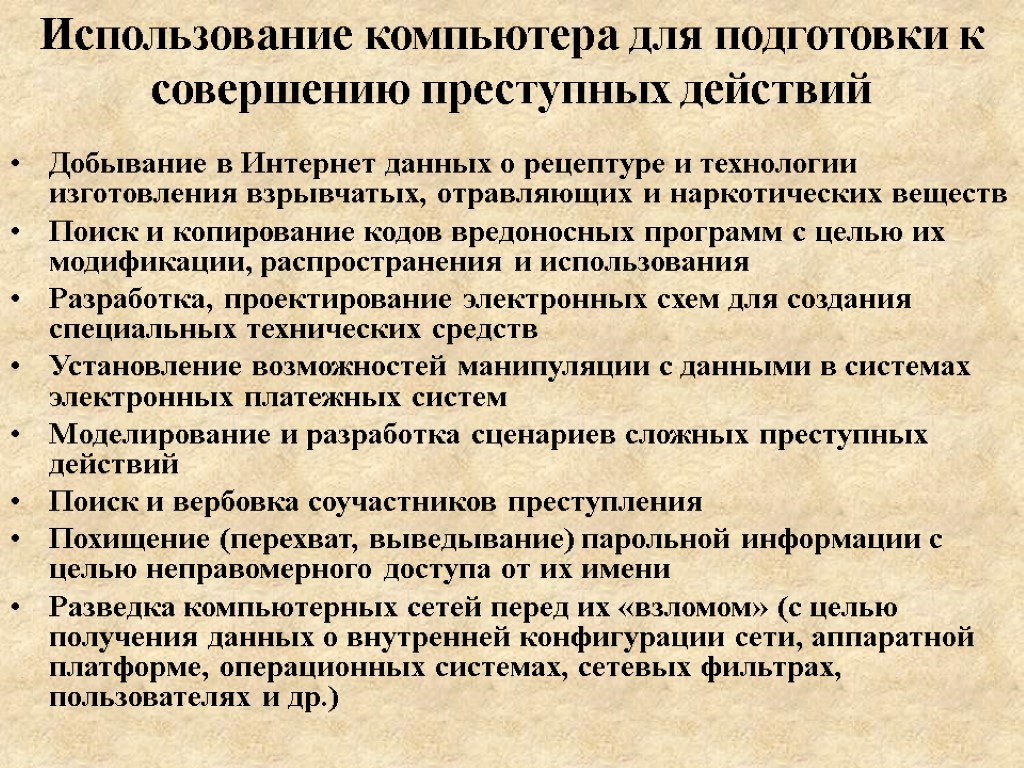

Описание удавшихся способов совершения преступлений наряду с возможностью распространения орудий преступления в виде компьютерных программ. Первому нападающему приходится быть изобретательным, остальные могут просто использовать его программы.

Причины вовлечения компьютерных тех-нологий в противоправную деятельность Компьютерные технологии входят в обиход человека как в быту, так и на рабочем месте, и их использование не нуждается в каком-либо разрешении или обосновании Создание и развитие системы электронной коммерции, глубокое проникновение компьютерных технологий в кредитно-финансовую сферу, виртуализация общественных отношений в сфере предоставления услуг и их оплаты Развитие программных средств электронного синтеза и обработки аудиозаписей, фото- и видеоизображений

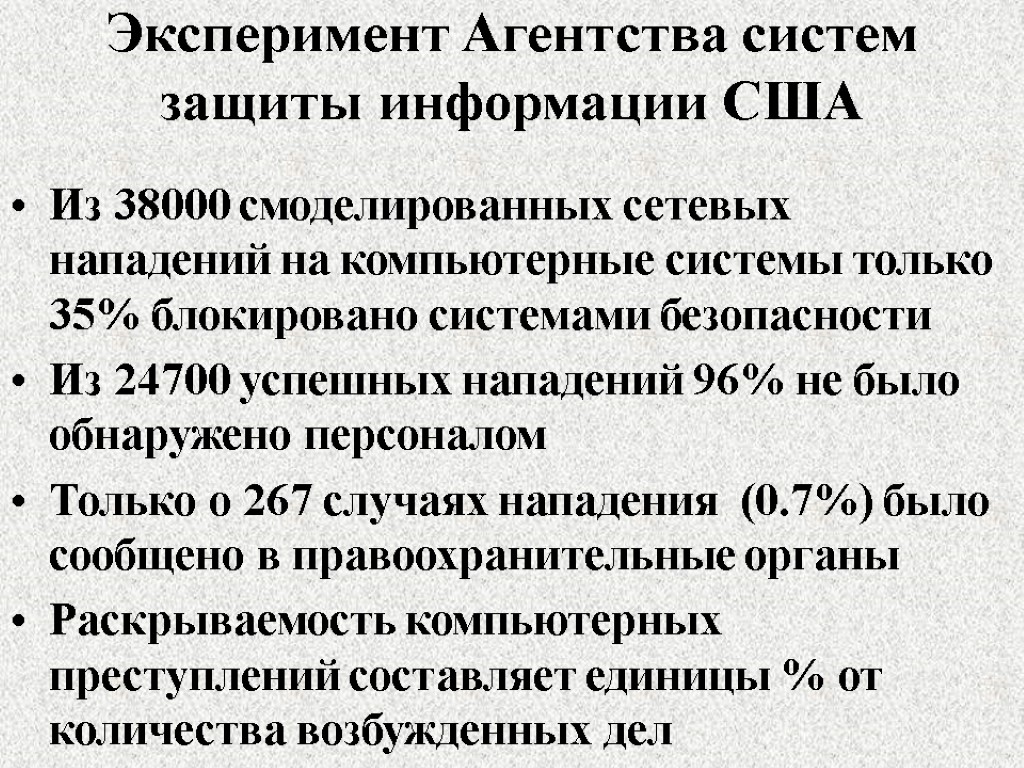

Влияние компьютерных технологий на преступность Благодаря автоматизации существенно увеличивается вероятность очень редких событий, благоприятных для нарушителя. Появляется возможность успешной реализации удаленных атак с очень низкой вероятностью успеха. Реализуется возможность быстрого добывания и фильтрации данных об объектах преступного посягательства Расстояние и возможность скрывать свое реальное местонахождение делает преступника безнаказанным

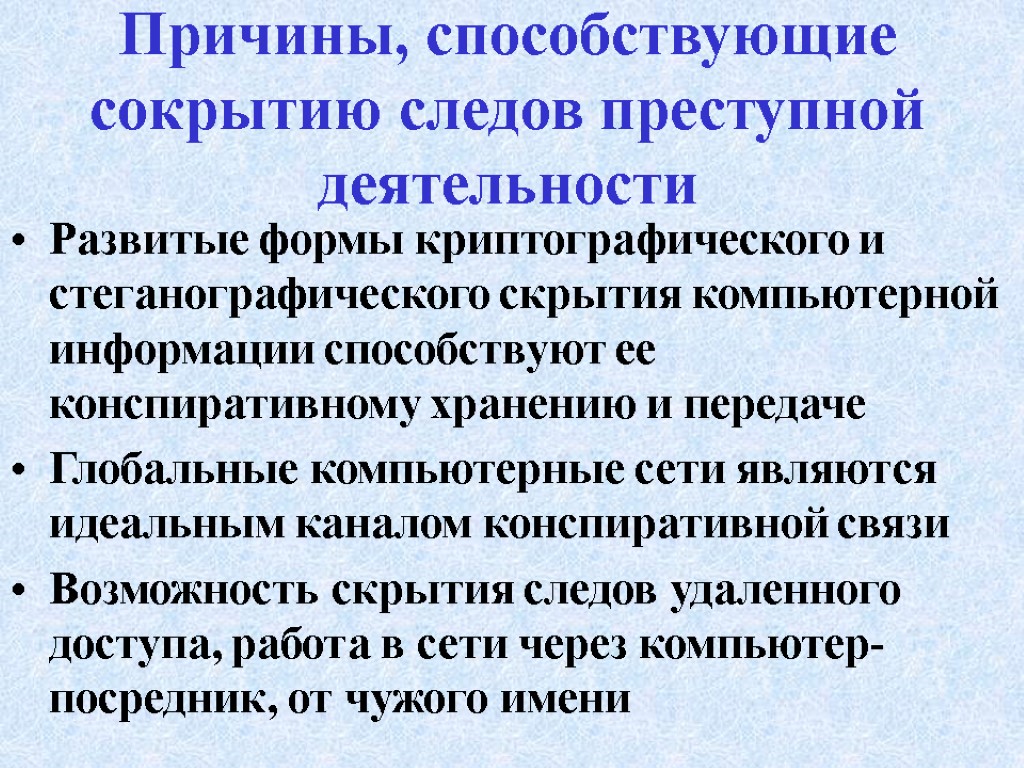

Причины, способствующие сокрытию следов преступной деятельности Развитые формы криптографического и стеганографического скрытия компьютерной информации Возможность использования компьютерных сетей в качестве каналов скрытой связи Возможность скрытия следов удаленного доступа, работа в сети через компьютер-посредник, от чужого имени

Ограбление магазина или угон автомобиля требует присутствия и участия преступника на месте преступления. Потерпевшему следует опасаться только тех преступников, которые находятся неподалеку. Благодаря Интернету каждому владельцу сетевого компьютера приходится принимать во внимание информационную преступность всего мира

Влияние компьютерных технологий на преступность Проблемы с поиском преступников и привлечением их к ответственности Информационный нарушитель почти всегда имеет преимущество перед защищающейся стороной Фактор времени: ответные меры хронически отстают Имеет место широчайшее распространение технических приемов и средств совершения преступлений

Особенности компьютерных преступлений Совершаются образованными людьми с использованием «интеллектуальных» средств и орудий преступления Отличаются высокой латентностью, низкой раскрываемостью, практически полной безнаказанностью Расследование преступлений требует высокой квалификации специалистов, использования дорогостоящей аппаратуры и программного обеспечения

Ресурсы нарушителя трудозатраты на подготовку и реализацию доступа (временной ресурс) аппаратные и/или программные средства доступа (материальный ресурс) специальные познания в сфере компьютерных и иных технологий, а также опыт доступа (мыслительный ресурс)

За нормированное время нарушитель может: добиться положительного результата (реализовать доступ и совершить необходимые манипуляции с информацией), отказаться от проникновения, отложить попытку до следующих благоприятных обстоятельств (попутно получив дополнительную информацию о системе защиты)

Формы представления компьютерной информации на этапах ее обработки и хранения в большинстве случаев не позволяют человеку-нарушителю получать ее с помощью органов чувств. Для реализации основных видов доступа ему приходится использовать различные аппаратные и программные средства.

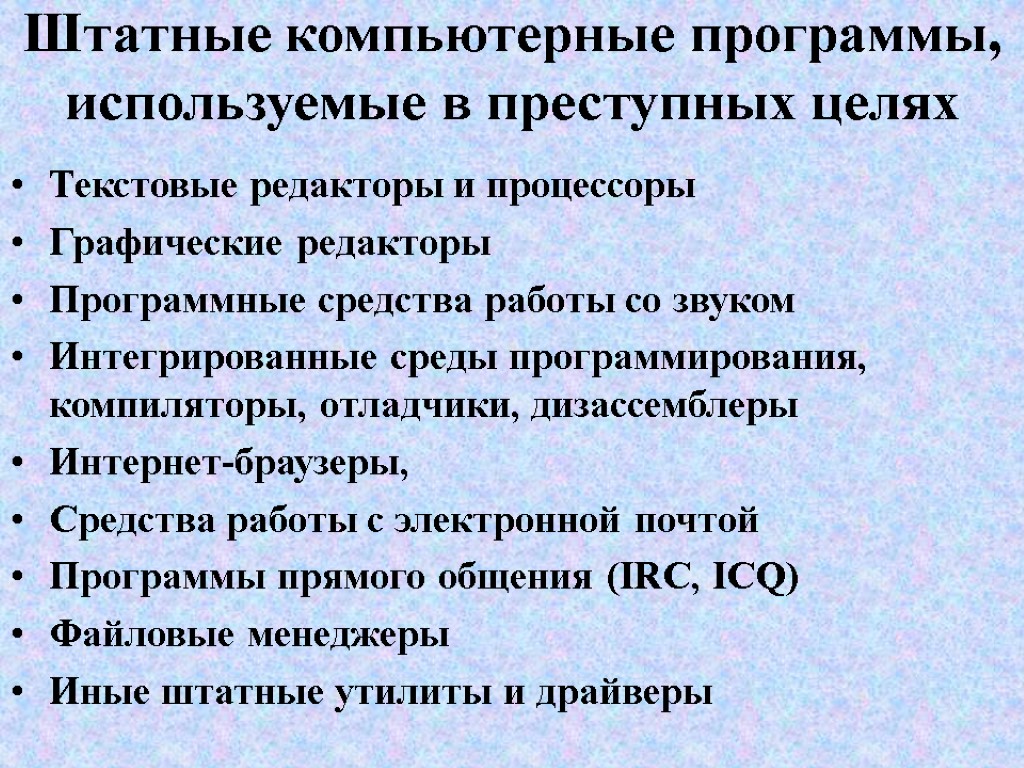

Орудия и средства преступления штатные аппаратно-программные средства компьютерной системы, добытые или подобранные пароли, похищенные или изготовленные носители (имитаторы) ключевой и биометрической информации, компьютерные программы, предназначенные для сбора информации об объекте доступа и проникновения в него, машинные носители для копирования компьютерной информации, "компьютеризированные" устройства с памятью или собственным каналом связи (цифровые диктофоны, плееры, фото-видеокамеры, мобильные устройства связи) аппаратные закладки, устройства для снятия информации по каналам утечки монтажный инструмент для доступа в аппаратные отсеки атакуемого компьютера

Нарушитель может использовать свою компьютерную систему: в общей компьютерной сети с атакуемым компьютером, подключаемую к физическому каналу локальной сети, в которой работает атакуемый компьютер, подключаемую к доступным интерфейсам атакуемого компьютера, подключаемую к компонентам атакуемой системы (выносному терминалу, демонтированному внешнему носителю).

В некоторых случаях разработанные, изготовленные, запрограммированные средства могут выполнять задачу доступа автоматически, без участия человека. По этой причине автономные аппаратные программные закладки можно рассматривать в качестве самостоятельных “нарушителей”.

Обнаружение человека-нарушителя техническими средствами основано на ряде демаскирующих признаков, которые образуют его физическую информационную модель Демаскирующими признаки подразделяются на опознавательные, которые описывают нарушителя в статическом состоянии и признаки деятельности, которые характеризуют его в динамике, в ходе преступных действий.

К модели нарушителя относятся также характерные информационные признаки состояния или деятельности, по которым присутствие нарушителя на объекте информатизации или его неправомерная деятельность по доступу к защищаемой информации может быть обнаружена и зафиксирована техническими средствами охраны.

Модели человека-нарушителя Геометрическая модель Биомеханическая модель Физико-химическая модель Социальная модель

Геометрическая модель Человек может передвигаться в пространстве в различных положениях: в рост, согнувшись, на четвереньках, ползком, перекатом и др. В каждом случае его тело представляет сложную геометрическую фигуру с определенными размерами

Геометрическая модель Благодаря антропометрии нам известны характерные размеры человеческого тела и его частей при различных способах передвижения в пространстве Большинство характерных размеров человеческого тела подчиняются нормальному закону распределения

Геометрическая модель Характерные размеры человеческого тела служат исходными данными при определении размеров инженерных и сигнализационных заграждений, а также зон обнаружения

Биомеханическая модель В соответствии с данной моделью нарушитель представляет собой активную физическую массу, перемещающуюся в пространстве методом локомоций и оказывающую силовое воздействие на окружающие тела (предметы)