5-Ростелеком_Информационное общество_круглыйстол_2.pptx

- Количество слайдов: 13

ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ В СОВРЕМЕННЫХ РЕАЛИЯХ Макарова Ольга Руководитель направления ИБ Тел: +7(343)3791870, +79126291858 makarova-os@ural. rt. ru

Вероятности реализации угроз. Статистика DDo. Sатак DDo. S-атака Средняя емкость атаки 100 Гб/с1 Частота атак в месяц возросла на 53% (2016 - 51 атака, в 2015 – 44 атаки) 1 Стоимость атаки от 7$ час до 1000$ за домен 2 Пиковые значения: 2007 – 24 Гб/с, 2017 – 800 Гб/с1 Длительность атаки 4 часа – 12 дней 3 Anti. DDo. S от РТК Ежедневная фильтрация более 50 инцидентов емкостью более 10 Гбит/c Было отражено 12 677 за год Пиковое значение за 2016 год – 132 Гб/с Месяцы с наибольшем кол-вом атак (более 1600): сентябрь, ноябрь, декабрь, январь, февраль, март кол-во атак за полгода 2017 = кол-во атак за 2016 Примечание: - Ежегодный отчет Arbor за 2017 год 2 - habrahabr. ru 3 - https: //www. anti-malware. ru 1 2

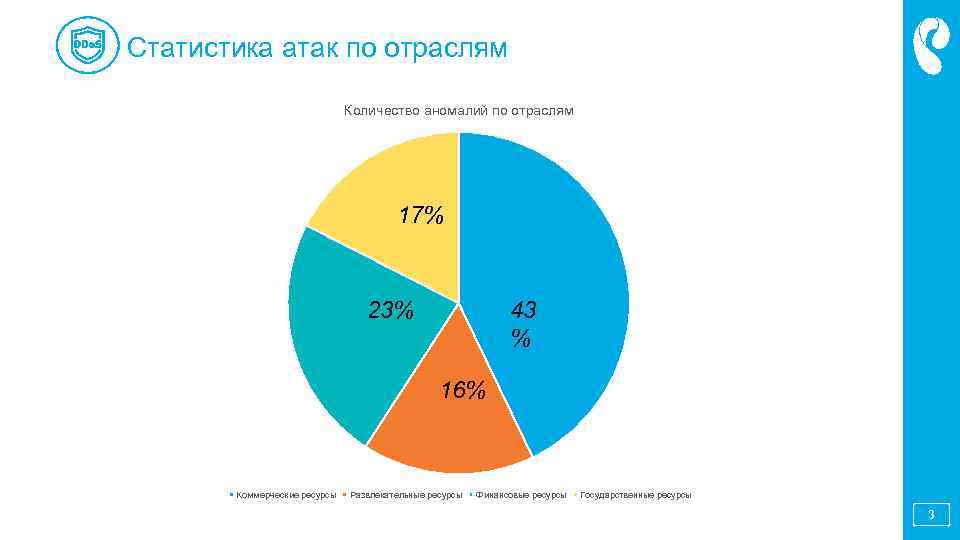

Статистика атак по отраслям Количество аномалий по отраслям 17% 23% 43 % 16% Коммерческие ресурсы Развлекательные ресурсы Финансовые ресурсы Государственные ресурсы 3

НЕМНОГО ЦИФР из нашего SOC В ТЕЧЕНИЕ 1/2 года ФИКСИРУЕТСЯ ИНЦИДЕНТОВ ИБ : ~ 22 000 шт. ИЗ НИХ ~ 20% могли бы привести к значительным потерям СРЕДНИЙ ОБЪЕМ СОБЫТИЙ, ПОСТУПАЮЩИХ В SIEM в секунду: ~ 12 000 eps СРЕДНЕСУТОЧНЫЙ ОБЪЕМ СОБЫТИЙ ИБ, ОБРАБАТЫВАЕМЫЙ В SIEM: ~ 2. 5 млрд. 4

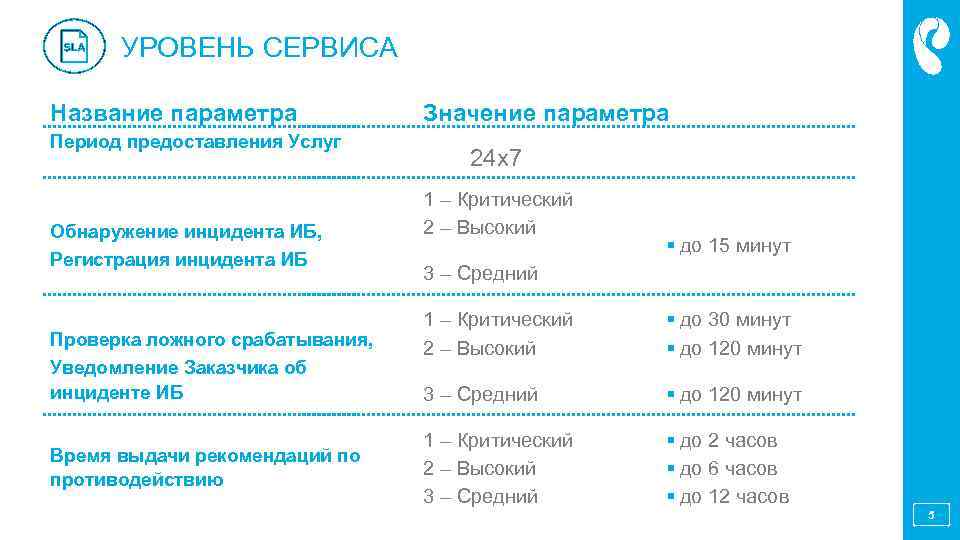

УРОВЕНЬ СЕРВИСА Название параметра Период предоставления Услуг Обнаружение инцидента ИБ, Регистрация инцидента ИБ Проверка ложного срабатывания, Уведомление Заказчика об инциденте ИБ Время выдачи рекомендаций по противодействию Значение параметра 24 x 7 1 – Критический 2 – Высокий § до 15 минут 3 – Средний 1 – Критический 2 – Высокий § до 30 минут § до 120 минут 3 – Средний § до 120 минут 1 – Критический 2 – Высокий 3 – Средний § до 2 часов § до 6 часов § до 12 часов 5

Wanna. Cry, Bro! Wanna. Cry • Использует уязвимость во всех версиях Windows, кроме Windows 10 • Ищет уязвимые компьютеры, включая компьютеры доступные из интернета • Пытается установить соединение с узлами Dark. Net для передачи трафика через нее и скрытия узлов управления. При этом адреса подключения к командным центрам меняются, чтобы помешать блокированию по известным • адресам. Если какой-либо из пользователей или гостей принесет свой ноутбук, содержащий Wanna. Cry, и подключит его к внутренней локальной сети, то червь автоматически попытается заразить корпоративные ресурсы • Для заражения компьютеров недоступных по сети, злоумышленники рассылают фишинговые письма. Если пользователь откроет вложение в таком письме, то его ПК также будет заражен Wanna. Cry • После заражения компьютера Wanna. Cry шифрует все важные файлы и требует выкуп за расшифровку Финансы • Всего 42 000 долларов США составил «официальный» доход киберпреступников • Остановка Enterprise-бизнеса на 1 день – от 80 млн. рублей в день и больше. • Стоимость атаки дешевеет и не требует высококвалифицированной компетенции • Атака может быть не только из-за финансовой выгоды 6

Ростелеком. Противостояние. SOC/MSSP Шаг 1 НОП Новосибирск Москва М 9 Коммерческие клиенты Корпоративный центр Благодаря действующей процедуре регулярного тестирования и установки обновлений безопасности, на корпоративных компьютерах своевременно была устранена данная уязвимость. Используемые сканеры безопасности позволили команде SOC обнаружить компьютеры, на которых по каким-либо причинам не было установлено обновление и принять соответствующие меры. Благодаря установленным и обновляемым антивирусам на рабочих ПК команда SOC получила уведомление, в случае попытки заражения. Шаг 2 Порты Windows, используемые Wanna. Cry, блокированы нашими межсетевыми экранами. Команда SOС получила уведомление от сетевых средствах обнаружения вторжений IPSIDS, имеющих обновление для обнаружения в сети действий, характерных для Wanna. Cry, включая сканирование, подключение к командным центрам и т. д. Процедура периодический анализ открытых портов на внешнего периметре Ростелеком позволяет контролировать отсутствие открытых портов уязвимых или неавторизованных сервисов Шаг 3 Адлер Москва М 10 Культура кибербезопасности В Ростелекоме запущен проект по управлению навыками пользователей, что значительно повышает вероятность распознавания и удаления сотрудником поддельного письма с вредоносным вложением или ссылкой. Все важные для файлы сохраняются на сетевых серверах РТК и регулярно создается резервная копия. Это позволяет восстановить практически все важны файлы из архива даже в случае заражения. Подключения неавторизованных компьютеров к внутренней сети блокируется настройками сетевых устройств. Компьютеры, подключаемые к гостевому Wi. Fi полностью изолированы от корпоративной сети. Используемое сегментирование сети позволяет быстро изолировать сегмент, в случае его заражения. Шаг 4 Доступ к Dark. Net блокируется сетевыми средствами защиты и не позволяет Wanna. Cry подключатся к командным центрам Команда SOC непрерывно получает разведывательные данные (Treat Intelligent) о новых индикаторах компрометации вредоносным ПО (IP-адреса, узлы Tor, DNS-имена, имена и хеши файлов). Это позволяет своевременно обнаружить новые попытки заражения корпоративных ресурсов, в случае модификации Wanna. Cry Подозрительные файлы запускаются и анализируются командой SOC изолированной среде ( «песочнице» ), что позволяет обнаруживать ещё неизвестное или модифицированное вредоносное ПО, включая модификации Wanna. Cry 7

Тренды кибербезопасности до 2025 года Защита от DDo. S-атак. Количество атак будет расти, т. к. падает стоимость самой атаки + широкое распространение Io. T Защита малого и среднего бизнеса от типовых атак Существенное увеличение количества атак на малый и средний бизнес за счет низкого уровня защищенности таких компаний Защита от таргетированных атак Если раньше основной целью APT-атак был в основном саботаж или кибершпионаж, то теперь этот инструмент все чаще используется и непосредственно для обогащения злоумышленников. Атаки дешевеют и не требуют высококвалифицированных компетенций Безопасность BYOD Повышение количества личных устройств сотрудников, используемых для работы Повышение числа предприятий, предоставляющих сотрудникам смартфоны и планшеты для корпоративных нужд Информационная безопасность как сервис Экономический эффект и выгода. Компании начинают формировать стратегию и считать риски, отдавая функцию ИТИБ в аутсорсинг. Импортозамещение Совершенствование законодательства и новая стратегия развития цифрового сообщества Повышение культуры кибербезопасности Воспитание гражданского общества, концепция дома – гражданин, на работе – сотрудник. Цифровая гигиена должна быть на всех слоях жизни Безопасность АСУ ТПIIo. TIo. T Повышение уровня автоматизации повышение производительности, снижение влияния человеческого фактора, оптимизация процессов, доступ к данным для анализа трендов. Стандартные IT платформы Windows, SAP, и TCP/IP являются новыми стандартными платформами для контроля процессов Искусственный интеллект (Big Data, ML, UBA, AI) Предсказание и предотвращение проблемы до того, как она произошла В условиях кризиса выгоднее наращивать не количество ИТ- и ИБ-систем, а модернизировать функционал уже существующих, в том числе – посредством ввода аналитических инструментов. 8

Клиенты Гос. сектор Банковский сектор • ФСО • Электронное правительство • Государственные услуги • Почта России • Роскомнадзор • Департамент информатизации Тюменской области • • Сбербанк ВТБ Альфабанк Сургутнефтегазбан к • СКБ-Банк • Урал. Трансбанк Корпоративный сектор • Евросеть • QIWI • Мвидео • ВГТРК • СКБ-контур • Вычислительный центр 9

СПАСИБО ЗА ВНИМАНИЕ Макарова Ольга Руководитель направления ИБ Тел: +7(343)3791870, +79126291858 makarova-os@ural. rt. ru

ВЫГОДЫ Оптимизация затрат Быстрая масштабируемость Решение кадрового вопроса Сервис вместо коробки 11

Традиционный подход ü ü ü ü Высокие сроки поставки Необходимость в собственных специалистах Зависимость от выбранного производителя Зоопарк оборудования Необходимость прогнозирования мощности на 3 -5 лет Форма затрат – CAPEX + OPEX Режим работы – 8 х5 или 12 х5, редко – 8 х7 (15 х7) 12

Сервисная модель построения системы защиты информации ü Гибкость конфигурации и ü Возможность быстрого наращивания или сокращения мощностей ü Единое окно управления всеми СЗИ ü Эксплуатация системы защиты силами квалифицированных специалистов ü Мониторинг и реагирование на инциденты ИБ в режиме 24 х7 ü Отсутствует необходимость в большом штате дорогостоящих инженеров ИБ ü Форма затрат – OPEX 13

5-Ростелеком_Информационное общество_круглыйстол_2.pptx