инф. безопасность.ppt

- Количество слайдов: 20

Информационная безопасность

В настоящее время обладание информацией позволяет контролировать решение любых проблем мирового сообщества. Она стала фактором, способным привести к крупномасштабным авариям, военным конфликтам и поражению в них, дезорганизовать государственное управление, финансовую систему, работу научных центров. В то же время эффективное использование информации способствует развитию всех сфер деятельности государства в целом и отдельно взятого предприятия в частности и в конечном счете приводит к значительным успехам в экономике, бизнесе, финансах. Обладание ценной информацией, предоставляя существенные преимущества, при этом возлагает на субъекты, имеющие на нее права, высокую степень ответственности за ее сохранность и защиту от возможного внешнего воздействия различного рода факторов и событий, носящих как преднамеренный, так и случайный характер.

Информационная безопасность — защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести неприемлемый ущерб субъектам информационных отношений.

Три базовых принципа, которые должна обеспечивать информационная безопасность: целостность данных — защита от сбоев, ведущих к потере информации, а также защита от неавторизованного создания или уничтожения данных; конфиденциальность информации; доступность информации для всех авторизованных пользователей.

Угроза объекту информационной безопасности есть совокупность факторов и условий, возникающих в процессе взаимодействия различных объектов (их элементов) и способных оказывать негативное воздействие на конкретный объект информационной безопасности. Негативные воздействия различаются по характеру наносимого вреда, а именно: по степени изменения свойств объекта безопасности и возможности ликвидации последствий проявления угрозы.

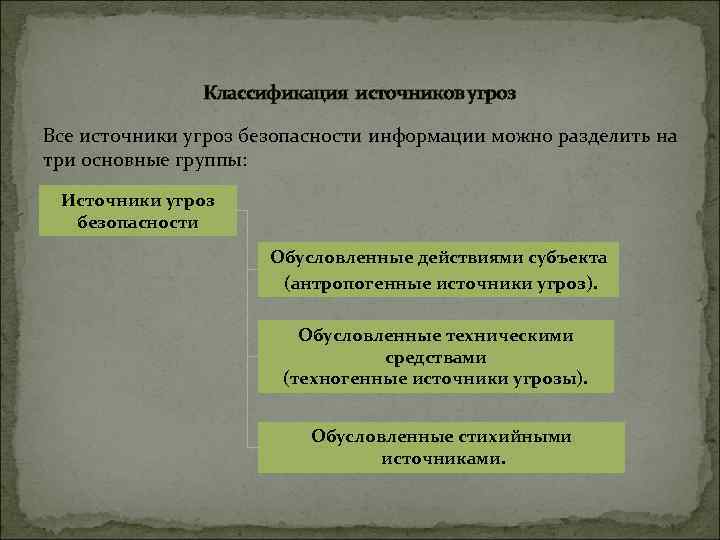

Классификация источников угроз Все источники угроз безопасности информации можно разделить на три основные группы: Источники угроз безопасности Обусловленные действиями субъекта (антропогенные источники угроз). Обусловленные техническими средствами (техногенные источники угрозы). Обусловленные стихийными источниками.

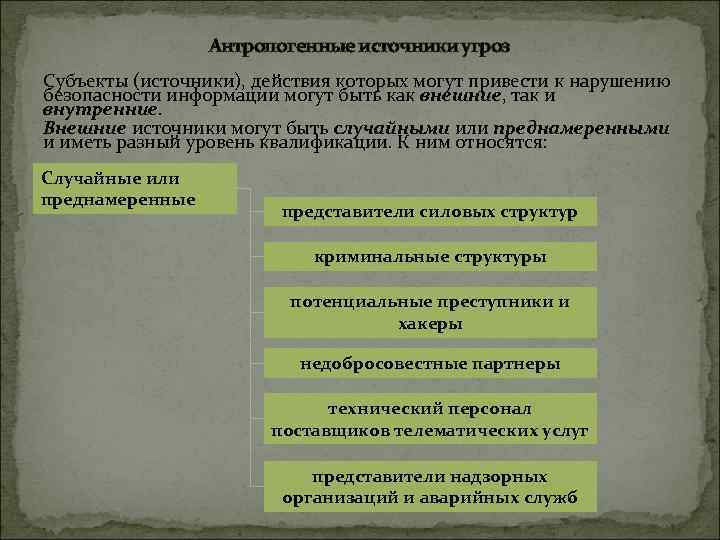

Антропогенные источники угроз Субъекты (источники), действия которых могут привести к нарушению безопасности информации могут быть как внешние, так и внутренние. Внешние источники могут быть случайными или преднамеренными и иметь разный уровень квалификации. К ним относятся: Случайные или преднамеренные представители силовых структур криминальные структуры потенциальные преступники и хакеры недобросовестные партнеры технический персонал поставщиков телематических услуг представители надзорных организаций и аварийных служб

К внутренним источникам относятся: основной персонал (пользователи, программисты, разработчики); представители службы защиты информации; вспомогательный персонал (уборщики, охрана); технический персонал (жизнеобеспечение, эксплуатация)

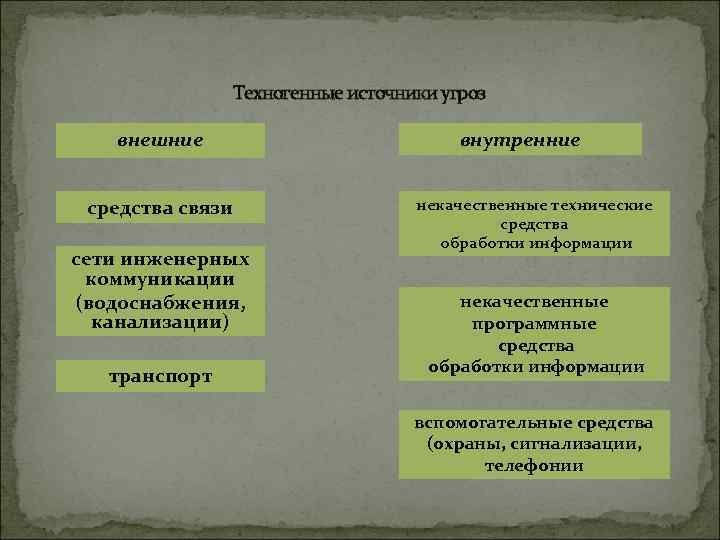

Техногенные источники угроз внешние средства связи сети инженерных коммуникации (водоснабжения, канализации) транспорт внутренние некачественные технические средства обработки информации некачественные программные средства обработки информации вспомогательные средства (охраны, сигнализации, телефонии

Стихийные источники угроз Опасны, разумеется, стихийные источники угроз и события, воспринимаемые как стихийные бедствия, – пожары, наводнения, землетрясения, ураганы. По статистике, на долю огня, воды и тому подобных "злоумышленников" (среди которых самый опасный – перебой электропитания) приходится 13% потерь, нанесенных информационным системам.

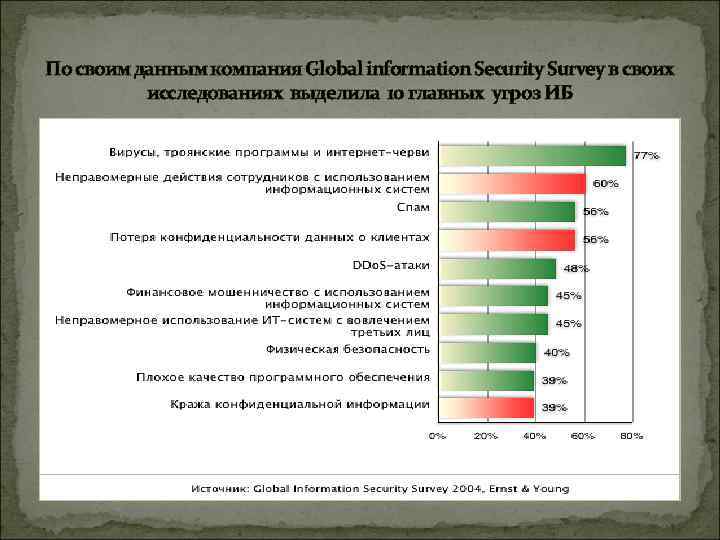

По своим данным компания Global information Security Survey в своих исследованиях выделила 10 главных угроз ИБ

Законодательный уровень обеспечения информационной безопасности Законодательный уровень является важнейшим для обеспечения информационной безопасности. Необходимо всячески подчеркивать важность проблемы ИБ; сконцентрировать ресурсы на важнейших направлениях исследований; скоординировать образовательную деятельность; создать и поддерживать негативное отношение к нарушителям ИБ - все это функции законодательного уровня. На законодательном уровне особого внимания заслуживают правовые акты и стандарты. Российские правовые акты в большинстве своем имеют ограничительную направленность. Сами по себе лицензирование и сертификация не обеспечивают безопасности. К тому же в законах не предусмотрена ответственность государственных органов за нарушения ИБ. Реальность такова, что в России в деле обеспечения ИБ на помощь государства рассчитывать не приходится.

Основной Закон в области информационной безопасности Российской Федерации Основополагающим среди российских законов, посвященных вопросам информационной безопасности, следует считать закон "Об информации, информационных технологиях и о защите информации" от 27 июля 2006 года номер 149 -ФЗ (принят Государственной Думой 8 июля 2006 года). В нем даются основные определения, намечаются направления, в которых должно развиваться законодательство в данной области, регулируются отношения, возникающие при: осуществлении права на поиск, получение, передачу, производство и распространение информации; применении информационных технологий; обеспечении защиты информации.

Учитывая возрастание опасностей и угроз информации информационным системам, по заданию совета Безопасности России разработана и 9 сентября 2000 г. утверждена Президентом РФ Доктрина информационной безопасности Российской Федерации, в которой детально изложены угрозы ИБ России и мероприятия по ее обеспечению.

Основной Закон в области информационной безопасности США Ключевую роль играет американский "Закон об информационной безопасности" (Computer Security Act of 1987, Public Law 100 -235 (H. R. 145), January 8, 1988). Его цель - реализация минимально достаточных действий по обеспечению безопасности информации в федеральных компьютерных системах, без ограничений всего спектра возможных действий.

Методы обеспечения информационной безопасности Прежде всего, создание и совершенствование системы обеспечения информационной безопасности, разработка, использование и совершенствование СЗИ и методов контроля их эффективности. Этот этап тесно связан с правовыми методами защиты информации, такими как лицензирование (деятельности в области защиты информации), сертификация средств защиты информации и применение уже сертифицированных, и аттестация объектов информатизации по требованиям безопасности информации.

А так же организационно технические методы связаны с экономическими, определение порядка их финансирования, совершенствование системы финансирования работ, связанных с реализацией правовых и организационно-технических методов защиты информации, создание системы страхования информационных рисков.

Защита информации всегда является комплексным мероприятием. В совокупности, организационные и технические мероприятия позволяют предотвратить утечку информации по техническим каналам, предотвратить несанкционированный доступ к защищаемым ресурсам, что в свою очередь обеспечивает целостность и доступность информации при ее обработке, передаче и хранении. Так же техническими мероприятиями могут быть выявлены специальные электронные устройства перехвата информации, установленные в технические средства и защищаемое помещение.

В настоящее время обобщенная теория безопасности информации пока не создана. Применяемые на практике подходы и средства нередко страдают существенными недостатками и не обладают объявленной надежностью. Поэтому необходимо обладать достаточной подготовкой и квалифицированно ориентироваться во всем спектре вопросов обеспечения информационной безопасности, понимая их комплексный и взаимообусловленный характер.

Список использованной литературы 1. http: //www. csef. ru/studies/defence/projects/theory_of_information_war/articles/1036/- Опасности и угрозы информационной безопасности России 2. http: //www. internet-technologies. ru/articles/article_1147. html -угрозы информационной безопасности 3. http: //all-ib. ru/ - информационная безопасность. Защита информации 4. http: //www. bezopasnik. org/article/22. htm - информационная безопасность и основы ее обеспечения 5. http: //www. bezopasnik. org/article/21. htm - информационная безопасность и анализ угроз 6. http: //www. intuit. ru/department/security/secbasics/ - Основы информационной безопасности

инф. безопасность.ppt