Лекция_6_Безопасность_КС.pptx

- Количество слайдов: 62

ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ Преподаватель: ст. преп. каф. ПИи. М Ом. ГПУ Басгаль Виктория Викторовна

Лекция 6. ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ КОМПЬЮТЕРНЫХ СЕТЕЙ 2

План лекции 1. Компьютерная сеть: понятие, классификация, топологии. 2. Семиуровневая архитектура взаимодействия ISOOSI. 3. Атаки на компьютерную сеть: модели и этапы реализации. 4. Системы обнаружения атак. 5. Межсетевые экраны: понятие, функции, виды. 6. Безопасность облачных технологий. 3

Основные определения Компьютерная сеть (вычислительная сеть, сеть передачи данных) — система связи компьютеров и/или компьютерного оборудования (серверы, маршрутизаторы и другое оборудование). 4

Классификация сетей 1. По назначению компьютерные сети распределяются 1. вычислительные 2. информационные 3. смешанные 2. По территориальной распространенности 1. PAN 2. LAN 3. CAN 4. MAN 5. WAN 3. По типу функционального взаимодействия 1. одноранговые 2. двухранговые 3. смешанные 5

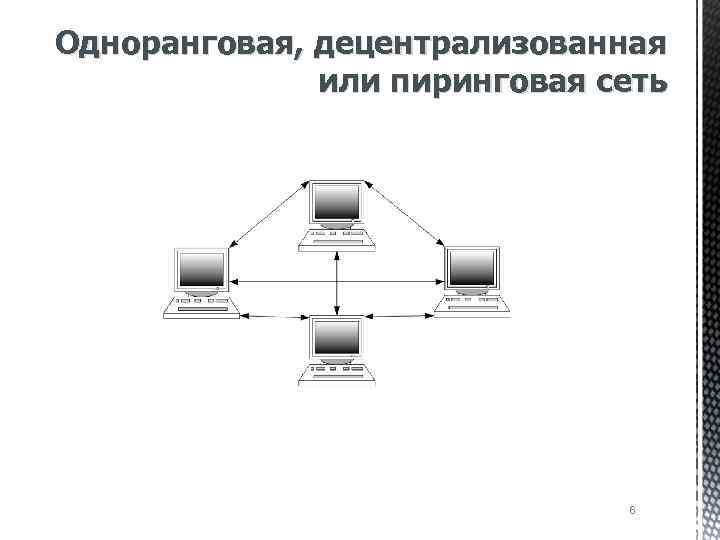

Одноранговая, децентрализованная или пиринговая сеть 6

Двухранговая сеть (клиентсерверная) Клиент 7

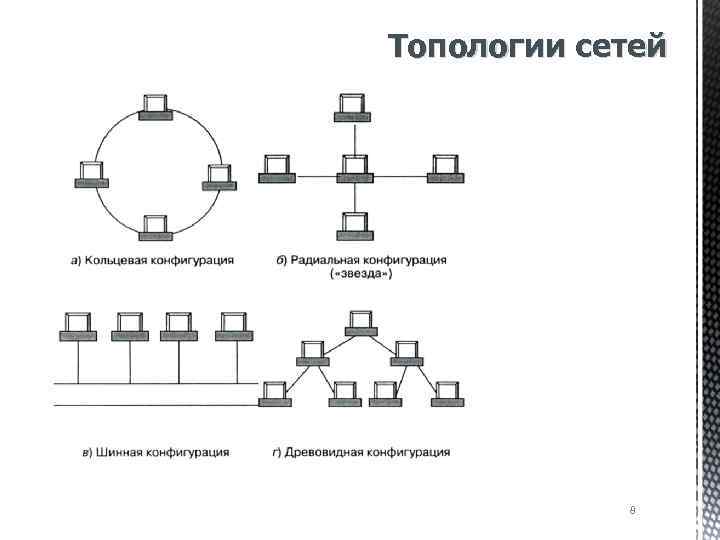

Топологии сетей 8

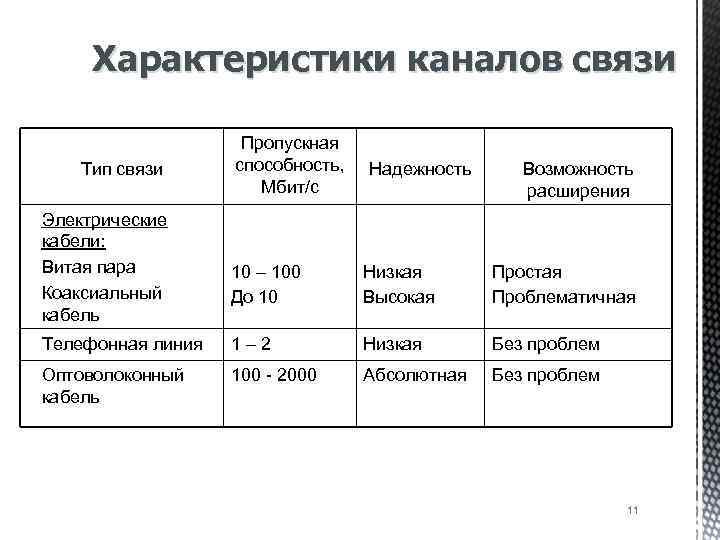

Каналы связи § Телефонные линии; § Коаксиальный кабель; § Оптоволоконные линии; § Радиосвязь; § Спутниковая связь и др. 9

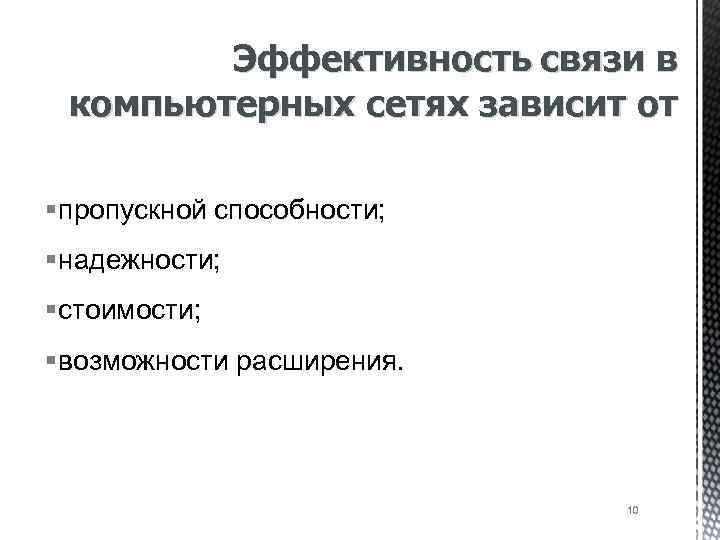

Эффективность связи в компьютерных сетях зависит от § пропускной способности; § надежности; § стоимости; § возможности расширения. 10

Характеристики каналов связи Тип связи Электрические кабели: Витая пара Коаксиальный кабель Пропускная способность, Мбит/с Надежность Возможность расширения 10 – 100 До 10 Низкая Высокая Простая Проблематичная Телефонная линия 1 – 2 Низкая Без проблем Оптоволоконный кабель 100 - 2000 Абсолютная Без проблем 11

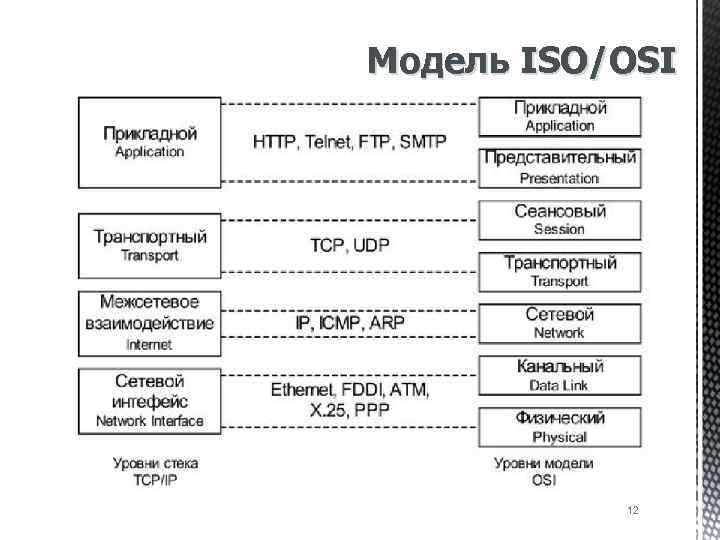

Модель ISO/OSI 12

Логические и физические соединения между уровнями стека протоколов TCP|IP 13

Основные категории атак 1. атаки доступа; 2. атаки модификации; 3. атаки на отказ в обслуживании; 4. комбинированные атаки. 14

Атака доступа 15

Атаки доступа 1. Подслушивание. 2. Перехват. 3. Перехват сеанса. 16

Атаки модификации 1. Изменение данных. 2. Добавление данных. 3. Удаление данных. 17

Атаки типа «отказ в обслуживании» 1. Отказ в доступе к информации. 2. Отказ в доступе к приложениям. 3. Отказ в доступе к системе. 4. Отказ в доступе к средствам связи. 18

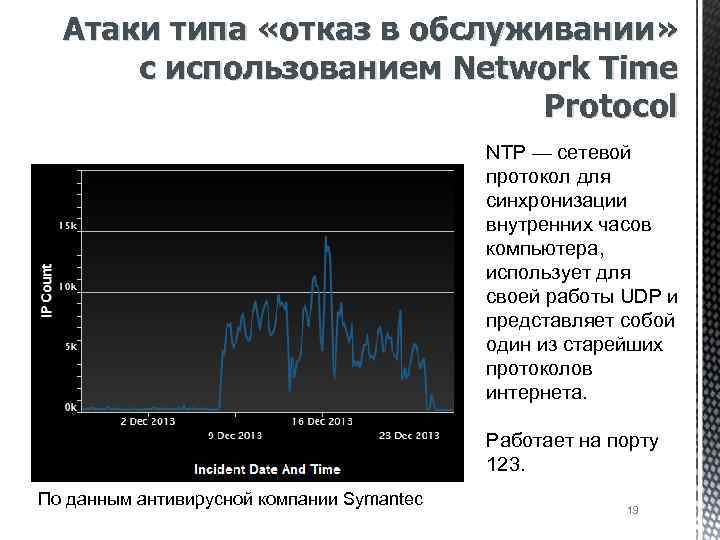

Атаки типа «отказ в обслуживании» с использованием Network Time Protocol NTP — сетевой протокол для синхронизации внутренних часов компьютера, использует для своей работы UDP и представляет собой один из старейших протоколов интернета. Работает на порту 123. По данным антивирусной компании Symantec 19

Комбинированная атака 20

Комбинированные атаки 1. 2. 3. 4. 5. 6. 7. 8. 9. 10. 11. 12. 13. 14. 15. Подмена доверенного субъекта. Посредничество в обмене незашифрованными ключами. Атака эксплойта. Парольные атаки. Угадывание ключа. Атака на уровне приложений. Анализ сетевого трафика. Сетевая разведка. Злоупотребление доверием. Псевдоантивирусы. Фишинг. Фарминг. Ботнеты. Спам. 21

Спам-рассылка через Skype География распространения трояна Backdoor. Win 32. CPD. phy май 2013 года 22

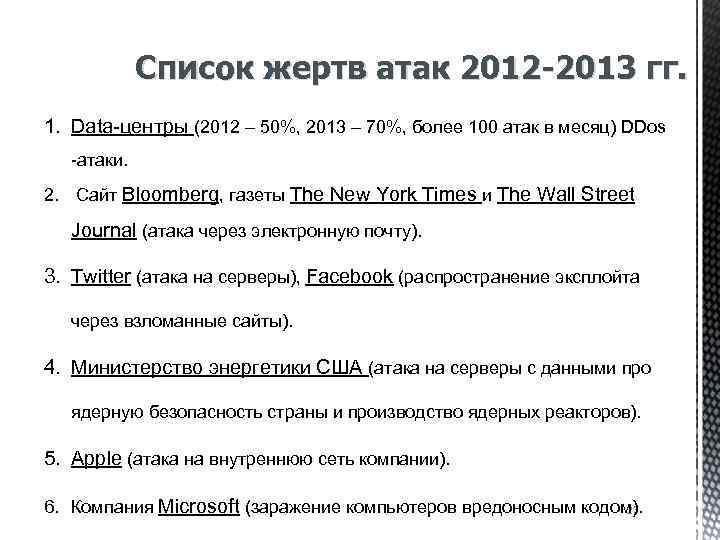

Список жертв атак 2012 -2013 гг. 1. Data-центры (2012 – 50%, 2013 – 70%, более 100 атак в месяц) DDos -атаки. 2. Сайт Bloomberg, газеты The New York Times и The Wall Street Journal (атака через электронную почту). 3. Twitter (атака на серверы), Facebook (распространение эксплойта через взломанные сайты). 4. Министерство энергетики США (атака на серверы с данными про ядерную безопасность страны и производство ядерных реакторов). 5. Apple (атака на внутреннюю сеть компании). 6. Компания Microsoft (заражение компьютеров вредоносным кодом). 23

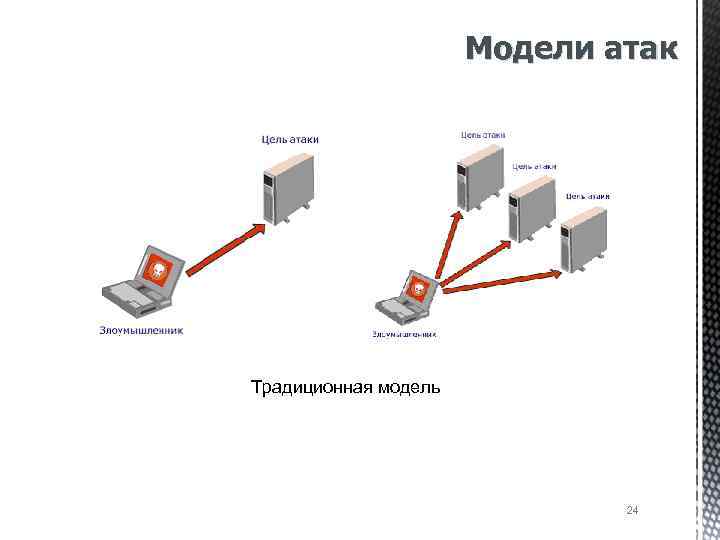

Модели атак Традиционная модель 24

Модели атак (продолжение) Распределенная модель 25

Этапы реализации атак 1. Сбор информации 2. Реализация атаки 3. Заметание следов 26

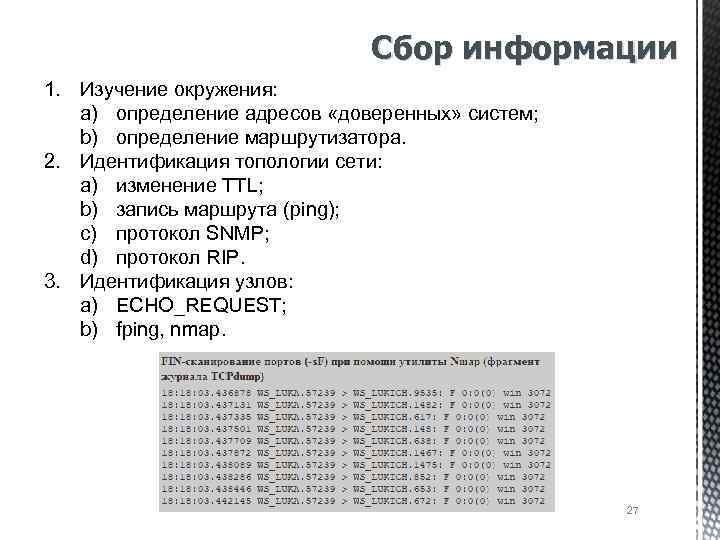

Сбор информации 1. Изучение окружения: a) определение адресов «доверенных» систем; b) определение маршрутизатора. 2. Идентификация топологии сети: a) изменение TTL; b) запись маршрута (ping); c) протокол SNMP; d) протокол RIP. 3. Идентификация узлов: a) ECHO_REQUEST; b) fping, nmap. 27

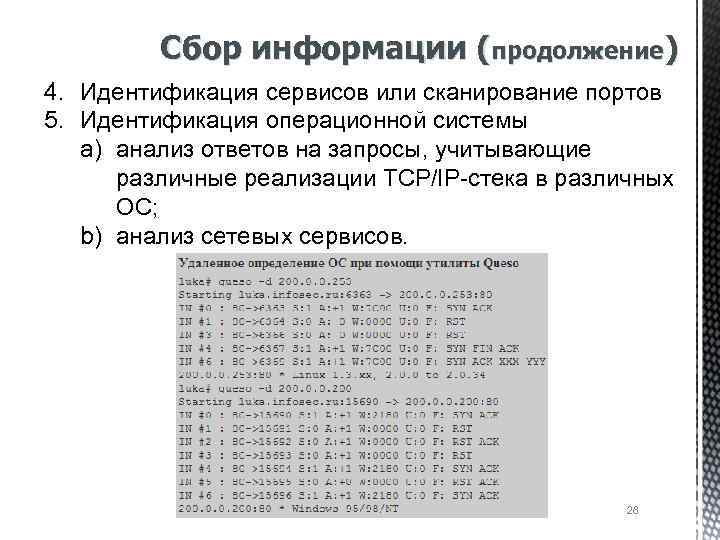

Сбор информации (продолжение) 4. Идентификация сервисов или сканирование портов 5. Идентификация операционной системы a) анализ ответов на запросы, учитывающие различные реализации TCP/IP-стека в различных ОС; b) анализ сетевых сервисов. 28

Сбор информации (продолжение) 6. Определение роли узла: a) функции межсетевого экрана; b) открытые порты. 7. Определение уязвимостей узла: a) Shadow. Security. Scanner, nmap, Retina и т. д. 29

Реализация атаки 1. Проникновение 2. Установление контроля 30

Завершение атаки 1. Удаление записей из журналов безопасности. 2. Возвращение системы в исходное состояние. 31

Определение Система обнаружения атак (СОА) — программное или аппаратное средство, предназначенное для выявления фактов неавторизованного доступа в компьютерную систему или сеть либо несанкционированного управления ими в основном через Интернет. Соответствующий английский термин — Intrusion Detection System (IDS). 32

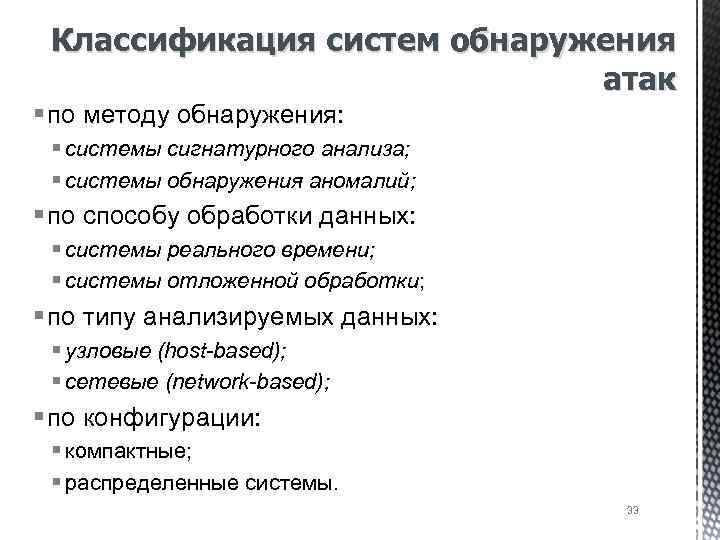

Классификация систем обнаружения атак § по методу обнаружения: § системы сигнатурного анализа; § системы обнаружения аномалий; § по способу обработки данных: § системы реального времени; § системы отложенной обработки; § по типу анализируемых данных: § узловые (host-based); § сетевые (network-based); § по конфигурации: § компактные; § распределенные системы. 33

СОА Snort § по методу обнаружения: § система сигнатурного анализа; § по способу обработки данных: § система реального времени; § по типу анализируемых данных: § сетевая (network-based); § по конфигурации: § компактная § Сигнатуры атак описываются при помощи правил(rules); § Доступно зарегистрированным пользователям. 34

Межсетевой экран 35

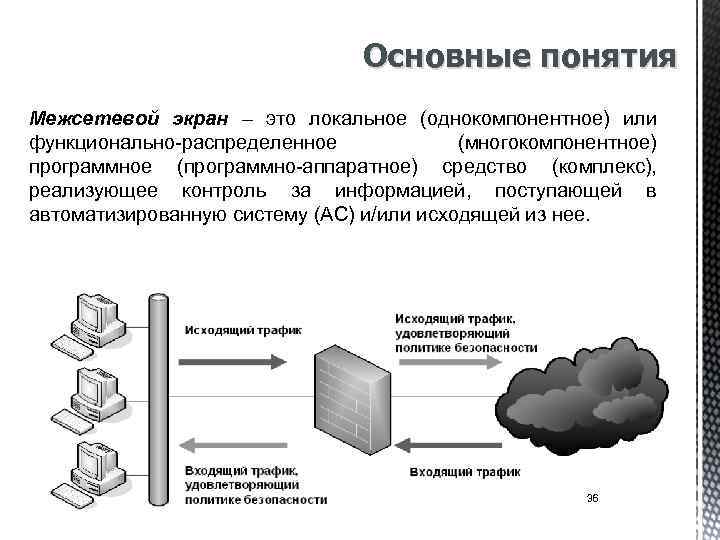

Основные понятия Межсетевой экран – это локальное (однокомпонентное) или функционально-распределенное (многокомпонентное) программное (программно-аппаратное) средство (комплекс), реализующее контроль за информацией, поступающей в автоматизированную систему (АС) и/или исходящей из нее. 36

Функции МСЭ 1. Ограничение доступа внешних пользователей к внутренним ресурсам сети. 2. Разграничение доступа пользователей защищаемой сети к внешним ресурсам. 37

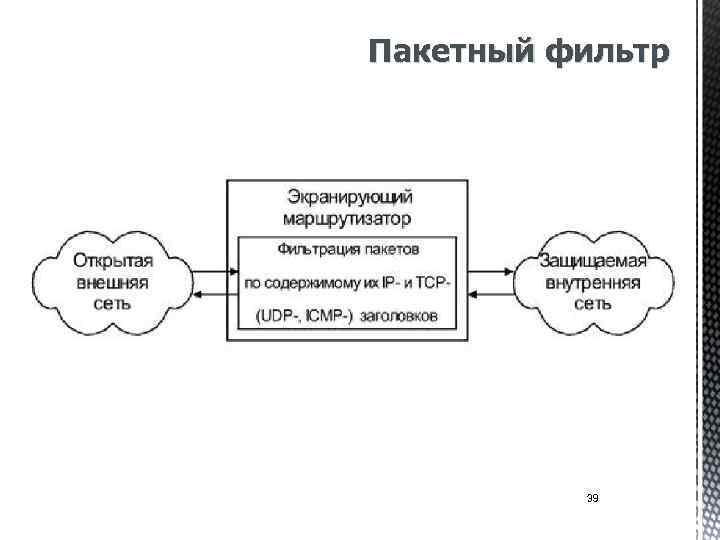

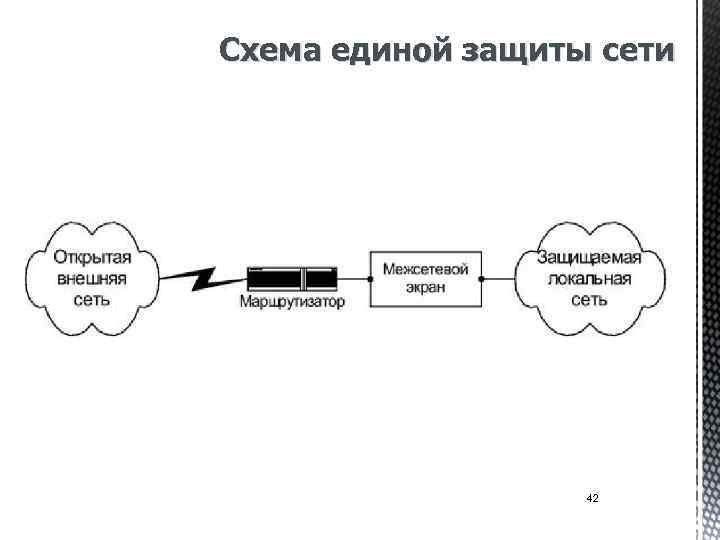

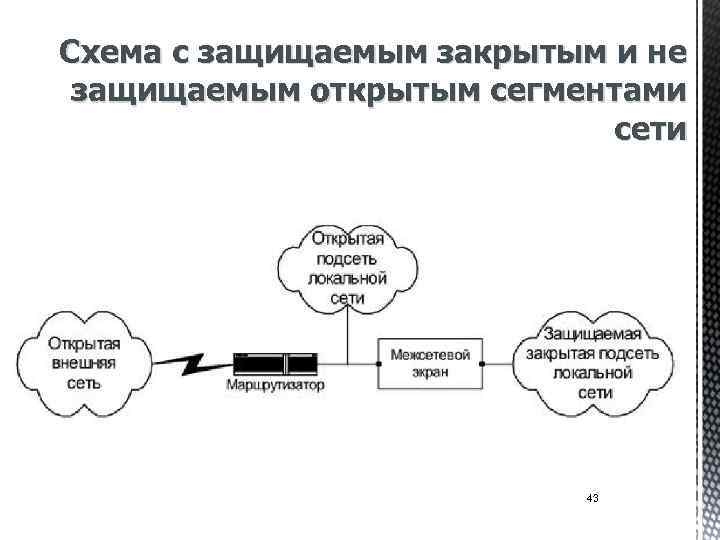

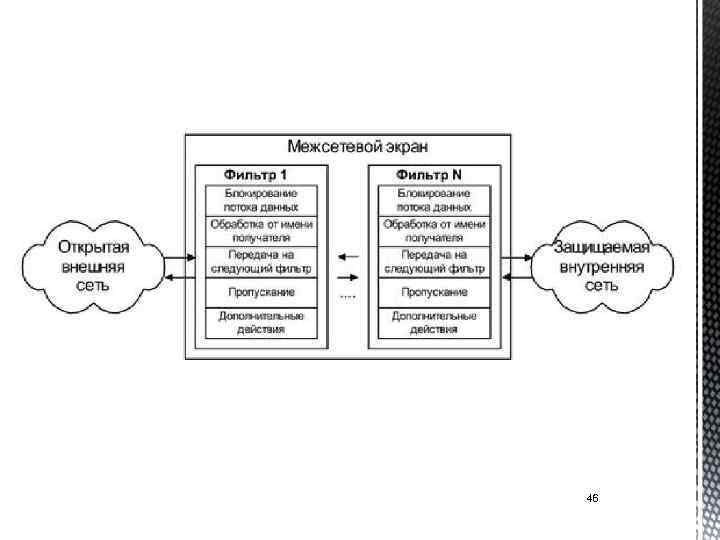

Классификация МСЭ 1. По функционированию на уровнях модели OSI: a) b) c) d) Пакетный фильтр; Шлюз сеансового уровня; Прикладной шлюз; Шлюз экспертного уровня. 2. По используемой технологии: 1. 2. Контроль состояния протокола; На основе модулей посредников. 3. По исполнению: 1. 2. Аппаратно-программный; Программный. 4. По схеме подключения: 1. 2. 3. Схема единой защиты сети; Схема с защищаемым закрытым и не защищаемым открытым сегментами сети; Схема с раздельной защитой закрытого и открытого сегментов сети. 38

Пакетный фильтр 39

Шлюз сеансового уровня 40

Прикладной шлюз 41

Схема единой защиты сети 42

Схема с защищаемым закрытым и не защищаемым открытым сегментами сети 43

Схема с раздельной защитой закрытого и открытого сегментов сети на основе двух МЭ с двумя сетевыми интерфейсами 44

45

46

Примеры МСЭ 1. Cisco a) Cisco PIX Firewall b) Cisco IOS Firewall 2. Check Point 3. Juniper 47

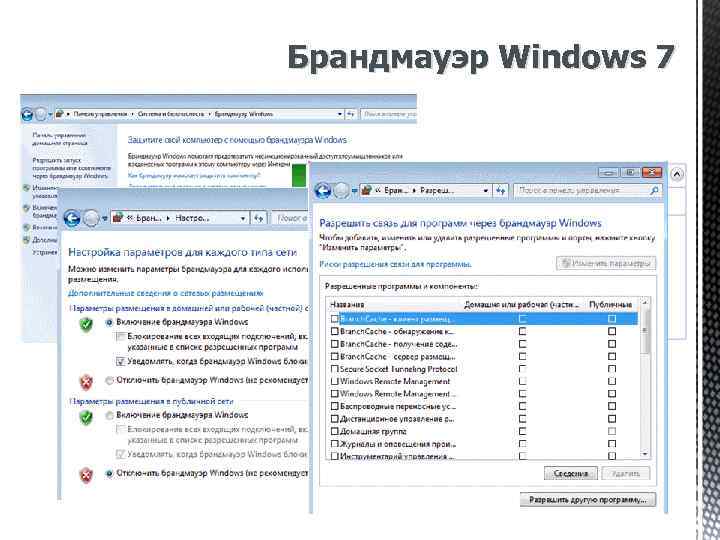

Брандмауэр Windows 7 48

Безопасность облачных технологий 49

Предпосылки Виртуализация – сокрытие настоящей реализации какого-либо процесса или объекта от истинного его представления для того, кто им пользуется. Продуктом виртуализации является нечто удобное для использования, на самом деле, имеющее более сложную или совсем иную структуру, отличную от той, которая воспринимается при работе с объектом. 50

Виртуализация платформ Виртуализация ресурсов • Полная эмуляция (симуляция). • Частичная эмуляция (нативная виртуализация). • Частичная виртуализация. • Паравиртуализация. • Виртуализация уровня операционной системы. . • Виртуализация уровня приложений. • Объединение, агрегация и концентрация компонентов. • Кластеризация компьютеров и распределенные вычисления (grid computing). • Разделение ресурсов (partitioning). • Инкапсуляция. 51

Применение виртуализации 1. Консолидация серверов. 2. Разработка и тестирование приложений. 3. Использование в бизнесе. 4. Использование виртуальных рабочих станций. 52

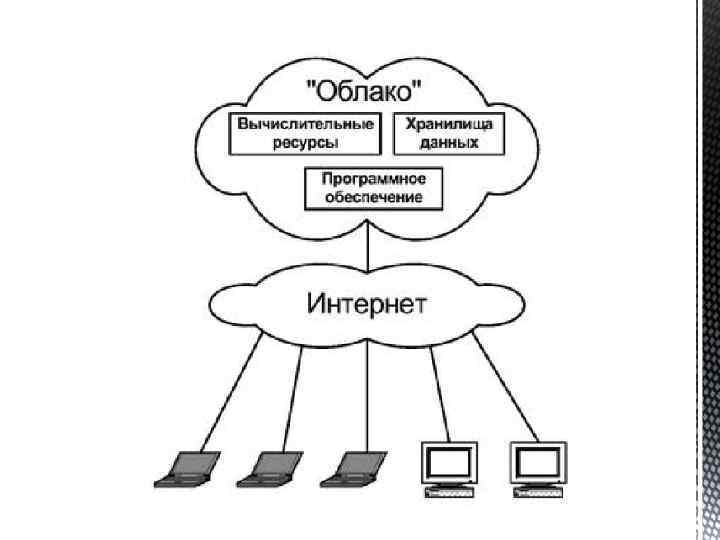

Основные определения «Облачные» вычисления – технология распределенной обработки данных, при которой совместно используемые компьютерные ресурсы, программное обеспечение и данные предоставляются пользователям по запросу как услуги через Интернет. 53

54

55

Виды «облаков» § Storage-as-a-Service § Database-as-a-Service § Information-as-a-Service § Process-as-a-Service § Application-as-a-Service § Platform-as-a-Service § Integration-as-a-Service § Security-as-a-Service § Management/Governace-as-a-Service § Infrastructure-as-a-Service § Testing-as-a-Service 56

Атаки на «облака» § Традиционные атаки на ПО. § Функциональные атаки на элементы облака. § Атаки на клиента. § Угрозы виртуализации. 1. Атаки на гипервизор. 2. Перенос виртуальных машин. 3. Атаки на системы управления. § Комплексные угрозы "облакам". 57

Проблемы ИБ в «облаках» 1. Недоверие к поставщику услуг. § Скрытность провайдеров. § Незрелость управления идентификацией. 2. Конфиденциальность. § Доступность данных из любой точки. 3. Законодательные ограничения. § Слабость стандартов. § Территориальная принадлежность данных. 58

Решение проблем ИБ § Централизованное управление защитой. § Фиксирование состояния защиты системы независимо от ее местоположения и состояния. § Детектирование вредоносной активности СОПВ на уровне виртуальных машин (брандмауэр, СОА). § Защита не только внутри каждой ВМ, но и на уровне гипервизора. § Использование специализированных средств защиты, учитывающих виртуализацию (контроль целостности). § Целостность ОС и файлов приложений, а также внутренняя активность должны контролироваться (журнал событий). § Использование технологии «виртуальных заплат» . 59 § Перемещение сетевого периметра к виртуальной машине.

Рекомендуемая литература 1) Защита информации в компьютерных системах и сетях. / В. Ф. Шаньгин, Москва: ДМК Пресс, 2012. 2) Хорев, П. Б. Методы и средства защиты информации в компьютерных системах: Учеб. пособие для студ. высш. учеб. заведений. – М. : Издательский центр «Академия» , 2005. 60

Дополнительные источники 1) Безопасность беспроводных сетей / Мерритт Максим, Дэвид Поллино ; Пер. с англ. Семенова А. В. – М. : Компания Ай. Ти; ДМК Пресс, 2004. 2) Ватаманюк А. Создание, обслуживание и администрирование сетей на 100%: Питер; Санкт-Петербург; 2010. 3) Галатенко, В. А. Основы информационной безопасности: Электронный учебный курс. – ИНТУИТ: http: //www. intuit. ru/department/security/secbasics/1/. 61

Лекция 6 ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ КОМПЬЮТЕРНЫХ СЕТЕЙ окончена. СПАСИБО ЗА ВНИМАНИЕ 62

Лекция_6_Безопасность_КС.pptx