ИБ beta.pptx

- Количество слайдов: 55

Информационная безопасность Основные понятия, базовые классификации

Что такое информация? • Понятие «информация» настолько базовое, что у него нет точного определения. • «Информация есть информация, а не материя или энергия» . Норберт Винер

Общее определение • Информация – это сведения о фактах, людях, событиях, процессах и явлениях независимо от формы их представления, которые уменьшают степень неопределённости и неполноту знаний и помогают принимать решения или осуществлять какие-либо действия.

В действующем законодательстве • Информация – это сведения (сообщения, данные) независимо от формы их представления. [Закон от 27. 07. 2006 N 149 ФЗ «Об информации, информационных технологиях и о защите информации» ]

Формальные определения • Обработка информации – это любая совокупность операций над ней (приём, накопление, хранение, преобразование, отображение, передача и т. д. ). • Доступ к информации – возможность ознакомления с ней или её обработки.

Субъекты, которые могут работать с информацией • Физические лица (отдельные граждане) • Юридические лица (коммерческие и общественные организации и предприятия) • Государство (в лице его органов и служб)

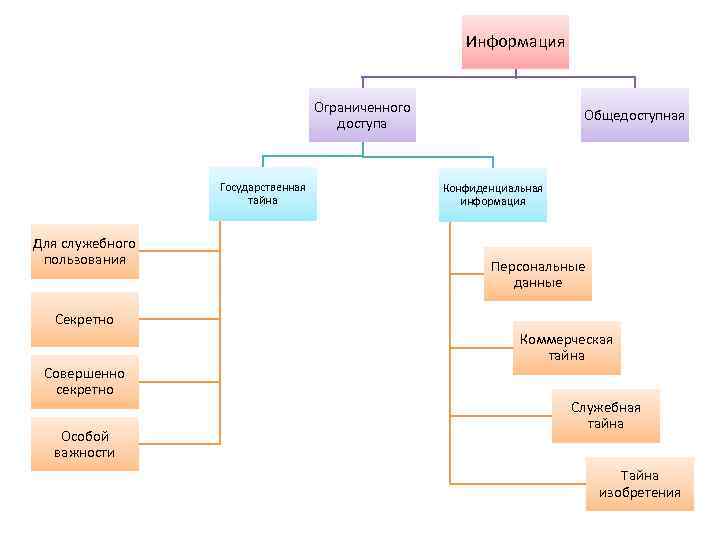

Информация Ограниченного доступа Государственная тайна Для служебного пользования Общедоступная Конфиденциальная информация Персональные данные Секретно Совершенно секретно Особой важности Коммерческая тайна Служебная тайна Тайна изобретения

Автоматизированная система обработки информации Это организационно-техническая система, представляющая собой совокупность следующих взаимосвязанных компонентов: • технические средства обработки и передачи данных (оборудование); • программное обеспечение (алгоритмы); • информация на различных носителях; • пользователи и обслуживающий персонал.

Субъекты по отношению к процессу обработки информации • Создатели информации (поставщики) • Пользователи (потребители) • Владельцы информации (обладатели всего спектра прав на эту информацию) • Физические и юридические лица, о которых собирается информация • Владельцы систем обработки информации

Субъекты информационных отношений заинтересованы: • в своевременном доступе к необходимой информации за приемлемое время; • в сохранении в тайне информации или её части; • в достоверности информации; • в защите от навязывания ложной информации; • в защите от незаконного тиражирования.

Угроза Под угрозой информационной безопасности обычно понимают потенциально возможное событие, действие (воздействие), процесс или явление, которое может нанести какойлибо ущерб субъектам информационных отношений. Попытка реализовать угрозу ИБ называется атакой.

Свойства информации, которые подвержены угрозам Целостность Доступность Конфиденциальность

Целостность • Целостность – свойство информации, заключающееся в том, что эта информация не изменялась в течение определённого времени и существует в виде, неизменном по отношению к некоторому её состоянию. • В широком смысле к целостности информации относят не только её неизменность, но и полноту, точность и непротиворечивость.

Доступность • Доступность – это свойство АСОИ, характеризующее её способность обеспечить беспрепятственный доступ субъектов к интересующей их информации в нужные сроки и за приемлемое время.

Конфиденциальность • Конфиденциальность информации – субъективно определяемая характеристика, указывающая на необходимость ограничить круг субъектов, которые имеют доступ к этой информации. • Иными словами, конфиденциальность – это свойство информации быть известной только определённой группе субъектов.

В законодательстве РФ • Конфиденциальность информации – это обязательство, накладываемое на лиц, получивших доступ к данной информации, не передавать её третьим лицам без согласия владельца.

Доступ • Санкционированный доступ – это доступ к, не нарушающий установленных правил разграничения доступа. • Несанкционированный доступ – доступ с нарушением правил разграничения доступа. Субъект, осуществляющий НСД, является нарушителем. • Конфиденциальность информации – это защита её от НСД.

Информационная безопасность • ИБ – это защищённость информации и АСОИ от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести неприемлемый ущерб субъектам информационных отношений. • Безопасность АСОИ – это состояние, при котором она, с одной стороны, способна противостоять дестабилизирующему воздействию внешних и внутренних информационных угроз, а с другой стороны, функционирование самой АСОИ не создаёт угроз для её элементов и окружающей среды.

Защита информации – это комплекс мероприятий, направленных на обеспечение информационной безопасности.

Средства защиты информации • Аппаратные (специальное оборудование для защиты информации) • Физические (препятствуют физическому проникновению злоумышленника на объект) • Программные (например, криптографическое и антивирусное ПО) • Организационные (должностной регламент) • Законодательные • Морально-этические • Смешанные: например, программно-аппаратные

Классификация угроз информационной безопасности Неформальная модель нарушителя УГРОЗЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

Угрозы ИБ по природе возникновения • естественные (объективные): вызваны воздействием объективных физических процессов или стихийных природных явлений, не зависящих от человека; • искусственные (субъективные): вызваны деятельностью человека.

Искусственные угрозы ИБ по степени мотивации • случайные (непреднамеренные, неумышленные): происходят вне зависимости от желания людей; • преднамеренные (умышленные): обусловлены корыстными, идейными или иными устремлениями людей.

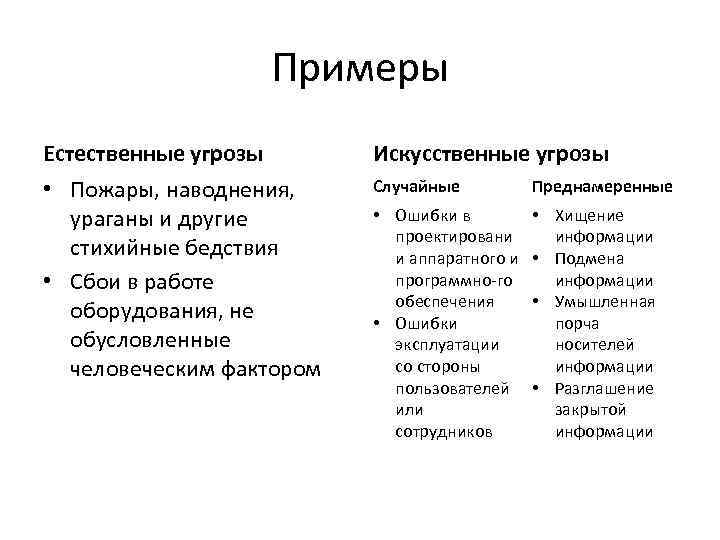

Примеры Естественные угрозы Искусственные угрозы • Пожары, наводнения, ураганы и другие стихийные бедствия • Сбои в работе оборудования, не обусловленные человеческим фактором Случайные Преднамеренные • Ошибки в проектировани и аппаратного и программно-го обеспечения • Ошибки эксплуатации со стороны пользователей или сотрудников • Хищение информации • Подмена информации • Умышленная порча носителей информации • Разглашение закрытой информации

Основные случайные угрозы • Неумышленные действия, приводящие к нарушению нормального функционирования системы (неумышленная порча оборудования, удаление или искажение файлов с важной информацией) • Неумышленное отключение оборудования • Неумышленная порча носителей информации • Применение программ, способных при неверном использовании нарушить работу системы • Запуск на рабочем компьютере программ, не требующихся для работы (например, игры), которые сильно расходуют ресурсы компьютера • Непреднамеренное заражение компьютера вирусами

• Неосторожные действия, приводящие к разглашению конфиденциальной информации • Утрата или передача кому-то атрибутов разграничения доступа (паролей, ключей шифрования, пропусков и т. д. ) • Ввод ошибочных данных • Отсутствие в программном обеспечении средств защиты от взлома и атак • Несоблюдение организационных ограничений (правил безопасности), принятых на предприятии • Отключение или некорректное использование средств защиты персоналом • Получение доступа к системе в обход средств защиты (например, загрузка сторонней ОС с внешнего носителя) • Пересылка данных по ошибочному адресу • Неумышленное повреждение каналов связи

Основные умышленные угрозы • Физическое разрушение системы или вывод из строя её компонентов (устройств, носителей, а также людей) • Отключение или вывод из строя сопутствующей инфраструктуры, необходимой для работы системы (отключение электропитания, вентиляции, охлаждения и т. д. ) • Создание условий, мешающих нормальной работе системы • Подкуп или шантаж сотрудников и другие приёмы воздействия на персонал • Применение подслушивающих устройств • Перехват побочных электромагнитных излучений и наводок (ПЭМИН), позволяющих выявить информацию

• Перехват данных, передаваемых по каналу связи, и их подмена • Хищение носителей информации • Незаконное копирование информации • Хищение производственных отходов • Чтение остаточной информации, присутствующей на носителе после её неполного стирания • Незаконное получение паролей и других атрибутов разграничения доступа с последующим входом в систему под видом легального пользователя • Вскрытие шифров криптографической защиты • Установка вредоносных программ

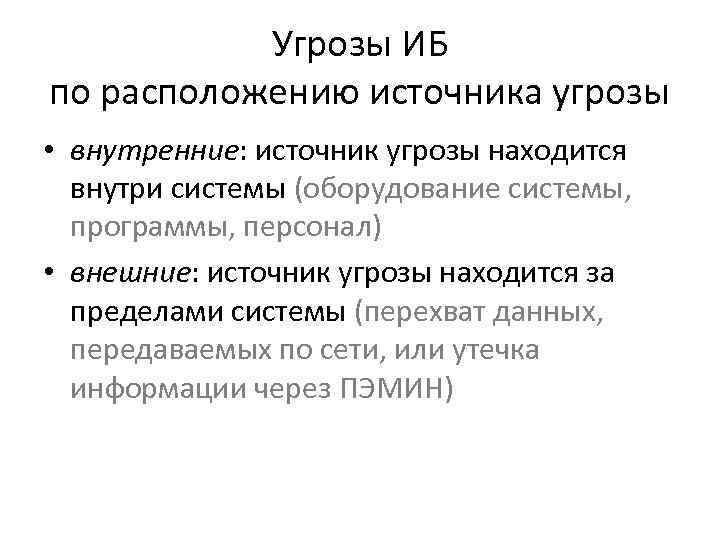

Угрозы ИБ по расположению источника угрозы • внутренние: источник угрозы находится внутри системы (оборудование системы, программы, персонал) • внешние: источник угрозы находится за пределами системы (перехват данных, передаваемых по сети, или утечка информации через ПЭМИН)

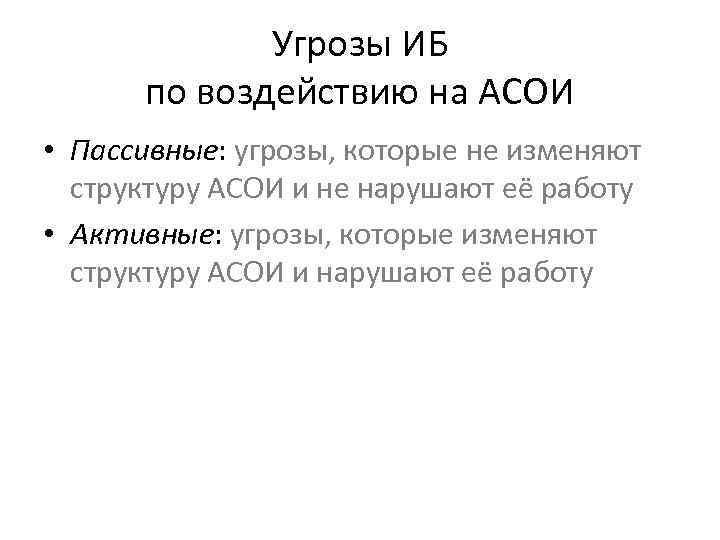

Угрозы ИБ по воздействию на АСОИ • Пассивные: угрозы, которые не изменяют структуру АСОИ и не нарушают её работу • Активные: угрозы, которые изменяют структуру АСОИ и нарушают её работу

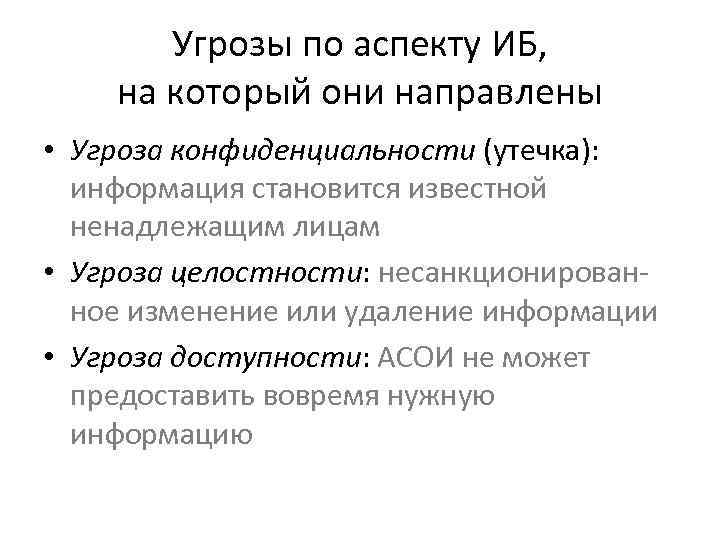

Угрозы по аспекту ИБ, на который они направлены • Угроза конфиденциальности (утечка): информация становится известной ненадлежащим лицам • Угроза целостности: несанкционированное изменение или удаление информации • Угроза доступности: АСОИ не может предоставить вовремя нужную информацию

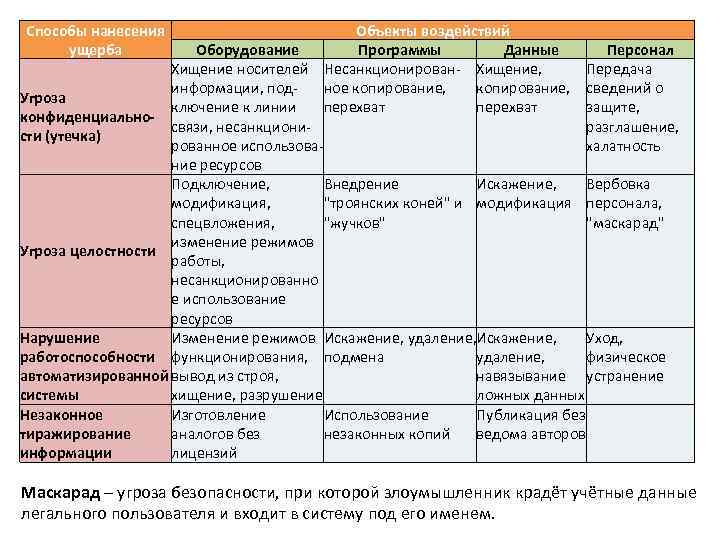

Способы нанесения ущерба Объекты воздействий Оборудование Программы Данные Персонал Хищение носителей Несанкционирован- Хищение, Передача информации, подное копирование, сведений о Угроза ключение к линии перехват защите, конфиденциальносвязи, несанкциониразглашение, сти (утечка) рованное использовахалатность ние ресурсов Подключение, Внедрение Искажение, Вербовка модификация, "троянских коней" и модификация персонала, спецвложения, "жучков" "маскарад" изменение режимов Угроза целостности работы, несанкционированно е использование ресурсов Нарушение Изменение режимов Искажение, удаление, Искажение, Уход, работоспособности функционирования, подмена удаление, физическое автоматизированной вывод из строя, навязывание устранение системы хищение, разрушение ложных данных Незаконное Изготовление Использование Публикация без тиражирование аналогов без незаконных копий ведома авторов информации лицензий Маскарад – угроза безопасности, при которой злоумышленник крадёт учётные данные легального пользователя и входит в систему под его именем.

Нарушитель • Нарушитель – это лицо, попытавшееся выполнить запрещённые операции неосознанно (по ошибке или незнанию) или осознанно: со злым умыслом (в частности, из корыстных побуждений) или без такового (ради игры или самоутверждения).

Злоумышленник • Злоумышленник – нарушитель, осознанно выполняющий запрещённые операции. • В некоторой литературе злоумышленником называют лицо, идущее на нарушение из корыстных побуждений.

Неформальная модель нарушителя отражает: • его практические и теоретические возможности; • априорные знания; • время и место действия и т. д.

Что нужно для НМН Для разработки неформальной модели нарушителя нужно понять: • к какой категории лиц он относится; • каковы мотивы его действий; • какая у него квалификация; • какими средствами он располагает; • что именно он может сделать.

Нарушители относительно АСОИ По отношению к АСОИ нарушители бывают: • внутренние: персонал и пользователи системы; • внешние: посторонние лица.

Внутренние нарушители • Конечные пользователи системы (операторы) • Персонал, обслуживающий технические средства (инженеры, техники) • Сотрудники IT-отдела • Сотрудники службы безопасности предприятия • Руководители различного уровня

Внешние нарушители • Персонал, обслуживающий здание (уборщики, электрики, сантехники) • Клиенты предприятия • Приглашённые посетители • Представители регулирующих органов (водоотведение, теплосеть, пожарная инспекция) • Представители конкурирующих организаций • Лица, нелегально проникнувшие на предприятие • Лица за пределами контролируемой зоны

Основные мотивы нарушений • Безответственность (нет злого умысла: некомпетентность или небрежность) • Самоутверждение • Вандализм • Принуждение • Месть • Корыстный интерес • Идейные соображения

Другие классификации нарушителей • По степени осведомлённости об устройстве и функционировании данной АСОИ и уровню знаний в области информационных технологий вообще • По уровню возможностей • По времени действия • По месту действия

Нарушители по уровню возможностей: • применяющие только агентурные методы; • применяющие только пассивные средства (перехват без модификации компонентов); • использующие разрешённые на предприятии средства и недостатки системы контроля; • применяющие активные методы воздействия (модификация компонентов АСОИ и внедрение сторонних, подключение к каналам связи, использование аппаратуры и ПО для слежки и взлома)

По времени действия • В процессе функционирования АСОИ (во время работы компонентов системы) • В период неактивности компонентов системы (в нерабочие часы, во время планового останова и т. д. ) • И то, и другое

По месту действия Без доступа на контролируемую зону С контролируемой зоны без доступа в здание Внутри здания, но без доступа к АСОИ С рабочего места оператора АСОИ С доступом в хранилище данных (сервера, архивы и т. д. ) • С доступом к инструментам управления безопасностью • • •

Методы защиты информации Средства защиты информации СРЕДСТВА И МЕТОДЫ ЗАЩИТЫ ИНФОРМАЦИИ

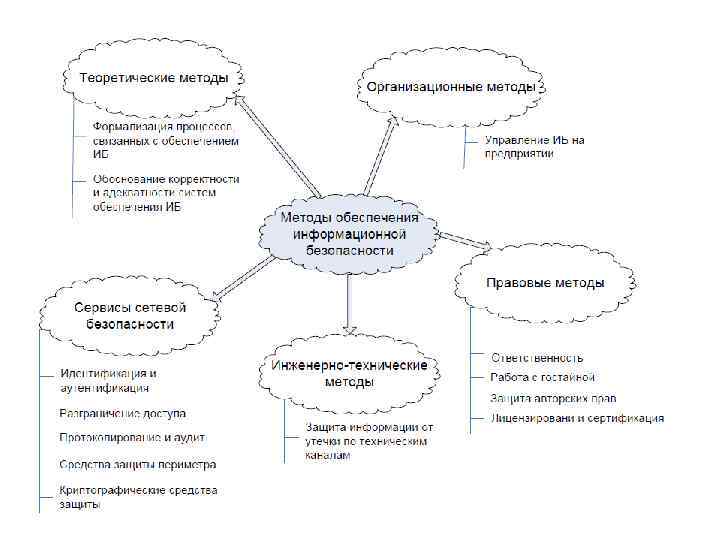

Методы защиты информации Препятствие Управление доступом Шифрование Противодействие вредоносным программам • Регламентация • Принуждение • Побуждение • •

Препятствие – это создание условий, при которых злоумышленнику будет трудно проникнуть в помещение, где находится оборудование и носители информации. • Пример: сверхпрочные двери, противовзломные замки, решётки на окнах, сигнализация.

Управление доступом Управление – это регулирование всех аспектов работы с информационной системой. Сюда входит следующее. • Идентификация пользователей: каждому пользователю присваивается уникальный персональный идентификатор. • Опознание: установление подлинности пользователя по предъявленному идентификатору.

• Проверка полномочий: соответствуют ли права пользователя, а также дата и время его запроса тем ресурсам, которые он запрашивает. • Разрешение на вход: создание условий для работы в пределах установленного регламента. • Протоколирование событий: регистрация обращений к защищаемым ресурсам. • Реагирование на несанкционированные действия (сигнализация, разрыв сеанса).

Шифрование – это преобразование информации к виду, в котором её невозможно понять. Чтобы привести зашифрованную информацию к исходному виду, нужно знать секретные параметры, которые называются ключом. Не зная ключа, расшифровать информацию за приемлемое время не получится.

Противодействие вредоносным программам Различные меры организационного и технического характера (включая антивирусное ПО). Цели: • уменьшение вероятности проникновения вируса в АСОИ; • выявление фактов заражения АСОИ; • минимизация ущерба от заражения; • поиск и уничтожение вирусов; • восстановление АСОИ после заражения.

Регламентация – это создание таких условий для работы с информационной системой, при которых нормы и стандарты по защите информации выполняются в наибольшей степени.

Принуждение – метод защиты, при котором пользователи и персонал АСОИ вынуждены соблюдать правила работы под угрозой материальной, административной или уголовной ответственности.

Побуждение – метод защиты, заключающийся в том, что персонал и пользователи АСОИ не нарушают установленные правила по причине моральных и этических норм.

ИБ beta.pptx