«Информационная безопасность» Лекция 1

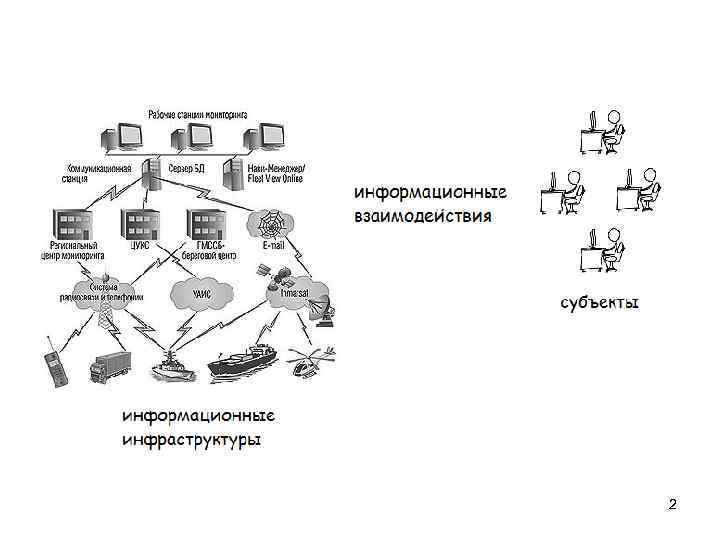

2

Кто владеет информацией, тот владеет миром Ценность информации является субъективной оценкой 3

Понятие информационной безопасности Информационная безопасность (ИБ) – защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести неприемлемый ущерб субъектам информационных отношений. Защита информации – комплекс мероприятий, направленных на обеспечение информационной безопасности. 4

Понятие информационной безопасности Для разных категорий субъектов проблемы информационной безопасности различны Например, в случае государственного предприятия и университета Основные составляющие ИБ: – доступность – целостность – конфиденциальность 5

Доступность – это возможность за приемлемое время получить требуемую информационную услугу 6

Целостность – актуальность и непротиворечивость информации, её защищенность от несанкционированного изменения и разрушения. 7

Конфиденциальность – защита от несанкционированного доступа к информации Криптография: - алгоритмы шифрования симметричные и асимметричные - алгоритмы цифровой подписи - протоколы обмена данными и прочее 8

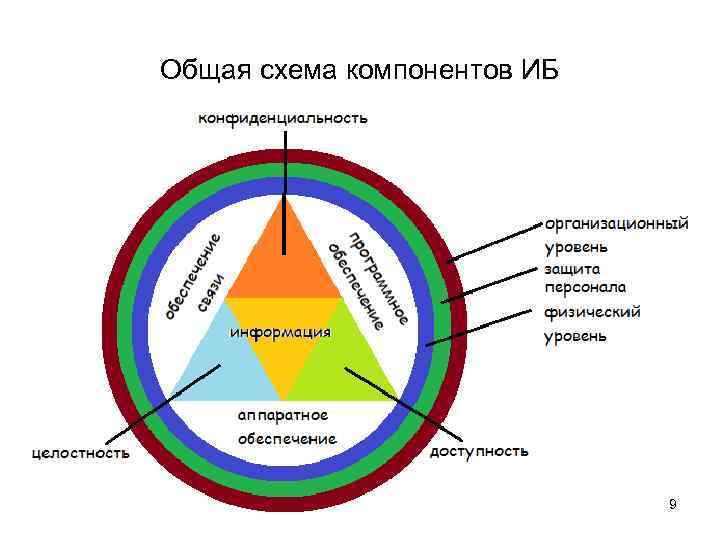

Общая схема компонентов ИБ 9

Информация как объект права собственности Особенности информационной собственности: - информация не является материальным объектом - информация копируется с помощью материального носителя, т. е. является перемещаемой - информация является отчуждаемой от собственника Содержание права собственности: - право распоряжения - право владения - право пользования 10

Правовое обеспечение защиты информации - Правовые нормы, методы и средства защиты охраняемой информации в РФ. - Правовые основы выявления и предупреждения утечки охраняемой информации - Правовое регулирование организации и проведения административного расследования к фактам нарушения порядка защиты информации. 11

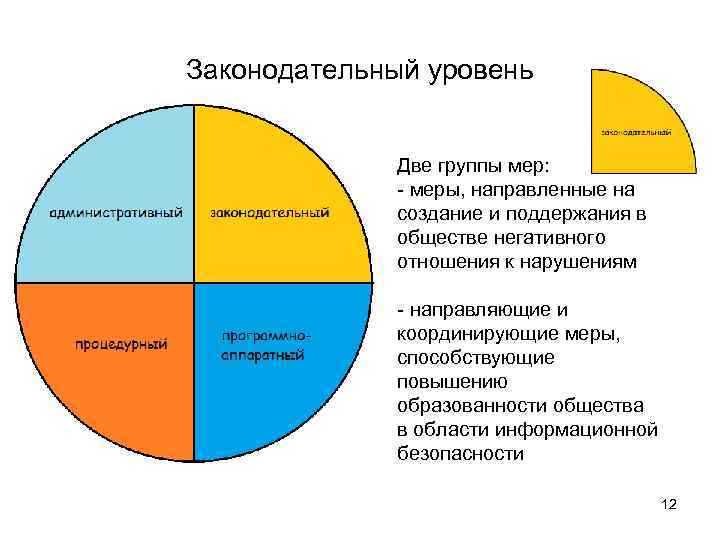

Законодательный уровень Две группы мер: - меры, направленные на создание и поддержания в обществе негативного отношения к нарушениям - направляющие и координирующие меры, способствующие повышению образованности общества в области информационной безопасности 12

Основные нормативные руководящие документы Конституция: - органы государственной власти и органы местного самоуправления обязаны обеспечить возможность ознакомление с материалами, которые затрагивают права и свободы, обстоятельствами и фактами, создающих угрозу здоровью и жизни людей - гарантирует право на личную и семейную тайну, на тайну переписки и телефонных разговоров 13

Основные нормативные руководящие документы Гражданский кодекс РФ - Информация составляет коммерческую или служебную тайну, когда имеет действительную или потенциальную коммерческую ценность в силу неизвестности её другим лицам, когда к ней нет свободного доступа на законном основании, а также обладатель данной информации принимает меры по её конфиденциальности. Законе «О государственной тайне» - Государственная тайна определена как защищаемые государством сведения, которые касаются таких областей деятельности, как военная, внешнеполитическая, экономическая, разведывательная, оперативно-розыскная 14

Основные нормативные руководящие документы Закон «Об информации, информатизации и защите информации» Цели защиты информации: - предотвращение утечки, хищения, утраты, искажения, подделки информации; - предотвращение угроз безопасности личности, общества, государства; - предотвращение несанкционированных действий по уничтожению, копированию, блокированию информации; 15

Основные нормативные руководящие документы - предотвращение других форм незаконного вмешательства в информационные ресурсы и системы, обеспечение правового режима документированной информации как объекта собственности; - защита конституционных прав граждан на сохранение личной тайны и конфиденциальности персональных данных, имеющихся в информационных системах; - сохранение государственной тайны, конфиденциальности документированной информации в соответствии с законодательством; - обеспечение прав субъектов в информационных процессах при разработке, производстве и применении информационных систем, технологий и средств их обеспечения. 16

Единое пространство информационного взаимодействия Единые стандарты предоставления информации и обмена данными, а также стандарты структур данных Пример: ISO/IEC 1779 (2005 г) – «Информационные технологии – Технологии безопасности – Практические правила управления информационной безопасности» (Information technology – Security techniques – Code of practice for information security management) 17

Понятие угрозы Угроза – это потенциальная возможность определенным образом нарушить информационную безопасность Попытка реализации угрозы называется атакой Тот, кто предпринимает данную атаку – злоумышленником Потенциальные злоумышленники - источники угроз Промежуток времени от момента, когда появляется возможность проведения атаки, до момента, когда данная уязвимость устранена, называется окно опасности 18

Понятие угрозы Критерии характеристики угроз: - по аспекту информационной безопасности (доступности, целостности, конфиденциальности) - по компонентам информационных систем, на которые угрозы нацелены (данные, программы, аппаратура, поддерживающая инфраструктура) - по способу осуществления (случайные/преднамеренные действия природного/техногенного характера) - по расположению источника угроз (внутри/вне рассматриваемой информационной системы) 19

Распространенные угрозы доступности (!) Непреднамеренные ошибки Отказ пользователей: – нежелание работать с информационной системой – невозможность работать с системой в силу отсутствия соответствующих навыков – невозможность работать с системой в силу отсутствия технической поддержки 20

Распространенные угрозы доступности Внутренний отказ информационной системы: – отступление от правил эксплуатации – выход системы из штатного режима эксплуатации в силу случайных или преднамеренных действий пользователей или обслуживающего персонала – ошибки при пере/конфигурировании системы – отказы программного и аппаратного обеспечения – разрушение данных – разрушение или повреждение аппаратуры. 21

Распространенные угрозы доступности Отказ поддерживающей инфраструктуры: – нарушение работы систем связи, электропитания, водо-(тепло-) снабжения, кондиционирования – разрушение или повреждение помещений – невозможность или нежелание обслуживающего персонала и/или пользователей выполнять свои обязанности Стихийные бедствия (пожары, наводнения, землетрясения, ураганы) 22

Распространенные угрозы целостности Угрозы нарушения статической целостности – фальсификация или изменение данных – отказ от совершенных действий Угрозы нарушения динамической целостности - нарушение атомарности транзакций - изменение порядка сообщений активное прослушивание - внесение дополнительных сообщений 23

Распространенные угрозы конфиденциальности (!) Размещение конфиденциальных данных в незащищенной среде (!) Методы морально-психологического воздействия 24

В целом выделяют следующие основные виды угроз: - Взлом - Вывод компьютерной системы из строя в целях снижения её работоспособности - Превышение полномочий непривилегированных пользователей - Отказ от авторства и транзакций - Уничтожение и изменение информации 25

Основные виды атак при использовании Интернета - Подслушивание (sniffing) - Изменение данных - Анализ сетевого трафика - Подмена доверенного субъекта - Посредничество в обмене незашифрованными ключами (атака man-in-the-middle) - Перехват сеанса (session hijacking) - Отказ в обслуживании (Denial of Service, Do. S) - Парольные атаки - Угадывание ключа - Компьютерные вирусы, сетевые «черви» , программы «троянский конь» 26

Перечисленные атаки в основном возможны в результате: - Использования общедоступных каналов передачи данных - Передачи важных данных по сети в незашифрованном виде - Уязвимости в процедурах идентификации - Передачи в открытом виде идентифицирующей информации на уровне IP - Отсутствия в базовой версии стека протоколов TCP/IP механизмов, обеспечивающих конфиденциальность и целостность передаваемых сообщений 27

- Аутентификации отправителя по его IP-адресу. Процедура аутентификации выполняется только на стадии установления соединения, а в дальнейшем подлинность принимаемых пакетов не проверяется - Отсутствия контроля маршрута прохождения сообщений в сети Интернет, что делает удаленные сетевые атаки практически безнаказанными. 28

Виды нарушителей Нарушитель – физическое или юридическое лицо, процесс, которое выполнило несанкционированные или непреднамеренные действия, приведшее к нежелательным последствиям работы информационной системы 29

Вредоносное программное обеспечение – программа, предназначенная для получения несанкционированного доступа к вычислительным ресурсам компьютера или информации, хранимой на компьютере, с целью использования ресурсов или причинения вреда владельцу информации, путем копирования, искажения, удаления или подмены информации 30

Вредоносное программное обеспечение По методу распространения: - Вирус – код, обладающей способностью к распространению путем внедрения в другие программы - «Червь» – код, способный самостоятельно вызывать распространение своих копий по информационной системе и их выполнение Вредоносный код, который выглядит как функционально полезная программа, называется троянским 31

Вредоносное программное обеспечение Основные симптомы заражения компьютера вирусом (для ОС Windows): -автоматическое открытие окон с незнакомым содержимым при запуске компьютера -блокировка доступа к официальным сайтам антивирусных компаний, или же к сайтам, оказывающим услуги по «лечению» компьютеров от вредоносных программ -появление новых неизвестных процессов в окне «Процессы» диспетчера задач Windows 32

Вредоносное программное обеспечение - появление в ветках реестра, отвечающих за автозапуск, новых записей -запрет на изменение настроек компьютера в учётной записи администратора -невозможность запустить исполняемый файл -появление всплывающих окон или системных сообщений с непривычным текстом -перезапуск компьютера во время старта какой-либо программы -случайное и/или беспорядочное отключение компьютера - случайное аварийное завершение программ 33

Вирус «Melissa» 1999 - макровирус и сетевой червь, побивший все рекорды по скорости распространения 34

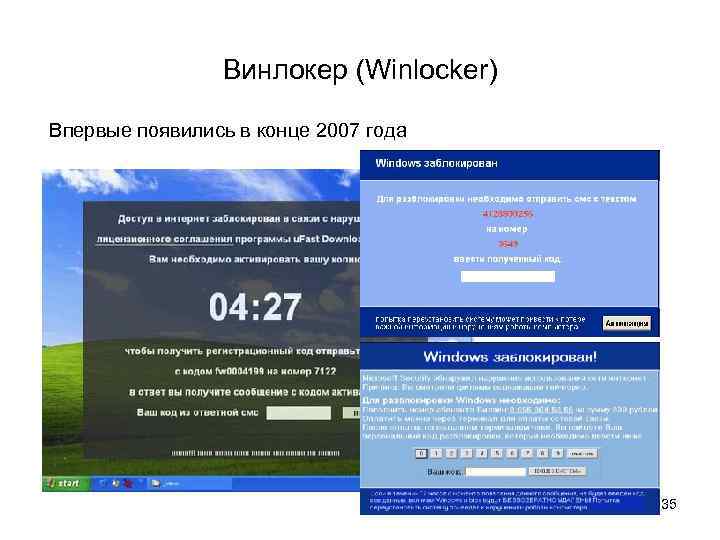

Винлокер (Winlocker) Впервые появились в конце 2007 года 35

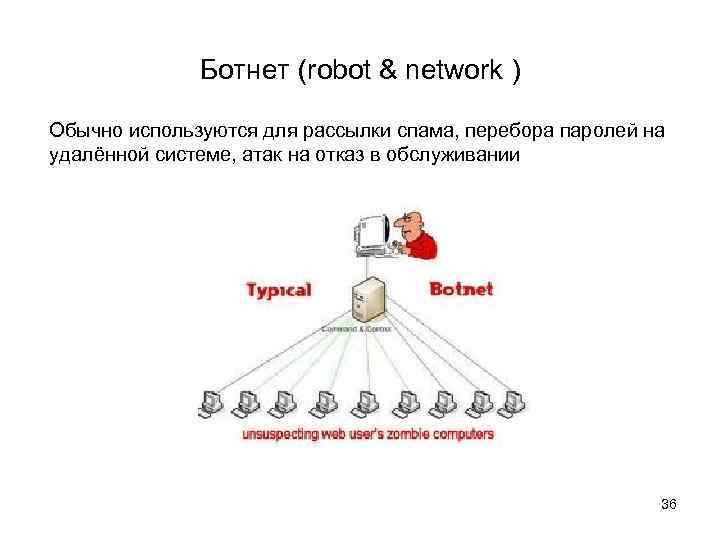

Ботнет (robot & network ) Обычно используются для рассылки спама, перебора паролей на удалённой системе, атак на отказ в обслуживании 36

Вопросы? ? 1. Приведите примеры информационных взаимодействий 2. Приведите примеры вредоносного программного обеспечения 37