575e5d6994f1e6bd50544fec4dbb1587.ppt

- Количество слайдов: 52

Implementación de la seguridad en el servidor en Windows 2000 y Windows Server 2003 Nombre del instructor Puesto Compañía

Implementación de la seguridad en el servidor en Windows 2000 y Windows Server 2003 Nombre del instructor Puesto Compañía

Requisitos previos para la sesión u u u Experiencia práctica con Windows Server 2000 o Windows Server 2003 Experiencia con las herramientas de administración de Windows Conocimientos de los conceptos relativos a Active Directory y Directivas de grupo Nivel 200

Requisitos previos para la sesión u u u Experiencia práctica con Windows Server 2000 o Windows Server 2003 Experiencia con las herramientas de administración de Windows Conocimientos de los conceptos relativos a Active Directory y Directivas de grupo Nivel 200

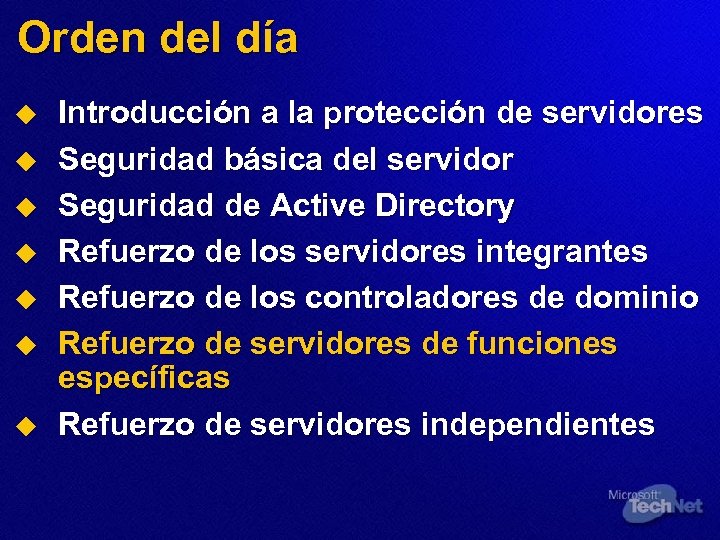

Orden del día u u u u Introducción a la protección de servidores Seguridad básica del servidor Seguridad de Active Directory Refuerzo de los servidores integrantes Refuerzo de los controladores de dominio Refuerzo de servidores de funciones específicas Refuerzo de servidores independientes

Orden del día u u u u Introducción a la protección de servidores Seguridad básica del servidor Seguridad de Active Directory Refuerzo de los servidores integrantes Refuerzo de los controladores de dominio Refuerzo de servidores de funciones específicas Refuerzo de servidores independientes

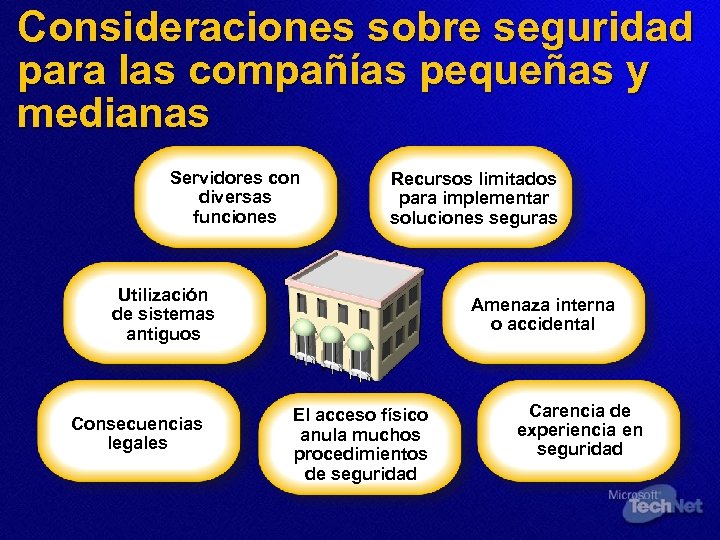

Consideraciones sobre seguridad para las compañías pequeñas y medianas Servidores con diversas funciones Recursos limitados para implementar soluciones seguras Utilización de sistemas antiguos Consecuencias legales Amenaza interna o accidental El acceso físico anula muchos procedimientos de seguridad Carencia de experiencia en seguridad

Consideraciones sobre seguridad para las compañías pequeñas y medianas Servidores con diversas funciones Recursos limitados para implementar soluciones seguras Utilización de sistemas antiguos Consecuencias legales Amenaza interna o accidental El acceso físico anula muchos procedimientos de seguridad Carencia de experiencia en seguridad

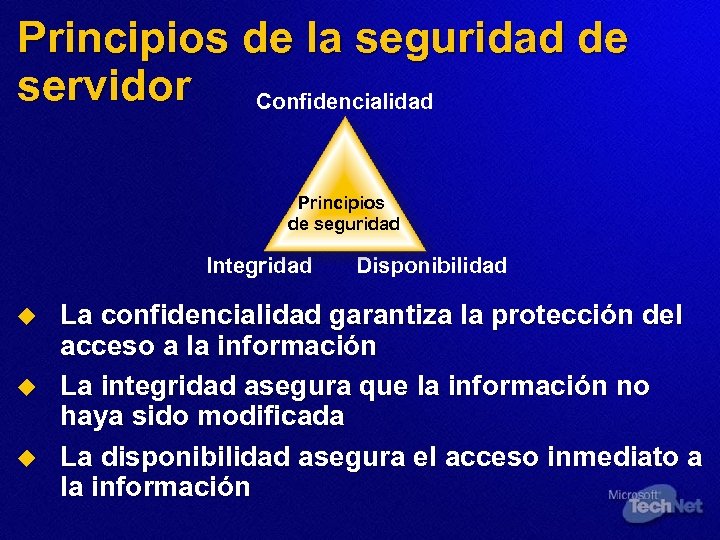

Principios de la seguridad de servidor Confidencialidad Principios de seguridad Integridad u u u Disponibilidad La confidencialidad garantiza la protección del acceso a la información La integridad asegura que la información no haya sido modificada La disponibilidad asegura el acceso inmediato a la información

Principios de la seguridad de servidor Confidencialidad Principios de seguridad Integridad u u u Disponibilidad La confidencialidad garantiza la protección del acceso a la información La integridad asegura que la información no haya sido modificada La disponibilidad asegura el acceso inmediato a la información

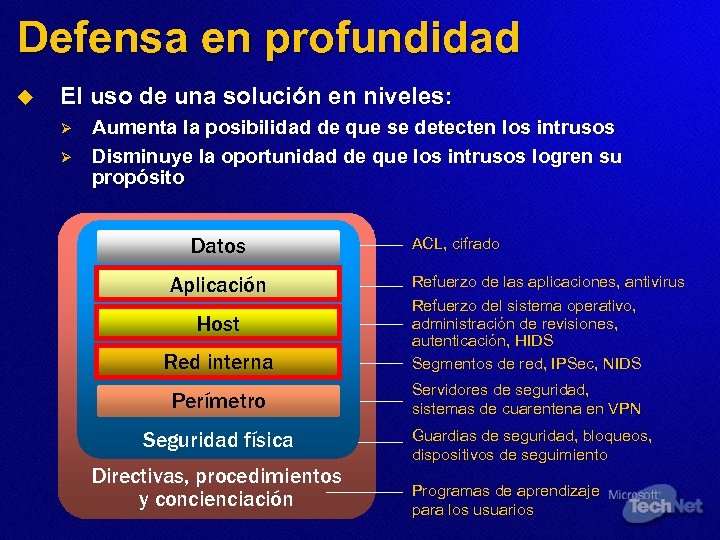

Defensa en profundidad u El uso de una solución en niveles: Ø Ø Aumenta la posibilidad de que se detecten los intrusos Disminuye la oportunidad de que los intrusos logren su propósito Datos Aplicación ACL, cifrado Refuerzo de las aplicaciones, antivirus Red interna Refuerzo del sistema operativo, administración de revisiones, autenticación, HIDS Segmentos de red, IPSec, NIDS Perímetro Servidores de seguridad, sistemas de cuarentena en VPN Host Seguridad física Directivas, procedimientos y concienciación Guardias de seguridad, bloqueos, dispositivos de seguimiento Programas de aprendizaje para los usuarios

Defensa en profundidad u El uso de una solución en niveles: Ø Ø Aumenta la posibilidad de que se detecten los intrusos Disminuye la oportunidad de que los intrusos logren su propósito Datos Aplicación ACL, cifrado Refuerzo de las aplicaciones, antivirus Red interna Refuerzo del sistema operativo, administración de revisiones, autenticación, HIDS Segmentos de red, IPSec, NIDS Perímetro Servidores de seguridad, sistemas de cuarentena en VPN Host Seguridad física Directivas, procedimientos y concienciación Guardias de seguridad, bloqueos, dispositivos de seguimiento Programas de aprendizaje para los usuarios

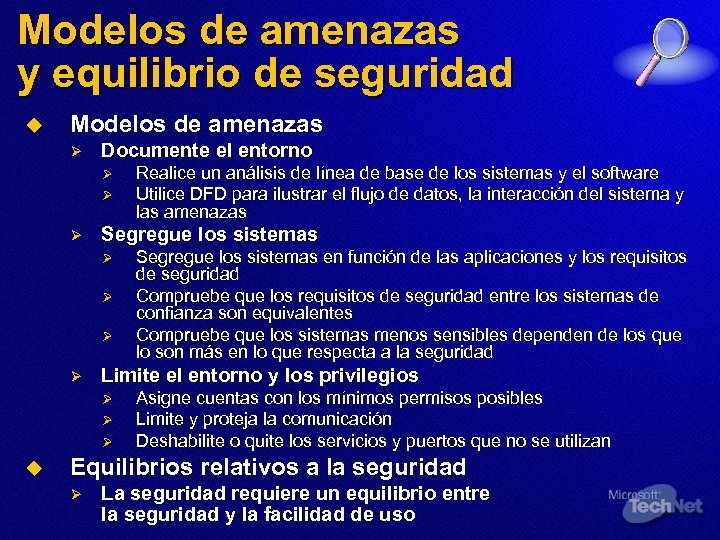

Modelos de amenazas y equilibrio de seguridad u Modelos de amenazas Ø Documente el entorno Ø Ø Ø Segregue los sistemas en función de las aplicaciones y los requisitos de seguridad Compruebe que los requisitos de seguridad entre los sistemas de confianza son equivalentes Compruebe que los sistemas menos sensibles dependen de los que lo son más en lo que respecta a la seguridad Limite el entorno y los privilegios Ø Ø Ø u Realice un análisis de línea de base de los sistemas y el software Utilice DFD para ilustrar el flujo de datos, la interacción del sistema y las amenazas Asigne cuentas con los mínimos permisos posibles Limite y proteja la comunicación Deshabilite o quite los servicios y puertos que no se utilizan Equilibrios relativos a la seguridad Ø La seguridad requiere un equilibrio entre la seguridad y la facilidad de uso

Modelos de amenazas y equilibrio de seguridad u Modelos de amenazas Ø Documente el entorno Ø Ø Ø Segregue los sistemas en función de las aplicaciones y los requisitos de seguridad Compruebe que los requisitos de seguridad entre los sistemas de confianza son equivalentes Compruebe que los sistemas menos sensibles dependen de los que lo son más en lo que respecta a la seguridad Limite el entorno y los privilegios Ø Ø Ø u Realice un análisis de línea de base de los sistemas y el software Utilice DFD para ilustrar el flujo de datos, la interacción del sistema y las amenazas Asigne cuentas con los mínimos permisos posibles Limite y proteja la comunicación Deshabilite o quite los servicios y puertos que no se utilizan Equilibrios relativos a la seguridad Ø La seguridad requiere un equilibrio entre la seguridad y la facilidad de uso

Orden del día u u u u Introducción a la protección de servidores Seguridad básica del servidor Seguridad de Active Directory Refuerzo de los servidores integrantes Refuerzo de los controladores de dominio Refuerzo de servidores de funciones específicas Refuerzo de servidores independientes

Orden del día u u u u Introducción a la protección de servidores Seguridad básica del servidor Seguridad de Active Directory Refuerzo de los servidores integrantes Refuerzo de los controladores de dominio Refuerzo de servidores de funciones específicas Refuerzo de servidores independientes

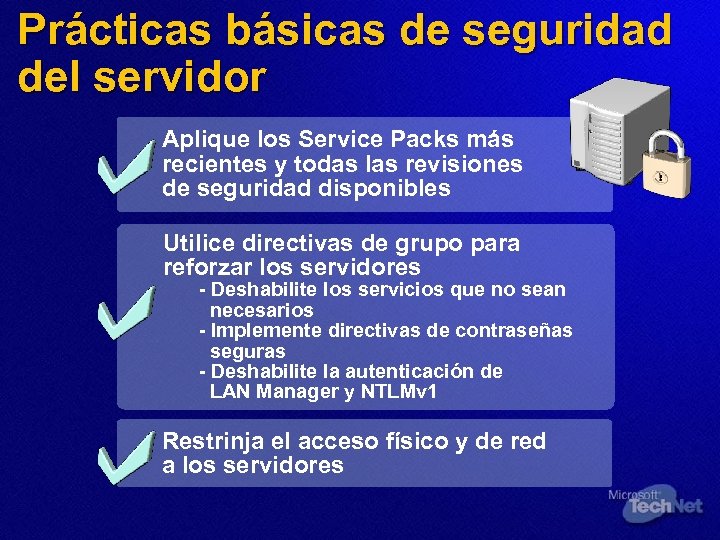

Prácticas básicas de seguridad del servidor Aplique los Service Packs más recientes y todas las revisiones de seguridad disponibles Utilice directivas de grupo para reforzar los servidores - Deshabilite los servicios que no sean necesarios - Implemente directivas de contraseñas seguras - Deshabilite la autenticación de LAN Manager y NTLMv 1 Restrinja el acceso físico y de red a los servidores

Prácticas básicas de seguridad del servidor Aplique los Service Packs más recientes y todas las revisiones de seguridad disponibles Utilice directivas de grupo para reforzar los servidores - Deshabilite los servicios que no sean necesarios - Implemente directivas de contraseñas seguras - Deshabilite la autenticación de LAN Manager y NTLMv 1 Restrinja el acceso físico y de red a los servidores

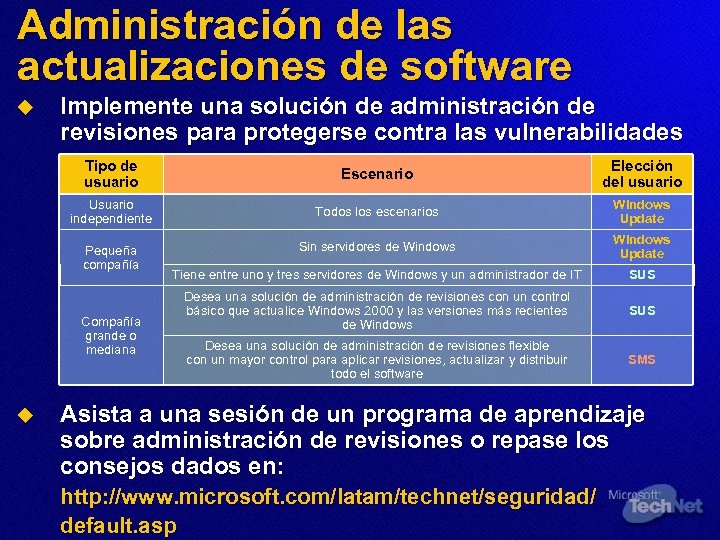

Administración de las actualizaciones de software u Implemente una solución de administración de revisiones para protegerse contra las vulnerabilidades Tipo de usuario Escenario Elección del usuario Usuario independiente Todos los escenarios Windows Update Sin servidores de Windows Update Tiene entre uno y tres servidores de Windows y un administrador de IT SUS Desea una solución de administración de revisiones con un control básico que actualice Windows 2000 y las versiones más recientes de Windows SUS Desea una solución de administración de revisiones flexible con un mayor control para aplicar revisiones, actualizar y distribuir todo el software SMS Pequeña compañía Compañía grande o mediana u Asista a una sesión de un programa de aprendizaje sobre administración de revisiones o repase los consejos dados en: http: //www. microsoft. com/latam/technet/seguridad/ default. asp

Administración de las actualizaciones de software u Implemente una solución de administración de revisiones para protegerse contra las vulnerabilidades Tipo de usuario Escenario Elección del usuario Usuario independiente Todos los escenarios Windows Update Sin servidores de Windows Update Tiene entre uno y tres servidores de Windows y un administrador de IT SUS Desea una solución de administración de revisiones con un control básico que actualice Windows 2000 y las versiones más recientes de Windows SUS Desea una solución de administración de revisiones flexible con un mayor control para aplicar revisiones, actualizar y distribuir todo el software SMS Pequeña compañía Compañía grande o mediana u Asista a una sesión de un programa de aprendizaje sobre administración de revisiones o repase los consejos dados en: http: //www. microsoft. com/latam/technet/seguridad/ default. asp

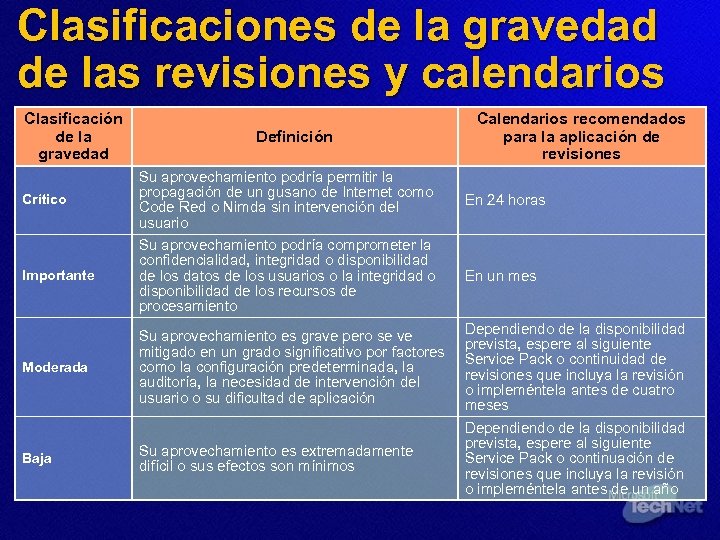

Clasificaciones de la gravedad de las revisiones y calendarios Clasificación de la gravedad Definición Calendarios recomendados para la aplicación de revisiones Crítico Su aprovechamiento podría permitir la propagación de un gusano de Internet como Code Red o Nimda sin intervención del usuario En 24 horas Importante Su aprovechamiento podría comprometer la confidencialidad, integridad o disponibilidad de los datos de los usuarios o la integridad o disponibilidad de los recursos de procesamiento En un mes Moderada Su aprovechamiento es grave pero se ve mitigado en un grado significativo por factores como la configuración predeterminada, la auditoría, la necesidad de intervención del usuario o su dificultad de aplicación Dependiendo de la disponibilidad prevista, espere al siguiente Service Pack o continuidad de revisiones que incluya la revisión o impleméntela antes de cuatro meses Su aprovechamiento es extremadamente difícil o sus efectos son mínimos Dependiendo de la disponibilidad prevista, espere al siguiente Service Pack o continuación de revisiones que incluya la revisión o impleméntela antes de un año Baja

Clasificaciones de la gravedad de las revisiones y calendarios Clasificación de la gravedad Definición Calendarios recomendados para la aplicación de revisiones Crítico Su aprovechamiento podría permitir la propagación de un gusano de Internet como Code Red o Nimda sin intervención del usuario En 24 horas Importante Su aprovechamiento podría comprometer la confidencialidad, integridad o disponibilidad de los datos de los usuarios o la integridad o disponibilidad de los recursos de procesamiento En un mes Moderada Su aprovechamiento es grave pero se ve mitigado en un grado significativo por factores como la configuración predeterminada, la auditoría, la necesidad de intervención del usuario o su dificultad de aplicación Dependiendo de la disponibilidad prevista, espere al siguiente Service Pack o continuidad de revisiones que incluya la revisión o impleméntela antes de cuatro meses Su aprovechamiento es extremadamente difícil o sus efectos son mínimos Dependiendo de la disponibilidad prevista, espere al siguiente Service Pack o continuación de revisiones que incluya la revisión o impleméntela antes de un año Baja

Administración eficaz de revisiones Coherente y repetible Procesos Tecnología Productos, herramientas y automatización Personas Conocimientos, funciones y responsabilidades

Administración eficaz de revisiones Coherente y repetible Procesos Tecnología Productos, herramientas y automatización Personas Conocimientos, funciones y responsabilidades

Recomendaciones para reforzar los servidores u u Cambie el nombre de las cuentas integradas Invitado y Administrador Restrinja el acceso a las cuentas de servicio integradas y las que no sean del sistema operativo No configure un servicio para que inicie sesión con una cuenta de dominio Utilice NTFS para proteger los archivos y carpetas

Recomendaciones para reforzar los servidores u u Cambie el nombre de las cuentas integradas Invitado y Administrador Restrinja el acceso a las cuentas de servicio integradas y las que no sean del sistema operativo No configure un servicio para que inicie sesión con una cuenta de dominio Utilice NTFS para proteger los archivos y carpetas

Orden del día u u u u Introducción a la protección de servidores Seguridad básica del servidor Seguridad de Active Directory Refuerzo de los servidores integrantes Refuerzo de los controladores de dominio Refuerzo de servidores de funciones específicas Refuerzo de servidores independientes

Orden del día u u u u Introducción a la protección de servidores Seguridad básica del servidor Seguridad de Active Directory Refuerzo de los servidores integrantes Refuerzo de los controladores de dominio Refuerzo de servidores de funciones específicas Refuerzo de servidores independientes

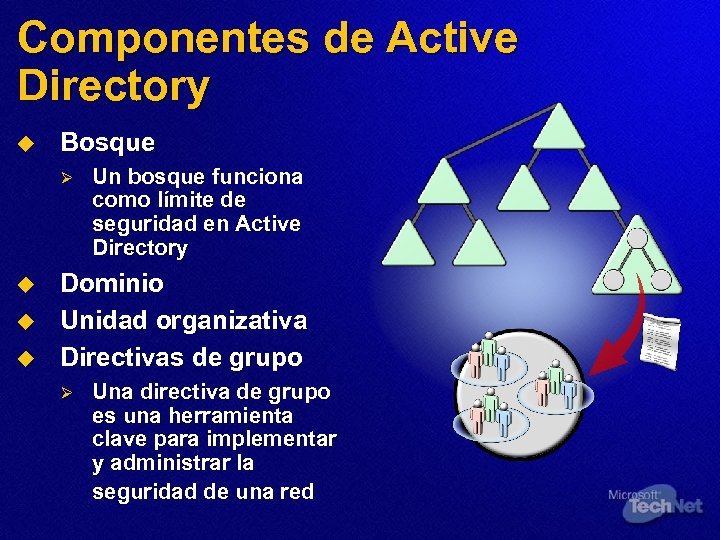

Componentes de Active Directory u Bosque Ø u u u Un bosque funciona como límite de seguridad en Active Directory Dominio Unidad organizativa Directivas de grupo Ø Una directiva de grupo es una herramienta clave para implementar y administrar la seguridad de una red

Componentes de Active Directory u Bosque Ø u u u Un bosque funciona como límite de seguridad en Active Directory Dominio Unidad organizativa Directivas de grupo Ø Una directiva de grupo es una herramienta clave para implementar y administrar la seguridad de una red

Diseño de un plan de seguridad de Active Directory u Analice el entorno Ø Ø Ø u Centro de datos de intranet Sucursal Centro de datos de extranet Realice un análisis de las amenazas Ø Identifique las amenazas para Active Directory Ø Ø Identifique los tipos de amenazas Identifique el origen de las amenazas Determine medidas de seguridad para las amenazas Establezca planes de contingencia

Diseño de un plan de seguridad de Active Directory u Analice el entorno Ø Ø Ø u Centro de datos de intranet Sucursal Centro de datos de extranet Realice un análisis de las amenazas Ø Identifique las amenazas para Active Directory Ø Ø Identifique los tipos de amenazas Identifique el origen de las amenazas Determine medidas de seguridad para las amenazas Establezca planes de contingencia

Establecimiento de límites seguros de Active Directory Especifique límites administrativos y de seguridad Diseñe una estructura de Active Directory en función de los requisitos de delegación Implemente límites de seguridad basados en la guía de recomendaciones

Establecimiento de límites seguros de Active Directory Especifique límites administrativos y de seguridad Diseñe una estructura de Active Directory en función de los requisitos de delegación Implemente límites de seguridad basados en la guía de recomendaciones

Fortalecimiento de la configuración de las directivas de dominio Refuerce la configuración del GPO Directiva de dominio predeterminada o cree un GPO nuevo en el nivel de dominio Compruebe que las directivas de cuentas y contraseñas satisfacen los requisitos de seguridad de su organización Revise la configuración de auditoría en los objetos de Active Directory importantes

Fortalecimiento de la configuración de las directivas de dominio Refuerce la configuración del GPO Directiva de dominio predeterminada o cree un GPO nuevo en el nivel de dominio Compruebe que las directivas de cuentas y contraseñas satisfacen los requisitos de seguridad de su organización Revise la configuración de auditoría en los objetos de Active Directory importantes

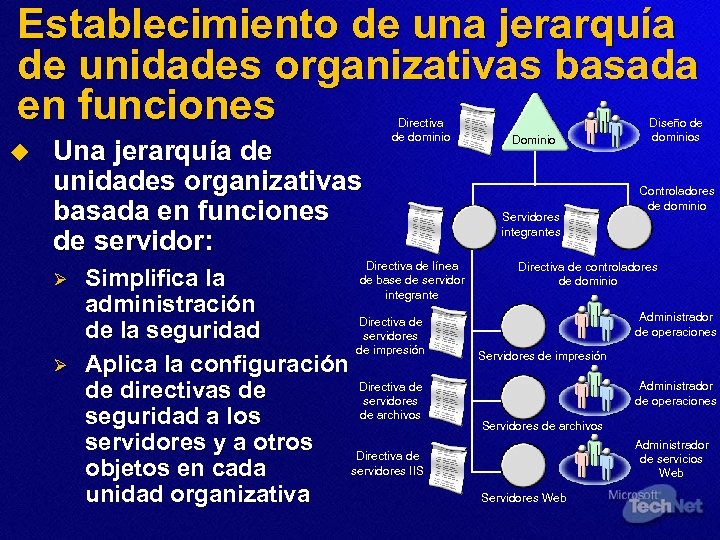

Establecimiento de una jerarquía de unidades organizativas basada en funciones u Una jerarquía de unidades organizativas basada en funciones de servidor: Ø Ø Directiva de dominio Directiva de línea de base de servidor integrante Simplifica la administración Directiva de de la seguridad servidores de impresión Aplica la configuración Directiva de de directivas de servidores de archivos seguridad a los servidores y a otros Directiva de servidores IIS objetos en cada unidad organizativa Dominio Servidores integrantes Diseño de dominios Controladores de dominio Directiva de controladores de dominio Administrador de operaciones Servidores de impresión Administrador de operaciones Servidores de archivos Administrador de servicios Web Servidores Web

Establecimiento de una jerarquía de unidades organizativas basada en funciones u Una jerarquía de unidades organizativas basada en funciones de servidor: Ø Ø Directiva de dominio Directiva de línea de base de servidor integrante Simplifica la administración Directiva de de la seguridad servidores de impresión Aplica la configuración Directiva de de directivas de servidores de archivos seguridad a los servidores y a otros Directiva de servidores IIS objetos en cada unidad organizativa Dominio Servidores integrantes Diseño de dominios Controladores de dominio Directiva de controladores de dominio Administrador de operaciones Servidores de impresión Administrador de operaciones Servidores de archivos Administrador de servicios Web Servidores Web

Demostración 1 Creación de una estructura de unidades organizativas y aplicación de una plantilla de seguridad Creación de una estructura de unidades organizativas Delegación del control a un grupo administrativo Aplicación de la plantilla de seguridad de dominio

Demostración 1 Creación de una estructura de unidades organizativas y aplicación de una plantilla de seguridad Creación de una estructura de unidades organizativas Delegación del control a un grupo administrativo Aplicación de la plantilla de seguridad de dominio

Cómo crear una jerarquía de unidades organizativas para administrar y proteger servidores 1. 2. 3. 4. Cree una unidad organizativa denominada Servidores integrantes Cree otras unidades organizativas en Servidores integrantes para cada función de servidor Mueva cada objeto servidor a la unidad organizativa apropiada de acuerdo con su función Delegue el control de cada unidad organizativa basada en funciones al grupo de seguridad apropiado

Cómo crear una jerarquía de unidades organizativas para administrar y proteger servidores 1. 2. 3. 4. Cree una unidad organizativa denominada Servidores integrantes Cree otras unidades organizativas en Servidores integrantes para cada función de servidor Mueva cada objeto servidor a la unidad organizativa apropiada de acuerdo con su función Delegue el control de cada unidad organizativa basada en funciones al grupo de seguridad apropiado

Recomendaciones de administración Distinga entre las funciones administrativas de datos y de servicios Establezca recomendaciones para administrar de forma segura los datos y servicios de directorio Delegue los permisos mínimos requeridos

Recomendaciones de administración Distinga entre las funciones administrativas de datos y de servicios Establezca recomendaciones para administrar de forma segura los datos y servicios de directorio Delegue los permisos mínimos requeridos

Orden del día u u u u Introducción a la protección de servidores Seguridad básica del servidor Seguridad de Active Directory Refuerzo de los servidores integrantes Refuerzo de los controladores de dominio Refuerzo de servidores de funciones específicas Refuerzo de servidores independientes

Orden del día u u u u Introducción a la protección de servidores Seguridad básica del servidor Seguridad de Active Directory Refuerzo de los servidores integrantes Refuerzo de los controladores de dominio Refuerzo de servidores de funciones específicas Refuerzo de servidores independientes

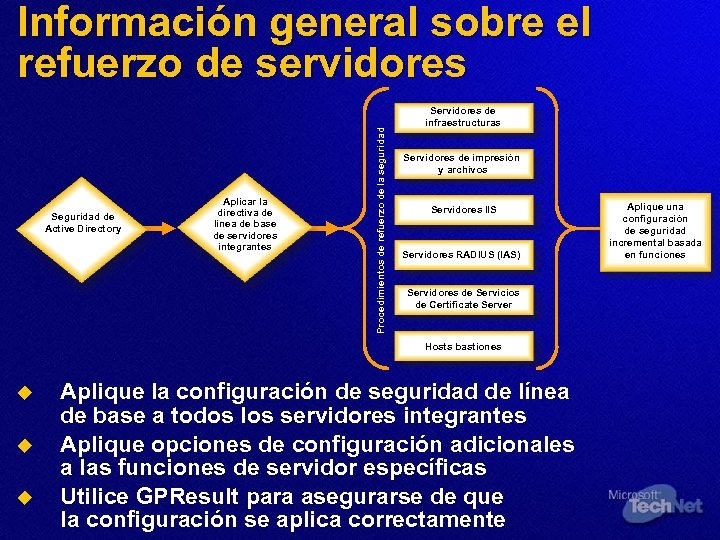

Seguridad de Active Directory Aplicar la directiva de línea de base de servidores integrantes Procedimientos de refuerzo de la seguridad Información general sobre el refuerzo de servidores Servidores de infraestructuras Servidores de impresión y archivos Servidores IIS Servidores RADIUS (IAS) Servidores de Servicios de Certificate Server Hosts bastiones u u u Aplique la configuración de seguridad de línea de base a todos los servidores integrantes Aplique opciones de configuración adicionales a las funciones de servidor específicas Utilice GPResult para asegurarse de que la configuración se aplica correctamente Aplique una configuración de seguridad incremental basada en funciones

Seguridad de Active Directory Aplicar la directiva de línea de base de servidores integrantes Procedimientos de refuerzo de la seguridad Información general sobre el refuerzo de servidores Servidores de infraestructuras Servidores de impresión y archivos Servidores IIS Servidores RADIUS (IAS) Servidores de Servicios de Certificate Server Hosts bastiones u u u Aplique la configuración de seguridad de línea de base a todos los servidores integrantes Aplique opciones de configuración adicionales a las funciones de servidor específicas Utilice GPResult para asegurarse de que la configuración se aplica correctamente Aplique una configuración de seguridad incremental basada en funciones

Plantilla de seguridad Línea de base de servidor integrante u u Modifique y aplique la plantilla de seguridad Línea de base de servidor integrante a todos los servidores integrantes Opciones del la plantilla de seguridad Línea de base de servidor integrante: Ø Ø Ø Directiva de auditoría Asignación de derechos de usuario Opciones de seguridad Registro de sucesos Servicios del sistema

Plantilla de seguridad Línea de base de servidor integrante u u Modifique y aplique la plantilla de seguridad Línea de base de servidor integrante a todos los servidores integrantes Opciones del la plantilla de seguridad Línea de base de servidor integrante: Ø Ø Ø Directiva de auditoría Asignación de derechos de usuario Opciones de seguridad Registro de sucesos Servicios del sistema

Demostración 2 Uso de MBSA y aplicación de una plantilla de seguridad Uso de MBSA para crear un informe Presentación de la plantilla de seguridad Línea de base de servidor integrante Aplicación de la plantilla de seguridad Línea de base de servidor integrante Uso de MBSA para comprobar que se ha aplicado la plantilla

Demostración 2 Uso de MBSA y aplicación de una plantilla de seguridad Uso de MBSA para crear un informe Presentación de la plantilla de seguridad Línea de base de servidor integrante Aplicación de la plantilla de seguridad Línea de base de servidor integrante Uso de MBSA para comprobar que se ha aplicado la plantilla

Cómo utilizar MBSA 1. 2. 3. 4. 5. Abra MBSA y seleccione Scan a computer En la página Pick a computer to scan, escriba la dirección IP o el nombre del equipo que desee examinar Seleccione todas las opciones que desee Haga clic en Start scan Revise los resultados de la detección

Cómo utilizar MBSA 1. 2. 3. 4. 5. Abra MBSA y seleccione Scan a computer En la página Pick a computer to scan, escriba la dirección IP o el nombre del equipo que desee examinar Seleccione todas las opciones que desee Haga clic en Start scan Revise los resultados de la detección

Recomendaciones para utilizar plantillas de seguridad Revise y modifique las plantillas de seguridad antes de utilizarlas Utilice las herramientas de análisis y configuración de seguridad para revisar la configuración de las plantillas antes de aplicarlas Pruebe las plantillas minuciosamente antes de implementarlas Almacene las plantillas de seguridad en una ubicación segura

Recomendaciones para utilizar plantillas de seguridad Revise y modifique las plantillas de seguridad antes de utilizarlas Utilice las herramientas de análisis y configuración de seguridad para revisar la configuración de las plantillas antes de aplicarlas Pruebe las plantillas minuciosamente antes de implementarlas Almacene las plantillas de seguridad en una ubicación segura

Orden del día u u u u Introducción a la protección de servidores Seguridad básica del servidor Seguridad de Active Directory Refuerzo de los servidores integrantes Refuerzo de los controladores de dominio Refuerzo de servidores de funciones específicas Refuerzo de servidores independientes

Orden del día u u u u Introducción a la protección de servidores Seguridad básica del servidor Seguridad de Active Directory Refuerzo de los servidores integrantes Refuerzo de los controladores de dominio Refuerzo de servidores de funciones específicas Refuerzo de servidores independientes

Configuración de seguridad de los controladores de dominio Proteja el entorno de creación de los controladores de dominio Establezca prácticas para la creación de controladores de dominio que proporcionen seguridad Mantenga la seguridad física

Configuración de seguridad de los controladores de dominio Proteja el entorno de creación de los controladores de dominio Establezca prácticas para la creación de controladores de dominio que proporcionen seguridad Mantenga la seguridad física

Demostración 3 Refuerzo de controladores de dominio Aplicación de la plantilla de seguridad Controlador de dominio

Demostración 3 Refuerzo de controladores de dominio Aplicación de la plantilla de seguridad Controlador de dominio

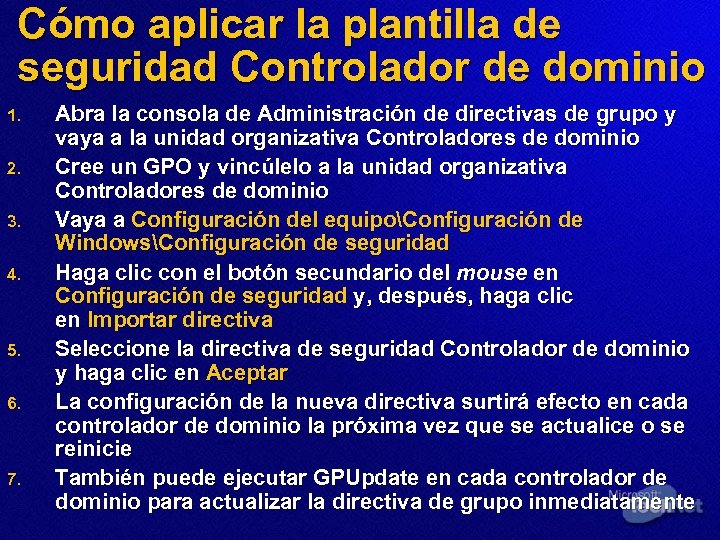

Cómo aplicar la plantilla de seguridad Controlador de dominio 1. 2. 3. 4. 5. 6. 7. Abra la consola de Administración de directivas de grupo y vaya a la unidad organizativa Controladores de dominio Cree un GPO y vincúlelo a la unidad organizativa Controladores de dominio Vaya a Configuración del equipoConfiguración de WindowsConfiguración de seguridad Haga clic con el botón secundario del mouse en Configuración de seguridad y, después, haga clic en Importar directiva Seleccione la directiva de seguridad Controlador de dominio y haga clic en Aceptar La configuración de la nueva directiva surtirá efecto en cada controlador de dominio la próxima vez que se actualice o se reinicie También puede ejecutar GPUpdate en cada controlador de dominio para actualizar la directiva de grupo inmediatamente

Cómo aplicar la plantilla de seguridad Controlador de dominio 1. 2. 3. 4. 5. 6. 7. Abra la consola de Administración de directivas de grupo y vaya a la unidad organizativa Controladores de dominio Cree un GPO y vincúlelo a la unidad organizativa Controladores de dominio Vaya a Configuración del equipoConfiguración de WindowsConfiguración de seguridad Haga clic con el botón secundario del mouse en Configuración de seguridad y, después, haga clic en Importar directiva Seleccione la directiva de seguridad Controlador de dominio y haga clic en Aceptar La configuración de la nueva directiva surtirá efecto en cada controlador de dominio la próxima vez que se actualice o se reinicie También puede ejecutar GPUpdate en cada controlador de dominio para actualizar la directiva de grupo inmediatamente

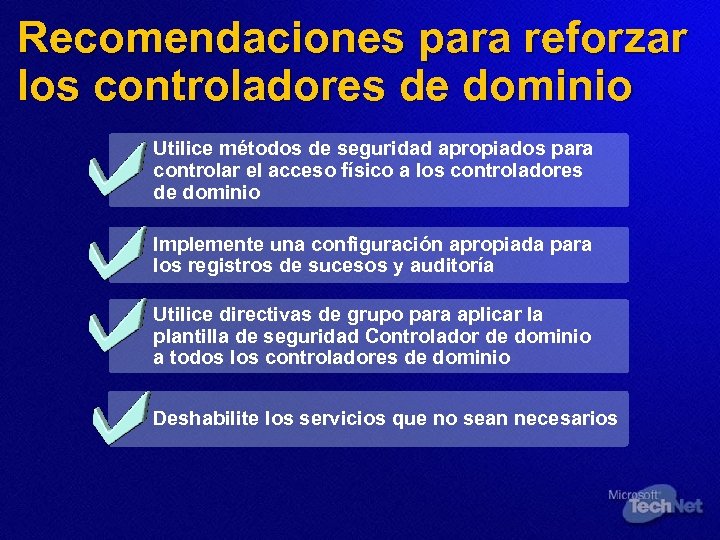

Recomendaciones para reforzar los controladores de dominio Utilice métodos de seguridad apropiados para controlar el acceso físico a los controladores de dominio Implemente una configuración apropiada para los registros de sucesos y auditoría Utilice directivas de grupo para aplicar la plantilla de seguridad Controlador de dominio a todos los controladores de dominio Deshabilite los servicios que no sean necesarios

Recomendaciones para reforzar los controladores de dominio Utilice métodos de seguridad apropiados para controlar el acceso físico a los controladores de dominio Implemente una configuración apropiada para los registros de sucesos y auditoría Utilice directivas de grupo para aplicar la plantilla de seguridad Controlador de dominio a todos los controladores de dominio Deshabilite los servicios que no sean necesarios

Orden del día u u u u Introducción a la protección de servidores Seguridad básica del servidor Seguridad de Active Directory Refuerzo de los servidores integrantes Refuerzo de los controladores de dominio Refuerzo de servidores de funciones específicas Refuerzo de servidores independientes

Orden del día u u u u Introducción a la protección de servidores Seguridad básica del servidor Seguridad de Active Directory Refuerzo de los servidores integrantes Refuerzo de los controladores de dominio Refuerzo de servidores de funciones específicas Refuerzo de servidores independientes

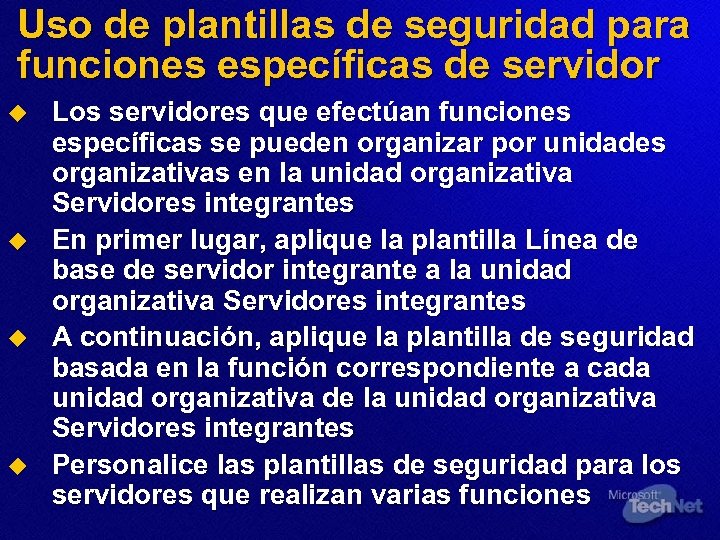

Uso de plantillas de seguridad para funciones específicas de servidor u u Los servidores que efectúan funciones específicas se pueden organizar por unidades organizativas en la unidad organizativa Servidores integrantes En primer lugar, aplique la plantilla Línea de base de servidor integrante a la unidad organizativa Servidores integrantes A continuación, aplique la plantilla de seguridad basada en la función correspondiente a cada unidad organizativa de la unidad organizativa Servidores integrantes Personalice las plantillas de seguridad para los servidores que realizan varias funciones

Uso de plantillas de seguridad para funciones específicas de servidor u u Los servidores que efectúan funciones específicas se pueden organizar por unidades organizativas en la unidad organizativa Servidores integrantes En primer lugar, aplique la plantilla Línea de base de servidor integrante a la unidad organizativa Servidores integrantes A continuación, aplique la plantilla de seguridad basada en la función correspondiente a cada unidad organizativa de la unidad organizativa Servidores integrantes Personalice las plantillas de seguridad para los servidores que realizan varias funciones

Refuerzo de servidores de infraestructuras u u Aplique la configuración de la plantilla de seguridad Servidor de infraestructuras Configure manualmente las opciones adicionales en cada servidor de infraestructuras Ø Ø Ø Configure el registro DHCP Protéjase frente a ataques Do. S DHCP Utilice DNS integrado en Active Directory para las zonas de Active Directory Proteja las cuentas de servicio Permita el tráfico únicamente en los puertos necesarios para las aplicaciones de servidor mediante filtros IPSec

Refuerzo de servidores de infraestructuras u u Aplique la configuración de la plantilla de seguridad Servidor de infraestructuras Configure manualmente las opciones adicionales en cada servidor de infraestructuras Ø Ø Ø Configure el registro DHCP Protéjase frente a ataques Do. S DHCP Utilice DNS integrado en Active Directory para las zonas de Active Directory Proteja las cuentas de servicio Permita el tráfico únicamente en los puertos necesarios para las aplicaciones de servidor mediante filtros IPSec

Refuerzo de servidores de archivos u u Aplique la configuración de la plantilla de seguridad Servidor de archivos Configure manualmente las opciones adicionales en cada servidor de archivos Ø Ø Ø Deshabilite DFS y FRS si no se necesitan Proteja los archivos y carpetas compartidos mediante NTFS y permisos compartidos Habilite la auditoría de los archivos esenciales Proteja las cuentas de servicio Permita el tráfico sólo en puertos específicos mediante filtros IPSec

Refuerzo de servidores de archivos u u Aplique la configuración de la plantilla de seguridad Servidor de archivos Configure manualmente las opciones adicionales en cada servidor de archivos Ø Ø Ø Deshabilite DFS y FRS si no se necesitan Proteja los archivos y carpetas compartidos mediante NTFS y permisos compartidos Habilite la auditoría de los archivos esenciales Proteja las cuentas de servicio Permita el tráfico sólo en puertos específicos mediante filtros IPSec

Refuerzo de servidores de impresión u u Aplique la configuración de la plantilla de seguridad Servidor de impresión Configure manualmente las opciones adicionales en cada servidor de impresión Ø Ø Asegúrese de que el servicio Cola de impresión esté habilitado Proteja las cuentas conocidas Proteja las cuentas de servicio Permita el tráfico sólo en puertos específicos mediante filtros IPSec

Refuerzo de servidores de impresión u u Aplique la configuración de la plantilla de seguridad Servidor de impresión Configure manualmente las opciones adicionales en cada servidor de impresión Ø Ø Asegúrese de que el servicio Cola de impresión esté habilitado Proteja las cuentas conocidas Proteja las cuentas de servicio Permita el tráfico sólo en puertos específicos mediante filtros IPSec

Refuerzo de servidores IIS u u Aplique la configuración de la plantilla de seguridad Servidor IIS Configure manualmente cada servidor IIS Ø Ø Ø Ø Instale la herramienta Bloqueo de seguridad de IIS y configure URLScan en todas las instalaciones de IIS 5. 0 Habilite sólo los componentes de IIS esenciales Configure los permisos NTFS para todas las carpetas contenido Web Instale IIS y almacene el contenido Web en un volumen de disco dedicado Si es posible, no habilite los permisos de ejecución y de escritura en el mismo sitio Web En los servidores IIS 5. 0, ejecute las aplicaciones con protección de aplicaciones media o alta Utilice filtros IPSec para permitir únicamente el tráfico en los puertos 80 y 443

Refuerzo de servidores IIS u u Aplique la configuración de la plantilla de seguridad Servidor IIS Configure manualmente cada servidor IIS Ø Ø Ø Ø Instale la herramienta Bloqueo de seguridad de IIS y configure URLScan en todas las instalaciones de IIS 5. 0 Habilite sólo los componentes de IIS esenciales Configure los permisos NTFS para todas las carpetas contenido Web Instale IIS y almacene el contenido Web en un volumen de disco dedicado Si es posible, no habilite los permisos de ejecución y de escritura en el mismo sitio Web En los servidores IIS 5. 0, ejecute las aplicaciones con protección de aplicaciones media o alta Utilice filtros IPSec para permitir únicamente el tráfico en los puertos 80 y 443

Demostración 4 Refuerzo de funciones de servidor específicas Revisión de la seguridad predeterminada de IIS Aplicación de la plantilla de seguridad Servidor de archivos

Demostración 4 Refuerzo de funciones de servidor específicas Revisión de la seguridad predeterminada de IIS Aplicación de la plantilla de seguridad Servidor de archivos

Recomendaciones para el refuerzo de servidores de funciones específicas Proteja las cuentas de usuario conocidas Habilite únicamente los servicios que se requieran para ejercer la función del servidor Habilite el registro de servicios para capturar la información relevante Utilice el filtro IPSec para bloquear los puertos específicos basados en la función de servidor Modifique las plantillas según convenga para los servidores con varias funciones

Recomendaciones para el refuerzo de servidores de funciones específicas Proteja las cuentas de usuario conocidas Habilite únicamente los servicios que se requieran para ejercer la función del servidor Habilite el registro de servicios para capturar la información relevante Utilice el filtro IPSec para bloquear los puertos específicos basados en la función de servidor Modifique las plantillas según convenga para los servidores con varias funciones

Orden del día u u u u Introducción a la protección de servidores Seguridad básica del servidor Seguridad de Active Directory Refuerzo de los servidores integrantes Refuerzo de los controladores de dominio Refuerzo de servidores de funciones específicas Refuerzo de servidores independientes

Orden del día u u u u Introducción a la protección de servidores Seguridad básica del servidor Seguridad de Active Directory Refuerzo de los servidores integrantes Refuerzo de los controladores de dominio Refuerzo de servidores de funciones específicas Refuerzo de servidores independientes

Refuerzo de servidores independientes u u u Debe aplicar manualmente la configuración de seguridad en cada servidor independiente en lugar de utilizar Directivas de grupo Quizás tenga que crear una plantilla de seguridad personalizada para cada servidor independiente Utilice la herramienta Configuración y análisis de seguridad o Sec. Edit para aplicar la configuración de la plantilla de seguridad Ø Configuración y análisis de seguridad Ø Ø Permite la comparación y aplicación de varias plantillas de seguridad Sec. Edit Ø Versión de línea de comandos de la herramienta Configuración y análisis de seguridad que permite la aplicación de plantillas de seguridad con secuencias de comandos

Refuerzo de servidores independientes u u u Debe aplicar manualmente la configuración de seguridad en cada servidor independiente en lugar de utilizar Directivas de grupo Quizás tenga que crear una plantilla de seguridad personalizada para cada servidor independiente Utilice la herramienta Configuración y análisis de seguridad o Sec. Edit para aplicar la configuración de la plantilla de seguridad Ø Configuración y análisis de seguridad Ø Ø Permite la comparación y aplicación de varias plantillas de seguridad Sec. Edit Ø Versión de línea de comandos de la herramienta Configuración y análisis de seguridad que permite la aplicación de plantillas de seguridad con secuencias de comandos

Demostración 5 Refuerzo de un servidor independiente Comparación de plantillas de seguridad Aplicación de una plantilla de seguridad a un servidor independiente

Demostración 5 Refuerzo de un servidor independiente Comparación de plantillas de seguridad Aplicación de una plantilla de seguridad a un servidor independiente

Cómo utilizar Sec. Edit para reforzar servidores independientes 1. 2. 3. Configure una plantilla de seguridad personalizada con las opciones que desee aplicar al servidor independiente Abra un símbolo del sistema en el servidor independiente Cree una base de datos de configuración desde la plantilla de seguridad personalizada; para ello escriba: secedit /import /db c: security. sdb /cfg nombre de la plantilla de seguridad 1. Aplique la configuración en la base de datos al servidor independiente; para ello, escriba: secedit /configure /db c: security. sdb

Cómo utilizar Sec. Edit para reforzar servidores independientes 1. 2. 3. Configure una plantilla de seguridad personalizada con las opciones que desee aplicar al servidor independiente Abra un símbolo del sistema en el servidor independiente Cree una base de datos de configuración desde la plantilla de seguridad personalizada; para ello escriba: secedit /import /db c: security. sdb /cfg nombre de la plantilla de seguridad 1. Aplique la configuración en la base de datos al servidor independiente; para ello, escriba: secedit /configure /db c: security. sdb

Recomendaciones para reforzar servidores independientes Utilice la herramienta Configuración y análisis de seguridad para aplicar plantillas a los servidores independientes Configure las opciones de servicio de acuerdo con los requisitos de funciones de servidor Habilite el registro de servicios para capturar la información relevante Utilice IPSec para filtrar los puertos según la función del servidor

Recomendaciones para reforzar servidores independientes Utilice la herramienta Configuración y análisis de seguridad para aplicar plantillas a los servidores independientes Configure las opciones de servicio de acuerdo con los requisitos de funciones de servidor Habilite el registro de servicios para capturar la información relevante Utilice IPSec para filtrar los puertos según la función del servidor

Resumen de la sesión u u u u Introducción a la protección de servidores Seguridad básica del servidor Seguridad de Active Directory Refuerzo de los servidores integrantes Refuerzo de los controladores de dominio Refuerzo de servidores de funciones específicas Refuerzo de servidores independientes

Resumen de la sesión u u u u Introducción a la protección de servidores Seguridad básica del servidor Seguridad de Active Directory Refuerzo de los servidores integrantes Refuerzo de los controladores de dominio Refuerzo de servidores de funciones específicas Refuerzo de servidores independientes

Pasos siguientes 1. Mantenerse informado sobre la seguridad u Suscribirse a boletines de seguridad: http: //www. microsoft. com/latam/technet/seguridad/boletines/ notificacion. asp 1. Obtener las directrices de seguridad de Microsoft más recientes: http: //www. microsoft. com/latam/technet/seguridad/practicas. asp 2. Obtener programas adicionales de aprendizaje sobre seguridad 1. Buscar seminarios de aprendizaje en línea: http: //www. microsoft. com/latam/technet/evento/default. asp 1. Buscar un CTEC local que ofrezca cursos prácticos: http: //www. microsoft. com/mspress/latam/default. htm

Pasos siguientes 1. Mantenerse informado sobre la seguridad u Suscribirse a boletines de seguridad: http: //www. microsoft. com/latam/technet/seguridad/boletines/ notificacion. asp 1. Obtener las directrices de seguridad de Microsoft más recientes: http: //www. microsoft. com/latam/technet/seguridad/practicas. asp 2. Obtener programas adicionales de aprendizaje sobre seguridad 1. Buscar seminarios de aprendizaje en línea: http: //www. microsoft. com/latam/technet/evento/default. asp 1. Buscar un CTEC local que ofrezca cursos prácticos: http: //www. microsoft. com/mspress/latam/default. htm

Para obtener más información u Sitio de seguridad de Microsoft (todos los usuarios) Ø u Sitio de seguridad de Tech. Net (profesionales de IT) Ø u http: //www. microsoft. com/latam/seguridad http: //www. microsoft. com/latam/technet/ seguridad/default. asp Sitio de seguridad de MSDN (desarrolladores) Ø http: //msdn. microsoft. com/security (este sitio está en inglés)

Para obtener más información u Sitio de seguridad de Microsoft (todos los usuarios) Ø u Sitio de seguridad de Tech. Net (profesionales de IT) Ø u http: //www. microsoft. com/latam/seguridad http: //www. microsoft. com/latam/technet/ seguridad/default. asp Sitio de seguridad de MSDN (desarrolladores) Ø http: //msdn. microsoft. com/security (este sitio está en inglés)

Preguntas y respuestas

Preguntas y respuestas