Презентация 4 Имитозащита_Вечерний.ppt

- Количество слайдов: 70

Имитостойкость Истинное сообщение принятое пользователем АС от имени другого пользователя, которое: - действительно было передано отправителем; - предназначено для данного получателя; - доведено за заданное время

Имитостойкость Ложное сообщение, не являющееся истинным Примеры ложных сообщений: - искаженное сообщение; - сообщение, сформированное нарушителем; - задержанное сообщение; - повторенное сообщение; - переадресованное сообщение; - дезинформация об отправителе

Имитостойкость • Имитация – ложное сообщение, воспринимаемое как истинное • Алгоритм (атака) навязывания – конкретный способ однократного навязывания ложного сообщения, целью которого является доведение до пользователя АС одной имитации. • Достижение этой цели называется успехом алгоритма навязывания

Имитостойкость АС – защищенность получаемой информации от имитации Сервисы, обеспечивающие имитостойкость: 1. Защита данных от несанкционированных изменений (контроль целостности) 2. Аутентификация отправителя и защита от переадресации 3. Защита от навязывания повторенных и задержанных сообщений

Имитостойкость Контроль целостности данных (целостность в узком смысле) процедура, позволяющая убедиться в том, что данные не изменялись неавторизованным способом в процессе передачи или хранения Не подразумевает обеспечение конфиденциальности

Имитостойкость Модель системы 1. Взаимнодоверяющие корреспонденты 2. Множество принимаемых сообщений должно обладать избыточностью (допустимые и недопустимые сообщения)

Имитостойкость 3. Критерий отличия истинного сообщения от ложного принадлежность к множеству допустимых сообщений

Имитостойкость Рн = # Мд / # М = 2 –D N где #Мд - количество допустимых сообщений # М - количество сообщений, которое можно сформировать из N символов языка N – длина открытого сообщения D – избыточность языка

Имитостойкость 4. Модель криптоаналитика: - цель – имитация - положение – контролирует канал - характер атаки - активная атака 5. Способы формирования ложного сообщения: – используя перехваченные сообщения (модификация); - не используя перехваченные сообщения

Имитостойкость 6. Типы атак: - детерминированные - вероятностные 7. Контроль целостности должен ограничивать возможность имитации

Имитостойкость Основные показатели безопасности (криптостойкости) контроля целостности Рн - вероятность навязывания имитации Sa - сложность реализации атаки навязывания

Имитостойкость Способы контроля целостности сообщения 1. Естественная избыточность 2. Добавленный аутентификатор А 2. 1 Добавленный аутентификатор зависит от только сообщения А=f(M) Пример: функция хэширования

Имитостойкость 2. 2 Добавленный аутентификатор зависит от секретного ключа и сообщения А=f(k, M) Пример: Ключевая функцмя хеширования НМАС Шифрование с аутентификацией Код аутентификации сообщения (МАС)

Имитостойкость Естественная избыточность Механизм – шифрование Достоинства • Нет дополнительной избыточности • Обеспечивает конфиденциальность и аутентификацию отправителя Недостатки • Контроль целостности - на прикладном уровне • Избыточность зависит от приложения • Контроль целостности плохо формализуем

Функция хеширования Функция хэширования h(М) отображает последовательность бит произвольной (но конечной) длины М (прообраз) в последовательность фиксированной длины НМ –хэш-образ (хэш-код) М НМ = h(М)

Функция хеширования Хэш-образ - компактное представление сообщения (прообраза) #M>># НМ Коллизия - пара М' ≠ М, для которой HM = HM'

Функция хеширования В криптографии функция хэширования используются : для контроля целостности сообщения для необратимого преобразования (зашифрования) как часть протокола ЭЦП для выработки ключей и псевдослучайных чисел

Функция хеширования Требования 1. Простота и скорость вычисления (эффективность) 2. Стойкость к вычислению прообраза Зная НМ вычислительно сложно найти М такое, что НМ = h(М)

3. Стойкость к вычислению второго прообраза Зная М и НМ = h(М) вычислительно сложно найти такое М 1 ≠ М, что h(М) = h(М 1)

4. Стойкость к коллизиям Вычислительно сложно найти такие М 1 ≠ М 2, что h(М 1) = h(М 2) 5. Псевдостохастичность

Функция хеширования «Случайный оракул» идеальная функция хэширования

Функция хеширования «Случайный оракул» Абстрактный «черный ящик» с бесконечной памятью, который: - Получает на вход строку и смотрит, работал ли он с ней ранее - Если нет, то генерирует истинно случайное число и сохраняет в себе пару (строка – случайное число) - Если да, то выдает ранее сформированное случайное число, соответствующее этой строке

Функция хеширования Требования к криптографической функции хеширования Максимальное приближение к «Случайному оракулу»

Функция хеширования Основные характеристики: - Криптостойкость - Производительность

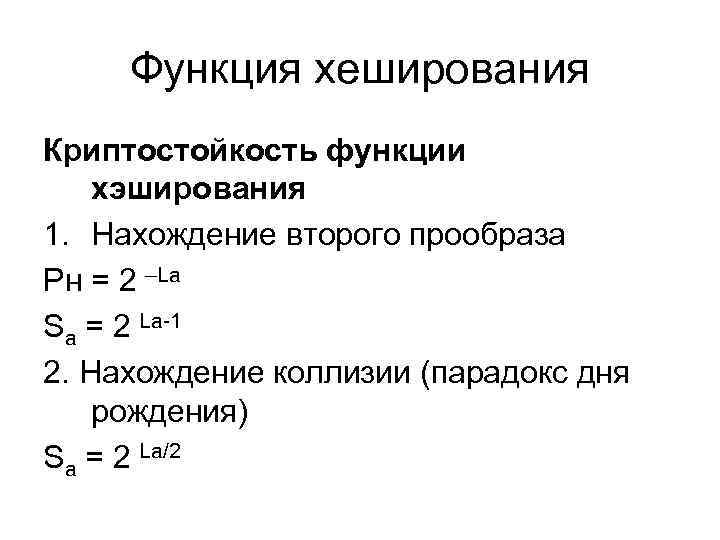

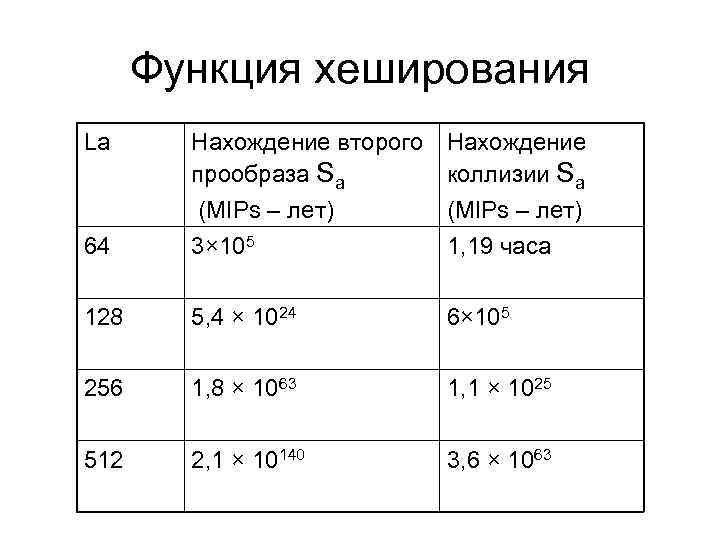

Функция хеширования Криптостойкость функции хэширования 1. Нахождение второго прообраза Рн = 2 –La Sa = 2 La-1 2. Нахождение коллизии (парадокс дня рождения) Sa = 2 La/2

Функция хеширования Lа Нахождение второго Нахождение прообраза Sa коллизии Sa (MIPs – лет) 64 3× 105 1, 19 часа 128 5, 4 × 1024 6× 105 256 1, 8 × 1063 1, 1 × 1025 512 2, 1 × 10140 3, 6 × 1063

Функция хеширования Архитектура функции хэширования: Последовательная Древовидная

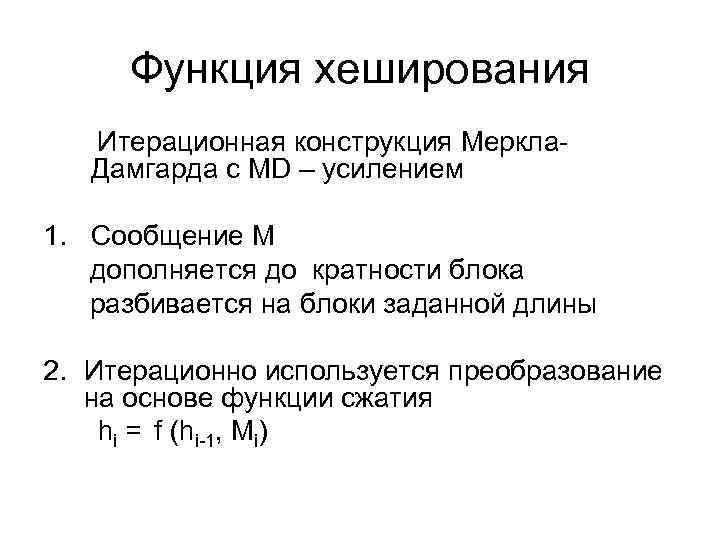

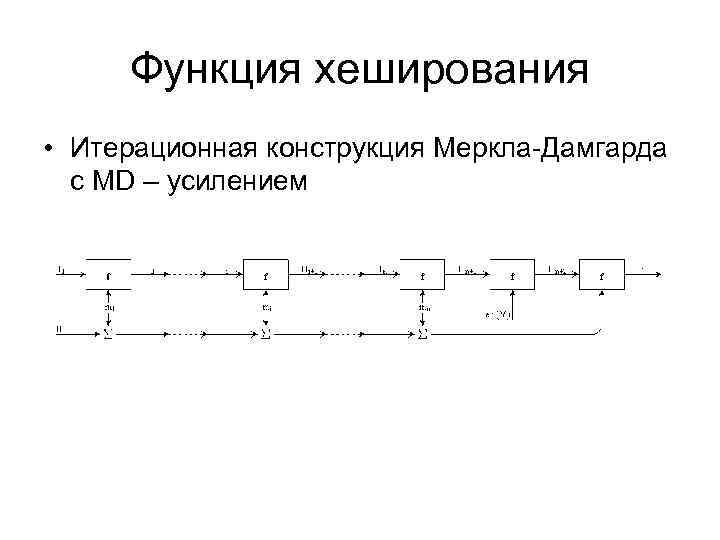

Функция хеширования Итерационная конструкция Меркла. Дамгарда с MD – усилением 1. Сообщение М дополняется до кратности блока разбивается на блоки заданной длины 2. Итерационно используется преобразование на основе функции сжатия hi = f (hi-1, Mi)

Функция хеширования 3. После обработки всех блоков, выполняются дополнительные шаги: - Обработка функцией сжатия общей длины исходного сообщения L - Обработка функцией сжатия контрольной суммы сообщения ∑

Функция хеширования • Итерационная конструкция Меркла-Дамгарда с MD – усилением

Функция хеширования Если итерационное преобразование устойчиво к коллизиям, то и функция хэширования будет также устойчива

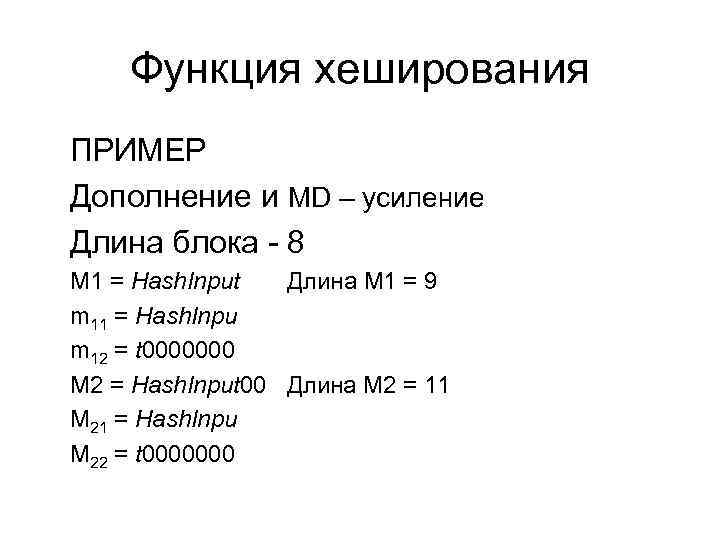

Функция хеширования ПРИМЕР Дополнение и MD – усиление Длина блока - 8 М 1 = Hash. Input Длина М 1 = 9 m 11 = Hash. Inpu m 12 = t 0000000 М 2 = Hash. Input 00 Длина М 2 = 11 M 21 = Hash. Inpu M 22 = t 0000000

Функция хеширования Нash (Merkle) tree

Функция хеширования Функция сжатия - На основе симметричного блочного шифра ГОСТ Р 34. 11 -94 - Использование нелинейных логических преобразований ГОСТ Р 34. 11 -2012, SHA-1, 2, 3

Функция хеширования ГОСТ Р 34. 11 -94 Основные характеристики Размер прообраза – не ограничен Размер хэш-образа – 256 Размер обрабатываемого блока -256 Функция сжатия - на основе блочного шифра ГОСТ 28147 -89

Функция хеширования ГОСТ Р 34. 11 -94 Архитектура Итерационная конструкция Меркла. Дамгарда с MD - усиления

Функция хеширования ГОСТ Р 34. 11 -94 Этапы выполнения 1. Дополнение до кратности Mn = 0 256 -| Mn | ║ Mn

Функция хеширования ГОСТ Р 34. 11 -94 2. Реккурентные вычисления hi = g (hi-1 , M i), i=1, 2, …n g – функция сжатия h 0 - стартовый вектор хеширования

Функция хеширования ГОСТ Р 34. 11 -94 3. MD- усиление h n+1 = g (hn , L) Н M = g (hn+1 , ∑), L – длина сообщения ∑ - контрольная сумма

Функция хеширования ГОСТ Р 34. 11 -94 Функция сжатия: 1. Генерация ключей 2. Шифрующее преобразование 3. Перемешивание

Функция хэширование ГОСТ Р 34. 11 -2012 Стрибог Основные характеристики Размер прообраза – не ограничен Размер хэш-образа – 256/512 Размер обрабатываемого блока -512 Функция сжатия - на основе логических преобразований байт (XSPL-шифр)

Функция хэширование ГОСТ Р 34. 11 -2012 Стрибог Архитектура Модифицированная итерационная конструкция Меркла-Дамгарда с использованием MD-усиления

Функция хеширование ГОСТ Р 34. 11 -2012 Стрибог

Функция хеширование ГОСТ Р 34. 11 -2012 Стрибог Концепция Криптостойкость к известным атакам Использование изученных конструкций и преобразований Эффективность

Функция хеширование ГОСТ Р 34. 11 -2012 Стрибог Этапы выполнения 1. Дополнение до кратности mt = 0 511 -| mt | ║ 1║ mt

Функция хеширование ГОСТ Р 34. 11 -2012 Стрибог 2. Реккурентное вычисление hi = g(hi-1, mi, Ni) i=1, 2, …t hi – промежуточное значение функции хэширования h 0– стартовый вектор хэширования (IV) Ni – число обработанных символов

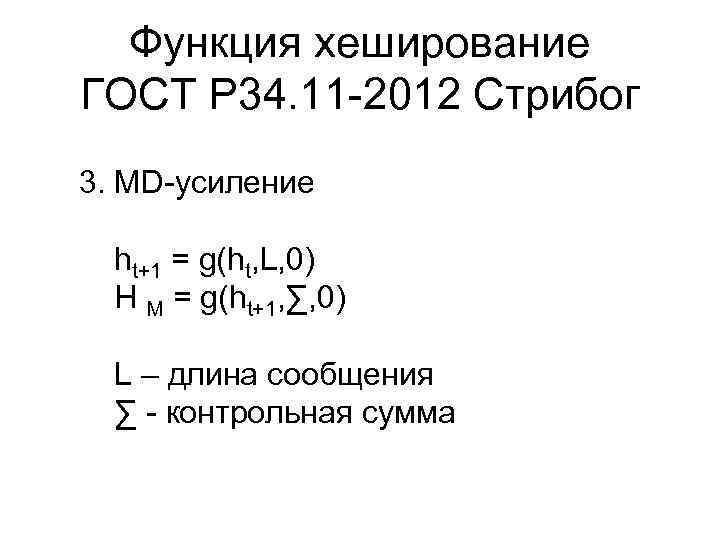

Функция хеширование ГОСТ Р 34. 11 -2012 Стрибог 3. MD-усиление ht+1 = g(ht, L, 0) Н M = g(ht+1, ∑, 0) L – длина сообщения ∑ - контрольная сумма

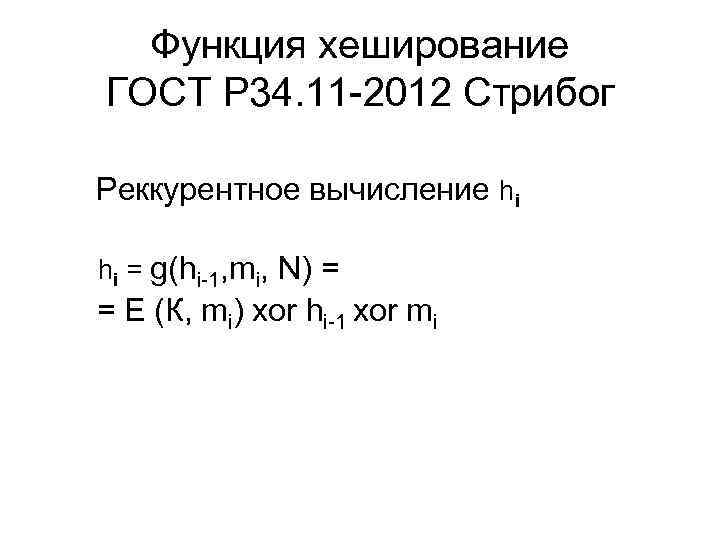

Функция хеширование ГОСТ Р 34. 11 -2012 Стрибог Реккурентное вычисление hi = g(hi-1, mi, N) = = E (К, mi) xor hi-1 xor mi

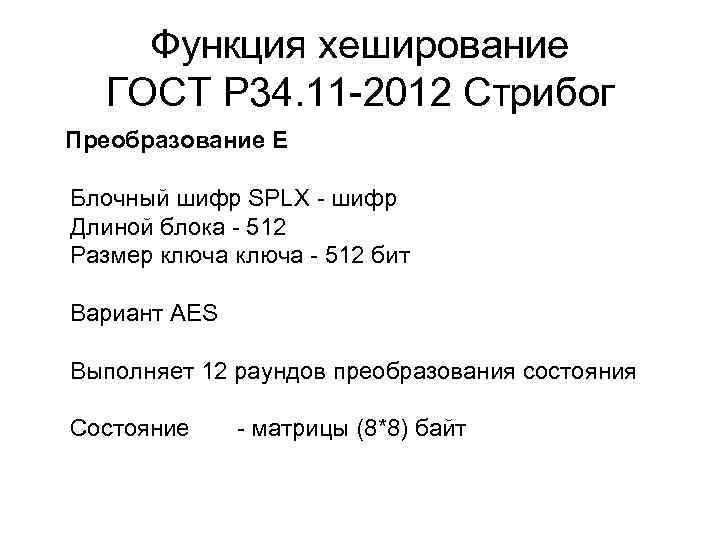

Функция хеширование ГОСТ Р 34. 11 -2012 Стрибог Преобразование Е Блочный шифр SPLХ - шифр Длиной блока - 512 Размер ключа - 512 бит Вариант AES Выполняет 12 раундов преобразования состояния Состояние - матрицы (8*8) байт

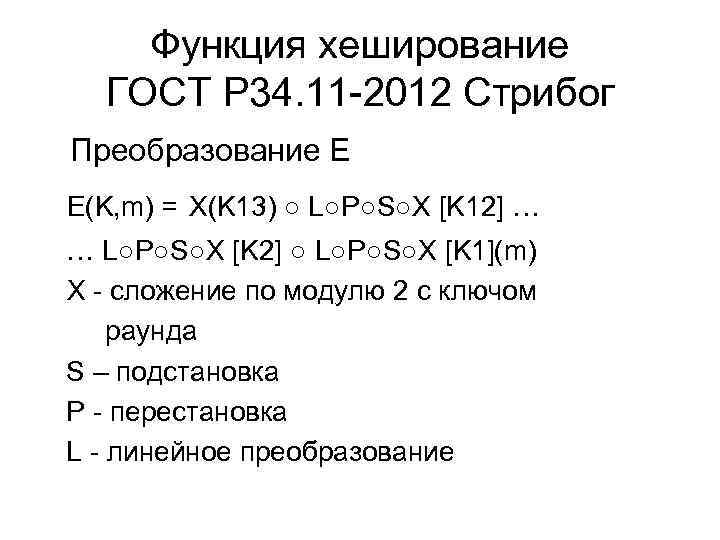

Функция хеширование ГОСТ Р 34. 11 -2012 Стрибог Преобразование Е E(K, m) = X(K 13) ○ L○P○S○X [K 12] … … L○P○S○X [K 2] ○ L○P○S○X [K 1](m) Х - сложение по модулю 2 с ключом раунда S – подстановка P - перестановка L - линейное преобразование

Функция хеширование ГОСТ Р 34. 11 -2012 Стрибог Х - сложение по модулю 2 наложение ключа раунда на состояние операцией XOR. S – подстановка к каждому байту состояния независимо применяется табличная замена P – перестановка элементов матрицы (транспонирование) L - линейное преобразование умножение справа каждой строки состояния на 64 x 64 матрицу A в поле GF(2)

Функция хеширование ГОСТ Р 34. 11 -2012 Стрибог Ключа раунда Кi матрицы (8*8) байт Ki = L○P○S [Ki-1 xor Ci-1] i = 2, 3, … 12 Ci - заданные константы K 1 = K = L○P○S (h j-1 xor Ni)

Функция хеширование ГОСТ Р 34. 11 -2012 Стрибог Отличие ГОСТ Р 34. 11 – 2012 от ГОСТ Р 34. 11 – 94 1. Размеры блоков сообщения и внутреннего состояния хэш-функции ГОСТ Р 34. 11 – 2012 - 512 бит; ГОСТ Р 34. 11 – 94 - 256 бит

Функция хеширование ГОСТ Р 34. 11 -2012 Стрибог 2. Длина хэш-образа ГОСТ Р 34. 11 – 2012 две функции хеширования с длинами хэш-образа 256 и 512 бит ГОСТ Р 34. 11 – 94 только 256 бит.

Функция хеширование ГОСТ Р 34. 11 -2012 Стрибог 3. Функция сжатия ГОСТ Р 34. 11 – 2012 на основе XSPL-шифр зависит от числа уже обработанных символов Ni ГОСТ Р 34. 11 – 1994 на основе симметричного блочного шифра ГОСТ Р 28147 -89 не зависит от числа уже обработанных символов

Функция хеширование ГОСТ Р 34. 11 -2012 Стрибог 4. Вектор дополнения сообщения до кратности ГОСТ Р 34. 11 – 2012 до кратности 512 -бит вектор дополнения 00 … 01 ГОСТ Р 34. 11 – 1994 до кратности 256 -бит вектор дополнения 00 … 0

Функция хеширование ГОСТ Р 34. 11 -2012 Стрибог 5. Стартовый вектор хеширования(IV) ГОСТ Р 34. 11 – 2012 значение IV определенно в стандарте: - для хэш-образа 512 бит IV =(00 … 0), - для хэш-образа 256 бит IV = (00 … 01111) ГОСТ Р 34. 11 – 1994 значение IV не определенно

Функция хеширование ГОСТ Р 34. 11 -2012 Стрибог Быстродействие на 20% лучше чем у хэш-функции ГОСТ Р 34. 11 – 1994

Сравнение функций хэширования Хэш Функция LA сжатия ║Mi ГОСТ Р 34. 11 -94 Pн(др Pн(а) ) Блочн 256 шифр ГОСТ ЛП 256 512 Р 34. 11 -2012 /512 SHA-1 ЛП 160 512 2128 2103 SHA-2(256) ЛП 256 512 2128 SHA-2(512) ЛП SHA-3 ЛП 512 1024 2256 512 2256 2128 2256 280 263

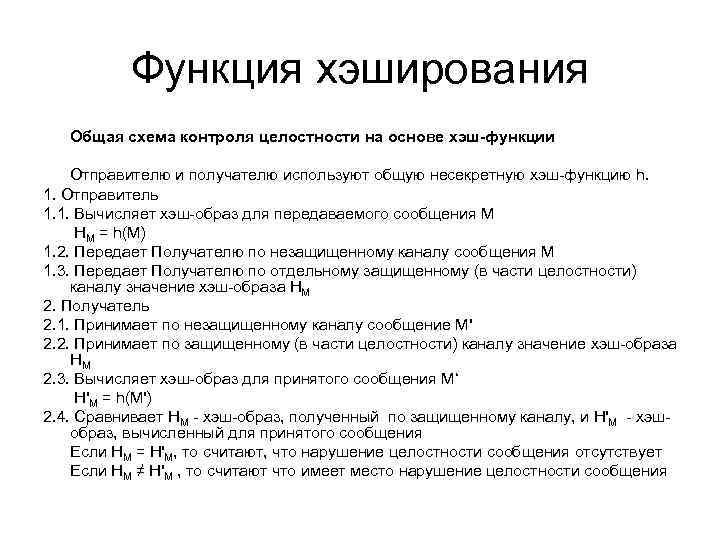

Функция хэширования Общая схема контроля целостности на основе хэш-функции Отправителю и получателю используют общую несекретную хэш-функцию h. 1. Отправитель 1. 1. Вычисляет хэш-образ для передаваемого сообщения М HM = h(М) 1. 2. Передает Получателю по незащищенному каналу сообщения М 1. 3. Передает Получателю по отдельному защищенному (в части целостности) каналу значение хэш-образа HM 2. Получатель 2. 1. Принимает по незащищенному каналу сообщение М' 2. 2. Принимает по защищенному (в части целостности) каналу значение хэш-образа HM 2. 3. Вычисляет хэш-образ для принятого сообщения М‘ H'M = h(М') 2. 4. Сравнивает HM - хэш-образ, полученный по защищенному каналу, и H'M - хэшобраз, вычисленный для принятого сообщения Если HM = H'M, то считают, что нарушение целостности сообщения отсутствует Если HM ≠ H'M , то считают что имеет место нарушение целостности сообщения

ГОСТ 28147 -89 Режим выработки имитовставки Два этапа: 1. Вычисление А = f (M, K) 2. Шифрование информации и добавление А < C, A>

ГОСТ 28147 -89 Режим выработки имитовставки

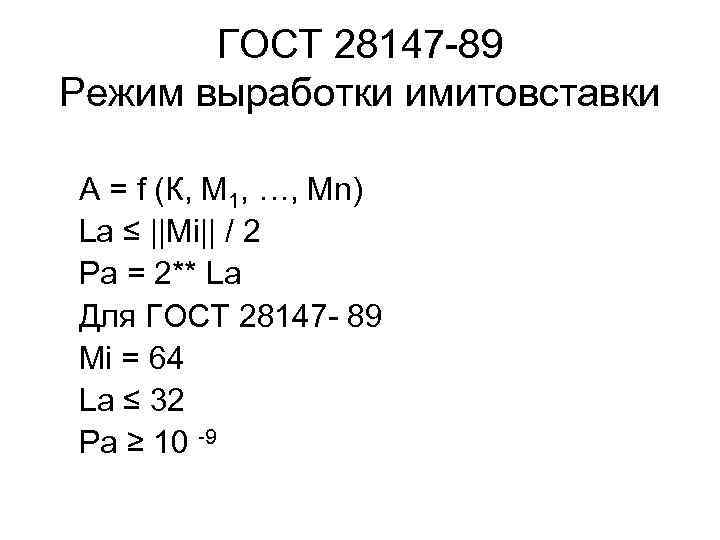

ГОСТ 28147 -89 Режим выработки имитовставки А = f (К, М 1, …, Мn) La ≤ ||Mi|| / 2 Ра = 2** La Для ГОСТ 28147 - 89 Mi = 64 La ≤ 32 Ра ≥ 10 -9

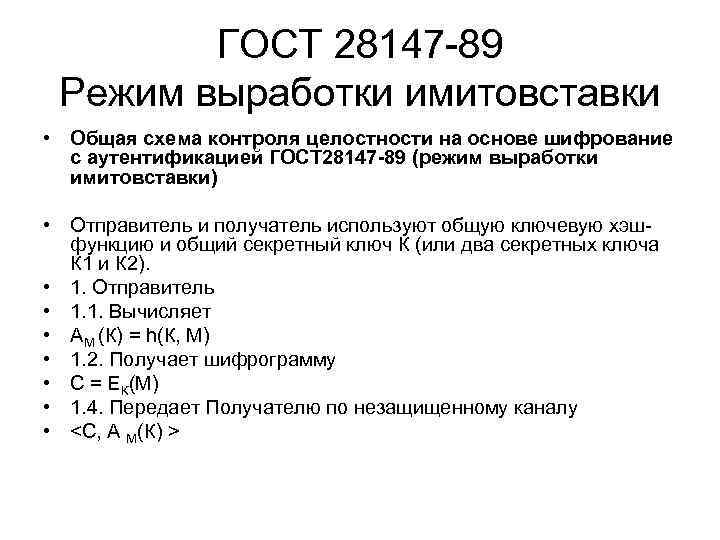

ГОСТ 28147 -89 Режим выработки имитовставки • Общая схема контроля целостности на основе шифрование с аутентификацией ГОСТ 28147 -89 (режим выработки имитовставки) • Отправитель и получатель используют общую ключевую хэшфункцию и общий секретный ключ К (или два секретных ключа К 1 и К 2). • 1. Отправитель • 1. 1. Вычисляет • АМ (К) = h(К, М) • 1. 2. Получает шифрограмму • С = ЕК(М) • 1. 4. Передает Получателю по незащищенному каналу • <С, А M(К) >

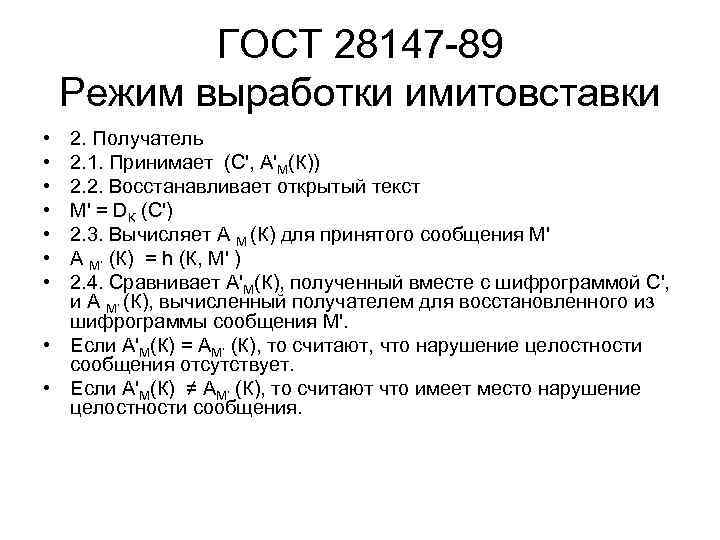

ГОСТ 28147 -89 Режим выработки имитовставки • • 2. Получатель 2. 1. Принимает (С', А'M(К)) 2. 2. Восстанавливает открытый текст М' = DК (С') 2. 3. Вычисляет А M (К) для принятого сообщения М' А M‘ (К) = h (К, М' ) 2. 4. Сравнивает А'M(К), полученный вместе с шифрограммой С', и А M‘ (К), вычисленный получателем для восстановленного из шифрограммы сообщения М'. • Если А'M(К) = АM‘ (К), то считают, что нарушение целостности сообщения отсутствует. • Если А'M(К) ≠ АM‘ (К), то считают что имеет место нарушение целостности сообщения.

Имитостойкость Хэш HMAC Шифр с аутентиф Сервисы Контроль целостности Аутентиф источника Конфиденц Кол-во ключей 0 1 1 (2) Предв распр ключей Нет Да ДА

Имитостойкость Хэш HMAC Шифр с аутен Возм Да вычисление А третьей стороной Нет нет Передача М Открытый Шифрограмма Передача А Защищ. (в части целостности) канал Незащищ. канал

Имитостойкость Хэш HMAC Шифр с аутен Длина LA 256 128 32 (ГОСТ 28147) Передача М Открытый Шифрограмма Передача А Защищ. (в Незащищ. части канал целостности) канал Незащищ. канал

Имитостойкость Хэш Область примене ния HMAC Шифр с аутентиф Имитостойкость при разовой передаче Имитостойкость при передаче (хранении) открытой информации Имитостойкость при передаче (хранении) конфиденциальн ой информации

Имитостойкость • Способы защиты от навязывания повторенных и задержанных сообщений Таймер (time stamp) Нумератор Случайное число (nonce)

Презентация 4 Имитозащита_Вечерний.ppt