42ea89eb8e6a8d372e1de2a1aebd5085.ppt

- Количество слайдов: 19

IBM Software Oprogramowanie IBM Tivoli Jarosław Jackowiak Software IT Architect IBM Software Jaroslaw. Jackowiak@pl. ibm. com © 2007 IBM Corporation

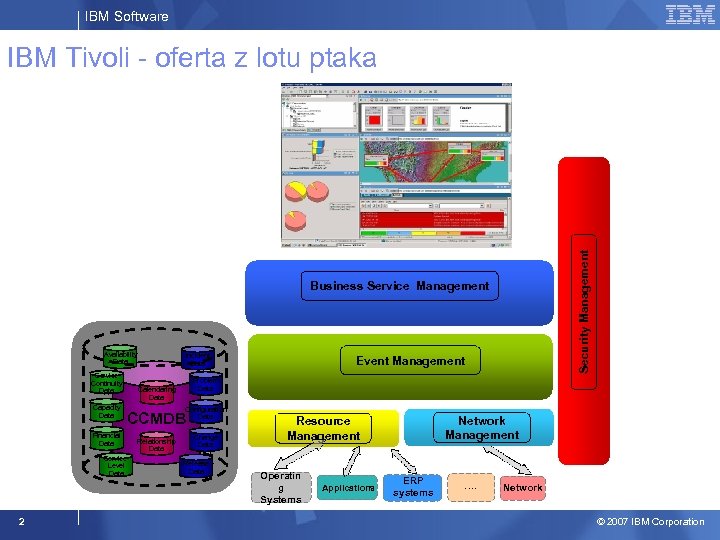

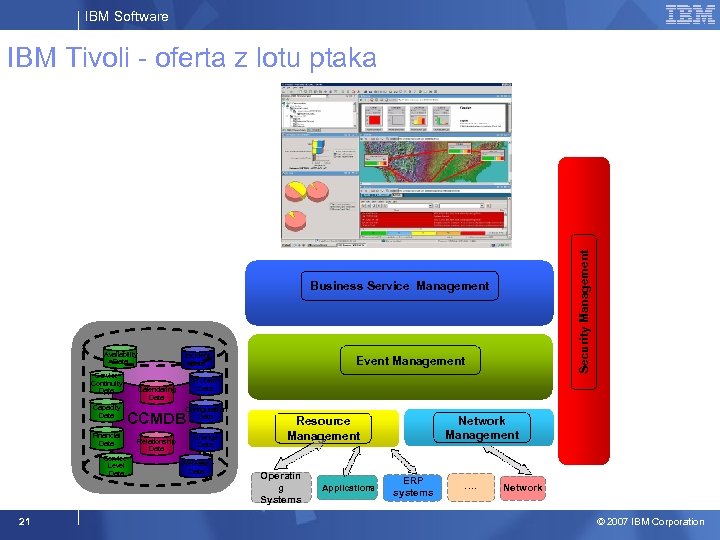

IBM Software Security Management IBM Tivoli - oferta z lotu ptaka Business Service Management Availability Data Service Continuity Data Capacity Data Financial Data Configuration Data CCMDB Production Plan Relationship Data Event Management Problem Data Calendaring Data Service Level Data 2 Incident Data Change Data Release Data Network Management Resource Management Operatin g Systems Applications ERP systems …. Network © 2007 IBM Corporation

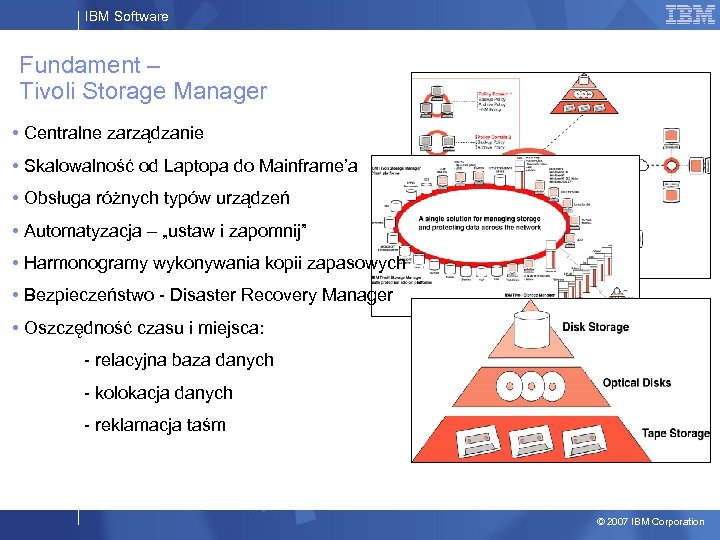

IBM Software Fundament – Tivoli Storage Manager • Centralne zarządzanie • Skalowalność od Laptopa do Mainframe’a • Obsługa różnych typów urządzeń • Automatyzacja – „ustaw i zapomnij” • Harmonogramy wykonywania kopii zapasowych • Bezpieczeństwo - Disaster Recovery Manager • Oszczędność czasu i miejsca: - relacyjna baza danych - kolokacja danych - reklamacja taśm © 2007 IBM Corporation

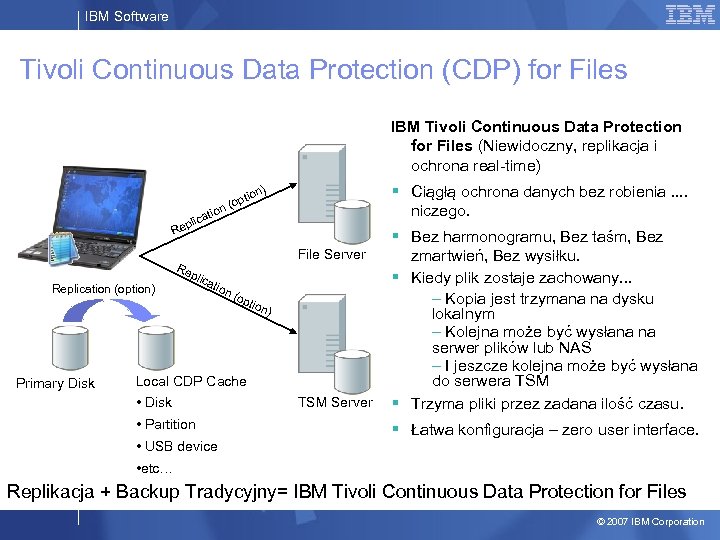

IBM Software Tivoli Continuous Data Protection (CDP) for Files IBM Tivoli Continuous Data Protection for Files (Niewidoczny, replikacja i ochrona real-time) § Ciągłą ochrona danych bez robienia. . n) tio (op n niczego. tio ica epl R Replication (option) Primary Disk § Bez harmonogramu, Bez taśm, Bez File Server Re pl ica tion (op tion ) Local CDP Cache • Disk • Partition • USB device TSM Server zmartwień, Bez wysiłku. § Kiedy plik zostaje zachowany. . . – Kopia jest trzymana na dysku lokalnym – Kolejna może być wysłana na serwer plików lub NAS – I jeszcze kolejna może być wysłana do serwera TSM § Trzyma pliki przez zadana ilość czasu. § Łatwa konfiguracja – zero user interface. • etc… Replikacja + Backup Tradycyjny= IBM Tivoli Continuous Data Protection for Files © 2007 IBM Corporation

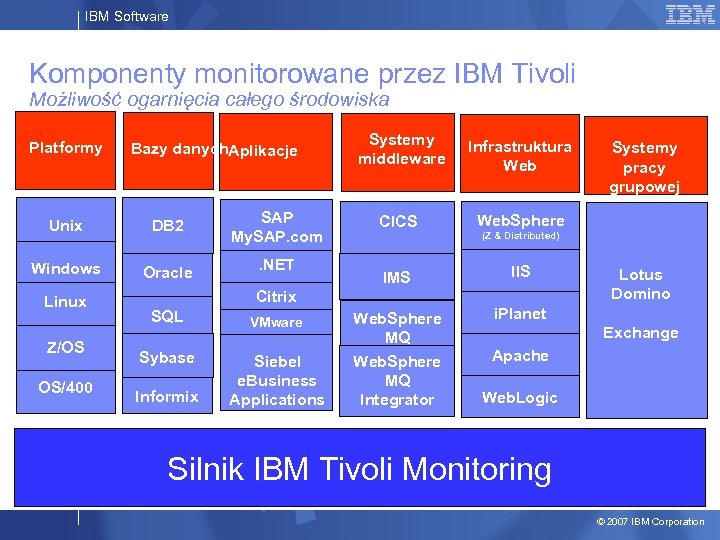

IBM Software Komponenty monitorowane przez IBM Tivoli Możliwość ogarnięcia całego środowiska Platformy Bazy danych. Aplikacje Unix DB 2 SAP My. SAP. com Windows Oracle . NET Linux Z/OS OS/400 Systemy middleware Infrastruktura Web CICS Web. Sphere IMS IIS Web. Sphere MQ Integrator i. Planet Citrix SQL VMware Sybase Siebel e. Business Applications Informix Systemy pracy grupowej (Z & Distributed) Lotus Domino Exchange Apache Web. Logic Silnik IBM Tivoli Monitoring © 2007 IBM Corporation

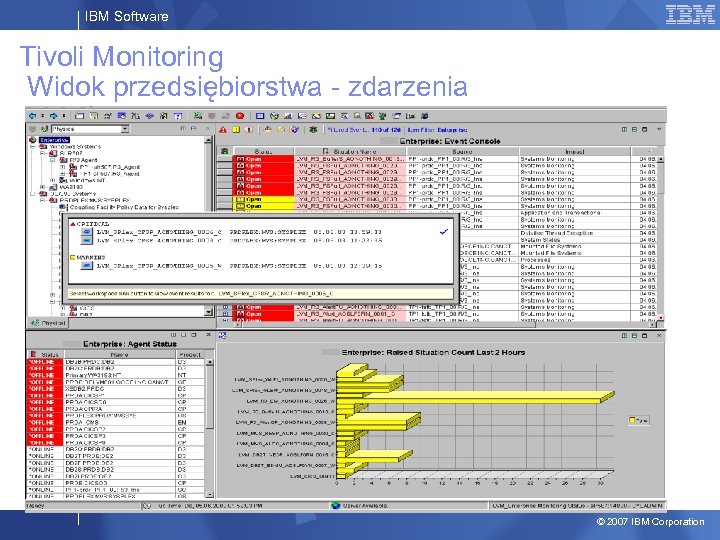

IBM Software Tivoli Monitoring Widok przedsiębiorstwa - zdarzenia © 2007 IBM Corporation

IBM Software ITM (Monitoring) 6. 1 jest przygotowany dla SMB Natychmiastowy Time to Value Poprawione dostarczenie usług § § § Instalacja w godzine (IT Service Delivery) Łatwe w użyciu GUI § § § Uproszczona obsługa Krótki cykl szkolenia Bez framework’u Poprawiona wydajność i dostępność Zaawansowane możliwości automatyzacji Poprawione raportowanie poprzez TEP i Tivoli Data Warehouse Redukcja kosztów operacyjnych Poprawa produktywności pracy § Skonsolidowany monitoring od jednego producenta § Poprawiona wizualizacja real-time i danych historycznych § Elastyczna rozbudowa do monitorowania praktycznie dowolnych zasobów i ilości urządzeń § Dostosowywalne widoki dla zwiększenia wydajności § Zintegrowany z ITM 5 poprzez TEP Ułatwione zarządzanie licencjami § Zintegrowane narzędzia do upgreade’u starszych wersji produktów Tivoli § § Agent-less poprzez Agenta Uniwersalnego (Universal Agent) © 2007 IBM Corporation

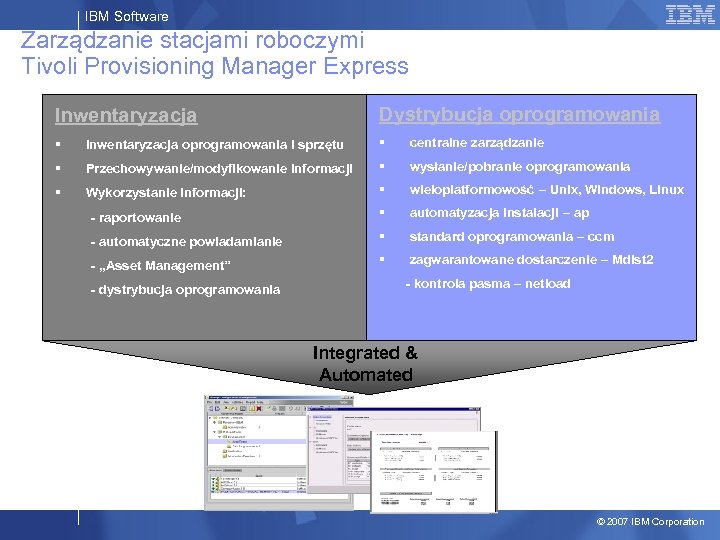

IBM Software Zarządzanie stacjami roboczymi Tivoli Provisioning Manager Express Inwentaryzacja Dystrybucja oprogramowania § Inwentaryzacja oprogramowania i sprzętu § centralne zarządzanie § Przechowywanie/modyfikowanie informacji § wysłanie/pobranie oprogramowania § Wykorzystanie informacji: § wieloplatformowość – Unix, Windows, Linux - raportowanie § automatyzacja instalacji – ap - automatyczne powiadamianie § standard oprogramowania – ccm - „Asset Management” § zagwarantowane dostarczenie – Mdist 2 - dystrybucja oprogramowania - kontrola pasma – netload Integrated & Automated © 2007 IBM Corporation

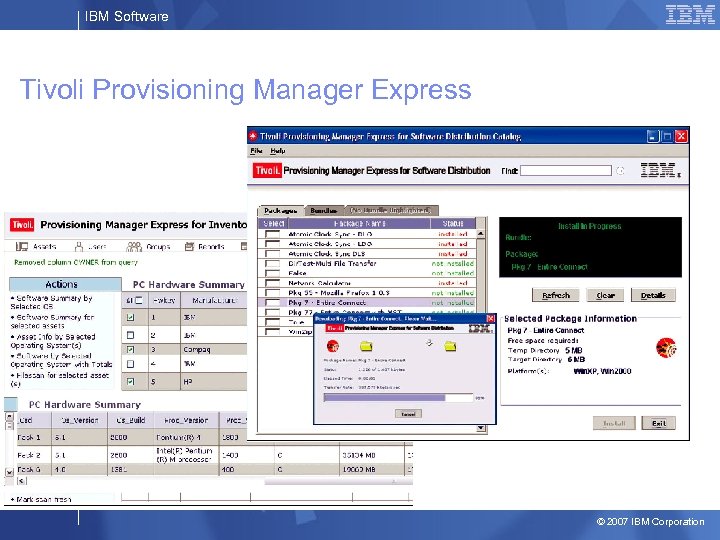

IBM Software Tivoli Provisioning Manager Express © 2007 IBM Corporation

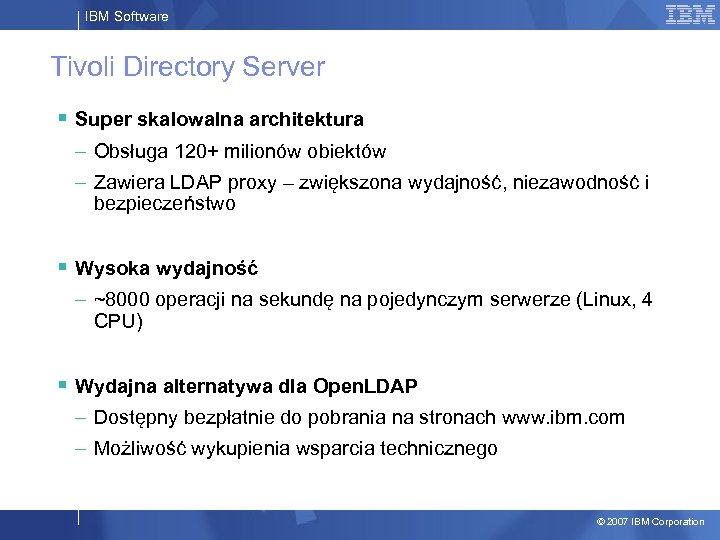

IBM Software Tivoli Directory Server § Super skalowalna architektura – Obsługa 120+ milionów obiektów – Zawiera LDAP proxy – zwiększona wydajność, niezawodność i bezpieczeństwo § Wysoka wydajność – ~8000 operacji na sekundę na pojedynczym serwerze (Linux, 4 CPU) § Wydajna alternatywa dla Open. LDAP – Dostępny bezpłatnie do pobrania na stronach www. ibm. com – Możliwość wykupienia wsparcia technicznego © 2007 IBM Corporation

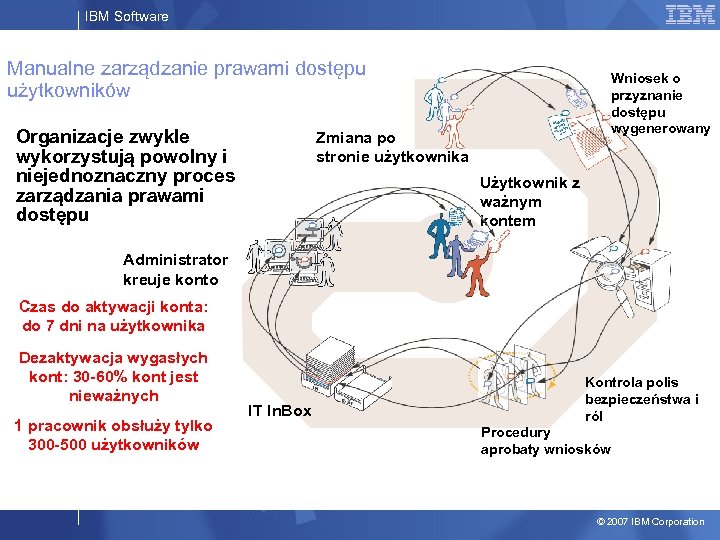

IBM Software Manualne zarządzanie prawami dostępu użytkowników Organizacje zwykle wykorzystują powolny i niejednoznaczny proces zarządzania prawami dostępu Wniosek o przyznanie dostępu wygenerowany Zmiana po stronie użytkownika Użytkownik z ważnym kontem Administrator kreuje konto Czas do aktywacji konta: do 7 dni na użytkownika Dezaktywacja wygasłych kont: 30 -60% kont jest nieważnych 1 pracownik obsłuży tylko 300 -500 użytkowników IT In. Box Kontrola polis bezpieczeństwa i ról Procedury aprobaty wniosków © 2007 IBM Corporation

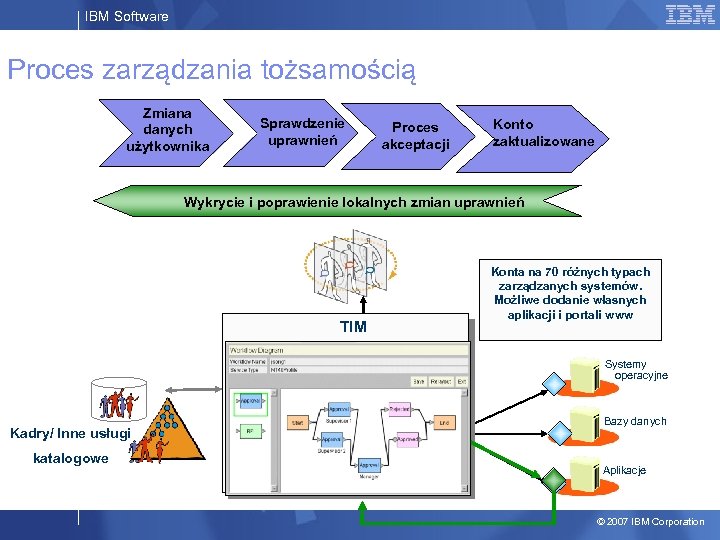

IBM Software Proces zarządzania tożsamością Zmiana danych użytkownika Sprawdzenie uprawnień Proces akceptacji Konto zaktualizowane Wykrycie i poprawienie lokalnych zmian uprawnień TIM Konta na 70 różnych typach zarządzanych systemów. Możliwe dodanie własnych aplikacji i portali www Systemy operacyjne Kadry/ Inne usługi katalogowe Bazy danych Aplikacje © 2007 IBM Corporation

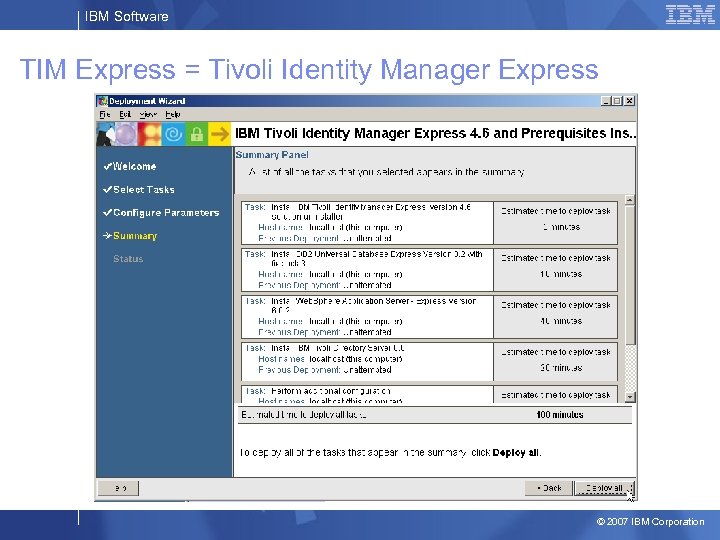

IBM Software TIM Express = Tivoli Identity Manager Express © 2007 IBM Corporation

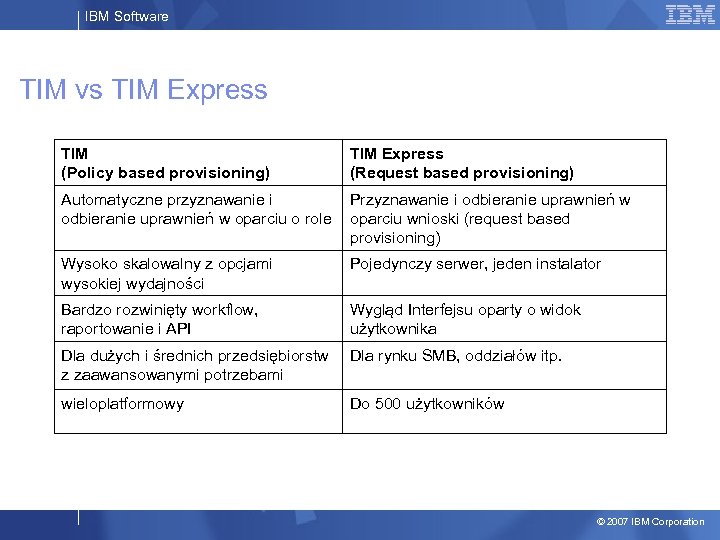

IBM Software TIM vs TIM Express TIM (Policy based provisioning) TIM Express (Request based provisioning) Automatyczne przyznawanie i odbieranie uprawnień w oparciu o role Przyznawanie i odbieranie uprawnień w oparciu wnioski (request based provisioning) Wysoko skalowalny z opcjami wysokiej wydajności Pojedynczy serwer, jeden instalator Bardzo rozwinięty workflow, raportowanie i API Wygląd Interfejsu oparty o widok użytkownika Dla dużych i średnich przedsiębiorstw z zaawansowanymi potrzebami Dla rynku SMB, oddziałów itp. wieloplatformowy Do 500 użytkowników © 2007 IBM Corporation

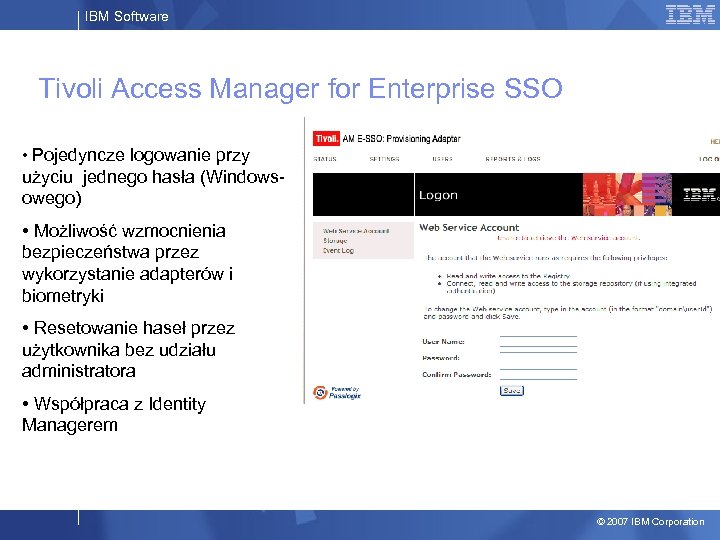

IBM Software Tivoli Access Manager for Enterprise SSO • Pojedyncze logowanie przy użyciu jednego hasła (Windowsowego) • Możliwość wzmocnienia bezpieczeństwa przez wykorzystanie adapterów i biometryki • Resetowanie haseł przez użytkownika bez udziału administratora • Współpraca z Identity Managerem © 2007 IBM Corporation

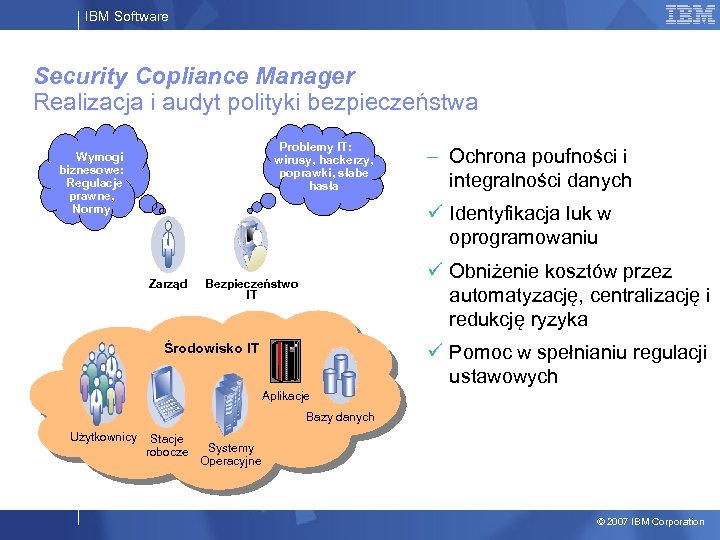

IBM Software Security Copliance Manager Realizacja i audyt polityki bezpieczeństwa Problemy IT: wirusy, hackerzy, poprawki, słabe hasła Wymogi biznesowe: Regulacje prawne, Normy – Ochrona poufności i integralności danych ü Identyfikacja luk w oprogramowaniu Zarząd ü Obniżenie kosztów przez automatyzację, centralizację i redukcję ryzyka Bezpieczeństwo IT Środowisko IT ü Pomoc w spełnianiu regulacji ustawowych Aplikacje Bazy danych Użytkownicy Stacje robocze Systemy Operacyjne © 2007 IBM Corporation

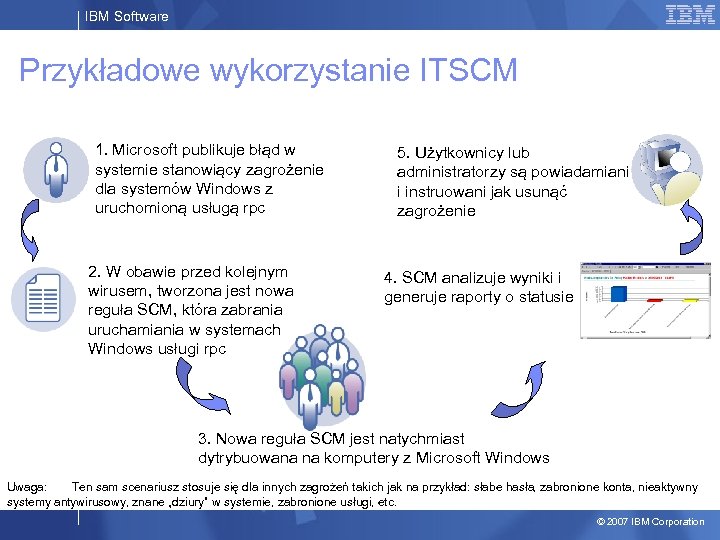

IBM Software Przykładowe wykorzystanie ITSCM 1. Microsoft publikuje błąd w systemie stanowiący zagrożenie dla systemów Windows z uruchomioną usługą rpc 2. W obawie przed kolejnym wirusem, tworzona jest nowa reguła SCM, która zabrania uruchamiania w systemach Windows usługi rpc 5. Użytkownicy lub administratorzy są powiadamiani i instruowani jak usunąć zagrożenie 4. SCM analizuje wyniki i generuje raporty o statusie 3. Nowa reguła SCM jest natychmiast dytrybuowana na komputery z Microsoft Windows Uwaga: Ten sam scenariusz stosuje się dla innych zagrożeń takich jak na przykład: słabe hasła, zabronione konta, nieaktywny systemy antywirusowy, znane „dziury” w systemie, zabronione usługi, etc. © 2007 IBM Corporation

IBM Software Security Management IBM Tivoli - oferta z lotu ptaka Business Service Management Availability Data Service Continuity Data Capacity Data Financial Data Configuration Data CCMDB Production Plan Relationship Data Event Management Problem Data Calendaring Data Service Level Data 21 Incident Data Change Data Release Data Network Management Resource Management Operatin g Systems Applications ERP systems …. Network © 2007 IBM Corporation

IBM Software Dziękuję, pytania? Jarosław Jackowiak Software IT Architect IBM Software Jaroslaw. Jackowiak@pl. ibm. com © 2007 IBM Corporation

42ea89eb8e6a8d372e1de2a1aebd5085.ppt