baca3c735cdb978309d485a9ba1a581f.ppt

- Количество слайдов: 107

• Es extremadamente sencillo equivocarse • Mal diseño del lenguaje • Malas prácticas de programación • Hay lenguajes inmunes, pero no siempre podremos usarlos • En C, cuidado con: strcpy, strcat, sprintf, gets, scanf

• Es extremadamente sencillo equivocarse • Mal diseño del lenguaje • Malas prácticas de programación • Hay lenguajes inmunes, pero no siempre podremos usarlos • En C, cuidado con: strcpy, strcat, sprintf, gets, scanf

Los desbordamientos de buffer se basan en introducir el código en el espacio reservado para las variables locales (los argumentos de un método / función) y después modificar la dirección de retorno/regreso (RET), donde regresa la información, para que apunte a un offset en donde hemos introducido nuestro código fuente. Este código puede ser - por ejemplo - una Shell. Code, : bash, entre otros.

Los desbordamientos de buffer se basan en introducir el código en el espacio reservado para las variables locales (los argumentos de un método / función) y después modificar la dirección de retorno/regreso (RET), donde regresa la información, para que apunte a un offset en donde hemos introducido nuestro código fuente. Este código puede ser - por ejemplo - una Shell. Code, : bash, entre otros.

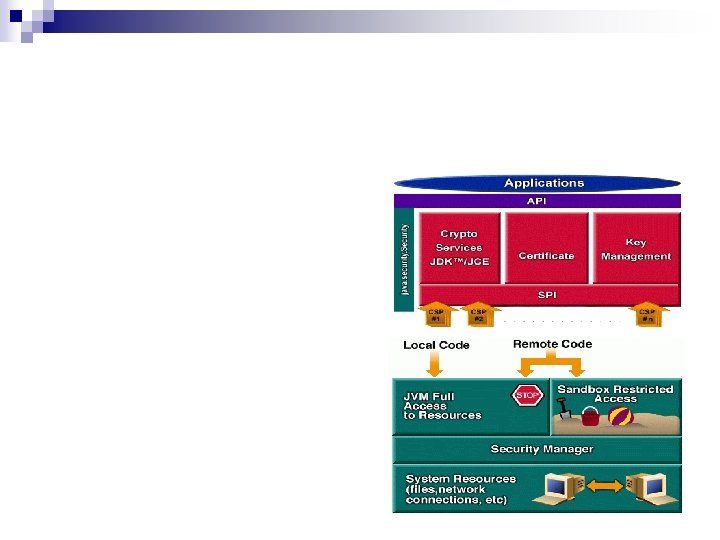

Clase JCA 1. 2 Función

Clase JCA 1. 2 Función

Clase JCE 1. 2 Función

Clase JCE 1. 2 Función

Si se muestra el contenido que proviene desde una fuente remota son los filtros apropiados, se puede tener una vulnerabilidad de XSS. Los datos remotos no son solo variables que vienen desde el cliente, puede serlo un banner, email, syndicated blog.

Si se muestra el contenido que proviene desde una fuente remota son los filtros apropiados, se puede tener una vulnerabilidad de XSS. Los datos remotos no son solo variables que vienen desde el cliente, puede serlo un banner, email, syndicated blog.

Interacción con bases de datos…. Generalmente se utilizan conexión a SMBD usando credenciales para autenticación:

Interacción con bases de datos…. Generalmente se utilizan conexión a SMBD usando credenciales para autenticación:

Es una librería que provee soporte para 12 algoritmos hash. CRC 32, HAVAL 160, MD 5, CRC 32 B…. SHA 1……TIGER

Es una librería que provee soporte para 12 algoritmos hash. CRC 32, HAVAL 160, MD 5, CRC 32 B…. SHA 1……TIGER

Clases en PHP

Clases en PHP

Ataque contra un Gestor de Bases de Datos Relacional que aprovecha la vulnerabilidad de una aplicación cliente del mismo. Dicha vulnerabilidad consiste en permitir mandar instrucciones SQL adicionales a partir de un campo o un parámetro de entrada - por lo que se dice han sido "inyectadas".

Ataque contra un Gestor de Bases de Datos Relacional que aprovecha la vulnerabilidad de una aplicación cliente del mismo. Dicha vulnerabilidad consiste en permitir mandar instrucciones SQL adicionales a partir de un campo o un parámetro de entrada - por lo que se dice han sido "inyectadas".

Una aplicación de acceso a datos que emplea entradas de usuario como parámetros de una consulta SQL común. Es típico que este tipo de consultas sean construidas dinámicamente utilizando sentencias SQL concatenación de variables, al estilo:

Una aplicación de acceso a datos que emplea entradas de usuario como parámetros de una consulta SQL común. Es típico que este tipo de consultas sean construidas dinámicamente utilizando sentencias SQL concatenación de variables, al estilo:

Lo que se consigue es de hacer válida la consulta al añadir una clausula OR que siempre será cierta (1=1) así como de obligar al intérprete SQL a omitir el resto de la sentencia SQL original al introducir el guión doble (--) que le indica que lo subsiguiente es un comentario. El atacante puede, por ejemplo, tener acceso a la aplicación sin necesidad de contar con las credenciales adecuadas.

Lo que se consigue es de hacer válida la consulta al añadir una clausula OR que siempre será cierta (1=1) así como de obligar al intérprete SQL a omitir el resto de la sentencia SQL original al introducir el guión doble (--) que le indica que lo subsiguiente es un comentario. El atacante puede, por ejemplo, tener acceso a la aplicación sin necesidad de contar con las credenciales adecuadas.

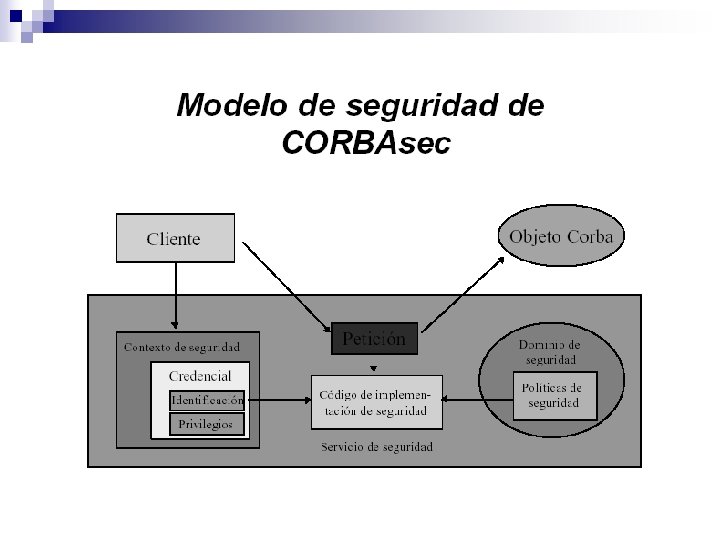

-Especificado en CORBAsec -Define extensiones a IIOP que lo hacen “consciente” de aspectos de seguridad -El protocolo incluye aspectos de autentificación basado en credenciales, para estableces asociaciones - El tráfico se encripta en una subcapa del protocolo SECIOP llamada GSSAPI, por lo que no se requiere de SSL debajo

-Especificado en CORBAsec -Define extensiones a IIOP que lo hacen “consciente” de aspectos de seguridad -El protocolo incluye aspectos de autentificación basado en credenciales, para estableces asociaciones - El tráfico se encripta en una subcapa del protocolo SECIOP llamada GSSAPI, por lo que no se requiere de SSL debajo

- IIOP/SSL tiene un mayor nivel de difusión, debido a que SSL es una tecnología madura - SECIOP permite autentificar a nivel de objetos, SSL a nivel de conexión - En casos en que el acceso a cada objeto va por una conexión separada, ambos ofrecen el mismo poder - En caso de hacer tunneling debido, por ejemplo, a restricciones de NAT, SECIOP sigue manteniendo la granularidad a nivel de objetos, SSL no

- IIOP/SSL tiene un mayor nivel de difusión, debido a que SSL es una tecnología madura - SECIOP permite autentificar a nivel de objetos, SSL a nivel de conexión - En casos en que el acceso a cada objeto va por una conexión separada, ambos ofrecen el mismo poder - En caso de hacer tunneling debido, por ejemplo, a restricciones de NAT, SECIOP sigue manteniendo la granularidad a nivel de objetos, SSL no