ПЗ_3. Защита_информации_в_ЭБ.ppt

- Количество слайдов: 27

ЭЛЕКТРОННЫЙ БИЗНЕС Практическое занятие 3 Защита конфиденциальной коммерческой информации шифрованием 1

Доступность, то есть возможность получения информации или информационной услуги за приемлемое время, безотказность доступа. Отказы - 1. Отказ пользователя (неумение работать); 2. Внутренний отказ ИС (отказы ПО, разрушение информации); 3. Отказ поддерживающей инфраструктуры (систем связи, электропитания и т. д. ) Целостность – свойство актуальности и непротиворечивости информации, ее защищенность от разрушения и несанкционированного изменения, сохранение структуры и содержания информации в процессе ее хранения, передачи и использования, безошибочность передаваемого сообщения (т. е. достоверность). Обеспечивается применением, например, электронной цифровой подписи (ЭЦП). Конфиденциальность – защита от несанкционированного доступа к информации, то есть доступность информации только определенному кругу пользователей. Методом обеспечения является шифрование, то есть криптографическая защита информации. 2

Канал связи А А Потребитель Источник ИС К Ш М РПУ Линия связи РПр. У ДМ ДШ ДК ПС Помехи М – модулятор; ДМ – демодулятор; К – кодер; ДК – декодер; Ш – шифратор; ДШ – дешифратор; РПУ – радиопередающее устройство; РПр. У – радиоприемное устройство; 3

Схема симметричного шифрования 4

Методы криптографического закрытия информации Шифрование 1. Замена (подстановка) 2. Перестановка 3. Гаммирование 5

Порядок шифрования (два раунда) 6

Пример шифрования подстановкой Метод ключа Вижинера Ключ – секретное слово, задающее номер строки кодовой таблицы Текст Ключ 7

Метод ключа Вижинера Ключ – секретное слово, задающее номер строки кодовой таблицы Открытый текст Ключ К Р И П Т О Г Р А М М А Т Р О М Б Шифрованный Ь текст Ц Ы У Т Р У Ю М Н Ю Р 8

Сущность гаммирования 9

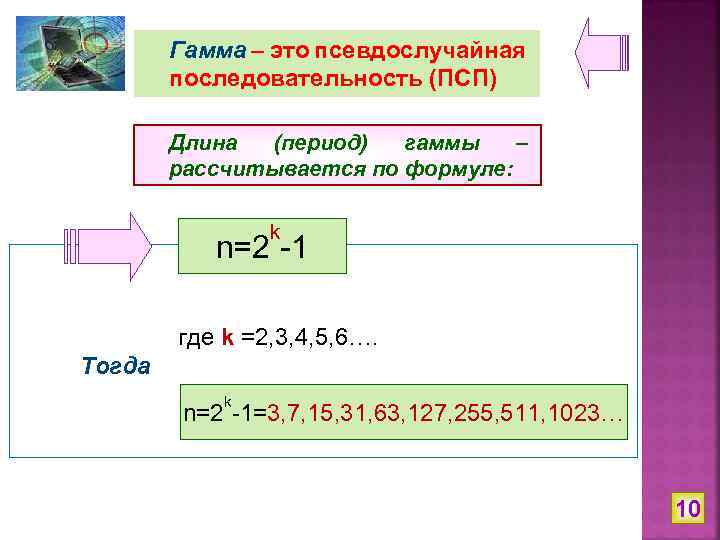

Гамма – это псевдослучайная последовательность (ПСП) Длина (период) гаммы – рассчитывается по формуле: k n=2 -1 где k =2, 3, 4, 5, 6…. Тогда k n=2 -1=3, 7, 15, 31, 63, 127, 255, 511, 1023… 10

Расширенная таблица кодов ASCII (American Standard Information Interchange) Пример Г 83(16) Номер столбца Номер строки 1 0 0 0 8(16) 0 0 1 1 3(16) 11

Порядок шифрования гаммированием 1. Символы исходного текста и гамма представляются в двоичном коде и располагаются один под другим, при этом ключ (гамма) записывается столько раз, сколько потребуется 2. Каждая пара двоичных знаков складывается по модулю два (логическая операция XOR Исключающее ИЛИ) 3. Полученная последовательность двоичных знаков кодируется символами алфавита в соответствии с выбранным кодом. Таблица сложения по модулю 2 (mod 2) 0 0 1 0 = = = 0 1 1 = 0 12

Порядок шифрования гаммированием Исходный текст Пример … 1 0 1 1 1 0 1 0 0… Гамма … 1 1 1 0 0 1 0 1 1… Период последовательности Результат зашифрования … 0 1 0 1 0 0 1 1 1 … 13

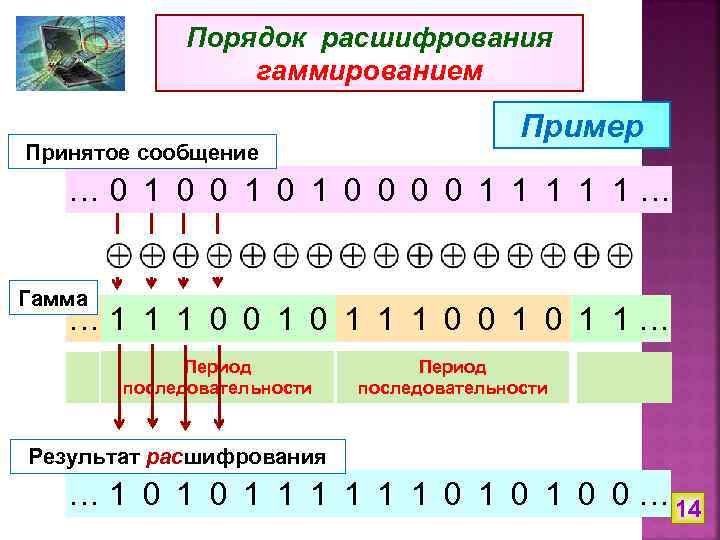

Порядок расшифрования гаммированием Принятое сообщение Пример … 0 1 0 1 0 0 1 1 1… Гамма … 1 1 1 0 0 1 0 1 1… Период последовательности Результат расшифрования … 1 0 1 1 1 0 1 0 0 … 14

Достоинства гаммирования по модулю 2 1 При гаммировании по модулю 2 нужно использовать одну и ту же операцию как для зашифрования, так и для расшифрования. Это позволяет использовать один и тот же алгоритм, а соответственно и одну и ту же программу при программной реализации, как для шифрования, так и для расшифрования. 2 Операция сложения по модулю два очень быстро выполняется на компьютере (в отличие от многих других арифметических операций), поэтому наложение гаммы даже на очень большой открытый текст выполняется практически мгновенно. 15

Принцип ЭЦП 16

Простые ЭЦП 17

Создание и проверка подписи 18

ОБОБЩЕННАЯ СХЕМА ФОРМИРОВАНИЯ ЭЦП канал Отправитель (постановка ЭЦП) Получатель (проверка ЭЦП) Сообщение М H S = Hd mod n H " = S e (mod n) Блок сжатия Hd Se H '= H " да n, d e, n нет ЭЦП подлинная ЭЦП ошибочная Генерация ключей M Блок сжатия H‘ 19

Задание для самостоятельного выполнения 20

Таблица подписей в группе БИ-О-14 -21 № п/п ФИО Подпись. Это символ из таблицы текстового кодирования ASCII (дес. ) 1. Бурыкин Н. В. ‰ 2. Буянова А. В. € 3. Бызов Н. М. ¤ 4. Верховых Г. О. £ 5. Демина Е. С. ¥ 6. Зенкина Е. В. § 7. Карелин В. Е. ® 8. Миронов Н. А. © 9. Нечаев М. А. Ø 10. Пупаусис Е. × 11. Урбанович Н. С. ? 12. Шевченко А. П. # 13. Шепелев К. Н. µ Код знака (найден по адресу Вставка – Символ) 21

1. ЗАДАНИЕ В качестве передаваемой информации использовать произвольное короткое слово не более чем из 4 -6 букв. Используя ключевое слово Табу и метод ключа Вижинера осуществить шифрование Подстановкой. Используя таблицу кодов ASCII перевести каждую букву в двухразрядное шестнадцатеричное число (старший разряд – номер столбца, младший – номер строки). Представить каждое шестнадцатеричное число в двоичном 8 разрядном виде, осуществив байтовое кодирование (в левом полубайте – номер столбца, в правом – номер строки). Осуществить шифрование Перестановкой, используя ключ 87135246. Осуществить Гаммирование с помощью 15 - элементной гаммы следующего вида 1 1 0 0 0 1 1 0 22

ЗАДАНИЕ 2. Поставить подпись под зашифрованным текстом сообщения. Для этого применить секретный ключ d=343 и модуль n=527. Постановка подписи состоит в выборе из таблицы на слайде 17 своего символа и числа H, которое символу соответствует. После этого следует рассчитать число S=Hd(mod n), то есть S=H 343(mod 527). Это и есть ЭЦП. 23

3. ЗАДАНИЕ Отправить (инкогнито, то есть не называя себя) зашифрованное и подписанное сообщение соседу. 24

ЗАДАНИЕ 4. Расшифровать сообщение соседа, применив те же операции, что и при шифровании, но в обратном порядке, то есть: Сначала Гаммирование (сложение по модулю 2 полученного сообщения и гаммы). Гамма имеет вид 1 1 0 0 0 1 1 0. Затем расшифровка зашифрованного перестановкой сообщения. Ключ перестановки 87135246. Затем замена каждого байта текста двухразрядным шестнадцатеричным числом. Затем перевод каждого числа в букву по таблице ASCII. Затем расшифровка зашифрованного сообщения. Ключ подстановки Табу. подстановкой 25

4. ЗАДАНИЕ Проверить подпись соседа, используя открытый ключ e=7 и модуль n=527, а также полученную от него ЭЦП (то есть полученное число S). Проверка будет состоять в расчете числа H=Se(mod n) или H=S 7(mod 527). После этого по таблице на слайде 17 можно найти символ и имя подписанта. 26

ПРИМЕР ПОСТАНОВКИ И ПРОВЕРКИ ЭЦП 1. Постановка подписи. Пусть подпись ставит Демина Е. С. Моя подпись выглядит следующим образом: ¥. Вначале надо найти по таблице на слайде 21 число, которое соответствует этому знаку в соответствии с кодировкой ASCII (дес. ) Это число H=165. Далее надо применить секретный ключ d=343 и модуль n=527 и рассчитать число S=Hd(mod n), то есть S=165343(mod 527) = 381. Это число и есть ЭЦП Деминой Е. С. 2. Проверка подписи. Пусть, например, получен документ, подписанный числом S=381. Проверка подписи будет состоять в расчете числа H=Se(mod n) или H=S 7(mod 527)=3817(mod 527)=165. После этого по таблице на слайде 17 можно найти имя подписанта. Число 165 соответствует символу ¥. Значит документ подписала Демина Е. С. Поскольку секретный ключ d=343 был известен только ей, отказаться от своей подписи под документом она не может. 27

ПЗ_3. Защита_информации_в_ЭБ.ppt