b95658695295401b38eb3069a44f925d.ppt

- Количество слайдов: 10

EINS Gmb. H Entwicklung Interaktiver Software 17. 11. 2008 • Projektdialog paralleler Plagiatschutzprojekte 1

1. O-PUR 2. Datenmodell 3. Sicherheit Projekt Datenmodell, Datenbankkonzept Risiko-Analyse, Sicherheitskonzept 2

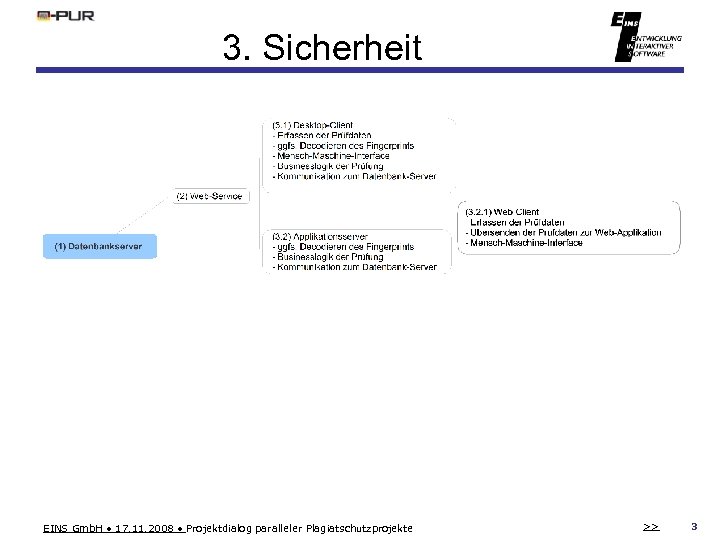

3. Sicherheit EINS Gmb. H • 17. 11. 2008 • Projektdialog paralleler Plagiatschutzprojekte >> 3

3. Sicherheit (1) Server - Zugang - Datenbank - Applikation (2) Netzwerk - TCP/IP, DNS, Routing (3) Kommunikation - Webservice - Browser / Applikation (4) Client-Programme - Desktop - Browser (5) Anwender - Identität - Anwendung EINS Gmb. H • 17. 11. 2008 • Projektdialog paralleler Plagiatschutzprojekte >> 4

3. Sicherheit (1) Server - Zugang: ssh, keypair anstatt Login-Maske, kein initialer root-Zugang, fixe Zugang-IPs, automatische Patches, Rechenzentrum mit Zugangskontrolle - Datenbank Zugriff nur für Webservices mit statischen IPs, ggfs. Inhalte in der DB mit keypair verschlüsseln, max. Connections begrenzen (Do. S), SQL-Injection verhindern (prepared Statements) - Applikation SSL-Zugriff auf DB-Server, Sitzungsverwaltung zwischen Applikation und Datenbank, Verschlüsselte temporäre Passwords (z. B. Diifie-Hellmann) >> kann „sicher“ implementiert werden! EINS Gmb. H • 17. 11. 2008 • Projektdialog paralleler Plagiatschutzprojekte >> 5

3. Sicherheit (2) Netzwerke sind manipulierbar! Z. B. „Golden Shield Project“ oder auch „Große Firewall“ der Volksrepublik China oder lokale Netz-Infrastrukturen in Firmen bzw. Institutionen. - IP blocking - DNS Filter und Umleitung - URL Filter - Paket-/Content-Filter - Connection Reset Abhilfe: - Aufbau eines VPN-Tunnels, aber -> „man-in-the-middle“ bei temporären Schlüsseln -> Schlüsselverwaltung bei public-/private-Keys -> pki kann verhindert werden >> kann nicht immer „sicher“ implementiert werden! EINS Gmb. H • 17. 11. 2008 • Projektdialog paralleler Plagiatschutzprojekte >> 6

3. Sicherheit (3) Kommunikation - Webservice zur Kommunikation mit Datenbank-Server -> verschlüsselt mittels ssl -> Sitzungsverwaltung mit Authentifizierung -> Server-Infrastruktur in vertrauenswürdigen Netzwerk >> kann „sicher“ impementiert werden! - Browser / Applikation Verbindung zum Webservice mittels ssl gesichert, wenn (a) Netzwerk vertrauenswürdig oder (b) Zertifikate a priori geladen EINS Gmb. H • 17. 11. 2008 • Projektdialog paralleler Plagiatschutzprojekte >> 7

3. Sicherheit (4) Client-Programme - Desktop-Anwendung Code-Manipulation möglich, daher „versiegelte“ Prüfsoftware, z. B. mittels Dongle (s. Wi. Bu-Key) - Browser Programm wird „sicher“ auf Applikationsserver ausgeführt. -> Im Browser erhöhte Sicherheitseinstellung -> Alle Eingaben prüfen bzw. Prüfung garantieren (wegen z. B. sql-Injection, Cross-Site-Scripting) - Terminalserver-Anwendungen Sicherung z. B. über RSA-Key EINS Gmb. H • 17. 11. 2008 • Projektdialog paralleler Plagiatschutzprojekte >> 8

3. Sicherheit (5. 1) Anwender „Die größte Sicherheitslücke sitzt vor dem Bildschirm“ - Passwörter werden mit Kollegen geteilt, nicht zyklisch getauscht, zu einfach gewählt - Sitzungen werden nicht beendet -> Mehrstufige Authentifizierung (1) Login/Password gem. Security Policy (2) Kurze Gültigkeit von Sessions (Prüfung von Zeit, IP, Browsertyp, …) (3) Anwendererkennung von zufälligen, verrauschten Bildmustern - Anwendermißtrauen bei unbekannten Bildern - Mustererkennung erschweren durch Überlagerung von Rauschen EINS Gmb. H • 17. 11. 2008 • Projektdialog paralleler Plagiatschutzprojekte >> 9

3. Sicherheit (5. 2) Anwendung Sicherheitsstufe in Abhängigkeit der Anwendung - Einspielen von Stammdaten - Prüfen durch Marken-Detektive - Prüfen durch Personal - Track and Trace durch Endanwender EINS Gmb. H • 17. 11. 2008 • Projektdialog paralleler Plagiatschutzprojekte >> 10

b95658695295401b38eb3069a44f925d.ppt