7b8b1f2ea000aad66cbf125b7b140554.ppt

- Количество слайдов: 55

Egy működő vállalati komplex biztonsági rendszer felépítése, működése Jakab Péter, CISM igazgató MKB Bank ZRt. Bankbiztonság Tel: +36 1 268 -7569 fax: +36 1 268 -7279 E-mail: jakab. peter@mkb. hu

Komplex vállalati biztonság • A biztonság a vállalati működés egyik lényegi eleme – egy bank esetében az üzleti kondíciókkal egyenrangú • A bankbiztonság komplex fogalom • • • Fizikai biztonság, objektum védelem Információbiztonság Üzletbiztonság Humán biztonság Incidens kezelés és üzletmenet folytonosság Az egyes részterületek szoros összefüggésben vannak 2

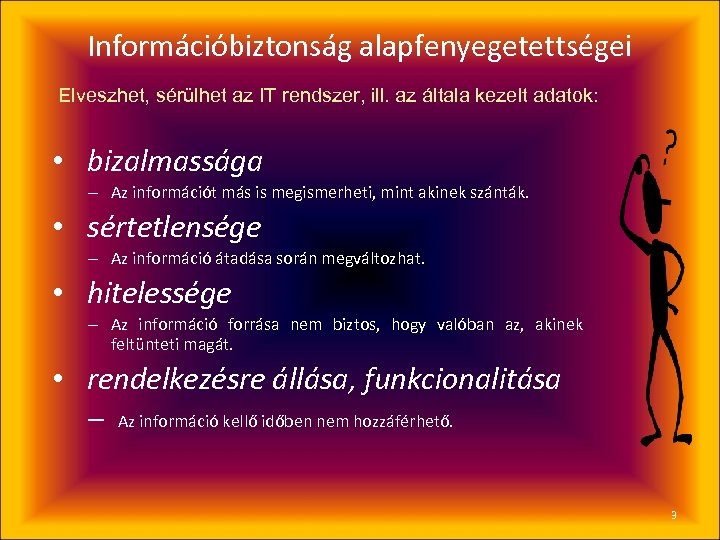

Információbiztonság alapfenyegetettségei Elveszhet, sérülhet az IT rendszer, ill. az általa kezelt adatok: • bizalmassága – Az információt más is megismerheti, mint akinek szánták. • sértetlensége – Az információ átadása során megváltozhat. • hitelessége – Az információ forrása nem biztos, hogy valóban az, akinek feltünteti magát. • rendelkezésre állása, funkcionalitása – Az információ kellő időben nem hozzáférhető. 3

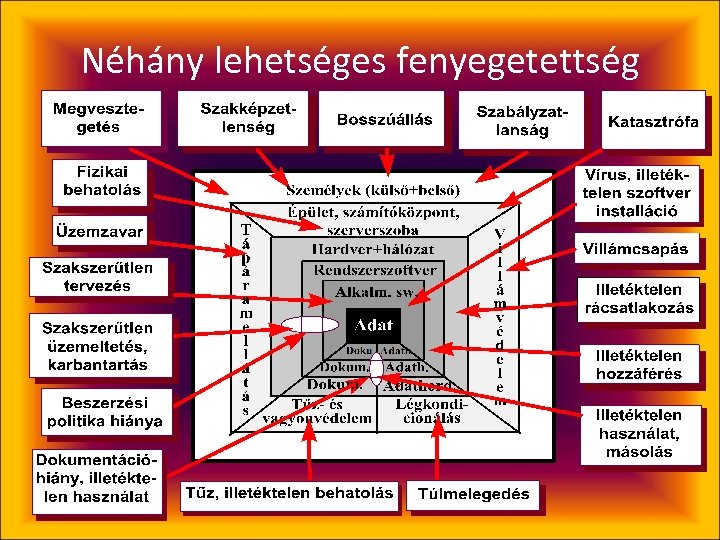

Néhány lehetséges fenyegetettség

IT tendenciák banki rendszerekben • Információk koncentráltsága és értékük rohamosan nő. • Szinte minden pénzintézeti információ védendő. • Egyre komolyabb érdekek fűződnek az információk megszerzéséhez, rosszindulatú manipulálásához. • Szolgáltatás-kiesések hatása egyre súlyosabb. • Időkritikus operációk, szolgáltatások a jellemzők • Magas rendelkezésre állási igény munkaidőn kívül is – kritikus helyreállítási idők rövidek • Pénzintézetek nyitásának hatása: – IT rendszerek támadási felületei nőnek (hálózati kapcsolatok) – Elektronikus szolgáltatások megjelenése, bővülése növeli a kockázatokat. – Kockázatosabb szolgáltatások – Valódi 7 x 24 rendelkezésre állás A technológia fejlődése a támadókat is segíti. • A hitelintézetek IT függése nagyon magas és egyre nő: az IT kritikus sikertényező. 5

A komplex biztonság néhány kulcs eleme • • • Rendszeres kockázatelemzés Szabályozott, dokumentált környezet Megbízható fizikai környezet Megbízható azonosítás minden szinten Megbízható kommunikációs csatornák Hozzáférés adminisztráció és kontroll Határvédelem Titkosítás szerepe Adatszivárgás megelőzés és kontroll Naplózás és logelemzés („early warning”) Ellenőrzés (eseti, rendszeres, folyamatba épített) – Belső – Külső – Penetration teszt • Humán védelem – Alkalmazott kiválasztás – Alkalmazás alatti ellenőrzés – Oktatás 6

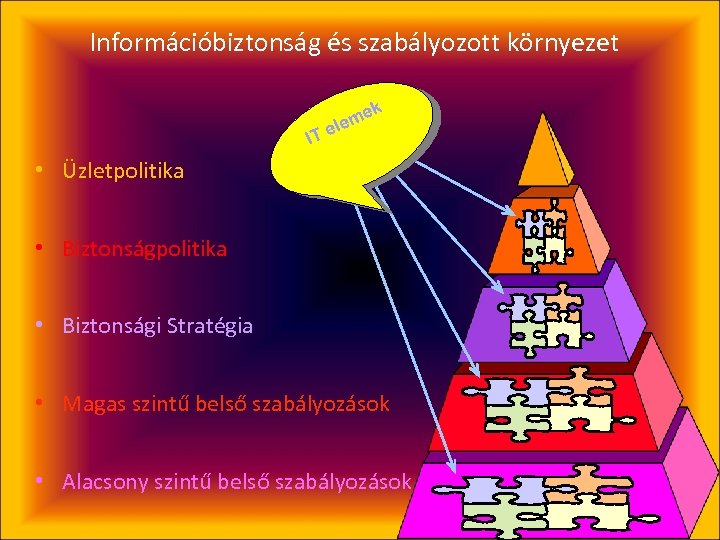

Információbiztonság és szabályozott környezet IT k me ele • Üzletpolitika • Biztonsági Stratégia • Magas szintű belső szabályozások • Alacsony szintű belső szabályozások 7

Szabályozott környezet • • • Jogszabályok Ellenőrző szervek és bankcsoporti irányelvek, ajánlások Trusted Computer Evaluation Criteria (TSEC) Information Technology Security Evaluation Criteria (ITSEC) ISO 15408 - Common Criteria (CC) ISO 13335 - Guidelines for the management of IT Security • • COBIT ITB ajánlások BS 7799 MSZ ISO/IEC 17799 MSZ ISO/IEC 27001 ITIL OWASP • Legfontosabb dokumentumok – Biztonságpolitika • Informatikai biztonságpolitika • egyéb biztonságpolitikák – Biztonsági Stratégia • Informatikai biztonsági stratégia • Egyéb biztonsági stratégiák – Informatikai Biztonsági Szabályzat (IBSZ) – Üzletmenetfolytonossági és Katasztrófa-helyreállítási Terv (DCP-DRP) – Titokvédelmi Szabályzat – IT Üzemeltetési rend – IT Fejlesztési szabályzat 8

A BIZTONSÁGI SZERVEZET • Elnök-vezérigazgató és helyettese • Bankbiztonsági Igazgatóság – Objektumvédelmi Osztály – Információbiztonsági Osztály – Üzletbiztonsági Osztály • Banki alkalmazottak • Külső szervezetek

Az információbiztonság fizikai elemei

Az információbiztonság fizikai elemei Információs rendszer fizikai, környezeti védelme • Befogadó épület (és számítógépterem) épületgépészete • Behatolásvédelem (technikai és élőerős) • Beléptetés (személyek, gépjárművek, biztonsági zóna rendszer) • Videó felügyelet • Légkondicionálás • Tűzvédelem • Tűzbiztos adathordozó tárolás • Szünetmentes áramellátás • Sugárzott és vezetett zavarvédelem • Túláram és túlfeszültségvédelem • Elektrosztatikus védelem • Rezgésvédelem és csillapítás 11

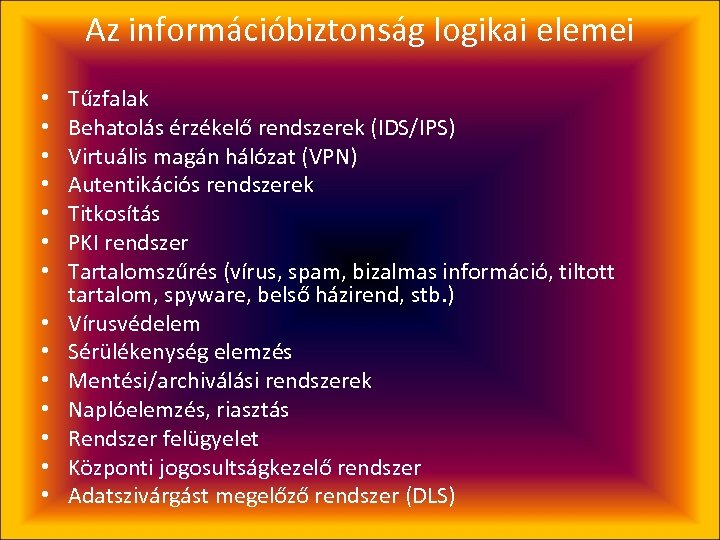

Az információbiztonság logikai elemei

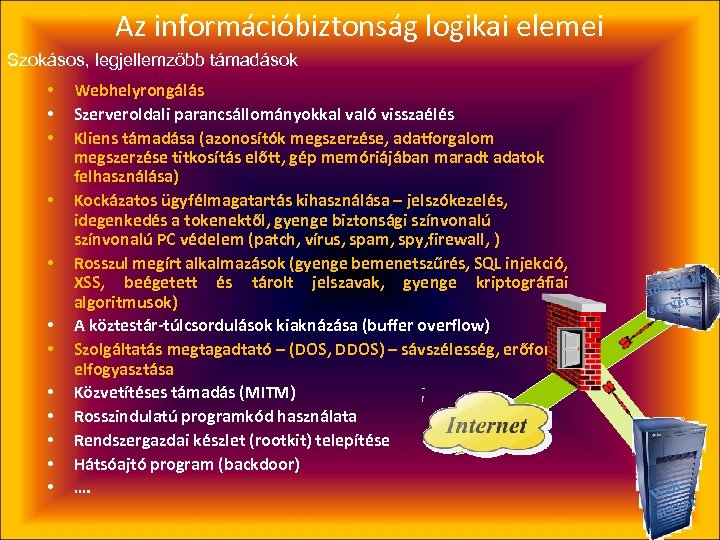

Az információbiztonság logikai elemei Szokásos, legjellemzőbb támadások • • • Webhelyrongálás Szerveroldali parancsállományokkal való visszaélés Kliens támadása (azonosítók megszerzése, adatforgalom megszerzése titkosítás előtt, gép memóriájában maradt adatok felhasználása) Kockázatos ügyfélmagatartás kihasználása – jelszókezelés, idegenkedés a tokenektől, gyenge biztonsági színvonalú PC védelem (patch, vírus, spam, spy, firewall, ) Rosszul megírt alkalmazások (gyenge bemenetszűrés, SQL injekció, XSS, beégetett és tárolt jelszavak, gyenge kriptográfiai algoritmusok) A köztestár-túlcsordulások kiaknázása (buffer overflow) Szolgáltatás megtagadtató – (DOS, DDOS) – sávszélesség, erőforrás elfogyasztása Közvetítéses támadás (MITM) Rosszindulatú programkód használata Rendszergazdai készlet (rootkit) telepítése Hátsóajtó program (backdoor) …. ázis datb a r serve Web r e serv 13

Az információbiztonság logikai elemei • • • • Tűzfalak Behatolás érzékelő rendszerek (IDS/IPS) Virtuális magán hálózat (VPN) Autentikációs rendszerek Titkosítás PKI rendszer Tartalomszűrés (vírus, spam, bizalmas információ, tiltott tartalom, spyware, belső házirend, stb. ) Vírusvédelem Sérülékenység elemzés Mentési/archiválási rendszerek Naplóelemzés, riasztás Rendszer felügyelet Központi jogosultságkezelő rendszer Adatszivárgást megelőző rendszer (DLS)

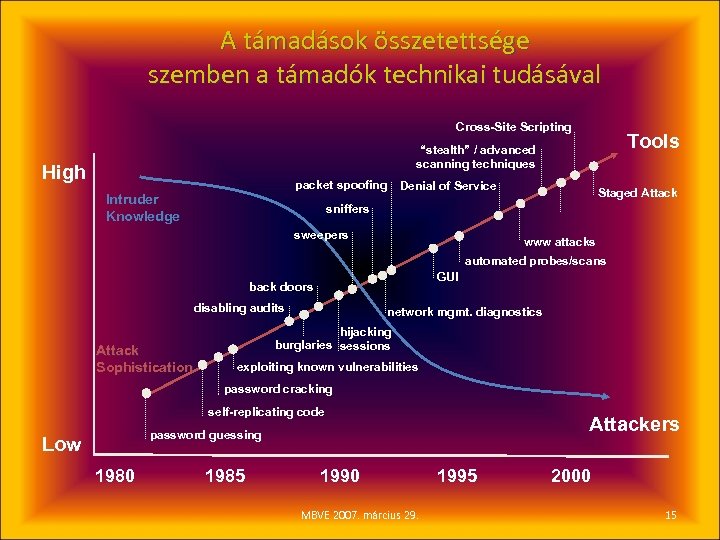

A támadások összetettsége szemben a támadók technikai tudásával Cross-Site Scripting Tools “stealth” / advanced scanning techniques High packet spoofing Intruder Knowledge Denial of Service Staged Attack sniffers sweepers www attacks automated probes/scans GUI back doors disabling audits Attack Sophistication network mgmt. diagnostics hijacking burglaries sessions exploiting known vulnerabilities password cracking self-replicating code Attackers password guessing Low 1980 1985 1990 MBVE 2007. március 29. 1995 2000 15

A sérülékenységi ablak 16

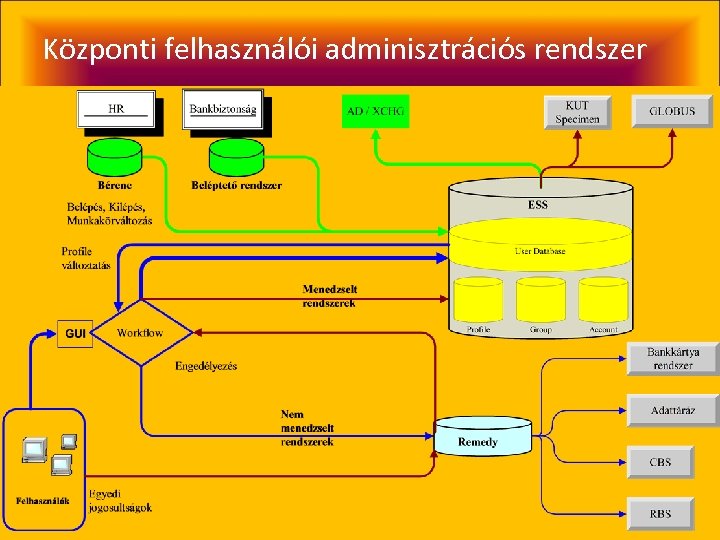

Központi felhasználói adminisztrációs rendszer

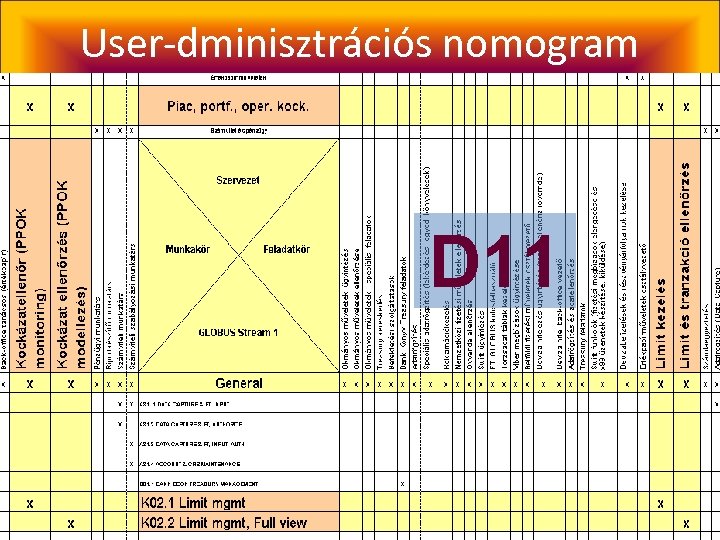

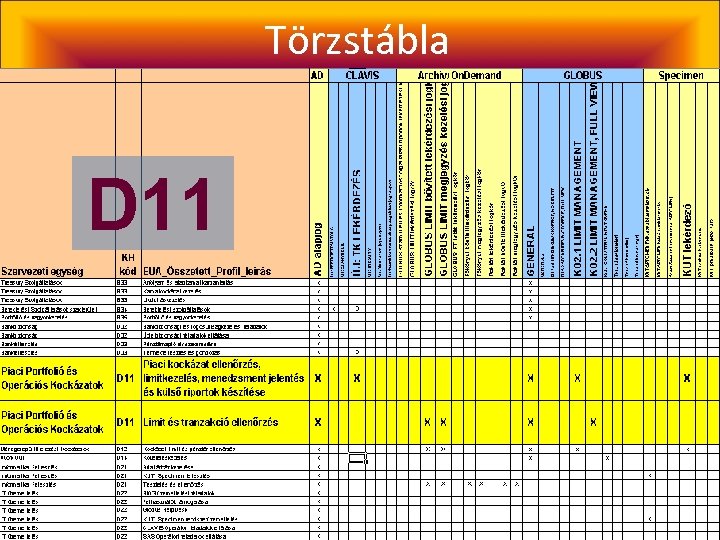

User-dminisztrációs nomogram D 11

Tevékenységek szakterületenként Törzstábla Rendszerek D 11

TITOKVÉDELEM • A Bankban bizalmasan kezelendő adatok – államtitok, szolgálati titok – bank-, értékpapír-, pénztártitok – személyiségi jogokhoz kapcsolódó adatok TOP SECRET – üzleti titok • a Bankban szinte minden adat védendő • A információ szolgáltatásnál és ügyintézésnél a személy azonosítása rendkívül fontos • Adatminősítés (szubjektivitást csökkenteni) • A minősítéstől függő kezelési alternatívákat a lehető legjobban automatizálni

Adatszivárgás megelőzése • Fizikai körülmények – – Helyiségek fizikai védelme Dokumentumok fizikai védelme Clean desk policy Hulladék kezelés • IT lehetőségek – – – Képernyő szűrők és zárak Tartalom szűrések (web, levelezés) I/O eszközök korlátozása és ellenőrzése File forgalom és hozzáférés ellenőrzés Titkosítás korlátozása és kiterjesztése • Külsősök kezelése End point security

Biztonság tudatosság növelése • Jól szabályozott biztonsági környezet • Oktatások (esettanulmányokkal, számonkéréssel) – Fizikai biztonság (biztonsági berendezések, erőszakos cselekmények, értékkezelés, biztonsági zóna rendszer) – IT biztonság (jogosultsági rendszer, jelszókezelés, incidens kezelés, BCP-DRP, számítógépkezelés) – Adat és titokvédelem (titokfajták és kezelési módjaik) – Üzletbiztonság (jogsértő cselekmények, okmány védelem, aláírás vizsgálat, ügyfélazonosítás, esettanulmányok) – Social Engineering (az emberek természetes, bizalomra való hajlamának kihasználása )

Az információbiztonság humán elemei

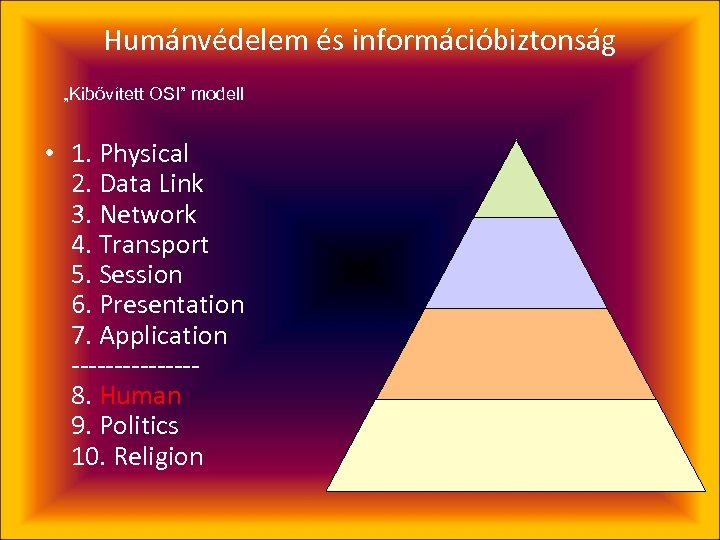

Humánvédelem és információbiztonság „Kibővített OSI” modell • 1. Physical 2. Data Link 3. Network 4. Transport 5. Session 6. Presentation 7. Application -------8. Human 9. Politics 10. Religion

Humánvédelem és információbiztonság Humán kockázatok • Humán kockázatnak minősülnek azok az alkalmazottaknál fennálló személyi körülmények – különösen a negatív személyiségjegyek, konfliktusokkal terhelt környezeti vagy élethelyzetekből származó fenyegetettségek, életviteli és mentális problémák – amelyek fennállása önmagában nem, de az adott, fokozott kockázatú, bizalmi elvre is építő munkakörökben végzett munkavégzéssel összefüggésben fenyegetettséget jelenthetnek a Bank számára.

Humánvédelem és információbiztonság • Felvétel előtti ellenőrzés – Alkalmazási feltételek szigorítása • Alkalmazás alatti ellenőrzés – Folyamatba épített ellenőrzések – Tranzakció elemzés – Vezetői felelősség 26

Humán kockázati térkép • Fokozott kockázatú munkakörök: – akinek a felügyelete alatt nagyösszegű készpénz van, – aki döntéseivel alakítója a bank belső szabályrendszerének, – aki szerepel a bank döntési hatásköri listájában, – aki szakterületvezető, vagy annál magasabb beosztású , – aki üzleti döntések előkészítésének érdemi ügyintézője, – aki közvetlen ügyfélkapcsolatokban kockázati banki termékek döntés előkészítésének, vagy magának a döntések meghozatalának érdemi részese. – IT szakterület magasan privilegizált felhasználói – bankbiztonsági szakterület munkatársai

Felvételi eljárás humán biztonsági elemei • Megbízható azonosítás • Jelentkezéshez szükséges dokumentumok – Bizonyítványok, szakmai képzettséget igazoló tanúsítványok – Önéletrajz – Véleményezett működési bizonyítvány – Erkölcsi bizonyítvány – Bűnelkövetői nyilvántartás – Vagyonnyilatkozat – Egyéb biztonsági nyilatkozatok • Biztonsági kérdőív

Speciális ellenőrzések felvétel előtt • Szolgáltatott adatok ellenőrzése (tényszerűség és konzisztencia) • Interjú – személyes benyomások • Pszichológiai tesztek • Grafológiai tesztek • Környezettanulmány • Mire figyelünk: – befolyásolhatóság – stabilitás – zsarolásra alkalmas körülmények, élethelyzetek (kényszerek, függőségek) – a valós tények elferdítésének, eltitkolásának, megmásításának hajlama – stressztűrés – motiváció, lojalitás céghez, emberhez – kockázatvállalás, konfliktuskezelés, tolerancia – felelősségtudat, elkötelezettség

Tipikus belső visszaélések • • Sikkasztás Lopás Csalás Korrupció – Befolyással üzérkedés – Hűtlen kezelés • Titoksértő adatszolgáltatás • IT - Tranzakció manipulációk • Bennfentes információk felhasználása • Szinte mindegyiknek van IT vonatkozása (megelőzés, detektálás)

Alkalmazás alatti kontroll • Figyelmeztető jelek – NEM BIZONYOSSÁG! – Kiegyensúlyozatlan életvitel, rendezetlen lakáshelyzet – Rendszeres pénzzavar, kölcsönök, illetve ezen problémák gyors megszűnése – Túlzott költekezés vagy spórolás, túlzott anyagi teher vállalása – Indoklás nélküli fizetés nélküli szabadság – Vezetői kérés nélküli, indokolatlan munkaidő előtti vagy utáni munkavégzés – A munkavégzés információigényét meghaladó érdeklődés – Burkolt vagy nyílt törekvés más munkatársak azonosító adatainak megszerzésére (jelszavak, kódok, felhasználói nevek, stb. ) – Indokolatlan IT aktivitás adott rendszerekben – Rendszeres külső, baráti vagy ismeretségi körhöz tartozó látogatók – Biztonsági előírások gyakori, szándékos megsértése. – Stb.

Alkalmazás alatti kontroll • Ellenőrizhető: – Számlaforgalom • • • Nagyösszegű tranzakciók (relatív érték) Bankon belüli számlamozgások Nagyösszegű készpénzfelvételek, vagy befizetések Rendszeres, esetleg nagy összegű valutakonverziók Bankkártya használat Tőzsdei tranzakciók – Munkavégzés • • Teljesítmény Szabálykövető magatartás Dokumentációk Panaszok száma, természetük

Speciális lehetőségek • • • Menedzselt IT felhasználói adminisztráció Összeférhetetlenségi vétó mátrix IT logok, hozzáférés kontroll Wishper box valamilyen implementációja Bankbiztonság speciális szerepe: Bizalom – „szolgálunk és védünk” Zéró tolerancia Nem marad semmi kivizsgálatlanul, nem lehet elvarratlan szál A jog v. szabálysértésnek jól kommunikált következménye van – Bizalmi elv - nem lehet minden „pofon” mellé „rendőrt” állítani – A kockázatok gyakran olcsón és hatékonyan kezelhetők – –

Információbiztonság és BCM

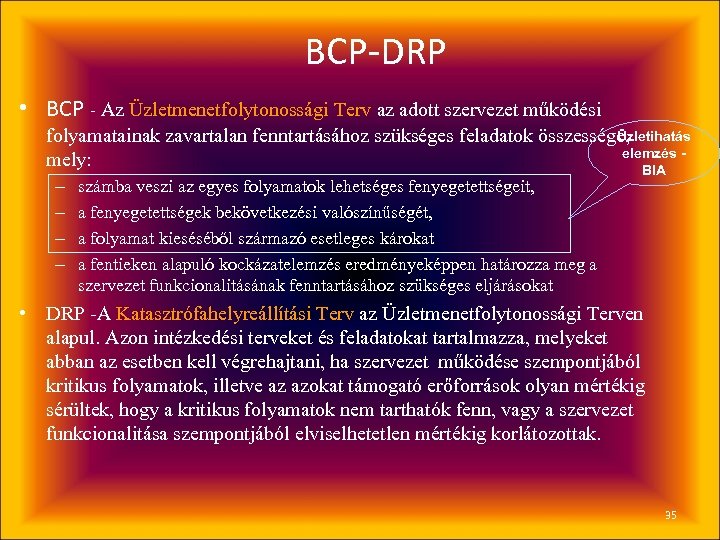

BCP-DRP • BCP - Az Üzletmenetfolytonossági Terv az adott szervezet működési Üzletihatás folyamatainak zavartalan fenntartásához szükséges feladatok összessége, elemzés mely: BIA – – számba veszi az egyes folyamatok lehetséges fenyegetettségeit, a fenyegetettségek bekövetkezési valószínűségét, a folyamat kieséséből származó esetleges károkat a fentieken alapuló kockázatelemzés eredményeképpen határozza meg a szervezet funkcionalitásának fenntartásához szükséges eljárásokat • DRP -A Katasztrófahelyreállítási Terv az Üzletmenetfolytonossági Terven alapul. Azon intézkedési terveket és feladatokat tartalmazza, melyeket abban az esetben kell végrehajtani, ha szervezet működése szempontjából kritikus folyamatok, illetve az azokat támogató erőforrások olyan mértékig sérültek, hogy a kritikus folyamatok nem tarthatók fenn, vagy a szervezet funkcionalitása szempontjából elviselhetetlen mértékig korlátozottak. 35

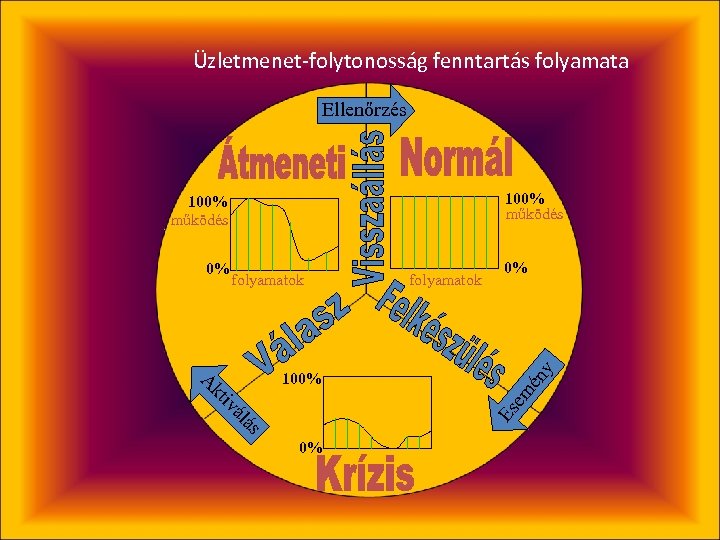

Üzletmenet-folytonosság fenntartás folyamata Ellenőrzés 100% működés 0% Es ál iv kt A 100% folyamatok y folyamatok em 0% én 100% működés ás 0%

Miért kell ez egyáltalán? • Működési kockázatok csökkentése • Pénzügyi veszteségek csökkentése • Image, jó hírnév megóvása • Megfelelni az ügyfelek és üzletfelek elvárásainak • Külső szabályozásnak való megfelelés

A BCP-DRP szükségessége időkorlát költségkorlát

A BCP projekt menete • • IT biztonsági átvilágítás (célszerű elem) Üzleti hatáselemzés (BIA) A BCP kidolgozása Bevezetés Tesztelés Oktatás Karbantartás

BCM projekt kockázatai • • A projekt kiterjedésének meghatározása Változó környezet (szervezet, IT) Belső erőforrás hiány Tévhitek: • • Jelentős belsős közreműködés nélkül megoldható Egyszeri aktus és utána alig van feladat vele (erőforrások) BCM az IT szakterület feladata Mechanikus kockázatértékelés lehetséges • Vezetői döntések információhiányos környezetben, kockázatok alábecslése • Felső vezetői elkötelezettség közvetítése • Tesztelés és oktatás nélkül: kidobott pénz • Karbantartás nélkül: hamis biztonságérzet

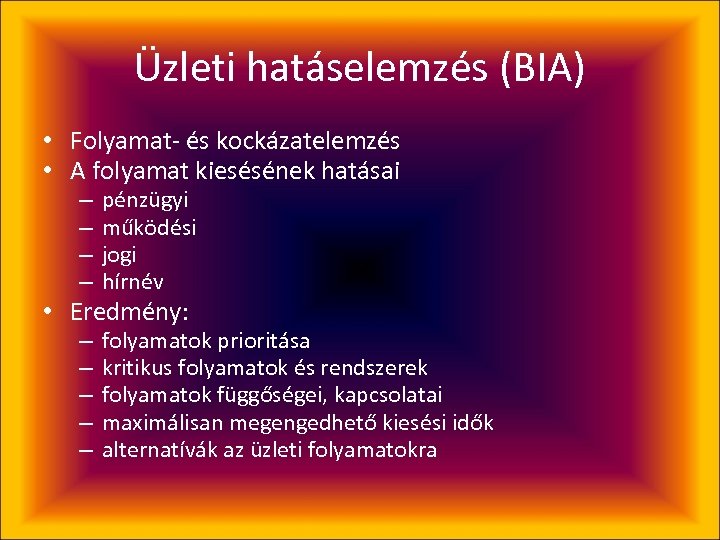

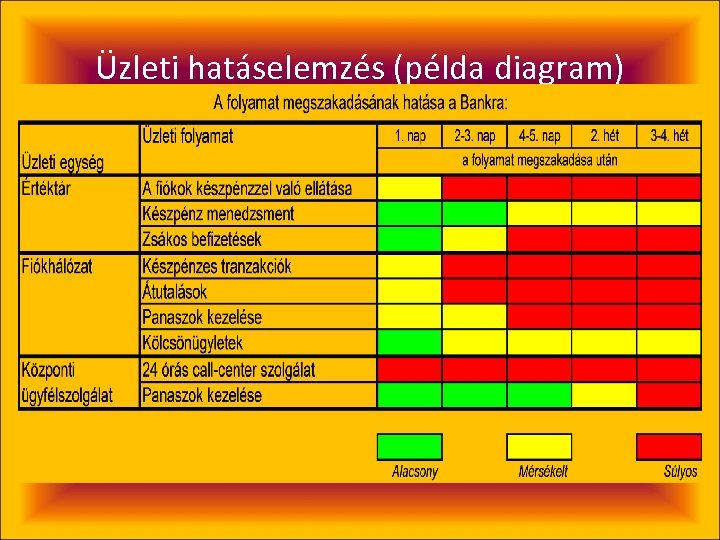

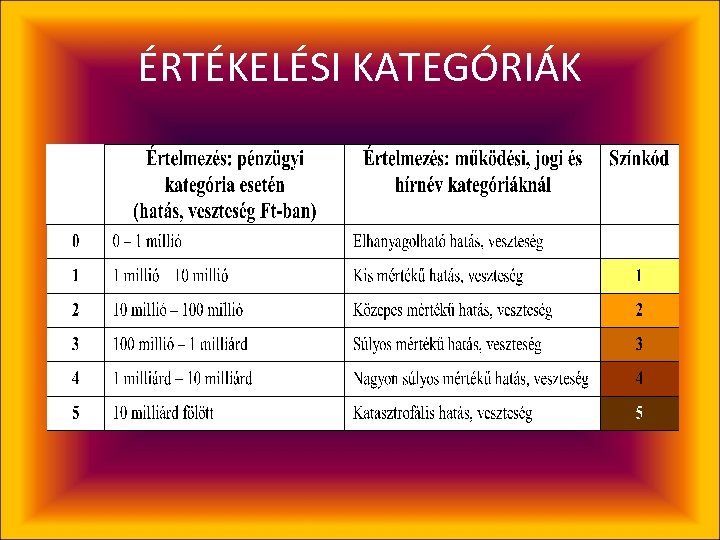

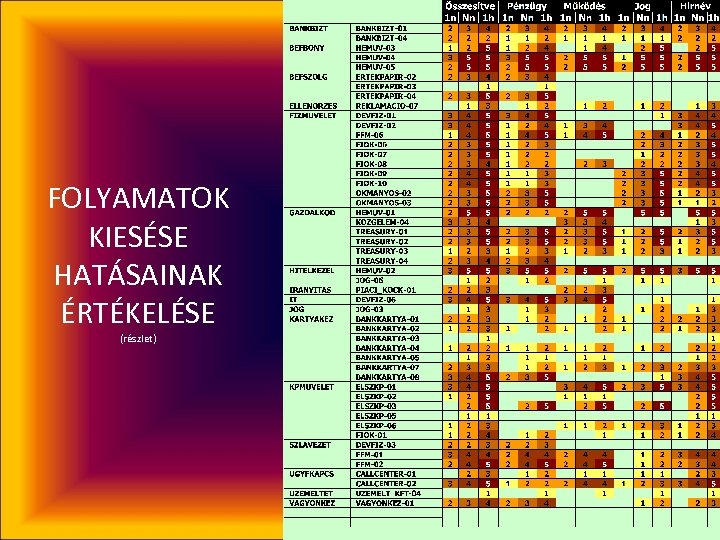

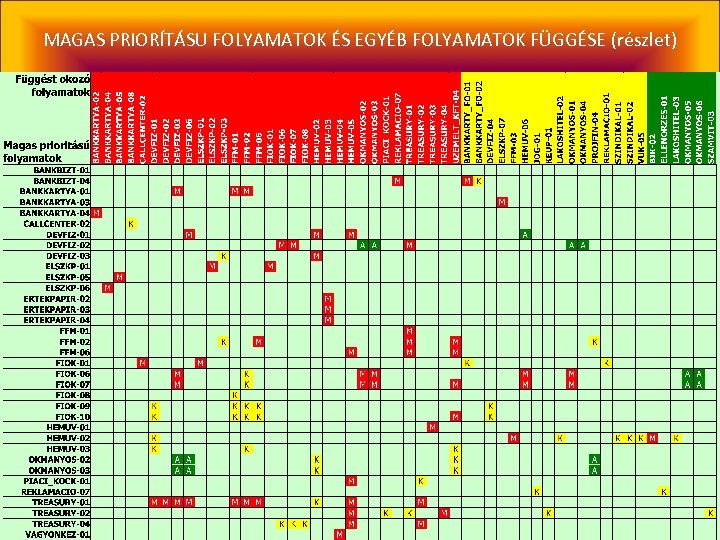

Üzleti hatáselemzés (BIA) • Folyamat- és kockázatelemzés • A folyamat kiesésének hatásai – – pénzügyi működési jogi hírnév – – – folyamatok prioritása kritikus folyamatok és rendszerek folyamatok függőségei, kapcsolatai maximálisan megengedhető kiesési idők alternatívák az üzleti folyamatokra • Eredmény:

Az MKB Bank Zrt. BCM projekt számai • BCP-DRP elkészítése/karbantartása - Szervezet: Szakértői ráfordítás: Tanácsadók száma: Szervezet részéről: Átfutási idő: Interjúk száma: Felmért üzleti folyamatok: Költség (m. Ft) 1400 fős 3 -4 emberév / 1 emberév 18/4 kb. 60/30 kb. 7 hónap/ 2 hónap 200/60 264/40 45/30 (beruházások nélkül)

Üzleti hatáselemzés (példa diagram)

ÉRTÉKELÉSI KATEGÓRIÁK

FOLYAMATOK KIESÉSE HATÁSAINAK ÉRTÉKELÉSE (részlet)

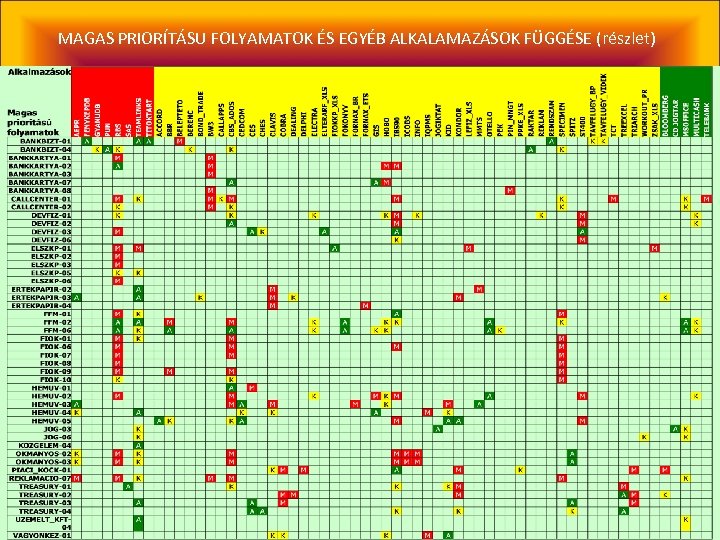

MAGAS PRIORÍTÁSU FOLYAMATOK ÉS EGYÉB FOLYAMATOK FÜGGÉSE (részlet)

MAGAS PRIORÍTÁSU FOLYAMATOK ÉS EGYÉB ALKALAMAZÁSOK FÜGGÉSE (részlet)

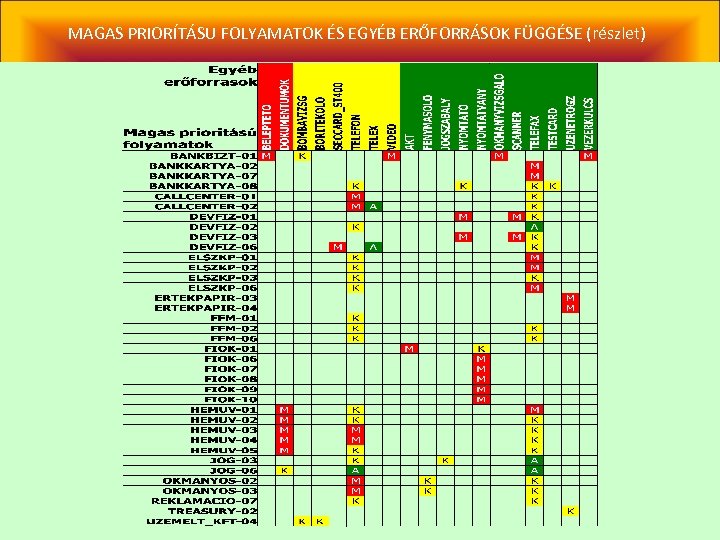

MAGAS PRIORÍTÁSU FOLYAMATOK ÉS EGYÉB ERŐFORRÁSOK FÜGGÉSE (részlet)

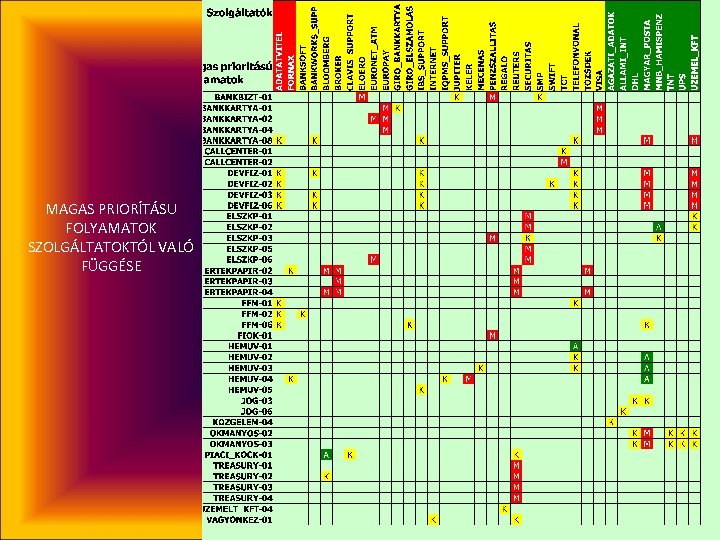

MAGAS PRIORÍTÁSU FOLYAMATOK SZOLGÁLTATOKTÓL VALÓ FÜGGÉSE

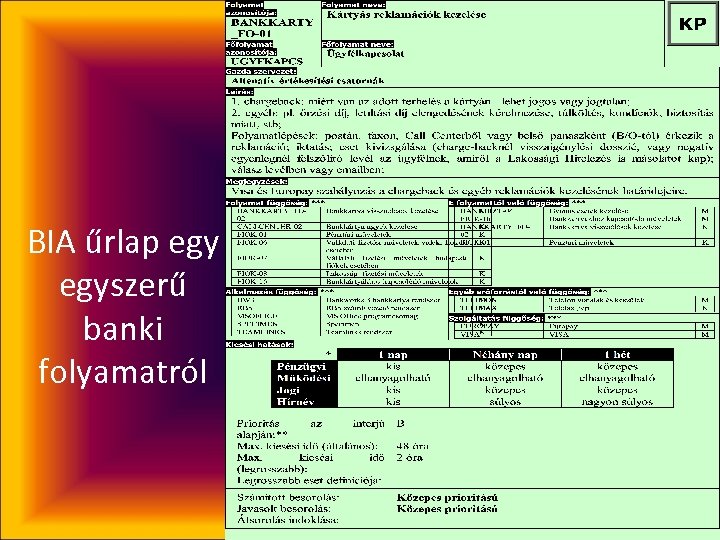

BIA űrlap egyszerű banki folyamatról

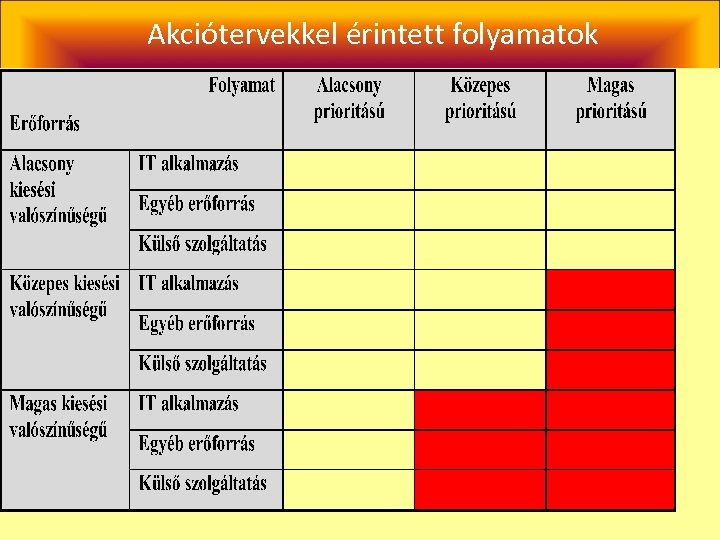

Akciótervekkel érintett folyamatok

BCP-DRP bevezetés • A BCP elkészítése az első lépés csak!! • Feltételek megteremtése – Szervezet – Szabályozási környezet – Fejlesztések – Oktatás – Karbantartás

BCP-DRP – szervezeti feladatok • Kríziskezelő szervezet létrehozása – Állandó és ideiglenes tagok – Döntési mechanizmus kialakítása – Logisztikai feltételek megteremetése – Szabályozott környezet megteremtése

Komplex vállalati biztonság • A biztonság a vállalati működés egyik lényegi eleme – egy bank esetében az üzleti kondíciókkal egyenrangú • A (bank)biztonság komplex fogalom • • • Fizikai biztonság, objektum védelem Információbiztonság Üzletbiztonság Humán biztonság Incidens kezelés és üzletmenet folytonosság Az egyes részterületek szoros összefüggenek és kifejezett szinergiák vannak az egyes területek között. 54

KÉRDÉSEK

7b8b1f2ea000aad66cbf125b7b140554.ppt