DosDDos атаки и что с ними делать.pptx

- Количество слайдов: 23

Do. SDDo. S атаки и что с ними делать Michael Soukonnik michaels@radware. com

Do. SDDo. S атаки и что с ними делать Michael Soukonnik michaels@radware. com

Из новостей (западных) Slide 2

Из новостей (западных) Slide 2

А у нас - просто в Яндексе Slide 3

А у нас - просто в Яндексе Slide 3

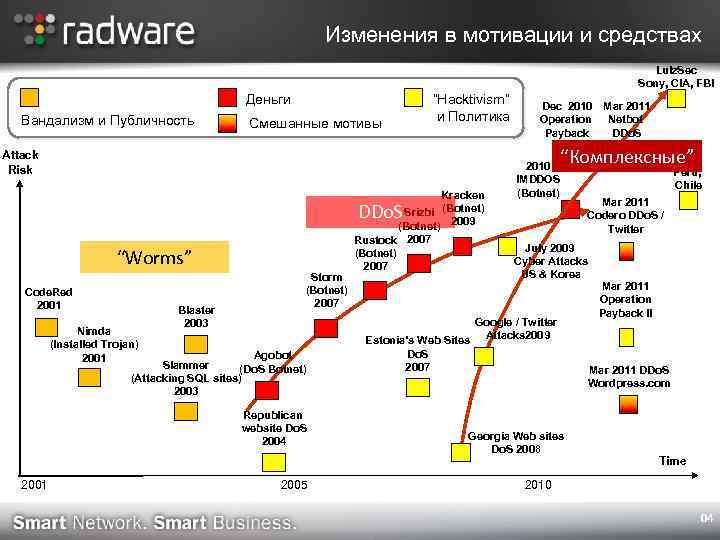

Изменения в мотивации и средствах Lulz. Sec Sony, CIA, FBI Деньги Вандализм и Публичность “Hacktivism” и Политика Смешанные мотивы Dec 2010 Operation Payback “Комплексные” Attack Risk Kracken Srizbi (Botnet) 2009 2010 IMDDOS (Botnet) DDo. S “Worms” Code. Red 2001 Nimda (Installed Trojan) 2001 Blaster 2003 Storm (Botnet) 2007 Agobot Slammer (Do. S Botnet) (Attacking SQL sites) 2003 Republican website Do. S 2004 2001 Mar 2011 Netbot DDo. S 2005 Rustock 2007 (Botnet) 2007 Peru, Chile Mar 2011 Codero DDo. S / Twitter July 2009 Cyber Attacks US & Korea Google / Twitter Estonia’s Web Sites Attacks 2009 Do. S 2007 Georgia Web sites Do. S 2008 Mar 2011 Operation Payback II Mar 2011 DDo. S Wordpress. com Time 2010 04

Изменения в мотивации и средствах Lulz. Sec Sony, CIA, FBI Деньги Вандализм и Публичность “Hacktivism” и Политика Смешанные мотивы Dec 2010 Operation Payback “Комплексные” Attack Risk Kracken Srizbi (Botnet) 2009 2010 IMDDOS (Botnet) DDo. S “Worms” Code. Red 2001 Nimda (Installed Trojan) 2001 Blaster 2003 Storm (Botnet) 2007 Agobot Slammer (Do. S Botnet) (Attacking SQL sites) 2003 Republican website Do. S 2004 2001 Mar 2011 Netbot DDo. S 2005 Rustock 2007 (Botnet) 2007 Peru, Chile Mar 2011 Codero DDo. S / Twitter July 2009 Cyber Attacks US & Korea Google / Twitter Estonia’s Web Sites Attacks 2009 Do. S 2007 Georgia Web sites Do. S 2008 Mar 2011 Operation Payback II Mar 2011 DDo. S Wordpress. com Time 2010 04

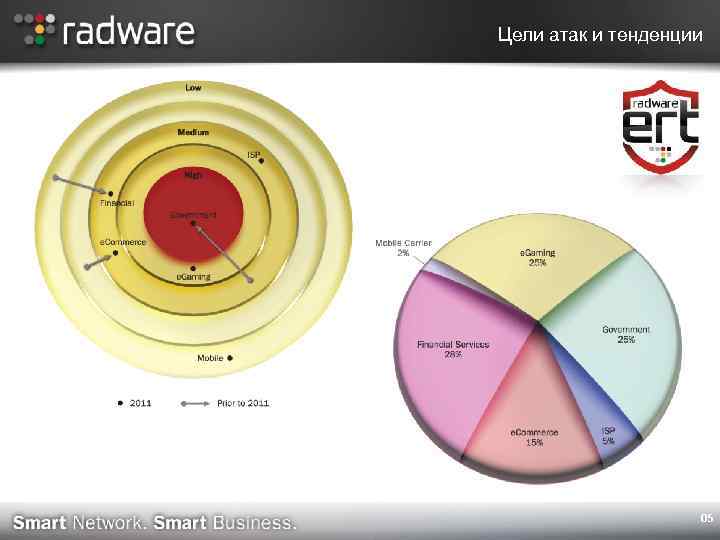

Цели атак и тенденции 05

Цели атак и тенденции 05

Внешние угрозы on-line бизнесу

Внешние угрозы on-line бизнесу

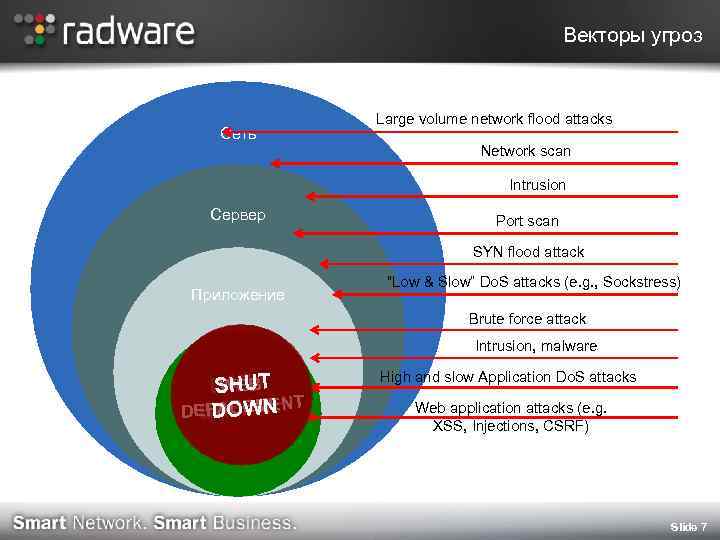

Векторы угроз Сеть Large volume network flood attacks Network scan Intrusion Сервер Port scan SYN flood attack Приложение “Low & Slow” Do. S attacks (e. g. , Sockstress) Brute force attack Intrusion, malware DAEBT SHTA WU AC WN T DEFROEMEN Business BD EACH High and slow Application Do. S attacks Web application attacks (e. g. XSS, Injections, CSRF) Slide 7

Векторы угроз Сеть Large volume network flood attacks Network scan Intrusion Сервер Port scan SYN flood attack Приложение “Low & Slow” Do. S attacks (e. g. , Sockstress) Brute force attack Intrusion, malware DAEBT SHTA WU AC WN T DEFROEMEN Business BD EACH High and slow Application Do. S attacks Web application attacks (e. g. XSS, Injections, CSRF) Slide 7

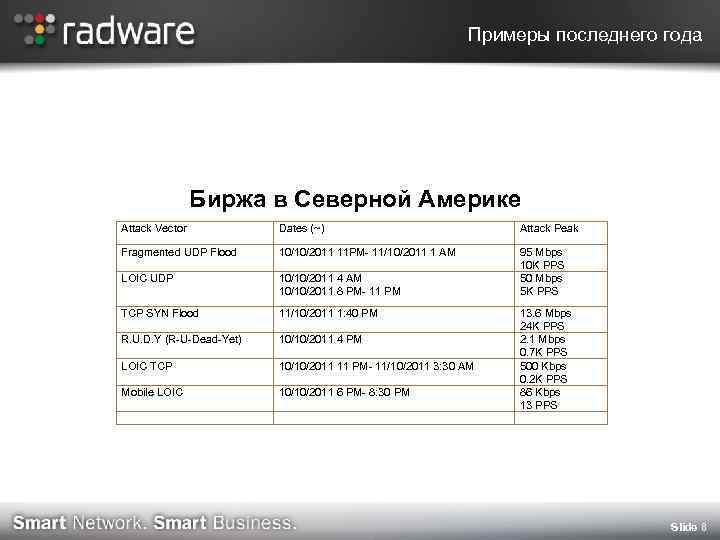

Примеры последнего года Биржа в Северной Америке Attack Vector Dates (~) Attack Peak Fragmented UDP Flood 10/10/2011 11 PM- 11/10/2011 1 AM LOIC UDP 10/10/2011 4 AM 10/10/2011 8 PM- 11 PM 95 Mbps 10 K PPS 50 Mbps 5 K PPS TCP SYN Flood 11/10/2011 1: 40 PM R. U. D. Y (R-U-Dead-Yet) 10/10/2011 4 PM LOIC TCP 10/10/2011 11 PM- 11/10/2011 3: 30 AM Mobile LOIC 10/10/2011 6 PM- 8: 30 PM 13. 6 Mbps 24 K PPS 2. 1 Mbps 0. 7 K PPS 500 Kbps 0. 2 K PPS 86 Kbps 13 PPS Slide 8

Примеры последнего года Биржа в Северной Америке Attack Vector Dates (~) Attack Peak Fragmented UDP Flood 10/10/2011 11 PM- 11/10/2011 1 AM LOIC UDP 10/10/2011 4 AM 10/10/2011 8 PM- 11 PM 95 Mbps 10 K PPS 50 Mbps 5 K PPS TCP SYN Flood 11/10/2011 1: 40 PM R. U. D. Y (R-U-Dead-Yet) 10/10/2011 4 PM LOIC TCP 10/10/2011 11 PM- 11/10/2011 3: 30 AM Mobile LOIC 10/10/2011 6 PM- 8: 30 PM 13. 6 Mbps 24 K PPS 2. 1 Mbps 0. 7 K PPS 500 Kbps 0. 2 K PPS 86 Kbps 13 PPS Slide 8

Некоторые примеры последнего года Атака на Ватикан – UDP flood+HTTP fingerprinting+IP fragment+SYN Flood Крупный банк в Израиле - HTTPS Flood+SYN Flood Атака на сеть мобильного оператора в Европе – High-rate horizontal TCP-SYN + ICMP Ping scans клиентов сети 3 G Крупный банк в Австралии – HTTPS Flood (Dirt. Jumper Botnet) МВД (Европа) - TCP FIN-ACK+SYN+ HTTP GET Атака на Израильские правительстенные сайты - HTTP GET Static Request Flood+ UDP Flood- Fragmented packets+HTTP Dynamic GET Request Flood Атака на DNS сервера сервис-провайдера в Москве – 4 вектора Slide 9

Некоторые примеры последнего года Атака на Ватикан – UDP flood+HTTP fingerprinting+IP fragment+SYN Flood Крупный банк в Израиле - HTTPS Flood+SYN Flood Атака на сеть мобильного оператора в Европе – High-rate horizontal TCP-SYN + ICMP Ping scans клиентов сети 3 G Крупный банк в Австралии – HTTPS Flood (Dirt. Jumper Botnet) МВД (Европа) - TCP FIN-ACK+SYN+ HTTP GET Атака на Израильские правительстенные сайты - HTTP GET Static Request Flood+ UDP Flood- Fragmented packets+HTTP Dynamic GET Request Flood Атака на DNS сервера сервис-провайдера в Москве – 4 вектора Slide 9

СЕЙЧАС Атака на американские банки: • UDP garbage on port 80 and 53 • HTTP floods (“GET” на случайный URI) • SSL “client hello” flood • TCP SYN flood • На этой неделе начались атаки на Apache На этой неделе: • начались встречные кибератаки между Китаем и Японией • ЦАХАЛ набирает в свои ряды специалистов для защиты страны от кибератак Slide 10

СЕЙЧАС Атака на американские банки: • UDP garbage on port 80 and 53 • HTTP floods (“GET” на случайный URI) • SSL “client hello” flood • TCP SYN flood • На этой неделе начались атаки на Apache На этой неделе: • начались встречные кибератаки между Китаем и Японией • ЦАХАЛ набирает в свои ряды специалистов для защиты страны от кибератак Slide 10

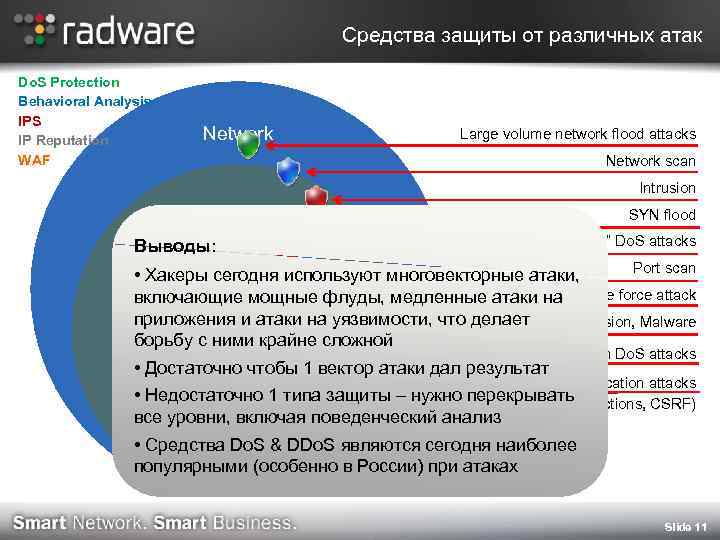

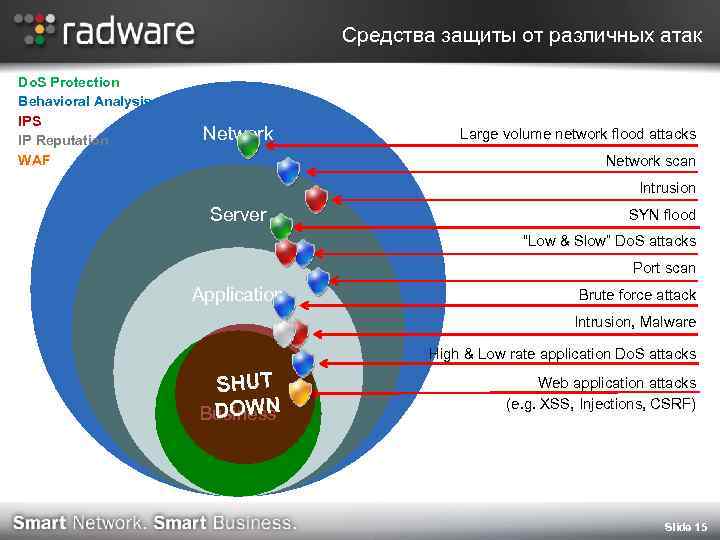

Средства защиты от различных атак Do. S Protection Behavioral Analysis IPS IP Reputation WAF Network Large volume network flood attacks Network scan Intrusion Server Выводы: SYN flood “Low & Slow” Do. S attacks Port scan • Хакеры сегодня используют многовекторные атаки, Application включающие мощные флуды, медленные атаки на Brute force attack приложения и атаки на уязвимости, что делает Intrusion, Malware борьбу с ними крайне сложной High & Low rate application Do. S attacks • Достаточно чтобы 1 вектор атаки дал результат Web SHUT типа защиты – нужно перекрыватьapplication attacks • Недостаточно 1 N D включая поведенческий анализ (e. g. XSS, Injections, CSRF) Business все уровни, OW • Средства Do. S & DDo. S являются сегодня наиболее популярными (особенно в России) при атаках Slide 11

Средства защиты от различных атак Do. S Protection Behavioral Analysis IPS IP Reputation WAF Network Large volume network flood attacks Network scan Intrusion Server Выводы: SYN flood “Low & Slow” Do. S attacks Port scan • Хакеры сегодня используют многовекторные атаки, Application включающие мощные флуды, медленные атаки на Brute force attack приложения и атаки на уязвимости, что делает Intrusion, Malware борьбу с ними крайне сложной High & Low rate application Do. S attacks • Достаточно чтобы 1 вектор атаки дал результат Web SHUT типа защиты – нужно перекрыватьapplication attacks • Недостаточно 1 N D включая поведенческий анализ (e. g. XSS, Injections, CSRF) Business все уровни, OW • Средства Do. S & DDo. S являются сегодня наиболее популярными (особенно в России) при атаках Slide 11

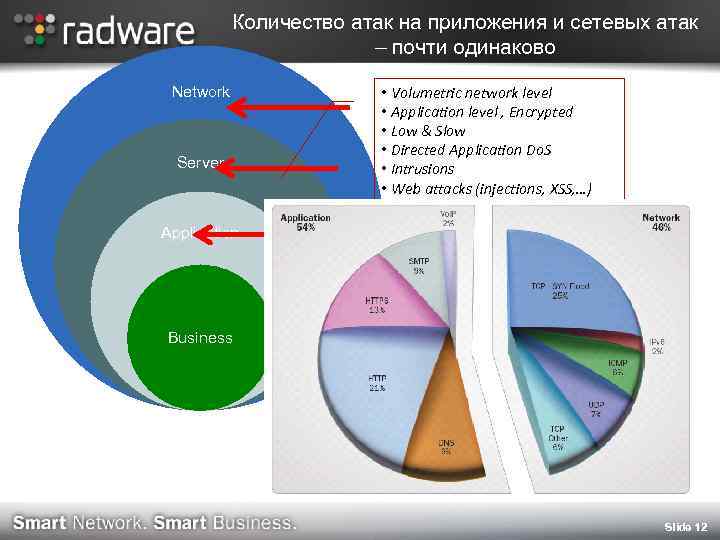

Количество атак на приложения и сетевых атак – почти одинаково Network Server • Volumetric network level • Application level , Encrypted • Low & Slow • Directed Application Do. S • Intrusions • Web attacks (injections, XSS, …) Application Business Slide 12

Количество атак на приложения и сетевых атак – почти одинаково Network Server • Volumetric network level • Application level , Encrypted • Low & Slow • Directed Application Do. S • Intrusions • Web attacks (injections, XSS, …) Application Business Slide 12

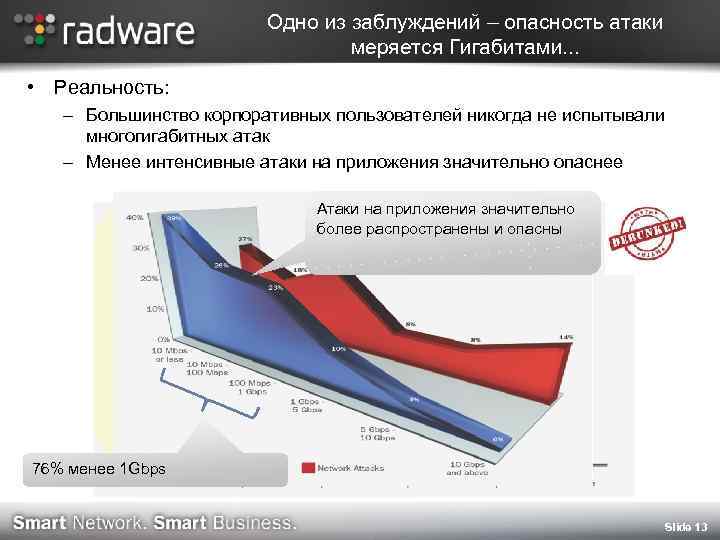

Одно из заблуждений – опасность атаки меряется Гигабитами. . . • Реальность: – Большинство корпоративных пользователей никогда не испытывали многогигабитных атак – Менее интенсивные атаки на приложения значительно опаснее Атаки на приложения значительно более распространены и опасны 76 percent of the attacks surveyed were under 1 Gbps 76% менее 1 Gbps Slide 13

Одно из заблуждений – опасность атаки меряется Гигабитами. . . • Реальность: – Большинство корпоративных пользователей никогда не испытывали многогигабитных атак – Менее интенсивные атаки на приложения значительно опаснее Атаки на приложения значительно более распространены и опасны 76 percent of the attacks surveyed were under 1 Gbps 76% менее 1 Gbps Slide 13

Средства защиты от различных атак Do. S Protection Behavioral Analysis IPS IP Reputation WAF Network Large volume network flood attacks Network scan Intrusion Server SYN flood “Low & Slow” Do. S attacks Port scan Application Brute force attack Intrusion, Malware High & Low rate application Do. S attacks SHUT DOWN Business Web application attacks (e. g. XSS, Injections, CSRF) Slide 15

Средства защиты от различных атак Do. S Protection Behavioral Analysis IPS IP Reputation WAF Network Large volume network flood attacks Network scan Intrusion Server SYN flood “Low & Slow” Do. S attacks Port scan Application Brute force attack Intrusion, Malware High & Low rate application Do. S attacks SHUT DOWN Business Web application attacks (e. g. XSS, Injections, CSRF) Slide 15

Пытаемся защититься Процент отказавших элементов сети Ставим многоуровневую!!!! Нас атакуют защиту Slide 16

Пытаемся защититься Процент отказавших элементов сети Ставим многоуровневую!!!! Нас атакуют защиту Slide 16

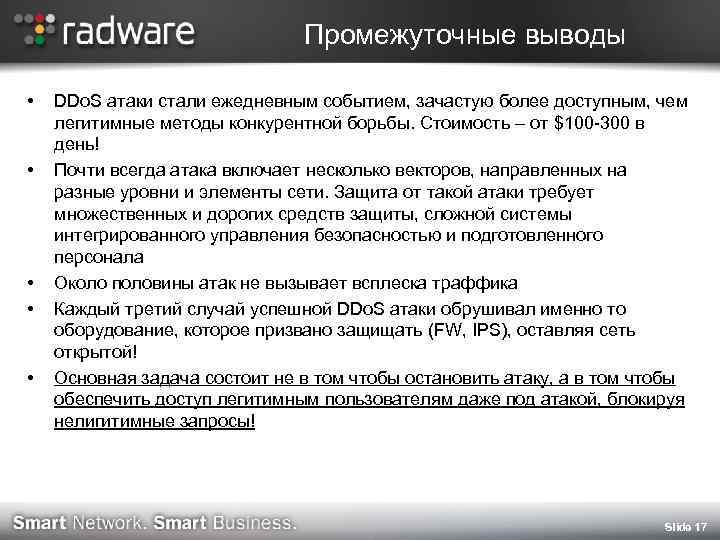

Промежуточные выводы • • • DDo. S атаки стали ежедневным событием, зачастую более доступным, чем легитимные методы конкурентной борьбы. Стоимость – от $100 -300 в день! Почти всегда атака включает несколько векторов, направленных на разные уровни и элементы сети. Защита от такой атаки требует множественных и дорогих средств защиты, сложной системы интегрированного управления безопасностью и подготовленного персонала Около половины атак не вызывает всплеска траффика Каждый третий случай успешной DDo. S атаки обрушивал именно то оборудование, которое призвано защищать (FW, IPS), оставляя сеть открытой! Основная задача состоит не в том чтобы остановить атаку, а в том чтобы обеспечить доступ легитимным пользователям даже под атакой, блокируя нелигитимные запросы! Slide 17

Промежуточные выводы • • • DDo. S атаки стали ежедневным событием, зачастую более доступным, чем легитимные методы конкурентной борьбы. Стоимость – от $100 -300 в день! Почти всегда атака включает несколько векторов, направленных на разные уровни и элементы сети. Защита от такой атаки требует множественных и дорогих средств защиты, сложной системы интегрированного управления безопасностью и подготовленного персонала Около половины атак не вызывает всплеска траффика Каждый третий случай успешной DDo. S атаки обрушивал именно то оборудование, которое призвано защищать (FW, IPS), оставляя сеть открытой! Основная задача состоит не в том чтобы остановить атаку, а в том чтобы обеспечить доступ легитимным пользователям даже под атакой, блокируя нелигитимные запросы! Slide 17

Модели защиты

Модели защиты

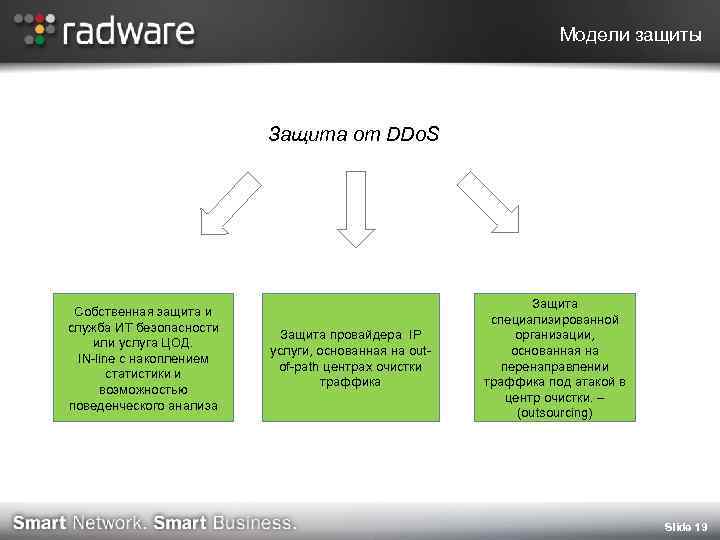

Модели защиты Защита от DDo. S Собственная защита и служба ИТ безопасности или услуга ЦОД. IN-line с накоплением статистики и возможностью поведенческого анализа Защита провайдера IP услуги, основанная на outof-path центрах очистки траффика Защита специализированной организации, основанная на перенаправлении траффика под атакой в центр очистки. – (outsourcing) Slide 19

Модели защиты Защита от DDo. S Собственная защита и служба ИТ безопасности или услуга ЦОД. IN-line с накоплением статистики и возможностью поведенческого анализа Защита провайдера IP услуги, основанная на outof-path центрах очистки траффика Защита специализированной организации, основанная на перенаправлении траффика под атакой в центр очистки. – (outsourcing) Slide 19

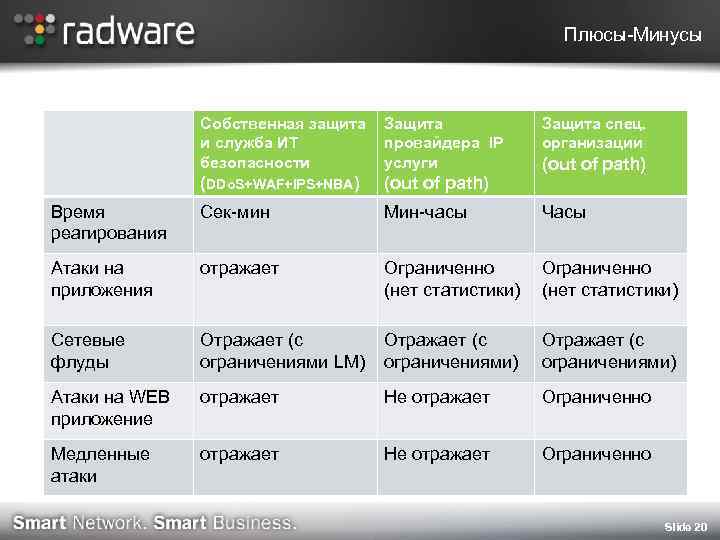

Плюсы-Минусы Собственная защита и служба ИТ безопасности Защита провайдера IP услуги Защита спец. организации (DDo. S+WAF+IPS+NBA) (out of path) Время реагирования Сек-мин Мин-часы Часы Атаки на приложения отражает Ограниченно (нет статистики) Сетевые флуды Отражает (с ограничениями LM) Отражает (с ограничениями) Атаки на WEB приложение отражает Не отражает Ограниченно Медленные атаки отражает Не отражает Ограниченно (out of path) Slide 20

Плюсы-Минусы Собственная защита и служба ИТ безопасности Защита провайдера IP услуги Защита спец. организации (DDo. S+WAF+IPS+NBA) (out of path) Время реагирования Сек-мин Мин-часы Часы Атаки на приложения отражает Ограниченно (нет статистики) Сетевые флуды Отражает (с ограничениями LM) Отражает (с ограничениями) Атаки на WEB приложение отражает Не отражает Ограниченно Медленные атаки отражает Не отражает Ограниченно (out of path) Slide 20

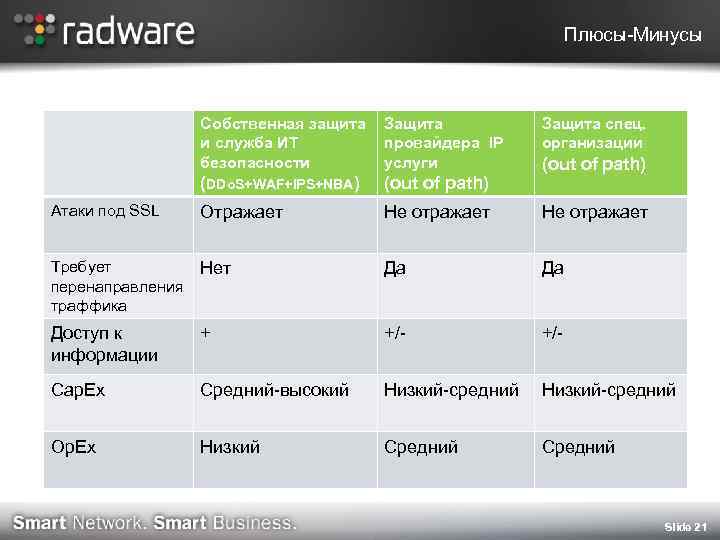

Плюсы-Минусы Собственная защита и служба ИТ безопасности Защита провайдера IP услуги Защита спец. организации (DDo. S+WAF+IPS+NBA) (out of path) Атаки под SSL Отражает Не отражает Требует перенаправления траффика Нет Да Да Доступ к информации + +/- Cap. Ex Средний-высокий Низкий-средний Op. Ex Низкий Средний (out of path) Slide 21

Плюсы-Минусы Собственная защита и служба ИТ безопасности Защита провайдера IP услуги Защита спец. организации (DDo. S+WAF+IPS+NBA) (out of path) Атаки под SSL Отражает Не отражает Требует перенаправления траффика Нет Да Да Доступ к информации + +/- Cap. Ex Средний-высокий Низкий-средний Op. Ex Низкий Средний (out of path) Slide 21

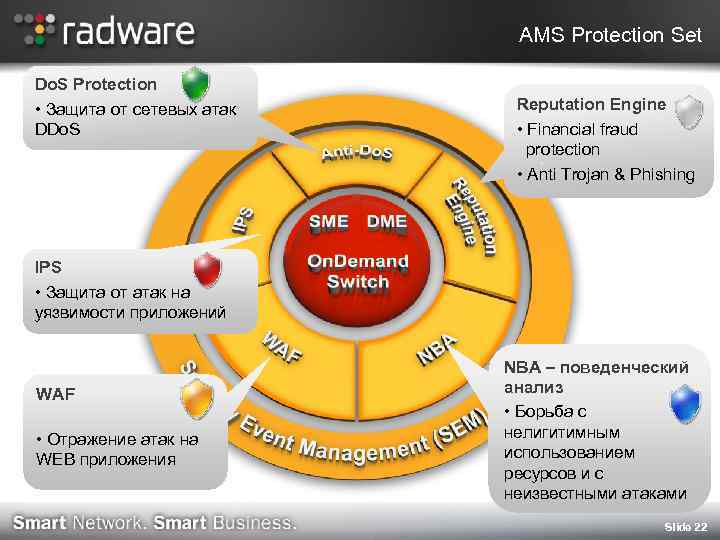

AMS Protection Set Do. S Protection • Защита от сетевых атак DDo. S Reputation Engine • Financial fraud protection • Anti Trojan & Phishing IPS • Защита от атак на уязвимости приложений WAF • Отражение атак на WEB приложения NBA – поведенческий анализ • Борьба с нелигитимным использованием ресурсов и с неизвестными атаками Slide 22

AMS Protection Set Do. S Protection • Защита от сетевых атак DDo. S Reputation Engine • Financial fraud protection • Anti Trojan & Phishing IPS • Защита от атак на уязвимости приложений WAF • Отражение атак на WEB приложения NBA – поведенческий анализ • Борьба с нелигитимным использованием ресурсов и с неизвестными атаками Slide 22

Defense. Pro

Defense. Pro

Thank You www. radware. com

Thank You www. radware. com