01b50ba3f2237c205d0bf69322bc1909.ppt

- Количество слайдов: 48

Discovering Computers 2009 Chapter 10 Etika, Privasi, dan Keamanan Komputer

Discovering Computers 2009 Chapter 10 Etika, Privasi, dan Keamanan Komputer

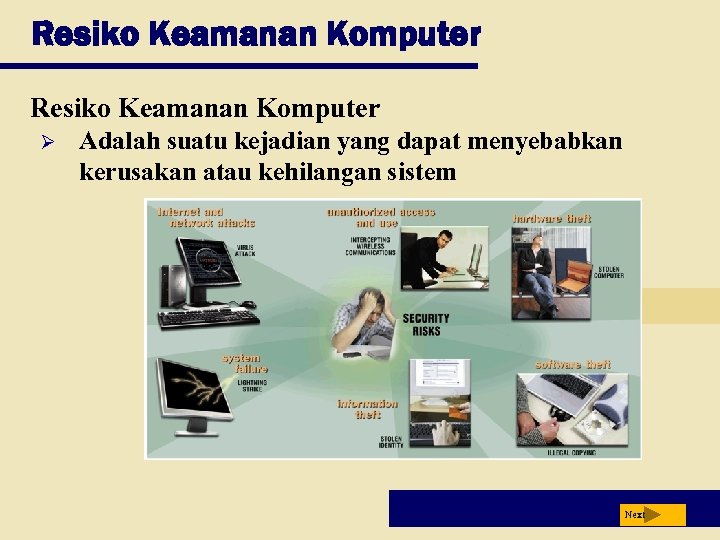

Resiko Keamanan Komputer Ø Adalah suatu kejadian yang dapat menyebabkan kerusakan atau kehilangan sistem Next

Resiko Keamanan Komputer Ø Adalah suatu kejadian yang dapat menyebabkan kerusakan atau kehilangan sistem Next

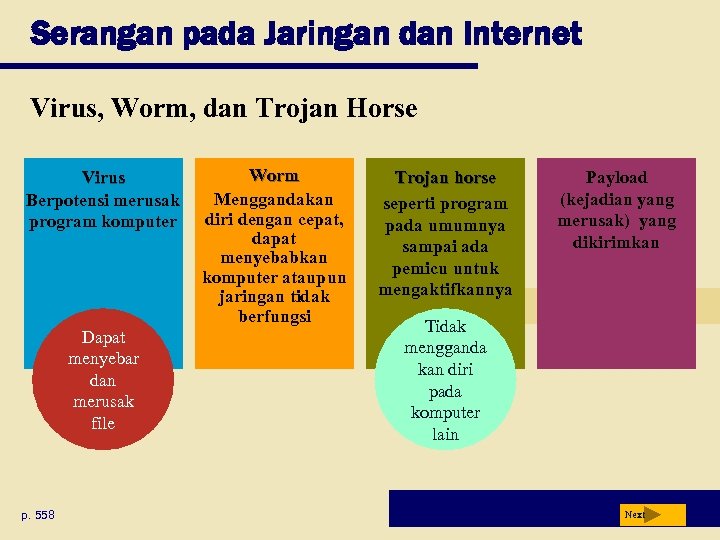

Serangan pada Jaringan dan Internet Virus, Worm, dan Trojan Horse Virus Berpotensi merusak program komputer Dapat menyebar dan merusak file p. 558 Worm Menggandakan diri dengan cepat, dapat menyebabkan komputer ataupun jaringan tidak berfungsi Trojan horse seperti program pada umumnya sampai ada pemicu untuk mengaktifkannya Payload (kejadian yang merusak) yang dikirimkan Tidak mengganda kan diri pada komputer lain Next

Serangan pada Jaringan dan Internet Virus, Worm, dan Trojan Horse Virus Berpotensi merusak program komputer Dapat menyebar dan merusak file p. 558 Worm Menggandakan diri dengan cepat, dapat menyebabkan komputer ataupun jaringan tidak berfungsi Trojan horse seperti program pada umumnya sampai ada pemicu untuk mengaktifkannya Payload (kejadian yang merusak) yang dikirimkan Tidak mengganda kan diri pada komputer lain Next

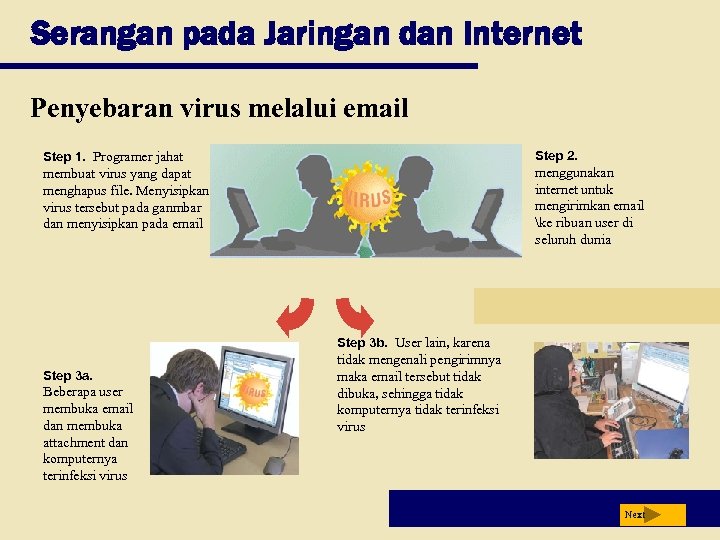

Serangan pada Jaringan dan Internet Penyebaran virus melalui email Step 1. Programer jahat Step 2. membuat virus yang dapat menghapus file. Menyisipkan virus tersebut pada ganmbar dan menyisipkan pada email menggunakan internet untuk mengirimkan email ke ribuan user di seluruh dunia Step 3 b. User lain, karena Step 3 a. Beberapa user membuka email dan membuka attachment dan komputernya terinfeksi virus tidak mengenali pengirimnya maka email tersebut tidak dibuka, sehingga tidak komputernya tidak terinfeksi virus Next

Serangan pada Jaringan dan Internet Penyebaran virus melalui email Step 1. Programer jahat Step 2. membuat virus yang dapat menghapus file. Menyisipkan virus tersebut pada ganmbar dan menyisipkan pada email menggunakan internet untuk mengirimkan email ke ribuan user di seluruh dunia Step 3 b. User lain, karena Step 3 a. Beberapa user membuka email dan membuka attachment dan komputernya terinfeksi virus tidak mengenali pengirimnya maka email tersebut tidak dibuka, sehingga tidak komputernya tidak terinfeksi virus Next

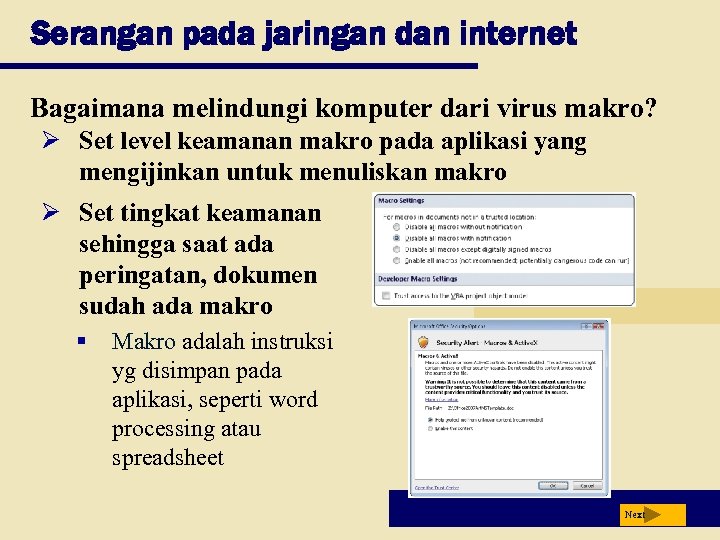

Serangan pada jaringan dan internet Bagaimana melindungi komputer dari virus makro? Ø Set level keamanan makro pada aplikasi yang mengijinkan untuk menuliskan makro Ø Set tingkat keamanan sehingga saat ada peringatan, dokumen sudah ada makro § Makro adalah instruksi yg disimpan pada aplikasi, seperti word processing atau spreadsheet Next

Serangan pada jaringan dan internet Bagaimana melindungi komputer dari virus makro? Ø Set level keamanan makro pada aplikasi yang mengijinkan untuk menuliskan makro Ø Set tingkat keamanan sehingga saat ada peringatan, dokumen sudah ada makro § Makro adalah instruksi yg disimpan pada aplikasi, seperti word processing atau spreadsheet Next

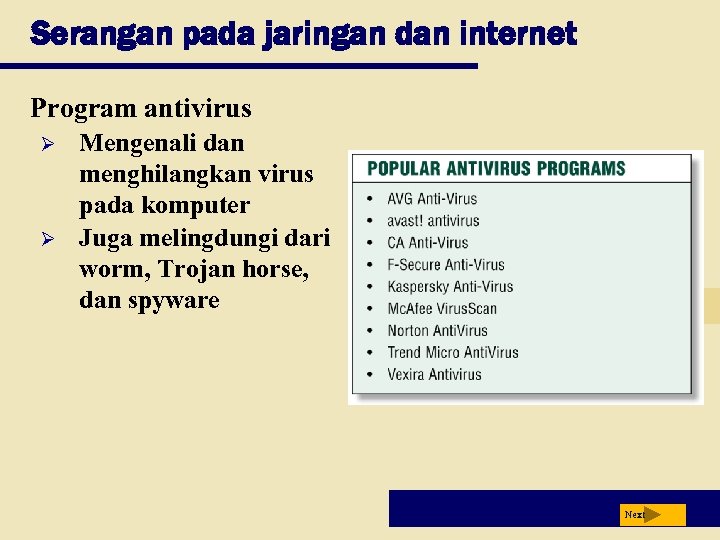

Serangan pada jaringan dan internet Program antivirus Ø Ø Mengenali dan menghilangkan virus pada komputer Juga melingdungi dari worm, Trojan horse, dan spyware Next

Serangan pada jaringan dan internet Program antivirus Ø Ø Mengenali dan menghilangkan virus pada komputer Juga melingdungi dari worm, Trojan horse, dan spyware Next

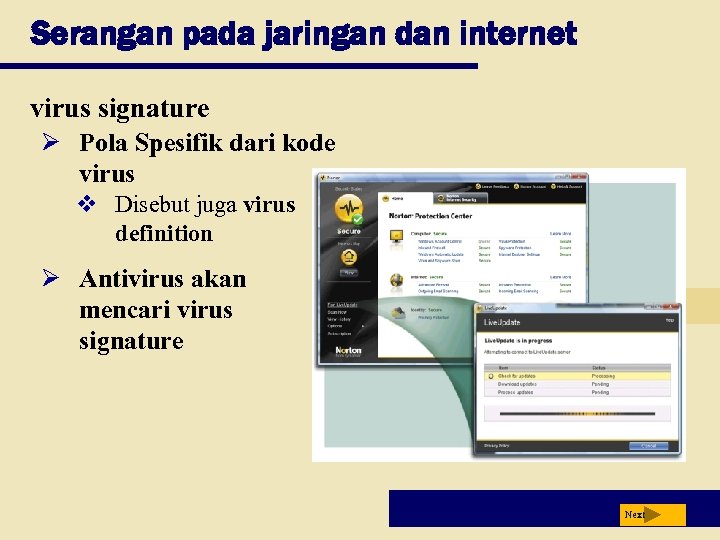

Serangan pada jaringan dan internet virus signature Ø Pola Spesifik dari kode virus v Disebut juga virus definition Ø Antivirus akan mencari virus signature Next

Serangan pada jaringan dan internet virus signature Ø Pola Spesifik dari kode virus v Disebut juga virus definition Ø Antivirus akan mencari virus signature Next

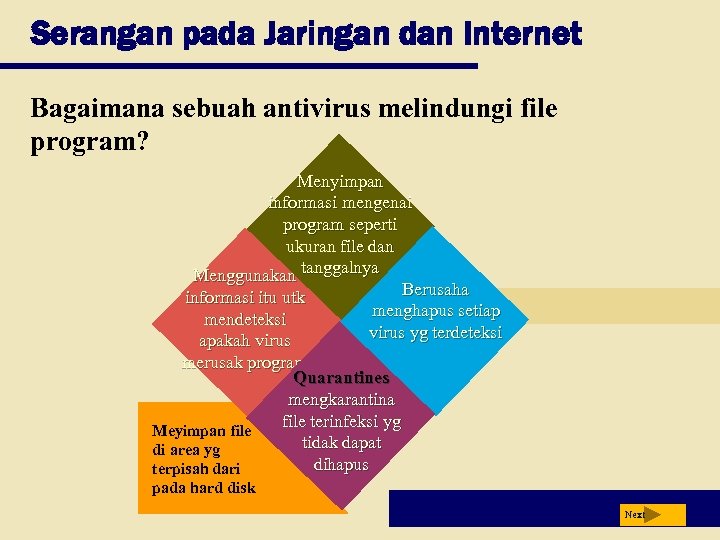

Serangan pada Jaringan dan Internet Bagaimana sebuah antivirus melindungi file program? Menyimpan informasi mengenai program seperti ukuran file dan Menggunakan tanggalnya Berusaha informasi itu utk menghapus setiap mendeteksi virus yg terdeteksi apakah virus merusak program Quarantines mengkarantina file terinfeksi yg Meyimpan file tidak dapat di area yg dihapus terpisah dari pada hard disk Next

Serangan pada Jaringan dan Internet Bagaimana sebuah antivirus melindungi file program? Menyimpan informasi mengenai program seperti ukuran file dan Menggunakan tanggalnya Berusaha informasi itu utk menghapus setiap mendeteksi virus yg terdeteksi apakah virus merusak program Quarantines mengkarantina file terinfeksi yg Meyimpan file tidak dapat di area yg dihapus terpisah dari pada hard disk Next

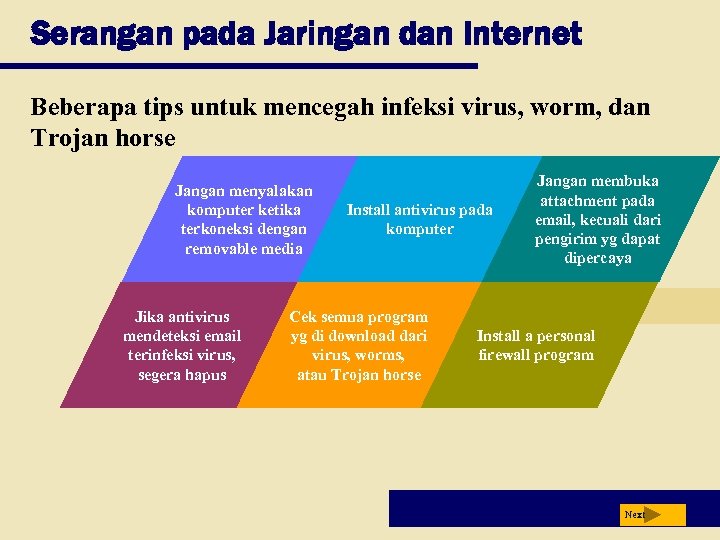

Serangan pada Jaringan dan Internet Beberapa tips untuk mencegah infeksi virus, worm, dan Trojan horse Jangan menyalakan komputer ketika terkoneksi dengan removable media Jika antivirus mendeteksi email terinfeksi virus, segera hapus Install antivirus pada komputer Cek semua program yg di download dari virus, worms, atau Trojan horse Jangan membuka attachment pada email, kecuali dari pengirim yg dapat dipercaya Install a personal firewall program Next

Serangan pada Jaringan dan Internet Beberapa tips untuk mencegah infeksi virus, worm, dan Trojan horse Jangan menyalakan komputer ketika terkoneksi dengan removable media Jika antivirus mendeteksi email terinfeksi virus, segera hapus Install antivirus pada komputer Cek semua program yg di download dari virus, worms, atau Trojan horse Jangan membuka attachment pada email, kecuali dari pengirim yg dapat dipercaya Install a personal firewall program Next

Serangan pada Jaringan dan Internet Apa yang dimaksud dengan Denial of Service Attack, Back Door dan Spoofing Denial of Service Attack adalah serangan yg mengacaukan akses komputer ke internet Back Door adalah program yg mengijinkan user untuk melewati pengecekan keamanan ketika mengakses resource komputer Spoofing adalah teknik penyusup untuk menggunakan jaringan atau internet seperti seolah-olah terlihat legal oleh korban Next

Serangan pada Jaringan dan Internet Apa yang dimaksud dengan Denial of Service Attack, Back Door dan Spoofing Denial of Service Attack adalah serangan yg mengacaukan akses komputer ke internet Back Door adalah program yg mengijinkan user untuk melewati pengecekan keamanan ketika mengakses resource komputer Spoofing adalah teknik penyusup untuk menggunakan jaringan atau internet seperti seolah-olah terlihat legal oleh korban Next

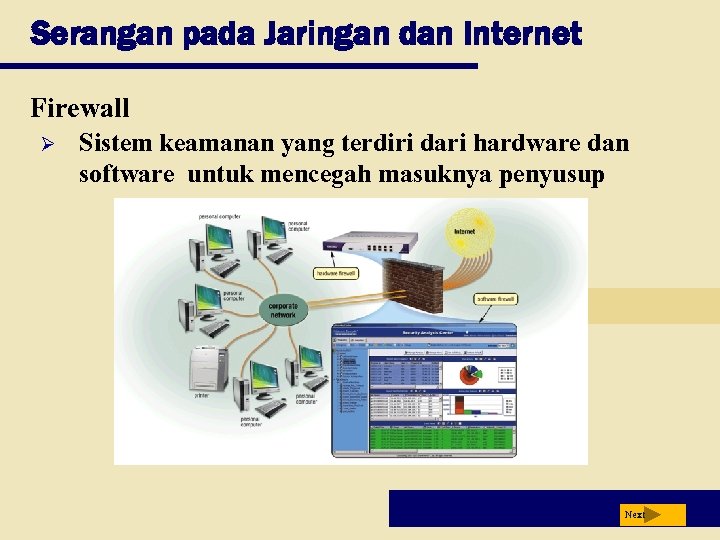

Serangan pada Jaringan dan Internet Firewall Ø Sistem keamanan yang terdiri dari hardware dan software untuk mencegah masuknya penyusup Next

Serangan pada Jaringan dan Internet Firewall Ø Sistem keamanan yang terdiri dari hardware dan software untuk mencegah masuknya penyusup Next

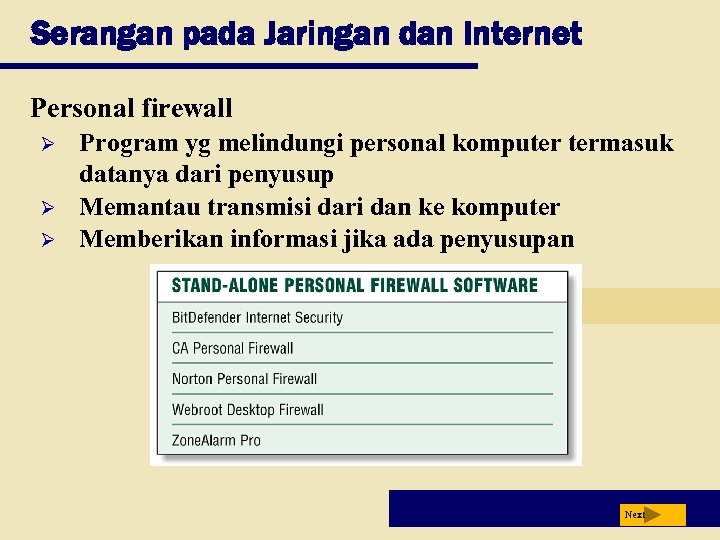

Serangan pada Jaringan dan Internet Personal firewall Ø Ø Ø Program yg melindungi personal komputer termasuk datanya dari penyusup Memantau transmisi dari dan ke komputer Memberikan informasi jika ada penyusupan Next

Serangan pada Jaringan dan Internet Personal firewall Ø Ø Ø Program yg melindungi personal komputer termasuk datanya dari penyusup Memantau transmisi dari dan ke komputer Memberikan informasi jika ada penyusupan Next

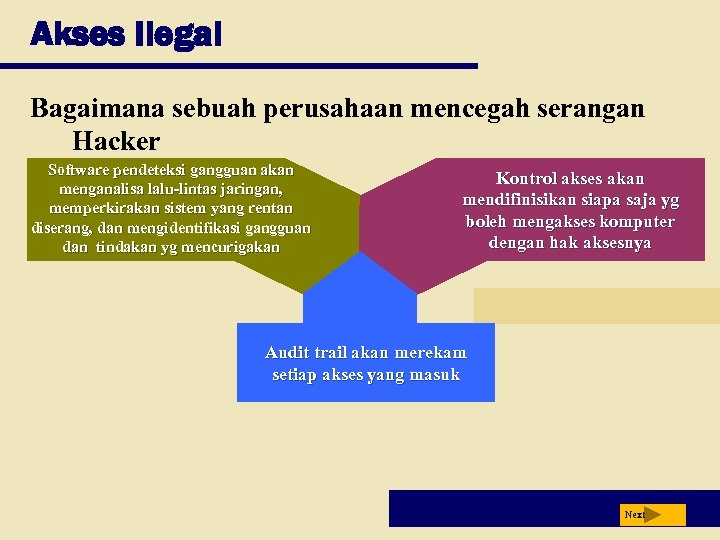

Akses Ilegal Bagaimana sebuah perusahaan mencegah serangan Hacker Software pendeteksi gangguan akan menganalisa lalu-lintas jaringan, memperkirakan sistem yang rentan diserang, dan mengidentifikasi gangguan dan tindakan yg mencurigakan Kontrol akses akan mendifinisikan siapa saja yg boleh mengakses komputer dengan hak aksesnya Audit trail akan merekam setiap akses yang masuk Next

Akses Ilegal Bagaimana sebuah perusahaan mencegah serangan Hacker Software pendeteksi gangguan akan menganalisa lalu-lintas jaringan, memperkirakan sistem yang rentan diserang, dan mengidentifikasi gangguan dan tindakan yg mencurigakan Kontrol akses akan mendifinisikan siapa saja yg boleh mengakses komputer dengan hak aksesnya Audit trail akan merekam setiap akses yang masuk Next

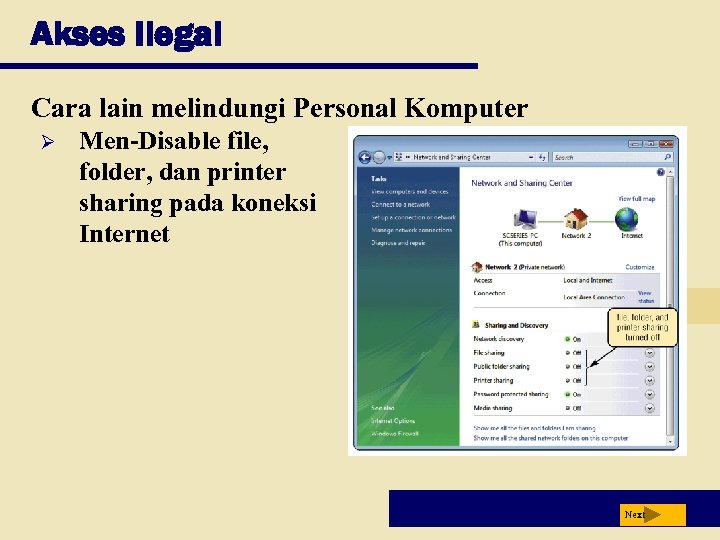

Akses Ilegal Cara lain melindungi Personal Komputer Ø Men-Disable file, folder, dan printer sharing pada koneksi Internet Next

Akses Ilegal Cara lain melindungi Personal Komputer Ø Men-Disable file, folder, dan printer sharing pada koneksi Internet Next

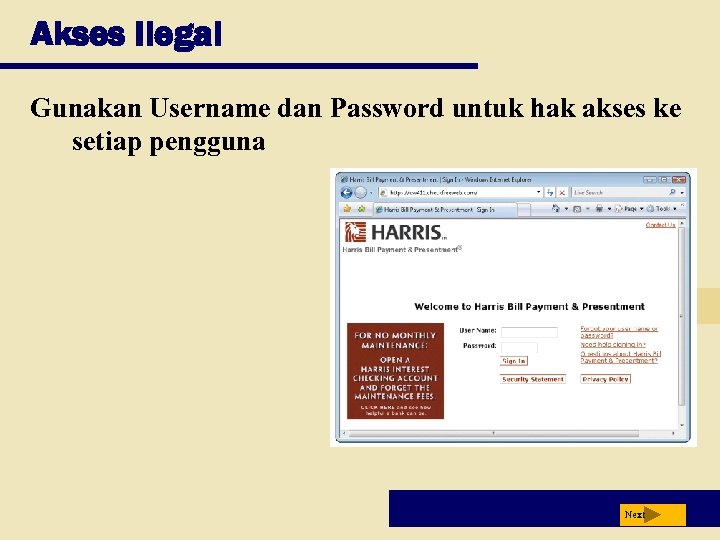

Akses Ilegal Gunakan Username dan Password untuk hak akses ke setiap pengguna Next

Akses Ilegal Gunakan Username dan Password untuk hak akses ke setiap pengguna Next

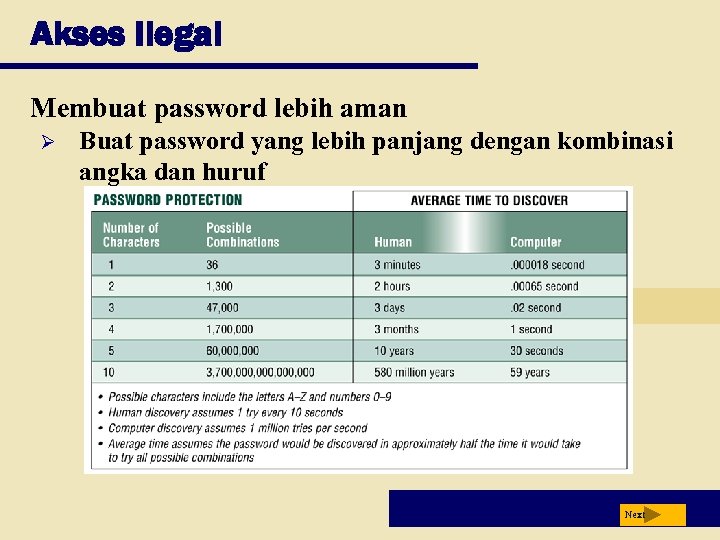

Akses Ilegal Membuat password lebih aman Ø Buat password yang lebih panjang dengan kombinasi angka dan huruf Next

Akses Ilegal Membuat password lebih aman Ø Buat password yang lebih panjang dengan kombinasi angka dan huruf Next

Akses Ilegal Apa yang dimaksud dengan Possessed Object Ø Ø Sesuatu yang harus dibawa/ada untuk mengakses fasilitas sebuah komputer Selalu diikuti dengan password angka disebut Personal Identification Number (PIN) Next

Akses Ilegal Apa yang dimaksud dengan Possessed Object Ø Ø Sesuatu yang harus dibawa/ada untuk mengakses fasilitas sebuah komputer Selalu diikuti dengan password angka disebut Personal Identification Number (PIN) Next

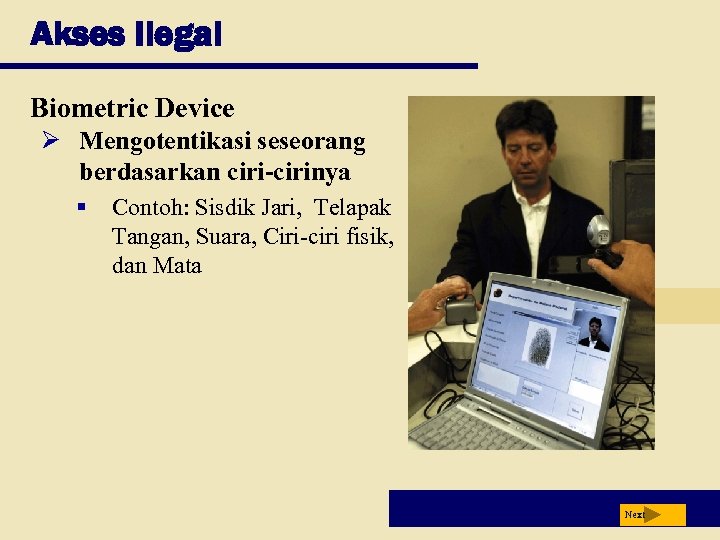

Akses Ilegal Biometric Device Ø Mengotentikasi seseorang berdasarkan ciri-cirinya § Contoh: Sisdik Jari, Telapak Tangan, Suara, Ciri-ciri fisik, dan Mata Next

Akses Ilegal Biometric Device Ø Mengotentikasi seseorang berdasarkan ciri-cirinya § Contoh: Sisdik Jari, Telapak Tangan, Suara, Ciri-ciri fisik, dan Mata Next

Pencurian hardware dan vandalisme Ø Pencurian peralatan komputer § § § Ø Kabel digunakan untuk mengunci komputer Notebook menggunakan password, possessed object, dan biometrik untuk keamanan Berikan password pada perangkat mobile Vandalisme: merusak atau menghancurkan peralatan komputer Next

Pencurian hardware dan vandalisme Ø Pencurian peralatan komputer § § § Ø Kabel digunakan untuk mengunci komputer Notebook menggunakan password, possessed object, dan biometrik untuk keamanan Berikan password pada perangkat mobile Vandalisme: merusak atau menghancurkan peralatan komputer Next

Pencurian Software Contohnya adalah mengcopy program atau menghapus program Pembajakan Software adalah memperbanyak software yang berhakcipta Next

Pencurian Software Contohnya adalah mengcopy program atau menghapus program Pembajakan Software adalah memperbanyak software yang berhakcipta Next

Pencurian Software License Agreement Ø Ø Hak untuk menggunakan software Single-user license agreement mengijinkan user untuk menginstal software pada satu komputer, membuat backup, dan menjual lagi software ke orang lain setelah menghapus dari komputernya Next

Pencurian Software License Agreement Ø Ø Hak untuk menggunakan software Single-user license agreement mengijinkan user untuk menginstal software pada satu komputer, membuat backup, dan menjual lagi software ke orang lain setelah menghapus dari komputernya Next

Pencurian Software Untuk melindungi dari pencurian software Aktifasi produk: user akan menerima serial number produk setelah menginputkannya secaraonline atau lewat telepon Business Software Alliance (BSA) membeikan pemahaman yang lebih bai k mengenai pembajakan software p. 571 Next

Pencurian Software Untuk melindungi dari pencurian software Aktifasi produk: user akan menerima serial number produk setelah menginputkannya secaraonline atau lewat telepon Business Software Alliance (BSA) membeikan pemahaman yang lebih bai k mengenai pembajakan software p. 571 Next

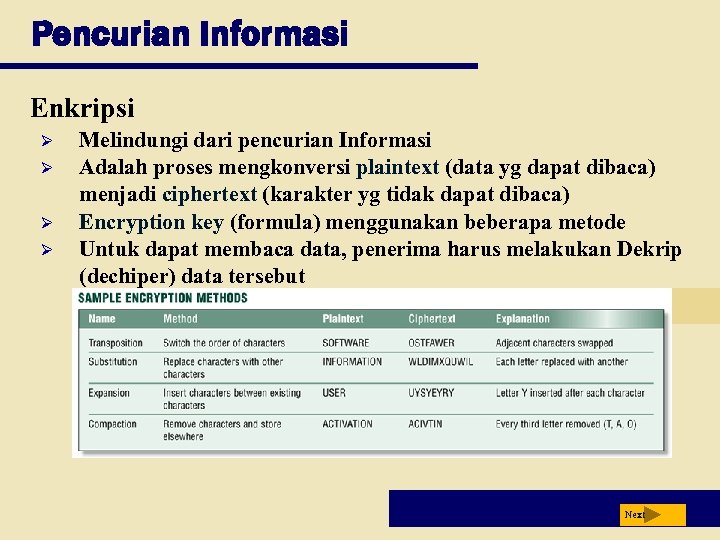

Pencurian Informasi Enkripsi Ø Ø Melindungi dari pencurian Informasi Adalah proses mengkonversi plaintext (data yg dapat dibaca) menjadi ciphertext (karakter yg tidak dapat dibaca) Encryption key (formula) menggunakan beberapa metode Untuk dapat membaca data, penerima harus melakukan Dekrip (dechiper) data tersebut Next

Pencurian Informasi Enkripsi Ø Ø Melindungi dari pencurian Informasi Adalah proses mengkonversi plaintext (data yg dapat dibaca) menjadi ciphertext (karakter yg tidak dapat dibaca) Encryption key (formula) menggunakan beberapa metode Untuk dapat membaca data, penerima harus melakukan Dekrip (dechiper) data tersebut Next

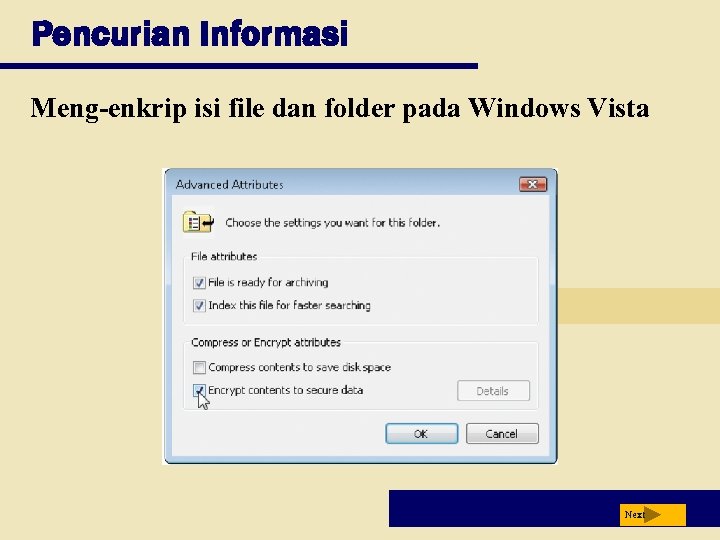

Pencurian Informasi Meng-enkrip isi file dan folder pada Windows Vista Next

Pencurian Informasi Meng-enkrip isi file dan folder pada Windows Vista Next

Pencurian Informasi Bagaimana sebuah web browser menyediakan keamanan pada pengiriman data? Banyak Web browsers menggunakan enkripsi Secure site adalah sebuah situs yang menggunakan enkripsi untu k mengamankan data Sertifikat digital dapat menjamin bahwa sebuah website terjamin keamanannya Next

Pencurian Informasi Bagaimana sebuah web browser menyediakan keamanan pada pengiriman data? Banyak Web browsers menggunakan enkripsi Secure site adalah sebuah situs yang menggunakan enkripsi untu k mengamankan data Sertifikat digital dapat menjamin bahwa sebuah website terjamin keamanannya Next

Pencurian Informasi Certificate authority (CA) Ø Ø Mengotorisasi individu atau perusahaan yang mempunyai sertifikat digital User dapat membuat sertifikat digital dari CA Next

Pencurian Informasi Certificate authority (CA) Ø Ø Mengotorisasi individu atau perusahaan yang mempunyai sertifikat digital User dapat membuat sertifikat digital dari CA Next

Pecurian Informasi Secure Sockets Layer (SSL) Ø Menyediakan enkripsi untuk seluruh data yang melintas antara client dan server internet § Alamat Web dimulai dengan “https” yg mengindikasikan koneksi yang aman Next

Pecurian Informasi Secure Sockets Layer (SSL) Ø Menyediakan enkripsi untuk seluruh data yang melintas antara client dan server internet § Alamat Web dimulai dengan “https” yg mengindikasikan koneksi yang aman Next

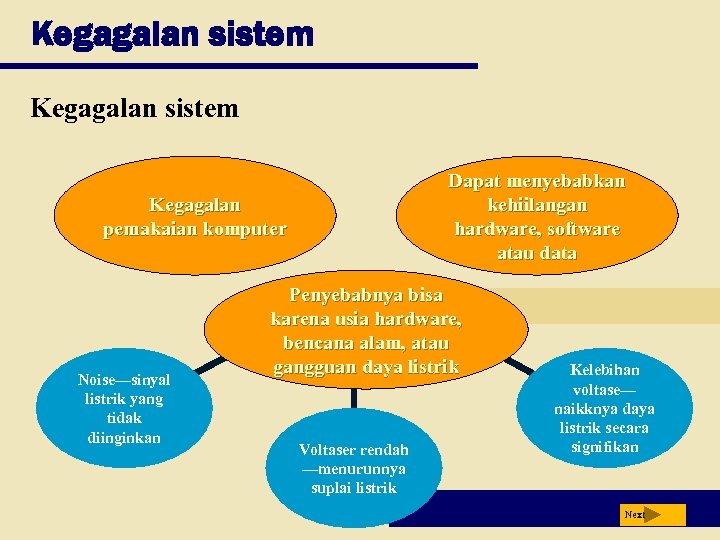

Kegagalan sistem Dapat menyebabkan kehiilangan hardware, software atau data Kegagalan pemakaian komputer Noise—sinyal listrik yang tidak diinginkan Penyebabnya bisa karena usia hardware, bencana alam, atau gangguan daya listrik Voltaser rendah —menurunnya suplai listrik Kelebihan voltase— naikknya daya listrik secara signifikan Next

Kegagalan sistem Dapat menyebabkan kehiilangan hardware, software atau data Kegagalan pemakaian komputer Noise—sinyal listrik yang tidak diinginkan Penyebabnya bisa karena usia hardware, bencana alam, atau gangguan daya listrik Voltaser rendah —menurunnya suplai listrik Kelebihan voltase— naikknya daya listrik secara signifikan Next

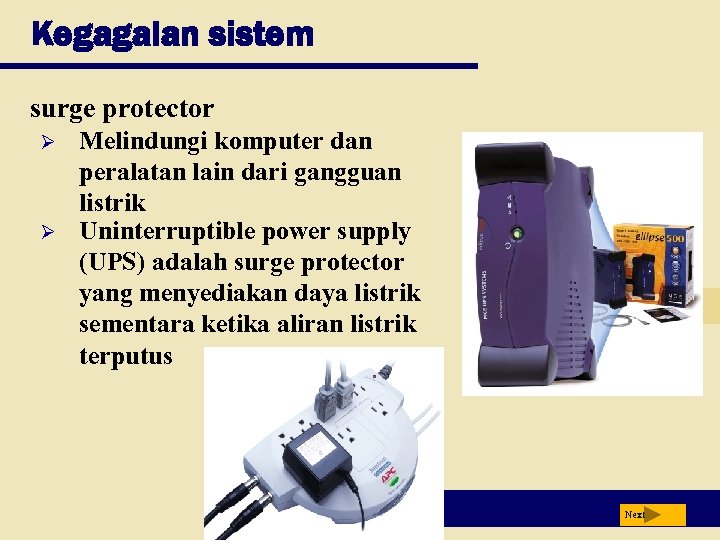

Kegagalan sistem surge protector Ø Ø Melindungi komputer dan peralatan lain dari gangguan listrik Uninterruptible power supply (UPS) adalah surge protector yang menyediakan daya listrik sementara ketika aliran listrik terputus Next

Kegagalan sistem surge protector Ø Ø Melindungi komputer dan peralatan lain dari gangguan listrik Uninterruptible power supply (UPS) adalah surge protector yang menyediakan daya listrik sementara ketika aliran listrik terputus Next

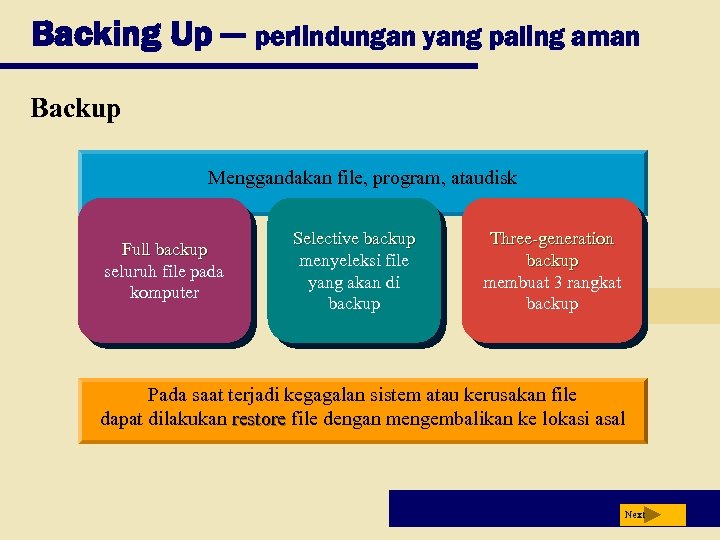

Backing Up — perlindungan yang paling aman Backup Menggandakan file, program, ataudisk Full backup seluruh file pada komputer Selective backup menyeleksi file yang akan di backup Three-generation backup membuat 3 rangkat backup Pada saat terjadi kegagalan sistem atau kerusakan file dapat dilakukan restore file dengan mengembalikan ke lokasi asal Next

Backing Up — perlindungan yang paling aman Backup Menggandakan file, program, ataudisk Full backup seluruh file pada komputer Selective backup menyeleksi file yang akan di backup Three-generation backup membuat 3 rangkat backup Pada saat terjadi kegagalan sistem atau kerusakan file dapat dilakukan restore file dengan mengembalikan ke lokasi asal Next

Keamanan Wireless Bagaimana meyakinkan bahwa jaringan wireless aman? Ø Amankan wireless access point (WAP) Ø Jangan mem-broadcast nama jaringan Ø Enable Wi-Fi Protected Access (WPA) Next

Keamanan Wireless Bagaimana meyakinkan bahwa jaringan wireless aman? Ø Amankan wireless access point (WAP) Ø Jangan mem-broadcast nama jaringan Ø Enable Wi-Fi Protected Access (WPA) Next

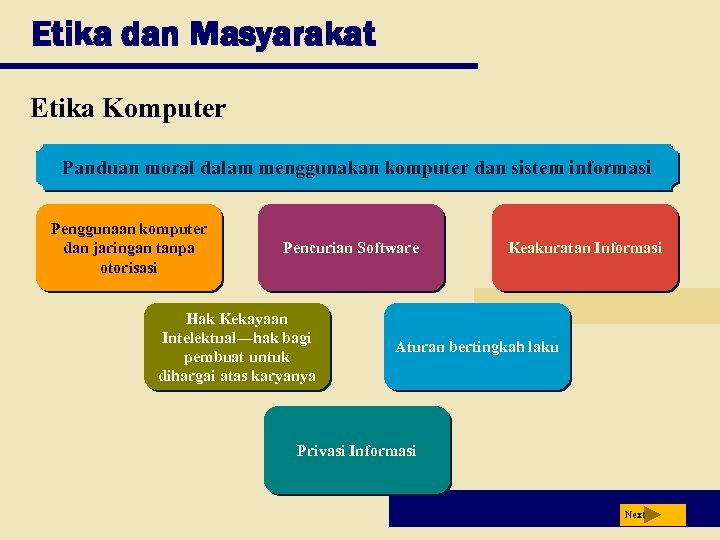

Etika dan Masyarakat Etika Komputer Panduan moral dalam menggunakan komputer dan sistem informasi Penggunaan komputer dan jaringan tanpa otorisasi Pencurian Software Hak Kekayaan Intelektual—hak bagi pembuat untuk dihargai atas karyanya Keakuratan Informasi Aturan bertingkah laku Privasi Informasi Next

Etika dan Masyarakat Etika Komputer Panduan moral dalam menggunakan komputer dan sistem informasi Penggunaan komputer dan jaringan tanpa otorisasi Pencurian Software Hak Kekayaan Intelektual—hak bagi pembuat untuk dihargai atas karyanya Keakuratan Informasi Aturan bertingkah laku Privasi Informasi Next

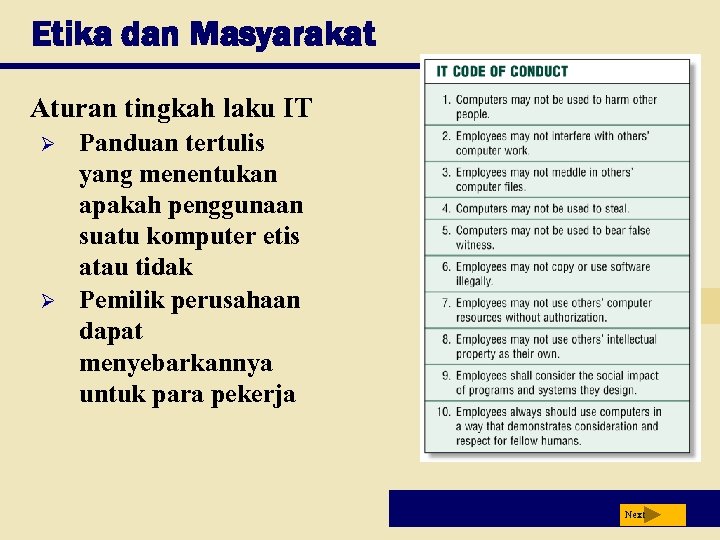

Etika dan Masyarakat Aturan tingkah laku IT Ø Ø Panduan tertulis yang menentukan apakah penggunaan suatu komputer etis atau tidak Pemilik perusahaan dapat menyebarkannya untuk para pekerja Next

Etika dan Masyarakat Aturan tingkah laku IT Ø Ø Panduan tertulis yang menentukan apakah penggunaan suatu komputer etis atau tidak Pemilik perusahaan dapat menyebarkannya untuk para pekerja Next

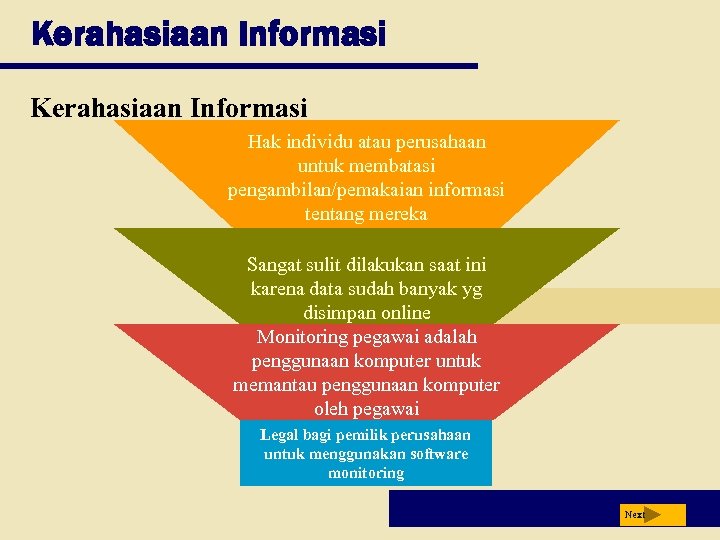

Kerahasiaan Informasi Hak individu atau perusahaan untuk membatasi pengambilan/pemakaian informasi tentang mereka Sangat sulit dilakukan saat ini karena data sudah banyak yg disimpan online Monitoring pegawai adalah penggunaan komputer untuk memantau penggunaan komputer oleh pegawai Legal bagi pemilik perusahaan untuk menggunakan software monitoring Next

Kerahasiaan Informasi Hak individu atau perusahaan untuk membatasi pengambilan/pemakaian informasi tentang mereka Sangat sulit dilakukan saat ini karena data sudah banyak yg disimpan online Monitoring pegawai adalah penggunaan komputer untuk memantau penggunaan komputer oleh pegawai Legal bagi pemilik perusahaan untuk menggunakan software monitoring Next

Kerahasiaan Informasi Beberapa cara untuk mengamankan informasi pribadi Isi informasi yang hanya dibutuhkan Contoh pada diskon, garansi dan form pendaftaran Hindari klub shopping atau penggunaan kartu pembeli Install a cookie manager untuk memfilter cookies Hapus history file setelah selesai browsing Gunakan email gratis untuk mengisi form pembelian Masuk ke filter email melalui internet provider atau gunakan antispam (Brightmail) Jangan me-reply spam Informasikan ke penjual agar tidak mendistribusikan informasi kita Matikan file dan print sharing pada koneksi internet Batasi jumlah pemberian informasi, berikan yang hanya diminta Install firewall Surf ing di Web secara anonymous dengan menggunakan Freedom Web Secure atau Anonymizer. com Next

Kerahasiaan Informasi Beberapa cara untuk mengamankan informasi pribadi Isi informasi yang hanya dibutuhkan Contoh pada diskon, garansi dan form pendaftaran Hindari klub shopping atau penggunaan kartu pembeli Install a cookie manager untuk memfilter cookies Hapus history file setelah selesai browsing Gunakan email gratis untuk mengisi form pembelian Masuk ke filter email melalui internet provider atau gunakan antispam (Brightmail) Jangan me-reply spam Informasikan ke penjual agar tidak mendistribusikan informasi kita Matikan file dan print sharing pada koneksi internet Batasi jumlah pemberian informasi, berikan yang hanya diminta Install firewall Surf ing di Web secara anonymous dengan menggunakan Freedom Web Secure atau Anonymizer. com Next

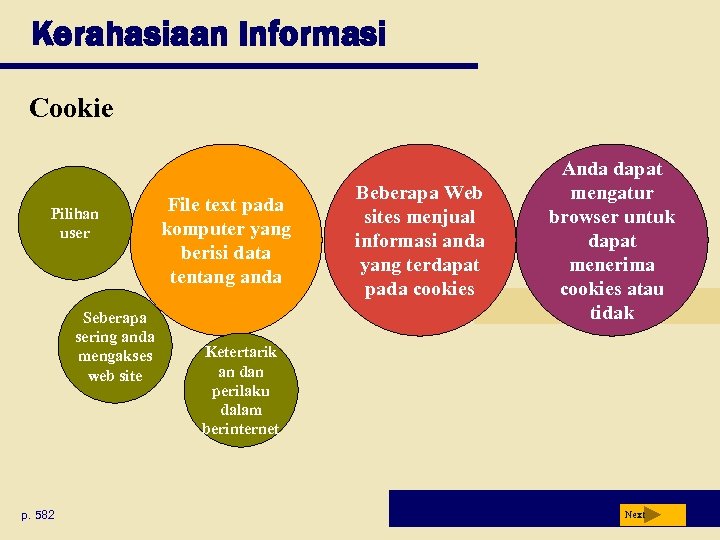

Kerahasiaan Informasi Cookie Pilihan user Seberapa sering anda mengakses web site p. 582 File text pada komputer yang berisi data tentang anda Beberapa Web sites menjual informasi anda yang terdapat pada cookies Anda dapat mengatur browser untuk dapat menerima cookies atau tidak Ketertarik an dan perilaku dalam berinternet Next

Kerahasiaan Informasi Cookie Pilihan user Seberapa sering anda mengakses web site p. 582 File text pada komputer yang berisi data tentang anda Beberapa Web sites menjual informasi anda yang terdapat pada cookies Anda dapat mengatur browser untuk dapat menerima cookies atau tidak Ketertarik an dan perilaku dalam berinternet Next

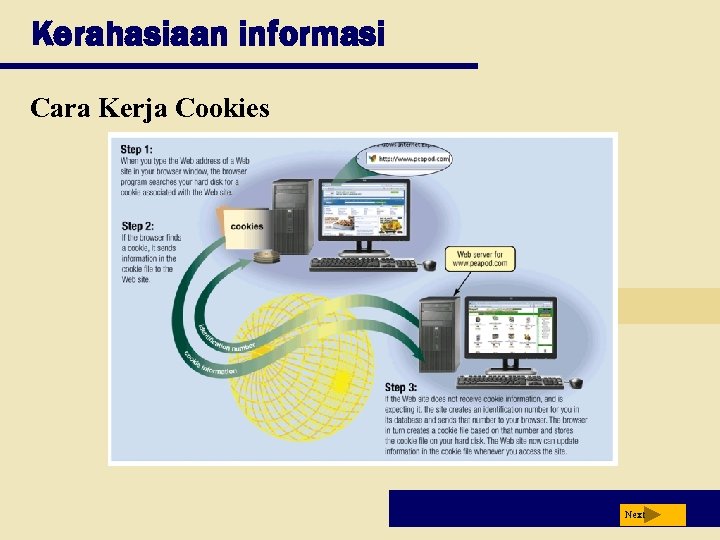

Kerahasiaan informasi Cara Kerja Cookies Next

Kerahasiaan informasi Cara Kerja Cookies Next

Kerahasiaan informasi Spyware, Adware, dan Spam Ø Ø Ø Spyware adalah program yang diletakkan pada komputer tanpa sepengetahuan user Adware adalah program yang menampilkan iklan online Spam adalah email yang tidak diingikan yang dikirim ke banyak penerima Next

Kerahasiaan informasi Spyware, Adware, dan Spam Ø Ø Ø Spyware adalah program yang diletakkan pada komputer tanpa sepengetahuan user Adware adalah program yang menampilkan iklan online Spam adalah email yang tidak diingikan yang dikirim ke banyak penerima Next

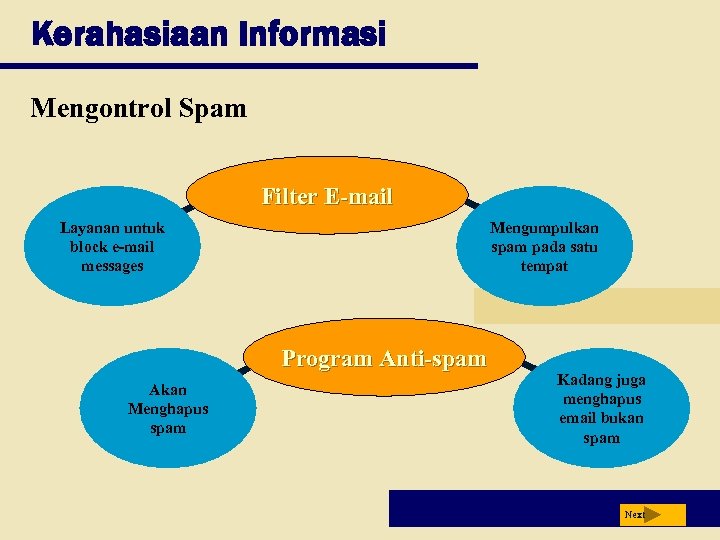

Kerahasiaan Informasi Mengontrol Spam Filter E-mail Layanan untuk block e-mail messages Mengumpulkan spam pada satu tempat Program Anti-spam Akan Menghapus spam Kadang juga menghapus email bukan spam Next

Kerahasiaan Informasi Mengontrol Spam Filter E-mail Layanan untuk block e-mail messages Mengumpulkan spam pada satu tempat Program Anti-spam Akan Menghapus spam Kadang juga menghapus email bukan spam Next

Kerahasiaan Informasi Phishing Pelaku akan mengirimkan email seoalah-olah legal untuk memita informasi pribadi anda (yang berhubungan dengan keuangan) Next

Kerahasiaan Informasi Phishing Pelaku akan mengirimkan email seoalah-olah legal untuk memita informasi pribadi anda (yang berhubungan dengan keuangan) Next

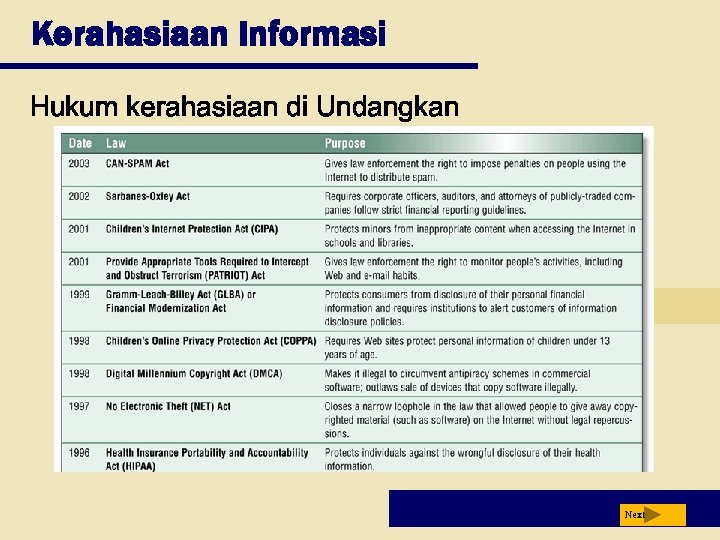

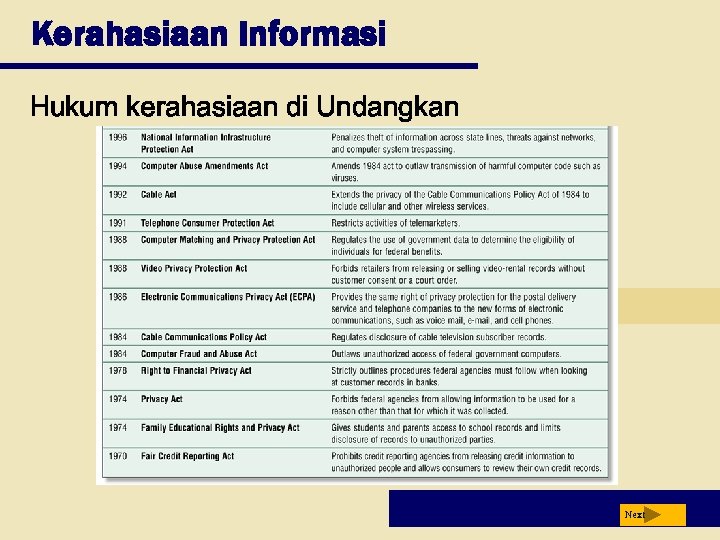

Kerahasiaan Informasi Hukum kerahasiaan di Undangkan Next

Kerahasiaan Informasi Hukum kerahasiaan di Undangkan Next

Kerahasiaan Informasi Hukum kerahasiaan di Undangkan Next

Kerahasiaan Informasi Hukum kerahasiaan di Undangkan Next

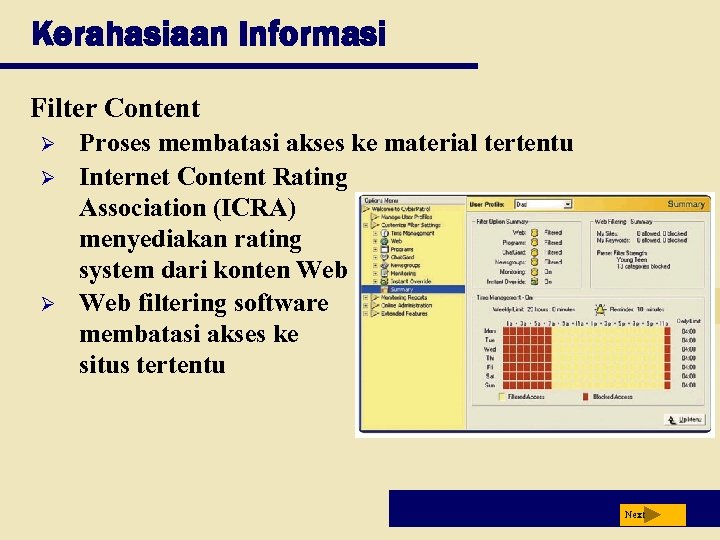

Kerahasiaan Informasi Filter Content Ø Ø Ø Proses membatasi akses ke material tertentu Internet Content Rating Association (ICRA) menyediakan rating system dari konten Web filtering software membatasi akses ke situs tertentu Next

Kerahasiaan Informasi Filter Content Ø Ø Ø Proses membatasi akses ke material tertentu Internet Content Rating Association (ICRA) menyediakan rating system dari konten Web filtering software membatasi akses ke situs tertentu Next

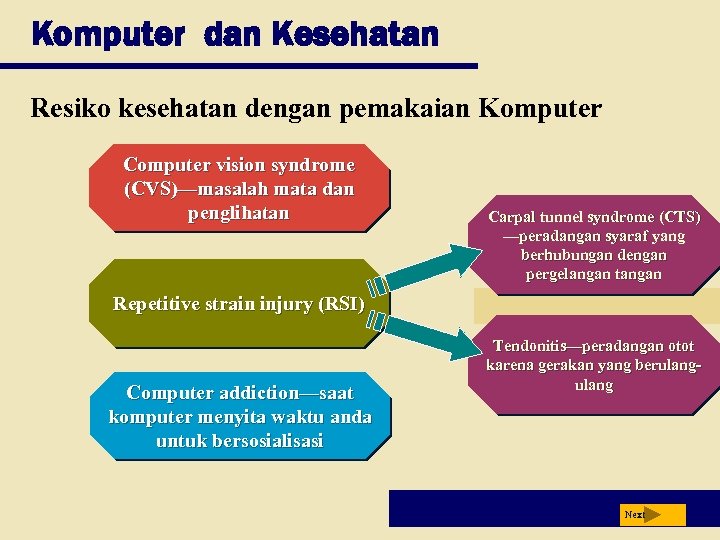

Komputer dan Kesehatan Resiko kesehatan dengan pemakaian Komputer Computer vision syndrome (CVS)—masalah mata dan penglihatan Carpal tunnel syndrome (CTS) —peradangan syaraf yang berhubungan dengan pergelangan tangan Repetitive strain injury (RSI) Computer addiction—saat komputer menyita waktu anda untuk bersosialisasi Tendonitis—peradangan otot karena gerakan yang berulang Next

Komputer dan Kesehatan Resiko kesehatan dengan pemakaian Komputer Computer vision syndrome (CVS)—masalah mata dan penglihatan Carpal tunnel syndrome (CTS) —peradangan syaraf yang berhubungan dengan pergelangan tangan Repetitive strain injury (RSI) Computer addiction—saat komputer menyita waktu anda untuk bersosialisasi Tendonitis—peradangan otot karena gerakan yang berulang Next

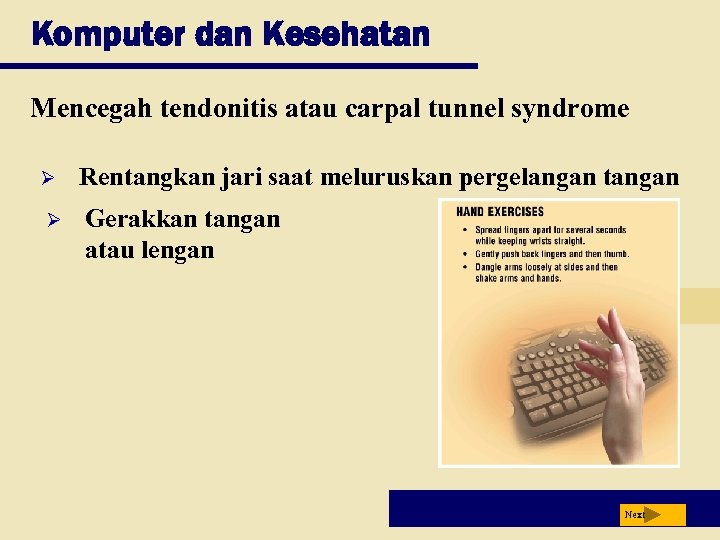

Komputer dan Kesehatan Mencegah tendonitis atau carpal tunnel syndrome Ø Rentangkan jari saat meluruskan pergelangan tangan Ø Gerakkan tangan atau lengan Next

Komputer dan Kesehatan Mencegah tendonitis atau carpal tunnel syndrome Ø Rentangkan jari saat meluruskan pergelangan tangan Ø Gerakkan tangan atau lengan Next

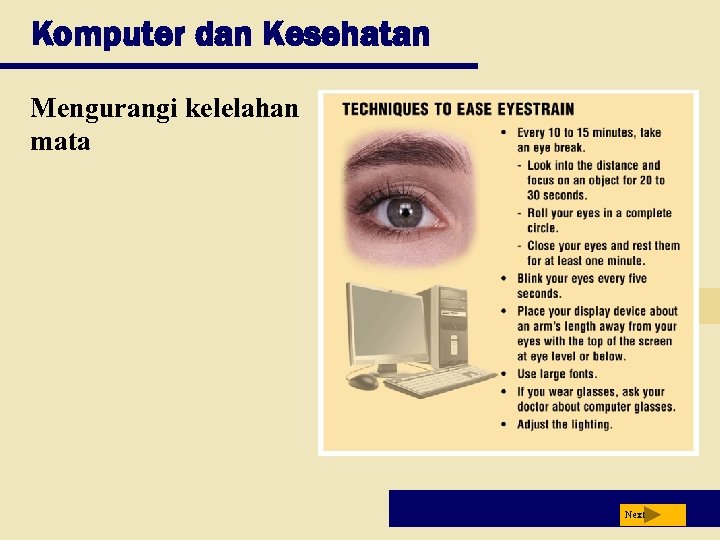

Komputer dan Kesehatan Mengurangi kelelahan mata Next

Komputer dan Kesehatan Mengurangi kelelahan mata Next

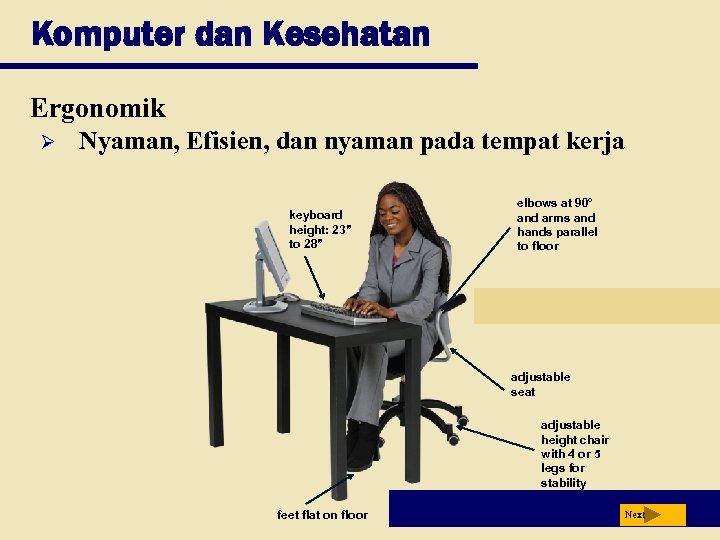

Komputer dan Kesehatan Ergonomik Ø Nyaman, Efisien, dan nyaman pada tempat kerja keyboard height: 23” to 28” elbows at 90° and arms and hands parallel to floor adjustable seat adjustable height chair with 4 or 5 legs for stability feet flat on floor Next

Komputer dan Kesehatan Ergonomik Ø Nyaman, Efisien, dan nyaman pada tempat kerja keyboard height: 23” to 28” elbows at 90° and arms and hands parallel to floor adjustable seat adjustable height chair with 4 or 5 legs for stability feet flat on floor Next

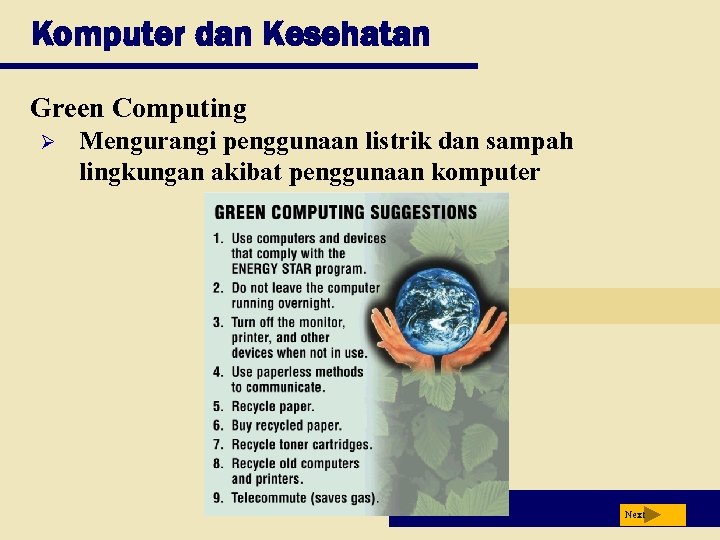

Komputer dan Kesehatan Green Computing Ø Mengurangi penggunaan listrik dan sampah lingkungan akibat penggunaan komputer Next

Komputer dan Kesehatan Green Computing Ø Mengurangi penggunaan listrik dan sampah lingkungan akibat penggunaan komputer Next