08ec41e8e0b7939110633d2b1c3090d4.ppt

- Количество слайдов: 97

CS-MARS Configuration Guide V 3 Solution SE Team, Korea Jaemi Lee ( jaemlee@cisco. com ) Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 1

CS-MARS Configuration Guide V 3 Solution SE Team, Korea Jaemi Lee ( jaemlee@cisco. com ) Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 1

Agenda § CS-MARS Overview § MARS Architecture § Setup Process § MARS 주요 기능 Configuration § Troubleshooting Notes Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 2

Agenda § CS-MARS Overview § MARS Architecture § Setup Process § MARS 주요 기능 Configuration § Troubleshooting Notes Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 2

CS-MARS Overview Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 3

CS-MARS Overview Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 3

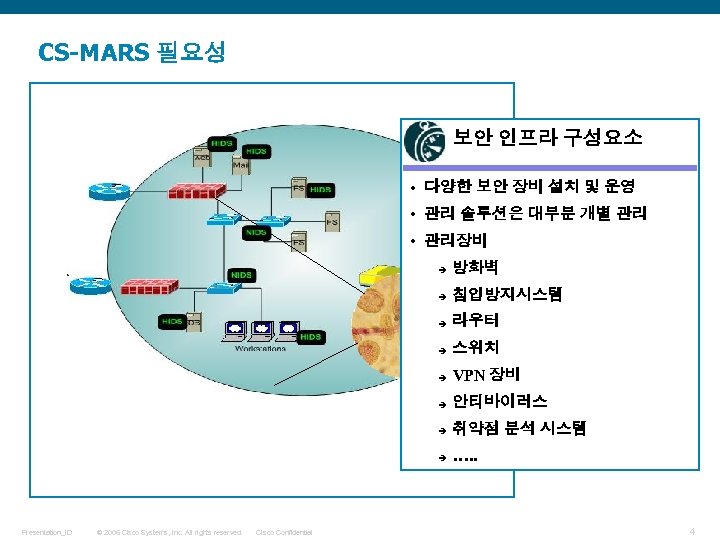

CS-MARS 필요성 보안 인프라 구성요소 • 다양한 보안 장비 설치 및 운영 • 관리 솔루션은 대부분 개별 관리 • 관리장비 è è 스위치 è VPN 장비 è 안티바이러스 è 취약점 분석 시스템 è Cisco Confidential 라우터 è © 2006 Cisco Systems, Inc. All rights reserved. 침입방지시스템 è Presentation_ID 방화벽 …. . 4

CS-MARS 필요성 보안 인프라 구성요소 • 다양한 보안 장비 설치 및 운영 • 관리 솔루션은 대부분 개별 관리 • 관리장비 è è 스위치 è VPN 장비 è 안티바이러스 è 취약점 분석 시스템 è Cisco Confidential 라우터 è © 2006 Cisco Systems, Inc. All rights reserved. 침입방지시스템 è Presentation_ID 방화벽 …. . 4

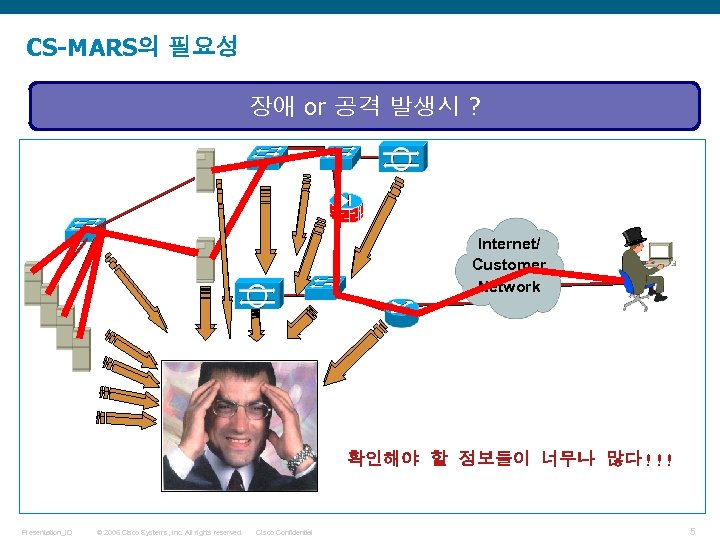

CS-MARS의 필요성 장애 or 공격 발생시 ? Internet/ Customer Network 확인해야 할 정보들이 너무나 많다!!! Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 5

CS-MARS의 필요성 장애 or 공격 발생시 ? Internet/ Customer Network 확인해야 할 정보들이 너무나 많다!!! Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 5

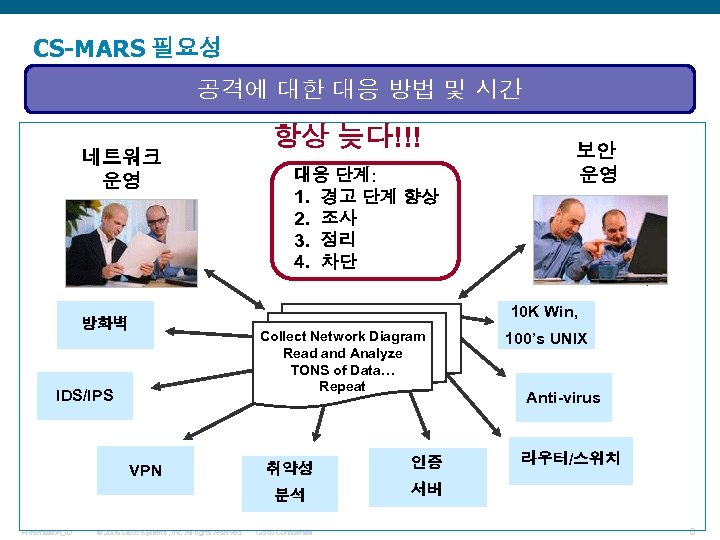

CS-MARS 필요성 공격에 대한 대응 방법 및 시간 네트워크 운영 방화벽 IDS/IPS 항상 늦다!!! 대응 단계: 1. 경고 단계 향상 2. 조사 3. 정리 4. 차단 10 K Win, Collect Network Diagram Read and Analyze TONS of Data… Repeat Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. 취약성 인증 분석 VPN 보안 운영 100’s UNIX Anti-virus 라우터/스위치 서버 Cisco Confidential 6

CS-MARS 필요성 공격에 대한 대응 방법 및 시간 네트워크 운영 방화벽 IDS/IPS 항상 늦다!!! 대응 단계: 1. 경고 단계 향상 2. 조사 3. 정리 4. 차단 10 K Win, Collect Network Diagram Read and Analyze TONS of Data… Repeat Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. 취약성 인증 분석 VPN 보안 운영 100’s UNIX Anti-virus 라우터/스위치 서버 Cisco Confidential 6

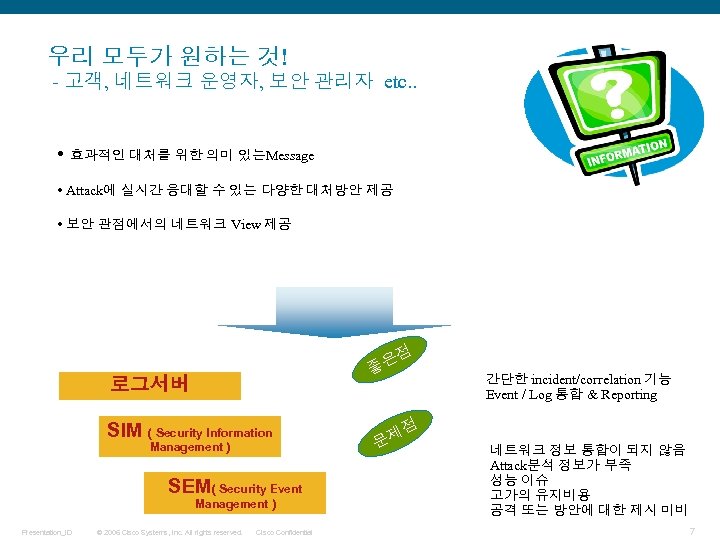

우리 모두가 원하는 것! - 고객, 네트워크 운영자, 보안 관리자 etc. . • 효과적인 대처를 위한 의미 있는Message • Attack에 실시간 응대할 수 있는 다양한 대처방안 제공 • 보안 관점에서의 네트워크 View 제공 점 좋은 로그서버 SIM ( Security Information Management ) SEM( Security Event Management ) Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 제점 문 간단한 incident/correlation 기능 Event / Log 통합 & Reporting 네트워크 정보 통합이 되지 않음 Attack분석 정보가 부족 성능 이슈 고가의 유지비용 공격 또는 방안에 대한 제시 미비 7

우리 모두가 원하는 것! - 고객, 네트워크 운영자, 보안 관리자 etc. . • 효과적인 대처를 위한 의미 있는Message • Attack에 실시간 응대할 수 있는 다양한 대처방안 제공 • 보안 관점에서의 네트워크 View 제공 점 좋은 로그서버 SIM ( Security Information Management ) SEM( Security Event Management ) Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 제점 문 간단한 incident/correlation 기능 Event / Log 통합 & Reporting 네트워크 정보 통합이 되지 않음 Attack분석 정보가 부족 성능 이슈 고가의 유지비용 공격 또는 방안에 대한 제시 미비 7

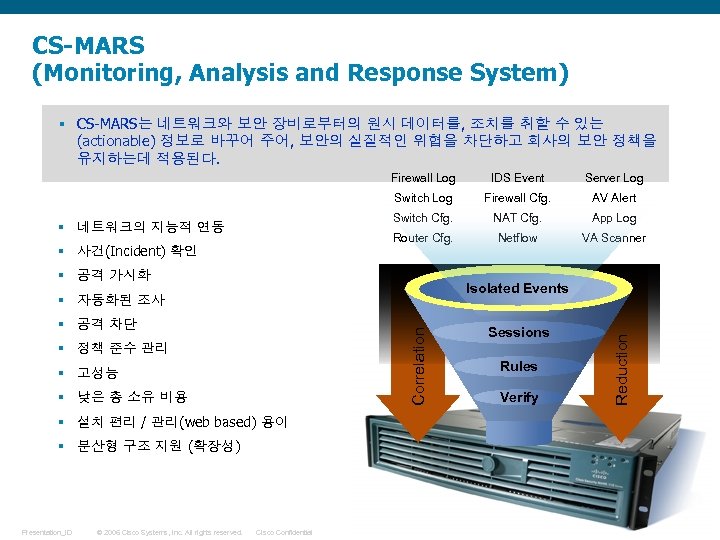

CS-MARS (Monitoring, Analysis and Response System) § CS-MARS는 네트워크와 보안 장비로부터의 원시 데이터를, 조치를 취할 수 있는 (actionable) 정보로 바꾸어 주어, 보안의 실질적인 위협을 차단하고 회사의 보안 정책을 유지하는데 적용된다. Firewall Log Firewall Cfg. AV Alert Switch Cfg. NAT Cfg. App Log Router Cfg. § 사건(Incident) 확인 Server Log Switch Log § 네트워크의 지능적 연동 IDS Event Netflow VA Scanner § 공격 가시화 Correlation § 공격 차단 § 정책 준수 관리 § 고성능 § 낮은 총 소유 비용 Sessions Rules Verify Reduction Isolated Events § 자동화된 조사 § 설치 편리 / 관리(web based) 용이 § 분산형 구조 지원 (확장성) Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 8

CS-MARS (Monitoring, Analysis and Response System) § CS-MARS는 네트워크와 보안 장비로부터의 원시 데이터를, 조치를 취할 수 있는 (actionable) 정보로 바꾸어 주어, 보안의 실질적인 위협을 차단하고 회사의 보안 정책을 유지하는데 적용된다. Firewall Log Firewall Cfg. AV Alert Switch Cfg. NAT Cfg. App Log Router Cfg. § 사건(Incident) 확인 Server Log Switch Log § 네트워크의 지능적 연동 IDS Event Netflow VA Scanner § 공격 가시화 Correlation § 공격 차단 § 정책 준수 관리 § 고성능 § 낮은 총 소유 비용 Sessions Rules Verify Reduction Isolated Events § 자동화된 조사 § 설치 편리 / 관리(web based) 용이 § 분산형 구조 지원 (확장성) Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 8

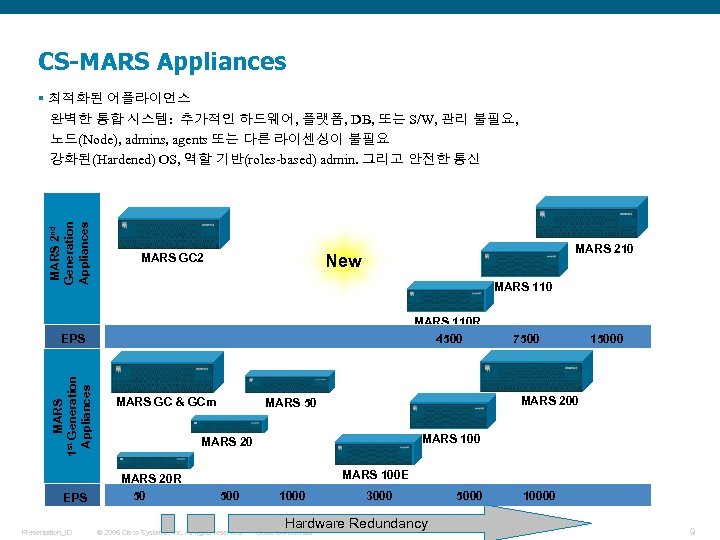

CS-MARS Appliances MARS 2 nd Generation Appliances § 최적화된 어플라이언스 완벽한 통합 시스템: 추가적인 하드웨어, 플랫폼, DB, 또는 S/W, 관리 불필요, 노드(Node), admins, agents 또는 다른 라이센싱이 불필요 강화된(Hardened) OS, 역할 기반(roles-based) admin. 그리고 안전한 통신 MARS 210 New MARS GC 2 MARS 110 R 4500 MARS st Generation 1 Appliances EPS Presentation_ID MARS GC & GCm 15000 MARS 200 MARS 50 MARS 100 MARS 20 R 50 7500 MARS 100 E 500 © 2006 Cisco Systems, Inc. All rights reserved. 1000 3000 Hardware Redundancy Cisco Confidential 5000 10000 9

CS-MARS Appliances MARS 2 nd Generation Appliances § 최적화된 어플라이언스 완벽한 통합 시스템: 추가적인 하드웨어, 플랫폼, DB, 또는 S/W, 관리 불필요, 노드(Node), admins, agents 또는 다른 라이센싱이 불필요 강화된(Hardened) OS, 역할 기반(roles-based) admin. 그리고 안전한 통신 MARS 210 New MARS GC 2 MARS 110 R 4500 MARS st Generation 1 Appliances EPS Presentation_ID MARS GC & GCm 15000 MARS 200 MARS 50 MARS 100 MARS 20 R 50 7500 MARS 100 E 500 © 2006 Cisco Systems, Inc. All rights reserved. 1000 3000 Hardware Redundancy Cisco Confidential 5000 10000 9

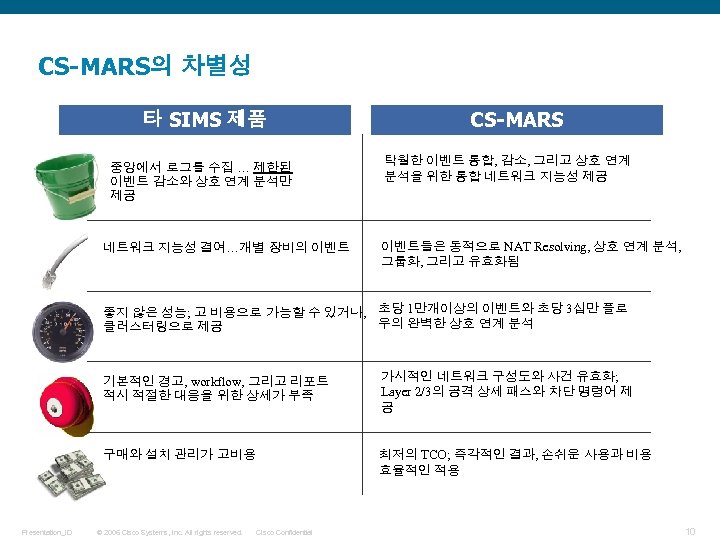

CS-MARS의 차별성 타 SIMS 제품 중앙에서 로그를 수집 … 제한된 이벤트 감소와 상호 연계 분석만 제공 네트워크 지능성 결여…개별 장비의 이벤트 CS-MARS 탁월한 이벤트 통합, 감소, 그리고 상호 연계 분석을 위한 통합 네트워크 지능성 제공 이벤트들은 동적으로 NAT Resolving, 상호 연계 분석, 그룹화, 그리고 유효화됨 좋지 않은 성능; 고 비용으로 가능할 수 있거나, 초당 1만개이상의 이벤트와 초당 3십만 플로 우의 완벽한 상호 연계 분석 클러스터링으로 제공 기본적인 경고, workflow, 그리고 리포트 적시 적절한 대응을 위한 상세가 부족 구매와 설치 관리가 고비용 Presentation_ID 가시적인 네트워크 구성도와 사건 유효화; Layer 2/3의 공격 상세 패스와 차단 명령어 제 공 최저의 TCO; 즉각적인 결과, 손쉬운 사용과 비용 효율적인 적용 © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 10

CS-MARS의 차별성 타 SIMS 제품 중앙에서 로그를 수집 … 제한된 이벤트 감소와 상호 연계 분석만 제공 네트워크 지능성 결여…개별 장비의 이벤트 CS-MARS 탁월한 이벤트 통합, 감소, 그리고 상호 연계 분석을 위한 통합 네트워크 지능성 제공 이벤트들은 동적으로 NAT Resolving, 상호 연계 분석, 그룹화, 그리고 유효화됨 좋지 않은 성능; 고 비용으로 가능할 수 있거나, 초당 1만개이상의 이벤트와 초당 3십만 플로 우의 완벽한 상호 연계 분석 클러스터링으로 제공 기본적인 경고, workflow, 그리고 리포트 적시 적절한 대응을 위한 상세가 부족 구매와 설치 관리가 고비용 Presentation_ID 가시적인 네트워크 구성도와 사건 유효화; Layer 2/3의 공격 상세 패스와 차단 명령어 제 공 최저의 TCO; 즉각적인 결과, 손쉬운 사용과 비용 효율적인 적용 © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 10

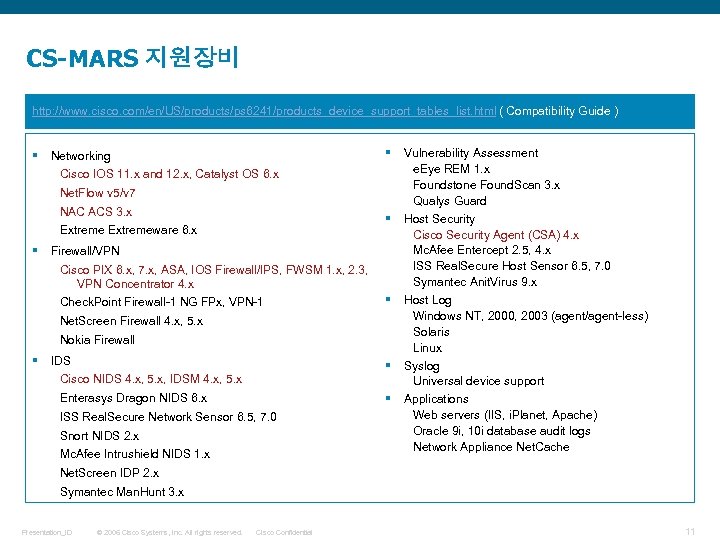

CS-MARS 지원장비 http: //www. cisco. com/en/US/products/ps 6241/products_device_support_tables_list. html ( Compatibility Guide ) § § Vulnerability Assessment e. Eye REM 1. x Foundstone Found. Scan 3. x Qualys Guard § Networking Host Security Cisco Security Agent (CSA) 4. x Mc. Afee Entercept 2. 5, 4. x ISS Real. Secure Host Sensor 6. 5, 7. 0 Symantec Anit. Virus 9. x Host Log Windows NT, 2000, 2003 (agent/agent-less) Solaris Linux Syslog Universal device support Applications Web servers (IIS, i. Planet, Apache) Oracle 9 i, 10 i database audit logs Network Appliance Net. Cache Cisco IOS 11. x and 12. x, Catalyst OS 6. x Net. Flow v 5/v 7 NAC ACS 3. x Extremeware 6. x § Firewall/VPN Cisco PIX 6. x, 7. x, ASA, IOS Firewall/IPS, FWSM 1. x, 2. 3, VPN Concentrator 4. x Check. Point Firewall-1 NG FPx, VPN-1 § Net. Screen Firewall 4. x, 5. x Nokia Firewall § IDS § Cisco NIDS 4. x, 5. x, IDSM 4. x, 5. x Enterasys Dragon NIDS 6. x § ISS Real. Secure Network Sensor 6. 5, 7. 0 Snort NIDS 2. x Mc. Afee Intrushield NIDS 1. x Net. Screen IDP 2. x Symantec Man. Hunt 3. x Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 11

CS-MARS 지원장비 http: //www. cisco. com/en/US/products/ps 6241/products_device_support_tables_list. html ( Compatibility Guide ) § § Vulnerability Assessment e. Eye REM 1. x Foundstone Found. Scan 3. x Qualys Guard § Networking Host Security Cisco Security Agent (CSA) 4. x Mc. Afee Entercept 2. 5, 4. x ISS Real. Secure Host Sensor 6. 5, 7. 0 Symantec Anit. Virus 9. x Host Log Windows NT, 2000, 2003 (agent/agent-less) Solaris Linux Syslog Universal device support Applications Web servers (IIS, i. Planet, Apache) Oracle 9 i, 10 i database audit logs Network Appliance Net. Cache Cisco IOS 11. x and 12. x, Catalyst OS 6. x Net. Flow v 5/v 7 NAC ACS 3. x Extremeware 6. x § Firewall/VPN Cisco PIX 6. x, 7. x, ASA, IOS Firewall/IPS, FWSM 1. x, 2. 3, VPN Concentrator 4. x Check. Point Firewall-1 NG FPx, VPN-1 § Net. Screen Firewall 4. x, 5. x Nokia Firewall § IDS § Cisco NIDS 4. x, 5. x, IDSM 4. x, 5. x Enterasys Dragon NIDS 6. x § ISS Real. Secure Network Sensor 6. 5, 7. 0 Snort NIDS 2. x Mc. Afee Intrushield NIDS 1. x Net. Screen IDP 2. x Symantec Man. Hunt 3. x Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 11

CS-MARS Architecture Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 12

CS-MARS Architecture Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 12

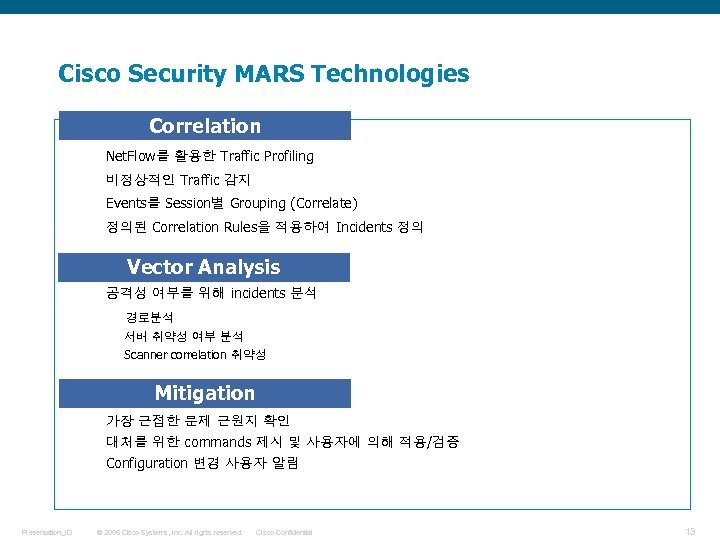

Cisco Security MARS Technologies • Correlation Net. Flow를 활용한 Traffic Profiling 비정상적인 Traffic 감지 Events를 Session별 Grouping (Correlate) 정의된 Correlation Rules을 적용하여 Incidents 정의 • Vector Analysis 공격성 여부를 위해 incidents 분석 경로분석 서버 취약성 여부 분석 Scanner correlation 취약성 • Mitigation 가장 근접한 문제 근원지 확인 대처를 위한 commands 제시 및 사용자에 의해 적용/검증 Configuration 변경 사용자 알림 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 13

Cisco Security MARS Technologies • Correlation Net. Flow를 활용한 Traffic Profiling 비정상적인 Traffic 감지 Events를 Session별 Grouping (Correlate) 정의된 Correlation Rules을 적용하여 Incidents 정의 • Vector Analysis 공격성 여부를 위해 incidents 분석 경로분석 서버 취약성 여부 분석 Scanner correlation 취약성 • Mitigation 가장 근접한 문제 근원지 확인 대처를 위한 commands 제시 및 사용자에 의해 적용/검증 Configuration 변경 사용자 알림 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 13

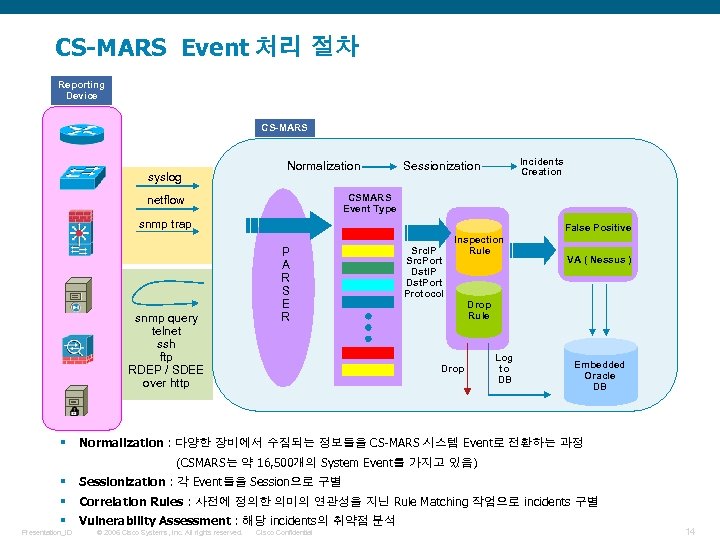

CS-MARS Event 처리 절차 Reporting Device CS-MARS syslog Normalization Incidents Creation Sessionization CSMARS Event Type netflow snmp trap snmp query telnet ssh ftp RDEP / SDEE over http § False Positive P A R S E R Src. IP Src. Port Dst. IP Dst. Port Protocol Inspection Rule VA ( Nessus ) Drop Rule Drop Log to DB Embedded Oracle DB Normalization : 다양한 장비에서 수집되는 정보들을 CS-MARS 시스템 Event로 전환하는 과정 (CSMARS는 약 16, 500개의 System Event를 가지고 있음) § Sessionization : 각 Event들을 Session으로 구별 § Correlation Rules : 사전에 정의한 의미의 연관성을 지닌 Rule Matching 작업으로 incidents 구별 § Vulnerability Assessment : 해당 incidents의 취약점 분석 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 14

CS-MARS Event 처리 절차 Reporting Device CS-MARS syslog Normalization Incidents Creation Sessionization CSMARS Event Type netflow snmp trap snmp query telnet ssh ftp RDEP / SDEE over http § False Positive P A R S E R Src. IP Src. Port Dst. IP Dst. Port Protocol Inspection Rule VA ( Nessus ) Drop Rule Drop Log to DB Embedded Oracle DB Normalization : 다양한 장비에서 수집되는 정보들을 CS-MARS 시스템 Event로 전환하는 과정 (CSMARS는 약 16, 500개의 System Event를 가지고 있음) § Sessionization : 각 Event들을 Session으로 구별 § Correlation Rules : 사전에 정의한 의미의 연관성을 지닌 Rule Matching 작업으로 incidents 구별 § Vulnerability Assessment : 해당 incidents의 취약점 분석 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 14

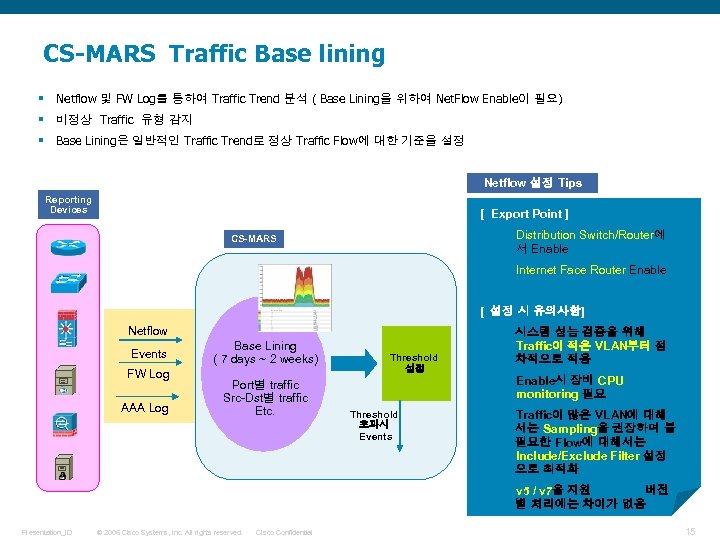

CS-MARS Traffic Base lining § Netflow 및 FW Log를 통하여 Traffic Trend 분석 ( Base Lining을 위하여 Net. Flow Enable이 필요) § 비정상 Traffic 유형 감지 § Base Lining은 일반적인 Traffic Trend로 정상 Traffic Flow에 대한 기준을 설정 Netflow 설정 Tips Reporting Devices [ Export Point ] § Distribution Switch/Router에 서 Enable § CS-MARS Internet Face Router Enable [ 설정 시 유의사항] Netflow Events FW Log AAA Log Base Lining ( 7 days ~ 2 weeks) Port별 traffic Src-Dst별 traffic Etc. Threshold 설정 시스템 성능 검증을 위해 Traffic이 적은 VLAN부터 점 차적으로 적용 Enable시 장비 CPU monitoring 필요 Threshold 초과시 Events Traffic이 많은 VLAN에 대해 서는 Sampling을 권장하며 불 필요한 Flow에 대해서는 Include/Exclude Filter 설정 으로 최적화 v 5 / v 7을 지원 버전 별 처리에는 차이가 없음 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 15

CS-MARS Traffic Base lining § Netflow 및 FW Log를 통하여 Traffic Trend 분석 ( Base Lining을 위하여 Net. Flow Enable이 필요) § 비정상 Traffic 유형 감지 § Base Lining은 일반적인 Traffic Trend로 정상 Traffic Flow에 대한 기준을 설정 Netflow 설정 Tips Reporting Devices [ Export Point ] § Distribution Switch/Router에 서 Enable § CS-MARS Internet Face Router Enable [ 설정 시 유의사항] Netflow Events FW Log AAA Log Base Lining ( 7 days ~ 2 weeks) Port별 traffic Src-Dst별 traffic Etc. Threshold 설정 시스템 성능 검증을 위해 Traffic이 적은 VLAN부터 점 차적으로 적용 Enable시 장비 CPU monitoring 필요 Threshold 초과시 Events Traffic이 많은 VLAN에 대해 서는 Sampling을 권장하며 불 필요한 Flow에 대해서는 Include/Exclude Filter 설정 으로 최적화 v 5 / v 7을 지원 버전 별 처리에는 차이가 없음 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 15

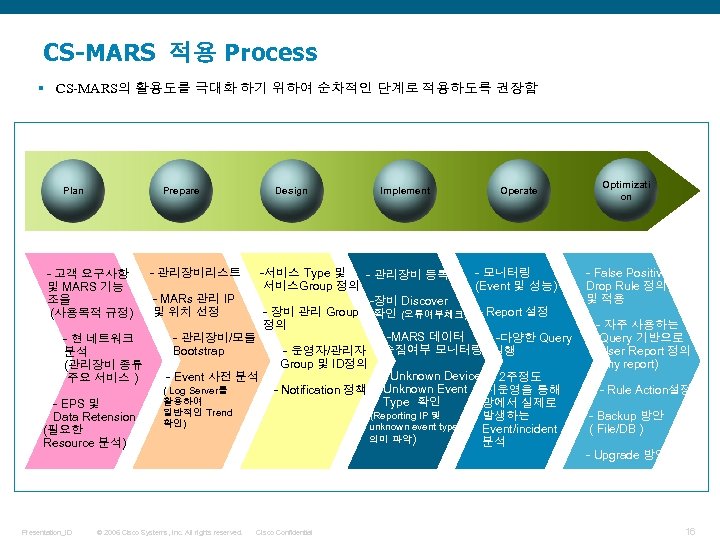

CS-MARS 적용 Process § CS-MARS의 활용도를 극대화 하기 위하여 순차적인 단계로 적용하도록 권장함 Plan Prepare Design Implement Operate - 모니터링 -서비스 Type 및 - 관리장비 등록 (Event 및 성능) 서비스Group 정의 - MARs 관리 IP -장비 Discover 및 위치 선정 - 장비 관리 Group 확인 (오류여부체크) - Report 설정 정의 -MARS 데이터 -다양한 Query - 관리장비/모듈 - 현 네트워크 Bootstrap - 운영자/관리자 수집여부 모니터링 실행 분석 Group 및 ID정의 (관리장비 종류 - Unknown Device - 2주정도 - Event 사전 분석 주요 서비스 ) 시운영을 통해 ( Log Server를 - Notification 정책 Unknown Event 활용하여 Type 확인 망에서 실제로 - EPS 및 일반적인 Trend (Reporting IP 및 발생하는 Data Retension 확인) unknown event type Event/incident (필요한 의미 파악) 분석 Resource 분석) - 고객 요구사항 및 MARS 기능 조율 (사용목적 규정) Presentation_ID - 관리장비리스트 © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential Optimizati on - False Positive Drop Rule 정의 및 적용 - 자주 사용하는 Query 기반으로 User Report 정의 (my report) - Rule Action설정 - Backup 방안 ( File/DB ) - Upgrade 방안 16

CS-MARS 적용 Process § CS-MARS의 활용도를 극대화 하기 위하여 순차적인 단계로 적용하도록 권장함 Plan Prepare Design Implement Operate - 모니터링 -서비스 Type 및 - 관리장비 등록 (Event 및 성능) 서비스Group 정의 - MARs 관리 IP -장비 Discover 및 위치 선정 - 장비 관리 Group 확인 (오류여부체크) - Report 설정 정의 -MARS 데이터 -다양한 Query - 관리장비/모듈 - 현 네트워크 Bootstrap - 운영자/관리자 수집여부 모니터링 실행 분석 Group 및 ID정의 (관리장비 종류 - Unknown Device - 2주정도 - Event 사전 분석 주요 서비스 ) 시운영을 통해 ( Log Server를 - Notification 정책 Unknown Event 활용하여 Type 확인 망에서 실제로 - EPS 및 일반적인 Trend (Reporting IP 및 발생하는 Data Retension 확인) unknown event type Event/incident (필요한 의미 파악) 분석 Resource 분석) - 고객 요구사항 및 MARS 기능 조율 (사용목적 규정) Presentation_ID - 관리장비리스트 © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential Optimizati on - False Positive Drop Rule 정의 및 적용 - 자주 사용하는 Query 기반으로 User Report 정의 (my report) - Rule Action설정 - Backup 방안 ( File/DB ) - Upgrade 방안 16

CS-MARS Setup Process (사전 고려사항) Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 17

CS-MARS Setup Process (사전 고려사항) Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 17

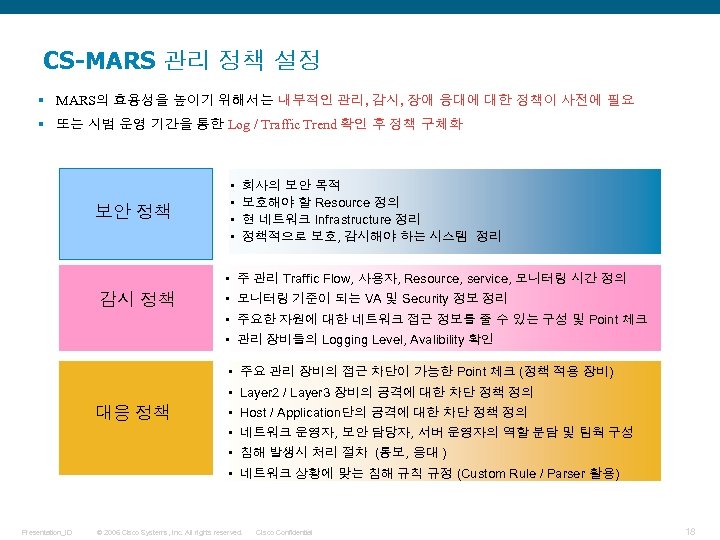

CS-MARS 관리 정책 설정 § MARS의 효용성을 높이기 위해서는 내부적인 관리, 감시, 장애 응대에 대한 정책이 사전에 필요 § 또는 시범 운영 기간을 통한 Log / Traffic Trend 확인 후 정책 구체화 보안 정책 • • 회사의 보안 목적 보호해야 할 Resource 정의 현 네트워크 Infrastructure 정리 정책적으로 보호, 감시해야 하는 시스템 정리 • 주 관리 Traffic Flow, 사용자, Resource, service, 모니터링 시간 정의 감시 정책 • 모니터링 기준이 되는 VA 및 Security 정보 정리 • 주요한 자원에 대한 네트워크 접근 정보를 줄 수 있는 구성 및 Point 체크 • 관리 장비들의 Logging Level, Avalibility 확인 • 주요 관리 장비의 접근 차단이 가능한 Point 체크 (정책 적용 장비) • Layer 2 / Layer 3 장비의 공격에 대한 차단 정책 정의 대응 정책 • Host / Application단의 공격에 대한 차단 정책 정의 • 네트워크 운영자, 보안 담당자, 서버 운영자의 역할 분담 및 팀웍 구성 • 침해 발생시 처리 절차 (통보, 응대 ) • 네트워크 상황에 맞는 침해 규칙 규정 (Custom Rule / Parser 활용) Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 18

CS-MARS 관리 정책 설정 § MARS의 효용성을 높이기 위해서는 내부적인 관리, 감시, 장애 응대에 대한 정책이 사전에 필요 § 또는 시범 운영 기간을 통한 Log / Traffic Trend 확인 후 정책 구체화 보안 정책 • • 회사의 보안 목적 보호해야 할 Resource 정의 현 네트워크 Infrastructure 정리 정책적으로 보호, 감시해야 하는 시스템 정리 • 주 관리 Traffic Flow, 사용자, Resource, service, 모니터링 시간 정의 감시 정책 • 모니터링 기준이 되는 VA 및 Security 정보 정리 • 주요한 자원에 대한 네트워크 접근 정보를 줄 수 있는 구성 및 Point 체크 • 관리 장비들의 Logging Level, Avalibility 확인 • 주요 관리 장비의 접근 차단이 가능한 Point 체크 (정책 적용 장비) • Layer 2 / Layer 3 장비의 공격에 대한 차단 정책 정의 대응 정책 • Host / Application단의 공격에 대한 차단 정책 정의 • 네트워크 운영자, 보안 담당자, 서버 운영자의 역할 분담 및 팀웍 구성 • 침해 발생시 처리 절차 (통보, 응대 ) • 네트워크 상황에 맞는 침해 규칙 규정 (Custom Rule / Parser 활용) Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 18

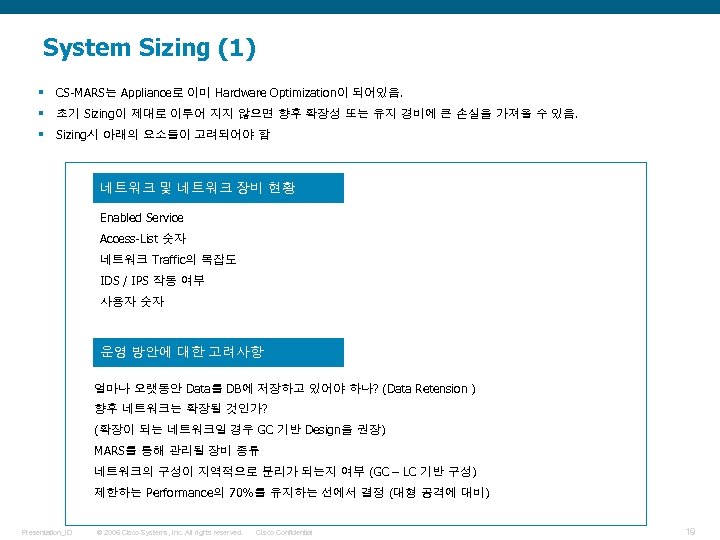

System Sizing (1) § CS-MARS는 Appliance로 이미 Hardware Optimization이 되어있음. § 초기 Sizing이 제대로 이루어 지지 않으면 향후 확장성 또는 유지 경비에 큰 손실을 가져올 수 있음. § Sizing시 아래의 요소들이 고려되어야 함 네트워크 및 네트워크 장비 현황 Enabled Service Access-List 숫자 네트워크 Traffic의 복잡도 IDS / IPS 작동 여부 사용자 숫자 운영 방안에 대한 고려사항 얼마나 오랫동안 Data를 DB에 저장하고 있어야 하나? (Data Retension ) 향후 네트워크는 확장될 것인가? (확장이 되는 네트워크일 경우 GC 기반 Design을 권장) MARS를 통해 관리될 장비 종류 네트워크의 구성이 지역적으로 분리가 되는지 여부 (GC – LC 기반 구성) 제한하는 Performance의 70%를 유지하는 선에서 결정 (대형 공격에 대비) Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 19

System Sizing (1) § CS-MARS는 Appliance로 이미 Hardware Optimization이 되어있음. § 초기 Sizing이 제대로 이루어 지지 않으면 향후 확장성 또는 유지 경비에 큰 손실을 가져올 수 있음. § Sizing시 아래의 요소들이 고려되어야 함 네트워크 및 네트워크 장비 현황 Enabled Service Access-List 숫자 네트워크 Traffic의 복잡도 IDS / IPS 작동 여부 사용자 숫자 운영 방안에 대한 고려사항 얼마나 오랫동안 Data를 DB에 저장하고 있어야 하나? (Data Retension ) 향후 네트워크는 확장될 것인가? (확장이 되는 네트워크일 경우 GC 기반 Design을 권장) MARS를 통해 관리될 장비 종류 네트워크의 구성이 지역적으로 분리가 되는지 여부 (GC – LC 기반 구성) 제한하는 Performance의 70%를 유지하는 선에서 결정 (대형 공격에 대비) Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 19

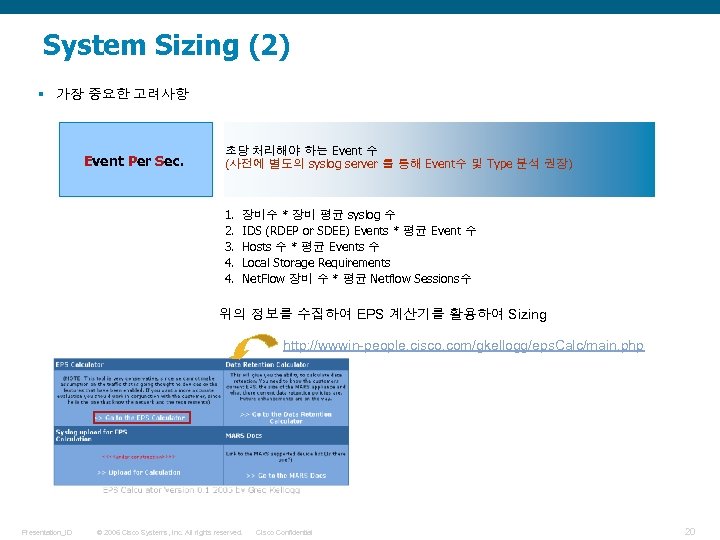

System Sizing (2) § 가장 중요한 고려사항 Event Per Sec. 초당 처리해야 하는 Event 수 (사전에 별도의 syslog server 를 통해 Event수 및 Type 분석 권장) 1. 2. 3. 4. 4. 장비수 * 장비 평균 syslog 수 IDS (RDEP or SDEE) Events * 평균 Event 수 Hosts 수 * 평균 Events 수 Local Storage Requirements Net. Flow 장비 수 * 평균 Netflow Sessions수 위의 정보를 수집하여 EPS 계산기를 활용하여 Sizing http: //wwwin-people. cisco. com/gkellogg/eps. Calc/main. php Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 20

System Sizing (2) § 가장 중요한 고려사항 Event Per Sec. 초당 처리해야 하는 Event 수 (사전에 별도의 syslog server 를 통해 Event수 및 Type 분석 권장) 1. 2. 3. 4. 4. 장비수 * 장비 평균 syslog 수 IDS (RDEP or SDEE) Events * 평균 Event 수 Hosts 수 * 평균 Events 수 Local Storage Requirements Net. Flow 장비 수 * 평균 Netflow Sessions수 위의 정보를 수집하여 EPS 계산기를 활용하여 Sizing http: //wwwin-people. cisco. com/gkellogg/eps. Calc/main. php Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 20

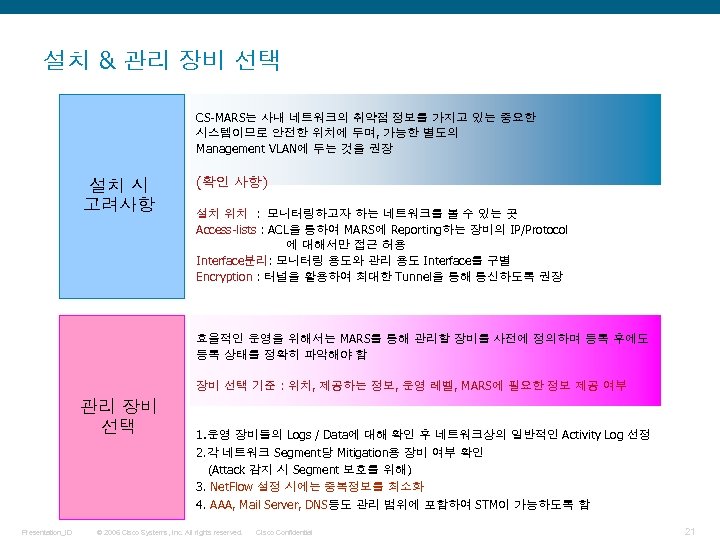

설치 & 관리 장비 선택 CS-MARS는 사내 네트워크의 취약점 정보를 가지고 있는 중요한 시스템이므로 안전한 위치에 두며, 가능한 별도의 Management VLAN에 두는 것을 권장 설치 시 고려사항 (확인 사항) 설치 위치 : 모니터링하고자 하는 네트워크를 볼 수 있는 곳 Access-lists : ACL을 통하여 MARS에 Reporting하는 장비의 IP/Protocol 에 대해서만 접근 허용 Interface분리: 모니터링 용도와 관리 용도 Interface를 구별 Encryption : 터널을 활용하여 최대한 Tunnel을 통해 통신하도록 권장 효율적인 운영을 위해서는 MARS를 통해 관리할 장비를 사전에 정의하며 등록 후에도 등록 상태를 정확히 파악해야 함 장비 선택 기준 : 위치, 제공하는 정보, 운영 레벨, MARS에 필요한 정보 제공 여부 관리 장비 선택 Presentation_ID 1. 운영 장비들의 Logs / Data에 대해 확인 후 네트워크상의 일반적인 Activity Log 선정 2. 각 네트워크 Segment당 Mitigation용 장비 여부 확인 (Attack 감지 시 Segment 보호를 위해) 3. Net. Flow 설정 시에는 중복정보를 최소화 4. AAA, Mail Server, DNS등도 관리 범위에 포함하여 STM이 가능하도록 함 © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 21

설치 & 관리 장비 선택 CS-MARS는 사내 네트워크의 취약점 정보를 가지고 있는 중요한 시스템이므로 안전한 위치에 두며, 가능한 별도의 Management VLAN에 두는 것을 권장 설치 시 고려사항 (확인 사항) 설치 위치 : 모니터링하고자 하는 네트워크를 볼 수 있는 곳 Access-lists : ACL을 통하여 MARS에 Reporting하는 장비의 IP/Protocol 에 대해서만 접근 허용 Interface분리: 모니터링 용도와 관리 용도 Interface를 구별 Encryption : 터널을 활용하여 최대한 Tunnel을 통해 통신하도록 권장 효율적인 운영을 위해서는 MARS를 통해 관리할 장비를 사전에 정의하며 등록 후에도 등록 상태를 정확히 파악해야 함 장비 선택 기준 : 위치, 제공하는 정보, 운영 레벨, MARS에 필요한 정보 제공 여부 관리 장비 선택 Presentation_ID 1. 운영 장비들의 Logs / Data에 대해 확인 후 네트워크상의 일반적인 Activity Log 선정 2. 각 네트워크 Segment당 Mitigation용 장비 여부 확인 (Attack 감지 시 Segment 보호를 위해) 3. Net. Flow 설정 시에는 중복정보를 최소화 4. AAA, Mail Server, DNS등도 관리 범위에 포함하여 STM이 가능하도록 함 © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 21

CS-MARS 주요기능 Configuration Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 22

CS-MARS 주요기능 Configuration Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 22

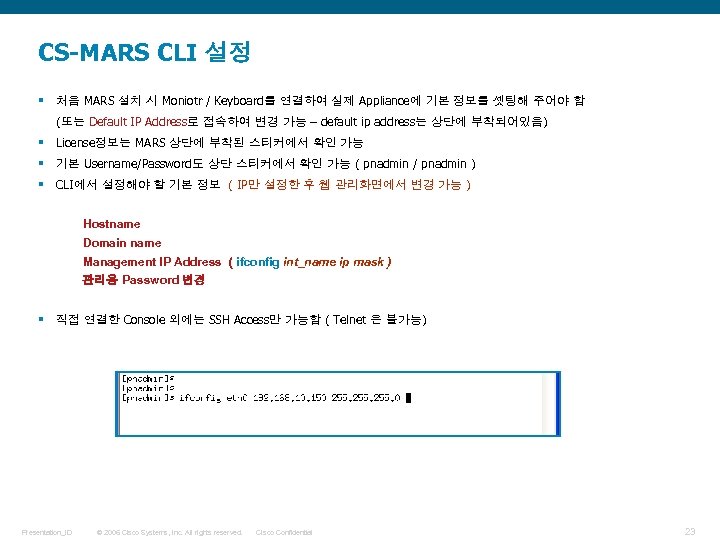

CS-MARS CLI 설정 § 처음 MARS 설치 시 Moniotr / Keyboard를 연결하여 실제 Appliance에 기본 정보를 셋팅해 주어야 함 (또는 Default IP Address로 접속하여 변경 가능 – default ip address는 상단에 부착되어있음) § License정보는 MARS 상단에 부착된 스티커에서 확인 가능 § 기본 Username/Password도 상단 스티커에서 확인 가능 ( pnadmin / pnadmin ) § CLI에서 설정해야 할 기본 정보 ( IP만 설정한 후 웹 관리화면에서 변경 가능 ) Hostname Domain name Management IP Address ( ifconfig int_name ip mask ) 관리용 Password 변경 § 직접 연결한 Console 외에는 SSH Access만 가능함 ( Telnet 은 불가능) Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 23

CS-MARS CLI 설정 § 처음 MARS 설치 시 Moniotr / Keyboard를 연결하여 실제 Appliance에 기본 정보를 셋팅해 주어야 함 (또는 Default IP Address로 접속하여 변경 가능 – default ip address는 상단에 부착되어있음) § License정보는 MARS 상단에 부착된 스티커에서 확인 가능 § 기본 Username/Password도 상단 스티커에서 확인 가능 ( pnadmin / pnadmin ) § CLI에서 설정해야 할 기본 정보 ( IP만 설정한 후 웹 관리화면에서 변경 가능 ) Hostname Domain name Management IP Address ( ifconfig int_name ip mask ) 관리용 Password 변경 § 직접 연결한 Console 외에는 SSH Access만 가능함 ( Telnet 은 불가능) Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 23

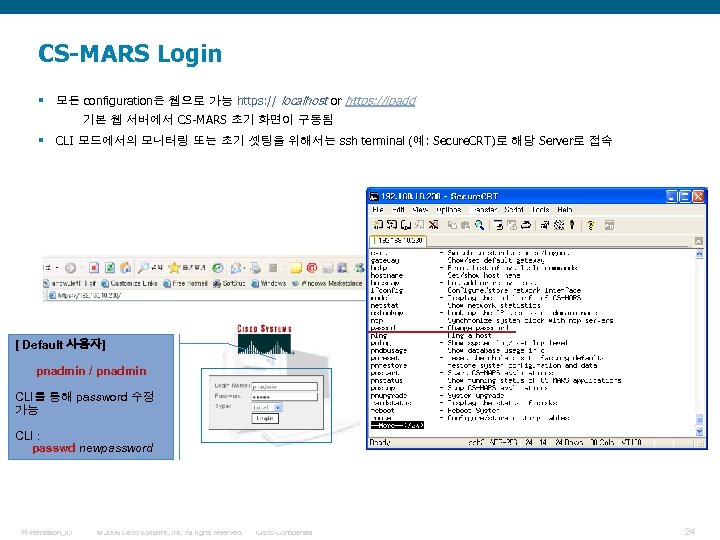

CS-MARS Login § 모든 configuration은 웹으로 가능 https: // localhost or https: //ipadd 기본 웹 서버에서 CS-MARS 초기 화면이 구동됨 § CLI 모드에서의 모니터링 또는 초기 셋팅을 위해서는 ssh terminal (예: Secure. CRT)로 해당 Server로 접속 [ Default 사용자] pnadmin / pnadmin CLI를 통해 password 수정 가능 CLI : passwd newpassword Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 24

CS-MARS Login § 모든 configuration은 웹으로 가능 https: // localhost or https: //ipadd 기본 웹 서버에서 CS-MARS 초기 화면이 구동됨 § CLI 모드에서의 모니터링 또는 초기 셋팅을 위해서는 ssh terminal (예: Secure. CRT)로 해당 Server로 접속 [ Default 사용자] pnadmin / pnadmin CLI를 통해 password 수정 가능 CLI : passwd newpassword Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 24

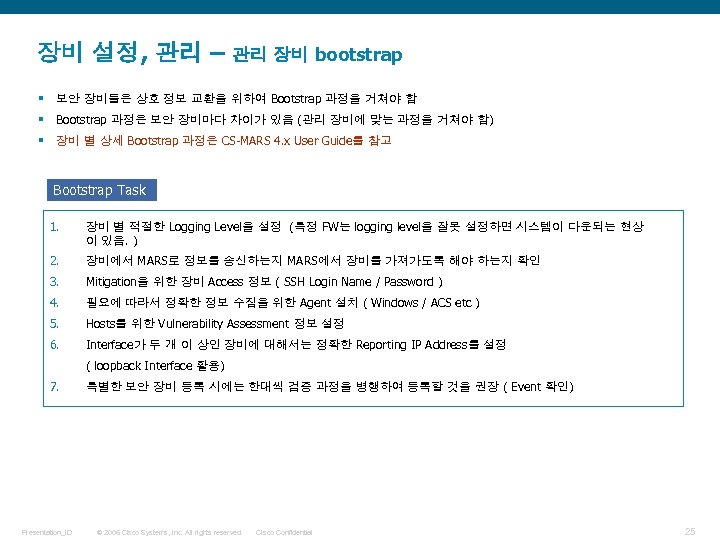

장비 설정, 관리 – 관리 장비 bootstrap § 보안 장비들은 상호 정보 교환을 위하여 Bootstrap 과정을 거쳐야 함 § Bootstrap 과정은 보안 장비마다 차이가 있음 (관리 장비에 맞는 과정을 거쳐야 함) § 장비 별 상세 Bootstrap 과정은 CS-MARS 4. x User Guide를 참고 Bootstrap Task 1. 장비 별 적절한 Logging Level을 설정 (특정 FW는 logging level을 잘못 설정하면 시스템이 다운되는 현상 이 있음. ) 2. 장비에서 MARS로 정보를 송신하는지 MARS에서 장비를 가져가도록 해야 하는지 확인 3. Mitigation을 위한 장비 Access 정보 ( SSH Login Name / Password ) 4. 필요에 따라서 정확한 정보 수집을 위한 Agent 설치 ( Windows / ACS etc ) 5. Hosts를 위한 Vulnerability Assessment 정보 설정 6. Interface가 두 개 이 상인 장비에 대해서는 정확한 Reporting IP Address를 설정 ( loopback Interface 활용) 7. Presentation_ID 특별한 보안 장비 등록 시에는 한대씩 검증 과정을 병행하여 등록할 것을 권장 ( Event 확인) © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 25

장비 설정, 관리 – 관리 장비 bootstrap § 보안 장비들은 상호 정보 교환을 위하여 Bootstrap 과정을 거쳐야 함 § Bootstrap 과정은 보안 장비마다 차이가 있음 (관리 장비에 맞는 과정을 거쳐야 함) § 장비 별 상세 Bootstrap 과정은 CS-MARS 4. x User Guide를 참고 Bootstrap Task 1. 장비 별 적절한 Logging Level을 설정 (특정 FW는 logging level을 잘못 설정하면 시스템이 다운되는 현상 이 있음. ) 2. 장비에서 MARS로 정보를 송신하는지 MARS에서 장비를 가져가도록 해야 하는지 확인 3. Mitigation을 위한 장비 Access 정보 ( SSH Login Name / Password ) 4. 필요에 따라서 정확한 정보 수집을 위한 Agent 설치 ( Windows / ACS etc ) 5. Hosts를 위한 Vulnerability Assessment 정보 설정 6. Interface가 두 개 이 상인 장비에 대해서는 정확한 Reporting IP Address를 설정 ( loopback Interface 활용) 7. Presentation_ID 특별한 보안 장비 등록 시에는 한대씩 검증 과정을 병행하여 등록할 것을 권장 ( Event 확인) © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 25

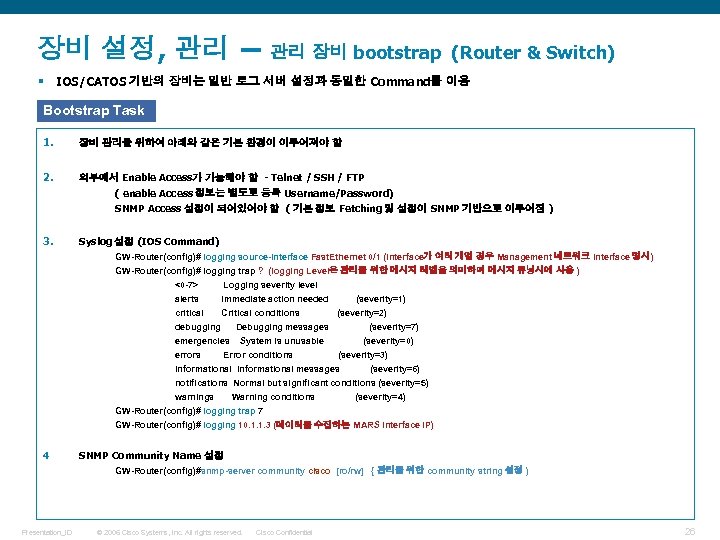

장비 설정, 관리 – 관리 장비 bootstrap (Router & Switch) IOS/CATOS 기반의 장비는 일반 로그 서버 설정과 동일한 Command를 이용 § Bootstrap Task 1. 장비 관리를 위하여 아래와 같은 기본 환경이 이루어져야 함 2. 외부에서 Enable Access가 가능해야 함 - Telnet / SSH / FTP ( enable Access 정보는 별도로 등록 Username/Password) SNMP Access 설정이 되어있어야 함 ( 기본 정보 Fetching 및 설정이 SNMP 기반으로 이루어짐 ) 3. Syslog 설정 (IOS Command) GW-Router(config)# logging source-interface Fast. Ethernet 0/1 (interface가 여러 개일 경우 Management 네트워크 interface 명시) GW-Router(config)# logging trap ? (logging Level은 관리를 위한 메시지 레벨을 의미하며 메시지 튜닝시에 사용 ) <0 -7> Logging severity level alerts Immediate action needed critical Critical conditions debugging Debugging messages emergencies errors (severity=1) (severity=2) (severity=7) System is unusable Error conditions (severity=0) (severity=3) informational Informational messages (severity=6) notifications Normal but significant conditions (severity=5) warnings Warning conditions (severity=4) GW-Router(config)# logging trap 7 GW-Router(config)# logging 10. 1. 1. 3 (데이터를 수집하는 MARS Interface IP) 4 SNMP Community Name 설정 GW-Router(config)#snmp-server community cisco [ro/rw] { 관리를 위한 community string 설정 ) Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 26

장비 설정, 관리 – 관리 장비 bootstrap (Router & Switch) IOS/CATOS 기반의 장비는 일반 로그 서버 설정과 동일한 Command를 이용 § Bootstrap Task 1. 장비 관리를 위하여 아래와 같은 기본 환경이 이루어져야 함 2. 외부에서 Enable Access가 가능해야 함 - Telnet / SSH / FTP ( enable Access 정보는 별도로 등록 Username/Password) SNMP Access 설정이 되어있어야 함 ( 기본 정보 Fetching 및 설정이 SNMP 기반으로 이루어짐 ) 3. Syslog 설정 (IOS Command) GW-Router(config)# logging source-interface Fast. Ethernet 0/1 (interface가 여러 개일 경우 Management 네트워크 interface 명시) GW-Router(config)# logging trap ? (logging Level은 관리를 위한 메시지 레벨을 의미하며 메시지 튜닝시에 사용 ) <0 -7> Logging severity level alerts Immediate action needed critical Critical conditions debugging Debugging messages emergencies errors (severity=1) (severity=2) (severity=7) System is unusable Error conditions (severity=0) (severity=3) informational Informational messages (severity=6) notifications Normal but significant conditions (severity=5) warnings Warning conditions (severity=4) GW-Router(config)# logging trap 7 GW-Router(config)# logging 10. 1. 1. 3 (데이터를 수집하는 MARS Interface IP) 4 SNMP Community Name 설정 GW-Router(config)#snmp-server community cisco [ro/rw] { 관리를 위한 community string 설정 ) Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 26

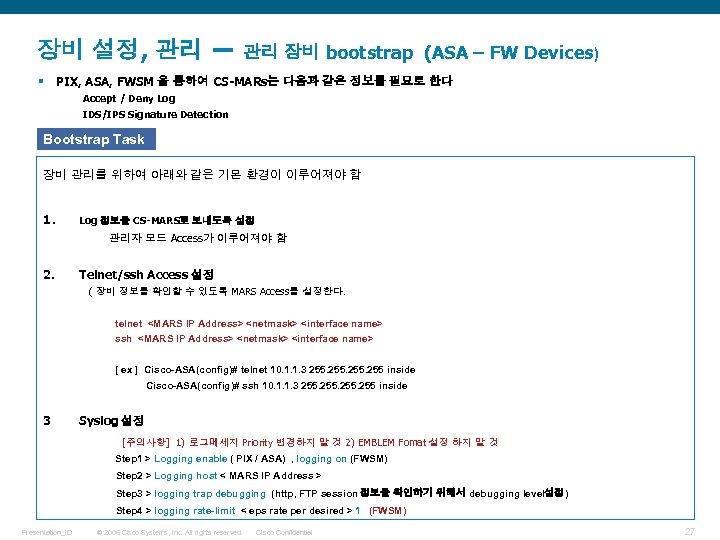

장비 설정, 관리 – 관리 장비 bootstrap (ASA – FW Devices) PIX, ASA, FWSM 을 통하여 CS-MARs는 다음과 같은 정보를 필요로 한다 § Accept / Deny Log IDS/IPS Signature Detection Bootstrap Task 장비 관리를 위하여 아래와 같은 기본 환경이 이루어져야 함 1. Log 정보를 CS-MARS로 보내도록 설정 관리자 모드 Access가 이루어져야 함 2. Telnet/ssh Access 설정 ( 장비 정보를 확인할 수 있도록 MARS Access를 설정한다. telnet

장비 설정, 관리 – 관리 장비 bootstrap (ASA – FW Devices) PIX, ASA, FWSM 을 통하여 CS-MARs는 다음과 같은 정보를 필요로 한다 § Accept / Deny Log IDS/IPS Signature Detection Bootstrap Task 장비 관리를 위하여 아래와 같은 기본 환경이 이루어져야 함 1. Log 정보를 CS-MARS로 보내도록 설정 관리자 모드 Access가 이루어져야 함 2. Telnet/ssh Access 설정 ( 장비 정보를 확인할 수 있도록 MARS Access를 설정한다. telnet

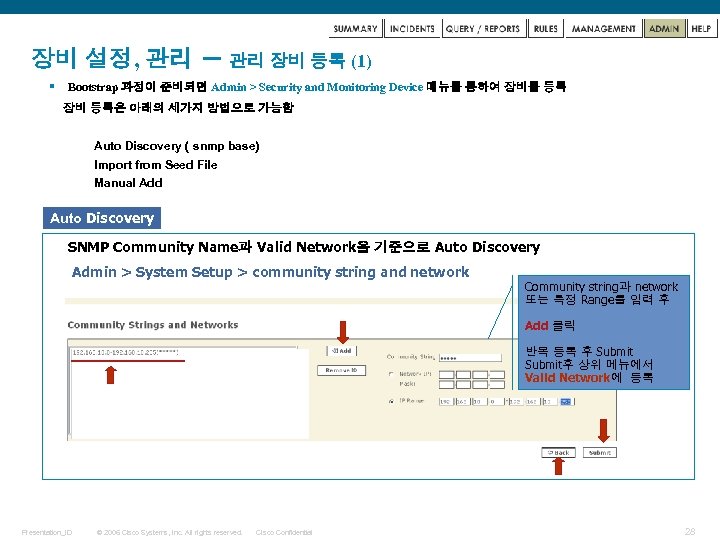

장비 설정, 관리 § – 관리 장비 등록 (1) Bootstrap 과정이 준비되면 Admin > Security and Monitoring Device 메뉴를 통하여 장비를 등록 장비 등록은 아래의 세가지 방법으로 가능함 Auto Discovery ( snmp base) Import from Seed File Manual Add Auto Discovery SNMP Community Name과 Valid Network을 기준으로 Auto Discovery Admin > System Setup > community string and network Community string과 network 또는 특정 Range를 입력 후 Add 클릭 반복 등록 후 Submit후 상위 메뉴에서 Valid Network에 등록 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 28

장비 설정, 관리 § – 관리 장비 등록 (1) Bootstrap 과정이 준비되면 Admin > Security and Monitoring Device 메뉴를 통하여 장비를 등록 장비 등록은 아래의 세가지 방법으로 가능함 Auto Discovery ( snmp base) Import from Seed File Manual Add Auto Discovery SNMP Community Name과 Valid Network을 기준으로 Auto Discovery Admin > System Setup > community string and network Community string과 network 또는 특정 Range를 입력 후 Add 클릭 반복 등록 후 Submit후 상위 메뉴에서 Valid Network에 등록 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 28

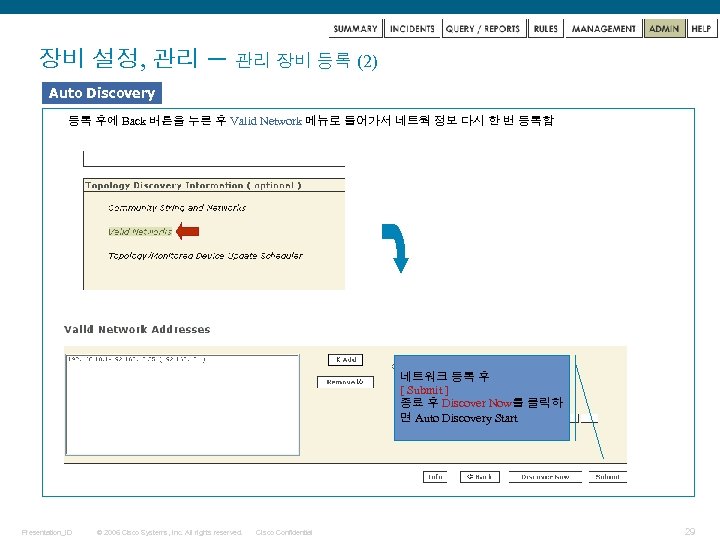

장비 설정, 관리 – 관리 장비 등록 (2) Auto Discovery 등록 후에 Back 버튼을 누른 후 Valid Network 메뉴로 들어가서 네트웍 정보 다시 한 번 등록함 네트워크 등록 후 [ Submit ] 종료 후 Discover Now를 클릭하 면 Auto Discovery Start Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 29

장비 설정, 관리 – 관리 장비 등록 (2) Auto Discovery 등록 후에 Back 버튼을 누른 후 Valid Network 메뉴로 들어가서 네트웍 정보 다시 한 번 등록함 네트워크 등록 후 [ Submit ] 종료 후 Discover Now를 클릭하 면 Auto Discovery Start Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 29

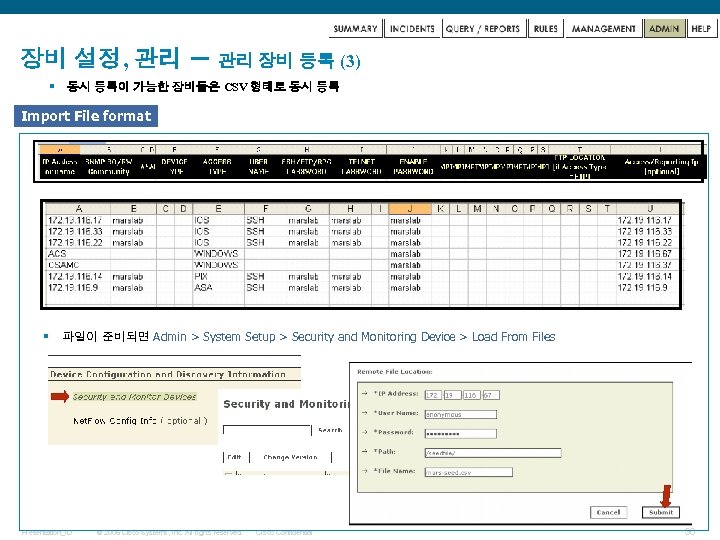

장비 설정, 관리 § – 관리 장비 등록 (3) 동시 등록이 가능한 장비들은 CSV 형태로 동시 등록 Import File format § 파일이 준비되면 Admin > System Setup > Security and Monitoring Device > Load From Files Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 30

장비 설정, 관리 § – 관리 장비 등록 (3) 동시 등록이 가능한 장비들은 CSV 형태로 동시 등록 Import File format § 파일이 준비되면 Admin > System Setup > Security and Monitoring Device > Load From Files Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 30

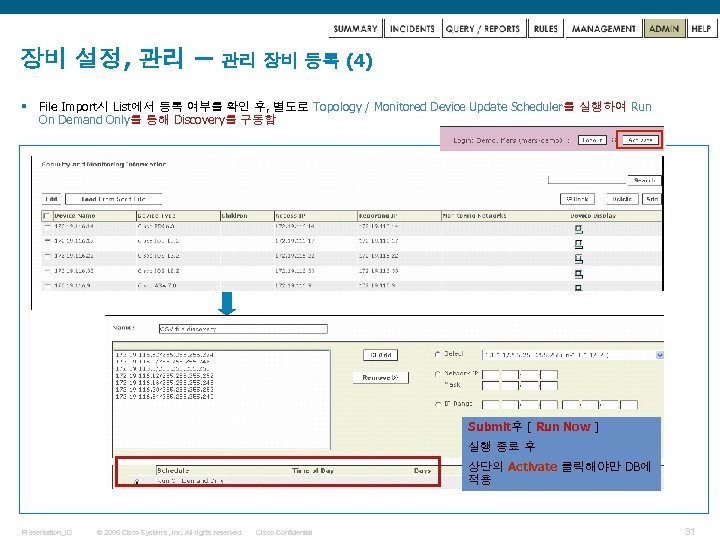

장비 설정, 관리 § – 관리 장비 등록 (4) File Import시 List에서 등록 여부를 확인 후, 별도로 Topology / Monitored Device Update Scheduler를 실행하여 Run On Demand Only를 통해 Discovery를 구동함 Submit후 [ Run Now ] 실행 종료 후 상단의 Activate 클릭해야만 DB에 적용 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 31

장비 설정, 관리 § – 관리 장비 등록 (4) File Import시 List에서 등록 여부를 확인 후, 별도로 Topology / Monitored Device Update Scheduler를 실행하여 Run On Demand Only를 통해 Discovery를 구동함 Submit후 [ Run Now ] 실행 종료 후 상단의 Activate 클릭해야만 DB에 적용 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 31

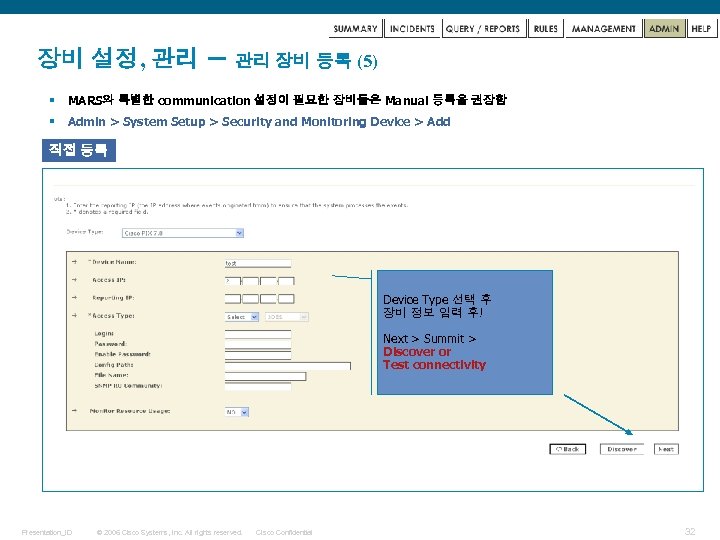

장비 설정, 관리 – 관리 장비 등록 (5) § MARS와 특별한 communication 설정이 필요한 장비들은 Manual 등록을 권장함 § Admin > System Setup > Security and Monitoring Device > Add 직접 등록 Device Type 선택 후 장비 정보 입력 후! Next > Summit > Discover or Test connectivity Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 32

장비 설정, 관리 – 관리 장비 등록 (5) § MARS와 특별한 communication 설정이 필요한 장비들은 Manual 등록을 권장함 § Admin > System Setup > Security and Monitoring Device > Add 직접 등록 Device Type 선택 후 장비 정보 입력 후! Next > Summit > Discover or Test connectivity Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 32

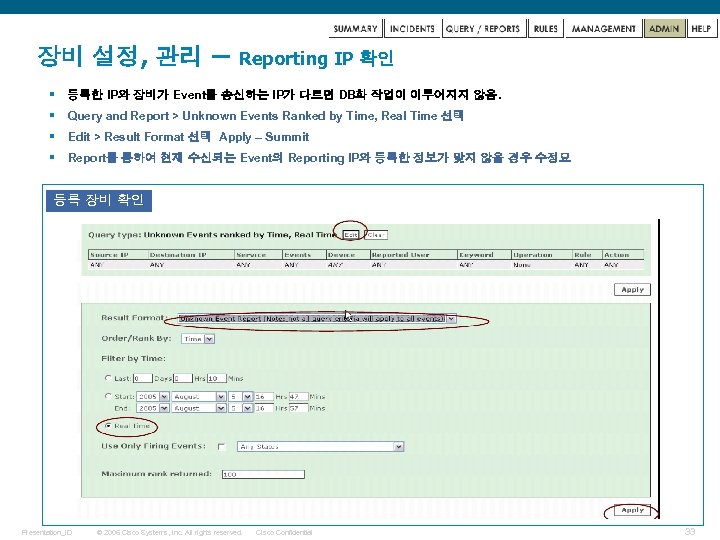

장비 설정, 관리 – Reporting IP 확인 § 등록한 IP와 장비가 Event를 송신하는 IP가 다르면 DB화 작업이 이루어지지 않음. § Query and Report > Unknown Events Ranked by Time, Real Time 선택 § Edit > Result Format 선택 Apply – Summit § Report를 통하여 현재 수신되는 Event의 Reporting IP와 등록한 정보가 맞지 않을 경우 수정요 등록 장비 확인 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 33

장비 설정, 관리 – Reporting IP 확인 § 등록한 IP와 장비가 Event를 송신하는 IP가 다르면 DB화 작업이 이루어지지 않음. § Query and Report > Unknown Events Ranked by Time, Real Time 선택 § Edit > Result Format 선택 Apply – Summit § Report를 통하여 현재 수신되는 Event의 Reporting IP와 등록한 정보가 맞지 않을 경우 수정요 등록 장비 확인 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 33

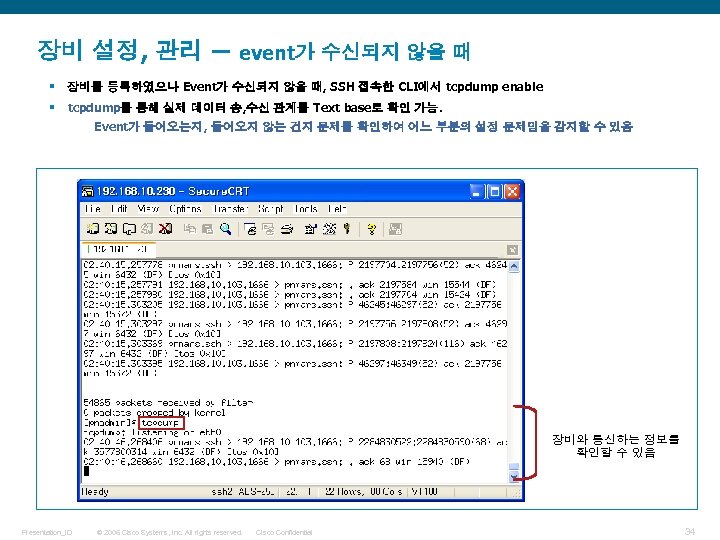

장비 설정, 관리 – event가 수신되지 않을 때 § 장비를 등록하였으나 Event가 수신되지 않을 때, SSH 접속한 CLI에서 tcpdump enable § tcpdump를 통해 실제 데이터 송, 수신 관계를 Text base로 확인 가능. Event가 들어오는지, 들어오지 않는 건지 문제를 확인하여 어느 부분의 설정 문제임을 감지할 수 있음 장비와 통신하는 정보를 확인할 수 있음 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 34

장비 설정, 관리 – event가 수신되지 않을 때 § 장비를 등록하였으나 Event가 수신되지 않을 때, SSH 접속한 CLI에서 tcpdump enable § tcpdump를 통해 실제 데이터 송, 수신 관계를 Text base로 확인 가능. Event가 들어오는지, 들어오지 않는 건지 문제를 확인하여 어느 부분의 설정 문제임을 감지할 수 있음 장비와 통신하는 정보를 확인할 수 있음 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 34

그룹 등록 § 관리 정책에 의해 그룹화하여 그룹을 기준으로 Report / query에 응용 § 예 ) Internal Networks, DMZ networks, Mail Servers, DNS server, Applications etc § Management > IP Management > Add Group (일반적인 IP Management Group에는 등록 장비를 기준으로 한 Network 정보) Device Group 등록 Add group 버튼클릭 Group 설정할 기준을 선택 - Network Group - Device Group - IP Group 등 선택 후 [submit] 버튼 클릭 클릭 후 [Activation] 필요 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 35

그룹 등록 § 관리 정책에 의해 그룹화하여 그룹을 기준으로 Report / query에 응용 § 예 ) Internal Networks, DMZ networks, Mail Servers, DNS server, Applications etc § Management > IP Management > Add Group (일반적인 IP Management Group에는 등록 장비를 기준으로 한 Network 정보) Device Group 등록 Add group 버튼클릭 Group 설정할 기준을 선택 - Network Group - Device Group - IP Group 등 선택 후 [submit] 버튼 클릭 클릭 후 [Activation] 필요 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 35

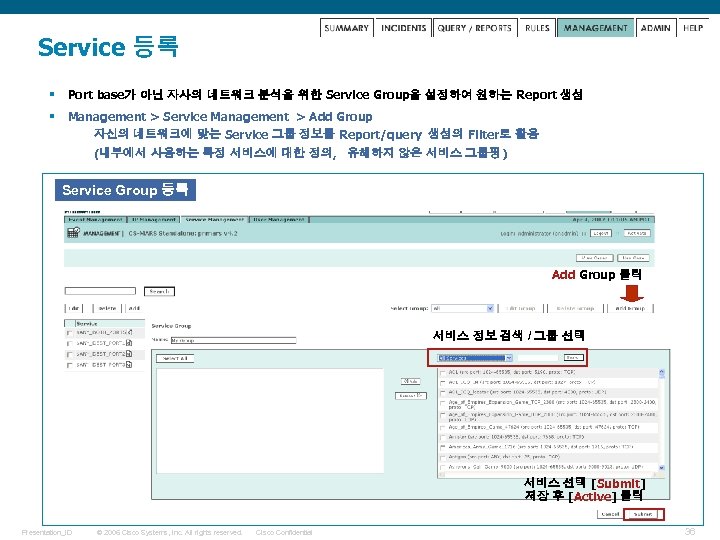

Service 등록 § Port base가 아닌 자사의 네트워크 분석을 위한 Service Group을 설정하여 원하는 Report 생성 § Management > Service Management > Add Group 자신의 네트워크에 맞는 Service 그룹 정보를 Report/query 생성의 Filter로 활용 (내부에서 사용하는 특정 서비스에 대한 정의, 유해하지 않은 서비스 그룹핑) Service Group 등록 Add Group 클릭 서비스 정보 검색 / 그룹 선택 서비스 선택 [Submit] 저장 후 [Active] 클릭 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 36

Service 등록 § Port base가 아닌 자사의 네트워크 분석을 위한 Service Group을 설정하여 원하는 Report 생성 § Management > Service Management > Add Group 자신의 네트워크에 맞는 Service 그룹 정보를 Report/query 생성의 Filter로 활용 (내부에서 사용하는 특정 서비스에 대한 정의, 유해하지 않은 서비스 그룹핑) Service Group 등록 Add Group 클릭 서비스 정보 검색 / 그룹 선택 서비스 선택 [Submit] 저장 후 [Active] 클릭 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 36

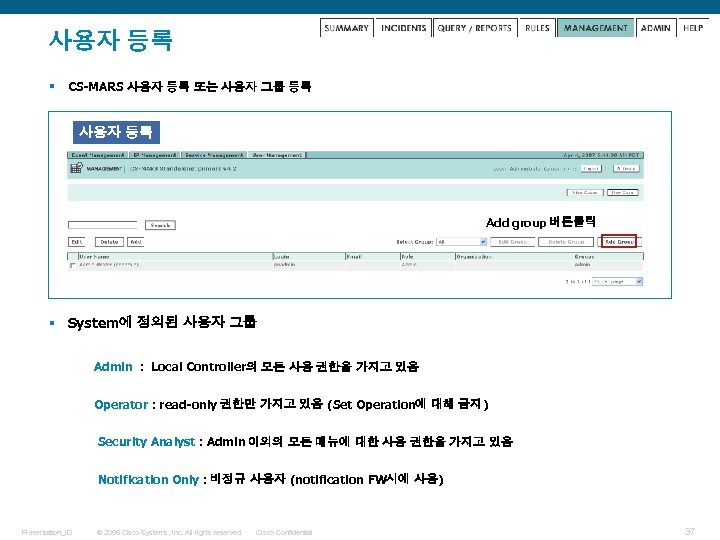

사용자 등록 § CS-MARS 사용자 등록 또는 사용자 그룹 등록 사용자 등록 Add group 버튼클릭 § System에 정의된 사용자 그룹 Admin : Local Controller의 모든 사용 권한을 가지고 있음 Operator : read-only 권한만 가지고 있음 (Set Operation에 대해 금지) Security Analyst : Admin 이외의 모든 메뉴에 대한 사용 권한을 가지고 있음 Notification Only : 비정규 사용자 (notification FW시에 사용) Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 37

사용자 등록 § CS-MARS 사용자 등록 또는 사용자 그룹 등록 사용자 등록 Add group 버튼클릭 § System에 정의된 사용자 그룹 Admin : Local Controller의 모든 사용 권한을 가지고 있음 Operator : read-only 권한만 가지고 있음 (Set Operation에 대해 금지) Security Analyst : Admin 이외의 모든 메뉴에 대한 사용 권한을 가지고 있음 Notification Only : 비정규 사용자 (notification FW시에 사용) Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 37

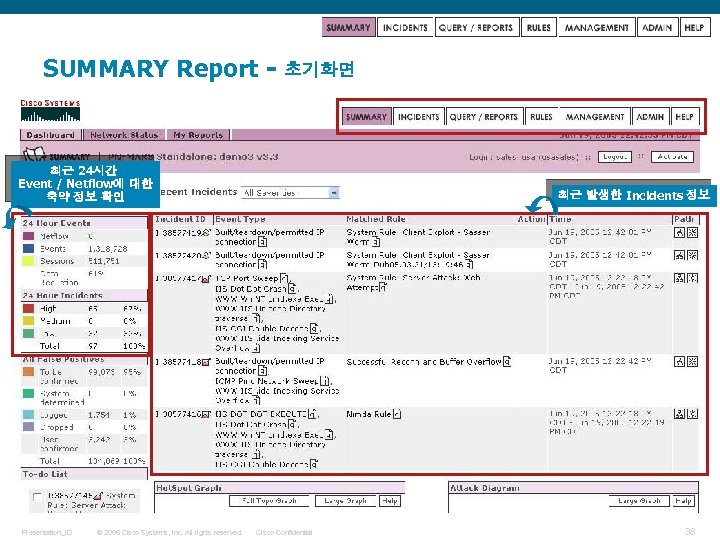

SUMMARY Report - 초기화면 최근 24시간 Event / Netflow에 대한 축약 정보 확인 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. 최근 발생한 Incidents 정보 Cisco Confidential 38

SUMMARY Report - 초기화면 최근 24시간 Event / Netflow에 대한 축약 정보 확인 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. 최근 발생한 Incidents 정보 Cisco Confidential 38

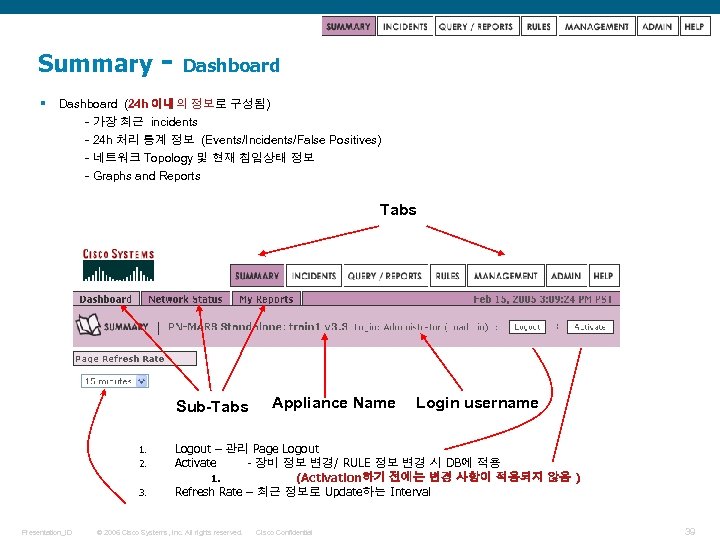

Summary § Dashboard (24 h 이내의 정보로 구성됨) - 가장 최근 incidents - 24 h 처리 통계 정보 (Events/Incidents/False Positives) - 네트워크 Topology 및 현재 침입상태 정보 - Graphs and Reports Tabs Sub-Tabs 1. 2. 3. Presentation_ID Appliance Name Login username Logout – 관리 Page Logout Activate - 장비 정보 변경/ RULE 정보 변경 시 DB에 적용 1. (Activation하기 전에는 변경 사항이 적용되지 않음 ) Refresh Rate – 최근 정보로 Update하는 Interval © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 39

Summary § Dashboard (24 h 이내의 정보로 구성됨) - 가장 최근 incidents - 24 h 처리 통계 정보 (Events/Incidents/False Positives) - 네트워크 Topology 및 현재 침입상태 정보 - Graphs and Reports Tabs Sub-Tabs 1. 2. 3. Presentation_ID Appliance Name Login username Logout – 관리 Page Logout Activate - 장비 정보 변경/ RULE 정보 변경 시 DB에 적용 1. (Activation하기 전에는 변경 사항이 적용되지 않음 ) Refresh Rate – 최근 정보로 Update하는 Interval © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 39

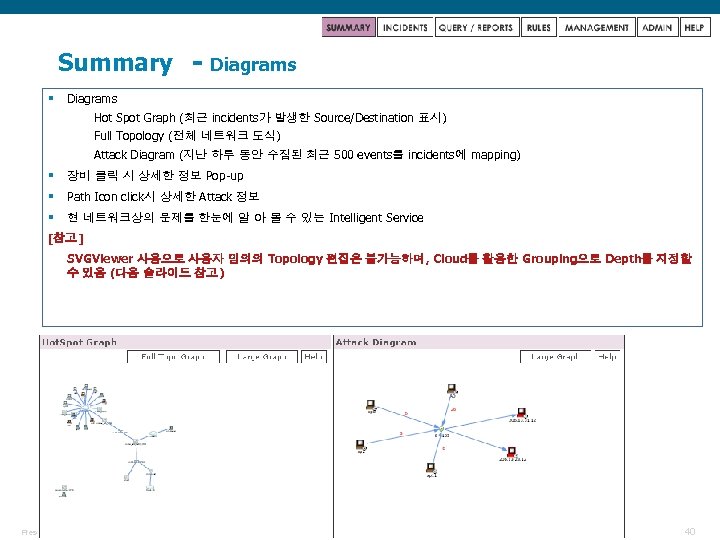

Summary § - Diagrams Hot Spot Graph (최근 incidents가 발생한 Source/Destination 표시) Full Topology (전체 네트워크 도식) Attack Diagram (지난 하루 동안 수집된 최근 500 events를 incidents에 mapping) § 장비 클릭 시 상세한 정보 Pop-up § Path Icon click시 상세한 Attack 정보 § 현 네트워크상의 문제를 한눈에 알 아 볼 수 있는 Intelligent Service [참고] SVGViewer 사용으로 사용자 임의의 Topology 편집은 불가능하며, Cloud를 활용한 Grouping으로 Depth를 지정할 수 있음 (다음 슬라이드 참고) Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 40

Summary § - Diagrams Hot Spot Graph (최근 incidents가 발생한 Source/Destination 표시) Full Topology (전체 네트워크 도식) Attack Diagram (지난 하루 동안 수집된 최근 500 events를 incidents에 mapping) § 장비 클릭 시 상세한 정보 Pop-up § Path Icon click시 상세한 Attack 정보 § 현 네트워크상의 문제를 한눈에 알 아 볼 수 있는 Intelligent Service [참고] SVGViewer 사용으로 사용자 임의의 Topology 편집은 불가능하며, Cloud를 활용한 Grouping으로 Depth를 지정할 수 있음 (다음 슬라이드 참고) Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 40

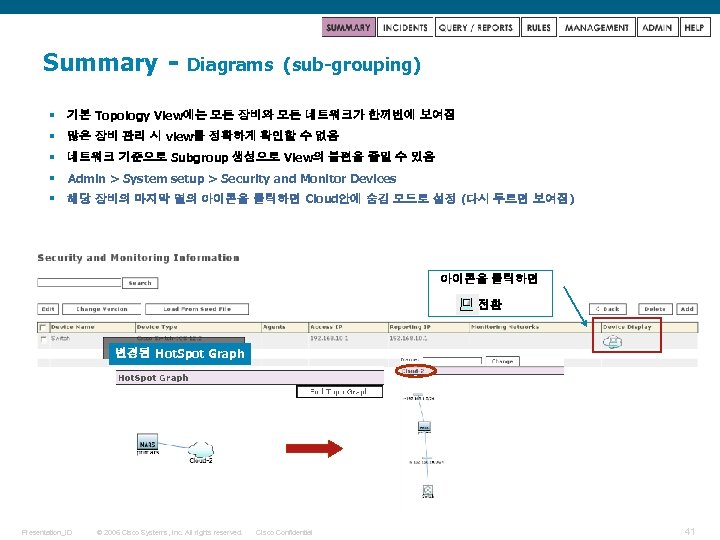

Summary - Diagrams (sub-grouping) § 기본 Topology View에는 모든 장비와 모든 네트워크가 한꺼번에 보여짐 § 많은 장비 관리 시 view를 정확하게 확인할 수 없음 § 네트워크 기준으로 Subgroup 생성으로 View의 불편을 줄일 수 있음 § Admin > System setup > Security and Monitor Devices § 해당 장비의 마지막 열의 아이콘을 클릭하면 Cloud안에 숨김 모드로 설정 (다시 두르면 보여짐) 아이콘을 클릭하면 전환 변경된 Hot. Spot Graph Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 41

Summary - Diagrams (sub-grouping) § 기본 Topology View에는 모든 장비와 모든 네트워크가 한꺼번에 보여짐 § 많은 장비 관리 시 view를 정확하게 확인할 수 없음 § 네트워크 기준으로 Subgroup 생성으로 View의 불편을 줄일 수 있음 § Admin > System setup > Security and Monitor Devices § 해당 장비의 마지막 열의 아이콘을 클릭하면 Cloud안에 숨김 모드로 설정 (다시 두르면 보여짐) 아이콘을 클릭하면 전환 변경된 Hot. Spot Graph Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 41

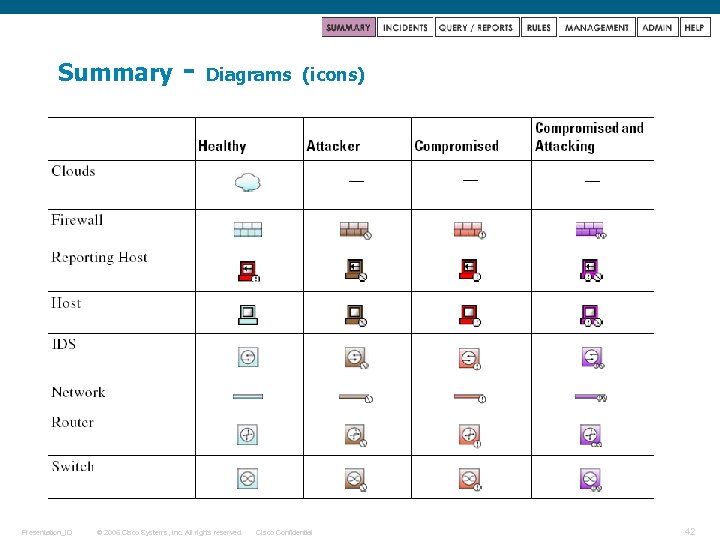

Summary Presentation_ID - Diagrams © 2006 Cisco Systems, Inc. All rights reserved. (icons) Cisco Confidential 42

Summary Presentation_ID - Diagrams © 2006 Cisco Systems, Inc. All rights reserved. (icons) Cisco Confidential 42

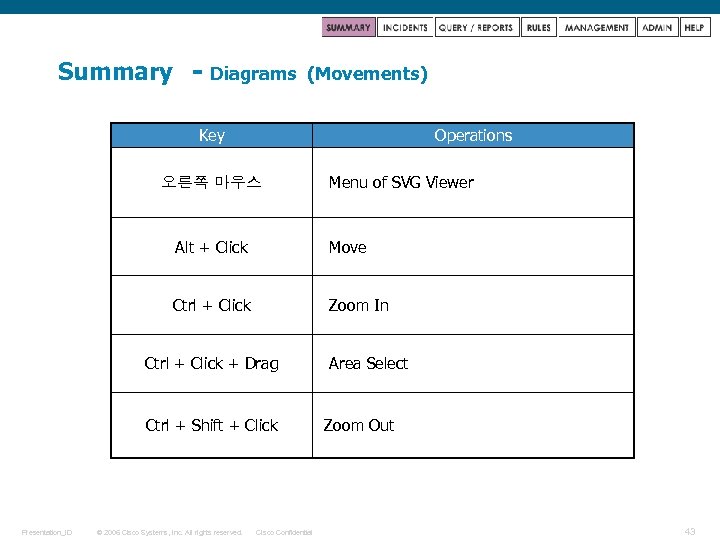

Summary - Diagrams (Movements) Key Operations 오른쪽 마우스 Menu of SVG Viewer Alt + Click Move Ctrl + Click Zoom In Ctrl + Click + Drag Ctrl + Shift + Click Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential Area Select Zoom Out 43

Summary - Diagrams (Movements) Key Operations 오른쪽 마우스 Menu of SVG Viewer Alt + Click Move Ctrl + Click Zoom In Ctrl + Click + Drag Ctrl + Shift + Click Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential Area Select Zoom Out 43

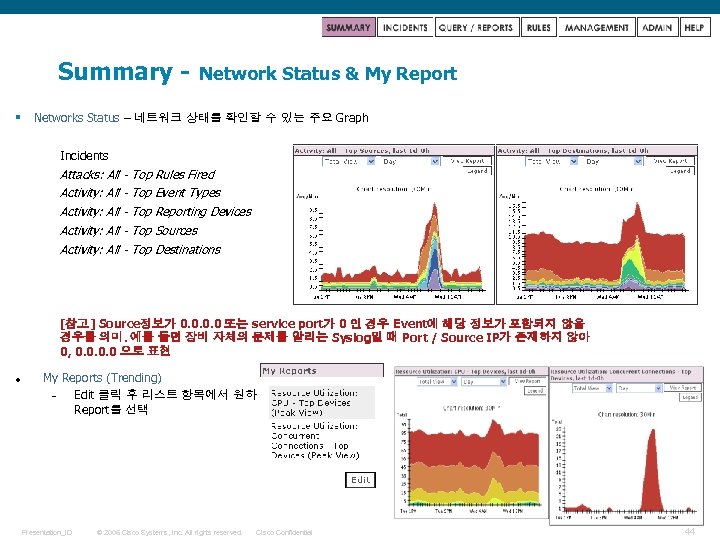

Summary § Network Status & My Report Networks Status – 네트워크 상태를 확인할 수 있는 주요 Graph Incidents Attacks: All - Top Rules Fired Activity: All - Top Event Types Activity: All - Top Reporting Devices Activity: All - Top Sources Activity: All - Top Destinations [참고] Source정보가 0. 0 또는 service port가 0 인 경우 Event에 해당 정보가 포함되지 않을 경우를 의미. 예를 들면 장비 자체의 문제를 알리는 Syslog일 때 Port / Source IP가 존재하지 않아 0, 0. 0 으로 표현 l My Reports (Trending) – Edit 클릭 후 리스트 항목에서 원하는 Report를 선택 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 44

Summary § Network Status & My Report Networks Status – 네트워크 상태를 확인할 수 있는 주요 Graph Incidents Attacks: All - Top Rules Fired Activity: All - Top Event Types Activity: All - Top Reporting Devices Activity: All - Top Sources Activity: All - Top Destinations [참고] Source정보가 0. 0 또는 service port가 0 인 경우 Event에 해당 정보가 포함되지 않을 경우를 의미. 예를 들면 장비 자체의 문제를 알리는 Syslog일 때 Port / Source IP가 존재하지 않아 0, 0. 0 으로 표현 l My Reports (Trending) – Edit 클릭 후 리스트 항목에서 원하는 Report를 선택 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 44

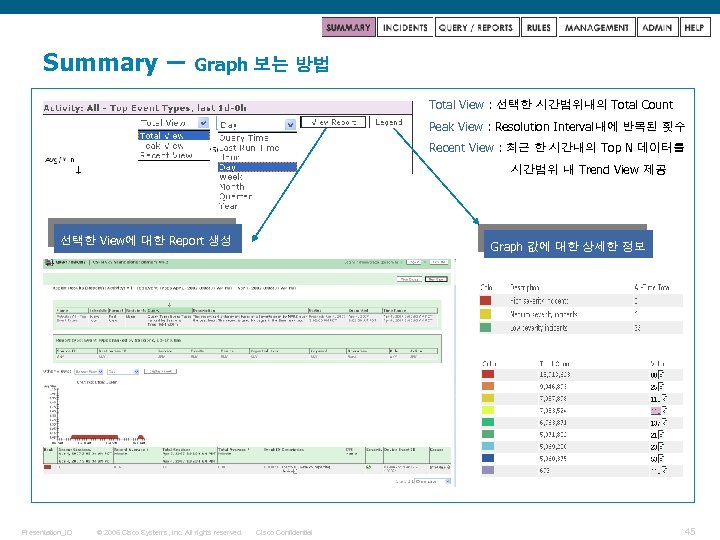

Summary – Graph 보는 방법 Total View : 선택한 시간범위내의 Total Count Peak View : Resolution Interval내에 반복된 횟수 Recent View : 최근 한 시간내의 Top N 데이터를 시간범위 내 Trend View 제공 선택한 View에 대한 Report 생성 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Graph 값에 대한 상세한 정보 Cisco Confidential 45

Summary – Graph 보는 방법 Total View : 선택한 시간범위내의 Total Count Peak View : Resolution Interval내에 반복된 횟수 Recent View : 최근 한 시간내의 Top N 데이터를 시간범위 내 Trend View 제공 선택한 View에 대한 Report 생성 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Graph 값에 대한 상세한 정보 Cisco Confidential 45

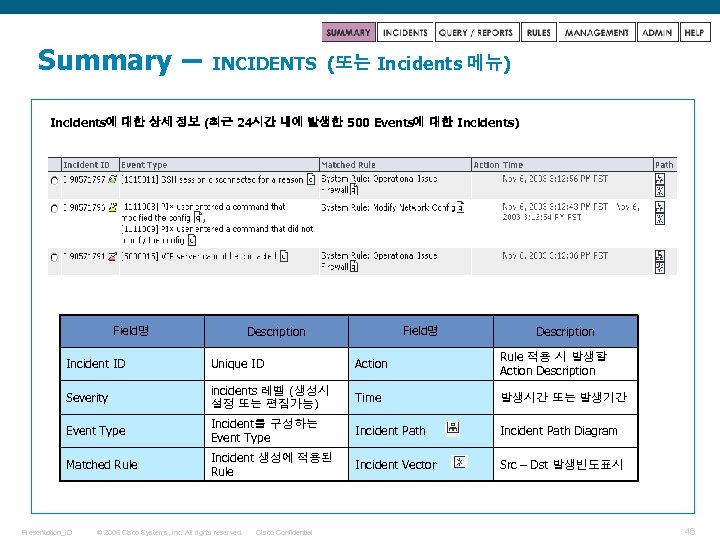

Summary – INCIDENTS (또는 Incidents 메뉴) Incidents에 대한 상세 정보 (최근 24시간 내에 발생한 500 Events에 대한 Incidents) Field명 Description Incident ID Unique ID Action Rule 적용 시 발생할 Action Description Severity incidents 레벨 (생성시 설정 또는 편집가능) Time 발생시간 또는 발생기간 Event Type Incident를 구성하는 Event Type Incident Path Diagram Matched Rule Incident 생성에 적용된 Rule Incident Vector Src – Dst 발생빈도표시 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 46

Summary – INCIDENTS (또는 Incidents 메뉴) Incidents에 대한 상세 정보 (최근 24시간 내에 발생한 500 Events에 대한 Incidents) Field명 Description Incident ID Unique ID Action Rule 적용 시 발생할 Action Description Severity incidents 레벨 (생성시 설정 또는 편집가능) Time 발생시간 또는 발생기간 Event Type Incident를 구성하는 Event Type Incident Path Diagram Matched Rule Incident 생성에 적용된 Rule Incident Vector Src – Dst 발생빈도표시 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 46

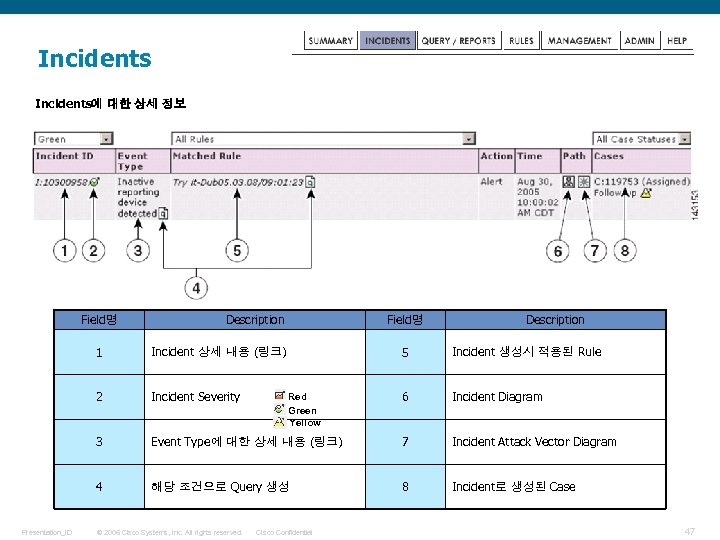

Incidents에 대한 상세 정보 Field명 1 Incident 상세 내용 (링크) 2 Incident Severity 3 4 Presentation_ID Field명 Description 5 Incident 생성시 적용된 Rule 6 Incident Diagram Event Type에 대한 상세 내용 (링크) 7 Incident Attack Vector Diagram 해당 조건으로 Query 생성 8 Incident로 생성된 Case © 2006 Cisco Systems, Inc. All rights reserved. Red Green Yellow Cisco Confidential 47

Incidents에 대한 상세 정보 Field명 1 Incident 상세 내용 (링크) 2 Incident Severity 3 4 Presentation_ID Field명 Description 5 Incident 생성시 적용된 Rule 6 Incident Diagram Event Type에 대한 상세 내용 (링크) 7 Incident Attack Vector Diagram 해당 조건으로 Query 생성 8 Incident로 생성된 Case © 2006 Cisco Systems, Inc. All rights reserved. Red Green Yellow Cisco Confidential 47

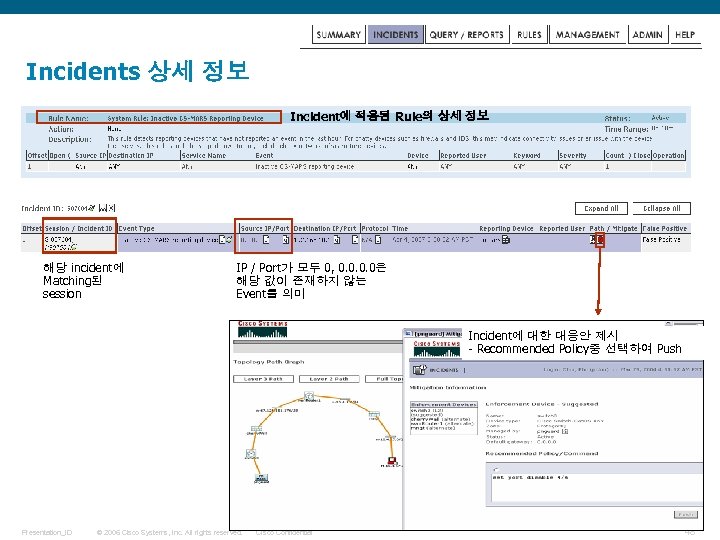

Incidents 상세 정보 Incident에 적용된 Rule의 상세 정보 해당 incident에 Matching된 session IP / Port가 모두 0, 0. 0은 해당 값이 존재하지 않는 Event를 의미 Incident에 대한 대응안 제시 - Recommended Policy중 선택하여 Push Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 48

Incidents 상세 정보 Incident에 적용된 Rule의 상세 정보 해당 incident에 Matching된 session IP / Port가 모두 0, 0. 0은 해당 값이 존재하지 않는 Event를 의미 Incident에 대한 대응안 제시 - Recommended Policy중 선택하여 Push Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 48

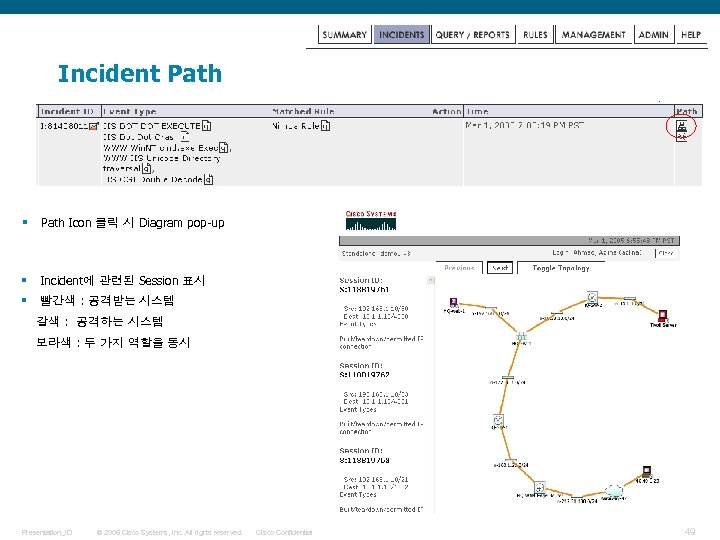

Incident Path § Path Icon 클릭 시 Diagram pop-up § Incident에 관련된 Session 표시 § 빨간색 : 공격받는 시스템 갈색 : 공격하는 시스템 보라색 : 두 가지 역할을 동시 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 49

Incident Path § Path Icon 클릭 시 Diagram pop-up § Incident에 관련된 Session 표시 § 빨간색 : 공격받는 시스템 갈색 : 공격하는 시스템 보라색 : 두 가지 역할을 동시 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 49

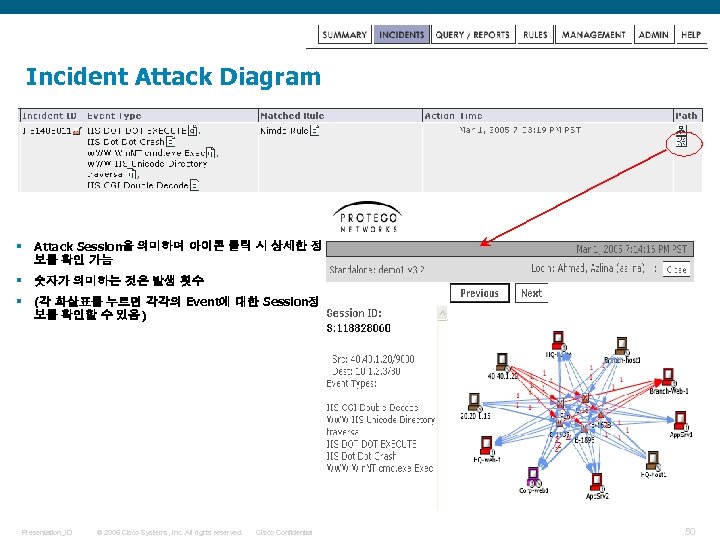

Incident Attack Diagram § Attack Session을 의미하며 아이콘 클릭 시 상세한 정 보를 확인 가능 § 숫자가 의미하는 것은 발생 횟수 § (각 화살표를 누르면 각각의 Event에 대한 Session정 보를 확인할 수 있음) Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 50

Incident Attack Diagram § Attack Session을 의미하며 아이콘 클릭 시 상세한 정 보를 확인 가능 § 숫자가 의미하는 것은 발생 횟수 § (각 화살표를 누르면 각각의 Event에 대한 Session정 보를 확인할 수 있음) Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 50

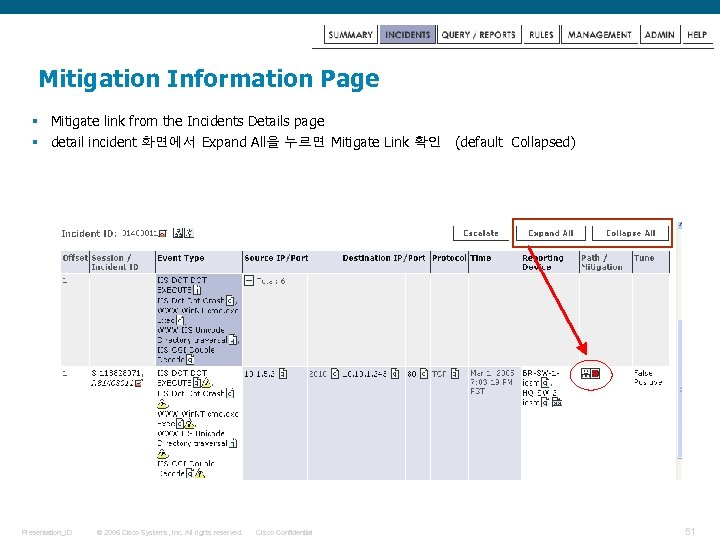

Mitigation Information Page § Mitigate link from the Incidents Details page § detail incident 화면에서 Expand All을 누르면 Mitigate Link 확인 (default Collapsed) Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 51

Mitigation Information Page § Mitigate link from the Incidents Details page § detail incident 화면에서 Expand All을 누르면 Mitigate Link 확인 (default Collapsed) Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 51

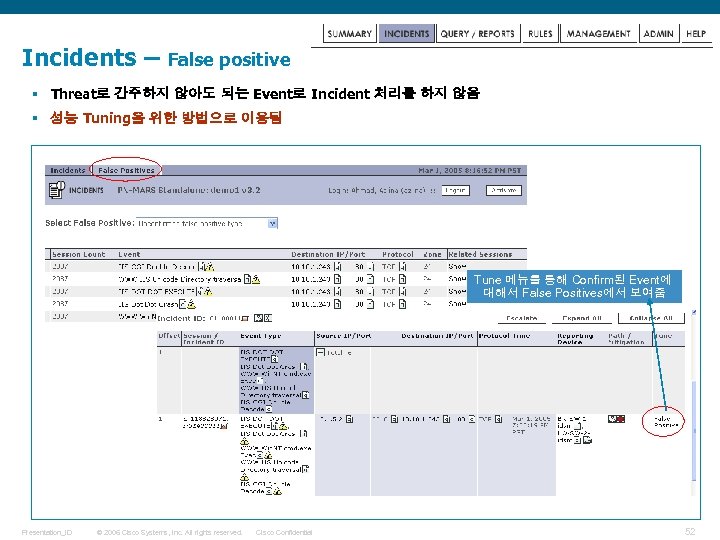

Incidents – False positive § Threat로 간주하지 않아도 되는 Event로 Incident 처리를 하지 않음 § 성능 Tuning을 위한 방법으로 이용됨 Tune 메뉴를 통해 Confirm된 Event에 대해서 False Positives에서 보여줌 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 52

Incidents – False positive § Threat로 간주하지 않아도 되는 Event로 Incident 처리를 하지 않음 § 성능 Tuning을 위한 방법으로 이용됨 Tune 메뉴를 통해 Confirm된 Event에 대해서 False Positives에서 보여줌 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 52

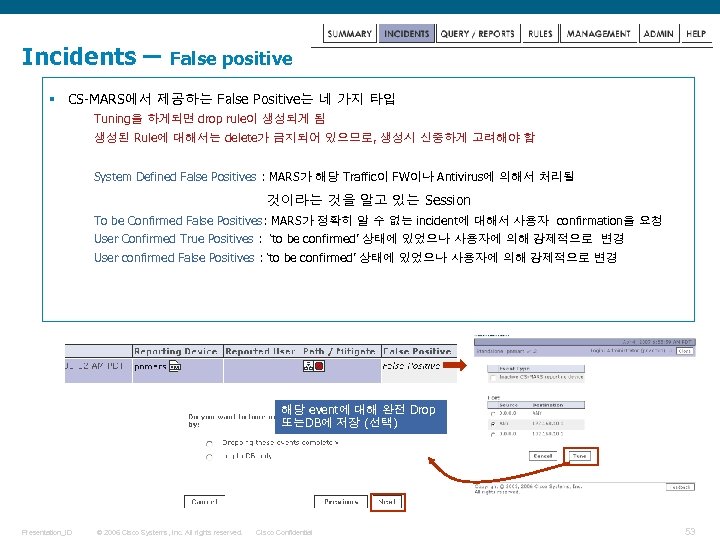

Incidents – False positive § CS-MARS에서 제공하는 False Positive는 네 가지 타입 Tuning을 하게되면 drop rule이 생성되게 됨 생성된 Rule에 대해서는 delete가 금지되어 있으므로, 생성시 신중하게 고려해야 함 System Defined False Positives : MARS가 해당 Traffic이 FW이나 Antivirus에 의해서 처리될 것이라는 것을 알고 있는 Session To be Confirmed False Positives: MARS가 정확히 알 수 없는 incident에 대해서 사용자 confirmation을 요청 User Confirmed True Positives : ‘to be confirmed’ 상태에 있었으나 사용자에 의해 강제적으로 변경 User confirmed False Positives : ‘to be confirmed’ 상태에 있었으나 사용자에 의해 강제적으로 변경 해당 event에 대해 완전 Drop 또는DB에 저장 (선택) Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 53

Incidents – False positive § CS-MARS에서 제공하는 False Positive는 네 가지 타입 Tuning을 하게되면 drop rule이 생성되게 됨 생성된 Rule에 대해서는 delete가 금지되어 있으므로, 생성시 신중하게 고려해야 함 System Defined False Positives : MARS가 해당 Traffic이 FW이나 Antivirus에 의해서 처리될 것이라는 것을 알고 있는 Session To be Confirmed False Positives: MARS가 정확히 알 수 없는 incident에 대해서 사용자 confirmation을 요청 User Confirmed True Positives : ‘to be confirmed’ 상태에 있었으나 사용자에 의해 강제적으로 변경 User confirmed False Positives : ‘to be confirmed’ 상태에 있었으나 사용자에 의해 강제적으로 변경 해당 event에 대해 완전 Drop 또는DB에 저장 (선택) Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 53

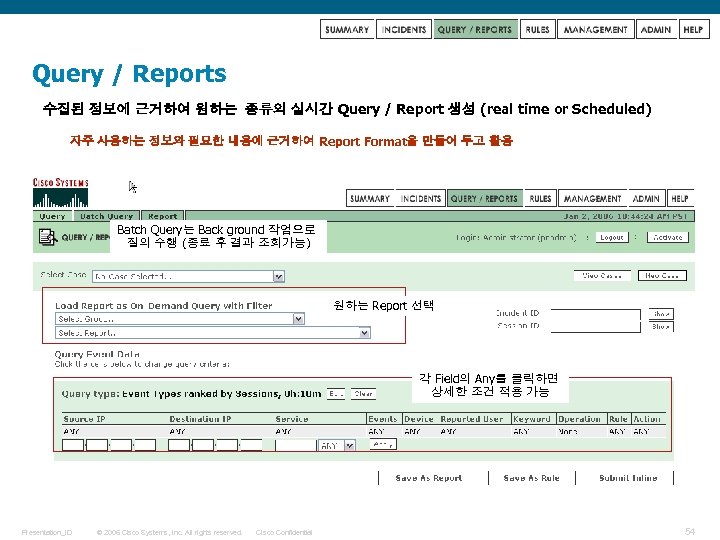

Query / Reports 수집된 정보에 근거하여 원하는 종류의 실시간 Query / Report 생성 (real time or Scheduled) 자주 사용하는 정보와 필요한 내용에 근거하여 Report Format을 만들어 두고 활용 Batch Query는 Back ground 작업으로 질의 수행 (종료 후 결과 조회가능) 원하는 Report 선택 각 Field의 Any를 클릭하면 상세한 조건 적용 가능 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 54

Query / Reports 수집된 정보에 근거하여 원하는 종류의 실시간 Query / Report 생성 (real time or Scheduled) 자주 사용하는 정보와 필요한 내용에 근거하여 Report Format을 만들어 두고 활용 Batch Query는 Back ground 작업으로 질의 수행 (종료 후 결과 조회가능) 원하는 Report 선택 각 Field의 Any를 클릭하면 상세한 조건 적용 가능 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 54

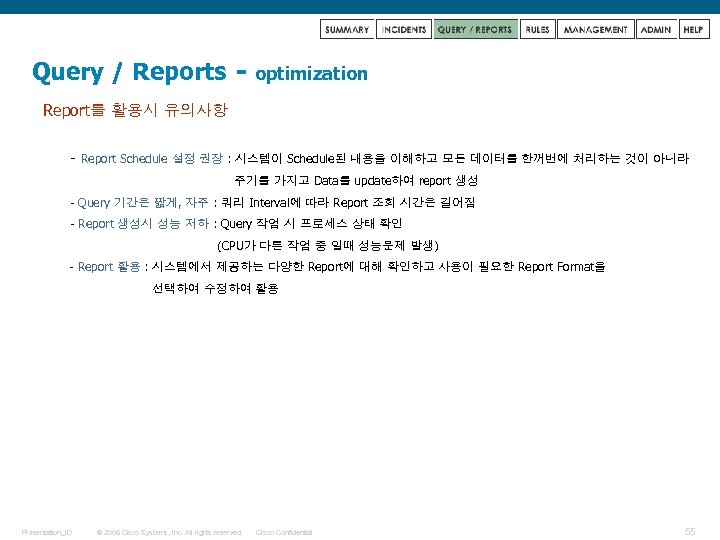

Query / Reports - optimization Report를 활용시 유의사항 - Report Schedule 설정 권장 : 시스템이 Schedule된 내용을 이해하고 모든 데이터를 한꺼번에 처리하는 것이 아니라 주기를 가지고 Data를 update하여 report 생성 - Query 기간은 짧게, 자주 : 쿼리 Interval에 따라 Report 조회 시간은 길어짐 - Report 생성시 성능 저하 : Query 작업 시 프로세스 상태 확인 (CPU가 다른 작업 중 일때 성능문제 발생) - Report 활용 : 시스템에서 제공하는 다양한 Report에 대해 확인하고 사용이 필요한 Report Format을 선택하여 수정하여 활용 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 55

Query / Reports - optimization Report를 활용시 유의사항 - Report Schedule 설정 권장 : 시스템이 Schedule된 내용을 이해하고 모든 데이터를 한꺼번에 처리하는 것이 아니라 주기를 가지고 Data를 update하여 report 생성 - Query 기간은 짧게, 자주 : 쿼리 Interval에 따라 Report 조회 시간은 길어짐 - Report 생성시 성능 저하 : Query 작업 시 프로세스 상태 확인 (CPU가 다른 작업 중 일때 성능문제 발생) - Report 활용 : 시스템에서 제공하는 다양한 Report에 대해 확인하고 사용이 필요한 Report Format을 선택하여 수정하여 활용 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 55

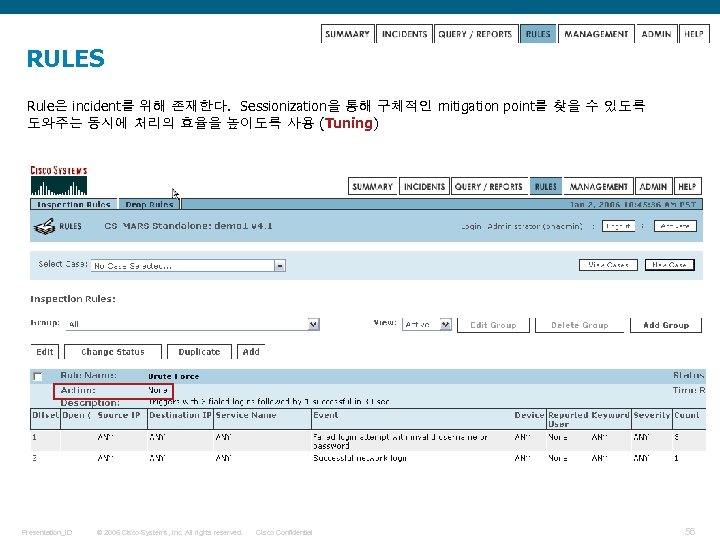

RULES Rule은 incident를 위해 존재한다. Sessionization을 통해 구체적인 mitigation point를 찾을 수 있도록 도와주는 동시에 처리의 효율을 높이도록 사용 (Tuning) Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 56

RULES Rule은 incident를 위해 존재한다. Sessionization을 통해 구체적인 mitigation point를 찾을 수 있도록 도와주는 동시에 처리의 효율을 높이도록 사용 (Tuning) Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 56

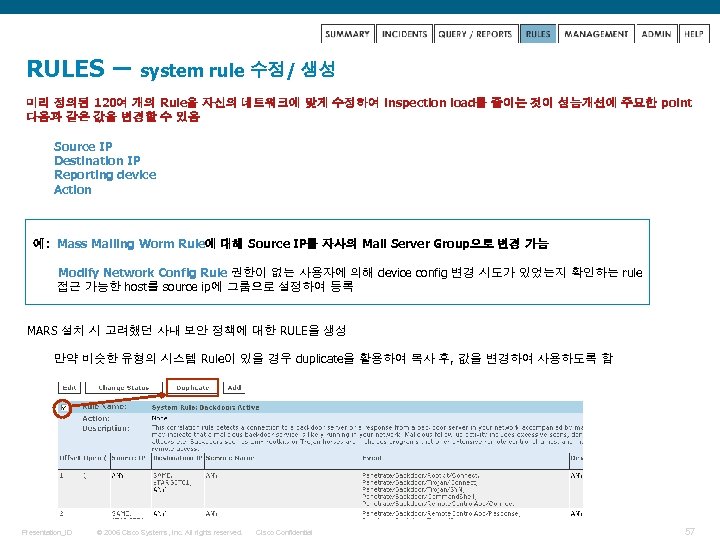

RULES – system rule 수정/ 생성 미리 정의된 120여 개의 Rule을 자신의 네트워크에 맞게 수정하여 inspection load를 줄이는 것이 성능개선에 주요한 point 다음과 같은 값을 변경할 수 있음 Source IP Destination IP Reporting device Action 예: Mass Mailing Worm Rule에 대해 Source IP를 자사의 Mail Server Group으로 변경 가능 Modify Network Config Rule 권한이 없는 사용자에 의해 device config 변경 시도가 있었는지 확인하는 rule 접근 가능한 host를 source ip에 그룹으로 설정하여 등록 MARS 설치 시 고려했던 사내 보안 정책에 대한 RULE을 생성 만약 비슷한 유형의 시스템 Rule이 있을 경우 duplicate을 활용하여 복사 후, 값을 변경하여 사용하도록 함 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 57

RULES – system rule 수정/ 생성 미리 정의된 120여 개의 Rule을 자신의 네트워크에 맞게 수정하여 inspection load를 줄이는 것이 성능개선에 주요한 point 다음과 같은 값을 변경할 수 있음 Source IP Destination IP Reporting device Action 예: Mass Mailing Worm Rule에 대해 Source IP를 자사의 Mail Server Group으로 변경 가능 Modify Network Config Rule 권한이 없는 사용자에 의해 device config 변경 시도가 있었는지 확인하는 rule 접근 가능한 host를 source ip에 그룹으로 설정하여 등록 MARS 설치 시 고려했던 사내 보안 정책에 대한 RULE을 생성 만약 비슷한 유형의 시스템 Rule이 있을 경우 duplicate을 활용하여 복사 후, 값을 변경하여 사용하도록 함 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 57

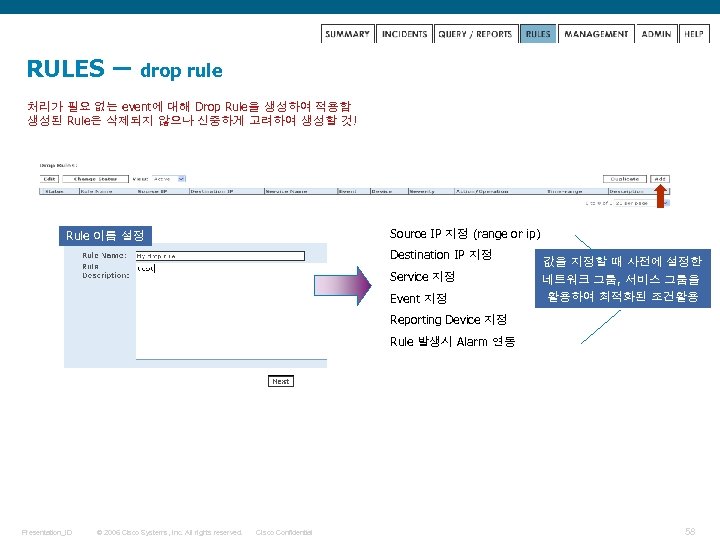

RULES – drop rule 처리가 필요 없는 event에 대해 Drop Rule을 생성하여 적용함 생성된 Rule은 삭제되지 않으나 신중하게 고려하여 생성할 것! Source IP 지정 (range or ip) Rule 이름 설정 Destination IP 지정 Service 지정 Event 지정 값을 지정할 때 사전에 설정한 네트워크 그룹, 서비스 그룹을 활용하여 최적화된 조건활용 Reporting Device 지정 Rule 발생시 Alarm 연동 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 58

RULES – drop rule 처리가 필요 없는 event에 대해 Drop Rule을 생성하여 적용함 생성된 Rule은 삭제되지 않으나 신중하게 고려하여 생성할 것! Source IP 지정 (range or ip) Rule 이름 설정 Destination IP 지정 Service 지정 Event 지정 값을 지정할 때 사전에 설정한 네트워크 그룹, 서비스 그룹을 활용하여 최적화된 조건활용 Reporting Device 지정 Rule 발생시 Alarm 연동 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 58

![Rule - Action § 설정된 Rule 동작시 Alert FW기능 [종류] E-Mail Syslog Page SNMP Rule - Action § 설정된 Rule 동작시 Alert FW기능 [종류] E-Mail Syslog Page SNMP](https://present5.com/presentation/08ec41e8e0b7939110633d2b1c3090d4/image-59.jpg) Rule - Action § 설정된 Rule 동작시 Alert FW기능 [종류] E-Mail Syslog Page SNMP SMS (introduced in 3. 3. 3) Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 59

Rule - Action § 설정된 Rule 동작시 Alert FW기능 [종류] E-Mail Syslog Page SNMP SMS (introduced in 3. 3. 3) Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 59

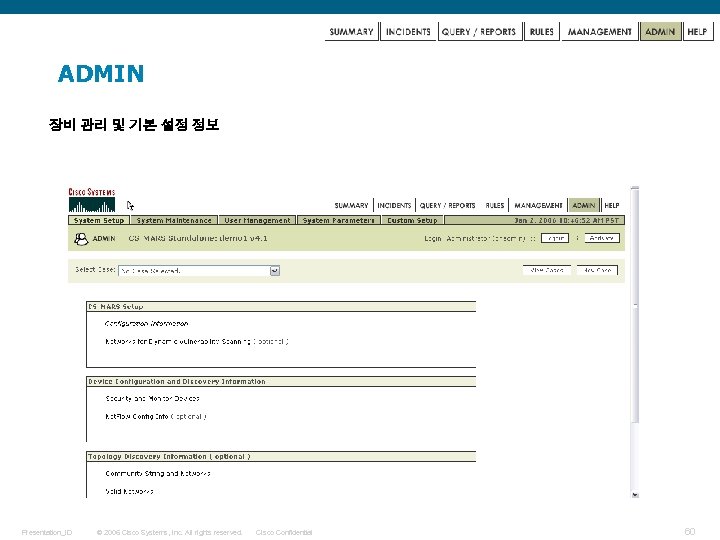

ADMIN 장비 관리 및 기본 설정 정보 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 60

ADMIN 장비 관리 및 기본 설정 정보 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 60

Admin - Custom Setup • 새로운 Device의 Messages를 관리하기 위해 Parsing Rule 생성 • Custom Event를 CS-MARS Field에 Mapping Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 61

Admin - Custom Setup • 새로운 Device의 Messages를 관리하기 위해 Parsing Rule 생성 • Custom Event를 CS-MARS Field에 Mapping Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 61

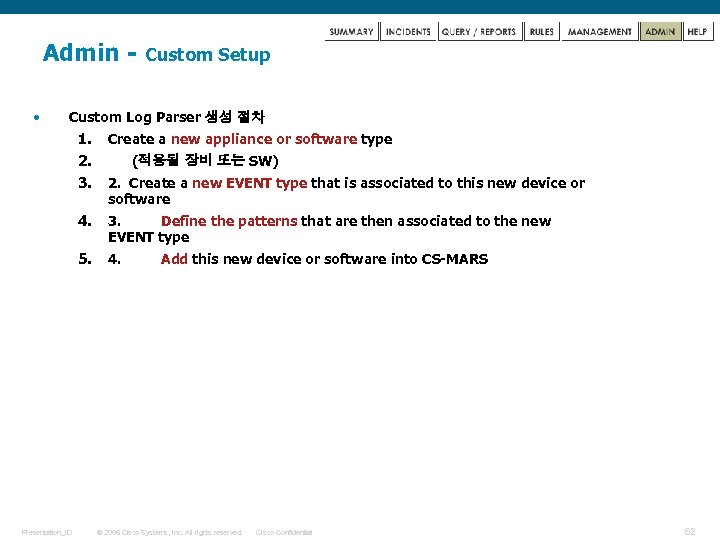

Admin • Custom Setup Custom Log Parser 생성 절차 1. 2. 3. 2. Create a new EVENT type that is associated to this new device or software 4. 3. Define the patterns that are then associated to the new EVENT type 5. Presentation_ID Create a new appliance or software type 4. (적용될 장비 또는 SW) Add this new device or software into CS-MARS © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 62

Admin • Custom Setup Custom Log Parser 생성 절차 1. 2. 3. 2. Create a new EVENT type that is associated to this new device or software 4. 3. Define the patterns that are then associated to the new EVENT type 5. Presentation_ID Create a new appliance or software type 4. (적용될 장비 또는 SW) Add this new device or software into CS-MARS © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 62

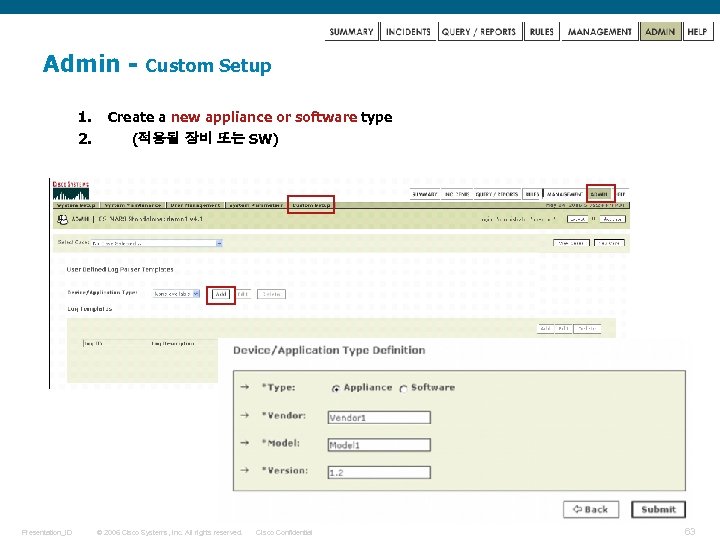

Admin 1. 2. Presentation_ID Custom Setup Create a new appliance or software type (적용될 장비 또는 SW) © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 63

Admin 1. 2. Presentation_ID Custom Setup Create a new appliance or software type (적용될 장비 또는 SW) © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 63

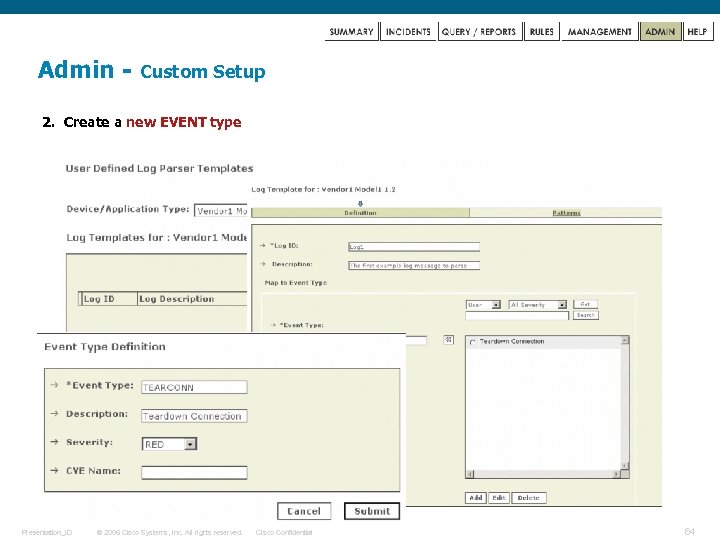

Admin - Custom Setup 2. Create a new EVENT type Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 64

Admin - Custom Setup 2. Create a new EVENT type Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 64

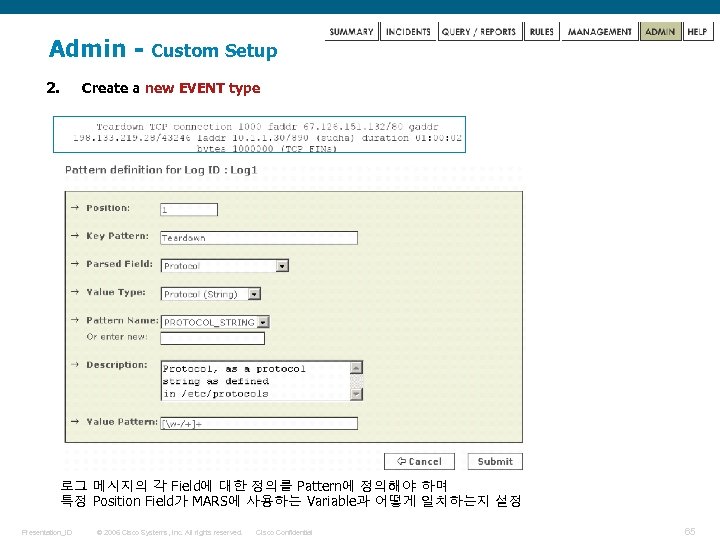

Admin 2. Custom Setup Create a new EVENT type 로그 메시지의 각 Field에 대한 정의를 Pattern에 정의해야 하며 특정 Position Field가 MARS에 사용하는 Variable과 어떻게 일치하는지 설정 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 65

Admin 2. Custom Setup Create a new EVENT type 로그 메시지의 각 Field에 대한 정의를 Pattern에 정의해야 하며 특정 Position Field가 MARS에 사용하는 Variable과 어떻게 일치하는지 설정 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 65

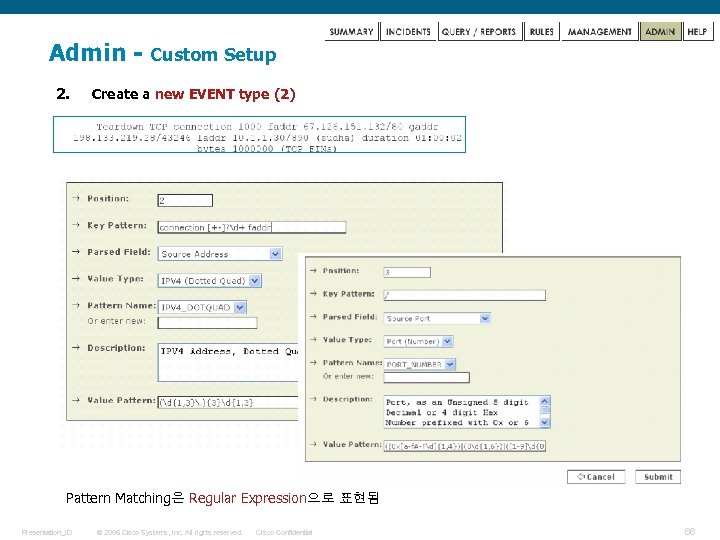

Admin 2. Custom Setup Create a new EVENT type (2) Pattern Matching은 Regular Expression으로 표현됨 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 66

Admin 2. Custom Setup Create a new EVENT type (2) Pattern Matching은 Regular Expression으로 표현됨 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 66

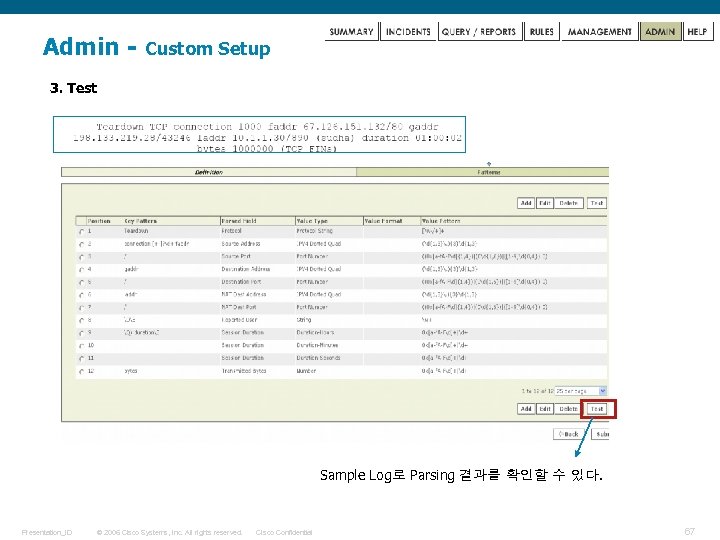

Admin - Custom Setup 3. Test Sample Log로 Parsing 결과를 확인할 수 있다. Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 67

Admin - Custom Setup 3. Test Sample Log로 Parsing 결과를 확인할 수 있다. Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 67

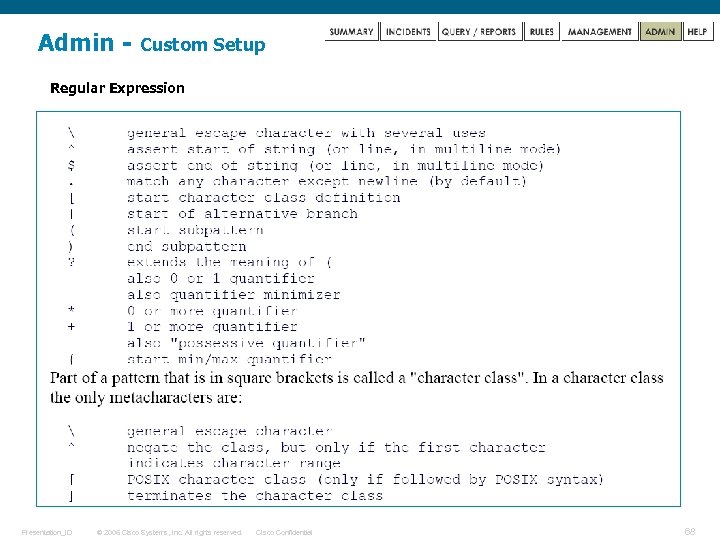

Admin - Custom Setup Regular Expression Sample Log로 Parsing 결과를 확인할 수 있다. Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 68

Admin - Custom Setup Regular Expression Sample Log로 Parsing 결과를 확인할 수 있다. Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 68

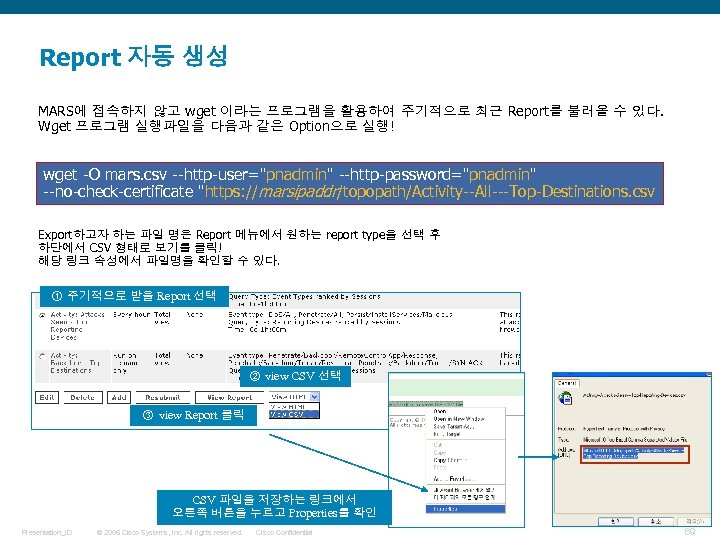

Report 자동 생성 MARS에 접속하지 않고 wget 이라는 프로그램을 활용하여 주기적으로 최근 Report를 불러올 수 있다. Wget 프로그램 실행파일을 다음과 같은 Option으로 실행! wget -O mars. csv --http-user="pnadmin" --http-password="pnadmin" --no-check-certificate "https: //marsipaddr/topopath/Activity--All---Top-Destinations. csv Export하고자 하는 파일 명은 Report 메뉴에서 원하는 report type을 선택 후 하단에서 CSV 형태로 보기를 클릭! 해당 링크 속성에서 파일명을 확인할 수 있다. ① 주기적으로 받을 Report 선택 ② view CSV 선택 ③ view Report 클릭 CSV 파일을 저장하는 링크에서 오른쪽 버튼을 누르고 Properties를 확인 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 69

Report 자동 생성 MARS에 접속하지 않고 wget 이라는 프로그램을 활용하여 주기적으로 최근 Report를 불러올 수 있다. Wget 프로그램 실행파일을 다음과 같은 Option으로 실행! wget -O mars. csv --http-user="pnadmin" --http-password="pnadmin" --no-check-certificate "https: //marsipaddr/topopath/Activity--All---Top-Destinations. csv Export하고자 하는 파일 명은 Report 메뉴에서 원하는 report type을 선택 후 하단에서 CSV 형태로 보기를 클릭! 해당 링크 속성에서 파일명을 확인할 수 있다. ① 주기적으로 받을 Report 선택 ② view CSV 선택 ③ view Report 클릭 CSV 파일을 저장하는 링크에서 오른쪽 버튼을 누르고 Properties를 확인 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 69

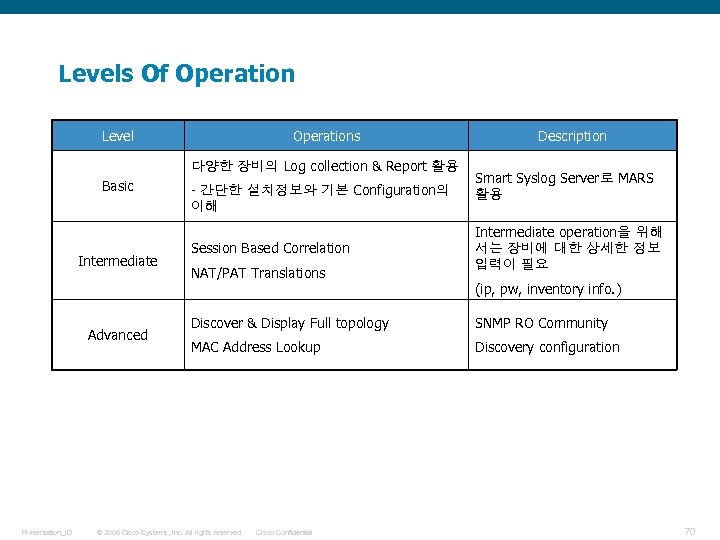

Levels Of Operation Level Operations 다양한 장비의 Log collection & Report 활용 Basic Intermediate Advanced Presentation_ID - 간단한 설치정보와 기본 Configuration의 이해 Session Based Correlation NAT/PAT Translations Description Smart Syslog Server로 MARS 활용 Intermediate operation을 위해 서는 장비에 대한 상세한 정보 입력이 필요 (ip, pw, inventory info. ) Discover & Display Full topology SNMP RO Community MAC Address Lookup Discovery configuration © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 70

Levels Of Operation Level Operations 다양한 장비의 Log collection & Report 활용 Basic Intermediate Advanced Presentation_ID - 간단한 설치정보와 기본 Configuration의 이해 Session Based Correlation NAT/PAT Translations Description Smart Syslog Server로 MARS 활용 Intermediate operation을 위해 서는 장비에 대한 상세한 정보 입력이 필요 (ip, pw, inventory info. ) Discover & Display Full topology SNMP RO Community MAC Address Lookup Discovery configuration © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 70

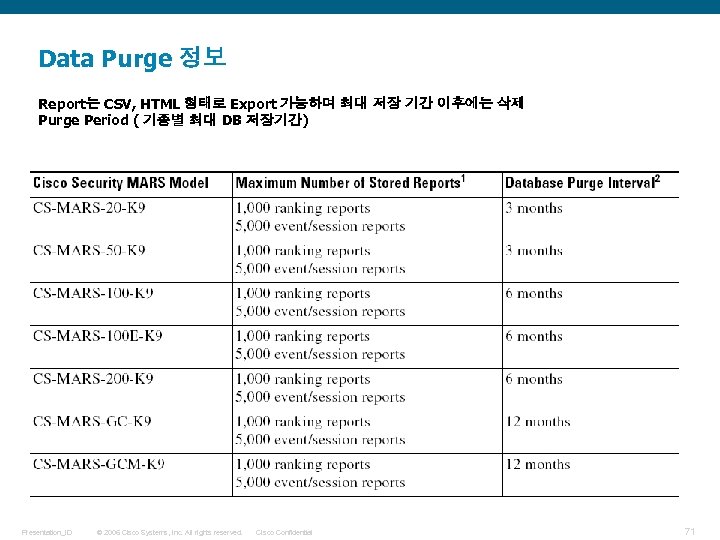

Data Purge 정보 Report는 CSV, HTML 형태로 Export 가능하며 최대 저장 기간 이후에는 삭제 Purge Period ( 기종별 최대 DB 저장기간) Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 71

Data Purge 정보 Report는 CSV, HTML 형태로 Export 가능하며 최대 저장 기간 이후에는 삭제 Purge Period ( 기종별 최대 DB 저장기간) Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 71

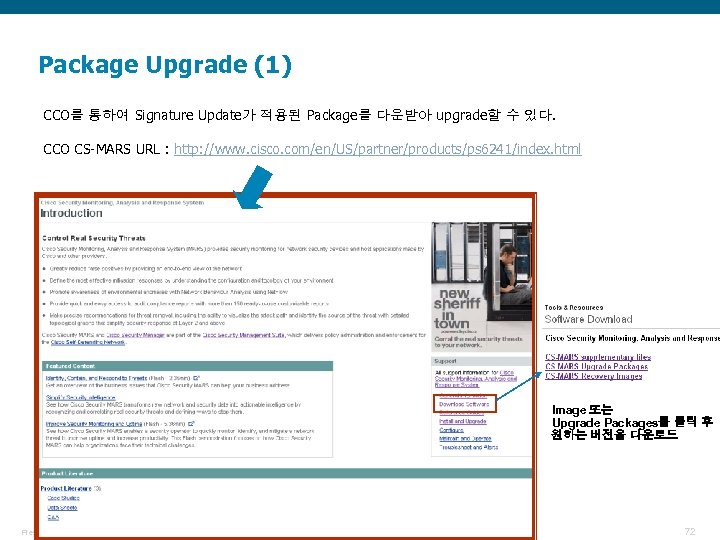

Package Upgrade (1) CCO를 통하여 Signature Update가 적용된 Package를 다운받아 upgrade할 수 있다. CCO CS-MARS URL : http: //www. cisco. com/en/US/partner/products/ps 6241/index. html Image 또는 Upgrade Packages를 클릭 후 원하는 버전을 다운로드 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 72

Package Upgrade (1) CCO를 통하여 Signature Update가 적용된 Package를 다운받아 upgrade할 수 있다. CCO CS-MARS URL : http: //www. cisco. com/en/US/partner/products/ps 6241/index. html Image 또는 Upgrade Packages를 클릭 후 원하는 버전을 다운로드 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 72

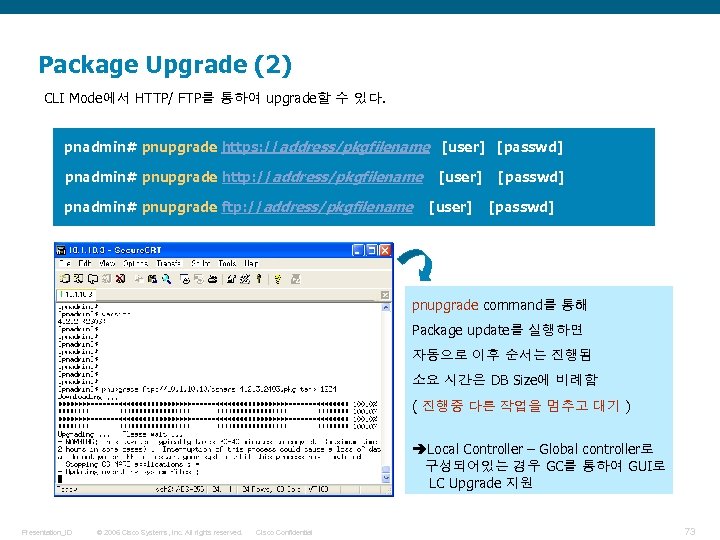

Package Upgrade (2) CLI Mode에서 HTTP/ FTP를 통하여 upgrade할 수 있다. pnadmin# pnupgrade https: //address/pkgfilename [user] [passwd] pnadmin# pnupgrade http: //address/pkgfilename pnadmin# pnupgrade ftp: //address/pkgfilename [user] [passwd] pnupgrade command를 통해 Package update를 실행하면 자동으로 이후 순서는 진행됨 소요 시간은 DB Size에 비례함 ( 진행중 다른 작업을 멈추고 대기 ) èLocal Controller – Global controller로 구성되어있는 경우 GC를 통하여 GUI로 LC Upgrade 지원 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 73

Package Upgrade (2) CLI Mode에서 HTTP/ FTP를 통하여 upgrade할 수 있다. pnadmin# pnupgrade https: //address/pkgfilename [user] [passwd] pnadmin# pnupgrade http: //address/pkgfilename pnadmin# pnupgrade ftp: //address/pkgfilename [user] [passwd] pnupgrade command를 통해 Package update를 실행하면 자동으로 이후 순서는 진행됨 소요 시간은 DB Size에 비례함 ( 진행중 다른 작업을 멈추고 대기 ) èLocal Controller – Global controller로 구성되어있는 경우 GC를 통하여 GUI로 LC Upgrade 지원 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 73

Troubleshooting Notes Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 74

Troubleshooting Notes Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 74

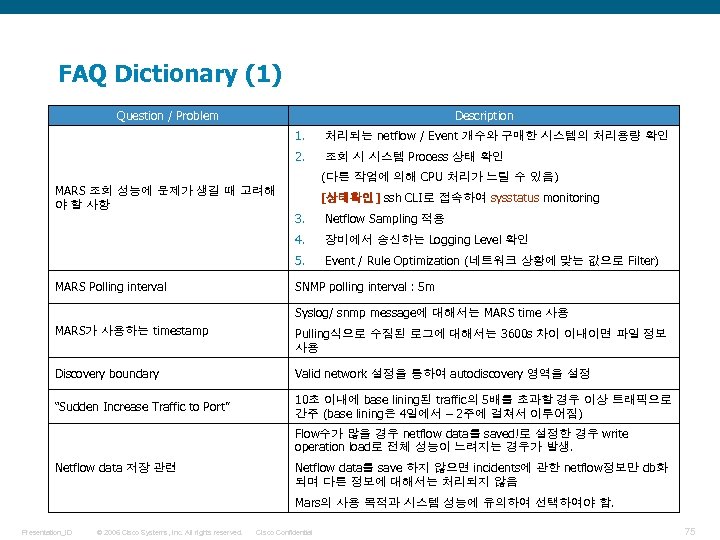

FAQ Dictionary (1) Question / Problem Description 1. 2. MARS 조회 성능에 문제가 생길 때 고려해 야 할 사항 처리되는 netflow / Event 개수와 구매한 시스템의 처리용량 확인 조회 시 시스템 Process 상태 확인 (다른 작업에 의해 CPU 처리가 느릴 수 있음) [상태확인] ssh CLI로 접속하여 sysstatus monitoring Netflow Sampling 적용 4. 장비에서 송신하는 Logging Level 확인 5. MARS Polling interval 3. Event / Rule Optimization (네트워크 상황에 맞는 값으로 Filter) SNMP polling interval : 5 m Syslog/ snmp message에 대해서는 MARS time 사용 MARS가 사용하는 timestamp Pulling식으로 수집된 로그에 대해서는 3600 s 차이 이내이면 파일 정보 사용 Discovery boundary Valid network 설정을 통하여 autodiscovery 영역을 설정 “Sudden Increase Traffic to Port” 10초 이내에 base lining된 traffic의 5배를 초과할 경우 이상 트래픽으로 간주 (base lining은 4일에서 – 2주에 걸쳐서 이루어짐) Flow수가 많을 경우 netflow data를 saved!로 설정한 경우 write operation load로 전체 성능이 느려지는 경우가 발생. Netflow data 저장 관련 Netflow data를 save 하지 않으면 incidents에 관한 netflow정보만 db화 되며 다른 정보에 대해서는 처리되지 않음 Mars의 사용 목적과 시스템 성능에 유의하여 선택하여야 함. Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 75

FAQ Dictionary (1) Question / Problem Description 1. 2. MARS 조회 성능에 문제가 생길 때 고려해 야 할 사항 처리되는 netflow / Event 개수와 구매한 시스템의 처리용량 확인 조회 시 시스템 Process 상태 확인 (다른 작업에 의해 CPU 처리가 느릴 수 있음) [상태확인] ssh CLI로 접속하여 sysstatus monitoring Netflow Sampling 적용 4. 장비에서 송신하는 Logging Level 확인 5. MARS Polling interval 3. Event / Rule Optimization (네트워크 상황에 맞는 값으로 Filter) SNMP polling interval : 5 m Syslog/ snmp message에 대해서는 MARS time 사용 MARS가 사용하는 timestamp Pulling식으로 수집된 로그에 대해서는 3600 s 차이 이내이면 파일 정보 사용 Discovery boundary Valid network 설정을 통하여 autodiscovery 영역을 설정 “Sudden Increase Traffic to Port” 10초 이내에 base lining된 traffic의 5배를 초과할 경우 이상 트래픽으로 간주 (base lining은 4일에서 – 2주에 걸쳐서 이루어짐) Flow수가 많을 경우 netflow data를 saved!로 설정한 경우 write operation load로 전체 성능이 느려지는 경우가 발생. Netflow data 저장 관련 Netflow data를 save 하지 않으면 incidents에 관한 netflow정보만 db화 되며 다른 정보에 대해서는 처리되지 않음 Mars의 사용 목적과 시스템 성능에 유의하여 선택하여야 함. Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 75

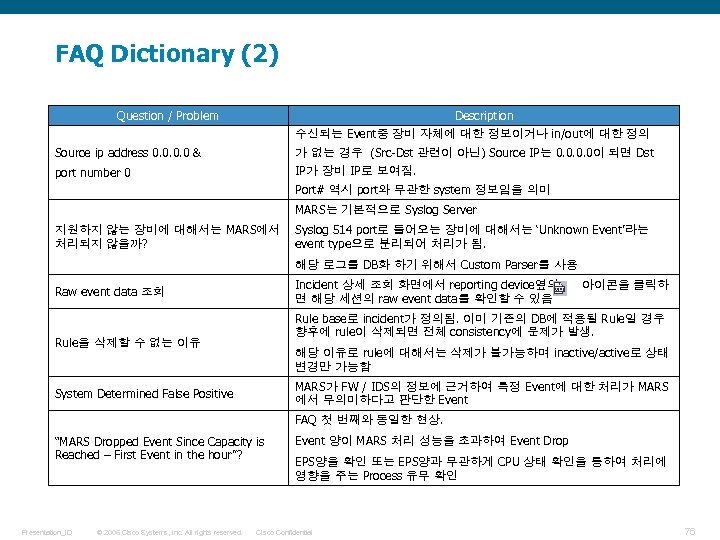

FAQ Dictionary (2) Question / Problem Description 수신되는 Event중 장비 자체에 대한 정보이거나 in/out에 대한 정의 Source ip address 0. 0 & 가 없는 경우 (Src-Dst 관련이 아닌) Source IP는 0. 0이 되면 Dst port number 0 IP가 장비 IP로 보여짐. Port# 역시 port와 무관한 system 정보임을 의미 MARS는 기본적으로 Syslog Server 지원하지 않는 장비에 대해서는 MARS에서 처리되지 않을까? Syslog 514 port로 들어오는 장비에 대해서는 ‘Unknown Event’라는 event type으로 분리되어 처리가 됨. 해당 로그를 DB화 하기 위해서 Custom Parser를 사용 Incident 상세 조회 화면에서 reporting device옆의 면 해당 세션의 raw event data를 확인할 수 있음 Raw event data 조회 아이콘을 클릭하 Rule base로 incident가 정의됨. 이미 기존의 DB에 적용될 Rule일 경우 향후에 rule이 삭제되면 전체 consistency에 문제가 발생. Rule을 삭제할 수 없는 이유 해당 이유로 rule에 대해서는 삭제가 불가능하며 inactive/active로 상태 변경만 가능함 MARS가 FW / IDS의 정보에 근거하여 특정 Event에 대한 처리가 MARS 에서 무의미하다고 판단한 Event System Determined False Positive FAQ 첫 번째와 동일한 현상. “MARS Dropped Event Since Capacity is Reached – First Event in the hour”? Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Event 양이 MARS 처리 성능을 초과하여 Event Drop EPS양을 확인 또는 EPS양과 무관하게 CPU 상태 확인을 통하여 처리에 영향을 주는 Process 유무 확인 Cisco Confidential 76

FAQ Dictionary (2) Question / Problem Description 수신되는 Event중 장비 자체에 대한 정보이거나 in/out에 대한 정의 Source ip address 0. 0 & 가 없는 경우 (Src-Dst 관련이 아닌) Source IP는 0. 0이 되면 Dst port number 0 IP가 장비 IP로 보여짐. Port# 역시 port와 무관한 system 정보임을 의미 MARS는 기본적으로 Syslog Server 지원하지 않는 장비에 대해서는 MARS에서 처리되지 않을까? Syslog 514 port로 들어오는 장비에 대해서는 ‘Unknown Event’라는 event type으로 분리되어 처리가 됨. 해당 로그를 DB화 하기 위해서 Custom Parser를 사용 Incident 상세 조회 화면에서 reporting device옆의 면 해당 세션의 raw event data를 확인할 수 있음 Raw event data 조회 아이콘을 클릭하 Rule base로 incident가 정의됨. 이미 기존의 DB에 적용될 Rule일 경우 향후에 rule이 삭제되면 전체 consistency에 문제가 발생. Rule을 삭제할 수 없는 이유 해당 이유로 rule에 대해서는 삭제가 불가능하며 inactive/active로 상태 변경만 가능함 MARS가 FW / IDS의 정보에 근거하여 특정 Event에 대한 처리가 MARS 에서 무의미하다고 판단한 Event System Determined False Positive FAQ 첫 번째와 동일한 현상. “MARS Dropped Event Since Capacity is Reached – First Event in the hour”? Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Event 양이 MARS 처리 성능을 초과하여 Event Drop EPS양을 확인 또는 EPS양과 무관하게 CPU 상태 확인을 통하여 처리에 영향을 주는 Process 유무 확인 Cisco Confidential 76

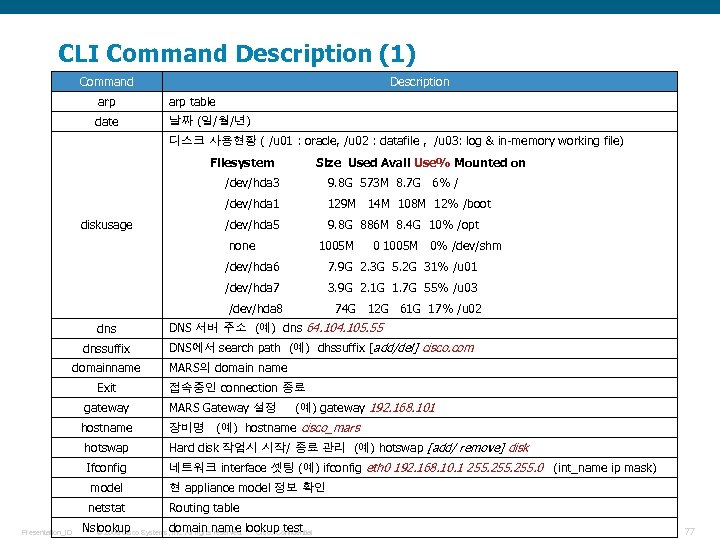

CLI Command Description (1) Command Description arp table date 날짜 (일/월/년) 디스크 사용현황 ( /u 01 : oracle, /u 02 : datafile , /u 03: log & in-memory working file) Filesystem Size Used Avail Use% Mounted on /dev/hda 3 /dev/hda 1 diskusage 9. 8 G 573 M 8. 7 G 6% / 129 M 14 M 108 M 12% /boot /dev/hda 5 9. 8 G 886 M 8. 4 G 10% /opt none 1005 M 0% /dev/shm /dev/hda 6 7. 9 G 2. 3 G 5. 2 G 31% /u 01 /dev/hda 7 3. 9 G 2. 1 G 1. 7 G 55% /u 03 /dev/hda 8 dnssuffix domainname Exit gateway hostname 74 G 12 G 61 G 17% /u 02 DNS 서버 주소 (예) dns 64. 105. 55 DNS에서 search path (예) dhssuffix [add/del] cisco. com MARS의 domain name 접속중인 connection 종료 MARS Gateway 설정 (예) gateway 192. 168. 101 장비명 (예) hostname cisco_mars hotswap Hard disk 작업시 시작/ 종료 관리 (예) hotswap [add/ remove] disk Ifconfig 네트워크 interface 셋팅 (예) ifconfig eth 0 192. 168. 10. 1 255. 0 (int_name ip mask) model netstat Presentation_ID 현 appliance model 정보 확인 Routing table Nslookup Systems, domain name lookup test © 2006 Cisco Inc. All rights reserved. Cisco Confidential 77

CLI Command Description (1) Command Description arp table date 날짜 (일/월/년) 디스크 사용현황 ( /u 01 : oracle, /u 02 : datafile , /u 03: log & in-memory working file) Filesystem Size Used Avail Use% Mounted on /dev/hda 3 /dev/hda 1 diskusage 9. 8 G 573 M 8. 7 G 6% / 129 M 14 M 108 M 12% /boot /dev/hda 5 9. 8 G 886 M 8. 4 G 10% /opt none 1005 M 0% /dev/shm /dev/hda 6 7. 9 G 2. 3 G 5. 2 G 31% /u 01 /dev/hda 7 3. 9 G 2. 1 G 1. 7 G 55% /u 03 /dev/hda 8 dnssuffix domainname Exit gateway hostname 74 G 12 G 61 G 17% /u 02 DNS 서버 주소 (예) dns 64. 105. 55 DNS에서 search path (예) dhssuffix [add/del] cisco. com MARS의 domain name 접속중인 connection 종료 MARS Gateway 설정 (예) gateway 192. 168. 101 장비명 (예) hostname cisco_mars hotswap Hard disk 작업시 시작/ 종료 관리 (예) hotswap [add/ remove] disk Ifconfig 네트워크 interface 셋팅 (예) ifconfig eth 0 192. 168. 10. 1 255. 0 (int_name ip mask) model netstat Presentation_ID 현 appliance model 정보 확인 Routing table Nslookup Systems, domain name lookup test © 2006 Cisco Inc. All rights reserved. Cisco Confidential 77

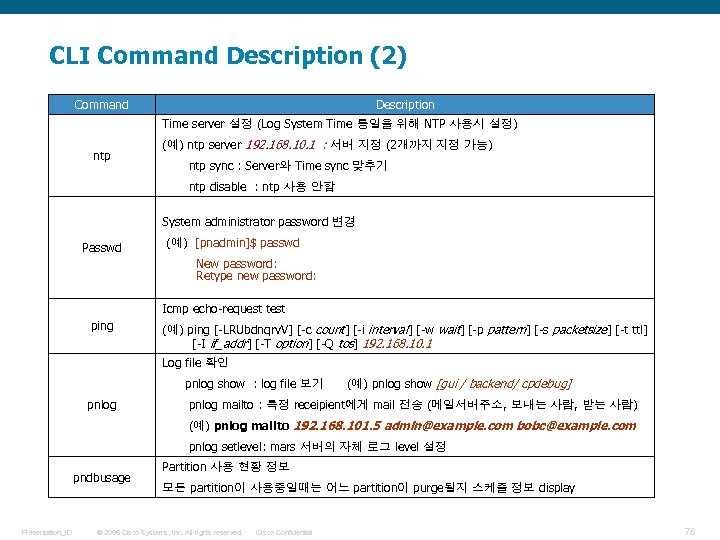

CLI Command Description (2) Command Description Time server 설정 (Log System Time 통일을 위해 NTP 사용시 설정) ntp (예) ntp server 192. 168. 10. 1 : 서버 지정 (2개까지 지정 가능) ntp sync : Server와 Time sync 맞추기 ntp disable : ntp 사용 안함 System administrator password 변경 Passwd (예) [pnadmin]$ passwd New password: Retype new password: Icmp echo-request test ping (예) ping [-LRUbdnqrv. V] [-c count] [-i interval] [-w wait] [-p pattern] [-s packetsize] [-t ttl] [-I if_addr] [-T option] [-Q tos] 192. 168. 10. 1 Log file 확인 pnlog show : log file 보기 pnlog (예) pnlog show [gui / backend/ cpdebug] pnlog mailto : 특정 receipient에게 mail 전송 (메일서버주소, 보내는 사람, 받는 사람) (예) pnlog mailto 192. 168. 101. 5 admin@example. com bobc@example. com pnlog setlevel: mars 서버의 자체 로그 level 설정 pndbusage Presentation_ID Partition 사용 현황 정보 모든 partition이 사용중일때는 어느 partition이 purge될지 스케쥴 정보 display © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 78

CLI Command Description (2) Command Description Time server 설정 (Log System Time 통일을 위해 NTP 사용시 설정) ntp (예) ntp server 192. 168. 10. 1 : 서버 지정 (2개까지 지정 가능) ntp sync : Server와 Time sync 맞추기 ntp disable : ntp 사용 안함 System administrator password 변경 Passwd (예) [pnadmin]$ passwd New password: Retype new password: Icmp echo-request test ping (예) ping [-LRUbdnqrv. V] [-c count] [-i interval] [-w wait] [-p pattern] [-s packetsize] [-t ttl] [-I if_addr] [-T option] [-Q tos] 192. 168. 10. 1 Log file 확인 pnlog show : log file 보기 pnlog (예) pnlog show [gui / backend/ cpdebug] pnlog mailto : 특정 receipient에게 mail 전송 (메일서버주소, 보내는 사람, 받는 사람) (예) pnlog mailto 192. 168. 101. 5 admin@example. com bobc@example. com pnlog setlevel: mars 서버의 자체 로그 level 설정 pndbusage Presentation_ID Partition 사용 현황 정보 모든 partition이 사용중일때는 어느 partition이 purge될지 스케쥴 정보 display © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 78

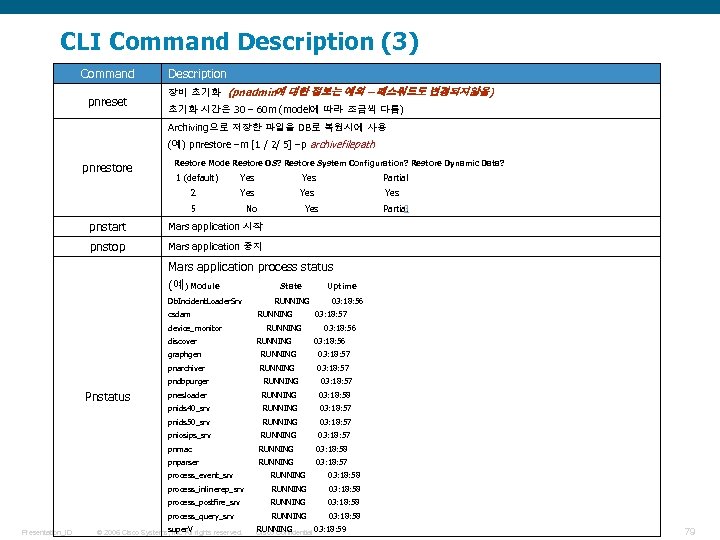

CLI Command Description (3) Command pnreset Description 장비 초기화 (pnadmin에 대한 정보는 예외 – 패스워드도 변경되지않음) 초기화 시간은 30 – 60 m (model에 따라 조금씩 다름) Archiving으로 저장한 파일을 DB로 복원시에 사용 (예) pnrestore –m [1 / 2/ 5] –p archivefilepath pnrestore Restore Mode Restore OS? Restore System Configuration? Restore Dynamic Data? 1 (default) Yes 2 Yes 5 No Partial Yes pnstart Mars application 시작 pnstop Partial 3 Mars application 중지 Mars application process status (예) Module Db. Incident. Loader. Srv csdam device_monitor discover State RUNNING Uptime 03: 18: 56 03: 18: 57 03: 18: 56 graphgen RUNNING 03: 18: 57 pnarchiver RUNNING 03: 18: 57 pndbpurger Pnstatus RUNNING 03: 18: 57 pnesloader RUNNING 03: 18: 58 pnids 40_srv RUNNING 03: 18: 57 pnids 50_srv RUNNING 03: 18: 57 pniosips_srv RUNNING 03: 18: 57 pnmac RUNNING 03: 18: 58 pnparser RUNNING 03: 18: 57 process_event_srv 03: 18: 58 process_inlinerep_srv RUNNING 03: 18: 58 process_postfire_srv RUNNING 03: 18: 58 process_query_srv Presentation_ID RUNNING 03: 18: 58 super. V © 2006 Cisco Systems, Inc. All rights reserved. RUNNING Cisco Confidential 03: 18: 59 79

CLI Command Description (3) Command pnreset Description 장비 초기화 (pnadmin에 대한 정보는 예외 – 패스워드도 변경되지않음) 초기화 시간은 30 – 60 m (model에 따라 조금씩 다름) Archiving으로 저장한 파일을 DB로 복원시에 사용 (예) pnrestore –m [1 / 2/ 5] –p archivefilepath pnrestore Restore Mode Restore OS? Restore System Configuration? Restore Dynamic Data? 1 (default) Yes 2 Yes 5 No Partial Yes pnstart Mars application 시작 pnstop Partial 3 Mars application 중지 Mars application process status (예) Module Db. Incident. Loader. Srv csdam device_monitor discover State RUNNING Uptime 03: 18: 56 03: 18: 57 03: 18: 56 graphgen RUNNING 03: 18: 57 pnarchiver RUNNING 03: 18: 57 pndbpurger Pnstatus RUNNING 03: 18: 57 pnesloader RUNNING 03: 18: 58 pnids 40_srv RUNNING 03: 18: 57 pnids 50_srv RUNNING 03: 18: 57 pniosips_srv RUNNING 03: 18: 57 pnmac RUNNING 03: 18: 58 pnparser RUNNING 03: 18: 57 process_event_srv 03: 18: 58 process_inlinerep_srv RUNNING 03: 18: 58 process_postfire_srv RUNNING 03: 18: 58 process_query_srv Presentation_ID RUNNING 03: 18: 58 super. V © 2006 Cisco Systems, Inc. All rights reserved. RUNNING Cisco Confidential 03: 18: 59 79

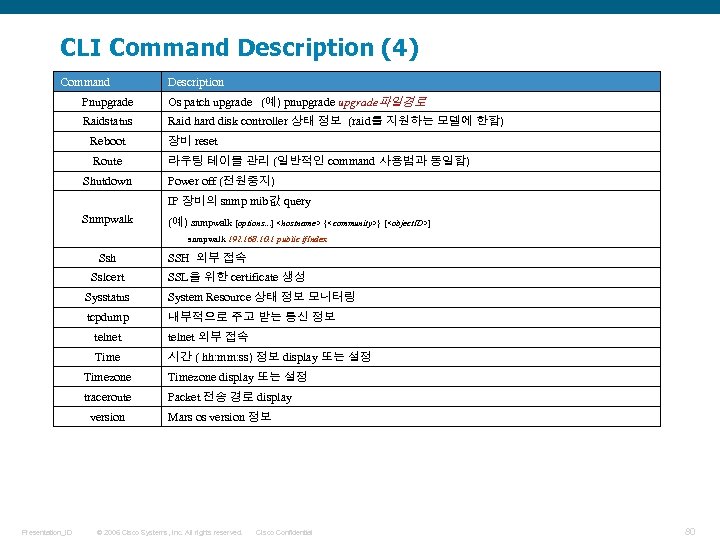

CLI Command Description (4) Command Description Pnupgrade Os patch upgrade (예) pnupgrade파일경로 Raidstatus Raid hard disk controller 상태 정보 (raid를 지원하는 모델에 한함) Reboot 장비 reset Route 라우팅 테이블 관리 (일반적인 command 사용법과 동일함) Shutdown Power off (전원중지) IP 장비의 snmp mib값 query Snmpwalk (예) snmpwalk [options. . . ]

CLI Command Description (4) Command Description Pnupgrade Os patch upgrade (예) pnupgrade파일경로 Raidstatus Raid hard disk controller 상태 정보 (raid를 지원하는 모델에 한함) Reboot 장비 reset Route 라우팅 테이블 관리 (일반적인 command 사용법과 동일함) Shutdown Power off (전원중지) IP 장비의 snmp mib값 query Snmpwalk (예) snmpwalk [options. . . ]

LAB Guide (1) - CS-MARS 초기 설정 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 81

LAB Guide (1) - CS-MARS 초기 설정 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 81

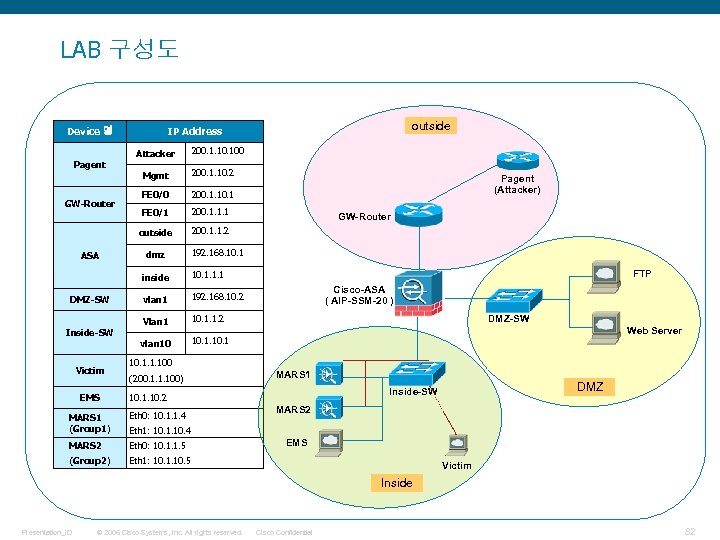

LAB 구성도 Device 명 Attacker Pagent 200. 1. 100 Mgmt ASA 200. 1. 10. 2 FE 0/0 200. 1. 10. 1 FE 0/1 200. 1. 1. 1 outside GW-Router 200. 1. 1. 2 dmz vlan 1 10. 1. 1. 2 vlan 10 FTP 192. 168. 10. 2 Vlan 1 EMS GW-Router 10. 1. 1. 1 10. 1 Inside-SW Victim Pagent (Attacker) 192. 168. 10. 1 inside DMZ-SW outside IP Address Cisco-ASA ( AIP-SSM-20 ) DMZ-SW Web Server 10. 1. 1. 100 (200. 1. 1. 100) MARS 1 (Group 1) Eth 0: 10. 1. 1. 4 MARS 2 Eth 0: 10. 1. 1. 5 (Group 2) DMZ Inside-SW 10. 1. 10. 2 MARS 2 Eth 1: 10. 1. 10. 5 Eth 1: 10. 1. 10. 4 EMS Victim Inside Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 82

LAB 구성도 Device 명 Attacker Pagent 200. 1. 100 Mgmt ASA 200. 1. 10. 2 FE 0/0 200. 1. 10. 1 FE 0/1 200. 1. 1. 1 outside GW-Router 200. 1. 1. 2 dmz vlan 1 10. 1. 1. 2 vlan 10 FTP 192. 168. 10. 2 Vlan 1 EMS GW-Router 10. 1. 1. 1 10. 1 Inside-SW Victim Pagent (Attacker) 192. 168. 10. 1 inside DMZ-SW outside IP Address Cisco-ASA ( AIP-SSM-20 ) DMZ-SW Web Server 10. 1. 1. 100 (200. 1. 1. 100) MARS 1 (Group 1) Eth 0: 10. 1. 1. 4 MARS 2 Eth 0: 10. 1. 1. 5 (Group 2) DMZ Inside-SW 10. 1. 10. 2 MARS 2 Eth 1: 10. 1. 10. 5 Eth 1: 10. 1. 10. 4 EMS Victim Inside Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 82

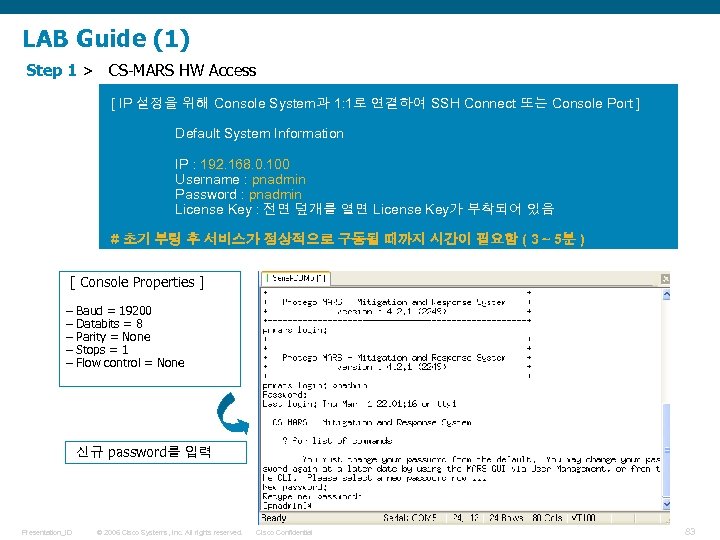

LAB Guide (1) Step 1 > CS-MARS HW Access [ IP 설정을 위해 Console System과 1: 1로 연결하여 SSH Connect 또는 Console Port ] Default System Information IP : 192. 168. 0. 100 Username : pnadmin Password : pnadmin License Key : 전면 덮개를 열면 License Key가 부착되어 있음 # 초기 부팅 후 서비스가 정상적으로 구동될 때까지 시간이 필요함 ( 3 ~ 5분 ) [ Console Properties ] – – – Baud = 19200 Databits = 8 Parity = None Stops = 1 Flow control = None 신규 password를 입력 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 83

LAB Guide (1) Step 1 > CS-MARS HW Access [ IP 설정을 위해 Console System과 1: 1로 연결하여 SSH Connect 또는 Console Port ] Default System Information IP : 192. 168. 0. 100 Username : pnadmin Password : pnadmin License Key : 전면 덮개를 열면 License Key가 부착되어 있음 # 초기 부팅 후 서비스가 정상적으로 구동될 때까지 시간이 필요함 ( 3 ~ 5분 ) [ Console Properties ] – – – Baud = 19200 Databits = 8 Parity = None Stops = 1 Flow control = None 신규 password를 입력 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 83

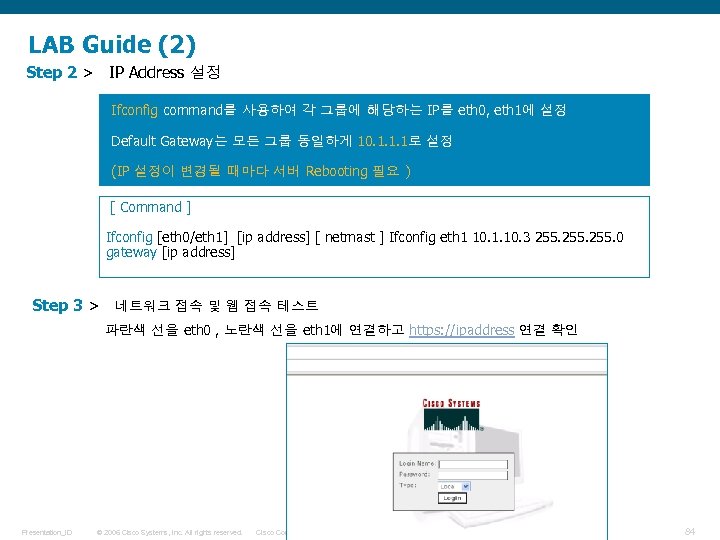

LAB Guide (2) Step 2 > IP Address 설정 Ifconfig command를 사용하여 각 그룹에 해당하는 IP를 eth 0, eth 1에 설정 Default Gateway는 모든 그룹 동일하게 10. 1. 1. 1로 설정 (IP 설정이 변경될 때마다 서버 Rebooting 필요 ) [ Command ] Ifconfig [eth 0/eth 1] [ip address] [ netmast ] Ifconfig eth 1 10. 1. 10. 3 255. 0 gateway [ip address] Step 3 > 네트워크 접속 및 웹 접속 테스트 파란색 선을 eth 0 , 노란색 선을 eth 1에 연결하고 https: //ipaddress 연결 확인 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 84

LAB Guide (2) Step 2 > IP Address 설정 Ifconfig command를 사용하여 각 그룹에 해당하는 IP를 eth 0, eth 1에 설정 Default Gateway는 모든 그룹 동일하게 10. 1. 1. 1로 설정 (IP 설정이 변경될 때마다 서버 Rebooting 필요 ) [ Command ] Ifconfig [eth 0/eth 1] [ip address] [ netmast ] Ifconfig eth 1 10. 1. 10. 3 255. 0 gateway [ip address] Step 3 > 네트워크 접속 및 웹 접속 테스트 파란색 선을 eth 0 , 노란색 선을 eth 1에 연결하고 https: //ipaddress 연결 확인 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 84

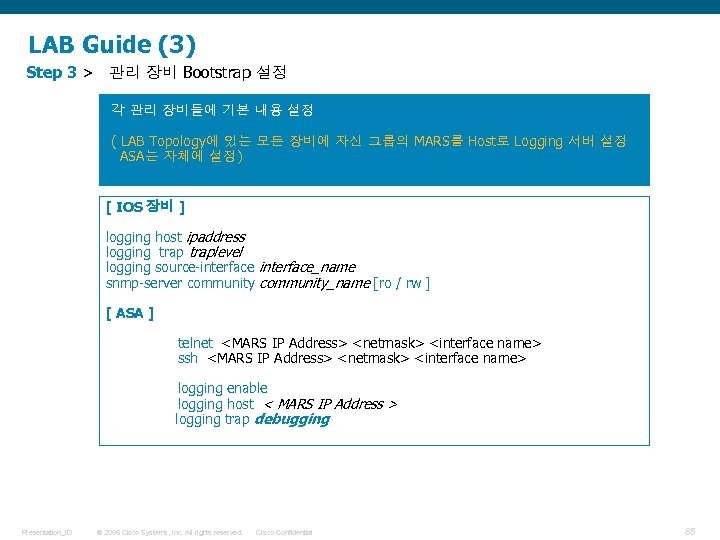

LAB Guide (3) Step 3 > 관리 장비 Bootstrap 설정 각 관리 장비들에 기본 내용 설정 ( LAB Topology에 있는 모든 장비에 자신 그룹의 MARS를 Host로 Logging 서버 설정 ASA는 자체에 설정) [ IOS 장비 ] logging host ipaddress logging traplevel logging source-interface_name snmp-server community_name [ro / rw ] [ ASA ] telnet

LAB Guide (3) Step 3 > 관리 장비 Bootstrap 설정 각 관리 장비들에 기본 내용 설정 ( LAB Topology에 있는 모든 장비에 자신 그룹의 MARS를 Host로 Logging 서버 설정 ASA는 자체에 설정) [ IOS 장비 ] logging host ipaddress logging traplevel logging source-interface_name snmp-server community_name [ro / rw ] [ ASA ] telnet

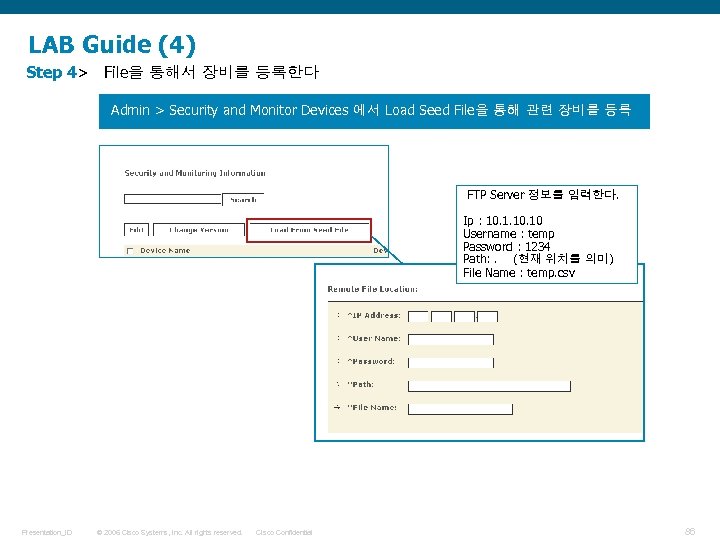

LAB Guide (4) Step 4> File을 통해서 장비를 등록한다 Admin > Security and Monitor Devices 에서 Load Seed File을 통해 관련 장비를 등록 FTP Server 정보를 입력한다. Ip : 10. 1. 10 Username : temp Password : 1234 Path: . (현재 위치를 의미) File Name : temp. csv Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 86

LAB Guide (4) Step 4> File을 통해서 장비를 등록한다 Admin > Security and Monitor Devices 에서 Load Seed File을 통해 관련 장비를 등록 FTP Server 정보를 입력한다. Ip : 10. 1. 10 Username : temp Password : 1234 Path: . (현재 위치를 의미) File Name : temp. csv Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 86

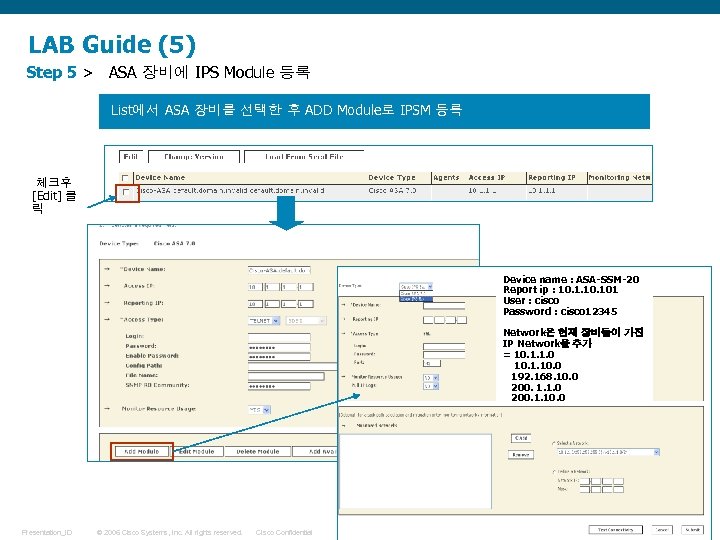

LAB Guide (5) Step 5 > ASA 장비에 IPS Module 등록 List에서 ASA 장비를 선택한 후 ADD Module로 IPSM 등록 체크후 [Edit] 클 릭 Device name : ASA-SSM-20 Report ip : 10. 1. 101 User : cisco Password : cisco 12345 Network은 현재 장비들이 가진 IP Network을 추가 = 10. 1. 1. 0 10. 1. 10. 0 192. 168. 10. 0 200. 1. 10. 0 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 87

LAB Guide (5) Step 5 > ASA 장비에 IPS Module 등록 List에서 ASA 장비를 선택한 후 ADD Module로 IPSM 등록 체크후 [Edit] 클 릭 Device name : ASA-SSM-20 Report ip : 10. 1. 101 User : cisco Password : cisco 12345 Network은 현재 장비들이 가진 IP Network을 추가 = 10. 1. 1. 0 10. 1. 10. 0 192. 168. 10. 0 200. 1. 10. 0 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 87

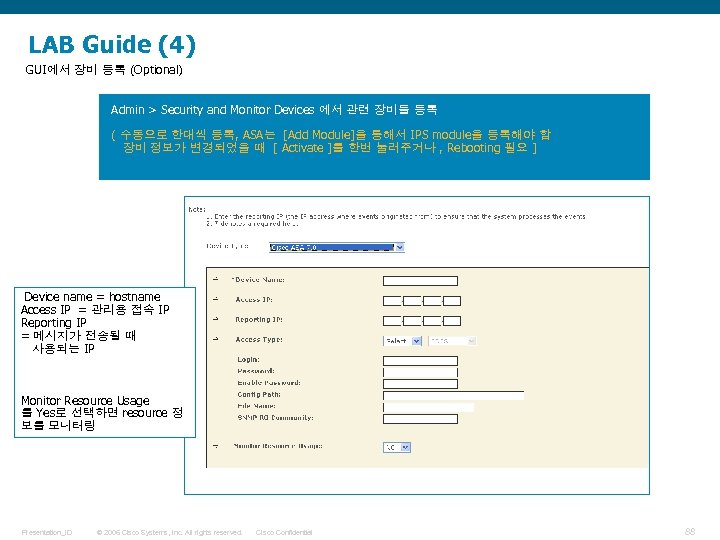

LAB Guide (4) GUI에서 장비 등록 (Optional) Admin > Security and Monitor Devices 에서 관련 장비들 등록 ( 수동으로 한대씩 등록, ASA는 [Add Module]을 통해서 IPS module을 등록해야 함 장비 정보가 변경되었을 때 [ Activate ]를 한번 눌러주거나 , Rebooting 필요 ] Device name = hostname Access IP = 관리용 접속 IP Reporting IP = 메시지가 전송될 때 사용되는 IP Monitor Resource Usage 를 Yes로 선택하면 resource 정 보를 모니터링 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 88

LAB Guide (4) GUI에서 장비 등록 (Optional) Admin > Security and Monitor Devices 에서 관련 장비들 등록 ( 수동으로 한대씩 등록, ASA는 [Add Module]을 통해서 IPS module을 등록해야 함 장비 정보가 변경되었을 때 [ Activate ]를 한번 눌러주거나 , Rebooting 필요 ] Device name = hostname Access IP = 관리용 접속 IP Reporting IP = 메시지가 전송될 때 사용되는 IP Monitor Resource Usage 를 Yes로 선택하면 resource 정 보를 모니터링 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 88

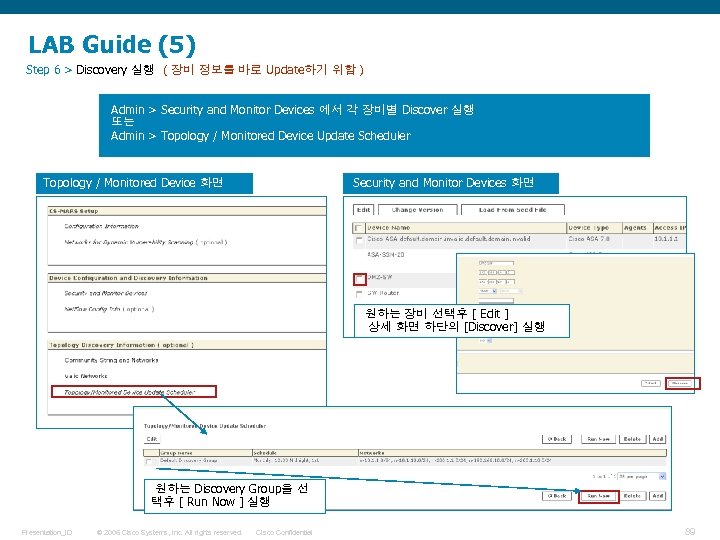

LAB Guide (5) Step 6 > Discovery 실행 ( 장비 정보를 바로 Update하기 위함 ) Admin > Security and Monitor Devices 에서 각 장비별 Discover 실행 또는 Admin > Topology / Monitored Device Update Scheduler Topology / Monitored Device 화면 Security and Monitor Devices 화면 원하는 장비 선택후 [ Edit ] 상세 화면 하단의 [Discover] 실행 원하는 Discovery Group을 선 택후 [ Run Now ] 실행 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 89

LAB Guide (5) Step 6 > Discovery 실행 ( 장비 정보를 바로 Update하기 위함 ) Admin > Security and Monitor Devices 에서 각 장비별 Discover 실행 또는 Admin > Topology / Monitored Device Update Scheduler Topology / Monitored Device 화면 Security and Monitor Devices 화면 원하는 장비 선택후 [ Edit ] 상세 화면 하단의 [Discover] 실행 원하는 Discovery Group을 선 택후 [ Run Now ] 실행 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 89

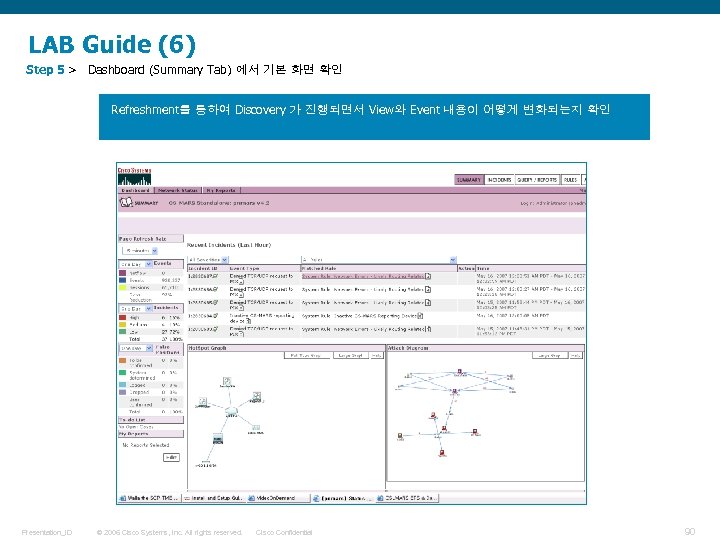

LAB Guide (6) Step 5 > Dashboard (Summary Tab) 에서 기본 화면 확인 Refreshment를 통하여 Discovery 가 진행되면서 View와 Event 내용이 어떻게 변화되는지 확인 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 90

LAB Guide (6) Step 5 > Dashboard (Summary Tab) 에서 기본 화면 확인 Refreshment를 통하여 Discovery 가 진행되면서 View와 Event 내용이 어떻게 변화되는지 확인 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 90

LAB Guide (2) - False Positive 설정 Rule Action 설정 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 91

LAB Guide (2) - False Positive 설정 Rule Action 설정 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 91

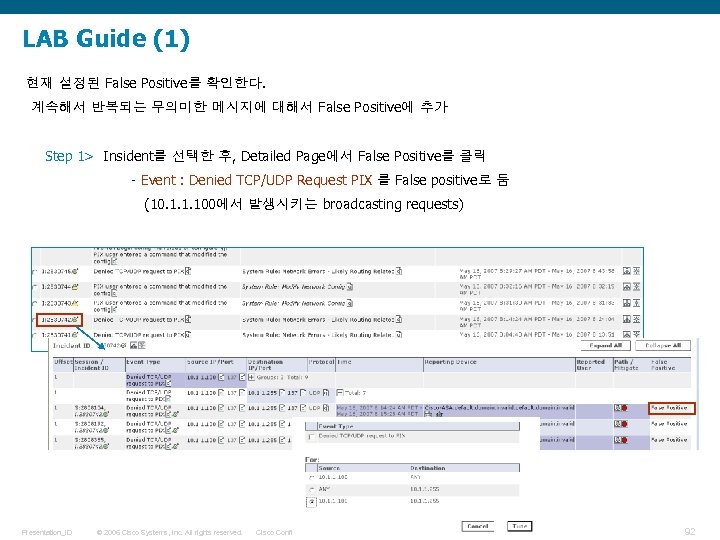

LAB Guide (1) 현재 설정된 False Positive를 확인한다. 계속해서 반복되는 무의미한 메시지에 대해서 False Positive에 추가 Step 1> Insident를 선택한 후, Detailed Page에서 False Positive를 클릭 - Event : Denied TCP/UDP Request PIX 를 False positive로 둠 (10. 1. 1. 100에서 발생시키는 broadcasting requests) Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 92

LAB Guide (1) 현재 설정된 False Positive를 확인한다. 계속해서 반복되는 무의미한 메시지에 대해서 False Positive에 추가 Step 1> Insident를 선택한 후, Detailed Page에서 False Positive를 클릭 - Event : Denied TCP/UDP Request PIX 를 False positive로 둠 (10. 1. 1. 100에서 발생시키는 broadcasting requests) Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 92

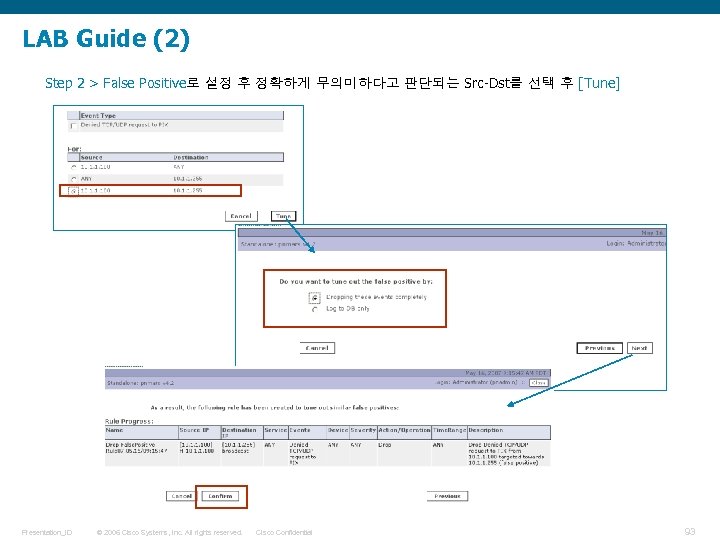

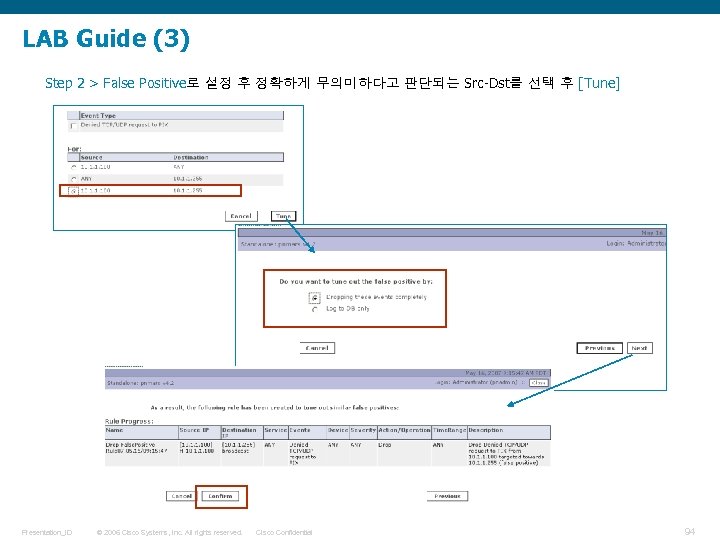

LAB Guide (2) Step 2 > False Positive로 설정 후 정확하게 무의미하다고 판단되는 Src-Dst를 선택 후 [Tune] Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 93

LAB Guide (2) Step 2 > False Positive로 설정 후 정확하게 무의미하다고 판단되는 Src-Dst를 선택 후 [Tune] Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 93

LAB Guide (3) Step 2 > False Positive로 설정 후 정확하게 무의미하다고 판단되는 Src-Dst를 선택 후 [Tune] Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 94

LAB Guide (3) Step 2 > False Positive로 설정 후 정확하게 무의미하다고 판단되는 Src-Dst를 선택 후 [Tune] Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 94

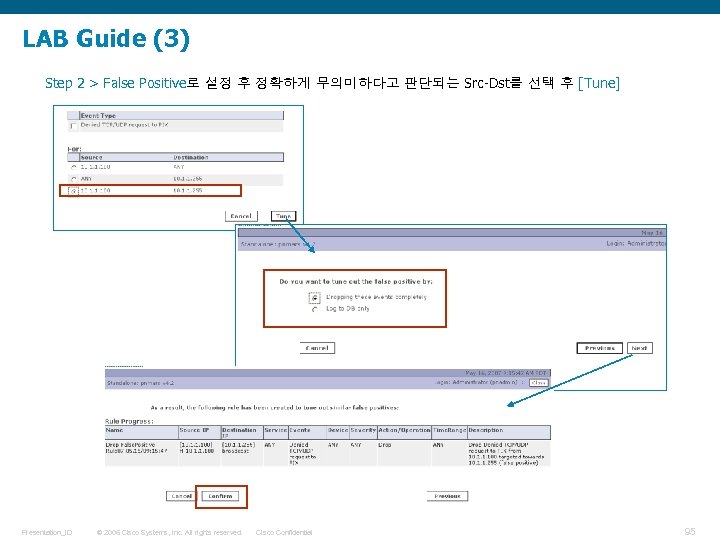

LAB Guide (3) Step 2 > False Positive로 설정 후 정확하게 무의미하다고 판단되는 Src-Dst를 선택 후 [Tune] Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 95

LAB Guide (3) Step 2 > False Positive로 설정 후 정확하게 무의미하다고 판단되는 Src-Dst를 선택 후 [Tune] Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 95

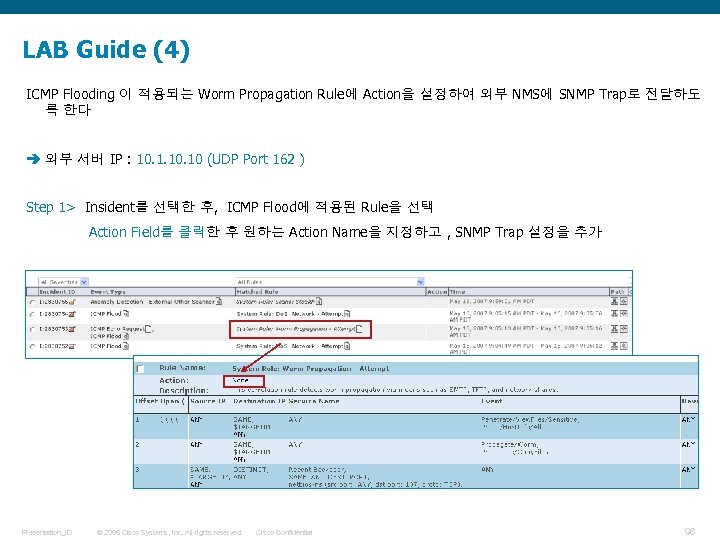

LAB Guide (4) ICMP Flooding 이 적용되는 Worm Propagation Rule에 Action을 설정하여 외부 NMS에 SNMP Trap로 전달하도 록 한다 è 외부 서버 IP : 10. 1. 10 (UDP Port 162 ) Step 1> Insident를 선택한 후, ICMP Flood에 적용된 Rule을 선택 Action Field를 클릭한 후 원하는 Action Name을 지정하고 , SNMP Trap 설정을 추가 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 96

LAB Guide (4) ICMP Flooding 이 적용되는 Worm Propagation Rule에 Action을 설정하여 외부 NMS에 SNMP Trap로 전달하도 록 한다 è 외부 서버 IP : 10. 1. 10 (UDP Port 162 ) Step 1> Insident를 선택한 후, ICMP Flood에 적용된 Rule을 선택 Action Field를 클릭한 후 원하는 Action Name을 지정하고 , SNMP Trap 설정을 추가 Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 96

Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 97

Presentation_ID © 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential 97