1de64401176b2edb3c1f53e418d4314c.ppt

- Количество слайдов: 161

CIBERSEGURIDAD Retos y amenazas a la Seguridad Nacional en el Ciberespacio LIMA, PERÚ 23 de agosto, 2011 Prof. Luis Joyanes Aguilar 1

LA CIBERGUERRA (Cyberwar – Cyberwarfare) Prof. Luis Joyanes Aguilar 2

LA CIBERSEGURIDAD EN LA ESTRATEGIA DE DEFENSA NACIONAL q. Las relaciones sociales, económicas y culturales dependen, cada vez más, de las tecnologías e infraestructuras de la información y comunicación (ciberespacio), haciendo necesario articular un sistema nacional de seguridad (ciberseguridad) que gestione los riesgos que amenazan su funcionamiento. © Luis Joyanes Aguilar Universidad Pontificia de Salamanca Noviiembre 2010 Página – 3–

LA CIBERSEGURIDAD EN LA ESTRATEGIA DE DEFENSA NACIONAL q La evolución de las TIC, han aparecido riesgos que hacen necesario gestionar su seguridad. Inicialmente, la ciberseguridad se ocupó de proteger la información (Information Security) de una manera reactiva, pero posteriormente ha evolucionado hacia una posición proactiva que identifica y gestiona los riesgos que amenazan el ciberespacio (Information Assurance). © Luis Joyanes Aguilar Universidad Pontificia de Salamanca Noviiembre 2010 Página – 4–

LA CIBERSEGURIDAD EN LA ESTRATEGIA DE DEFENSA NACIONAL q La ciberseguridad en el ciberespacio debe afrontar los riesgos y amenazas conocidos en la gestión existente en cualquier país. un sistema nacional de ciberseguridad q Se requiere la necesidad de desarrollar que fomente la integración de todos los actores e instrumentos, públicos o privados, para aprovechar las oportunidades de las nuevas tecnologías y hacer frente a los retos que presentan © Luis Joyanes Aguilar Universidad Pontificia de Salamanca Noviiembre 2010 Página – 5–

EL CIBERESPACIO q. Se puede definir el ciberespacio como el conjunto de medios y procedimientos basados en las TIC y configurados para la prestación de servicios. El ciberespacio es ya parte esencial de nuestras sociedades, economías e, incluso, puede llegar a ser factor determinante de la evolución de las culturas, o quizás de su convergencia. De ahí la importancia de proteger el ciberespacio. © Luis Joyanes Aguilar Universidad Pontificia de Salamanca Noviiembre 2010 Página – 6–

La ciberseguridad q Antes, la ciberseguridad obedecía a un enfoque de protección de la información (Information Security) donde solamente se trataba de proteger la información a accesos, usos, revelaciones, interrupciones, modificaciones o destrucciones no permitidas. q En la actualidad, este enfoque está evolucionando hacia la gestión de riesgos del ciberespacio (Information Assurance) donde la ciberseguridad consiste en la aplicación de un proceso de análisis y gestión de los riesgos relacionados con el uso, procesamiento, almacenamiento y transmisión de información o datos y los sistemas y procesos usados basándose en los estándares internacionalmente aceptados. © Luis Joyanes Aguilar Universidad Pontificia de Salamanca Noviiembre 2010 Página – 7–

CIBERGUERRA. The Economist, 3 -10 julio 2010 q. Cyberwar. The thread from de Internet. Portada de la prestigiosa revista británica q. Cyberwar. Título de la editorial q. El informe y la editorial pretendían destacar que era el momento en que los países comienzan a dialogar sobre el control de sus armas cibernéticas en Internet © Luis Joyanes Aguilar BPM Forum 2010. ii. R Madrid, 14 de diciembre de 2010 Página – 8–

q Estado de riesgo del ciberespacio q El temor a las catastróficas consecuencias de un hipotético “ciber-Katrina” o a un “ciber-11 S” ha provocado que países como EEUU, Francia, el Reino Unido, Israel y Corea del Sur, así como la ONU y la OTAN entre otras organizaciones internacionales, hayan tomado conciencia de la importancia y necesidad de un ciberespacio seguro y, por ello, han desarrollado o están desarrollando marcos normativos, planes y estrategias específicos para la defensa del ciberespacio. En definitiva, han tomado la decisión de gestionar la seguridad del ciberespacio bajo su responsabilidad de manera sistemática. © Luis Joyanes Aguilar BPM Forum 2010. ii. R Madrid, 14 de diciembre de 2010 Página – 9–

CIBERGUERRA. The Economist, 3 -10 julio 2010 q. El editorial analiza como a través de la historia las nuevas tecnologías han revolucionado la guerra, a veces abruptamente, a veces sólo gradualmente, como son los casos del carro de combate, la pólvora, el avión, el radar o la fusión nuclear, IGUAL HA SUCEDIDO Y ESTÁ SUCEDIENDO CON LAS TECNOLOGÍAS DE LA INFORMACIÓN (TI) © Luis Joyanes Aguilar BPM Forum 2010. ii. R Madrid, 14 de diciembre de 2010 Página – 10–

CIBERGUERRA. The Economist 3 -10 julio 2010 Las computadoras e Internet han transformado la economía y dado grandes ventajas a los ejércitos occidentales como la capacidad de enviar aviones controlados remotamente para capturar inteligencia o atacar a objetivos © Luis Joyanes Aguilar BPM Forum 2010. ii. R Madrid, 14 de diciembre de 2010 Página – 11–

CIBERGUERRA. The Economist 3 -10 julio 2010 q. SIN EMBARGO, dice The Economist q. La expansión de la tecnología digital tiene sus riesgos al exponer a los ejércitos y a la sociedad a los ciberataques (ataques digitales o “ciberataques”). q. La amenaza es compleja, en múltiples aspectos y potencialmente muy peligrosa. © Luis Joyanes Aguilar BPM Forum 2010. ii. R Madrid, 14 de diciembre de 2010 Página – 12–

CIBERGUERRA. The Economist, 3 -10 julio 2010 q. Al igual que ha sucedido con el control de las armas convencionales y nucleares, los países occidentales deben comenzar a pensar en el modo de reducir las amenazas de la ciberguerra con el objetivo de intentar evitar los ataques antes de que sea demasiado tarde o afrontarla con éxito si se realizan © Luis Joyanes Aguilar BPM Forum 2010. ii. R Madrid, 14 de diciembre de 2010 Página – 13–

LA CIBERGUERRA EN LOS MEDIOS DE COMUNICACIÓN q. NOTICIAS DE ACTUALIDAD q El Ejército de Brasil y la empresa española de seguridad Panda Security juntos contra la ciberguerra (El Mundo, Madrid, 4 de octubre de 2010) q. Irán sufre un ataque cibernético contra sus instalaciones nucleares (El País, 28 de septiembre de 2010) © Luis Joyanes Aguilar BPM Forum 2010. ii. R Madrid, 14 de diciembre de 2010 Página – 14–

LA CIBERGUERRA EN LOS MEDIOS DE COMUNICACIÓN q. Israel militariza la cibernetica (La Vanguardia, 12 de octubre de 2010). “En Israel se cree que el virus Stuxnet que ha atacado a las instalaciones nucleares iraníes fue introducido por un especialista extranjero que se limitó a usar una memoria de tipo electrónico USB que estaba preparado para infectar la red iraní” (Henrique CYMERMAN, 2010) © Luis Joyanes Aguilar BPM Forum 2010. ii. R Madrid, 14 de diciembre de 2010 Página – 15–

LA CIBERGUERRA EN LOS MEDIOS DE COMUNICACIÓN q. Ataques a las página web de la SGAE (Sociedad General de Autores de España). A mediados de Octubre de 2010, miles de internautas lanzaron desde sus PCs millones de ataques contra las webs de la SGAE, el Ministerio de Cultura y la patronal discográfica Promusicae, todas de España. (El País, 20 de octubre de 2010). © Luis Joyanes Aguilar BPM Forum 2010. ii. R Madrid, 14 de diciembre de 2010 Página – 16–

LA CIBERGUERRA EN LOS MEDIOS DE COMUNICACIÓN q Ataques a las página web de la SGAE (Sociedad General de Autores de España) – 2. Los organizadores del ataque fueron el grupo de ciberactivistas Anonymous que plantearon el ataque a través de foros y redes sociales, dentro de una campaña internacional contra las corporaciones que “coartan la creatividad y la política de los lobbies de los derechos de autor” © Luis Joyanes Aguilar BPM Forum 2010. ii. R Madrid, 14 de diciembre de 2010 Página – 17–

LA CIBERGUERRA EN LOS MEDIOS DE COMUNICACIÓN q. La Unión Europea prueba sus defensas en un simulacro de “ciberataque”. q. El 4 de noviembre de 2010 se realizó el primer ejercicio de simulación de un ciberataque llevado a cabo a nivel paneuropeo con el objetivo de mejorar la seguridad comunitaria frente a los ataques de redes electrónica © Luis Joyanes Aguilar BPM Forum 2010. ii. R Madrid, 14 de diciembre de 2010 Página – 18–

LA CIBERGUERRA EN LOS MEDIOS DE COMUNICACIÓN q. La Unión Europea prueba sus defensas en un simulacro de “ciberataque”. q. El ejercicio llamado “Cyber Europe 2010” ha sido impulsado por la Comisión Europea (CE) y pretendía hacer frente a piratas informáticos en un intento simulado de paralizar en varios estados miembros de la UE servicios en línea de importancia crítica. © Luis Joyanes Aguilar BPM Forum 2010. ii. R Madrid, 14 de diciembre de 2010 Página – 19–

LA CIBERGUERRA EN LOS MEDIOS DE COMUNICACIÓN q. La Unión Europea prueba sus defensas en un simulacro de “ciberataque”. q. El ejercicio fue organizado por ENISA (Agencia Europea de Seguridad de las Redes y de la Información) y el Centro Común de la Investigación (JCR) de la CE. q. El Centro de Control del Ejercicio se estableció en Atenas © Luis Joyanes Aguilar BPM Forum 2010. ii. R Madrid, 14 de diciembre de 2010 Página – 20–

LA CIBERGUERRA EN LOS MEDIOS DE COMUNICACIÓN q Piratean la página Web de la Marina Británica (El Mundo, la BBC, 8/11/10) q. La BBC publicó la suspensión temporal de la página de Internet de la Marina Británica (Royal Navy) después de que fuera objeto de un ataque de piratas informáticos, según el Ministerio de Defensa británico. © Luis Joyanes Aguilar BPM Forum 2010. ii. R Madrid, 14 de diciembre de 2010 Página – 21–

LA CIBERGUERRA EN LOS MEDIOS DE COMUNICACIÓN q China anuncia la creación de un “ejército azul” para la ciberguerra (La Vanguardia, 29 de mayo de 2011) q El coronel Geng Yansheng, portavoz del Miisterio de Defensa chino, confirmó el miércoles 25 de mayo de 2011, que China ha credo “un ejército azul” y se ha dotado de una unidad de élite informática. q. Este ejército azul se compone de unos treinta militares seleccionados de la región militar de Cantón © Luis Joyanes Aguilar BPM Forum 2010. ii. R Madrid, 14 de diciembre de 2010 Página – 22–

LA CIBERGUERRA EN LOS MEDIOS DE COMUNICACIÓN q. China anuncia la creación de un “ejército azul” para la ciberguerra (La Vanguardia, 29 de mayo de 2011) q. China dispone de una unidad de élite preparada para la guerra cibernética. q. La seguridad en la red se ha convertido en un problema internacional que afecta al ámbito social y al sector electrónico. © Luis Joyanes Aguilar BPM Forum 2010. ii. R Madrid, 14 de diciembre de 2010 Página – 23–

LA CIBERGUERRA EN LOS MEDIOS DE COMUNICACIÓN q Ciberespionaje masivo en la ONU, países y empresas. (El País 3 agosto 2011) q. La empresa de seguridad Mc. Afee anuncia la operación Shady Rat informando de lo que ha constituido un ataque masivo en los últimos cinco años y que ha afectado a 72 organizaciones, incluida la ONU © Luis Joyanes Aguilar BPM Forum 2010. ii. R Madrid, 14 de diciembre de 2010 Página – 24–

CIBERESPIONAJE MASIVO EN LA ONU, países y empresas. Mc. Afee (3 agosto 2011) q El objetivo de este “ciberataque” ha sido el robo masivo de información fundamental de estas organizaciones entre los que figuran secretos relacionados con la seguridad nacional, revelación de fuentes, bases de datos, correos electrónicos confidenciales, planes de negocio, depósito de documentos, contratos legales, configuraciones Scada y esquemas de diseño entre datos. © Luis Joyanes Aguilar BPM Forum 2010. ii. R Madrid, 14 de diciembre de 2010 Página – 25–

CIBERESPIONAJE MASIVO EN LA ONU, países y empresas. Mc. Afee (3 agosto 2011) q El ataque ha podido suponer uno de los mayores robos de propiedad intelectual de toda la historia. q La empresa de seguridad quiso dejar claro en el informe que los cibercriminales no han buscado información financiera como cuentas bancarias o números de tarjetas de crédito para robar, sino información referente a infraestructuras críticas, de la defensa nacional… © Luis Joyanes Aguilar BPM Forum 2010. ii. R Madrid, 14 de diciembre de 2010 Página – 26–

CIBERESPIONAJE MASIVO EN LA ONU, países y empresas. Mc. Afee (3 agosto 2011) q Entre las victimas de este ciberespionaje, además de la ONU, figuran los Gobiernos de EE UU, Taiwan, Corea del Sur, la India, Vietnam, la Asociación de Naciones del Sureste Asiático (Asean), el Comité Olímpico Internacional, la Agencia Mundial Antidopaje, además de instituciones, compañías de tecnología y contratistas del ámbito de la seguridad y defensa © Luis Joyanes Aguilar BPM Forum 2010. ii. R Madrid, 14 de diciembre de 2010 Página – 27–

CIBERESPIONAJE MASIVO EN LA ONU, países y empresas. Mc. Afee (3 agosto 2011) q. Del total de objetivos atacados, 22 son instituciones gubernamentales, seis de ellas afiliadas al Gobierno federal norteamericano; 13 subcontratas militares, con el riesgo que ello supone para la seguridad militar estadounidense e internacional © Luis Joyanes Aguilar BPM Forum 2010. ii. R Madrid, 14 de diciembre de 2010 Página – 28–

CIBERESPIONAJE MASIVO EN LA ONU, países y empresas. Mc. Afee (3 agosto 2011) q. UN ACTO DE GUERRA (El País, 4 agosto 2011) “Los ciberataques pueden ser para el Pentágono, un acto de guerra. Si uno de ellos pusiera en serio riesgo la seguridad norteamericana, el Departamento de Defensa de EE UU tiene autorización para responder, bajo la supervisión del presidente, con un ataque militar” © Luis Joyanes Aguilar BPM Forum 2010. ii. R Madrid, 14 de diciembre de 2010 Página – 29–

INNOVACIONES TECNOLÓGICAS de impacto en la SEGURIDAD DE LA INFORMACIÓN Prof. Luis Joyanes Aguilar 30

INNOVACIONES TECNOLÓGICAS DE IMPACTO EN LA SEGURIDAD Hoy día y los próximos años, posiblemente lo confirmarán, nos encontramos con la implantación creciente del Internet móvil (LTE, 4 G) y la consiguiente proliferación de dispositivos móviles (acceso mediante todo tipo de dispositivos, teléfonos inteligentes, tabletas tipo ipad, libros electrónicos, microordenadores netbooks, ordenadores think (tontos, con poca memoria y capacidad de proceso conectados a La Nube) videoconsolas, acceso desde todo tipo de medios de comunicación, automóviles, trenes, aviones, autobuses, barcos, …), de las tecnologías cloud computing, la virtualización, o el avance imparable de las redes sociales y de los restantes medios sociales como blogs, wikis, mashups (de modo autónomo o integrados en redes sociales). © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 31–

INNOVACIONES TECNOLÓGICAS DE IMPACTO EN LA SEGURIDAD q Todo esto unido a la difusión también cada día mayor de las nuevas tecnologías en torno a la Geolocalización, Realidad Aumentada, la Web en tiempo real , Tecnologías Semánticas, Búsqueda Social, el Internet de las cosas (acceso a la Red mediante todo tipo de “cosas”, sensores, electrodomésticos, herramientas tecnológicas, etc. ) están configurando grandes cambios sociales que afectarán significativamente a la capacidad de los departamentos de TI para mantener la SEGURIDAD DE LA RED y de las aplicaciones. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 32–

INNOVACIONES TECNOLÓGICAS DE IMPACTO EN LA SEGURIDAD q Si nos centramos en las organizaciones y empresas, la imagen clásica del puesto de trabajo está variando completamente. Los trabajadores escribimos en los computadores portátiles que se llevan a casa, escribimos, vemos la prensa o consultamos sitios relacionados con el trabajo en los teléfonos móviles, i. Phone, Blackberry, Android, Symbian de Nokia o Windows Phone , se realizan llamadas privadas y profesionales desde los mismos dispositivos anteriores. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 33–

TENDENCIAS tecnológicas de 2011 q“La nube” … Cloud Computing q“Lo social” … Social Media, Computación social, Web Social (Web 2. 0, Redes Sociales, Blogs, Wikis, Agregadores de contenidos RSS, marcadores sociales, tagging…) q“Lo móvil” (movilidad): Teléfonos inteligentes (smartphones), tabletas (tablets), videoconsolas, . . (3 D en móviles, geolocalización, realidad aumentada, NFC, RFID, QR…) © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 16 de Agosto 2011 Página – 34–

NOVEDADES EN CEBIT 2011, Hannover q. Cloud Computing en todas partes q Telefonía móvil (celular) q Nuevos dispositivos de acceso (Tabletas, netbooks, teléfonos inteligentes, computadores «tontos» , …) q Internet de las cosas (o de los objetos, Internet of Things) q Geolocalización, Realidad Aumentada, Búsqueda social q Analítica Social y Web en tiempo real © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 16 de Agosto 2011 Página – 35–

UNA BREVE SÍNTESIS de Tendencias futuras: La Web en tiempo real, Realidad aumentada, la Web en 3 D, … © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 16 de Agosto 2011 36 36

EL FUTURO YA HA LLEGADO. Las tecnologías del futuro q Las tecnologías de banda ancha y de gran velocidad de transferencia de datos la proliferación de dispositivos de todo tipo con acceso a internet, desde PCs de escritorio hasta netbooks, teléfonos inteligentes, tabletas electrónicas como i. Pad o libros electrónicos como los ebooks, etc. y, naturalmente, todas las tecnologías de la Web 2. 0 y la Web Semántica que han traído la proliferación y asentamiento de los Social Media (Medios Sociales) en forma de blogs, wikis, redes sociales, podcast, mashups, etc. que han facilitado la colaboración, participación e interacción de los usuarios individuales y de las organizaciones y empresas, en un ejercicio universal de la Inteligencia Colectiva de los cientos de millones que hoy día se conectan a diario a la Web. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 16 de Agosto 2011 Página – 37–

EL FUTURO YA HA LLEGADO. Las tecnologías del futuro q. La Web en tiempo real (búsqueda de información en redes sociales y microblogs como Facebook o Twitter que proporcionan datos de acontecimientos de todo tipo que se están produciendo en cualquier parte del mundo y en el momento que realizamos la búsqueda 9 q. Realidad Aumentada. Mezclar la realidad con la virtualidad de modo que el usuario pueda, p. e. , asociar la fotografía de un monumento a su historia, sus datos turísticos o económicos de modo que pueda servir para tomar decisiones tanto de ocio como para negocios, gestión del conocimiento de las organizaciones, etc (Ver Googles de Google, Layar, …). © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 16 de Agosto 2011 Página – 38–

EL FUTURO YA HA LLEGADO. Las tecnologías del futuro q. Geolocalización. Gracias a los sistemas GPS instalados en los teléfonos inteligentes y a la conexión a redes inalámbricas o móviles 3 G y las futuras 4 G, se pueden asociar las coordenadas geográficas del lugar donde se encuentra el usuario de un teléfono para mostrar en la pantalla del dispositivo todo tipo de información sobre restaurantes, hoteles, espectáculos, etc. de lugares próximos a la posición geográfica incluso señalando distancias kilométricas a esos lugares. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 16 de Agosto 2011 Página – 39–

GEOLOCALIZACIÓN Y GEOPOSICIONAMIENTO q GEOLOCALIZACIÓN, TELEDETECCIÓN, …Mapas Digitales (Google Maps, Google Earth, Street. View, Latitude, . . ) q Servicios de GOOGLE MAPS, Yahoo¡ Map, Microsoft, … q Servicios de Street. View (imágenes reales de las calles, plazas, palacios, campos, mares, …) … PROBLEMAS DE FALTA DE PRIVACIDAD DE LAS PERSONAS que caminan en el momento de la filmación, están en las casas, entran o salen, pasean, … Servicio de LATITUDE de localización y detección de la posición de las personas a través de teléfonos móviles con Google Mapas q. Gowalla, Foursquare, … q. Lugares de Android; Places de Facebook, … q --- © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 16 de Agosto 2011 Página – 40–

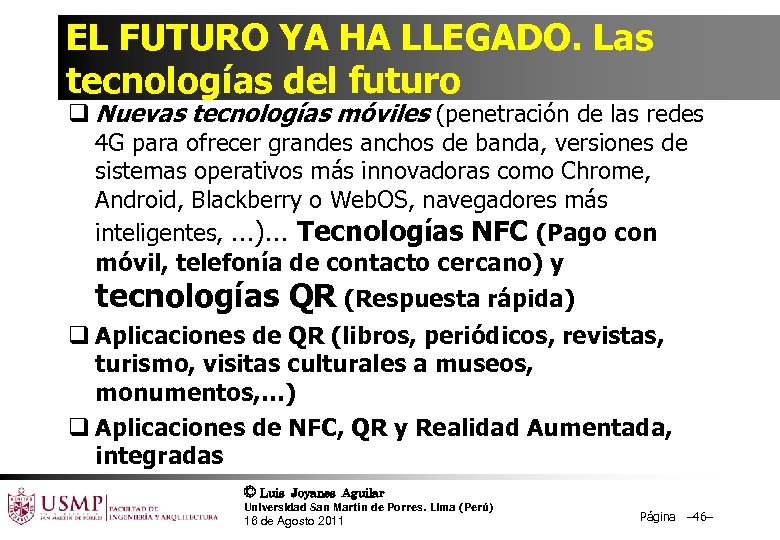

EL FUTURO YA HA LLEGADO. Las tecnologías del futuro q Nuevas tecnologías móviles (penetración de las redes 4 G para ofrecer grandes anchos de banda, versiones de sistemas operativos más innovadoras como Chrome, Android, Blackberry o Web. OS, navegadores más inteligentes, …)… Tecnologías NFC (Pago con móvil), QR, Bidi, … q Tecnologías semánticas que desarrollarán la Web Semántica y la pronta llegada de la Web 3. 0 como convergencia con la Web 2. 0(los buscadores semánticos que “entenderán” de un modo más eficaz las preguntas y cuestiones planteadas por los usuarios). q La estandarización y asentamiento del lenguaje HTML en su versión 5 que ya convivirá con Flash de Adobe © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 16 de Agosto 2011 Página – 41–

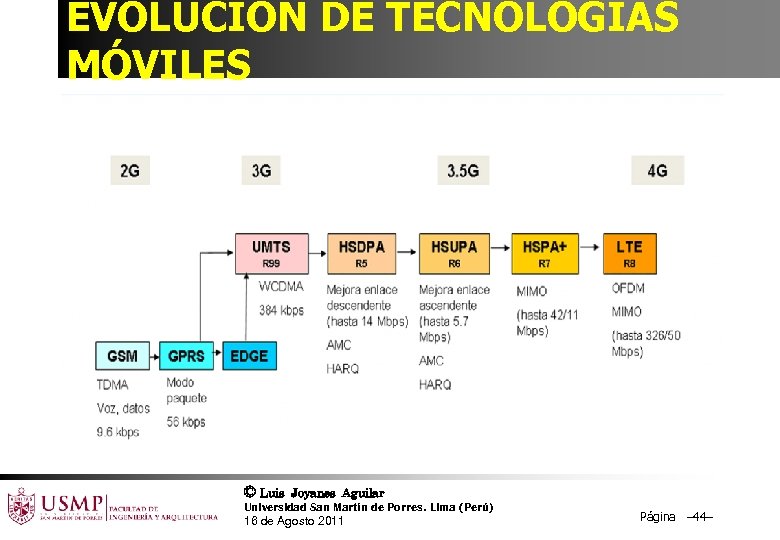

TECNOLOGÍAS CELULARES (Móviles) q. Redes 3 G (GPRS), 3, 5 G (HSDPA), 3, 75 G (HSDPA+, HSPA+), 4 G (LTE) q. Tecnologías NFC q. Tecnologías RFID q. Tecnologías Zigbee q. Tecnologías Código QR q. Tecnologías Código Bidi © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 16 de Agosto 2011 Página – 42–

EL FUTURO YA HA LLEGADO. Las tecnologías del futuro q. Tecnologías semánticas que desarrollarán la Web Semántica y la pronta llegada de la Web 3. 0 como convergencia con la Web 2. 0 (los buscadores semánticos que “entenderán” de un modo más eficaz las preguntas y cuestiones planteadas por los usuarios). q La estandarización HTML Flash de Adobe 5 que ya convivirá con © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 16 de Agosto 2011 Página – 43–

EVOLUCIÓN DE TECNOLOGÍAS MÓVILES © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 16 de Agosto 2011 Página – 44–

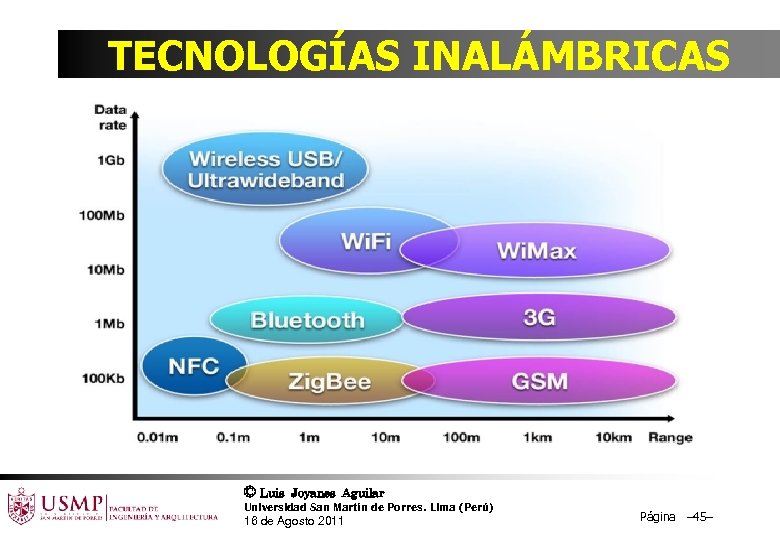

TECNOLOGÍAS INALÁMBRICAS © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 16 de Agosto 2011 Página – 45–

EL FUTURO YA HA LLEGADO. Las tecnologías del futuro q Nuevas tecnologías móviles (penetración de las redes 4 G para ofrecer grandes anchos de banda, versiones de sistemas operativos más innovadoras como Chrome, Android, Blackberry o Web. OS, navegadores más inteligentes, …)… Tecnologías NFC (Pago con móvil, telefonía de contacto cercano) y tecnologías QR (Respuesta rápida) q Aplicaciones de QR (libros, periódicos, revistas, turismo, visitas culturales a museos, monumentos, …) q Aplicaciones de NFC, QR y Realidad Aumentada, integradas © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 16 de Agosto 2011 Página – 46–

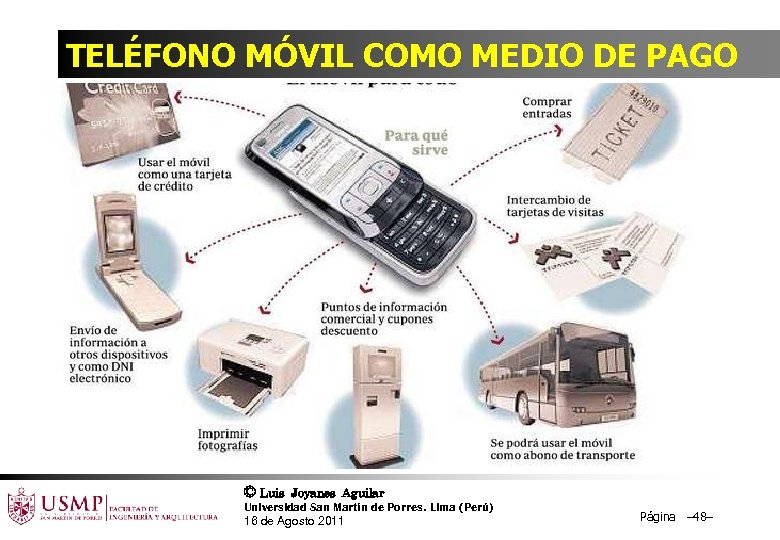

EL TELÉFONO MÓVIL (CELULAR) con NFC como medio de pago © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 16 de Agosto 2011 Página – 47–

TELÉFONO MÓVIL COMO MEDIO DE PAGO © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 16 de Agosto 2011 Página – 48–

Código QR (periodicos, documentos, . . ) © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 16 de Agosto 2011 Página – 49–

EL FUTURO YA HA LLEGADO. Las tecnologías del futuro q Los nuevos COMPUTADORES “tontos” , mejor sería denominarlos “tontos-inteligentes”, que dispondrán de características técnicas mínimas, pero cada vez más potentes, -al estilo de los actuales netbooks y tabletas inteligentes como i. Pad, ebooks, … para conexión a la Nube y en la que realizarán la mayoría de las tarea tanto profesionales como domésticas y personales. q Los supercomputadores portátiles que tendrán capacidad de procesar simultáneamente numerosas tareas hoy reservados a supercomputadores de gran tamaño (YA se comercializan laptops de 4 núcleos) © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 16 de Agosto 2011 Página – 50–

EL FUTURO YA HA LLEGADO. Las tecnologías del futuro q. La expansión de la telefonía por Voz. IP (proliferarán las conexiones telefónicas como Skype, el nuevo servicio de telefonía IP de Gmail de Google anunciado en el mes de agosto, Jajah adquirida a primeros de año por Telefónica, etc)… COMPRA DE SKYPE POR Microsoft. Noticia de la semana pasada (Google-Motorola) q. Búsqueda social (geolocalizadas y personalizadas)… Google Social, Facebook social, Linked. In social, Tuenti social… © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 16 de Agosto 2011 Página – 51–

MACHINE TO MACHINE (M 2 M) q Intercambio de información en formato de datos entre dos puntos remotos, bien a través de red fija o móvil sin interacción humana con características específicas en cuanto a tráfico y tarjetas SIM e integradas en la fabricación de dispositivos q Automatización de los procesos de comunicación entre máquinas, entre dispositivos móviles (celulares) y máquinas (Mobile to Machine) y entre hombres y máquinas (Man to Machine) q En 2011 se prevén más de 1. 500 millones de dispositivos alrededor del mundo conectados entre sí © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 16 de Agosto 2011 Página – 52–

INTERNET DE LAS COSAS (OBJETOS) q. Cada día aumenta el número de dispositivos de todo tipo que proporcionan acceso a Internet. Las “cosas” que permiten y van a permitir estos accesos irá aumentando con el tiempo. Ahora ya tenemos videoconsolas, automóviles, trenes, aviones, sensores, aparatos de televisión, … y pronto el acceso se realizará desde los electrodomésticos © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 16 de Agosto 2011 Página – 53–

INTERNET DE LAS COSAS (OBJETOS) q Un mundo en el que miles de millones de objetos informarán de su posición, identidad e historia a través de conexiones inalámbricas … mediante tecnologías RFID, bluetooth, sensores inalámbricos, NFC, … q La realización del “Internet de las cosas” , probablemente requerirá cambios dramáticos en sistemas, arquitecturas y comunicaciones, … Invisible es la descripción de las nuevas tecnologías empotradas “Computación invisible” “Computación penetrante “pervasive”… A medida que avance su penetración q Producirá un CAMBIO SOCIAL, posiblemente, de tanto impacto y tan poco previsible, como las actuales tecnologías Web © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 16 de Agosto 2011 Página – 54–

LA ERA DE LOS BIG DATA y su impacto en la CIBERSEGURIDAD Prof. Luis Joyanes Aguilar 55

La Era del Peta. Byte (The Big Data) q INFORMES sobresalientes más recientes l. Wired (Artículo “La era del Petabyte)…Julio 2008 l. El Universo Digital (EMC/IDC) … Mayo 2009 l. The Economist (Informe Marzo de 2010) © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 56–

LA ERA DEL PETABYTE -2 -. Wired , julio 2008 (www. wired. com) q 1 TB (250. 000 canciones) q 20 TB (fotos “uploaded” a Facebook cada mes) q 120 TB (todos los datos e imágenes recogidos por el telescopio espacial Hubble) ; 460 TB (todos los datos del tiempo climático en EEUÜ compilados por el National Climatic Data Center); 530 TB (Todos los vídeos de You. Tube); 600 TB (base de datos de genealogía, incluye todos los censos de EEUU 1790 -2000) q 1 PB (datos procesados por los servidores de Google cada 75 minutos) © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 57–

Big Data. Impacto en SEGURIDAD q. La información del UNIVERSO DIGITAL* se acerca ya a los 500 Exabytes (en 200) q El conocido como universo digital alberga en la actualidad cerca de 500 Exabytes, una cifra que se prevé se duplique en 18 meses y una cifra que supone triplicar los 161. 000 millones Gbytes existentes en 2007 - Así lo revela el informe Universo Digital, elaborado por IDC con la colaboración de EMC © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 58–

Big Data. Impacto en SEGURIDAD q El almacenamiento y la protección de esta información es uno de los puntos en los que pone el acento el informe de IDC. La consultora estima que en la actualidad alrededor de un tercio de la información residente en el universo digital exige un nivel alto de protección, pero según sus pronósticos este porcentaje se elevará hasta el 45 por ciento en 2012 q © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 59–

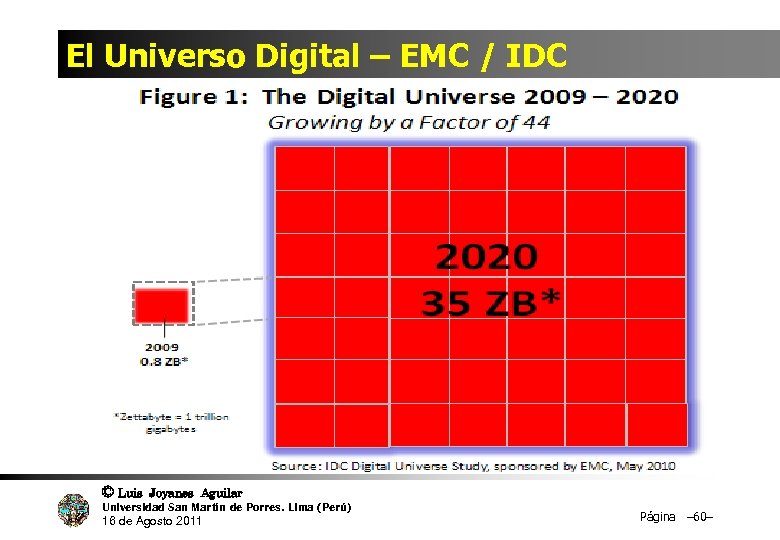

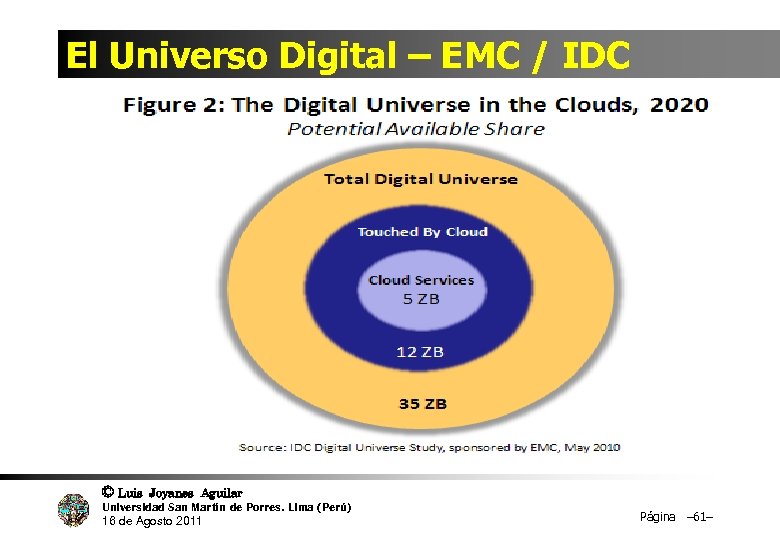

El Universo Digital – EMC / IDC © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 16 de Agosto 2011 Página – 60–

El Universo Digital – EMC / IDC © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 16 de Agosto 2011 Página – 61–

2010 Digital Universe q. The Big Data Summit 2010 (www. bigdata. summit. com) q. El Universo Digital crecerá del orden 1, 2 Zettabytes (1, 2 millones de petabytes) q 2020 Digital Universe crecerá 4, 4 veces mayor que en 2009 © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 16 de Agosto 2011 Página – 62–

The Economist (Febrero 2010) q. Data, data everywhere q A special report on managing information q February 27 th 2010 q Data, data everywhere q Economist. com/specialreports q All too much. Monstrous amounts of data. Page 3 q New rules for big data. Regulators are having to rethink their brief. Page 12 q Handling the cornucopia. The best way to deal with all that informationis to use machines. But they need watching. Page 13 © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 16 de Agosto 2011 Página – 63–

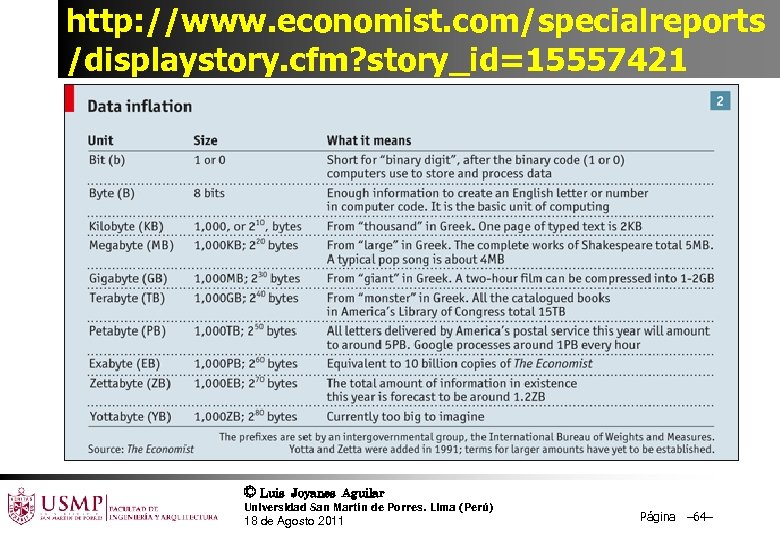

http: //www. economist. com/specialreports /displaystory. cfm? story_id=15557421 © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 64–

ESTADO ACTUAL DE LA SEGURIDAD DE LA INFORMACIÓN Ciberseguridad Prof. Luis Joyanes Aguilar 65

INNOVACIONES TECNOLÓGICAS DE IMPACTO EN LA SEGURIDAD q Las nuevas tecnologías como movilidad, medios sociales y cloud computing presentan nuevas oportunidades pero también nuevas y grandes vulnerabilidades. q. Encuesta de Eurostat considera claves para la seguridad en el 2011, detectar las principales amenazas informáticas l Robo de datos l Ataques cibernéticos entre países l Ataques a teléfonos móviles q La consultora Ovum recomienda que los CIOs deben pensar en un enfoque integrado: tecnología, políticas de seguridad y personas. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 66–

España ocupa la cuarta posición de la UE en la protección del acceso informático de las empresas. La Vanguardia, 9 -12 -2010 q Bruselas (EFECOM). El 63% de las empresas españolas utiliza contraseñas "robustas" y dispositivos "sólidos" para la identificación de usuarios y proteger así sus redes informáticas, lo que las sitúa en cuarto lugar a nivel de la Unión Europea, según datos de 2009 publicados hoy por Eurostat, la oficina estadística comunitaria. q Eurostat destaca que únicamente el 12% de las empresas de la Unión Europea experimentaron problemas de seguridad informática en 2009 debido a fallos del hardware o del software. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 67–

España ocupa la cuarta posición de la UE en la protección del acceso informático de las empresas. La Vanguardia, 9 -12 -2010 q La estadística, realizada a comienzos de este año para comprobar el nivel de uso corporativo de las nuevas tecnologías, revela que el 5% de las empresas de la UE perdieron o vieron modificados sus archivos por infecciones de virus en el sistema, aunque España eleva la media europea con un 11%, sólo superada por Eslovaquia y Portugal (con un 23% y un 14%, respectivamente). q Las empresas italianas (66%), irlandesas y eslovenas (64% cada una) son las que más utilizan contraseñas y programas sólidos para autentificar a los usuarios de forma segura, q © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 68–

EL ESTADO ACTUAL DE LA CIBERSEGURIDAD DESDE LA PERSPECTIVA DE ORGANIZACIONES Y EMPRESAS q. Cisco, la empresa norteamericana líder en el mundo de las comunicaciones y cada día más con intereses en muchas otras áreas como la seguridad, cloud computing, virtualización, en su informe 2010 Midyear Security analiza cómo las grandes transformaciones tecnológicas, económicas y demográficas – la proliferación de dispositivos móviles conectados a la Red (teléfonos inteligentes, tabletas tipo i. Pad, etc. ), … © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 69–

Cisco. 2010 Midyear Security q En el estudio de Cisco, un gran número de empresas consultadas reconocen que sus trabajadores han otorgado accesos no autorizados a familiares o amigos, y la mayoría no renuncia a acceder a redes sociales desde su puesto de trabajo. q Otro dato ilustrativo es el caso omiso de los trabajadores a las políticas corporativas, cita, p. e. , el informe que el 50% de los usuarios finales ha admitido ignorar las políticas corporativas que prohíben el uso extensivo de redes sociales, mientras que un 27% reconoce haber cambiado la configuración de su equipo para acceder a aplicaciones no permitidas. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 70–

Cisco. 2010 Midyear Security q. El estudio de Cisco está segmentado por áreas y detalla las posibles soluciones que ofrece a cada uno de los riesgos y amenazas para la ciberseguridad y el comportamiento dentro de las organizaciones y empresas, especialmente por parte de sus trabajadores. Una de las áreas de interés lo constituyen las transformaciones tecnológicas y sociales. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 71–

Cisco. 2010 Midyear Security q. Las transformaciones clave más importantes en los departamentos de organizaciones y empresas y que afecta sensiblemente a la ciberseguridad son: las redes sociales, la virtualización, la tecnología cloud computing y la apuesta creciente por integrar múltiples dispositivos móviles © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 72–

Cisco. 2010 Midyear Security q Para responder con éxito a estas transformaciones, Cisco propone que las empresas deberían: q Aplicar políticas específicas para cada usuario en el acceso a las aplicaciones y los datos sobre sistemas virtualizados. q Establecer límites estrictos en el acceso a la información crítica para el negocio. q Crear una política corporativa oficial de movilidad. q Invertir en herramientas para gestionar y monitorizar las actividades ‘en la nube´. q Proporcionar a los trabajadores guías sobre el uso de los medios sociales en la oficina. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 73–

Cisco. 2010 Midyear Security q Los cibercriminales están aprovechándose de las innovaciones tecnológicas para agilizar sus propias operaciones y obtener rentabilidad. “El cibercrimen cibernético es un negocio puro y duro. Nosotros (Cisco) vemos la seguridad desde el punto de vista de los atacantes, que se organizan como empresas. No siempre los fraudes más llamativos son los más rentables. Al revés, suelen serlo, los que requieren menos inversión”. q Declaraciones de Pilar Santamaría, Directora de Desarrollo de Negocio y Cibersegurida de Cisco Mediterráneo, en declaraciones a Manuel G. Pascual en Cinco Dias, 10 de noviembre de 2010, p. 14 © Luis Joyanes Aguilar q Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 74–

Cisco. 2010 Midyear Security q Por esta razón, Cisco ha elaborado una matriz de rentabilidad de los virus, de modo que muchos de los fraudes clásicos, incluso el phishing están dando paso a importar cuotas de alta en todo tipo de negocios, administraciones, etc. donde se roban pequeñas cantidades de dinero cada vez y se requiere poca inversión, este tipo de fraude requiere ingeniería social (formularios, llamadas no solicitadas, etc. ). La matriz de Cisco considera muy rentables para el ciberdelincuente el fraude por clics, el farmacéutico y los ataques que se disfrazan de antivirus, los timos lucrativos, … © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 75–

Cisco. 2010 Midyear Security q En cuanto al futuro de las amenazas, el estudio de Cisco reseña también que La ingeniería social y la mezcla de tecnologías por parte de los usuarios q son cada vez más peligrosas para la ciberseguridad. q Está cada vez más al alza los ataques multivector que combinan diferentes soportes (correo-e, web, voz, vídeo, . . ) para encontrar fisuras. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 76–

Cisco. 2010 Midyear Security q El estudio de Cisco reconoce que el spam sigue creciendo exponencialmente, a pesar del reciente descenso en operaciones criminales basadas en spam; se espera que durante 2010 crezca a escala mundial un 30% según destaca el informe complementario Cisco Security Intelligence Operations. Estados Unidos sigue siendo el país donde se origina más spam seguido por India, Brasil, Rusia y Corea del Sur. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 77–

Cisco. 2010 Midyear Security q Otros datos de interés para la ciberseguridad que aporta el estudio de Cisco es la constatación de que un porcentaje notable de los responsables los usuarios no autorizados son la principal amenaza a la seguridad corporativa, unida a las redes sociales y las nuevas aplicaciones que también se identifican como amenazas importantes. El informe es de seguridad de las 500 empresas consultadas, consideran que concluyente “las brechas de seguridad abiertas por esta nueva realidad son enormes. Los hackers lo saben y se aprovechan de ello”. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 78–

Cisco Connected World Report q A pesar de que el 65% de las empresas españolas cuentan con normas de TI sobre el uso de recursos, el 46% de sus trabajadores las desconoce y el 72% considera que deben mejorarse. q Además el 43% de los empleados españoles reconocen saltarse las políticas TI de sus empresas porque necesitan utilizar aplicaciones y programas no permitidos para realizar su trabajo q En nuestro país, el 38% de los empleados tiene prohibido utilizar redes sociales y el 31% no puede acceder a Twitter. Así mismo el uso de teléfonos móviles personales está restringido en un 26% de las empresas. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 79–

Cisco Connected World Report q A medida que los profesionales apuestan cada vez más por la movilidad, el uso de múltiples dispositivos y la posibilidad de acceder a los recursos corporativos en cualquier momento y lugar, resulta esencial actualizar las políticas de TI para responder a estas demandas con la mayor seguridad © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 80–

Consideraciones sobre el ciberdelincuente q Es necesario afrontar con decisión a la delincuencia organizada que se manifiesta esencialmente en: el fraude en el comercio electrónico, en la banca electrónica, la figura del Crimen como Servicio (al estilo de los modelos de servicio en la Computación en Nube, Software como Servicio, Infraestructura como Servicio, etc. ), y eso conduce a vulnerabilidades en LOS PROCESOS DE NEGOCIOS © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 81–

Encuesta Mundial de Cisco, 10/12/2010 q Un 18% de las empresas españolas usan COMPUTACIÓN en la 'nube' q Una encuesta mundial de Cisco refleja que Brasil, Alemania e India son los países donde más se emplea esta tecnología (publicada el 10 de diciembre de 2010) q Una encuesta mundial de la compañía, realizada por Insight Express en 13 países entre profesionales de las nuevas tecnologías, muestra que el 18% de los encuestados emplea la nube, un porcentaje idéntico en el caso español, aunque un 34% (un 33% en España) planea sumarse próximamente a ella. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 82–

Encuesta Mundial de Cisco, 10/12/2010 q Las principales razones para apostar por la virtualización son: el incremento en agilidad, su capacidad para optimizar recursos y reducir costes y la aceleración en la provisión de aplicaciones. Las principales barreras para su adopción son: la preocupación por la seguridad y por la estabilidad, así como la dificultad para construir procesos operativos para un entorno virtualizado y su gestión. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 83–

Encuesta Mundial de Cisco, 10/12/2010 q Con respecto a los centros de datos, las principales prioridades de los responsables tecnológicos de las empresas para los próximos tres años son: implementar aplicaciones de negocio; una mejor gestión de los recursos para alinear capacidad y demanda, mejorar la flexibilidad de los mismos y reducir los costes de energía y refrigeración. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 84–

Dominios infectados (estadísticas) q La compañía de seguridad Mc. Afee ha publicado a finales de octubre de 2010 su último informe sobre los dominios más peligrosos de la Red. En este informe ha realizado un análisis exhaustivo de más de 27 millones de sitios Web comprobando si existían amenazas de tipo malware o spam, afiliaciones sospechosas o pop ups agresivos. Mc. Afee ha utilizado la tecnología Trustedforce centrada en la protección de datos y que reúne más de 150 sensores localizados en 120 países la lista de los 5 dominios más peligrosos son: q . com (31, 3%) q. info (30. 7%) q. vn (Vietnam) q. cm (Camerún) q. am (Armenia) © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 85–

Estudio sobre delitos informáticos, 15 de agosto de 2011 q. El gasto por delitos informáticos aumenta un 56% en un año. Empresas y administraciones tardan una media de 18 días en resolver los ciberataques q El Segundo estudio sobre el coste anual de los delitos informáticos (Second Annual Cost of Cyber Crime Study, en el documento original en inglés), elaborado por el Ponemon Institute, revela que el gasto derivado de combatir estas infracciones y resolver los problemas que ocasionan en los sistemas de empresas y administraciones se ha incrementado un 56% en un año. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 86–

BARRERAS CONTRA LOS PIRATAS INFORMÁTICOS q El País / The New York Times, 7 de julio de 2011 q“Según los expertos, la proliferación de teléfonos inteligentes, el uso cada vez más habitual de Facebook y otras redes sociales en el lugar de trabajo y el giro hacia el almacenamiento de datos en una nube (cloud) informática brindan nuevas posibilidades a los ciberatacantes” © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 87–

BARRERAS CONTRA LOS PIRATAS INFORMÁTICOS q Las empresas de seguridad en Internet, reconocen que los antivirus tradicionales, “pueden no estar a la altura de los peligros actuales y se requieren otras medidas” (Symantec, Enrique Salom) q El aumento de programas “malintencionados (malware) crecieron de modo exponencial en 2010” © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 88–

BARRERAS CONTRA LOS PIRATAS INFORMÁTICOS q En la actualidad, los ataques suelen recurrir a una cara conocida. Es una práctica muy usada conocida como “pesca con lanza”, los piratas envían correos electrónicos que parecen ser de compañeros de trabajo o amigos e incluyen archivos adjuntos que pueden liberar malware, es decir programas que roban contraseñas y otros datos. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 89–

BARRERAS CONTRA LOS PIRATAS INFORMÁTICOS q. Un caso práctico fue el ataque a la empresa RSA Security de EE UU que trataba de capturar identificaciones digitales. El ataque contra el laboratorio llegó a través de un archivo adjunto en un correo electrónico cuyo asunto dejaba entrever que provenía del departamento de recursos humanos. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 90–

BARRERAS CONTRA LOS PIRATAS INFORMÁTICOS q Las nuevas tecnologías de seguridad deberían proteger contra todas las fuentes de archivos malintencionados, ya vengan de anticuados correos electrónicos, de un mensaje de Linked. In o de un vínculo (enlace) de Twitter o Facebook q Las empresas y organizaciones deben adaptar sus sistemas para protegerse contra los ataques a través de teléfonos inteligentes y tabletas © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 91–

BARRERAS CONTRA LOS PIRATAS INFORMÁTICOS q. PREVENCIÓN DE ESOS ATAQUES INFORMÁTICOS q. Las organizaciones y empresas se pueden guardar bien de esos ataques confeccionando “listas blancas” que solo permiten acceso a los programas que figuran en una lista de programas seguros. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 92–

FUENTES DE GOBIERNO TI q Principales modelos de Gobierno TI agrupadas por: q Marcos regulatorios: actos legislativos de control interno y disposiciones de entes de supervisión y auditoría: Sarbanex-Oxley, Basilea II, HIPAA. q Marcos de referencia: guías de buenas prácticas y principios y recomendaciones para la aplicación de las mismas: COBIT, ITIL, CMMi, etc. q Marcos de certificación: normas ante las cuales se puede certificar, ante un ente externo, el cumplimiento de requisitos impuestos por las normativas legales y locales: ISO/IEC – 20000, 27000, 38500; AS 8015 © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 93–

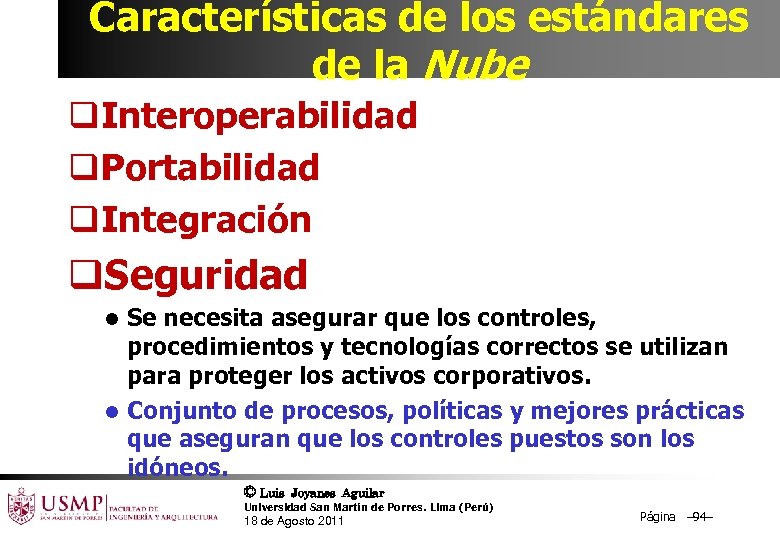

Características de los estándares de la Nube q. Interoperabilidad q. Portabilidad q. Integración q. Seguridad l Se necesita asegurar que los controles, procedimientos y tecnologías correctos se utilizan para proteger los activos corporativos. l Conjunto de procesos, políticas y mejores prácticas que aseguran que los controles puestos son los idóneos. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 94–

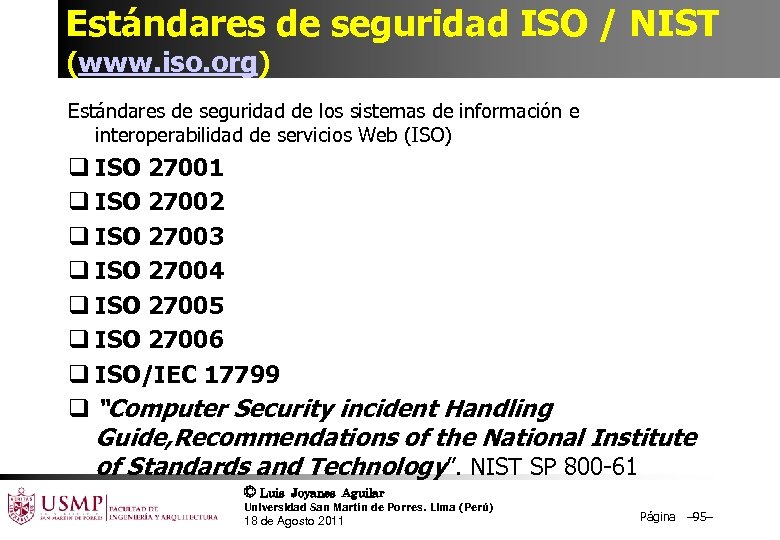

Estándares de seguridad ISO / NIST (www. iso. org) Estándares de seguridad de los sistemas de información e interoperabilidad de servicios Web (ISO) q ISO 27001 q ISO 27002 q ISO 27003 q ISO 27004 q ISO 27005 q ISO 27006 q ISO/IEC 17799 q “Computer Security incident Handling Guide, Recommendations of the National Institute of Standards and Technology”. NIST SP 800 -61 © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 95–

Grupos y organizaciones de Estándares q. Cloud Security Aliance www. cloudecurityalliance. org (creada en 2008)--- apoyada paor ISACA Ha publicado: “Guidance por Critical Areas of Focus in Cloud Computing” www. cloudsecurityalliance. org/guidance q. NIST (Instituto Nacional de Estándares y Tecnologías de USA). qwww. nist. gov © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 96–

Organizaciones de Cloud q. Euro. Cloud Europa www. eurocloud. org q Es una asociación europea de empresas proveedoras de Saa. S y Cloud Computing formada por una red de asociaciones locales en los diferentes países europeos. q. Eurocloud España www. eurocloudspain. org blog. eurocloudspain. org © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 97–

Estándares de interoperabiliad q. Gestión de identidades (IDM, Identity Management) q. Interoperabilidad. La Nube debe proporcionar una solución de IDM que pueda interoperar directamente con los sistemas IT y soluciones existentes o con el mínimo de cambios. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 98–

Estándares de interoperabiliad © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 99–

Estándares de interoperabiliad q. Open. ID q. OAuth q. Facebook Connect q. Open. Social q. Friend Connect Google Twitter Facebook Google (API) Google q Open. ID y OAuth facilitan la identificación en la Red pero requiere implementar medidas de seguridad q. El futuro: Estándar único © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 100–

Estándares de interoperabiliad q. Protocolo híbrido OAuth y Open. ID. Google comienza a utilizar sistemas de autenticación segura combinados q Protocolo híbrido combina el login federado de Open. ID con el proceso de autorización de Oauth q La extensión se denomina Open. ID Oauth permite implantar a los desarrolladores OAuth a través de una autenticación inicial usando Open. ID. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 101–

AMENAZAS ACTUALES Y FUTURAS Prof. Luis Joyanes Aguilar 102

ALGUNAS AMENAZAS (ACTUALES Y FUTURAS) q La valoración de las amenazas actuales y futuras es una parte importante de la evaluación de las prioridades a tener en cuenta en las crecientes medidas de seguridad. Será preciso tener presente la prevención, detección, respuesta, mitigación y recuperación junto con la cooperación internacional en su caso. q Algunas de las amenazas que se han hecho muy “populares” en los últimos tiempos por las repercusiones e impacto que han tenido en aquellos lugares y equipos donde se han producido. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 103–

Stuxnet q Es un programa de software dañino (malicioso) del tipo troyano muy avanzado, que aprovecha la vulnerabilidad MS 10 -0466 de los sistemas operativos Windows CC, empleados en los sistemas SCADA (Supervisory Control and Data Acquisition) fabricados por Siemens y que se utiliza en infraestructuras críticas tales como el control de oleoductos, plataformas petroleras, centrales eléctricas, centrales nucleares y otras instalaciones industriales con el objetivo de sabotearlos. Se piensa que una vez dentro de una planta podría reprogramar las centrifugadoras para hacerlas fallar sin que se detectara. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 104–

Stuxnet q Es un virus muy sofisticado que utiliza técnicas de rootkit para instalarse en el sistema operativo. El troyano queda camuflado y latente en el equipo infectado hasta que su autor decide activarlo. q Se detectó el mes de junio de 2010 por una compañía de seguridad informática de Bielorrusia, Virus. Blok. ADa que lo descubrió en unos ordenadores pertenecientes a un cliente en Irán. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 105–

DDo. S q. Los ataques DDo. S (Distributed Denial of Service) son una forma relativamente sencilla y efectiva de hacer caer a una Web. Las acciones se pueden realizar de forma voluntaria siguiendo las instrucciones dadas para iniciar el ataque a una hora señalada en una convocatoria mediante foros en la Red o utilizando redes de ordenadores previamente infectados por virus (botnet) de forma que los usuarios ni siquiera son conscientes de que participan. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 106–

DDo. S q. Los ataques DDo. S no siempre tienen un trasunto ideológico. Cada vez más responden a puras extorsiones. Se están trasladando a Internet los mismos esquemas que empleaba la mafia en el mundo físico. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 107–

Botnets q Los botnets (robots de la Red) son redes de ordenadores zombis. Las redes han aumentado de modo exponencial, según informes de la Fundación Shadowserver y se emplean para realizar ataques, envíos masivos de correo basura y espionaje contra empresas. Un botnet se crea infectando ordenadores sin que sus propietarios lo sepan. q Cada máquina reclutada por el virus se pone en contacto sigilosamente con el cibercriminal a la espera de sus órdenes. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 108–

Zeus q Zeus es un virus de tipo botnet (troyano) que se propaga por los navegadores, tanto Explorer como Firefox. El malware recopila información del usuario y contraseñas de internet y redes sociales, utilizándolas para suplantar la identidad y realizar robo de datos bancarios, datos de tarjetas de crédito o enviar spam. q Miles de empresas de todo el mundo han caído en esta pandemia digital. Además a primeros de noviembre de 2010 se ha detectado que el virus Zeus ha afectado a dispositivos móviles. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 109–

Amenazas futuras q De acuerdo con informe reciente de Cisco ya citado destaquemos ahora que en opinión de esta multinacional de las comunicaciones el futuro de las amenazas se centran en dos grandes áreas: Ingeniería social (manipulación de formularios, llamadas no solicitadas, mensajes, …) y ataques multivectoriales donde se combinan diferentes tipos de soporte (correo electrónico, mensajes en blogs, redes sociales, wikis, …. , voz, vídeo, audio, etc. ) q Amenazas a las infraestructuras críticas © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 110–

ORGANISMOS E INSTITUCIONES CON COMPETENCIAS EN CIBERSEGURIDAD Prof. Luis Joyanes Aguilar 111

GESTIÓN DE LA CIBERSEGURIDAD EN ESPAÑA q. Hablar de ciberseguridad en una determinada nación requiere plantear, al menos, dos dimensiones: la protección de bienes, activos, servicios, derechos y libertades dependientes de la jurisdicción estatal, y la responsabilidad compartida con otros Estados, bilateralmente o a través de organismos supranacionales, sobre la ciberseguridad. © Luis Joyanes Aguilar Universidad Pontificia de Salamanca Noviiembre 2010 Página – 112–

GESTIÓN DE LA CIBERSEGURIDAD EN ESPAÑA q Atendiendo a la primera dimensión del problema, es preciso identificar cuáles son los activos dependientes del ciberespacio en España, qué regulación existe, cuáles son los organismos con funciones y responsabilidades en la materia y quiénes son los participantes. La defensa de nuestro ciberespacio abarca a todos los activos y actores imaginables, pero debe centrarse, fundamentalmente, en la defensa de las infraestructuras críticas, el tejido empresarial y las libertades y derechos individuales. © Luis Joyanes Aguilar Universidad Pontificia de Salamanca Noviiembre 2010 Página – 113–

GESTIÓN DE LA CIBERSEGURIDAD EN ESPAÑA q. Las infraestructuras críticas de nuestro país se encuentran agrupadas en los siguientes 12 sectores: administración, alimentación, energía, espacio, sistema financiero y tributario, agua, industria nuclear, industria química, instalaciones de investigación, salud, transporte y tecnologías de la información y las comunicaciones. © Luis Joyanes Aguilar Universidad Pontificia de Salamanca Noviiembre 2010 Página – 114–

GESTIÓN DE LA CIBERSEGURIDAD EN ESPAÑA q En cuanto al tejido empresarial español, la gran mayoría de las grandes empresas disponen de una organización interna suficientemente madura que les permite implementar las actividades y medidas que se enmarcan dentro de las prácticas de information security e information assurance. En el caso de las pequeñas y medianas empresas y autónomos (el 99% del total), la falta de recursos económicos y humanos impiden la implementación de ciberseguridad aunque sus actividades se sustentan, fundamentalmente, en las TIC. El Gobierno está fomentando el acceso de las empresas y autónomos españoles a las TIC y a las buenas prácticas de la ciberseguridad mediante las líneas de financiación del Plan Avanza. © Luis Joyanes Aguilar Universidad Pontificia de Salamanca Noviiembre 2010 Página – 115–

GESTIÓN DE LA CIBERSEGURIDAD EN ESPAÑA q En relación con los ciudadanos, el índice de penetración de los servicios de la sociedad de la información (correo electrónico, redes sociales, comercio electrónico) es ya suficientemente alto como para que cualquiera de los tipos de amenazas enunciados pueda producir impactos graves en las libertades y derechos individuales © Luis Joyanes Aguilar Universidad Pontificia de Salamanca Noviiembre 2010 Página – 116–

GESTIÓN DE LA CIBERSEGURIDAD EN ESPAÑA q El Real Decreto 3/2010, de 8 de enero, por el que se regula el Esquema Nacional de Seguridad en el ámbito de la Administración Electrónica constituye un buen punto de partida, pero, como su propio nombre indica, cubre únicamente el sector de las administraciones públicas, dejando fuera los otros sectores relevantes para la gestión de la ciberseguridad: otras infraestructuras criticas, las empresas y los ciudadanos. Además del citado Real Decreto existen leyes nacionales, europeas e internacionales que abordan la cuestión de la ciberseguridad. © Luis Joyanes Aguilar Universidad Pontificia de Salamanca Noviiembre 2010 Página – 117–

ORGANISMOS E INSTITUCIONES ESPAÑOLAS CON COMPETENCIAS EN CIBERSEGURIDAD q El Esquema Nacional de Seguridad en el ámbito de la Administración Electrónica fue regulado en el Real Decreto 2/2010, de 8 de enero, pero cubre únicamente las administraciones públicas. Existen otras leyes nacionales, europeas e internacionales que abordan la seguridad, tales como: Ley Orgánica de Protección de Datos (LOPD), la Ley General de las Telecomunicaciones (LOT) y la Ley de la Sociedad de la Información y Comercio Electrónico (LSI-CE). q * FOJÓN ENRIQUE Y SANZ ÁNGEL. “Ciberseguridad en España: una propuesta para su gestión”, Análisis del Real Instituto Elcano, ARI nº 101/2010 q © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 118–

ORGANISMOS E INSTITUCIONES ESPAÑOLAS CON COMPETENCIAS EN CIBERSEGURIDAD q El Centro Criptológico Nacional (CCN), dependiente del Centro Nacional de Inteligencia (CNI) que tiene, entre sus misiones, la gestión de la seguridad del ciberespacio dependiente de cualquiera de los tres niveles de las administraciones públicas: estatal, autonómico y local. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 119–

ORGANISMOS E INSTITUCIONES ESPAÑOLAS CON COMPETENCIAS EN CIBERSEGURIDAD q. El CCN-CERT es el Centro de alerta nacional que coopera con todas las administraciones públicas para responder a los incidentes de seguridad en el ciberespacio y vela también por la seguridad de la información nacional clasificada © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 120–

ORGANISMOS E INSTITUCIONES ESPAÑOLAS CON COMPETENCIAS EN CIBERSEGURIDAD q El Centro Nacional para la Protección de las Infraestructuras Críticas (CNPIC) que depende del Ministerio del Interior. q El Instituto Nacional de Tecnologías de la Comunicación (INTECO) encargado de velar por la ciberseguridad de las PYMES y los ciudadanos en el ámbito doméstico. q El Grupo de Delitos Telemáticos de la Guardia Civil y la Unidad de Investigación de la Delincuencia en Tecnologías de la Información de la Policía Nacional, responsables de combatir la ciberdelincuencia. q. La Agencia Española de Protección de Datos y Agencias de Protección de Datos de la Comunidad de Madrid y de la Generalitat de Cataluña. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 121–

Organismos de Seguridad en Empresas q Las principales empresas españolas del sector de la seguridad informática crearon, el año 2009, el Consejo Nacional Consultor sobre Ciber. Seguridad (CNCCS) con el objetivo de fomentar la defensa del ciberespacio y colaborar con las entidades públicas y privadas. Este organismo respaldado por la iniciativa privada, facilita normativas, asesoramiento, … a las empresas y en particular a sus departamentos de Seguridad Informática. q © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 122–

Organismos europeos q. Agencia europea ENISA (European Network Information Security Agency) creada en 2004. Asesora a la Comisión y a los estados miembros en temas de seguridad y productos informáticas. Su última iniciativa Cyber Europe 2010 . q. Programa para la protección de Infraestructuras Críticas (PEPIC) © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 123–

Organismos de Seguridad Europeos q. AGENDA DIGITAL EUROPEA. Contempla toda la política europea de Tecnologías de la Información. Aprobada en Granada, ESPAÑA (Marzo 2011) y puesta en marcha en Junio 2011. q. Contempla la protección a Europa de ciberataques e interrupciones a gran escala q. Una política general para luchar contra la ciberdelincuencia © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 124–

OTAN q. La OTAN ha creado el Nuevo Concepto Estratégico y ha creado una política de ciberdefensa. q. Dispone de un Centro de Excelencia en Ciberdefensa en Tallin (ESTONIA) © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 125–

ESTADOS UNIDOS q El actual Gobierno de Estados Unidos ha creado al principio de su mandato una INICIATIVA EN CIBERSEGURIDAD q www. whitehouse. gov/sites/default/files 7 cybersecurity. pdf q El Cibercomando de Estados Unidos (USCYBERCOM) es un comando subunificado bajo el mando del Comando Estratégico de Estados Unidos creado por el Secretario de Defensa de Estados Unidos Robert Gates el 23 de Junio de 2009. El comando está dirigido por el Director General de la Agencia de Seguridad Nacional, Keith B. Alexander. El comando asumirá la responsabilidad de diversas agencias ya existentes © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 126–

ARGENTINA crea Programa Nacional de Infraestructuras Críticas de Información y Ciberseguridad q. Resolución 580/2011, agosto 2011 q Artículo 1º — Créase, en el ámbito de la OFICINA NACIONAL DE TECNOLOGIAS DE INFORMACION de la SUBSECRETARIA DE TECNOLOGIAS DE GESTION de la SECRETARIA DE GABINETE de la JEFATURA DE GABINETE DE MINISTROS, el “PROGRAMA NACIONAL DE INFRAESTRUCTURAS CRITICAS DE INFORMACION Y CIBERSEGURIDAD”. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 127–

Administración de Identidades Digitales y Accesos El acceso autorizado a la información en todo momento, desde cualquier lugar, tanto para empleados como para clientes y proveedores se ha transformado en un requerimiento esencial para el negocio. q Una Metodología de Administración de Identidades y Accesos debe presentar un enfoque de negocios que combine el conocimiento de las mejores prácticas y experiencia sobre los procesos y los controles necesarios para la gestión de seguridad, administración de proyectos informáticos y conocimiento técnico de las distintas soluciones tecnológicas provistas por los proveedores de software incluyendo su posible integración con sistemas cloud © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 128–

Administración de la Seguridad q En el ambiente de negocios actual, implementar respuestas contra las últimas amenazas técnicas no siempre resuelve necesariamente las fallas en el enfoque general de gestión de seguridad y privacidad. q En este sentido, las organizaciones necesitan implementar y mantener UN ESQUEMA INTEGRAL DE ADMINISTRACIÓN DE LOS RIESGOS DE SEGURIDAD Y PRIVACIDAD, ALINEANDO LOS RECURSOS HUMANOS, PROCESOS Y DIVERSOS ELEMENTOS DE LA TECNOLOGÍA, para poder sobrevivir en un mercado tan competitivo, y alcanzando niveles adecuados de seguridad. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 129–

Administración de la Seguridad q Se requiere un programa integral de administración de la seguridad abarcando las siguientes áreas: q • Gobierno y Estrategia • Estándares internacionales (por ej. ISO 27000, Cobi. T) y específicos de industrias • Administración de riesgos y cumplimiento de leyes y regulaciones • Capacitación y Concienciación • Aseguramiento efectivo • Métricas e Indicadores © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 130–

Administración de Vulnerabilidades q Con ambientes de procesamiento de información cada vez más complejos e interdependientes, las amenazas y vulnerabilidades son cada vez más difíciles de identificar y tratar de forma efectiva, y mucho más aún de demostrar a quienes lo soliciten (reguladores, auditores) que se cuenta con medidas adecuadas para su gestión. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 131–

Administración de Vulnerabilidades q Muchas organizaciones han aprendido de los hechos que la implementación de firewalls perimetrales, software de antivirus, sistemas de detección y prevención de intrusos, y programas periódicos de evaluación de vulnerabilidades, no resultan suficientes para combatir las exposiciones de seguridad en todas las dimensiones asociadas a este tipo de riesgos. q Las consultoras plantean desarrollar soluciones efectivas que abarcan una combinación de procesos, personas y tecnología, que permitan, de forma integrada, identificar, evaluar y administrar los riesgos relacionados con vulnerabilidades de los sistemas de información, como parte del enfoque del día a día de las operaciones. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 132–

Administración de Vulnerabilidades q Algunas consideraciones en el Plan de Vulnerabilidades podría ser: • Evaluar el estado actual • Definir los requerimientos y seleccionar herramientas y soluciones para su gestión continua • Diseñar y optimizar su proceso de administración de vulnerabilidades y controles, incluyendo: identificación de amenazas, análisis de riesgo, remediación y reporte • Realizar investigación y análisis forense de incidentes de seguridad • Ejecutar pruebas ante ataque y penetración sobre redes y aplicaciones (Cyber Europe 2010) © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 133–

Privacidad y Protección de Datos q La privacidad y protección de datos constituye un desafío creciente, y es objeto actual de desarrollo de legislación y regulaciones específicas. La normativa sobre medidas técnicas de seguridad a implementar para el tratamiento y conservación de datos personales establecen requerimientos específicos que las empresas y organizaciones deben atender. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 134–

Privacidad y Protección de Datos q Factores clave que permitan a una organización reducir las exposiciones a riesgos relacionados con la privacidad y protección de datos personales deben incluir, al menos, las siguientes áreas: q • Estrategia de Privacidad y Protección de Datos • Inventario y clasificación de datos personales • Políticas y Procedimientos q Comprensión, cumplimiento y administración de leyes y regulaciones a nivel nacional e internacional • Capacitación y Concienciación • Transferencia de datos hacia terceros y a otros países • Retención y destrucción de datos personales • Inclusión de controles de privacidad en proyectos de sistemas y tecnología © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 135–

Alineamiento de ITIL V 3, COBIT 4, 1 ISO/IEC 27001 -2 q Norma ISO/IEC 27002. Un código de mejores prácticas en materia de sistemas de gestión de seguridad de la información. En esencia, un conjunto de controles de seguridad. q Norma ISO/IEC 27001. Una especificación estándar para un sistema de gestión de seguridad de la información © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 136–

PRINCIPIOS RECTORES DE LA NORMA ISO/IEC 27002: 2005 q Mediciones basadas en los requisitos legales q Mejores prácticas mencionadas en la norma q Factores críticos de éxito q Necesidad de un nuevo marco de trabajo para el desarrollo de un Sistema de Gestión de la Seguridad de la Información q -------q RESUMEN EJECUTIVO DE “Alineamiento de ITIL V 3, COBIT 4, 1 ISO/IEC 27002”. Un reporte para gestión del ITGI y la OGC. IT Governance Institute y OGC. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 137–

LA INTIMIDAD EN LARED q Los gobiernos, las corporaciones, los buscadores, los sistemas operativos, aplicaciones, . . han dificultado la reputación digital, a saber, la información de sujetos, compañías e instituciones © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 138–

* FOJÓN ENRIQUE Y SANZ ÁNGEL. “Ciberseguridad en España: una propuesta para su gestión”, Análisis del Real Instituto Elcano, ARI nº 101/2010 q Propuestas para la gestión española de la ciberseguridad q. España, a pesar de los esfuerzos realizados, no dispone aún de una capacidad sólida que permita realizar una dirección y gestión eficaces y eficientes de nuestra ciberseguridad. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 139–

“Ciberseguridad en España: una propuesta para su gestión ARI nº 101/2010 q. El gobierno de España debe identificar la seguridad de su ciberespacio como un objetivo estratégico de la Seguridad Nacional, puesto que la materialización de una amenaza sobre nuestro ciberespacio puede afectar muy negativamente al desarrollo social, económico y cultural de nuestro país. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 140–

“Ciberseguridad en España: una propuesta para su gestión ARI nº 101/2010 q. Se debe elaborar una Estrategia Nacional de Ciberseguridad de la que emane un marco normativo específico que regule el ciberespacio y su seguridad. La reciente publicación del Real Decreto 3/2010, por el que se regula el Esquema Nacional de Seguridad en el ámbito de la Administración Electrónica, es un buen punto de partida, pero será necesario adecuar y hacer cumplir la legislación vigente. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 141–

“Ciberseguridad en España: una propuesta para su gestión ARI nº 101/2010 q La dirección de la ciberseguridad debe realizarse de manera centralizada. Como corolario del principio anterior, el Estado debe crear un organismo con la misión de dirigir la ciberseguridad nacional, coordinando a las entidades públicas y privadas implicadas. q El gobierno debe fomentar y reforzar la cooperación internacional en materia de ciberseguridad. Las alianzas multinacionales y bilaterales en materia de ciberseguridad son indispensables © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 142–

“Ciberseguridad en España: una propuesta para su gestión ARI nº 101/2010 q. Las administraciones del Estado se deberán promover una cultura de la ciber-responsabilidad, basada en la concienciación y formación continua en ciberseguridad. Para ello, los planes de estudio de las enseñanzas primaria, secundaria y universitaria deberían incluir en sus currículos materias relacionadas con el uso responsable del ciberespacio. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 143–

DECÁLOGO DE LA CIBERSEGURIDAD Cuadernos de Estrategia, nº 149 del IEEE del Mº de Defensa de España, coordinado por prof. sor Luis Joyanes q(…) Establecer una plataforma española de ciberseguridad y la posibilidad de crear un Centro Español de Ciberseguridad dependiente de una Dirección única que actúe de modo centralizado y alineada con las estrategias europeas emanadas de la Agenda Digital Europea (…) © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 144–

Agenda Digital Europea q La Comisión Europea declara en su acción clave 7 de la Agenda Digital Europea: q “Presentará medidas, incluyendo iniicativas legislativas, para combatir los ciberataques contra los sistemas de información …. “Establecerá una plataforma eur. Opea de la ciberdelincuencia a más tardar en 2012” y “Examinará a más tardar en 2011, la posibilidad de crear un centro europeo de la ciberdelincuencia” © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 145–

CONCLUSIÓN FINAL DE CIBERSEGURIDAD. Cuaderno de Estrategia nº 149, enero 2011 q“Entendemos que el Gobierno de la Nación, como por otra parte, ya lo está haciendo, deberá seguir liderando las estrategias en ciberseguridad e iniciar una concienciación y una campaña de educación para promover dicha ciberseguridad. ” © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 146–

MUCHAS GRACIAS Portal tecnológico y de conocimiento (Ed. Mc. Graw-Hill) www. mhe. es/joyanes www. joyanes. es joyanes@gmail. com … luis. joyanes@upsam. net El Ágora de Latinoamérica gissic. wordpress. com Simposium SISOFT : www. sisoft 2010. org www, sisoft 2011. org UNIVERSIDAD PONTIFICIA DE SALAMANCA © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 16 de Agosto 2011 Página – 147–

Comentarios y preguntas GRACIAS Luis Joyanes Aguilar www. mhe. es/joyanes (PORTAL DE CONOCIMIENTO Y TECNOLOGÍA de Mc. Graw-Hill) www. sisoft 2010. org gissic. wordpress. com luis. joyanes@upsam. net joyanes@gmail. com Tno: 34 -91 -5141700 Facultad de Informática Universidad Pontificia de Salamanca campus Madrid www. upsam. com © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 148–

BIBLIOGRAFÍA q CARR, Jeffrey. Cyber Warfare. Sebastopol, USA: O´Reilly, 2010. q CLARKE, Richard y KNAKE, Robert K. Cyber War: The Next Threat to National Security and What to Do About It. New York: Harper Collins, 2010. q FOJÓN ENRIQUE Y SANZ ÁNGEL. “Ciberseguridad en España: una propuesta para su gestión”, Análisis del Real Instituto Elcano, ARI Nº 101/2010 q KRUTZ, Ronald y DEAN Vines, Russell. Cloud Security. A Comprehensive Guide to Secure Cloud Computing. Indianapolis: Wiley, 2010. q © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 149–

BIBLIOGRAFÍA q LIBICKI, Martin C. Cyberdeterrence and Cyberwar. Santa Mónica: RAND Corporation, 2009. q LYNS III, William J, Foreign Affairs, vol. 89, nº 5, septiembre/octubre de 2010, pp. 97 © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 150–

ANEXOS q Bibliografía q Referencias Web q ISO/IEC 17799 (ahora renombrada como ISO 27002, www. iso. org/ISO/iso_catalogue/catalogue_tc/ catalogue_detail. Htm? csnumber = 50297): Un conjunto de controles de seguridad (un código de práctica). q • ISO/IEC 27001 (www. iso. org/iso_catalogue/catalogue_tc/catalogue_d etail. htm? csnumber=42103, anteriormente, BS 7799‐ 2) – Una especificación estándar para un sistema de gestión de seguridad de información (SGSI). q Innovaciones tecnológicas de impacto en BPM © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 151–

SISTEMA DE GESTIÓN DE SEGURIDAD DE LA INFORMACIÓN q Los principios rectores en la norma ISO/IEC 27002: 2005 son los puntos de partida para la implementación de seguridad de la información. Se basan en cualquiera de los requisitos legales o en las mejores prácticas generalmente aceptadas. Las mediciones basadas en los requisitos legales son: q La protección y la no divulgación de datos personales. q Protección de la información interna. q Protección de los derechos de propiedad intelectual. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 152–

SISTEMA DE GESTIÓN DE SEGURIDAD DE LA INFORMACIÓN q Las mejores prácticas mencionadas en la norma incluyen: q. La política de seguridad de la información. q. Asignación de la responsabilidad de seguridad de la información. q. Escalamiento de problemas. q. Gestión de la continuidad del negocio. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 153–

SISTEMA DE GESTIÓN DE SEGURIDAD DE LA INFORMACIÓN q Cuando se implementa un sistema de gestión de seguridad de la información, se deben considerar varios factores críticos de éxito: q La política de seguridad, sus objetivos y actividades deberían reflejar los objetivos de negocio. q • La implementación debería considerar los aspectos culturales de la organización. q • Se requiere un abierto apoyo y el compromiso de la alta dirección. q • Se requiere un conocimiento exhaustivo de los requisitos de seguridad, evaluación del riesgo y gestión q del riesgo. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 154–

SISTEMA DE GESTIÓN DE SEGURIDAD DE LA INFORMACIÓN q • El marketing efectivo de la seguridad debe dirigirse a todo el personal, incluidos los miembros de la q dirección. q • La política de seguridad y las medidas de seguridad deben ser comunicadas a terceros contratados. q • Los usuarios deben ser capacitados en forma adecuada. q • Se debería disponer de un sistema integral y balanceado para la medición del desempeño, que apoye la q mejora continua de suministro de información. © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 155–

SISTEMA DE GESTIÓN DE SEGURIDAD DE LA INFORMACIÓN q presentar un marco de trabajo para el desarrollo de un Sistema de Gestión de Seguridad de Información q específico para la empresa, que debería consistir de al menos los siguientes componentes: q • La política de seguridad. q • Organización para la seguridad. q • Clasificación de activos y su control. q • Seguridad del personal. q • Seguridad física y ambiental. q • Comunicaciones y gestión de operaciones © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 156–

SISTEMA DE GESTIÓN DE SEGURIDAD DE LA INFORMACIÓN q. Comunicaciones y gestión de operaciones. q. Control de acceso. q. Adquisición, desarrollo y mantenimiento de sistemas. q. Gestión de la continuidad del negocio. q. Cumplimiento (Compliance) © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 157–

Metodología de implantación de S. de la I. q Implementar la tecnología de seguridad que realmente requiere el negocio para una adecuada gestión de riesgos y al menos en las siguientes áreas. • Consolidación y aplicación homogénea de políticas de seguridad • Automatización de controles • Seguridad de Redes y Segmentación en Zonas • Seguridad de Sistemas Operativos y Bases de Datos • Seguridad Física, incluyendo seguridad de los centros de datos q Monitoreo de Seguridad y Reportes • Disponibilidad © Luis Joyanes Aguilar Universidad San Martín de Porres. Lima (Perú) 18 de Agosto 2011 Página – 158–