ec46d022d95401fd96527290fdf121aa.ppt

- Количество слайдов: 146

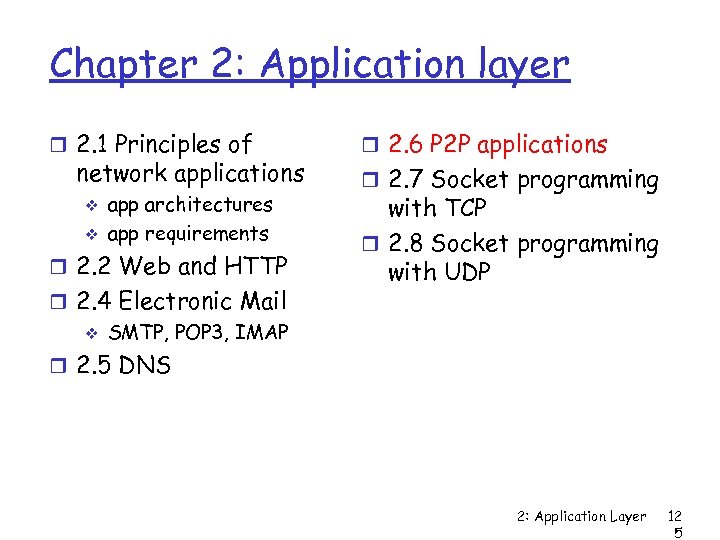

Capítulo 2: Camada de Aplicação Metas do capítulo: Ø Mais metas do capítulo aspectos conceituais e de Ø protocolos específicos: implementação de protocolos de aplicação em redes ü paradigma cliente servidor ü modelos de serviço Ø Ø aprenda sobre protocolos através do estudo de protocolos populares do nível da aplicação ü ü HTTP FTP SMTP / POP 3 / IMAP DNS a programação de aplicações de rede ü programação usando sockets 2: Camada de Aplicação 1

Capítulo 2: Camada de Aplicação Metas do capítulo: Ø Mais metas do capítulo aspectos conceituais e de Ø protocolos específicos: implementação de protocolos de aplicação em redes ü paradigma cliente servidor ü modelos de serviço Ø Ø aprenda sobre protocolos através do estudo de protocolos populares do nível da aplicação ü ü HTTP FTP SMTP / POP 3 / IMAP DNS a programação de aplicações de rede ü programação usando sockets 2: Camada de Aplicação 1

Aplicações de rede: algum jargão Ø Um processo é um programa que executa num hospedeiro (host). Ø 2 processos no mesmo hospedeiro se comunicam usando comunicação entre processos definida pelo sistema operacional (SO). Ø 2 processos em hospedeiros distintos se comunicam usando um protocolo da camada de aplicação. Ø Um agente de usuário (UA) é uma interface entre o usuário e a aplicação de rede. ü ü ü WWW: browser Correio: leitor/compositor de mensagens streaming audio/video: tocador de mídia 2: Camada de Aplicação 2

Aplicações de rede: algum jargão Ø Um processo é um programa que executa num hospedeiro (host). Ø 2 processos no mesmo hospedeiro se comunicam usando comunicação entre processos definida pelo sistema operacional (SO). Ø 2 processos em hospedeiros distintos se comunicam usando um protocolo da camada de aplicação. Ø Um agente de usuário (UA) é uma interface entre o usuário e a aplicação de rede. ü ü ü WWW: browser Correio: leitor/compositor de mensagens streaming audio/video: tocador de mídia 2: Camada de Aplicação 2

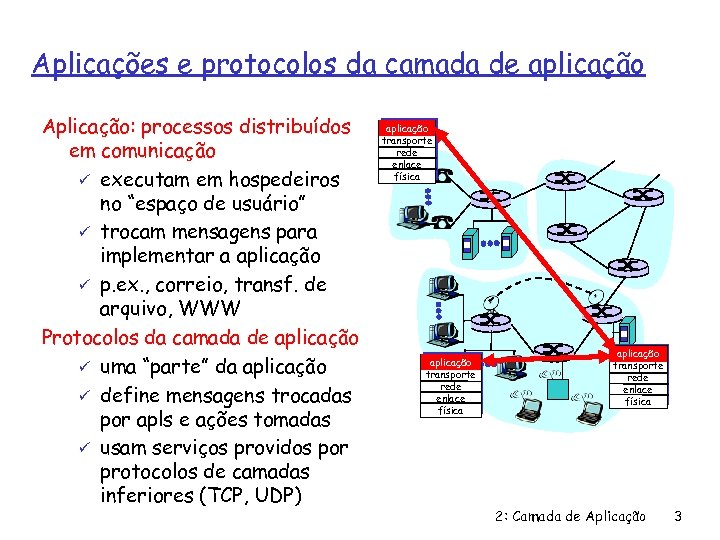

Aplicações e protocolos da camada de aplicação Aplicação: processos distribuídos em comunicação ü executam em hospedeiros no “espaço de usuário” ü trocam mensagens para implementar a aplicação ü p. ex. , correio, transf. de arquivo, WWW Protocolos da camada de aplicação ü uma “parte” da aplicação ü define mensagens trocadas por apls e ações tomadas ü usam serviços providos por protocolos de camadas inferiores (TCP, UDP) aplicação transporte rede enlace física 2: Camada de Aplicação 3

Aplicações e protocolos da camada de aplicação Aplicação: processos distribuídos em comunicação ü executam em hospedeiros no “espaço de usuário” ü trocam mensagens para implementar a aplicação ü p. ex. , correio, transf. de arquivo, WWW Protocolos da camada de aplicação ü uma “parte” da aplicação ü define mensagens trocadas por apls e ações tomadas ü usam serviços providos por protocolos de camadas inferiores (TCP, UDP) aplicação transporte rede enlace física 2: Camada de Aplicação 3

Camada de aplicação define: Ø Tipo das mensagens trocadas: ex, mensagens de requisição & resposta Ø Sintaxe das mensagens: quais os campos de uma mensagem & como estes são delineados; Ø Semântica dos campos: qual o significado das informações nos campos; Ø Regras: definem quando e como os processos enviam & respondem mensagens; Protocolos de domínio público: Ø Definidos por RFCs Ø Garante interoperabilidade Ø ex, HTTP, SMTP Protocolos proprietários: Ø ex, Ka. Za. A 2: Camada de Aplicação 4

Camada de aplicação define: Ø Tipo das mensagens trocadas: ex, mensagens de requisição & resposta Ø Sintaxe das mensagens: quais os campos de uma mensagem & como estes são delineados; Ø Semântica dos campos: qual o significado das informações nos campos; Ø Regras: definem quando e como os processos enviam & respondem mensagens; Protocolos de domínio público: Ø Definidos por RFCs Ø Garante interoperabilidade Ø ex, HTTP, SMTP Protocolos proprietários: Ø ex, Ka. Za. A 2: Camada de Aplicação 4

Arquiteturas de aplicação Cliente-servidor Peer-to-peer (P 2 P) Híbrida de cliente-servidor e P 2 P 2: Camada de Aplicação 5

Arquiteturas de aplicação Cliente-servidor Peer-to-peer (P 2 P) Híbrida de cliente-servidor e P 2 P 2: Camada de Aplicação 5

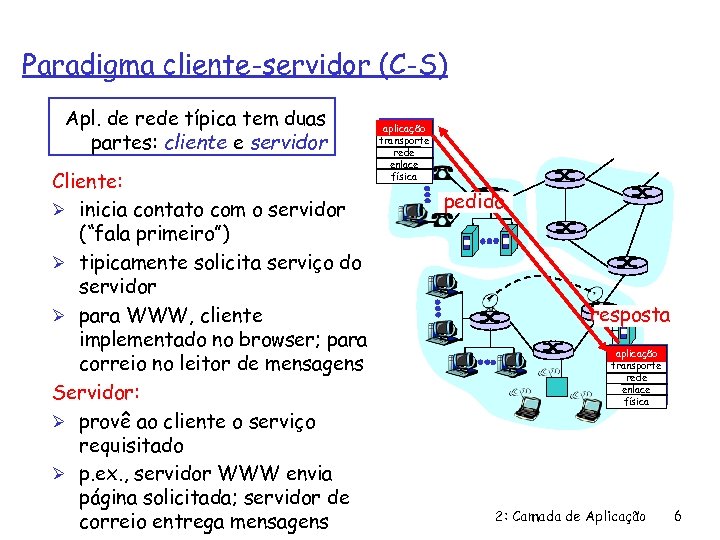

Paradigma cliente-servidor (C-S) Apl. de rede típica tem duas partes: cliente e servidor Cliente: Ø inicia contato com o servidor (“fala primeiro”) Ø tipicamente solicita serviço do servidor Ø para WWW, cliente implementado no browser; para correio no leitor de mensagens Servidor: Ø provê ao cliente o serviço requisitado Ø p. ex. , servidor WWW envia página solicitada; servidor de correio entrega mensagens aplicação transporte rede enlace física pedido resposta aplicação transporte rede enlace física 2: Camada de Aplicação 6

Paradigma cliente-servidor (C-S) Apl. de rede típica tem duas partes: cliente e servidor Cliente: Ø inicia contato com o servidor (“fala primeiro”) Ø tipicamente solicita serviço do servidor Ø para WWW, cliente implementado no browser; para correio no leitor de mensagens Servidor: Ø provê ao cliente o serviço requisitado Ø p. ex. , servidor WWW envia página solicitada; servidor de correio entrega mensagens aplicação transporte rede enlace física pedido resposta aplicação transporte rede enlace física 2: Camada de Aplicação 6

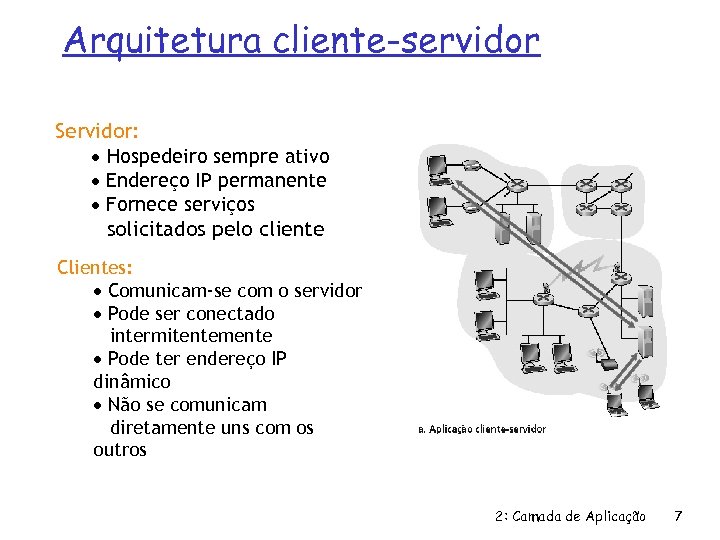

Arquitetura cliente-servidor Servidor: Hospedeiro sempre ativo Endereço IP permanente Fornece serviços solicitados pelo cliente Clientes: Comunicam-se com o servidor Pode ser conectado intermitentemente Pode ter endereço IP dinâmico Não se comunicam diretamente uns com os outros 2: Camada de Aplicação 7

Arquitetura cliente-servidor Servidor: Hospedeiro sempre ativo Endereço IP permanente Fornece serviços solicitados pelo cliente Clientes: Comunicam-se com o servidor Pode ser conectado intermitentemente Pode ter endereço IP dinâmico Não se comunicam diretamente uns com os outros 2: Camada de Aplicação 7

Classification of Servers Ø Concurrent connectionless server Ø Concurrent connection-oriented server Ø Iterative connectionless server Ø Iterative connection-oriented server Chapter 6: Application Layer 8

Classification of Servers Ø Concurrent connectionless server Ø Concurrent connection-oriented server Ø Iterative connectionless server Ø Iterative connection-oriented server Chapter 6: Application Layer 8

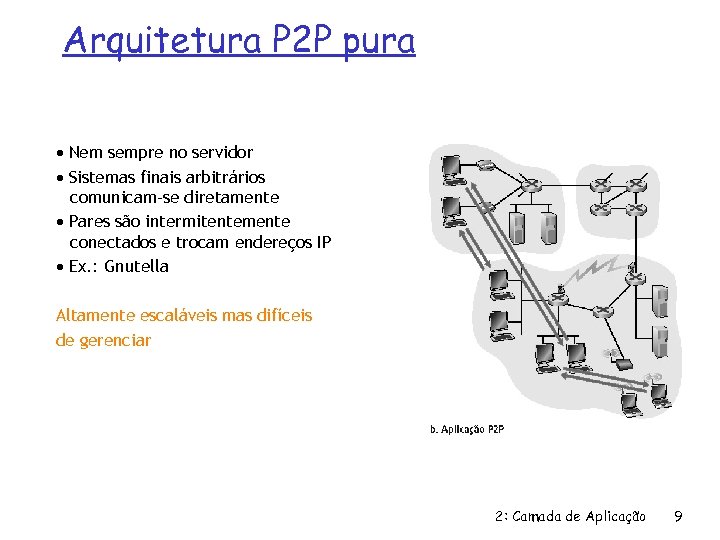

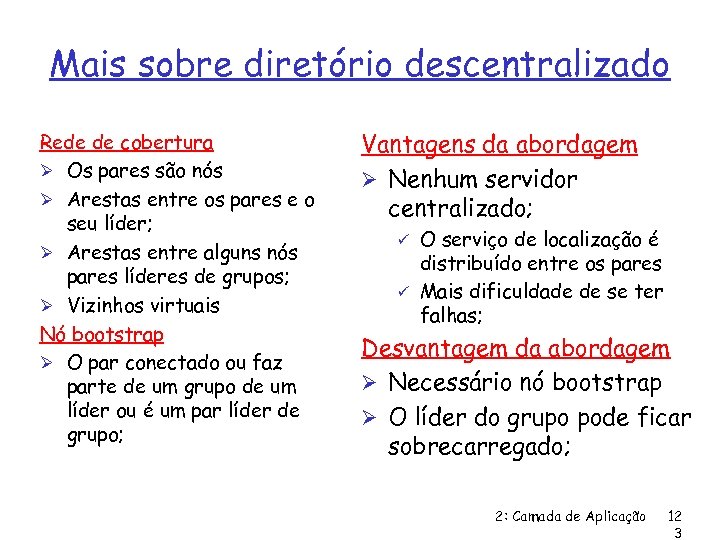

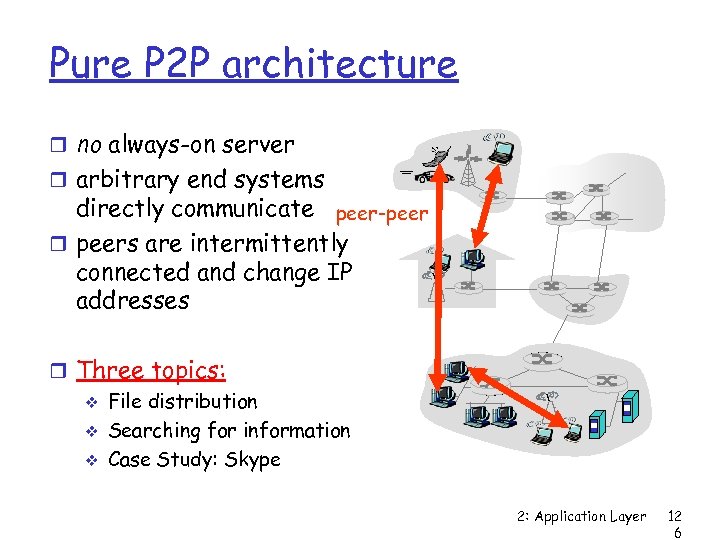

Arquitetura P 2 P pura Nem sempre no servidor Sistemas finais arbitrários comunicam-se diretamente Pares são intermitentemente conectados e trocam endereços IP Ex. : Gnutella Altamente escaláveis mas difíceis de gerenciar 2: Camada de Aplicação 9

Arquitetura P 2 P pura Nem sempre no servidor Sistemas finais arbitrários comunicam-se diretamente Pares são intermitentemente conectados e trocam endereços IP Ex. : Gnutella Altamente escaláveis mas difíceis de gerenciar 2: Camada de Aplicação 9

Híbrida de cliente-servidor e P 2 P Napster Transferência de arquivo P 2 P Busca centralizada de arquivos: Conteúdo de registro dos pares no servidor central Consulta de pares no mesmo servidor central para localizar o conteúdo Instant messaging Bate-papo entre dois usuários é P 2 P Detecção/localização centralizada de presença: Usuário registra seu endereço IP com o servidor central quando fica on-line Usuário contata o servidor central para encontrar endereços IP dos vizinhos 2: Camada de Aplicação 10

Híbrida de cliente-servidor e P 2 P Napster Transferência de arquivo P 2 P Busca centralizada de arquivos: Conteúdo de registro dos pares no servidor central Consulta de pares no mesmo servidor central para localizar o conteúdo Instant messaging Bate-papo entre dois usuários é P 2 P Detecção/localização centralizada de presença: Usuário registra seu endereço IP com o servidor central quando fica on-line Usuário contata o servidor central para encontrar endereços IP dos vizinhos 2: Camada de Aplicação 10

Comunicação de processos Processo: programa executando num hospedeiro Dentro do mesmo hospedeiro: dois processos se comunicam usando comunicação interprocesso (definido pelo OS) Processos em diferentes hospedeiros se comunicam por meio de troca de mensagens Processo cliente: processo que inicia a comunicação Processo servidor: processo que espera para ser contatado Nota: aplicações com arquiteturas P 2 P possuem processos cliente e processos servidor 2: Camada de Aplicação 11

Comunicação de processos Processo: programa executando num hospedeiro Dentro do mesmo hospedeiro: dois processos se comunicam usando comunicação interprocesso (definido pelo OS) Processos em diferentes hospedeiros se comunicam por meio de troca de mensagens Processo cliente: processo que inicia a comunicação Processo servidor: processo que espera para ser contatado Nota: aplicações com arquiteturas P 2 P possuem processos cliente e processos servidor 2: Camada de Aplicação 11

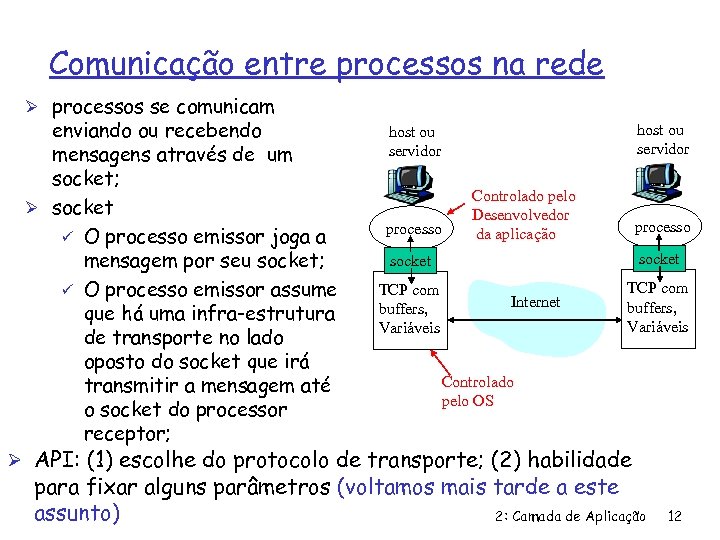

Comunicação entre processos na rede Ø processos se comunicam enviando ou recebendo mensagens através de um socket; Ø socket ü O processo emissor joga a mensagem por seu socket; ü O processo emissor assume que há uma infra-estrutura de transporte no lado oposto do socket que irá transmitir a mensagem até o socket do processor receptor; host ou servidor processo Controlado pelo Desenvolvedor da aplicação processo socket TCP com buffers, Variáveis Internet TCP com buffers, Variáveis Controlado pelo OS Ø API: (1) escolhe do protocolo de transporte; (2) habilidade para fixar alguns parâmetros (voltamos mais tarde a este assunto) 2: Camada de Aplicação 12

Comunicação entre processos na rede Ø processos se comunicam enviando ou recebendo mensagens através de um socket; Ø socket ü O processo emissor joga a mensagem por seu socket; ü O processo emissor assume que há uma infra-estrutura de transporte no lado oposto do socket que irá transmitir a mensagem até o socket do processor receptor; host ou servidor processo Controlado pelo Desenvolvedor da aplicação processo socket TCP com buffers, Variáveis Internet TCP com buffers, Variáveis Controlado pelo OS Ø API: (1) escolhe do protocolo de transporte; (2) habilidade para fixar alguns parâmetros (voltamos mais tarde a este assunto) 2: Camada de Aplicação 12

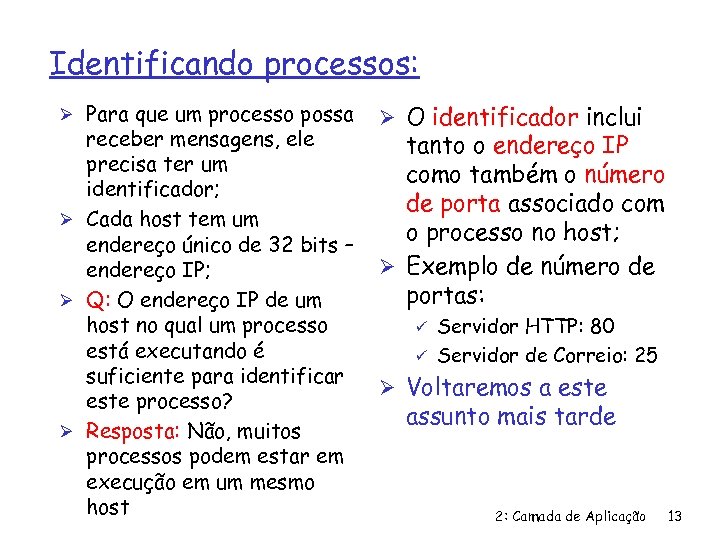

Identificando processos: Ø Para que um processo possa receber mensagens, ele precisa ter um identificador; Ø Cada host tem um endereço único de 32 bits – endereço IP; Ø Q: O endereço IP de um host no qual um processo está executando é suficiente para identificar este processo? Ø Resposta: Não, muitos processos podem estar em execução em um mesmo host Ø O identificador inclui tanto o endereço IP como também o número de porta associado com o processo no host; Ø Exemplo de número de portas: ü ü Servidor HTTP: 80 Servidor de Correio: 25 Ø Voltaremos a este assunto mais tarde 2: Camada de Aplicação 13

Identificando processos: Ø Para que um processo possa receber mensagens, ele precisa ter um identificador; Ø Cada host tem um endereço único de 32 bits – endereço IP; Ø Q: O endereço IP de um host no qual um processo está executando é suficiente para identificar este processo? Ø Resposta: Não, muitos processos podem estar em execução em um mesmo host Ø O identificador inclui tanto o endereço IP como também o número de porta associado com o processo no host; Ø Exemplo de número de portas: ü ü Servidor HTTP: 80 Servidor de Correio: 25 Ø Voltaremos a este assunto mais tarde 2: Camada de Aplicação 13

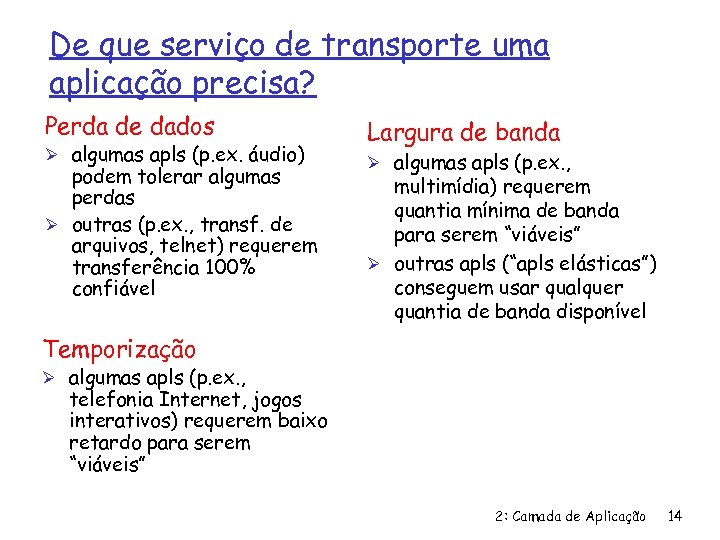

De que serviço de transporte uma aplicação precisa? Perda de dados Ø algumas apls (p. ex. áudio) podem tolerar algumas perdas Ø outras (p. ex. , transf. de arquivos, telnet) requerem transferência 100% confiável Largura de banda Ø algumas apls (p. ex. , multimídia) requerem quantia mínima de banda para serem “viáveis” Ø outras apls (“apls elásticas”) conseguem usar qualquer quantia de banda disponível Temporização Ø algumas apls (p. ex. , telefonia Internet, jogos interativos) requerem baixo retardo para serem “viáveis” 2: Camada de Aplicação 14

De que serviço de transporte uma aplicação precisa? Perda de dados Ø algumas apls (p. ex. áudio) podem tolerar algumas perdas Ø outras (p. ex. , transf. de arquivos, telnet) requerem transferência 100% confiável Largura de banda Ø algumas apls (p. ex. , multimídia) requerem quantia mínima de banda para serem “viáveis” Ø outras apls (“apls elásticas”) conseguem usar qualquer quantia de banda disponível Temporização Ø algumas apls (p. ex. , telefonia Internet, jogos interativos) requerem baixo retardo para serem “viáveis” 2: Camada de Aplicação 14

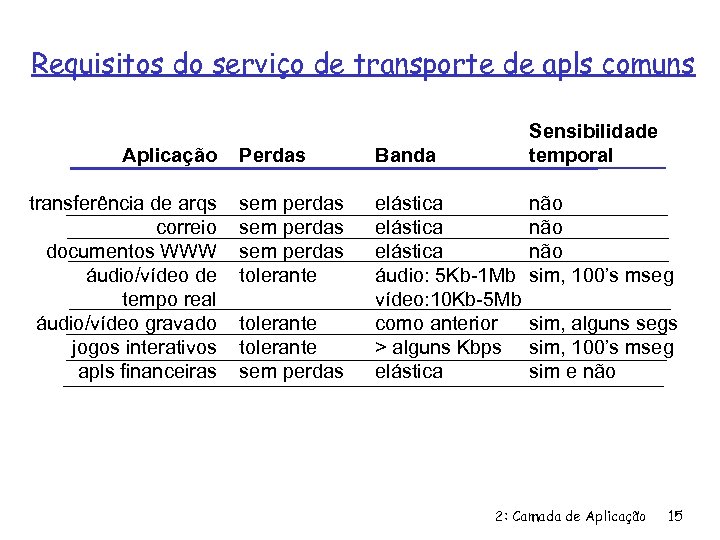

Requisitos do serviço de transporte de apls comuns Aplicação transferência de arqs correio documentos WWW áudio/vídeo de tempo real áudio/vídeo gravado jogos interativos apls financeiras Sensibilidade temporal Perdas Banda sem perdas tolerante elástica áudio: 5 Kb-1 Mb vídeo: 10 Kb-5 Mb como anterior > alguns Kbps elástica tolerante sem perdas não não sim, 100’s mseg sim, alguns segs sim, 100’s mseg sim e não 2: Camada de Aplicação 15

Requisitos do serviço de transporte de apls comuns Aplicação transferência de arqs correio documentos WWW áudio/vídeo de tempo real áudio/vídeo gravado jogos interativos apls financeiras Sensibilidade temporal Perdas Banda sem perdas tolerante elástica áudio: 5 Kb-1 Mb vídeo: 10 Kb-5 Mb como anterior > alguns Kbps elástica tolerante sem perdas não não sim, 100’s mseg sim, alguns segs sim, 100’s mseg sim e não 2: Camada de Aplicação 15

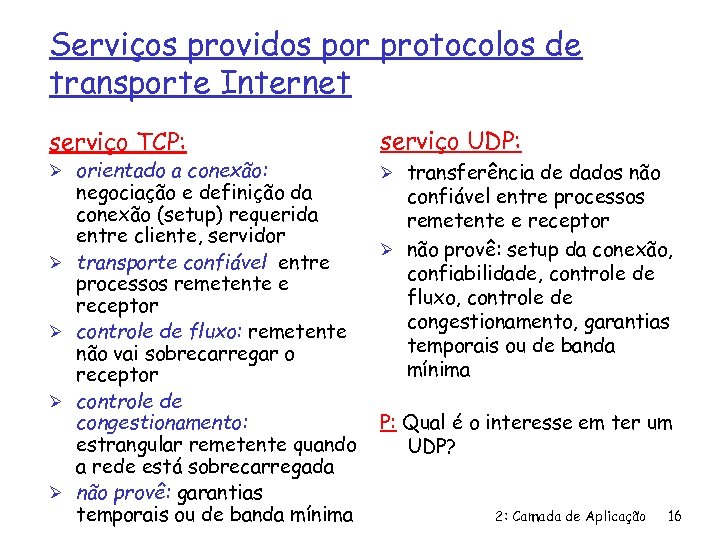

Serviços providos por protocolos de transporte Internet serviço TCP: Ø orientado a conexão: Ø Ø negociação e definição da conexão (setup) requerida entre cliente, servidor transporte confiável entre processos remetente e receptor controle de fluxo: remetente não vai sobrecarregar o receptor controle de congestionamento: estrangular remetente quando a rede está sobrecarregada não provê: garantias temporais ou de banda mínima serviço UDP: Ø transferência de dados não confiável entre processos remetente e receptor Ø não provê: setup da conexão, confiabilidade, controle de fluxo, controle de congestionamento, garantias temporais ou de banda mínima P: Qual é o interesse em ter um UDP? 2: Camada de Aplicação 16

Serviços providos por protocolos de transporte Internet serviço TCP: Ø orientado a conexão: Ø Ø negociação e definição da conexão (setup) requerida entre cliente, servidor transporte confiável entre processos remetente e receptor controle de fluxo: remetente não vai sobrecarregar o receptor controle de congestionamento: estrangular remetente quando a rede está sobrecarregada não provê: garantias temporais ou de banda mínima serviço UDP: Ø transferência de dados não confiável entre processos remetente e receptor Ø não provê: setup da conexão, confiabilidade, controle de fluxo, controle de congestionamento, garantias temporais ou de banda mínima P: Qual é o interesse em ter um UDP? 2: Camada de Aplicação 16

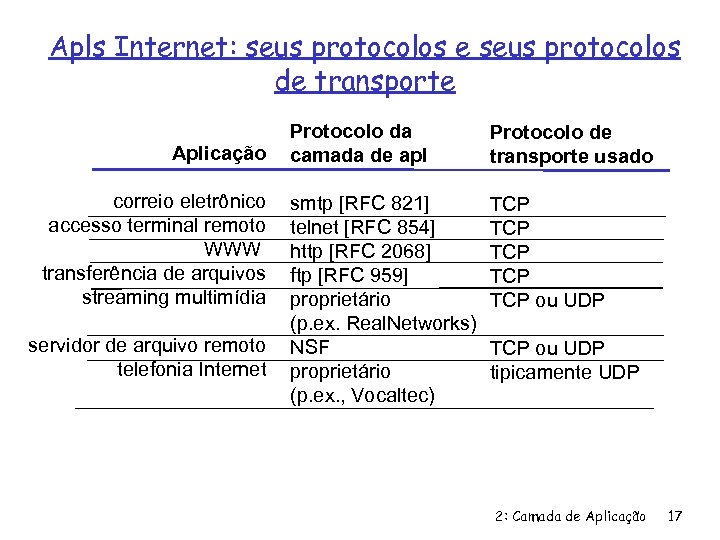

Apls Internet: seus protocolos e seus protocolos de transporte Aplicação correio eletrônico accesso terminal remoto WWW transferência de arquivos streaming multimídia servidor de arquivo remoto telefonia Internet Protocolo da camada de apl Protocolo de transporte usado smtp [RFC 821] telnet [RFC 854] http [RFC 2068] ftp [RFC 959] proprietário (p. ex. Real. Networks) NSF proprietário (p. ex. , Vocaltec) TCP TCP TCP ou UDP tipicamente UDP 2: Camada de Aplicação 17

Apls Internet: seus protocolos e seus protocolos de transporte Aplicação correio eletrônico accesso terminal remoto WWW transferência de arquivos streaming multimídia servidor de arquivo remoto telefonia Internet Protocolo da camada de apl Protocolo de transporte usado smtp [RFC 821] telnet [RFC 854] http [RFC 2068] ftp [RFC 959] proprietário (p. ex. Real. Networks) NSF proprietário (p. ex. , Vocaltec) TCP TCP TCP ou UDP tipicamente UDP 2: Camada de Aplicação 17

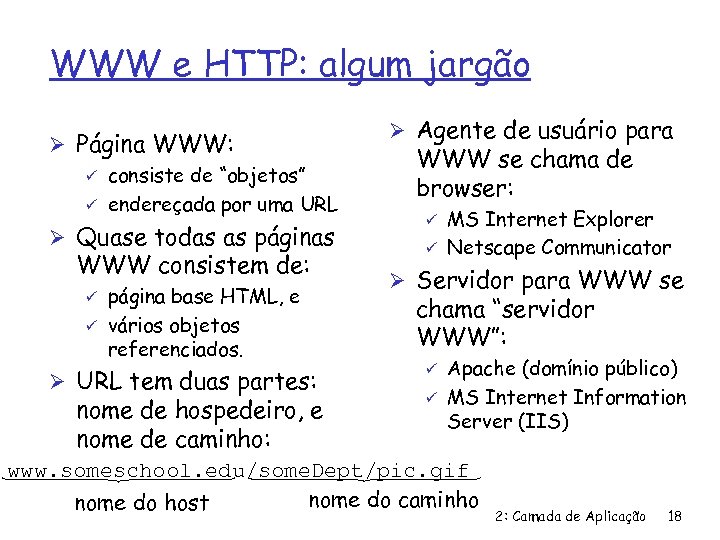

WWW e HTTP: algum jargão Ø Página WWW: ü consiste de “objetos” ü endereçada por uma URL Ø Quase todas as páginas WWW consistem de: ü ü página base HTML, e vários objetos referenciados. Ø URL tem duas partes: nome de hospedeiro, e nome de caminho: Ø Agente de usuário para WWW se chama de browser: ü ü MS Internet Explorer Netscape Communicator Ø Servidor para WWW se chama “servidor WWW”: ü ü Apache (domínio público) MS Internet Information Server (IIS) www. someschool. edu/some. Dept/pic. gif nome do caminho nome do host 2: Camada de Aplicação 18

WWW e HTTP: algum jargão Ø Página WWW: ü consiste de “objetos” ü endereçada por uma URL Ø Quase todas as páginas WWW consistem de: ü ü página base HTML, e vários objetos referenciados. Ø URL tem duas partes: nome de hospedeiro, e nome de caminho: Ø Agente de usuário para WWW se chama de browser: ü ü MS Internet Explorer Netscape Communicator Ø Servidor para WWW se chama “servidor WWW”: ü ü Apache (domínio público) MS Internet Information Server (IIS) www. someschool. edu/some. Dept/pic. gif nome do caminho nome do host 2: Camada de Aplicação 18

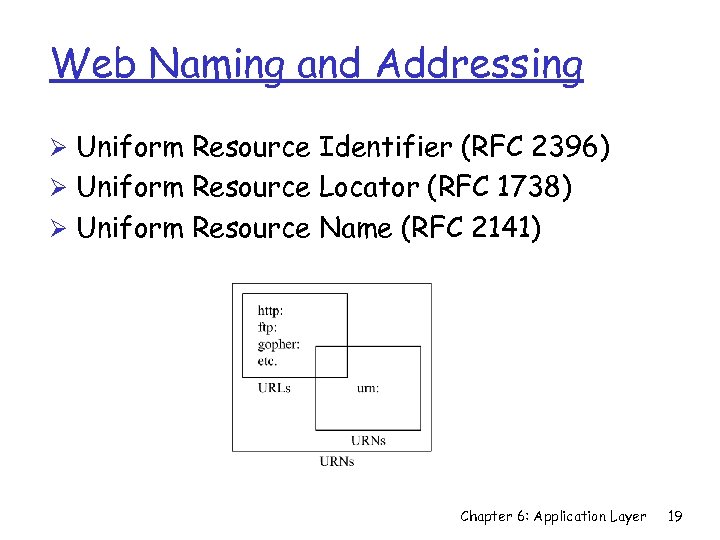

Web Naming and Addressing Ø Uniform Resource Identifier (RFC 2396) Ø Uniform Resource Locator (RFC 1738) Ø Uniform Resource Name (RFC 2141) Chapter 6: Application Layer 19

Web Naming and Addressing Ø Uniform Resource Identifier (RFC 2396) Ø Uniform Resource Locator (RFC 1738) Ø Uniform Resource Name (RFC 2141) Chapter 6: Application Layer 19

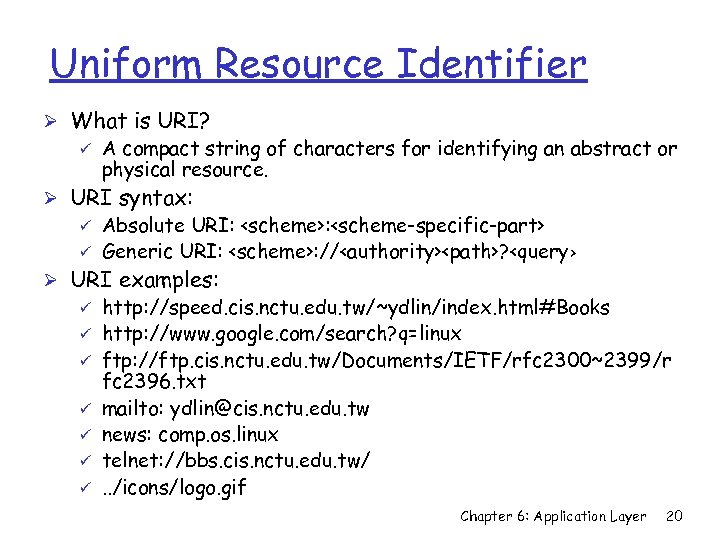

Uniform Resource Identifier Ø What is URI? ü A compact string of characters for identifying an abstract or physical resource. Ø URI syntax: ü Absolute URI:

Uniform Resource Identifier Ø What is URI? ü A compact string of characters for identifying an abstract or physical resource. Ø URI syntax: ü Absolute URI:

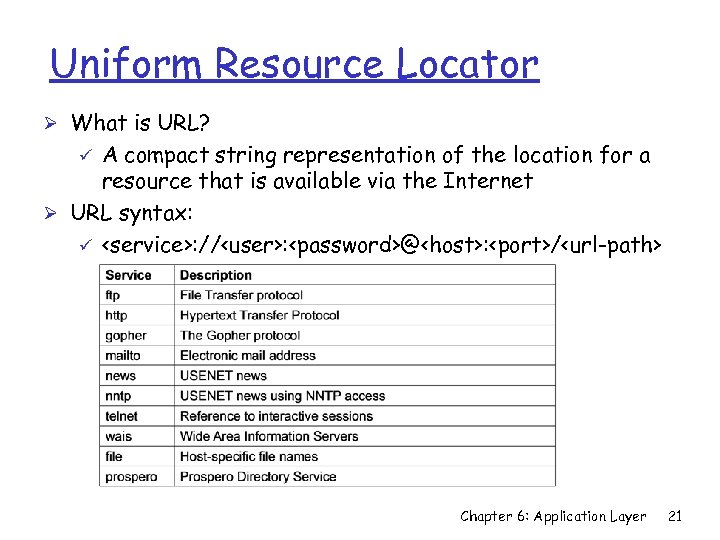

Uniform Resource Locator Ø What is URL? A compact string representation of the location for a resource that is available via the Internet Ø URL syntax: ü

Uniform Resource Locator Ø What is URL? A compact string representation of the location for a resource that is available via the Internet Ø URL syntax: ü

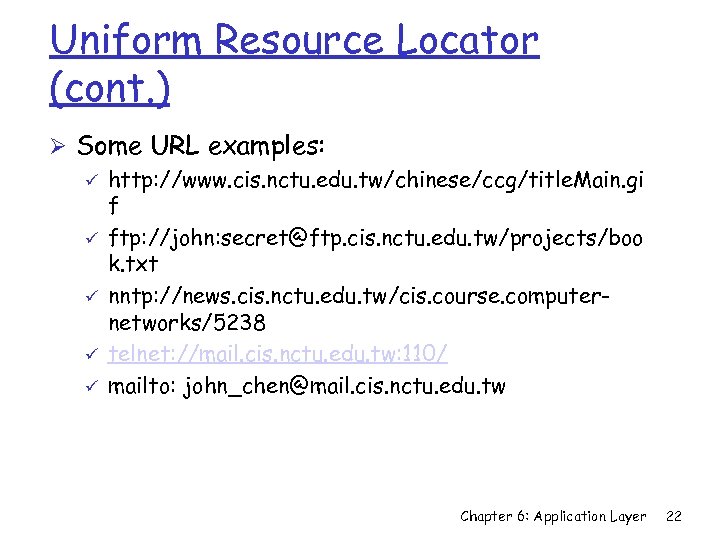

Uniform Resource Locator (cont. ) Ø Some URL examples: ü http: //www. cis. nctu. edu. tw/chinese/ccg/title. Main. gi f ü ftp: //john: secret@ftp. cis. nctu. edu. tw/projects/boo k. txt ü nntp: //news. cis. nctu. edu. tw/cis. course. computernetworks/5238 ü telnet: //mail. cis. nctu. edu. tw: 110/ ü mailto: john_chen@mail. cis. nctu. edu. tw Chapter 6: Application Layer 22

Uniform Resource Locator (cont. ) Ø Some URL examples: ü http: //www. cis. nctu. edu. tw/chinese/ccg/title. Main. gi f ü ftp: //john: secret@ftp. cis. nctu. edu. tw/projects/boo k. txt ü nntp: //news. cis. nctu. edu. tw/cis. course. computernetworks/5238 ü telnet: //mail. cis. nctu. edu. tw: 110/ ü mailto: john_chen@mail. cis. nctu. edu. tw Chapter 6: Application Layer 22

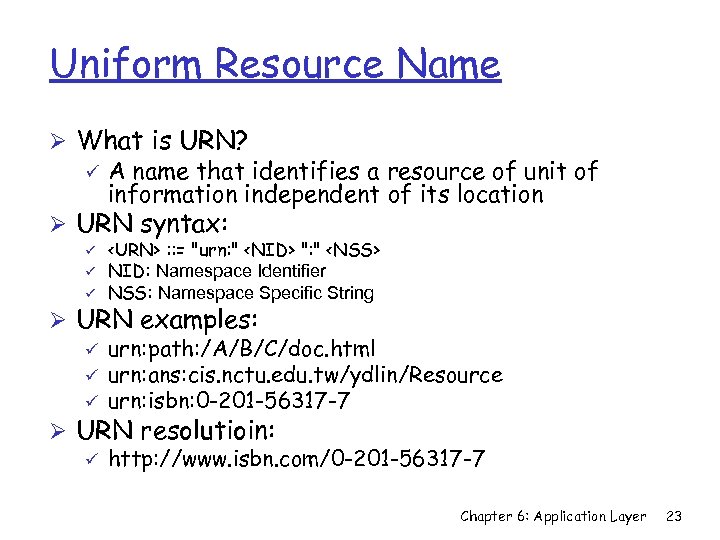

Uniform Resource Name Ø What is URN? ü A name that identifies a resource of unit of information independent of its location Ø URN syntax: ü ü ü

Uniform Resource Name Ø What is URN? ü A name that identifies a resource of unit of information independent of its location Ø URN syntax: ü ü ü

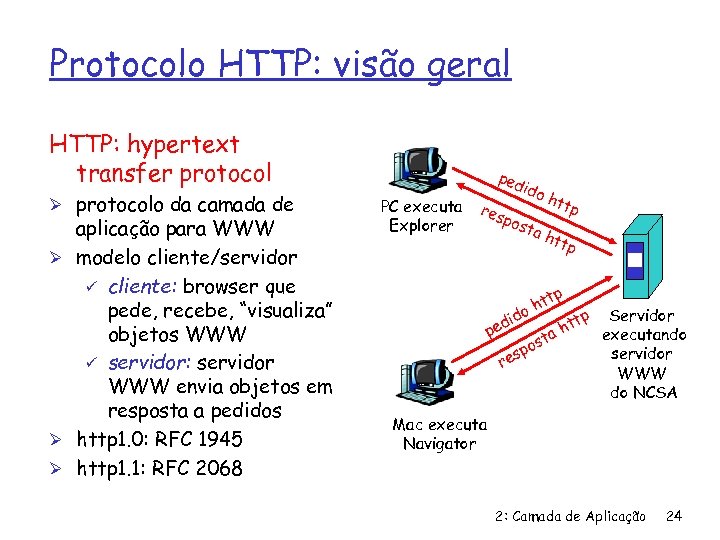

Protocolo HTTP: visão geral HTTP: hypertext transfer protocol Ø protocolo da camada de aplicação para WWW Ø modelo cliente/servidor ü cliente: browser que pede, recebe, “visualiza” objetos WWW ü servidor: servidor WWW envia objetos em resposta a pedidos Ø http 1. 0: RFC 1945 Ø http 1. 1: RFC 2068 ped PC executa Explorer ido res pos t htt p ah ttp tp t oh tp Servidor ht executando sta po servidor res WWW do NCSA id d pe Mac executa Navigator 2: Camada de Aplicação 24

Protocolo HTTP: visão geral HTTP: hypertext transfer protocol Ø protocolo da camada de aplicação para WWW Ø modelo cliente/servidor ü cliente: browser que pede, recebe, “visualiza” objetos WWW ü servidor: servidor WWW envia objetos em resposta a pedidos Ø http 1. 0: RFC 1945 Ø http 1. 1: RFC 2068 ped PC executa Explorer ido res pos t htt p ah ttp tp t oh tp Servidor ht executando sta po servidor res WWW do NCSA id d pe Mac executa Navigator 2: Camada de Aplicação 24

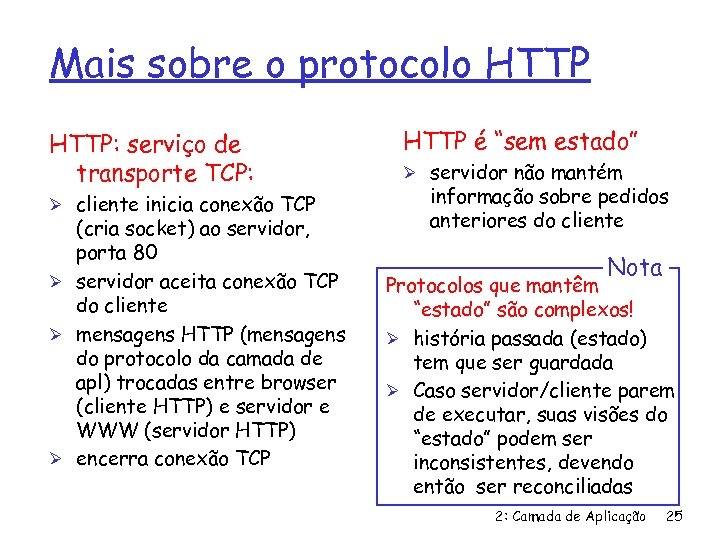

Mais sobre o protocolo HTTP: serviço de transporte TCP: Ø cliente inicia conexão TCP (cria socket) ao servidor, porta 80 Ø servidor aceita conexão TCP do cliente Ø mensagens HTTP (mensagens do protocolo da camada de apl) trocadas entre browser (cliente HTTP) e servidor e WWW (servidor HTTP) Ø encerra conexão TCP HTTP é “sem estado” Ø servidor não mantém informação sobre pedidos anteriores do cliente Nota Protocolos que mantêm “estado” são complexos! Ø história passada (estado) tem que ser guardada Ø Caso servidor/cliente parem de executar, suas visões do “estado” podem ser inconsistentes, devendo então ser reconciliadas 2: Camada de Aplicação 25

Mais sobre o protocolo HTTP: serviço de transporte TCP: Ø cliente inicia conexão TCP (cria socket) ao servidor, porta 80 Ø servidor aceita conexão TCP do cliente Ø mensagens HTTP (mensagens do protocolo da camada de apl) trocadas entre browser (cliente HTTP) e servidor e WWW (servidor HTTP) Ø encerra conexão TCP HTTP é “sem estado” Ø servidor não mantém informação sobre pedidos anteriores do cliente Nota Protocolos que mantêm “estado” são complexos! Ø história passada (estado) tem que ser guardada Ø Caso servidor/cliente parem de executar, suas visões do “estado” podem ser inconsistentes, devendo então ser reconciliadas 2: Camada de Aplicação 25

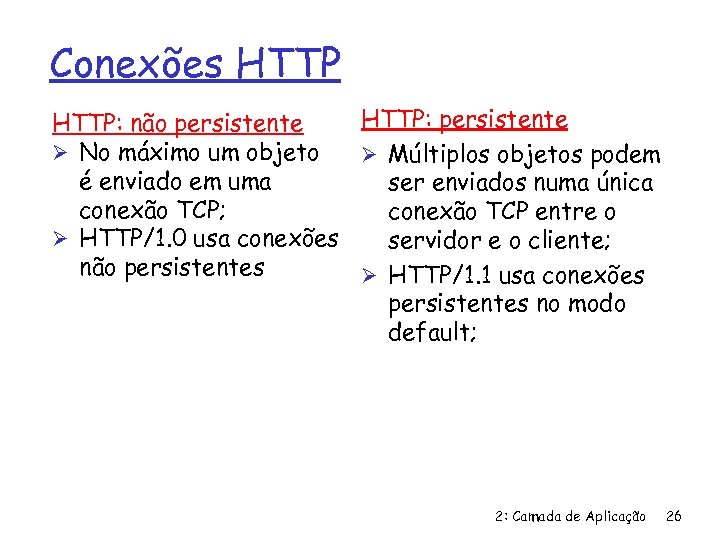

Conexões HTTP: persistente HTTP: não persistente Ø No máximo um objeto Ø Múltiplos objetos podem é enviado em uma ser enviados numa única conexão TCP; conexão TCP entre o Ø HTTP/1. 0 usa conexões servidor e o cliente; não persistentes Ø HTTP/1. 1 usa conexões persistentes no modo default; 2: Camada de Aplicação 26

Conexões HTTP: persistente HTTP: não persistente Ø No máximo um objeto Ø Múltiplos objetos podem é enviado em uma ser enviados numa única conexão TCP; conexão TCP entre o Ø HTTP/1. 0 usa conexões servidor e o cliente; não persistentes Ø HTTP/1. 1 usa conexões persistentes no modo default; 2: Camada de Aplicação 26

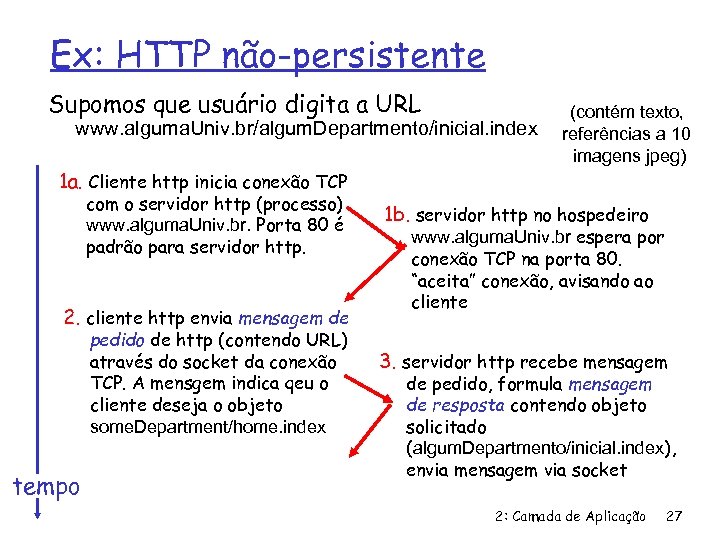

Ex: HTTP não-persistente Supomos que usuário digita a URL www. alguma. Univ. br/algum. Departmento/inicial. index (contém texto, referências a 10 imagens jpeg) 1 a. Cliente http inicia conexão TCP com o servidor http (processo) www. alguma. Univ. br. Porta 80 é padrão para servidor http. 2. cliente http envia mensagem de pedido de http (contendo URL) através do socket da conexão TCP. A mensgem indica qeu o cliente deseja o objeto some. Department/home. index tempo 1 b. servidor http no hospedeiro www. alguma. Univ. br espera por conexão TCP na porta 80. “aceita” conexão, avisando ao cliente 3. servidor http recebe mensagem de pedido, formula mensagem de resposta contendo objeto solicitado (algum. Departmento/inicial. index), envia mensagem via socket 2: Camada de Aplicação 27

Ex: HTTP não-persistente Supomos que usuário digita a URL www. alguma. Univ. br/algum. Departmento/inicial. index (contém texto, referências a 10 imagens jpeg) 1 a. Cliente http inicia conexão TCP com o servidor http (processo) www. alguma. Univ. br. Porta 80 é padrão para servidor http. 2. cliente http envia mensagem de pedido de http (contendo URL) através do socket da conexão TCP. A mensgem indica qeu o cliente deseja o objeto some. Department/home. index tempo 1 b. servidor http no hospedeiro www. alguma. Univ. br espera por conexão TCP na porta 80. “aceita” conexão, avisando ao cliente 3. servidor http recebe mensagem de pedido, formula mensagem de resposta contendo objeto solicitado (algum. Departmento/inicial. index), envia mensagem via socket 2: Camada de Aplicação 27

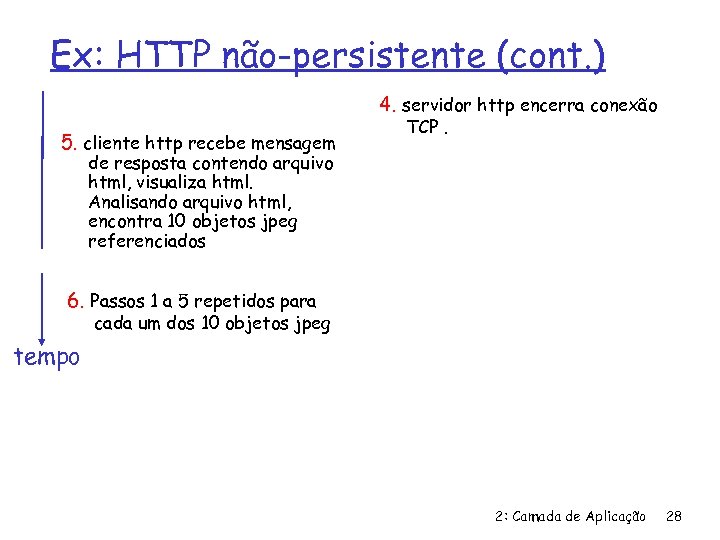

Ex: HTTP não-persistente (cont. ) 4. servidor http encerra conexão 5. cliente http recebe mensagem TCP. de resposta contendo arquivo html, visualiza html. Analisando arquivo html, encontra 10 objetos jpeg referenciados 6. Passos 1 a 5 repetidos para cada um dos 10 objetos jpeg tempo 2: Camada de Aplicação 28

Ex: HTTP não-persistente (cont. ) 4. servidor http encerra conexão 5. cliente http recebe mensagem TCP. de resposta contendo arquivo html, visualiza html. Analisando arquivo html, encontra 10 objetos jpeg referenciados 6. Passos 1 a 5 repetidos para cada um dos 10 objetos jpeg tempo 2: Camada de Aplicação 28

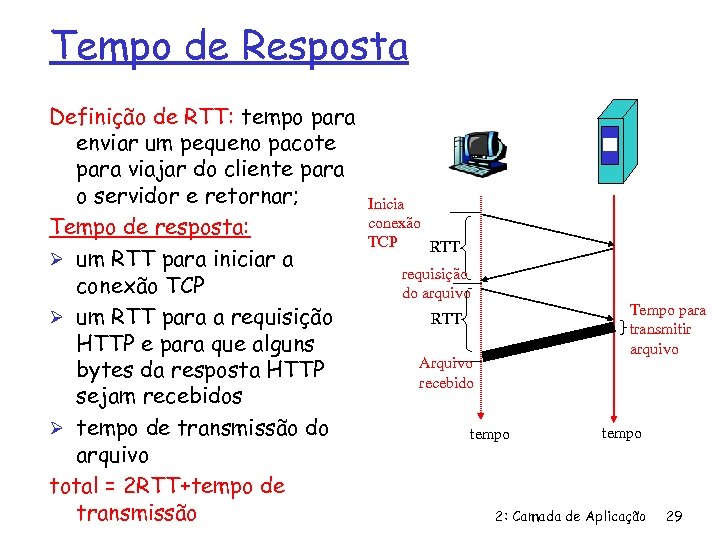

Tempo de Resposta Definição de RTT: tempo para enviar um pequeno pacote para viajar do cliente para o servidor e retornar; Tempo de resposta: Ø um RTT para iniciar a conexão TCP Ø um RTT para a requisição HTTP e para que alguns bytes da resposta HTTP sejam recebidos Ø tempo de transmissão do arquivo total = 2 RTT+tempo de transmissão Inicia conexão TCP RTT requisição do arquivo Tempo para transmitir arquivo RTT Arquivo recebido tempo 2: Camada de Aplicação 29

Tempo de Resposta Definição de RTT: tempo para enviar um pequeno pacote para viajar do cliente para o servidor e retornar; Tempo de resposta: Ø um RTT para iniciar a conexão TCP Ø um RTT para a requisição HTTP e para que alguns bytes da resposta HTTP sejam recebidos Ø tempo de transmissão do arquivo total = 2 RTT+tempo de transmissão Inicia conexão TCP RTT requisição do arquivo Tempo para transmitir arquivo RTT Arquivo recebido tempo 2: Camada de Aplicação 29

HTTP persistente HTTP não-persistente: Ø servidor analisa pedido, responde, e encerra conexão TCP Ø requer 2 RTTs para trazer cada objeto Ø mas os browsers geralmente abrem conexões TCP paralelas para trazer cada objeto HTTP- persistente Ø servidor mantém conexão aberta depois de enviar a resposta; Ø mensagens HTTP subsequentes entre o o mesmos cliente/servidor são enviadas por esta conexão; Ø na mesma conexão TCP: servidor analisa pedido, responde, analisa novo pedido e assim por diante Persistente sem pipelining: Ø Cliente só faz nova requisição quando a resposta de uma requisição anterior foi recebida; Ø um RTT para cada objeto Persistente com pipelining: Ø default in HTTP/1. 1 Ø O cliente envia a requisição assim que encontra um objeto; Ø Um pouco mais de um RTT para trazer todos os objetos 2: Camada de Aplicação 30

HTTP persistente HTTP não-persistente: Ø servidor analisa pedido, responde, e encerra conexão TCP Ø requer 2 RTTs para trazer cada objeto Ø mas os browsers geralmente abrem conexões TCP paralelas para trazer cada objeto HTTP- persistente Ø servidor mantém conexão aberta depois de enviar a resposta; Ø mensagens HTTP subsequentes entre o o mesmos cliente/servidor são enviadas por esta conexão; Ø na mesma conexão TCP: servidor analisa pedido, responde, analisa novo pedido e assim por diante Persistente sem pipelining: Ø Cliente só faz nova requisição quando a resposta de uma requisição anterior foi recebida; Ø um RTT para cada objeto Persistente com pipelining: Ø default in HTTP/1. 1 Ø O cliente envia a requisição assim que encontra um objeto; Ø Um pouco mais de um RTT para trazer todos os objetos 2: Camada de Aplicação 30

HTTP persistente Características do HTTP persistente: Requer 2 RTTs por objeto OS deve manipular e alocar recursos do hospedeiro para cada conexão TCP Mas os browsers freqüentemente abrem conexões TCP paralelas para buscar objetos referenciados HTTP persistente Servidor deixa a conexão aberta após enviar uma resposta Mensagens HTTP subseqüentes entre o mesmo cliente/servidor são enviadas pela conexão Persistente sem pipelining: O cliente emite novas requisições apenas quando a resposta anterior for recebida Um RTT para cada objeto referenciado Persistente com pipelining: Padrão no HTTP/1. 1 O cliente envia requisições assim que encontra um objeto referenciado Tão pequeno como um RTT para todos os objetos referenciados 2: Camada de Aplicação 31

HTTP persistente Características do HTTP persistente: Requer 2 RTTs por objeto OS deve manipular e alocar recursos do hospedeiro para cada conexão TCP Mas os browsers freqüentemente abrem conexões TCP paralelas para buscar objetos referenciados HTTP persistente Servidor deixa a conexão aberta após enviar uma resposta Mensagens HTTP subseqüentes entre o mesmo cliente/servidor são enviadas pela conexão Persistente sem pipelining: O cliente emite novas requisições apenas quando a resposta anterior for recebida Um RTT para cada objeto referenciado Persistente com pipelining: Padrão no HTTP/1. 1 O cliente envia requisições assim que encontra um objeto referenciado Tão pequeno como um RTT para todos os objetos referenciados 2: Camada de Aplicação 31

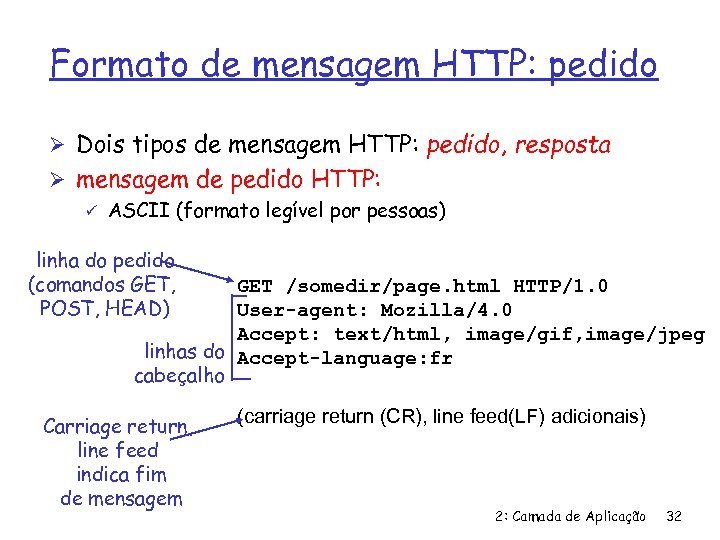

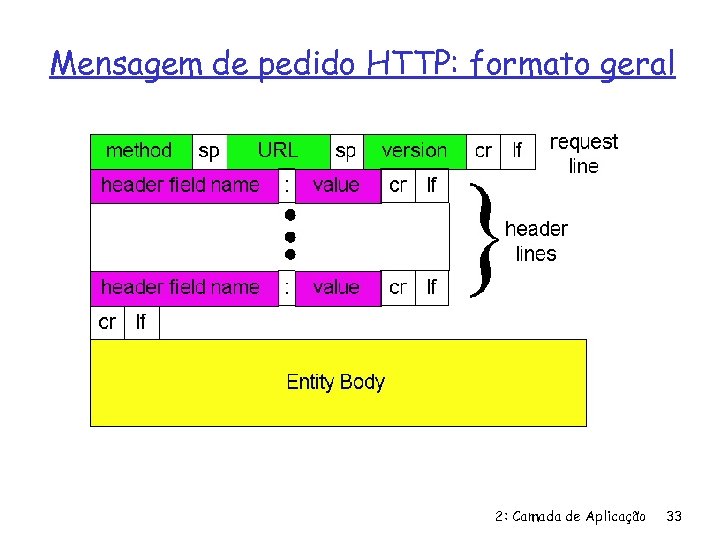

Formato de mensagem HTTP: pedido Ø Dois tipos de mensagem HTTP: pedido, resposta Ø mensagem de pedido HTTP: ü ASCII (formato legível por pessoas) linha do pedido (comandos GET, POST, HEAD) GET /somedir/page. html HTTP/1. 0 User-agent: Mozilla/4. 0 Accept: text/html, image/gif, image/jpeg linhas do Accept-language: fr cabeçalho Carriage return, line feed indica fim de mensagem (carriage return (CR), line feed(LF) adicionais) 2: Camada de Aplicação 32

Formato de mensagem HTTP: pedido Ø Dois tipos de mensagem HTTP: pedido, resposta Ø mensagem de pedido HTTP: ü ASCII (formato legível por pessoas) linha do pedido (comandos GET, POST, HEAD) GET /somedir/page. html HTTP/1. 0 User-agent: Mozilla/4. 0 Accept: text/html, image/gif, image/jpeg linhas do Accept-language: fr cabeçalho Carriage return, line feed indica fim de mensagem (carriage return (CR), line feed(LF) adicionais) 2: Camada de Aplicação 32

Mensagem de pedido HTTP: formato geral 2: Camada de Aplicação 33

Mensagem de pedido HTTP: formato geral 2: Camada de Aplicação 33

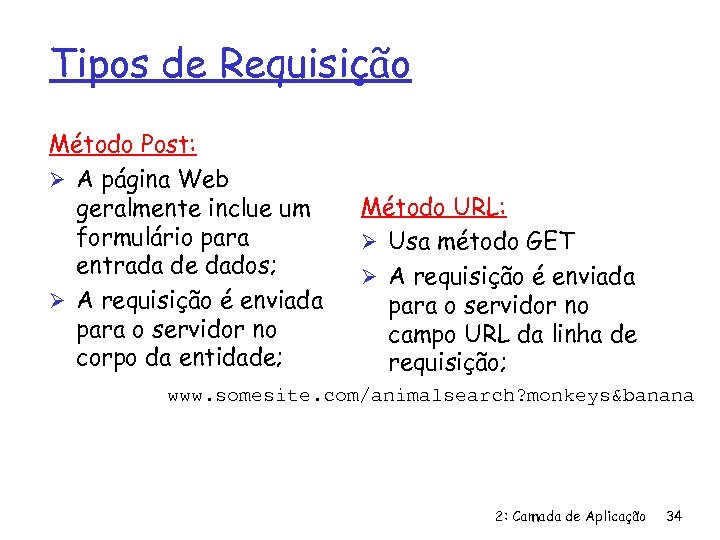

Tipos de Requisição Método Post: Ø A página Web geralmente inclue um formulário para entrada de dados; Ø A requisição é enviada para o servidor no corpo da entidade; Método URL: Ø Usa método GET Ø A requisição é enviada para o servidor no campo URL da linha de requisição; www. somesite. com/animalsearch? monkeys&banana 2: Camada de Aplicação 34

Tipos de Requisição Método Post: Ø A página Web geralmente inclue um formulário para entrada de dados; Ø A requisição é enviada para o servidor no corpo da entidade; Método URL: Ø Usa método GET Ø A requisição é enviada para o servidor no campo URL da linha de requisição; www. somesite. com/animalsearch? monkeys&banana 2: Camada de Aplicação 34

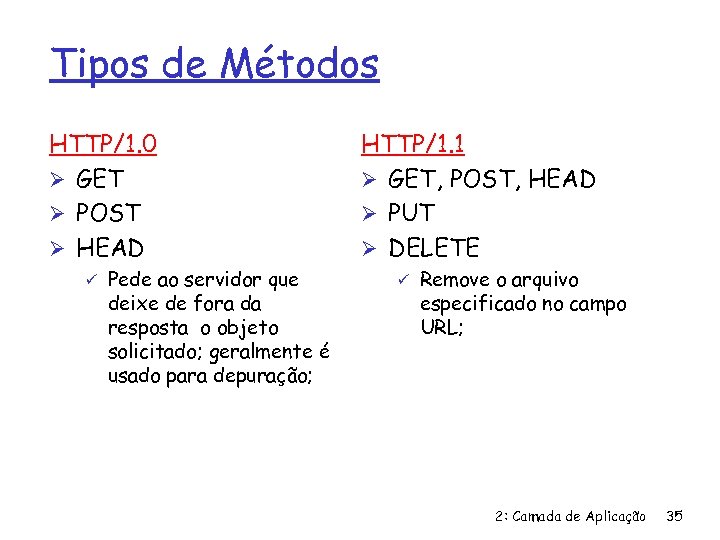

Tipos de Métodos HTTP/1. 0 Ø GET Ø POST Ø HEAD ü Pede ao servidor que deixe de fora da resposta o objeto solicitado; geralmente é usado para depuração; HTTP/1. 1 Ø GET, POST, HEAD Ø PUT Ø DELETE ü Remove o arquivo especificado no campo URL; 2: Camada de Aplicação 35

Tipos de Métodos HTTP/1. 0 Ø GET Ø POST Ø HEAD ü Pede ao servidor que deixe de fora da resposta o objeto solicitado; geralmente é usado para depuração; HTTP/1. 1 Ø GET, POST, HEAD Ø PUT Ø DELETE ü Remove o arquivo especificado no campo URL; 2: Camada de Aplicação 35

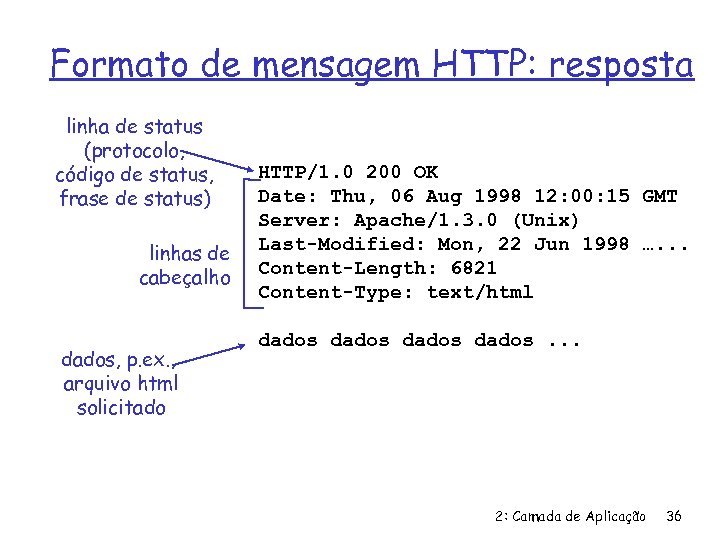

Formato de mensagem HTTP: resposta linha de status (protocolo, código de status, frase de status) linhas de cabeçalho dados, p. ex. , arquivo html solicitado HTTP/1. 0 200 OK Date: Thu, 06 Aug 1998 12: 00: 15 GMT Server: Apache/1. 3. 0 (Unix) Last-Modified: Mon, 22 Jun 1998 …. . . Content-Length: 6821 Content-Type: text/html dados. . . 2: Camada de Aplicação 36

Formato de mensagem HTTP: resposta linha de status (protocolo, código de status, frase de status) linhas de cabeçalho dados, p. ex. , arquivo html solicitado HTTP/1. 0 200 OK Date: Thu, 06 Aug 1998 12: 00: 15 GMT Server: Apache/1. 3. 0 (Unix) Last-Modified: Mon, 22 Jun 1998 …. . . Content-Length: 6821 Content-Type: text/html dados. . . 2: Camada de Aplicação 36

Códigos de status da resposta HTTP Na primeira linha da mensagem de resposta servidor ->cliente. Alguns códigos típicos: 200 OK ü sucesso, objeto pedido segue mais adiante nesta mensagem 301 Moved Permanently ü objeto pedido mudou de lugar, nova localização especificado mais adiante nesta mensagem (Location: ) 400 Bad Request ü mensagem de pedido não entendida pelo servidor 404 Not Found ü documento pedido não se encontra neste servidor 505 HTTP Version Not Supported ü versão de http do pedido não usada por este servidor 2: Camada de Aplicação 37

Códigos de status da resposta HTTP Na primeira linha da mensagem de resposta servidor ->cliente. Alguns códigos típicos: 200 OK ü sucesso, objeto pedido segue mais adiante nesta mensagem 301 Moved Permanently ü objeto pedido mudou de lugar, nova localização especificado mais adiante nesta mensagem (Location: ) 400 Bad Request ü mensagem de pedido não entendida pelo servidor 404 Not Found ü documento pedido não se encontra neste servidor 505 HTTP Version Not Supported ü versão de http do pedido não usada por este servidor 2: Camada de Aplicação 37

Experimente você com http (do lado cliente) 1. Use cliente telnet para seu servidor WWW favorito: telnet www. ic. uff. br 80 Abre conexão TCP para a porta 80 (porta padrão do servidor http) a www. ic. uff. br. Qualquer coisa digitada é enviada para a porta 80 do www. ic. uff. br 2. Digite um pedido GET http: GET /~michael/index. html HTTP/1. 0 Digitando isto (deve teclar ENTER duas vezes), está enviando este pedido GET mínimo (porém completo) ao servidor http 3. Examine a mensagem de resposta enviado pelo servidor http ! 2: Camada de Aplicação 38

Experimente você com http (do lado cliente) 1. Use cliente telnet para seu servidor WWW favorito: telnet www. ic. uff. br 80 Abre conexão TCP para a porta 80 (porta padrão do servidor http) a www. ic. uff. br. Qualquer coisa digitada é enviada para a porta 80 do www. ic. uff. br 2. Digite um pedido GET http: GET /~michael/index. html HTTP/1. 0 Digitando isto (deve teclar ENTER duas vezes), está enviando este pedido GET mínimo (porém completo) ao servidor http 3. Examine a mensagem de resposta enviado pelo servidor http ! 2: Camada de Aplicação 38

Open Source Implementation 6. 3: Apache Ø Introduction to Apache: ü Open-Source Web server originally based on NCSA server ü Available on over 160 varieties of Unix -- and Windows NT ü Over 58% of Internet Web servers run Apache or an Apache derivative Chapter 6: Application Layer 39

Open Source Implementation 6. 3: Apache Ø Introduction to Apache: ü Open-Source Web server originally based on NCSA server ü Available on over 160 varieties of Unix -- and Windows NT ü Over 58% of Internet Web servers run Apache or an Apache derivative Chapter 6: Application Layer 39

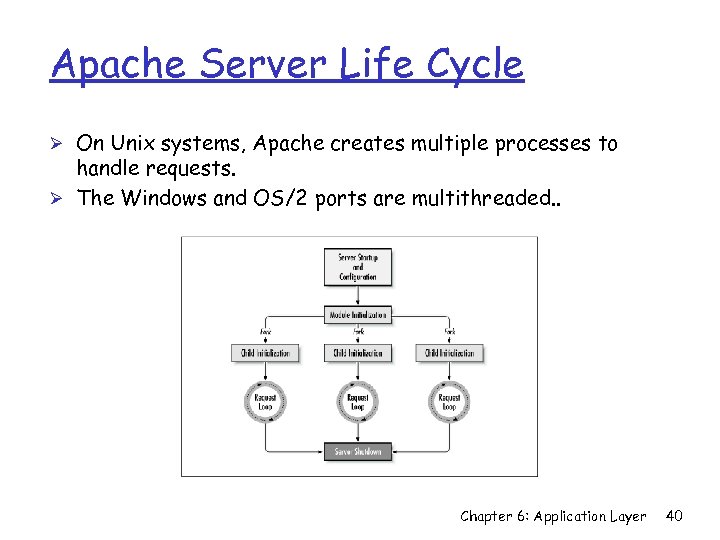

Apache Server Life Cycle Ø On Unix systems, Apache creates multiple processes to handle requests. Ø The Windows and OS/2 ports are multithreaded. . Chapter 6: Application Layer 40

Apache Server Life Cycle Ø On Unix systems, Apache creates multiple processes to handle requests. Ø The Windows and OS/2 ports are multithreaded. . Chapter 6: Application Layer 40

HTML (Hyper. Text Markup Language) Ø HTML: uma linguagem simples para hipertexto ü começou como versão simples de SGML ü construção básica: cadéias de texto anotadas Ø Construtores de formato operam sobre cadéias ü . . bold (negrito) ü

HTML (Hyper. Text Markup Language) Ø HTML: uma linguagem simples para hipertexto ü começou como versão simples de SGML ü construção básica: cadéias de texto anotadas Ø Construtores de formato operam sobre cadéias ü . . bold (negrito) ü

Encadeamento de referências Ø Referências . . . ü a componentes do documento local clique para uma dica ü a documentos no servidor local voltar ao sumário ü a documentos em outros servidores saiba sobre a UFF Ø Multimídia ü imagem embutida:

Encadeamento de referências Ø Referências . . . ü a componentes do documento local clique para uma dica ü a documentos no servidor local voltar ao sumário ü a documentos em outros servidores saiba sobre a UFF Ø Multimídia ü imagem embutida: ü imagem externa: imagem maior ü vídeo Mpeg um bom filme ü som feliz niver 2: Camada de Aplicação 42

Extensible Markup Language Ø What is XML? ü A pared-down version of SGML, designed especially for Web documents. Ø Why XML? Ø How to use XML? ü Traditional data processing ü Document-driven programming (DDP) ü Archiving ü Binding Chapter 6: Application Layer 43

Extensible Markup Language Ø What is XML? ü A pared-down version of SGML, designed especially for Web documents. Ø Why XML? Ø How to use XML? ü Traditional data processing ü Document-driven programming (DDP) ü Archiving ü Binding Chapter 6: Application Layer 43

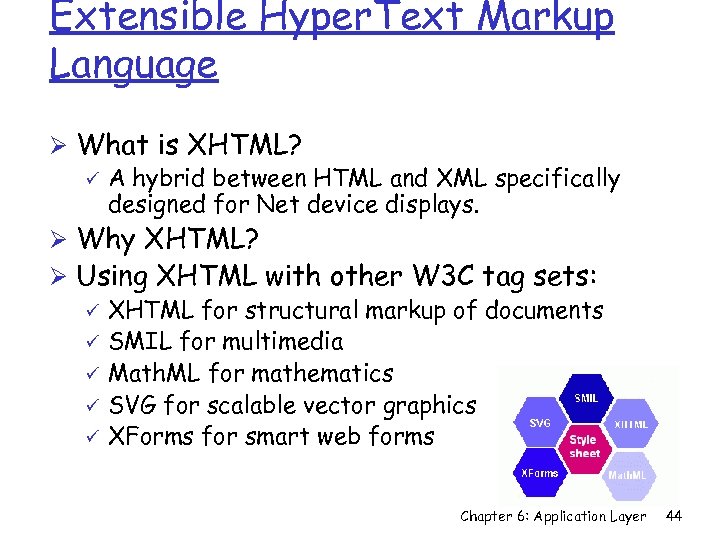

Extensible Hyper. Text Markup Language Ø What is XHTML? ü A hybrid between HTML and XML specifically designed for Net device displays. Ø Why XHTML? Ø Using XHTML with other W 3 C tag sets: ü XHTML for structural markup of documents ü SMIL for multimedia ü Math. ML for mathematics ü SVG for scalable vector graphics ü XForms for smart web forms Chapter 6: Application Layer 44

Extensible Hyper. Text Markup Language Ø What is XHTML? ü A hybrid between HTML and XML specifically designed for Net device displays. Ø Why XHTML? Ø Using XHTML with other W 3 C tag sets: ü XHTML for structural markup of documents ü SMIL for multimedia ü Math. ML for mathematics ü SVG for scalable vector graphics ü XForms for smart web forms Chapter 6: Application Layer 44

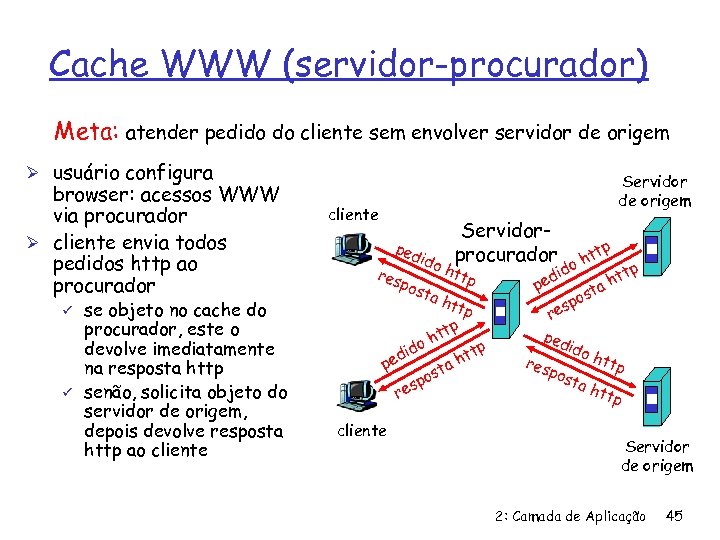

Cache WWW (servidor-procurador) Meta: atender pedido do cliente sem envolver servidor de origem Ø usuário configura browser: acessos WWW via procurador Ø cliente envia todos pedidos http ao procurador ü ü se objeto no cache do procurador, este o devolve imediatamente na resposta http senão, solicita objeto do servidor de origem, depois devolve resposta http ao cliente Servidor de origem cliente Servidorped p ido procurador o htt id tp res p ht ed p ost ah pe o did cliente h a ost p res ttp tp ht p a st po s re ped res ido pos ta htt p Servidor de origem 2: Camada de Aplicação 45

Cache WWW (servidor-procurador) Meta: atender pedido do cliente sem envolver servidor de origem Ø usuário configura browser: acessos WWW via procurador Ø cliente envia todos pedidos http ao procurador ü ü se objeto no cache do procurador, este o devolve imediatamente na resposta http senão, solicita objeto do servidor de origem, depois devolve resposta http ao cliente Servidor de origem cliente Servidorped p ido procurador o htt id tp res p ht ed p ost ah pe o did cliente h a ost p res ttp tp ht p a st po s re ped res ido pos ta htt p Servidor de origem 2: Camada de Aplicação 45

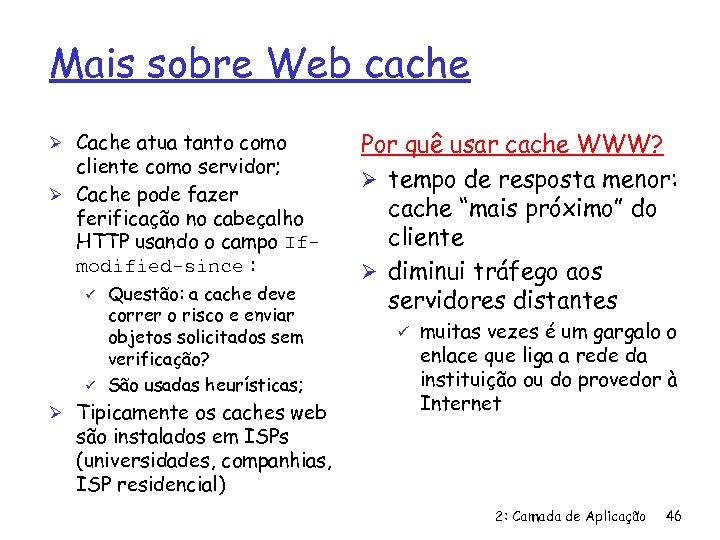

Mais sobre Web cache Ø Cache atua tanto como cliente como servidor; Ø Cache pode fazer ferificação no cabeçalho HTTP usando o campo Ifmodified-since : ü ü Questão: a cache deve correr o risco e enviar objetos solicitados sem verificação? São usadas heurísticas; Ø Tipicamente os caches web Por quê usar cache WWW? Ø tempo de resposta menor: cache “mais próximo” do cliente Ø diminui tráfego aos servidores distantes ü muitas vezes é um gargalo o enlace que liga a rede da instituição ou do provedor à Internet são instalados em ISPs (universidades, companhias, ISP residencial) 2: Camada de Aplicação 46

Mais sobre Web cache Ø Cache atua tanto como cliente como servidor; Ø Cache pode fazer ferificação no cabeçalho HTTP usando o campo Ifmodified-since : ü ü Questão: a cache deve correr o risco e enviar objetos solicitados sem verificação? São usadas heurísticas; Ø Tipicamente os caches web Por quê usar cache WWW? Ø tempo de resposta menor: cache “mais próximo” do cliente Ø diminui tráfego aos servidores distantes ü muitas vezes é um gargalo o enlace que liga a rede da instituição ou do provedor à Internet são instalados em ISPs (universidades, companhias, ISP residencial) 2: Camada de Aplicação 46

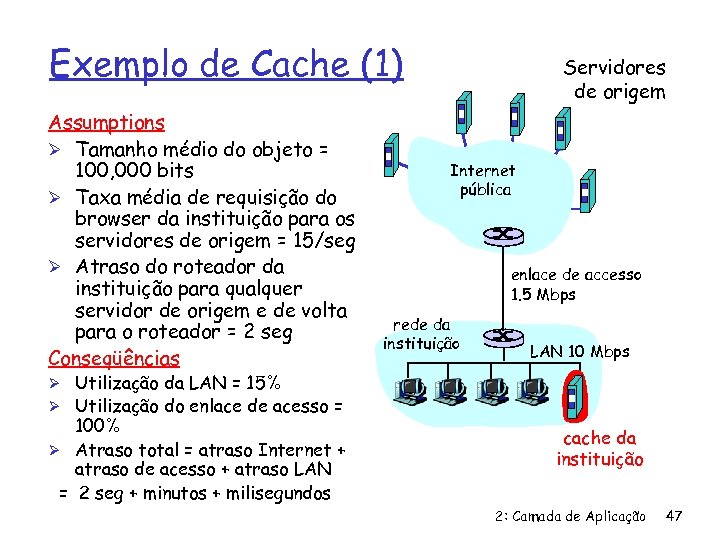

Exemplo de Cache (1) Assumptions Ø Tamanho médio do objeto = 100, 000 bits Ø Taxa média de requisição do browser da instituição para os servidores de origem = 15/seg Ø Atraso do roteador da instituição para qualquer servidor de origem e de volta para o roteador = 2 seg Conseqüências Servidores de origem Internet pública enlace de accesso 1. 5 Mbps rede da instituição LAN 10 Mbps Ø Utilização da LAN = 15% Ø Utilização do enlace de acesso = 100% Ø Atraso total = atraso Internet + atraso de acesso + atraso LAN = 2 seg + minutos + milisegundos cache da instituição 2: Camada de Aplicação 47

Exemplo de Cache (1) Assumptions Ø Tamanho médio do objeto = 100, 000 bits Ø Taxa média de requisição do browser da instituição para os servidores de origem = 15/seg Ø Atraso do roteador da instituição para qualquer servidor de origem e de volta para o roteador = 2 seg Conseqüências Servidores de origem Internet pública enlace de accesso 1. 5 Mbps rede da instituição LAN 10 Mbps Ø Utilização da LAN = 15% Ø Utilização do enlace de acesso = 100% Ø Atraso total = atraso Internet + atraso de acesso + atraso LAN = 2 seg + minutos + milisegundos cache da instituição 2: Camada de Aplicação 47

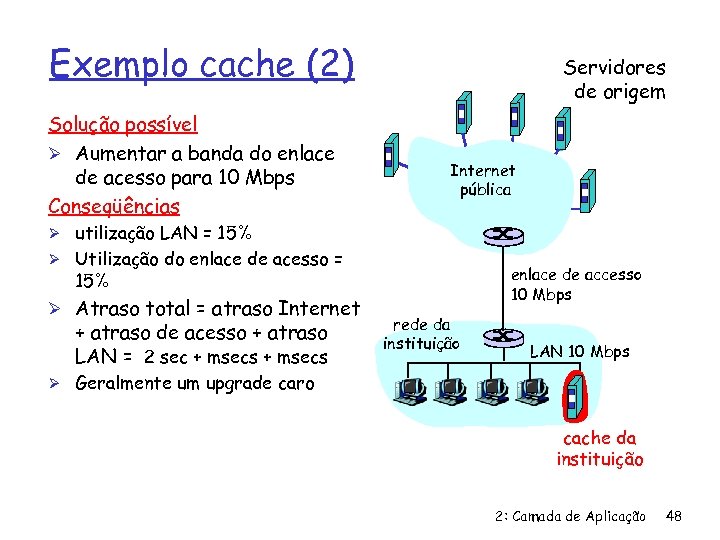

Exemplo cache (2) Solução possível Ø Aumentar a banda do enlace de acesso para 10 Mbps Conseqüências Servidores de origem Internet pública Ø utilização LAN = 15% Ø Utilização do enlace de acesso = enlace de accesso 10 Mbps 15% Ø Atraso total = atraso Internet + atraso de acesso + atraso LAN = 2 sec + msecs rede da instituição LAN 10 Mbps Ø Geralmente um upgrade caro cache da instituição 2: Camada de Aplicação 48

Exemplo cache (2) Solução possível Ø Aumentar a banda do enlace de acesso para 10 Mbps Conseqüências Servidores de origem Internet pública Ø utilização LAN = 15% Ø Utilização do enlace de acesso = enlace de accesso 10 Mbps 15% Ø Atraso total = atraso Internet + atraso de acesso + atraso LAN = 2 sec + msecs rede da instituição LAN 10 Mbps Ø Geralmente um upgrade caro cache da instituição 2: Camada de Aplicação 48

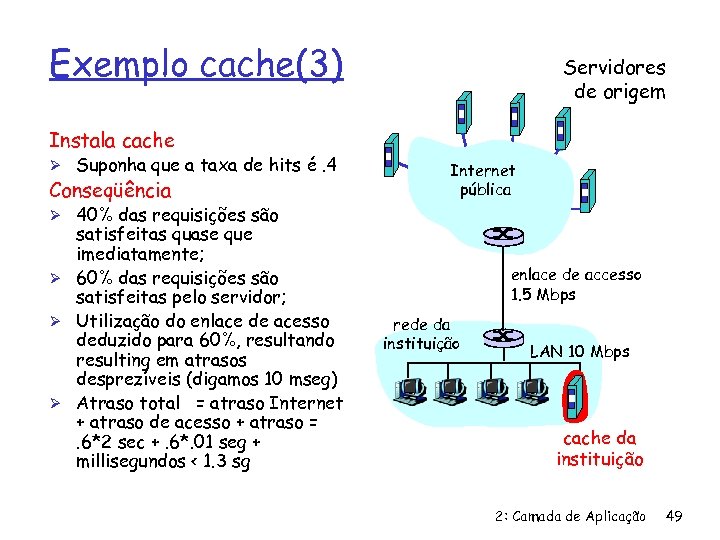

Exemplo cache(3) Servidores de origem Instala cache Ø Suponha que a taxa de hits é. 4 Conseqüência Internet pública Ø 40% das requisições são satisfeitas quase que imediatamente; Ø 60% das requisições são satisfeitas pelo servidor; Ø Utilização do enlace de acesso deduzido para 60%, resultando resulting em atrasos desprezíveis (digamos 10 mseg) Ø Atraso total = atraso Internet + atraso de acesso + atraso =. 6*2 sec +. 6*. 01 seg + millisegundos < 1. 3 sg enlace de accesso 1. 5 Mbps rede da instituição LAN 10 Mbps cache da instituição 2: Camada de Aplicação 49

Exemplo cache(3) Servidores de origem Instala cache Ø Suponha que a taxa de hits é. 4 Conseqüência Internet pública Ø 40% das requisições são satisfeitas quase que imediatamente; Ø 60% das requisições são satisfeitas pelo servidor; Ø Utilização do enlace de acesso deduzido para 60%, resultando resulting em atrasos desprezíveis (digamos 10 mseg) Ø Atraso total = atraso Internet + atraso de acesso + atraso =. 6*2 sec +. 6*. 01 seg + millisegundos < 1. 3 sg enlace de accesso 1. 5 Mbps rede da instituição LAN 10 Mbps cache da instituição 2: Camada de Aplicação 49

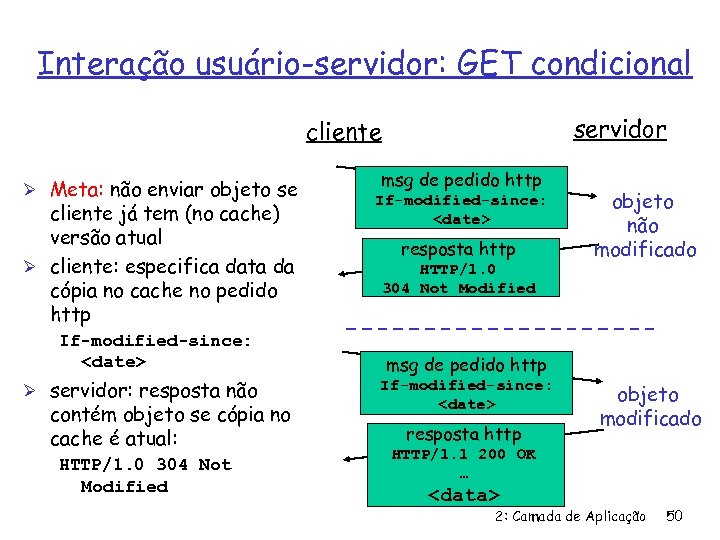

Interação usuário-servidor: GET condicional servidor cliente Ø Meta: não enviar objeto se cliente já tem (no cache) versão atual Ø cliente: especifica data da cópia no cache no pedido http If-modified-since:

Interação usuário-servidor: GET condicional servidor cliente Ø Meta: não enviar objeto se cliente já tem (no cache) versão atual Ø cliente: especifica data da cópia no cache no pedido http If-modified-since:

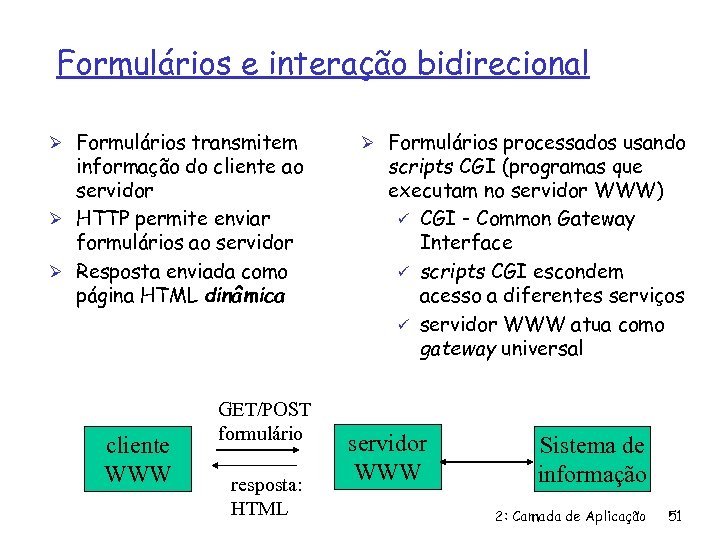

Formulários e interação bidirecional Ø Formulários transmitem informação do cliente ao servidor Ø HTTP permite enviar formulários ao servidor Ø Resposta enviada como página HTML dinâmica cliente WWW GET/POST formulário resposta: HTML Ø Formulários processados usando scripts CGI (programas que executam no servidor WWW) ü CGI - Common Gateway Interface ü scripts CGI escondem acesso a diferentes serviços ü servidor WWW atua como gateway universal servidor WWW Sistema de informação 2: Camada de Aplicação 51

Formulários e interação bidirecional Ø Formulários transmitem informação do cliente ao servidor Ø HTTP permite enviar formulários ao servidor Ø Resposta enviada como página HTML dinâmica cliente WWW GET/POST formulário resposta: HTML Ø Formulários processados usando scripts CGI (programas que executam no servidor WWW) ü CGI - Common Gateway Interface ü scripts CGI escondem acesso a diferentes serviços ü servidor WWW atua como gateway universal servidor WWW Sistema de informação 2: Camada de Aplicação 51

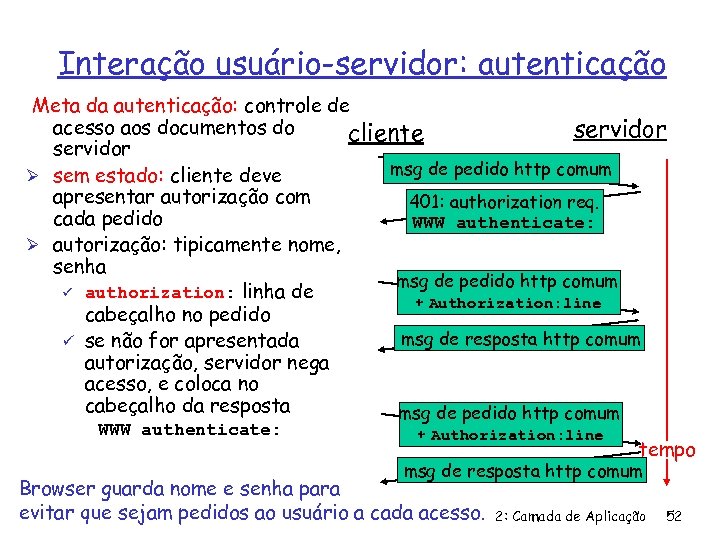

Interação usuário-servidor: autenticação Meta da autenticação: controle de acesso aos documentos do servidor cliente servidor msg de pedido http comum Ø sem estado: cliente deve apresentar autorização com 401: authorization req. cada pedido WWW authenticate: Ø autorização: tipicamente nome, senha msg de pedido http comum ü authorization: linha de + Authorization: line cabeçalho no pedido msg de resposta http comum ü se não for apresentada autorização, servidor nega acesso, e coloca no cabeçalho da resposta msg de pedido http comum WWW authenticate: + Authorization: line tempo msg de resposta http comum Browser guarda nome e senha para evitar que sejam pedidos ao usuário a cada acesso. 2: Camada de Aplicação 52

Interação usuário-servidor: autenticação Meta da autenticação: controle de acesso aos documentos do servidor cliente servidor msg de pedido http comum Ø sem estado: cliente deve apresentar autorização com 401: authorization req. cada pedido WWW authenticate: Ø autorização: tipicamente nome, senha msg de pedido http comum ü authorization: linha de + Authorization: line cabeçalho no pedido msg de resposta http comum ü se não for apresentada autorização, servidor nega acesso, e coloca no cabeçalho da resposta msg de pedido http comum WWW authenticate: + Authorization: line tempo msg de resposta http comum Browser guarda nome e senha para evitar que sejam pedidos ao usuário a cada acesso. 2: Camada de Aplicação 52

Interação usuário-servidor: cookies, mantendo o “estado” Exemplo: ü ü ü Susan acessa a Internet sempre usando o mesmo PC; Ela visita um site de comércio eletrônico pela primeira vez; Quando a requisição HTTP inicial chega ao site, é criado um ID único e uma entrada no bando de dados para este ID; servidor envia “cookie” ao cliente na msg de resposta cliente apresenta cookie nos pedidos posteriores servidor casa cookie- apresentado com a info guardada no servidor 2: Camada de Aplicação 53

Interação usuário-servidor: cookies, mantendo o “estado” Exemplo: ü ü ü Susan acessa a Internet sempre usando o mesmo PC; Ela visita um site de comércio eletrônico pela primeira vez; Quando a requisição HTTP inicial chega ao site, é criado um ID único e uma entrada no bando de dados para este ID; servidor envia “cookie” ao cliente na msg de resposta cliente apresenta cookie nos pedidos posteriores servidor casa cookie- apresentado com a info guardada no servidor 2: Camada de Aplicação 53

Interação usuário-servidor: cookies, mantendo o “estado” A grande maioria dos sites Web usa cookies Quatro componentes: 1) linha de cabeçalho do cookie na mensagem de resposta HTTP; 2) linha de cabeçalho do cookie na mensagem de requisição HTTP 3) Arquivo de cookie mantido na máquina do usuário e gerenciado por seu browser; 4) Banco de dados no site Web 2: Camada de Aplicação 54

Interação usuário-servidor: cookies, mantendo o “estado” A grande maioria dos sites Web usa cookies Quatro componentes: 1) linha de cabeçalho do cookie na mensagem de resposta HTTP; 2) linha de cabeçalho do cookie na mensagem de requisição HTTP 3) Arquivo de cookie mantido na máquina do usuário e gerenciado por seu browser; 4) Banco de dados no site Web 2: Camada de Aplicação 54

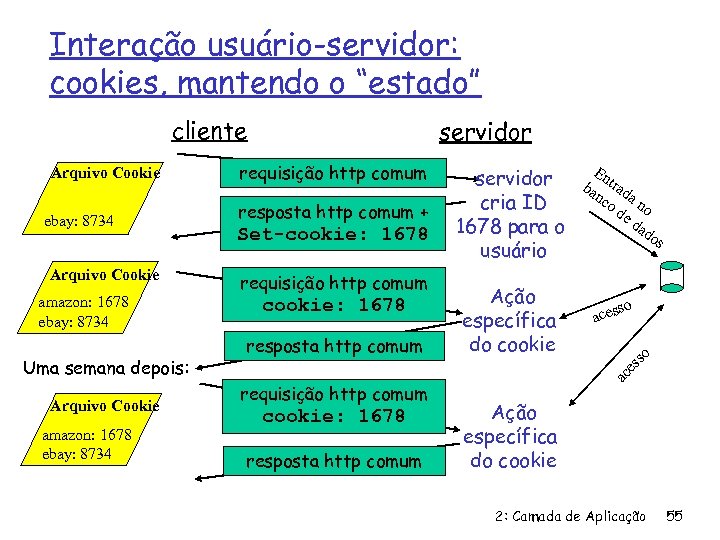

Interação usuário-servidor: cookies, mantendo o “estado” cliente amazon: 1678 ebay: 8734 Uma semana depois: Arquivo Cookie amazon: 1678 ebay: 8734 Set-cookie: 1678 requisição http comum cookie: 1678 resposta http comum Ação específica do cookie En ba trad nc a n od o ed ad o s so aces so Arquivo Cookie resposta http comum + servidor cria ID 1678 para o usuário es ebay: 8734 requisição http comum cookie: 1678 resposta http comum ac Arquivo Cookie servidor Ação específica do cookie 2: Camada de Aplicação 55

Interação usuário-servidor: cookies, mantendo o “estado” cliente amazon: 1678 ebay: 8734 Uma semana depois: Arquivo Cookie amazon: 1678 ebay: 8734 Set-cookie: 1678 requisição http comum cookie: 1678 resposta http comum Ação específica do cookie En ba trad nc a n od o ed ad o s so aces so Arquivo Cookie resposta http comum + servidor cria ID 1678 para o usuário es ebay: 8734 requisição http comum cookie: 1678 resposta http comum ac Arquivo Cookie servidor Ação específica do cookie 2: Camada de Aplicação 55

Interação usuário-servidor: cookies, mantendo o “estado” O que cookie pode trazer? Ø autorização Ø shopping carts Ø recomendações Ø Estado de sessões de usuários (Web e-mail) Nota Cookies e privacidade: Ø O uso de cookies permite que o site “aprenda” muita coisa sobre você Ø Você deve fornecer nome e e-mail para os sites; Ø Ferramentas de buscas usam redirecionamento & cookies para aprender ainda mais; Ø Agências de publicidade obtém suas informações através dos sites; 2: Camada de Aplicação 56

Interação usuário-servidor: cookies, mantendo o “estado” O que cookie pode trazer? Ø autorização Ø shopping carts Ø recomendações Ø Estado de sessões de usuários (Web e-mail) Nota Cookies e privacidade: Ø O uso de cookies permite que o site “aprenda” muita coisa sobre você Ø Você deve fornecer nome e e-mail para os sites; Ø Ferramentas de buscas usam redirecionamento & cookies para aprender ainda mais; Ø Agências de publicidade obtém suas informações através dos sites; 2: Camada de Aplicação 56

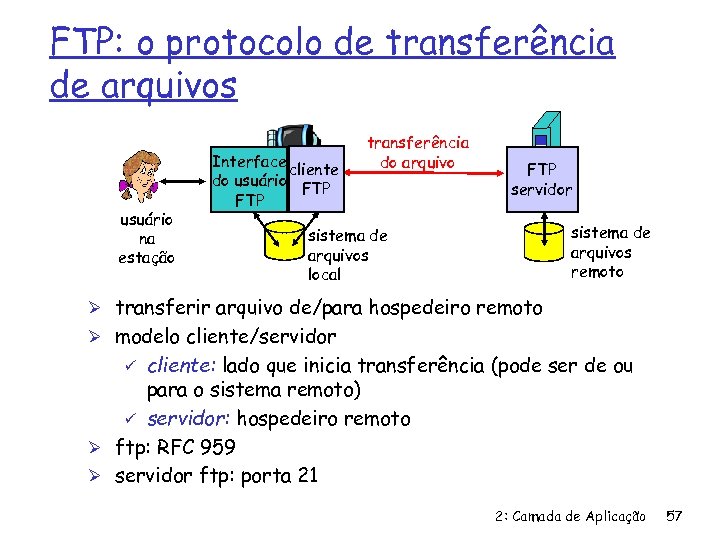

FTP: o protocolo de transferência de arquivos usuário na estação Interface cliente do usuário FTP transferência do arquivo FTP servidor sistema de arquivos remoto sistema de arquivos local Ø transferir arquivo de/para hospedeiro remoto Ø modelo cliente/servidor cliente: lado que inicia transferência (pode ser de ou para o sistema remoto) ü servidor: hospedeiro remoto Ø ftp: RFC 959 Ø servidor ftp: porta 21 ü 2: Camada de Aplicação 57

FTP: o protocolo de transferência de arquivos usuário na estação Interface cliente do usuário FTP transferência do arquivo FTP servidor sistema de arquivos remoto sistema de arquivos local Ø transferir arquivo de/para hospedeiro remoto Ø modelo cliente/servidor cliente: lado que inicia transferência (pode ser de ou para o sistema remoto) ü servidor: hospedeiro remoto Ø ftp: RFC 959 Ø servidor ftp: porta 21 ü 2: Camada de Aplicação 57

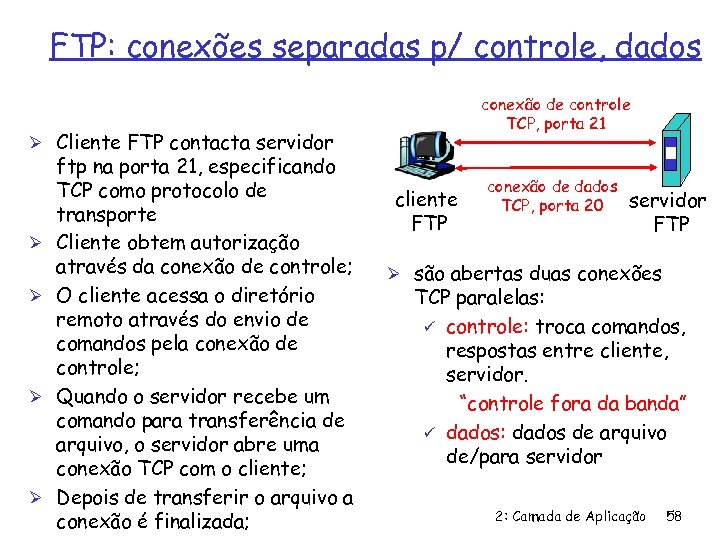

FTP: conexões separadas p/ controle, dados conexão de controle TCP, porta 21 Ø Cliente FTP contacta servidor Ø Ø ftp na porta 21, especificando TCP como protocolo de transporte Cliente obtem autorização através da conexão de controle; O cliente acessa o diretório remoto através do envio de comandos pela conexão de controle; Quando o servidor recebe um comando para transferência de arquivo, o servidor abre uma conexão TCP com o cliente; Depois de transferir o arquivo a conexão é finalizada; cliente FTP conexão de dados TCP, porta 20 servidor FTP Ø são abertas duas conexões TCP paralelas: ü controle: troca comandos, respostas entre cliente, servidor. “controle fora da banda” ü dados: dados de arquivo de/para servidor 2: Camada de Aplicação 58

FTP: conexões separadas p/ controle, dados conexão de controle TCP, porta 21 Ø Cliente FTP contacta servidor Ø Ø ftp na porta 21, especificando TCP como protocolo de transporte Cliente obtem autorização através da conexão de controle; O cliente acessa o diretório remoto através do envio de comandos pela conexão de controle; Quando o servidor recebe um comando para transferência de arquivo, o servidor abre uma conexão TCP com o cliente; Depois de transferir o arquivo a conexão é finalizada; cliente FTP conexão de dados TCP, porta 20 servidor FTP Ø são abertas duas conexões TCP paralelas: ü controle: troca comandos, respostas entre cliente, servidor. “controle fora da banda” ü dados: dados de arquivo de/para servidor 2: Camada de Aplicação 58

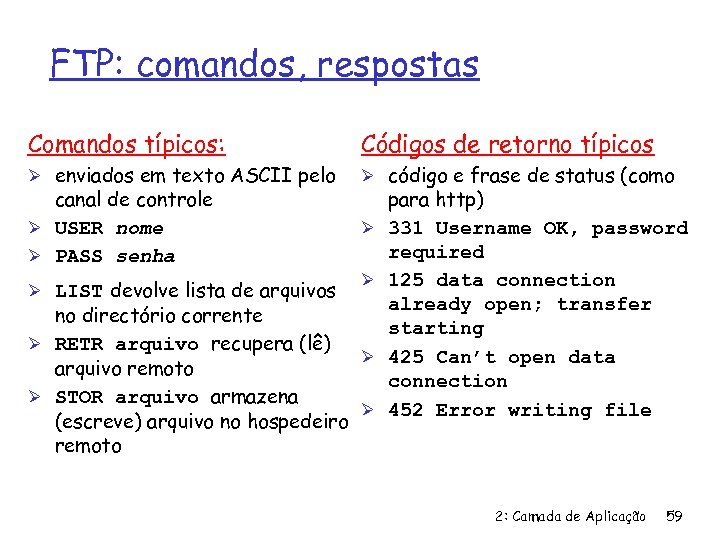

FTP: comandos, respostas Comandos típicos: Códigos de retorno típicos Ø enviados em texto ASCII pelo Ø código e frase de status (como canal de controle Ø USER nome Ø PASS senha Ø LIST devolve lista de arquivos Ø Ø no directório corrente Ø RETR arquivo recupera (lê) Ø arquivo remoto Ø STOR arquivo armazena Ø (escreve) arquivo no hospedeiro remoto para http) 331 Username OK, password required 125 data connection already open; transfer starting 425 Can’t open data connection 452 Error writing file 2: Camada de Aplicação 59

FTP: comandos, respostas Comandos típicos: Códigos de retorno típicos Ø enviados em texto ASCII pelo Ø código e frase de status (como canal de controle Ø USER nome Ø PASS senha Ø LIST devolve lista de arquivos Ø Ø no directório corrente Ø RETR arquivo recupera (lê) Ø arquivo remoto Ø STOR arquivo armazena Ø (escreve) arquivo no hospedeiro remoto para http) 331 Username OK, password required 125 data connection already open; transfer starting 425 Can’t open data connection 452 Error writing file 2: Camada de Aplicação 59

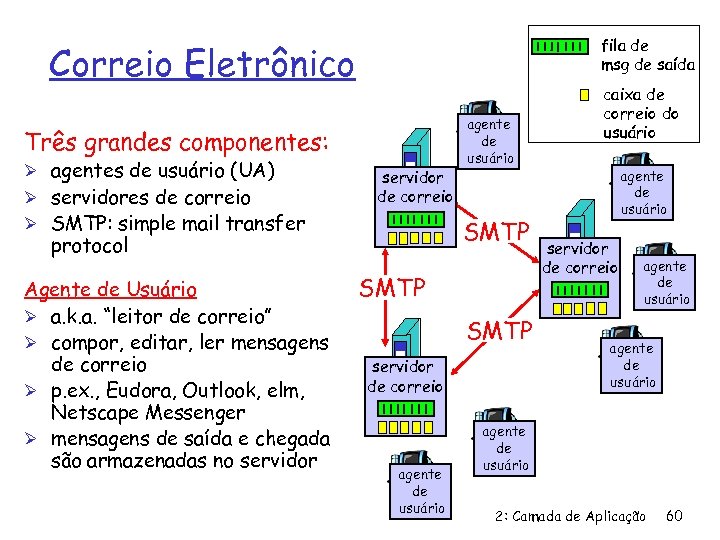

fila de msg de saída Correio Eletrônico Três grandes componentes: Ø agentes de usuário (UA) Ø servidores de correio servidor de correio Ø SMTP: simple mail transfer SMTP protocol Agente de Usuário Ø a. k. a. “leitor de correio” Ø compor, editar, ler mensagens de correio Ø p. ex. , Eudora, Outlook, elm, Netscape Messenger Ø mensagens de saída e chegada são armazenadas no servidor agente de usuário SMTP servidor de correio agente de usuário caixa de correio do usuário agente de usuário servidor de correio agente de usuário 2: Camada de Aplicação 60

fila de msg de saída Correio Eletrônico Três grandes componentes: Ø agentes de usuário (UA) Ø servidores de correio servidor de correio Ø SMTP: simple mail transfer SMTP protocol Agente de Usuário Ø a. k. a. “leitor de correio” Ø compor, editar, ler mensagens de correio Ø p. ex. , Eudora, Outlook, elm, Netscape Messenger Ø mensagens de saída e chegada são armazenadas no servidor agente de usuário SMTP servidor de correio agente de usuário caixa de correio do usuário agente de usuário servidor de correio agente de usuário 2: Camada de Aplicação 60

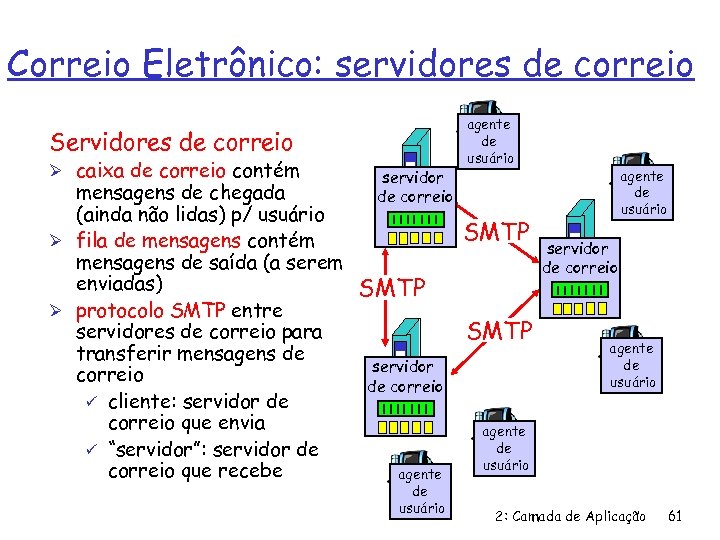

Correio Eletrônico: servidores de correio Servidores de correio Ø caixa de correio contém mensagens de chegada (ainda não lidas) p/ usuário Ø fila de mensagens contém mensagens de saída (a serem enviadas) Ø protocolo SMTP entre servidores de correio para transferir mensagens de correio ü cliente: servidor de correio que envia ü “servidor”: servidor de correio que recebe servidor de correio agente de usuário SMTP servidor de correio agente de usuário 2: Camada de Aplicação 61

Correio Eletrônico: servidores de correio Servidores de correio Ø caixa de correio contém mensagens de chegada (ainda não lidas) p/ usuário Ø fila de mensagens contém mensagens de saída (a serem enviadas) Ø protocolo SMTP entre servidores de correio para transferir mensagens de correio ü cliente: servidor de correio que envia ü “servidor”: servidor de correio que recebe servidor de correio agente de usuário SMTP servidor de correio agente de usuário 2: Camada de Aplicação 61

![Correio Eletrônico: SMTP [RFC 821] Ø usa TCP para a transferência confiável de msgs Correio Eletrônico: SMTP [RFC 821] Ø usa TCP para a transferência confiável de msgs](https://present5.com/presentation/ec46d022d95401fd96527290fdf121aa/image-62.jpg) Correio Eletrônico: SMTP [RFC 821] Ø usa TCP para a transferência confiável de msgs do correio do cliente ao servidor, porta 25 Ø transferência direta: servidor remetente ao servidor receptor Ø três fases da transferência ü handshaking (cumprimento) ü transferência das mensagens ü encerramento Ø interação comando/resposta ü comandos: texto ASCII ü resposta: código e frase de status Ø mensagens precisam ser em ASCII de 7 -bits 2: Camada de Aplicação 62

Correio Eletrônico: SMTP [RFC 821] Ø usa TCP para a transferência confiável de msgs do correio do cliente ao servidor, porta 25 Ø transferência direta: servidor remetente ao servidor receptor Ø três fases da transferência ü handshaking (cumprimento) ü transferência das mensagens ü encerramento Ø interação comando/resposta ü comandos: texto ASCII ü resposta: código e frase de status Ø mensagens precisam ser em ASCII de 7 -bits 2: Camada de Aplicação 62

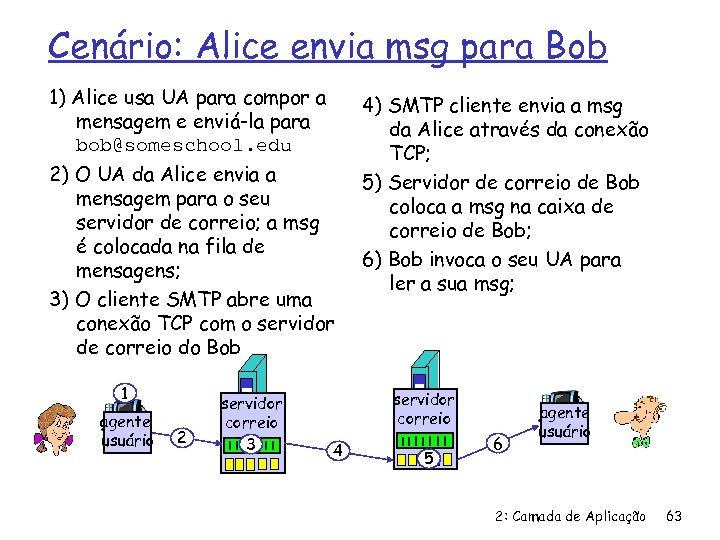

Cenário: Alice envia msg para Bob 1) Alice usa UA para compor a mensagem e enviá-la para bob@someschool. edu 2) O UA da Alice envia a mensagem para o seu servidor de correio; a msg é colocada na fila de mensagens; 3) O cliente SMTP abre uma conexão TCP com o servidor de correio do Bob 1 agente usuário 2 servidor correio 3 4) SMTP cliente envia a msg da Alice através da conexão TCP; 5) Servidor de correio de Bob coloca a msg na caixa de correio de Bob; 6) Bob invoca o seu UA para ler a sua msg; servidor correio 4 5 6 agente usuário 2: Camada de Aplicação 63

Cenário: Alice envia msg para Bob 1) Alice usa UA para compor a mensagem e enviá-la para bob@someschool. edu 2) O UA da Alice envia a mensagem para o seu servidor de correio; a msg é colocada na fila de mensagens; 3) O cliente SMTP abre uma conexão TCP com o servidor de correio do Bob 1 agente usuário 2 servidor correio 3 4) SMTP cliente envia a msg da Alice através da conexão TCP; 5) Servidor de correio de Bob coloca a msg na caixa de correio de Bob; 6) Bob invoca o seu UA para ler a sua msg; servidor correio 4 5 6 agente usuário 2: Camada de Aplicação 63

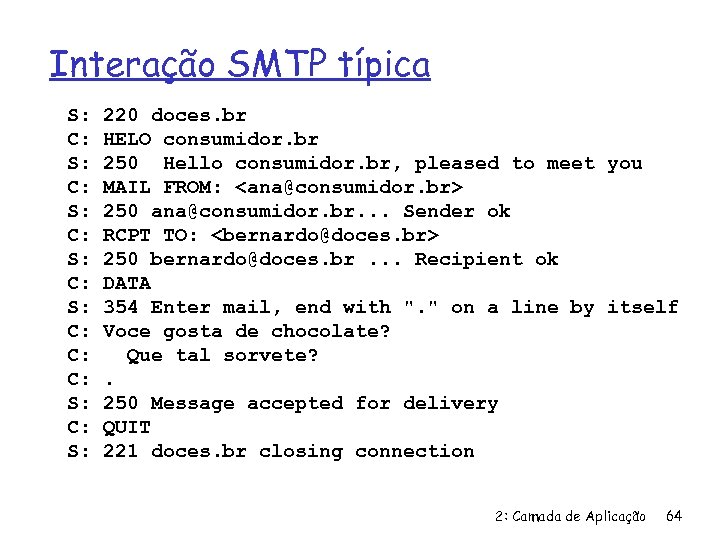

Interação SMTP típica S: C: S: C: C: C: S: 220 doces. br HELO consumidor. br 250 Hello consumidor. br, pleased to meet you MAIL FROM:

Interação SMTP típica S: C: S: C: C: C: S: 220 doces. br HELO consumidor. br 250 Hello consumidor. br, pleased to meet you MAIL FROM:

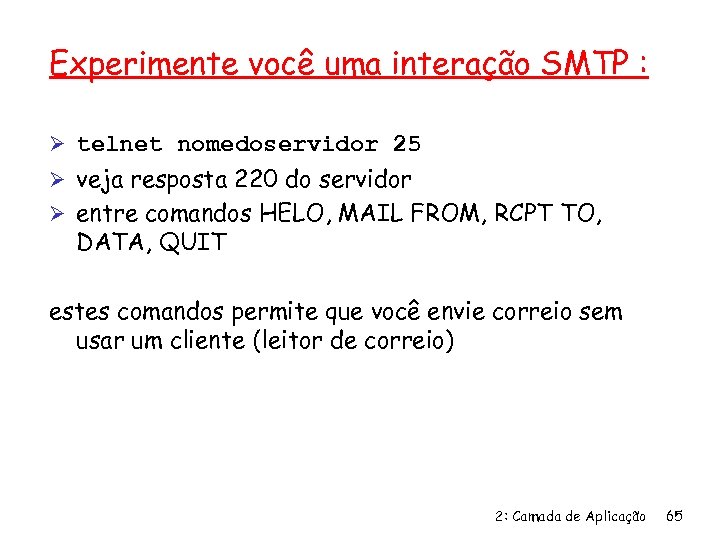

Experimente você uma interação SMTP : Ø telnet nomedoservidor 25 Ø veja resposta 220 do servidor Ø entre comandos HELO, MAIL FROM, RCPT TO, DATA, QUIT estes comandos permite que você envie correio sem usar um cliente (leitor de correio) 2: Camada de Aplicação 65

Experimente você uma interação SMTP : Ø telnet nomedoservidor 25 Ø veja resposta 220 do servidor Ø entre comandos HELO, MAIL FROM, RCPT TO, DATA, QUIT estes comandos permite que você envie correio sem usar um cliente (leitor de correio) 2: Camada de Aplicação 65

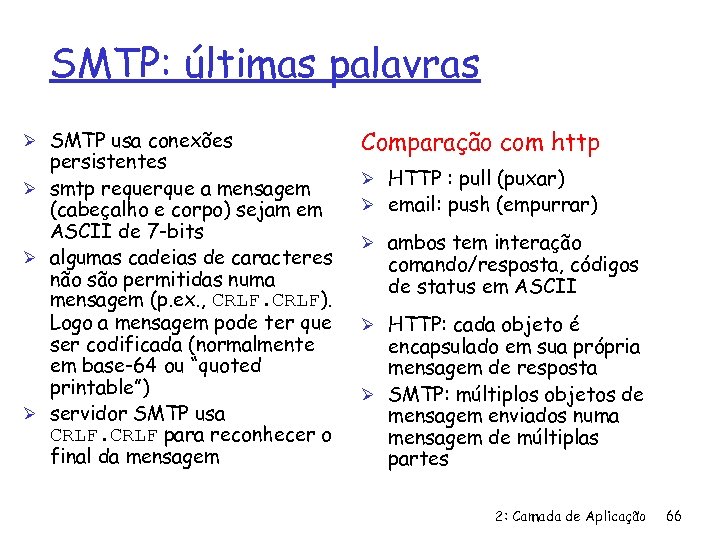

SMTP: últimas palavras Ø SMTP usa conexões persistentes Ø smtp requerque a mensagem (cabeçalho e corpo) sejam em ASCII de 7 -bits Ø algumas cadeias de caracteres não são permitidas numa mensagem (p. ex. , CRLF). Logo a mensagem pode ter que ser codificada (normalmente em base-64 ou “quoted printable”) Ø servidor SMTP usa CRLF para reconhecer o final da mensagem Comparação com http Ø HTTP : pull (puxar) Ø email: push (empurrar) Ø ambos tem interação comando/resposta, códigos de status em ASCII Ø HTTP: cada objeto é encapsulado em sua própria mensagem de resposta Ø SMTP: múltiplos objetos de mensagem enviados numa mensagem de múltiplas partes 2: Camada de Aplicação 66

SMTP: últimas palavras Ø SMTP usa conexões persistentes Ø smtp requerque a mensagem (cabeçalho e corpo) sejam em ASCII de 7 -bits Ø algumas cadeias de caracteres não são permitidas numa mensagem (p. ex. , CRLF). Logo a mensagem pode ter que ser codificada (normalmente em base-64 ou “quoted printable”) Ø servidor SMTP usa CRLF para reconhecer o final da mensagem Comparação com http Ø HTTP : pull (puxar) Ø email: push (empurrar) Ø ambos tem interação comando/resposta, códigos de status em ASCII Ø HTTP: cada objeto é encapsulado em sua própria mensagem de resposta Ø SMTP: múltiplos objetos de mensagem enviados numa mensagem de múltiplas partes 2: Camada de Aplicação 66

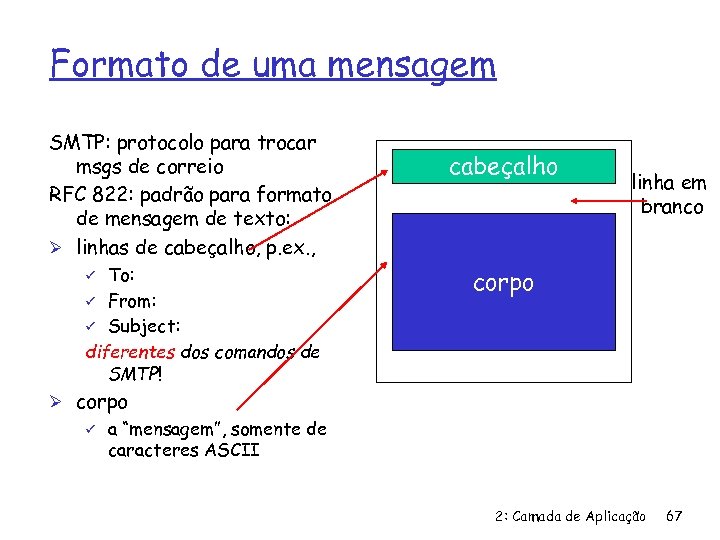

Formato de uma mensagem SMTP: protocolo para trocar msgs de correio RFC 822: padrão para formato de mensagem de texto: Ø linhas de cabeçalho, p. ex. , To: ü From: ü Subject: diferentes dos comandos de SMTP! ü cabeçalho linha em branco corpo Ø corpo ü a “mensagem”, somente de caracteres ASCII 2: Camada de Aplicação 67

Formato de uma mensagem SMTP: protocolo para trocar msgs de correio RFC 822: padrão para formato de mensagem de texto: Ø linhas de cabeçalho, p. ex. , To: ü From: ü Subject: diferentes dos comandos de SMTP! ü cabeçalho linha em branco corpo Ø corpo ü a “mensagem”, somente de caracteres ASCII 2: Camada de Aplicação 67

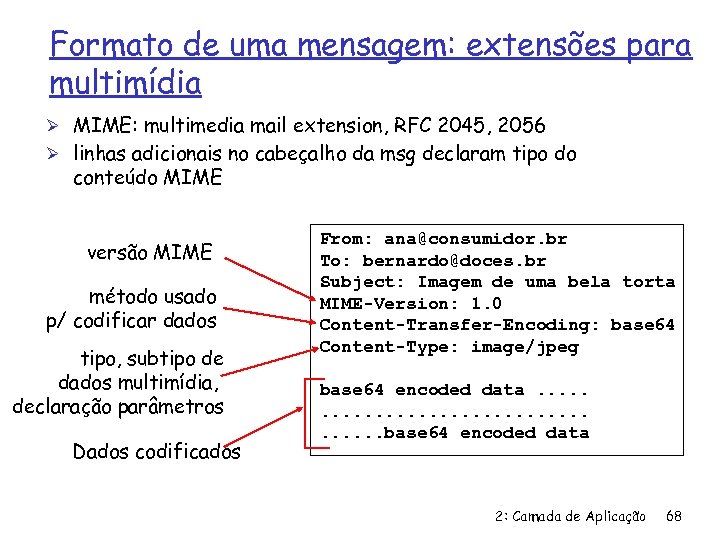

Formato de uma mensagem: extensões para multimídia Ø MIME: multimedia mail extension, RFC 2045, 2056 Ø linhas adicionais no cabeçalho da msg declaram tipo do conteúdo MIME versão MIME método usado p/ codificar dados tipo, subtipo de dados multimídia, declaração parâmetros Dados codificados From: ana@consumidor. br To: bernardo@doces. br Subject: Imagem de uma bela torta MIME-Version: 1. 0 Content-Transfer-Encoding: base 64 Content-Type: image/jpeg base 64 encoded data. . . . . base 64 encoded data 2: Camada de Aplicação 68

Formato de uma mensagem: extensões para multimídia Ø MIME: multimedia mail extension, RFC 2045, 2056 Ø linhas adicionais no cabeçalho da msg declaram tipo do conteúdo MIME versão MIME método usado p/ codificar dados tipo, subtipo de dados multimídia, declaração parâmetros Dados codificados From: ana@consumidor. br To: bernardo@doces. br Subject: Imagem de uma bela torta MIME-Version: 1. 0 Content-Transfer-Encoding: base 64 Content-Type: image/jpeg base 64 encoded data. . . . . base 64 encoded data 2: Camada de Aplicação 68

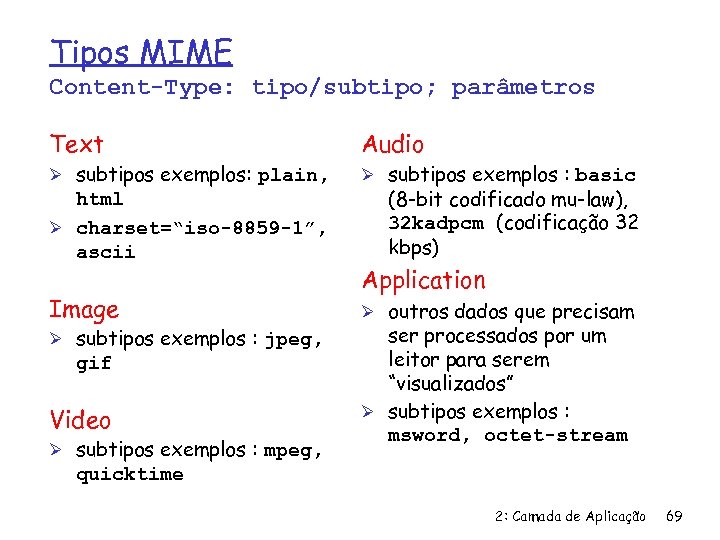

Tipos MIME Content-Type: tipo/subtipo; parâmetros Text Ø subtipos exemplos: plain, html Ø charset=“iso-8859 -1”, ascii Image Ø subtipos exemplos : jpeg, gif Video Ø subtipos exemplos : mpeg, Audio Ø subtipos exemplos : basic (8 -bit codificado mu-law), 32 kadpcm (codificação 32 kbps) Application Ø outros dados que precisam ser processados por um leitor para serem “visualizados” Ø subtipos exemplos : msword, octet-stream quicktime 2: Camada de Aplicação 69

Tipos MIME Content-Type: tipo/subtipo; parâmetros Text Ø subtipos exemplos: plain, html Ø charset=“iso-8859 -1”, ascii Image Ø subtipos exemplos : jpeg, gif Video Ø subtipos exemplos : mpeg, Audio Ø subtipos exemplos : basic (8 -bit codificado mu-law), 32 kadpcm (codificação 32 kbps) Application Ø outros dados que precisam ser processados por um leitor para serem “visualizados” Ø subtipos exemplos : msword, octet-stream quicktime 2: Camada de Aplicação 69

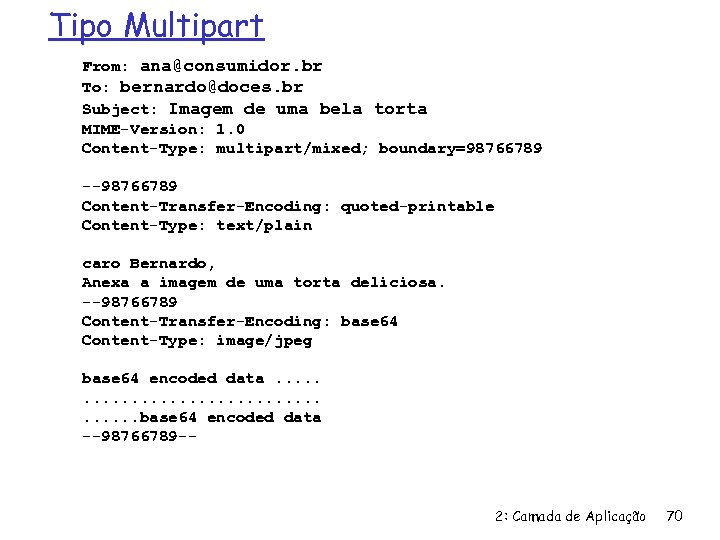

Tipo Multipart From: ana@consumidor. br To: bernardo@doces. br Subject: Imagem de uma bela torta MIME-Version: 1. 0 Content-Type: multipart/mixed; boundary=98766789 --98766789 Content-Transfer-Encoding: quoted-printable Content-Type: text/plain caro Bernardo, Anexa a imagem de uma torta deliciosa. --98766789 Content-Transfer-Encoding: base 64 Content-Type: image/jpeg base 64 encoded data. . . . . base 64 encoded data --98766789 -- 2: Camada de Aplicação 70

Tipo Multipart From: ana@consumidor. br To: bernardo@doces. br Subject: Imagem de uma bela torta MIME-Version: 1. 0 Content-Type: multipart/mixed; boundary=98766789 --98766789 Content-Transfer-Encoding: quoted-printable Content-Type: text/plain caro Bernardo, Anexa a imagem de uma torta deliciosa. --98766789 Content-Transfer-Encoding: base 64 Content-Type: image/jpeg base 64 encoded data. . . . . base 64 encoded data --98766789 -- 2: Camada de Aplicação 70

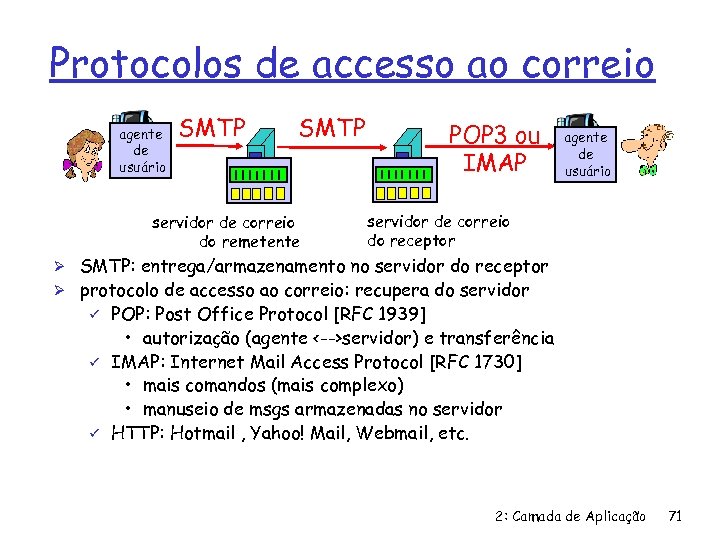

Protocolos de accesso ao correio agente de usuário SMTP servidor de correio do remetente POP 3 ou IMAP agente de usuário servidor de correio do receptor Ø SMTP: entrega/armazenamento no servidor do receptor Ø protocolo de accesso ao correio: recupera do servidor ü ü ü POP: Post Office Protocol [RFC 1939] • autorização (agente <-->servidor) e transferência IMAP: Internet Mail Access Protocol [RFC 1730] • mais comandos (mais complexo) • manuseio de msgs armazenadas no servidor HTTP: Hotmail , Yahoo! Mail, Webmail, etc. 2: Camada de Aplicação 71

Protocolos de accesso ao correio agente de usuário SMTP servidor de correio do remetente POP 3 ou IMAP agente de usuário servidor de correio do receptor Ø SMTP: entrega/armazenamento no servidor do receptor Ø protocolo de accesso ao correio: recupera do servidor ü ü ü POP: Post Office Protocol [RFC 1939] • autorização (agente <-->servidor) e transferência IMAP: Internet Mail Access Protocol [RFC 1730] • mais comandos (mais complexo) • manuseio de msgs armazenadas no servidor HTTP: Hotmail , Yahoo! Mail, Webmail, etc. 2: Camada de Aplicação 71

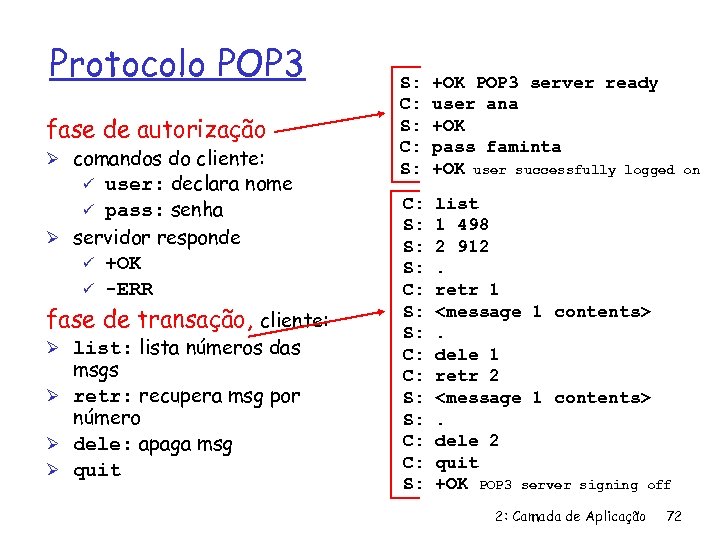

Protocolo POP 3 fase de autorização Ø comandos do cliente: user: declara nome ü pass: senha Ø servidor responde ü +OK ü -ERR ü fase de transação, cliente: Ø list: lista números das msgs Ø retr: recupera msg por número Ø dele: apaga msg Ø quit S: C: S: +OK POP 3 server ready user ana +OK pass faminta +OK user successfully logged C: S: S: S: C: C: S: list 1 498 2 912. retr 1

Protocolo POP 3 fase de autorização Ø comandos do cliente: user: declara nome ü pass: senha Ø servidor responde ü +OK ü -ERR ü fase de transação, cliente: Ø list: lista números das msgs Ø retr: recupera msg por número Ø dele: apaga msg Ø quit S: C: S: +OK POP 3 server ready user ana +OK pass faminta +OK user successfully logged C: S: S: S: C: C: S: list 1 498 2 912. retr 1

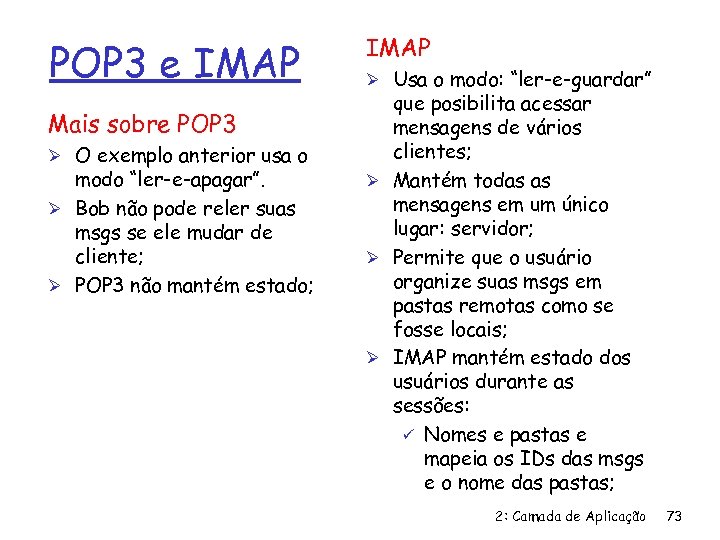

POP 3 e IMAP Mais sobre POP 3 Ø O exemplo anterior usa o modo “ler-e-apagar”. Ø Bob não pode reler suas msgs se ele mudar de cliente; Ø POP 3 não mantém estado; IMAP Ø Usa o modo: “ler-e-guardar” que posibilita acessar mensagens de vários clientes; Ø Mantém todas as mensagens em um único lugar: servidor; Ø Permite que o usuário organize suas msgs em pastas remotas como se fosse locais; Ø IMAP mantém estado dos usuários durante as sessões: ü Nomes e pastas e mapeia os IDs das msgs e o nome das pastas; 2: Camada de Aplicação 73

POP 3 e IMAP Mais sobre POP 3 Ø O exemplo anterior usa o modo “ler-e-apagar”. Ø Bob não pode reler suas msgs se ele mudar de cliente; Ø POP 3 não mantém estado; IMAP Ø Usa o modo: “ler-e-guardar” que posibilita acessar mensagens de vários clientes; Ø Mantém todas as mensagens em um único lugar: servidor; Ø Permite que o usuário organize suas msgs em pastas remotas como se fosse locais; Ø IMAP mantém estado dos usuários durante as sessões: ü Nomes e pastas e mapeia os IDs das msgs e o nome das pastas; 2: Camada de Aplicação 73

DNS: Domain Name System Pessoas: muitos identificadores: ü CPF, nome, no. da Identidade hospedeiros, roteadores Internet : ü ü endereço IP (32 bit) usado p/ endereçar datagramas “nome”, ex. , jambo. ic. uff. br - usado por gente P: como mapear entre nome e endereço IP? Domain Name System: Ø base de dados distribuída implementada na hierarquia de muitos servidores de nomes Ø protocolo de camada de aplicação permite que hospedeiros, roteadores, servidores de nomes se comuniquem para resolver nomes (tradução endereço/nome) ü note: função imprescindível da Internet implementada como protocolo de camada de aplicação ü complexidade na borda da rede 2: Camada de Aplicação 74

DNS: Domain Name System Pessoas: muitos identificadores: ü CPF, nome, no. da Identidade hospedeiros, roteadores Internet : ü ü endereço IP (32 bit) usado p/ endereçar datagramas “nome”, ex. , jambo. ic. uff. br - usado por gente P: como mapear entre nome e endereço IP? Domain Name System: Ø base de dados distribuída implementada na hierarquia de muitos servidores de nomes Ø protocolo de camada de aplicação permite que hospedeiros, roteadores, servidores de nomes se comuniquem para resolver nomes (tradução endereço/nome) ü note: função imprescindível da Internet implementada como protocolo de camada de aplicação ü complexidade na borda da rede 2: Camada de Aplicação 74

DNS Ø Roda sobre UDP e usa a porta 53 Ø Especificado nas RFCs 1034 e 1035 e atualizado em outras RFCs. Ø Outros serviços: ü apelidos para hospedeiros (aliasing) ü apelido para o servidor de mails ü distribuição da carga 2: Camada de Aplicação 75

DNS Ø Roda sobre UDP e usa a porta 53 Ø Especificado nas RFCs 1034 e 1035 e atualizado em outras RFCs. Ø Outros serviços: ü apelidos para hospedeiros (aliasing) ü apelido para o servidor de mails ü distribuição da carga 2: Camada de Aplicação 75

DNS: Domain Name System Pessoas: muitos identificadores: RG, nome, passaporte Internet hospedeiros, roteadores: Endereços IP (32 bits) - usados para endereçar datagramas “nome”, ex. : gaia. cs. umass. edu - usados por humanos P. : Relacionar nomes com endereços IP? Domain Name System: Base de dados distribuída implementada numa hierarquia de muitos servidores de nomes Protocolo de camada de aplicação hospedeiro, roteadores se comunicam com servidores de nomes para resolver nomes (translação nome/endereço) Nota: função interna da Internet, implementada como protocolo da camada de aplicação Complexidade na “borda” da rede 2: Camada de Aplicação 76

DNS: Domain Name System Pessoas: muitos identificadores: RG, nome, passaporte Internet hospedeiros, roteadores: Endereços IP (32 bits) - usados para endereçar datagramas “nome”, ex. : gaia. cs. umass. edu - usados por humanos P. : Relacionar nomes com endereços IP? Domain Name System: Base de dados distribuída implementada numa hierarquia de muitos servidores de nomes Protocolo de camada de aplicação hospedeiro, roteadores se comunicam com servidores de nomes para resolver nomes (translação nome/endereço) Nota: função interna da Internet, implementada como protocolo da camada de aplicação Complexidade na “borda” da rede 2: Camada de Aplicação 76

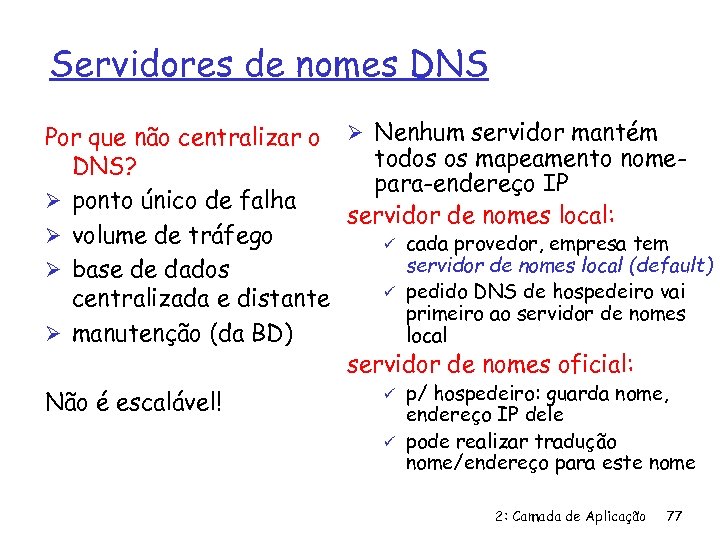

Servidores de nomes DNS Por que não centralizar o Ø Nenhum servidor mantém todos os mapeamento nome. DNS? para-endereço IP Ø ponto único de falha servidor de nomes local: Ø volume de tráfego ü cada provedor, empresa tem servidor de nomes local (default) Ø base de dados ü pedido DNS de hospedeiro vai centralizada e distante primeiro ao servidor de nomes Ø manutenção (da BD) local servidor de nomes oficial: Não é escalável! ü ü p/ hospedeiro: guarda nome, endereço IP dele pode realizar tradução nome/endereço para este nome 2: Camada de Aplicação 77

Servidores de nomes DNS Por que não centralizar o Ø Nenhum servidor mantém todos os mapeamento nome. DNS? para-endereço IP Ø ponto único de falha servidor de nomes local: Ø volume de tráfego ü cada provedor, empresa tem servidor de nomes local (default) Ø base de dados ü pedido DNS de hospedeiro vai centralizada e distante primeiro ao servidor de nomes Ø manutenção (da BD) local servidor de nomes oficial: Não é escalável! ü ü p/ hospedeiro: guarda nome, endereço IP dele pode realizar tradução nome/endereço para este nome 2: Camada de Aplicação 77

DNS: Servidores raiz Ø procurado por servidor local que não consegue resolver o nome Ø servidor raiz: ü procura servidor oficial se mapeamento é desconhecido ü obtém tradução ü devolve mapeamento ao servidor local a NSI Herndon, VA c PSInet Herndon, VA d U Maryland College Park, MD g DISA Vienna, VA h ARL Aberdeen, MD j NSI (TBD) Herndon, VA k RIPE London i NORDUnet Stockholm m WIDE Tokyo e NASA Mt View, CA f Internet Software C. Palo Alto, CA b USC-ISI Marina del Rey, CA l ICANN Marina del Rey, CA 13 servidores raíz no mundo 2: Camada de Aplicação 78

DNS: Servidores raiz Ø procurado por servidor local que não consegue resolver o nome Ø servidor raiz: ü procura servidor oficial se mapeamento é desconhecido ü obtém tradução ü devolve mapeamento ao servidor local a NSI Herndon, VA c PSInet Herndon, VA d U Maryland College Park, MD g DISA Vienna, VA h ARL Aberdeen, MD j NSI (TBD) Herndon, VA k RIPE London i NORDUnet Stockholm m WIDE Tokyo e NASA Mt View, CA f Internet Software C. Palo Alto, CA b USC-ISI Marina del Rey, CA l ICANN Marina del Rey, CA 13 servidores raíz no mundo 2: Camada de Aplicação 78

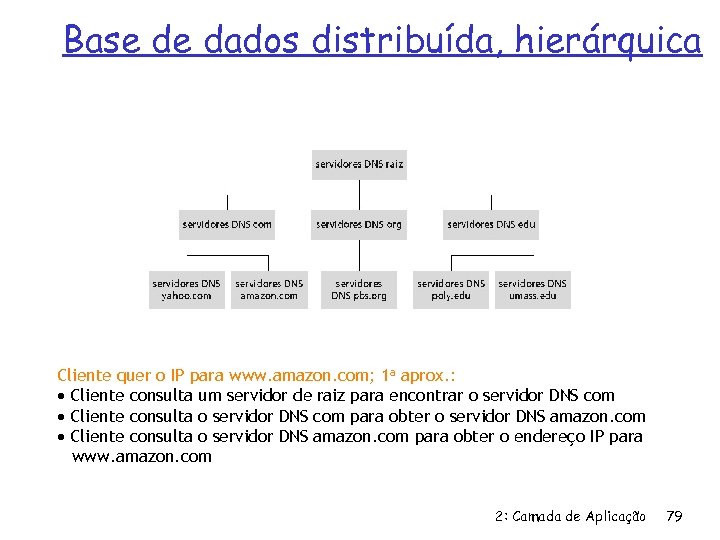

Base de dados distribuída, hierárquica Cliente quer o IP para www. amazon. com; 1 a aprox. : Cliente consulta um servidor de raiz para encontrar o servidor DNS com Cliente consulta o servidor DNS com para obter o servidor DNS amazon. com Cliente consulta o servidor DNS amazon. com para obter o endereço IP para www. amazon. com 2: Camada de Aplicação 79

Base de dados distribuída, hierárquica Cliente quer o IP para www. amazon. com; 1 a aprox. : Cliente consulta um servidor de raiz para encontrar o servidor DNS com Cliente consulta o servidor DNS com para obter o servidor DNS amazon. com Cliente consulta o servidor DNS amazon. com para obter o endereço IP para www. amazon. com 2: Camada de Aplicação 79

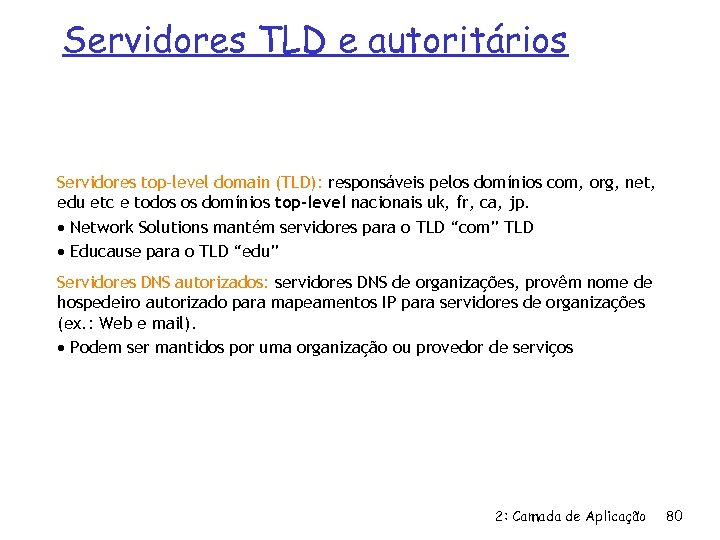

Servidores TLD e autoritários Servidores top-level domain (TLD): responsáveis pelos domínios com, org, net, edu etc e todos os domínios top-level nacionais uk, fr, ca, jp. Network Solutions mantém servidores para o TLD “com” TLD Educause para o TLD “edu” Servidores DNS autorizados: servidores DNS de organizações, provêm nome de hospedeiro autorizado para mapeamentos IP para servidores de organizações (ex. : Web e mail). Podem ser mantidos por uma organização ou provedor de serviços 2: Camada de Aplicação 80

Servidores TLD e autoritários Servidores top-level domain (TLD): responsáveis pelos domínios com, org, net, edu etc e todos os domínios top-level nacionais uk, fr, ca, jp. Network Solutions mantém servidores para o TLD “com” TLD Educause para o TLD “edu” Servidores DNS autorizados: servidores DNS de organizações, provêm nome de hospedeiro autorizado para mapeamentos IP para servidores de organizações (ex. : Web e mail). Podem ser mantidos por uma organização ou provedor de serviços 2: Camada de Aplicação 80

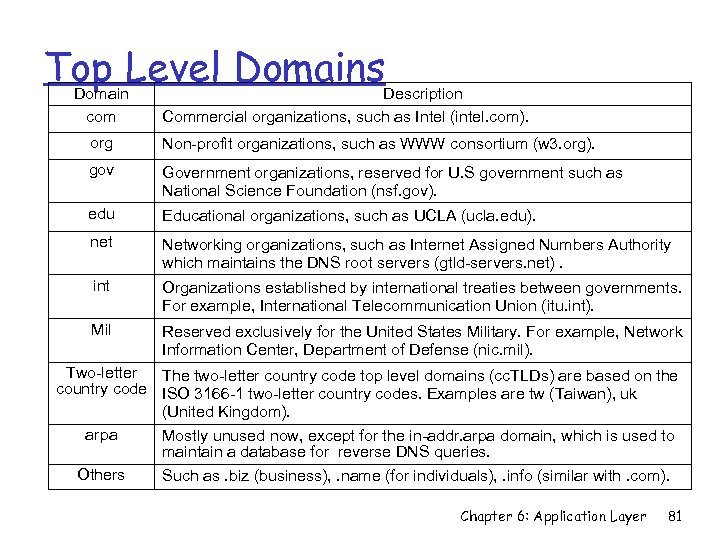

Top Level Domains Domain com Description Commercial organizations, such as Intel (intel. com). org Non-profit organizations, such as WWW consortium (w 3. org). gov Government organizations, reserved for U. S government such as National Science Foundation (nsf. gov). edu Educational organizations, such as UCLA (ucla. edu). net Networking organizations, such as Internet Assigned Numbers Authority which maintains the DNS root servers (gtld-servers. net). int Organizations established by international treaties between governments. For example, International Telecommunication Union (itu. int). Mil Reserved exclusively for the United States Military. For example, Network Information Center, Department of Defense (nic. mil). Two-letter The two-letter country code top level domains (cc. TLDs) are based on the country code ISO 3166 -1 two-letter country codes. Examples are tw (Taiwan), uk (United Kingdom). arpa Mostly unused now, except for the in-addr. arpa domain, which is used to maintain a database for reverse DNS queries. Others Such as. biz (business), . name (for individuals), . info (similar with. com). Chapter 6: Application Layer 81

Top Level Domains Domain com Description Commercial organizations, such as Intel (intel. com). org Non-profit organizations, such as WWW consortium (w 3. org). gov Government organizations, reserved for U. S government such as National Science Foundation (nsf. gov). edu Educational organizations, such as UCLA (ucla. edu). net Networking organizations, such as Internet Assigned Numbers Authority which maintains the DNS root servers (gtld-servers. net). int Organizations established by international treaties between governments. For example, International Telecommunication Union (itu. int). Mil Reserved exclusively for the United States Military. For example, Network Information Center, Department of Defense (nic. mil). Two-letter The two-letter country code top level domains (cc. TLDs) are based on the country code ISO 3166 -1 two-letter country codes. Examples are tw (Taiwan), uk (United Kingdom). arpa Mostly unused now, except for the in-addr. arpa domain, which is used to maintain a database for reverse DNS queries. Others Such as. biz (business), . name (for individuals), . info (similar with. com). Chapter 6: Application Layer 81

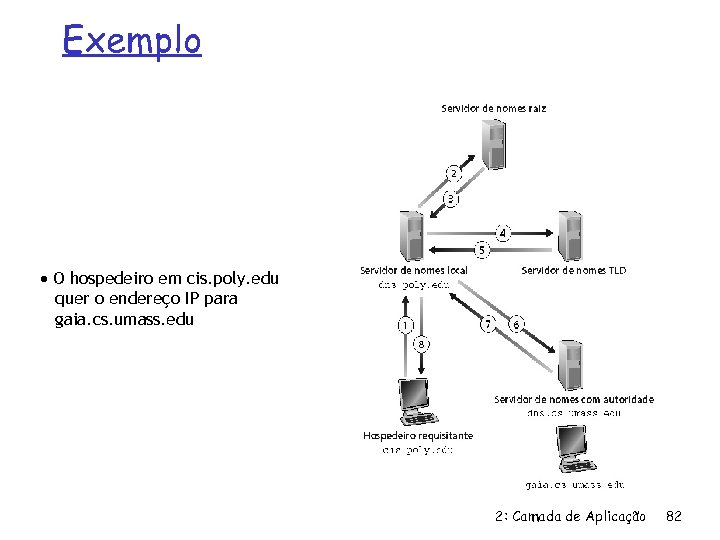

Exemplo O hospedeiro em cis. poly. edu quer o endereço IP para gaia. cs. umass. edu 2: Camada de Aplicação 82

Exemplo O hospedeiro em cis. poly. edu quer o endereço IP para gaia. cs. umass. edu 2: Camada de Aplicação 82

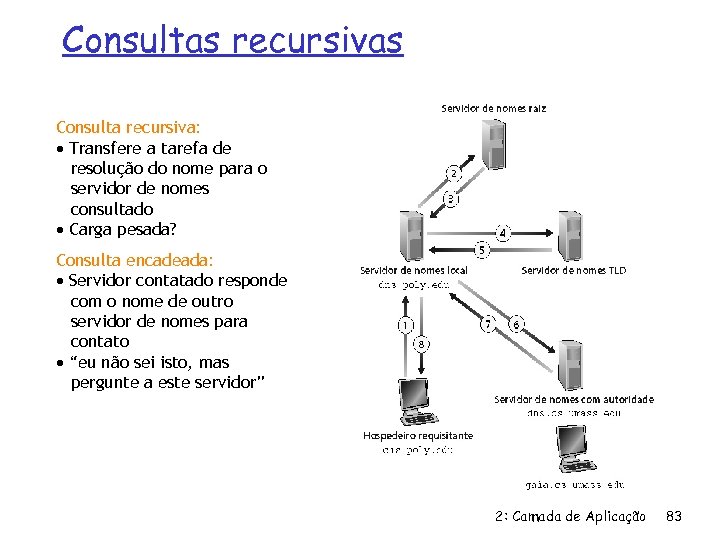

Consultas recursivas Consulta recursiva: Transfere a tarefa de resolução do nome para o servidor de nomes consultado Carga pesada? Consulta encadeada: Servidor contatado responde com o nome de outro servidor de nomes para contato “eu não sei isto, mas pergunte a este servidor” 2: Camada de Aplicação 83

Consultas recursivas Consulta recursiva: Transfere a tarefa de resolução do nome para o servidor de nomes consultado Carga pesada? Consulta encadeada: Servidor contatado responde com o nome de outro servidor de nomes para contato “eu não sei isto, mas pergunte a este servidor” 2: Camada de Aplicação 83

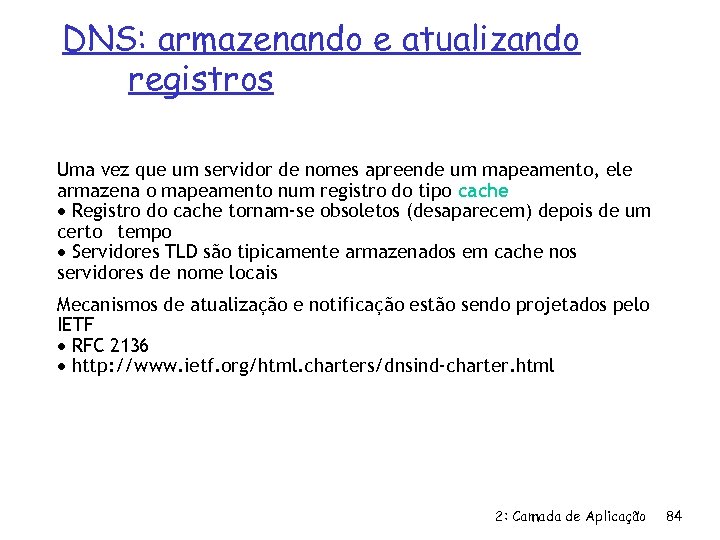

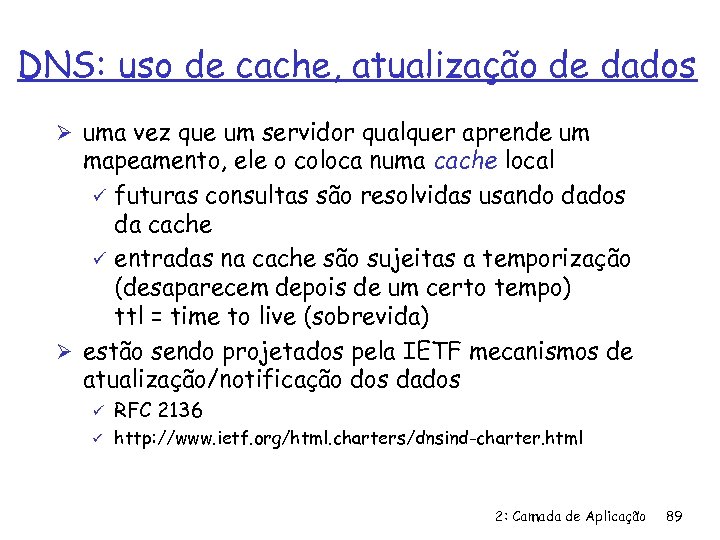

DNS: armazenando e atualizando registros Uma vez que um servidor de nomes apreende um mapeamento, ele armazena o mapeamento num registro do tipo cache Registro do cache tornam-se obsoletos (desaparecem) depois de um certo tempo Servidores TLD são tipicamente armazenados em cache nos servidores de nome locais Mecanismos de atualização e notificação estão sendo projetados pelo IETF RFC 2136 http: //www. ietf. org/html. charters/dnsind-charter. html 2: Camada de Aplicação 84

DNS: armazenando e atualizando registros Uma vez que um servidor de nomes apreende um mapeamento, ele armazena o mapeamento num registro do tipo cache Registro do cache tornam-se obsoletos (desaparecem) depois de um certo tempo Servidores TLD são tipicamente armazenados em cache nos servidores de nome locais Mecanismos de atualização e notificação estão sendo projetados pelo IETF RFC 2136 http: //www. ietf. org/html. charters/dnsind-charter. html 2: Camada de Aplicação 84

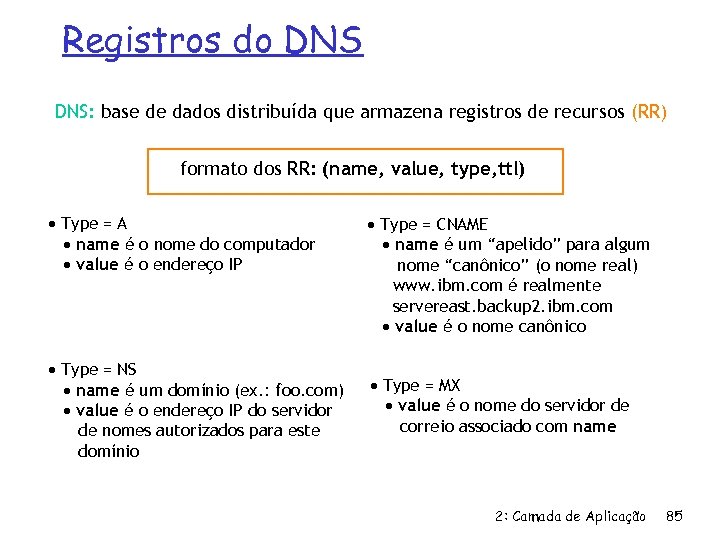

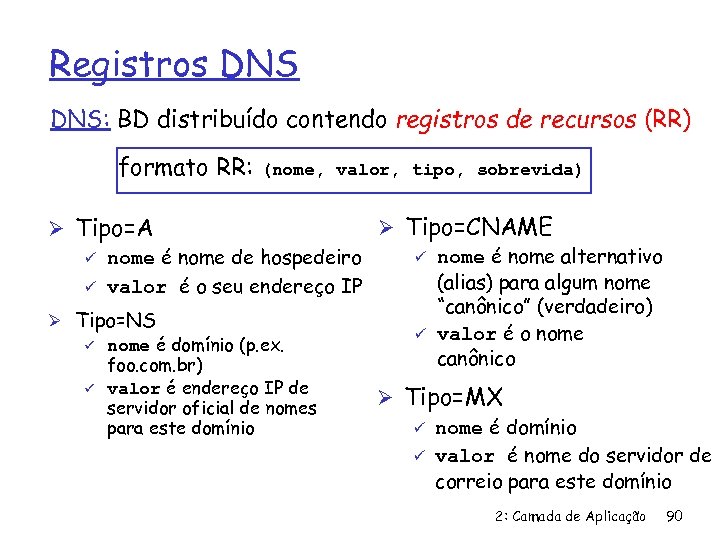

Registros do DNS: base de dados distribuída que armazena registros de recursos (RR) formato dos RR: (name, value, type, ttl) Type = A name é o nome do computador value é o endereço IP Type = NS name é um domínio (ex. : foo. com) value é o endereço IP do servidor de nomes autorizados para este domínio Type = CNAME name é um “apelido” para algum nome “canônico” (o nome real) www. ibm. com é realmente servereast. backup 2. ibm. com value é o nome canônico Type = MX value é o nome do servidor de correio associado com name 2: Camada de Aplicação 85

Registros do DNS: base de dados distribuída que armazena registros de recursos (RR) formato dos RR: (name, value, type, ttl) Type = A name é o nome do computador value é o endereço IP Type = NS name é um domínio (ex. : foo. com) value é o endereço IP do servidor de nomes autorizados para este domínio Type = CNAME name é um “apelido” para algum nome “canônico” (o nome real) www. ibm. com é realmente servereast. backup 2. ibm. com value é o nome canônico Type = MX value é o nome do servidor de correio associado com name 2: Camada de Aplicação 85

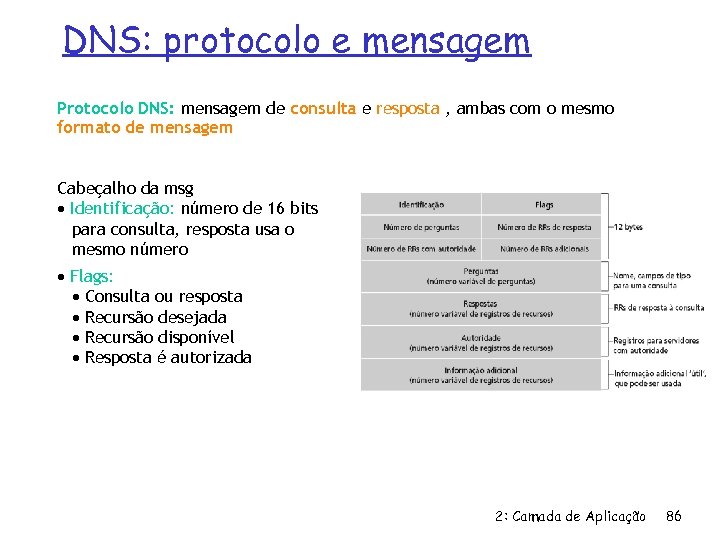

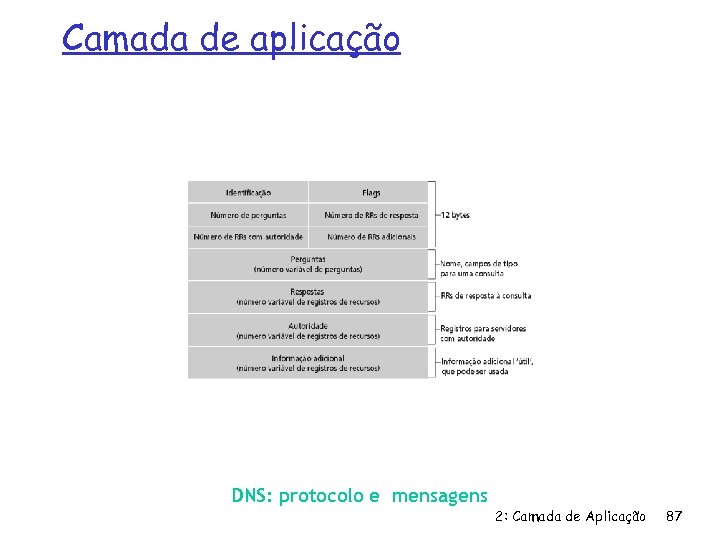

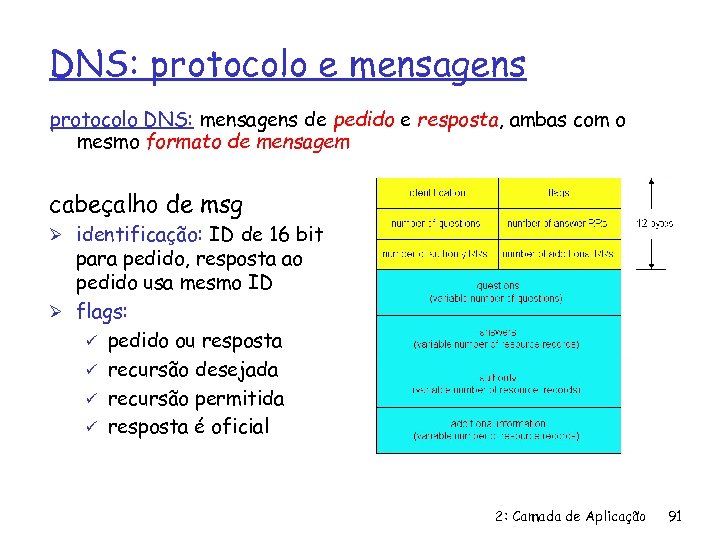

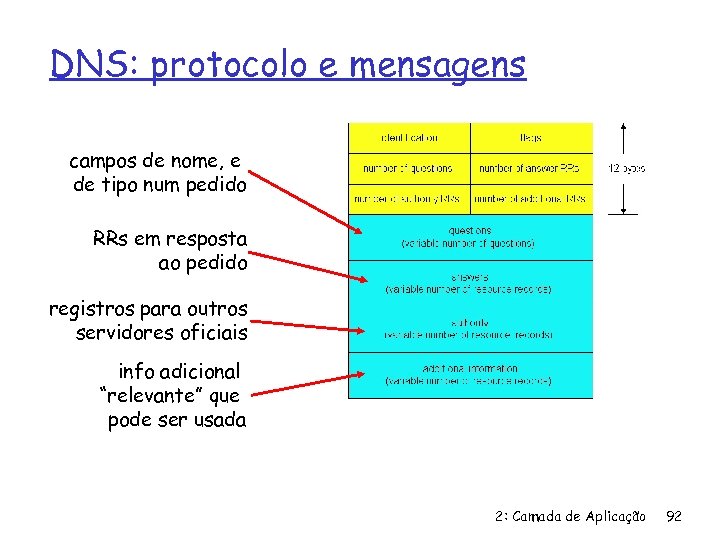

DNS: protocolo e mensagem Protocolo DNS: mensagem de consulta e resposta , ambas com o mesmo formato de mensagem Cabeçalho da msg Identificação: número de 16 bits para consulta, resposta usa o mesmo número Flags: Consulta ou resposta Recursão desejada Recursão disponível Resposta é autorizada 2: Camada de Aplicação 86

DNS: protocolo e mensagem Protocolo DNS: mensagem de consulta e resposta , ambas com o mesmo formato de mensagem Cabeçalho da msg Identificação: número de 16 bits para consulta, resposta usa o mesmo número Flags: Consulta ou resposta Recursão desejada Recursão disponível Resposta é autorizada 2: Camada de Aplicação 86

Camada de aplicação DNS: protocolo e mensagens 2: Camada de Aplicação 87

Camada de aplicação DNS: protocolo e mensagens 2: Camada de Aplicação 87

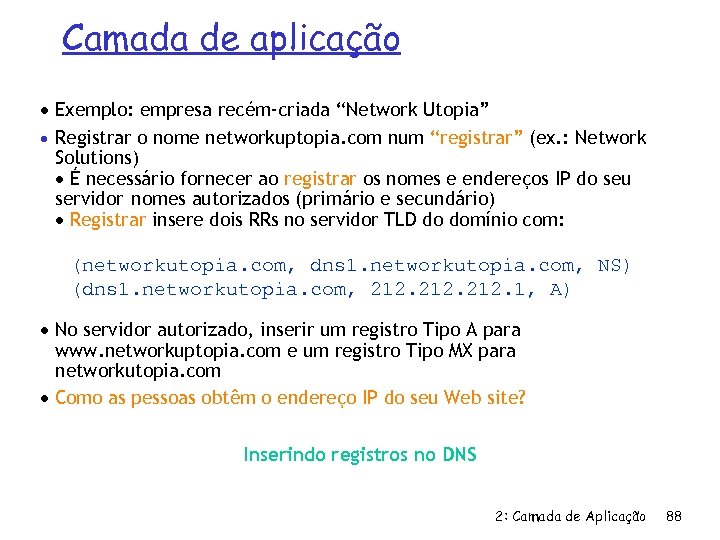

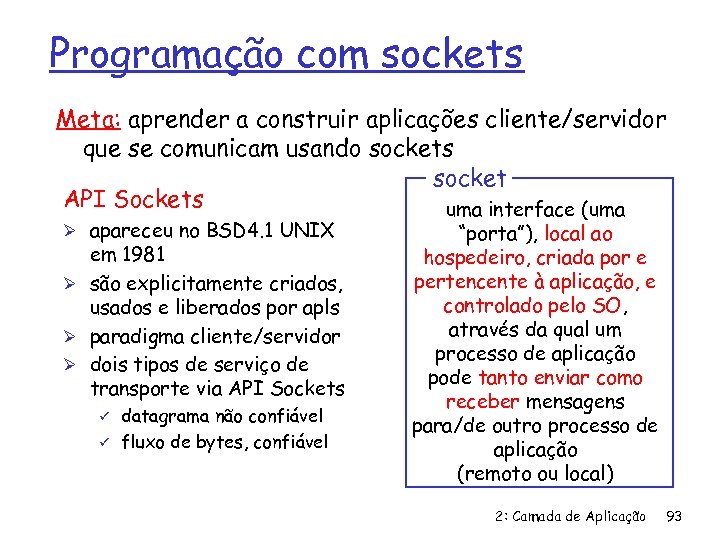

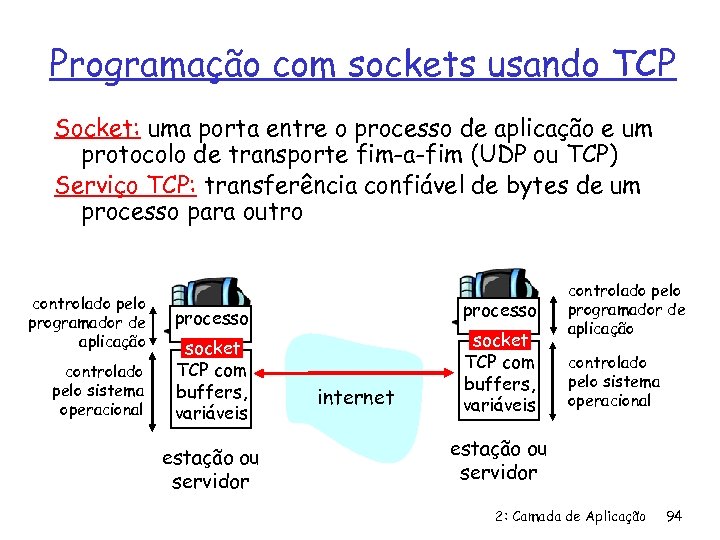

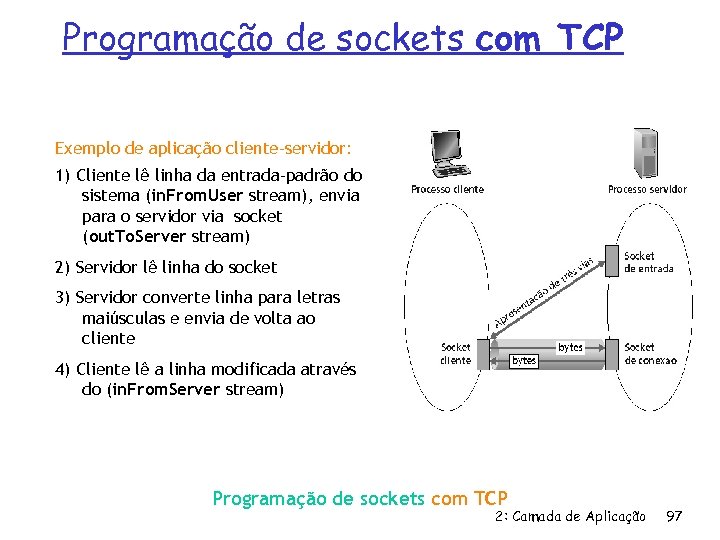

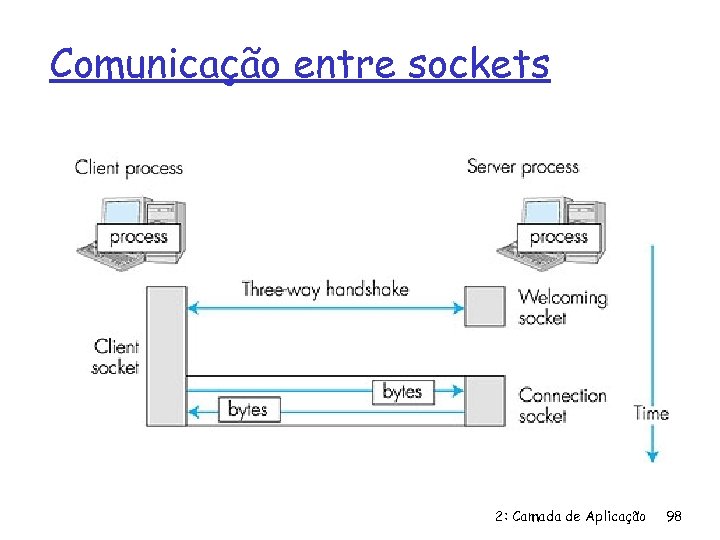

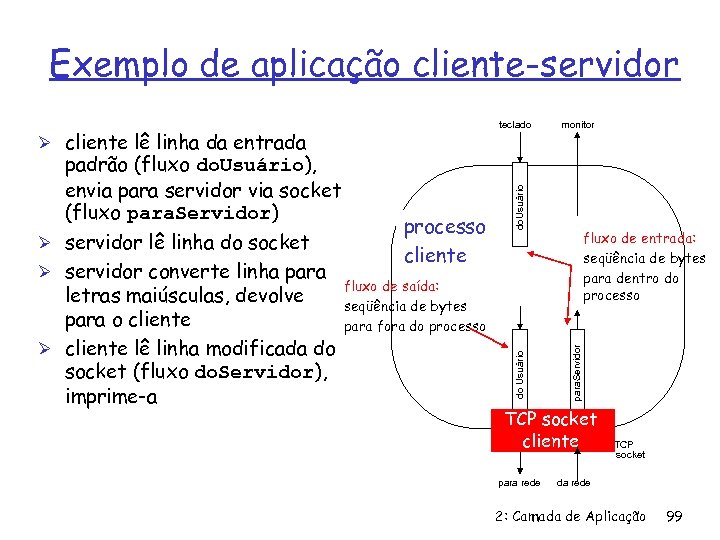

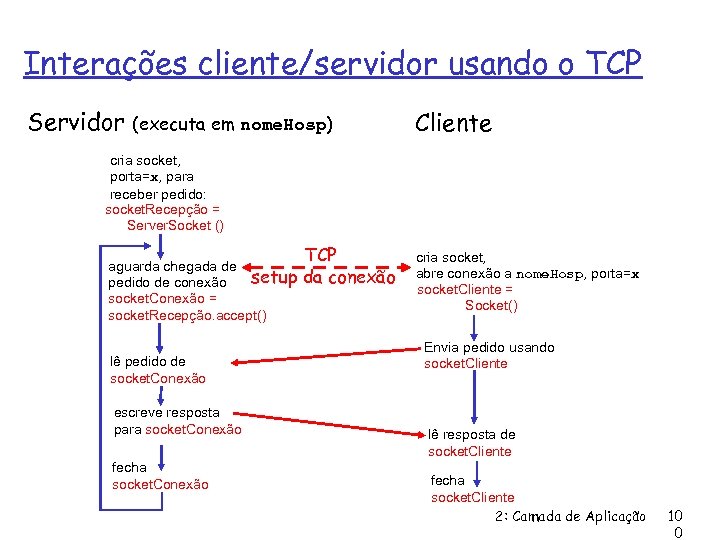

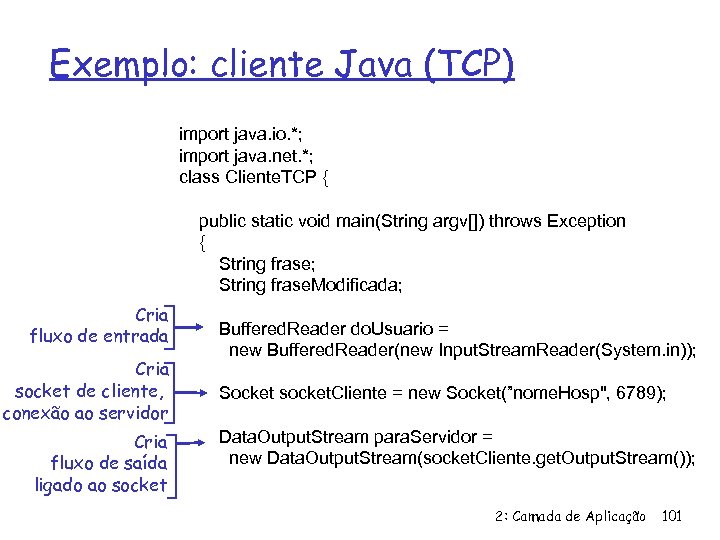

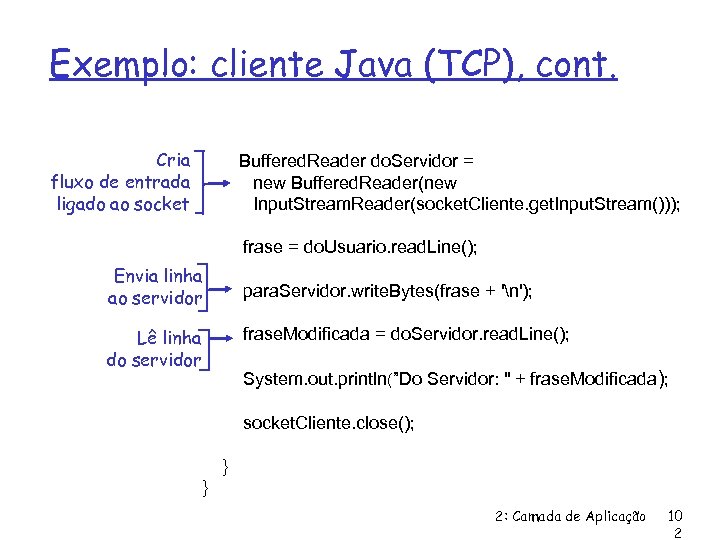

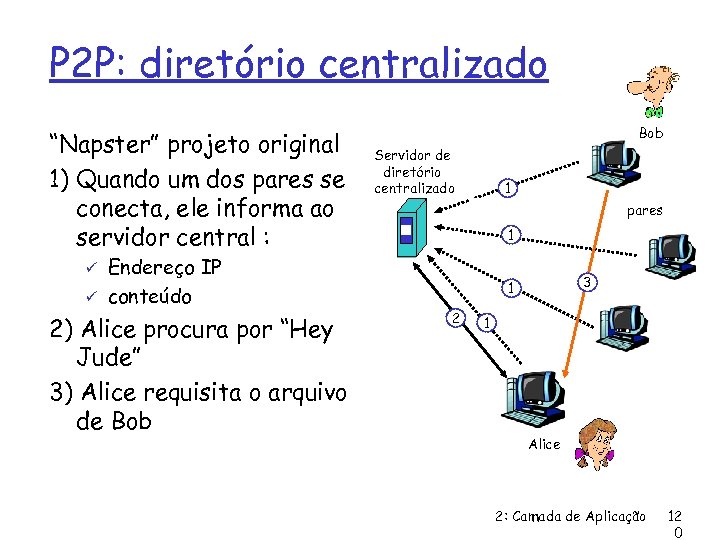

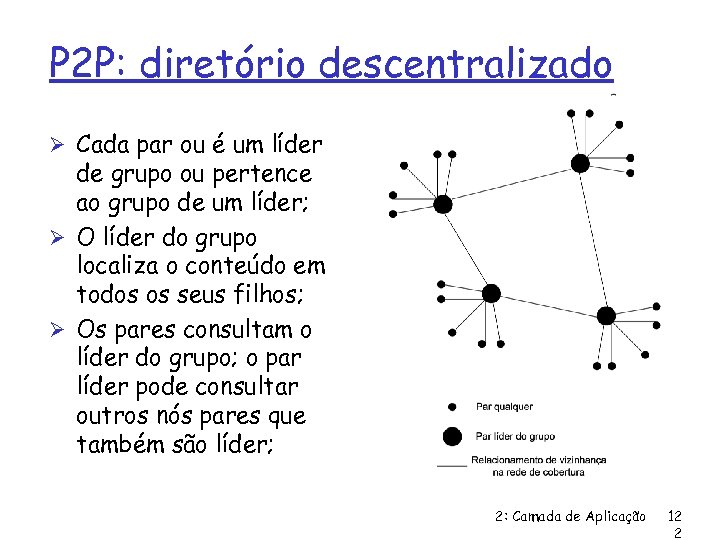

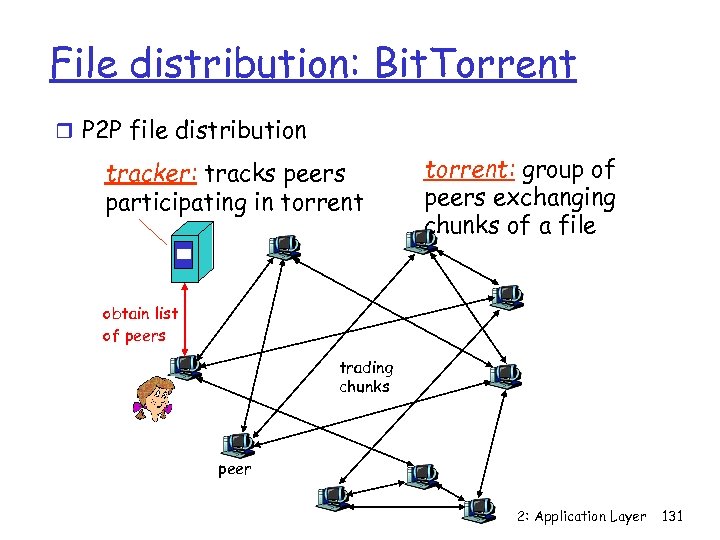

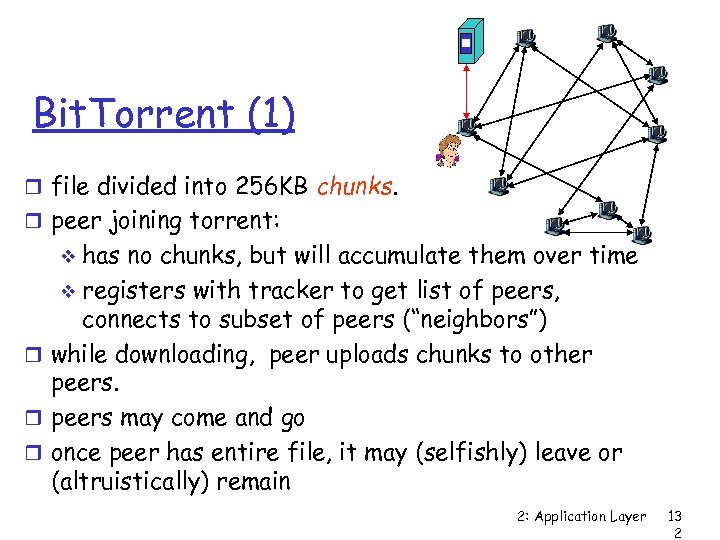

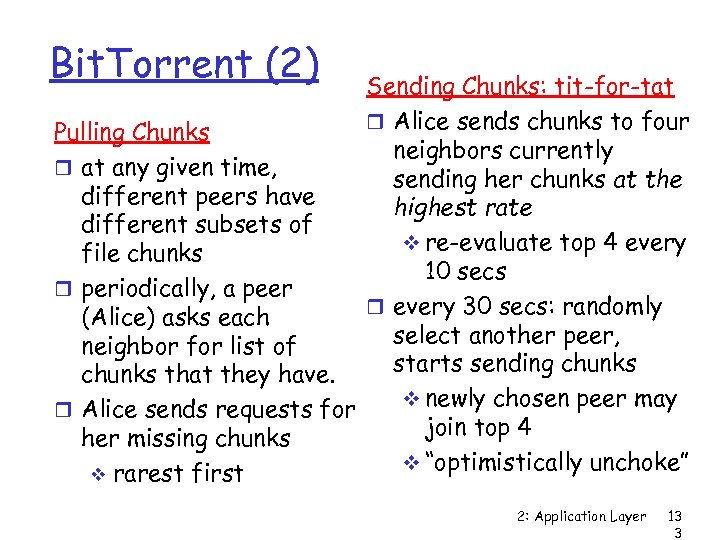

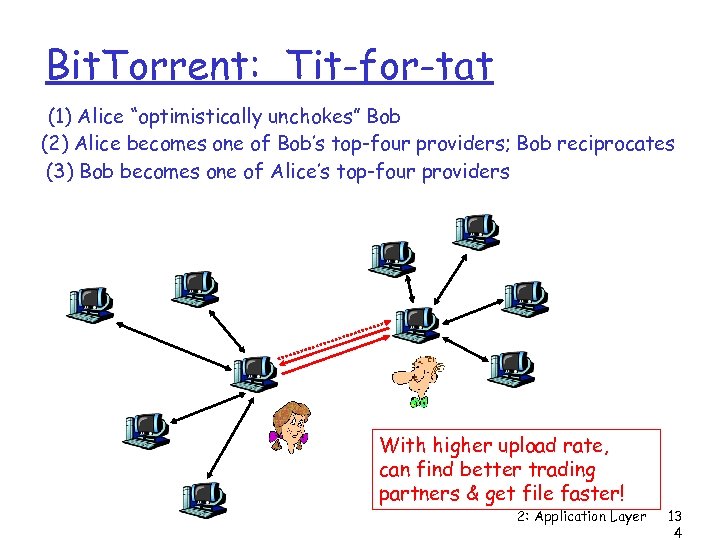

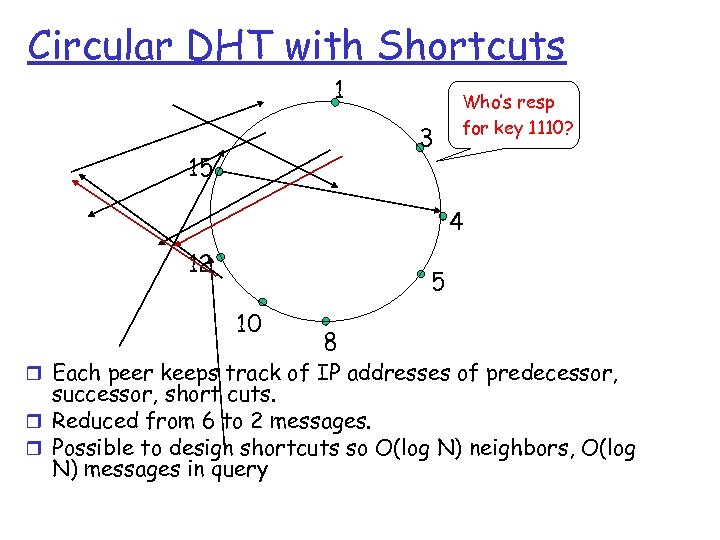

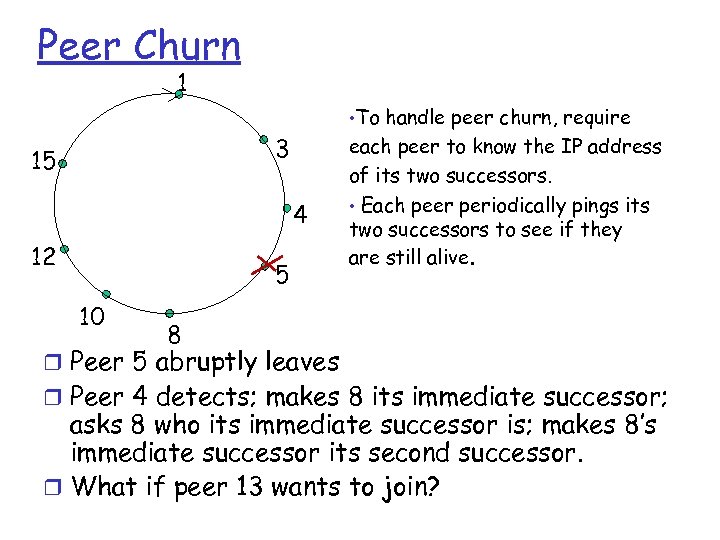

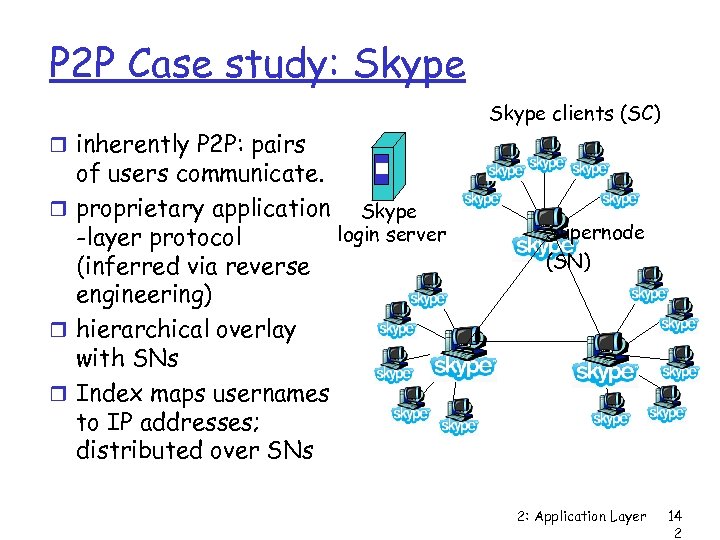

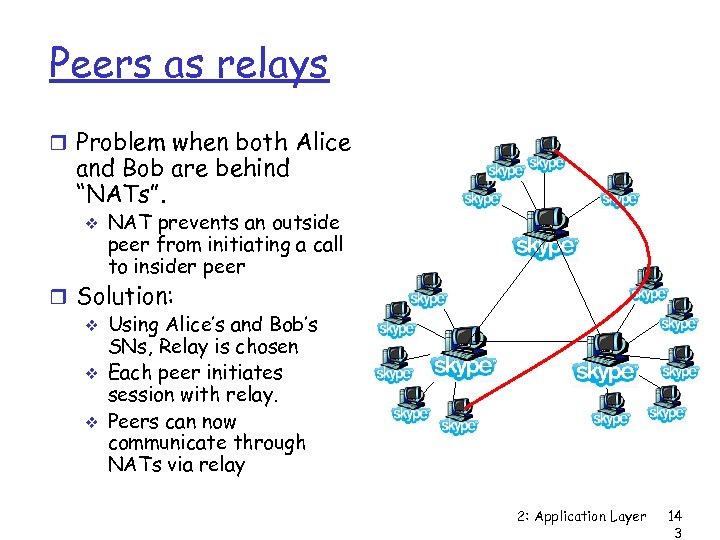

Camada de aplicação Exemplo: empresa recém-criada “Network Utopia” Registrar o nome networkuptopia. com num “registrar” (ex. : Network Solutions) É necessário fornecer ao registrar os nomes e endereços IP do seu servidor nomes autorizados (primário e secundário) Registrar insere dois RRs no servidor TLD do domínio com: (networkutopia. com, dns 1. networkutopia. com, NS) (dns 1. networkutopia. com, 212. 1, A) No servidor autorizado, inserir um registro Tipo A para www. networkuptopia. com e um registro Tipo MX para networkutopia. com Como as pessoas obtêm o endereço IP do seu Web site? Inserindo registros no DNS 2: Camada de Aplicação 88