БЕЗОПАСНЫЕ СЕТЕВЫЕ ПРОТОКОЛЫ.ppt

- Количество слайдов: 57

БЕЗОПАСНЫЕ СЕТЕВЫЕ ПРОТОКОЛЫ

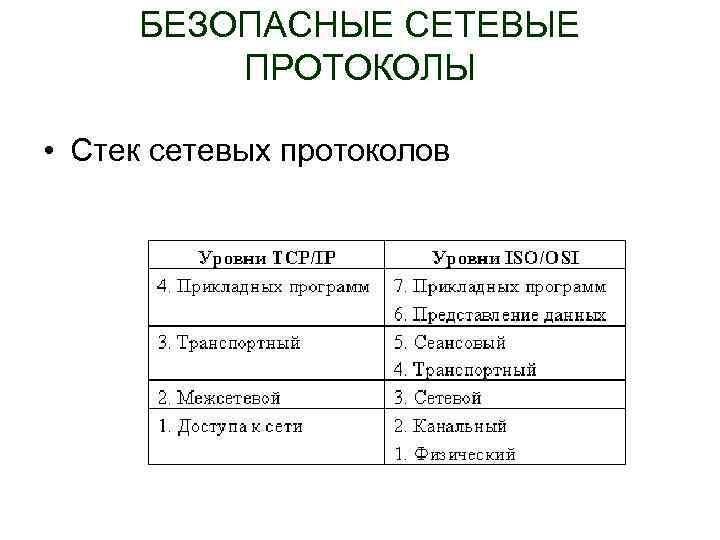

БЕЗОПАСНЫЕ СЕТЕВЫЕ ПРОТОКОЛЫ • Стек сетевых протоколов

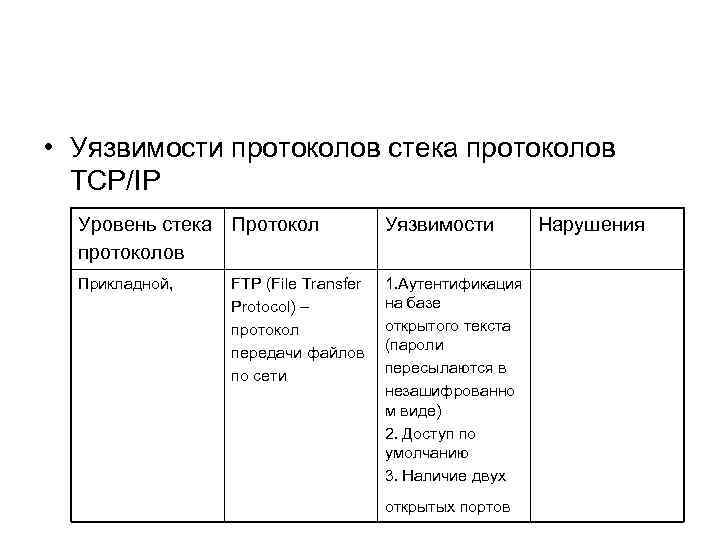

• Уязвимости протоколов стека протоколов TCP/IP Уровень стека Протокол протоколов Уязвимости Прикладной, 1. Аутентификация на базе открытого текста (пароли пересылаются в незашифрованно м виде) 2. Доступ по умолчанию 3. Наличие двух FTP (File Transfer Protocol) – протокол передачи файлов по сети открытых портов Нарушения

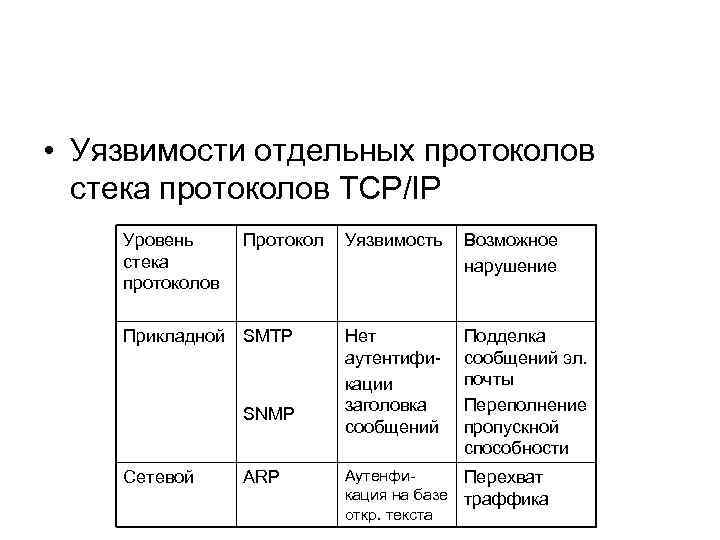

• Уязвимости отдельных протоколов стека протоколов TCP/IP Уровень стека протоколов Протокол Уязвимость Возможное нарушение Прикладной SMTP Нет аутентификации заголовка сообщений SNMP Сетевой ARP Подделка сообщений эл. почты Переполнение пропускной способности Аутенфи. Перехват кация на базе траффика откр. текста

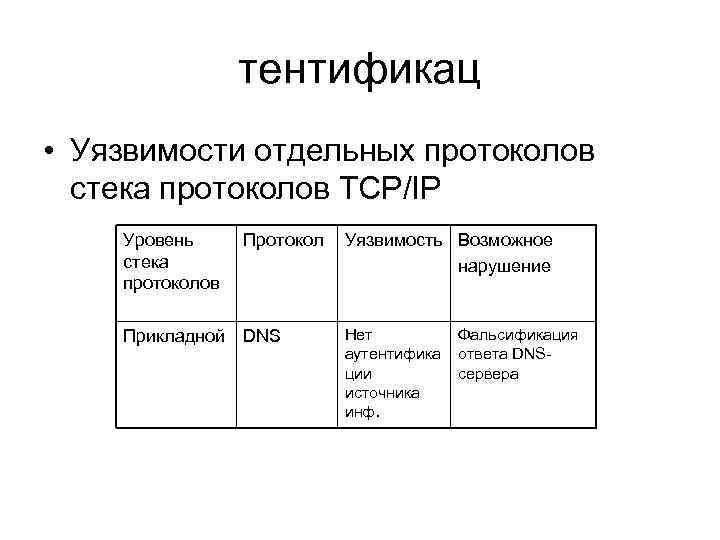

тентификац • Уязвимости отдельных протоколов стека протоколов TCP/IP Уровень стека протоколов Протокол Уязвимость Возможное нарушение Прикладной DNS Нет аутентифика ции источника инф. Фальсификация ответа DNSсервера

• Примеры сетевых угроз • • 1. Анализ сетевого трафика 2. Сканирование сети 3. Выявление пароля 4. Подмена доверенного объекта сети 5. Навязывание ложного маршрута 6. Внедрение ложного объекта 7. Отказ в обслуживании 8. Удаленный запуск приложений (вредоносное ПО, несанц. запуск ПО)

Этапы реализации сетевых угрозы 1. сбор информации 2. вторжение (проникновение в операционную среду) 3. осуществление несанкционированного доступа 4. ликвидация следов несанкционированного доступа

Построение защищенного канала связи может быть реализовано на разных уровнях модели OSI

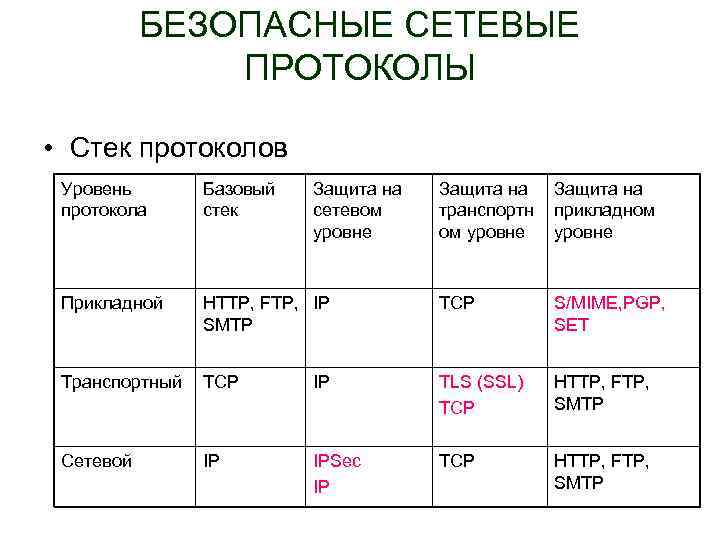

БЕЗОПАСНЫЕ СЕТЕВЫЕ ПРОТОКОЛЫ • Стек протоколов Уровень протокола Базовый стек Прикладной Защита на сетевом уровне Защита на транспортн ом уровне Защита на прикладном уровне HTTP, FTP, IP SMTP TСP S/MIME, PGP, SET Транспортный TСP IP TLS (SSL) ТСР HTTP, FTP, SMTP Сетевой IP IPSec IP TCP HTTP, FTP, SMTP

БЕЗОПАСНЫЕ СЕТЕВЫЕ ПРОТОКОЛЫ Уязвимость незащищенных протоколов TCP/IP 1. Не обеспечивают конфиденциальности 2. Не контролируют целостность пакетов, в том числе и заголовок пакета 3. Не обеспечивают защиту от навязывания повторенных и задержанных пакетов

IPsec Набор протоколов для обеспечения защиты данных, передаваемых по незащищенной сети с использованием межсетевого протокола IP Позволяет осуществлять имитозащиту и/или шифрование IP-пакетов Включает в себя протоколы для защищенного обмена ключами в IP-сети

IPsec • Основная особенность – работа на сетевом уровне • Прозрачен для приложений (как TCP, так и UDP) • Компромисс между защищенностью, эффективностью • Открытость • Дополнение к IP v. 4 и составная часть IP v. 6 • Встроенная поддержка Windows 2000 выше, • Linux 2. 6 и выше

IPsec • Обеспечивает 1. Конфиденциальность передаваемой информации и трафика 2. Имитостойкость доставки пакетов 3. Аутентификацию источника 4. Криптографическое разграничение доступа

IPsec • Не обеспечивает Гарантию доставки (решают протоколы более высокого уровня, например, TCP)

IPsec • Архитектура 1. Протоколы обеспечения безопасности виртуального соединения 2. Параметры защищенного виртуального соединения SA (Security Associations, контекст защиты, ассоциация безопасности) 3. Протокол согласования SA 4. БД политик безопасности (Security Policy Database (SPD ))

Протоколы обеспечения безопасности виртуального соединения • Протокол аутентификации (Authentication Header (AH )) Обеспечивает имитостойкость передачи IP-пакета 2. Протокол защищенной полезной нагрузки (Encapsulating Security Payload (ESP)) 3. Обеспечивает конфиденциальность передачи IP-пакета Дополнительный специальный заголовок IPsec

IPsec Возможности протоколов AH и ESP частично перекрываются Протокол (ESP+ AH) конфиденциальность + имитозащита

IPsec Режимы работы - Транспортный - Туннельный

IPsec Протокол аутентификации ( AH ) Обеспечивает - контроль целостности (полезного груза и некоторых полей заголовка IP) - аутентификацию источника пакета - защиту от переадресации пакета; - защиту от навязывания повторенных и задержанных пакетов Не обеспечивает Конфиденциальность

• Протокол защищенной полезной нагрузки (Encapsulating Security Payload (ESP+АН)) Обеспечивает: - конфиденциальность (шифрование) «полезного груза» IPпакета - целостность зашифрованного «полезного груза» IP-пакета - аутентификацию источника данных - защиту от навязывания повторенных и задержанных IP-пакетов - криптографическое разграничение доступа Не обеспечивает Защиту заголовка IP-пакета

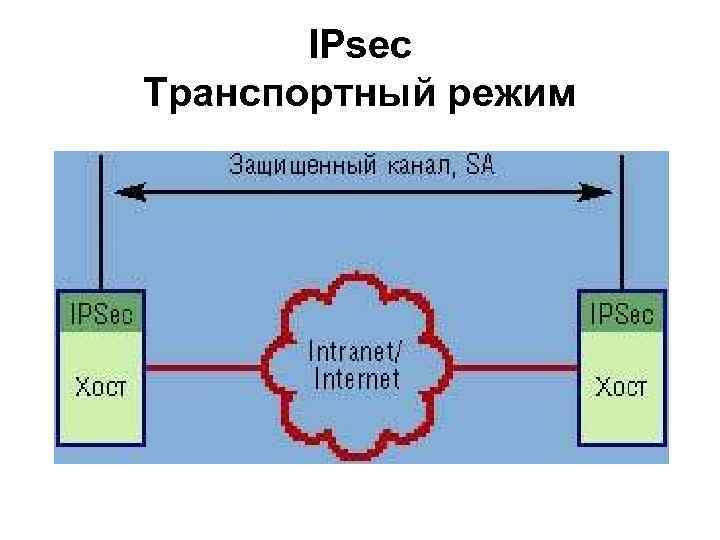

IPsec Транспортный режим Используется для сквозного безопасного соединения узлов сети (хост-хост) Обеспечивает 1. Защиту «полезного груза» , в том числе заголовков протоколов более высокого уровня (например, TCP) 2. Защиту (частично) заголовка IP-пакета ( только протокол AH )

IPsec Транспортный режим

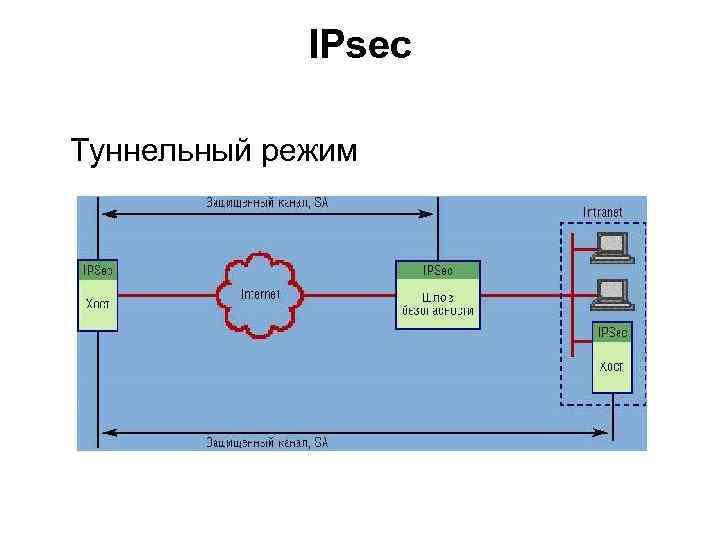

IPsec Туннельный режим Используется, если один из узлов является шлюзом безопасности для организации виртуальной частной сети (VPN) Весь исходный пакет, включая IP- заголовок, рассматривается как «полезный груз» некоторого нового IP-пакета с новым (внешним) IPзаголовком (инкапсуляция) Обеспечивает 1. Защиту всего исходного IP-пакета 2. Защиту (частично) заголовка нового IP-пакета ( только протокол AH ).

IPsec Туннельный режим

IPsec Туннельный режим

IPsec Режимы IPsec не являются взаимоисключающими На одном и том же узле некоторые SA могут использовать транспортный режим, а другие — туннельный

• Сравнение транспортного и туннельного режимов

IPsec Транспортный режим 1. Протокол AH Контролирует - целостности IP-пакета (полезый груза + поля заголовка, которые не меняются на маршруте доставки или меняются предсказуемым образом ) - порядок приема IP-пакета Обеспечивает - имитозащиту IP-пакетов - аутентификацию источника - защиту от переадресации - защиту от навязывания повторенных и задержанных IP -пакетов Не обеспечивает Конфиденциальность «полезной нагрузки» и заголовка IP-пакета

• Транспортный режим • 2. Протокол защищенной полезной нагрузки (Encapsulating Security Payload (ESP+АН)) Обеспечивает: - конфиденциальность (шифрование) «полезного груза» IP-пакета - целостность зашифрованного «полезного груза» IP-пакета - аутентификацию источника данных - защиту от навязывания повторенных и задержанных IP-пакетов - криптографическое разграничение доступа Не обеспечивает Защиту заголовка IP-пакета

IPsec • Транспортный режим

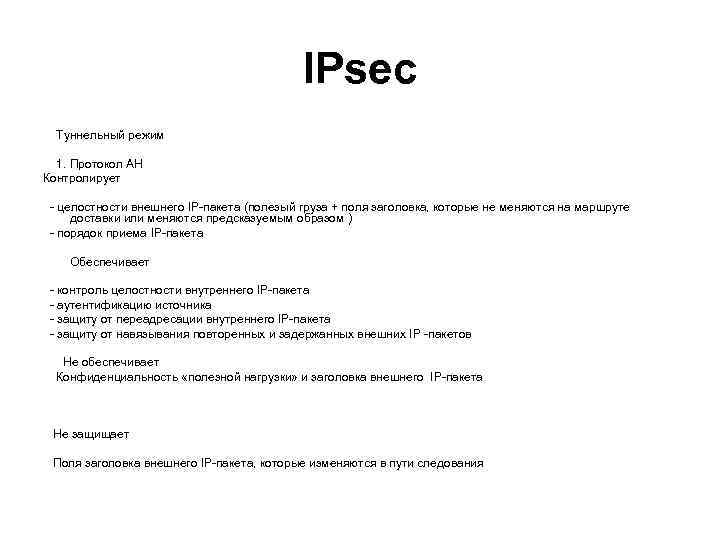

IPsec Туннельный режим 1. Протокол AH Контролирует - целостности внешнего IP-пакета (полезый груза + поля заголовка, которые не меняются на маршруте доставки или меняются предсказуемым образом ) - порядок приема IP-пакета Обеспечивает - контроль целостности внутреннего IP-пакета - аутентификацию источника - защиту от переадресации внутреннего IP-пакета - защиту от навязывания повторенных и задержанных внешних IP -пакетов Не обеспечивает Конфиденциальность «полезной нагрузки» и заголовка внешнего IP-пакета Не защищает Поля заголовка внешнего IP-пакета, которые изменяются в пути следования

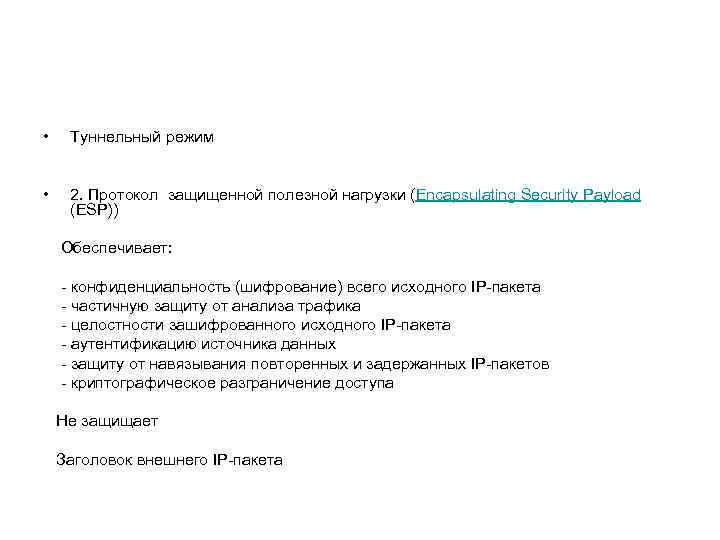

• Туннельный режим • 2. Протокол защищенной полезной нагрузки (Encapsulating Security Payload (ESP)) Обеспечивает: - конфиденциальность (шифрование) всего исходного IP-пакета - частичную защиту от анализа трафика - целостности зашифрованного исходного IP-пакета - аутентификацию источника данных - защиту от навязывания повторенных и задержанных IP-пакетов - криптографическое разграничение доступа Не защищает Заголовок внешнего IP-пакета

• Туннельный режим

IPsec Размещение заголовка AH (authentication header) - Транспортный режим после заголовка исходного IP- пакета - Туннельный режим после внешнего заголовка IP- пакета

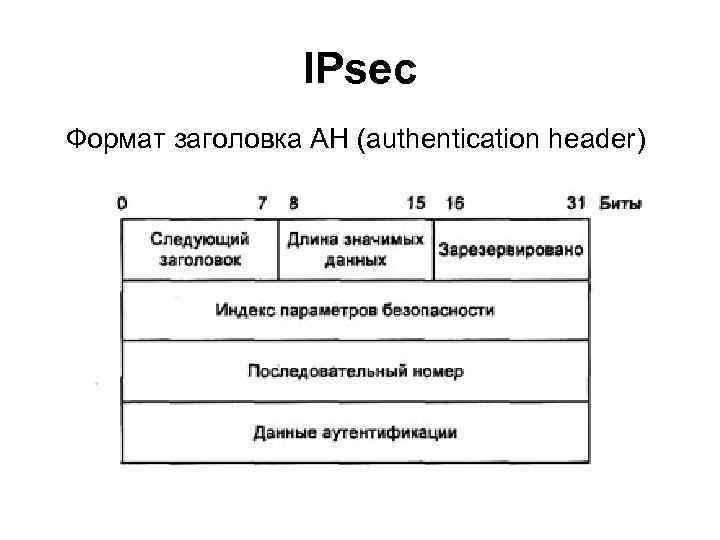

IPsec Формат заголовка AH (authentication header)

IPsec Формат заголовка AH 1. «Индекс параметов безопасности" (Security Parameters Index - SPI) идентифицирует используемую для данного пакета ассоциацию безопасности (SA) 2. "Последовательный номер" (Sequence number) номер пакета (монотонно возрастающий) 3. «Данные аутентификации" (Authentication data) значение добавленного аутентификатора (Integrity check value - ICV), рассчитанного ключевой функцией хэширования (HMAC) Хэш-образ может быть укорочен

IPsec • Размещение заголовка ESP - Транспортный режим после заголовка исходного IP- пакета и и после защищенного полезного груза - Туннельный режим после внешнего заголовка IP- пакета и после защищенного полезного груза внешнего IP- пакета

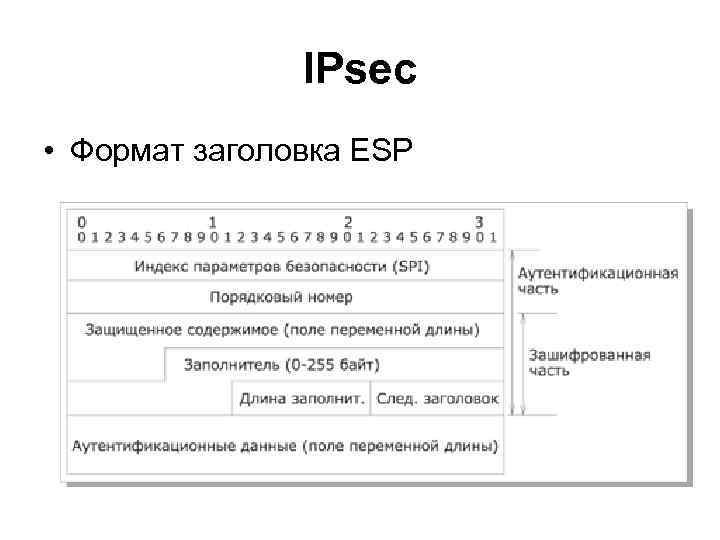

IPsec • Формат заголовка ESP

IPsec • Защита от навязывания повторенных и задержанных пакетов • Параметр W – размер окна • N – последний успешно принятый пакет • N 1 - вновь полученный пакет • Если N 1< (N – W + 1) – пакет отвергается • Если (N – W + 1) ≤ N 1≤ N , то проверка отсутствия среди ранее принятых Если пакет принят повторно, то пакет отвергается • Если N 1≥ N, то N = N 1 – сдвиг окна

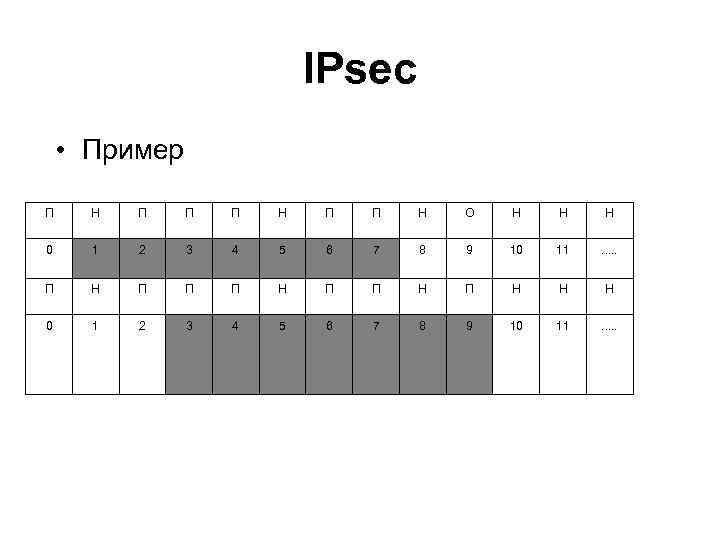

IPsec • Пример П Н П П П H П П Н O H H H 0 1 2 3 4 5 6 7 8 9 10 11 . . . П Н П П П H П П Н П H H H 0 1 2 3 4 5 6 7 8 9 10 11 . . .

IPsec • 1. 2. Ассоциация безопасности(контекст защиты) SA SA описывает симплексное (однонаправленное) соединение Для взаимодействия сторон необходимо задать два согласованных SA 3. Конечные точки защищенного канала могут - использовать одно SA для передачи трафика всех взаимодействующих через этот канал хостов - создавать произвольное число SA (например, по одной на каждое TCP-соединение) 4. Все SA одного абонента хранятся в SAD 5. SA однозначно определяется тремя параметрами заголовка: - IP-адрес получателя - индекс параметров безопасности SPI - тип IPsec протокола (AH или ESP)

• • Компоненты SA - порядковый номер пакета - размер окна защиты от навязывания - параметры протокола обеспечения безопасности виртуального соединения (алгоритмы шифрования и аутентификации, ключи, параметры инициализации (IV), времена жизни ключей и другие) • - режим работы IPsec (Туннельный, транспортный) • время жизни SA

• Способы формирования SA • 1. Вручную • 2. Автоматически (протокол IKE)

Формирование SA (контекстов безопасности) Протоокол IKE — защищенное согласование и доставка идентифицированного материала для ассоциации безопасности (SA). Две фазы: Фаза 1 - создание управляющего контекста IKE SA для организации безопасного канал для IKE SA трафика Фаза 2 - формирование протокольных контекстов IPsec SA (дочерние SA) Один IKE SA позволяет создать несколько IPsec SA

Общие вопросы формирования контекстов безопасности и управления ключами Internet Security Association and Key Management Protocol, (ISAKMP) протокольно-независимый каркас

• Протокол Oakley усовершенствованная версия протокола открытого распределения ключей Диффи-Хеллмана (DH), согласованная с ISAKMP IKE = ISAKMP + Oakley

• Режимы выполнения IKE Фаза 1 • - Основной • - Агрессивный • Служат для управления балансом эффективности и безопасности при создании SA. • "Основной режим" требует шести пакетов в обоих направлениях, но обеспечивает полную безопасность при установлении соединения IPsec. • В агрессивном режиме используется вдвое меньше обменов, но безопасность в этом случае ниже, так как часть информации передается открытым текстом.

• • • База данных политики безопасности (SPD) SPD определяет как должен обрабатываться пакет ( Селекторы, Политика защиты) • Селекторы • набор значений полей заголовка IP и заголовка протокола верхнего уровня • • • Пример IP-адрес места назначения IP-адрес отправителя Имя пользователя Порты отправителя и получателя

• • Типовые политики: - пакет отбрасывается - пакет пропускается без изменения - пакет обрабатывается сервисом IPSec

• Пример • Шаблоны политик • 1. Client (respond only) – мин. использование (ответ по IPSec только, если запрос по IPSec) • 2. Server (request only) - запрос по IPSec, если отказ, то незащищенный обмен • 3. Secure Server – запрос по IPSec, если отказ, то соединение не устанавливается

• Этапы работы протоколов IPsec • • 1. Создание политики безопасности Определяется какой трафик подлежит шифрованию, какие функции и алгоритмы могут быть • • использованы. 2. Первая фаза IKE — организация безопасного канал между сторонами для второй фазы IKE Выполняются: – – • • 3. Вторая фаза IKE - создание IPsec туннеля Выполняются следующие функции: – – • • • Аутентификация и защита идентификационной информации узлов Проверка соответствий политик IKE SA узлов для безопасного обмена ключами Обмен Диффи-Хеллмана для выработки общиго секретного ключа Создание безопасного канала для второй фазы IKE Согласуются параметры IPsec SA по защищаемому IKE SA каналу, созданному в первой фазе IKE Устанавливается IPsec SA 4. Обмен информацией между узлами через IPsec-туннель 5. Прекращение действия текущие SA.

TLS (SSL) • TLS ( Transport Layer Security) • SSL (англ. Secure Socket Layers) — уровень защищённых сокетов • Обеспечивает безопасность транспортного уровня с использованием протокола. TCP

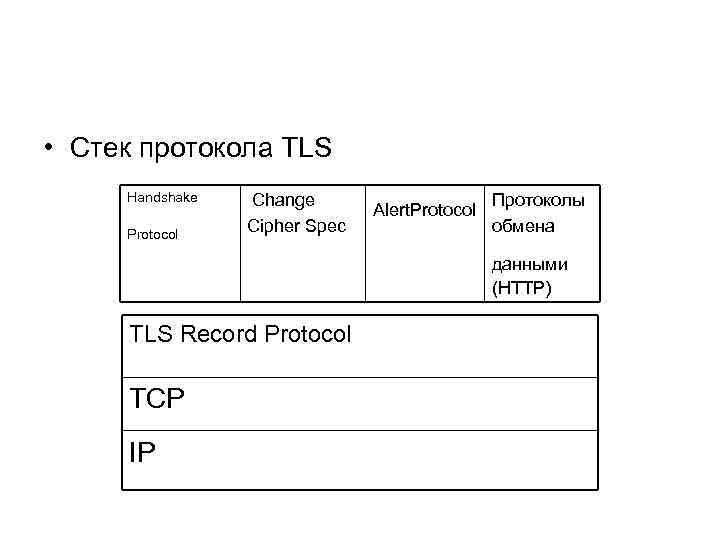

• Стек протокола TLS Handshake Protocol Change Cipher Spec TLS Record Protocol TCP IP Alert. Protocol Протоколы обмена данными (HTTP)

• Handshake Protocol (протокол квитирования) • Позволяет клиенту и серверу • - выполнить взаимную аутентификацию • - согласовать криптопротоколы (шифрование, контроля целостности) • - криптографические ключи

TLS (SSL) • TLS Record Protocol (Протокол записи) • Основные операции • 1. Фрагментация сообщения (Размер фрагмента – не более 214 байт) • 2. Компрессия фрагмента (опционально); • 3. Вычисление ключевой функции хэширования • 4. Шифрование расширенного фрагмента (конкатенации компрессированного фрагмента и его хэша); • 5. Добавление открытого заголовка, содержащего тип сообщения (один байт), версию протокола TLS (два байта), длину компрессированного фрагмента

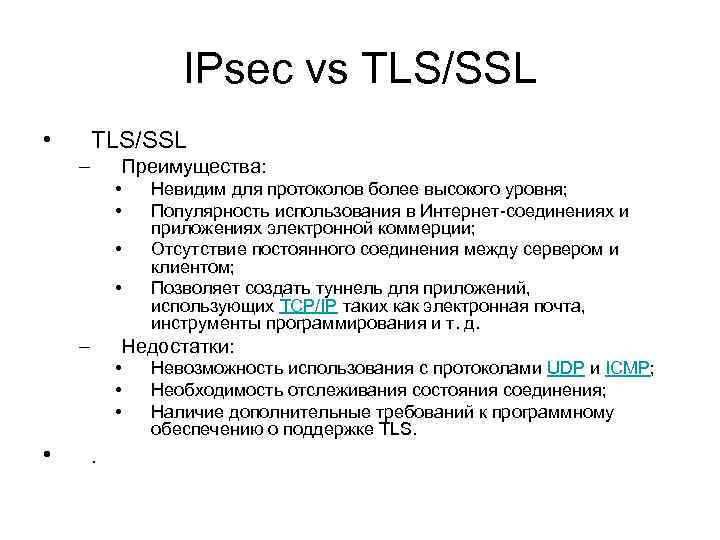

IPsec vs TLS/SSL • TLS/SSL – Преимущества: • • – Недостатки: • • Невидим для протоколов более высокого уровня; Популярность использования в Интернет-соединениях и приложениях электронной коммерции; Отсутствие постоянного соединения между сервером и клиентом; Позволяет создать туннель для приложений, использующих TCP/IP таких как электронная почта, инструменты программирования и т. д. . Невозможность использования с протоколами UDP и ICMP; Необходимость отслеживания состояния соединения; Наличие дополнительные требований к программному обеспечению о поддержке TLS.

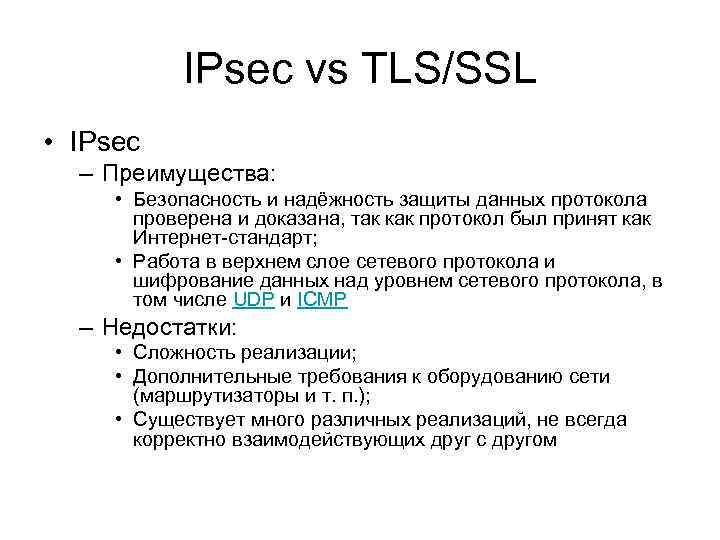

IPsec vs TLS/SSL • IPsec – Преимущества: • Безопасность и надёжность защиты данных протокола проверена и доказана, так как протокол был принят как Интернет-стандарт; • Работа в верхнем слое сетевого протокола и шифрование данных над уровнем сетевого протокола, в том числе UDP и ICMP – Недостатки: • Сложность реализации; • Дополнительные требования к оборудованию сети (маршрутизаторы и т. п. ); • Существует много различных реализаций, не всегда корректно взаимодействующих друг с другом

БЕЗОПАСНЫЕ СЕТЕВЫЕ ПРОТОКОЛЫ.ppt