Безопастности протоколов интернет.pptx

- Количество слайдов: 34

Безопасность системы протоколов интернет

Статистика безопасности По статистике разрушение данных в вычислительных системах чаще всего происходит не из-за деятельности взломщиков, ошибок в программах или действий вирусов (17%) либо технических отказов (16%), а из-за ошибок и несанкционированных действий пользователей (67%).

Стек протоколов TCP/IP IP (Internet Protocol) UDP (User Datagram Protocol) TCP (Transmission Control Protocol) ICMP (Internet Control Message Protocol) ARP (Address Resolution Protocol)

Основные понятия компьютерной безопасности Угроза безопасности компьютерной системы - это потенциально возможное происшествие, которое может оказать нежелательное воздействие на саму систему, а также на информацию, хранящуюся в ней.

Атака на компьютерную систему - это действие, предпринимаемое злоумышленником, которое заключается в поиске и использовании той или иной уязвимости

Виды угрозы раскрытия Целостности отказа в обслуживании

Категории атак Удаленное проникновение в компьютер Локальное проникновение в компьютер Удаленное блокирование компьютера Локальное блокирование компьютера Сетевые сканеры Сканеры уязвимых мест программ Сетевые анализаторы (sniffers):

Удаленное проникновение в компьютер программы, которые получают неавторизованный доступ к другому компьютеру через Интернет (или локальную сеть);

Локальное проникновение в компьютер Программы, которые получают неавторизованный доступ к компьютеру, на котором они работают

Удаленное блокирование компьютера программы, которые через Интернет (или сеть) блокируют работу всего удаленного компьютера или отдельной программы на нем

Локальное блокирование компьютера программы, которые блокируют работу компьютера, на котором они работают;

Сетевые сканеры программы, которые осуществляют сбор информации о сети, чтобы определить, какие из компьютеров и программ, работающих на них, потенциально уязвимы к атакам

Сканеры уязвимых мест программы, проверяют большие группы компьютеров в Интернет в поисках компьютеров, уязвимых к тому или иному конкретному виду атаки

Вскрыватели паролей программы, которые обнаруживают легко угадываемые пароли в зашифрованных файлах паролей;

Сетевые анализаторы (sniffers): программы, которые слушают сетевой трафик. Часто в них имеются возможности автоматического выделения имен пользователей, паролей и номеров кредитных карт из трафика;

Статистика самых распространенных атак 29% атак были организованы из-под Windows в 4% атак производилось сканирование Интернета на наличие уязвимых хостов. 5% атак оказались успешными атаками против маршрутизаторов и межсетевых экранов. • в 20% атакующие смогли удаленно проникнуть в сетевые элементы (маршрутизаторы, коммутаторы, хосты, принтеры и межсетевые экраны). 57% опрошенных организаций сообщили, что считают соединения их сетей с Интернет "местом, откуда часто организуются атаки".

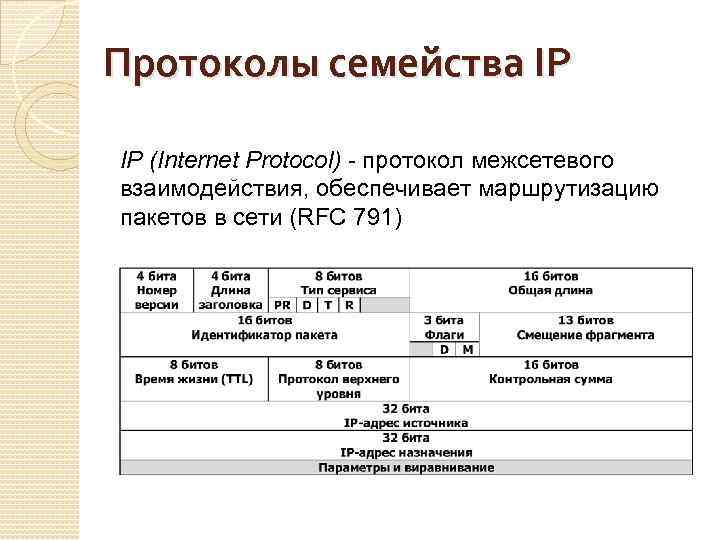

Протоколы семейства IP IP (Internet Protocol) - протокол межсетевого взаимодействия, обеспечивает маршрутизацию пакетов в сети (RFC 791)

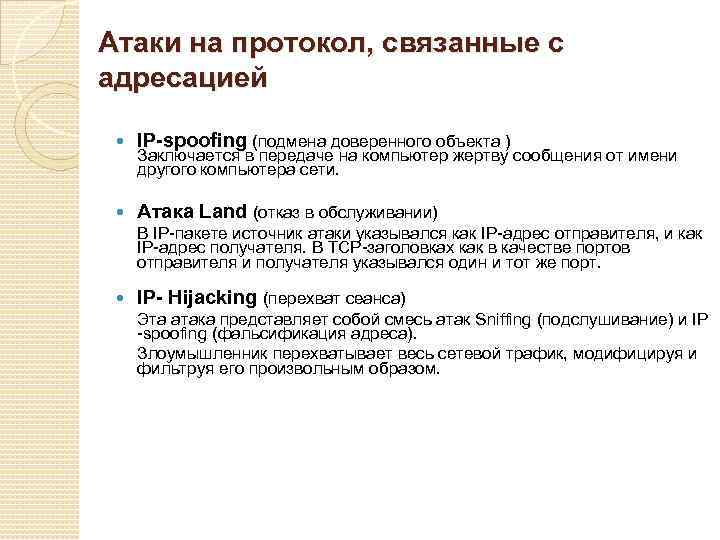

Атаки на протокол, связанные с адресацией IP-spoofing (подмена доверенного объекта ) Атака Land (отказ в обслуживании) Заключается в передаче на компьютер жертву сообщения от имени другого компьютера сети. В IP-пакете источник атаки указывался как IP-адрес отправителя, и как IP-адрес получателя. В TCP-заголовках как в качестве портов отправителя и получателя указывался один и тот же порт. IP- Hijacking (перехват сеанса) Эта атака представляет собой смесь атак Sniffing (подслушивание) и IP -spoofing (фальсификация адреса). Злоумышленник перехватывает весь сетевой трафик, модифицируя и фильтруя его произвольным образом.

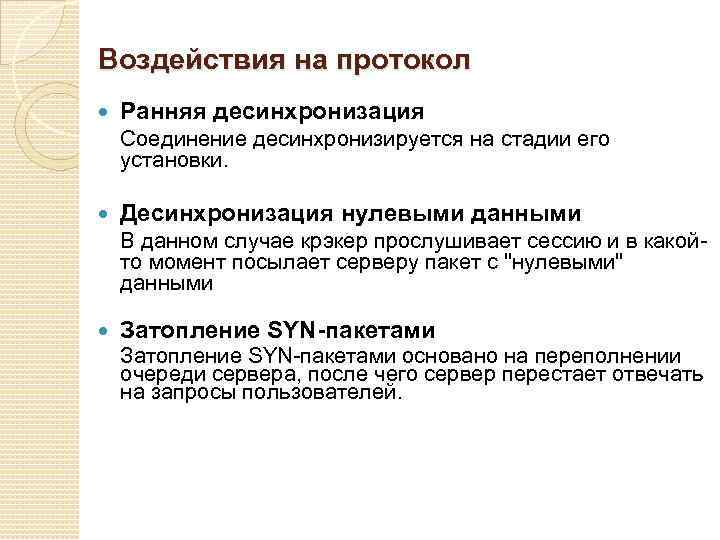

Воздействия на протокол Ранняя десинхронизация Соединение десинхронизируется на стадии его установки. Десинхронизация нулевыми данными В данном случае крэкер прослушивает сессию и в какойто момент посылает серверу пакет с "нулевыми" данными Затопление SYN-пакетами основано на переполнении очереди сервера, после чего сервер перестает отвечать на запросы пользователей.

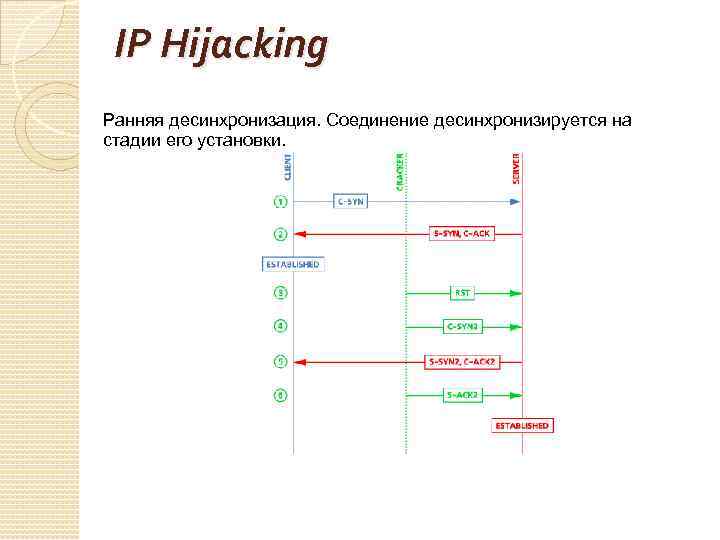

IP Hijacking Ранняя десинхронизация. Соединение десинхронизируется на стадии его установки.

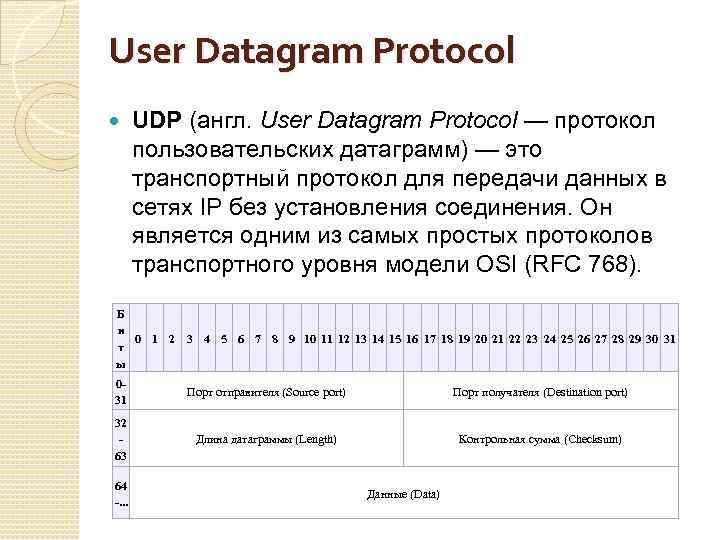

User Datagram Protocol UDP (англ. User Datagram Protocol — протокол пользовательских датаграмм) — это транспортный протокол для передачи данных в сетях IP без установления соединения. Он является одним из самых простых протоколов транспортного уровня модели OSI (RFC 768). Б и 0 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 т ы 031 Порт отправителя (Source port) Порт получателя (Destination port) 32 63 Длина датаграммы (Length) Контрольная сумма (Checksum) 64 -. . . Данные (Data)

Атаки на UDP Storm - необходимо что бы на сервере было открыто как минимум два порта. Например отправляешь на один из открытых портов UDP запрос, а в качестве отправителя указываешь адрес второго открытого UDP порта и тут происходит самое интересное - порты отвечают другу бесконечно. В результате данной атаки снижается производительность сервера UDP Package - смысл атаки заключается в отправке некорректного пакета на сервис UDP. Например UDP пакет с некорректными полями служебных данных.

Воздействия на протокол Приложения использующие модель запрос-ответ" также можно нарушить. При запросе клиент будет получать пакеты ICMP Destination Unreachable. И есть вероятность что все клиенты смогут адекватно отреагировать на этот поток ложной информации. Системы телефонной связи через Internet организуют соединения" на уровне инкапсулируемых в дейтаграммы UDP данных (например, телефонное" соединение между абонентами). Для таких приложений поток информации о недоступности удаленной стороны может приводить к разрыву соединения на уровне инкапсулированного в UDP протокола. Для некоторых приложений может играть важную роль целостность сессии. Здесь можно поэкспериментировать.

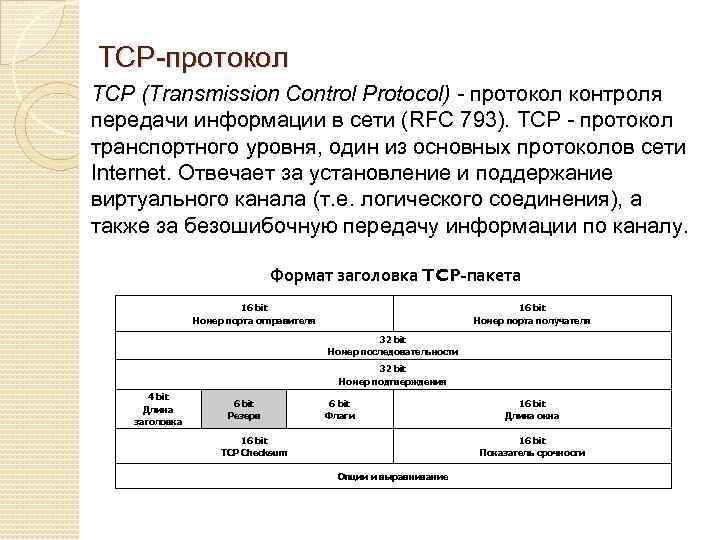

TCP-протокол TCP (Transmission Control Protocol) - протокол контроля передачи информации в сети (RFC 793). TCP - протокол транспортного уровня, один из основных протоколов сети Internet. Отвечает за установление и поддержание виртуального канала (т. е. логического соединения), а также за безошибочную передачу информации по каналу. Формат заголовка TCP-пакета 16 bit Номер порта отправителя 16 bit Номер порта получателя 32 bit Номер последовательности 32 bit Номер подтверждения 4 bit Длина заголовка 6 bit Резерв 6 bit Флаги 16 bit TCP Checksum 16 bit Длина окна 16 bit Показатель срочности Опции и выравнивание

ЗАЩИТНЫЕ ФУНКЦИИ TCP Для атаки IP-spoofing необходимо перехватить пакет SYN-ACK и подобрать значения ISNb (при прослушивании соединения и необходимо определить 32 -разрядное значение ISNb) При поступлении неожидаемого пакета соединение разрывается (пакет с флажком RST – Reset the Connection – запрос на разрыв соединения)

Воздействия на протокол Буря TCP ACK Недостатком атаки является генерация большого числа пакетов TCP ACK. При получении неприемлемого пакета хост подтверждает его, передавая ожидаемый порядковый номер и указывая свой порядковый номер. Упреждающая десинхронизация Этот метод основан на прерывании соединения на этапе его организации и создание нового соединения с другими порядковыми номерами. Десинхронизация бессмысленными данными Этот способ десинхронизации основан на передаче атакующим большого количества данных клиенту и серверу.

Атака Syn-Flood Атака состоит в отправке большого числа сегментов с флагом SYN. Это число больше чем атакуемый узел может обработать одновременно. Цель — привести узел в состояние, когда он не сможет принимать запросы на открытие новых соединений, а в худшем случае «зависнет» . Нарушитель инициирует на атакуемом хосте множество полуоткрытых соединений, не отправляя атакуемому хосту пакет RST. На конкретный сетевой порт направляется множество TCP-запросов на подключение к одному сервису (например, FTP-серверу).

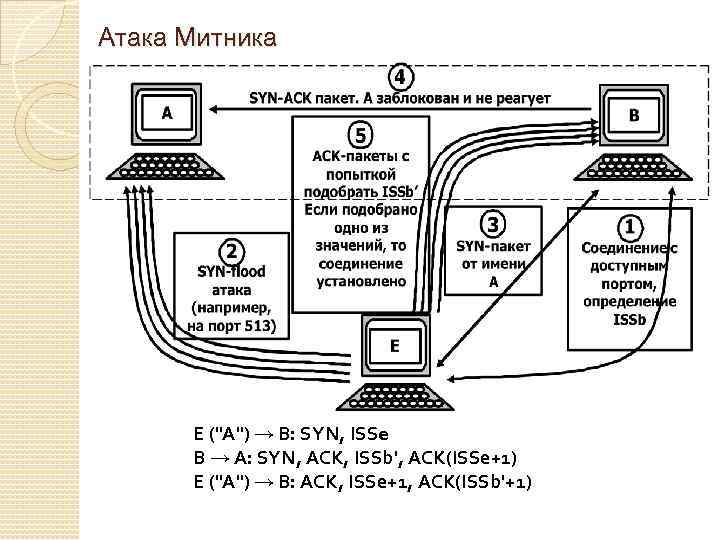

Атака Митника Е ("A") → B: SYN, ISSe B → A: SYN, ACK, ISSb', ACK(ISSe+1) E ("A") → B: ACK, ISSe+1, ACK(ISSb'+1)

ICMP (англ. Internet Control Message Protocol — протокол межсетевых управляющих сообщений) — сетевой протокол, входящий в стэк протоколов TCP/IP. В основном ICMP используется для передачи сообщений об ошибках и других исключительных ситуациях, возникших при передаче данных, например, запрашиваемая услуга недоступна, или хост, или маршрутизатор не отвечают. Также на ICMP возлагаются некоторые сервисные функции.

ICMP-сообщения Два типа сообщений: диагностические сообщения об ошибках; информационные сообщения типа запросответ. ICMP-сообщение Заголовок IP-пакета Тип сообщени я Код ошибки Контрольная сумма Зависит от типа и кода Заголовок ICMP Сообщение инкапсулируется в поле данных IP-пакета.

Использование ICMP-протокола для разведки Протокол недостижим Порт назначения недостижим Превышение времени сборки дейтаграммы Проблема параметров Эхо-ответ Ответ отметки времени Ответ маски

Использование ICMP-протокола для атак Атака Smurf Атака Tribe Flood Network Атака Win. Freeze Программа Loki Невызванные эхо-ответы

Атака smurf заключается в передаче в сеть широковещательный ICMP запросов от имени компьютера-жертвы. В результате компьютеры, принявшие такие широковещательные пакеты, отвечают компьютеру-жертве, что приводит к существенному снижению пропускной способности канала связи и, в ряде случаев, к полной изоляции атакуемой сети. Атака smurf исключительно эффективна и широко распространена. Противодействие: для распознавания данной атаки необходимо анализировать загрузку канала и определять причины снижения пропускной способности.

Атака Tribe Flood Network (TFN) является еще одной атакой отказа в обслуживании, в которой используются ICMP-сообщения. В отличие от атаки Smurf, организуемой с одного компьютера с применением одной сети для ее распространения, атака TFN использует большое количество распределенных хостов. Эти хостты часто называютхостами-демонами. Поэтому терминраспределенная атака отказавобслуживании(DDo. S) наиболее точно определяет использование нескольких рассредоточенных в Internet хостов для совместного осуществления атаки.

Безопастности протоколов интернет.pptx