bcd6963418d91a01981de64e1e0cfa69.ppt

- Количество слайдов: 35

Безопасность сетей и не только. . . 2006 ООО «Тел. Кон»

Содержание l Безопасность сетей сегодня l Новый взгляд на сетевую безопасность l Множественные зоны безопасности: подход Ranch Networks l Другие технологии от Ranch Networks l Современные подходы к Vo. IP l Что предлагает Ranch для Vo. IP l Обзор продуктов компании l Преимущества, предлагаемые Ranch Networks различным пользователям l Приложение Page 2 Ranch Networks Inc Proprietary

Сетевая безопасность в фактах и цифрах l До 95% всех нарушений безопасности проистекают изнутри LAN. l 97% системных администраторов считают нарушения безопасности основной проблемой в работе своих сетей l В 2004 году 83% всех сетей отключались на различное время из-за заражения вирусами, несанкционированного вторжения или других нарушений безопасности следующих видов: n Атаки Do. S / DDo. S и атаки переполнения буфера, вызванные вирусами – сеть теряет работоспособность n Шпионское ПО – собирает конфиденциальную информацию и направляет ее неизвестно кому n Атаки на офисные приложения – затрудняют или делают невозможной вообще работу офисного оборудования n Неправомочные действия сотрудников – нелояльный сотрудник может получить доступ к конфиденциальной информации или нарушить работу сети n Спамовые атаки – использование внутренних хостов или серверов для рассылки спама n И много-много других. . . Source: Gartner, Frost & Sullivan, Computerword Magazine, Network. World Magazine Page 3 Ranch Networks Inc Proprietary

Сеть небольшой организации l l Шпионское ПО – защиты нет l Атака офисных приложений – защиты нет l Интернет Do. S-атаки, атаки вирусов – защиты нет Атаки из Интернет – защита имеется Логическая схема традиционной сети с одним межсетевым экраном WAN Принтеры Комм. 2 -го уровня WAN “Un-trusted WAN” и “Trusted LAN” LAN Базы данных, резервн. сервера Page 4 Рабочие станции И где безопасность? !! Ranch Networks Inc Proprietary

Сеть крупной организации l l Шпионское ПО – защиты нет l Атака офисных приложений – защиты нет l Интернет Do. S-атаки, атаки вирусов – защиты нет Атаки из Интернет – защита имеется DMZ Балансир. нагрузки Логическая схема традиционной сети с одним межсетевым экраном Dedicated Network WAN Филиал 1 Сервера FTP, Email WAN Комм. 2/3 уровня LAN Филиал 2 Базы данных, резервн. сервера Page 5 Рабочие станции Принтеры LAN “Un-trusted WAN” и “Trusted LAN” LAN Нет безопасности!!! Ranch Networks Inc Proprietary

Почему же ваша сеть так уязвима ? l Да потому, что это сеть !!! Ваша сеть, по определению, должна обеспечивать коммуникацию между всеми ее пользователями без ограничений. Не так ли ? ? ? § Решение: Измените существующую архитектуру!!! Пропустите нормальный трафик, но блокируйте вредный трафик. l Из-за неправильной концептуальной предпосылки, что внутренняя сеть (LAN) НЕ НУЖДАЕТСЯ в защите. Абсолютное доверие? ? ? § Решение: Измените ущербную концепцию вашей сети. Внутренняя сеть НЕ ИМЕЕТ статуса абсолютного доверия и НЕ находится в безопасности. Защитите ее !!! Заключение: l Необходимо ИЗМЕНИТЬ архитектуру внутренней сети (LAN) !!! l Новая КОНЦЕПЦИЯ корпоративной внутренней сети уже давно назрела!!! Page 6 Ranch Networks Inc Proprietary

Новое – это хорошо забытое старое! l При локальной аварии – ущерб неизбежен для всей системы ИДЕЯ № 1 Внутреннюю сеть (LAN) необходимо СЕГМЕНТИРОВАТЬ !!! l l Page 7 Повреждаются только непосредственно атакованные участки Система в целом продолжает функционировать Ranch Networks Inc Proprietary

Новое – это хорошо забытое старое! (продолжение) l l Page 8 МСЭ позволяет изолировать внутреннюю сеть от Интернет l МСЭ создает СЕГМЕНТ, который защищен от Интернет!!! ИДЕЯ № 2 LAN Internet LAN Доступ к/из внутренней сети определяется «рабочими потребностями» , и соответственно применяются правила безопасности l LAN Любая организация перед сетью устанавливает межсетевой экран (МСЭ) LAN Полноценные межсетевые экраны необходимо использовать МЕЖДУ ВСЕМИ сегментами внутренней сети!!! Ranch Networks Inc Proprietary

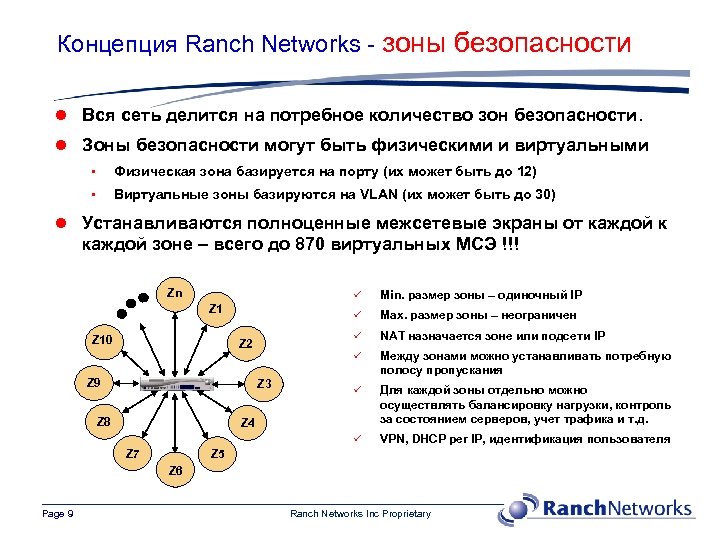

Концепция Ranch Networks - зоны безопасности l Вся сеть делится на потребное количество зон безопасности. l Зоны безопасности могут быть физическими и виртуальными • Физическая зона базируется на порту (их может быть до 12) • Виртуальные зоны базируются на VLAN (их может быть до 30) l Устанавливаются полноценные межсетевые экраны от каждой к каждой зоне – всего до 870 виртуальных МСЭ !!! Zn ü ü ü Z 2 Z 9 Z 3 Z 8 NAT назначается зоне или подсети IP Между зонами можно устанавливать потребную полосу пропускания ü Для каждой зоны отдельно можно осуществлять балансировку нагрузки, контроль за состоянием серверов, учет трафика и т. д. ü Z 10 Max. размер зоны – неограничен ü Z 1 Min. размер зоны – одиночный IP VPN, DHCP per IP, идентификация пользователя Z 4 Z 7 Z 5 Z 6 Page 9 Ranch Networks Inc Proprietary

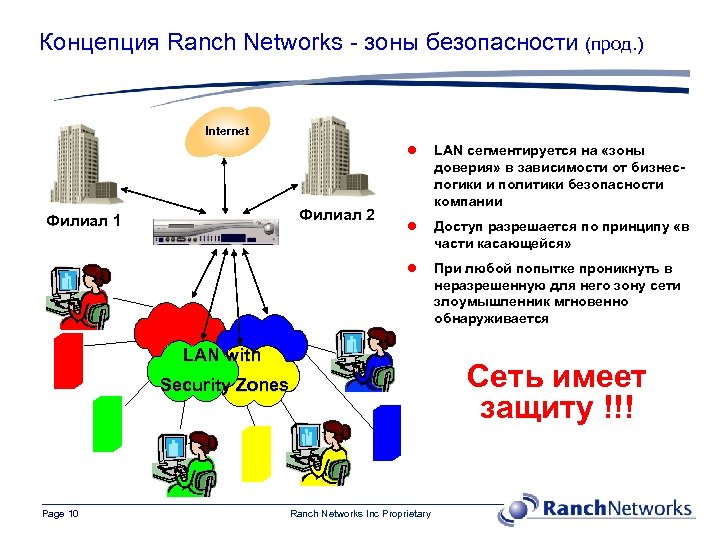

Концепция Ranch Networks - зоны безопасности (прод. ) Internet l l Доступ разрешается по принципу «в части касающейся» l Филиал 2 Филиал 1 LAN сегментируется на «зоны доверия» в зависимости от бизнеслогики и политики безопасности компании При любой попытке проникнуть в неразрешенную для него зону сети злоумышленник мгновенно обнаруживается LAN with Сеть имеет защиту !!! Security Zones Page 10 Ranch Networks Inc Proprietary

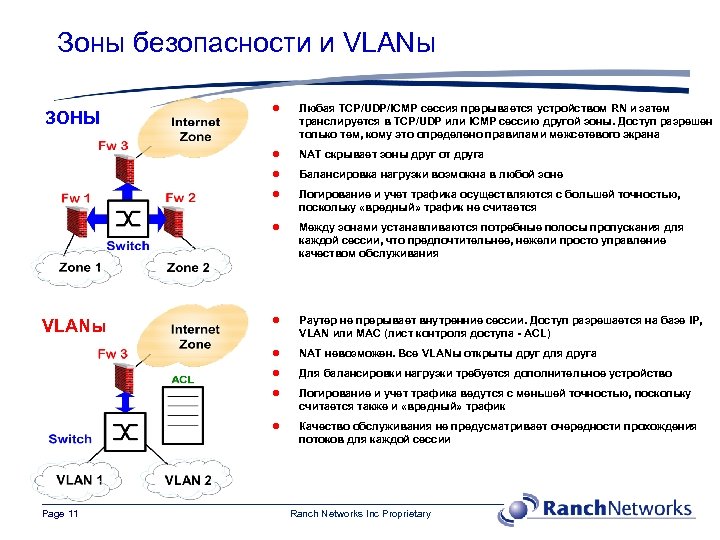

Зоны безопасности и VLANы NAT скрывает зоны друг от друга Балансировка нагрузки возможна в любой зоне l Логирование и учет трафика осуществляются с большей точностью, поскольку «вредный» трафик не считается l Между зонами устанавливаются потребные полосы пропускания для каждой сессии, что предпочтительнее, нежели просто управление качеством обслуживания l Раутер не прерывает внутренние сессии. Доступ разрешается на базе IP, VLAN или MAC (лист контроля доступа - ACL) l NAT невозможен. Все VLANы открыты друг для друга l Для балансировки нагрузки требуется дополнительное устройство l Логирование и учет трафика ведутся с меньшей точностью, поскольку считается также и «вредный» трафик l Page 11 Любая TCP/UDP/ICMP сессия прерывается устройством RN и затем транслируется в TCP/UDP или ICMP сессию другой зоны. Доступ разрешен только тем, кому это определено правилами межсетевого экрана l VLANы l l ЗОНЫ Качество обслуживания не предусматривает очередности прохождения потоков для каждой сессии Ranch Networks Inc Proprietary

Сеть крупной организации с устройством RN l Вирусы, Do. S-атаки – защита есть l Шпионское ПО – защита есть l Интернет Атаки офисных приложений – защита есть Атаки из Интернет – защита есть l Dedicated Network Дополнительные возможности DMZ ü Между зонами можно устанавливать потребные полосы пропускания Балансировка нагрузки, контроль работоспособности серверов, учет трафика, аутентификация – все в одном устройстве ü Серверы FTP, Email ü ü Филиал 1 Устройства RN способны обеспечивать различные виды NAT для разных зон VPN, сервер DHCP, клиент PPPo. E и т. д. … L 2/3 Switch Филиал 2 Серверы баз данных и резерва Раб. станции Принтеры Page 12 Ranch Networks Inc Proprietary ЗАЩИЩЕНО !!!

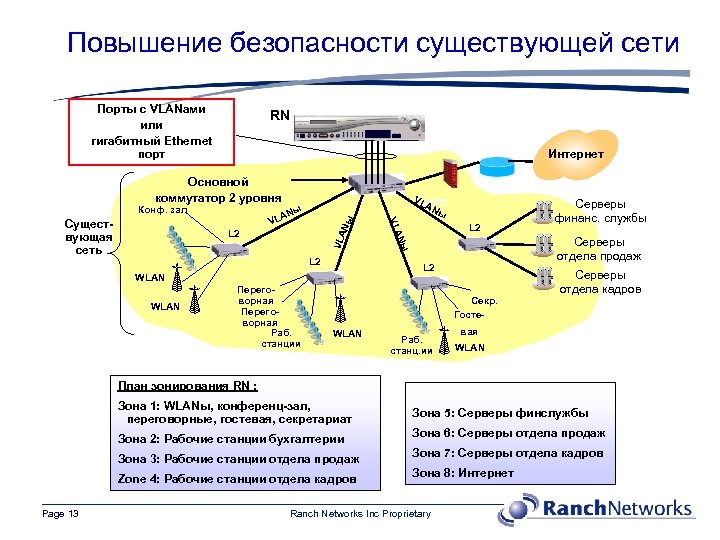

Повышение безопасности существующей сети Порты с VLANами или гигабитный Ethernet порт RN Интернет Основной коммутатор 2 уровня Конф. зал Nы A VL VLA L 2 WLAN Секр. Госте. WLAN Раб. станц. ии Серверы финанс. службы Серверы отдела продаж L 2 WLAN Переговорная Раб. станции L 2 Nы A VL Существующая сеть VL A Nы Серверы отдела кадров вая WLAN План зонирования RN : Зона 1: WLANы, конференц-зал, переговорные, гостевая, секретариат Зона 2: Рабочие станции бухгалтерии Зона 6: Серверы отдела продаж Зона 3: Рабочие станции отдела продаж Зона 7: Серверы отдела кадров Zone 4: Рабочие станции отдела кадров Page 13 Зона 5: Серверы финслужбы Зона 8: Интернет Ranch Networks Inc Proprietary

Уникальная особенность - разделённая подсеть IP subnet: 192. 1. 1. 0/24 Internet Router Устройство RN Точка доступа в конф. зале L 2 Switch V 1+V 2 Маркетинг и продажи L 2 Switch V 1 V 2 Серверная Разработчики Администрация и кадры l Плоская сеть сегментируется на зоны безопасности, но IP для ВСЕХ хостов остаются прежними. Сеть не требует перестройки!!! l Вводятся правила безопасности для зон в одной IP подсети. Между зонами устанавливаются различные типы NAT. l Осуществляется управление полосой пропускания, идентификация пользователя, балансировка нагрузки и т. д. Page 14 Ranch Networks Inc Proprietary

Взаимодействие устройств RN с системами IDS Устройство RN Раутер Internet Маркетинг и продажи Точка доступа в конф. зале L 2 Switch Сервер Linux c системой IDS (SNORT) Разработчики l Для каждой зоны безопасности RN выполняет роль «сенсора вредного трафика» и перенаправляет такой трафик из каждой зоны на внешнюю систему обнаружения несанкционированного вторжения (IDS). Тип трафика и его количество, которое нужно перенаправить, определяется для каждой зоны. l Cистема IDS находится в безопасности, поэтому можно использовать IP контролируемой зоны без NAT. l Внешняя система IDS для повышения производительности может включать несколько серверов. l Динамическое изменение правил МСЭ и управление полосой пропускания, которыми оснащены все устройства RN, позволяют добавлять или уменьшать количество правил и ширину полосы пропускания «на ходу» . l Внешний IDS может управлять устройством RN через SNMP или MIDCOM интерфейсы, таким образом системный администратор может строить свою собственную политику безопасности, основываясь на бизнес-необходимости. * Page 15 Ranch Networks Inc Proprietary

Управление полосой пропускания Обычная система Qo. S l Небольшое количество очередей на порт (обычно 3 -4) l Нет дифференциации трафика «по потокам» l Уязвимость от атак переполнения буфера This picture was taken from: http: //www. cisco. com/univercd/cc/td/doc/cisintwk/ito_doc/qos. htm#102063 2 l Однотипные трафики направляются в одну и ту же очередь, поэтому Vo. IP-трафик одного телефона может заблокировать другой звонок. Гарантии прохождения трафика нет. l Одинаковые протоколы направляются в одну и ту же очередь, даже если они используются для разных целей. Например, сессия UDP, созданная и используемая RTP для голосового или видеотрафика, будет находиться в одной очереди с сессией UDP, созданной TFTP для передачи файлов. l Такой механизм Qo. S может вообще отказаться работать при включении функции управления потоками IEEE 802. 3 x, т. к. в этом случае может быть заблокирован ВЕСЬ трафик из всех очередей. l В случае атаки переполнения буфера будет заблокирован весь трафик. Page 16 Ranch Networks Inc Proprietary

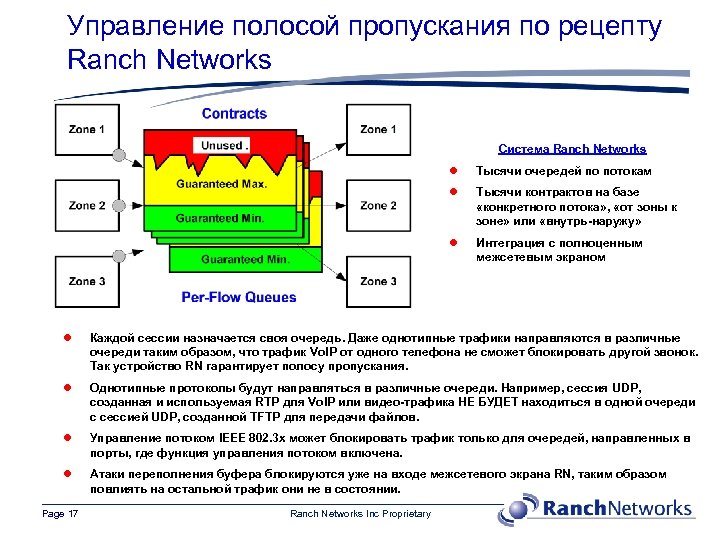

Управление полосой пропускания по рецепту Ranch Networks Система Ranch Networks l Тысячи очередей по потокам l Tысячи контрактов на базе «конкретного потока» , «от зоны к зоне» или «внутрь-наружу» l Интеграция с полноценным межсетевым экраном l Каждой сессии назначается своя очередь. Даже однотипные трафики направляются в различные очереди таким образом, что трафик Vo. IP от одного телефона не сможет блокировать другой звонок. Так устройство RN гарантирует полосу пропускания. l Однотипные протоколы будут направляться в различные очереди. Например, сессия UDP, созданная и используемая RTP для Vo. IP или видео-трафика НЕ БУДЕТ находиться в одной очереди с сессией UDP, созданной TFTP для передачи файлов. l Управление потоком IEEE 802. 3 x может блокировать трафик только для очередей, направленных в порты, где функция управления потоком включена. l Атаки переполнения буфера блокируются уже на входе межсетевого экрана RN, таким образом повлиять на остальной трафик они не в состоянии. Page 17 Ranch Networks Inc Proprietary

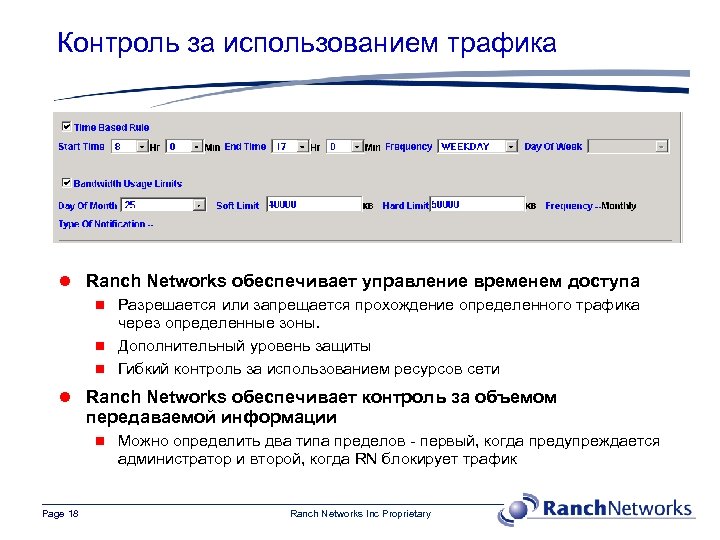

Контроль за использованием трафика l Ranch Networks обеспечивает управление временем доступа n Разрешается или запрещается прохождение определенного трафика через определенные зоны. n Дополнительный уровень защиты n Гибкий контроль за использованием ресурсов сети l Ranch Networks обеспечивает контроль за объемом передаваемой информации n Можно определить два типа пределов - первый, когда предупреждается администратор и второй, когда RN блокирует трафик Page 18 Ranch Networks Inc Proprietary

Распределение нагрузки Серверов l Ranch Networks обеспечивает: n Обычные алгоритмы распределения нагрузки: l Round Robin, Weighted Round Robin, Least Connections n С учетом характера трафика: l Cookie, SSL, Client IP HTTP, HTTPs, FTP (active and passive) n До 1024 логических серверов n Поддержку RFC-822, TCP (активного и пассивного), приложений UDP l Примеры использования: n Центры Vo. IP или IPTV n Дата-центры (массив корпоративных клиентов) n Серверные фермы (центры) Page 19 Ranch Networks Inc Proprietary

Основные характеристики ФУНКЦИИ ХАРАКТЕРИСТИКИ Безопасность по требованию l Динамическое изменение конфигурации МСЭ l Динамическое управление и выделение полосы пропускания Уровни безопасности l Зоны безопасности, множественные МСЭ, аутентификация, VPN Управление полосой пропускания l Классификация трафика по 7 -ми показателям l Min, Max, гарантир. контракты; статическое или динамич. управление l Qo. S, приоритизация трафика Распределение нагрузки l Уровни 3 -4 с учетом аппликаций на уровне 7 l Weighted Round Robin, Least Connections Мониторинг состояния сети l Мониторинг 2 - 7 -го уровней; ICMP, HTTPs, FTP Многоадресная рассылка пакетов l С аппаратным ускорением до 1 Гбит/с Коммутация l без ограничений по пропускной способности на 2 -3 уровнях; полная поддержка VLAN Общие сервисы l Static Routing, L 3 forwarding, DHCP, PPPo. E Резервирование l Различные виды переключения функций и дублирования l Аварийный источник питания Учет трафика l Подсчет пакетов или байтов для каждого типа трафика l Широкие возможности по текстовой и графической отчетности Удаленное управление l SNMP V 1, 2 C, 3; GUI через HTTP, HTTPS Page 20 Ranch Networks Inc Proprietary

Vo. IP Ranch Networks предлагает первое в истории устройство безопасности, управляемое непосредственно IP PBX и обеспечивающее безопасность, масштабирование и качество сервиса, недостижимые при использовании традиционных технологий. Page 21 Ranch Networks Inc Proprietary

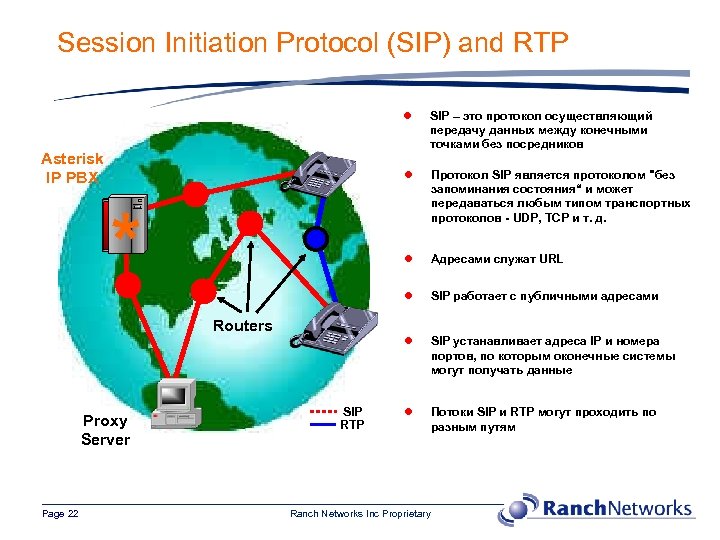

Session Initiation Protocol (SIP) and RTP l l Протокол SIP является протоколом "без запоминания состояния“ и может передаваться любым типом транспортных протоколов - UDP, TCP и т. д. l Адресами служат URL l SIP работает с публичными адресами l Asterisk IP PBX SIP – это протокол осуществляющий передачу данных между конечными точками без посредников SIP устанавливает адреса IP и номера портов, по которым оконечные системы могут получать данные l Потоки SIP и RTP могут проходить по разным путям Routers Phone A Proxy Server Page 22 SIP RTP Ranch Networks Inc Proprietary

Текущее решение на основе Asterisk l МСЭ должен быть постянно открыт для потоков SIP и RTP (все SA IP и порты) l IP PBX и IP-телефоны НЕ защищены от DOSатак и вирусов l Между IP PBX и IP-телефонами использование NAT невозможно PSTN Analog phone Организация сети, объединяющей прохождение голосовых потоков и потоков данных, невозможна Трафик RTP не защищен и может легко быть перехвачен l Internet l Нет выделения полосы для конкретного звонка. Поскольку все потоки UDP обрабатываются одинаково, QOS не обеспечивает хорошего качества голосовых и видео сигналов Количество звонков, обрабатываемых IP PBX в секунду, ограничено интенсивностью RTP-трафика и резко уменьшается при использовании видеофонов l SIP Phone A SIP Phone B Page 23 Ranch Networks Inc Proprietary

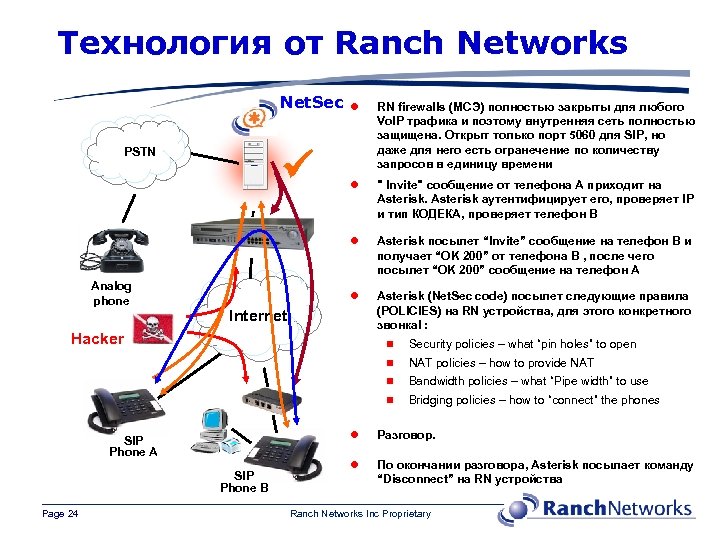

Технология от Ranch Networks Net. Sec Analog phone RN firewalls (МСЭ) полностью закрыты для любого Vo. IP трафика и поэтому внутренняя сеть полностью защищена. Открыт только порт 5060 для SIP, нo даже для него есть огранечение по количеству запросов в единицу времени l " Invite" сообщение от телефона А приходит на Asterisk аутентифицирует его, проверяет IP и тип КОДЕКА, проверяет телефон В l Asterisk посылет “Invite” сообщение на телефон B и получает “OK 200” от телефона B , после чего посылет “OK 200” сообщение на телефон A l PSTN l Asterisk (Net. Sec code) посылет следующие правила (POLICIES) на RN устройства, для этого конкретного звонкаl : Internet Hacker n n NAT policies – how to provide NAT n Bandwidth policies – what “Pipe width” to use n Bridging policies – how to “connect” the phones l SIP Phone A SIP Phone B Page 24 Security policies – what “pin holes” to open Разговор. l По окончании разговора, Asterisk посылает команду “Disconnect” на RN устройства Ranch Networks Inc Proprietary

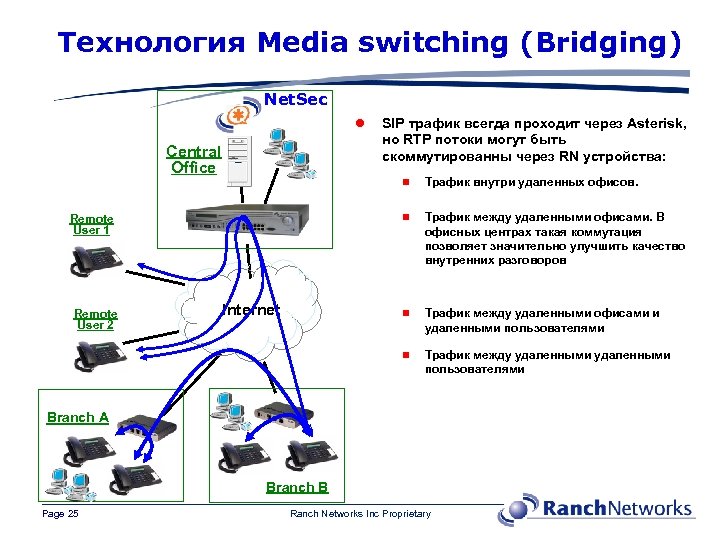

Технология Media switching (Bridging) Net. Sec l Central Office SIP трафик всегда проходит через Asterisk, но RTP потоки могут быть скоммутированны через RN устройства: n n Internet Tрафик между удаленными офисами и удаленными пользователями n Remote User 2 Tрафик между удаленными офисами. В офисных центрах такая коммутация позволяет значительно улучшить качество внутренних разговоров n Remote User 1 Tрафик внутри удаленных офисов. Tрафик между удаленными пользователями Branch A Branch B Page 25 Ranch Networks Inc Proprietary

Технология горячего резервирования Asterisk (1+1 HA) l l Оба Asterisk сервера представленны одним адресом IP l Нет никаких ограничений по топологии сети l Central Office RN устройства обеспечивают горячее резервирование на уровне приложения Asterisk Нет никаких ограничений по географии сети RN 20 Single Public IP Internet RN 310 Branch Office Page 26 Ranch Networks Inc Proprietary

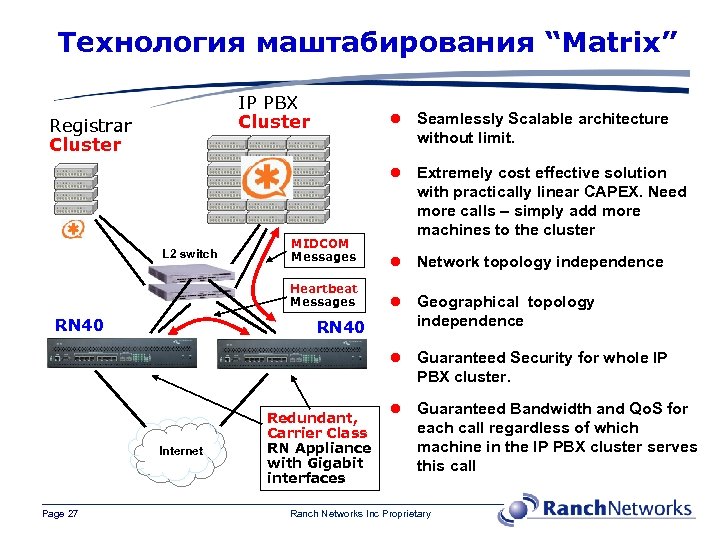

Технология маштабирования “Matrix” IP PBX Cluster MIDCOM Messages Heartbeat Messages RN 40 Extremely cost effective solution with practically linear CAPEX. Need more calls – simply add more machines to the cluster l Network topology independence l Geographical topology independence Guaranteed Security for whole IP PBX cluster. l Guaranteed Bandwidth and Qo. S for each call regardless of which machine in the IP PBX cluster serves this call RN 40 Internet Page 27 Seamlessly Scalable architecture without limit. l L 2 switch l l Registrar Cluster Redundant, Carrier Class RN Appliance with Gigabit interfaces Ranch Networks Inc Proprietary

Преимущества технологии от Ranch Networks l Ranch Networks enables building large scale IP PBXs at a fraction of the cost for SMB, MTU/MDU, Enterprise Networks l Ranch Networks enables carrier grade, fully redundant, large scale Asterisk clustered solutions for Service providers in very cost effective way. l Proactive security – everything is normally closed and ALL traffic, even potentially dangerous traffic, is blocked. l Complete and elegant solution for NAT problems, removing any topological or geographical limitations. l Absolutely Protocol and Encryption agnostic Vo. IP solution. l Very precise Bandwidth Control on per call basis allows coexistence of both Data and Voice traffic without interfering with each other. l Full support of Data Networking needs – ISCA lab certified Multi-Zone Firewall, VPN, Load Balancer, advanced Bandwidth Management with Qo. S, DHCP, PPPo. E, Health Monitoring … and much more. Page 28 Ranch Networks Inc Proprietary

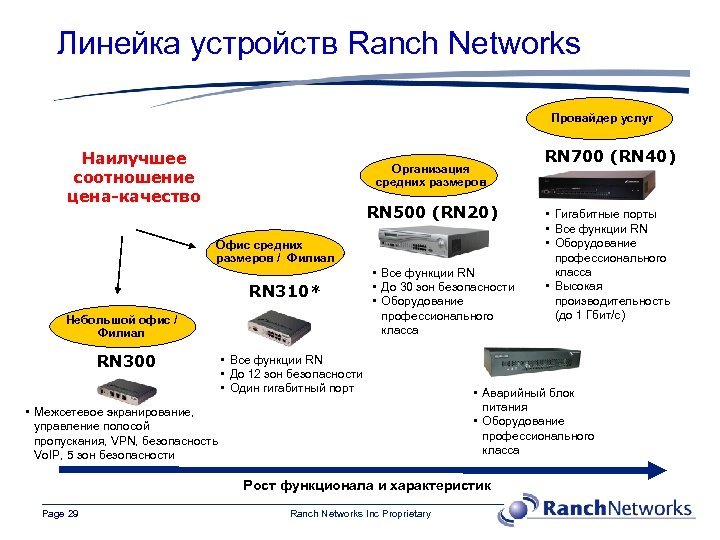

Линейка устройств Ranch Networks Провайдер услуг Наилучшее соотношение цена-качество Организация средних размеров RN 500 (RN 20) Офис средних размеров / Филиал RN 310* Небольшой офис / Филиал RN 300 • Все функции RN • До 30 зон безопасности • Оборудование профессионального класса • Все функции RN • До 12 зон безопасности • Один гигабитный порт • Межсетевое экранирование, управление полосой пропускания, VPN, безопасность Vo. IP, 5 зон безопасности Ranch Networks Inc Proprietary • Гигабитные порты • Все функции RN • Оборудование профессионального класса • Высокая производительность (до 1 Гбит/с) • Аварийный блок питания • Оборудование профессионального класса Рост функционала и характеристик Page 29 RN 700 (RN 40)

Аппаратные характеристики устройств RN l Оригинальная аппаратная часть l Использование нескольких особо мощных Power. PC процессоров l Конвейерная архитектура l Ускоренная передача данных в память (кэш) процессора l Многоуровневое аппаратное ускорение протоколов IP/TCP/UDP l Высокая надежность n Дублирование вентиляторов n Автоматический аварийный источник питания n Соответствие требованиям к профессиональной аппаратуре NEBS Level 3 l Наличие сертификатов UL, CE, FCC и т. д. Page 30 Ranch Networks Inc Proprietary

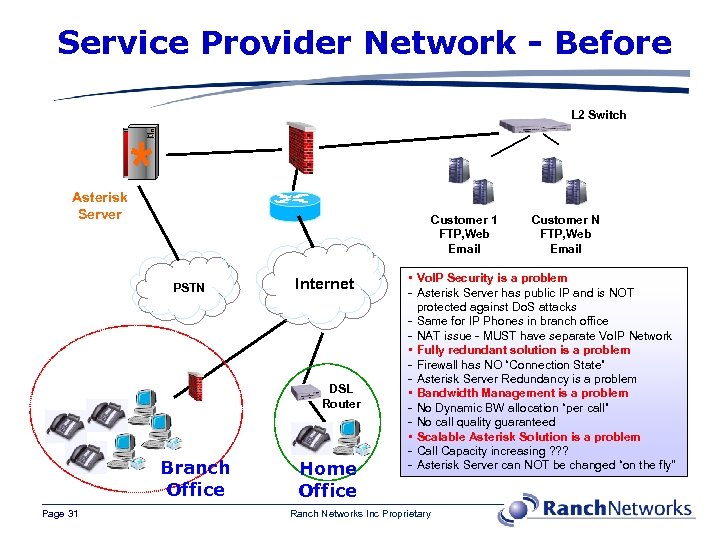

Service Provider Network - Before L 2 Switch Asterisk Server Customer 1 FTP, Web Email PSTN Internet DSL Router Branch Office Page 31 Home Office Customer N FTP, Web Email • Vo. IP Security is a problem - Asterisk Server has public IP and is NOT protected against Do. S attacks - Same for IP Phones in branch office - NAT issue - MUST have separate Vo. IP Network • Fully redundant solution is a problem - Firewall has NO “Connection State” - Asterisk Server Redundancy is a problem • Bandwidth Management is a problem - No Dynamic BW allocation “per call” - No call quality guaranteed • Scalable Asterisk Solution is a problem - Call Capacity increasing ? ? ? - Asterisk Server can NOT be changed “on the fly" Ranch Networks Inc Proprietary

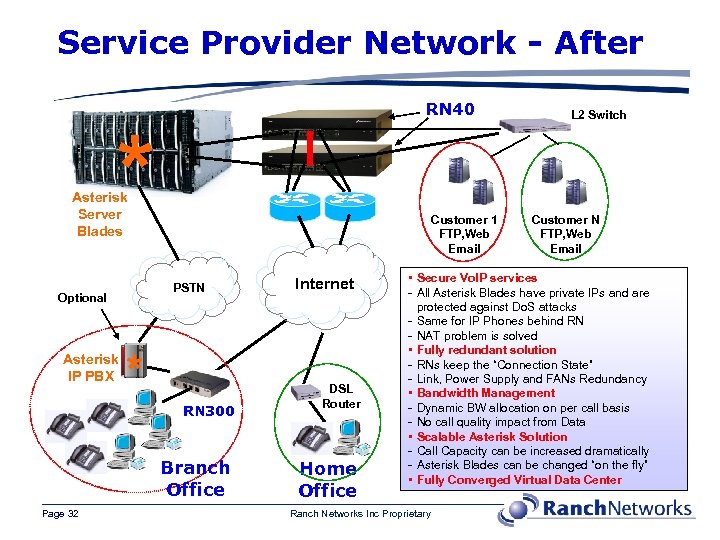

Service Provider Network - After RN 40 * Asterisk Server Blades Optional Customer 1 FTP, Web Email PSTN Asterisk IP PBX RN 300 Branch Office Page 32 Internet DSL Router Home Office L 2 Switch Customer N FTP, Web Email • Secure Vo. IP services - All Asterisk Blades have private IPs and are protected against Do. S attacks - Same for IP Phones behind RN - NAT problem is solved • Fully redundant solution - RNs keep the “Connection State” - Link, Power Supply and FANs Redundancy • Bandwidth Management - Dynamic BW allocation on per call basis - No call quality impact from Data • Scalable Asterisk Solution - Call Capacity can be increased dramatically - Asterisk Blades can be changed “on the fly” • Fully Converged Virtual Data Center Ranch Networks Inc Proprietary

Решение для провайдеров услуг и центров обработки данных Виртуализация: – Каждый клиент имеет свой виртуальный дата-центр – Серверы каждого клиента могут быть связаны физически, но разделены логически Интернет • Распределение нагрузки серверов для каждого клиента • Управление полосой пропускания для каждого клиента • Свои политики безопасности для каждого клиента Устройство RN Комм. 2 ур. • Распределение нагрузки серверов • Безопасность DNS Server Farm Page 33 Email Server Farm PSTN Asterisk IP PBX Клиент 1 FTP, Web Email Ranch Networks Inc Proprietary Клиент 2 FTP, Web Email Клиент N FTP, Web Email

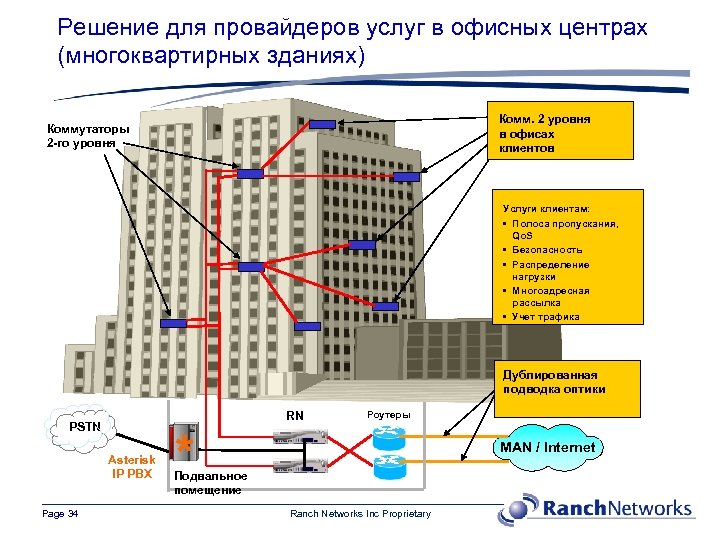

Решение для провайдеров услуг в офисных центрах (многоквартирных зданиях) Комм. 2 уровня в офисах клиентов Коммутаторы 2 -го уровня Услуги клиентам: • Полоса пропускания, Qo. S • Безопасность • Распределение нагрузки • Многоадресная рассылка • Учет трафика Дублированная подводка оптики RN PSTN Asterisk IP PBX Page 34 Роутеры MAN / Internet Подвальное помещение Ranch Networks Inc Proprietary

Решение для провайдеров услуг в офисных центрах (многоквартирных зданиях) - продолжение l Услуги жильцам (клиентам): n n l Каждый жилец получает персональные: l Безопасность (фаервол, защиту от Do. S-атак и т. д. ) l Услуги Vo. IP l Гарантированную полосу пропускания, качество обслуживания, приоритизацию приложений l Распределение нагрузки для серверов и других устройств Кроме того, провайдер может предлагать: l Многоадресную передачу видеоканалов l Voice-over-IP l Мониторинг состояния компьютерных сетей l Дублированные интерфейсы WAN Услуги, получаемые провайдером: n n Учет трафика для каждого жильца, по каждому приложению Централизованную конфигурацию и управление Полную поддержку SNMP Дублирование важных функций l Одно устройство может обслуживать от десятка до сотен пользователей l Снижение капитальных затрат и операционных издержек при одновременном повышении качества предоставляемых услуг !! Page 35 Ranch Networks Inc Proprietary

bcd6963418d91a01981de64e1e0cfa69.ppt