“Береженого Бог бережет”

“Береженого Бог бережет” (пословица) Методы и средства защиты информации

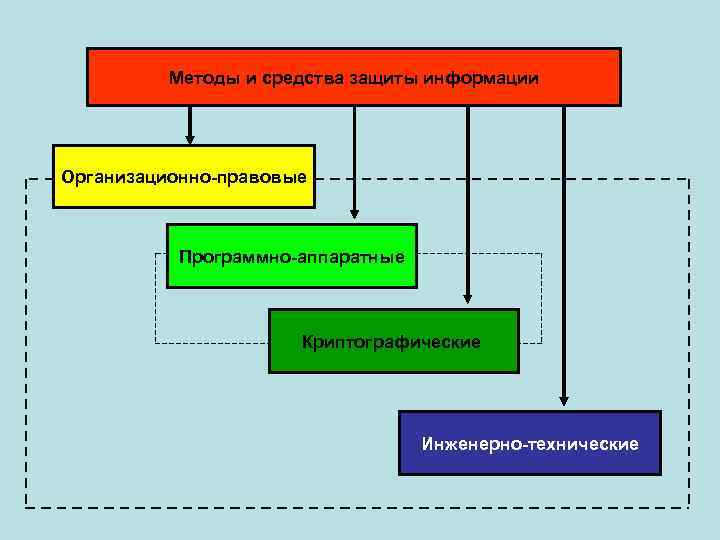

Методы и средства защиты информации Организационно-правовые Программно-аппаратные Криптографические Инженерно-технические

Вопросы: 1. Организационно-правовые методы защиты информации. 2. Программно-аппаратные и криптографические способы и средства защиты информации. 3. Инженерно-технические средства защиты информации и технические средства охраны. 4. Порядок проектирования комплексных систем защиты информации.

1. Организационно-правовые методы защиты информации

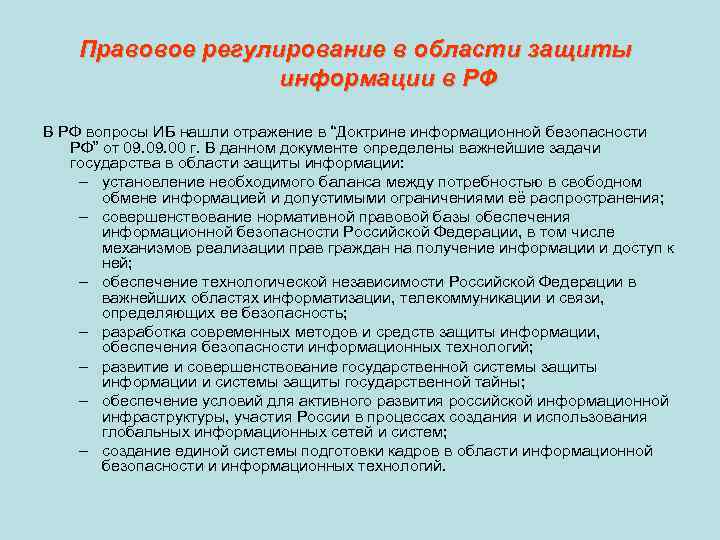

Правовое регулирование в области защиты информации в РФ В РФ вопросы ИБ нашли отражение в “Доктрине информационной безопасности РФ” от 09. 00 г. В данном документе определены важнейшие задачи государства в области защиты информации: – установление необходимого баланса между потребностью в свободном обмене информацией и допустимыми ограничениями её распространения; – совершенствование нормативной правовой базы обеспечения информационной безопасности Российской Федерации, в том числе механизмов реализации прав граждан на получение информации и доступ к ней; – обеспечение технологической независимости Российской Федерации в важнейших областях информатизации, телекоммуникации и связи, определяющих ее безопасность; – разработка современных методов и средств защиты информации, обеспечения безопасности информационных технологий; – развитие и совершенствование государственной системы защиты информации и системы защиты государственной тайны; – обеспечение условий для активного развития российской информационной инфраструктуры, участия России в процессах создания и использования глобальных информационных сетей и систем; – создание единой системы подготовки кадров в области информационной безопасности и информационных технологий.

Законодательная база информатизации РФ ФЗ РФ “Об информации, информатизации и защите информации” от 25. 01. 95 г. Регулирует отношения, возникающие при формировании и использовании информационных ресурсов на основе создания, сбора, обработки, накопления, хранения, поиска, распространения и предоставления потребителю документированной информации, создании и использовании информационных технологий и средств их обеспечения, защите информации, прав субъектов, участвующих в информационных процессах и информатизации. ФЗ РФ «О безопасности» от 5. 03. 92 г. Закрепляет правовые основы обеспечения безопасности личности, общества и государства, определяет систему безопасности и ее функции, устанавливает порядок организации и финансирования органов обеспечения безопасности, а также контроля и надзора за законностью их деятельности. ФЗ РФ “О государственной тайне” от 21. 07. 93 г. Определяет уровни (грифы) секретности государственной тайны и соответствующую степень важности, регулирует отношения, возникающие в связи с отнесением сведений к государственной тайне, их засекречиванием или рассекречиванием и защитой в интересах обеспечения безопасности РФ.

ФЗ РФ “О коммерческой тайне” от 29. 07. 04 г. Предусматривает правовое регулирование основных вопросов отнесения информации к коммерческой тайне, оборота такой информации и охраны ее конфиденциальности. ФЗ РФ «Об органах Федеральной службы безопасности в Российской Федерации» от 03. 04. 95 г. Определяет назначение, правовые основы, принципы, направления деятельности, полномочия, силы и средства органов Федеральной службы безопасности, а также порядок контроля и надзора за их деятельностью. ФЗ «Об оперативно-розыскной деятельности» от 12. 08. 95 г. определяет содержание оперативно-розыскной деятельности, осуществляемой на территории Российской Федерации, и закрепляет систему гарантий законности проведении оперативно-розыскных мероприятий. ФЗ РФ «Об участии в международном информационном обмене» от 4. 07. 1996 г.

ФЗ РФ “О правовой охране программ для электронных вычислительных машин и баз данных” от 23. 09. 92 г. ФЗ РФ “Об авторском праве и смежных правах” от 09. 07. 93 г. ФЗ РФ «О лицензировании отдельных видов деятельности» от 25. 09. 98 г. Регулирует отношения, возникающие в связи с осуществлением лицензирования отдельных видов деятельности, и направлен на обеспечение единой государственной политики при осуществлении лицензирования, при регулировании и защите прав граждан, защите их законных интересов, нравственности и здоровья, обеспечении обороны страны и безопасности государства, а также на установление правовых основ единого рынка. ФЗ РФ «Об электронной цифровой подписи» от 10. 01. 02 г. Определяет правила использования электронной подписи в электронных документах, которая признается равноподлинной собственноручной подписью на бумажном носителе.

Постановление Правительства РФ от 24 декабря 1994 г. «О лицензировании отдельных видов деятельности» . Постановление Правительства РФ от 15 апреля 1995 года «О лицензировании деятельности предприятий, учреждений и организаций по проведению работ, связанных с использованием сведений, составляющих государственную тайну, созданием средств защиты информации, а также с осуществлением мероприятий и(или) оказанием услуг по защите государственной тайны» . Постановление Правительства РФ от 26 июня 1995 г. «О сертификации средств защиты информации» . Постановление Правительства РФ от 04 сентября 1995 г. «Об утверждении правил отнесения сведений, составляющих государственную тайну, к различным степеням секретности» .

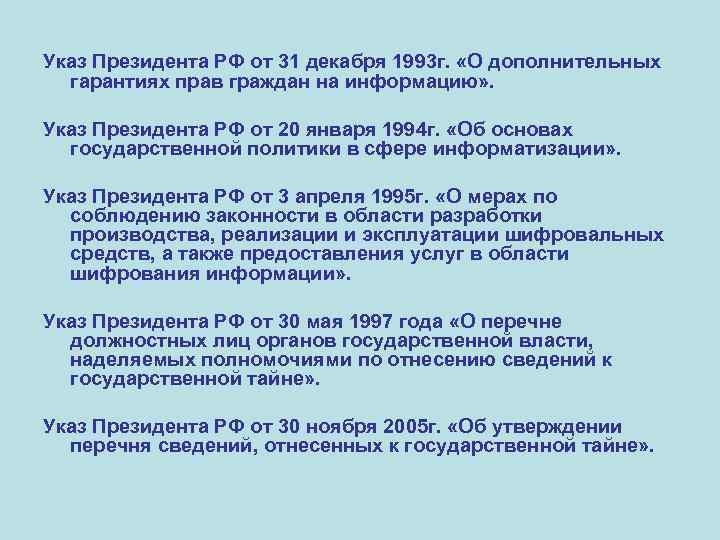

Указ Президента РФ от 31 декабря 1993 г. «О дополнительных гарантиях прав граждан на информацию» . Указ Президента РФ от 20 января 1994 г. «Об основах государственной политики в сфере информатизации» . Указ Президента РФ от 3 апреля 1995 г. «О мерах по соблюдению законности в области разработки производства, реализации и эксплуатации шифровальных средств, а также предоставления услуг в области шифрования информации» . Указ Президента РФ от 30 мая 1997 года «О перечне должностных лиц органов государственной власти, наделяемых полномочиями по отнесению сведений к государственной тайне» . Указ Президента РФ от 30 ноября 2005 г. «Об утверждении перечня сведений, отнесенных к государственной тайне» .

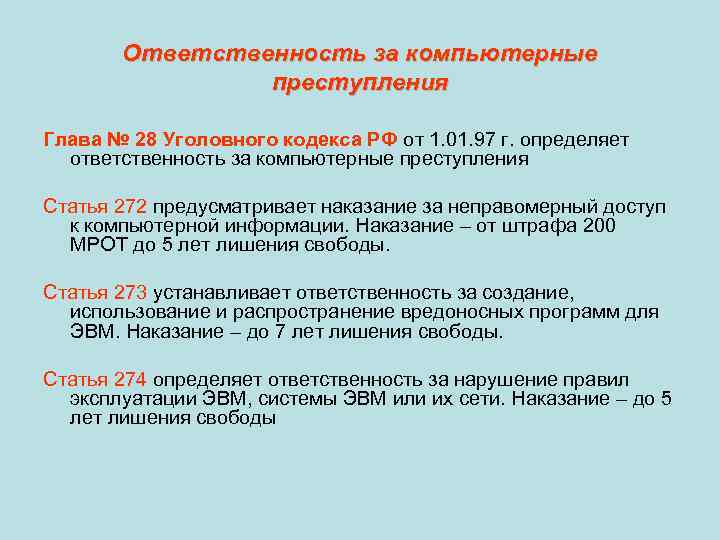

Ответственность за компьютерные преступления Глава № 28 Уголовного кодекса РФ от 1. 01. 97 г. определяет ответственность за компьютерные преступления Статья 272 предусматривает наказание за неправомерный доступ к компьютерной информации. Наказание – от штрафа 200 МРОТ до 5 лет лишения свободы. Статья 273 устанавливает ответственность за создание, использование и распространение вредоносных программ для ЭВМ. Наказание – до 7 лет лишения свободы. Статья 274 определяет ответственность за нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети. Наказание – до 5 лет лишения свободы

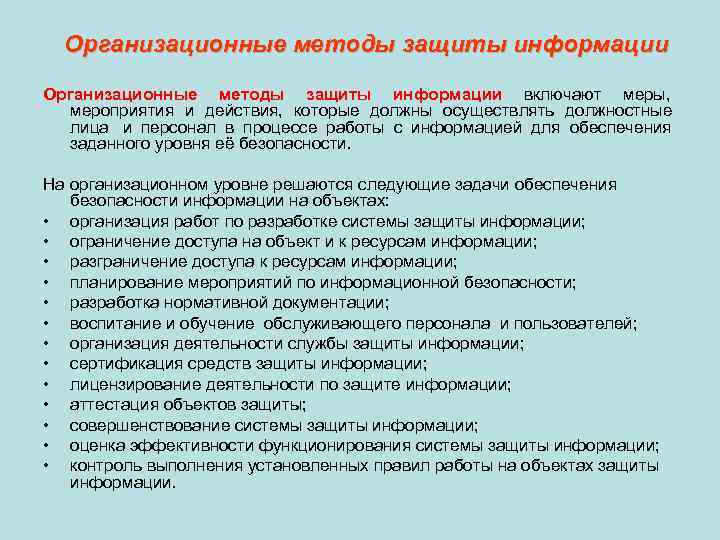

Организационные методы защиты информации включают меры, мероприятия и действия, которые должны осуществлять должностные лица и персонал в процессе работы с информацией для обеспечения заданного уровня её безопасности. На организационном уровне решаются следующие задачи обеспечения безопасности информации на объектах: • организация работ по разработке системы защиты информации; • ограничение доступа на объект и к ресурсам информации; • разграничение доступа к ресурсам информации; • планирование мероприятий по информационной безопасности; • разработка нормативной документации; • воспитание и обучение обслуживающего персонала и пользователей; • организация деятельности службы защиты информации; • сертификация средств защиты информации; • лицензирование деятельности по защите информации; • аттестация объектов защиты; • совершенствование системы защиты информации; • оценка эффективности функционирования системы защиты информации; • контроль выполнения установленных правил работы на объектах защиты информации.

2. Программно-аппаратные и криптографические способы и средства защиты информации

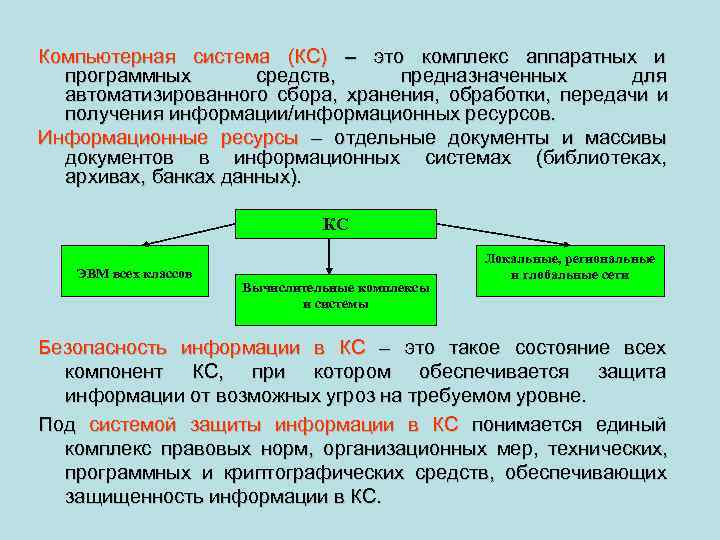

Компьютерная система (КС) – это комплекс аппаратных и программных средств, предназначенных для автоматизированного сбора, хранения, обработки, передачи и получения информации/информационных ресурсов. Информационные ресурсы – отдельные документы и массивы документов в информационных системах (библиотеках, архивах, банках данных). КС Локальные, региональные ЭВМ всех классов и глобальные сети Вычислительные комплексы и системы Безопасность информации в КС – это такое состояние всех компонент КС, при котором обеспечивается защита информации от возможных угроз на требуемом уровне. Под системой защиты информации в КС понимается единый комплекс правовых норм, организационных мер, технических, программных и криптографических средств, обеспечивающих защищенность информации в КС.

Угрозы безопасности информации в КС Угрозы безопасности информации Случайные угрозы Преднамеренные угрозы Стихийные бедствия и аварии Шпионаж и диверсии Сбои и отказы технических Несанкционированный доступ средств к информации Ошибки при разработке КС ПЭМИН Алгоритмические и Несанкционированная программные ошибки модификация структур Ошибки пользователей Вредительские программы - вирусы

Задачи защиты информации в КС от случайных угроз ЗИ от случайных угроз в КС Дублирование Повышение Создание информации надежности отказоустойчивых КС Минимизация Оптимизация ущерба от Блокировка взаимодействия аварий ошибочных человека с КС и операций стихии

Дублирование информации является одними из самых эффективных способов защиты информации от случайных угроз и преднамеренных воздействий Дублирование По времени информации По виду восстановления И процедуры • оперативные дублирования По используемым • неоперативные • полного Д средствам • зеркального Д • дополнительные • частичного Д По числу копий внешние • Комбинированного Д • одноуровневые ЗУ • многоуровневые (3) • съемные ЗУ • специальные По степени области “винчестера” По виду удаленности дублирующей И методы • сосредоточенного со сжатием И • рассредоточенного без сжатия И дублирования

Повышение надежности КС Под надежностью понимается свойство системы выполнять возложенные на нее задачи в определенных условиях эксплуатации. С точки зрения ЗИ необходимо обеспечивать надежность и работоспособность КС. Надежность КС обеспечивается надежностью программных и аппаратных средств на этапах: CASE-технологии Разработки Производства Эксплуатации

Создание отказоустойчивых КС Отказоустойчивость – свойство КС сохранять работоспособность при отказах отдельных устройств, блоков и алгоритмов. Основные подходы создания отказоустойчивых систем Создание адаптивных Использование систем резервных элементов КС по принципу “элегантной деградации” Помехоустойчивое (снижение эф-ти кодирование функционирования КС за информации с счет сохранения использованием работоспособности в контрольной И случае сбоев )

Блокировка ошибочных операций Блокировка ошибочных действий Технические средства Программно -аппаратные блокировки ошибочных средства блокировки действий людей • Блокировка • Тумблеры вычислительного • Защитные экраны процесса • Ограждения • Блокировка доступа • Средства и передачи информации • Блокировки записи и т. д. • Блокировка записи

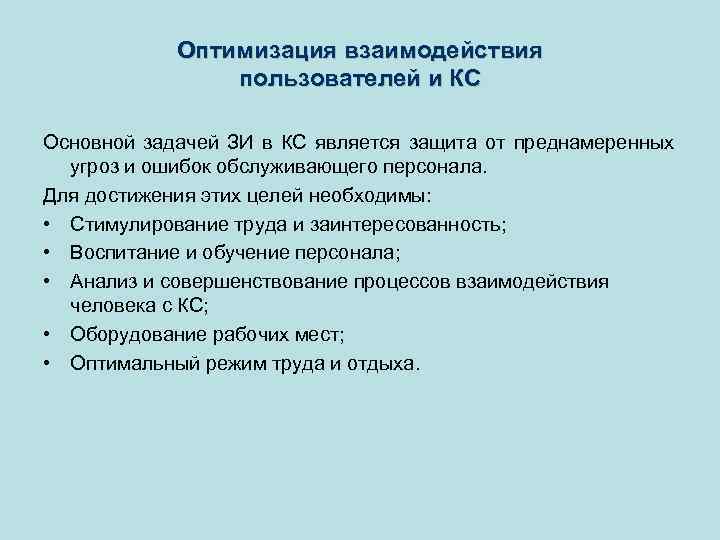

Оптимизация взаимодействия пользователей и КС Основной задачей ЗИ в КС является защита от преднамеренных угроз и ошибок обслуживающего персонала. Для достижения этих целей необходимы: • Стимулирование труда и заинтересованность; • Воспитание и обучение персонала; • Анализ и совершенствование процессов взаимодействия человека с КС; • Оборудование рабочих мест; • Оптимальный режим труда и отдыха.

Минимизация ущерба от аварий и стихийных бедствий Пути минимизации ущерба от аварий и стихии Выбор безопасного Организация места расположения оперативного КС оповещения об авариях Учет Обучение возможных аварий при персонала разработке КС действиям в экстремальных ситуациях

Задачи защиты информации в КС от преднамеренных угроз ЗИ от преднамеренных угроз в КС Методы и средства Методы защиты ТСО инженерно-технической от ПЭМИН ЗИ Методы Антивирусная Криптографические защиты борьба Защита методы ЗИ от информации в изменения Защита КС структур КС информации от НСД в каналах ЗИ при работе с связи и РКС электронной почтой

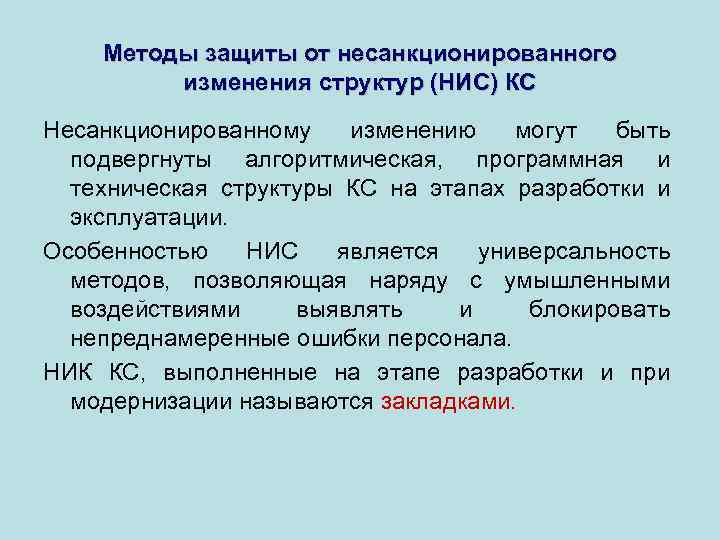

Методы защиты от несанкционированного изменения структур (НИС) КС Несанкционированному изменению могут быть подвергнуты алгоритмическая, программная и техническая структуры КС на этапах разработки и эксплуатации. Особенностью НИС является универсальность методов, позволяющая наряду с умышленными воздействиями выявлять и блокировать непреднамеренные ошибки персонала. НИК КС, выполненные на этапе разработки и при модернизации называются закладками.

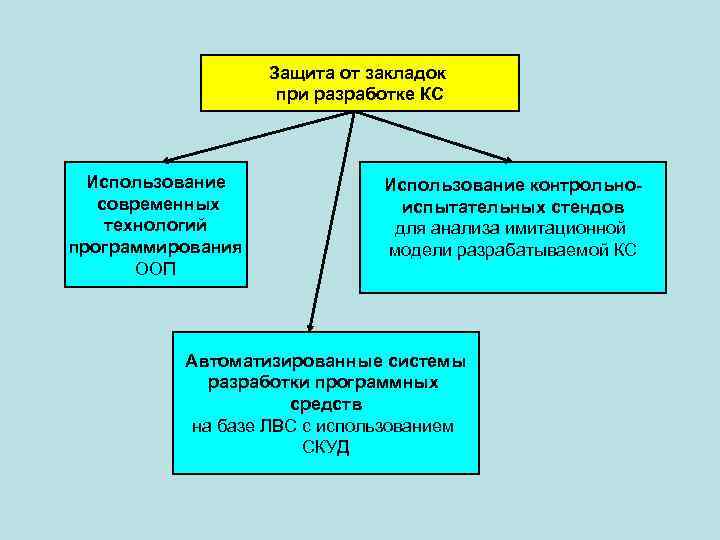

Защита от закладок при разработке КС Использование Использование контрольно- современных испытательных стендов технологий для анализа имитационной программирования модели разрабатываемой КС ООП Автоматизированные системы разработки программных средств на базе ЛВС с использованием СКУД

Защита от закладок В процессе эксплуатации КС Охрана помещений Противодействие КС несанкционированному подключению Устройств Разграничение идентификаторы доступа к устройств с использованием оборудованию КС кода - идентификатора • идентификация и Защита от монтажа, замены • аутентификация и переключения элементов КС • блокирование • журнализация Блокировка доступа • действий Автоматизированный контроль вскрытия аппаратуры

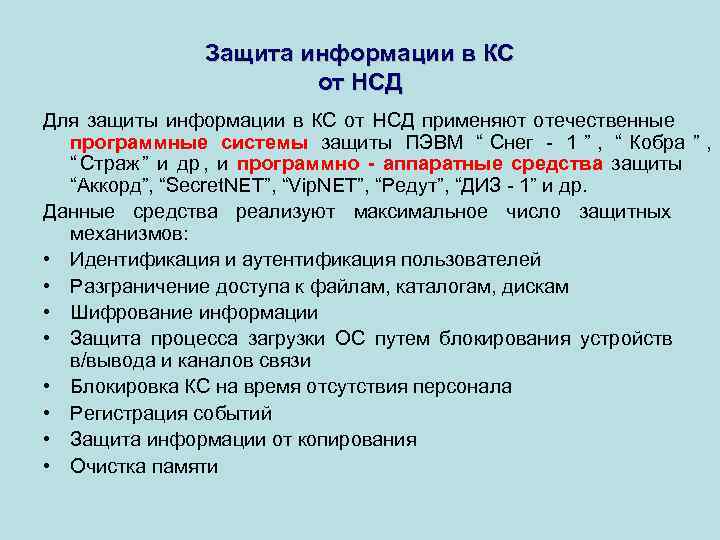

Защита информации в КС от НСД Для защиты информации в КС от НСД применяют отечественные программные системы защиты ПЭВМ “ Снег - 1 ” , “ Кобра ” , “ Страж ” и др , и программно - аппаратные средства защиты “Аккорд”, “Secret. NET”, “Vip. NET”, “Редут”, “ДИЗ - 1” и др. Данные средства реализуют максимальное число защитных механизмов: • Идентификация и аутентификация пользователей • Разграничение доступа к файлам, каталогам, дискам • Шифрование информации • Защита процесса загрузки ОС путем блокирования устройств в/вывода и каналов связи • Блокировка КС на время отсутствия персонала • Регистрация событий • Защита информации от копирования • Очистка памяти

Криптографические методы защиты информации Под криптографической защитой понимают такое преобразование информации, в результате которого она становится недоступной для преобразования и использования лицами, не имеющими на то прав. Методы криптографического преобразования информации шифрование сжатие стеганография кодирование

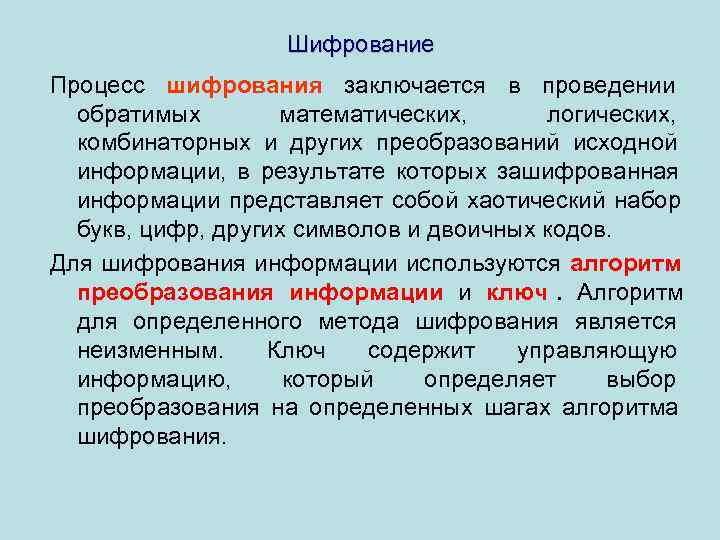

Шифрование Процесс шифрования заключается в проведении обратимых математических, логических, комбинаторных и других преобразований исходной информации, в результате которых зашифрованная информации представляет собой хаотический набор букв, цифр, других символов и двоичных кодов. Для шифрования информации используются алгоритм преобразования информации и ключ. Алгоритм для определенного метода шифрования является неизменным. Ключ содержит управляющую информацию, который определяет выбор преобразования на определенных шагах алгоритма шифрования.

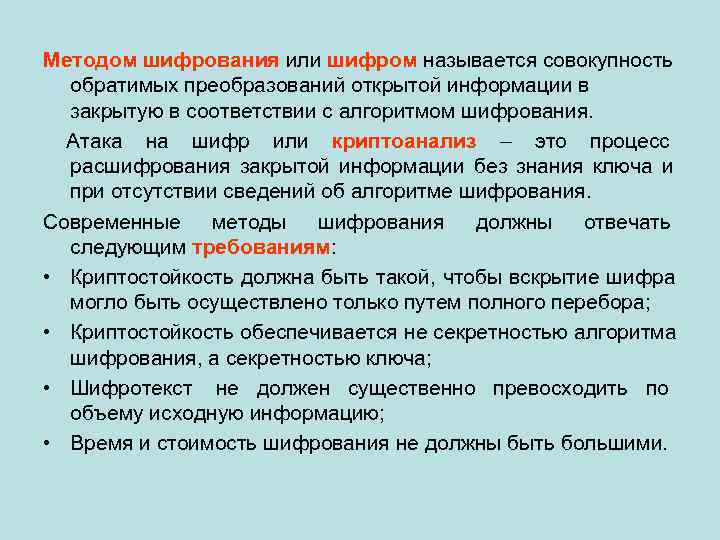

Методом шифрования или шифром называется совокупность обратимых преобразований открытой информации в закрытую в соответствии с алгоритмом шифрования. Атака на шифр или криптоанализ – это процесс расшифрования закрытой информации без знания ключа и при отсутствии сведений об алгоритме шифрования. Современные методы шифрования должны отвечать следующим требованиям: • Криптостойкость должна быть такой, чтобы вскрытие шифра могло быть осуществлено только путем полного перебора; • Криптостойкость обеспечивается не секретностью алгоритма шифрования, а секретностью ключа; • Шифротекст не должен существенно превосходить по объему исходную информацию; • Время и стоимость шифрования не должны быть большими.

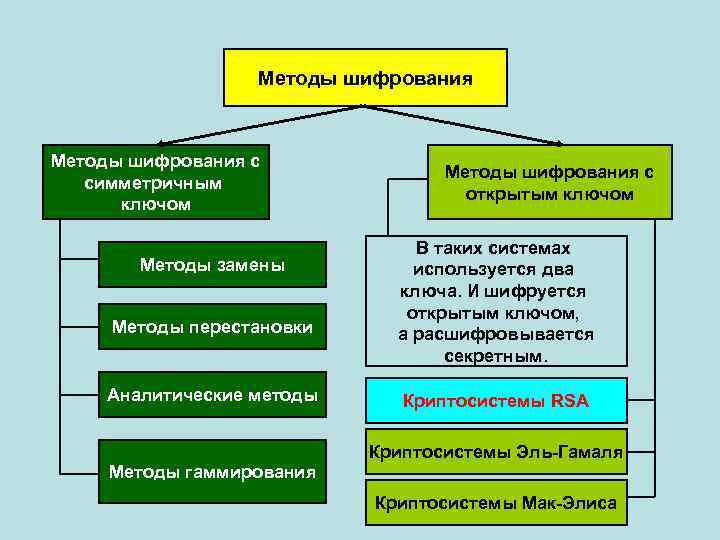

Методы шифрования с симметричным открытым ключом В таких системах Методы замены используется два ключа. И шифруется открытым ключом, Методы перестановки а расшифровывается секретным. Аналитические методы Криптосистемы RSA Криптосистемы Эль-Гамаля Методы гаммирования Криптосистемы Мак-Элиса

Стандарты шифрования Российский стандарт на шифрование информации ГОСТ 28147 -89 Стандарт США на шифрование информации DES Простая замена (Data Encryption Standard) Гаммирование с ОС Выработка имитовставки

Методы стеганографии позволяют скрыть не только смысл хранящейся или передаваемой информации, но и сам факт хранения и передачи информации. Кодирование информации – замена смысловых конструкций исходной информации кодами, в качестве которых могут использоваться сочетания букв и цифр. Сжатие информации относится к криптографии с ограничениями : при сжатии сокращается объем информации, но при этом сжатая информация может быть использована без обратного преобразования. Поэтому вместе с методами сжатия применяют методы шифрования.

Конфиденциальность и безопасность при работе с электронной почтой Методы обеспечения информационной безопасности при работе с электронной почтой Анонимность Антивирусная Шифрование защита ·Использование бесплатных анонимных • Межсетевые экраны • Настройка стандартных Web почтовых ящиков Zone. Alarm почтовых программ( The www. rambler. ru Bat, Outlook Express) www. zonelabs. com www. narod. ru • ЭЦП (www. pgpi. com) Outpost ·Системы • Спецпрограммы для www. outpost. agnitum. com переадресовки шифрования информации • Антивирусные (www. iname. com) типа Save. Disk программы • ЭЦП • Утилиты

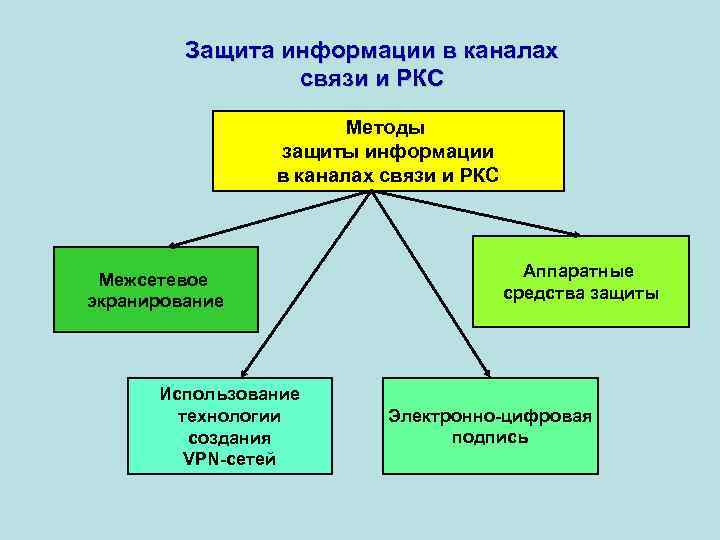

Защита информации в каналах связи и РКС Методы защиты информации в каналах связи и РКС Межсетевое Аппаратные экранирование средства защиты Использование технологии Электронно-цифровая создания подпись VPN-сетей

Антивирусная борьба Компьютерные вирусы – это небольшие исполняемые программы, обладающие свойством распространения и самовоспроизведения в КС. Вирусы могут выполнять изменение или уничтожение ПО или данных, хранящихся в КС.

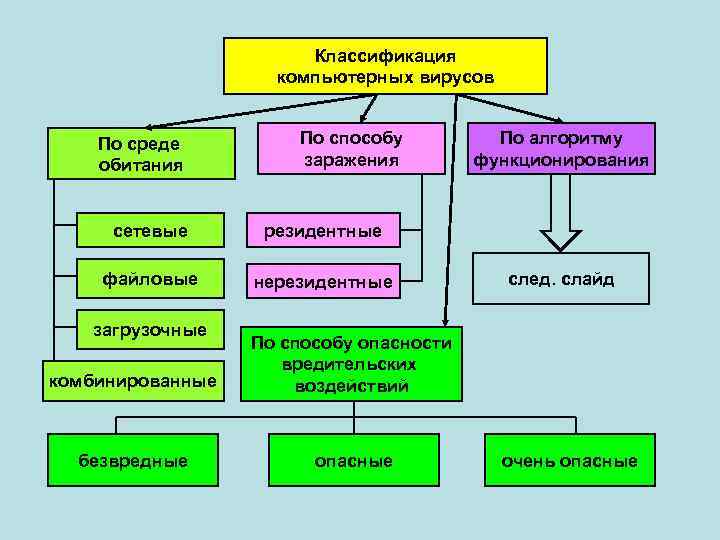

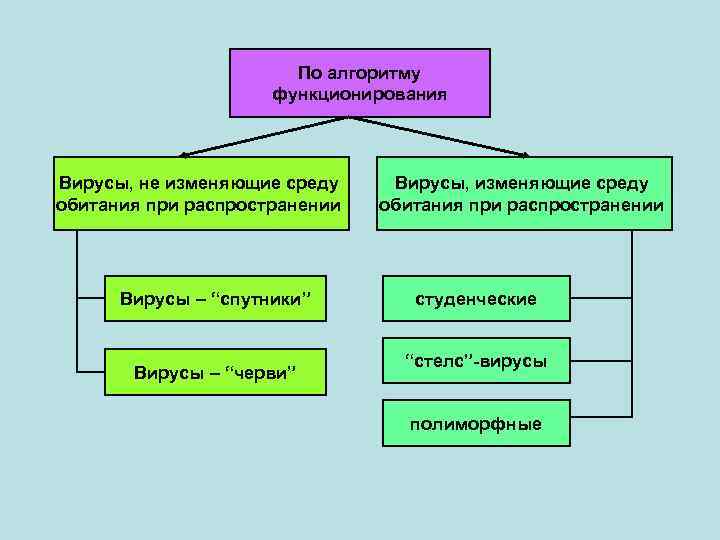

Классификация компьютерных вирусов По среде По способу По алгоритму обитания заражения функционирования сетевые резидентные файловые нерезидентные след. слайд загрузочные По способу опасности вредительских комбинированные воздействий безвредные опасные очень опасные

По алгоритму функционирования Вирусы, не изменяющие среду Вирусы, изменяющие среду обитания при распространении Вирусы – “спутники” студенческие “стелс”-вирусы Вирусы – “черви” полиморфные

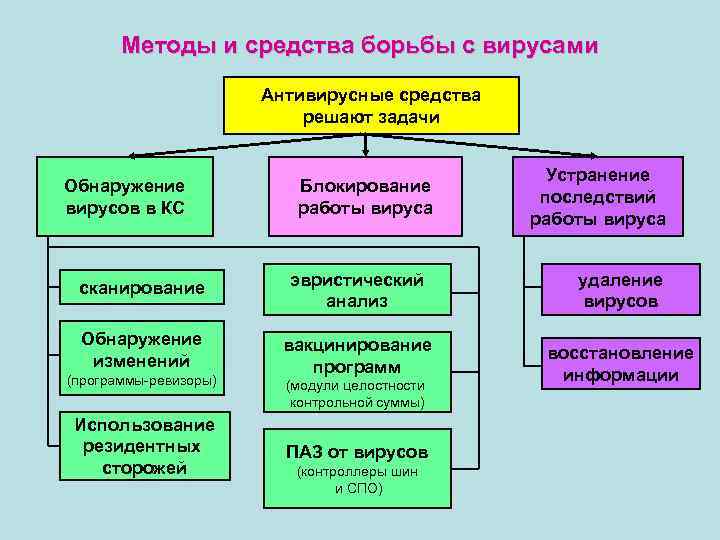

Методы и средства борьбы с вирусами Антивирусные средства решают задачи Устранение Обнаружение Блокирование последствий вирусов в КС работы вируса сканирование эвристический удаление анализ вирусов Обнаружение вакцинирование изменений восстановление программ информации (программы-ревизоры) (модули целостности контрольной суммы) Использование резидентных ПАЗ от вирусов сторожей (контроллеры шин и СПО)

Профилактика заражения вирусами КС 1. Использование лицензированного ПО 2. Дублирование информации 3. Регулярное использование антивирусных программ. 4. Обновление баз и версий антивирусных программ 5. Проведение антивирусной проверки внешних носителей информации при их использовании в КС 6. При работе в РКС обязательное использование межсетевых экранов и аппаратных средств защиты 7. Периодические проверки КС специалистами на предмет заражения вирусами.

Порядок действий при заражении ЭВМ вирусами 1. Выключить ЭВМ для уничтожения резидентных вирусов 2. Загрузить эталонную ОС с резервного носителя 3. Сохранить важную информацию на съемных носителях 4. Использовать антивирусные средства для удаления вирусов и восстановления информации. Если работоспособность ЭВМ восстановлена, то следует перейти к пункту 8 5. Осуществить форматирование и новую разметку жесткого диска ЭВМ 6. Восстановить ОС и необходимое ПО на ЭВМ 7. Тщательно проверить информацию, сохраненную после заражения вирусами ЭВМ 8. Завершить восстановление информации проверкой ЭВМ с помощью имеющихся антивирусных программ

Продолжение следует …

Методы и средства защиты информации.ppt

- Количество слайдов: 42