63c451193b163846be9479a22b784e40.ppt

- Количество слайдов: 29

Authentication & Authorization Belinszki Balázs terméktámogató mérnök Juhász Mihály alkalmazásfejlesztési tanácsadó

Autentikáció l Egy folyamat, amelyben igazolja magát a „felhasználó”. l Hol van, hol nincs? Ø Ø Végezhetem „magam” (Az alkalmazás) Jobb, ha másra bízom (OS)

Autorizáció l Egy folyamat amelyben eldől, hogy egy már igazolt „felhasználó” jogosult-e, vagy sem elérni egy adott erőforrást. l Tehát mindig az autentikációt követi.

Autentikációs metódusok l OS Ø Ø l Kerberos NTLM Egyedi Ø Ø Ø Basic Digest Form Certificate Passport Alkalmazásegyedi (SQL Server)

Technológiák. . . Technológia Authentication Authorization Biztonságos kommunikációs IIS Anonymous Basic Digest Windows Integrated (Kerberos/NTLM) Certificate IP/DNS Address Restrictions Web Permissions NTFS Permissions ACLs SSL Asp. NET None (Custom) Windows Forms Passport File Authorization URL Authorization Principal Permissions. Net Roles Enterprise Services Windows Enterprise Services (COM+) Roles NTFS Permissions RPC Encryption SQL Server 2000 Windows SQL Authentication Server logins Database logins Fixed database roles User defined roles Application roles Object permissions SSL Windows 2000/2003 Kerberos NTLM Windows ACLs IPSec

Mi, mivel jár? Basic Digest NTLM Kerberos Certs Forms Passport Domain accounttal kell rendelkeznie a felhasználónak Igen Nem Nem Támogatja a delegálást Igen Nem Igen Lehet Igen Szükséges Win 2 K (vagy újabb) kliens és szerver Nem Igen Nem Nem Clear Text (requires SSL) Igen Nem Nem Igen Nem Supports non-IE browsers Igen Nem Nem Igen

Hol találkozik velük az Üzemeltető leginkább ? l l File rendszer SQL Server COM+ IIS (ASP. NET)

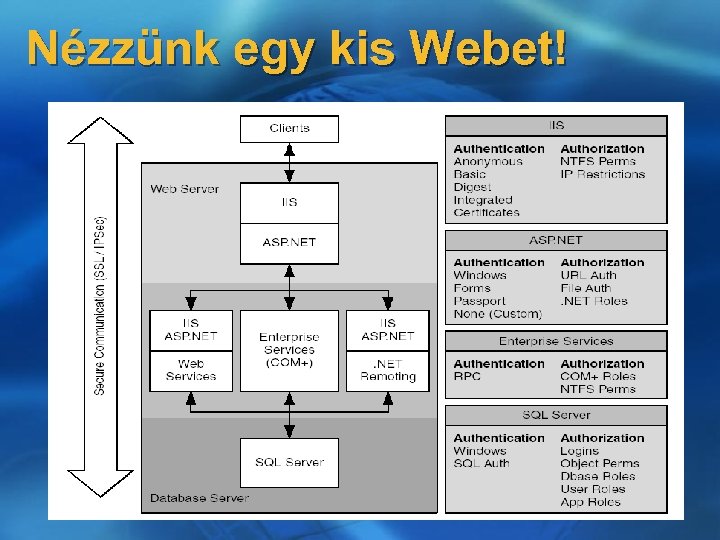

Nézzünk egy kis Webet!

Hol vagyunk? l l l Internet? Intranet? Extranet?

Mibe ütközhetünk? l l l IIS, ASP. Net (IWAM_xxx, IUSR_xxx, ASPNET_WP. exe, W 3 WP. exe) COM+. Net Framework Policy-k (Code Access Security) Nincs több Hopp(á)? Tűzfal?

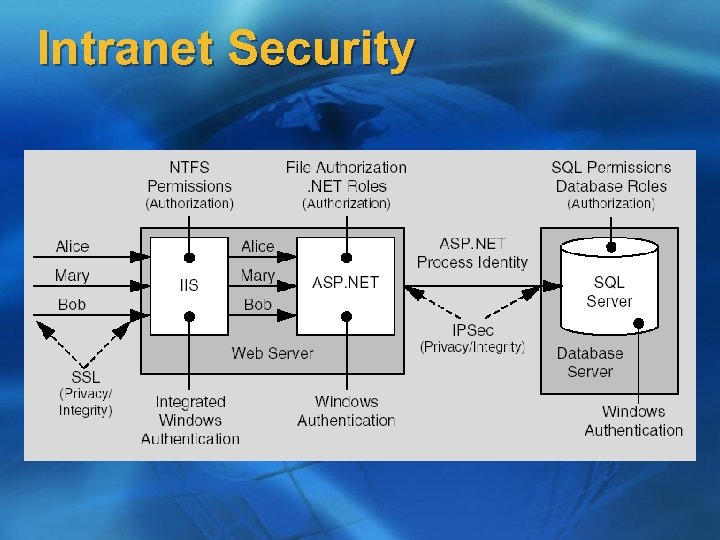

Intranet Security

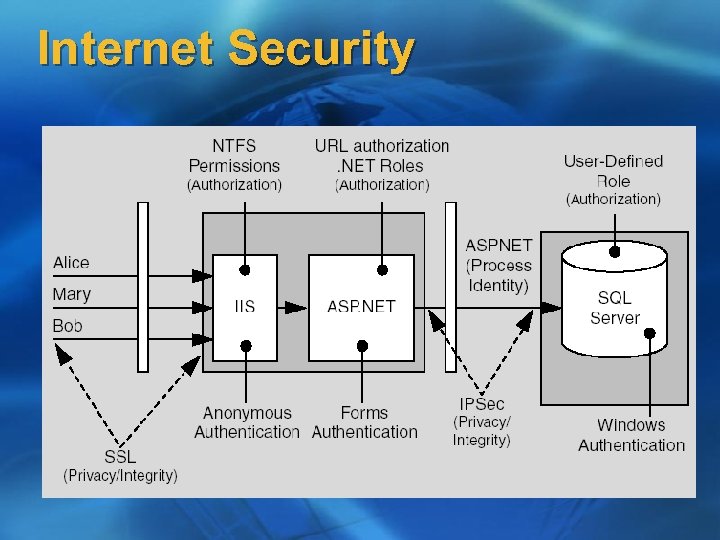

Internet Security

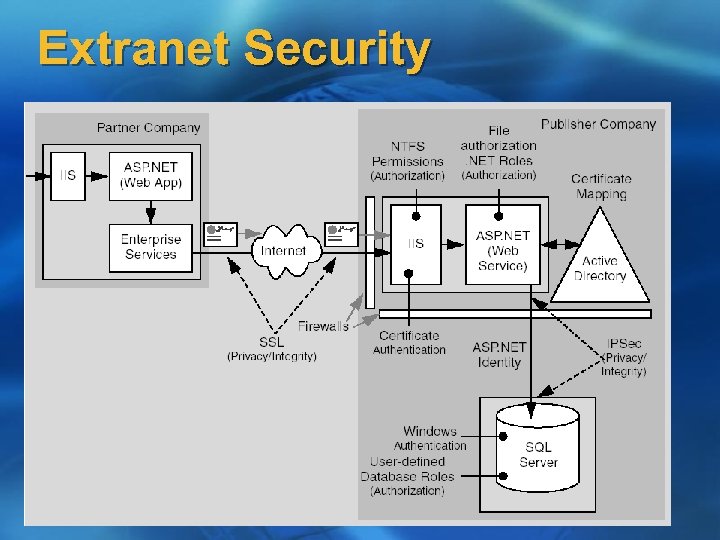

Extranet Security

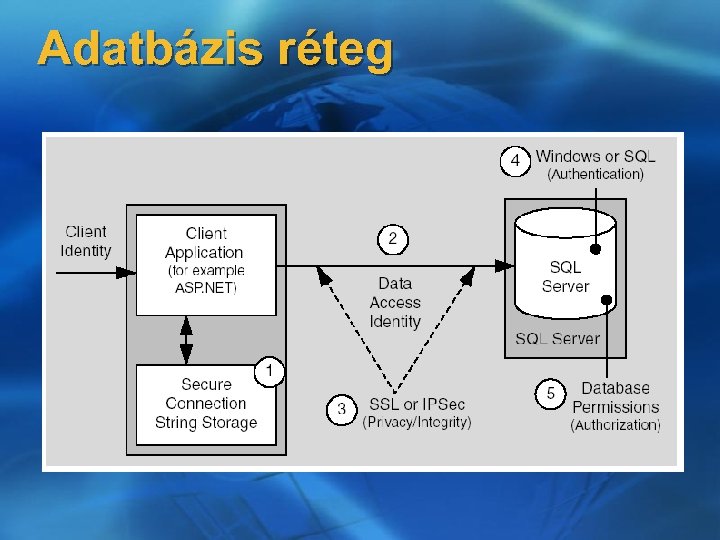

Adatbázis réteg

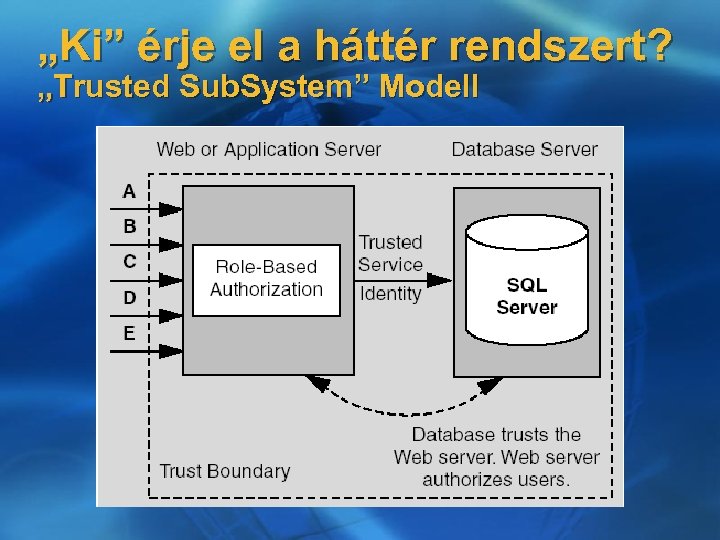

„Ki” érje el a háttér rendszert? „Trusted Sub. System” Modell

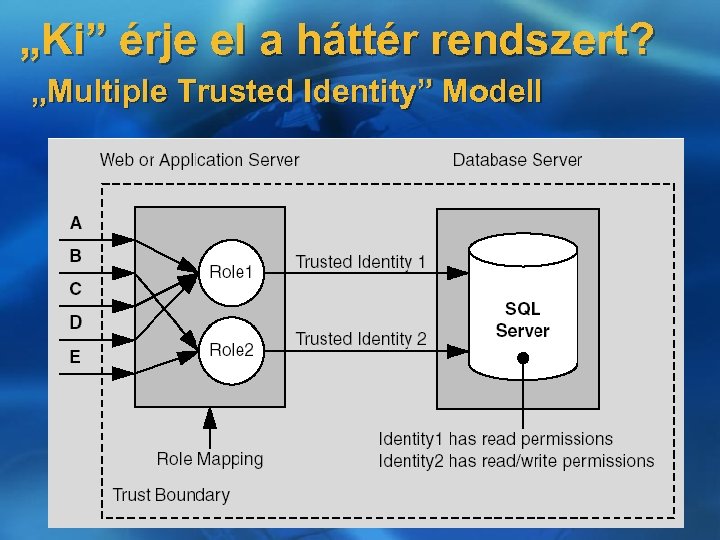

„Ki” érje el a háttér rendszert? „Multiple Trusted Identity” Modell

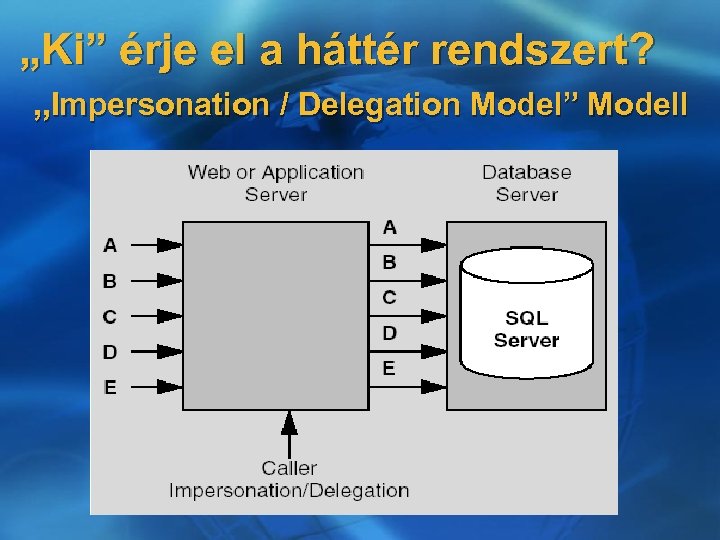

„Ki” érje el a háttér rendszert? „Impersonation / Delegation Model” Modell

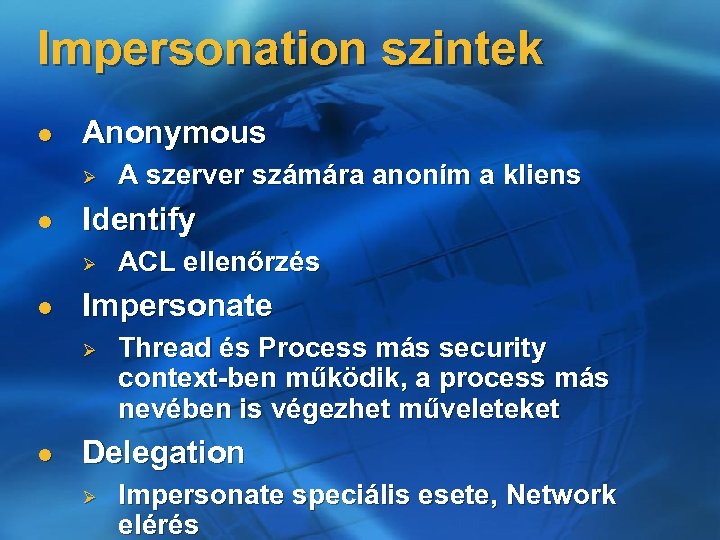

Impersonation szintek l Anonymous Ø l Identify Ø l ACL ellenőrzés Impersonate Ø l A szerver számára anoním a kliens Thread és Process más security context-ben működik, a process más nevében is végezhet műveleteket Delegation Ø Impersonate speciális esete, Network elérés

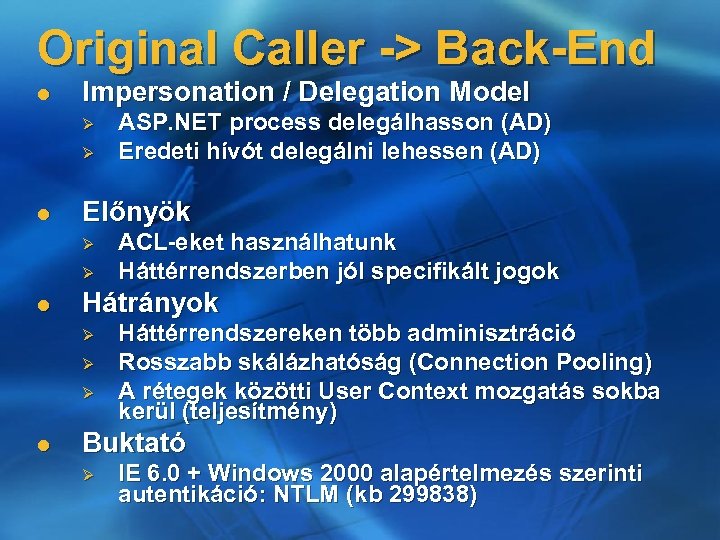

Original Caller -> Back-End l Impersonation / Delegation Model Ø Ø l Előnyök Ø Ø l ACL-eket használhatunk Háttérrendszerben jól specifikált jogok Hátrányok Ø Ø Ø l ASP. NET process delegálhasson (AD) Eredeti hívót delegálni lehessen (AD) Háttérrendszereken több adminisztráció Rosszabb skálázhatóság (Connection Pooling) A rétegek közötti User Context mozgatás sokba kerül (teljesítmény) Buktató Ø IE 6. 0 + Windows 2000 alapértelmezés szerinti autentikáció: NTLM (kb 299838)

ASP. NET Process l l A lehető legkevesebb jog! (Feladat függő) A User Identity legyen a registryben titkosítva Ø Ø l aspnet_setreg. exe HOW TO: Use the ASP. NET Utility to Encrypt Credentials and Session State Connection Strings (http: //support. microsoft. com/default. a spx? scid=329290) Ha már belelendültünk, tegyük oda az SQL Connection Stringet is!

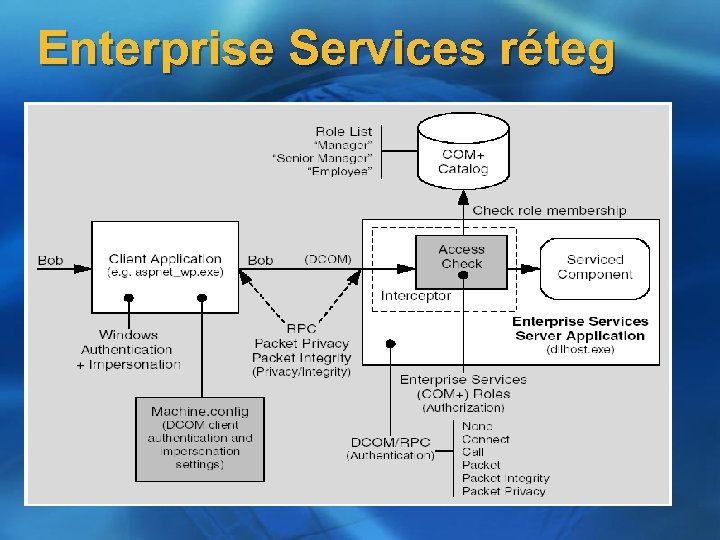

Enterprise Services réteg

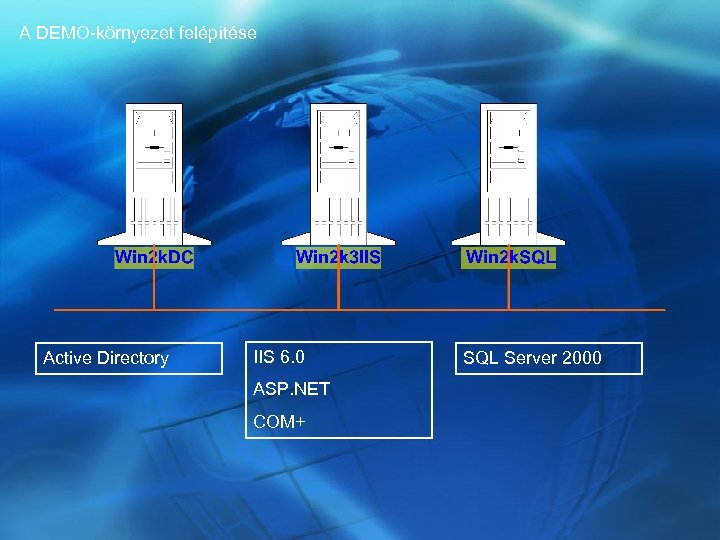

A DEMO-környezet felépítése Active Directory IIS 6. 0 ASP. NET COM+ SQL Server 2000

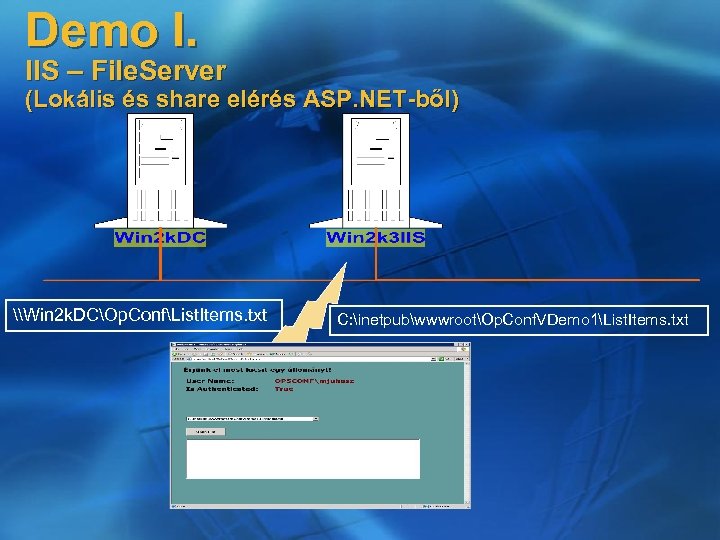

Demo I. IIS – File. Server (Lokális és share elérés ASP. NET-ből) \Win 2 k. DCOp. ConfList. Items. txt C: inetpubwwwrootOp. Conf. VDemo 1List. Items. txt

Demo I. l l l Windows autentikáció az IIS-en Erőforrás elérés „Trusted” módon Erőforrás elérés „megszemélyesítve”

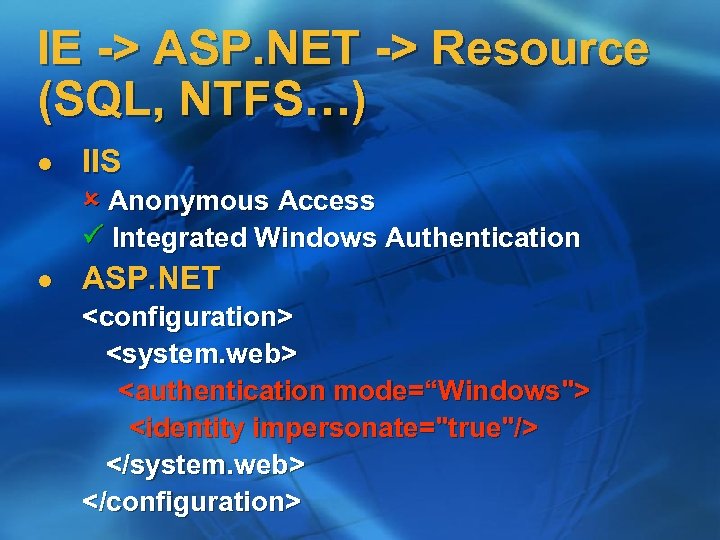

IE -> ASP. NET -> Resource (SQL, NTFS…) l IIS Anonymous Access Integrated Windows Authentication l ASP. NET <configuration> <system. web> <authentication mode=“Windows"> <identity impersonate="true"/> </system. web> </configuration>

Demo II. l IIS – COM+ – SQL Server l SQL Server communication protocols Ø Ø l l TCP/IP (Socket) Named Pipe (File kezelés) Kapcsolatuk az autentikációval Hogyan legyen SQL server +secureva?

Demo II. l Windows autentikáció az IIS-en Erőforrás elérés „Trusted” módon Erőforrás elérés „megszemélyesítve” COM+ autorizáció l SQL felé SSL, ha az adatok „fontosak” l l l

Tűzfal l IIS – Tűzfal (ISA) – COM+ – SQL Server l Bajok: Ø AD bent - IIS kinn, kívül hogy authentikáljunk? § § Ø Ementáli Külső „címtár” IIS bent

Diagnosztikai eszközök, módszerek l l l l Debug Build !!!! (Logolás) Perfmon Event. Log SQL Audit logok SQL Profiler COMSpy IIS Log (Log Parser) * Net. Mon

63c451193b163846be9479a22b784e40.ppt