Ataka_IP-spufing.pptx

- Количество слайдов: 9

Атака IP-спуфинг

Атака IP-спуфинг

Классификация сетевых атак Сетевые атаки столь же разнообразны, как и системы, против которых они направлены. Некоторые атаки отличаются большой сложностью. Другие может осуществить обычный оператор, даже не предполагающий, какие последствия может иметь его деятельность. Для оценки типов атак необходимо знать некоторые ограничения, изначально присущие протоколу TPC/IP. Сеть Интернет создавалась для связи между государственными учреждениями и университетами в помощь учебному процессу и научным исследованиям. Создатели этой сети не подозревали, насколько широко она распространится. В результате, в спецификациях ранних версий интернет-протокола (IP) отсутствовали требования безопасности. Именно поэтому многие реализации IP являются изначально уязвимыми. Через много лет, получив множество рекламаций (RFC - Request for Comments), мы, наконец, стали внедрять средства безопасности для IP. Однако ввиду того, что изначально средства защиты для протокола IP не разрабатывались, все его реализации стали дополняться разнообразными сетевыми процедурами, услугами и продуктами, снижающими риски, присущие этому протоколу. Далее мы кратко обсудим типы атак, которые обычно применяются против сетей IP, и перечислим способы борьбы с ними.

Классификация сетевых атак Сетевые атаки столь же разнообразны, как и системы, против которых они направлены. Некоторые атаки отличаются большой сложностью. Другие может осуществить обычный оператор, даже не предполагающий, какие последствия может иметь его деятельность. Для оценки типов атак необходимо знать некоторые ограничения, изначально присущие протоколу TPC/IP. Сеть Интернет создавалась для связи между государственными учреждениями и университетами в помощь учебному процессу и научным исследованиям. Создатели этой сети не подозревали, насколько широко она распространится. В результате, в спецификациях ранних версий интернет-протокола (IP) отсутствовали требования безопасности. Именно поэтому многие реализации IP являются изначально уязвимыми. Через много лет, получив множество рекламаций (RFC - Request for Comments), мы, наконец, стали внедрять средства безопасности для IP. Однако ввиду того, что изначально средства защиты для протокола IP не разрабатывались, все его реализации стали дополняться разнообразными сетевыми процедурами, услугами и продуктами, снижающими риски, присущие этому протоколу. Далее мы кратко обсудим типы атак, которые обычно применяются против сетей IP, и перечислим способы борьбы с ними.

IP-спуфинг происходит, когда хакер, находящийся внутри корпорации или вне ее выдает себя за санкционированного пользователя. Это можно сделать двумя способами. Во-первых, хакер может воспользоваться IP-адресом, находящимся в пределах диапазона санкционированных IP-адресов, или авторизованным внешним адресом, которому разрешается доступ к определенным сетевым ресурсам. Атаки IP-спуфинга часто являются отправной точкой для прочих атак. Классический пример - атака Do. S, которая начинается с чужого адреса, скрывающего истинную личность хакера. Обычно IP-спуфинг ограничивается вставкой ложной информации или вредоносных команд в обычный поток данных, передаваемых между клиентским и серверным приложением или по каналу связи между одноранговыми устройствами. Для двусторонней связи хакер должен изменить все таблицы маршрутизации, чтобы направить трафик на ложный IP-адрес. Некоторые хакеры, однако, даже не пытаются получить ответ от приложений. Если главная задача состоит в получении от системы важного файла, ответы приложений не имеют значения. Если же хакеру удается поменять таблицы маршрутизации и направить трафик на ложный IP-адрес, хакер получит все пакеты и сможет отвечать на них так, будто он является санкционированным пользователем.

IP-спуфинг происходит, когда хакер, находящийся внутри корпорации или вне ее выдает себя за санкционированного пользователя. Это можно сделать двумя способами. Во-первых, хакер может воспользоваться IP-адресом, находящимся в пределах диапазона санкционированных IP-адресов, или авторизованным внешним адресом, которому разрешается доступ к определенным сетевым ресурсам. Атаки IP-спуфинга часто являются отправной точкой для прочих атак. Классический пример - атака Do. S, которая начинается с чужого адреса, скрывающего истинную личность хакера. Обычно IP-спуфинг ограничивается вставкой ложной информации или вредоносных команд в обычный поток данных, передаваемых между клиентским и серверным приложением или по каналу связи между одноранговыми устройствами. Для двусторонней связи хакер должен изменить все таблицы маршрутизации, чтобы направить трафик на ложный IP-адрес. Некоторые хакеры, однако, даже не пытаются получить ответ от приложений. Если главная задача состоит в получении от системы важного файла, ответы приложений не имеют значения. Если же хакеру удается поменять таблицы маршрутизации и направить трафик на ложный IP-адрес, хакер получит все пакеты и сможет отвечать на них так, будто он является санкционированным пользователем.

Угрозу спуфинга можно ослабить (но не устранить) с помощью следующих мер: Контроль доступа - Самый простой способ предотвращения IP-спуфинга состоит в правильной настройке управления доступом. Чтобы снизить эффективность IP-спуфигна, настройте контроль доступа на отсечение любого трафика, поступающего из внешней сети с исходным адресом, который должен располагаться внутри вашей сети. Заметим, что это помогает бороться с IP-спуфингом, когда санкционированными являются только внутренние адреса. Если санкционированными являются и некоторые адреса внешней сети, данный метод становится неэффективным. Фильтрация RFC 2827 - Вы можете пресечь попытки спуфинга чужих сетей пользователями вашей сети (и стать добропорядочным "сетевым гражданином"). Для этого необходимо отбраковывать любой исходящий трафик, исходный адрес которого не является одним из IP-адресов вашей организации. Этот тип фильтрации, известный под названием "RFC 2827", может выполнять и ваш провайдер (ISP). В результате отбраковывается весь трафик, который не имеет исходного адреса, ожидаемого на определенном интерфейсе. К примеру, если ISP предоставляет соединение с IP-адресом 15. 1. 1. 0/24, он может настроить фильтр таким образом, чтобы с данного интерфейса на маршрутизатор ISP допускался только трафик, поступающий с адреса 15. 1. 1. 0/24. Заметим, что до тех пор, пока все провайдеры не внедрят этот тип фильтрации, его эффективность будет намного ниже возможной. Кроме того, чем дальше от фильтруемых устройств, тем труднее проводить точную фильтрацию. Так, например, фильтрация RFC 2827 на уровне маршрутизатора доступа требует пропуска всего трафика с главного сетевого адреса (10. 0/8), тогда как на уровне распределения (в данной архитектуре) можно ограничить трафик более точно (адрес - 10. 1. 5. 0/24). Наиболее эффективный метод борьбы с IP-спуфингом тот же, что и в случае со сниффингом пакетов: необходимо сделать атаку абсолютно неэффективной. IP-спуфинг может функционировать только при условии, что аутентификация происходит на базе IP-адресов. Поэтому внедрение дополнительных методов аутентификации делает этот вид атак бесполезными. Лучшим видом дополнительной аутентификации является криптографическая. Если она невозможна, хорошие результаты может дать двухфакторная аутентификация с использованием одноразовых паролей.

Угрозу спуфинга можно ослабить (но не устранить) с помощью следующих мер: Контроль доступа - Самый простой способ предотвращения IP-спуфинга состоит в правильной настройке управления доступом. Чтобы снизить эффективность IP-спуфигна, настройте контроль доступа на отсечение любого трафика, поступающего из внешней сети с исходным адресом, который должен располагаться внутри вашей сети. Заметим, что это помогает бороться с IP-спуфингом, когда санкционированными являются только внутренние адреса. Если санкционированными являются и некоторые адреса внешней сети, данный метод становится неэффективным. Фильтрация RFC 2827 - Вы можете пресечь попытки спуфинга чужих сетей пользователями вашей сети (и стать добропорядочным "сетевым гражданином"). Для этого необходимо отбраковывать любой исходящий трафик, исходный адрес которого не является одним из IP-адресов вашей организации. Этот тип фильтрации, известный под названием "RFC 2827", может выполнять и ваш провайдер (ISP). В результате отбраковывается весь трафик, который не имеет исходного адреса, ожидаемого на определенном интерфейсе. К примеру, если ISP предоставляет соединение с IP-адресом 15. 1. 1. 0/24, он может настроить фильтр таким образом, чтобы с данного интерфейса на маршрутизатор ISP допускался только трафик, поступающий с адреса 15. 1. 1. 0/24. Заметим, что до тех пор, пока все провайдеры не внедрят этот тип фильтрации, его эффективность будет намного ниже возможной. Кроме того, чем дальше от фильтруемых устройств, тем труднее проводить точную фильтрацию. Так, например, фильтрация RFC 2827 на уровне маршрутизатора доступа требует пропуска всего трафика с главного сетевого адреса (10. 0/8), тогда как на уровне распределения (в данной архитектуре) можно ограничить трафик более точно (адрес - 10. 1. 5. 0/24). Наиболее эффективный метод борьбы с IP-спуфингом тот же, что и в случае со сниффингом пакетов: необходимо сделать атаку абсолютно неэффективной. IP-спуфинг может функционировать только при условии, что аутентификация происходит на базе IP-адресов. Поэтому внедрение дополнительных методов аутентификации делает этот вид атак бесполезными. Лучшим видом дополнительной аутентификации является криптографическая. Если она невозможна, хорошие результаты может дать двухфакторная аутентификация с использованием одноразовых паролей.

IP Spoofing — Атака с подменой адреса источника. В процессе этой атаки происходит захват IP-адреса определенной машины. Используя это, злоумышленник или скрывает источник атаки (при атаках «отказ в обслуживании» ), или извлекает из доверительных связей машин некоторую пользу. В данной статье рассмотрен второй вариант применения атаки IP Spoofing ( «spoof» , по-английски «обман» ). Для злоумышленника основной принцип атаки заключается в изменении своих IP-пакетов. При этом обычно применяются такие программы, как, например, hping 2 или nemesis. В самих пакетах, кроме прочей информации, меняется также IP-адрес источника. Атаку IP Spoofing часто называют «слепой подменой» (буквально — Blind Spoofing). Такое название связано с тем, что на машину кракера не могут прийти ответы на фальсифицированные пакеты, так как в них был изменен исходящий адрес ( «кракер» — жаргонное название «специалиста» сетевых взломов). В связи с этим, фальсифицированные пакеты уйдут к машине, адрес которой использовался кракером в целях подмены. Однако, все же имеется два метода, используемых для получения ответов:

IP Spoofing — Атака с подменой адреса источника. В процессе этой атаки происходит захват IP-адреса определенной машины. Используя это, злоумышленник или скрывает источник атаки (при атаках «отказ в обслуживании» ), или извлекает из доверительных связей машин некоторую пользу. В данной статье рассмотрен второй вариант применения атаки IP Spoofing ( «spoof» , по-английски «обман» ). Для злоумышленника основной принцип атаки заключается в изменении своих IP-пакетов. При этом обычно применяются такие программы, как, например, hping 2 или nemesis. В самих пакетах, кроме прочей информации, меняется также IP-адрес источника. Атаку IP Spoofing часто называют «слепой подменой» (буквально — Blind Spoofing). Такое название связано с тем, что на машину кракера не могут прийти ответы на фальсифицированные пакеты, так как в них был изменен исходящий адрес ( «кракер» — жаргонное название «специалиста» сетевых взломов). В связи с этим, фальсифицированные пакеты уйдут к машине, адрес которой использовался кракером в целях подмены. Однако, все же имеется два метода, используемых для получения ответов:

1. Source Routing — маршрутизация от источника. В протоколе IP имеется возможность маршрутизации от источника, позволяющая задавать маршрут ответным пакетам. В этом маршруте представлен набор IP-адресов маршрутизаторов, используемых при прохождении пакета по сети. Кракеру достаточно всего лишь предоставить IP пакетам маршрут до контролируемого им маршрутизатора. В современных системах большинство стеков TCP/IP бракуют такие пакеты (пакеты с маршрутизацией от источника); 2. Re-routing – «перемаршрутизация» . Когда в маршрутизаторе используется протокол RIP, его таблицы легко изменить. Для этого достаточно прислать ему RIP-пакеты, содержащие новую информацию о маршрутах. При этом, кракер добивается перенаправления пакетов на контролируемый им маршрутизатор. Обе этих технологии довольно-таки трудны в использовании, так как атака происходит без ответных пакетов целевого сервера. Применение атаки «Слепая подмена» возможно против таких сервисов, как rsh и rlogin. Система аутентификации этих сервисов основана лишь на адресах клиентских машин. Этот тип атаки довольно широко известен. Так, например, Кевин Митник [Kevin Mitnick]еще в 1994 году применил ее против компютера Цутому Шимомура [Tsutomu Shimomura]. Для осуществления «Слепой подмены» требуется выполнить несколько шагов:

1. Source Routing — маршрутизация от источника. В протоколе IP имеется возможность маршрутизации от источника, позволяющая задавать маршрут ответным пакетам. В этом маршруте представлен набор IP-адресов маршрутизаторов, используемых при прохождении пакета по сети. Кракеру достаточно всего лишь предоставить IP пакетам маршрут до контролируемого им маршрутизатора. В современных системах большинство стеков TCP/IP бракуют такие пакеты (пакеты с маршрутизацией от источника); 2. Re-routing – «перемаршрутизация» . Когда в маршрутизаторе используется протокол RIP, его таблицы легко изменить. Для этого достаточно прислать ему RIP-пакеты, содержащие новую информацию о маршрутах. При этом, кракер добивается перенаправления пакетов на контролируемый им маршрутизатор. Обе этих технологии довольно-таки трудны в использовании, так как атака происходит без ответных пакетов целевого сервера. Применение атаки «Слепая подмена» возможно против таких сервисов, как rsh и rlogin. Система аутентификации этих сервисов основана лишь на адресах клиентских машин. Этот тип атаки довольно широко известен. Так, например, Кевин Митник [Kevin Mitnick]еще в 1994 году применил ее против компютера Цутому Шимомура [Tsutomu Shimomura]. Для осуществления «Слепой подмены» требуется выполнить несколько шагов:

1. Обнаружить IP-адрес доверенной машины. Это можно сделать, например, командой showmount -e, выводящей список хостов с экспортируемыми файловыми системами, или же командой rpcinfo, которая выдает еще больше необходимой информации. 2. Выполнить против доверенной машины атаку «отказ в обслуживании» . Для этого можно использовать такие методы как, например, SYN Flooding (SYN-наводнение). Подробнее об атаках этого типа смотрите в предыдущих материалах, опубликованных на нашем сайте, а также далее в статье. Эта атака необходима для того, чтобы предотвратить возможность ответа доверенной машины на поступающие от целевого сервера пакеты. Иначе, машина сможет отправить на сервер пакеты TCP/RST, которые нейтрализуют попытку соединения. 3. Вычисление последовательного номера TCP. Каждый TCP-пакет имеет начальный номер последовательности, который генерируется в стеке TCP/IP операционной системы. Генерация номера TCP происходит одним из четырех способов: в зависимости от времени, линейно, псевдослучайным или случайным методом. Кракер имеет возможность атаковать лишь те системы, где для вычисления номера последовательности используются прогнозируемые методы (основанные на времени или линейные).

1. Обнаружить IP-адрес доверенной машины. Это можно сделать, например, командой showmount -e, выводящей список хостов с экспортируемыми файловыми системами, или же командой rpcinfo, которая выдает еще больше необходимой информации. 2. Выполнить против доверенной машины атаку «отказ в обслуживании» . Для этого можно использовать такие методы как, например, SYN Flooding (SYN-наводнение). Подробнее об атаках этого типа смотрите в предыдущих материалах, опубликованных на нашем сайте, а также далее в статье. Эта атака необходима для того, чтобы предотвратить возможность ответа доверенной машины на поступающие от целевого сервера пакеты. Иначе, машина сможет отправить на сервер пакеты TCP/RST, которые нейтрализуют попытку соединения. 3. Вычисление последовательного номера TCP. Каждый TCP-пакет имеет начальный номер последовательности, который генерируется в стеке TCP/IP операционной системы. Генерация номера TCP происходит одним из четырех способов: в зависимости от времени, линейно, псевдослучайным или случайным методом. Кракер имеет возможность атаковать лишь те системы, где для вычисления номера последовательности используются прогнозируемые методы (основанные на времени или линейные).

4. Атака, использующая открытие TCP-соединения с нужным портом (например rsh). Чтобы лучше понять суть процесса, вспомним как работает установление TCP-соединения. Оно происходит в три этапа (механизм тройного квитирования): а) клиент отправляет серверу пакет, в котором выставлен флаг TCP SYN и номер последовательности x ; б) сервер, в свою очередь, шлет ответный пакет, в котором выставлены флаги TCP/SYN и ACK (номер подтверждения: x+1). Обозначим номер последовательности этого пакета как y; в) клиент отправляет серверу пакет с флагом TCP/ACK (номер подтверждения: y+1). В процессе атаки, кракер не может получить от сервера пакет, в котором выставлены флаги SYN/ACK. Для установки соединения он должен рассчитать наиболее вероятный номер последовательности y и отправить пакет с возможным номером подтверждения (y+1). Если соединение установится, кракер сможет послать сервису rsh команду типа echo ++ >> /. rhosts, чтобы получить для себя дополнительные права доступа. Чтобы добиться этого, он отправляет пакет, в котором выставлен флаг TCP PSH (Push). После чего, полученные данные тут же передаются протоколу следующего (более высокого) уровня – в данном случае сервису rsh. Теперь кракер имеет возможность подключиться к серверу по rsh или rlogin, не меняя адрес источника.

4. Атака, использующая открытие TCP-соединения с нужным портом (например rsh). Чтобы лучше понять суть процесса, вспомним как работает установление TCP-соединения. Оно происходит в три этапа (механизм тройного квитирования): а) клиент отправляет серверу пакет, в котором выставлен флаг TCP SYN и номер последовательности x ; б) сервер, в свою очередь, шлет ответный пакет, в котором выставлены флаги TCP/SYN и ACK (номер подтверждения: x+1). Обозначим номер последовательности этого пакета как y; в) клиент отправляет серверу пакет с флагом TCP/ACK (номер подтверждения: y+1). В процессе атаки, кракер не может получить от сервера пакет, в котором выставлены флаги SYN/ACK. Для установки соединения он должен рассчитать наиболее вероятный номер последовательности y и отправить пакет с возможным номером подтверждения (y+1). Если соединение установится, кракер сможет послать сервису rsh команду типа echo ++ >> /. rhosts, чтобы получить для себя дополнительные права доступа. Чтобы добиться этого, он отправляет пакет, в котором выставлен флаг TCP PSH (Push). После чего, полученные данные тут же передаются протоколу следующего (более высокого) уровня – в данном случае сервису rsh. Теперь кракер имеет возможность подключиться к серверу по rsh или rlogin, не меняя адрес источника.

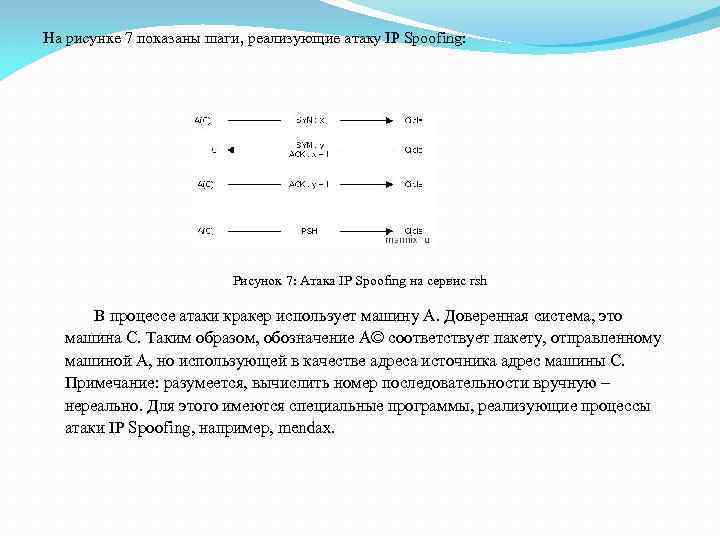

На рисунке 7 показаны шаги, реализующие атаку IP Spoofing: Рисунок 7: Атака IP Spoofing на сервис rsh В процессе атаки кракер использует машину A. Доверенная система, это машина C. Таким образом, обозначение A© соответствует пакету, отправленному машиной А, но использующей в качестве адреса источника адрес машины C. Примечание: разумеется, вычислить номер последовательности вручную – нереально. Для этого имеются специальные программы, реализующие процессы атаки IP Spoofing, например, mendax.

На рисунке 7 показаны шаги, реализующие атаку IP Spoofing: Рисунок 7: Атака IP Spoofing на сервис rsh В процессе атаки кракер использует машину A. Доверенная система, это машина C. Таким образом, обозначение A© соответствует пакету, отправленному машиной А, но использующей в качестве адреса источника адрес машины C. Примечание: разумеется, вычислить номер последовательности вручную – нереально. Для этого имеются специальные программы, реализующие процессы атаки IP Spoofing, например, mendax.