Администрирование сетей.ppt

- Количество слайдов: 92

Администрирование в информационных системах Управление различными компонентами информационных систем 1. Вычислительные сети. Распределенные информационные системы. Типы архитектур распределенных информационных систем. Вычислительные сети - частный случай распределенных систем Компьютерные сети относятся к распределенным (или децентрализованным) вычислительным системам. Поскольку основным признаком распределенной вычислительной системы является наличие нескольких центров обработки данных, то наряду с компьютерными сетями к распределенным системам относят также мультипроцессорные компьютеры и многомашинные вычислительные комплексы.

Администрирование в информационных системах Управление различными компонентами информационных систем 1. Вычислительные сети. Распределенные информационные системы. Типы архитектур распределенных информационных систем. Вычислительные сети - частный случай распределенных систем Компьютерные сети относятся к распределенным (или децентрализованным) вычислительным системам. Поскольку основным признаком распределенной вычислительной системы является наличие нескольких центров обработки данных, то наряду с компьютерными сетями к распределенным системам относят также мультипроцессорные компьютеры и многомашинные вычислительные комплексы.

Администрирование в информационных системах Управление различными компонентами информационных систем Распределенные информационные системы. Мультипроцессорные компьютеры В мультипроцессорных компьютерах имеется несколько процессоров, каждый из которых может относительно независимо от остальных выполнять свою программу. В мультипроцессоре существует общая для всех процессоров операционная система, которая оперативно распределяет вычислительную нагрузку между процессорами. Взаимодействие между отдельными процессорами организуется наиболее простым способом - через общую оперативную память. Основное достоинство мультипроцессора - его высокая производительность, которая достигается за счет параллельной работы нескольких процессоров. Так как при наличии общей памяти взаимодействие процессоров происходит очень быстро, мультипроцессоры могут эффективно выполнять даже приложения с высокой степенью связи по данным.

Администрирование в информационных системах Управление различными компонентами информационных систем Распределенные информационные системы. Мультипроцессорные компьютеры В мультипроцессорных компьютерах имеется несколько процессоров, каждый из которых может относительно независимо от остальных выполнять свою программу. В мультипроцессоре существует общая для всех процессоров операционная система, которая оперативно распределяет вычислительную нагрузку между процессорами. Взаимодействие между отдельными процессорами организуется наиболее простым способом - через общую оперативную память. Основное достоинство мультипроцессора - его высокая производительность, которая достигается за счет параллельной работы нескольких процессоров. Так как при наличии общей памяти взаимодействие процессоров происходит очень быстро, мультипроцессоры могут эффективно выполнять даже приложения с высокой степенью связи по данным.

Администрирование в информационных системах Управление различными компонентами информационных систем Распределенные информационные системы. Многомашинная система - это вычислительный комплекс, включающий в себя несколько компьютеров (каждый из которых работает под управлением собственной операционной системы), а также программные и аппаратные средства связи компьютеров, которые обеспечивают работу всех компьютеров комплекса как единого целого. Работа любой многомашинной системы определяется двумя главными компонентами: высокоскоростным механизмом связи процессоров и системным программным обеспечением, которое предоставляет пользователям и приложениям прозрачный доступ к ресурсам всех компьютеров, входящих в комплекс. В состав средств связи входят программные модули, которые занимаются распределением вычислительной нагрузки, синхронизацией вычислений и реконфигурацией системы.

Администрирование в информационных системах Управление различными компонентами информационных систем Распределенные информационные системы. Многомашинная система - это вычислительный комплекс, включающий в себя несколько компьютеров (каждый из которых работает под управлением собственной операционной системы), а также программные и аппаратные средства связи компьютеров, которые обеспечивают работу всех компьютеров комплекса как единого целого. Работа любой многомашинной системы определяется двумя главными компонентами: высокоскоростным механизмом связи процессоров и системным программным обеспечением, которое предоставляет пользователям и приложениям прозрачный доступ к ресурсам всех компьютеров, входящих в комплекс. В состав средств связи входят программные модули, которые занимаются распределением вычислительной нагрузки, синхронизацией вычислений и реконфигурацией системы.

Администрирование в информационных системах Управление различными компонентами информационных систем Распределенные информационные системы. Многомашинная система. Преимущества: - высокая отказоустойчивость комплекса в целом. Если происходит отказ одного из компьютеров комплекса, его задачи могут быть автоматически переназначены и выполнены на другом компьютере. Если в состав многомашинной системы входят несколько контроллеров внешних устройств, то в случае отказа одного из них, другие контроллеры автоматически подхватывают его работу; - высокая производительности за счет организации параллельных вычислений. По сравнению с мультипроцессорными системами возможности параллельной обработки в многомашинных системах ограничены: эффективность распараллеливания резко снижается, если параллельно выполняемые задачи тесно связаны между собой по данным. В отличие от мультипроцессоров, где используются сильные программные и аппаратные связи, в многомашинных системах аппаратные и программные связи между обрабатывающими устройствами являются более слабыми.

Администрирование в информационных системах Управление различными компонентами информационных систем Распределенные информационные системы. Многомашинная система. Преимущества: - высокая отказоустойчивость комплекса в целом. Если происходит отказ одного из компьютеров комплекса, его задачи могут быть автоматически переназначены и выполнены на другом компьютере. Если в состав многомашинной системы входят несколько контроллеров внешних устройств, то в случае отказа одного из них, другие контроллеры автоматически подхватывают его работу; - высокая производительности за счет организации параллельных вычислений. По сравнению с мультипроцессорными системами возможности параллельной обработки в многомашинных системах ограничены: эффективность распараллеливания резко снижается, если параллельно выполняемые задачи тесно связаны между собой по данным. В отличие от мультипроцессоров, где используются сильные программные и аппаратные связи, в многомашинных системах аппаратные и программные связи между обрабатывающими устройствами являются более слабыми.

Администрирование в информационных системах Управление различными компонентами информационных систем Распределенные информационные системы. Вычислительные сети В вычислительных сетях программные и аппаратные связи являются еще более слабыми, а автономность обрабатывающих блоков проявляется в наибольшей степени - основными элементами сети являются стандартные компьютеры, не имеющие ни общих блоков памяти, ни общих периферийных устройств. Связь между компьютерами осуществляется с помощью специальных периферийных устройств - сетевых адаптеров, соединенных относительно протяженными каналами связи. Каждый компьютер работает под управлением собственной операционной системы, а какая-либо «общая» операционная система, распределяющая работу между компьютерами сети, отсутствует. Взаимодействие между компьютерами сети происходит за счет передачи сообщений через сетевые адаптеры и каналы связи. С помощью этих сообщений один компьютер обычно запрашивает доступ к локальным ресурсам другого компьютера. Разделение локальных ресурсов каждого компьютера между всеми пользователями сети - основная цель создания вычислительной сети.

Администрирование в информационных системах Управление различными компонентами информационных систем Распределенные информационные системы. Вычислительные сети В вычислительных сетях программные и аппаратные связи являются еще более слабыми, а автономность обрабатывающих блоков проявляется в наибольшей степени - основными элементами сети являются стандартные компьютеры, не имеющие ни общих блоков памяти, ни общих периферийных устройств. Связь между компьютерами осуществляется с помощью специальных периферийных устройств - сетевых адаптеров, соединенных относительно протяженными каналами связи. Каждый компьютер работает под управлением собственной операционной системы, а какая-либо «общая» операционная система, распределяющая работу между компьютерами сети, отсутствует. Взаимодействие между компьютерами сети происходит за счет передачи сообщений через сетевые адаптеры и каналы связи. С помощью этих сообщений один компьютер обычно запрашивает доступ к локальным ресурсам другого компьютера. Разделение локальных ресурсов каждого компьютера между всеми пользователями сети - основная цель создания вычислительной сети.

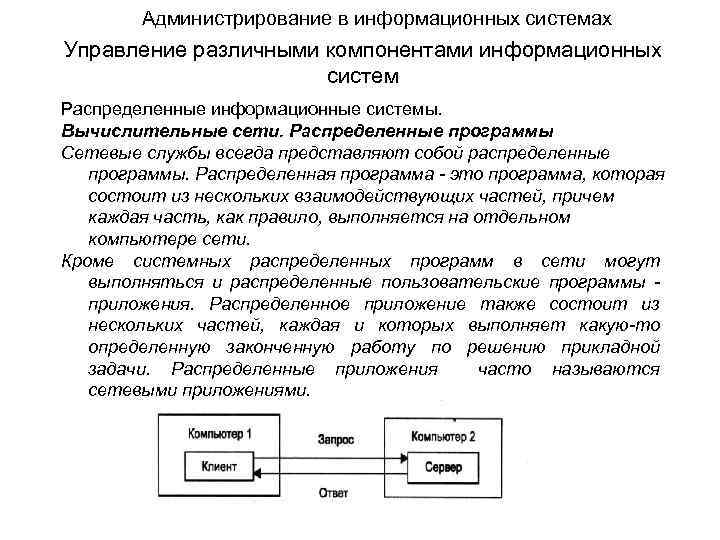

Администрирование в информационных системах Управление различными компонентами информационных систем Распределенные информационные системы. Вычислительные сети. Распределенные программы Сетевые службы всегда представляют собой распределенные программы. Распределенная программа - это программа, которая состоит из нескольких взаимодействующих частей, причем каждая часть, как правило, выполняется на отдельном компьютере сети. Кроме системных распределенных программ в сети могут выполняться и распределенные пользовательские программы приложения. Распределенное приложение также состоит из нескольких частей, каждая и которых выполняет какую-то определенную законченную работу по решению прикладной задачи. Распределенные приложения часто называются сетевыми приложениями.

Администрирование в информационных системах Управление различными компонентами информационных систем Распределенные информационные системы. Вычислительные сети. Распределенные программы Сетевые службы всегда представляют собой распределенные программы. Распределенная программа - это программа, которая состоит из нескольких взаимодействующих частей, причем каждая часть, как правило, выполняется на отдельном компьютере сети. Кроме системных распределенных программ в сети могут выполняться и распределенные пользовательские программы приложения. Распределенное приложение также состоит из нескольких частей, каждая и которых выполняет какую-то определенную законченную работу по решению прикладной задачи. Распределенные приложения часто называются сетевыми приложениями.

Администрирование в информационных системах Управление различными компонентами информационных систем Распределенные информационные системы. Вычислительные сети. Основные программные и аппаратные компоненты сети. Вычислительная сеть - это сложный комплекс взаимосвязанных и согласованно функционирующих программных и аппаратных компонентов. Изучение сети в целом предполагает знание принципов работы ее отдельных элементов: - компьютеров; - коммуникационного оборудования; - операционных систем; - сетевых приложений.

Администрирование в информационных системах Управление различными компонентами информационных систем Распределенные информационные системы. Вычислительные сети. Основные программные и аппаратные компоненты сети. Вычислительная сеть - это сложный комплекс взаимосвязанных и согласованно функционирующих программных и аппаратных компонентов. Изучение сети в целом предполагает знание принципов работы ее отдельных элементов: - компьютеров; - коммуникационного оборудования; - операционных систем; - сетевых приложений.

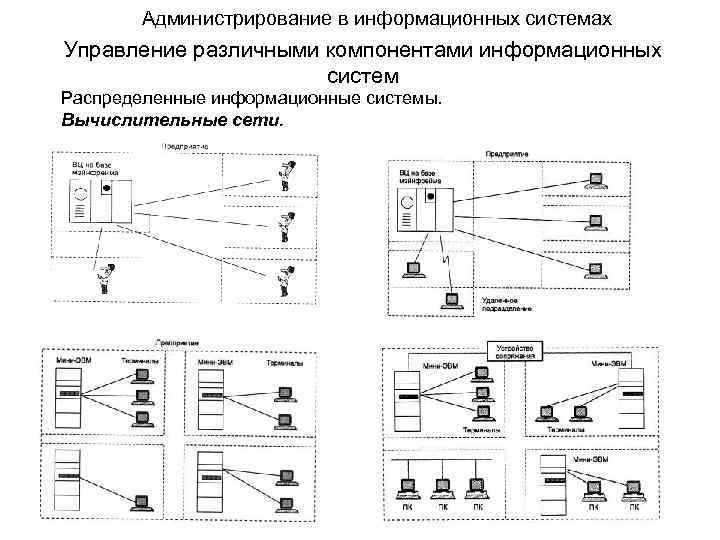

Администрирование в информационных системах Управление различными компонентами информационных систем Распределенные информационные системы. Вычислительные сети.

Администрирование в информационных системах Управление различными компонентами информационных систем Распределенные информационные системы. Вычислительные сети.

Администрирование в информационных системах Управление различными компонентами информационных систем Стек протоколов TCP/IP. Использование протоколов TCP/IP для построения вычислительных сетей. Многоуровневый подход. Протокол. Интерфейс. Стек протоколов. Организация взаимодействия между элементами сети является сложной задачей, поэтому ее разбивают на несколько более простых задач. Средства сетевого взаимодействия, обычно представляются в виде иерархически организованного множества модулей. При этом модули нижнего уровня решают задачи, связанные с надежной передачей электрических сигналов между двумя соседними узлами. Модули более высокого уровня организуют транспортировку сообщений в пределах всей сети, пользуясь для этого средствами упомянутого нижележащего уровня. А на верхнем уровне работают модули, предоставляющие пользователям доступ к различным службам - файловой, печати и т. п.

Администрирование в информационных системах Управление различными компонентами информационных систем Стек протоколов TCP/IP. Использование протоколов TCP/IP для построения вычислительных сетей. Многоуровневый подход. Протокол. Интерфейс. Стек протоколов. Организация взаимодействия между элементами сети является сложной задачей, поэтому ее разбивают на несколько более простых задач. Средства сетевого взаимодействия, обычно представляются в виде иерархически организованного множества модулей. При этом модули нижнего уровня решают задачи, связанные с надежной передачей электрических сигналов между двумя соседними узлами. Модули более высокого уровня организуют транспортировку сообщений в пределах всей сети, пользуясь для этого средствами упомянутого нижележащего уровня. А на верхнем уровне работают модули, предоставляющие пользователям доступ к различным службам - файловой, печати и т. п.

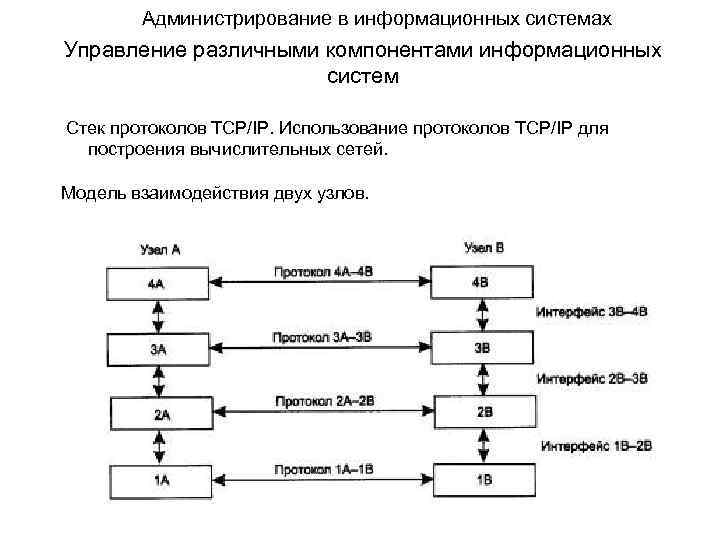

Администрирование в информационных системах Управление различными компонентами информационных систем Стек протоколов TCP/IP. Использование протоколов TCP/IP для построения вычислительных сетей. Модель взаимодействия двух узлов.

Администрирование в информационных системах Управление различными компонентами информационных систем Стек протоколов TCP/IP. Использование протоколов TCP/IP для построения вычислительных сетей. Модель взаимодействия двух узлов.

Администрирование в информационных системах Управление различными компонентами информационных систем Стек протоколов TCP/IP. Использование протоколов TCP/IP для построения вычислительных сетей. Модель взаимодействия двух узлов. Процедура взаимодействия узлов может быть описана в виде набора правил взаимодействия каждой пары соответствующих уровней обеих участвующих сторон. Формализованные правила, определяющие последовательность и формат сообщений, которыми обмениваются сетевые компоненты, лежащие на одном уровне, но в разных узлах, называются протоколом. Модули, реализующие протоколы соседних уровней и находящиеся в одном узле, также взаимодействуют друг с другом в соответствии с четко определенными правилами и с помощью стандартизованных форматов сообщений. Эти правила принято называть интерфейсом. Интерфейс определяет набор сервисов, предоставляемый данным уровнем соседнему уровню.

Администрирование в информационных системах Управление различными компонентами информационных систем Стек протоколов TCP/IP. Использование протоколов TCP/IP для построения вычислительных сетей. Модель взаимодействия двух узлов. Процедура взаимодействия узлов может быть описана в виде набора правил взаимодействия каждой пары соответствующих уровней обеих участвующих сторон. Формализованные правила, определяющие последовательность и формат сообщений, которыми обмениваются сетевые компоненты, лежащие на одном уровне, но в разных узлах, называются протоколом. Модули, реализующие протоколы соседних уровней и находящиеся в одном узле, также взаимодействуют друг с другом в соответствии с четко определенными правилами и с помощью стандартизованных форматов сообщений. Эти правила принято называть интерфейсом. Интерфейс определяет набор сервисов, предоставляемый данным уровнем соседнему уровню.

Администрирование в информационных системах Управление различными компонентами информационных систем Стек протоколов TCP/IP. Использование протоколов TCP/IP для построения вычислительных сетей. Модель взаимодействия двух узлов. Протокол и интерфейс выражают одно и то же понятие, в сетях за ними закрепили разные области действия: протоколы определяют правила взаимодействия модулей одного уровня в разных узлах, а интерфейсы - модулей соседних уровней в одном узле. Средства каждого уровня должны отрабатывать, во-первых, свой собственный протокол, а во-вторых, интерфейсы с соседними уровнями. Иерархически организованный набор протоколов, достаточный для организации взаимодействия узлов в сети, называется стеком коммуникационных протоколов.

Администрирование в информационных системах Управление различными компонентами информационных систем Стек протоколов TCP/IP. Использование протоколов TCP/IP для построения вычислительных сетей. Модель взаимодействия двух узлов. Протокол и интерфейс выражают одно и то же понятие, в сетях за ними закрепили разные области действия: протоколы определяют правила взаимодействия модулей одного уровня в разных узлах, а интерфейсы - модулей соседних уровней в одном узле. Средства каждого уровня должны отрабатывать, во-первых, свой собственный протокол, а во-вторых, интерфейсы с соседними уровнями. Иерархически организованный набор протоколов, достаточный для организации взаимодействия узлов в сети, называется стеком коммуникационных протоколов.

Администрирование в информационных системах Управление различными компонентами информационных систем Модель OSI. Международной организацией по стандартизации (ISO) был предложен стандарт, который покрывает все аспекты сетевой связи, — это модель взаимодействия открытых систем (OSI). Он был введен в конце 1970 -х. Открытая система — это стандартизированный набор протоколов и спецификаций, который гарантирует возможность взаимодействия оборудования различных производителей. Она реализуется набором модулей, каждый из которых решает простую задачу внутри элемента сети. Каждый из модулей связан с одним или несколькими другими модулями. Решение сложной задачи подразумевает определенный порядок следования решения простых задач, при котором образуется многоуровневая иерархическая структура. Это позволяет любым двум различным системам связываться независимо от их основной архитектуры.

Администрирование в информационных системах Управление различными компонентами информационных систем Модель OSI. Международной организацией по стандартизации (ISO) был предложен стандарт, который покрывает все аспекты сетевой связи, — это модель взаимодействия открытых систем (OSI). Он был введен в конце 1970 -х. Открытая система — это стандартизированный набор протоколов и спецификаций, который гарантирует возможность взаимодействия оборудования различных производителей. Она реализуется набором модулей, каждый из которых решает простую задачу внутри элемента сети. Каждый из модулей связан с одним или несколькими другими модулями. Решение сложной задачи подразумевает определенный порядок следования решения простых задач, при котором образуется многоуровневая иерархическая структура. Это позволяет любым двум различным системам связываться независимо от их основной архитектуры.

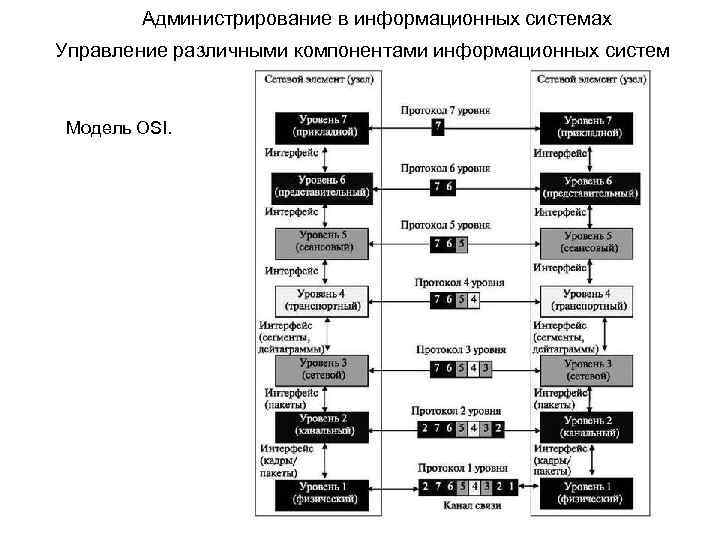

Администрирование в информационных системах Управление различными компонентами информационных систем Модель OSI.

Администрирование в информационных системах Управление различными компонентами информационных систем Модель OSI.

Администрирование в информационных системах Управление различными компонентами информационных систем Стек протоколов Интернета Стек протоколов сети Интернет был разработан до модели OSI. Поэтому уровни в стеке протоколов Интернета не соответствуют аналогичным уровням в модели OSI. Стек протоколов Интернета состоит из пяти уровней: физического, звена передачи данных, сети, транспортного и прикладного. Первые четыре уровня обеспечивают физические стандарты, сетевой интерфейс, межсетевое взаимодействие и транспортные функции, которые соответствуют первым четырем уровням модели OSI. Три самых верхних уровня в модели OSI представлены в стеке протоколов Интернета единственным уровнем, называемым прикладным уровнем

Администрирование в информационных системах Управление различными компонентами информационных систем Стек протоколов Интернета Стек протоколов сети Интернет был разработан до модели OSI. Поэтому уровни в стеке протоколов Интернета не соответствуют аналогичным уровням в модели OSI. Стек протоколов Интернета состоит из пяти уровней: физического, звена передачи данных, сети, транспортного и прикладного. Первые четыре уровня обеспечивают физические стандарты, сетевой интерфейс, межсетевое взаимодействие и транспортные функции, которые соответствуют первым четырем уровням модели OSI. Три самых верхних уровня в модели OSI представлены в стеке протоколов Интернета единственным уровнем, называемым прикладным уровнем

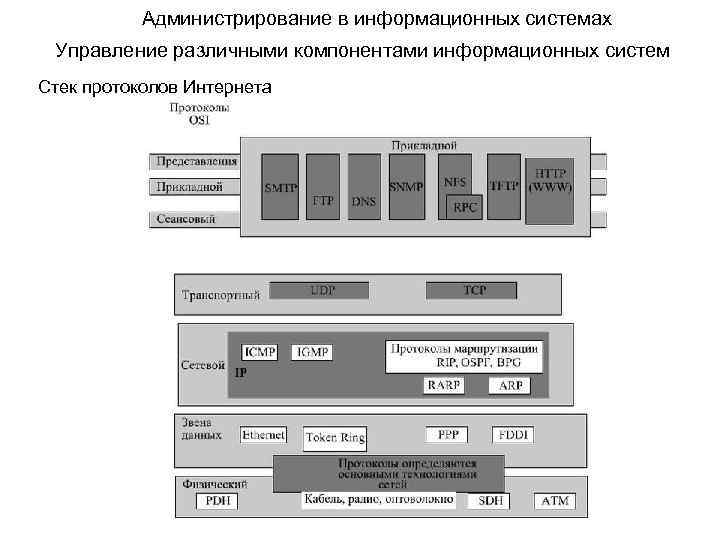

Администрирование в информационных системах Управление различными компонентами информационных систем Стек протоколов Интернета

Администрирование в информационных системах Управление различными компонентами информационных систем Стек протоколов Интернета

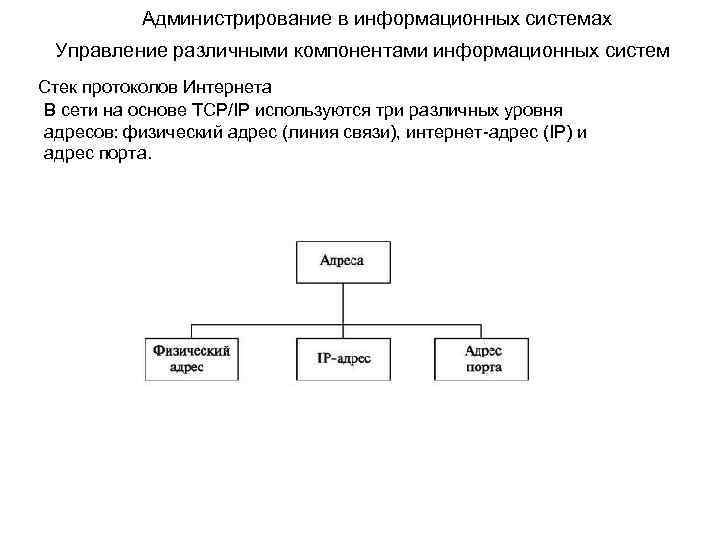

Администрирование в информационных системах Управление различными компонентами информационных систем Стек протоколов Интернета В сети на основе TCP/IP используются три различных уровня адресов: физический адрес (линия связи), интернет-адрес (IP) и адрес порта.

Администрирование в информационных системах Управление различными компонентами информационных систем Стек протоколов Интернета В сети на основе TCP/IP используются три различных уровня адресов: физический адрес (линия связи), интернет-адрес (IP) и адрес порта.

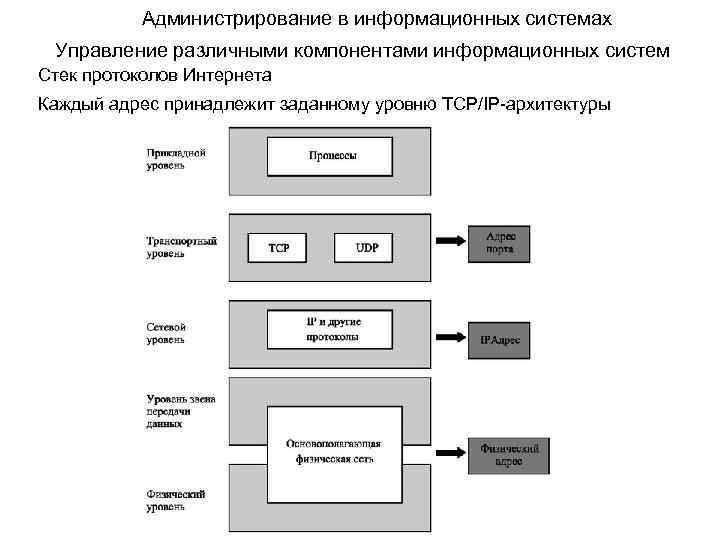

Администрирование в информационных системах Управление различными компонентами информационных систем Стек протоколов Интернета Каждый адрес принадлежит заданному уровню TCP/IP-архитектуры

Администрирование в информационных системах Управление различными компонентами информационных систем Стек протоколов Интернета Каждый адрес принадлежит заданному уровню TCP/IP-архитектуры

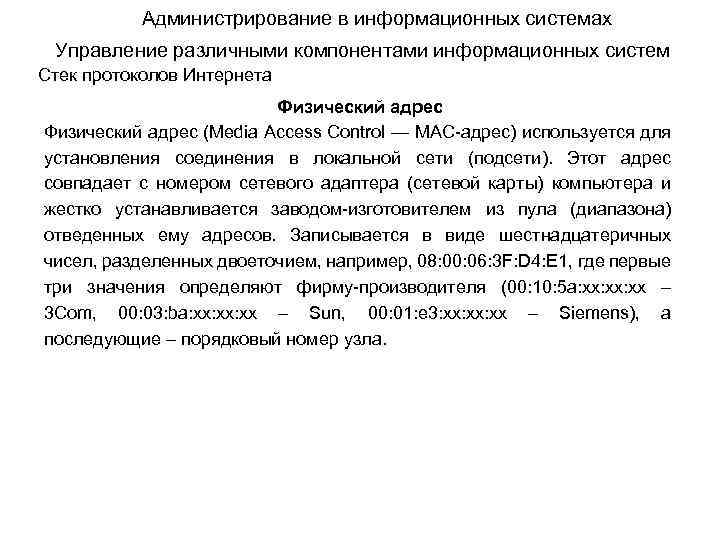

Администрирование в информационных системах Управление различными компонентами информационных систем Стек протоколов Интернета Физический адрес (Media Access Control — MAC-адрес) используется для установления соединения в локальной сети (подсети). Этот адрес совпадает с номером сетевого адаптера (сетевой карты) компьютера и жестко устанавливается заводом-изготовителем из пула (диапазона) отведенных ему адресов. Записывается в виде шестнадцатеричных чисел, разделенных двоеточием, например, 08: 00: 06: 3 F: D 4: E 1, где первые три значения определяют фирму-производителя (00: 10: 5 a: xx: xx – 3 Com, 00: 03: ba: xx: xx – Sun, 00: 01: e 3: xx: xx – Siemens), а последующие – порядковый номер узла.

Администрирование в информационных системах Управление различными компонентами информационных систем Стек протоколов Интернета Физический адрес (Media Access Control — MAC-адрес) используется для установления соединения в локальной сети (подсети). Этот адрес совпадает с номером сетевого адаптера (сетевой карты) компьютера и жестко устанавливается заводом-изготовителем из пула (диапазона) отведенных ему адресов. Записывается в виде шестнадцатеричных чисел, разделенных двоеточием, например, 08: 00: 06: 3 F: D 4: E 1, где первые три значения определяют фирму-производителя (00: 10: 5 a: xx: xx – 3 Com, 00: 03: ba: xx: xx – Sun, 00: 01: e 3: xx: xx – Siemens), а последующие – порядковый номер узла.

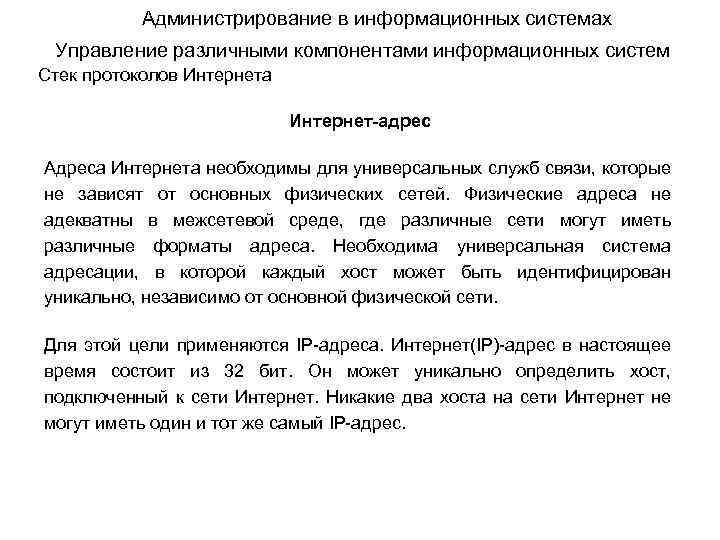

Администрирование в информационных системах Управление различными компонентами информационных систем Стек протоколов Интернета Интернет-адрес Адреса Интернета необходимы для универсальных служб связи, которые не зависят от основных физических сетей. Физические адреса не адекватны в межсетевой среде, где различные сети могут иметь различные форматы адреса. Необходима универсальная система адресации, в которой каждый хост может быть идентифицирован уникально, независимо от основной физической сети. Для этой цели применяются IP-адреса. Интернет(IP)-адрес в настоящее время состоит из 32 бит. Он может уникально определить хост, подключенный к сети Интернет. Никакие два хоста на сети Интернет не могут иметь один и тот же самый IP-адрес.

Администрирование в информационных системах Управление различными компонентами информационных систем Стек протоколов Интернета Интернет-адрес Адреса Интернета необходимы для универсальных служб связи, которые не зависят от основных физических сетей. Физические адреса не адекватны в межсетевой среде, где различные сети могут иметь различные форматы адреса. Необходима универсальная система адресации, в которой каждый хост может быть идентифицирован уникально, независимо от основной физической сети. Для этой цели применяются IP-адреса. Интернет(IP)-адрес в настоящее время состоит из 32 бит. Он может уникально определить хост, подключенный к сети Интернет. Никакие два хоста на сети Интернет не могут иметь один и тот же самый IP-адрес.

Администрирование в информационных системах Управление различными компонентами информационных систем Стек протоколов Интернета Адрес порта Адрес IP и физический адрес необходимы для порции данных, перемещающихся от источника до хоста пункта назначения. Однако прибытие в хост пункта назначения — не конечная цель обмена сообщениями данных в Интернете. Система, которая передает только данные от одного компьютера до другого, не может считаться законченной. На целевом компьютере, может выполняться несколько процессов одновременно. Конечная цель сети Интернет — коммутация процесса, работающего с другим процессом. Например, компьютер A общается с компьютером C, используя TELNET. В то же самое время компьютер A общается с компьютером с использованием протокола передачи файлов FTP. Для этих процессов, возникающих одновременно, нам надо иметь метод, позволяющий маркировать различные процессы. В архитектуре TCP/IP метка, назначаемая процессу, названа адресом порта. Адрес порта в TCP/IP — 16 битов длиной.

Администрирование в информационных системах Управление различными компонентами информационных систем Стек протоколов Интернета Адрес порта Адрес IP и физический адрес необходимы для порции данных, перемещающихся от источника до хоста пункта назначения. Однако прибытие в хост пункта назначения — не конечная цель обмена сообщениями данных в Интернете. Система, которая передает только данные от одного компьютера до другого, не может считаться законченной. На целевом компьютере, может выполняться несколько процессов одновременно. Конечная цель сети Интернет — коммутация процесса, работающего с другим процессом. Например, компьютер A общается с компьютером C, используя TELNET. В то же самое время компьютер A общается с компьютером с использованием протокола передачи файлов FTP. Для этих процессов, возникающих одновременно, нам надо иметь метод, позволяющий маркировать различные процессы. В архитектуре TCP/IP метка, назначаемая процессу, названа адресом порта. Адрес порта в TCP/IP — 16 битов длиной.

Администрирование в информационных системах Управление различными компонентами информационных систем Стек протоколов Интернета Версии TCP/IP стал официальным протоколом для Интернета в 1983 -м и развивался вместе с развитием Интернета. Исторически существовало шесть версий TCP/IP. Рассмотрим последние три версии. Версия 4 Большинство сетей в Интернете в настоящее время использует версию 4. Однако она имеет существенные недостатки. Главный из них — это проблема с адресом Интернета: только 32 бита длины в адресном пространстве, разделенном на различные классы. С быстрым ростом Интернета 32 бит уже не достаточно, чтобы оснастить проектируемое число пользователей. Также и разделение места в различных классах ограничивает в дальнейшем доступные адреса. Версия 5 была предложением, основанным на модели OSI. Она никогда так и не вышла из рамок предложения из-за обширного уровня изменений и проектируемых расходов. Версия 6

Администрирование в информационных системах Управление различными компонентами информационных систем Стек протоколов Интернета Версии TCP/IP стал официальным протоколом для Интернета в 1983 -м и развивался вместе с развитием Интернета. Исторически существовало шесть версий TCP/IP. Рассмотрим последние три версии. Версия 4 Большинство сетей в Интернете в настоящее время использует версию 4. Однако она имеет существенные недостатки. Главный из них — это проблема с адресом Интернета: только 32 бита длины в адресном пространстве, разделенном на различные классы. С быстрым ростом Интернета 32 бит уже не достаточно, чтобы оснастить проектируемое число пользователей. Также и разделение места в различных классах ограничивает в дальнейшем доступные адреса. Версия 5 была предложением, основанным на модели OSI. Она никогда так и не вышла из рамок предложения из-за обширного уровня изменений и проектируемых расходов. Версия 6

Администрирование в информационных системах Управление различными компонентами информационных систем Стек протоколов Интернета Версия 6 IPv 6, или IPng (IP next generation — следующее поколение IP), использует 16 -байтовые адреса (128 битов) взамен 4 -байтовых адресов (32 бита), применяемых в настоящее время в версии 4. IPv 6 может таким образом разместить большее число пользователей. Большое адресное пространство. IPv 6 -адрес имеет 128 бит длины. По сравнению с 32 -битовым адресом IPv 4 это громадное (296) увеличение адресного пространства. Лучший формат заголовка. IPv 6 использует новый формат заголовка, в котором опции отделены от основного заголовка и вставлены, когда это нужно, между основным заголовком и данными более высокого уровня. Это упрощает и ускоряет процесс маршрутизации, потому что большинство опций не нужны для обработки маршрутизатором. Возможности для расширения. IPv 6 разработан так, чтобы позволить расширить возможности протоколов, если потребуются новые технологии и применения.

Администрирование в информационных системах Управление различными компонентами информационных систем Стек протоколов Интернета Версия 6 IPv 6, или IPng (IP next generation — следующее поколение IP), использует 16 -байтовые адреса (128 битов) взамен 4 -байтовых адресов (32 бита), применяемых в настоящее время в версии 4. IPv 6 может таким образом разместить большее число пользователей. Большое адресное пространство. IPv 6 -адрес имеет 128 бит длины. По сравнению с 32 -битовым адресом IPv 4 это громадное (296) увеличение адресного пространства. Лучший формат заголовка. IPv 6 использует новый формат заголовка, в котором опции отделены от основного заголовка и вставлены, когда это нужно, между основным заголовком и данными более высокого уровня. Это упрощает и ускоряет процесс маршрутизации, потому что большинство опций не нужны для обработки маршрутизатором. Возможности для расширения. IPv 6 разработан так, чтобы позволить расширить возможности протоколов, если потребуются новые технологии и применения.

Администрирование в информационных системах Управление различными компонентами информационных систем Межсетевое взаимодействие. В OSI функции сетевого уровня входит решение следующих задач: - передача пакетов между конечными узлами в составных сетях; - выбор маршрута передачи пакетов, наилучшего по некоторому критерию; - согласование разных протоколов канального уровня, использующихся в отдельных подсетях одной составной сети. Протоколы сетевого уровня реализуются в виде программных модулей и выполняются на конечных узлах-компьютерах, называемых хостами, и на промежуточных узлах – маршрутизаторах (шлюзах). Функции маршрутизаторов могут выполнять как специализированные устройства, так и универсальные компьютеры с соответствующим программным обеспечением.

Администрирование в информационных системах Управление различными компонентами информационных систем Межсетевое взаимодействие. В OSI функции сетевого уровня входит решение следующих задач: - передача пакетов между конечными узлами в составных сетях; - выбор маршрута передачи пакетов, наилучшего по некоторому критерию; - согласование разных протоколов канального уровня, использующихся в отдельных подсетях одной составной сети. Протоколы сетевого уровня реализуются в виде программных модулей и выполняются на конечных узлах-компьютерах, называемых хостами, и на промежуточных узлах – маршрутизаторах (шлюзах). Функции маршрутизаторов могут выполнять как специализированные устройства, так и универсальные компьютеры с соответствующим программным обеспечением.

Администрирование в информационных системах Управление различными компонентами информационных систем Создание структурированной сети, интегрирующей различные базовые технологии, может осуществляться средствами канального уровня: для этого могут быть использованы некоторые типы мостов и коммутаторов. Мост или коммутатор разделяет сеть на сегменты, локализуя трафик внутри сегмента. Таким образом сеть распадается на отдельные подсети, из которых могут быть построены составные сети достаточно крупных размеров. Ограничения мостов и коммутаторов: - в топологии получившейся сети должны отсутствовать петли. Действительно, мост/коммутатор может решать задачу доставки пакета адресату только тогда, когда между отправителем и получателем существует единственный путь. - логические сегменты сети, расположенные между мостами или коммутаторами, слабо изолированы друг от друга, (не защищены от широковещательных штормов).

Администрирование в информационных системах Управление различными компонентами информационных систем Создание структурированной сети, интегрирующей различные базовые технологии, может осуществляться средствами канального уровня: для этого могут быть использованы некоторые типы мостов и коммутаторов. Мост или коммутатор разделяет сеть на сегменты, локализуя трафик внутри сегмента. Таким образом сеть распадается на отдельные подсети, из которых могут быть построены составные сети достаточно крупных размеров. Ограничения мостов и коммутаторов: - в топологии получившейся сети должны отсутствовать петли. Действительно, мост/коммутатор может решать задачу доставки пакета адресату только тогда, когда между отправителем и получателем существует единственный путь. - логические сегменты сети, расположенные между мостами или коммутаторами, слабо изолированы друг от друга, (не защищены от широковещательных штормов).

Администрирование в информационных системах Управление различными компонентами информационных систем Ограничения мостов и коммутаторов: - в сетях, построенных на основе мостов и коммутаторов, достаточно сложно решается задача управления трафиком на основе значения данных, содержащихся в пакете. - реализация транспортной подсистемы только средствами физического и канального уровней, приводит к недостаточно гибкой, одноуровневой системе адресации: в качестве адреса назначения используется МАС - адрес, жестко связанный с сетевым адаптером. - возможностью трансляции протоколов канального уровня обладают далеко не все типы мостов и коммутаторов, к тому же эти возможности ограничены. В частности, в объединяемых сетях должны совпадать максимально допустимые размеры полей данных в кадрах, так как мостами и коммутаторами не поддерживается функция фрагментации кадров.

Администрирование в информационных системах Управление различными компонентами информационных систем Ограничения мостов и коммутаторов: - в сетях, построенных на основе мостов и коммутаторов, достаточно сложно решается задача управления трафиком на основе значения данных, содержащихся в пакете. - реализация транспортной подсистемы только средствами физического и канального уровней, приводит к недостаточно гибкой, одноуровневой системе адресации: в качестве адреса назначения используется МАС - адрес, жестко связанный с сетевым адаптером. - возможностью трансляции протоколов канального уровня обладают далеко не все типы мостов и коммутаторов, к тому же эти возможности ограничены. В частности, в объединяемых сетях должны совпадать максимально допустимые размеры полей данных в кадрах, так как мостами и коммутаторами не поддерживается функция фрагментации кадров.

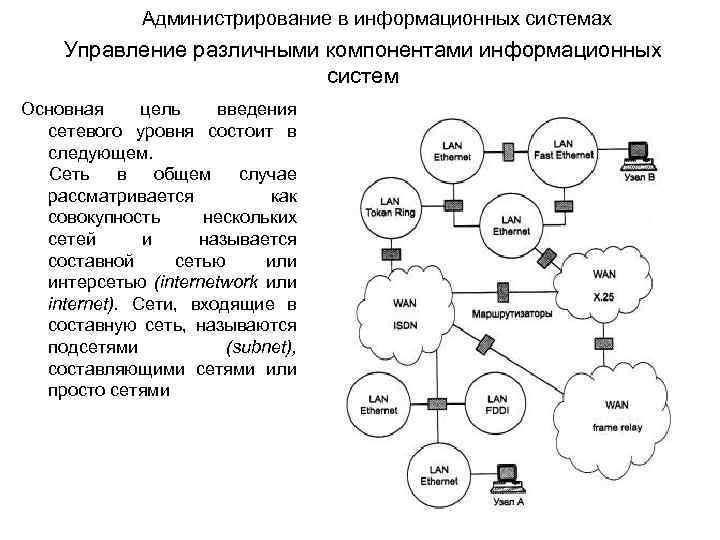

Администрирование в информационных системах Управление различными компонентами информационных систем Основная цель введения сетевого уровня состоит в следующем. Сеть в общем случае рассматривается как совокупность нескольких сетей и называется составной сетью или интерсетью (internetwork или internet). Сети, входящие в составную сеть, называются подсетями (subnet), составляющими сетями или просто сетями

Администрирование в информационных системах Управление различными компонентами информационных систем Основная цель введения сетевого уровня состоит в следующем. Сеть в общем случае рассматривается как совокупность нескольких сетей и называется составной сетью или интерсетью (internetwork или internet). Сети, входящие в составную сеть, называются подсетями (subnet), составляющими сетями или просто сетями

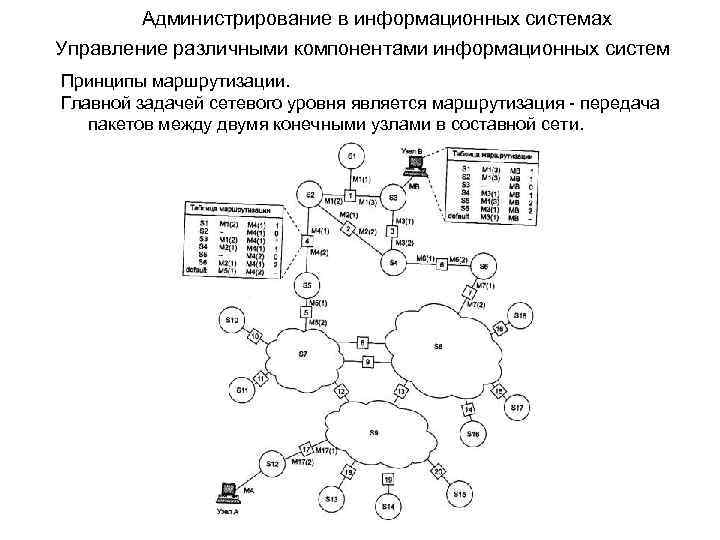

Администрирование в информационных системах Управление различными компонентами информационных систем Принципы маршрутизации. Главной задачей сетевого уровня является маршрутизация - передача пакетов между двумя конечными узлами в составной сети.

Администрирование в информационных системах Управление различными компонентами информационных систем Принципы маршрутизации. Главной задачей сетевого уровня является маршрутизация - передача пакетов между двумя конечными узлами в составной сети.

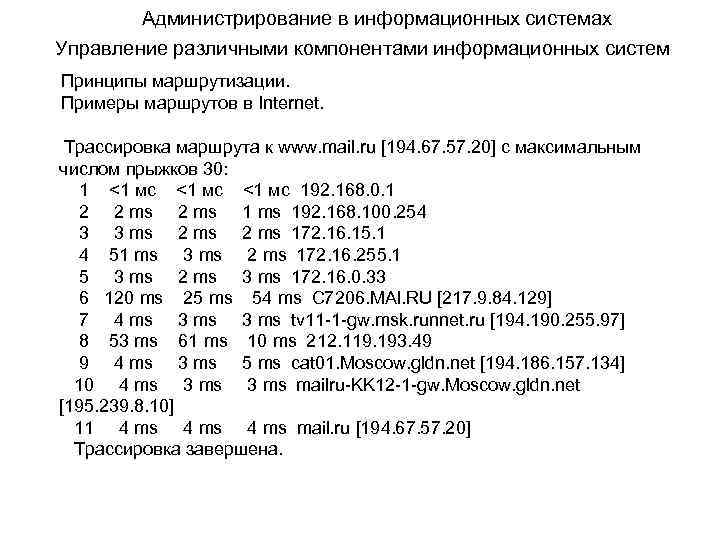

Администрирование в информационных системах Управление различными компонентами информационных систем Принципы маршрутизации. Примеры маршрутов в Internet. Трассировка маршрута к www. mail. ru [194. 67. 57. 20] с максимальным числом прыжков 30: 1 <1 мс 192. 168. 0. 1 2 2 ms 192. 168. 100. 254 3 3 ms 2 ms 172. 16. 15. 1 4 51 ms 3 ms 2 ms 172. 16. 255. 1 5 3 ms 2 ms 3 ms 172. 16. 0. 33 6 120 ms 25 ms 54 ms C 7206. MAI. RU [217. 9. 84. 129] 7 4 ms 3 ms tv 11 -1 -gw. msk. runnet. ru [194. 190. 255. 97] 8 53 ms 61 ms 10 ms 212. 119. 193. 49 9 4 ms 3 ms 5 ms cat 01. Moscow. gldn. net [194. 186. 157. 134] 10 4 ms 3 ms mailru-KK 12 -1 -gw. Moscow. gldn. net [195. 239. 8. 10] 11 4 ms mail. ru [194. 67. 57. 20] Трассировка завершена.

Администрирование в информационных системах Управление различными компонентами информационных систем Принципы маршрутизации. Примеры маршрутов в Internet. Трассировка маршрута к www. mail. ru [194. 67. 57. 20] с максимальным числом прыжков 30: 1 <1 мс 192. 168. 0. 1 2 2 ms 192. 168. 100. 254 3 3 ms 2 ms 172. 16. 15. 1 4 51 ms 3 ms 2 ms 172. 16. 255. 1 5 3 ms 2 ms 3 ms 172. 16. 0. 33 6 120 ms 25 ms 54 ms C 7206. MAI. RU [217. 9. 84. 129] 7 4 ms 3 ms tv 11 -1 -gw. msk. runnet. ru [194. 190. 255. 97] 8 53 ms 61 ms 10 ms 212. 119. 193. 49 9 4 ms 3 ms 5 ms cat 01. Moscow. gldn. net [194. 186. 157. 134] 10 4 ms 3 ms mailru-KK 12 -1 -gw. Moscow. gldn. net [195. 239. 8. 10] 11 4 ms mail. ru [194. 67. 57. 20] Трассировка завершена.

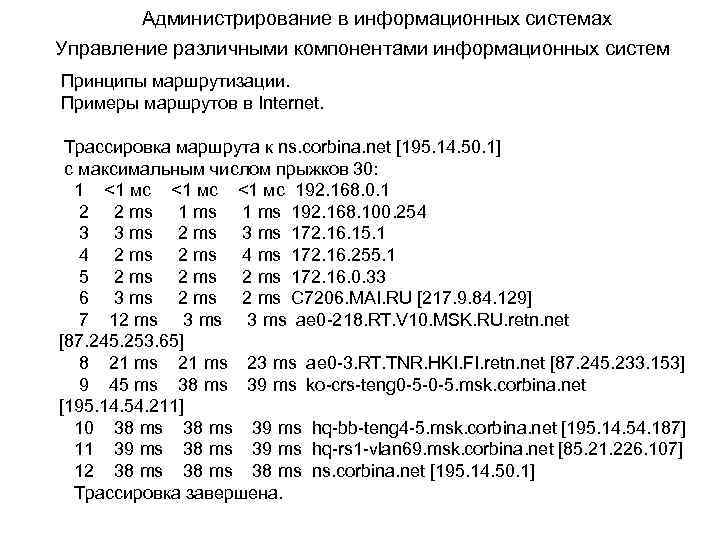

Администрирование в информационных системах Управление различными компонентами информационных систем Принципы маршрутизации. Примеры маршрутов в Internet. Трассировка маршрута к ns. corbina. net [195. 14. 50. 1] с максимальным числом прыжков 30: 1 <1 мс 192. 168. 0. 1 2 2 ms 192. 168. 100. 254 3 3 ms 2 ms 3 ms 172. 16. 15. 1 4 2 ms 4 ms 172. 16. 255. 1 5 2 ms 172. 16. 0. 33 6 3 ms 2 ms C 7206. MAI. RU [217. 9. 84. 129] 7 12 ms 3 ms ae 0 -218. RT. V 10. MSK. RU. retn. net [87. 245. 253. 65] 8 21 ms 23 ms ae 0 -3. RT. TNR. HKI. FI. retn. net [87. 245. 233. 153] 9 45 ms 38 ms 39 ms ko-crs-teng 0 -5 -0 -5. msk. corbina. net [195. 14. 54. 211] 10 38 ms 39 ms hq-bb-teng 4 -5. msk. corbina. net [195. 14. 54. 187] 11 39 ms 38 ms 39 ms hq-rs 1 -vlan 69. msk. corbina. net [85. 21. 226. 107] 12 38 ms ns. corbina. net [195. 14. 50. 1] Трассировка завершена.

Администрирование в информационных системах Управление различными компонентами информационных систем Принципы маршрутизации. Примеры маршрутов в Internet. Трассировка маршрута к ns. corbina. net [195. 14. 50. 1] с максимальным числом прыжков 30: 1 <1 мс 192. 168. 0. 1 2 2 ms 192. 168. 100. 254 3 3 ms 2 ms 3 ms 172. 16. 15. 1 4 2 ms 4 ms 172. 16. 255. 1 5 2 ms 172. 16. 0. 33 6 3 ms 2 ms C 7206. MAI. RU [217. 9. 84. 129] 7 12 ms 3 ms ae 0 -218. RT. V 10. MSK. RU. retn. net [87. 245. 253. 65] 8 21 ms 23 ms ae 0 -3. RT. TNR. HKI. FI. retn. net [87. 245. 233. 153] 9 45 ms 38 ms 39 ms ko-crs-teng 0 -5 -0 -5. msk. corbina. net [195. 14. 54. 211] 10 38 ms 39 ms hq-bb-teng 4 -5. msk. corbina. net [195. 14. 54. 187] 11 39 ms 38 ms 39 ms hq-rs 1 -vlan 69. msk. corbina. net [85. 21. 226. 107] 12 38 ms ns. corbina. net [195. 14. 50. 1] Трассировка завершена.

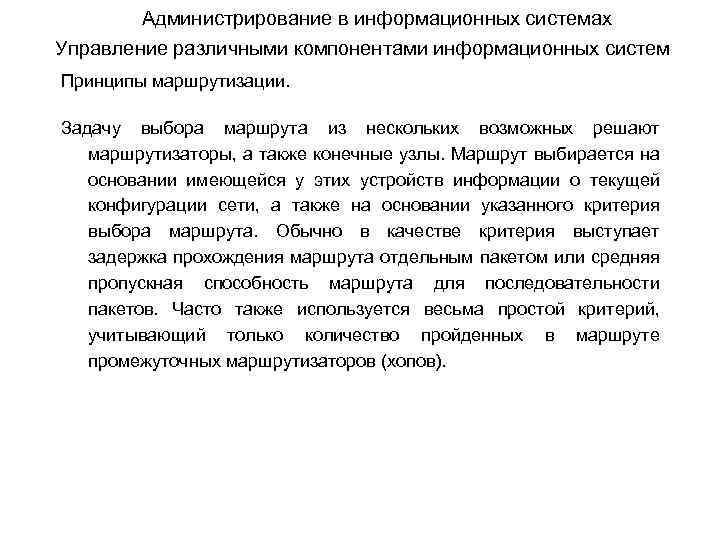

Администрирование в информационных системах Управление различными компонентами информационных систем Принципы маршрутизации. Задачу выбора маршрута из нескольких возможных решают маршрутизаторы, а также конечные узлы. Маршрут выбирается на основании имеющейся у этих устройств информации о текущей конфигурации сети, а также на основании указанного критерия выбора маршрута. Обычно в качестве критерия выступает задержка прохождения маршрута отдельным пакетом или средняя пропускная способность маршрута для последовательности пакетов. Часто также используется весьма простой критерий, учитывающий только количество пройденных в маршруте промежуточных маршрутизаторов (хопов).

Администрирование в информационных системах Управление различными компонентами информационных систем Принципы маршрутизации. Задачу выбора маршрута из нескольких возможных решают маршрутизаторы, а также конечные узлы. Маршрут выбирается на основании имеющейся у этих устройств информации о текущей конфигурации сети, а также на основании указанного критерия выбора маршрута. Обычно в качестве критерия выступает задержка прохождения маршрута отдельным пакетом или средняя пропускная способность маршрута для последовательности пакетов. Часто также используется весьма простой критерий, учитывающий только количество пройденных в маршруте промежуточных маршрутизаторов (хопов).

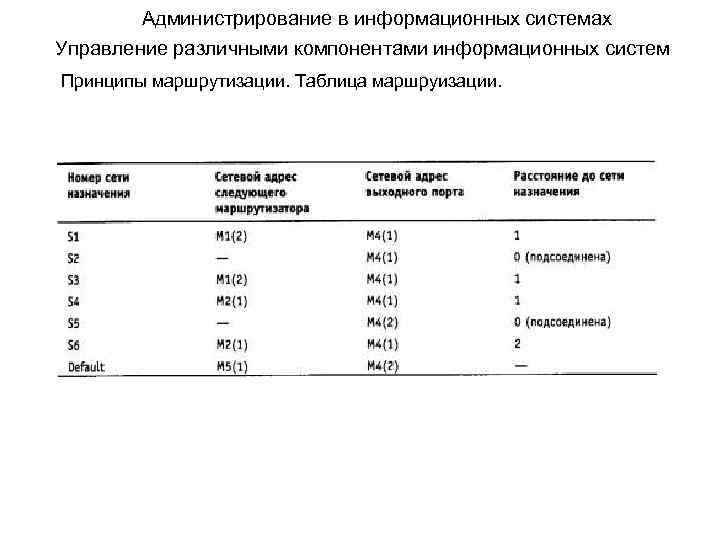

Администрирование в информационных системах Управление различными компонентами информационных систем Принципы маршрутизации. Таблица маршруизации.

Администрирование в информационных системах Управление различными компонентами информационных систем Принципы маршрутизации. Таблица маршруизации.

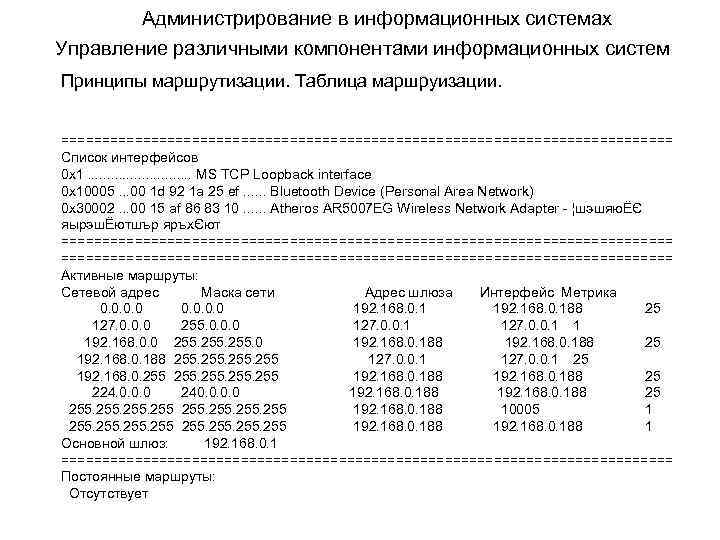

Администрирование в информационных системах Управление различными компонентами информационных систем Принципы маршрутизации. Таблица маршруизации. ====================================== Список интерфейсов 0 x 1. . . . MS TCP Loopback interface 0 x 10005. . . 00 1 d 92 1 a 25 ef. . . Bluetooth Device (Personal Area Network) 0 x 30002. . . 00 15 af 86 83 10. . . Atheros AR 5007 EG Wireless Network Adapter - ¦шэшяюЁЄ яырэшЁютшър яръхЄют =========================================================================== Активные маршруты: Сетевой адрес Маска сети Адрес шлюза Интерфейс Метрика 0. 0 192. 168. 0. 188 25 127. 0. 0. 0 255. 0. 0. 0 127. 0. 0. 1 1 192. 168. 0. 0 255. 0 192. 168. 0. 188 255. 255 127. 0. 0. 1 25 192. 168. 0. 255 192. 168. 0. 188 25 224. 0. 0. 0 240. 0 192. 168. 0. 188 25 255 192. 168. 0. 188 10005 1 255 192. 168. 0. 188 1 Основной шлюз: 192. 168. 0. 1 ====================================== Постоянные маршруты: Отсутствует

Администрирование в информационных системах Управление различными компонентами информационных систем Принципы маршрутизации. Таблица маршруизации. ====================================== Список интерфейсов 0 x 1. . . . MS TCP Loopback interface 0 x 10005. . . 00 1 d 92 1 a 25 ef. . . Bluetooth Device (Personal Area Network) 0 x 30002. . . 00 15 af 86 83 10. . . Atheros AR 5007 EG Wireless Network Adapter - ¦шэшяюЁЄ яырэшЁютшър яръхЄют =========================================================================== Активные маршруты: Сетевой адрес Маска сети Адрес шлюза Интерфейс Метрика 0. 0 192. 168. 0. 188 25 127. 0. 0. 0 255. 0. 0. 0 127. 0. 0. 1 1 192. 168. 0. 0 255. 0 192. 168. 0. 188 255. 255 127. 0. 0. 1 25 192. 168. 0. 255 192. 168. 0. 188 25 224. 0. 0. 0 240. 0 192. 168. 0. 188 25 255 192. 168. 0. 188 10005 1 255 192. 168. 0. 188 1 Основной шлюз: 192. 168. 0. 1 ====================================== Постоянные маршруты: Отсутствует

Администрирование в информационных системах Управление различными компонентами информационных систем Принципы маршрутизации. Управление маршрутизацией в Windows. Команда Route.

Администрирование в информационных системах Управление различными компонентами информационных систем Принципы маршрутизации. Управление маршрутизацией в Windows. Команда Route.

Администрирование в информационных системах Управление различными компонентами информационных систем Классификация firewall. Межсетевой экран (firewall) - это устройство контроля доступа в сеть, предназначенное для блокировки всего трафика, за исключением разрешенных данных. Этим оно отличается от маршрутизатора, функцией которого является доставка трафика в пункт назначения в максимально короткие сроки. Межсетевые экраны обладают большим набором настроек, чем маршрутизаторы. Прохождение трафика на межсетевом экране можно настраивать по службам, IP-адресам отправителя и получателя, по идентификаторам пользователей, запрашивающих службу. Межсетевые экраны позволяют осуществлять централизованное управление безопасностью. В одной конфигурации администратор может настроить разрешенный входящий трафик для всех внутренних систем организации.

Администрирование в информационных системах Управление различными компонентами информационных систем Классификация firewall. Межсетевой экран (firewall) - это устройство контроля доступа в сеть, предназначенное для блокировки всего трафика, за исключением разрешенных данных. Этим оно отличается от маршрутизатора, функцией которого является доставка трафика в пункт назначения в максимально короткие сроки. Межсетевые экраны обладают большим набором настроек, чем маршрутизаторы. Прохождение трафика на межсетевом экране можно настраивать по службам, IP-адресам отправителя и получателя, по идентификаторам пользователей, запрашивающих службу. Межсетевые экраны позволяют осуществлять централизованное управление безопасностью. В одной конфигурации администратор может настроить разрешенный входящий трафик для всех внутренних систем организации.

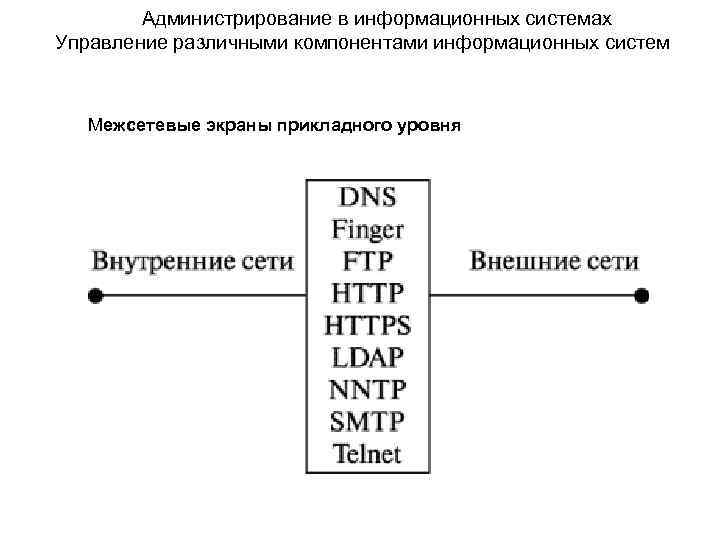

Администрирование в информационных системах Управление различными компонентами информационных систем Классификация firewall. Существуют два основных типа межсетевых экранов: межсетевые экраны прикладного уровня и межсетевые экраны с пакетной фильтрацией. Межсетевые экраны прикладного уровня, или прокси-экраны, представляют собой программные пакеты, базирующиеся на операционных системах общего назначения (таких как Windows NT и Unix) или на аппаратной платформе межсетевых экранов. Межсетевой экран обладает несколькими интерфейсами, по одному на каждую из сетей, к которым он подключен. Набор правил политики определяет, каким образом трафик передается из одной сети в другую. Если в правиле отсутствует явное разрешение на пропуск трафика определенного вида, межсетевой экран отклоняет или аннулирует пакеты.

Администрирование в информационных системах Управление различными компонентами информационных систем Классификация firewall. Существуют два основных типа межсетевых экранов: межсетевые экраны прикладного уровня и межсетевые экраны с пакетной фильтрацией. Межсетевые экраны прикладного уровня, или прокси-экраны, представляют собой программные пакеты, базирующиеся на операционных системах общего назначения (таких как Windows NT и Unix) или на аппаратной платформе межсетевых экранов. Межсетевой экран обладает несколькими интерфейсами, по одному на каждую из сетей, к которым он подключен. Набор правил политики определяет, каким образом трафик передается из одной сети в другую. Если в правиле отсутствует явное разрешение на пропуск трафика определенного вида, межсетевой экран отклоняет или аннулирует пакеты.

Администрирование в информационных системах Управление различными компонентами информационных систем Межсетевые экраны прикладного уровня

Администрирование в информационных системах Управление различными компонентами информационных систем Межсетевые экраны прикладного уровня

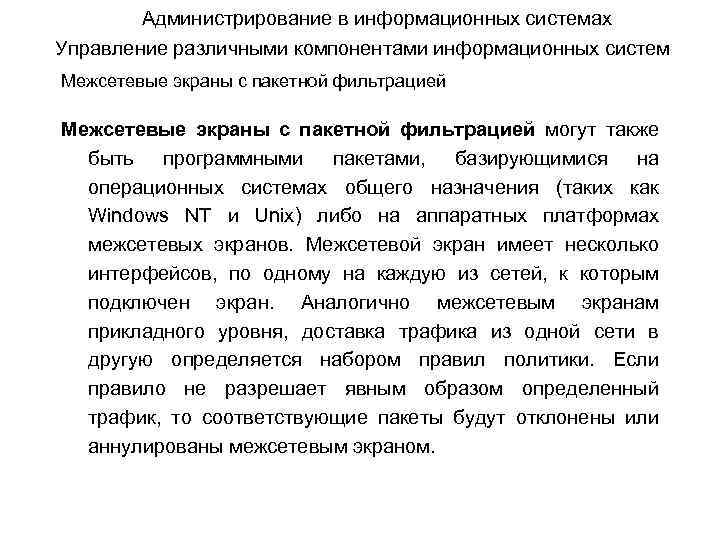

Администрирование в информационных системах Управление различными компонентами информационных систем Межсетевые экраны с пакетной фильтрацией могут также быть программными пакетами, базирующимися на операционных системах общего назначения (таких как Windows NT и Unix) либо на аппаратных платформах межсетевых экранов. Межсетевой экран имеет несколько интерфейсов, по одному на каждую из сетей, к которым подключен экран. Аналогично межсетевым экранам прикладного уровня, доставка трафика из одной сети в другую определяется набором правил политики. Если правило не разрешает явным образом определенный трафик, то соответствующие пакеты будут отклонены или аннулированы межсетевым экраном.

Администрирование в информационных системах Управление различными компонентами информационных систем Межсетевые экраны с пакетной фильтрацией могут также быть программными пакетами, базирующимися на операционных системах общего назначения (таких как Windows NT и Unix) либо на аппаратных платформах межсетевых экранов. Межсетевой экран имеет несколько интерфейсов, по одному на каждую из сетей, к которым подключен экран. Аналогично межсетевым экранам прикладного уровня, доставка трафика из одной сети в другую определяется набором правил политики. Если правило не разрешает явным образом определенный трафик, то соответствующие пакеты будут отклонены или аннулированы межсетевым экраном.

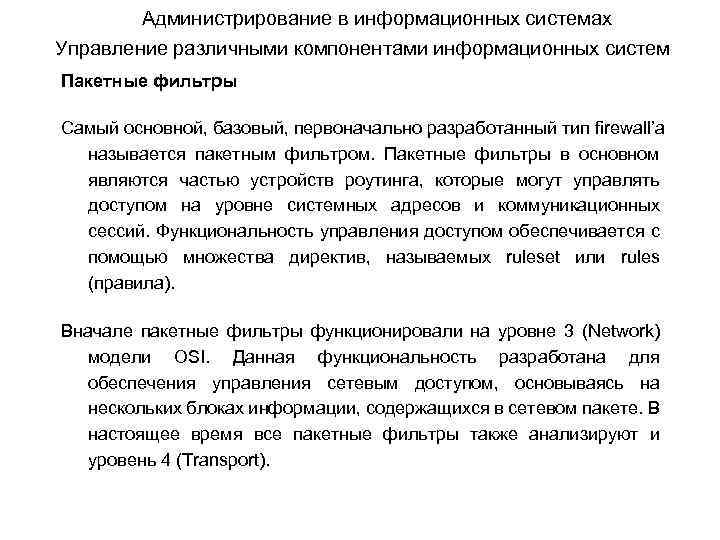

Администрирование в информационных системах Управление различными компонентами информационных систем Пакетные фильтры Самый основной, базовый, первоначально разработанный тип firewall’а называется пакетным фильтром. Пакетные фильтры в основном являются частью устройств роутинга, которые могут управлять доступом на уровне системных адресов и коммуникационных сессий. Функциональность управления доступом обеспечивается с помощью множества директив, называемых ruleset или rules (правила). Вначале пакетные фильтры функционировали на уровне 3 (Network) модели OSI. Данная функциональность разработана для обеспечения управления сетевым доступом, основываясь на нескольких блоках информации, содержащихся в сетевом пакете. В настоящее время все пакетные фильтры также анализируют и уровень 4 (Transport).

Администрирование в информационных системах Управление различными компонентами информационных систем Пакетные фильтры Самый основной, базовый, первоначально разработанный тип firewall’а называется пакетным фильтром. Пакетные фильтры в основном являются частью устройств роутинга, которые могут управлять доступом на уровне системных адресов и коммуникационных сессий. Функциональность управления доступом обеспечивается с помощью множества директив, называемых ruleset или rules (правила). Вначале пакетные фильтры функционировали на уровне 3 (Network) модели OSI. Данная функциональность разработана для обеспечения управления сетевым доступом, основываясь на нескольких блоках информации, содержащихся в сетевом пакете. В настоящее время все пакетные фильтры также анализируют и уровень 4 (Transport).

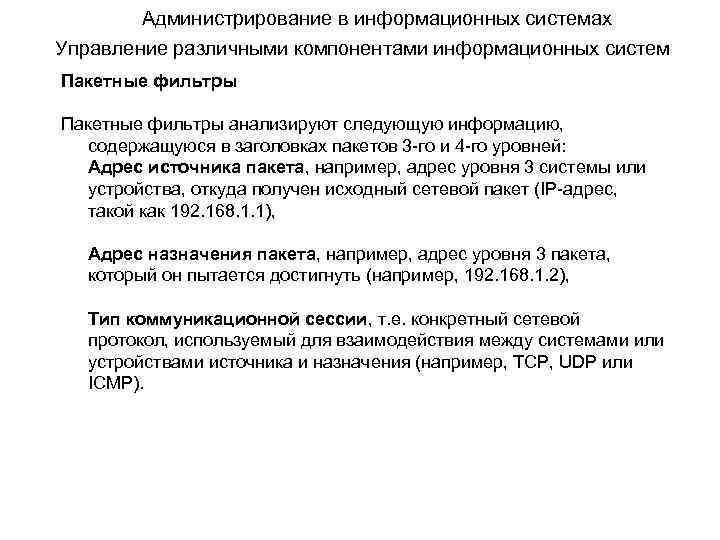

Администрирование в информационных системах Управление различными компонентами информационных систем Пакетные фильтры анализируют следующую информацию, содержащуюся в заголовках пакетов 3 -го и 4 -го уровней: Адрес источника пакета, например, адрес уровня 3 системы или устройства, откуда получен исходный сетевой пакет (IP-адрес, такой как 192. 168. 1. 1), Адрес назначения пакета, например, адрес уровня 3 пакета, который он пытается достигнуть (например, 192. 168. 1. 2), Тип коммуникационной сессии, т. е. конкретный сетевой протокол, используемый для взаимодействия между системами или устройствами источника и назначения (например, ТСР, UDP или ICMP).

Администрирование в информационных системах Управление различными компонентами информационных систем Пакетные фильтры анализируют следующую информацию, содержащуюся в заголовках пакетов 3 -го и 4 -го уровней: Адрес источника пакета, например, адрес уровня 3 системы или устройства, откуда получен исходный сетевой пакет (IP-адрес, такой как 192. 168. 1. 1), Адрес назначения пакета, например, адрес уровня 3 пакета, который он пытается достигнуть (например, 192. 168. 1. 2), Тип коммуникационной сессии, т. е. конкретный сетевой протокол, используемый для взаимодействия между системами или устройствами источника и назначения (например, ТСР, UDP или ICMP).

Администрирование в информационных системах Управление различными компонентами информационных систем Пакетные фильтры Дополнительно могут анализироваться некоторые характеристики коммуникационных сессий уровня 4, такие как порты источника и назначения сессий (например, ТСР: 80 для порта назначения, обычно принадлежащий web-серверу, ТСР: 1320 для порта источника, принадлежащий персональному компьютеру, который осуществляет доступ к серверу). Иногда информация, относящаяся к интерфейсу роутера, на который пришел пакет, и информация о том, какому интерфейсу роутера она предназначена; это используется для роутеров с тремя и более сетевыми интерфейсами. Иногда информация, характеризующая направление, в котором пакет пересекает интерфейс, т. е. входящий или исходящий пакет для данного интерфейса. Иногда можно также указать свойства, относящиеся к созданию логов(журналов) для данного пакета.

Администрирование в информационных системах Управление различными компонентами информационных систем Пакетные фильтры Дополнительно могут анализироваться некоторые характеристики коммуникационных сессий уровня 4, такие как порты источника и назначения сессий (например, ТСР: 80 для порта назначения, обычно принадлежащий web-серверу, ТСР: 1320 для порта источника, принадлежащий персональному компьютеру, который осуществляет доступ к серверу). Иногда информация, относящаяся к интерфейсу роутера, на который пришел пакет, и информация о том, какому интерфейсу роутера она предназначена; это используется для роутеров с тремя и более сетевыми интерфейсами. Иногда информация, характеризующая направление, в котором пакет пересекает интерфейс, т. е. входящий или исходящий пакет для данного интерфейса. Иногда можно также указать свойства, относящиеся к созданию логов(журналов) для данного пакета.

Администрирование в информационных системах Управление различными компонентами информационных систем Пакетные фильтры могут быть реализованы в следующих компонентах сетевой инфраструктуры: - пограничные роутеры; - ОС; - персональные firewall’ы. Пограничные роутеры Основным преимуществом пакетных фильтров является их скорость. Пакетные фильтры обычно проверяют данные до уровня 3 модели OSI, они могут функционировать очень быстро. Поэтому пакетные фильтры, встроенные в пограничные роутеры, идеальны для размещения на границе с сетью с меньшей степенью доверия. Пакетные фильтры, встроенные в пограничные роутеры, могут блокировать основные атаки, фильтруя нежелательные протоколы, выполняя простейший контроль доступа на уровне сессий и затем передавая трафик другим firewall’ам для проверки более высоких уровней стека OSI.

Администрирование в информационных системах Управление различными компонентами информационных систем Пакетные фильтры могут быть реализованы в следующих компонентах сетевой инфраструктуры: - пограничные роутеры; - ОС; - персональные firewall’ы. Пограничные роутеры Основным преимуществом пакетных фильтров является их скорость. Пакетные фильтры обычно проверяют данные до уровня 3 модели OSI, они могут функционировать очень быстро. Поэтому пакетные фильтры, встроенные в пограничные роутеры, идеальны для размещения на границе с сетью с меньшей степенью доверия. Пакетные фильтры, встроенные в пограничные роутеры, могут блокировать основные атаки, фильтруя нежелательные протоколы, выполняя простейший контроль доступа на уровне сессий и затем передавая трафик другим firewall’ам для проверки более высоких уровней стека OSI.

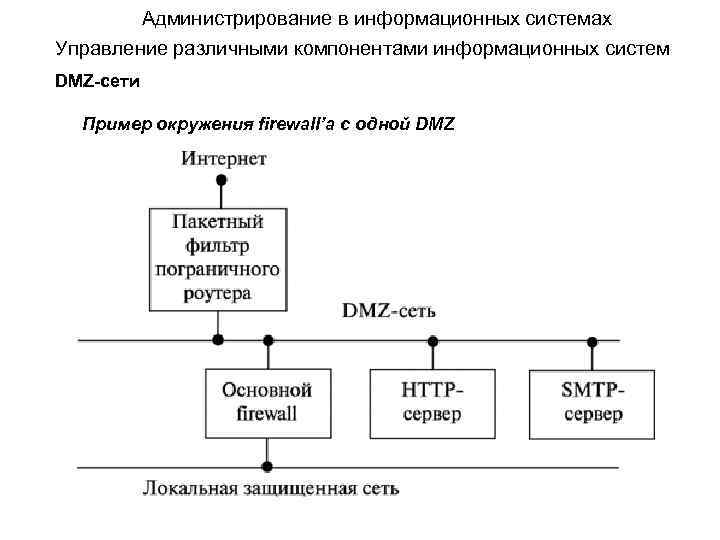

Администрирование в информационных системах Управление различными компонентами информационных систем Пакетные фильтры Использование пограничного роутера с возможностями пакетного фильтра Промежуточная сеть между пограничным роутером и внутреннем firewall’ом называется DMZсетью.

Администрирование в информационных системах Управление различными компонентами информационных систем Пакетные фильтры Использование пограничного роутера с возможностями пакетного фильтра Промежуточная сеть между пограничным роутером и внутреннем firewall’ом называется DMZсетью.

Администрирование в информационных системах Управление различными компонентами информационных систем Пакетные фильтры Преимущества пакетных фильтров: Основным преимуществом пакетных фильтров является их скорость. Пакетный фильтр прозрачен для клиентов и серверов, так как не разрывает ТСР-соединение. Недостатки пакетных фильтров: Так как пакетные фильтры не анализируют данные более высоких уровней, они не могут предотвратить атаки, которые используют уязвимости или функции, специфичные для приложения. Например, пакетный фильтр не может блокировать конкретные команды приложения; если пакетный фильтр разрешает данный трафик для приложения, то все функции, доступные данному приложению, будут разрешены. Так как firewall’у доступна ограниченная информация, возможности логов(журналов) в пакетных фильтрах ограничены. Логи пакетного фильтра обычно содержат ту же информацию, которая использовалась принятии решения о возможности доступа (адрес источника, адрес назначения, тип трафика и т. п. ).

Администрирование в информационных системах Управление различными компонентами информационных систем Пакетные фильтры Преимущества пакетных фильтров: Основным преимуществом пакетных фильтров является их скорость. Пакетный фильтр прозрачен для клиентов и серверов, так как не разрывает ТСР-соединение. Недостатки пакетных фильтров: Так как пакетные фильтры не анализируют данные более высоких уровней, они не могут предотвратить атаки, которые используют уязвимости или функции, специфичные для приложения. Например, пакетный фильтр не может блокировать конкретные команды приложения; если пакетный фильтр разрешает данный трафик для приложения, то все функции, доступные данному приложению, будут разрешены. Так как firewall’у доступна ограниченная информация, возможности логов(журналов) в пакетных фильтрах ограничены. Логи пакетного фильтра обычно содержат ту же информацию, которая использовалась принятии решения о возможности доступа (адрес источника, адрес назначения, тип трафика и т. п. ).

Администрирование в информационных системах Управление различными компонентами информационных систем Пакетные фильтры Недостатки пакетных фильтров: Большинство пакетных фильтров не поддерживают возможность аутентификации пользователя. Данная возможность обеспечивается firewall’ами, анализирующими более высокие уровни. Они обычно уязвимы для атак, которые используют такие проблемы ТСР/IP, как подделка (spoofing) сетевого адреса. Многие пакетные фильтры не могут определить, что в сетевом пакете изменена адресная информация уровня 3 OSI. Spoofing-атаки обычно выполняются для обхода управления доступа, осуществляемого firewall’ом. При принятии решений о предоставлении доступа используется небольшое количество информации. Пакетные фильтры трудно конфигурировать. Можно случайно переконфигурировать пакетный фильтр для разрешения типов трафика, источников и назначений, которые должны быть запрещены на основе политики безопасности организации. Следовательно, пакетные фильтры больше всего подходят для высокоскоростных окружений, когда создание логов и аутентификация пользователя для сетевых ресурсов не столь важна.

Администрирование в информационных системах Управление различными компонентами информационных систем Пакетные фильтры Недостатки пакетных фильтров: Большинство пакетных фильтров не поддерживают возможность аутентификации пользователя. Данная возможность обеспечивается firewall’ами, анализирующими более высокие уровни. Они обычно уязвимы для атак, которые используют такие проблемы ТСР/IP, как подделка (spoofing) сетевого адреса. Многие пакетные фильтры не могут определить, что в сетевом пакете изменена адресная информация уровня 3 OSI. Spoofing-атаки обычно выполняются для обхода управления доступа, осуществляемого firewall’ом. При принятии решений о предоставлении доступа используется небольшое количество информации. Пакетные фильтры трудно конфигурировать. Можно случайно переконфигурировать пакетный фильтр для разрешения типов трафика, источников и назначений, которые должны быть запрещены на основе политики безопасности организации. Следовательно, пакетные фильтры больше всего подходят для высокоскоростных окружений, когда создание логов и аутентификация пользователя для сетевых ресурсов не столь важна.

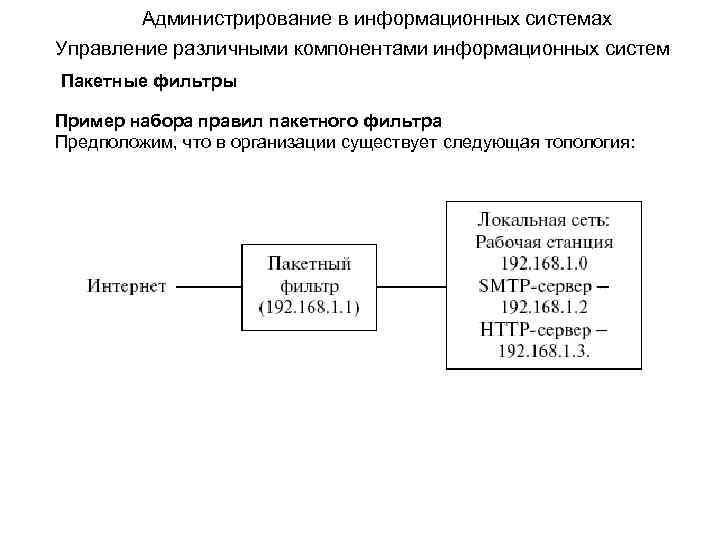

Администрирование в информационных системах Управление различными компонентами информационных систем Пакетные фильтры Пример набора правил пакетного фильтра Предположим, что в организации существует следующая топология:

Администрирование в информационных системах Управление различными компонентами информационных систем Пакетные фильтры Пример набора правил пакетного фильтра Предположим, что в организации существует следующая топология:

Администрирование в информационных системах Управление различными компонентами информационных систем Пакетные фильтры Пример набора правил пакетного фильтра

Администрирование в информационных системах Управление различными компонентами информационных систем Пакетные фильтры Пример набора правил пакетного фильтра

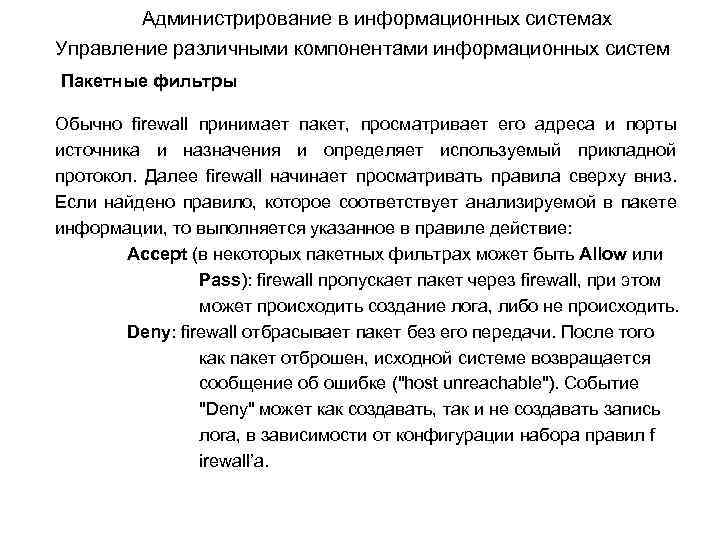

Администрирование в информационных системах Управление различными компонентами информационных систем Пакетные фильтры Обычно firewall принимает пакет, просматривает его адреса и порты источника и назначения и определяет используемый прикладной протокол. Далее firewall начинает просматривать правила сверху вниз. Если найдено правило, которое соответствует анализируемой в пакете информации, то выполняется указанное в правиле действие: Accept (в некоторых пакетных фильтрах может быть Allow или Pass): firewall пропускает пакет через firewall, при этом может происходить создание лога, либо не происходить. Deny: firewall отбрасывает пакет без его передачи. После того как пакет отброшен, исходной системе возвращается сообщение об ошибке ("host unreachable"). Событие "Deny" может как создавать, так и не создавать запись лога, в зависимости от конфигурации набора правил f irewall’а.

Администрирование в информационных системах Управление различными компонентами информационных систем Пакетные фильтры Обычно firewall принимает пакет, просматривает его адреса и порты источника и назначения и определяет используемый прикладной протокол. Далее firewall начинает просматривать правила сверху вниз. Если найдено правило, которое соответствует анализируемой в пакете информации, то выполняется указанное в правиле действие: Accept (в некоторых пакетных фильтрах может быть Allow или Pass): firewall пропускает пакет через firewall, при этом может происходить создание лога, либо не происходить. Deny: firewall отбрасывает пакет без его передачи. После того как пакет отброшен, исходной системе возвращается сообщение об ошибке ("host unreachable"). Событие "Deny" может как создавать, так и не создавать запись лога, в зависимости от конфигурации набора правил f irewall’а.

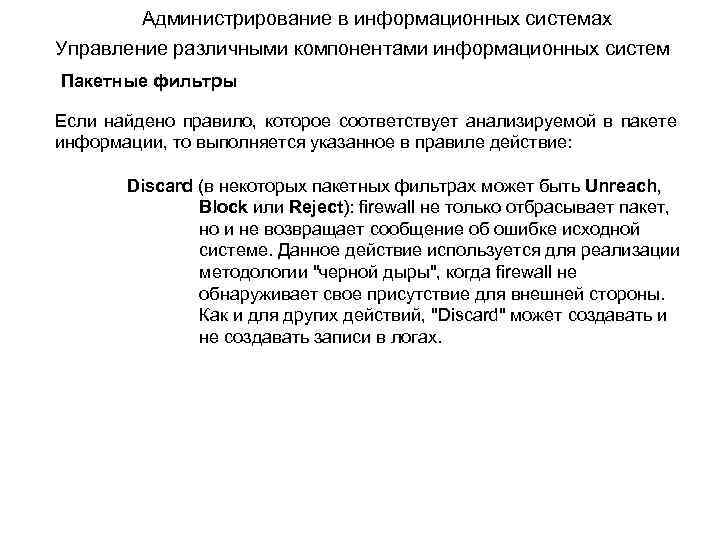

Администрирование в информационных системах Управление различными компонентами информационных систем Пакетные фильтры Если найдено правило, которое соответствует анализируемой в пакете информации, то выполняется указанное в правиле действие: Discard (в некоторых пакетных фильтрах может быть Unreach, Block или Reject): firewall не только отбрасывает пакет, но и не возвращает сообщение об ошибке исходной системе. Данное действие используется для реализации методологии "черной дыры", когда firewall не обнаруживает свое присутствие для внешней стороны. Как и для других действий, "Discard" может создавать и не создавать записи в логах.

Администрирование в информационных системах Управление различными компонентами информационных систем Пакетные фильтры Если найдено правило, которое соответствует анализируемой в пакете информации, то выполняется указанное в правиле действие: Discard (в некоторых пакетных фильтрах может быть Unreach, Block или Reject): firewall не только отбрасывает пакет, но и не возвращает сообщение об ошибке исходной системе. Данное действие используется для реализации методологии "черной дыры", когда firewall не обнаруживает свое присутствие для внешней стороны. Как и для других действий, "Discard" может создавать и не создавать записи в логах.

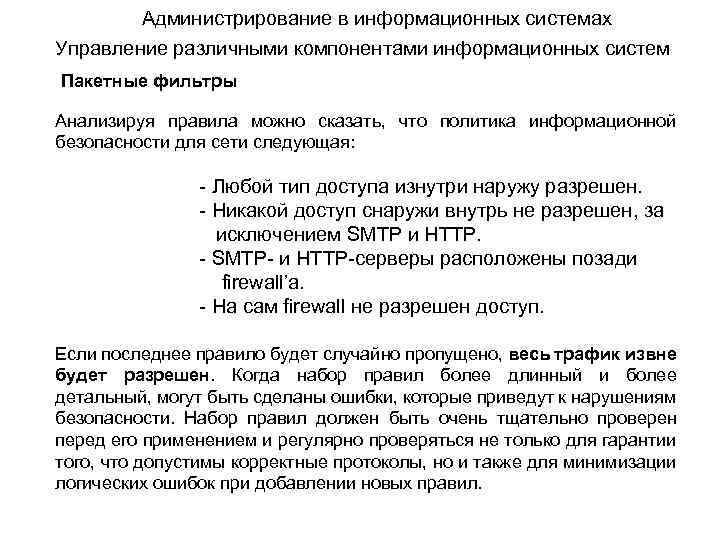

Администрирование в информационных системах Управление различными компонентами информационных систем Пакетные фильтры Анализируя правила можно сказать, что политика информационной безопасности для сети следующая: - Любой тип доступа изнутри наружу разрешен. - Никакой доступ снаружи внутрь не разрешен, за исключением SMTP и НТТР. - SMTP- и НТТР-серверы расположены позади firewall’а. - На сам firewall не разрешен доступ. Если последнее правило будет случайно пропущено, весь трафик извне будет разрешен. Когда набор правил более длинный и более детальный, могут быть сделаны ошибки, которые приведут к нарушениям безопасности. Набор правил должен быть очень тщательно проверен перед его применением и регулярно проверяться не только для гарантии того, что допустимы корректные протоколы, но и также для минимизации логических ошибок при добавлении новых правил.

Администрирование в информационных системах Управление различными компонентами информационных систем Пакетные фильтры Анализируя правила можно сказать, что политика информационной безопасности для сети следующая: - Любой тип доступа изнутри наружу разрешен. - Никакой доступ снаружи внутрь не разрешен, за исключением SMTP и НТТР. - SMTP- и НТТР-серверы расположены позади firewall’а. - На сам firewall не разрешен доступ. Если последнее правило будет случайно пропущено, весь трафик извне будет разрешен. Когда набор правил более длинный и более детальный, могут быть сделаны ошибки, которые приведут к нарушениям безопасности. Набор правил должен быть очень тщательно проверен перед его применением и регулярно проверяться не только для гарантии того, что допустимы корректные протоколы, но и также для минимизации логических ошибок при добавлении новых правил.

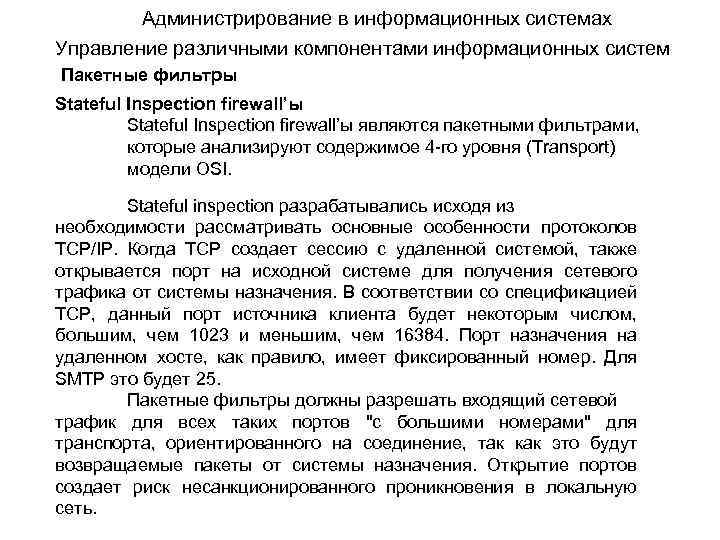

Администрирование в информационных системах Управление различными компонентами информационных систем Пакетные фильтры Stateful Inspection firewall’ы являются пакетными фильтрами, которые анализируют содержимое 4 -го уровня (Transport) модели OSI. Stateful inspection разрабатывались исходя из необходимости рассматривать основные особенности протоколов TCP/IP. Когда ТСР создает сессию с удаленной системой, также открывается порт на исходной системе для получения сетевого трафика от системы назначения. В соответствии со спецификацией ТСР, данный порт источника клиента будет некоторым числом, большим, чем 1023 и меньшим, чем 16384. Порт назначения на удаленном хосте, как правило, имеет фиксированный номер. Для SMTP это будет 25. Пакетные фильтры должны разрешать входящий сетевой трафик для всех таких портов "с большими номерами" для транспорта, ориентированного на соединение, так как это будут возвращаемые пакеты от системы назначения. Открытие портов создает риск несанкционированного проникновения в локальную сеть.

Администрирование в информационных системах Управление различными компонентами информационных систем Пакетные фильтры Stateful Inspection firewall’ы являются пакетными фильтрами, которые анализируют содержимое 4 -го уровня (Transport) модели OSI. Stateful inspection разрабатывались исходя из необходимости рассматривать основные особенности протоколов TCP/IP. Когда ТСР создает сессию с удаленной системой, также открывается порт на исходной системе для получения сетевого трафика от системы назначения. В соответствии со спецификацией ТСР, данный порт источника клиента будет некоторым числом, большим, чем 1023 и меньшим, чем 16384. Порт назначения на удаленном хосте, как правило, имеет фиксированный номер. Для SMTP это будет 25. Пакетные фильтры должны разрешать входящий сетевой трафик для всех таких портов "с большими номерами" для транспорта, ориентированного на соединение, так как это будут возвращаемые пакеты от системы назначения. Открытие портов создает риск несанкционированного проникновения в локальную сеть.

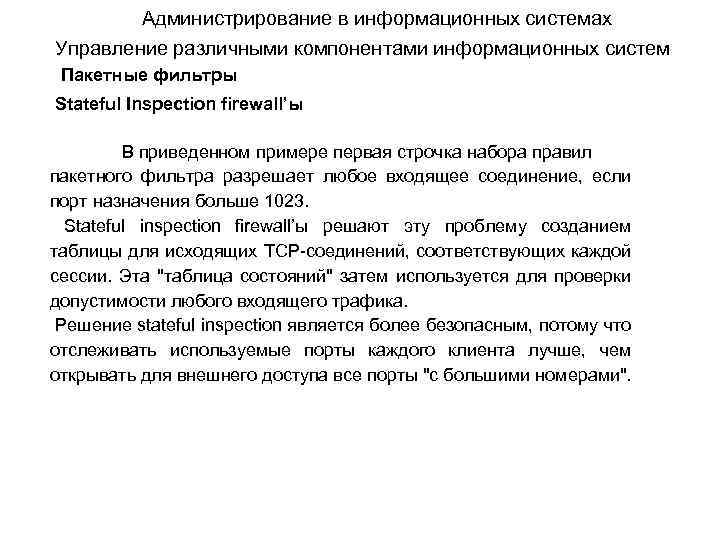

Администрирование в информационных системах Управление различными компонентами информационных систем Пакетные фильтры Stateful Inspection firewall’ы В приведенном примере первая строчка набора правил пакетного фильтра разрешает любое входящее соединение, если порт назначения больше 1023. Stateful inspection firewall’ы решают эту проблему созданием таблицы для исходящих ТСР-соединений, соответствующих каждой сессии. Эта "таблица состояний" затем используется для проверки допустимости любого входящего трафика. Решение stateful inspection является более безопасным, потому что отслеживать используемые порты каждого клиента лучше, чем открывать для внешнего доступа все порты "с большими номерами".

Администрирование в информационных системах Управление различными компонентами информационных систем Пакетные фильтры Stateful Inspection firewall’ы В приведенном примере первая строчка набора правил пакетного фильтра разрешает любое входящее соединение, если порт назначения больше 1023. Stateful inspection firewall’ы решают эту проблему созданием таблицы для исходящих ТСР-соединений, соответствующих каждой сессии. Эта "таблица состояний" затем используется для проверки допустимости любого входящего трафика. Решение stateful inspection является более безопасным, потому что отслеживать используемые порты каждого клиента лучше, чем открывать для внешнего доступа все порты "с большими номерами".

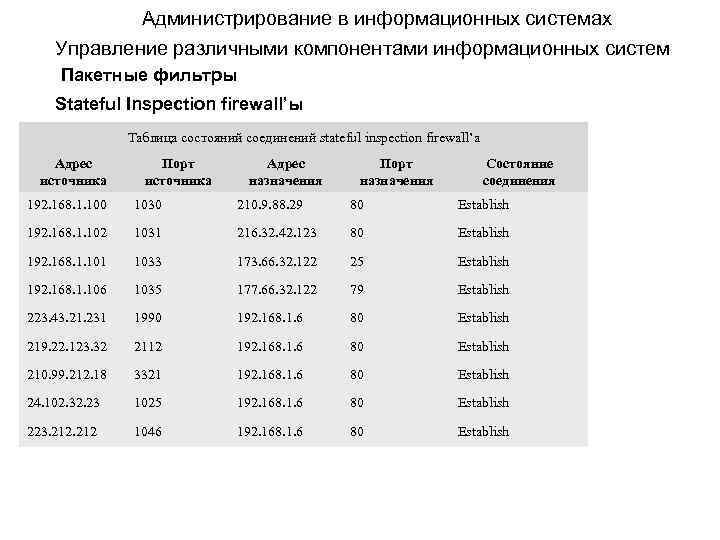

Администрирование в информационных системах Управление различными компонентами информационных систем Пакетные фильтры Stateful Inspection firewall’ы Таблица состояний соединений stateful inspection firewall’а Адрес источника Порт источника Адрес назначения Порт назначения Состояние соединения 192. 168. 1. 100 1030 210. 9. 88. 29 80 Establish 192. 168. 1. 102 1031 216. 32. 42. 123 80 Establish 192. 168. 1. 101 1033 173. 66. 32. 122 25 Establish 192. 168. 1. 106 1035 177. 66. 32. 122 79 Establish 223. 43. 21. 231 1990 192. 168. 1. 6 80 Establish 219. 22. 123. 32 2112 192. 168. 1. 6 80 Establish 210. 99. 212. 18 3321 192. 168. 1. 6 80 Establish 24. 102. 32. 23 1025 192. 168. 1. 6 80 Establish 223. 212 1046 192. 168. 1. 6 80 Establish

Администрирование в информационных системах Управление различными компонентами информационных систем Пакетные фильтры Stateful Inspection firewall’ы Таблица состояний соединений stateful inspection firewall’а Адрес источника Порт источника Адрес назначения Порт назначения Состояние соединения 192. 168. 1. 100 1030 210. 9. 88. 29 80 Establish 192. 168. 1. 102 1031 216. 32. 42. 123 80 Establish 192. 168. 1. 101 1033 173. 66. 32. 122 25 Establish 192. 168. 1. 106 1035 177. 66. 32. 122 79 Establish 223. 43. 21. 231 1990 192. 168. 1. 6 80 Establish 219. 22. 123. 32 2112 192. 168. 1. 6 80 Establish 210. 99. 212. 18 3321 192. 168. 1. 6 80 Establish 24. 102. 32. 23 1025 192. 168. 1. 6 80 Establish 223. 212 1046 192. 168. 1. 6 80 Establish

Администрирование в информационных системах Управление различными компонентами информационных систем Пакетные фильтры Stateful Inspection firewall’ы Преимущества stateful inspection firewall’а: Разрешает прохождение пакетов только для установленных соединений; Прозрачен для клиентов и серверов, так как не разрывает ТСРсоединение. Недостатки stateful inspection firewall’а: Реально используется только в сетевой инфраструктуре TCP/IP. Но stateful inspection firewall можно реализовать в других сетевых протоколах тем же способом, что и пакетные фильтры.

Администрирование в информационных системах Управление различными компонентами информационных систем Пакетные фильтры Stateful Inspection firewall’ы Преимущества stateful inspection firewall’а: Разрешает прохождение пакетов только для установленных соединений; Прозрачен для клиентов и серверов, так как не разрывает ТСРсоединение. Недостатки stateful inspection firewall’а: Реально используется только в сетевой инфраструктуре TCP/IP. Но stateful inspection firewall можно реализовать в других сетевых протоколах тем же способом, что и пакетные фильтры.

Администрирование в информационных системах Управление различными компонентами информационных систем Пакетные фильтры Host-based firewall’ы Пакетные фильтры реализованы в некоторых ОС, таких как Unix/Linux; в частности, они могут использоваться только для обеспечения безопасности хоста, на котором они функционируют. Это может быть полезно при совместном функционировании с различными серверами; например, внутренний web-сервер может выполняться на системе, на которой функционирует host-based firewall.

Администрирование в информационных системах Управление различными компонентами информационных систем Пакетные фильтры Host-based firewall’ы Пакетные фильтры реализованы в некоторых ОС, таких как Unix/Linux; в частности, они могут использоваться только для обеспечения безопасности хоста, на котором они функционируют. Это может быть полезно при совместном функционировании с различными серверами; например, внутренний web-сервер может выполняться на системе, на которой функционирует host-based firewall.

Администрирование в информационных системах Управление различными компонентами информационных систем Пакетные фильтры Преимущества host-based firewall’а: Приложение сервера защищено лучше, чем если бы оно выполнялось на ОС, не имеющей host-based firewall’а: внутренние серверы должны быть сами по себе защищены, и не следует предполагать, что они не могут быть атакованы только потому, что они расположены позади основного firewall’а. Выполнение firewall’а на отдельном хосте не является необходимым условием для обеспечения безопасности сервера: hostbased firewall достаточно хорошо выполняет функции обеспечения безопасности. ПО, реализующее host-based firewall, обычно предоставляет возможность управления доступом для ограничения трафика к серверам и от серверов, выполняющихся на том же хосте, и обычно существуют определенные возможности создания логов. Хотя host-based firewall’ы менее предпочтительны в случае большого трафика и в окружениях с высокими требованиями к безопасности, для внутренних сетей небольших офисов они обеспечивают адекватную безопасность при меньшей цене.

Администрирование в информационных системах Управление различными компонентами информационных систем Пакетные фильтры Преимущества host-based firewall’а: Приложение сервера защищено лучше, чем если бы оно выполнялось на ОС, не имеющей host-based firewall’а: внутренние серверы должны быть сами по себе защищены, и не следует предполагать, что они не могут быть атакованы только потому, что они расположены позади основного firewall’а. Выполнение firewall’а на отдельном хосте не является необходимым условием для обеспечения безопасности сервера: hostbased firewall достаточно хорошо выполняет функции обеспечения безопасности. ПО, реализующее host-based firewall, обычно предоставляет возможность управления доступом для ограничения трафика к серверам и от серверов, выполняющихся на том же хосте, и обычно существуют определенные возможности создания логов. Хотя host-based firewall’ы менее предпочтительны в случае большого трафика и в окружениях с высокими требованиями к безопасности, для внутренних сетей небольших офисов они обеспечивают адекватную безопасность при меньшей цене.

Администрирование в информационных системах Управление различными компонентами информационных систем Пакетные фильтры Недостаток host-based firewall’а: Каждый такой firewall должен администрироваться самостоятельно, и после определенного количества серверов с host-based firewall’ами легче и дешевле просто разместить все серверы позади выделенного firewall’а.

Администрирование в информационных системах Управление различными компонентами информационных систем Пакетные фильтры Недостаток host-based firewall’а: Каждый такой firewall должен администрироваться самостоятельно, и после определенного количества серверов с host-based firewall’ами легче и дешевле просто разместить все серверы позади выделенного firewall’а.

Администрирование в информационных системах Управление различными компонентами информационных систем Пакетные фильтры Персональные firewall’ы и персональные устройства firewall’а Обеспечение безопасности персональных компьютеров дома или в мобильном варианте может быть реализовано с помощью небольшого firewall’а. Это необходимо, потому что провайдер может иметь много различных политик безопасности, не всегда соответствующих нуждам конкретного пользователя. Персональные firewall’ы разрабатываются для обеспечения защиты удаленных систем и выполняют во многом те же самые функции, что и большие firewall’ы. Эти программные продукты обычно реализованы в одном из двух вариантов. Первый вариант представляет собой Personal Firewall, который инсталлируется на защищаемую систему; персональные firewall’ы обычно не предполагают защиту каких-либо других систем или ресурсов. Персональные firewall’ы обычно не обеспечивают управление сетевым трафиком, который проходит через компьютер – они только защищают систему, на которой они инсталлированы.

Администрирование в информационных системах Управление различными компонентами информационных систем Пакетные фильтры Персональные firewall’ы и персональные устройства firewall’а Обеспечение безопасности персональных компьютеров дома или в мобильном варианте может быть реализовано с помощью небольшого firewall’а. Это необходимо, потому что провайдер может иметь много различных политик безопасности, не всегда соответствующих нуждам конкретного пользователя. Персональные firewall’ы разрабатываются для обеспечения защиты удаленных систем и выполняют во многом те же самые функции, что и большие firewall’ы. Эти программные продукты обычно реализованы в одном из двух вариантов. Первый вариант представляет собой Personal Firewall, который инсталлируется на защищаемую систему; персональные firewall’ы обычно не предполагают защиту каких-либо других систем или ресурсов. Персональные firewall’ы обычно не обеспечивают управление сетевым трафиком, который проходит через компьютер – они только защищают систему, на которой они инсталлированы.

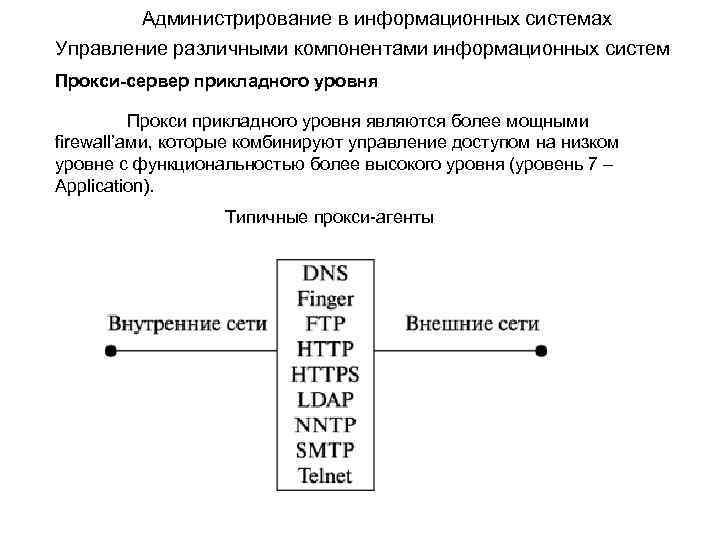

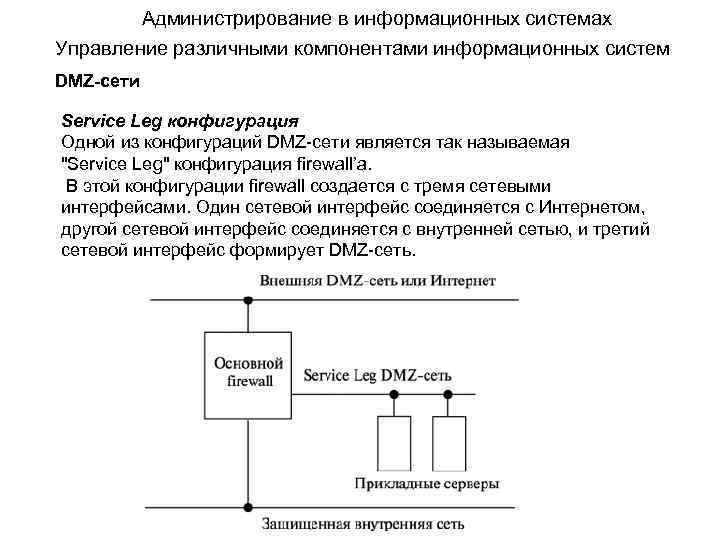

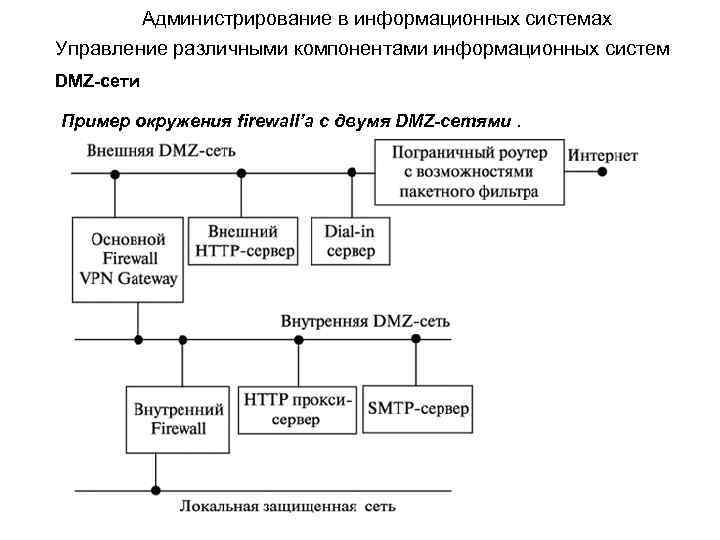

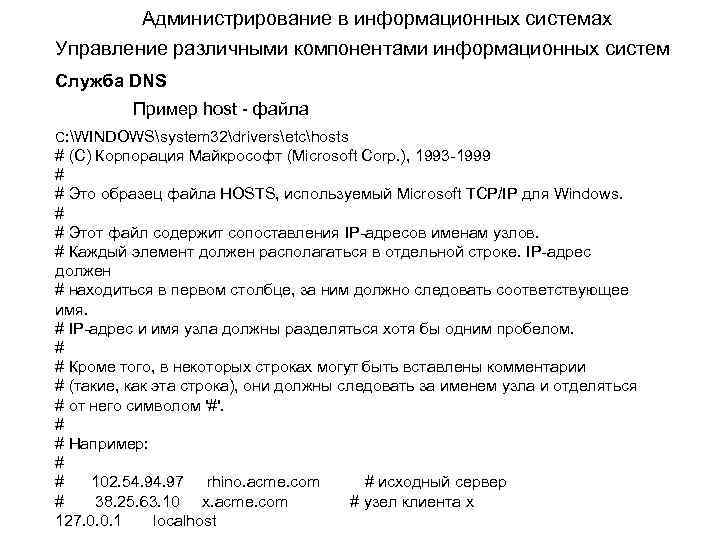

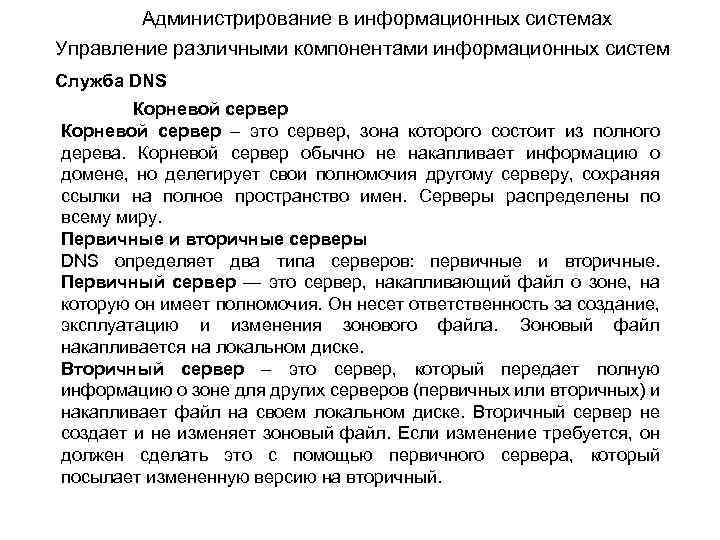

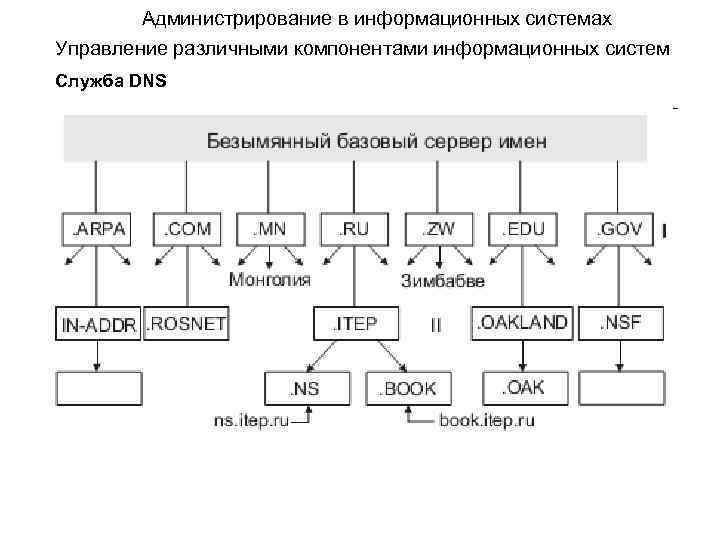

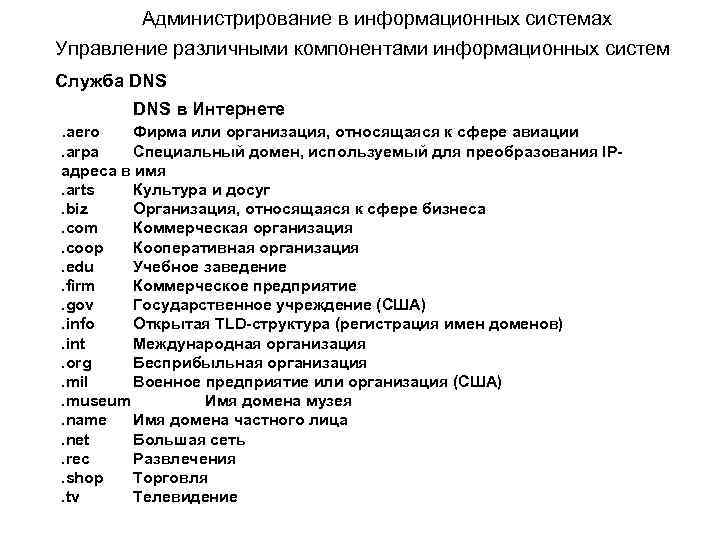

Администрирование в информационных системах Управление различными компонентами информационных систем Пакетные фильтры Второй вариант называется устройством персонального firewall’а, чей подход более похож на традиционный firewall. В большинстве случаев устройства персонального firewall’а разрабатываются для защиты небольших сетей, таких как домашние сети. Эти устройства обычно изготавливаются на специализированной аппаратуре и имеют некоторые другие компоненты сетевой архитектуры в дополнение к самому firewall’у, включая следующие: WAN-роутер кабельного модема; LAN-роутер (поддержка динамического роутинга); сетевой концентратор (hub); сетевой коммутатор (switch); DHCP; агент SNMP; агенты прикладного прокси. Размещение этих инфраструктурных компонент в устройстве firewall’а позволяет использовать единственное аппаратное устройство для эффективного решения нескольких задач.