16d6a7284d9bc7762e05319bbb9729df.ppt

- Количество слайдов: 15

Active Network Based DDo. S Defense Young-Ju, Han Real-Time Systems Laboratory, School of Information and Communication Engineering, Sungkyunkwan University, 300 Chun-chun-dong, Changan-Gu, Suwon City Kyounggi-Do, Korea Tel: +82 -31 -290 -7222, Fax: +82 -31 -299 -6673 Email: yjhan@rtlab. skku. ac. kr 2002 -09 -09 1

Agenda Introduction Background Active Network Based DDo. S Defense Infrastructure Requirements & Implementation Workarounds Observations Conclusions References 2002 -09 -09 2

Introduction 목적 distributed denial-of-service(DDo. S) attack에 대한 defensive software의 동적 배포를 위해 active network을 이용하는 논리적 근거와 기술을 서술 자동 침입 탐지 및 응답(automated intrusion detection and response)에 Active Network을 적용하게 된 계기 새로운 방어(defense) 소프트웨어를 빨리 배포하는데 유용 방어 소프트웨어를 네트웍상에 효과적(effective)이고 능률적(efficient)으 로 작동할 수 있는 위치로 이전시킬 수 있음 Testbed의 prototype Secure ANTS(SANTS) 기반 active program이 network administration boundary를 통해 이전될 때 요구 되는 사항 2002 -09 -09 3

Background Active Networks Mutability : Active network의 필수 특징 “legacy” protocol(TCP/IP)의 접근성(access)과 확장성(extensibility) 정 도에 따른 분류 Class 1 : 네트웍 관리자에 의해 고정 기능(fixed functionality)의 도입 (introduction)을 통해 독립적으로 확장함 예) router plugins Class 2 : 새로운 control task를 지원하는 control plan을 제공하는 좀 더 유연한 (flexible) programming environment 제공 예) BBN’s Active Packet, JVM Class 3 : capsule 모델에 기반하고 data plane까지 activeness를 확장 ANTS, PLAN, PAN 2002 -09 -09 4

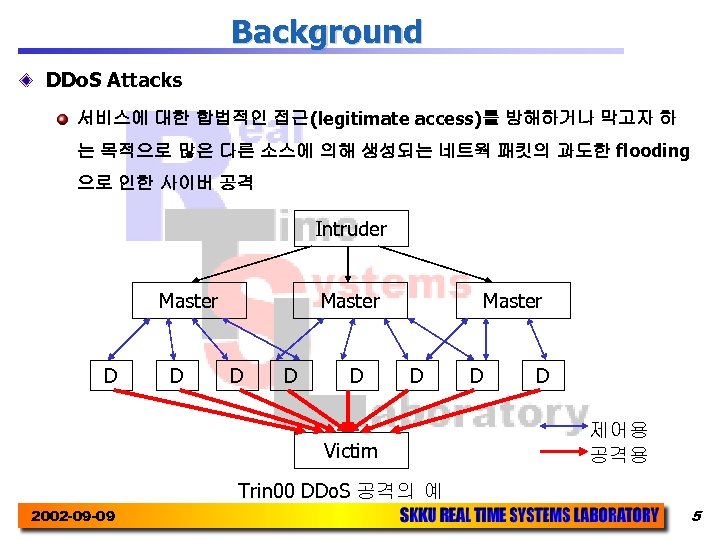

Background DDo. S Attacks 서비스에 대한 합법적인 접근(legitimate access)를 방해하거나 막고자 하 는 목적으로 많은 다른 소스에 의해 생성되는 네트웍 패킷의 과도한 flooding 으로 인한 사이버 공격 Intruder Master D D D Master D Victim D D 제어용 공격용 Trin 00 DDo. S 공격의 예 2002 -09 -09 5

Background DDo. S 방어의 어려운 점 해당 서비스의 합법적인 사용에 대한 traffic과의 구분이 어려움 attack의 실제 address를 숨기고 forged source address를 사용 unwitting legitimate users로 부터 탈취되는 attack source가 다른 독립 적인 network들에 널리 분산되어 있음 DDo. S Defense 현재 DDo. S의 방법 관리자에 의한 export-labor-intensive manual procedure에 의존 input debugging -> traffic mitigation procedure -> contact their upstream counterpart의 절차를 따름 2002 -09 -09 6

Background DDo. S Defense (Cont) 현재 DDo. S의 방법의 단점 높은 기술을 가진 network 관리자 필요 time consuming not scale Automated intrusion traceback and response IDIP(Intruder Detection and Isolation Protocol)를 기반으로 하는 CITRA(Cooperative Intrusion Traceback and Response Architecture) 로 구성 침입관련 event를 보고하고 공격 역추적과 자동 응답 작용을 함 rate limiting 이용 2002 -09 -09 7

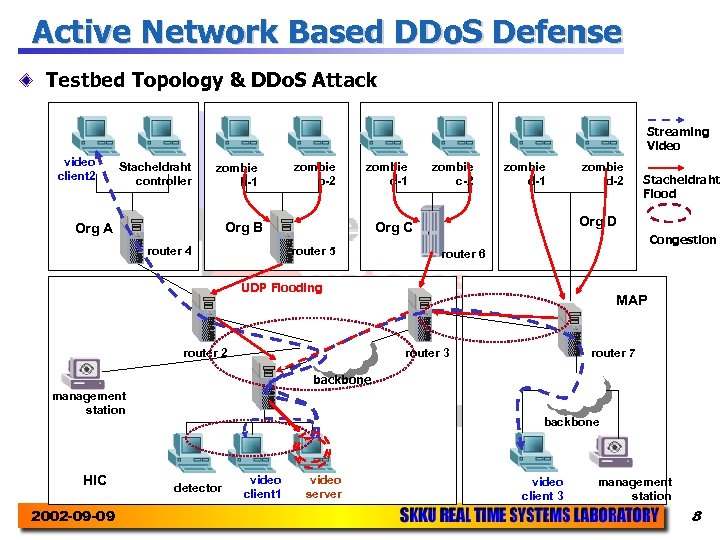

Active Network Based DDo. S Defense Testbed Topology & DDo. S Attack Streaming Video video client 2 Stacheldraht controller zombie b-1 zombie b-2 zombie c-1 Org B Org A router 4 zombie c-2 zombie d-1 Congestion router 6 UDP Flooding router 2 Stacheldraht Flood Org D Org C router 5 zombie d-2 MAP router 3 router 7 backbone management station HIC 2002 -09 -09 backbone detector video client 1 video server video client 3 management station 8

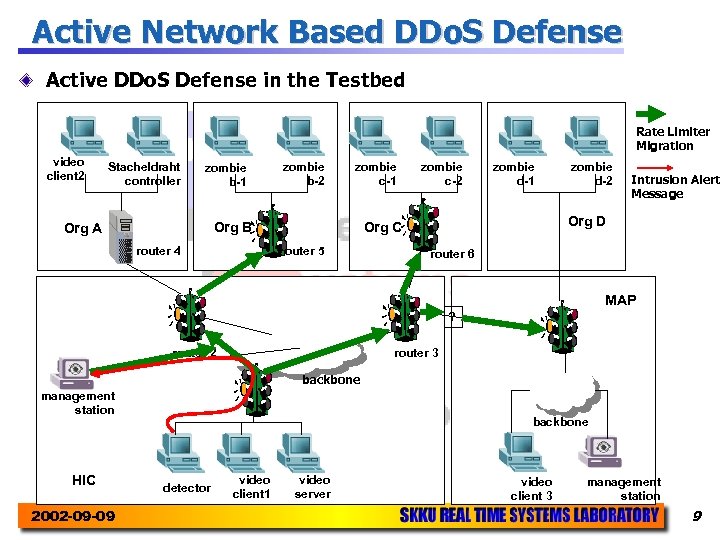

Active Network Based DDo. S Defense Active DDo. S Defense in the Testbed Rate Limiter Migration video client 2 Stacheldraht controller zombie b-1 zombie b-2 zombie c-1 Org B Org A router 4 zombie c-2 zombie d-1 Intrusion Alert Message Org D Org C router 5 zombie d-2 router 6 MAP ? router 2 router 3 backbone management station HIC 2002 -09 -09 backbone detector video client 1 video server video client 3 management station 9

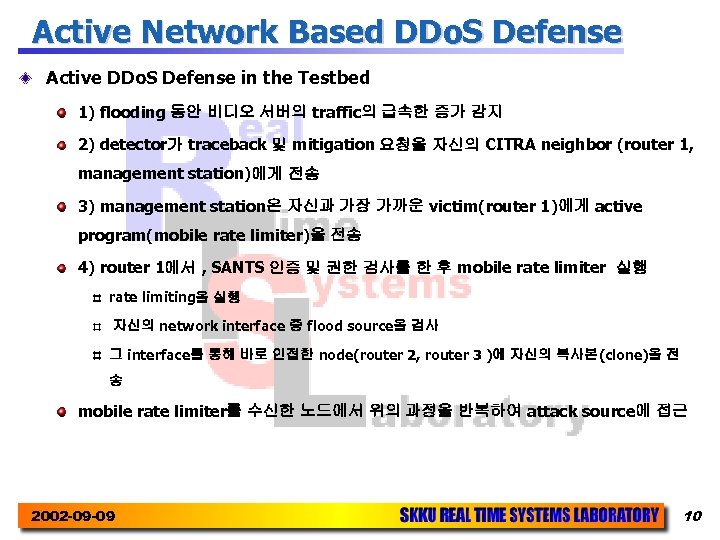

Active Network Based DDo. S Defense Active DDo. S Defense in the Testbed 1) flooding 동안 비디오 서버의 traffic의 급속한 증가 감지 2) detector가 traceback 및 mitigation 요청을 자신의 CITRA neighbor (router 1, management station)에게 전송 3) management station은 자신과 가장 가까운 victim(router 1)에게 active program(mobile rate limiter)을 전송 4) router 1에서 , SANTS 인증 및 권한 검사를 한 후 mobile rate limiter 실행 rate limiting을 실행 자신의 network interface 중 flood source을 검사 그 interface를 통해 바로 인접한 node(router 2, router 3 )에 자신의 복사본(clone)을 전 송 mobile rate limiter를 수신한 노드에서 위의 과정을 반복하여 attack source에 접근 2002 -09 -09 10

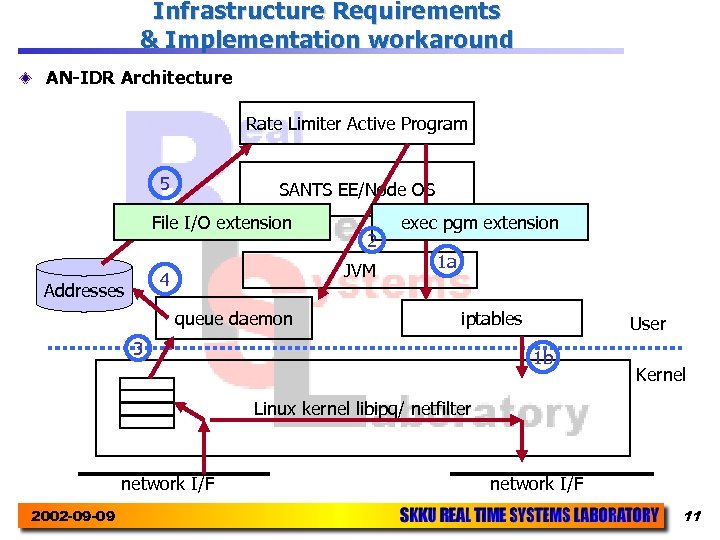

Infrastructure Requirements & Implementation workaround AN-IDR Architecture Rate Limiter Active Program 5 SANTS EE/Node OS File I/O extension JVM 4 Addresses 2 queue daemon exec pgm extension 1 a iptables 3 User 1 b Kernel Linux kernel libipq/ netfilter network I/F 2002 -09 -09 network I/F 11

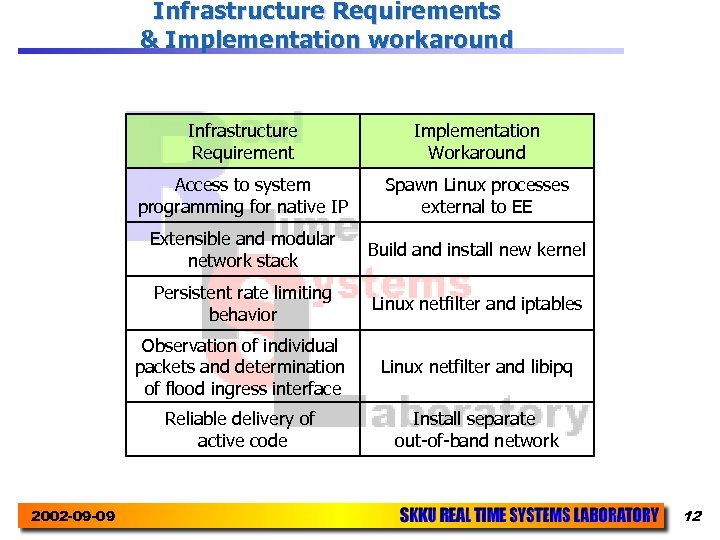

Infrastructure Requirements & Implementation workaround Infrastructure Requirement Access to system programming for native IP Spawn Linux processes external to EE Extensible and modular network stack Build and install new kernel Persistent rate limiting behavior Linux netfilter and iptables Observation of individual packets and determination of flood ingress interface Linux netfilter and libipq Reliable delivery of active code 2002 -09 -09 Implementation Workaround Install separate out-of-band network 12

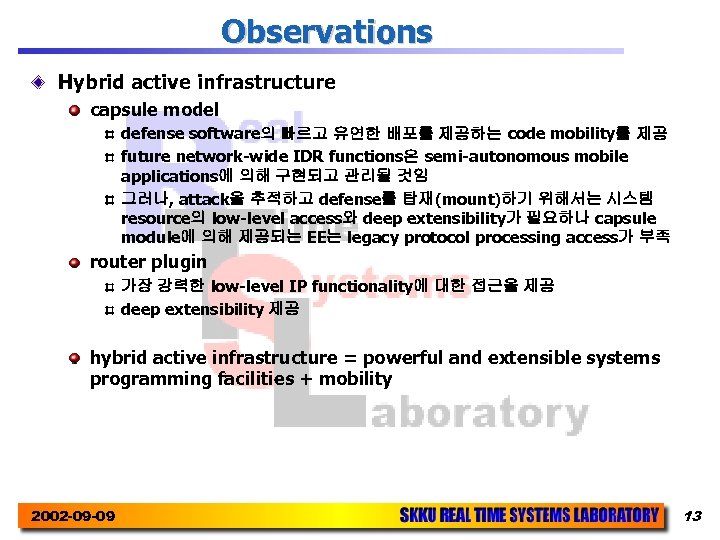

Observations Hybrid active infrastructure capsule model defense software의 빠르고 유연한 배포를 제공하는 code mobility를 제공 future network-wide IDR functions은 semi-autonomous mobile applications에 의해 구현되고 관리될 것임 그러나, attack을 추적하고 defense를 탑재(mount)하기 위해서는 시스템 resource의 low-level access와 deep extensibility가 필요하나 capsule module에 의해 제공되는 EE는 legacy protocol processing access가 부족 router plugin 가장 강력한 low-level IP functionality에 대한 접근을 제공 deep extensibility 제공 hybrid active infrastructure = powerful and extensible systems programming facilities + mobility 2002 -09 -09 13

Summary automated intrusion response를 위해 capsule model의 code mobility를 이용한 active network-based DDo. S defense prototype을 이용 network security incident response와 cyber warfare와 같은 긴급 상황과 같이 software function이 언제 필요할지, 어디서 필요할지 모르는 infra 환경 에서 Active Network infra에 의한 code mobility는 유리함 DDo. S Defense 기술로 Mobile traffic rate limiter를 사용 rate limiter는 SANT의 mobility와 security 기능에 의존 향후 active infrastructure는 hybrid active infrastructure를 지향할 것임 2002 -09 -09 14

References Sterne. D, Djahandari. K, Balupari. R, La Cholter. W, Babson. B, Wilson. B, Narasimhan. P, Purtell. A, Schnackenberg. D, Linden. S, ”Active network based DDo. S defense “, DARPA Active Networks Conference and Exposition, 2002. Proceedings , 2002 Murphy. S, Lewis. E, Puga. R, Watson. R, Yee. R, “Strong security for active networks “, Open Architectures and Network Programming Proceedings, 2001 IEEE , 2001 Dan Sterne, Kelly Djahandari, Brett Wilson, Bill Babson, Dan Schnackenberg, Harley Holliday, and Travis Reid, “ Autonomic Response to Distributed Denial of Service Attacks”, NAI Labs, RAID 2001 차세대 인터넷을 위한 능동 보안 백서 version 1. 0, ETRI 네트웍크 보안 연구 부 2002 -09 -09 15

16d6a7284d9bc7762e05319bbb9729df.ppt