01._cviceni.pptx

- Количество слайдов: 18

4 SA 313 Bezpečnost informačních systémů 1. cvičení

Náplň kurzu/cvičení ● šifrování (cryptography), certifikáty, … ● řízení přístupu (access control), identifikace, autentizace, autorizace, modely řízení přístupu, jen přednášky ● bezpečnostní architektura, bezpečnostní modely, ● fyzická bezpečnost, UPS, klimatizace, vstupní systémy, kamery,

Na bis. vse. cz najdete: • • co v kurzu nebude zadání semestrální práce obsah cvičení popis průběžných testů

Představení Ing. Luboš Pavlíček pavlicek@vse. cz konzultační hodiny: pá 16: 15 – 17: 15 SB M 10 dle předchozí dohody

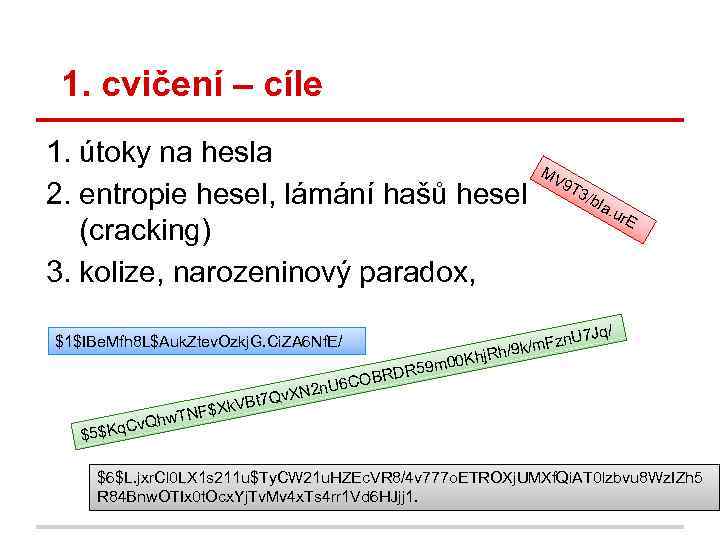

1. cvičení – cíle 1. útoky na hesla 2. entropie hesel, lámání hašů hesel (cracking) 3. kolize, narozeninový paradox, $1$IBe. Mfh 8 L$Auk. Ztev. Ozkj. G. Ci. ZA 6 Nf. E/ MV 9 T 3/b Ia. ur. E 7 Jq/ m. Fzn. U h/9 k/ Khj. R 00 DR 59 m R OB 2 n. U 6 C N t 7 Qv. X $Xk. VB w. TNF v. Qh 5$Kq. C $ $6$L. jxr. Cl 0 LX 1 s 211 u$Ty. CW 21 u. HZEc. VR 8/4 v 777 o. ETROXj. UMXf. Qi. AT 0 lzbvu 8 Wz. IZh 5 R 84 Bnw. OTIx 0 t. Ocx. Yj. Tv. Mv 4 x. Ts 4 rr 1 Vd 6 HJjj 1.

Útoky na hesla • zcizení hesel uložených • • • v úložišti (na disku, v databázi), odchycení na síti, hádání hesel, sledování osoby, sociální inženýrství, rychlost: - lámání, - hádání, - sociálního inženýrství Lámání hašů hesel

Lámání hašů hesel • metody: o hrubou silou – vyzkouší se všechny kombinace, o rainbow tables, pro hesla vytvářená uživateli o slovník + pravidla, • za jak dlouho útočník zjistí heslo (hesla)? o za jak dlouho zjistí jedno libovolné heslo, o za jak dlouho zjistí všechna hesla, o za jak dlouho zjistí jedno konkrétní heslo.

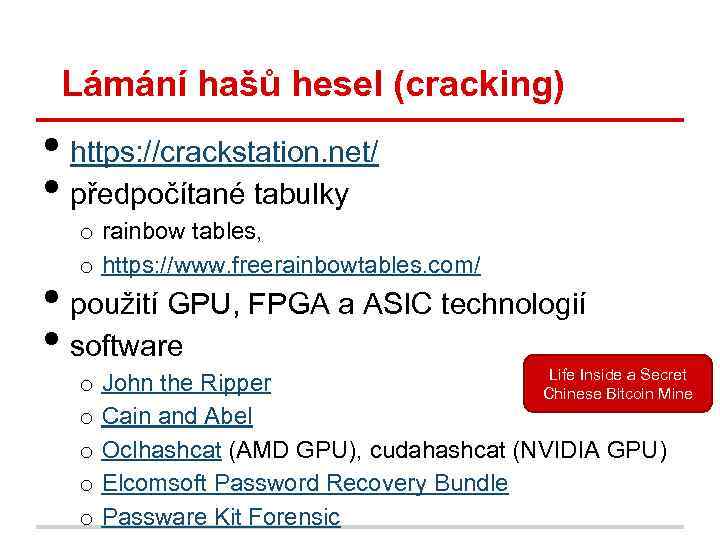

Lámání hašů hesel (cracking) • https: //crackstation. net/ • předpočítané tabulky o rainbow tables, o https: //www. freerainbowtables. com/ • použití GPU, FPGA a ASIC technologií • software o o o Life Inside a Secret John the Ripper Chinese Bitcoin Mine Cain and Abel Oclhashcat (AMD GPU), cudahashcat (NVIDIA GPU) Elcomsoft Password Recovery Bundle Passware Kit Forensic

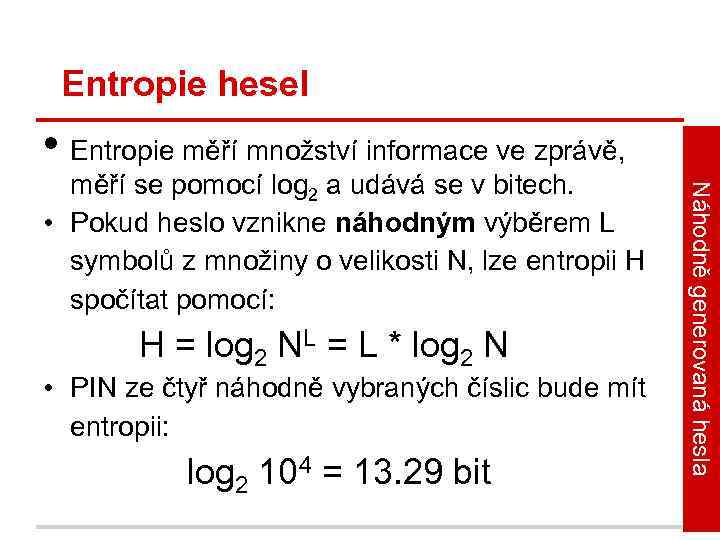

Entropie hesel • Entropie měří množství informace ve zprávě, H = log 2 NL = L * log 2 N • PIN ze čtyř náhodně vybraných číslic bude mít entropii: log 2 104 = 13. 29 bit Náhodně generovaná hesla měří se pomocí log 2 a udává se v bitech. • Pokud heslo vznikne náhodným výběrem L symbolů z množiny o velikosti N, lze entropii H spočítat pomocí:

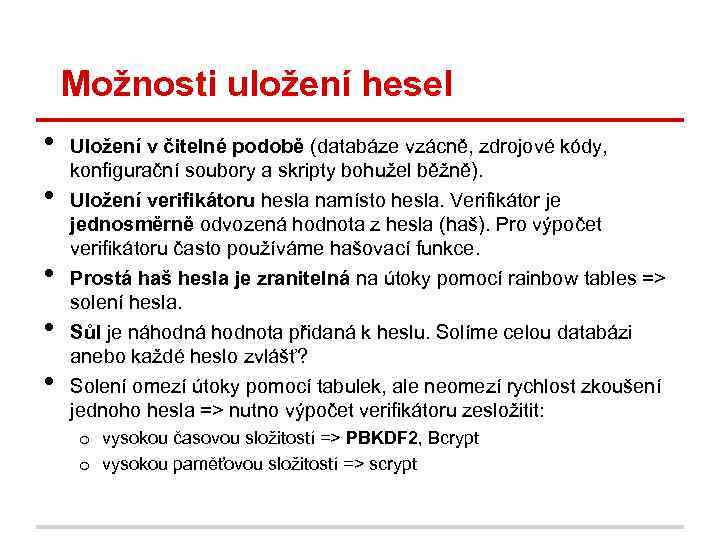

Možnosti uložení hesel • • • Uložení v čitelné podobě (databáze vzácně, zdrojové kódy, konfigurační soubory a skripty bohužel běžně). Uložení verifikátoru hesla namísto hesla. Verifikátor je jednosměrně odvozená hodnota z hesla (haš). Pro výpočet verifikátoru často používáme hašovací funkce. Prostá haš hesla je zranitelná na útoky pomocí rainbow tables => solení hesla. Sůl je náhodná hodnota přidaná k heslu. Solíme celou databázi anebo každé heslo zvlášť? Solení omezí útoky pomocí tabulek, ale neomezí rychlost zkoušení jednoho hesla => nutno výpočet verifikátoru zesložitit: o vysokou časovou složitostí => PBKDF 2, Bcrypt o vysokou paměťovou složitostí => scrypt

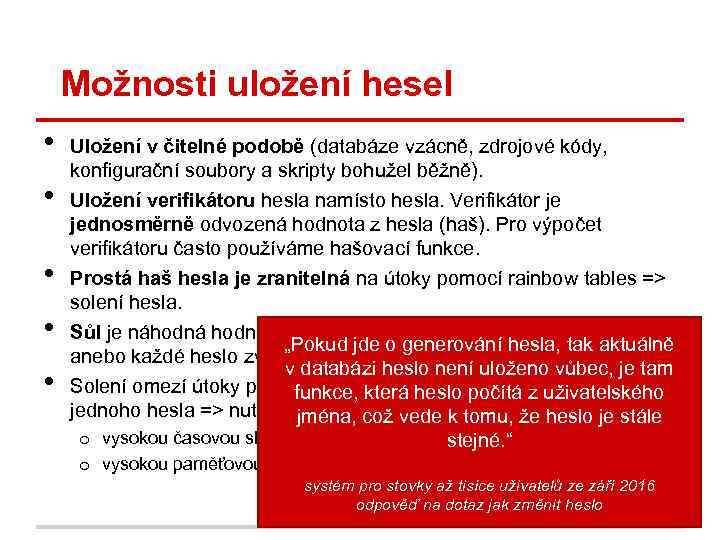

Možnosti uložení hesel • • • Uložení v čitelné podobě (databáze vzácně, zdrojové kódy, konfigurační soubory a skripty bohužel běžně). Uložení verifikátoru hesla namísto hesla. Verifikátor je jednosměrně odvozená hodnota z hesla (haš). Pro výpočet verifikátoru často používáme hašovací funkce. Prostá haš hesla je zranitelná na útoky pomocí rainbow tables => solení hesla. Sůl je náhodná hodnota přidaná k heslu. Solíme celou databázi „Pokud jde o generování hesla, tak aktuálně anebo každé heslo zvlášť? v databázi heslo není uloženo vůbec, je tam Solení omezí útoky pomocí tabulek, ale neomezí rychlost zkoušení funkce, která heslo počítá z uživatelského jednoho hesla => nutno výpočet verifikátoru zesložitit: jména, což vede k tomu, že heslo je stále o vysokou časovou složitostí => PBKDF 2, Bcrypt stejné. “ o vysokou paměťovou složitostí => scrypt systém pro stovky až tisíce uživatelů ze září 2016 odpověď na dotaz jak změnit heslo

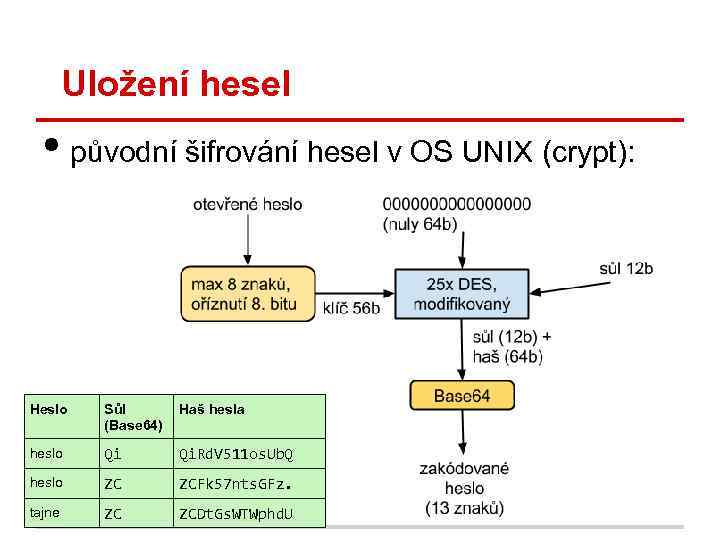

Uložení hesel • původní šifrování hesel v OS UNIX (crypt): Heslo Sůl (Base 64) Haš hesla heslo Qi Qi. Rd. V 511 os. Ub. Q heslo ZC ZCFk 57 nts. GFz. tajne ZC ZCDt. Gs. WTWphd. U

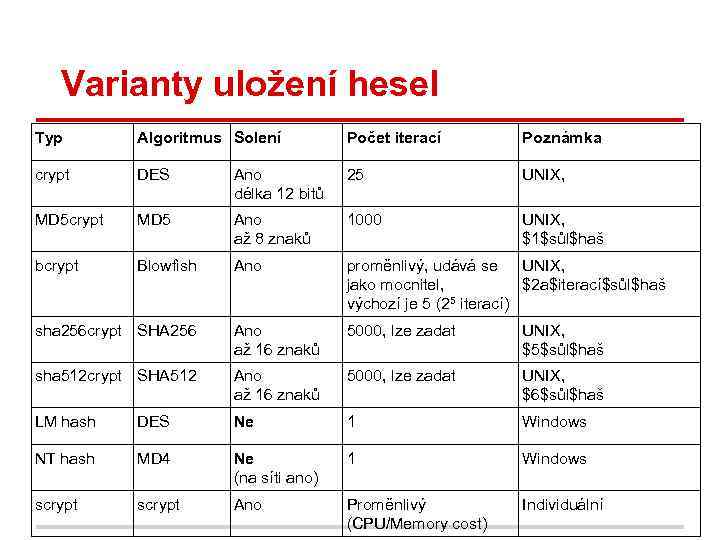

Varianty uložení hesel Typ Algoritmus Solení Počet iterací Poznámka crypt DES Ano délka 12 bitů 25 UNIX, MD 5 crypt MD 5 Ano až 8 znaků 1000 UNIX, $1$sůl$haš bcrypt Blowfish Ano proměnlivý, udává se UNIX, jako mocnitel, $2 a$iterací$sůl$haš výchozí je 5 (25 iterací) sha 256 crypt SHA 256 Ano až 16 znaků 5000, lze zadat UNIX, $5$sůl$haš sha 512 crypt SHA 512 Ano až 16 znaků 5000, lze zadat UNIX, $6$sůl$haš LM hash DES Ne 1 Windows NT hash MD 4 Ne (na síti ano) 1 Windows scrypt Ano Proměnlivý (CPU/Memory cost) Individuální

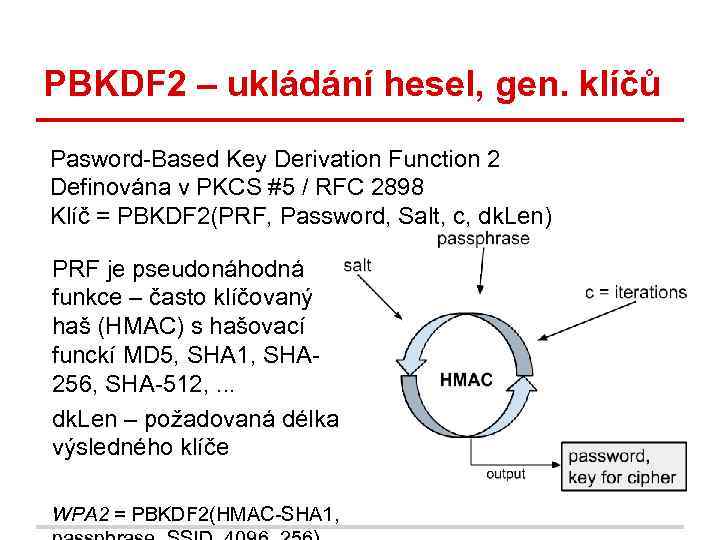

PBKDF 2 – ukládání hesel, gen. klíčů Pasword-Based Key Derivation Function 2 Definována v PKCS #5 / RFC 2898 Klíč = PBKDF 2(PRF, Password, Salt, c, dk. Len) PRF je pseudonáhodná funkce – často klíčovaný haš (HMAC) s hašovací funckí MD 5, SHA 1, SHA 256, SHA-512, . . . dk. Len – požadovaná délka výsledného klíče WPA 2 = PBKDF 2(HMAC-SHA 1,

Entropie uživateli vytvářených hesel • četnost malých písmen anglické abecedy v Hesla vytvářená uživateli databázi hesel Rock. You:

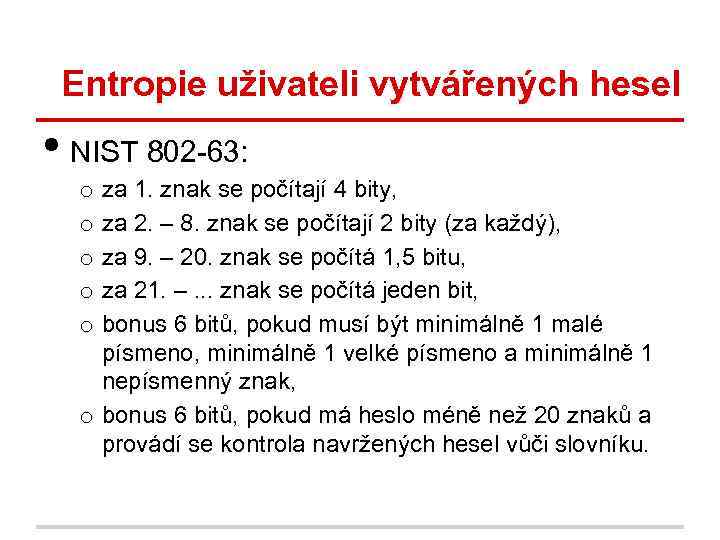

Entropie uživateli vytvářených hesel • NIST 802 -63: za 1. znak se počítají 4 bity, za 2. – 8. znak se počítají 2 bity (za každý), za 9. – 20. znak se počítá 1, 5 bitu, za 21. –. . . znak se počítá jeden bit, bonus 6 bitů, pokud musí být minimálně 1 malé písmeno, minimálně 1 velké písmeno a minimálně 1 nepísmenný znak, o bonus 6 bitů, pokud má heslo méně než 20 znaků a provádí se kontrola navržených hesel vůči slovníku. o o o

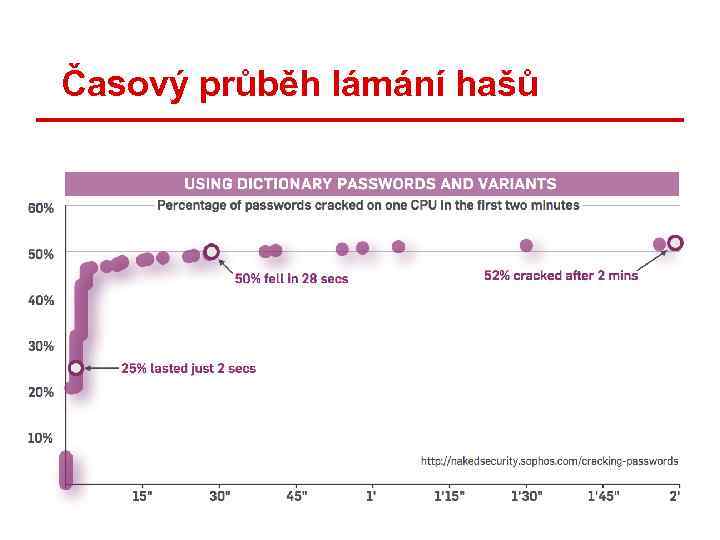

Časový průběh lámání hašů

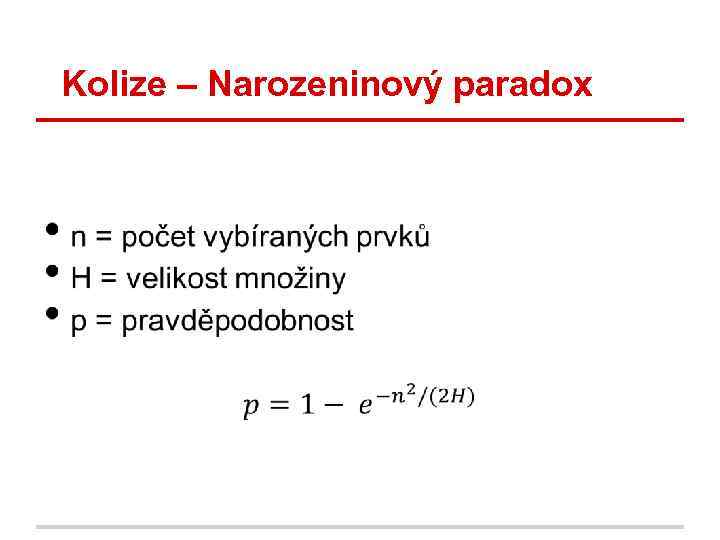

Kolize – Narozeninový paradox Kolize 1. řádu – dva nějaké (= nemohu si vybrat, jaké) různé vzory (= 2 lidé na cvičení) mají stejnou haš (= stejný den narozenin v roce). Kolize 2. řádu – dva mnou vybrané vzory mají stejnou haš.

01._cviceni.pptx