04_Криптографическая защита информации.ppt

- Количество слайдов: 150

4. Криптографическая защита информации Содержание темы: 4. 1. Основные определения 4. 2. Требования к современным методам шифрования 4. 3. Общая схема передачи шифрованных сообщений 4. 4. Классификация криптоалгоритмов 4. 5. Методы шифрования 4. 6. Методы кодирования 4. 7. Другие методы 4. 8. Блочные шифры 4. 9. Симметричные криптоалгоритмы 4. 10. Асимметричные криптоалгоритмы 4. 11. Электронная цифровая подпись 4. 12. Криптографические протоколы

4. Криптографическая защита информации Содержание темы: 4. 1. Основные определения 4. 2. Требования к современным методам шифрования 4. 3. Общая схема передачи шифрованных сообщений 4. 4. Классификация криптоалгоритмов 4. 5. Методы шифрования 4. 6. Методы кодирования 4. 7. Другие методы 4. 8. Блочные шифры 4. 9. Симметричные криптоалгоритмы 4. 10. Асимметричные криптоалгоритмы 4. 11. Электронная цифровая подпись 4. 12. Криптографические протоколы

Основные определения Шифр – совокупность обратимых преобразований множества открытых данных на множество зашифрованных данных, заданных алгоритмом криптографического преобразования. Ключ – конкретное секретное состояние некоторых параметров алгоритма криптографического преобразования данных, обеспечивающее выбор одного варианта из совокупности всевозможных для данного алгоритма. Зашифрование – процесс преобразования открытых данных в зашифрованные с помощью шифра. Расшифрование – процесс преобразования закрытых данных в открытые с помощью шифра.

Основные определения Шифр – совокупность обратимых преобразований множества открытых данных на множество зашифрованных данных, заданных алгоритмом криптографического преобразования. Ключ – конкретное секретное состояние некоторых параметров алгоритма криптографического преобразования данных, обеспечивающее выбор одного варианта из совокупности всевозможных для данного алгоритма. Зашифрование – процесс преобразования открытых данных в зашифрованные с помощью шифра. Расшифрование – процесс преобразования закрытых данных в открытые с помощью шифра.

Основные определения (продолжение) Дешифрование – процесс преобразования закрытых данных в открытые при неизвестном ключе и, возможно, неизвестном алгоритме. Криптостойкость – характеристика шифра, определяющая его стойкость к дешифрованию (определяется периодом времени, необходимым для дешифрования).

Основные определения (продолжение) Дешифрование – процесс преобразования закрытых данных в открытые при неизвестном ключе и, возможно, неизвестном алгоритме. Криптостойкость – характеристика шифра, определяющая его стойкость к дешифрованию (определяется периодом времени, необходимым для дешифрования).

Требования к современным методам шифрования: 1) Стойкость шифра противостоять криптоанализу должна быть такой, чтобы вскрытие его могло быть осуществлено только путем решения задачи полного перебора ключей. 2) Криптостойкость обеспечивается не секретностью алгоритма, а секретностью ключа. 3) Шифротекст не должен существенно превосходить по объему исходную информацию. 4) Время шифрования не должно быть большим. 5) Стоимость шифрования должна быть соизмерима со стоимостью закрываемой информации.

Требования к современным методам шифрования: 1) Стойкость шифра противостоять криптоанализу должна быть такой, чтобы вскрытие его могло быть осуществлено только путем решения задачи полного перебора ключей. 2) Криптостойкость обеспечивается не секретностью алгоритма, а секретностью ключа. 3) Шифротекст не должен существенно превосходить по объему исходную информацию. 4) Время шифрования не должно быть большим. 5) Стоимость шифрования должна быть соизмерима со стоимостью закрываемой информации.

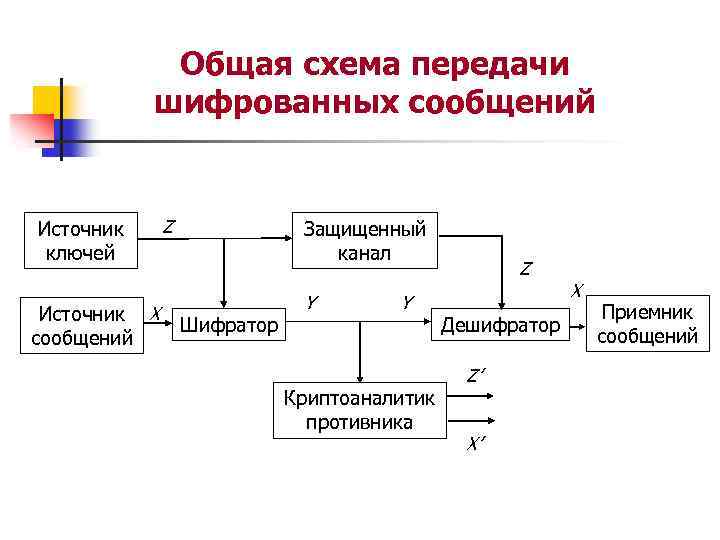

Общая схема передачи шифрованных сообщений Источник ключей Источник X сообщений Z Защищенный канал Шифратор Y Y Z Дешифратор Криптоаналитик противника Z’ X’ X Приемник сообщений

Общая схема передачи шифрованных сообщений Источник ключей Источник X сообщений Z Защищенный канал Шифратор Y Y Z Дешифратор Криптоаналитик противника Z’ X’ X Приемник сообщений

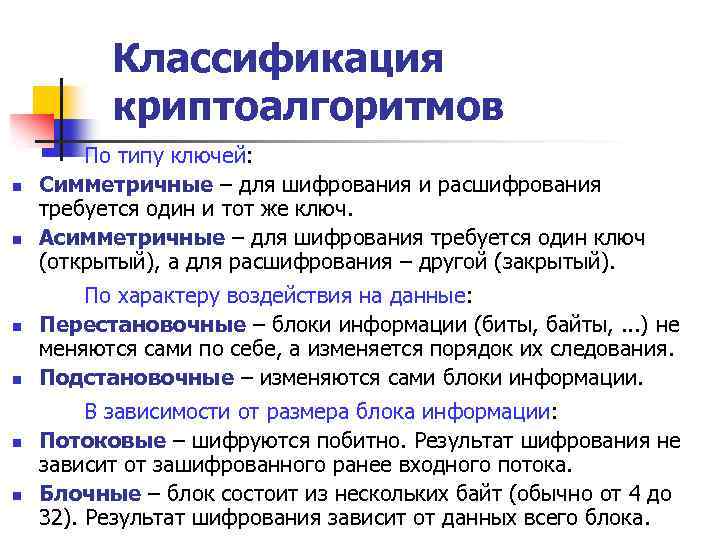

Классификация криптоалгоритмов n n n По типу ключей: Симметричные – для шифрования и расшифрования требуется один и тот же ключ. Асимметричные – для шифрования требуется один ключ (открытый), а для расшифрования – другой (закрытый). По характеру воздействия на данные: Перестановочные – блоки информации (биты, байты, . . . ) не меняются сами по себе, а изменяется порядок их следования. Подстановочные – изменяются сами блоки информации. В зависимости от размера блока информации: Потоковые – шифруются побитно. Результат шифрования не зависит от зашифрованного ранее входного потока. Блочные – блок состоит из нескольких байт (обычно от 4 до 32). Результат шифрования зависит от данных всего блока.

Классификация криптоалгоритмов n n n По типу ключей: Симметричные – для шифрования и расшифрования требуется один и тот же ключ. Асимметричные – для шифрования требуется один ключ (открытый), а для расшифрования – другой (закрытый). По характеру воздействия на данные: Перестановочные – блоки информации (биты, байты, . . . ) не меняются сами по себе, а изменяется порядок их следования. Подстановочные – изменяются сами блоки информации. В зависимости от размера блока информации: Потоковые – шифруются побитно. Результат шифрования не зависит от зашифрованного ранее входного потока. Блочные – блок состоит из нескольких байт (обычно от 4 до 32). Результат шифрования зависит от данных всего блока.

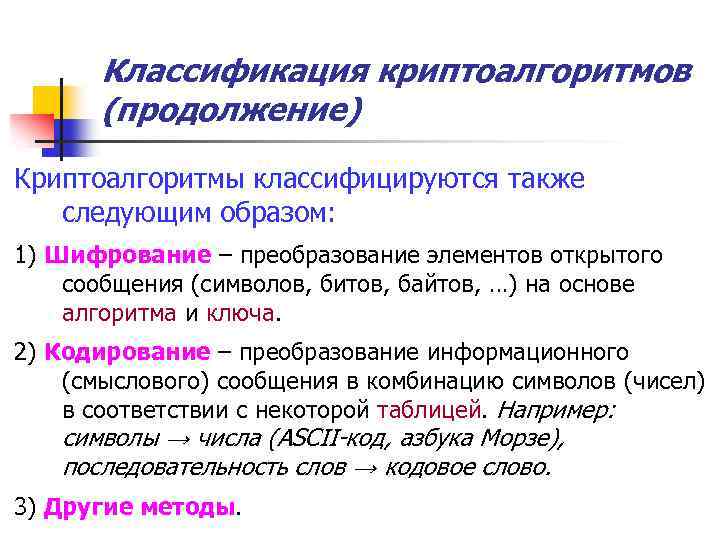

Классификация криптоалгоритмов (продолжение) Криптоалгоритмы классифицируются также следующим образом: 1) Шифрование – преобразование элементов открытого сообщения (символов, битов, байтов, …) на основе алгоритма и ключа. 2) Кодирование – преобразование информационного (смыслового) сообщения в комбинацию символов (чисел) в соответствии с некоторой таблицей. Например: символы → числа (ASCII-код, азбука Морзе), последовательность слов → кодовое слово. 3) Другие методы.

Классификация криптоалгоритмов (продолжение) Криптоалгоритмы классифицируются также следующим образом: 1) Шифрование – преобразование элементов открытого сообщения (символов, битов, байтов, …) на основе алгоритма и ключа. 2) Кодирование – преобразование информационного (смыслового) сообщения в комбинацию символов (чисел) в соответствии с некоторой таблицей. Например: символы → числа (ASCII-код, азбука Морзе), последовательность слов → кодовое слово. 3) Другие методы.

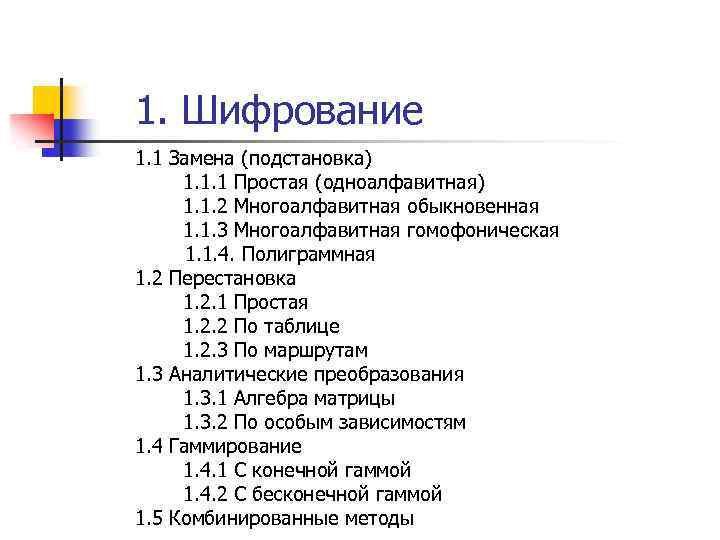

1. Шифрование 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 1. 4. Полиграммная 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы

1. Шифрование 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 1. 4. Полиграммная 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы

2. Кодирование 2. 1 Смысловое 2. 2 Символьное 2. 3 Комбинированное 3. Другие методы 3. 1 Рассечение – разнесение 3. 2 Сжатие – расширение 3. 3 Стеганография

2. Кодирование 2. 1 Смысловое 2. 2 Символьное 2. 3 Комбинированное 3. Другие методы 3. 1 Рассечение – разнесение 3. 2 Сжатие – расширение 3. 3 Стеганография

1. 1 Шифрование заменой 1. 1. 1 Простая замена задается таблицей замен Алфавит исходного текста А ↓ Г Алфавит шифpотекста Пример. Текст: З А М Е Н А Шифр: Р Г И Ж Ф Г Е ↓ Ж З ↓ Р 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 1. 4. Полиграммная 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы М ↓ И Н. . . ↓ ↓ Ф. . .

1. 1 Шифрование заменой 1. 1. 1 Простая замена задается таблицей замен Алфавит исходного текста А ↓ Г Алфавит шифpотекста Пример. Текст: З А М Е Н А Шифр: Р Г И Ж Ф Г Е ↓ Ж З ↓ Р 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 1. 4. Полиграммная 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы М ↓ И Н. . . ↓ ↓ Ф. . .

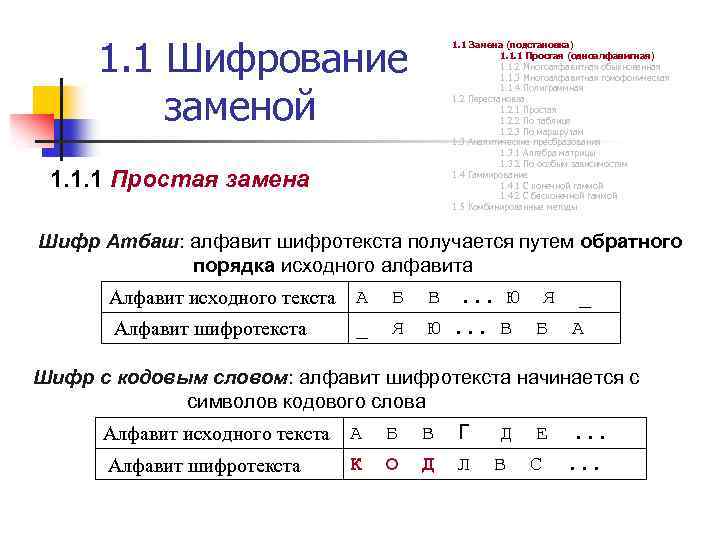

1. 1 Шифрование заменой 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 1. 4. Полиграммная 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы 1. 1. 1 Простая замена Шифр Атбаш: алфавит шифротекста получается путем обратного порядка исходного алфавита Алфавит исходного текста А _ Алфавит шифpотекста Б В . . . Ю Я Ю. . . В Я Б _ А Шифр с кодовым словом: алфавит шифротекста начинается с символов кодового слова Алфавит исходного текста А К Алфавит шифpотекста Б В Г Д Е . . . О Д С . . . Л В

1. 1 Шифрование заменой 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 1. 4. Полиграммная 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы 1. 1. 1 Простая замена Шифр Атбаш: алфавит шифротекста получается путем обратного порядка исходного алфавита Алфавит исходного текста А _ Алфавит шифpотекста Б В . . . Ю Я Ю. . . В Я Б _ А Шифр с кодовым словом: алфавит шифротекста начинается с символов кодового слова Алфавит исходного текста А К Алфавит шифpотекста Б В Г Д Е . . . О Д С . . . Л В

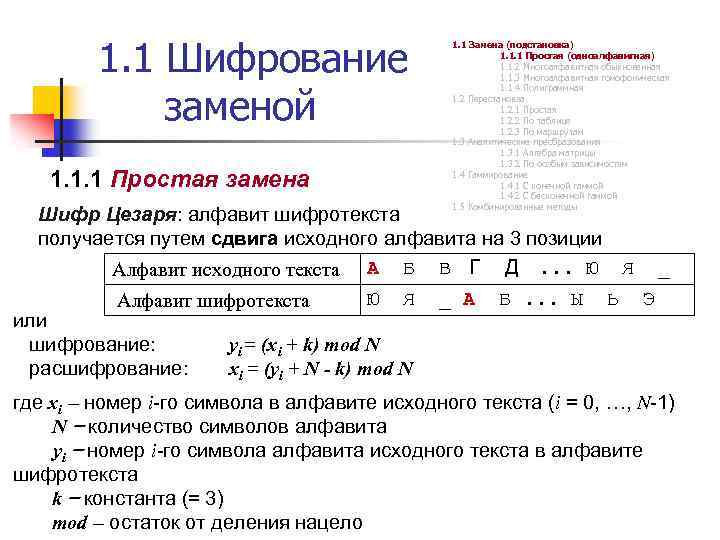

1. 1 Шифрование заменой 1. 1. 1 Простая замена 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 1. 4. Полиграммная 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы Шифр Цезаря: алфавит шифротекста получается путем сдвига исходного алфавита на 3 позиции Алфавит исходного текста А Б В Г Д . . . Ю Я Алфавит шифpотекста или шифрование: расшифрование: Ю Я _ А Б. . . Ы Ь _ Э уi = (xi + k) mod N хi = (yi + N - k) mod N где хi – номер i-го символа в алфавите исходного текста (i = 0, …, N-1) N – количество символов алфавита yi – номер i-го символа алфавита исходного текста в алфавите шифротекста k – константа (= 3) mod – остаток от деления нацело

1. 1 Шифрование заменой 1. 1. 1 Простая замена 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 1. 4. Полиграммная 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы Шифр Цезаря: алфавит шифротекста получается путем сдвига исходного алфавита на 3 позиции Алфавит исходного текста А Б В Г Д . . . Ю Я Алфавит шифpотекста или шифрование: расшифрование: Ю Я _ А Б. . . Ы Ь _ Э уi = (xi + k) mod N хi = (yi + N - k) mod N где хi – номер i-го символа в алфавите исходного текста (i = 0, …, N-1) N – количество символов алфавита yi – номер i-го символа алфавита исходного текста в алфавите шифротекста k – константа (= 3) mod – остаток от деления нацело

1. 1 Шифрование заменой 1. 1. 1 Простая замена 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 1. 4. Полиграммная 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы Недостатки: 1) Сохранение статистических частот встречаемости символов в шифротексте как в открытом тексте. 2) Малое число возможных ключей шифрования. Данные методы применяются редко и только для шифрования коротких сообщений.

1. 1 Шифрование заменой 1. 1. 1 Простая замена 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 1. 4. Полиграммная 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы Недостатки: 1) Сохранение статистических частот встречаемости символов в шифротексте как в открытом тексте. 2) Малое число возможных ключей шифрования. Данные методы применяются редко и только для шифрования коротких сообщений.

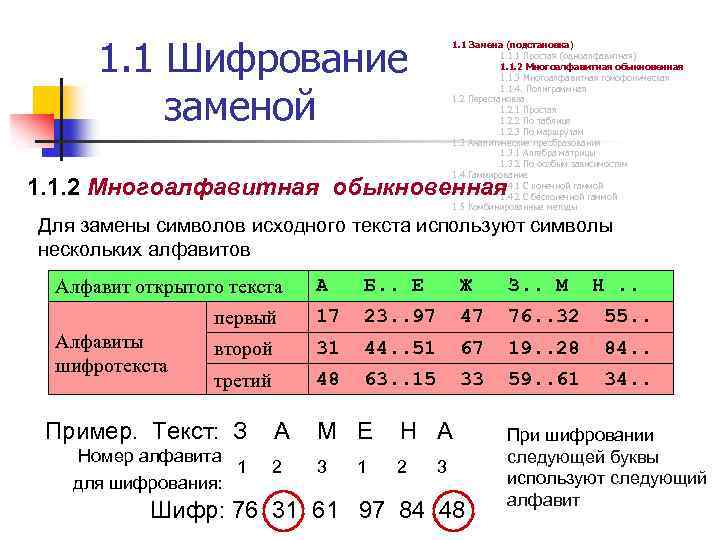

1. 1 Шифрование заменой 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 1. 4. Полиграммная 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы 1. 1. 2 Многоалфавитная обыкновенная Для замены символов исходного текста используют символы нескольких алфавитов А Б. . Е Ж З. . М первый 17 23. . 97 47 76. . 32 55. . второй 31 44. . 51 67 19. . 28 84. . третий 48 63. . 15 33 59. . 61 34. . Алфавит открытого текста Алфавиты шифpотекста Пример. Текст: З Номер алфавита для шифрования: 1 А М Е Н А 2 3 2 1 3 Шифр: 76 31 61 97 84 48 Н. . При шифровании следующей буквы используют следующий алфавит

1. 1 Шифрование заменой 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 1. 4. Полиграммная 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы 1. 1. 2 Многоалфавитная обыкновенная Для замены символов исходного текста используют символы нескольких алфавитов А Б. . Е Ж З. . М первый 17 23. . 97 47 76. . 32 55. . второй 31 44. . 51 67 19. . 28 84. . третий 48 63. . 15 33 59. . 61 34. . Алфавит открытого текста Алфавиты шифpотекста Пример. Текст: З Номер алфавита для шифрования: 1 А М Е Н А 2 3 2 1 3 Шифр: 76 31 61 97 84 48 Н. . При шифровании следующей буквы используют следующий алфавит

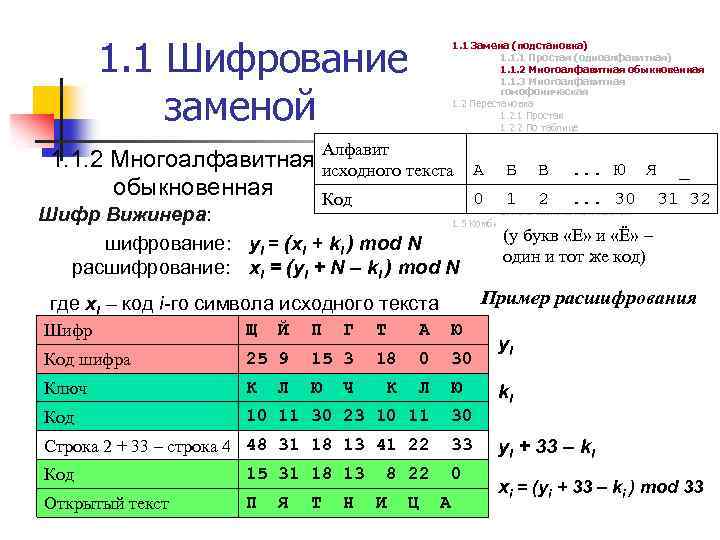

1. 1 Шифрование заменой 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы 1. 1. 2 Многоалфавитная Алфавит исходного текста обыкновенная Код А Шифр Вижинера: шифрование: уi = (xi + ki ) mod N расшифрование: хi = (yi + N – ki ) mod N Б В . . . Ю 0 1 2 . . . 30 Я _ 31 32 (у букв «Е» и «Ё» – один и тот же код) Пример шифрования где хi – код i-го символа исходного текста yi – код i-го П Я Т Н И Открытый текст символа шифротекста Ц А xi ki – код i-го символа ключа 13 8 22 0 15 31 18 Код N – количество символов алфавита К Л Ю Ч К Л Ю Ключ ki mod – остаток от деления нацело Код 10 11 30 23 10 11 30 Строка 2 + строка 4 25 42 48 36 18 33 30 Код шифра 25 9 15 3 30 Шифр Щ П Й Г 18 Т 0 А Ю xi + ki yi = (xi + ki ) mod 33

1. 1 Шифрование заменой 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы 1. 1. 2 Многоалфавитная Алфавит исходного текста обыкновенная Код А Шифр Вижинера: шифрование: уi = (xi + ki ) mod N расшифрование: хi = (yi + N – ki ) mod N Б В . . . Ю 0 1 2 . . . 30 Я _ 31 32 (у букв «Е» и «Ё» – один и тот же код) Пример шифрования где хi – код i-го символа исходного текста yi – код i-го П Я Т Н И Открытый текст символа шифротекста Ц А xi ki – код i-го символа ключа 13 8 22 0 15 31 18 Код N – количество символов алфавита К Л Ю Ч К Л Ю Ключ ki mod – остаток от деления нацело Код 10 11 30 23 10 11 30 Строка 2 + строка 4 25 42 48 36 18 33 30 Код шифра 25 9 15 3 30 Шифр Щ П Й Г 18 Т 0 А Ю xi + ki yi = (xi + ki ) mod 33

1. 1 Шифрование заменой 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы 1. 1. 2 Многоалфавитная Алфавит исходного текста обыкновенная Код Шифр Вижинера: шифрование: уi = (xi + ki ) mod N расшифрование: хi = (yi + N – ki ) mod N А Б В . . . Ю 0 1 2 . . . 30 Я _ 31 32 (у букв «Е» и «Ё» – один и тот же код) Пример расшифрования где хi – код i-го символа исходного текста y Щ шифротекста А Ю Шифр i – код i-го символа Й П Г Т ki – код i-го символа 9 15 3 18 0 30 yi 25 ключа Код шифра N – количество символов алфавита К Л Ю Ч К Л Ю Ключ ki mod – остаток от деления нацело 10 11 30 23 10 11 30 Строка 2 + 33 – строка 4 48 31 18 13 41 22 33 Код 15 31 18 13 Открытый текст П Я Т Н 8 22 И Ц 0 А yi + 33 – ki хi = (yi + 33 – ki ) mod 33

1. 1 Шифрование заменой 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы 1. 1. 2 Многоалфавитная Алфавит исходного текста обыкновенная Код Шифр Вижинера: шифрование: уi = (xi + ki ) mod N расшифрование: хi = (yi + N – ki ) mod N А Б В . . . Ю 0 1 2 . . . 30 Я _ 31 32 (у букв «Е» и «Ё» – один и тот же код) Пример расшифрования где хi – код i-го символа исходного текста y Щ шифротекста А Ю Шифр i – код i-го символа Й П Г Т ki – код i-го символа 9 15 3 18 0 30 yi 25 ключа Код шифра N – количество символов алфавита К Л Ю Ч К Л Ю Ключ ki mod – остаток от деления нацело 10 11 30 23 10 11 30 Строка 2 + 33 – строка 4 48 31 18 13 41 22 33 Код 15 31 18 13 Открытый текст П Я Т Н 8 22 И Ц 0 А yi + 33 – ki хi = (yi + 33 – ki ) mod 33

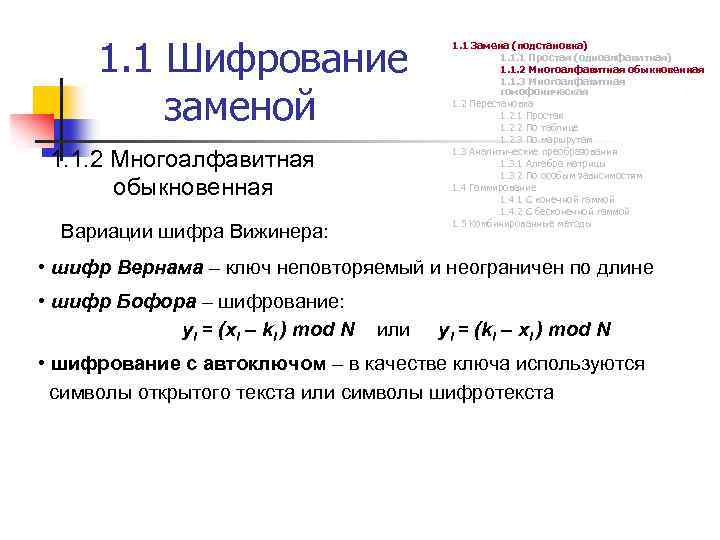

1. 1 Шифрование заменой 1. 1. 2 Многоалфавитная обыкновенная Вариации шифра Вижинера: 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы • шифр Вернама – ключ неповторяемый и неограничен по длине • шифр Бофора – шифрование: уi = (xi – ki ) mod N или уi = (ki – xi ) mod N • шифрование с автоключом – в качестве ключа используются символы открытого текста или символы шифротекста

1. 1 Шифрование заменой 1. 1. 2 Многоалфавитная обыкновенная Вариации шифра Вижинера: 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы • шифр Вернама – ключ неповторяемый и неограничен по длине • шифр Бофора – шифрование: уi = (xi – ki ) mod N или уi = (ki – xi ) mod N • шифрование с автоключом – в качестве ключа используются символы открытого текста или символы шифротекста

1. 1 Шифрование заменой 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы 1. 1. 2 Многоалфавитная обыкновенная Шифрование с автоключом из шифротекста: Пример шифрования Открытый текст Я В Н А Код 31 2 10 0 32 15 16 14 2 0 11 5 13 0 Ключ К Ю Н Ь Ч Д Й Ь Код 10 11 30 23 8 28 23 7 28 23 4 9 Строка 2 + строка 4 41 13 40 28 23 37 9 28 34 28 9 22 Л К А Ч _ И П Р З 13 7 О Ч В З А Л Е Код шифра 8 13 7 28 23 4 9 28 1 9 22 Шифр И Ч Ь Й Б Й Ц Н З З Ч Д Ь Ь

1. 1 Шифрование заменой 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы 1. 1. 2 Многоалфавитная обыкновенная Шифрование с автоключом из шифротекста: Пример шифрования Открытый текст Я В Н А Код 31 2 10 0 32 15 16 14 2 0 11 5 13 0 Ключ К Ю Н Ь Ч Д Й Ь Код 10 11 30 23 8 28 23 7 28 23 4 9 Строка 2 + строка 4 41 13 40 28 23 37 9 28 34 28 9 22 Л К А Ч _ И П Р З 13 7 О Ч В З А Л Е Код шифра 8 13 7 28 23 4 9 28 1 9 22 Шифр И Ч Ь Й Б Й Ц Н З З Ч Д Ь Ь

1. 1 Шифрование заменой 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы 1. 1. 2 Многоалфавитная обыкновенная Шифрование с автоключом из шифротекста: Пример расшифрования Шифр И Н Код шифра 8 13 7 28 23 7 Ключ К Ч Код 10 11 30 23 8 28 Л З Ю Ч З И Ь Ч Ь Б Й Ц 28 23 4 9 28 1 9 22 Н З Ч Д Й 23 7 28 23 4 9 З 13 7 Д Ч Й Ь Ь Ь Строка 2 + 33 – строка 4 31 35 10 33 32 48 49 14 35 33 11 38 46 33 Код 31 2 0 10 Открытый текст Я К В 0 32 15 16 14 2 А _ П Р О В 0 11 А Л 5 13 Е Н А

1. 1 Шифрование заменой 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы 1. 1. 2 Многоалфавитная обыкновенная Шифрование с автоключом из шифротекста: Пример расшифрования Шифр И Н Код шифра 8 13 7 28 23 7 Ключ К Ч Код 10 11 30 23 8 28 Л З Ю Ч З И Ь Ч Ь Б Й Ц 28 23 4 9 28 1 9 22 Н З Ч Д Й 23 7 28 23 4 9 З 13 7 Д Ч Й Ь Ь Ь Строка 2 + 33 – строка 4 31 35 10 33 32 48 49 14 35 33 11 38 46 33 Код 31 2 0 10 Открытый текст Я К В 0 32 15 16 14 2 А _ П Р О В 0 11 А Л 5 13 Е Н А

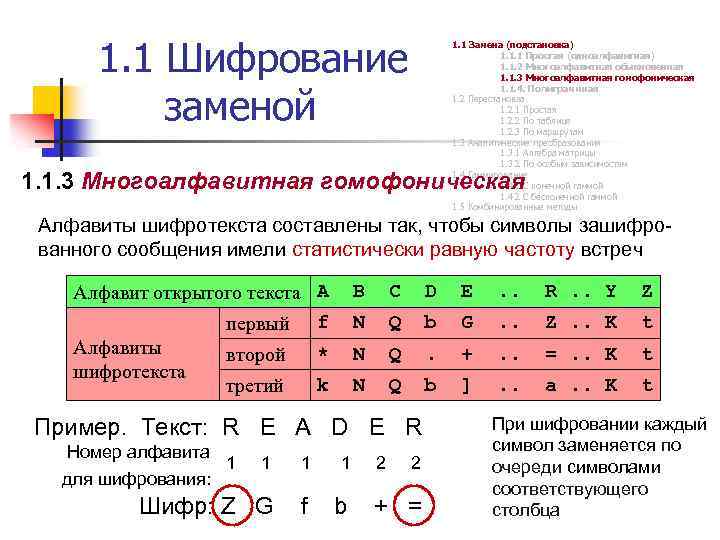

1. 1 Шифрование заменой 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 1. 4. Полиграммная 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы 1. 1. 3 Многоалфавитная гомофоническая Алфавиты шифротекста составлены так, чтобы символы зашифрованного сообщения имели статистически равную частоту встреч Алфавит открытого текста A первый f Алфавиты * второй шифpотекста k третий B C D E . . R. . Y Z N Q b G . . Z. . K t N Q . + . . =. . K t N Q b ] . . a. . K t Пример. Текст: R E A D E R Номер алфавита 1 1 1 Шифр: Z G f b для шифрования: 1 2 2 + = При шифровании каждый символ заменяется по очереди символами соответствующего столбца

1. 1 Шифрование заменой 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 1. 4. Полиграммная 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы 1. 1. 3 Многоалфавитная гомофоническая Алфавиты шифротекста составлены так, чтобы символы зашифрованного сообщения имели статистически равную частоту встреч Алфавит открытого текста A первый f Алфавиты * второй шифpотекста k третий B C D E . . R. . Y Z N Q b G . . Z. . K t N Q . + . . =. . K t N Q b ] . . a. . K t Пример. Текст: R E A D E R Номер алфавита 1 1 1 Шифр: Z G f b для шифрования: 1 2 2 + = При шифровании каждый символ заменяется по очереди символами соответствующего столбца

1. 1 Шифрование заменой 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 1. 4. Полиграммная 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы Достоинство методов многоалфавитной замены: Маскирование в шифротексте частот появления символов открытого текста.

1. 1 Шифрование заменой 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 1. 4. Полиграммная 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы Достоинство методов многоалфавитной замены: Маскирование в шифротексте частот появления символов открытого текста.

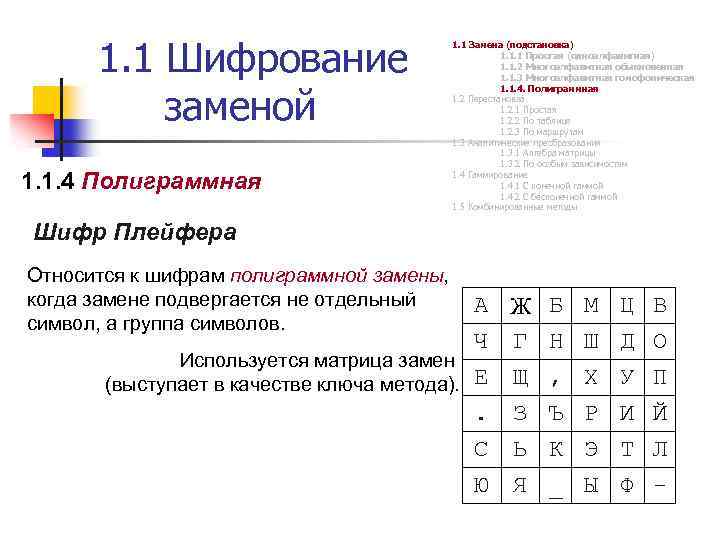

1. 1 Шифрование заменой 1. 1. 4 Полиграммная 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 1. 4. Полиграммная 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы Шифр Плейфера Относится к шифрам полиграммной замены, когда замене подвергается не отдельный символ, а группа символов. А Ж Б М Ц Ч Г Н Ш Д Используется матрица замен (выступает в качестве ключа метода). Е Щ , Х У. З Ъ Р И С Ю В О П Й Ь К Э Т Л Я _ Ы Ф -

1. 1 Шифрование заменой 1. 1. 4 Полиграммная 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 1. 4. Полиграммная 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы Шифр Плейфера Относится к шифрам полиграммной замены, когда замене подвергается не отдельный символ, а группа символов. А Ж Б М Ц Ч Г Н Ш Д Используется матрица замен (выступает в качестве ключа метода). Е Щ , Х У. З Ъ Р И С Ю В О П Й Ь К Э Т Л Я _ Ы Ф -

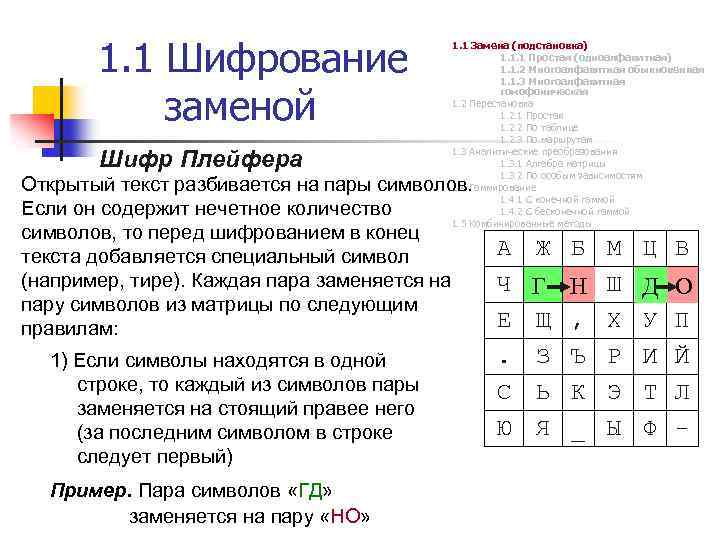

1. 1 Шифрование заменой Шифр Плейфера 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы Открытый текст разбивается на пары символов. Если он содержит нечетное количество символов, то перед шифрованием в конец текста добавляется специальный символ (например, тире). Каждая пара заменяется на пару символов из матрицы по следующим правилам: 1) Если символы находятся в одной строке, то каждый из символов пары заменяется на стоящий правее него (за последним символом в строке следует первый) Пример. Пара символов «ГД» заменяется на пару «НО» А Ж Ч Г Г Е Щ. З С Ю Б Н , Ъ М Ш Х Р Ц Д У И В О П Й Ь К Э Т Л Я _ Ы Ф -

1. 1 Шифрование заменой Шифр Плейфера 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы Открытый текст разбивается на пары символов. Если он содержит нечетное количество символов, то перед шифрованием в конец текста добавляется специальный символ (например, тире). Каждая пара заменяется на пару символов из матрицы по следующим правилам: 1) Если символы находятся в одной строке, то каждый из символов пары заменяется на стоящий правее него (за последним символом в строке следует первый) Пример. Пара символов «ГД» заменяется на пару «НО» А Ж Ч Г Г Е Щ. З С Ю Б Н , Ъ М Ш Х Р Ц Д У И В О П Й Ь К Э Т Л Я _ Ы Ф -

1. 1 Шифрование заменой Шифр Плейфера 2) Если символы находятся в одном столбце, то каждый символ пары заменяется на символ, расположенный ниже него в столбце (за последним нижним символом следует верхний) Пример. Пара символов «СА» заменяется на пару «ЮЧ» 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы А А Ч Ч Е. Ж Г Щ З Б Н , Ъ М Ш Х Р Ц Д У И В О П Й С С Ь К Э Т Л Ю Ю Я _ Ы Ф -

1. 1 Шифрование заменой Шифр Плейфера 2) Если символы находятся в одном столбце, то каждый символ пары заменяется на символ, расположенный ниже него в столбце (за последним нижним символом следует верхний) Пример. Пара символов «СА» заменяется на пару «ЮЧ» 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы А А Ч Ч Е. Ж Г Щ З Б Н , Ъ М Ш Х Р Ц Д У И В О П Й С С Ь К Э Т Л Ю Ю Я _ Ы Ф -

1. 1 Шифрование заменой Шифр Плейфера 3) Если символы пары находятся в разных строках и столбцах, то они считаются противоположными углами прямоугольника. Символ, находящийся в левом углу, заменяется на символ, стоящий в другом левом углу; символ в правом углу заменяется на другой символ правого угла Пример. Пара символов «КО» заменяется на пару «НЛ» 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы А Ч Е. Ж Г Щ З Б Н , Ъ М Ш Х Р Ц Д У И В О П Й С Ю Ь К Э Т Л Я _ Ы Ф -

1. 1 Шифрование заменой Шифр Плейфера 3) Если символы пары находятся в разных строках и столбцах, то они считаются противоположными углами прямоугольника. Символ, находящийся в левом углу, заменяется на символ, стоящий в другом левом углу; символ в правом углу заменяется на другой символ правого угла Пример. Пара символов «КО» заменяется на пару «НЛ» 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы А Ч Е. Ж Г Щ З Б Н , Ъ М Ш Х Р Ц Д У И В О П Й С Ю Ь К Э Т Л Я _ Ы Ф -

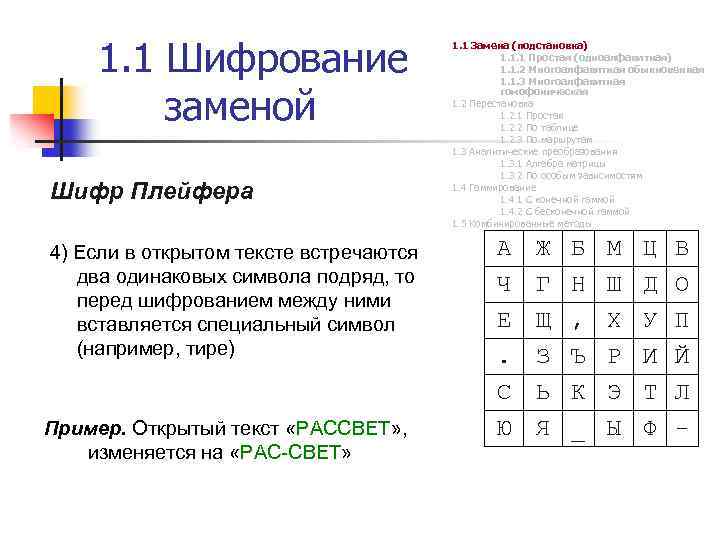

1. 1 Шифрование заменой Шифр Плейфера 4) Если в открытом тексте встречаются два одинаковых символа подряд, то перед шифрованием между ними вставляется специальный символ (например, тире) Пример. Открытый текст «РАССВЕТ» , изменяется на «РАС-СВЕТ» 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы А Ч Е. Ж Г Щ З Б Н , Ъ М Ш Х Р Ц Д У И В О П Й С Ю Ь К Э Т Л Я _ Ы Ф -

1. 1 Шифрование заменой Шифр Плейфера 4) Если в открытом тексте встречаются два одинаковых символа подряд, то перед шифрованием между ними вставляется специальный символ (например, тире) Пример. Открытый текст «РАССВЕТ» , изменяется на «РАС-СВЕТ» 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы А Ч Е. Ж Г Щ З Б Н , Ъ М Ш Х Р Ц Д У И В О П Й С Ю Ь К Э Т Л Я _ Ы Ф -

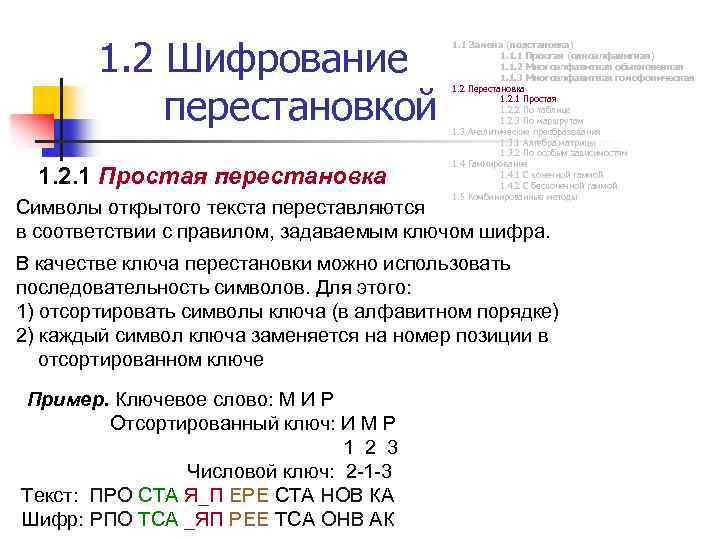

1. 2 Шифрование перестановкой 1. 2. 1 Простая перестановка 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы Символы открытого текста переставляются в соответствии с правилом, задаваемым ключом шифра. В качестве ключа перестановки можно использовать последовательность символов. Для этого: 1) отсортировать символы ключа (в алфавитном порядке) 2) каждый символ ключа заменяется на номер позиции в отсортированном ключе Пример. Ключевое слово: М И Р Отсортированный ключ: И М Р 1 2 3 Числовой ключ: 2 -1 -3 Текст: ПРО СТА Я_П ЕРЕ СТА НОВ КА Шифр: РПО ТСА _ЯП РЕЕ ТСА ОНВ АК

1. 2 Шифрование перестановкой 1. 2. 1 Простая перестановка 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы Символы открытого текста переставляются в соответствии с правилом, задаваемым ключом шифра. В качестве ключа перестановки можно использовать последовательность символов. Для этого: 1) отсортировать символы ключа (в алфавитном порядке) 2) каждый символ ключа заменяется на номер позиции в отсортированном ключе Пример. Ключевое слово: М И Р Отсортированный ключ: И М Р 1 2 3 Числовой ключ: 2 -1 -3 Текст: ПРО СТА Я_П ЕРЕ СТА НОВ КА Шифр: РПО ТСА _ЯП РЕЕ ТСА ОНВ АК

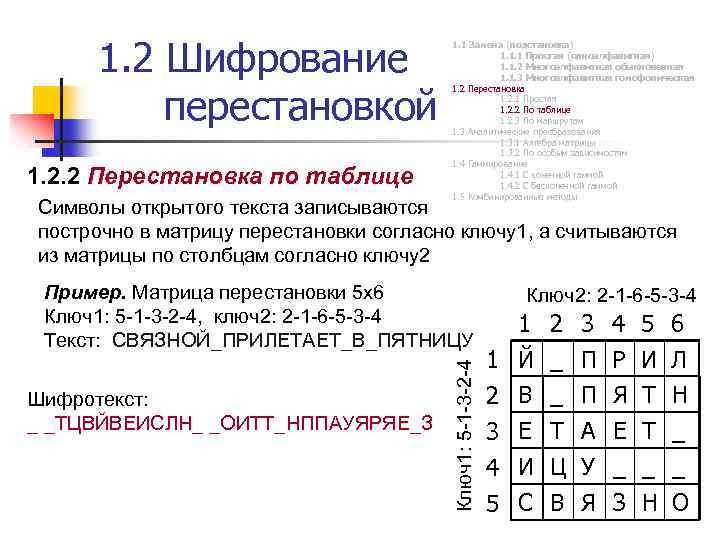

1. 2 Шифрование перестановкой 1. 2. 2 Перестановка по таблице 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы Символы открытого текста записываются построчно в матрицу перестановки согласно ключу1, а считываются из матрицы по столбцам согласно ключу2 Шифротекст: _ _ТЦВЙВЕИСЛН_ _ОИТТ_НППАУЯРЯЕ_З Ключ1: 5 -1 -3 -2 -4 Пример. Матрица перестановки 5 х6 Ключ1: 5 -1 -3 -2 -4, ключ2: 2 -1 -6 -5 -3 -4 Текст: СВЯЗНОЙ_ПРИЛЕТАЕТ_В_ПЯТНИЦУ Ключ2: 2 -1 -6 -5 -3 -4 1 2 3 4 5 6 1 Й _ П 2 В _ П 3 Е Т А 4 И Ц У 5 С В Я Р Я Е _ З И Т Т _ Н Л Н _ _ О

1. 2 Шифрование перестановкой 1. 2. 2 Перестановка по таблице 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы Символы открытого текста записываются построчно в матрицу перестановки согласно ключу1, а считываются из матрицы по столбцам согласно ключу2 Шифротекст: _ _ТЦВЙВЕИСЛН_ _ОИТТ_НППАУЯРЯЕ_З Ключ1: 5 -1 -3 -2 -4 Пример. Матрица перестановки 5 х6 Ключ1: 5 -1 -3 -2 -4, ключ2: 2 -1 -6 -5 -3 -4 Текст: СВЯЗНОЙ_ПРИЛЕТАЕТ_В_ПЯТНИЦУ Ключ2: 2 -1 -6 -5 -3 -4 1 2 3 4 5 6 1 Й _ П 2 В _ П 3 Е Т А 4 И Ц У 5 С В Я Р Я Е _ З И Т Т _ Н Л Н _ _ О

1. 2 Шифрование перестановкой 1. 2. 2 Перестановка по таблице 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы Модификации метода: § направление записи исходного текста в матрицу (построчно, по столбцам, по спирали, по диагонали); § направление чтения шифротекста из матрицы (построчно, по столбцам, по спирали, по диагонали).

1. 2 Шифрование перестановкой 1. 2. 2 Перестановка по таблице 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы Модификации метода: § направление записи исходного текста в матрицу (построчно, по столбцам, по спирали, по диагонали); § направление чтения шифротекста из матрицы (построчно, по столбцам, по спирали, по диагонали).

1. 2 Шифрование перестановкой 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы 1. 2. 3 Перестановка по маршрутам Например, перестановка по гамильтоновым путям на графе (гамильтонов путь – замкнутый путь, проходящий через все вершины графа строго по одному разу). 1) Вершины графа нумеруют. 2) В вершины графа последовательно записывают символы открытого текста. 3) Получают шифр, путем считывания символов, согласно выбранному гамильтоновому пути.

1. 2 Шифрование перестановкой 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы 1. 2. 3 Перестановка по маршрутам Например, перестановка по гамильтоновым путям на графе (гамильтонов путь – замкнутый путь, проходящий через все вершины графа строго по одному разу). 1) Вершины графа нумеруют. 2) В вершины графа последовательно записывают символы открытого текста. 3) Получают шифр, путем считывания символов, согласно выбранному гамильтоновому пути.

1. 2 Шифрование перестановкой 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы Недостатки: 1) Сохранение статистических частот встречаемости символов в шифротексте как в открытом тексте. 2) Малое число возможных ключей шифрования. Достоинство: Высокая скорость шифрования.

1. 2 Шифрование перестановкой 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы Недостатки: 1) Сохранение статистических частот встречаемости символов в шифротексте как в открытом тексте. 2) Малое число возможных ключей шифрования. Достоинство: Высокая скорость шифрования.

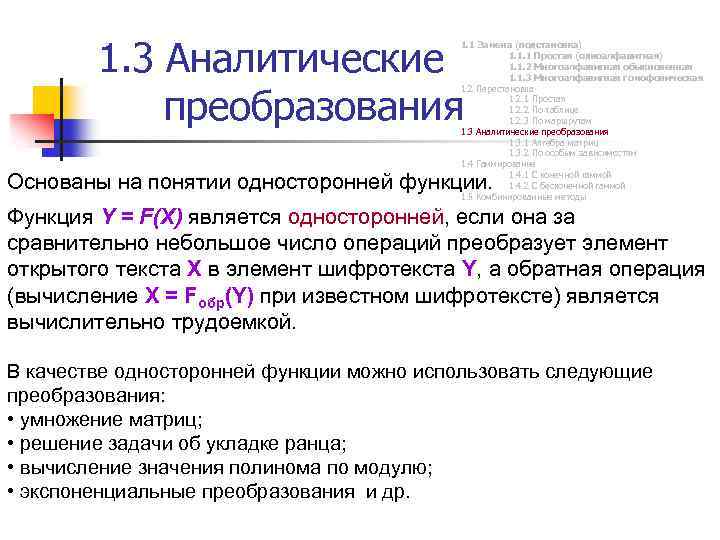

1. 3 Аналитические преобразования 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матриц 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы Основаны на понятии односторонней функции. Функция Y = F(Х) является односторонней, если она за сравнительно небольшое число операций преобразует элемент открытого текста Х в элемент шифротекста Y, а обратная операция (вычисление X = Fобр(Y) при известном шифротексте) является вычислительно трудоемкой. В качестве односторонней функции можно использовать следующие преобразования: • умножение матриц; • решение задачи об укладке ранца; • вычисление значения полинома по модулю; • экспоненциальные преобразования и др.

1. 3 Аналитические преобразования 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матриц 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы Основаны на понятии односторонней функции. Функция Y = F(Х) является односторонней, если она за сравнительно небольшое число операций преобразует элемент открытого текста Х в элемент шифротекста Y, а обратная операция (вычисление X = Fобр(Y) при известном шифротексте) является вычислительно трудоемкой. В качестве односторонней функции можно использовать следующие преобразования: • умножение матриц; • решение задачи об укладке ранца; • вычисление значения полинома по модулю; • экспоненциальные преобразования и др.

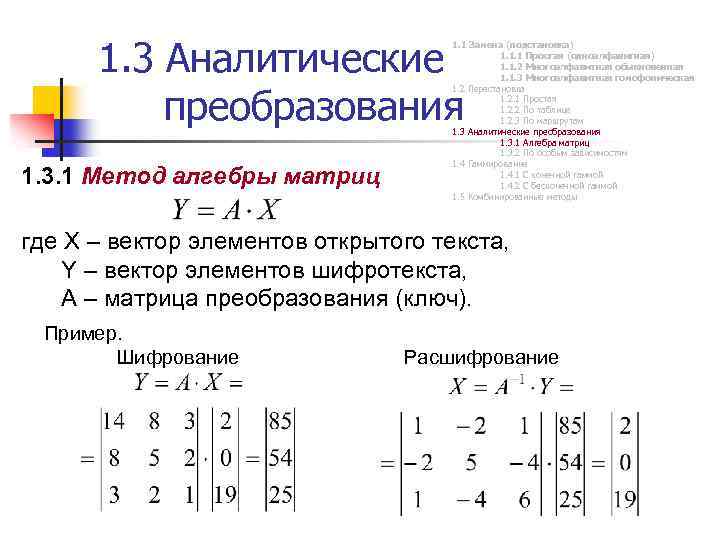

1. 3 Аналитические преобразования 1. 3. 1 Метод алгебры матриц 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матриц 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы где Х – вектор элементов открытого текста, Y – вектор элементов шифротекста, А – матрица преобразования (ключ). Пример. Шифрование Расшифрование

1. 3 Аналитические преобразования 1. 3. 1 Метод алгебры матриц 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матриц 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы где Х – вектор элементов открытого текста, Y – вектор элементов шифротекста, А – матрица преобразования (ключ). Пример. Шифрование Расшифрование

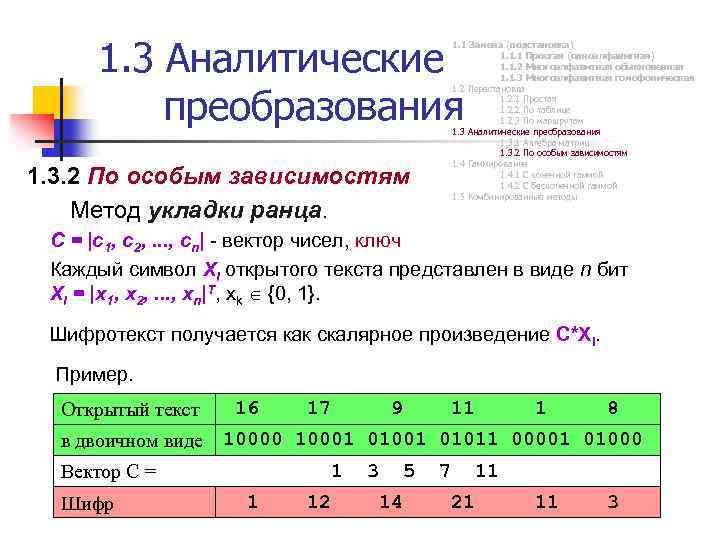

1. 3 Аналитические преобразования 1. 3. 2 По особым зависимостям Метод укладки ранца. 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матриц 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы С = |c 1, c 2, . . . , cn| - вектор чисел, ключ Каждый символ Хi открытого текста представлен в виде n бит Хi = |x 1, x 2, . . . , xn|T, xk {0, 1}. Шифротекст получается как скалярное произведение С*Xi. Пример. Открытый текст 16 17 9 11 1 8 в двоичном виде 10000 10001 01011 00001 01000 1 3 5 7 11 Вектор С = Шифр 1 12 14 21 11 3

1. 3 Аналитические преобразования 1. 3. 2 По особым зависимостям Метод укладки ранца. 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матриц 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы С = |c 1, c 2, . . . , cn| - вектор чисел, ключ Каждый символ Хi открытого текста представлен в виде n бит Хi = |x 1, x 2, . . . , xn|T, xk {0, 1}. Шифротекст получается как скалярное произведение С*Xi. Пример. Открытый текст 16 17 9 11 1 8 в двоичном виде 10000 10001 01011 00001 01000 1 3 5 7 11 Вектор С = Шифр 1 12 14 21 11 3

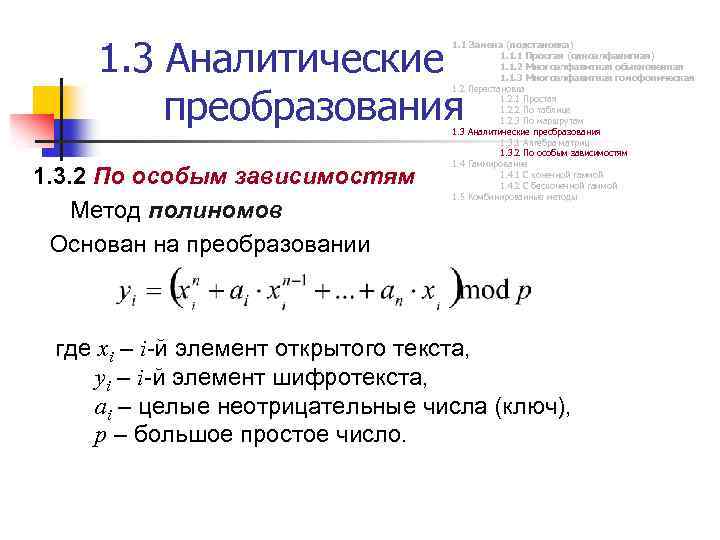

1. 3 Аналитические преобразования 1. 3. 2 По особым зависимостям Метод полиномов Основан на преобразовании 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матриц 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы где хi – i-й элемент открытого текста, yi – i-й элемент шифротекста, ai – целые неотрицательные числа (ключ), p – большое простое число.

1. 3 Аналитические преобразования 1. 3. 2 По особым зависимостям Метод полиномов Основан на преобразовании 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матриц 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы где хi – i-й элемент открытого текста, yi – i-й элемент шифротекста, ai – целые неотрицательные числа (ключ), p – большое простое число.

1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы 1. 4 Гаммирование – процесс наложения гаммы Gi на открытые данные xi (для шифрования) или закрытые данные yi (для расшифрования). Гамма – некоторая последовательность символов (например, последовательность случайных чисел). yi = xi Gi , где – поразрядное сложение по модулю 2 (исключающее ИЛИ, XOR); вместо можно использовать и другие логические операции.

1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы 1. 4 Гаммирование – процесс наложения гаммы Gi на открытые данные xi (для шифрования) или закрытые данные yi (для расшифрования). Гамма – некоторая последовательность символов (например, последовательность случайных чисел). yi = xi Gi , где – поразрядное сложение по модулю 2 (исключающее ИЛИ, XOR); вместо можно использовать и другие логические операции.

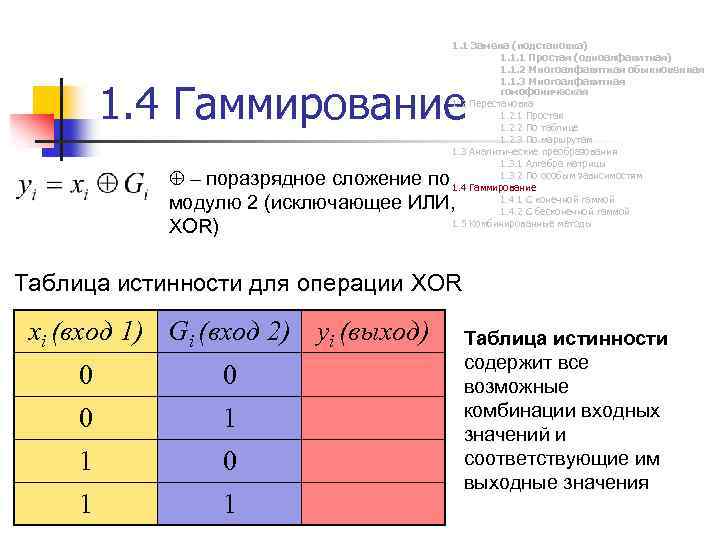

1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы 1. 4 Гаммирование – поразрядное сложение по модулю 2 (исключающее ИЛИ, XOR) Таблица истинности для операции XOR xi (вход 1) Gi (вход 2) yi (выход) 0 0 1 1 1 0 Таблица истинности содержит все возможные комбинации входных значений и соответствующие им выходные значения

1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы 1. 4 Гаммирование – поразрядное сложение по модулю 2 (исключающее ИЛИ, XOR) Таблица истинности для операции XOR xi (вход 1) Gi (вход 2) yi (выход) 0 0 1 1 1 0 Таблица истинности содержит все возможные комбинации входных значений и соответствующие им выходные значения

1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы 1. 4 Гаммирование 1. 4. 1 С конечной гаммой Пример шифрования Открытый текст М Код в 10 -чной системе счисления 12 О Д Е Л Ь 14 4 5 11 28 Код в 2 -чной системе счисления 01100 01110 001011 11100 Гамма в 10 -чной системе счисления 7 Гамма в 2 -чной системе счисления 00111 00110 01001 00100 00101 01000 Операция XOR 01011 01000 01101 00001 01110 10100 Код шифра 11 8 13 1 14 20 Шифр Л И Н Б О Ф 6 9 4 5 8

1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы 1. 4 Гаммирование 1. 4. 1 С конечной гаммой Пример шифрования Открытый текст М Код в 10 -чной системе счисления 12 О Д Е Л Ь 14 4 5 11 28 Код в 2 -чной системе счисления 01100 01110 001011 11100 Гамма в 10 -чной системе счисления 7 Гамма в 2 -чной системе счисления 00111 00110 01001 00100 00101 01000 Операция XOR 01011 01000 01101 00001 01110 10100 Код шифра 11 8 13 1 14 20 Шифр Л И Н Б О Ф 6 9 4 5 8

1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы 1. 4 Гаммирование 1. 4. 1 С конечной гаммой Пример расшифрования Шифр Л Код в 10 -чной системе счисления 11 И Н Б О Ф 8 13 1 14 20 Код в 2 -чной системе счисления 01011 01000 01101 00001 01110 10100 Гамма в 10 -чной системе счисления 7 Гамма в 2 -чной системе счисления 00111 00110 01001 00100 00101 01000 Операция XOR 01100 01110 001011 11100 Код открытого текста 12 14 4 5 11 28 Открытый текст М О Д Е Л Ь 6 9 4 5 8

1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы 1. 4 Гаммирование 1. 4. 1 С конечной гаммой Пример расшифрования Шифр Л Код в 10 -чной системе счисления 11 И Н Б О Ф 8 13 1 14 20 Код в 2 -чной системе счисления 01011 01000 01101 00001 01110 10100 Гамма в 10 -чной системе счисления 7 Гамма в 2 -чной системе счисления 00111 00110 01001 00100 00101 01000 Операция XOR 01100 01110 001011 11100 Код открытого текста 12 14 4 5 11 28 Открытый текст М О Д Е Л Ь 6 9 4 5 8

1. 5 Комбинированные методы 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы Последовательное использование нескольких различных методов шифрования для повышения криптостойкости. Распространенные комбинации: • подстановка + гаммирование • замена + гаммирование • гаммирование + гаммирование • замена + перестановка

1. 5 Комбинированные методы 1. 1 Замена (подстановка) 1. 1. 1 Простая (одноалфавитная) 1. 1. 2 Многоалфавитная обыкновенная 1. 1. 3 Многоалфавитная гомофоническая 1. 2 Перестановка 1. 2. 1 Простая 1. 2. 2 По таблице 1. 2. 3 По маршрутам 1. 3 Аналитические преобразования 1. 3. 1 Алгебра матрицы 1. 3. 2 По особым зависимостям 1. 4 Гаммирование 1. 4. 1 С конечной гаммой 1. 4. 2 С бесконечной гаммой 1. 5 Комбинированные методы Последовательное использование нескольких различных методов шифрования для повышения криптостойкости. Распространенные комбинации: • подстановка + гаммирование • замена + гаммирование • гаммирование + гаммирование • замена + перестановка

2. Кодирование 2. 1 Смысловое Замена одних смысловых данных (слов, фраз) на другие. Каждому специальному сообщению – свою систему кодирования. Пример: «Имею 3 банки тушенки, привозите коробки» = «Вижу 3 танка, вызываю самолёты» 2. 2 Символьное Сопоставление символам числовых кодов (для удобства передачи, хранения, обработки). Примеры: код ASCII, азбука Морзе 2. 3 Комбинированное

2. Кодирование 2. 1 Смысловое Замена одних смысловых данных (слов, фраз) на другие. Каждому специальному сообщению – свою систему кодирования. Пример: «Имею 3 банки тушенки, привозите коробки» = «Вижу 3 танка, вызываю самолёты» 2. 2 Символьное Сопоставление символам числовых кодов (для удобства передачи, хранения, обработки). Примеры: код ASCII, азбука Морзе 2. 3 Комбинированное

3. Другие методы шифрования 3. 1 Рассечение – разнесение Сообщение разбивается на блоки, которые хранятся в разных местах. Отдельный блок не позволяет раскрыть информацию. 3. 2 Сжатие – расширение Преобразование открытых данных с целью уменьшения объема памяти для их хранения (программы-архиваторы). 3. 3 Стеганография Методы маскировки, сокрытия факта присутствия конфиденциальной информации.

3. Другие методы шифрования 3. 1 Рассечение – разнесение Сообщение разбивается на блоки, которые хранятся в разных местах. Отдельный блок не позволяет раскрыть информацию. 3. 2 Сжатие – расширение Преобразование открытых данных с целью уменьшения объема памяти для их хранения (программы-архиваторы). 3. 3 Стеганография Методы маскировки, сокрытия факта присутствия конфиденциальной информации.

3. 3 Стеганография Применительно к стеганографии различают сообщение (объект, существование и содержание которого должно быть скрыто) и контейнер (объект, в котором скрывается сообщение). При помещении сообщения в контейнер может использоваться секретный ключ, определяющий порядок помещения сообщения в контейнер. Этот же ключ должен быть задан при извлечении сообщения из контейнера. Возможно объединение методов криптографии и стеганографии, при котором сообщение предварительно зашифровывается перед помещением в контейнер.

3. 3 Стеганография Применительно к стеганографии различают сообщение (объект, существование и содержание которого должно быть скрыто) и контейнер (объект, в котором скрывается сообщение). При помещении сообщения в контейнер может использоваться секретный ключ, определяющий порядок помещения сообщения в контейнер. Этот же ключ должен быть задан при извлечении сообщения из контейнера. Возможно объединение методов криптографии и стеганографии, при котором сообщение предварительно зашифровывается перед помещением в контейнер.

3. 3 Стеганография Методы последнего значащего бита (Last Significant Bit, LSB) используют естественную избыточность оцифрованных графических изображений, звука и видеоинформации. Примеры: § Графические файлы в формате RGB кодируют каждую точку (пиксель) изображения тремя байтами для представления соответственно красной, зеленой и синей составляющих. Изменение каждого из трех младших битов (для хранения битов скрываемого сообщения) приведет к изменению цветовых характеристик данной точки изображения менее чем на 1%, что абсолютно незаметно для человеческого глаза. Этот метод позволяет скрыть в графическом файле размером 800 килобайт сообщение размером до 100 килобайт. § Одна секунда оцифрованного звука с частотой дискретизации 44100 Герц позволяет по методу LSB скрыть сообщение размером до 10 килобайт.

3. 3 Стеганография Методы последнего значащего бита (Last Significant Bit, LSB) используют естественную избыточность оцифрованных графических изображений, звука и видеоинформации. Примеры: § Графические файлы в формате RGB кодируют каждую точку (пиксель) изображения тремя байтами для представления соответственно красной, зеленой и синей составляющих. Изменение каждого из трех младших битов (для хранения битов скрываемого сообщения) приведет к изменению цветовых характеристик данной точки изображения менее чем на 1%, что абсолютно незаметно для человеческого глаза. Этот метод позволяет скрыть в графическом файле размером 800 килобайт сообщение размером до 100 килобайт. § Одна секунда оцифрованного звука с частотой дискретизации 44100 Герц позволяет по методу LSB скрыть сообщение размером до 10 килобайт.

Блочные шифры Единица кодирования – блок из нескольких байт (чаще от 4 до 32) Современные стойкие блочные криптоалгоритмы Название алгоритма Размер блока Длина ключа IDEA 64 бита 128 бит CAST 128 64 бита 128 бит Blow. Fish 64 бита 128 – 448 бит ГОСТ 64 бита 256 бит Two. Fish 128 бит 128 – 256 бит MARS 128 бит 128 – 1048 бит

Блочные шифры Единица кодирования – блок из нескольких байт (чаще от 4 до 32) Современные стойкие блочные криптоалгоритмы Название алгоритма Размер блока Длина ключа IDEA 64 бита 128 бит CAST 128 64 бита 128 бит Blow. Fish 64 бита 128 – 448 бит ГОСТ 64 бита 256 бит Two. Fish 128 бит 128 – 256 бит MARS 128 бит 128 – 1048 бит

Требования к стойкому блочному шифру: n n n Функция (алгоритм) шифрования должна быть обратимой. Не должно существовать иных методов прочтения сообщения X по известному шифру Z, кроме как полным перебором ключей Key. Не должно существовать иных методов определения, каким ключом Key было произведено преобразование известного сообщения X в шифр Z, кроме как полным перебором ключей.

Требования к стойкому блочному шифру: n n n Функция (алгоритм) шифрования должна быть обратимой. Не должно существовать иных методов прочтения сообщения X по известному шифру Z, кроме как полным перебором ключей Key. Не должно существовать иных методов определения, каким ключом Key было произведено преобразование известного сообщения X в шифр Z, кроме как полным перебором ключей.

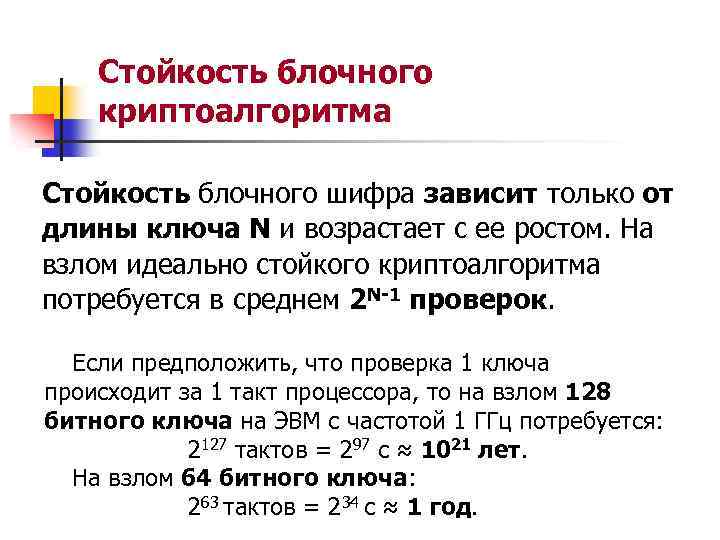

Стойкость блочного криптоалгоритма Стойкость блочного шифра зависит только от длины ключа N и возрастает с ее ростом. На взлом идеально стойкого криптоалгоритма потребуется в среднем 2 N-1 проверок. Если предположить, что проверка 1 ключа происходит за 1 такт процессора, то на взлом 128 битного ключа на ЭВМ с частотой 1 ГГц потребуется: 2127 тактов = 297 с ≈ 1021 лет. На взлом 64 битного ключа: 263 тактов = 234 с ≈ 1 год.

Стойкость блочного криптоалгоритма Стойкость блочного шифра зависит только от длины ключа N и возрастает с ее ростом. На взлом идеально стойкого криптоалгоритма потребуется в среднем 2 N-1 проверок. Если предположить, что проверка 1 ключа происходит за 1 такт процессора, то на взлом 128 битного ключа на ЭВМ с частотой 1 ГГц потребуется: 2127 тактов = 297 с ≈ 1021 лет. На взлом 64 битного ключа: 263 тактов = 234 с ≈ 1 год.

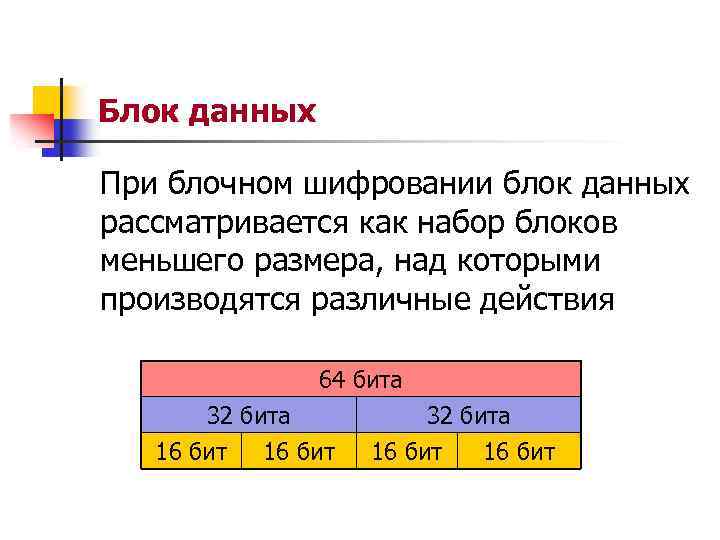

Блок данных При блочном шифровании блок данных рассматривается как набор блоков меньшего размера, над которыми производятся различные действия 64 бита 32 бита 16 бит

Блок данных При блочном шифровании блок данных рассматривается как набор блоков меньшего размера, над которыми производятся различные действия 64 бита 32 бита 16 бит

Типовые действия над блоками данных Математические функции Сложение Исключающее ИЛИ X'=X+V X'=X XOR V Умножение по модулю 2 N+1 X'=(X*V) mod (2 N+1) Умножение по модулю 2 N X'=(X*V) mod (2 N) Битовые сдвиги Арифметический сдвиг влево X'=X SHL V Арифметический сдвиг вправо X'=X SHR V Циклический сдвиг влево X'=X ROL V Циклический сдвиг вправо X'=X ROR V Табличные подстановки S-box (англ. substitute) X'=Table[X, V]

Типовые действия над блоками данных Математические функции Сложение Исключающее ИЛИ X'=X+V X'=X XOR V Умножение по модулю 2 N+1 X'=(X*V) mod (2 N+1) Умножение по модулю 2 N X'=(X*V) mod (2 N) Битовые сдвиги Арифметический сдвиг влево X'=X SHL V Арифметический сдвиг вправо X'=X SHR V Циклический сдвиг влево X'=X ROL V Циклический сдвиг вправо X'=X ROR V Табличные подстановки S-box (англ. substitute) X'=Table[X, V]

Параметр V в преобразованиях данных n n n фиксированное число ( X' = X+125 ) число, получаемое из ключа ( X' = X + F(Key) ) число, получаемое из независимой части блока ( X 2' = X 2 + F(X 1) )

Параметр V в преобразованиях данных n n n фиксированное число ( X' = X+125 ) число, получаемое из ключа ( X' = X + F(Key) ) число, получаемое из независимой части блока ( X 2' = X 2 + F(X 1) )

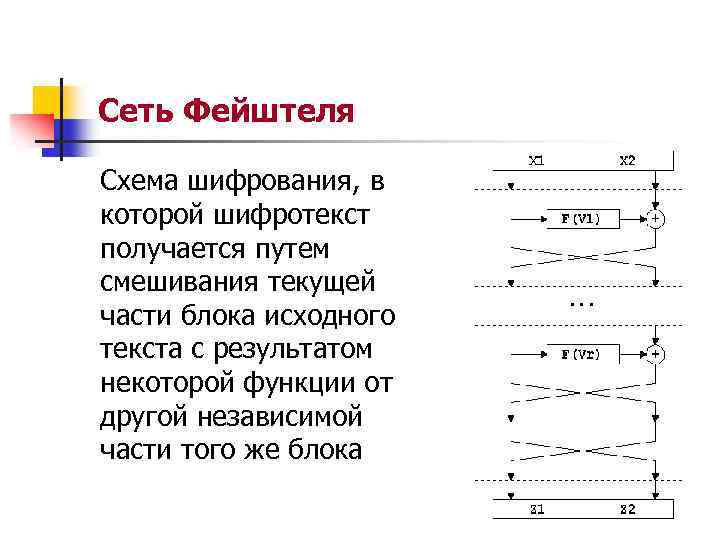

Сеть Фейштеля Схема шифрования, в которой шифротекст получается путем смешивания текущей части блока исходного текста с результатом некоторой функции от другой независимой части того же блока

Сеть Фейштеля Схема шифрования, в которой шифротекст получается путем смешивания текущей части блока исходного текста с результатом некоторой функции от другой независимой части того же блока

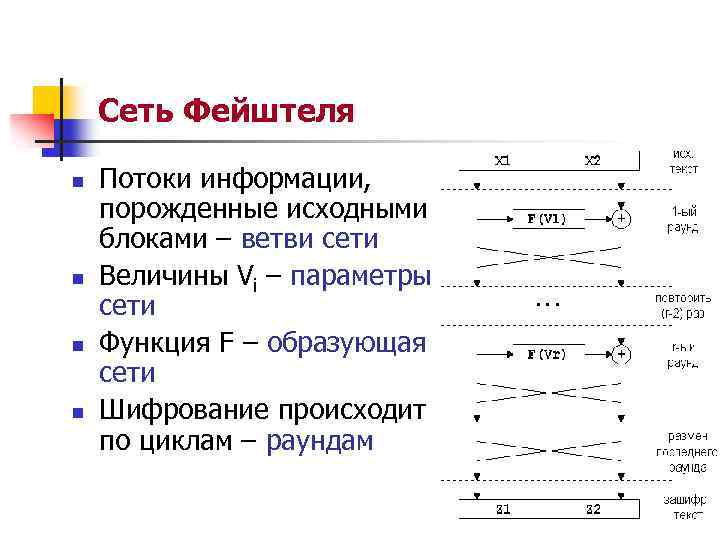

Сеть Фейштеля n n Потоки информации, порожденные исходными блоками – ветви сети Величины Vi – параметры сети Функция F – образующая сети Шифрование происходит по циклам – раундам

Сеть Фейштеля n n Потоки информации, порожденные исходными блоками – ветви сети Величины Vi – параметры сети Функция F – образующая сети Шифрование происходит по циклам – раундам

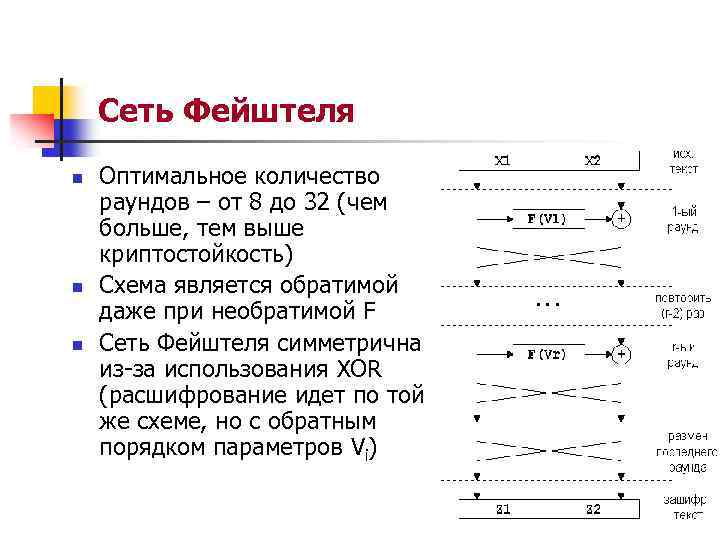

Сеть Фейштеля n n n Оптимальное количество раундов – от 8 до 32 (чем больше, тем выше криптостойкость) Схема является обратимой даже при необратимой F Сеть Фейштеля симметрична из-за использования XOR (расшифрование идет по той же схеме, но с обратным порядком параметров Vi)

Сеть Фейштеля n n n Оптимальное количество раундов – от 8 до 32 (чем больше, тем выше криптостойкость) Схема является обратимой даже при необратимой F Сеть Фейштеля симметрична из-за использования XOR (расшифрование идет по той же схеме, но с обратным порядком параметров Vi)

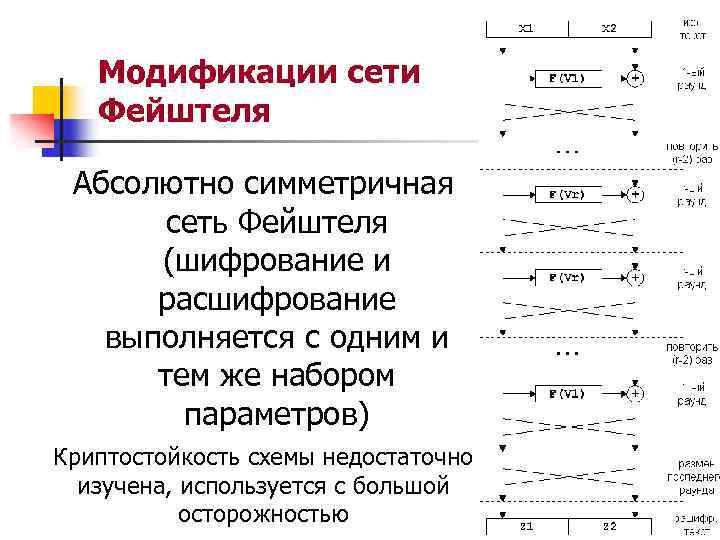

Модификации сети Фейштеля Абсолютно симметричная сеть Фейштеля (шифрование и расшифрование выполняется с одним и тем же набором параметров) Криптостойкость схемы недостаточно изучена, используется с большой осторожностью

Модификации сети Фейштеля Абсолютно симметричная сеть Фейштеля (шифрование и расшифрование выполняется с одним и тем же набором параметров) Криптостойкость схемы недостаточно изучена, используется с большой осторожностью

Криптостойкость сети Фейштеля Криптостойкость блочного шифра, использующего сеть Фейштеля, определяется на 95% функцией F и правилом вычисления Vi из ключа. Эти функции являются объектом все новых исследований специалистов в области криптографии.

Криптостойкость сети Фейштеля Криптостойкость блочного шифра, использующего сеть Фейштеля, определяется на 95% функцией F и правилом вычисления Vi из ключа. Эти функции являются объектом все новых исследований специалистов в области криптографии.

![Блочный шифр TEA type TLong 2=array[0. . 1] of longint; TLong 2 x 2=array[0. Блочный шифр TEA type TLong 2=array[0. . 1] of longint; TLong 2 x 2=array[0.](https://present5.com/presentation/3/81829009_255073424.pdf-img/81829009_255073424.pdf-56.jpg) Блочный шифр TEA type TLong 2=array[0. . 1] of longint; TLong 2 x 2=array[0. . 1] of TLong 2; const Delta=$9 E 3779 B 9; var key: TLong 2 x 2; procedure En. Crypt. Routing(var data); var y, z, sum: longint; a: byte; begin y: =TLong 2(data)[0]; Размер блока – 64 бита z: =TLong 2(data)[1]; sum: =0; Длина ключа – 128 бит for a: =0 to 31 do begin Оптимизирован под 32 -х inc(sum, Delta); разрядный процессор inc(y, ((z shl 4)+key[0, 0]) xor (z+sum) xor ((z shr 5)+key[0, 1])); inc(z, ((y shl 4)+key[1, 0]) xor (y+sum) xor ((y shr 5)+key[1, 1])); Сеть шифра end; несимметрична TLong 2(data)[0]: =y; TLong 2(data)[1]: =z end; Tiny Encryption Algorithm n n

Блочный шифр TEA type TLong 2=array[0. . 1] of longint; TLong 2 x 2=array[0. . 1] of TLong 2; const Delta=$9 E 3779 B 9; var key: TLong 2 x 2; procedure En. Crypt. Routing(var data); var y, z, sum: longint; a: byte; begin y: =TLong 2(data)[0]; Размер блока – 64 бита z: =TLong 2(data)[1]; sum: =0; Длина ключа – 128 бит for a: =0 to 31 do begin Оптимизирован под 32 -х inc(sum, Delta); разрядный процессор inc(y, ((z shl 4)+key[0, 0]) xor (z+sum) xor ((z shr 5)+key[0, 1])); inc(z, ((y shl 4)+key[1, 0]) xor (y+sum) xor ((y shr 5)+key[1, 1])); Сеть шифра end; несимметрична TLong 2(data)[0]: =y; TLong 2(data)[1]: =z end; Tiny Encryption Algorithm n n

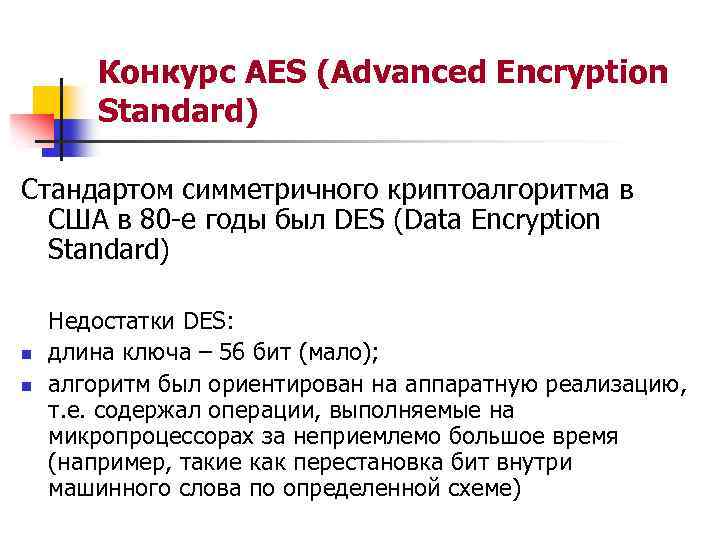

Конкурс AES (Advanced Encryption Standard) Стандартом симметричного криптоалгоритма в США в 80 -е годы был DES (Data Encryption Standard) n n Недостатки DES: длина ключа – 56 бит (мало); алгоритм был ориентирован на аппаратную реализацию, т. е. содержал операции, выполняемые на микропроцессорах за неприемлемо большое время (например, такие как перестановка бит внутри машинного слова по определенной схеме)

Конкурс AES (Advanced Encryption Standard) Стандартом симметричного криптоалгоритма в США в 80 -е годы был DES (Data Encryption Standard) n n Недостатки DES: длина ключа – 56 бит (мало); алгоритм был ориентирован на аппаратную реализацию, т. е. содержал операции, выполняемые на микропроцессорах за неприемлемо большое время (например, такие как перестановка бит внутри машинного слова по определенной схеме)

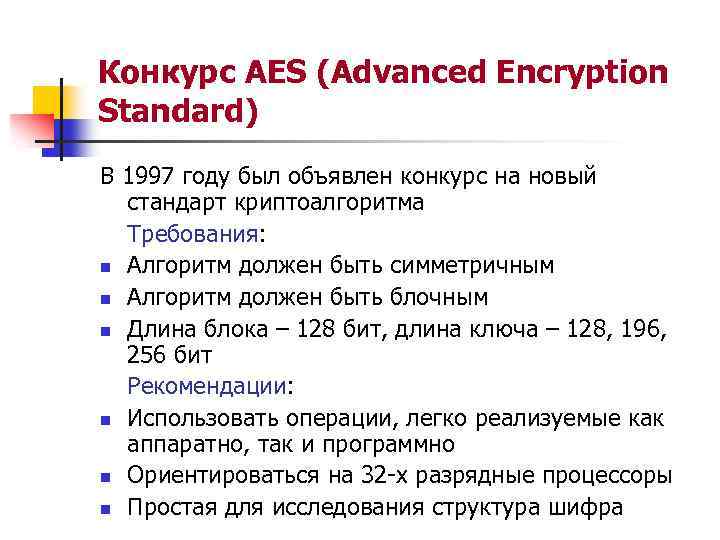

Конкурс AES (Advanced Encryption Standard) В 1997 году был объявлен конкурс на новый стандарт криптоалгоритма Требования: n Алгоритм должен быть симметричным n Алгоритм должен быть блочным n Длина блока – 128 бит, длина ключа – 128, 196, 256 бит Рекомендации: n Использовать операции, легко реализуемые как аппаратно, так и программно n Ориентироваться на 32 -х разрядные процессоры n Простая для исследования структура шифра

Конкурс AES (Advanced Encryption Standard) В 1997 году был объявлен конкурс на новый стандарт криптоалгоритма Требования: n Алгоритм должен быть симметричным n Алгоритм должен быть блочным n Длина блока – 128 бит, длина ключа – 128, 196, 256 бит Рекомендации: n Использовать операции, легко реализуемые как аппаратно, так и программно n Ориентироваться на 32 -х разрядные процессоры n Простая для исследования структура шифра

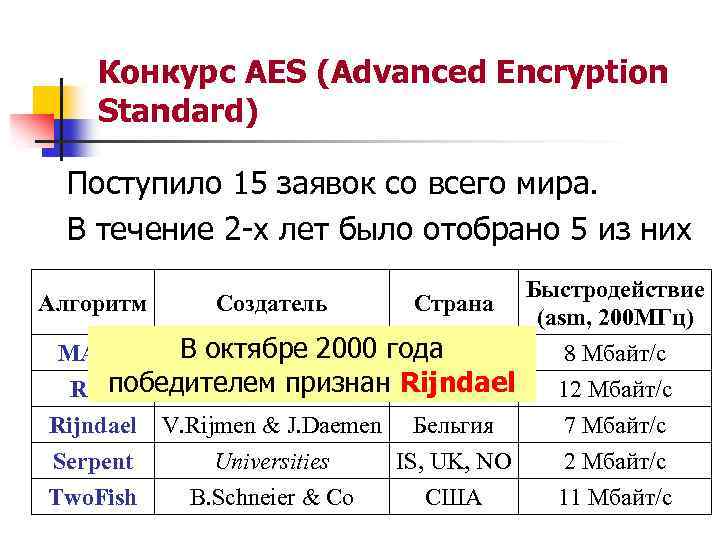

Конкурс AES (Advanced Encryption Standard) Поступило 15 заявок со всего мира. В течение 2 -х лет было отобрано 5 из них Алгоритм Создатель Страна В октябре 2000 года MARS IBM США победителем признан Rijndael RC 6 R. Rivest & Co США Rijndael V. Rijmen & J. Daemen Бельгия Serpent Universities IS, UK, NO Two. Fish B. Schneier & Co США Быстродействие (asm, 200 МГц) 8 Мбайт/с 12 Мбайт/с 7 Мбайт/с 2 Мбайт/с 11 Мбайт/с

Конкурс AES (Advanced Encryption Standard) Поступило 15 заявок со всего мира. В течение 2 -х лет было отобрано 5 из них Алгоритм Создатель Страна В октябре 2000 года MARS IBM США победителем признан Rijndael RC 6 R. Rivest & Co США Rijndael V. Rijmen & J. Daemen Бельгия Serpent Universities IS, UK, NO Two. Fish B. Schneier & Co США Быстродействие (asm, 200 МГц) 8 Мбайт/с 12 Мбайт/с 7 Мбайт/с 2 Мбайт/с 11 Мбайт/с

Алгоритм Rijndael n n Блочный шифр, не использующий сеть Фейштеля Каждый блок данных представляется в виде матриц 4 х4, 4 х6, 4 х8 байт Алгоритм эффективен для 32 -х разрядных процессоров Возможно параллельное выполнение преобразований (увеличение скорости в 4 раза)

Алгоритм Rijndael n n Блочный шифр, не использующий сеть Фейштеля Каждый блок данных представляется в виде матриц 4 х4, 4 х6, 4 х8 байт Алгоритм эффективен для 32 -х разрядных процессоров Возможно параллельное выполнение преобразований (увеличение скорости в 4 раза)

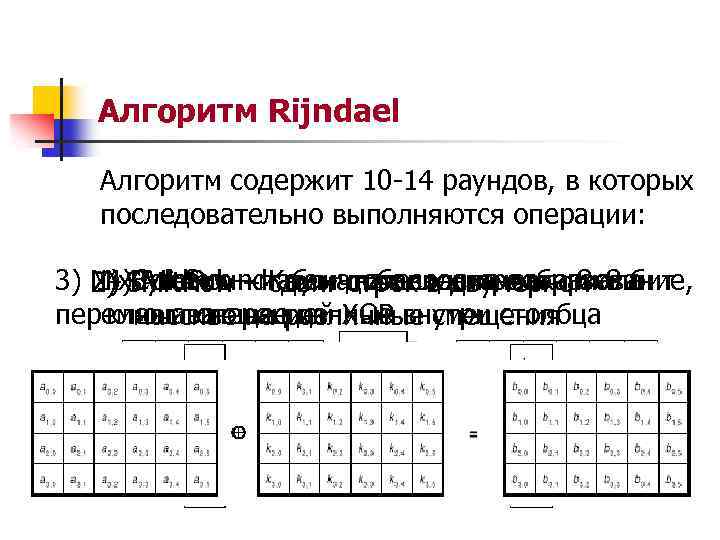

Алгоритм Rijndael Алгоритм содержит 10 -14 раундов, в которых последовательно выполняются операции: 1) Byte. Sub – табличная подстановка 8 х8 бит 3) Mix. Column – математическое преобразование, 4) Add. Round. Key – добавление материала 2) Shift. Row – сдвиг строк в двумерном перемешивающее данные внутри столбца ключа операцией XOR массиве на различные смещения без сдвига циклический сдвиг на 1 циклический сдвиг на 2 циклический сдвиг на 3

Алгоритм Rijndael Алгоритм содержит 10 -14 раундов, в которых последовательно выполняются операции: 1) Byte. Sub – табличная подстановка 8 х8 бит 3) Mix. Column – математическое преобразование, 4) Add. Round. Key – добавление материала 2) Shift. Row – сдвиг строк в двумерном перемешивающее данные внутри столбца ключа операцией XOR массиве на различные смещения без сдвига циклический сдвиг на 1 циклический сдвиг на 2 циклический сдвиг на 3

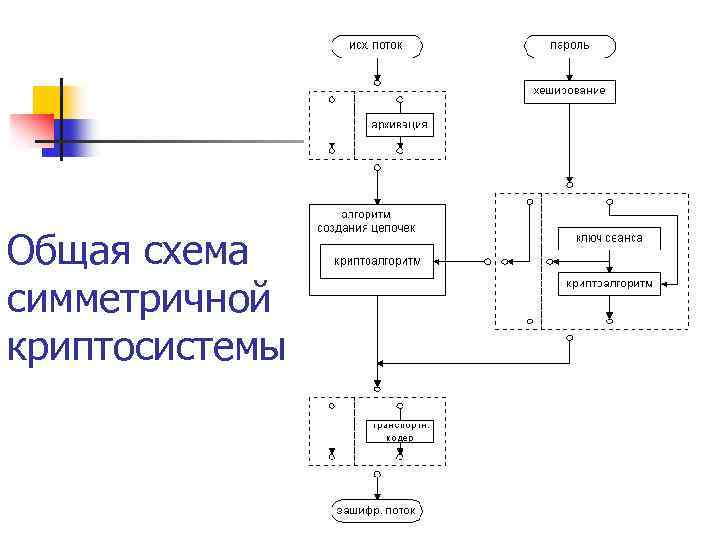

Симметричные криптоалгоритмы Проблемы практического применения блочных шифров и пути их решения

Симметричные криптоалгоритмы Проблемы практического применения блочных шифров и пути их решения

Симметричные криптоалгоритмы Современные симметричные системы шифрования основаны на применении блочных криптоалгоритмов

Симметричные криптоалгоритмы Современные симметричные системы шифрования основаны на применении блочных криптоалгоритмов

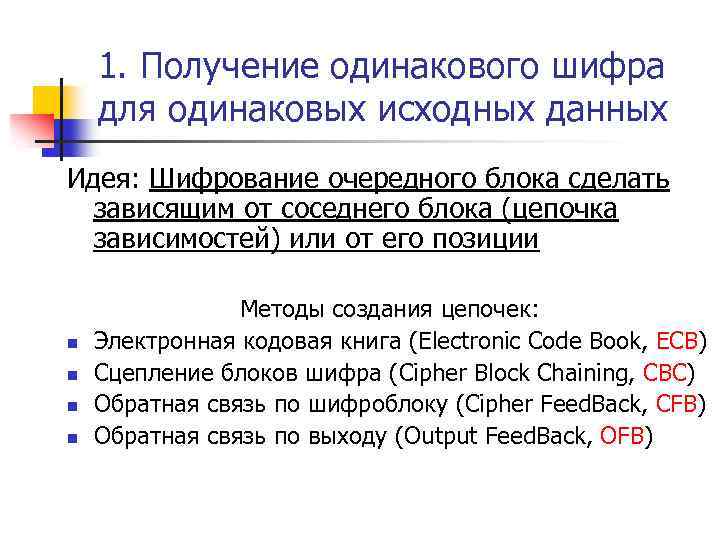

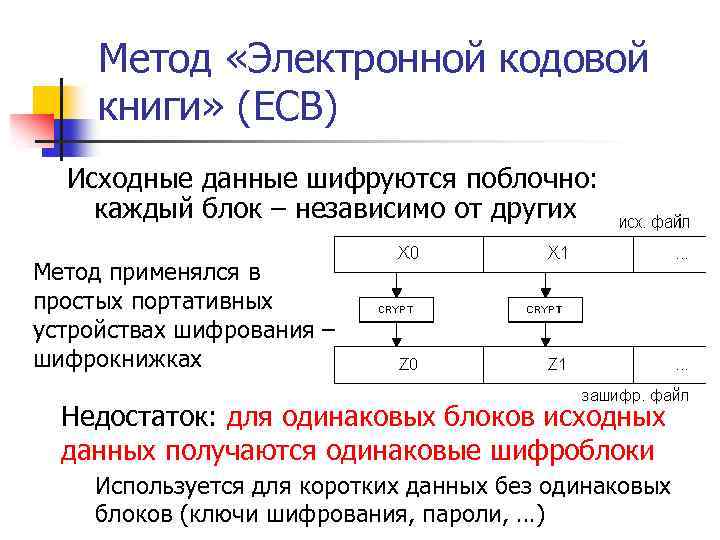

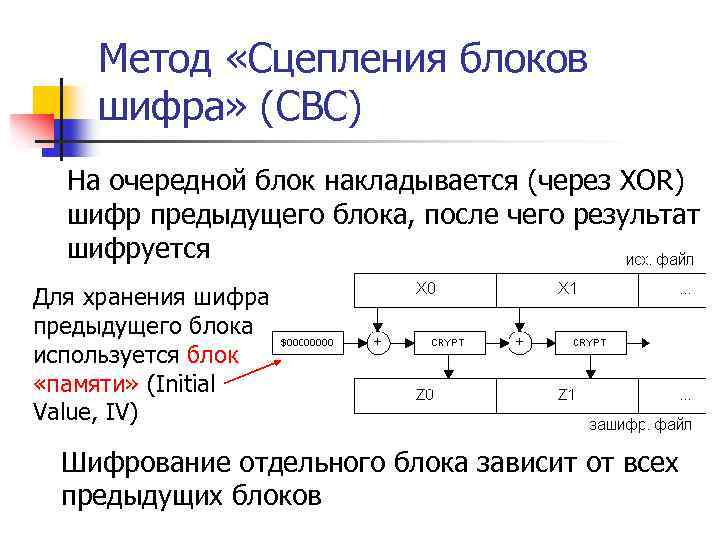

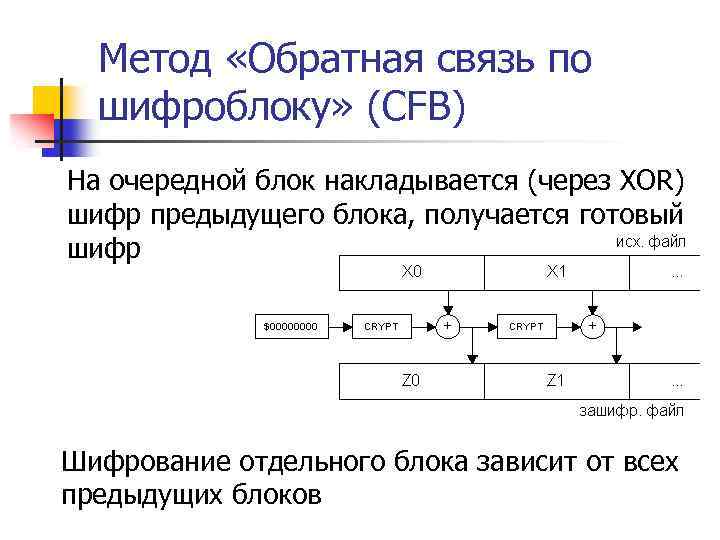

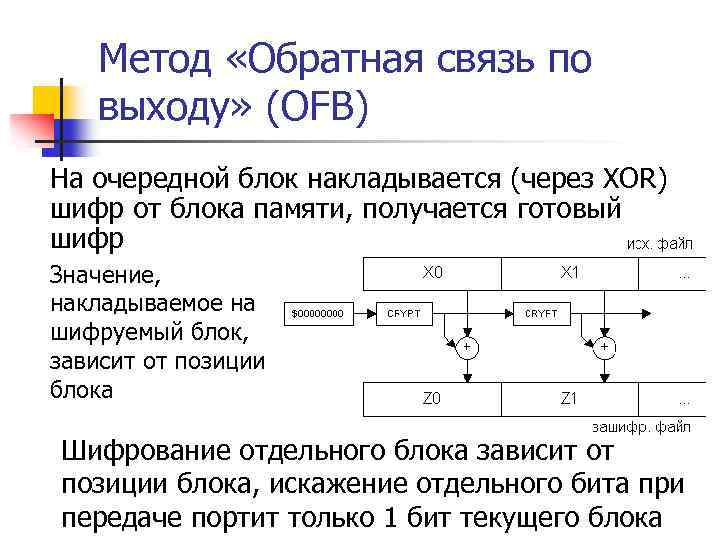

Проблемы практического шифрования 1. Получение одинакового шифра для одинаковых исходных данных Длина данных кратна длине 1 блока Х 0 Х 1 Х 2 Исходные данные Z 0 Z 1 Z 2 Шифрованные данные Если блоки исходного текста одинаковы, то и блоки шифротекста будут одинаковы – снижается криптостойкость

Проблемы практического шифрования 1. Получение одинакового шифра для одинаковых исходных данных Длина данных кратна длине 1 блока Х 0 Х 1 Х 2 Исходные данные Z 0 Z 1 Z 2 Шифрованные данные Если блоки исходного текста одинаковы, то и блоки шифротекста будут одинаковы – снижается криптостойкость

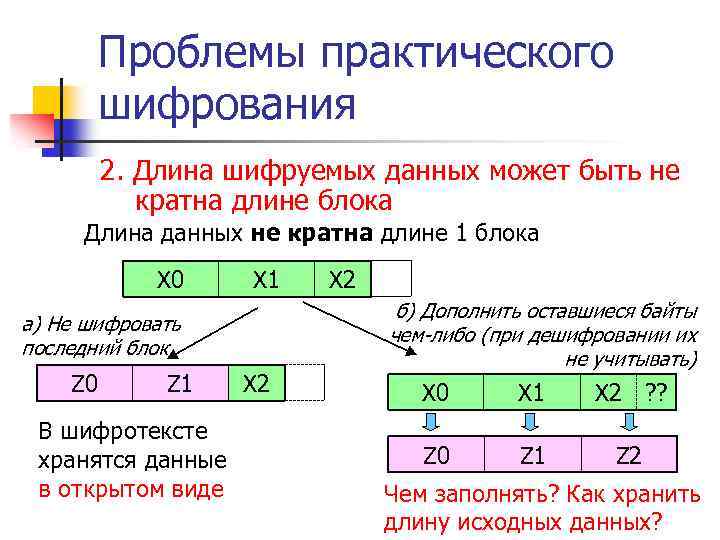

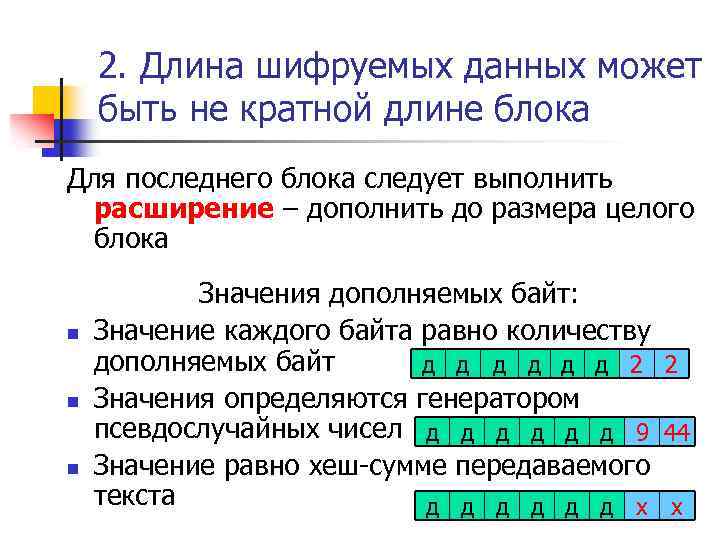

Проблемы практического шифрования 2. Длина шифруемых данных может быть не кратна длине блока Длина данных не кратна длине 1 блока Х 0 Х 1 а) Не шифровать последний блок Z 0 Z 1 В шифротексте хранятся данные в открытом виде Х 2 б) Дополнить оставшиеся байты чем-либо (при дешифровании их не учитывать) Х 0 Х 1 Х 2 ? ? Z 0 Z 1 Z 2 Чем заполнять? Как хранить длину исходных данных?

Проблемы практического шифрования 2. Длина шифруемых данных может быть не кратна длине блока Длина данных не кратна длине 1 блока Х 0 Х 1 а) Не шифровать последний блок Z 0 Z 1 В шифротексте хранятся данные в открытом виде Х 2 б) Дополнить оставшиеся байты чем-либо (при дешифровании их не учитывать) Х 0 Х 1 Х 2 ? ? Z 0 Z 1 Z 2 Чем заполнять? Как хранить длину исходных данных?

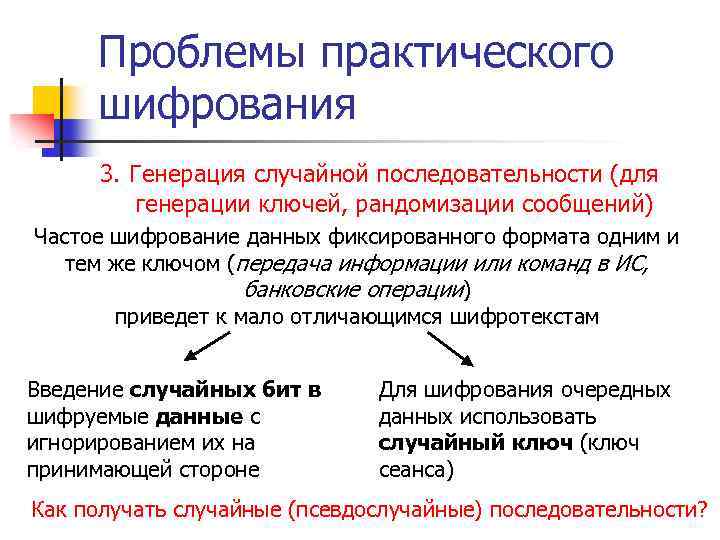

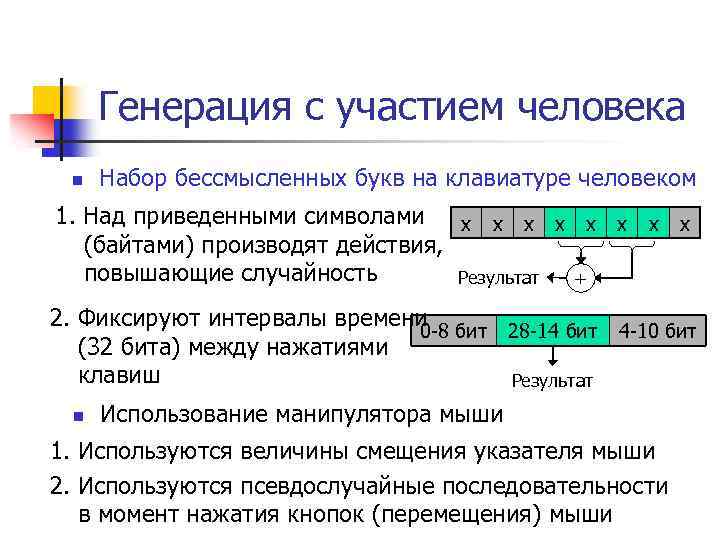

Проблемы практического шифрования 3. Генерация случайной последовательности (для генерации ключей, рандомизации сообщений) Частое шифрование данных фиксированного формата одним и тем же ключом (передача информации или команд в ИС, банковские операции) приведет к мало отличающимся шифротекстам Введение случайных бит в шифруемые данные с игнорированием их на принимающей стороне Для шифрования очередных данных использовать случайный ключ (ключ сеанса) Как получать случайные (псевдослучайные) последовательности?

Проблемы практического шифрования 3. Генерация случайной последовательности (для генерации ключей, рандомизации сообщений) Частое шифрование данных фиксированного формата одним и тем же ключом (передача информации или команд в ИС, банковские операции) приведет к мало отличающимся шифротекстам Введение случайных бит в шифруемые данные с игнорированием их на принимающей стороне Для шифрования очередных данных использовать случайный ключ (ключ сеанса) Как получать случайные (псевдослучайные) последовательности?

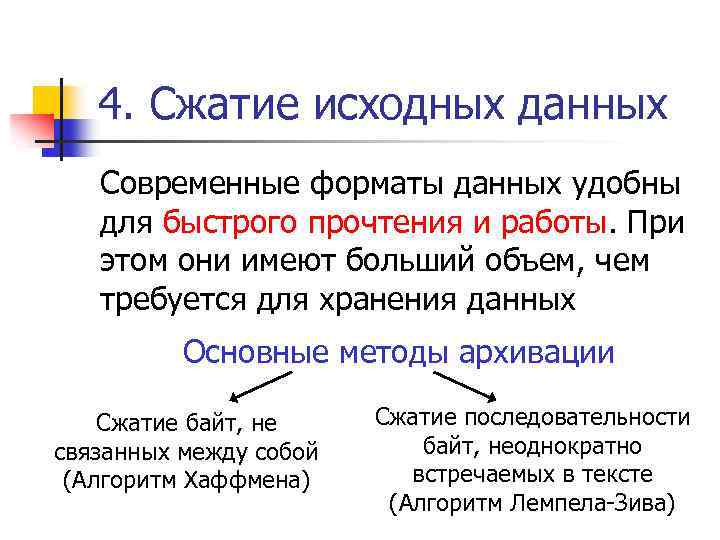

Проблемы практического шифрования 4. Сжатие исходных данных В криптоанализе доказано, что вероятность взлома криптосхемы при наличии корреляции (связи) между блоками исходных данных значительно выше, чем без таковой. Алгоритмы сжатия (архивации) данных устраняют избыточность данных, то есть корреляцию между исходными данными. Дополнительно уменьшается объем зашифрованных данных

Проблемы практического шифрования 4. Сжатие исходных данных В криптоанализе доказано, что вероятность взлома криптосхемы при наличии корреляции (связи) между блоками исходных данных значительно выше, чем без таковой. Алгоритмы сжатия (архивации) данных устраняют избыточность данных, то есть корреляцию между исходными данными. Дополнительно уменьшается объем зашифрованных данных

Проблемы практического шифрования 5. Запоминание ключа человеком Обеспечение секретности ключа: • пользователь запоминает ключ • хранение ключа в защищенном месте Ключ 128 бит = 16 байт = 32 шестнадцатеричные цифры Предел запоминаемости человека = 8÷ 12 случайных символов Человеку проще запомнить осмысленную фразу, слово, а не последовательность цифр Использовать метод, преобразующий осмысленную строку произвольной длины (пароль) в ключ заданной длины.

Проблемы практического шифрования 5. Запоминание ключа человеком Обеспечение секретности ключа: • пользователь запоминает ключ • хранение ключа в защищенном месте Ключ 128 бит = 16 байт = 32 шестнадцатеричные цифры Предел запоминаемости человека = 8÷ 12 случайных символов Человеку проще запомнить осмысленную фразу, слово, а не последовательность цифр Использовать метод, преобразующий осмысленную строку произвольной длины (пароль) в ключ заданной длины.

Проблемы практического шифрования 6. Создание хорошего ключа шифрования • Проблема подбора пароля пользователя • Некоторые из блочных криптоалгоритмов (в частности, DES) имеют потенциально слабые ключи, используя которые получающийся шифротекст недостаточно криптостоек Решения: • Поручить генерацию ключей ЭВМ • Проверять пароли пользователя на защищенность

Проблемы практического шифрования 6. Создание хорошего ключа шифрования • Проблема подбора пароля пользователя • Некоторые из блочных криптоалгоритмов (в частности, DES) имеют потенциально слабые ключи, используя которые получающийся шифротекст недостаточно криптостоек Решения: • Поручить генерацию ключей ЭВМ • Проверять пароли пользователя на защищенность

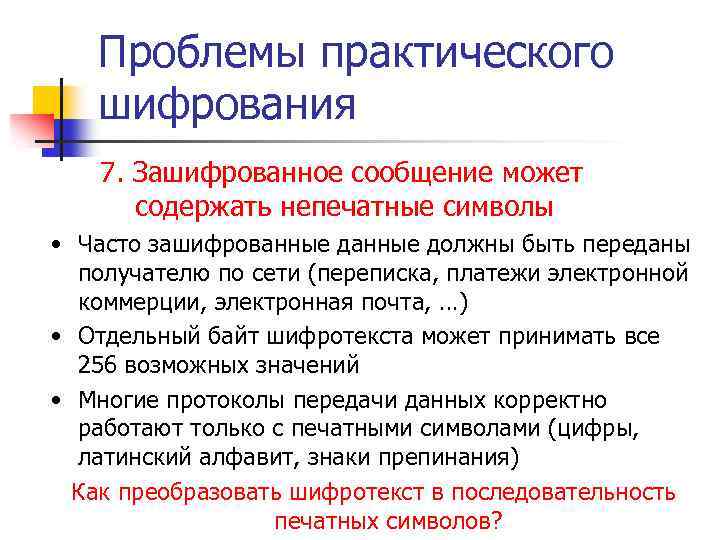

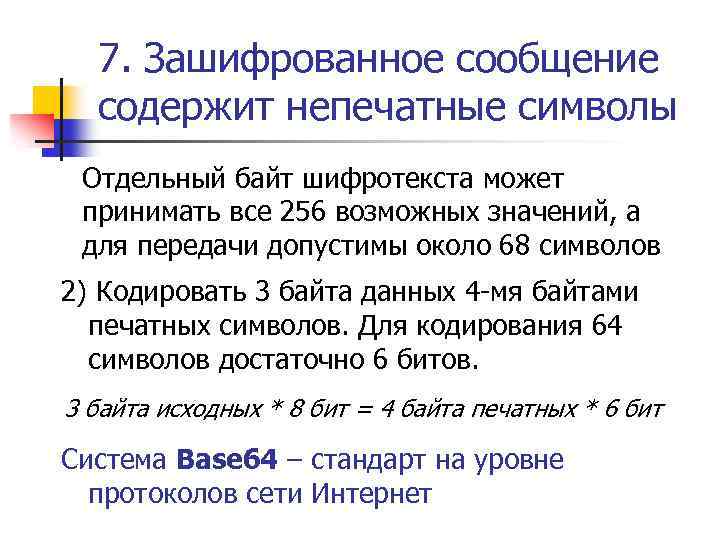

Проблемы практического шифрования 7. Зашифрованное сообщение может содержать непечатные символы • Часто зашифрованные должны быть переданы получателю по сети (переписка, платежи электронной коммерции, электронная почта, …) • Отдельный байт шифротекста может принимать все 256 возможных значений • Многие протоколы передачи данных корректно работают только с печатными символами (цифры, латинский алфавит, знаки препинания) Как преобразовать шифротекст в последовательность печатных символов?

Проблемы практического шифрования 7. Зашифрованное сообщение может содержать непечатные символы • Часто зашифрованные должны быть переданы получателю по сети (переписка, платежи электронной коммерции, электронная почта, …) • Отдельный байт шифротекста может принимать все 256 возможных значений • Многие протоколы передачи данных корректно работают только с печатными символами (цифры, латинский алфавит, знаки препинания) Как преобразовать шифротекст в последовательность печатных символов?

Криптосистема – комплексная модель, способная шифровать и расшифровывать данные произвольного объема и подтверждать время отправки сообщения, обладающая механизмом преобразования паролей и ключей, системой транспортного кодирования (см. далее).

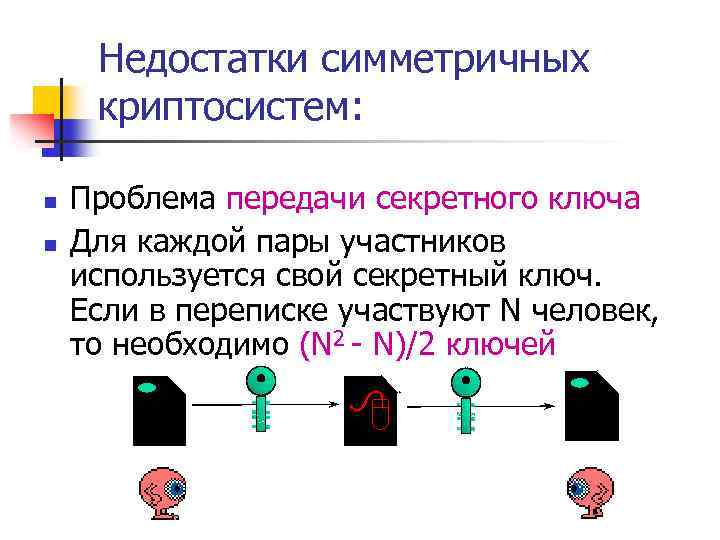

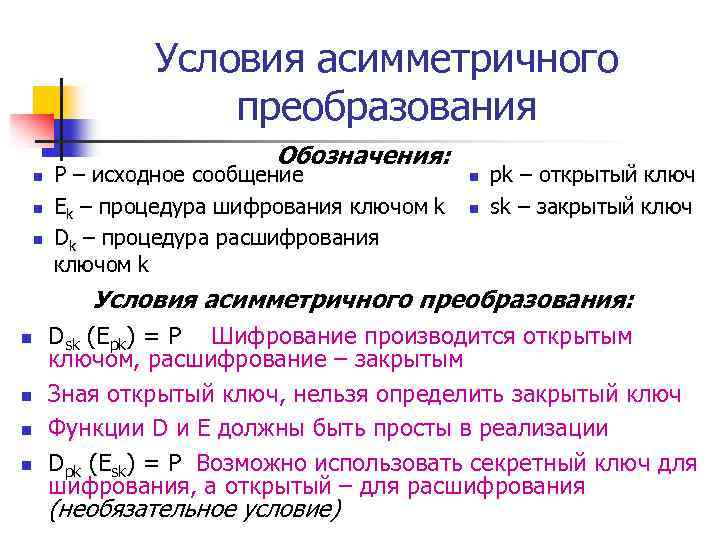

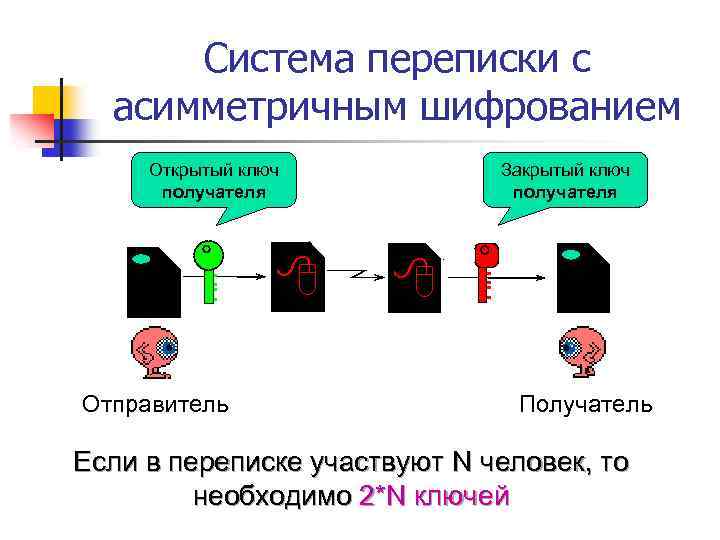

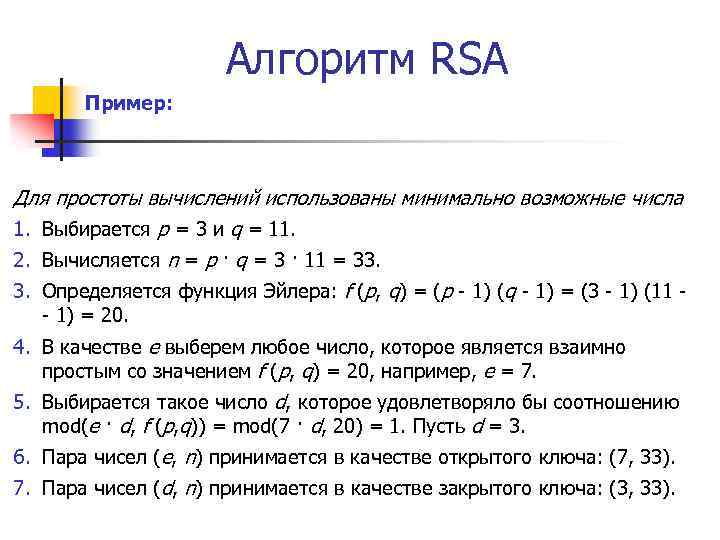

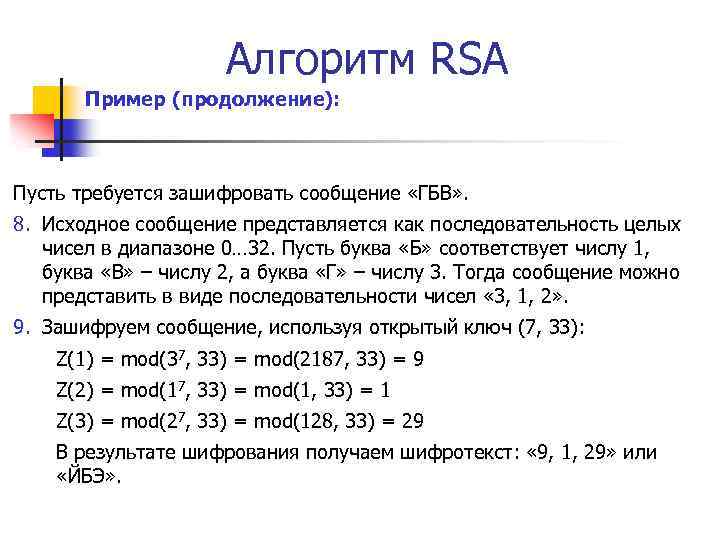

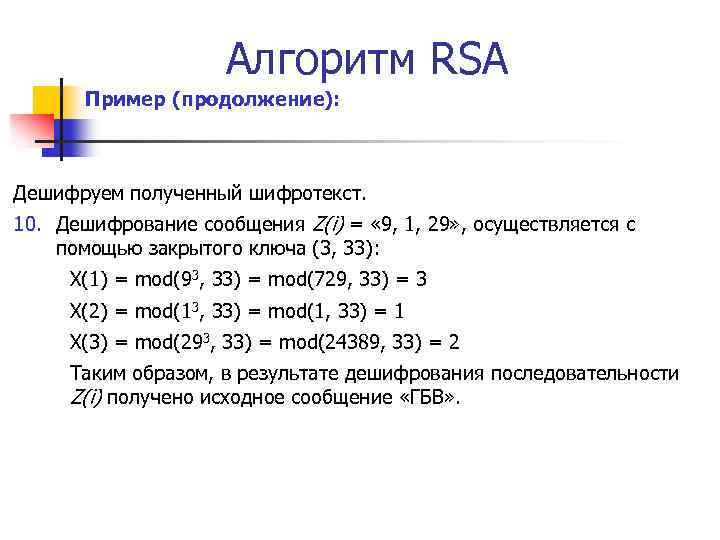

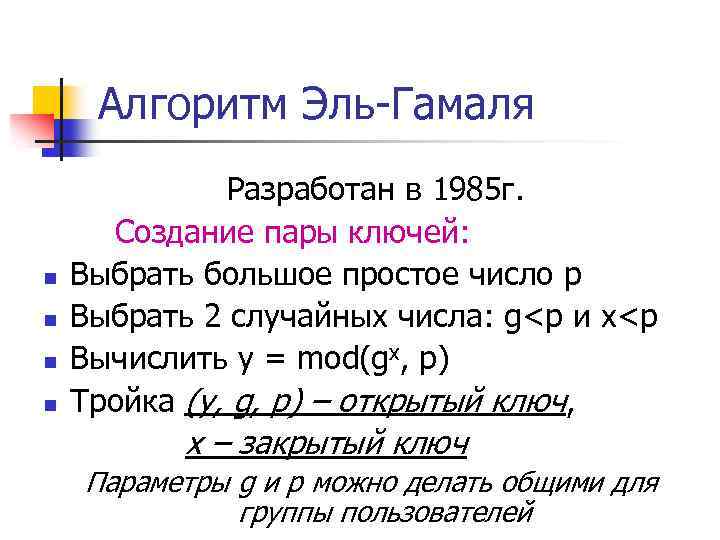

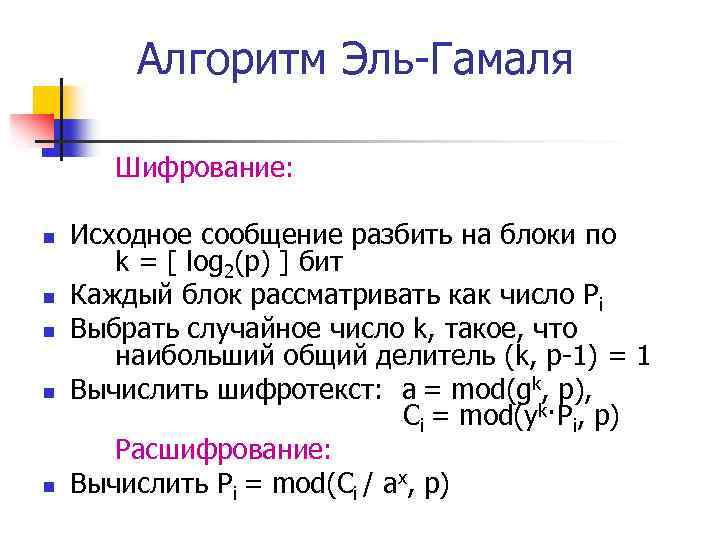

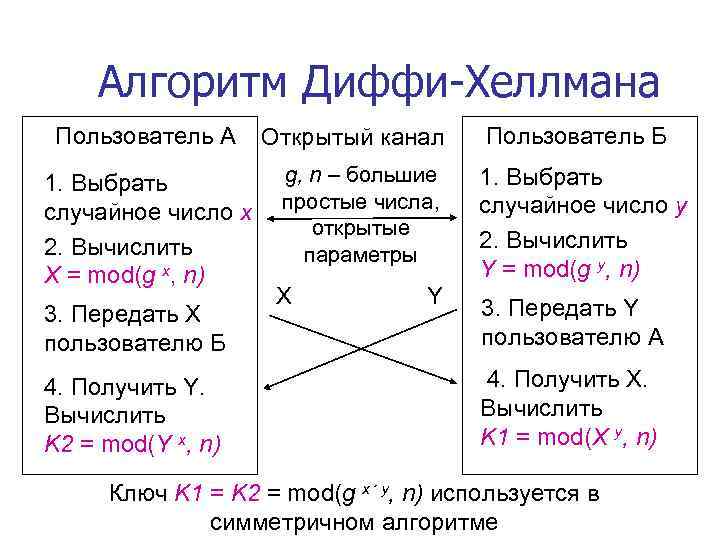

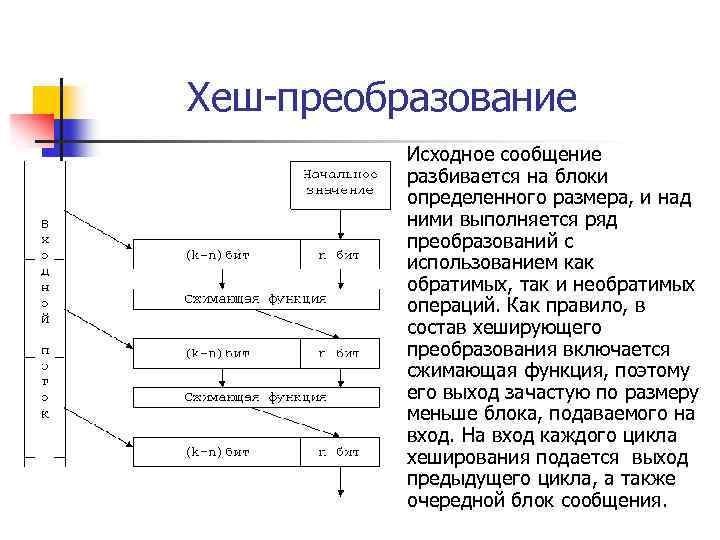

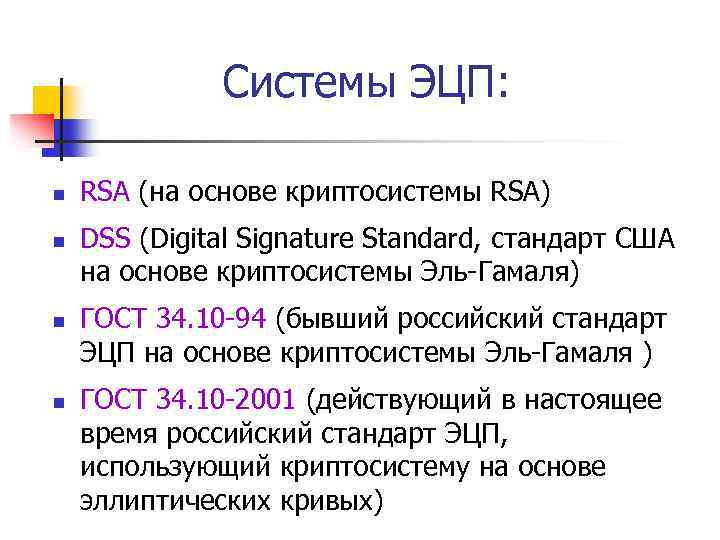

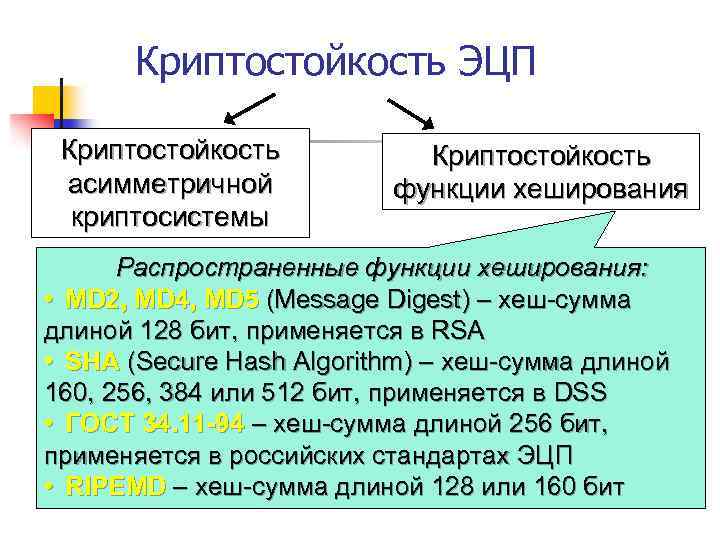

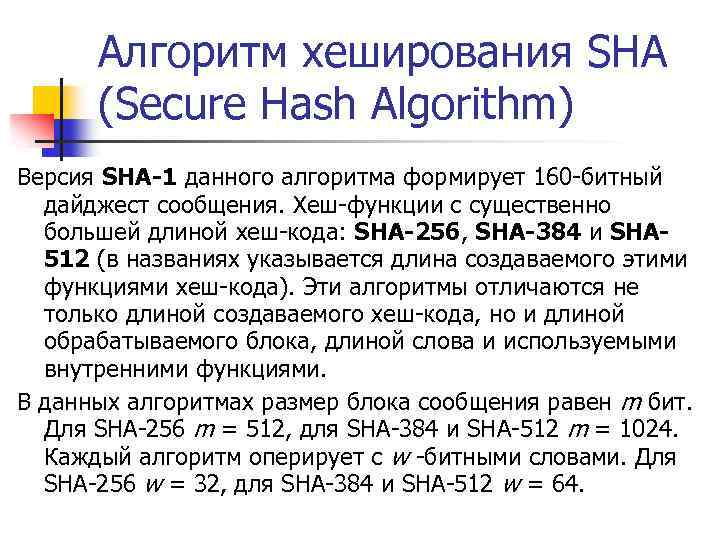

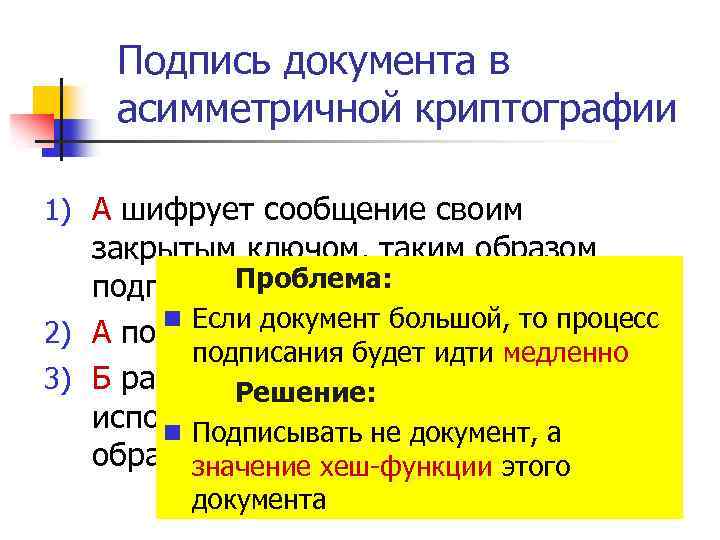

Криптосистема – комплексная модель, способная шифровать и расшифровывать данные произвольного объема и подтверждать время отправки сообщения, обладающая механизмом преобразования паролей и ключей, системой транспортного кодирования (см. далее).