ТОКБ_Лекция_вводная.ppt

- Количество слайдов: 12

1 ТЕОРЕТИЧЕСКИЕ ОСНОВЫ КОМПЬЮТЕРНОЙ БЕЗОПАСНОСТИ Вводная лекция. ВВЕДЕНИЕ В ТЕОРИЮ КОМПЬЮТЕРНОЙ БЕЗОПАСНОСТИ.

Программа курса 1. Структура теории компьютерной безопасности. 2 1. Основные понятия и определения теории компьютерной безопасности (история ТКБ, основные направления обеспечения КБ, информация как объект защиты, конфиденциальность, целостность и доступность информации) 2. Ценность информации (модель OSI/ISO, информационный поток, аддитивная модель, порядковая шкала и решетка ценностей) 3. Анализ угроз информационной безопасности в КС (классификация и таксонометрия угроз безопасности информации в КС, оценивание угроз) 4. Структуризация методов, принципов, и механизмов теории компьютерной безопасности. (основные уровни защиты информации, защита машинных носителей информации (МНИ), защита средств взаимодействия с МНИ, защита представления и содержания информации) 5. Основные виды атак на АС (классификация основных атак на АС и вредоносных программ ) 2. Методология построения систем защищенных АС 6. Построение систем защиты от угрозы нарушения конфиденциальности информации (Организационно-режимные меры защиты. Защита от НСД. Построение парольных систем. Криптографические методы защиты. Защита от угрозы нарушения конфиденциальности на уровне содержания информации ) 7. Построение системы защиты от угрозы нарушения целостности информации (Организационно-технологические меры защиты. Защита целостности программно-аппаратной среды. Основные методы защиты памяти. Цифровая подпись. Защита от угрозы целостности на уровне содержания информации)

Программа курса 3 8. Построение системы защиты от угрозы доступности к информации. (Эксплуатационно-технологические меры защиты. Защита от сбоев программно-аппаратной среды. Защита семантического анализа и актуальности информации) 9. Построение системы защиты от угрозы раскрытия параметров информационной системы. (Сокрытие характеристик носителей. Мониторинг использования систем защиты. Защита параметров представления и содержания информации) 10. Методология обследования и проектирования защиты АС. (Применение иерархического метода для построения защищенной АС. Исследование корректности реализации и методы верификации АС. Теория безопасных систем (ТСВ)) 3. Политика безопасности 11. Понятие политики безопасности (Политика (стратегия) безопасности. Формальные модели политик безопасности. Основные типы политики безопасности. Разработка и реализация политики безопасности ) 12. Модели безопасности на основе дискреционной политики. (Описание систем защиты с помощью матрицы доступа. Модель Харрисона-Руззо. Ульмана (HRU). Разрешимость проблемы безопасности. Модель распространения прав доступа Take-Grant. Расширенная модель Take. Grant, анализ информационных каналов) 13. Модели безопасности на основе мандатной (полномочной) политики (Описание модели Белла-Лападулы (BL). Основная теорема безопасности модели Белла-Лападулы. Эквивалентные подходы к определению безопасности модели Белла-Лападулы)

Программа курса 4 14. Модели безопасности на основе тематической политики. (Общая характеристика политики тематического доступа. Тематическое классификационное множество и ее разновидности. Тематические решетки на основе классификационных множеств. Тематические мультирубрики) 15. Модели безопасности на основе ролевой политики (Общая характеристика политики ролевого (типизованного) доступа. Системы с иерархической организацией ролей. Модель индивидуально-группового доступа. MMSмодель Лендвера-Мак. Лина) 16. Автоматные и теоретико-вероятностные модели невлияния и невыводимости (Понятие и общая характеристика скрытых каналов утечки информации. Теоретико-вероятностная трактовка автоматной модели Гогена-Мессигера) 17. Модели и технологии обеспечения целостности и доступности данных. (Понятие целостности данных и общая характеристика методов и механизмов обеспечения целостности данных. Дискреционная модель обеспечения целостности данных Кларка-Вильсона. Мандатная модель К. Биба. Уровни целостности данных. Уровни доверия пользователям) 18. Политика и модели безопасности в распределенных компьютерных системах (Понятие "распределенности" компьютерных систем в аспекте безопасности. Дополнительные аспекты политики безопасности в распределенных компьютерных системах. Структура распределенных компьютерных систем в аспекте политики безопасности. Модель безопасности Варахаратжана. Фазы доступа. Зональная политика безопасности и ее теоретико-множественное формализация)

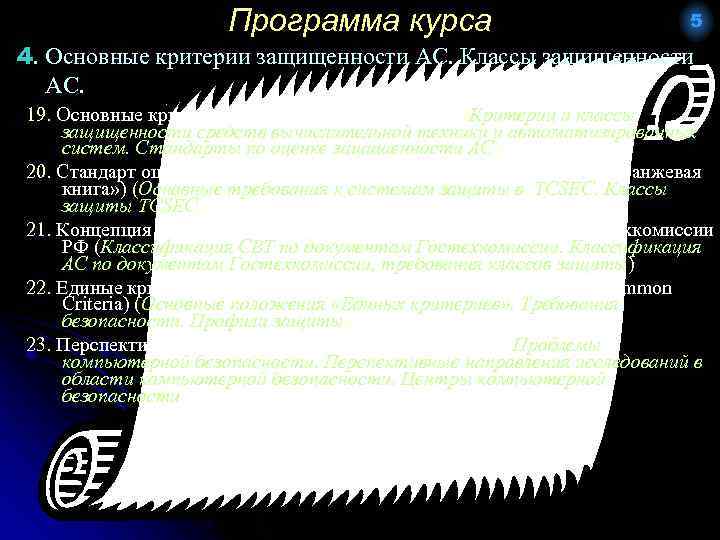

Программа курса 5 4. Основные критерии защищенности АС. Классы защищенности АС. 19. Основные критерии оценки защищенности АС (Критерии и классы защищенности средств вычислительной техники и автоматизированных систем. Стандарты по оценке защищенности АС) 20. Стандарт оценки безопасности компьютерных систем TCSEC ( «Оранжевая книга» ) (Основные требования к системам защиты в TCSEC. Классы защиты TCSEC) 21. Концепция защиты АС и СВТ по руководящим документам Гостехкомиссии РФ (Классификация СВТ по документам Гостехкомиссии. Классификация АС по документам Гостехкомиссии, требования классов защиты) 22. Единые критерии безопасности информационных технологий (Common Criteria) (Основные положения «Единых критериев» . Требования безопасности. Профили защиты) 23. Перспективы развития компьютерной безопасности (Проблемы компьютерной безопасности. Перспективные направления исследований в области компьютерной безопасности. Центры компьютерной безопасности)

Рекомендуемая литература 6 1. Грушо А. А. , Применко Э. А. , Тимонина Е. Е. Теоретические основы компьютерной безопасности. М. : «Академия» , 2009. – 272 с. 2. Щербаков А. Ю. Современная компьютерная безопасностью. Теоретические основы. Практические аспекты. Учебное пособие. М. : Книжный мир, 2009. - 352 с. 3. Девянин П. Н. Модели безопасности компьютерных систем: Учеб. пособие. – М. : Изд. центр «Академия» , 2005. – 144 с. 4. Корт С. С. Теоретические основы защиты информации: Учебное пособие. – М. : Гелиос АРВ, 2004. – 240 с. 5. Щеглов А. Ю. Защита компьютерной информации от несанкционированного доступа. Под редакцией Финкова М. В. – СПб. : Наука и техника, 2004. – 384 с. 6. Гайдамакин Н. А. Разграничение доступа к информации в компьютерных системах. - Екатеринбург: изд-во Урал. Ун-та, 2003. – 328 с. 7. Ярочкин В. И. , Швецова Т. А Словарь терминов и определений по безопасности и защите информации. - М. : «Ось-89» , 2004. 8. Щербаков А. Ю. Введение в теорию и практику компьютерной безопасности. М. : издатель Молгачев С. В. - 2001 - 352 с. 9. Теоретические основы компьютерной безопасности: Учеб. пособие для вузов / П. Н. Девянин, О. О. Михальский, Д. И. Правиков и др. М. : Радио и Связь, 2000. - 192 с.

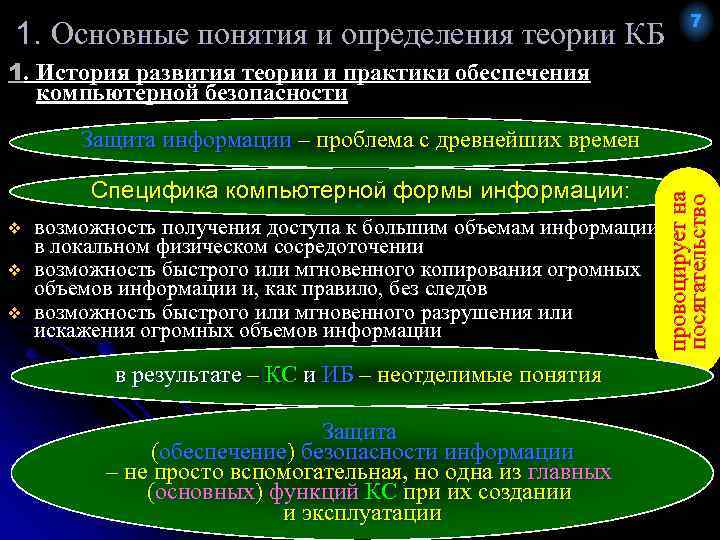

1. Основные понятия и определения теории КБ 7 1. История развития теории и практики обеспечения компьютерной безопасности Специфика компьютерной формы информации: v v v возможность получения доступа к большим объемам информации в локальном физическом сосредоточении возможность быстрого или мгновенного копирования огромных объемов информации и, как правило, без следов возможность быстрого или мгновенного разрушения или искажения огромных объемов информации в результате – КС и ИБ – неотделимые понятия Защита (обеспечение) безопасности информации – не просто вспомогательная, но одна из главных (основных) функций КС при их создании и эксплуатации провоцирует на посягательство Защита информации – проблема с древнейших времен

1. История развития теории и практики обеспечения компьютерной безопасности Основные этапы развития теории и практики КБ: 2 -й этап Начальный Этап Годы Основные факторы • Появление ЭВМ 60 -е 3 -го поколения • Начало примен-я 70 -е ЭВМ для инф. г. г. обеспеч-я крупн. предпр-й и орг-й • Широкое внедр. ЭВМ в инф. обесп. не только крупн. , но средн. предпр. 70 -е • Персонализация нач. СВТ ПЭВМ в 80 -х • Внедр. фин/хоз/ офисн. , г. г. экон. деят-ть • Появл. на базе ПЭВМ систем лок. инф. коммун. Содержание • Начало теоретич. иссл. проблем защиты КИ (АДЕПТ-50, 1967 г. ) • Исследование и первые реализации технолог. аспектов защиты инф-и (парольные системы аутентификации) • "Открытие" криптографии во внегосударственной сфере (однако 1 -е работы К. Шеннона в 1949 г. ) • Интенсивные теоретич. исследования по формальным моделям безопасности: -Хоффман(1970 -1974 г. г. ) -Хартсон (1975 г. ) -Харрисон, Рузо, Ульман (1975 г. ) -Белл, Ла. Падула (1975 г. -1976 г. ) • Опубл-е в США стандарта DES (1977 г. ) • Интенс-е теор. иссл-я в сфере нессиметр. криптографии: -У. Диффи, М. Хеллман (1976 г. ) -стандарт RSA - Р. Райвест, А. Шамир А. Адлеман (1978 г. ) • "Оранжевая книга" (1983 г. ) • MMS-модель (1984 г. ) • ГОСТ 28147 -89 8

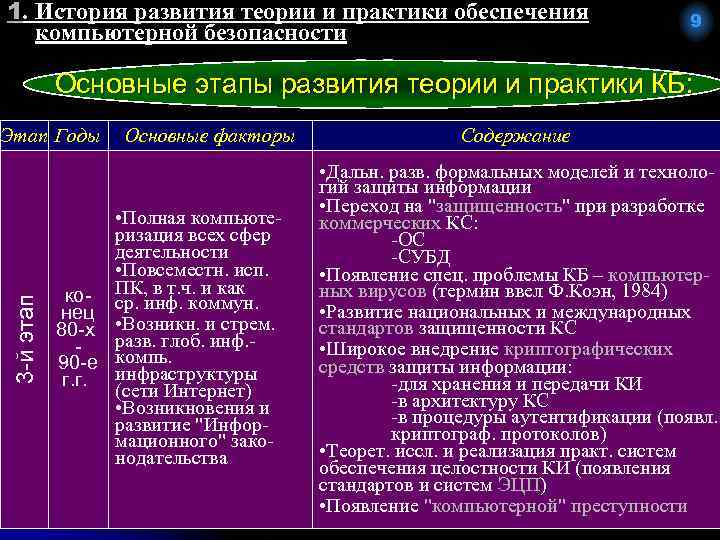

1. История развития теории и практики обеспечения компьютерной безопасности 9 Основные этапы развития теории и практики КБ: 3 -й этап Этап Годы Основные факторы • Полная компьютеризация всех сфер деятельности • Повсеместн. исп. в т. ч. и как ко- ПК, инф. коммун. ср. нец 80 -х • Возникн. и стрем. разв. глоб. инф. 90 -е компь. г. г. инфраструктуры (сети Интернет) • Возникновения и развитие "Информационного" законодательства Содержание • Дальн. разв. формальных моделей и технологий защиты информации • Переход на "защищенность" при разработке коммерческих КС: -ОС -СУБД • Появление спец. проблемы КБ – компьютерных вирусов (термин ввел Ф. Коэн, 1984) • Развитие национальных и международных стандартов защищенности КС • Широкое внедрение криптографических средств защиты информации: -для хранения и передачи КИ -в архитектуру КС -в процедуры аутентификации (появл. криптограф. протоколов) • Теорет. иссл. и реализация практ. систем обеспечения целостности КИ (появления стандартов и систем ЭЦП) • Появление "компьютерной" преступности

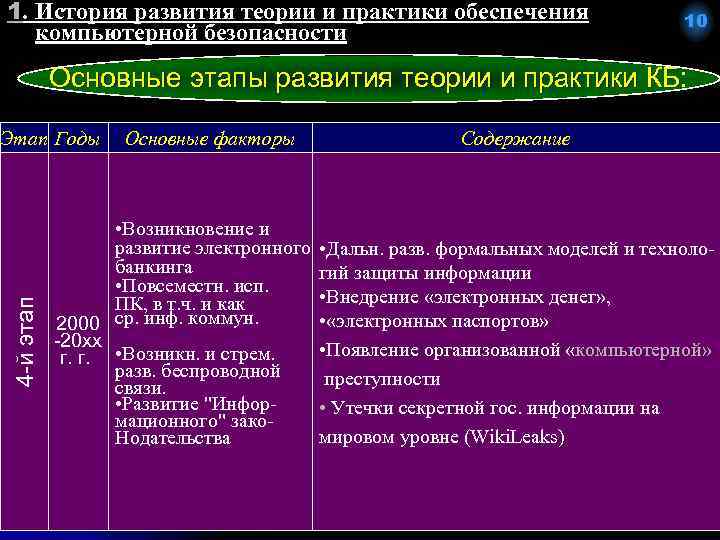

1. История развития теории и практики обеспечения компьютерной безопасности 10 Основные этапы развития теории и практики КБ: 4 -й этап Этап Годы Основные факторы • Возникновение и развитие электронного банкинга • Повсеместн. исп. ПК, в т. ч. и как 2000 ср. инф. коммун. -20 xx г. г. • Возникн. и стрем. разв. беспроводной связи. • Развитие "Информационного" зако. Нодательства Содержание • Дальн. разв. формальных моделей и технологий защиты информации • Внедрение «электронных денег» , • «электронных паспортов» • Появление организованной «компьютерной» преступности • Утечки секретной гос. информации на мировом уровне (Wiki. Leaks)

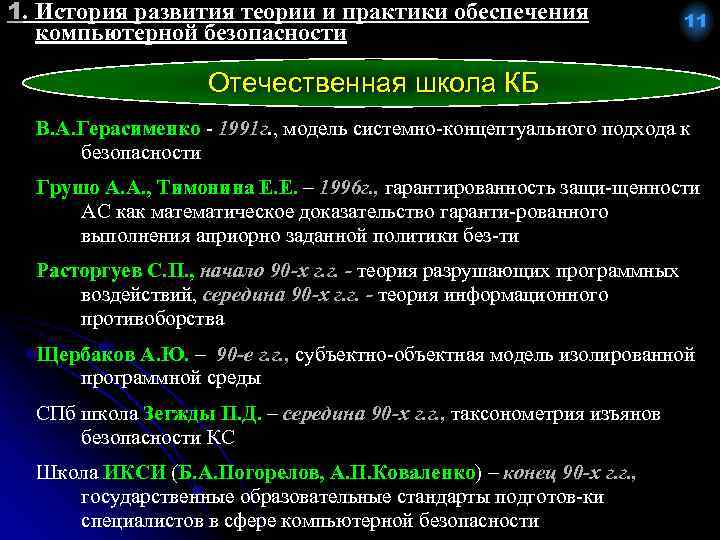

1. История развития теории и практики обеспечения компьютерной безопасности 11 Отечественная школа КБ В. А. Герасименко - 1991 г. , модель системно-концептуального подхода к безопасности Грушо А. А. , Тимонина Е. Е. – 1996 г. , гарантированность защи-щенности АС как математическое доказательство гаранти-рованного выполнения априорно заданной политики без-ти Расторгуев С. П. , начало 90 -х г. г. - теория разрушающих программных воздействий, середина 90 -х г. г. - теория информационного противоборства Щербаков А. Ю. – 90 -е г. г. , субъектно-объектная модель изолированной программной среды СПб школа Зегжды П. Д. – середина 90 -х г. г. , таксонометрия изъянов безопасности КС Школа ИКСИ (Б. А. Погорелов, А. П. Коваленко) – конец 90 -х г. г. , государственные образовательные стандарты подготов-ки специалистов в сфере компьютерной безопасности

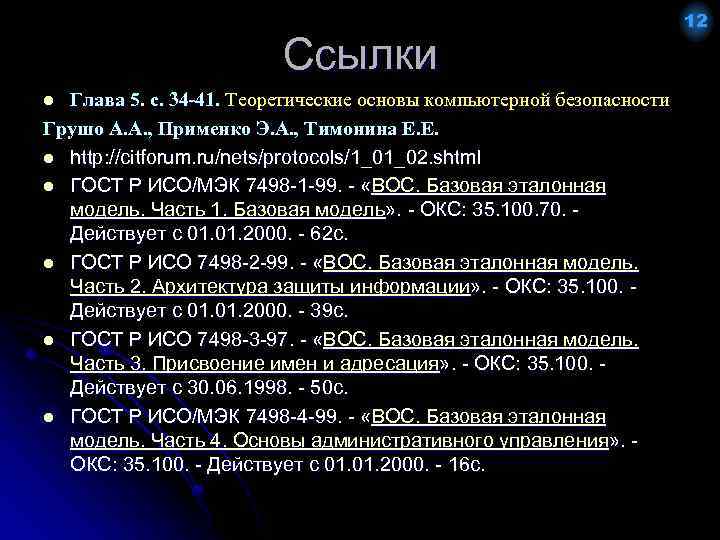

Ссылки Глава 5. с. 34 -41. Теоретические основы компьютерной безопасности Грушо А. А. , Применко Э. А. , Тимонина Е. Е. l http: //citforum. ru/nets/protocols/1_01_02. shtml l ГОСТ Р ИСО/МЭК 7498 -1 -99. - «ВОС. Базовая эталонная модель. Часть 1. Базовая модель» . - ОКС: 35. 100. 70. Действует c 01. 2000. - 62 c. l ГОСТ Р ИСО 7498 -2 -99. - «ВОС. Базовая эталонная модель. Часть 2. Архитектура защиты информации» . - ОКС: 35. 100. Действует c 01. 2000. - 39 c. l ГОСТ Р ИСО 7498 -3 -97. - «ВОС. Базовая эталонная модель. Часть 3. Присвоение имен и адресация» . - ОКС: 35. 100. Действует c 30. 06. 1998. - 50 c. l ГОСТ Р ИСО/МЭК 7498 -4 -99. - «ВОС. Базовая эталонная модель. Часть 4. Основы административного управления» . ОКС: 35. 100. - Действует c 01. 2000. - 16 c. l 12

ТОКБ_Лекция_вводная.ppt