ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ.pptx

- Количество слайдов: 120

1. Негативные последствия информатизации общества. Информационная война 2. Понятие безопасности информации в юридических информационных системах 3. Объект информационной безопасности 4. Правовая основа обеспечения информационной безопасност 5. Силы обеспечения информационной безопасности 6. Защищаемые интересы в информационной сфере 7. Виды информационных угроз 8. Источники информационных угроз 9. Виды информационного оружия 10. Компьютерныепреступления, их виды. Способы и методы предупреждения компьютерных преступлений 11. Понятие защиты информации , принципы защиты информаци 12. Меры по защите информации

Информационная война особый вид отношений между субъектами, при котором, для разрешения существующих противоречий используются средства и технологии силового воздействия на информационную сферу.

Информационная безопасность защищенность информационных систем и информационных ресурсов от внешних и внутренних угроз, которые препятствуют эффективному использованию информации гражданами, обществом, государством. с одной стороны: отсутствие опасности для информационных ресурсов, сохранность их в первозданном неизмененном виде или заданных параметрах, невозможность нанесения им вреда с другой стороны: недопустимость причинения вреда самой информацией, защита от воздействия вредной информации

Объект информационной безопасности сама информация или информационные системы Угрозыинформационной безопасности опасные воздействия на объект, способные нарушить его нормальное функционирование либо негативные (деструктивные) проявления взаимодействия объекта со средой своего существования

Классификация информации в зависимости от степени е важности: Жизненно-важная информация Ценная информация Важная информация Полезная информация Несущественная информаци

Классификация информации по категориям доступа: Общедоступня информация а Информацияограниченного доступа Запрещенная к распространению информаци (вредная информация)

Правовая основа обеспечения информационной безопасности Международные стандарты: Серия стандартов ISO/ IEC 27000 (International Organization for Standardization / International Electrotechnichal Commision) эти стандарты содержат лучшие образцы практики и рекомендации в области информационной безопасности для создания, развития и поддержания систем управления информационной безопасностью, управления информационными рисками, а также в области руководства и внедрения систем безопасности.

Правовая основа обеспечения информационной безопасности Международные стандарты: Серия стандартов ISO/ IEC 27000 (International Organization for Standardization / International Electrotechnichal Commision) эти стандарты содержат лучшие образцы практики и рекомендации в области информационной безопасности для создания, развития и поддержания систем управления информационной безопасностью, управления информационными рисками, а также в области руководства и внедрения систем безопасности.

Правовая основа обеспечения информационной безопасности Международные стандарты: Стандарт COBIT (Control Objectives for Information Technology) IS-ACA, Information Systems Audit and Control Association разработаны Ассоциацией аудиторов информационных систем (IS-ACA, Information Systems Audit and Control Association). Позволяет внедрить методы контроля и мониторинга эффективности информационных технологий, и повысить уровень безопасности.

Правовая основа обеспечения информационной безопасности Конституция РФ содержит основы правового регулирования: основные положения правового статуса субъектов информационных отношений, принципы информационной безопасности, статус органов государственной власти, обеспечивающих информационную безопасность. (Например: п. 4 ст. 29, п. 3 ст. 55, ст. 23) Стратегия национальной безопасности РФ до 2020 г. (Указ Президента РФ от 12. 05. 2009 г. № 537) – определяет общие базовые условия обеспечения национальной безопасности страны (в том числе отдельным направлением является обеспечение информационной безопасности).

Правовая основа обеспечения информационной безопасности Доктрина информационной безопасности (утверждена Президентом РФ 09. 2000 № Пр-1895) определяет основные понятия и положения информационной безопасности. ФЗ «Об информации, информационных технологиях защите информации» от 27. 07. 2006 № 149 -ФЗ определяет основные понятия категорий информации и технологических способов ее защиты. (Например: статьи: 3, 5, 8, 9, 10, 11, 16) Закон РФ «О государственной тайне» от 21. 06. 1993 № 5485 -1 ФЗ «О коммерческой тайне» от 27. 07. 2006 № 98 -ФЗ ФЗ «О персональных данных» от 27. 07. 2006 № 152 -ФЗ устанавливают правила работы с информацией ограниченного доступа. Эти акты на более детальном уровне регулируют условия и правила работы с информацией конфиденциального характера – различных видов тайн.

Правовая основа обеспечения информационной безопасности ФЗ «Об электронной подписи» 06. 04. 2011 № 63 -ФЗ от определяют правовой режим технологического обеспечения защиты информации Уголовный кодекс РФ от 13. 06. 1996 № 63 -ФЗ в главе 28 предусматривает ответственность за совершение преступлений в сфере компьютерной информации (ст. 272 -274). Всего в кодексе порядка 50 статей, устанавливающих уголовную ответственность за нарушения в сфере информационного обмена. Трудовой кодекс РФ от 30. 12. 2001 № 197 -ФЗ устанавливает правовой режим персональных данных работника, определяет общие требования по обработке и защите этого вида информации, определяет норму ответственности за нарушения при обработке этих данных. Кодекс РФ об административных правонарушениях от 30. 12. 2001 № 195 -ФЗ главе 13 определяет административную в ответственность за правонарушения в области связи и информации (ст. 13. 2 -13. 28). Еще более 90 статей Кодекса регулируют ответственность за правонарушения информационного характера. (Например статьи: 5. 39, 8. 5, 5. 53 и др. )

Правовая основа обеспечения информационной безопасности Концепция использования информационных технологи деятельности федеральных органов государственной вл до 2010 г. (Распоряжение Правительства РФ от 27. 09. 2004 г. № 1244 -р) Концепция региональной информатизации до 2010 г (Распоряжение Правительства от 17. 07. 2006 г. № 1024 -р) Концепция формирования в Российской Федерации электронного правительства до 2010 года (Распоряжение Правительства РФ от 06. 05 2008 г. № 632 -р) комплексно решают вопросы – обеспечения информационной безопасности при разработке, построении и эксплуатации государственных информационных систем разного вида.

Правовая основа обеспечения информационной безопасности «О мерах по обеспечению информационной безопасности Российской Федерации при использовании информационнотелекоммуникационных сетей международного информационн обмена» Указ Президента РФ от 17. 03. 2008 № 351 устанавливает запрет на подключение информационных систем, хранящих и обрабатывающих государственную тайну к сетям международного информационного обмена, а также устанавливает требование по использованию сертифицированных способов защиты этих систем. Положение о сегменте информационно-телекоммуникационной Интернет (Приказ ФСО РФ от 27. 08. 2009 № 487) регулирует вопросы размещения в сети Интернет информации о деятельности органов государственной власти РФ. Положения о порядке обращения со служебной информацией ограниченного распространения в федеральных органах государственной власти Постановление Правительства РФ от 03. 11. 1994 № 1233 конкретизирует и детализирует нормы ряда законов об информации ограниченного доступа.

Силы обеспечения информационной безопасности Президент РФ Определяет приоритетные направления государственной политики в области обеспечения информационной безопасности, утверждает соответствующие руководящие документы. Формирует, реорганизует и упраздняет органы по обеспечению информационной безопасности.

Силы обеспечения информационной безопасности Федеральное собрание РФ Разрабатывает и принимает на основе Конституции РФ законодательную базу в области обеспечения информационной безопасности.

Силы обеспечения информационной безопасности Правительство РФ Реализует указанные Президентом приоритетные направления обеспечения информационной безопасности. Разрабатывает соответствующие федеральные целевые программы, выделяет необходимые средства для их реализации. Координирует деятельность органов исполнительной власти Федерации и субъектов Федерации в вопросах информационной безопасности. Осуществляет меры по предотвращению угроз информационной безопасности, издает соответствующие постановления и распоряжения и контролирует их исполнение.

Силы обеспечения информационной безопасности Совет безопасности РФ – Совбез РФ Выявляет и оценивает угрозы информационной безопасности РФ, оперативно подготавливает проекты документов по предотвращению этих угроз, координирует деятельность органов государственной власти по обеспечению информационной безопасности, контролирует выполнение органами власти решений Президента в этой области.

Силы обеспечения информационной безопасности Федеральная служба безопасности РФ ФСБ РФ Информирует Президента, Правительство РФ, ораны государственной власти и органы местного самоуправления об угрозах информационной безопасности РФ, выявляет, предупреждает и пресекает разведывательную и иную деятельность специальных служб и организаций иностранных государств или отдельных лиц, направленную на нанесение ущерба информационной безопасности РФ, выявляет, предупреждает, пресекает и раскрывает преступления, отнесенные к ее компетенции, обеспечивает защиту государственной тайны, формирует и реализует государственную научно-техническую политику в области информационной безопасности, обеспечивает инженернотехническую и криптографическую безопасность информационно-телекоммуникационных сетей и систем, систем шифрованной, засекреченной и иных видов специальной связи

Силы обеспечения информационной безопасности Федеральная служба охраны – ФСО РФ РФ Обеспечивает эксплуатацию специальных видов связи, участвует в разработке проектов по противодействию техническим разведкам, осуществляет информационно-технологическое и информационно-аналитическое обеспечение органов государственной власти, обеспечивает техническое обслуживание и программное сопровождение информационно-коммуникационных систем и ситуационных центров в военное время и при чрезвычайных ситуациях, обеспечивает информационную безопасность при подключении к Интернету органов государственной власти.

Силы обеспечения информационной безопасности Министерство обороны – РФ Минобороны РФ Обеспечивает решение вопросов информационной безопасности и охраны государственной тайны в Вооруженных силах РФ, осуществляет разведывательную деятельность в интересах обороны страны, разрабатывает нормативные акты, содержащие требования в области технического регулирования к продукции (работам, услугам), используемых в Вооруженных силах РФ, руководит деятельностью Федеральной службы по техническому и экспортному контролю

Силы обеспечения информационной безопасности Федеральная служба по техническому и экспортному контролю РФ - ФСТЭК Является органом защиты государственной тайны, организует деятельность государственной системы противодействия техническим разведкам.

Силы обеспечения информационной безопасности Министерство внутренних дел РФ - МВ РФ Обеспечивает защиту прав и свобод человека и гражданина в информационной сфере, защиту охраняемой информации в системе МВД РФ, организует предупреждение, выявление, пресечение, раскрытие и расследование преступлений и административных правонарушений в информационной сфере.

Силы обеспечения информационной безопасности Министерство связи и массовых коммуникаций РФ – Минкомсвязь РФ Разрабатывает нормативные акты в области информационной безопасности, требования к информационной безопасности информационных систем.

Силы обеспечения информационной безопасности Федеральная служба по надзору в сфер связи, информационных технологий и массовы коммуникаций – РОСКОМНАДЗОР РФ Осуществляет государственный контроль в области информационных технологий, ведет реестр операторов, осуществляющих обработку персональных данных, осуществляет контроль за деятельностью подведомственных органов.

Защищаемые интересы в информационной сфере интересы личности реализация конституционных прав и свобод человека и гражданина на доступ к информации, на использование информации в интересах осуществления не запрещенной законом деятельности, физического, духовного и интеллектуального развития, защита информации, обеспечивающей личную неприкосновенность

Защищаемые интересы в информационной сфере интересы общества упрочение демократии, создание правового социального государства, достижение и поддержание национального согласия, духовное обновление страны.

Защищаемые интересы в информационной сфере интересы государства создание условий для развития информационной инфраструктуры, обеспечение незыблемости конституционного строя, суверенитета и территориальной целостности государства, политической, экономической и социальной стабильности, обеспечении законности и правопорядка, развитии равноправного и взаимовыгодного международного сотрудничества.

Угрозы информационной безопасности условия и факторы человеческой деятельности, связанные с информацией, информационными процессами или информационными системами, создающие опасность для их функционирования.

Виды информационных угроз Угрозы конституционным правам и свободам человека и гражданинав области духовной жизни и информационной деятельности принятие органами власти правовых актов, ущемляющих эти права, создание монополий по формирование, распространение и получение информации, противодействие со стороны криминальных структур реализации прав на информацию, ограничение доступа к открытым информационным ресурсам, противоправное применение специальных средств воздействия на сознание людей, неисполнение органами власти информационного законодательства, дезорганизация и разрушение системы накопления и сохранения культурных ценностей, вытеснение российских информационных агентств с внутреннего информационного рынка, усиление зависимости всех сфер жизни общества России от зарубежных информационных структур, девальвация духовных ценностей, пропаганда массовой культуры, основанной на культе насилия, снижение духовного, нравственного и творческого потенциала России, манипулирование информацией – дезинформация, сокрытие и искажение информации.

Виды информационных угроз Угрозы информационному обеспечению политики РФ монополизация информационного рынка зарубежными информационными структурами, блокирование деятельности государственных средств массовой информации, недостаток квалифицированных кадров для реализации государственной информационной политики.

Виды информационных угроз Угрозы развитию отечественной индустрии информации противодействия доступу РФ к новейшим информационным технологиям, создание условий для технологической зависимости России, закупка импортных средств информатизации, телекоммуникации и связи при наличии отечественных аналогов, вытеснение с российского рынка отечественных производителей средств информатизации, увеличение оттока за рубеж специалистов и правообладателей интеллектуальной собственности.

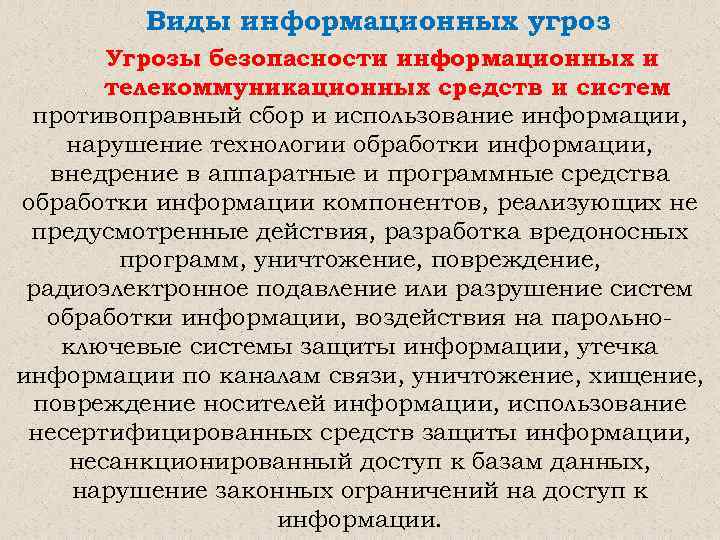

Виды информационных угроз Угрозы безопасности информационных и телекоммуникационных средств и систем противоправный сбор и использование информации, нарушение технологии обработки информации, внедрение в аппаратные и программные средства обработки информации компонентов, реализующих не предусмотренные действия, разработка вредоносных программ, уничтожение, повреждение, радиоэлектронное подавление или разрушение систем обработки информации, воздействия на парольноключевые системы защиты информации, утечка информации по каналам связи, уничтожение, хищение, повреждение носителей информации, использование несертифицированных средств защиты информации, несанкционированный доступ к базам данных, нарушение законных ограничений на доступ к информации.

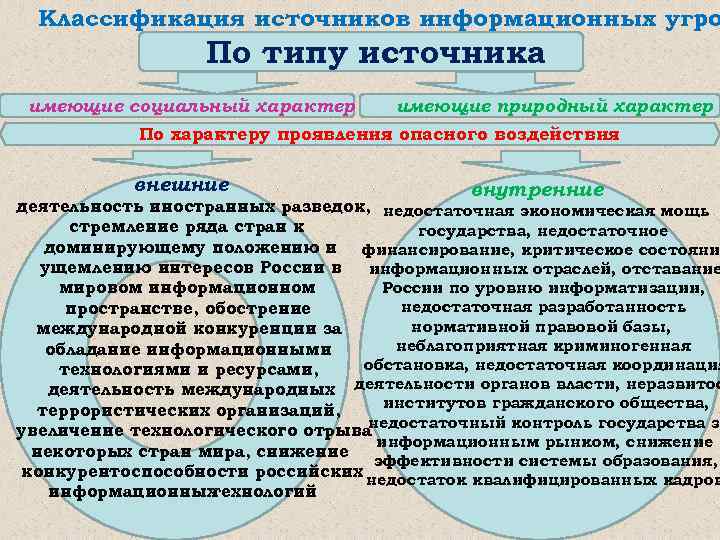

Классификация источников информационных угро По типу источника имеющие социальный характер имеющие природный характер По характеру проявления опасного воздействия внешние внутренние деятельность иностранных разведок, недостаточная экономическая мощь стремление ряда стран к государства, недостаточное доминирующему положению и финансирование, критическое состояни ущемлению интересов России в информационных отраслей, отставание России по уровню информатизации, мировом информационном недостаточная разработанность пространстве, обострение нормативной правовой базы, международной конкуренции за неблагоприятная криминогенная обладание информационными обстановка, недостаточная координация технологиями и ресурсами, деятельность международных деятельности органов власти, неразвитос институтов гражданского общества, террористических организаций, недостаточный контроль государства за увеличение технологического отрыва информационным рынком, снижение некоторых стран мира, снижение эффективности системы образования, конкурентоспособности российских недостаток квалифицированных кадров информационных технологий

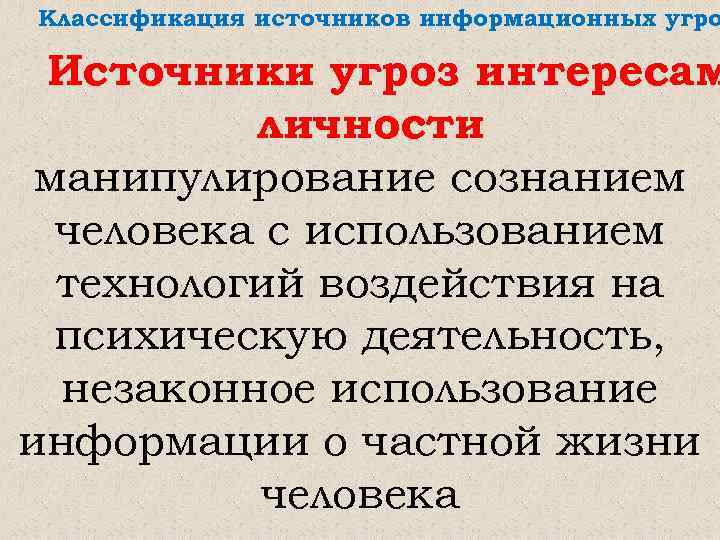

Классификация источников информационных угро Источники угроз интересам личности манипулирование сознанием человека с использованием технологий воздействия на психическую деятельность, незаконное использование информации о частной жизни человека

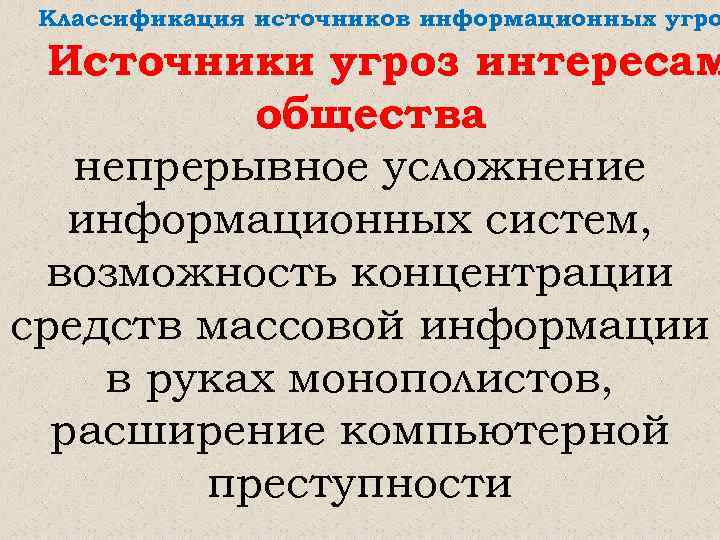

Классификация источников информационных угро Источники угроз интересам общества непрерывное усложнение информационных систем, возможность концентрации средств массовой информации в руках монополистов, расширение компьютерной преступности

Классификация источников информационных угро Источники угроз интересам государства негативное воздействие на развитие информационной инфраструктуры, угроза территориальной целостности, национальному суверенитету страны, неконтролируемое распространение информационного оружия

Виды информационного оружия Компьютерные вирусы Сетевые черви Троянские Логические бомбы программы Программыскрытого управления шпионы компьютерами

Характерные черты: Скрытность Способность самопроизвольного внедрения Способность уничтожени информации

Юридическое определение компьютерного вируса: программа, способная создавать свои копии (необязательно совпадающие с оригиналом) и внедрять их в файлы, системные области компьютера, компьютерных сетей, а также осуществлять иные деструктивные действия. При этом копии сохраняют способность дальнейшего распространения. Компьютерный вирус относится к вредоносным программам. Государственный стандарт РФ ГОСТ Р 51188 -98 "Защита информации. Испытания программных сред на наличие компьютерных вирусов. Типовое руководство. " (Постановление Госстандарта РФ от 14. 07. 1998 г. № 295)

Зараженная программа

Классификации компьютерных вирусов ПО СПОСОБУ ЗАРАЖЕНИЯ РЕЗИДЕНТНЫЕ НЕ РЕЗИДЕНТНЫЕ

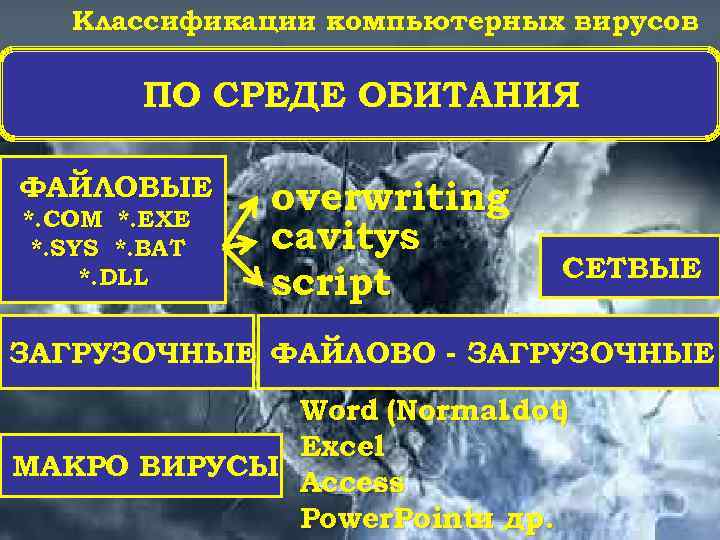

Классификации компьютерных вирусов ПО СРЕДЕ ОБИТАНИЯ ФАЙЛОВЫЕ *. СОМ *. ЕХЕ *. SYS *. BAT *. DLL overwriting cavitys script СЕТВЫЕ ЗАГРУЗОЧНЫЕ ФАЙЛОВО - ЗАГРУЗОЧНЫЕ Word (Normal. dot) Excel МАКРО ВИРУСЫ Access Power. Pointи др.

Классификации компьютерных вирусов ПО СТЕПЕНИ ОПАСНОСТИ БЕЗВРЕДНЫЕ НЕ ОПАСНЫЕ ОЧЕНЬ ОПАСНЫЕ

Классификации компьютерных вирусов ПО ОСОБЕННОСТЯМ АЛГОРИТМА Companion Stealth Паразитические Polymorphic Студенческие

Классификации компьютерных вирусов ПО ЦЕЛОСТНОСТИ МОНОЛИТНЫЕ РАСПРЕДЕЛЕННЫЕ

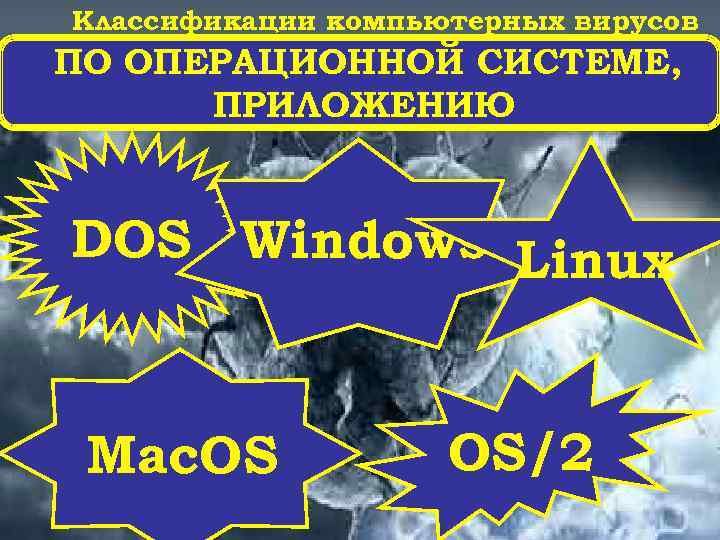

Классификации компьютерных вирусов ПО ОПЕРАЦИОННОЙ СИСТЕМЕ, ПРИЛОЖЕНИЮ DOS Windows Linux Mac. OS OS/2

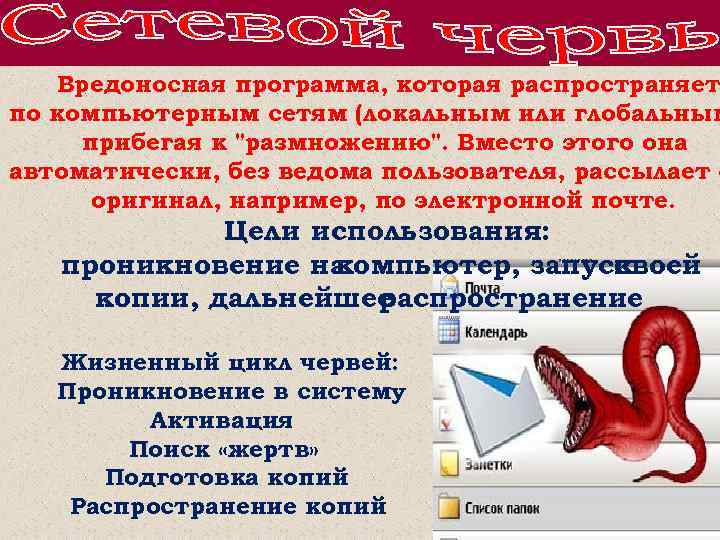

Вредоносная программа, которая распространяет по компьютерным сетям (локальным или глобальным прибегая к "размножению". Вместо этого она автоматически, без ведома пользователя, рассылает с оригинал, например, по электронной почте. Цели использования: проникновение на компьютер, запуск своей копии, дальнейшее распространение Жизненный цикл червей: Проникновение в систему Активация Поиск «жертв» Подготовка копий Распространение копий

Пути распространения: Электронная почта Системы обмена мгновенными сообщениями Различные виды сетей (Р 2 Р, LAN) IRC, Методы проникновения: социальный инжиниринг недочеты в конфигурации сети ошибки в службах безопасности операционны систем и приложений Способы активации: Активное участие пользователя Пассивное участие пользователя

Классификация сетевых червей по типам используемых протоколов: Сетевые черви используют для распространения протоколы Интернет и локальных сетей. Обычно этот тип червей распространяется с использованием неправильной обработки некоторыми приложениями базовых пакетов стека протоколов TCP/IP Почтовые черви распространяются в формате сообщений электронной почты IRC – черви -распространяются по каналам IRC (Internet Relay Chat) P 2 P – черви-распространяются при помощи пиринговых (peer-to-peer) файлообменных сетей IM – черви -используют для распространения системы мгновенного обмена сообщениями (IM, Instant Messenger — ICQ, MSN Messenger, AIM и др. )

маскируется под полезную (антивирус, обновление программам к дисковые утилитам…) и способна совершать вредоносные действия Проникновение осуществляется путем маскировки, к ооперацией с вирусами и червями, в результате осознанное копирование Способнапохищать информации и передавать ее злоумышленнику, разрушать или злонамеренно модифицировать информацию, нарушать работоспособность компьютера, использовать ресурсы компьютера в неблаговидных целях. Троянская матрешка автоматический конструктор для создания вредоносных программ по заданному преступником алгоритму

Категории троянских программ: Trojan-Clicker- заставляет открыть определенный сайт или Интернет-страницу (для накручивания счетчика посещений, организации DDOS-атаки на сайт, заманивания на инфицированный вирусами или сетевыми червями сайт Trojan-Downloader, Trojan-Dropper- программы для скрытной загрузки и установки программного обеспечения - вирусов, других троянских программ, или любых других нежелательных программ Trojan-Proxy– программа для подмены реального IP-адрес на подставной для совершения мошенничества в банковских системах или для рассылки спама Rootkit- программа, которая способна скрывать присутствие в системе различных объектов (отдельные файлы, отдельные работающие процессы) Dial-up- утилиты дозвона доступа в Интернет через дорогие почтовые службы Adware – приложение для загрузки на компьютер нежелательной рекламы BHO (Browser Helper Object) расширение браузера или программы электронной почты

Программа, которая запускается при определенных временных или информационных условиях для осуществления вредоносных действий ( правило, несанкционированного доступа информации, искажения или уничтожения данных).

Могут принимать или отсылать файлы, запускать уничтожать их, выводить сообщения, стирать информацию, перезагружать компьютер и т. д. Могут быть использованы для обнаружения и переда конфиденциальной информации, для запуска вирусо уничтожения данных и т. п.

Основные признаки шпионской программы : Скрытно устанавливается и скрытно загружаетс память Загружает, устанавливает свои обновления, дополнения, модули расширения или иные программы, модифицирует системные настройки, вмешивается функционирование других в программ, модифицирует информацию или информационные потоки это. Все делает без участия и согласия пользователя компьютера. Разновидности шпионских программ PSW - похитители паролей Notifier передают злоумышленнику сведения о конфигурации и настройках зараженного компьютера Hijacker –перенастраивают параметры браузера, электронной почты или других приложений без разрешения и ведома пользователя Spy - клавиатурный шпион, сохраняет и передает злоумышленнику все, что набирается на клавиатуре, передает снимки экрана компьютера, а также аудио- или видеоданные, если к компьютеру подключен микрофон (видеокамера).

Утилиты автоматизации создания вирусов, червей троянских программ (конструкторы) Программные библиотеки, разработанные для создан вредоносного ПО Утилиты скрытия кода зараженных файлов от антивирусной проверки «Злые шутки", затрудняющие работу с компьютеро Программы, сообщающие пользователю заведомо ложную информацию о своих действиях в системе Прочие программы, тем или иным способом намерен наносящие прямой или косвенный ущерб данному и удаленным компьютерам.

Компьютерные вирусы (12%) Троянские программы (3%) Логические бомбы (1%) Программы шпионы (2%) Утилиты скрытого администрирования (2%) Сетевые черви (80%)

Виды информационного оружия Незаконное копирование – инсайдерство Промышленный шпионаж Компьютерное мошенничество фрикерство

Виды информационного оружия

Виды информационного оружия Радиоэлектронное подавление

Виды информационного оружия Хакерские технологии Hack компьютерный абордаж «за дураком» «за хвост» «маскарад» поиск слабых мест в защите нахождение бреши и установка потайно люка

Виды информационного оружия Дистанционный перехват (аудиоперехват

Виды информационного оружия Дистанционный перехват (видеоперехват

Виды информационного оружия Дистанционное фотографирование

Виды информационного оружия Электронные ловушки в микросхемах компьютерных устройств

ВЛИЯНИЕ КОМПЬЮТЕРА НА ПСИХИКУ: ПСИХОТРОПНОЕ И ПСИХОТРОННОЕ ОРУЖИЕ

Первое определение компьютерной преступности (1983 г. группа экспертов Организации экономического сотрудничества и развития): любые незаконные действия (или бездействи неэтичные или неправомерные действия, связанные с автоматизированной обработко информации или ее передачей. Факт существования компьютерной угрозы признан официально в 1985 г. на 7 Конгрессе ООН «По профилактике преступлений и обращени с правонарушителями в области компьютерн информации» .

разглашение сведений незаконное прослушивание подделка электронны карт шпионаж нарушение авторских прав ложный донос подделка документов

Уголовный кодекс РФ: • незаконное прослушивание телефонных переговоров и иных сообщений (радио и пейджинговые каналы связи); • перлюстрация неправомерный контрольпочтовыхсообщенийи отправлений; • нарушение авторских и патентных прав; • сбыт и приобретениев целях сбыта специальныхтехнических средств, предназначенного для негласного получения информац • изготовление целяхсбыталибо сбытподдельных в кредитных либо расчетных карт; • нарушение неприкосновенностичастной жизни, телефонных переговоров, тайны переписки, почтовых, телеграфныхлибо иных сообщений; • нарушение изобретательских и патентных прав в части неправомерного разглашения сущности изобретения; • разглашение тайны усыновления (удочерения); • разглашениясведений, составляющих коммерческую, банковскую или другую служебную тайну; • отказ в предоставлении гражданину информации; • принуждение к совершению сделки;

Уголовный кодекс РФ: • незаконный экспорттехнологий, научно-технической информации и услуг; • сокрытиеинформации, об обстоятельствах, создающихопасность для жизни и здоровья людей; • операциис информацией, связанныес государственной изменой, шпионажем, публичными призывамик развязыванию агрессивной войны, • операции с информацией, связанные с разглашение государственной тайны, утратой документов, содержащих государственную тайну; • отказв предоставлении информации. Федеральному Собраниюили Счетной Палате РФ • информация является объектом: заведомо ложной рекламы, фальсифицированных избирательных документов, заведомо ложного сообщения об акте терроризма, порнографических материалов; • информация может быть использованапри служебномподлоге, фальсификации доказательств, заведомо ложном доносе, незаконном получении кредита, неправомерном банкротстве, хищении и т. д.

Виды информации в криминальных правоотношениях: Ст. 272 - охраняемая законом компьютерная информация Ст. 182 - заведомо ложная реклама Ст. 189 - незаконный экспорт информации Ст. 195 - неп равомерные действия при банкротстве Ст. 237 - сокрытие информации об обстоятельствах, создающих опасность для жизни и здоровья людей Ст. 274 - охраняемая законом информация ЭВМ Ст. 138 - сообщение (нарушение тайны переписки) Ст. 207 - заведомо ложное сообщение о терроризме Ст. 163 - сведения (вымогательство) Ст. 176 - незаконное получение кредита Ст. 276 – шпионаж Ст. 283 - разглашение государственной тайны

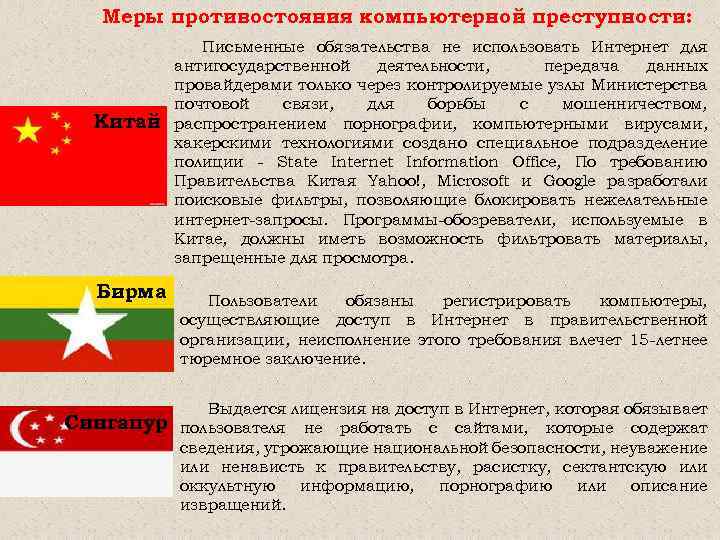

Меры противостояния компьютерной преступности: Китай Бирма Сингапур Письменные обязательства не использовать Интернет для антигосударственной деятельности, передача данных провайдерами только через контролируемые узлы Министерства почтовой связи, для борьбы с мошенничеством, распространением порнографии, компьютерными вирусами, хакерскими технологиями создано специальное подразделение полиции - State Internet Information Office, По требованию Правительства Китая Yahoo!, Microsoft и Google разработали поисковые фильтры, позволяющие блокировать нежелательные интернет-запросы. Программы-обозреватели, используемые в Китае, должны иметь возможность фильтровать материалы, запрещенные для просмотра. Пользователи обязаны регистрировать компьютеры, осуществляющие доступ в Интернет в правительственной организации, неисполнение этого требования влечет 15 -летнее тюремное заключение. Выдается лицензия на доступ в Интернет, которая обязывает пользователя не работать с сайтами, которые содержат сведения, угрожающие национальной безопасности, неуважение или ненависть к правительству, расистку, сектантскую или оккультную информацию, порнографию или описание извращений.

Меры противостояния компьютерной преступности: Южная Корея Блокирует информацию, которая расценивается как пропаганда Северной Кореи. Страны Евросоюза Германия Англия Соглашение об устранении незаконных и вредных материалов из Интернета. Ведущие провайдеры Европы сотрудничают с полицией и закрывают сайты, узлы и форму, содержание которых отличается непристойностями. Провайдеры, которые не блокируют сайты, содержащие предосудительные материалы, если существует такая техническая возможность привлекаются к ответственности. Действует соглашение о создании системы фильтрации материалов с порнографией, пропагандой насилии и фашизма. Разведка МИ-5 имеет право отслеживать адреса сайтов, посещаемых британцами. Если пользователь шифрует электронные сообщения криптографическими средствами и по запросу государственных органов не сообщает пароль – ему грозит тюремное заключение на срок до двух лет за отказ в сотрудничестве.

Меры противостояния компьютерной преступности: Государственные органы имеют право удалять из сети спорную информацию. Некоторые поисковые системы выборочно фильтруют результаты поиска, например, поисковая система Googl не выдает адреса сайтов Австралия нацисткой и расисткой направленности Испания Действует комплексный мультимедийный закон, по которому ответственность за распространение информации несут провайдеры США Действует Акт о телекоммуникации 1996 г. , который требует от представителей информации самоконтроля над качеством размещаемой информации. С 2001 г. ФБР имеет полномочия сканировать интернет-трафик граждан без судебного ордера

В России надзор за деятельностью Интернет осуществляет :

Защита информации – сохранение информации и данных так, чтобы не допущенные к ним лица или технические системы не могли их читать, изменять или уничтожать. Принципы защиты информации: Конфиденциальностьзащита важной, ценной информации от несанкционированного доступа. Информация должна быть доступна только тем, кто имеет на это право. Ее несанкционированное раскрытие, кража, модификация или уничтожение причиняет ущерб. Целостность защита точности, полноты и последовательности информации. Целостность совпадает с понятием неизменность информации. Доступность обеспечение возможности работы с информацией правообладателям в нужное для них время и в удобной для них форме

Правовые меры защиты заключаются в принятии нормативных правовых актов, касающихся вопросов обеспечения безопасности информации

Организационные меры защиты заключаются в отборе персонала для работы с информацией, осуществление режима секретности, обеспечение физической охраны информационных объектов, специального оборудования помещений информационных объектов Ограничение доступа Охраняемое помещение Хранилища для носителей информации Электронные замки

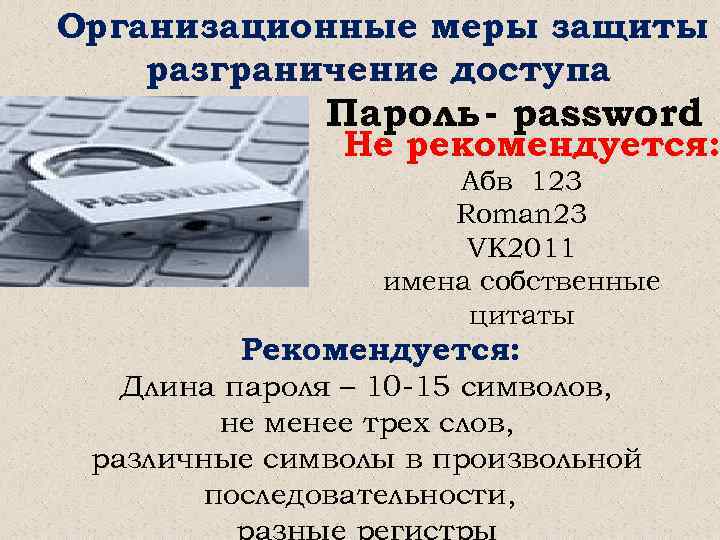

Организационные меры защиты разграничение доступа Пароль - password Не рекомендуется: Абв 123 Roman 23 VK 2011 имена собственные цитаты Рекомендуется: Длина пароля – 10 -15 символов, не менее трех слов, различные символы в произвольной последовательности,

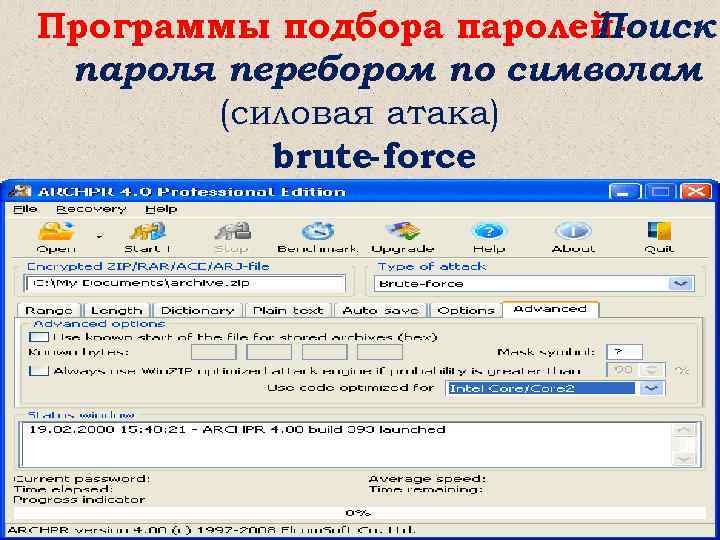

Программы подбора паролей. Поиск пароля перебором по символам (силовая атака) brute-force

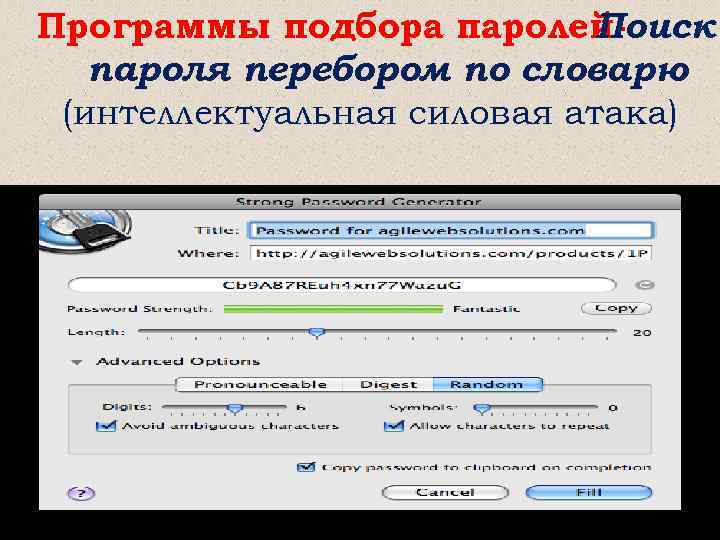

Программы подбора паролей. Поиск пароля перебором по словарю (интеллектуальная силовая атака)

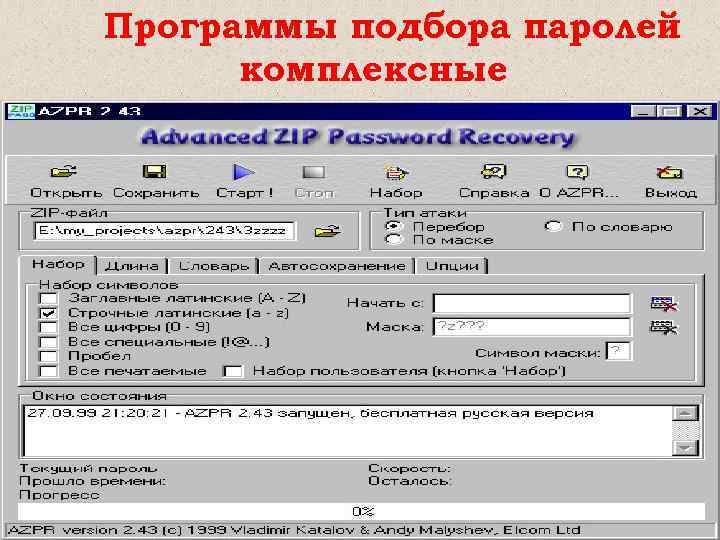

Программы подбора паролей комплексные

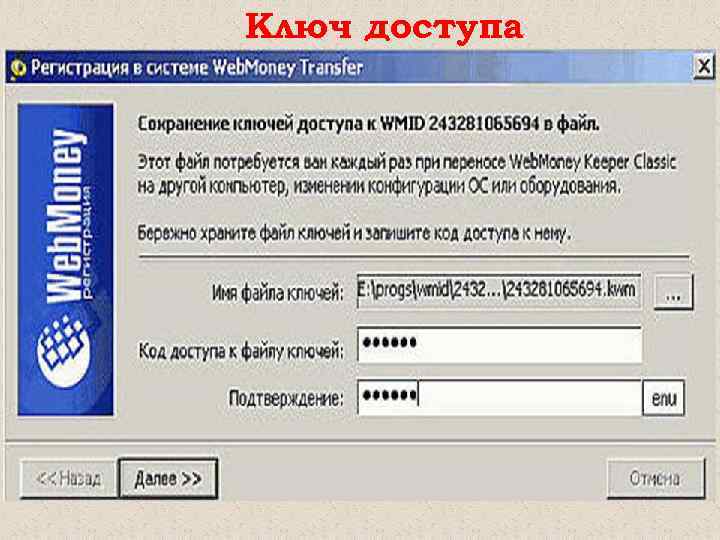

Ключ доступа

Организационные меры защиты – контроль доступа – устройства идентификации пользовате

Организационные меры защиты контроль доступа

Технические меры защиты – устройств не допускающие утечки информации

Технические меры защиты – ключи дл блокировки клавиатур

Технические меры защиты – Электронные ключи

Технические меры защиты – физическ метки, водяные знаки

Технические меры защиты – устройст экстренного удаления информации

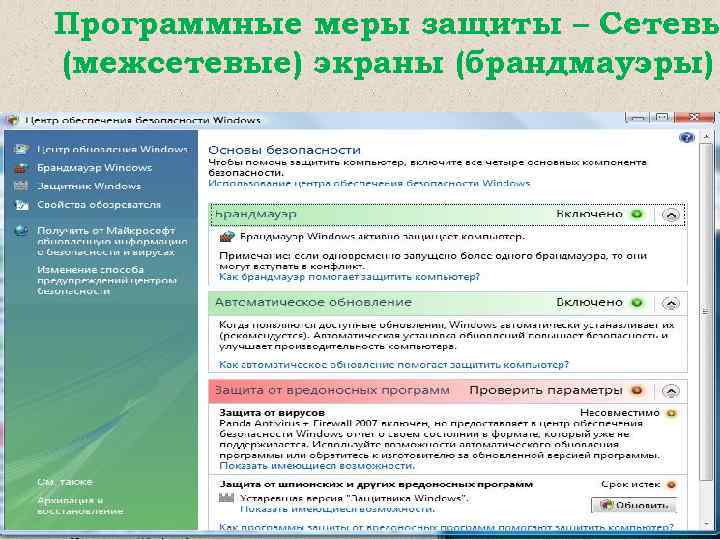

Программные меры защиты – Сетевы (межсетевые) экраны (брандмауэры)

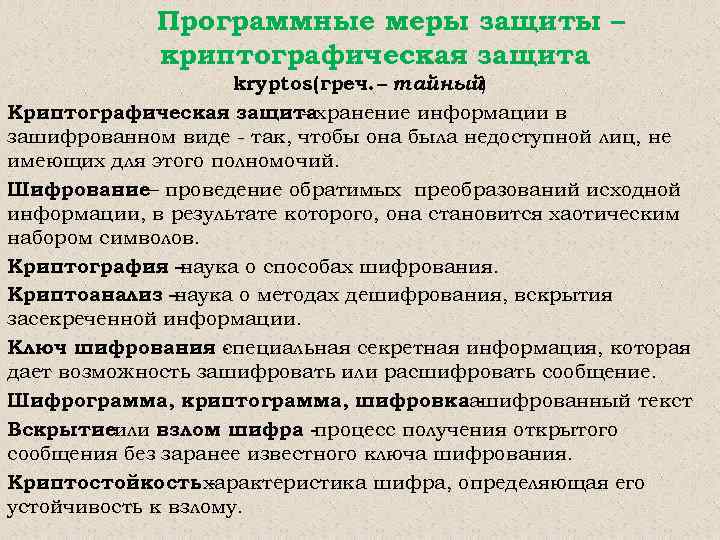

Программные меры защиты – криптографическая защита kryptos (греч. – тайный) Криптографическая защитахранение информации в зашифрованном виде - так, чтобы она была недоступной лиц, не имеющих для этого полномочий. Шифрование– проведение обратимых преобразований исходной информации, в результате которого, она становится хаотическим набором символов. Криптография – наука о способах шифрования. Криптоанализ – наука о методах дешифрования, вскрытия засекреченной информации. Ключ шифрования специальная секретная информация, которая дает возможность зашифровать или расшифровать сообщение. Шифрограмма, криптограмма, шифровка зашифрованный текст Вскрытиеили взлом шифра -процесс получения открытого сообщения без заранее известного ключа шифрования. Криптостойкостьхарактеристика шифра, определяющая его устойчивость к взлому.

Программные меры защиты – криптографическая защита Квадрат Полибия

Программные меры защиты – криптографическая защита Скитала (сцитала)

Программные меры защиты – криптографическая защита Атбаш

Программные меры защиты – криптографическая защита Шифр Цезаря

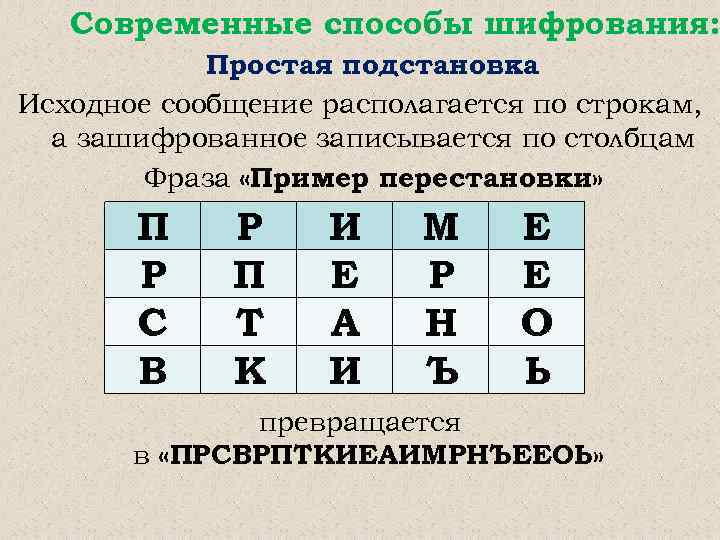

Современные способы шифрования: Простая подстановка Исходное сообщение располагается по строкам, а зашифрованное записывается по столбцам Фраза «Пример перестановки» П Р С В Р П Т К И Е А И М Р Н Ъ Е Е О Ь превращается в «ПРСВРПТКИЕАИМРНЪЕЕОЬ»

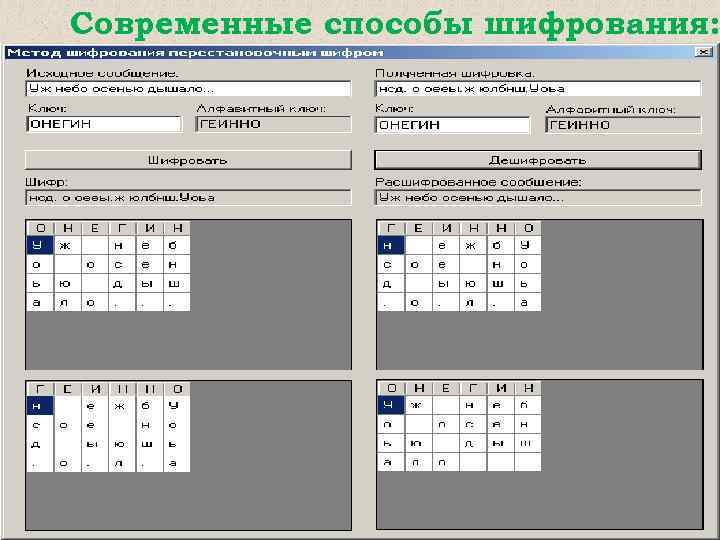

Современные способы шифрования:

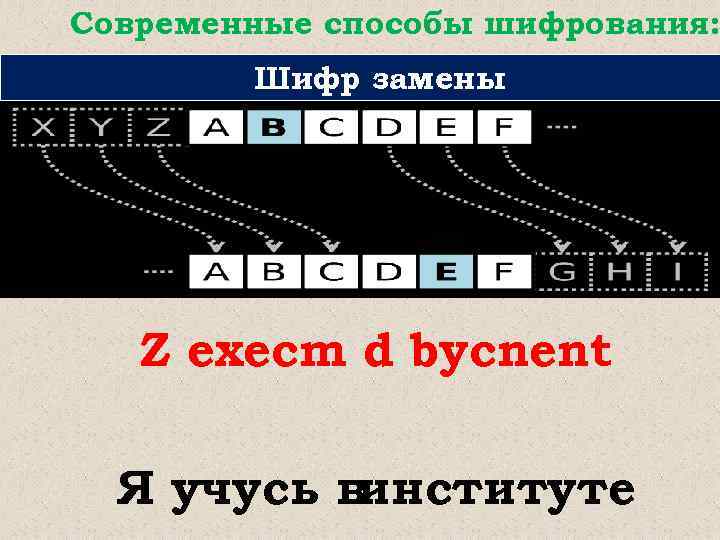

Современные способы шифрования: Шифр замены Z execm d bycnent Я учусь винституте

Современные способы шифрования: Аддитивный метод (гаммирование) Буквы алфавита заменяются числами, к которым затем прибавляются числа псевдослучайной числовой последовательности – гаммы. Состав гаммы меняется. Этот метод широко используется в военных криптографических системах. Исходная таблица: А Б В Г Д Е Ж З И К Л М Н О П Р 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 С Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 Открытый текст Числа замены Гамма Сумма Шифрограмма П 15 8 23 Ч Р 16 3 19 У И 9 7 15 П В 3 1 4 Г Е Т 6 18 4 2 10 20 К Ф

Симметричный метод шифрования AES Rijdeal Blow. Fish IDEA, Trip, DES (Data , , Encryption Standard SEAl. ), ГОСТ 28147 -89 "Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования"

Асимметричный метод шифрования метод RSA (Райвест, Шамир, Адлеман)

Стеганография

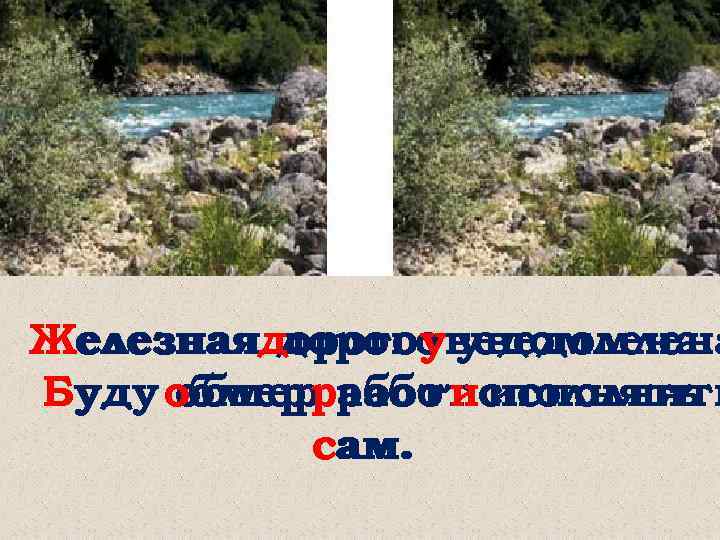

Железнаядорого уведомлена Буду обмер работ исполнять сам.

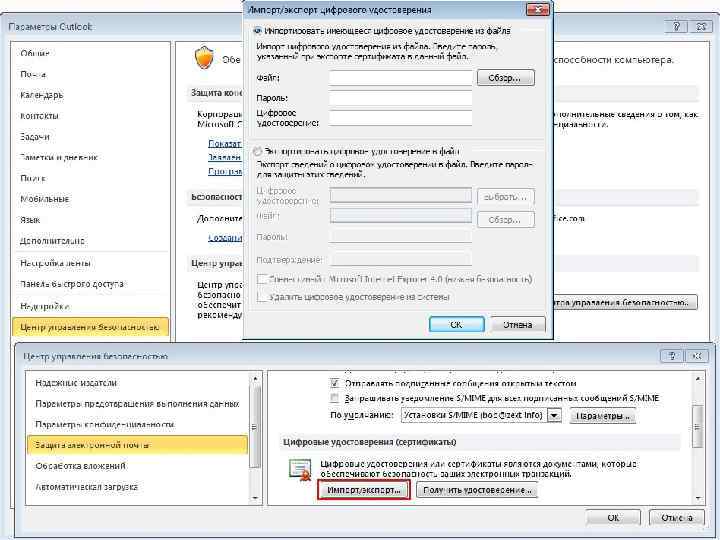

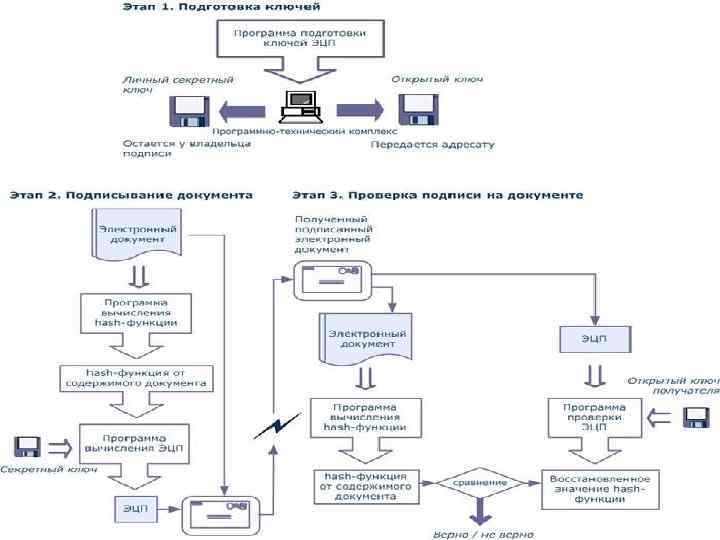

Электронная цифровая подпись

Резервное архивирование

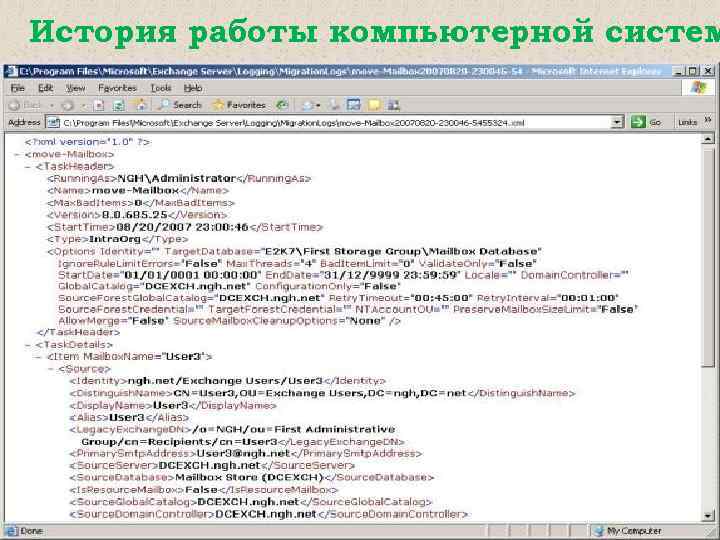

История работы компьютерной систем

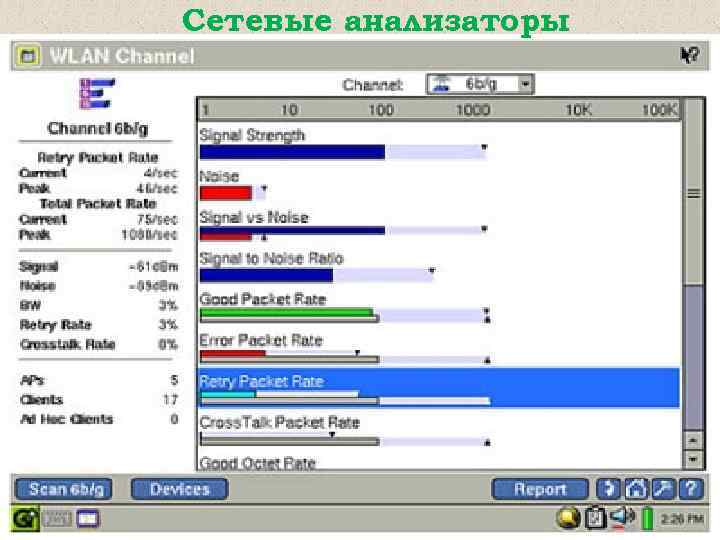

Сетевые анализаторы

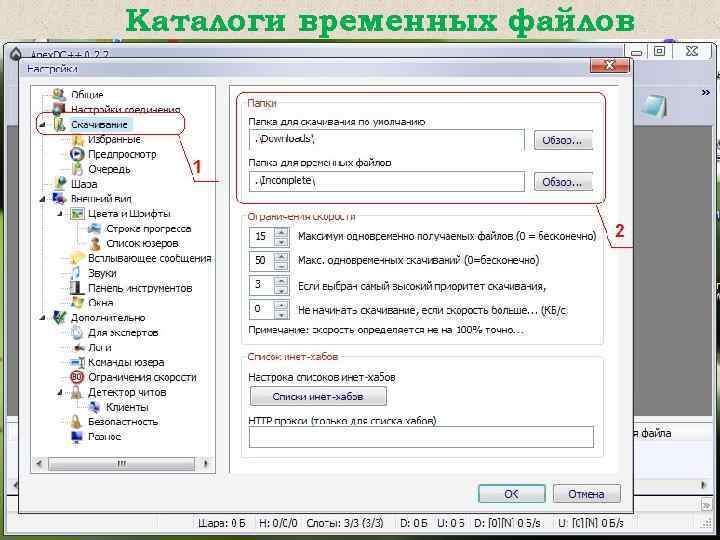

Каталоги временных файлов

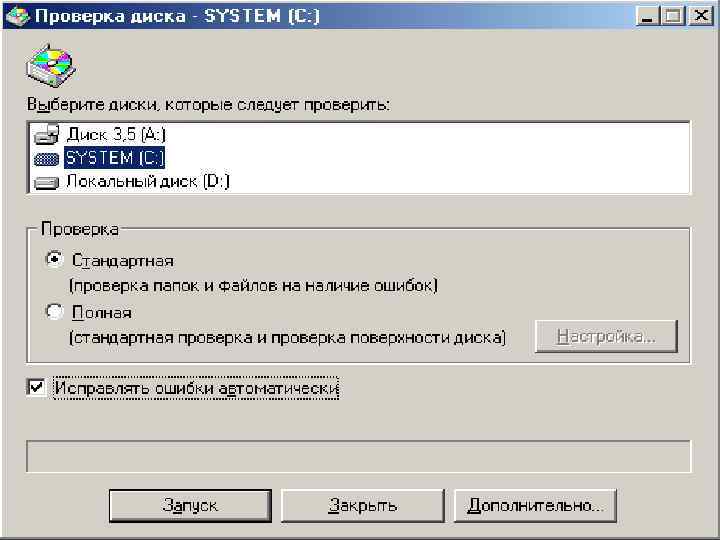

Фильтрация трафика электронной почты

Антивирусные программы

ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ.pptx